Изобретение относится к области вычислительной техники и предназначено для защиты кода UEFI BIOS, расположенного на микросхеме SPI Flash, от несанкционированного изменения в результате неправомерных действий пользователя, работы вредоносного кода на уровне операционной системы (ОС), не декларированными возможностями южного моста центрального процессора или его прошивки.

УРОВЕНЬ ТЕХНИКИ

Наиболее близким техническим решением является RU119910U1, от 27.08.2012 в котором описан способ защиты от несанкционированного доступа к компьютеру. В данном способе предлагается настраивать BIOS так, что сразу после выполнения прохождения процедуры Power On Self-Test (POST) он осуществляет запуск встраиваемого модуля безопасности. При этом модуль безопасности содержит средство для блокировки доступа к настройкам BIOS всем, кроме авторизированных администраторов модуля безопасности, средство для аутентификации пользователя/администратора модуля безопасности, причем аутентификация пользователя/администратора производится с помощью идентифицирующего устройства (ИУ), подключаемого к системной шине ПЭВМ, средство для передачи управления BIOS для дальнейшей загрузки компьютера после аутентификации пользователя/администратора. Однако данные средства защиты недостаточно эффективно защищают компьютер от вредоносных программ.

Технический результат предлагаемого технического решения - повышение защиты UEFI BIOS от несанкционированных изменений, за счет использования микроконтроллера (СМК).

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Технический результат достигается тем, что предложено устройство защиты UEFI BIOS от несанкционированных изменений, содержащий микроконтроллер (СМК), расположенный на материнской плате вычислительного устройства - между центральным процессором и микросхемой SPI FLASH системы ЭВМ, причем устройство защиты подключается к блоку питания системы ЭВМ,

при этом устройство СМК дополнительно содержит блок контроля питания системы ЭВМ, а также независимый источник питания, позволяющий защитить СМК от перебоев питания;

СМК загружается до загрузки основной системы ЭВМ для первичного контроля доступа пользователей к системе ЭВМ и центрального процессора, причем

СМК работает независимо от центрального процессора и содержит собственную оперативную память, долговременную память с загруженными базой данных прав доступа пользователей, а также программными модулями управления с реализацией всех команд работы протокола SPI FLASH и содержимым микросхемы SPI FLASH для целей ее эмуляции, а также для обработки и анализа входящих данные и команд до поступления их в микросхему SPI Flash и систему ЭВМ для осуществления контролируемого доступа, причем СМК реализовано для:

- регистрации каждого пользователя в устройстве СМК с определением прав доступа на чтение и запись информации в центральный процессор устройства ЭВМ, проведение процедуры идентификации и аутентификации;

- блокировки компьютера в случае попытки входа в систему незарегистрированного пользователя путем программной блокировки доступа к центральному процессору и к системе ЭВМ и/или путем отключения питания системы ЭВМ;

- регистрация событий в системном журнале;

- осуществление контроля целостности важных пользовательских и системных файлов, в том числе и операционной системы;

- запрет несанкционированной загрузки ОС с внешних съемных носителей;

СМК дополнительно содержит независимый от цепей материнской платы аппаратной платформы блок связи для загрузки данных для отправки сигнала тревоги ответственному лицу и/или администратору о том, что произошел несанкционированный доступ к системе ЭВМ;

СМК дополнительно содержит блок звуковых и/или визуальных сигналов.

Кроме того, в частных случаях реализации изобретения:

- СМК подключается к мосту центрального процессора по шине SPI через стандартный разъем подключения карты расширения;

- СМК подключается к мосту центрального процессора по шине SPI путем распайки на материнскую плату.

Рассмотрим работу предлагаемого способа защиты UEFI BIOS от несанкционированных изменений, на примере компьютера с защитой UEFI BIOS от несанкционированных изменений с микроконтроллером. Для реализации изобретения используется материнская плата компьютера, на которой расположен микроконтроллер. Остальные элементы компьютера представляют его стандартные элементы: процессор с системой охлаждения, оперативная память, видеокарта, жесткие диски (SSD или HDD), монитор, корпус с блоком питания, клавиатура и мышь.

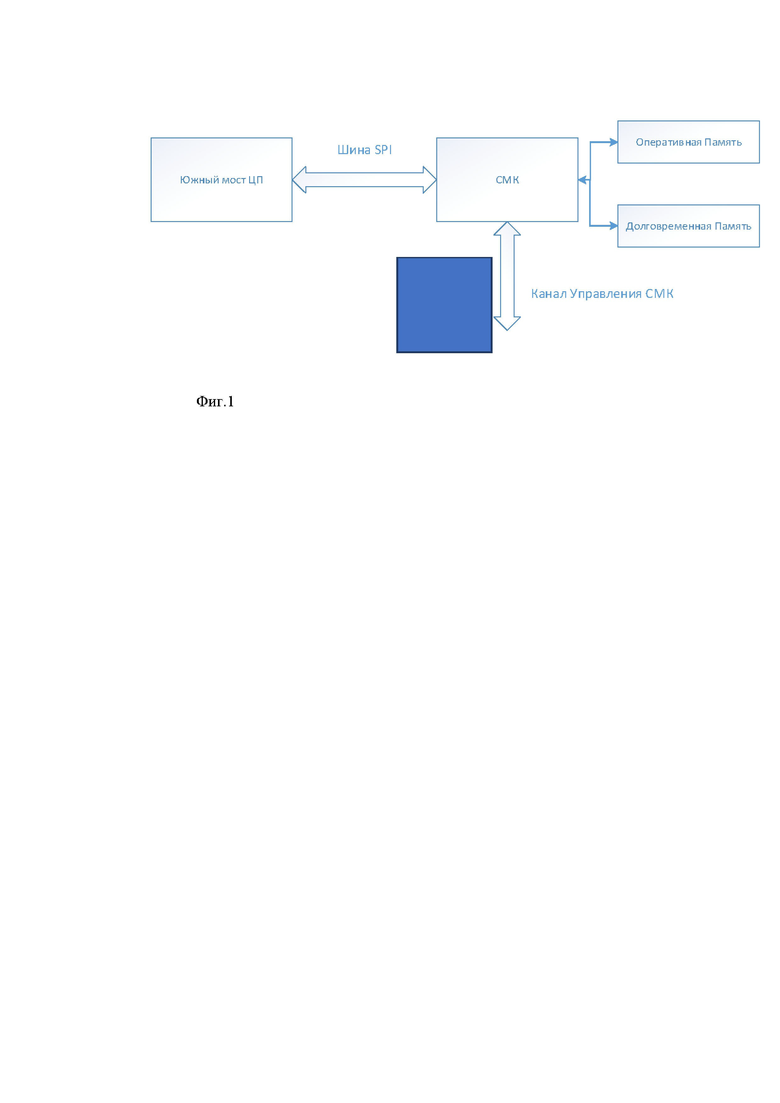

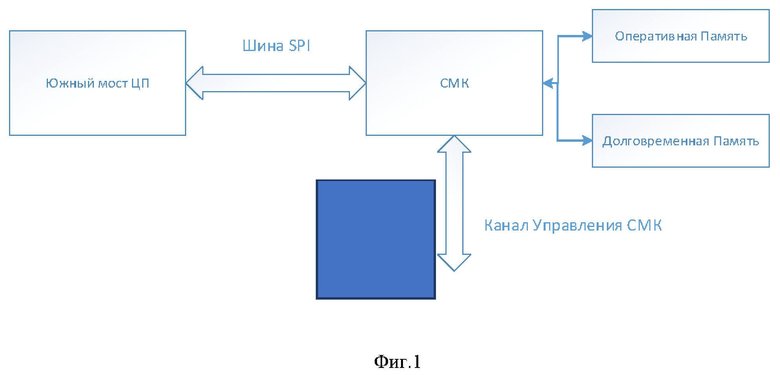

СМК подключается к мосту центрального процессора по шине SPI (через стандартный разъем подключения карты расширения или путем распайки на материнскую плату) и представляет собой SPI Slave устройство, подключенное между центральным процессором и микросхемой SPI FLASH (фиг.1). Таким образом, при включении системы ЭВМ, СМК загружается первым, т.е. до загрузки основной системы ЭВМ, для первичного контроля доступа пользователей к системе ЭВМ.

С помощью программных модулей управления СМК происходит полная эмуляция типовой микросхемы SPI Flash с реализацией всех команд протокола работы SPI Flash таким образом, чтобы обрабатывать и анализировать входящие данные и команды до поступления их в микросхему SPI Flash и систему ЭВМ для осуществления контролируемого доступа и обнаружения вредоносного программного обеспечения (ПО). Вместе с тем также осуществляется:

- регистрация каждого пользователя в устройстве СМК с определением прав доступа на чтение и запись информации в центральный процессор устройства ЭВМ, проведение процедуры идентификации и аутентификации;

- блокировка компьютера в случае попытки входа в систему незарегистрированного пользователя или при обнаружении вредоносного ПО;

- регистрация событий в системном журнале;

- осуществление контроля целостности важных пользовательских и системных файлов, в том числе и операционной системы (ОС);

- запрет несанкционированной загрузки ОС с внешних съемных носителей.

При этом содержимое эмулируемой микросхемы SPI Flash хранится в долговременной памяти СМК, доступ к которой контролируется программным кодом СМК и предоставляется только пользователям, имеющих необходимые права доступа. Кроме того, возможна реализация изобретения, в которой у пользователя имеется специализированный ключ доступа, реализованный на технологии USB и хранящий программные инструкции, а также зашифрованную запись о правах доступа к системе ЭВМ, использование которого в порте USB ЭВМ позволяет СМК узнать о правах доступа пользователя и защитить от несанкционированных изменений систему ЭВМ и микросхемы SPI Flash.

Устройство СМК питается от системы ЭВМ путем подключения к блоку питания системы, причем устройство СМК содержит блок контроля питания системы ЭВМ. При этом устройство реализовано таким обозом, что бы оно имело также независимый источник питания, позволяющий защитить СМК от перебоев питания для доступа к системе ЭВМ и микросхеме SPI Flash. Таким образом, независимый источник питания, а именно аккумуляторная батарея или иные независимые источники питания, позволяют дополнительно защитить от несанкционированного доступа к системе ЭВМ, а также микросхеме SPI Flash.

Вместе с тем СМК дополнительно может содержать источник звуковых и визуальных сигналов, таких, как динамик и/или звукопередающее устройство и/или светодиоды и/или световые индикаторы, которые настроены таким образом, чтобы, в случае обнаружения несанкционированного доступа и/или вредоносного ПО, оповещать звуковым и/или визуальным сигналом нарушение доступа. Причем СМК реализовано таким образом, что, в случае генерации звуковых и/или визуальных сигналов, СМК полностью блокирует доступ с системе ЭВМ, а также к микросхеме SPI Flash путем блокировки доступа к системе ЭВМ и/или отключения подачи питания к системе ЭВМ.

Устройство СМК может содержать дополнительно блок связи, реализованный посредством технологий, например, WIFI, Bluetooth, ZigBee и т.п., для отправки сигнала тревоги ответственному лицу и/или администратору о том, что произошел несанкционированный доступ к системе ЭВМ. Информация может включать время, дату, место, номер идентификационного ключа, имя пользователя, его права доступа и иную информацию. Кроме того, посредством блока связи администратор и/или ответственное лицо может дополнять, изменять, корректировать и обновлять базу данных прав доступа пользователей.

Устройство СМК может дополнительно содержать блок контроля доступа к открытию корпуса системы ЭВМ, а также блокировки доступа к корпусу ЭВМ для пользователей, не имеющих необходимые права доступа.

Использование данного подхода позволяет независимыми от центрального процессора, а также всей вычислительной платформы средствами контролировать обращение к микросхеме SPI Flash с целью чтения или записи информации, расположенной на ней. Ведение журнала операций обращений к микросхеме SPI Flash позволяет контролировать ее работу во время всего цикла ее функционирования.

| название | год | авторы | номер документа |

|---|---|---|---|

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| СПОСОБ ПРОВЕРКИ АНТИВИРУСОМ КОМПЬЮТЕРА В UEFI НА РАННЕЙ СТАДИИ ЗАГРУЗКИ КОМПЬЮТЕРА | 2013 |

|

RU2538287C2 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2013 |

|

RU2538329C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| Способ и устройство доверенной загрузки компьютера с контролем периферийных интерфейсов | 2020 |

|

RU2748575C1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| Устройство мониторинга и контроля обращений к BIOS со стороны ЦП | 2021 |

|

RU2762519C1 |

| СПОСОБ ЗАГРУЗКИ КОМПЬЮТЕРОМ ЗАЩИЩЕННОГО ХРАНИЛИЩА ДАННЫХ | 2013 |

|

RU2538288C2 |

| УСТРОЙСТВО ПРОГРАММНО-АППАРАТНОГО КОМПЛЕКСА ФОРМИРОВАНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ И РАДИОДАННЫХ ДЛЯ РАДИОСТАНЦИИ | 2016 |

|

RU2636092C1 |

Изобретение относится к области вычислительной техники и предназначено для защиты кода UEFI BIOS, расположенного на микросхеме SPI Flash, от несанкционированных изменений. Техническим результатом является повышение защиты UEFI BIOS от несанкционированных изменений. Устройство защиты UEFI BIOS от несанкционированных изменений содержит микроконтроллер, расположенный на материнской плате вычислительного устройства, между центральным процессором и микросхемой SPI FLASH системы ЭВМ, причем устройство защиты подключается к блоку питания системы ЭВМ, микроконтроллер работает независимо от центрального процессора и содержит собственную оперативную память, долговременную память с загруженными базой данных прав доступа пользователей, а также программными модулями управления с реализацией всех команд работы протокола SPI FLASH и содержимым микросхемы SPI FLASH для целей ее эмуляции, а также для обработки и анализа входящих данных и команд до поступления их в микросхему SPI Flash и систему ЭВМ для осуществления контролируемого доступа. 2 з.п ф-лы, 1 ил.

1. Устройство защиты UEFI BIOS от несанкционированных изменений, содержащее микроконтроллер (СМК), расположенный на материнской плате системы ЭВМ - между центральным процессором и микросхемой SPI FLASH системы ЭВМ, причем устройство защиты подключается к блоку питания системы ЭВМ,

при этом устройство СМК дополнительно содержит блок контроля питания системы ЭВМ, а также независимый источник питания, позволяющий защитить СМК от перебоев питания;

СМК загружается до загрузки основной системы ЭВМ для первичного контроля доступа пользователей к системе ЭВМ и центрального процессора, причем

СМК работает независимо от центрального процессора и содержит собственную оперативную память, долговременную память с загруженными базой данных прав доступа пользователей, а также программными модулями управления с реализацией всех команд работы протокола SPI FLASH и содержимым микросхемы SPI FLASH для целей ее эмуляции, а также для обработки и анализа входящих данных и команд до поступления их в микросхему SPI Flash и систему ЭВМ для осуществления контролируемого доступа, причем СМК реализовано для:

- регистрации каждого пользователя в устройстве СМК с определением прав доступа на чтение и запись информации в центральный процессор системы ЭВМ, проведение процедуры идентификации и аутентификации;

- блокировки компьютера в случае попытки входа в систему незарегистрированного пользователя путем программной блокировки доступа к центральному процессору и к системе ЭВМ и/или путем отключения питания системы ЭВМ;

- регистрации событий в системном журнале;

- осуществления контроля целостности пользовательских и системных файлов, в том числе и операционной системы;

- запрета несанкционированной загрузки ОС с внешних съемных носителей;

СМК дополнительно содержит независимый от цепей материнской платы аппаратной платформы блок связи для загрузки данных и для отправки сигнала тревоги ответственному лицу и/или администратору о том, что произошел несанкционированный доступ к системе ЭВМ;

СМК дополнительно содержит блок звуковых и/или визуальных сигналов.

2. Устройство по п. 1, отличающееся тем, что СМК подключается к мосту центрального процессора по шине SPI через разъем подключения карты расширения.

3. Устройство по п. 1, отличающееся тем, что СМК подключается к мосту центрального процессора по шине SPI путем распайки на материнскую плату.

| Распределительное устройство | 1959 |

|

SU129674A1 |

| Устройство для подачи сигнала обратной с вязи по скорости исполнительного двухфазного двигателя | 1958 |

|

SU119910A1 |

| АГЕНТ БЕЗОПАСНОСТИ, ФУНКЦИОНИРУЮЩИЙ НА УРОВНЕ ВСТРОЕННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ, С ПОДДЕРЖКОЙ БЕЗОПАСНОСТИ УРОВНЯ ОПЕРАЦИОННОЙ СИСТЕМЫ | 2013 |

|

RU2583714C2 |

| СПОСОБ ПРОВЕРКИ АНТИВИРУСОМ КОМПЬЮТЕРА В UEFI НА РАННЕЙ СТАДИИ ЗАГРУЗКИ КОМПЬЮТЕРА | 2013 |

|

RU2538287C2 |

| US 10489596 B2, 26.11.2019 | |||

| Токарный резец | 1924 |

|

SU2016A1 |

Авторы

Даты

2023-02-06—Публикация

2021-11-22—Подача