Область техники, к которой износится изобретение

Настоящее изобретение относится к устройству для получения-аутентификации, устройству для аутентификации, способу для передачи запроса аутентификации, способу для аутентификации и программе.

Уровень техники

Известны обычные системы, с помощью которых может выполняться аутентификация с использованием персональных мобильных оконечных устройств, таких как смартфоны, и может производиться оплата с использованием кредитных карт и т.п. С помощью таких систем пользователи могут оплачивать продукты, услуги и т.п., используя свои персональные мобильные оконечные устройства (см., например, патентный документ 1).

Список цитирования

Патентный документ

Патентный документ 1: JP 2017-501620A (Tokuhyo).

Сущность изобретения

Техническая задача

Для улучшения удобства использования пользователями и снижения нагрузки обработки при выполнении такой аутентификации, необходимо обеспечить возможность выполнения аутентификации посредством более простой обработки. Между тем также необходимо обеспечить возможность реализации безопасной аутентификации путем предотвращения несанкционированного списания денежных средств и т.п.

Настоящее изобретение предлагает решение описанных выше технических задач и его задачей является обеспечение устройства для получения-аутентификации, способа для передачи запроса аутентификации, способа для аутентификации и программы, с помощью которого обеспечивается безопасная аутентификация посредством простой обработки.

Решение технической задачи

Для решения вышеописанной задачи настоящее изобретение предлагает устройство для получения-аутентификации, включающее в себя: блок получения, который получает уникальную информацию; блок шифрования, который шифрует уникальную информацию с использованием криптографического ключа, тем самым, генерируя зашифрованную информацию; и блок передачи, который многократно передает запрос аутентификации, содержащий зашифрованную информацию, в устройство для аутентификации в течение периода аутентификации, в котором множество запросов аутентификации, соответственно, содержащих зашифрованную информацию, полученную путем шифрования множества фрагментов уникальной информации, передаются в течение периода аутентификации.

В этой конфигурации можно передавать множество запросов аутентификации, соответственно, содержащих зашифрованную информацию, полученную путем шифрования множества фрагментов уникальной информации, в устройство для аутентификации. Таким образом, можно реализовать безопасную аутентификацию посредством простой обработки в устройстве для аутентификации, используя множество запросов аутентификации.

Кроме того, устройство для получения-аутентификации согласно настоящему изобретению может быть таким, что уникальная информация содержит любое одно из: значение случайного числа, значение счетчика и время.

В этой конфигурации можно легко получить уникальную информацию.

Кроме того, устройство для получения-аутентификации согласно настоящему изобретению может быть таким, что криптографический ключ является общим ключом.

В этой конфигурации, если для каждого устройства для получения-аутентификации используется другой криптографический ключ с общим ключом, все, что может сделать злоумышленник – это совершить атаку, посредством приема запроса аутентификации, переданный из законного устройства для получения-аутентификации, и передачи принятого запроса аутентификации в устройство для аутентификации. Соответственно, легко обнаружить факт такой атаки.

Настоящее изобретение дополнительно предлагает устройство для аутентификации, включающее в себя: блок приема, который многократно принимает запрос аутентификации, содержащий зашифрованную информацию, полученную посредством шифрования с использованием криптографического ключа и переданную из устройства для получения-аутентификации в течение периода аутентификации; блок дешифрования, который дешифрует зашифрованную информацию, тем самым, получая дешифрованную информацию; блок аутентификации, который определяет, является ли устройство для получения-аутентификации законным, используя множества запросов аутентификации, принятых в течение периода аутентификации и содержащих зашифрованную информацию, которая была расшифрована; и блок вывода, который выводит результат определения блоком аутентификации, в котором устройство для получения-аутентификации, которое является законным, передает множество запросов аутентификации, соответственно содержащих зашифрованную информацию, полученную путем шифрования множества фрагментов уникальной информации, в течение периода аутентификации.

В этой конфигурации можно определить, является ли устройство для получения-аутентификации законным, используя множество запросов аутентификации, переданных из устройства для получения-аутентификации. Соответственно, можно реализовать безопасную аутентификацию посредством простой обработки. Более конкретно, определяется, является ли устройство для получения-аутентификации законным, используя множество запросов аутентификации, и, таким образом, можно реализовать безопасную аутентификацию, при которой предотвращается несанкционированный доступ, даже посредством простой обработки аутентификации.

Кроме того, устройство для аутентификации согласно настоящему изобретению может быть таким, что при наличии заданного количества или более дубликатов во множестве фрагментов дешифрованной информации, блок аутентификации определяет, что устройство для получения-аутентификации не является законным.

В этой конфигурации, например, если злоумышленник повторно передает один запрос аутентификации, переданный из законного устройства для получения-аутентификации, можно обнаружить такое событие.

Кроме того, устройство для аутентификации согласно настоящему изобретению может быть таким, что, если запрос аутентификации принимается более заданного количества раз в течение заданного периода, блок аутентификации определяет, что устройство для получения-аутентификации является незаконным.

В этой конфигурации, например, если запрос аутентификации передается из устройства злоумышленника, а также из законного устройства для получения- аутентификации, можно обнаружить такое событие.

Кроме того, устройство для аутентификации согласно настоящему изобретению может быть таким, что, если интервалы приема запроса аутентификации в период аутентификации включают в себя интервал приема с вероятностью, которая ниже порогового значения, блок аутентификации определяет, что устройство для получения-аутентификации является незаконным.

В этой конфигурации, например, если запрос аутентификации передается из устройства злоумышленника, а также из законного устройства для получения-аутентификации, можно обнаружить такое событие.

Кроме того, устройство для аутентификации согласно настоящему изобретению может быть таким, что, если множество фрагментов дешифрованной информации, соответственно полученной из множества запросов аутентификации, принятых в течение периода аутентификации, не соответствуют уникальной информации, блок аутентификации определяет, что устройство для получения-аутентификации является незаконным.

В этой конфигурации, например, если один запрос аутентификации, переданный из законного устройства для получения-аутентификации, получен злоумышленником и передан в устройство для аутентификации, можно обнаружить такое событие.

Кроме того, устройство для аутентификации согласно настоящему изобретению может быть таким, что блок приема периодически принимает запрос аутентификации.

В этой конфигурации можно снизить нагрузку на прием запросов аутентификации и, таким образом, можно уменьшить потребление энергии устройством для аутентификации.

Кроме того, устройство для аутентификации согласно настоящему изобретению может быть таким, что криптографический ключ является ключом криптографии с общим ключом.

В этой конфигурации можно снизить нагрузку на обработку дешифрования по сравнению со случаем, в котором используется ключ криптографии с открытым ключом.

Настоящее изобретение дополнительно предлагает способ для передачи запроса аутентификации, включающий в себя: этап получения уникальной информации; этап шифрования уникальной информации с использованием криптографического ключа, тем самым, генерируя зашифрованную информацию; и этап многократной передачи запроса аутентификации, содержащего зашифрованную информацию, в устройство для аутентификации в течение периода аутентификации, в котором множество запросов аутентификации, соответственно, содержащих зашифрованную информацию, полученную путем шифрования множества фрагментов уникальной информации, передаются в течение периода аутентификации.

Настоящее изобретение дополнительно предлагает способ для аутентификации, включающий в себя: этап многократного приема запроса аутентификации, содержащего зашифрованную информацию, полученную посредством шифрования с использованием криптографического ключа и переданную из устройства для получения-аутентификации, в течение периода аутентификации; этап дешифрования зашифрованной информации с получением дешифрованной информации; этап определения, является ли устройство для получения-аутентификации законным, с использованием множества запросов аутентификации, принятых в течение периода аутентификации и содержащих зашифрованную информацию, которая была расшифрована; и этап вывода результата определения на этапе определения, является ли устройство для получения-аутентификации законным, в котором устройство для получения-аутентификации, которое является законным, передает множество запросов аутентификации, соответственно содержащих зашифрованную информацию, полученную путем шифрования множества фрагментов уникальной информации в течение периода аутентификации.

Полезные эффекты изобретения

С помощью устройства для получения-аутентификации, устройства для аутентификации, способа для передачи запроса аутентификации, способа для аутентификации и программы согласно настоящему изобретению, можно реализовать безопасную аутентификацию посредством простой обработки.

Краткое описание чертежей

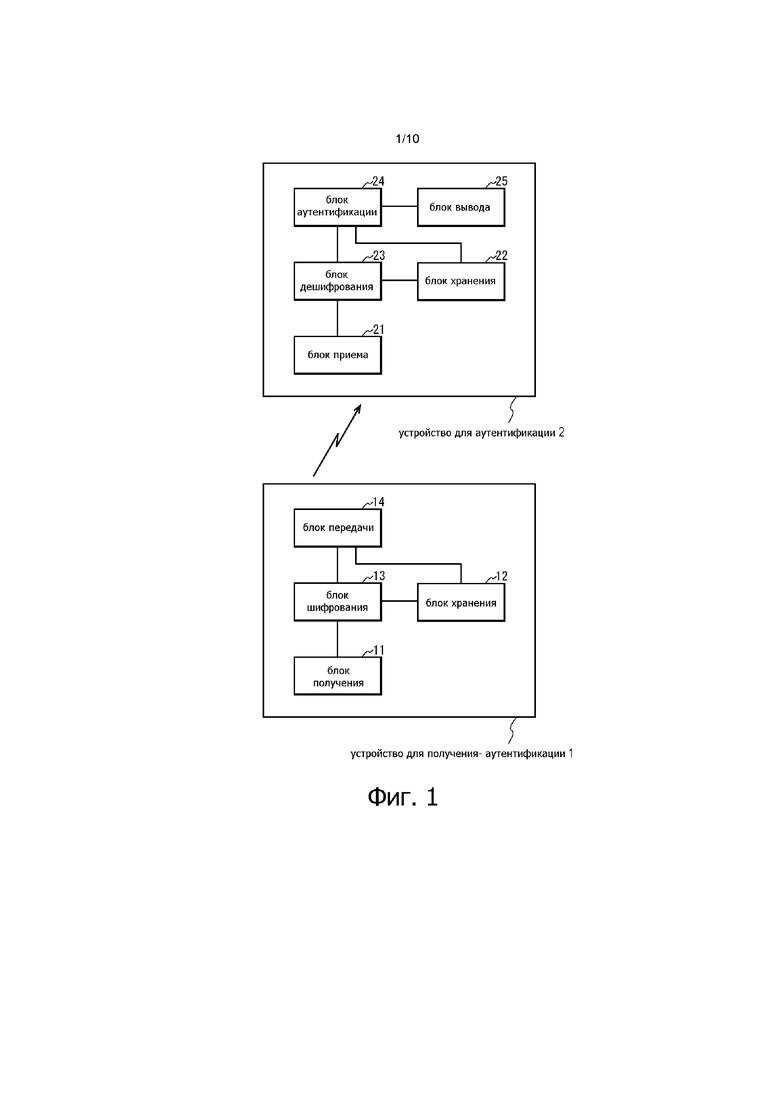

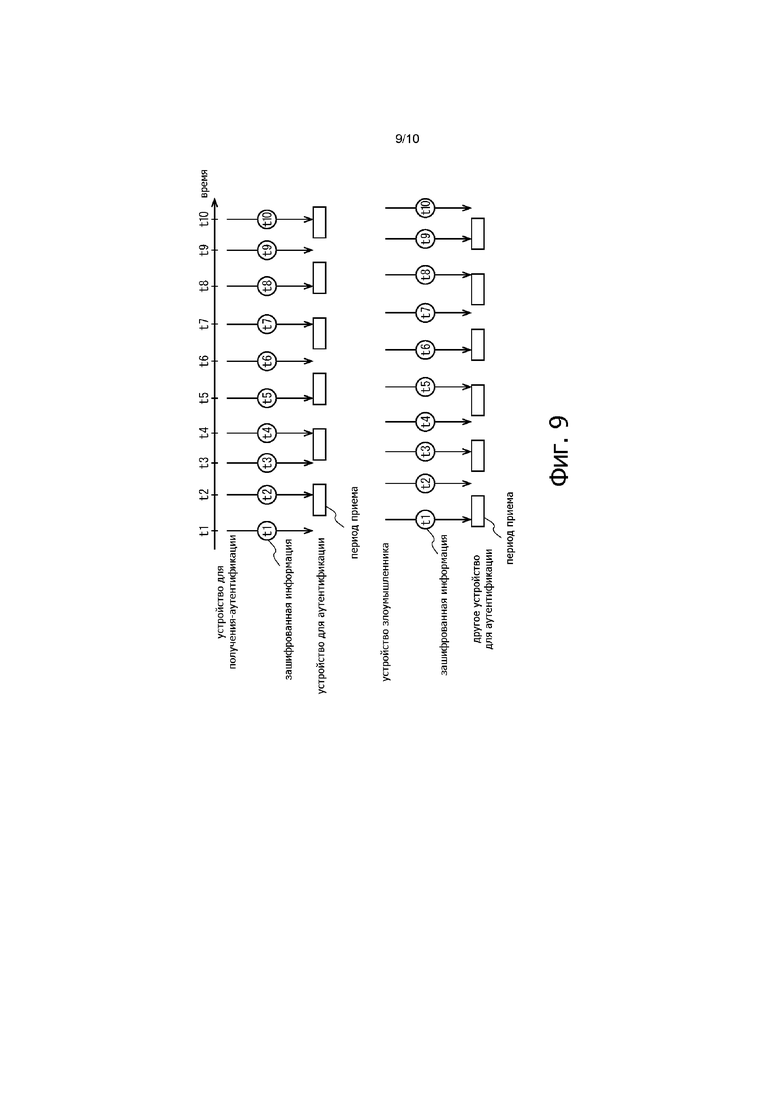

Фиг. 1 является блок-схемой, показывающей конфигурацию устройства для получения-аутентификации и устройства для аутентификации согласно варианту осуществления настоящего изобретения.

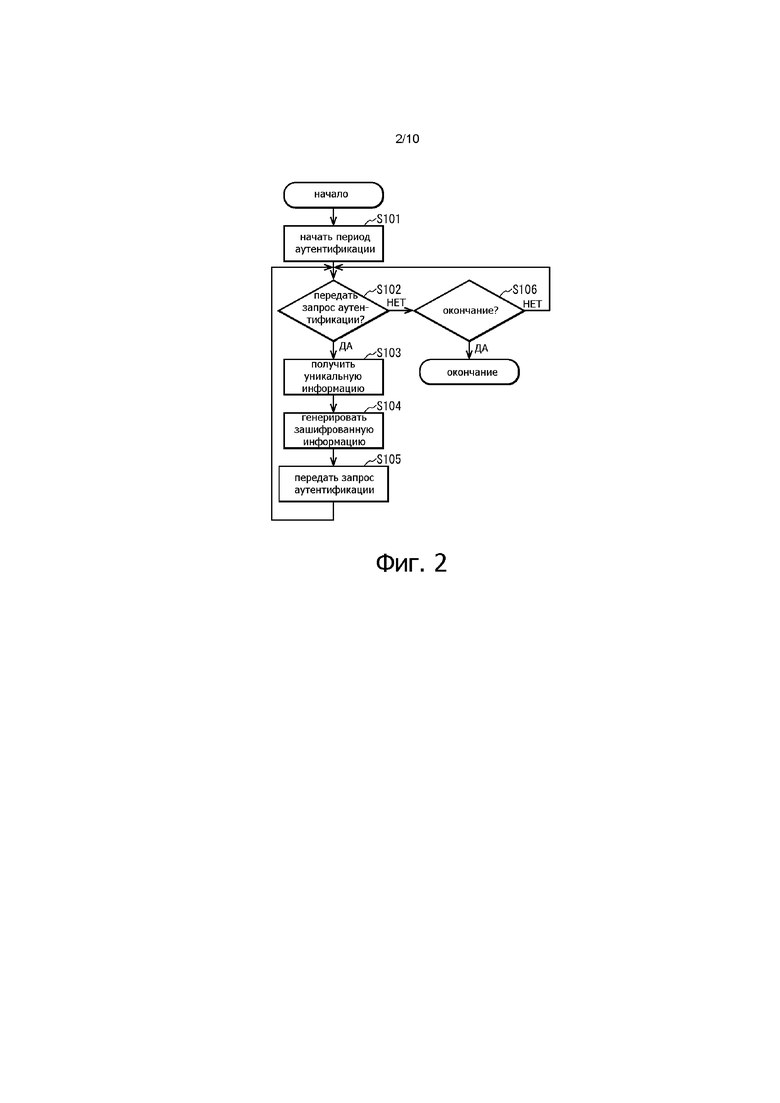

Фиг. 2 является блок-схемой алгоритма, показывающей работу устройства для получения-аутентификации согласно варианту осуществления.

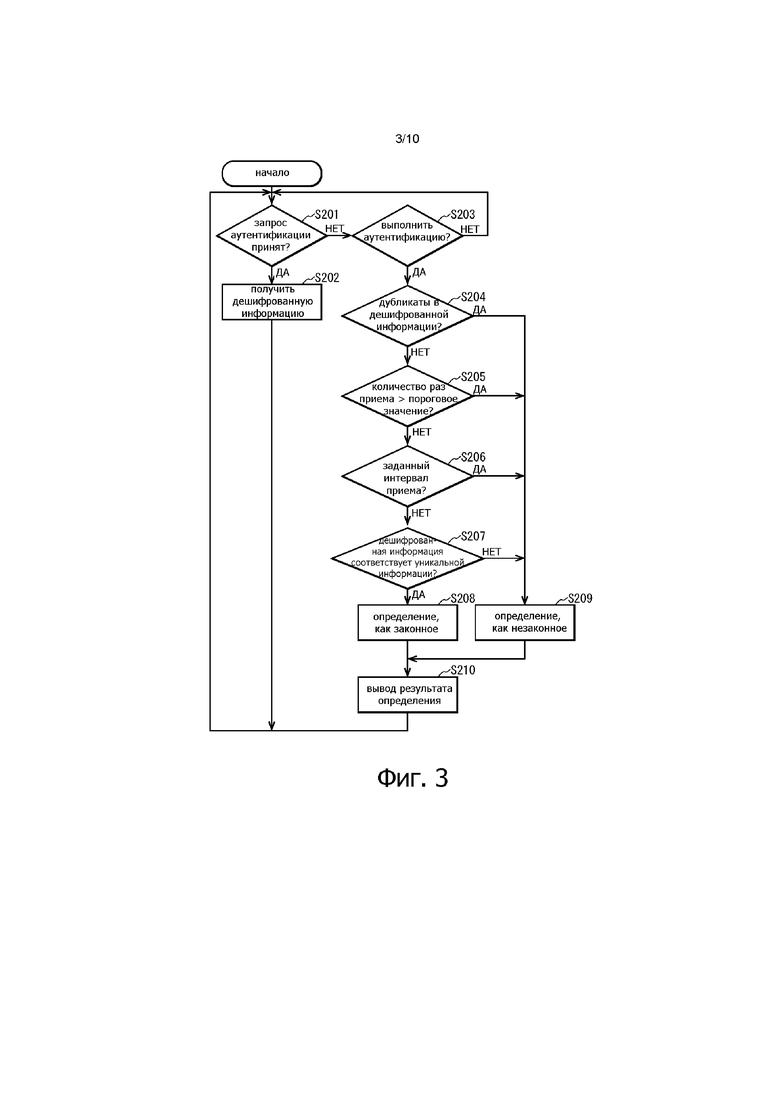

Фиг. 3 является блок-схемой алгоритма, показывающей работу устройства для аутентификации согласно варианту осуществления.

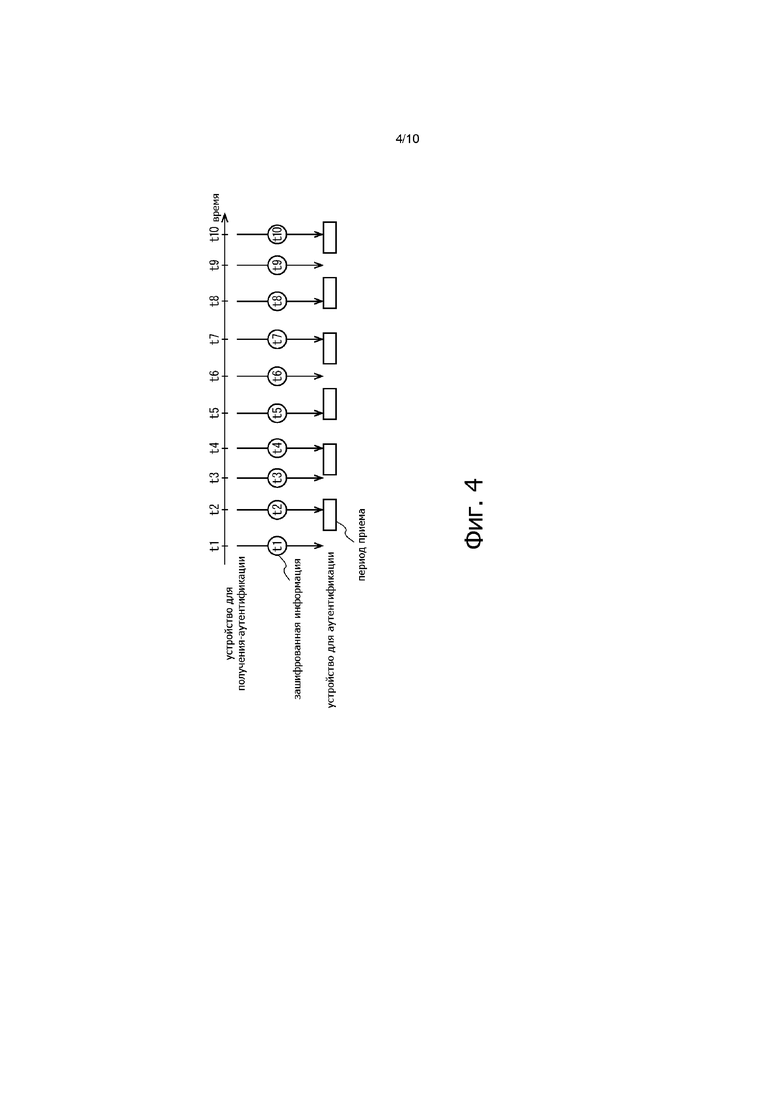

Фиг. 4 является схемой, иллюстрирующей передачу и прием запроса аутентификации согласно варианту осуществления.

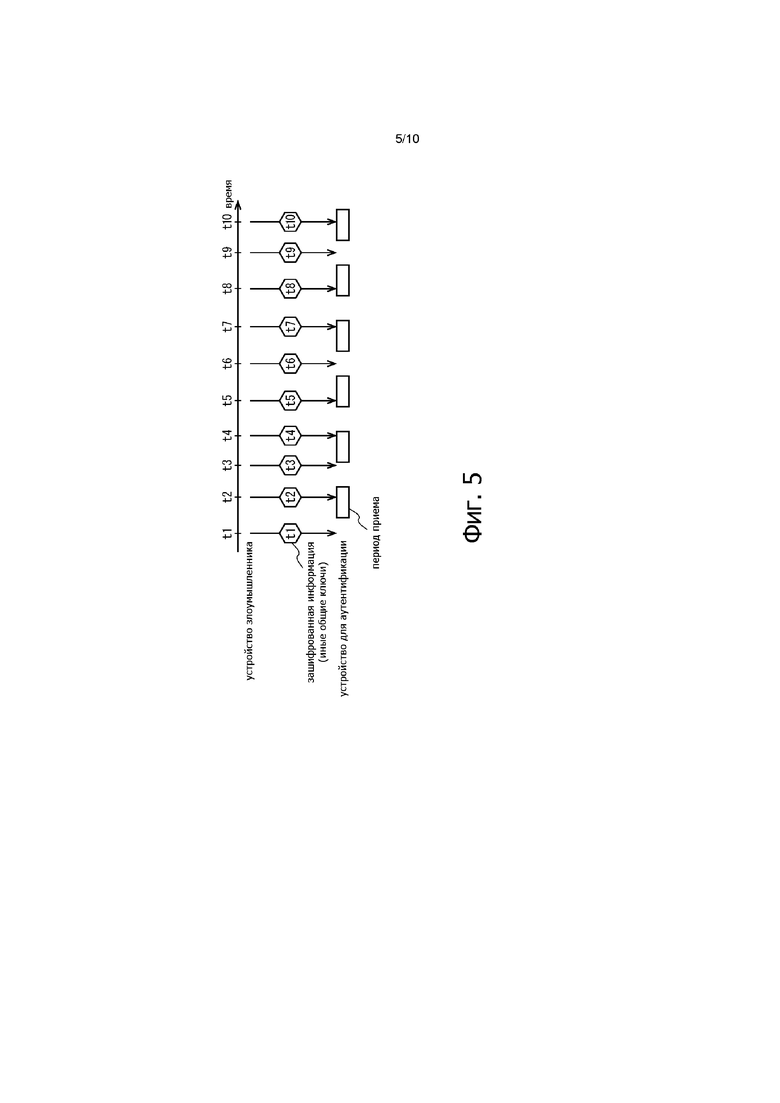

Фиг. 5 является схемой, иллюстрирующей передачу и прием запроса аутентификации согласно варианту осуществления.

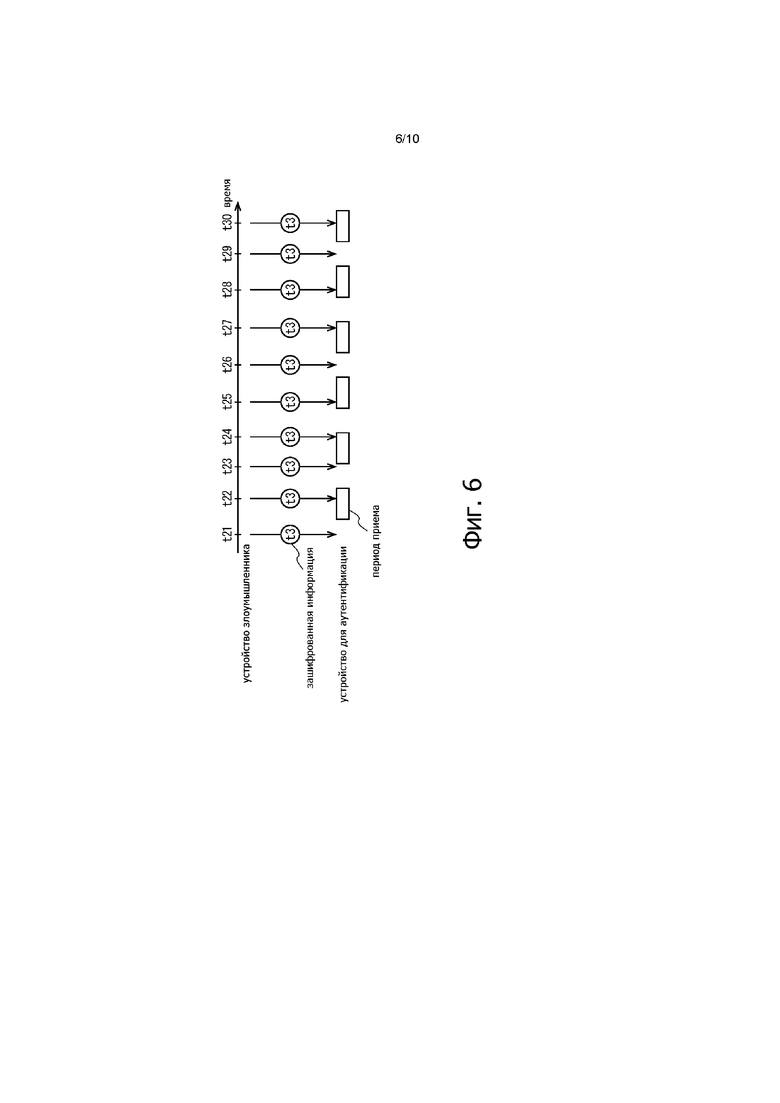

Фиг. 6 является схемой, иллюстрирующей передачу и прием запроса аутентификации согласно варианту осуществления.

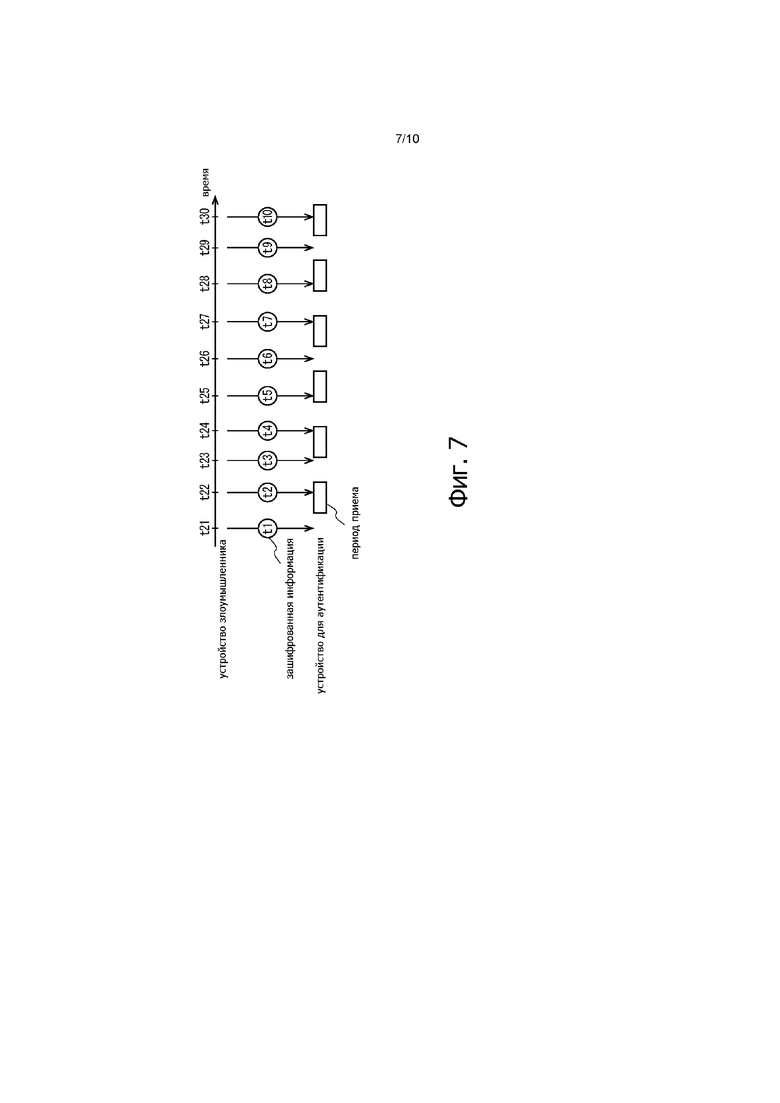

Фиг. 7 является схемой, иллюстрирующей передачу и прием запроса аутентификации согласно варианту осуществления.

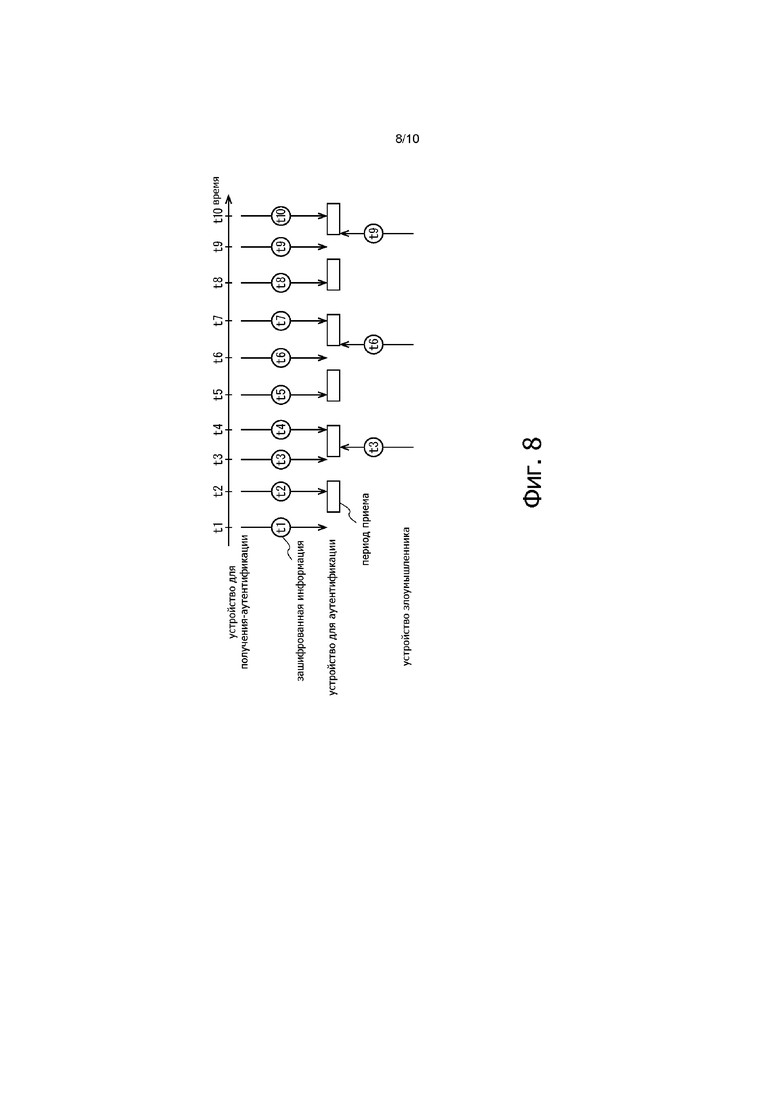

Фиг. 8 является схемой, иллюстрирующей передачу и прием запроса аутентификации согласно варианту осуществления.

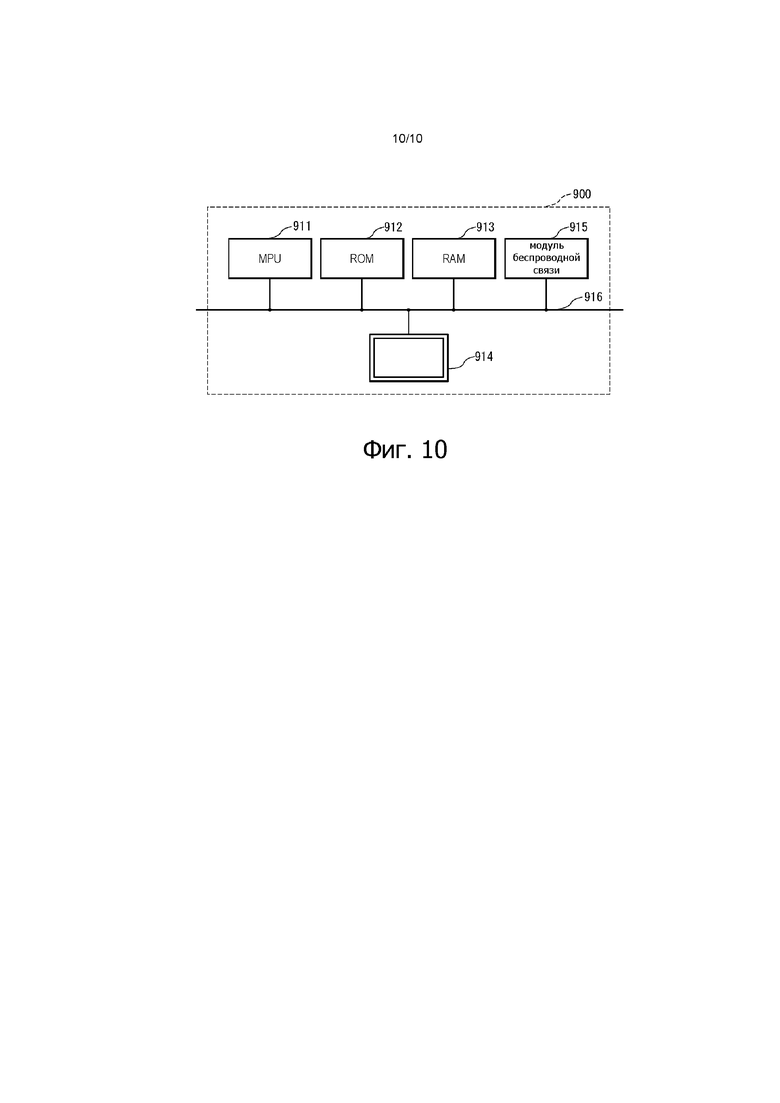

Фиг. 9 является схемой, иллюстрирующей передачу и прием запроса аутентификации согласно варианту осуществления.

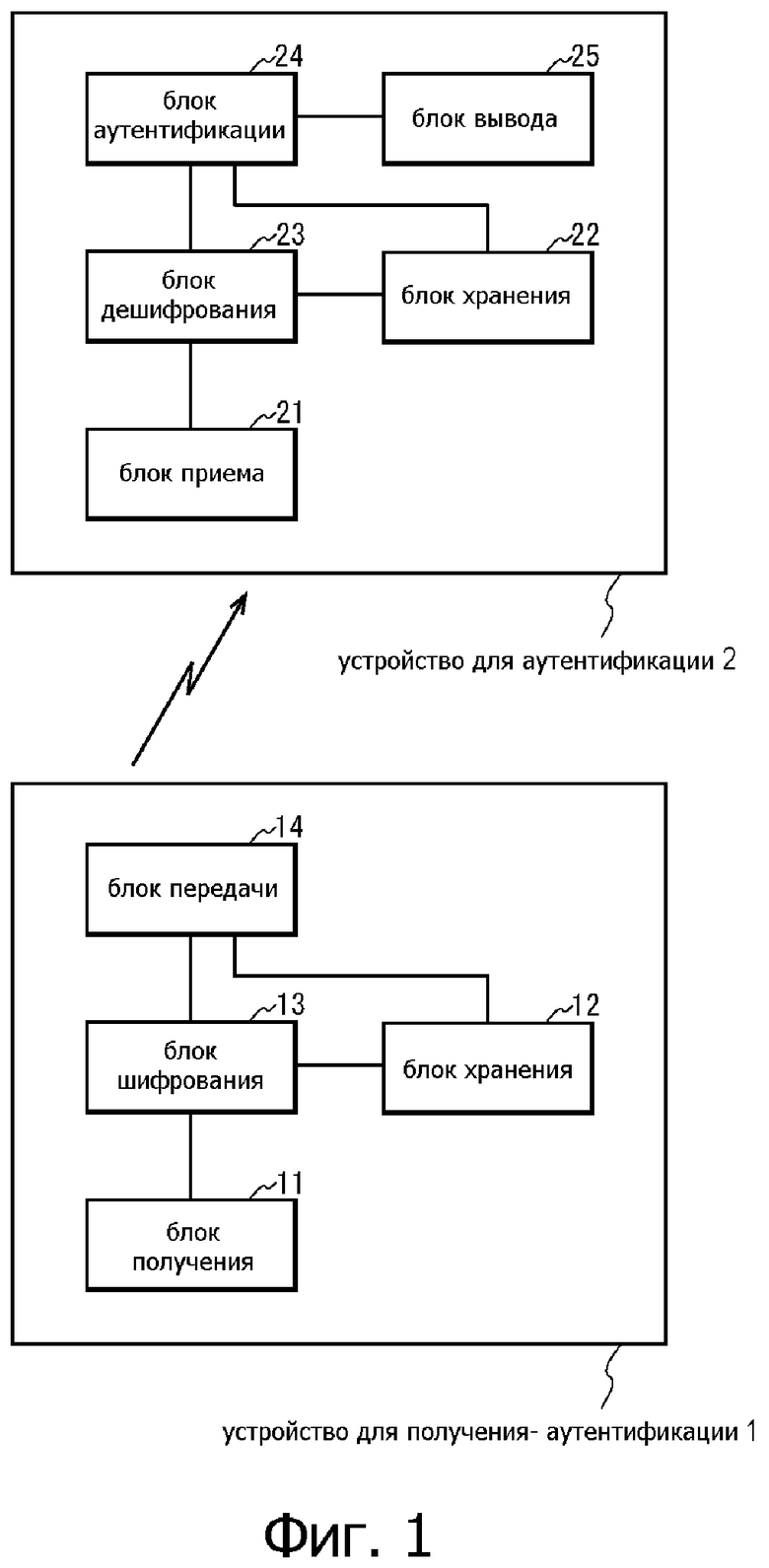

Фиг. 10 является схемой, показывающей пример конфигурации компьютерной системы согласно варианту осуществления.

Описание варианта осуществления

В дальнейшем в данном документе будут описаны устройство для получения-аутентификации, устройство для аутентификации, способ для передачи запроса аутентификации и способ для аутентификации согласно настоящему изобретению на основании варианта осуществления. Следует отметить, что составляющие элементы или этапы, обозначенные одинаковыми ссылочными позициями, идентичны или похожи друг на друга в следующих вариантах осуществления и, таким образом, их описание может не повторяться. Устройство для получения-аутентификации согласно этому варианту осуществления передает множество запросов аутентификации, содержащие зашифрованную информацию, полученную путем шифрования множества фрагментов уникальной информации, в устройство для аутентификации. Устройство для аутентификации согласно этому варианту осуществления выполняет аутентификацию устройства для получения-аутентификации, используя множественные запросы аутентификации, переданные из устройства для получения-аутентификации.

Фиг. 1 является блок-схемой, показывающей конфигурацию устройства 1 для получения-аутентификации и устройства 2 для аутентификации согласно этому варианту осуществления. Устройство 1 для получения-аутентификации согласно этому варианту осуществления включает в себя блок 11 получения, блок 12 хранения, блок 13 шифрования и блок 14 передачи. Устройство 2 для аутентификации согласно этому варианту осуществления включает в себя блок 21 приема, блок 22 хранения, блок 23 дешифрования, блок 24 аутентификации и блок 25 вывода. Например, устройство 1 для получения-аутентификации может быть портативным информационным оконечным устройством, имеющим функцию связи, таким как смартфон, планшет, PDA (персональный цифровой помощник), портативный компьютер, трансивер или другие устройства. Например, устройство 2 для аутентификации может быть автоматическим билетным турникетом, турникетом для входа на место проведения мероприятия и т.п., автоматом по продаже напитков и закусок, устройством управления для запирания и отпирания дверей гостиниц или арендуемых конференц-залов, кассовым аппаратом или тому подобное, или может быть портативным информационным оконечным устройством, имеющим функцию связи, например, смартфоном. В этом варианте осуществления в основном будет описан случай, в котором устройство 1 для получения-аутентификации и устройство 2 для аутентификации являются портативными информационными оконечными устройствами, имеющими функцию связи. Хотя фиг. 1 показывает случай, в котором одно устройство 1 для получения-аутентификации и одно устройство 2 для аутентификации обмениваются данными друг с другом, но этот случай не накладывает никаких ограничений. Также возможно, что связываются друг с другом несколько устройств 1 для получения-аутентификации и одно устройство 2 для аутентификации. Связь обычно является беспроводной.

Сначала будет описано устройство 1 для получения-аутентификации согласно этому варианту осуществления.

Блок 11 получения получает уникальную информацию. Уникальной информацией может быть, например, каждый иной фрагмент информации. В этом случае, если блок 11 получения получает множество фрагментов уникальной информации, это множество фрагментов уникальной информации отличаются друг из друга. Как будет описано ниже, уникальная информация зашифровывается, содержится в запросе аутентификации и передается. Соответственно, если уникальная информация представляет собой каждый различный фрагмент информации, то каждый фрагмент уникальной информации может считаться информацией, уникальной для запроса аутентификации. Обычно информация, составленная информацией, которая является уникальной, и информацией, которая не является уникальной (например, информация, в которой более значимый бит является информацией, которая является уникальной, и менее значимый бит является информацией, которая не является уникальной), в конечном итоге, является уникальной информацией. Соответственно, уникальная информация может быть образована информацией, которая уникальна, и информацией, которая не является уникальной таким образом. Для различия уникальной информации из информации, которая уникальна, содержащаяся в уникальной информации, информация, которая уникальна, содержащаяся в уникальной информации, может в дальнейшем именоваться «уникальным участком». Кроме того, информация, которая не является уникальной, содержащаяся в уникальной информации, может называться «неуникальным участком». Неуникальный участок представляет собой информацию, которую нельзя всегда назвать уникальной, и она может быть информацией, которая может отличаться для каждого запроса аутентификации, как и в случае с описанной ниже позиционной информацией.

Уникальная информация может содержать, например, значение случайного числа, значение счетчика, время, одноразовый пароль или другую уникальную информацию. Значение случайного числа может быть сгенерировано, например, с использованием таблицы случайных чисел, функции для генерирования случайного числа и т.п. Значение счетчика может быть, например, значением, полученным путем увеличения или уменьшения значения через заранее определенные интервалы. Если используется уникальная информация, которая отличается для каждого запроса аутентификации, предпочтительно, чтобы не было дубликатов в значениях случайных чисел или значениях счетчика. Время может представлять собой, например, время в часах, минутах и секундах, минутах и секундах и т.п., полученное с непоказанного блока часов. Если используется уникальная информация, которая отличается для каждого запроса аутентификации, предпочтительно, чтобы уровень точности во времени был уровнем точности во временных интервалах, которые короче, чем описанные ниже интервалы передачи запроса аутентификации. В этой конфигурации, например, уникальной информацией может быть информация, уникальная для запроса аутентификации. Например, если интервалы передачи запроса аутентификации составляют приблизительно 10 миллисекунд, то уровень точности во времени может составлять 1 миллисекунду. Если повторяющиеся фрагменты уникальной информации используются во множестве запросов аутентификации, то могут быть дубликаты в значениях случайных чисел или значениях счетчика, и уровень точности во времени может быть уровнем точности в интервалах времени, которые длиннее, чем интервалы передачи. Даже в таком случае, как будет описано позже, множество запросов аутентификации, соответствующих различным фрагментам уникальной информации, должны быть переданы в течение периода аутентификации и, таким образом, предпочтительно получить уникальную информацию, с которой могут быть переданы такие множественные запросы аутентификации.

Блок 11 получения может генерировать уникальную информацию или может принимать ее из других составляющих элементов или устройств. Если уникальная информация состоит из уникального участка и неуникального участка, блок 11 получения может получить уникальный участок, такой как значение случайного числа, значение счетчика, время или одноразовый пароль, и сгенерировать уникальную информацию с использованием уникального участка, и неуникальный участок, такой как ID устройства 1 для получения-аутентификации, в котором содержится блок 11 получения, ID устройства 2 для аутентификации, на которое должна выполняться передача, позиционная информация устройства 1 для получения-аутентификации, в котором содержится блок 11 получения, или подобное. Идентификатор устройства 1 для получения-аутентификации может быть, например, считан из блока 12 хранения и использован. Идентификатор устройства 2 для аутентификации, на которое должна быть выполнена передача, может, например, содержаться в описанной ниже инструкции передачи или может быть считан из блока 12 хранения и использован. Позиционная информация устройства 1 для получения- аутентификации может быть получена блоком определения местоположения, как будет описано ниже. Например, блок 11 получения может принимать уникальную информацию из устройства 2 для аутентификации. В этом случае запрос аутентификации, содержащий зашифрованную информацию, полученную путем шифрования уникальной информации, передается из устройства 1 для получения-аутентификации в устройство 2 для аутентификации, так что выполняется проверка подлинности запроса и ответа. В этом случае уникальная информация такого рода может быть сгенерирована в устройстве 2 для аутентификации. Например, блок 11 получения может принимать уникальный участок из устройства 2 для аутентификации и генерировать уникальную информацию, используя уникальный участок. Также в этом случае аутентификация запроса и ответа может выполняться с использованием уникального участка, содержащегося в уникальной информации.

Например, ID устройства 1 для получения-аутентификации хранится в блоке 12 хранения. ID является идентификатором устройства 1 для получения-аутентификации и является информацией, которая уникальна для устройства 1 для получения-аутентификации. Например, описанный ниже ключ криптографии с общим ключом, ID, который является идентификатором устройства 2 для аутентификации и т.п., могут храниться в блоке 12 хранения. Если уникальная информация содержит значение случайного числа или значение счетчика, таблица случайных чисел или функция для получения значения случайного числа, последнее значение счетчика для генерирования значения счетчика и т.п. могут храниться в блоке 12 хранения.

Процедура, в которой информация сохраняется в блоке 12 хранения, не ограничена. Например, информация может храниться в блоке 12 хранения с использованием носителя данных, информации, передаваемой по линии связи, и т.п. в блоке 12 хранения, или информация, вводимая через устройство ввода, может храниться в блоке 12 хранения. Блок 12 хранения предпочтительно является постоянным носителем данных, но также может быть реализован посредством энергозависимого носителя данных. Примеры носителя данных могут включать в себя полупроводниковую память, магнитный диск и оптический диск.

Блок 13 шифрования шифрует уникальную информацию, используя криптографический ключ, тем самым, генерируя зашифрованную информацию. Криптографический ключ может быть, например, ключом криптографии с общим ключом или может быть открытым ключом криптографии с открытым ключом, соответствующим устройству 2 для аутентификации, на которое должен быть передан запрос аутентификации. Если криптографический ключ является ключом криптографии с общим ключом, ключ криптографии с общим ключом может быть ключом, уникальным для устройства 1 для получения-аутентификации. В этом случае предоставляется другой ключ криптографии с общим ключом для каждого устройства 1 для получения-аутентификации. Как будет описано ниже, ключ криптографии с общим ключом также хранится в устройстве 2 для аутентификации. Если криптографический ключ является открытым ключом криптографии с открытым ключом, открытый ключ открытого ключа криптографии устройства 2 для аутентификации, в которое должна выполняться передача, может, например, содержаться в описанной ниже инструкции передачи.

Блок 14 передачи повторно передает запрос аутентификации, содержащий зашифрованную информацию, сгенерированную блоком 13 шифрования, в устройство 2 для аутентификации в течение периода аутентификации. Предполагается, что в течение периода аутентификации передаются множество запросов аутентификации, содержащие соответственно зашифрованную информацию, полученную путем шифрования множества фрагментов уникальной информации. Как описано выше, например, если каждая уникальная информация является разными фрагментами информации, зашифрованная информация, полученная путем шифрования разной уникальной информации, содержится в каждом запросе аутентификации, который передается из законного устройства 1 для получения-аутентификации. С другой стороны, например, если в уникальной информации есть дубликат, может быть случай, в котором зашифрованная информация, полученная путем шифрования одной и той же уникальной информации, содержится, по меньшей мере, в двух запросах аутентификации, которые передаются из законного устройства 1 для получения-аутентификации. В таком случае предполагается, что в течение периода аутентификации передаются множественные запросы аутентификации, соответствующие разным фрагментам уникальной информации. Если множество запросов аутентификации, которые передаются в течение периода аутентификации, содержат зашифрованную информацию, полученную путем шифрования одной и той же уникальной информации, например, количество запросов аутентификации, содержащих зашифрованную информацию, полученную путем шифрования одной и той же уникальной информации, может быть заранее определено. Например, также возможно, что зашифрованная информация, полученная путем шифрования одной и той же уникальной информации, содержится в заранее определенном количестве запросов аутентификации, и уникальная информация, соответствующая зашифрованной информации, различна для каждого набора заданного количества запросов аутентификации. Запрос аутентификации может содержать информацию, отличную из зашифрованной информации. Например, запрос аутентификации может содержать ID устройства 1 для получения-аутентификации, из которого был передан запрос аутентификации.

Период аутентификации обычно представляет собой заданный промежуток времени. Период аутентификации может начинаться с момента передачи первого запроса аутентификации. Соответственно, например, также возможно, что блок 14 передачи начинает отсчет времени, используя таймер, когда передается первый запрос аутентификации, и завершает передачу запроса аутентификации, когда истекает заданный период аутентификации. Нет никаких особых ограничений на период аутентификации, но это может быть время, которое, например, составляет примерно от 200 миллисекунд до 10 секунд. Как будет описано ниже, поскольку обработка аутентификации устройством 2 для аутентификации не начинается, пока период аутентификации не закончится, поэтому чем короче период аутентификации, тем лучше. Соответственно, период аутентификации предпочтительно составляет 3 секунды или меньше, и более предпочтительно, 1 секунду или меньше. Например, когда устройство 1 для получения-аутентификации принимает заданную инструкцию передачи, блок 14 передачи может начать передачу запроса аутентификации. Инструкция передачи может быть, например, сигналом маяка, который передается из передатчика, расположенного рядом с устройством 2 для аутентификации.

Обычно блок 14 передачи многократно передает запрос аутентификации через заданные интервалы времени. Временные интервалы могут быть или не быть, например, постоянными. В первом случае временные интервалы могут быть или не быть установленными интервалами. Даже в случае, когда временные интервалы непостоянны, может быть установлен средний временной интервал. Например, если запросы аутентификации передаются в соответствии с низким энергопотреблением (LE) Bluetooth (зарегистрированный товарный знак), временные интервалы не являются постоянными, но задан средний временной интервал. В любом случае временные интервалы представляют собой интервалы, которые длиннее или равны самому короткому интервалу связи, как определено стандартом связи для передачи запросов аутентификации блоком 14 передачи. Например, даже когда устройство 2 для аутентификации выполняет прерывистый прием, передача предпочтительно выполняется так, чтобы, по меньшей мере, любой из множества запросов аутентификации принимается устройством 2 для аутентификации. Соответственно, например, цикл передачи запроса аутентификации может отличаться от цикла приема устройства 2 для аутентификации, и также возможно, что запросы аутентификации передаются с произвольными интервалами передачи. Количество запросов аутентификации, которые передаются блоком 14 передачи в течение периода аутентификации, может быть или не быть заранее определенным. Даже в последнем случае период аутентификации предопределен, и запросы аутентификации передаются с заданными интервалами времени и, таким образом, обычно определяется количество запросов аутентификации, которые передаются в течение периода аутентификации, или диапазона количества.

Стандарт беспроводной связи не ограничен способом передачи блоком 14 передачи запроса аутентификации. Запрос аутентификации может быть передан, например, в соответствии с Bluetooth с низким энергопотреблением (который в дальнейшем может упоминаться как «BLE»), Bluetooth BR (базовая скорость)/EDR (повышенная скорость передачи данных), беспроводной LAN (IEEE802.11). IEEE802.15.4 ZigBee (зарегистрированная торговая марка) или аналогичных, или других стандартов беспроводной связи. Предпочтительно, чтобы запрос аутентификации передавался и принимался, например, в соответствии с беспроводной связью на короткие расстояния, такой как BLE, Bluetooth BR/EDR или беспроводной LAN. В этом варианте осуществления в основном будет описан случай, в котором запрос аутентификации передается согласно BLE.

Например, блок 14 передачи может передавать запрос аутентификации посредством широковещательной или одноадресной передачи. Предпочтительно, чтобы запрос аутентификации передавался посредством широковещательной передачи, поскольку запрос аутентификации может передаваться без указания стороны, с которой осуществляется связь. В этом варианте осуществления, в основном, будет описан случай, в котором блок 14 передачи передает запрос аутентификации посредством широковещательной передачи.

Блок 14 передачи может включать в себя или не включать в себя устройство беспроводной передачи (например, антенну и т.д.) для выполнения передачи. Блок 14 передачи может быть реализован аппаратными средствами или может быть реализован программным обеспечением, таким как драйвер, который управляет устройством передачи.

Далее будет описано устройство 2 для аутентификации согласно этому варианту осуществления.

Блок 21 приема многократно принимает запрос аутентификации, содержащий зашифрованную информацию, полученную посредством шифрования с использованием криптографического ключа и переданную из устройства 1 для получения-аутентификации, в течение периода аутентификации. Обычно запросы аутентификации передаются из устройства 1 для получения-аутентификации, описанного выше. Между тем, как будет описано позже, может быть случай, в котором устройство злоумышленника принимает запрос аутентификации, переданный из устройства 1 для получения-аутентификации, и снова передает принятый запрос аутентификации, или само получает уникальную информацию для генерирования зашифрованной информации и передает запрос аутентификации, содержащий зашифрованную информацию. В этом случае блок 21 приема не может определить, был ли запрос аутентификации передан из законного устройства 1 для получения-аутентификации или из устройства злоумышленника, при приеме запроса аутентификации. Предполагается, что устройство, которое передало запрос аутентификации, упоминается как устройство 1 для получения-аутентификации. Как будет описано позже, после приема множества запросов аутентификации блок 24 аутентификации определяет, является ли устройство, из которого была выполнена передача, реальным устройством 1 для получения-аутентификации (т.е. законное устройство 1 для получения-аутентификации) или устройством злоумышленника (т.е. незаконное устройство 1 для получения-аутентификации), использующее запросы аутентификации.

Блок 21 приема может периодически принимать запрос аутентификации. Прерывистый прием может представлять собой состояние, в котором периоды, в течение которых информация принимается, и периоды, в течение которых информация не принимается, поочередно повторяются. Например, такой прерывистый прием выполняется, если запрос аутентификации передается посредством широковещательной передачи согласно BLE связи. Если выполняется прерывистый прием, то потребление энергии может быть уменьшено. Если, например, выполняется прерывистый прием, длительность периодов, в течение которых принимается информация, и периоды, в течение которых информация не принимается, могут быть или не быть постоянными. В этом варианте осуществления, в основном, будет описан случай, в котором блок 21 приема выполняет прерывистый прием.

Блок 21 приема может включать в себя или не включать в себя беспроводное устройство приема (например, антенну и т.д.) для выполнения приема. Блок 21 приема может быть реализован аппаратным обеспечением или может быть реализован программным обеспечением, таким как драйвер, который управляет устройством приема.

Ключ дешифрования хранится в блоке 22 хранения. Например, если криптографический ключ является ключом криптографии с общим ключом, ключ дешифрования является ключом криптографии с общим ключом. В этом случае ключ дешифрования (ключ криптографии с общим ключом) может храниться в блоке 22 хранения для каждого устройства 1 для получения-аутентификации. Например, множество фрагментов информации соответствия ключей, каждое из которых состоит из идентификатора устройства 1 для получения-аутентификации и ключа криптографии с общим ключом устройства 1 для получения-аутентификации, идентифицированное с помощью идентификатора, может храниться в блоке 22 хранения. Например, если криптографический ключ является открытым ключом криптографии с открытым ключом, ключ дешифрования является закрытым ключом, который спарен с открытым ключом криптографии с открытым ключом. Если уникальная информация содержит значение случайного числа или значение счетчика, таблицу случайных чисел или функцию для получения значения случайного числа, последнее значение счетчика для генерирования значения счетчика и т.п. может храниться в блоке 22 хранения. Также в блоке 22 хранения может храниться информация, указывающая пороговое значение количества приема, интервал приема с вероятностью приема ниже порогового значения и т.п., которые используются в описанном ниже процессе обработки.

Процедура хранения информации в блоке 22 хранения не ограничена. Например, информация может храниться в блоке 22 хранения посредством носителя данных, информации, передаваемой по линии связи, и т.п. в блоке 22 хранения, или информация, вводимая через устройство ввода, может храниться в блоке 22 хранения. Блок 22 хранения предпочтительно является постоянным носителем данных, но также может быть реализован посредством энергозависимого носителя данных. Примеры носителя данных могут включать в себя полупроводниковую память, магнитный диск и оптический диск.

Блок 23 дешифрования дешифрует зашифрованную информацию, используя ключ дешифрования, тем самым получая дешифрованную информацию. Например, если ключ дешифрования является ключом криптографии с общим ключом, и запрос аутентификации содержит идентификатор устройства 1 для получения-аутентификации, из которого был передан запрос аутентификации, блок 23 дешифрования может прочитать ключ криптографии с общим ключом, ассоциированный с идентификатором из блока 22 хранения, и дешифровать зашифрованную информацию с использованием считанного ключа криптографии с общим ключом. Например, если ключ дешифрования является закрытым ключом, блок 23 дешифрования может считывать закрытый ключ из блока 22 хранения и расшифровывать зашифрованную информацию, используя прочитанный закрытый ключ. Дешифрованная информация, полученная путем расшифровки зашифрованной информации, содержащейся в запросе аутентификации, переданном из законного устройства 1 для получения-аутентификации, является уникальной информацией. Соответственно, если зашифрованная информация не может быть расшифрована или, если дешифрованная информация, которая была расшифрована, не соответствует, например, заранее определенному формату уникальной информации, можно сделать вывод, что устройство, которое передало запрос аутентификации, содержащий зашифрованную информацию, не является законным устройством 1 для получения-аутентификации.

Блок 24 аутентификации определяет, является ли устройство 1 получения-аутентификации законным, используя множество запросов аутентификации, полученных в течение периода аутентификации и содержащих зашифрованную информацию, которая была дешифрована с использованием ключа дешифрования. Если ключ дешифрования является ключом криптографии с общим ключом, аутентификация устройства 1 для получения-аутентификации выполняется с использованием множества запросов аутентификации, содержащих зашифрованную информацию, которая была дешифрована с использованием одного ключа криптографии с общим ключом, из множества запросов аутентификации, полученных во время период аутентификации. Как описано выше, если ключ криптографии с общим ключом отличается для каждого устройства 1 для получения-аутентификации, можно считать, что множество запросов аутентификации, содержащих зашифрованную информацию, которая была расшифрована с использованием одного ключа шифрования с общим ключом, были переданы из одного устройство 1 для получения-аутентификации и, таким образом, можно выполнить аутентификацию этого устройства 1 для получения-аутентификации, выполняя аутентификацию с использованием множества запросов аутентификации. С другой стороны, если ключ дешифрования является закрытым ключом, аутентификация устройства 1 для получения-аутентификации выполняется с использованием множества запросов аутентификации, содержащих зашифрованную информацию, которая была дешифрована с использованием закрытого ключа устройства 2 для аутентификации, из множества запросов аутентификации, принятых в период аутентификации. Если ключ дешифрования является закрытым ключом, может быть случай, когда множество запросов аутентификации, содержащих зашифрованную информацию, которая была расшифрована с использованием закрытого ключа, включают в себя запросы аутентификации, переданные из множества устройств 1 для получения-аутентификации. Соответственно, например, если запрос аутентификации содержит ID устройства 1 для получения-аутентификации, из которого был передан запрос аутентификации, блок 24 аутентификации может определить, является ли устройство 1 для получения-аутентификации законным, используя множество запросов аутентификации, содержащих один и тот же ID и принятых во время периода аутентификации. Операция, которая определяет, является ли устройство 1 для получения-аутентификации законным, с использованием множества запросов аутентификации, может быть операцией, которая выполняет определение с использованием самих запросов аутентификации или с использованием информации, относящейся к множеству запросов аутентификации. Информация, относящаяся к множеству запросов аутентификации, представляет собой, например, множество фрагментов дешифрованной информации, соответственно полученную из множества запросов аутентификации, интервалы приема множества запросов аутентификации, количество множественных запросов аутентификации или другую информацию, относящуюся к множеству запросов аутентификации. Если запрос аутентификации содержит идентификатор устройства 1 для получения-аутентификации, из которого был передан запрос аутентификации, обычно запросы аутентификации, содержащие зашифрованную информацию, которая может быть дешифрована с использованием одного ключа криптографии с общим ключом, содержат тот же идентификатор. Соответственно, если криптографический ключ является ключом криптографии с общим ключом, блок 24 аутентификации может определить, является ли устройство 1 для получения-аутентификации законным, используя множество запросов аутентификации, содержащих один и тот же идентификатор и принятый в течение периода аутентификации. Блок 24 аутентификации может выполнять аутентификацию устройства 1 для получения-аутентификации, используя множество запросов аутентификации, принятых из устройства 1 для получения-аутентификации в течение заданного периода аутентификации, начиная с момента, когда первый запрос аутентификации принят из устройства 1 для получения-аутентификации.

Например, если все множественные запросы аутентификации, принятые в течение периода аутентификации, передаются из незаконных устройств 1 для получения-аутентификации, блок 24 аутентификации определяет, что устройства 1 для получения-аутентификации не являются законными. Также, например, если множественные запросы аутентификации, принятые в течение периода аутентификации, включают в себя запрос аутентификации, переданный из незаконного устройства, блок 24 аутентификации определяет, что устройства 1 для получения-аутентификации, которые передали множественные запросы аутентификации, являются незаконными. То есть, если множественные запросы аутентификации передаются из законного устройства 1 для получения-аутентификации и незаконного устройства 1 для получения-аутентификации, считается, что устройства 1 для получения-аутентификации, из которых были переданы множественные запросы аутентификации, не являются законными. В этом случае устройства, из которых была выполнена передача запросов аутентификации, включают в себя, по меньшей мере, устройство злоумышленника, и даже в случае, когда устройство, из которого была выполнена передача, включает в себя законное устройство 1 для получения-аутентификации, невозможно отличать друг от друга. Таким образом, считается, что оба устройства являются незаконными.

Определение, основанное на дублировании зашифрованной информации

Например, при наличии заданного количества или более дубликатов во множестве фрагментов дешифрованной информации, блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации является незаконным. Как описано выше, если законное устройство 1 для получения-аутентификации передает множество запросов аутентификации, соответственно содержащих зашифрованную информацию, полученную путем шифрования множества фрагментов уникальной информации, в течение периода аутентификации, как правило, уровень дублирования во множестве фрагментов дешифрованной информации (т.е. уникальная информация), соответственно полученной из множества запросов аутентификации, принятых в течение периода аутентификации. Например, если запросы аутентификации содержат зашифрованную информацию, полученную путем шифрования уникальной информации, которая различается для каждого запроса аутентификации, естественно, что множество фрагментов дешифрованной информации, соответственно полученной из множества запросов аутентификации, принятых из законного устройства 1 для получения-аутентификации в течение периода аутентификации, представляют собой разные фрагменты информации, и поэтому во множестве фрагментов дешифрованной информации дубликаты отсутствуют. Соответственно, в противном случае, то есть, в случае наличия дубликатов во множестве фрагментов дешифрованной информации, блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации, которое передало запрос аутентификации, содержащий зашифрованную информацию, из которой была получена дешифрованная информация, является незаконным. Например, если фрагменты запроса аутентификации с 1-го по N-й, принятые из законного устройства 1 для получения-аутентификации, содержат зашифрованную информацию, полученную путем шифрования той же первой уникальной информации и фрагменты запроса аутентификации от N + 1 до 2N, принятые оттуда, содержат зашифрованную информацию, полученную путем шифрования одной и той же второй уникальной информации, то есть, если каждый набор из N запросов аутентификации содержит зашифрованную информацию, полученную путем шифрования разных фрагментов уникальной информации, имеется до N дубликатов во множестве фрагментов дешифрованной информации соответственно полученной из множества запросов аутентификации, принятой в течение периода аутентификации. Соответственно, в этом случае наличия N + 1 или более дубликатов во множестве фрагментов дешифрованной информации, то есть, имеется N + 1 или более фрагментов одной и той же дешифрованной информации, блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации не является законным. Обратите внимание, что N является целым числом из 1 или более. В этом примере, когда блок 21 приема устройства 2 для аутентификации выполняет периодический прием, может быть случай, когда даже в случае, когда N является целым числом 2 или более, есть только M фрагментов одной и той же дешифрованной информации во множестве фрагментов дешифрованной информации, полученной из множества запросов аутентификации, принятых устройством 2 для аутентификации из законного устройства 1 для получения-аутентификации. Обратите внимание, что M является положительным целым числом, которое меньше N. Соответственно, в таком случае также возможно, что, при наличии M + 1 или более дубликатов во множестве фрагментов дешифрованной информации, то есть, при наличии M + 1 или более фрагментов одной и той же дешифрованной информации, блок 24 аутентификации определяет, что устройство 1 для получения-аутентификации не является законным. При наличии заданного количества дубликатов во множестве фрагментов дешифрованной информации, например, можно считать, что запрос аутентификации, переданный из законного устройства 1 для получения-аутентификации, копируется и передается незаконным устройством 1 для получения-аутентификации. Заданное количество может храниться, например, в блоке 22 хранения.

Обычно, при шифровании разных фрагментов уникальной информации, получаются разные фрагменты шифрованной информации. Соответственно, блок 24 аутентификации может определять наличие заданного количества или более дубликатов во множестве фрагментов дешифрованной информации, на основании наличия заданного количества или больше дубликатов во множестве фрагментов зашифрованной информации. Например, если информация, отличная из зашифрованной информации, содержащейся в запросах аутентификации, одинакова в запросах аутентификации, то блок 24 аутентификации может определить наличие заданного количества или больше дубликатов в множестве фрагментов дешифрованной информации на основании наличия или отсутствия количества или более дубликатов во множестве запросов аутентификации.

Определение, основанное на количестве раз приема запроса аутентификации

Например, если запрос аутентификации принят более заданного количества раз в течение заданного периода, блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации является незаконным. Заданный период может быть, например, периодом аутентификации или может быть периодом (например, единичным периодом и т.д.), который короче периода аутентификации. Заданное количество раз может быть сохранено, например, в блоке 22 хранения. Как описано выше, если устройство 1 для получения-аутентификации многократно передает запрос аутентификации в заданные интервалы времени, то определяется максимальное количество запросов аутентификации, которые принимаются в течение заданного периода. Соответственно, если количество запросов аутентификации, принятые в течение заданного периода, превышает максимальное количество, по меньшей мере, один запрос аутентификации передается также из незаконного устройства 1 для получения-аутентификации и, таким образом, блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации, которое передало запрос аутентификации, является незаконным.

Определение на основании интервалов приема запросов аутентификации

Например, если интервалы приема запроса аутентификации в период аутентификации включают в себя интервал приема с вероятностью, которая ниже порогового значения, то блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации не является законным. Интервал приема запроса аутентификации является промежутком времени с момента приема запроса аутентификации до момента приема следующего запроса аутентификации. Интервал приема запроса аутентификации является интервалом, в течение которого принимаются запросы аутентификации, переданные из устройства 1 для получения-аутентификации с тем же идентификатором. Если устройство 1 для получения-аутентификации многократно передает запрос аутентификации в соответствии со стандартом связи, то часто бывает так, что интервалы приема запроса аутентификации являются статистически конкретными интервалами независимо из того, выполняет ли блок приема 21 прерывистый прием и, таким образом, некоторые интервалы приема имеют очень низкую вероятность. Соответственно, если запрос аутентификации принят в интервале приема с такой очень низкой вероятностью, можно считать, что запрос аутентификации передается также из незаконного устройства 1 для получения-аутентификации и, таким образом, блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации, которое передало запрос аутентификации, является незаконным. Вероятность интервала приема может быть получена, например, путем фактического повторения передачи и приема информации из одного устройства в соответствии со стандартом связи для передачи запросов аутентификации. С помощью этой конфигурации, например, можно получить гистограмму, в которой горизонтальная ось указывает интервал приема, и вертикальная ось указывает вероятность. С помощью гистограммы, например, можно увидеть, что вероятность того, что информация принята с интервалами приема от T1 до T2 миллисекунд, равна P1, и вероятность, с которой информация принята с интервалами приема от T2 до T3 миллисекунд, равна P2, например. Таким образом, если запрос аутентификации принят в интервале приема с вероятностью, которая ниже заданной вероятности (например, 1%, 0,1% и т.д.), блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации, которое передало запрос аутентификации, не является законным.

Определение, основанное на сопоставлении расшифрованной информации и уникальной информации

Например, если множество фрагментов дешифрованной информации, соответственно полученной из множества запросов аутентификации, принятых в течение периода аутентификации, не соответствуют уникальной информации, то блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации не является законным. Дешифрованная информация, полученная из запросов аутентификации, является дешифрованной информацией, полученной путем дешифрования зашифрованной информации, содержащейся в запросах аутентификации. Блок 24 аутентификации может определить, соответствует ли множество фрагментов дешифрованной информации уникальной информации, используя правило генерирования уникальной информации в устройстве 1 для получения-аутентификации. Если множество фрагментов дешифрованной информации, соответственно полученной из множества запросов аутентификации, не соответствует уникальной информации, то можно считать, что, по меньшей мере, некоторые из запросов аутентификации передаются из незаконного устройства 1 для получения-аутентификации. Состояние, в котором дешифрованная информация не соответствует уникальной информации, может быть, например, состоянием, в котором значение дешифрованной информации не соответствует значению уникальной информации или состоянию, в котором множество фрагментов дешифрованной информации не соответствуют правилу уникальной информации.

Например, в случае, когда уникальная информация представляет собой значения случайных чисел, блок 24 аутентификации может выполнять определение, используя таблицу случайных чисел или функцию для получения значений случайных чисел. В случае, когда уникальной информацией являются значения счетчика, блок 24 аутентификации может выполнять определение, используя правило для генерирования значений счетчика (например, приращение на 2 и т.д.). В случае, когда уникальной информацией является время, определение может быть выполнено с использованием формата времени (например, время в часах, минутах и секундах, минутах и секундах и т.д.). В случае, когда уникальной информацией являются одноразовые пароли, блок 24 аутентификации может выполнять определение, используя правило для генерирования одноразовых паролей или генератор одноразовых паролей.

Также возможно, что, например, блок 24 аутентификации определяет для каждого фрагмента дешифрованной информации, соответствуют ли множество фрагментов дешифрованной информации уникальной информации, и определяет, что множество фрагментов дешифрованной информации не соответствуют уникальной информации в случае несоответствия даже одного фрагмента дешифрованной информации уникальной информации. Например, в случае, когда уникальная информация представляет собой значения случайных чисел, значения счетчика или одноразовые пароли, также возможно, что если дешифрованная информация совпадает с уникальной информацией, сгенерированной блоком 24 аутентификации, блок 24 аутентификации определяет, что дешифрованная информация соответствует уникальной информации и, если они не совпадают друг с другом, блок 24 аутентификации определяет, что дешифрованная информация не соответствует уникальной информации. Например, в случае, когда уникальная информация передается из устройства 2 для аутентификации (например, в случае, когда уникальная информация ставится под сомнение), также возможно, что, если дешифрованная информация совпадает с переданной уникальной информацией, блок 24 аутентификации определяет, что дешифрованная информация совпадает с уникальной информацией и, если они не совпадают друг с другом, то блок 24 аутентификации определяет, что дешифрованная информация не соответствует уникальной информации. Таким образом, например, может выполняться аутентификация запроса и ответа. В этом случае блок 24 аутентификации может определять, совпадает ли зашифрованная информация с информацией, полученной путем шифрования уникальной информации, переданной из устройства 2 для аутентификации, с использованием криптографического ключа, вместо определения, соответствует ли дешифрованная информация уникальной информации. Например, в случае, когда уникальной информацией является время, также возможно, что, если разница между временем, которое является дешифрованной информацией, и временем приема запроса аутентификации, соответствующего дешифрованной информации, меньше, чем заданное пороговое значение, блок 24 аутентификации определяет, что дешифрованная информация соответствует уникальной информации и, если разница между ними больше, чем заданное пороговое значение, блок 24 аутентификации определяет, что дешифрованная информация не соответствует уникальной информации. Если разница между ними равна заданному пороговому значению, блок 24 аутентификации может или не может определить, соответствует ли дешифрованная информация уникальной информации. Если формат времени дешифрованной информации отличается из формата времени уникальной информации, блок 24 аутентификации может определить, что дешифрованная информация не соответствует уникальной информации.

Кроме того, также возможно, что, например, блок 24 аутентификации определяет для каждой группы из множества фрагментов дешифрованной информации, соответствуют ли множество фрагментов дешифрованной информации уникальной информации. Например, в случае, когда уникальной информацией являются значения счетчика, также возможно, что, если множество фрагментов дешифрованной информации в принятом порядке соответствуют правилу значения счетчика, блок 24 аутентификации определяет, что множество фрагментов дешифрованной информации соответствует уникальной информации и, если в противном случае, блок 24 аутентификации определяет, что множество фрагментов дешифрованной информации не соответствуют уникальной информации. В частности, если множество фрагментов дешифрованной информации равны «2», «4», «6», «8» … в принятом порядке, и правило генерирования уникальной информации заключается в увеличении значения на 2, то множество фрагментов дешифрованной информация соответствует правилу генерирования уникальной информации и, таким образом, блок 24 аутентификации определяет, что множество фрагментов дешифрованной информации соответствуют уникальной информации. С другой стороны, например, если множество фрагментов дешифрованной информации равны «2», «4», «6», «6», «8» … в принятом порядке, и правило генерирования уникальной информации должно увеличивать значение 2, то множество фрагментов дешифрованной информации не соответствуют правилу генерирования уникальной информации и, таким образом, блок 24 аутентификации определяет, что множество фрагментов дешифрованной информации не соответствуют уникальной информации. Например, в случае, когда уникальной информацией является время, блок 24 аутентификации может получить для каждого набора из множества фрагментов дешифрованной информации разницу во времени, которая представляет собой разницу между временем, которое относится к дешифрованной информации, и временем приема запроса аутентификации, соответствующего дешифрованной информации, определяет, что множество фрагментов дешифрованной информации соответствуют уникальной информации, если полученные множественные разностные значения во времени являются постоянными и определяет, что множество фрагментов дешифрованной информации не соответствуют уникальной информации, если полученные множественные разностные значения во времени не постоянны. С этой конфигурацией, даже в случае, когда блок часов устройства 1 для получения-аутентификации и блок часов устройства 2 для аутентификации не полностью синхронизированы друг с другом, можно правильно определить, соответствует ли дешифрованная информация уникальной информации о времени. Причина этого, по-видимому, в том, что устройство 1 для получения-аутентификации и устройство 2 для аутентификации обычно выполняют беспроводную связь на короткие расстояния и задержки, возникающие в результате беспроводной связи, по существу, постоянны между множественными запросами аутентификации. Состояние, в котором множество разностных значений времени являются постоянными, может быть, например, состоянием, в котором разность между наибольшим значением и наименьшим значением множества разностных значений времени меньше, чем заданное пороговое значение или состоянием, в котором изменение множества разностных значений времени (например, дисперсия, стандартное отклонение и т.д.) меньше заданного порогового значения. Например, в случае, когда уникальной информацией является время, если время, которое является дешифрованной информацией, не увеличивается в соответствии с порядком приема, например, если время, которое представляет собой дешифрованную информацию, соответствующую запросу аутентификации, принятому в точке A во времени указывает время после времени, которое является дешифрованной информацией, соответствующей запросу аутентификации, принятому в момент B во времени, который является временем после точки A во времени, блок 24 аутентификации может определить, что множество фрагментов дешифрованной информации не соответствует уникальной информации. Причина этого, по-видимому, в том, что в этом случае запрос аутентификации, принятый в момент B, является запросом аутентификации, который был принят устройством злоумышленника, копирующим запрос аутентификации, переданный ранее, чем запрос аутентификации, принятый в точке A во времени, и был передан.

Кроме того, также возможно, что, например, блок 24 аутентификации определяет для каждого фрагмента дешифрованной информации и для каждой группы из множества фрагментов дешифрованной информации, соответствует ли множество фрагментов дешифрованной информации уникальной информации. В этом случае, если установлено, что они не соответствуют друг другу, по меньшей мере, в одном из определений, блок 24 аутентификации определяет, что множество фрагментов дешифрованной информации не соответствует уникальной информации и, если установлено, что они соответствуют друг другу в обоих определениях, блок 24 аутентификации определяет, что множество фрагментов дешифрованной информации соответствуют уникальной информации.

Кроме того, если уникальная информация содержит уникальный участок (например, значение случайного числа и т.д.) и неуникальный участок (например, ID устройства и т.д.), дешифрованная информация также содержит информацию, соответствующую уникальному участку и информацию, соответствующую неуникальному участку. В этом случае блок 24 аутентификации может определить, соответствуют ли множество фрагментов дешифрованной информации уникальной информации, основываясь на том, соответствует ли уникальный участок, содержащийся в уникальной информации, информации, соответствующей уникальному участку, содержащимся в дешифрованной информации, или в зависимости из того, соответствует ли сама уникальная информация самой дешифрованной информации.

Блок 24 аутентификации может выполнять определение, отличное из описанной выше. Также в случае, когда зашифрованная информация, содержащаяся в запросе аутентификации, не может быть дешифрована с использованием ключа дешифрования, блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации, которое передало запрос аутентификации, является незаконным. Причина этого, по-видимому, заключается в том, что, если ключ дешифрования является ключом криптографии с общим ключом, устройство 1 для получения-аутентификации, которое передало запрос аутентификации, не содержит ключ шифрования с общим ключом, удерживаемый устройством 2 для аутентификации и, таким образом, является не законным устройством 1 для получения-аутентификации.

Кроме того, в случае выполнения множества обнаружений, если не установлено, что устройство 1 для получения-аутентификации не является законным во всех обнаружениях, блок 24 аутентификации определяет, что устройство 1 для получения-аутентификации является законным и, если обнаружено, что устройство 1 для получения-аутентификации не является законным, по меньшей мере, в любом из обнаружений, блок 24 аутентификации определяет, что устройство 1 для получения-аутентификации является незаконным. Определение, что устройство 1 для получения-аутентификации является законным, является аутентификацией устройства 1 для получения-аутентификации. Обнаружение, что устройство 1 для получения-аутентификации не является законным, не является аутентификацией устройства 1 для получения-аутентификации.

Блок 25 вывода выводит результат определения блоком 24 аутентификации. Результатом определения является результат определения, является ли устройство 1 для получения-аутентификации законным или незаконным, то есть, информации, указывающей, является ли устройство 1 для получения-аутентификации аутентифицировано или не аутентифицировано. Предпочтительно, чтобы блок 25 вывода выводит результат определения блоком 24 аутентификации в составной элемент, устройство или т.п. для выполнения обработки в соответствии с результатом аутентификации. Блок 25 вывода может передавать результат определения блоком 24 аутентификации в устройство 1 для получения-аутентификации, из которого был передан запрос аутентификации.

Выводом может быть, например, изображение на устройстве изображения (например, жидкокристаллический дисплей, органический электролюминесцентный дисплей и т.д.), передача по линии связи в заранее определенное устройство, печать на принтере, вывод звука динамиком, накоплением на носителе или доставкой другому составному элементу. Блок 25 вывода может включать в себя или не включать в себя устройство, которое выполняет вывод (например, устройство изображения, устройство связи, принтер и т.д.). Блок 25 вывода может быть реализован аппаратным обеспечением или может быть реализован с помощью программного обеспечения, такого как драйвер, который управляет этими устройствами.

Если уникальная информация или уникальный участок передается из устройства 2 для аутентификации в устройство 1 для получения-аутентификации (например, если выполняется аутентификация запроса и ответа), устройство 2 для аутентификации может включать в себя блок передачи, который передает уникальную информацию или уникальный участок. Например, блок передачи может передавать уникальную информацию или уникальный участок для каждой передачи запроса аутентификации или может совместно передавать множество фрагментов уникальной информации или множество уникальных участков. В первом случае передача уникальной информации или уникального участка и прием запроса аутентификации повторяются. В последнем случае в инструкции для передачи запроса аутентификации может содержаться множество фрагментов уникальной информации и множество уникальных участков.

Далее будет описана работа устройства 1 для получения-аутентификации со ссылкой на блок-схему алгоритма на фиг. 2. Фиг. 2 является блок-схемой алгоритма, показывающей способ для передачи запроса аутентификации, который обрабатывается после того, как устройство 1 для получения-аутентификации определяет начать передачу запроса аутентификации. Как описано выше, например, после приема заранее определенной инструкции передачи устройство 1 для получения-аутентификации может определить начать передачу запроса аутентификации.

(Этап S101) Блок 14 передачи начинает период аутентификации. Например, блок 14 передачи может начать отсчет времени, используя таймер, чтобы обнаружить окончание периода аутентификации.

(Этап S102) Блок 14 передачи определяет, следует ли передавать запрос аутентификации. Если запрос аутентификации должен быть передан, процедура переходит к этапу S103, и в противном случае процедура переходит к этапу S106. Например, в случае передачи запроса аутентификации в заданные интервалы времени блок 14 передачи может определить передать запрос аутентификации в заданные интервалы времени.

(Этап S103) Блок 11 получения получает уникальную информацию. Уникальная информация может быть получена, например, путем получения уникального участка и объединения полученного уникального участка и неуникального участка.

(Этап S104) Блок 13 шифрования шифрует уникальную информацию, полученную на этапе S103, с использованием криптографического ключа, тем самым генерируя зашифрованную информацию.

(Этап S105) Блок 14 передачи передает запрос аутентификации, содержащий зашифрованную информацию, сгенерированную на этапе S104. Запрос аутентификации может также содержать информацию, отличную из зашифрованной информации. Затем процедура возвращается к этапу S102.

(Этап S106) Блок 14 передачи определяет, следует ли завершить передачу запроса аутентификации. Если передача должна быть завершена, последовательность обработки, которая передает запросы аутентификации, завершается, и в противном случае процедура возвращается к этапу S102. Например, если период аутентификации, начатый на этапе S101, закончился, блок 14 передачи может определить завершить передачу запроса аутентификации. В частности, если значение таймера, с помощью которого начинается отсчет времени на этапе S101, превышает продолжительность периода аутентификации, блок 14 передачи может определить завершить передачу запроса аутентификации и, в противном случае, блок 14 передачи может определить не прекращать передачу.

Хотя блок-схема алгоритма на фиг. 2 показывает случай, в котором получение уникальной информации, генерирование зашифрованной информации и передача запроса аутентификации повторяются, но это не ограничено. Например, также возможно, что получается множество фрагментов уникальной информации, множество фрагментов зашифрованной информации генерируются путем шифрования множества фрагментов уникальной информации, и затем повторяется передача запроса аутентификации, содержащего каждый фрагмент зашифрованной информации. Если зашифрованная информация, полученная путем шифрования одной и той же уникальной информации, содержится во множестве запросов аутентификации, также возможно многократно использовать одну и ту же уникальную информацию и одну и ту же зашифрованную информацию вместо получения уникальной информации и генерирования зашифрованной информации, количество дубликатов в уникальной информация. Период аутентификации может управляться на этапах S101 и S106 составным элементом, отличным от блока 14 передачи, например, блок 11 получения или подобным. Порядок обработки в блок-схеме алгоритма на фиг. 2 является просто примером, и порядок этапов может быть изменен, если могут быть получены аналогичные результаты.

Далее будет описана работа устройства 2 для аутентификации со ссылкой на блок-схему алгоритма на фиг. 3. Фиг. 3 является блок-схемой алгоритма, показывающей способ для аутентификации, который обрабатывается в отношении аутентификации устройства 1 для получения-аутентификации устройством 2 для аутентификации с использованием множественных запросов аутентификации.

(Этап S201) Блок 21 приема определяет, принят ли запрос аутентификации. Если блок принял запрос аутентификации, процедура переходит к этапу S202, и в противном случае процедура переходит к этапу S203. Если блок 21 приема периодически принимает запрос аутентификации, также возможно, что блок приема 21 принимает запрос аутентификации только в течение периода приема и не принимает запрос аутентификации в течение периода, который не является периодом приема.

(Этап S202) Блок 23 дешифрования дешифрует зашифрованную информацию, содержащуюся в запросе аутентификации, принятом на этапе S201, с использованием ключа дешифрования, тем самым, получая дешифрованную информацию. Затем процедура возвращается к этапу S201. Блок 23 дешифрования может накапливать дешифрованную информацию в блоке 22 хранения в ассоциации с идентификатором устройства 1 для получения-аутентификации, из которого был передан запрос аутентификации. Блок 23 дешифрования может накапливать дешифрованную информацию в блоке 22 хранения в соответствии со временем приема запроса аутентификации, соответствующего дешифрованной информации. Если зашифрованная информация, содержащаяся в запросе аутентификации, принятом на этапе S201, не может быть дешифрована с использованием ключа дешифрования, блок 23 дешифрования не выполняет дешифрование, и процедура может вернуться к этапу S201. В этом случае блок 24 аутентификации может определить, что устройство 1 для получения-аутентификации, из которого был передан запрос аутентификации, содержащий зашифрованную информацию, которая не может быть расшифрована, является незаконным.

(Этап S203) Блок 24 аутентификации определяет, выполнять ли обработку аутентификации или нет. Если обработка аутентификации должна быть выполнена, процедура переходит к этапу S204, м в противном случае, процедура возвращается к этапу S201. Например, когда период аутентификации истек после приема первого запроса аутентификации, содержащего зашифрованную информацию, которая была расшифрована с использованием ключа криптографии с общим ключом, блок 24 аутентификации может определить выполнить обработку аутентификации с использованием множества запросов аутентификации, содержащих зашифрованную информацию, которые были расшифрованы с использованием ключа шифрования с общим ключом. Например, когда период аутентификации истек после приема первого запроса аутентификации из устройства 1 для получения-аутентификации с идентификатором, блок 24 аутентификации может определить выполнить обработку аутентификации, используя множество запросов аутентификации, переданные из устройства 1 для получения-аутентификации с этим идентификатором.

(Этап S204) Блок 24 аутентификации определяет, имеется ли заданное количество или больше дубликатов во множестве фрагментов дешифрованной информации, соответственно полученных из множества запросов аутентификации. При наличии заданного количества или более дубликатов во множестве фрагментов дешифрованной информации, процедура переходит к этапу S209, и в противном случае, процедура переходит к этапу S205.

(Этап S205) Блок 24 аутентификации определяет, превышает ли количество раз, когда запрос аутентификации принимается в течение заданного периода, заданное пороговое значение. Если количество приема запроса аутентификации превышает заданное пороговое значение, процедура переходит к этапу S209, и в противном случае, процедура переходит к этапу S206.

(Этап S206) Блок 24 аутентификации определяет, включают ли в себя интервалы приема запроса аутентификации в периоде аутентификации интервал приема с вероятностью, которая ниже порогового значения. Если интервалы приема запроса аутентификации включают в себя интервал приема с вероятностью ниже порогового значения, процедура переходит к этапу S209, и в противном случае процедура переходит к этапу S207.

(Этап S207) Блок 24 аутентификации определяет, соответствуют ли множество фрагментов дешифрованной информации, соответственно советующие множеству запросов аутентификации, принятые в течение периода аутентификации, уникальной информации. Если множество фрагментов дешифрованной информации соответствуют уникальной информации, процедура переходит к этапу S208, и в противном случае, процедура переходит к этапу S209.

Предполагается, что обработка с этапов S204 по S207 выполняется, например, для множества запросов аутентификации, принятых в течение периода аутентификации и содержащих зашифрованную информацию, которая была дешифрована с использованием ключа дешифрования. То есть, обработка на этапах S204-S207 может выполняться, например, для множества запросов аутентификации, принятых из устройства 1 для получения-аутентификации с идентификатором в течение периода аутентификации.

(Этап S208) Блок 24 аутентификации определяет, что устройство 1 для получения-аутентификации, которое передало множество запросов аутентификации, является законным. То есть устройство 1 для получения-аутентификации аутентифицируется.

(Этап S209) Блок 24 аутентификации определяет, что устройство 1 для получения-аутентификации, которое передало множество запросов аутентификации, является незаконным. То есть, устройство 1 для получения-аутентификации не аутентифицировано.

(Этап S210) Блок 25 вывода выводит результат определения на этапе S208 или S209. Затем процедура возвращается к этапу S201.

Блок-схема алгоритма на фиг. 3 показывает случай, в котором обработка на этапах S204-S207 выполняется при обработке аутентификации, и ограничения отсутствуют. При обработке на одном или множества этапах обработка может не выполняться. Отметим, что даже в этом случае, предпочтительно, чтобы обработка аутентификации с использованием множества запросов аутентификации, например, выполнялась, по меньшей мере, любая обработка на этапах S204-S206. Порядок обработки в блок-схеме алгоритма на фиг. 3 является просто примером, и порядок этапов может быть изменен, если могут быть получены аналогичные результаты. Например, обработка на этапах S204-S207 может выполняться в разных порядках. В блок-схеме алгоритма на фиг. 3, обработка заканчивается при отключении питания или при прерывании завершения обработки.

Далее будут описаны операции устройства 1 для получения-аутентификации и устройства 2 для аутентификации согласно этому варианту осуществления посредством конкретного примера. В этом конкретном примере предполагается, что блок 21 приема устройства 2 для аутентификации периодически принимает запрос аутентификации. То есть, предполагается, что блок 21 приема принимает запрос аутентификации только в течение периода приема и не принимает запрос аутентификации, переданный из устройства 1 для получения-аутентификации в другие периоды.

Кроме того, в этом конкретном примере предполагается, что законное устройство 1 для получения-аутентификации передает десять запросов аутентификации в течение периода аутентификации. Как описано выше, блок 21 приема выполняет прерывистый прием и, таким образом, если количество запросов аутентификации, принятых из устройства 1 для получения-аутентификации в течение периода аутентификации, превышает пороговое значение «7», блок 24 аутентификации определяет, что устройство 1 для получения-аутентификации не является законным.

Кроме того, в этом конкретном примере предполагается, что уникальной информацией является время. Кроме того, предполагается, что, если разница между временем, которое представляет собой расшифрованную информацию, и временем, когда был принят запрос аутентификации, соответствующий дешифрованной информации, превышает заданное пороговое значение, блок 24 аутентификации определяет, что устройство 1 для получения-аутентификации, которое передало запрос аутентификации, является незаконным. Уникальная информация зашифрована с использованием ключа криптографии с общим ключом.

Кроме того, в этом конкретном примере в основном будет описан случай, в котором передаваемые запросы аутентификации содержат зашифрованную информацию, полученную путем шифрования уникальной информации, которая различается для каждого запроса аутентификации и случай, в котором передаются множество запросов аутентификации в течение периода аутентификации содержат зашифрованную информацию, полученную путем шифрования той же уникальной информации, которая будет описана позже.

Передача запроса аутентификации только из законного устройства 1 для получения-аутентификации

Во-первых, случай, в котором запрос аутентификации передается только из законного устройства 1 для получения-аутентификации, будет описан со ссылкой на фиг. 4. Как показано на фиг. 4, предполагается, что запросы аутентификации, содержащие информацию, полученную путем шифрования моментов времени t1-t10, каждый из которых является уникальной информацией, передаются из устройства 1 для получения-аутентификации в устройство 2 для аутентификации в моменты времени t1-t10.

В частности, после приема инструкции передачи, содержащей идентификатор устройства 2 для аутентификации, переданной из устройства 2 для аутентификации, блок 14 передачи устройства 1 для получения-аутентификации начинает отсчет времени с использованием таймера (этап S101). Предполагается, что момент времени был t1. Например, если идентификатор устройства 2 для аутентификации, хранящийся в блоке 12 хранения, и идентификатор, содержащийся в инструкции передачи, совпадают друг с другом, устройство 1 для получения-аутентификации может определить, что инструкция передачи была передана из устройства 2 для аутентификации. Как передача первого запроса аутентификации, блок 14 передачи определяет немедленно передать запрос аутентификации без ожидания и инструктирует блок 11 получения получить уникальную информацию через непоказанный маршрут (этап S102). После приема инструкции блок 11 получения получает уникальную информацию, которая представляет собой время t1 в данный момент времени, и доставляет в блок 13 шифрования (этап S103). После приема времени t1, которое является уникальной информацией, блок 13 шифрования получает идентификатор устройства 1 для получения-аутентификации, хранящийся в блоке 12 хранения, получает идентификатор устройства 2 для аутентификации из инструкции передачи или блока 12 хранения, генерирует зашифрованную информацию путем шифрования времени t1, идентификатора устройства 1 для получения-аутентификации и идентификатора устройства 2 для аутентификации с использованием ключа шифрования с общим ключом, хранящегося в блоке 12 хранения, и доставляет его в блок 14 передачи (этап S104). После приема зашифрованной информации блок 14 передачи передает запрос аутентификации, содержащий зашифрованную информацию и идентификатор устройства 1 для получения-аутентификации, полученный из блока 12 хранения, посредством широковещательной передачи согласно BLE связи (этап S105). Такая передача запроса аутентификации повторяется, и десять запросов аутентификации передаются из устройства 1 для получения-аутентификации в устройство 2 для аутентификации к моменту времени t10 (этапы с S102 по S105). Сразу после передачи 10-го запроса аутентификации в момент времени t10, если значение таймера, запущенного в момент времени t1, превышает продолжительность периода аутентификации, процесс обработки, в котором передают запросы аутентификации, заканчивается (этап S106).