Настоящее изобретение относится к средствам криптографической защиты информации, а именно к устройствам шифрования данных в соответствии с алгоритмом «Магма» по стандарту ГОСТ Р 34.12-2015 [1], и может быть использована в доверенных сенсорных системах сбора, обработки и передачи цифровых данных.

В совокупности заявленных признаков изобретения используются следующие термины:

инвертированное представление данных - представление двоичных данных в котором производят побитное; инвертирование значений данных, представленных в прямом представлении;

опасная информация - информация, раскрытие которой может облегчить задачу криптоанализа устройства шифрования;

побочные, каналы - каналы передачи информации, непредусмотренные как штатные для передачи информации в конкретном устройстве шифрования (например, передача обрабатываемой в устройстве шифрования информации через электромагнитные колебания, возникающие в результате работы вычислительной техники);

итерационный ключ - значение, используемое в итерации шифрования в качестве ключа шифрования.

Из уровня техники известно, что при разработке устройств криптографической защиты информации дополнительно к реализации различных функциональных требований необходимо обеспечить защиту от возможного съема открытой и опасной информации по каналам побочных электромагнитных излучений и наводок (далее побочные каналы) [2, 3].

Известно, что противодействовать съему информации по побочным каналам возможно путем создания оптимальной маскирующей помехи [2]. При этом оптимальная маскирующая помеха создается при обработке данных в инвертированном представлении [2, 3]. При криптографическом преобразовании данных в соответствии с алгоритмом «Магма» по стандарту ГОСТ Р 34.12-2015 для создания оптимальной маскирующей помехи в устройстве одновременно с преобразованием данных с прямым представлением необходимо реализовать синхронную обработку данных в инвертированном представлением.

Известно устройство итерации шифрования данных, описанное в патенте на устройство шифрования данных по стандарту ГОСТ 28147-89 [4]. Техническим результатом является повышение тактовой частоты устройства шифрования данных. Устройство шифрования, реализующее последовательность действий для каждой итерации шифрования данных, содержит блок сложения, блок подстановки, блок сдвига и дополнительный регистр. С учетом использования дополнительного регистра максимальная тактовая частота в схеме прохождения данных определяется максимальной задержкой в блоке сложения и в блоках подстановки и сдвига.

Недостатком аналога является отсутствие защиты устройства от возможной утечки открытой и опасной информации по побочным каналам в процессе ее обработки, а также реализация в заявленном устройстве только части алгоритма Магма, а именно блока итерации.

Наиболее близким к заявленному изобретению является устройство итерации шифрования данных алгоритма «Магма» по стандарту ГОСТ Р 43.12-2015 [5]. Техническим результатом прототипа является криптографическое преобразование данных на одной итерации в соответствии с алгоритмом «Магма» по стандарту ГОСТ Р 34.1:2-2015 при их инвертированном представлении. Устройство итерации шифрования данных содержит блок суммирования по модулю 232, блок подстановки по таблице замен, блок циклического сдвига, блок сложения по модулю 2. Первый вход устройства соединен с первым входом блока суммирования по модулю 232, второй вход устройства соединен со вторым входом блока суммирования по модулю 232, третий вход устройства соединен со вторым входом блока сложения по модулю 2, третий вход блока суммирования по модулю 232 соединен с источником константного значения 1, выход блока сложения по модулю 2 соединен с выходом устройства. Выход блока суммирования по модулю 232 соединен с входом блока подстановки по таблице замен, выход блока подстановки по таблице замен соединен с входом блока циклического сдвига, выход блока циклического сдвига соединен с первым входом блока сложения по модулю 2.

Недостатком прототипа является реализация криптографической обработки данных на одной итерации только для данных в инвертированном представлении, а также реализация в заявленном устройстве только части алгоритма Магма, а именно одной итерации.

Задачей настоящего изобретения является защита от утечки открытой и опасной информации по побочным каналам при криптографическом преобразовании данных в соответствии с алгоритмом «Магма» по стандарту ГОСТ Р 34.12-2015.

Устройство шифрования данных алгоритма «Магма», реализует последовательность действий для каждого раунда шифрования данных по стандарту ГОСТ Р 34.12-2015. Устройство содержит блок итерации шифрования, состоящий из блока суммирования по модулю 232, блока подстановки по таблице замен, блока циклического сдвига, блока сложения по модулю 2. Причем первый вход блока итерации шифрования соединен с первым входом блока суммирования по модулю 232, второй вход блока итерации шифрования соединен со вторым входом блока сложения по модулю 2, третий вход блока итерации шифрования соединен со вторым входом блока подстановки по таблице замен, четвертый вход блока итерации шифрования соединен со вторым входом блока суммирования по модулю 232. Выход блока суммирования по модулю 232 соединен с вторым входом блока подстановки по таблице замен, выход блока подстановки по таблице замен соединен с входом блока циклического сдвига, выход блока циклического сдвига соединен с первым входом блока сложения по модулю 2, выход блока сложения по модулю 2 соединен с выходом блока итерации шифрования.

Устройство имеет две одинаковых группы блоков шифрования данных, группа блоков шифрования данных в прямом представлении, и группа блоков шифрования данных в инвертированном представлении. Каждая из групп содержит блок итерации шифрования, блок накопителя, блок хранения таблицы замен, блок итерационного ключа, блок хранения ключа и внутреннюю шину. При этом первый выход блока итерации шифрования соединен с первым входом блока накопителя, первый и второй выходы блока накопителя соединены соответственно с первым и вторым входом блока итерации шифрования, первый выход блока хранения таблицы замен соединен с третьим входом блока итерации шифрования, первый выход блока хранения ключа соединен с первым входом блока итерационного ключа, первый выход блока итерационного ключа соединен с четвертым входом блока итерации шифрования, первый вход/выход блока накопителя соединен с внутренней шиной, первый вход/выход блока хранения таблицы замен соединен с внутренней шиной, первый вход/выход блока хранения ключа соединен с внутренней шиной. На пятый вход блока итерации шифрования группы шифрования данных в прямом представлении заведено константное значение нуля. На пятый вход блока итерации шифрования группы шифрования данных в инвертированном представлении заведено константное значение единицы.

Устройство содержит внешний интерфейс, блок управления, блок преобразования данных в/из инвертированного представления и сравнения результатов шифрования. При этом первый вход/выход блока управления соединен с внешним интерфейсом, второй вход/выход блока управления соединен с внутренней шиной группы блоков шифрования данных в прямом представлении, третий вход/выход блока управления соединен с внутренней шиной группы блоков шифрования данных в инвертированном представлении, первый вход/выход блока преобразования данных соединен с внешним интерфейсом, второй вход/выход блока преобразования данных соединен с внутренней шиной группы блоков шифрования данных в прямом представлении, третий вход/выход блока преобразования данных соединен с внутренней шиной группы блоков шифрования данных в инвертированном представлении.

Устройство может содержать дополнительный блок управления. При этом первые входы/выходы основного и дополнительного блоков управления соединены с внешним интерфейсом. Второй вход/выход основного блока управления соединен с внутренней шиной группы блоков шифрования данных в прямом представлении. Второй вход/выход дополнительного блока управления соединен с внутренней шиной группы блоков шифрования данных в инвертированном представлении.

Защита от утечки открытой и опасной информации по побочным каналам достигается благодаря тому, что в устройстве криптографической защиты информации создают оптимальную маскирующую помеху. Оптимальная маскирующая помеха создается путем одновременной синхронной обработки данных в соответствии с алгоритмом «Магма» по стандарту ГОСТ Р 34.12-2015 в прямом представлении и в инвертированном представлении.

При этом используются два идентичных схемотехнических блока, один из которых обрабатываете данные в соответствии с алгоритмом «Магма» по стандарту ГОСТ Р 34.12-2615 в прямом представлении, другой обрабатывает данные в инвертированном представлении.

Возможность обработки данных в прямом и инвертированном представлении одинаковыми схемотехническими блоками обусловлена следующими свойствами алгоритма «Магма» по стандарту ГОСТ Р 34.12-2015 и правилами инверсной математики [1, 3, 6].

Суммирование подблока данных с итерационным ключом в прямом и инвертированном представлении отличается только дополнительным сложением с константой равной единице в младшем разряде сумматора, что обеспечивает выполнение условий инвертированного сложения по модулю  [3, 6]. Эта константа используется как признак обработки в прямом или инвертированном представлении (ноль - обработка в прямом представлении, единица - обработка в инвертированном представлении);

[3, 6]. Эта константа используется как признак обработки в прямом или инвертированном представлении (ноль - обработка в прямом представлении, единица - обработка в инвертированном представлении);

Подстановка по таблице замен осуществляется в соответствии с загруженной таблицей замен. При обработке данных в прямом представлении используют таблицу замен для прямого представления данных [1], при обработке данных в инвертированном представлении используют таблицу замен для инвертированного представления данных [5, 6].

В блоке циклического сдвига и блоке сложения по модулю 2 операции с инвертированными данными осуществляются аналогично операциям с данными в прямом представлении.

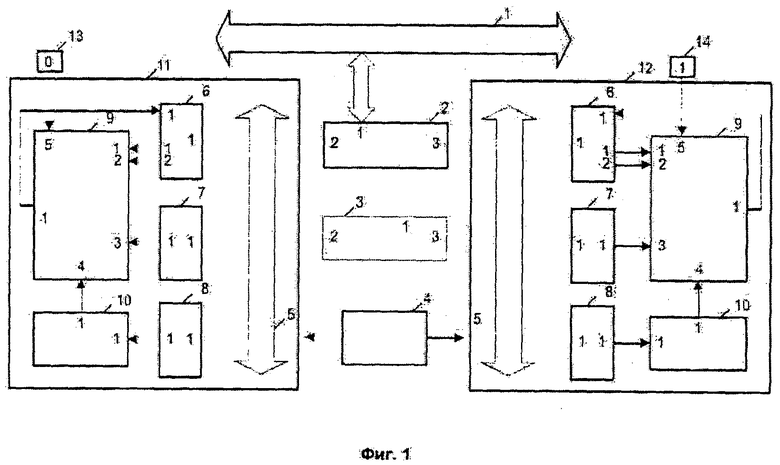

Устройство иллюстрируется чертежами.

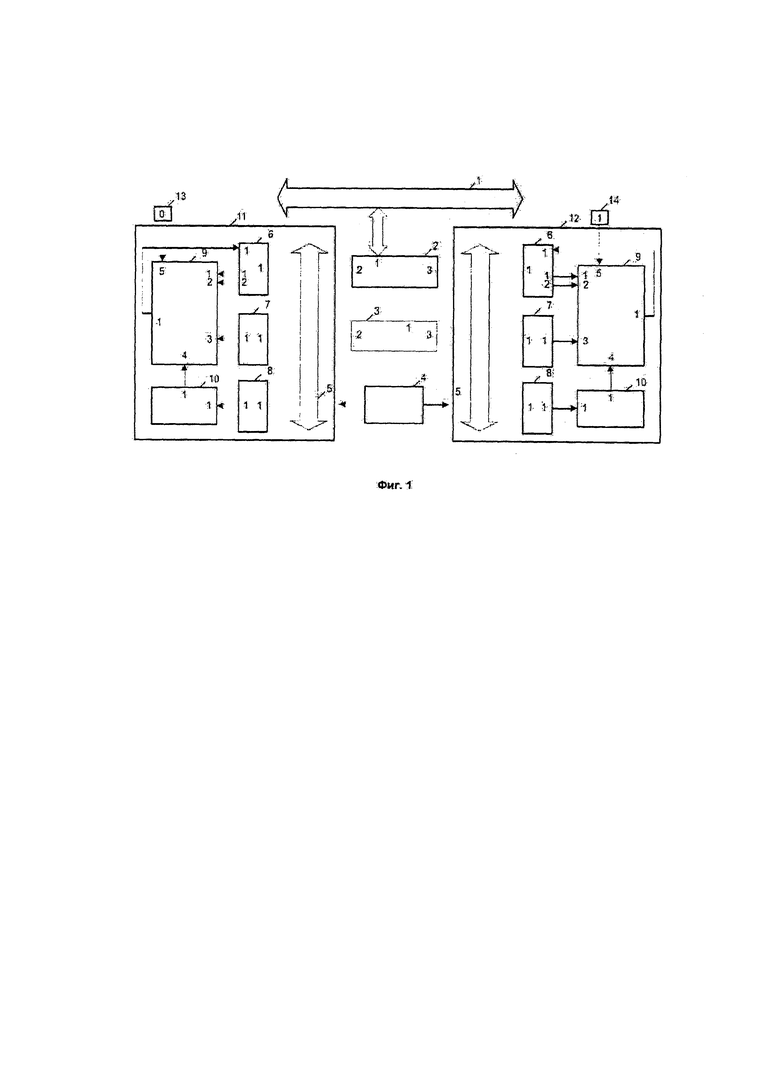

На Фиг. 1 представлено устройство шифрования данных алгоритма «Магма» по стандарту ГОСТ Р 34.12-2015 с одним блоком управления, где: 1 - внешний интерфейс (например, шины данных), 2 - блок управления процессом шифрования, 3 - блок преобразования данных в/из инвертированного представления и сравнения результатов шифрований, 4 - блок синхронизации, 5 - внутренняя шина, 6 - блок накопитель шифруемых данных, 7 - блок хранения таблицы замен, 8 - блок хранения ключа шифрования, 9 - блок итерации шифрования данных, 10 - блок выработки итерационного ключа шифрования данных, 11 - группа блоков шифрования данных в прямом представлении, 12 - группа блоков шифрования данных в инвертированном представлении, 13 - блок константного значения нуля, 14 - блок константного значения единицы.

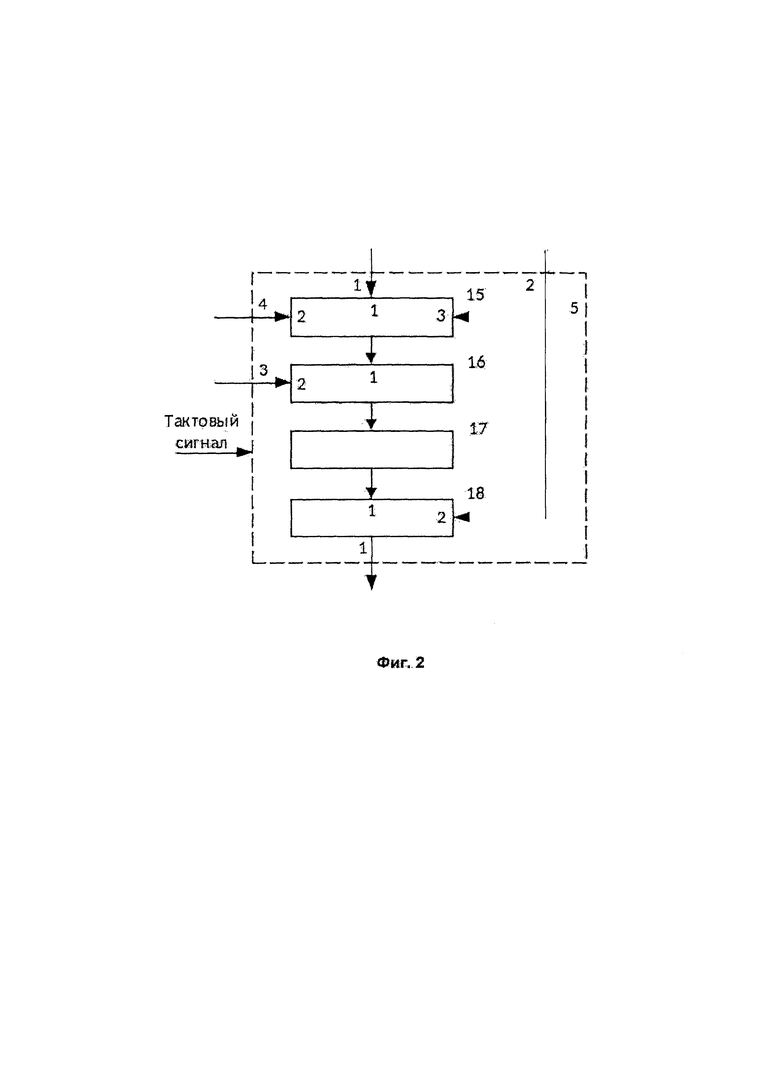

На Фиг. 2 представлен блок итерации шифрования данных алгоритма «Магма» по стандарту ГОСТ Р 34.12-2015, где: 15 - блок сложения по модулю 232 данных с итерационным ключом, 16 - блок подстановки по таблице замен, 17 - блок циклического сдвига, 18 - блок сложения по модулю 2.

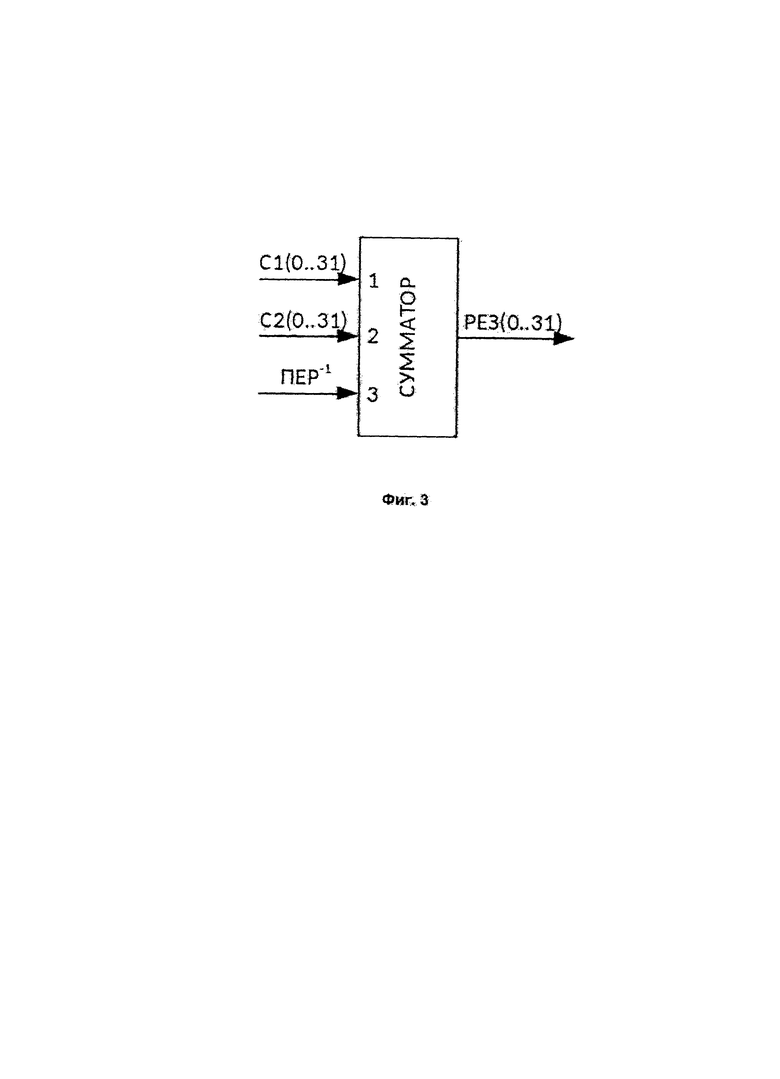

На Фиг. 3 представлен блок сложения по модулю 232, обеспечивающий сложение по модулю 232 с учетом переноса из предыдущего блока сложения.

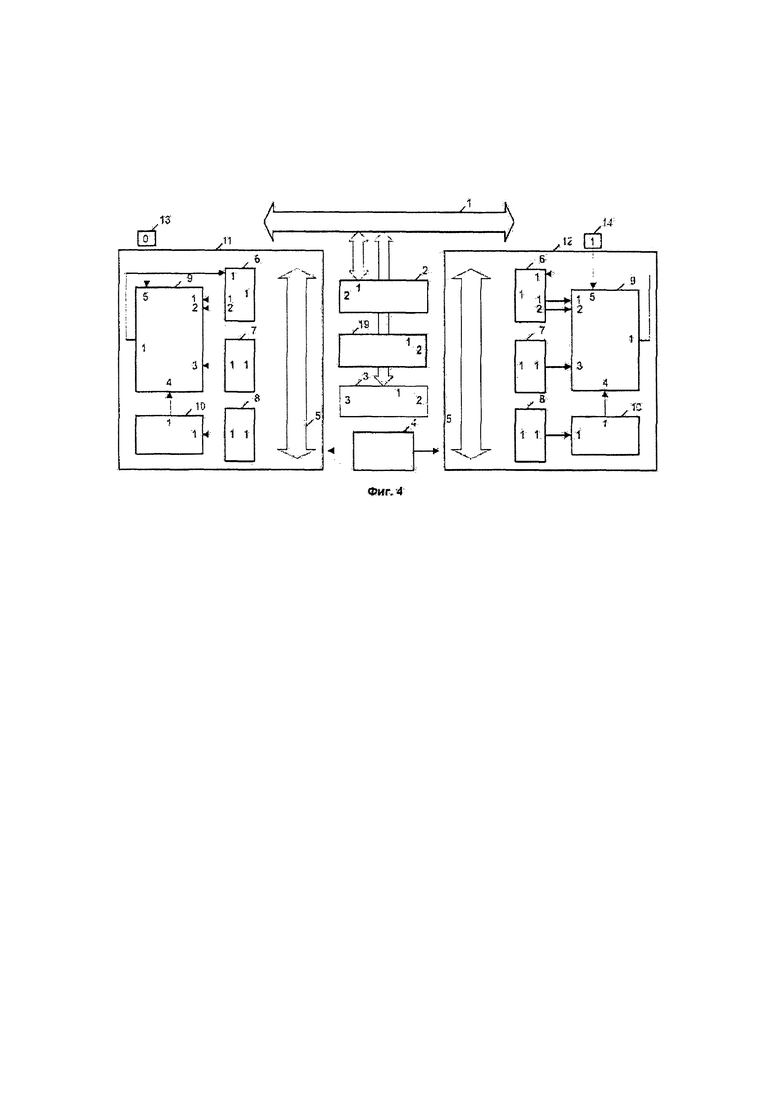

На Фиг. 4 представлено устройство шифрования данных алгоритма «Магма» по стандарту ГОСТ Р 34.12-2015 с двумя блоками управления, где введен 19 - дополнительный блок управления процессом шифрования.

Блок итерации шифрования данных алгоритма «Магма» (фиг. 2) имеет входы 1 и 2 на которые подают 32-битные подблоки данных, подлежащие шифрованию, вход 3, на который подают таблицу замен, вход 4, на который подают итерационный ключ шифрования, вход 5, на который подают значение бита прямой или инвертированной обработки и выход 1 с которого снимают результат шифрования итерации. При подаче бита прямой или инвертированной обработки, равного нулю, обработка осуществляют в прямом виде, при подаче бита прямой или инвертированной обработки, равного единице, обработка осуществляется в инвертированном виде.

Вход 1 блока итерации шифрования соединен с входом 1 блока сложения по модулю 232. Вход 2 блока итерации шифрования соединен с входом 2 блока сложения по модулю 2. Вход 3 блока итерации шифрования соединен с входом 2 блока подстановки по таблице замен. Вход 4 блока итерации шифрования соединен с входом 2 блока сложения по модулю 232. Вход 5 блока итерации соединен с входом 3 блока сложения по модулю 232.

Выход блока сложения по модулю 232 соединен с входом 1 блока подстановки по таблице замен. Выход блока подстановки по таблице замен соединен с входом блока циклического сдвига. Выход блока циклического сдвига соединен с входом 1 блока сложения по модулю 2. Выход блока сложения по модулю 2 соединен выходом 1 устройства. Работа всего блока итерации шифрования данных тактируется от внешнего устройства тактового сигнала.

На Фиг. 3 представлен блок сложения по модулю 232, обеспечивающий сложение по модулю 232 с учетом переноса из предыдущего блока сложения. Такой блок сложения используется в качестве блока сложения по модулю 232 в блоке итерации шифрования данных.

В устройстве шифрования данных алгоритма «Магма» (фиг. 1) первый вход/выход блока 2 соединен с внешним интерфейсом, второй вход/выход блока 2 соединен с внутренней шиной группы блоков 11, третий вход/выход блока 2 соединен с внутренней шиной группы блоков 12. Первый вход/выход блока 3 соединен с внешним интерфейсом, второй вход/выход блока 3 соединен с внутренней шиной группы блоков 11, третий вход/выход блока 3 соединен с внутренней шиной группы блоков 12.

Группы блоков 11 и блоков 12 идентичны друг другу. Отличие группы блоков 11 и группы блоков 12 друг от друга заключается в том, что на вход 5 блока 9 в группе блоков 11 от блока 13 заведено константное значение нуля, на вход 5 блока 9 в группе блоков 12 от блока 14 заведено константное значение единицы.

Выходы 1 и 2 блока 6 соединены соответственно с входами 1 и 2 блока 9, вход 2 блока 6 соединен с выходом 1 блока 9, выход 1 блока 7 соединен с входом 3 блока 9, выход 1 блока 8 соединен с входом 1 блока 10, выход 1 блока 10 соединен с входом 4 блока 9.

В случае недостаточной надежности работы блока 2 управления процессом шифрования в устройстве используют два блока управления процессом шифрования (Фиг. 4): блок 2 управления процессом шифрования при прямом представлений данных и блок 19 управления процессом шифрования при инвертированном представлении данных.

Устройство шифрования данных алгоритма «Магма» работает следующим образом.

Тактирование (синхронизация) всех блоков устройства осуществляется от единого тактирующего блока 4.

До начала шифрования в устройство с интерфейса 1 загружаются ключ криптографического преобразования и таблица замен. С интерфейса 1 на вход 1 блока 2 подают соответствующую команду, на вход 1 блока 3 подают ключ криптографического преобразования и таблицу замен. На основании поданной команды блок 2 формирует соответствующую команду или последовательность команд и подает их в шины 5 групп блоков 11 и 12. В блоке 3 принятые ключ криптографического преобразования и таблица замен преобразуются в инвертированную форму, криптографический ключ и таблица замен в прямом представлении с выхода 2 подаются в группу блоков 11 с выхода 3 в группу блоков 12, в которых через интерфейсы 5 ключи криптографического преобразования поступает в блоки 8, таблицы замен поступают в блоки 7. Таблицы замен могут быть прошиты в блоках 7 на этапах разработки или производства устройства.

При шифровании данных с интерфейса 1 на вход 1 блока 2 подают соответствующую команду (зашифрование или расшифрование), на вход 1 блока 3 подают шифруемые блок или блоки данных. На основании поданной команды в блоке 2 формируют соответствующие команду или последовательность команд и подают их в шины 5 групп блоков 11 и 12. В блоке 3 шифруемые блоки данных преобразуются в инвертированную форму и в прямом представлении с выхода 2 подают в группу блоков 11, в инвертированном представлении с выхода 3 подают в группу блоков 12, в которых через интерфейс 5 шифруемый блок или блоки подают в блок 6.

Далее осуществляют шифрования поданного блока или блоков данных в группах блоков 11 и 12 в соответствии с алгоритмом «Магма», для этого на каждой итерации с выходов 1 и 2 блока 6 на входы 1 и 2 блока 9 соответственно подают шифруемые подблоки, с выхода 1 блока 7 на вход 3 блока 9 подают таблицу замен, с выхода 1 блока 8 на вход 1 блока 10 подают криптографический ключ. В блоке 10 осуществляют выработку итерационного ключа в соответствии с алгоритмом «Магма» и выработанный итерационный ключ с выход 1 блока 10 подают на вход 4 блока 9. В блоке 9 осуществляют итерацию преобразования алгоритма «Магма» в соответствии с описанной в устройстве прототипе процедурой. Результат шифрования с выхода 1 блока 9 подают на вход 2 блока 6. В блоке 6 осуществляют сохранение, зашифрованного подблока и обмен подблоков местами в соответствии с текущей итерацией шифрования. Аналогичным образом выполняют все итерации в соответствии с алгоритмом «Магма».

По завершению шифрования результат шифрования с входа/выхода 1 блока 6 через шину 5 подают в блок 3. В блоке 3 осуществляют сравнение результатов шифрования в группах блоков 11 и 12. При соответствии результатов шифрования друг другу результат шифрования в прямом представлении с входа/выхода 1 блока 3 подается на интерфейс 1. При несоответствии результатов шифрования друг другу блок 3 формирует соответствующую команду или сигнал ошибки, который подают через внутренние шины 5 на блок 2.

В случае использования двух блоков управления процессом шифрования (Фиг. 4) каждый блок работает, как описано выше, независимо от другого блока управления процессом шифрования.

Предлагаемое устройство шифрования данных позволяет осуществить преобразование данных в соответствии с алгоритмом «Магма» по стандарту ГОСТ Р 34.12-2015, при этом обеспечивается защита в процессе преобразования от утечки открытой и опасной информации по побочным каналам и повышение надежности криптографических вычислений.

Источники информации

1. ГОСТ 34.12-2015. Информационная технология. Криптографическая защита информации. Блочные шифры.

2. Шарамок А.В. Обеспечение структурной скрытности информативных сигналов побочных электромагнитных излучений и наводок // Специальная техника №3 2011 г. - с. 30-33.

3. Амербаев В.М., Зверев Е.М., Куцепалов Н.О., Любушкина И.Е. Собственная безопасность информационных криптошифраторов и методы ее реализации / Созидатели отечественной электроники. Выпуск 5. Вильжан Мавлютинович Амербаев. Автор-составитель и редактор Малашевич Б.М. // М.: ТЕХНОСФЕРА, 2021. - 572 с., более 200 ил., стр. 410 – 448.

4. Патент РФ №2498416 С1, класс МПК H04L 9/06, G09C 1/00, Устройство шифрования данных по стандарту ГОСТ 28147-89/ Заявл. 15.05.2012; Опубл. 10.11.2013.

5. Патент РФ №2775254 C1, МПК H04L 9/06, H04L 9/0625, H04L 9/0631, G09C 1/00, Устройство итерации шифрования данных алгоритма «Магма» по стандарту ГОСТ Р 43.12-2015/ Заявл. 20.06.2021; Опубл. 28.07.2022.

6. I.E. Lyubushkina, Е.М. Zverev, A.V. Sharamok, Implementation of Information Security Devices in Equilibrium Codes // Journal of Theoretical and Applied Information Technology, 2020. Vol. 98, No 23, pp. 3909 – 3920.

Изобретение относится к средствам криптографической защиты информации, а именно к устройствам шифрования данных в соответствии с алгоритмом «Магма». Технический результат заключается в повышении защиты данных и повышении точности криптографических вычислений. Технический результат достигается за счет того, что в состав устройства дополнительно вводят блок преобразования данных инвертированного представления, блок сравнения результатов шифрования и группу блоков шифрования данных в инвертированном представлении. Блок итерации шифрования данных имеет дополнительный вход, который соединен с входом переноса блока сложения по модулю 232. На этот вход блока интеграции шифрования группы шифрования данных в прямом представлении подают константное значение нуля, а в инвертированном представлении подают константное значение единицы. 1 з.п. ф-лы, 4 ил.

1. Устройство шифрования данных алгоритма «Магма», реализующее последовательность действий для каждого раунда шифрования данных по стандарту ГОСТ Р 34.12-2015, содержащее блок итерации шифрования, состоящий из блока суммирования по модулю 232, блока подстановки по таблице замен, блока циклического сдвига, блока сложения по модулю 2, причем первый вход блока итерации шифрования соединен с первым входом блока суммирования по модулю 232, второй вход блока итерации шифрования соединен со вторым входом блока сложения по модулю 2, третий вход блока итерации шифрования соединен со вторым входом блока подстановки по таблице замен, четвертый вход блока итерации шифрования соединен со вторым входом блока суммирования по модулю 232, выход блока суммирования по модулю 232 соединен с вторым входом блока подстановки по таблице замен, выход блока подстановки по таблице замен соединен с входом блока циклического сдвига, выход блока циклического сдвига соединен с первым входом блока сложения по модулю 2, выход блока сложения по модулю 2 соединен с выходом блока итерации шифрования,

отличающееся тем, что имеет две одинаковых группы блоков шифрования данных - группа блоков шифрования данных в прямом представлении и группа блоков шифрования данных в инвертированном представлении, каждая из групп содержит блок итерации шифрования, блок накопителя, блок хранения таблицы замен, блок итерационного ключа, блок хранения ключа и внутреннюю шину, при этом первый выход блока итерации шифрования соединен с первым входом блока накопителя, первый и второй выходы блока накопителя соединены, соответственно, с первым и вторым входом блока итерации шифрования, первый выход блока хранения таблицы замен соединен с третьим входом блока итерации шифрования, первый выход блока хранения ключа соединен с первым входом блока итерационного ключа, первый выход блока итерационного ключа соединен с четвертым входом блока итерации шифрования, первый вход/выход блока накопителя соединен с внутренней шиной, первый вход/выход блока хранения таблицы замен соединен с внутренней шиной, первый вход/выход блока хранения ключа соединен с внутренней шиной,

на пятый вход блока итерации шифрования группы шифрования данных в прямом представлении заведено константное значение нуля, на пятый вход блока итерации шифрования группы шифрования данных в инвертированном представлении заведено константное значение единицы,

дополнительно устройство содержит внешний интерфейс, блок управления, блок преобразования данных в/из инвертированного представления и сравнения результатов шифрования, при этом первый вход/выход блока управления соединен с внешним интерфейсом, второй вход/выход блока управления соединен с внутренней шиной группы блоков шифрования данных в прямом представлении, третий вход/выход блока управления соединен с внутренней шиной группы блоков шифрования данных в инвертированном представлении, первый вход/выход блока преобразования данных соединен с внешним интерфейсом, второй вход/выход блока преобразования данных соединен с внутренней шиной группы блоков шифрования данных в прямом представлении, третий вход/выход блока преобразования данных соединен с внутренней шиной группы блоков шифрования данных в инвертированном представлении.

2. Устройство по п. 1, отличающееся тем, что содержит дополнительный блок управления, при этом первые входы/выходы основного и дополнительного блоков управления соединены с внешним интерфейсом, второй вход/выход основного блока управления соединен с внутренней шиной группы блоков шифрования данных в прямом представлении, второй вход/выход дополнительного блока управления соединен с внутренней шиной группы блоков шифрования данных в инвертированном представлении.

| Устройство итерации шифрования данных алгоритма "Магма" по стандарту ГОСТ Р 34.12-2015 | 2021 |

|

RU2775254C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ С ОДНОВРЕМЕННОЙ ВЫРАБОТКОЙ ПРОИЗВОДНОГО КЛЮЧА ШИФРОВАНИЯ | 2021 |

|

RU2775253C1 |

| СПОСОБ И УСТРОЙСТВО ЗАЩИТЫ ДАННЫХ, ПЕРЕДАВАЕМЫХ С ИСПОЛЬЗОВАНИЕМ БЛОЧНЫХ РАЗДЕЛИМЫХ КОДОВ, ОТ ИМИТИРУЮЩИХ ДЕЙСТВИЙ ЗЛОУМЫШЛЕННИКА | 2019 |

|

RU2738789C1 |

| Способ шифрования данных | 2020 |

|

RU2759862C1 |

| US 20060147041 A1, 06.07.2006 | |||

| Шина для вытягивающей повязки | 1944 |

|

SU120303A1 |

Авторы

Даты

2023-08-15—Публикация

2022-10-18—Подача