ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к средствам наблюдения за безопасностью промышленных систем автоматизации и управления, а именно к способу выявления нормальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику.

УРОВЕНЬ ТЕХНИКИ

Известен способ обнаружения компьютерных атак, раскрытый в патенте на изобретение РФ № 2683631 (опубл. 29.03.2019, МПК G06F 21/55). В известном способе устанавливают и запоминают пороговые значения параметров, необходимое число определяемых типов атак, для которых задают количество обучающих и контрольных примеров для нейронной сети, подготавливают характеристические векторы для каждого типа атаки, определяют виды протоколов и информативные параметры для пакетов данных. Затем задают структуру нейронной сети, включающей входные, скрытые и выходные нейроны, и проводят ее обучение с использованием предварительно подготовленных примеров по достижении требуемой достоверности распознавания. При наличии компьютерной атаки определяют одиночный или комбинированный тип атаки по сочетанию рассчитанных значений параметров на выходных нейронах нейронной сети.

Однако недостатком известного способа является невозможность определения неизвестной атаки, которая не была распознана на стадии обучения нейронной сети. Обучение нейронной сети предполагается на наборе входных данных, который должен подбираться для каждой защищаемой системы оптимальным образом (как количественно, так и качественно) с привлечением экспертных знаний, что характеризует стадию обучения в известном способе как недостаточно автоматизированную. При этом достаточно сложно установить точность выявления нежелательных состояний в защищаемой системе, поскольку для известного изобретения не раскрыты конкретные детали построения характеристического вектора для атаки конкретного типа.

Известен способ обнаружения кибер-атак в автоматизированных системах управления технологическими процессами, раскрытый в патенте на изобретение США 10015188 (опубл. 03.07.2018, МПК H04L 63/1441). Известный способ включает формирование модели защищаемой системы в режиме обучения и обнаружение аномалий в защищаемой системе в режиме защиты. Модель защищаемой системы представлена конечным автоматом с множеством состояний и переходов между состояниями. В режиме защиты перехватывают сетевые пакеты и формируют для каждого из них характеристический вектор. На основе характеристического вектора вычисляют новое наблюдаемое состояние защищаемой системы, в результате вычисления определяют ребро конечного автомата, соединяющее предыдущее и текущее состояние системы, а также вес этого ребра. Для ребра определяют вероятность перехода из предыдущего в текущее состояние, при этом принимают, что чем выше вес ребра, тем выше вероятность перехода. Дополнительно вычисляют вероятность перехода для цепочки из нескольких предыдущих состояний. Значения полученных вероятностей сравнивают с установленными в режиме обучения граничными значениями. Если вычисленное значение вероятности перехода ниже соответствующего граничного значения, то оповещают оператора о выявлении аномалии в работе защищаемой системы.

Недостатком способа является высокая вероятность возникновения ошибок второго рода (ложноотрицательных срабатываний). Это вызвано тем, что реальная система с математической точки зрения не является конечным автоматом, так как в ней отдельные узлы формируют и принимают сигналы независимо от прочих узлов, а также обладают собственной памятью, что может менять поведение узла при одних и тех же входных сигналах. При этом в известном способе различные переходы из одного состояния в другое характеризуются с точки зрения вероятности, но в реальной системе переход является детерминированным. Исключение состояния памяти узла может привести к построению ошибочных моделей в ходе обучения.

Известен способ выявления аномалий в работе сети автоматизированной системы, раскрытый в патенте РФ на изобретение № 2 738 460 (опубл. 14.12.2020, МПК H04L 1/00, G06F 21/00). Известный способ включает следующие этапы: принимают перехваченный в сети автоматизированной системы сетевой пакет и выявляют в нем адресные поля и поля данных; выявляют адрес и интерфейс узла-отправителя и адрес и интерфейс узла-получателя, и для выявленной пары находят запись в словаре сигналов; выявляют реакцию узла-получателя на выявленную запись словаря сигналов и сопоставляют эту реакцию с ожидаемой реакцией; возвращают пользователю карточку аномалии, при этом карточка аномалии включает в себя сведения, включающие по меньшей мере один из видов сведений, выбранных из группы: автоматически сформированные правила разбора сетевого пакета; адрес и/или интерфейс узла-источника и/или узла-получателя, не найденные в каталоге интерфейсов; отклонение между наблюдаемой и ожидаемой реакцией на запись словаря сигналов.

Недостатком известного способа являются ограниченные функциональные возможности по выявлению нормальных реакций на сетевые пакеты, относящиеся к неизвестному трафику. В частности, это обусловлено тем, что известное решение использует детерминированные правила признака границы поля в зависимости от статистических характеристик и детерминированные правила определения семантики полей протокола, основанные на подсчете количества различных значений поля. Это делает разбор пакетов недостаточно гибким в случаях, когда сетевой пакет не представляет опасности для компьютерной системы, но разбор его структуры затруднен применением предопределенных правил.

При этом известное решение может приводить к ложноположительным срабатываниям модуля обнаружения аномалий в случае, если для сетевого пакета известны правила разбора протокола, но структура семантических полей (полезной нагрузки) является неизвестной в силу особенностей реализации конкретного программного продукта, генерирующего сетевые пакеты. Кроме того, известное решение оперирует сравнительно небольшим количеством физических параметров для построения характеристических векторов для сетевых пакетов, используя в основном энтропию и взаимную информацию частей заголовков сетевых пакетов и не учитывая фактор времени, прошедшего между возникновением пакетов, являющихся частью одной последовательности. Помимо этого, отнесение реакций сетевых узлов на сетевые пакеты к нормальным реакциям может приводить к ошибкам вследствие ограничений в механизме перехода системы из режима обучения в режим обнаружения: во-первых, в известном способе не предусмотрены автоматизированные средства валидации симулирующих агентов, и, во-вторых, отсутствуют условия для автоматического перехода на основе условия сходимости. Это приводит к тому, что для принятия решения о "готовности" агентов к функционированию, требуется участие эксперта-предметника, что делает решение менее функциональным с точки зрения степени автоматизации.

РАСКРЫТИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Техническая задача, положенная в основу настоящего изобретения, заключается в обеспечении наблюдения за информационной безопасностью промышленных компьютерных сетей.

Технический результат, достигаемый при осуществлении изобретения, заключается в обеспечении возможности выявления нормальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику.

Дополнительный технический результат - обеспечение возможности выявления аномальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику.

В качестве изобретения заявлен способ выявления нормальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику. Способ включает в себя следующие шаги:

– перехват сетевых пакетов на коммутаторе компьютерной сети с использованием средства зеркалирования сетевого трафика;

– передача перехваченных сетевых пакетов на вход средства группирования пакетов, способного разделять сетевые пакеты на группы, которые относятся к разным неизвестным протоколам, и выдачу на выходе этого средства сетевых пакетов, разделенных на группы;

– передача групп сетевых пакетов на вход средства классификации, обученного выявлять границы полей заголовков сетевых пакетов на основе изменения энтропии и взаимной информации частей заголовков, и выдача на выходе средства классификации разграниченных полей заголовков сетевых пакетов;

– передача разграниченных полей заголовков сетевых пакетов на вход средства кластеризации, обученного определять типы полей на основе величин, характеризующих поля заголовка, и выдача на выходе средства кластеризации типов разграниченных полей, при этом поле заголовка пакета является адресным или семантическим полем, причем адресные поля содержат адресные данные узлов компьютерной сети;

– передача адресных полей на вход средства определения ролей узлов компьютерной сети, способного определять роли узлов на основе энтропии, взаимной информации и связи адресных полей, и выдача на выходе ролей узлов;

– запись адресных данных узлов компьютерной сети в каталог интерфейсов, запись сигналов, включающих роли, адресные данные узлов и семантические поля заголовков сетевых пакетов, в словарь сигналов;

– формирование валидационной выборки, которая включает в себя сигналы с временными метками и ожидаемые реакции на эти сигналы;

– передача сигналов валидационной выборки на входы симулирующих агентов, обученных симулировать реакции узлов компьютерной сети на сетевые пакеты, и выдача на выходах этих агентов реакций на сигналы валидационной выборки, при этом упомянутые агенты созданы на основе записей каталога интерфейсов;

– отнесение реакций, выдаваемых агентами, на сигналы, которые не относятся к валидационной выборке, к нормальным реакциям узлов компьютерной сети на сетевые пакеты, если реакции агентов на сигналы валидационной выборки, совпадают с ожидаемыми реакциями.

Другие преимущества и существенные признаки изобретения представлены в следующих частных вариантах его осуществления.

В частности, по меньшей мере часть узлов компьютерной сети выбраны из группы, включающей сервер, персональный компьютер, программируемый логический контроллер, коммутатор.

В частности, средство классификации включает модель машинного обучения, основанную на градиентном бустинге.

В частности, часть заголовка сетевого пакета представлена одним или несколькими байтами заголовка.

В частности, средство кластеризации включает модель машинного обучения, основанную на алгоритме k-средних.

В частности, величины, характеризующие поля заголовка, выбраны из группы, включающей длину поля, энтропию поля, метрику FF, метрику IFTF, удаленность границ поля от начала заголовка сетевого пакета.

В частности, адресные поля заголовка сетевого пакета включают адреса и интерфейсы сетевых узлов.

В частности, способ включает формирование правил разбора сетевых пакетов на основе определения границ полей по совокупности энтропии и взаимной информации, и типов полей по величинам, характеризующим поля заголовка.

В частности, роль сетевого узла, адресные данные которого содержатся в заголовке сетевого пакета, относится к источнику или получателю, или промежуточному узлу.

В частности, каталог интерфейсов сетевых узлов представляет собой структуру данных, состоящую из адресов узлов компьютерной сети и относящихся к ним интерфейсам.

В частности, словарь сигналов представлен базой данных, состоящей из записей о сигналах, причем упомянутые записи включают интерфейс источника, интерфейс получателя, значения семантических полей.

В частности, симулирующие агенты выбраны из группы представлений агентов, включающей конечный автомат, временный автомат, иерархический словарь, при этом выбор представления агента осуществляют на основе применения валидационной выборки.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Настоящее изобретение проиллюстрировано следующими материалами, поясняющими его сущность:

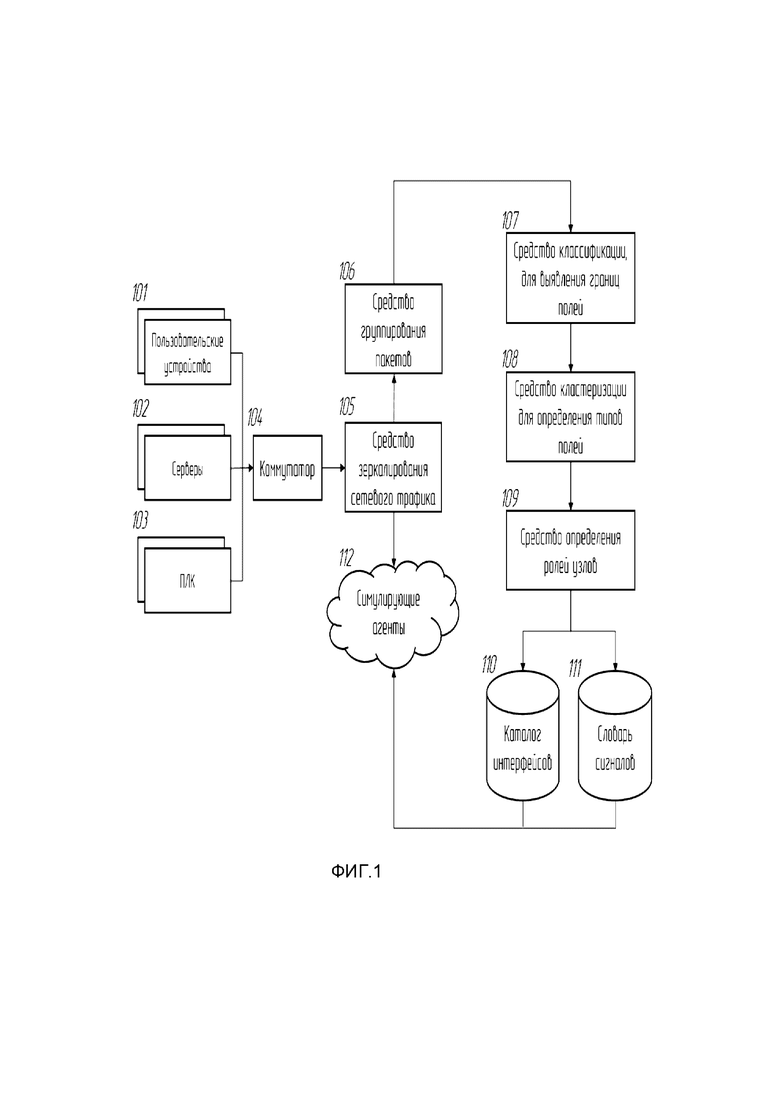

– ФИГ.1 иллюстрирует блок-схему компьютерной сети, связанной с программно-аппаратными средствами, которые предназначены для выявления нормальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику;

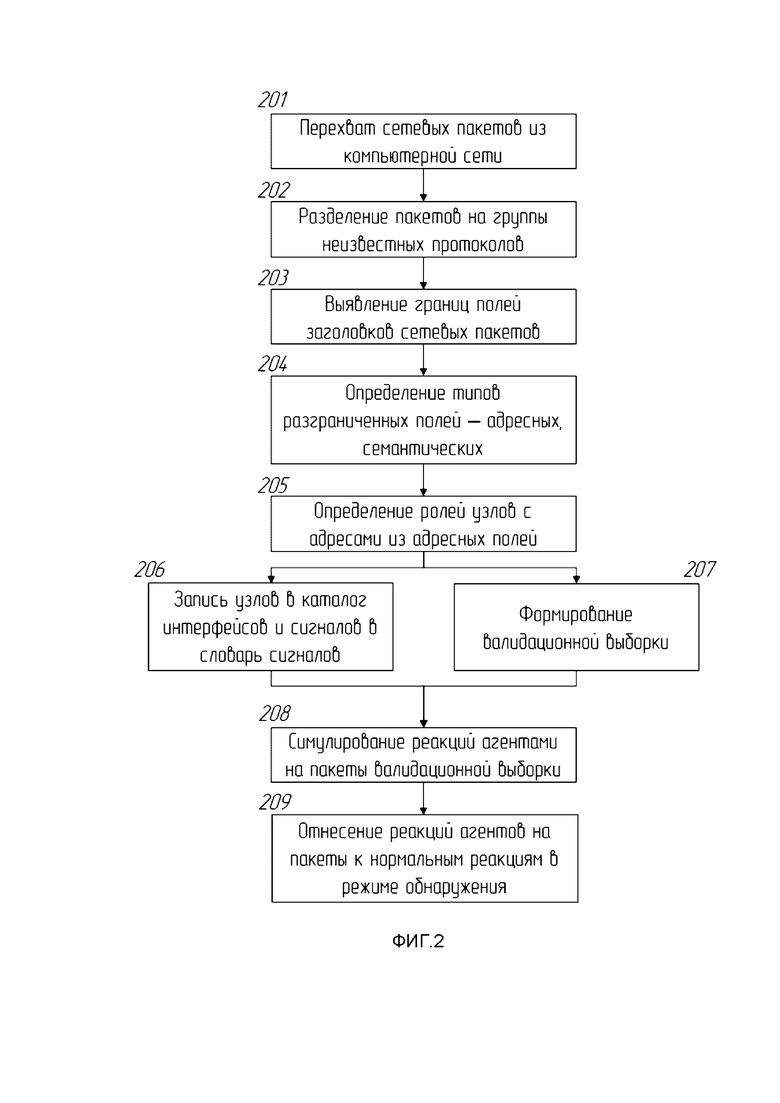

– ФИГ.2 иллюстрирует блок-схему способа выявления нормальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику;

– ФИГ.3 иллюстрирует пример разграничения сетевого пакета;

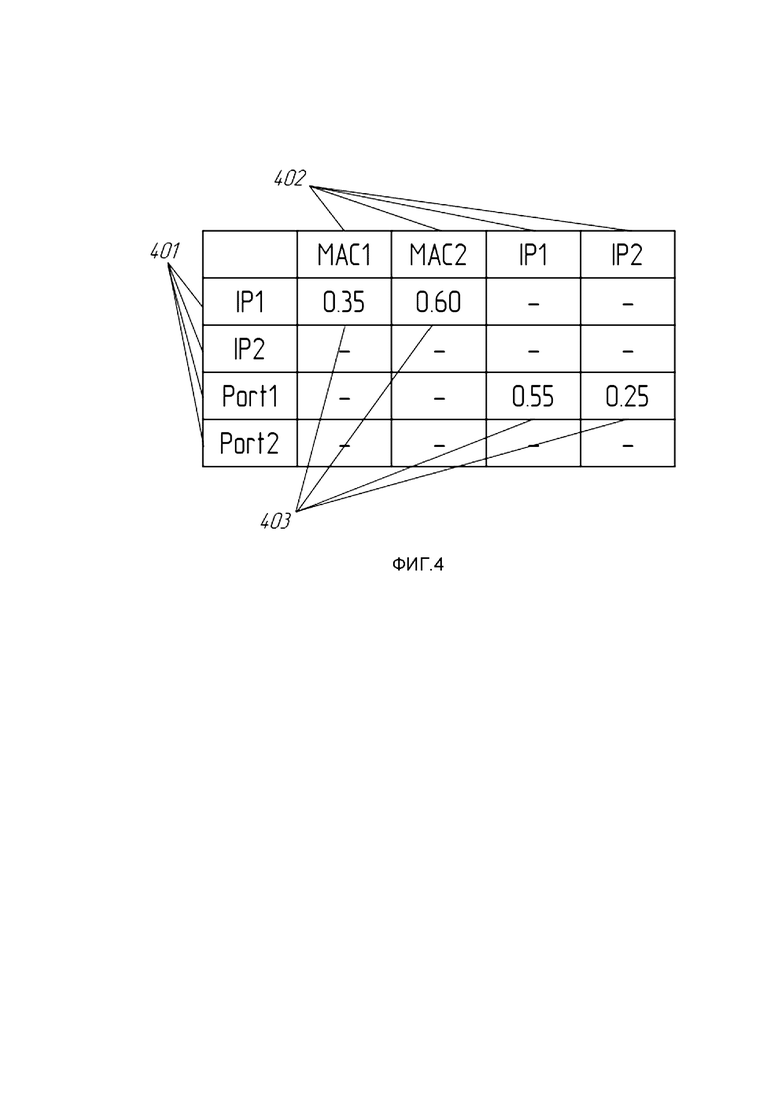

– ФИГ.4 иллюстрирует пример определения роли узла, данные о котором записаны в сетевой пакет;

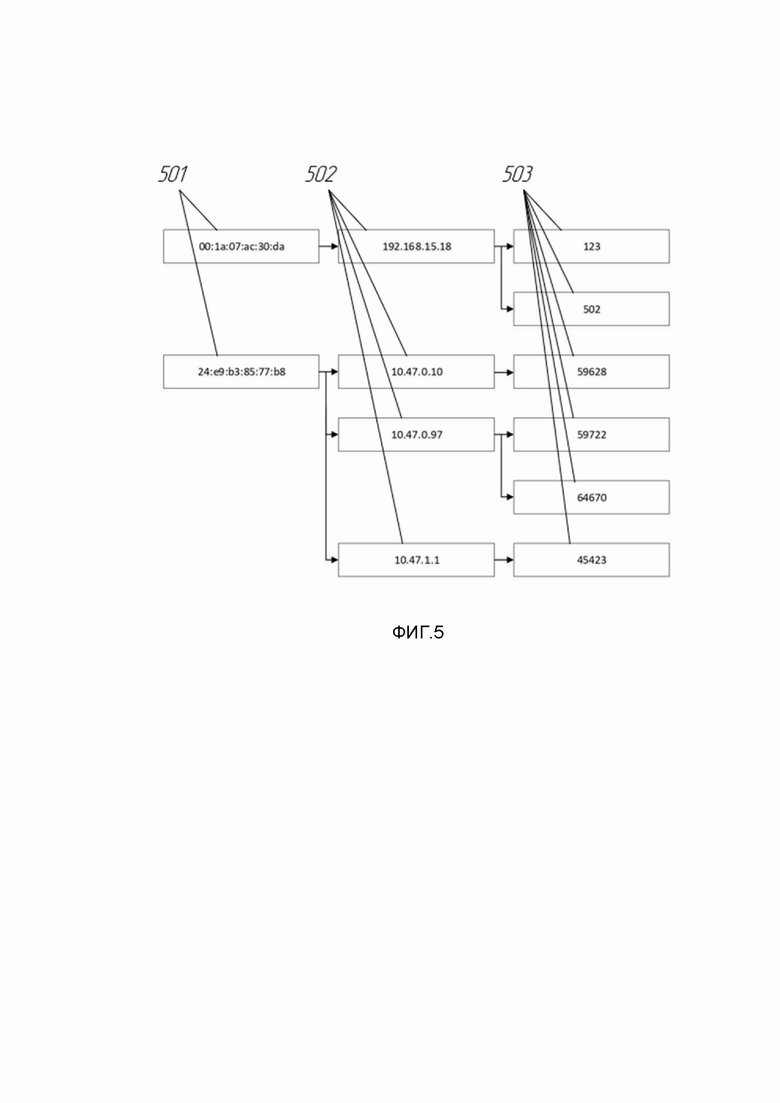

– ФИГ.5 иллюстрирует пример каталога интерфейсов;

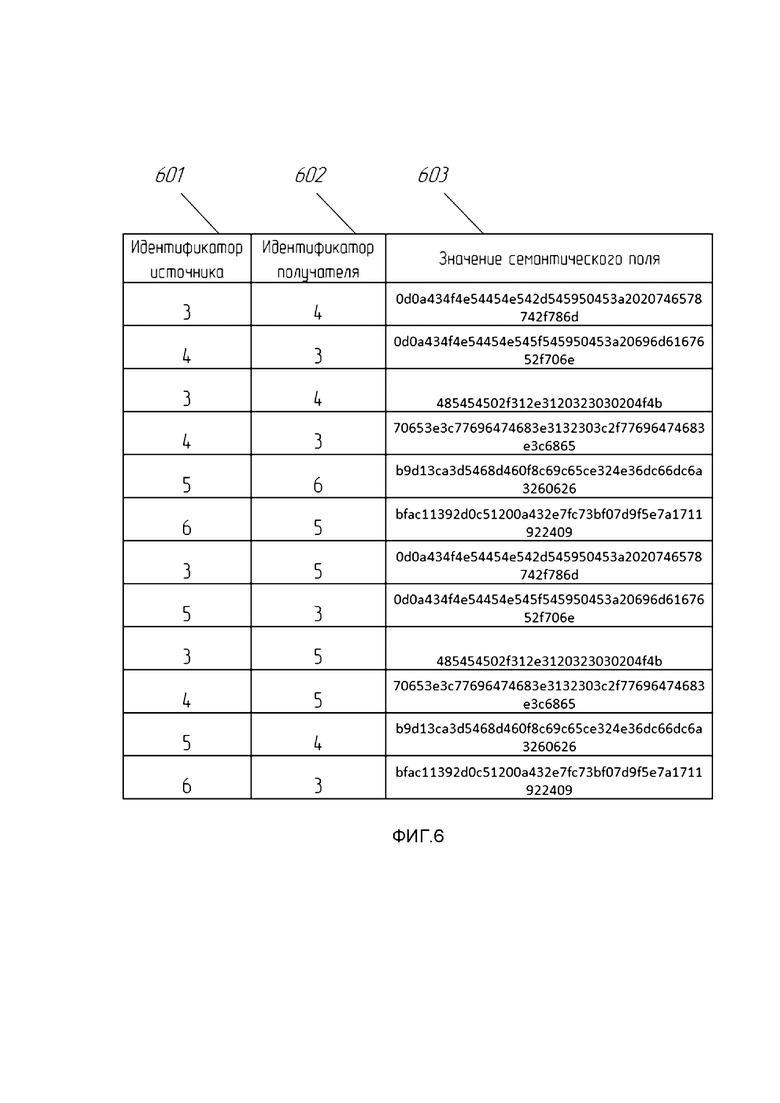

– ФИГ.6 иллюстрирует пример словаря сигналов.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

В соответствии с ФИГ.1 компьютерная сеть состоит из узлов, относящихся к средствам вычислительной техники, и линий связи, которые объединены в локальную вычислительную сеть (ЛВС) при помощи коммутационного оборудования. Компьютерная сеть может быть представлена промышленной системой автоматизации и управления (ПСАиУ) или по меньшей мере одним из сегментов этой системы.

В частных случаях, ПСАиУ могут быть представлены следующими автоматизированными системами:

- автоматизированные системы управления технологическими процессами (АСУ ТП);

- системы управления производством;

- системы автоматизации и мониторинга инженерного оборудования жилых и нежилых помещений (системы класса «умный» дом, «умный» офис);

- системы автоматизации и мониторинга центров обработки данных;

- сети интеллектуальных устройств («интернет вещей» и «индустриальный интернет вещей»);

- корпоративные информационные системы.

Узлы компьютерной сети могут быть представлены пользовательскими устройствами 101, серверами 102, программируемыми логическими контроллерами (ПЛК) 103. Помимо этого, в качестве узлов компьютерной сети могут быть задействованы переносные, носимые вычислительные устройства, например, мобильные компьютеры. К мобильным компьютерам относятся смартфоны или ноутбуки, но не ограничиваются лишь этими примерами узлов. В настоящем описании термин «узел» использован в широком смысле и относится к средствам вычислительной техники, способным осуществлять обмен, прием, передачу, сетевых пакетов с использованием по меньшей мере одного сетевого протокола. В качестве шлюза для установления связи с внешними компьютерными системами может быть использован коммутатор 104, относящийся к коммутационному оборудованию компьютерной сети.

Сетевой пакет представляет собой блок данных, передаваемый внутри ЛВС в пакетном режиме. Сетевой пакет включает в себя адресные поля, содержащие данные о получателе и источнике сетевого пакета, семантические поля, которые содержат полезную нагрузку, и другие типы полей в соответствии с протоколом передачи данных. Совокупность сетевых пакетов образует сетевой трафик внутри ЛВС. Сетевой трафик может относиться к известному сетевому трафику или к неизвестному сетевому трафику. Известный сетевой трафик включает в себя совокупности сетевых пакетов, которые ранее встречались в ходе информационного обмена внутри компьютерной сети. Неизвестный сетевой трафик включает в себя наборы сетевых пакетов, которые встречаются в ходе информационного обмена внутри компьютерной сети впервые, а также наборы сетевых пакетов, для которых по меньшей мере частично неизвестны правила их разбора. Правила разбора сетевых пакетов позволяют выявить адресные и семантические поля в заголовке сетевого пакета в зависимости от того, к какому сетевому протоколу относятся такие сетевые пакеты.

В соответствии с ФИГ.2 способ выявления нормальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику, включает в себя следующие шаги.

На шаге 201 осуществляют перехват сетевых пакетов на коммутаторе 104 компьютерной сети с использованием средства зеркалирования 105 сетевого трафика.

Для осуществления перехвата сетевых пакетов применяют средство зеркалирования сетевого трафика 105, способное устанавливать связь с коммутатором 104 компьютерной сети, создавать копию сетевого трафика и передавать упомянутую копию на вход средства группирования сетевых пакетов 106, относящихся к различным протоколам неизвестного трафика. Средство зеркалирования 105 способно устанавливать связь с коммутатором 104 компьютерной сети посредством подключения одного или нескольких своих сетевых интерфейсов к одному или нескольким сетевым интерфейсам коммутатора 104 компьютерной сети. Примерами средства зеркалирования 105 могут являться средства, основанные на технологиях SPAN (Switch Port Analyzer) и RSPAN (Remote Switch Port Analyzer), которые используются в оборудовании Cisco® Systems. Средства зеркалирования 105 позволяют настроить коммутатор так, чтобы все пакеты, поступающие на один порт или группу портов коммутатора 104, дублировались на другом, с целью их дальнейшего анализа и мониторинга. Далее по тексту в качестве сетевого трафика понимается сетевой трафик, перехваченный из компьютерной сети средством зеркалирования 105.

Сетевой интерфейс представляет собой программно-аппаратное средство, обеспечивающее прием и декодирование сетевых пакетов, полученных от коммутатора 104 компьютерной сети.

На шаге 202 осуществляют передачу сетевых пакетов на вход средства группирования сетевых пакетов 106, способного разделять сетевые пакеты на группы, которые относятся к разным неизвестным протоколам, и выдачу на выходе этого средства сетевых пакетов, разделенных на группы.

Известные сетевые протоколы включают в себя протоколы, которые ранее использовались для информационного обмена внутри компьютерной сети и/или для которых известны правила разбора. Неизвестные сетевые протоколы включают в себя протоколы, которые используются для информационного обмена внутри компьютерной сети впервые и/или для которых по меньшей мере частично неизвестны правила разбора сетевых пакетов, относящихся к неизвестному сетевому протоколу. Средство группирования сетевых пакетов 106 позволяет повысить эффективность процесса анализа сетевых пакетов за счет совместного анализа пакетов, относящихся к одинаковому неизвестному протоколу.

В частном варианте разделение сетевых пакетов на группы может быть осуществлено на основе признака. Примером признака является последний распознанный протокол или последняя распознанная адресная информация пакета.

В другом частном варианте разделение сетевых пакетов на группы может быть осуществлено при помощи кластерного анализа. При проведении кластерного анализа для каждого байта сетевого пакета определяют набор атрибутов. Например, для байта 0x50 (символ «P») набор атрибутов определяется как {ALPHA, CHAR, OCTET, VCHAR}, а для 0x20 (пробел) – {SP, CHAR, OCTET}. Из всей выборки пакетов, которые необходимо разделить на группы, последовательно выбирается заданное количество пакетов. Каждый следующий пакет выбирается как наиболее удаленный от предыдущих. В качестве меры удаленности пакетов может быть использовано расстояние Хэмминга.

После выбора пакетов для каждой пары из выбранных пакетов вычисляется расстояние между их форматами: строится матрица, в которой левый столбец соответствует одному пакету, а верхняя строка - другому. Значения ячеек в левом столбце и верхней строке равны их координате, умноженной на коэффициент дисконтирования. В качестве коэффициента дисконтирования выбирается значение из интервала от 0 до 1. Чем ближе значение коэффициента дисконтирования к 0, тем большее значение имеют первые байты. Чем ближе значение коэффициента к 1, тем более равномерно распределено влияние форматов позиций на формат пакета. Остальные ячейки матрицы заполняются слева направо и сверху вниз. Значение каждой следующей ячейки равно минимальному из: значение левой ячейки, увеличенное на единицу; значение верхней ячейки, увеличенное на единицу; значение ячейки левее и выше, увеличенное на расстояние между наборами атрибутов соответствующих позиций, умноженное на коэффициент дисконтирования. При этом расстояние между наборами атрибутов вычисляется как коэффициент Жаккара. Значение правой нижней ячейки матрицы равно расстоянию между пакетами.

После определения расстояний между каждой парой выбранных пакетов, с помощью метода кластеризации DBSCAN выполняется разделение пакетов на группы. На основе полученного разбиения обучается классифицирующая модель машинного обучения. С помощью обученной классифицирующей модели машинного обучения для каждого из невыбранных пакетов исходной выборки определяется принадлежность к группе. В одну группу попадают пакеты с одинаковыми наборами протоколов на каждом уровне модели OSI.

На шаге 203 осуществляют передачу групп сетевых пакетов на вход средства классификации 107, обученного выявлять границы полей заголовков сетевых пакетов на основе изменения энтропии и взаимной информации частей заголовков, и выдачу на выходе средства классификации разграниченных полей заголовков сетевых пакетов.

Сетевые пакеты, относящиеся к неизвестному трафику, характеризуются тем, что для них не известны правила поиска границ полей заголовков. Заголовки сетевых пакетов представляют собой участки сетевого пакета, на которых записаны данные. Отдельные заголовки содержат данные разного типа. Различные сетевые протоколы используют разные соглашения для разграничения заголовков сетевого пакета и для форматирования данных.

В соответствии с ФИГ.3, иллюстрирующей структуру сетевого пакета, различные заголовки сетевого пакета могут включать данные о MAC-адресе получателя 301 и источника 302, данные о вложенном протоколе 303, данные об IP-адресе источника 304 и получателя 305, порт источника 306, порт получателя 307.

Для каждого сетевого пакета заголовки разделяют на отдельные части. Части заголовка могут быть представлены одним или несколькими байтами заголовка. Для каждой части заголовка определяют значения информационной энтропии и взаимной информации байт пакета. Для каждой части заголовка последовательно выбирают целевую позицию, представленную отдельным байтом, для которого формируют характеристический вектор. При этом определяют изменение энтропии целевой позиции по сравнению с предшествующей ей позицией и отношение взаимной информации текущей позиции к энтропии текущей позиции. Далее определяют границы полей заголовков путем анализа изменения энтропии и отношения взаимной информации к энтропии. Для каждой целевой позиции формируют характеристический вектор, состоящий из элементов, разделенных на две группы. Элементы первой группы описывают изменение энтропии. Элементы второй группы описывают отношение энтропии к взаимной информации.

В одном частном варианте, каждая группа элементов состоит из пяти элементов. Внутри каждой группы третий по порядку элемент соответствует целевой позиции. Два соседних элемента соответствуют позициям, отличающимся на единицу влево и вправо. Первый и последний элементы соответствуют смещениям, отличающимся на две позиции от целевой. В случае, если исследуемая позиция находится настолько близко к краю пакета, что для неё отсутствуют информационные характеристики с положительным или отрицательным смещением, то элементы, которые не могут быть определены, заменяются нулями.

Таким образом, характеристики в области двух байт вокруг целевой позиции полностью описываются десятимерным вектором. Объединение векторов для всех существующих смещений по количеству байт пакета составляет описание набора данных для предсказания границ полей протокола.

Определение границ полей осуществляется с помощью модели машинного обучения. Для обучения модели используется набор векторов, для которых известны ответы – набор единиц и нулей, описывающих наличие или отсутствие границы по смещению, характеризуемому вектором.

Для определения структуры модели размеченные данные обрабатываются с помощью метода автоматического машинного обучения, например, TPOTClassifier, который создаёт ансамбль моделей, подбирая оптимальное сочетание простых моделей и параметры каждой из них, и формирует описание оптимизированной модели.

Для определения границ используется подобранная оптимальная модель – ансамбль слабых классификаторов, основанный на алгоритме градиентного бустинга, с максимальной глубиной дерева 7 узлов и узлами не мельче 5 экземпляров класса. При этом каждый из слабых классификаторов обучается на выборке размером 55% от основной обучающей выборки.

В другом частном варианте, каждая группа элементов состоит из значений для всех позиций в пакете. Определение границ полей осуществляется с помощью модели машинного обучения на основе LSTM (рекуррентной нейронной сети с долгой краткосрочной памятью). Для обучения модели используется набор векторов, для которых известны ответы – набор единиц и нулей, описывающих наличие или отсутствие границы по смещению, характеризуемому вектором.

В другом частном варианте в качестве модели машинного обучения используется многослойная LSTM с модификацией. Слои LSTM чередуются со слоями исключения (dropout layers). Модификация заключается в очистке как долгой, так и краткосрочной памяти ячейки нейронной сети при появлении на выходе сети значения, соответствующего предсказанию наличия границы на этой позиции.

После обучения модель готова к использованию. На вход модели поступают характеристические векторы частей заголовка сетевого пакета, для которого необходимо определить наличие границы. На выходе модель выдает разграниченные поля заголовков сетевых пакетов в виде признаков наличия или отсутствия границы полей заголовка пакета. Признаки, характеризующие наличие или отсутствия границы полей, могут быть представлены в произвольной машинно-читаемой форме, которая позволяет передать их на вход средства кластеризации.

На шаге 204 осуществляют передачу разграниченных полей заголовков сетевых пакетов на вход средства кластеризации 108 и выдачу на его выходе типов разграниченных полей этих заголовков. Средство кластеризации 108 представляет собой программно-аппаратный модуль, обученный определять типы полей на основе величин, характеризующих поля его заголовка. При кластеризации полей заголовка для каждого поля осуществляют формирование векторов одинаковой длины. Векторы включают величины, характеризующие поля заголовка. Эти величины выбираются из группы, включающей энтропию поля, длину поля, метрику Field Frequency (FF), метрику Inversed Field Traffic Frequency (IFTF), удаленность левой границы поля от начала пакета, удаленность правой границы от начала пакета. В качестве энтропии значений поля рассматривается энтропия значений поля для всех сетевых пакетов сетевого трафика. Метрика FF характеризует частоту появления значения поля в текущем сетевом пакете. Метрика IFTF характеризует частоту появления поля во всех других сетевых пакетах сетевого трафика за исключением позиции в текущем сетевом пакете. Для формирования вектора могут быть использованы все или несколько величин из группы. Для сформированных векторов осуществляется кластеризация. Кластеризация может включать применение алгоритма k-средних. Каждый кластер соответствует одному из типов поля. Значения центров кластеров для каждого типа поля могут быть заданы вручную или определены автоматически на основании анализа известных протоколов. Кластеры и соответствующие им типы полей могут относиться к адресным или семантическим полям заголовка сетевого пакета, но не ограничиваться лишь этими типами полей. В частности, возможен вариант, в котором один из кластеров и соответствующий ему тип поля относится к идентификатору. Таким образом, результатом выполнения шага 204 является определение для каждого поля, является ли оно адресным, семантическим или относится к иному типу.

На шаге 205 осуществляют передачу адресных полей на вход средства определения 109 ролей узлов компьютерной сети, способного определять роли узлов на основе энтропии, взаимной информации и связи адресных полей, и выдачу на выходе ролей узлов.

Для адресных полей выполняется распределение адресов по источнику и получателю путем определения связи адресных полей. Набор значений адресных полей, составляющий набор исследуемых данных, содержит категориальные значения, а не количественные. Для оценки связи величин используется коэффициент неопределённости, также называемый «Theil's U», оценивающий количество информации, которое даёт поле B о поле A.

Для расчёта коэффициента неопределённости определяют энтропию для первого поля по частотам появления каждого из набора категориальных значений. Затем определяют условную энтропию первого и второго полей. После этого определяют коэффициент неопределённости, представленный отношением взаимной информации к энтропии.

Делается допущение о том, что на каждом сетевом уровне (в каждом протоколе) всего два адреса – источника и получателя. В случае, если в исследуемом трафике протокол нижнего уровня известен, его адресные поля размечаются в соответствии с априорно известной информацией об их свойствах. Если протокол нижнего уровня неизвестен, то первое поле называется адресом получателя, второе – адресом источника.

Затем определяют коэффициент неопределённости для следующего поля, расположенного дальше от начала пакета, чем поля известного типа, и двух последних адресных полей разных типов – то есть для последнего адреса источника и последнего адреса получателя.

Коэффициент неопределённости, вычисленный для двух полей, принимает значения от 0 до 1, где высокий (близкий к 1) коэффициент неопределенности соответствует адресу одного и того же узла, а низкий (близкий к 0) коэффициент говорит, что адреса принадлежат разным узлам.

На основании коэффициента неопределённости принимается решение о принадлежности адресного поля к источнику или получателю. Следующее за ним адресное поле принимает противоположное значение.

В случае, если размечены не все адресные поля, последняя размеченная пара адресных полей принимается в качестве адресов нижнего уровня, и для полей следующего уровня вычисления повторяются.

Пример определения частей адреса отправителя и получателя по расчету коэффициента неопределённости представлен на ФИГ.4. Названия строк соответствуют исследуемым полям 401, названия столбцов – известным на тот момент полям 402, а в ячейке на пересечении строки и столбца записано вычисленное значение коэффициента неопределённости 403. В соответствии с приведенными данными, к одному узлу относятся адреса MAC1, IP2, Port2, а ко второму: MAC2, IP1, Port1 (что соответствует реальным форматам пакетов Ethernet, IP и TCP, так как в Ethernet сначала идет адрес назначения, а затем источника, а в IP и TCP – сначала адрес источника, а потом назначения).

На шаге 206 осуществляют запись адресных данных узлов компьютерной сети в каталог интерфейсов 110 сетевых узлов. Также на этом шаге осуществляют запись сигналов, включающих роли, адресные данные узлов и семантические поля заголовков сетевых пакетов, в словарь сигналов 111.

В соответствии с ФИГ.5, каталог интерфейсов 110 представляет собой структуру данных, состоящую из адресов узлов компьютерной сети и относящихся к ним интерфейсов. Структура каталога интерфейсов является древовидной, где в роли корневых элементов 501 выступают уникальные адреса первого уровня узлов компьютерной сети. В качестве адресов первого уровня могут быть использованы MAC-адреса этих узлов. Корневым элементам 501 подчинены вершины 502, соответствующие адресам нижележащего уровня, для которых выявлена корреляция с вышестоящим элементом. В качестве вершин 502 могут выступать адреса второго уровня, представленные IP-адресами узлов компьютерной сети. Вершинам 502, соответственно, подчинены вершины 503, соответствующие адресам следующего нижележащего уровня. Вершины 503 соответствуют портам, относящихся к IP-адресу узла компьютерной сети. Порт, записанный в заголовке сетевого пакета, указывает на сервис, службу или процесс, являющийся источником или получателем данных, вложенных в сетевой пакет.

В соответствии с ФИГ.6, словарь сигналов представлен базой данных, состоящей из записей о сигналах. Такие записи включают интерфейс источника 601, интерфейс получателя 602, значения семантических полей 603. Для целей упрощения обработки записей в словаре сигналов интерфейс источника и интерфейс получателя могут быть заменены ссылкой на идентификатор источника, соответствующий в словаре сигналов интерфейсу источника, и идентификатор получателя, соответствующий в словаре сигналов интерфейсу получателя. Помимо этого, идентификаторы могут указывать на MAC-адрес источника и получателя, IP-адрес источника и получателя, порт IP-адреса источника и получателя.

Структура и значения вершин каталога интерфейсов используются для создания симулирующих агентов 112, способных симулировать реакции узлов компьютерной сети на принимаемые сетевые пакеты. Каждый узел компьютерной сети, внесенный в каталог интерфейсов представлен программно-техническим средством, реализующим заданный алгоритм. С целью анализа поведения компьютерной сети для отдельных узлов формируют симулирующих агентов 112. Симулирующие агенты 112 представляют собой программно-аппаратные средства, способные выдавать реакцию на сигнал, подаваемый на его вход. В частности, симулирующие агенты 112 могут быть выполнены в виде конечных автоматов. Узлам компьютерной сети могут соответствовать симулирующие агенты 112, являющиеся конечными автоматами одинакового типа. Узлам компьютерной сети также могут соответствовать симулирующие агенты 112, являющиеся конечными автоматами, которые относятся к разным типам. Конечный автомат может быть представлен автоматом Мили или временным автоматом, но не ограничивается лишь этими примерами автоматов. Симулирующий агент 112 может быть представлен иным средством, помимо конечного автомата, например, иерархическим словарем. Формирование симулирующих агентов 112 включает стадию обучения. На стадии обучения осуществляется выбор типа симулирующего агента 112 для узла компьютерной сети.

Формирование симулирующих агентов 112, представленных автоматом Мили, осуществляется с использованием генетических алгоритмов. До стадии обучения неизвестны состояния, которые может принимать агент, количество состояний, функции перехода и выхода. Стадия обучения включает в себя передачу на вход автомата Мили входящих сигналов из сформированного ранее словаря сигналов. Переданные на вход автомата сигналы характеризуются идентификатором получателя, указывающим на интерфейс узла компьютерной сети, для которого формируется агент. Также стадия обучения включает в себя выдачу на выходе автомата Мили исходящих сигналов, записанных в словарь сигналов. Исходящие сигналы являются реакцией узла компьютерной сети на входящий сигнал. Нормальной реакцией узла и соответствующего ему симулирующего агента на входящий сигнал является исходящий сигнал, ожидаемый при получении определенного входящего сигнала. В ином случае, в котором исходящий сигнал на выходе симулирующего агента не является ожидаемым на входящий сигнал, то такой исходящий сигнал относят к аномальной реакции узла на сетевой пакет.

Для каждого симулирующего агента 112, представленного автоматом Мили, осуществляют формирование нулевого поколения автоматов. Нулевое поколение автоматов включает пару начальных автоматов. Нулевое поколение автоматов формируют случайным образом. В ходе обучения нулевого поколения автоматов Мили, осуществляют передачу всех входящих сигналов из словаря сигналов, идентификаторы которых соответствуют интерфейсу узла, на входы автоматов и получение исходящих сигналов на их выходах. После этого для построенного автомата определяют фитнесс функцию P, которая может представлять собой отношение числа полученных на выходе автомата ожидаемых выходных сигналов к общему числу полученных на выходе автомата сигналов. Условием завершения обучения агента может являться достижение заданного значения фитнесс функции P. Помимо этого, условием завершения обучения может являться превышение максимального числа поколений, установленного в конфигурации стадии обучения.

Автоматы последующего поколения формируют путем применения операций скрещивания и мутаций к K лучшим автоматам текущего поколения. Под лучшими автоматами понимаются автоматы, характеризующиеся наибольшим значением фитнесс-функции P. Операция скрещивания предваряется разбиением текущего поколения автоматов на пары. Разбиение может быть осуществлено случайным образом, например, методом панмиксии. Операция скрещивания может быть ограничена значением параметра вероятности скрещивания. Вероятность скрещивания характеризует долю сформированных пар автоматов, в отношении которых осуществляется операция скрещивания.

Операция скрещивания начинается со случайного выбора числа n из диапазона состояний автоматов в паре. Диапазон состояний автоматов содержит значения от 1 до наименьшего количества состояний автомата в паре. Выбранное число определяет количество строк для обмена. Строки для обмена соответствуют функциям перехода и выхода автомата в табличном представлении. Далее случайным образом выбирается n чисел i0, i1, … in-1 из диапазона состояний автоматов в паре. Выбранные числа определяют номера строк, участвующие в скрещивании. Далее осуществляют формирование первого потомка из первого родителя путем замены строк таблиц переходов и выходов с номерами i0, i1, … in-1 на соответствующие строки таблиц второго родителя. Далее осуществляют формирование второго потомка из второго родителя путем замены строк таблиц переходов и выходов с номерами i0, i1, … in-1 на соответствующие строки таблиц первого родителя. При этом начальные состояния потомков наследуются от родителей случайным образом с равномерным распределением вероятности. Далее выполняют проверку потомков на валидность. В случае обнаружения состояния, для которого не определены ни выходы, ни переходы, выполняется добавление необходимого количества строк со случайным содержимым в таблицы переходов и выходов. Далее выполняют проверку допустимости наследования начальных состояний автоматов-потомков. Если номер начального состояния превосходит общее число состояний автомата, то новое начальное состояние генерируется случайным образом из числа допустимых. Операция скрещивания приводит к формированию автоматов-потомков. Сформированные автоматы-потомки могут быть подвергнуты операции мутации. Мутации могут включать изменение выходного символа, изменение функции перехода, изменение начального состояния, изменение числа состояний, но не ограничиваться этими примерами мутаций. Для каждого типа мутации определяется вероятность ее применения. Далее для всех автоматов, включая потомков и их родителей, определяют значение фитнесс-функции P. Далее на основе фитнесс-функции выбирают K лучших автоматов и формируют очередное поколение, применяя операции скрещивания и мутации.

Формирование симулирующих агентов 112, представленных временными автоматами, осуществляется с использованием модифицированного алгоритма OTALA (Online Timed Automaton Learning Algorithm), обеспечивающего динамическое расширение наборов входящих и исходящих сигналов. Для каждого симулирующего агента осуществляют формирование временного автомата в начальном состоянии. В начальном состоянии временной автомат обладает пустыми множествами состояний, входных и исходящих сигналов, переходов. При появлении первого наблюдения, представленного набором входных и исходящих сигналов, создается первое состояние. Появление последующих наблюдений приводит к добавлению новых элементов в множества входных и исходящих сигналов. С учетом расширения упомянутых множеств осуществляется модификация существующих состояний временного автомата. Затем создаются новые состояния и новые переходы с присвоением временной метки для перехода. Условием окончания формирования симулирующих агентов, представленных временным автоматом, является выполнение условия сходимости либо превышение максимального времени, отведенного на формирование агентов. Условие сходимости определяет, какое количество последовательных наблюдений не вызывает расширения множеств входных и исходящих сигналов, состояний и переходов, а также корректировок временных интервалов.

Формирование симулирующих агентов 112, представленных иерархическим словарем, осуществляется с использованием алгоритма Q-dict. Алгоритм Q-dict позволяет предсказать исходящий сигнал, который возникнет на выходе симулирующего агента на основании Q-словаря как реакцию на входной сигнал, поступивший на вход агента. Q-словарь представлен иерархическим словарем. Иерархический словарь представляет собой структуру данных, состоящую из ключей и соответствующих им значений для исходящих сигналов. Q-словарь формируется на основании наблюдений за работой компьютерной сети в режиме обучения. Наблюдение в режиме обучения включает в себя добавление набора сигналов, включающего очередной входной сигнал и последовательности входных и исходящих сигналов, в ключи иерархического словаря. При этом осуществляют постановку в соответствие каждому такому ключу наблюдаемого значения для исходящего сигнала. Условием окончания формирования симулирующих агентов, представленных иерархическим словарем, может являться выполнение условия сходимости. Условием окончания формирования симулирующего агента 112, представленного иерархическим словарем, также может являться отсутствие изменений в иерархическом словаре на протяжении заданного числа новых наблюдений.

На шаге 207 осуществляют формирование валидационной выборки, которая включает в себя сигналы с временными метками и ожидаемые реакции на эти сигналы. После окончания формирования симулирующих агентов 112 выполняется переход из режима обучения в режим валидации. Валидация представляет собой оценивание предсказательной способности агента 112. Размер валидационной выборки, используемой при валидации агента 112, а также пороговое значение предсказательной способности определяются в конфигурации. Валидационная выборка заданного размера формируется в виде сигналов, относящихся к компьютерной сети, для которой сформирован агент, и временных меток упомянутых сигналов. Режим валидации предназначен для проверки готовности симулирующих агентов 112 к переходу в режим обнаружения. В режиме обнаружения симулирующие агенты 112 способны выдавать ожидаемые реакции на входные сигналы. Ожидаемые реакции соответствуют нормальным реакциям сетевых узлов на пакеты, соответствующие этим сигналам. При этом в режиме обнаружения симулирующие агенты 112 способны также выдавать реакции, не являющиеся ожидаемыми. Такие реакции соответствуют аномальным реакциям сетевых узлов на сетевые пакеты.

На шаге 208 осуществляется передача сигналов валидационной выборки на входы симулирующих агентов 112. В случае если симулирующие агенты достигают порогового значения предсказательной способности, то принимается решение о переходе симулирующих агентов в режим обнаружения. В режиме обнаружения на входы симулирующих агентов 112 поступают сигналы, перехваченные при помощи средства зеркалирования трафика 105 из компьютерной сети и не относящиеся к валидационной выборке.

На шаге 209 осуществляется отнесение реакций, выдаваемых агентами 112, на сигналы, которые не относятся к валидационной выборке, к нормальным или аномальным реакциям узлов компьютерной сети на сетевые пакеты.

Отнесение реакций узлов компьютерной сети на сетевые пакеты к нормальным или аномальным осуществляется на основании реакций симулирующих агентов на поступившие на их входы сигналы. При этом сигналы соответствуют сетевым пакетам.

Нормальные реакции узлов компьютерной сети на сетевые пакеты соответствуют ожидаемым реакциям симулирующих агентов на входные сигналы, соответствующие этим сетевым пакетам. В реальной компьютерной сети большинство реакций узлов являются нормальными.

Аномальные реакции узлов компьютерной сети на сетевые пакеты возникают в случае, если прогноз исходящего сигнала на симулирующем агенте различается от реально наблюдаемого исходящего сигнала. В качестве меры различия может быть использовано, например, расстояние Хэмминга.

В случае если симулирующий агент 112 представлен временным автоматом, то аномалия может быть установлена следующим образом. При получении очередного входного сигнала и выдаче исходящего сигнала, симулирующий агент проверяет наличие состояния, соответствующего входному и исходящему сигналам. Затем осуществляется проверка наличия перехода к упомянутому состоянию из текущего состояния симулирующего агента и оценивается время перехода с точки зрения попадания в допустимый временной интервал для такого перехода. Если упомянутые проверки завершились с успешным результатом, то симулирующий агент 112 осуществляет переход в новое состояние, при этом обнуляется счетчик времени перехода. Если какая-либо из проверок завершилась с отрицательным результатом, то принимается решение об отнесении реакции на принятый сигнал к неожиданной, т.е. аномальной.

В случае если реакция симулирующего агента 112 является неожиданной, то создается карточка аномалии. В карточку аномалии вносятся данные об аномалии, включающие данные об интерфейсе источника и получателя сетевого пакета, о прогнозируемом и реально наблюдаемом сигнале. Помимо этого, в карточку аномалии могут быть внесены другие данные. Другие данные могут включать данные об узле компьютерной сети, отсутствующем в каталоге интерфейсов, данные об интерфейсе узла компьютерной сети, отсутствующего в каталоге интерфейсов, данные о сетевом пакете, который ранее не встречался в компьютерной сети.

Аномальные реакции узлов компьютерной сети на сетевые пакеты указывают на возникновение в компьютерной сети инцидента информационной безопасности. Тип инцидента информационной безопасности может быть установлен на основе анализа аномальных реакций узлов при помощи средства распознавания инцидента. Средство распознавания инцидента может быть представлено рекуррентной нейронной сетью. Эта нейронная сеть может быть обучена на распознавание списка типовых инцидентов. Типовые инциденты могут относиться к несанкционированному подключению устройства к компьютерной сети или к компоненту компьютерной сети, вредоносной активности, отклонению параметра функционирования компонента компьютерной сети от нормы, но не ограничиваются лишь этими примерами инцидентов.

Стоит отметить, что представленное выше описание приведено в качестве примера, и не должно быть истолковано как ограничивающее объем охраны настоящего изобретения. Объем правовой охраны настоящего изобретения определяется исключительно объемом приложенной формулы изобретения.

Несмотря на то, что описанные выше частные случаи осуществления изобретения приведены со ссылкой на конкретные шаги, выполняемые в определенном порядке, должно быть очевидно, что эти шаги могут быть объединены, разделены или их порядок может быть изменен без отклонения от сущности настоящего изобретения. Соответственно, порядок и группировка шагов не носят ограничительного характера для сущности настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ выявления аномалий в работе сети автоматизированной системы | 2020 |

|

RU2738460C1 |

| Способ выявления аномалий в работе высоконагруженной сети автоматизированной телекоммуникационной системы | 2021 |

|

RU2787078C1 |

| ЧАСТНЫЕ ПСЕВДОНИМЫ КОНЕЧНЫХ ТОЧЕК ДЛЯ ИЗОЛИРОВАННЫХ ВИРТУАЛЬНЫХ СЕТЕЙ | 2015 |

|

RU2669525C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ (ВАРИАНТЫ) | 2012 |

|

RU2472217C1 |

| Способ маршрутизации трафика, имеющего приоритетный класс в сети связи, включающий двух и более операторов | 2016 |

|

RU2631144C1 |

| Способ мониторинга сетевой активности узлов компьютерной сети | 2023 |

|

RU2809918C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2014 |

|

RU2586840C1 |

| Способ обнаружения аномального трафика в сети | 2023 |

|

RU2811840C1 |

| Способ отслеживания сессий в сетевом трафике | 2022 |

|

RU2786178C1 |

| Способ распределения информационных потоков в пакетной радиосети и управляемый модульный маршрутизатор для его осуществления | 2020 |

|

RU2748574C1 |

Настоящее техническое решение относится к области вычислительной техники. Технический результат заключается в выявлении нормальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику. Технический результат достигается за счёт следующих шагов: передача перехваченных сетевых пакетов на средство группирования пакетов и выдача сетевых пакетов, разделенных на группы для передачи их на средство классификации, выдача разграниченных полей заголовков сетевых пакетов для передачи их на средство кластеризации, выдача типов разграниченных полей для передачи их на средство определения ролей узлов компьютерной сети, выдача ролей узлов, запись адресных данных узлов компьютерной сети в каталог интерфейсов, запись сигналов, включающих роли, адресные данные узлов и семантические поля заголовков сетевых пакетов, в словарь сигналов, формирование валидационной выборки и для передачи на симулирующие агенты, выдача реакций на сигналы валидационной выборки; отнесение реакций на сигналы, которые не относятся к валидационной выборке, к нормальным реакциям узлов компьютерной сети на сетевые пакеты, если реакции агентов на сигналы валидационной выборки совпадают с ожидаемыми реакциями. 11 з.п. ф-лы, 6 ил.

1. Способ выявления нормальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику, содержащий следующие шаги:

– перехват сетевых пакетов на коммутаторе компьютерной сети с использованием средства зеркалирования сетевого трафика;

– передача перехваченных сетевых пакетов на вход средства группирования пакетов, способного разделять сетевые пакеты на группы, которые относятся к разным неизвестным протоколам, и выдачу на выходе этого средства сетевых пакетов, разделенных на группы;

– передача групп сетевых пакетов на вход средства классификации, обученного выявлять границы полей заголовков сетевых пакетов на основе изменения энтропии и взаимной информации частей заголовков, и выдача на выходе средства классификации данных о границах полей заголовков сетевых пакетов;

– передача данных о границах полей заголовков сетевых пакетов на вход средства кластеризации, обученного определять типы полей на основе величин, характеризующих поля заголовка, и выдача на выходе средства кластеризации данных о типах полей, при этом каждое поле заголовка относится к адресному или семантическому полю, причем адресные поля относятся к адресным данным сетевых узлов компьютерной сети;

– передача данных об адресных полях на вход средства определения ролей сетевых узлов, способного определять роли сетевых узлов на основе энтропии, взаимной информации и связи адресных полей, и выдача на выходе данных о ролях сетевых узлов;

– запись адресных данных сетевых узлов в каталог интерфейсов, запись сигналов, включающих роли, адресные данные сетевых узлов и семантические поля заголовков сетевых пакетов, в словарь сигналов;

– передача валидационной выборки, включающей сигналы и временные метки между сигналами, на входы симулирующих агентов, обученных симулировать реакции узлов компьютерной сети на сетевые пакеты, и выдача на выходах агентов реакций на записанные сигналы, при этом упомянутые агенты созданы на основе записей в каталоге интерфейсов;

– отнесение реакций, выдаваемых агентами, на не относящиеся к валидационной выборке сигналы и временные метки, к нормальным реакциям узлов компьютерной сети на сетевые пакеты в случае, если симулирующие агенты выдают на своих выходах реакции, ожидаемые в результате применения валидационной выборки.

2. Способ по п.1, в котором по меньшей мере часть узлов компьютерной сети выбрана из группы, включающей сервер, персональный компьютер, программируемый логический контроллер, коммутатор.

3. Способ по п.1, в котором средство классификации включает модель машинного обучения, основанную на градиентном бустинге.

4. Способ по п.1, в котором часть заголовка сетевого пакета представлена одним или несколькими байтами заголовка.

5. Способ по п.1, в котором средство кластеризации включает модель машинного обучения, основанную на алгоритме k-средних.

6. Способ по п.1, в котором величины, характеризующие поля заголовка, выбраны из группы, включающей длину поля, энтропию поля, метрику FF, метрику IFTF, удаленность границ поля от начала заголовка сетевого пакета.

7. Способ по п.1, в котором адресные поля заголовка сетевого пакета включают адреса и интерфейсы сетевых узлов.

8. Способ по п.1, который включает формирование правил разбора сетевых пакетов на основе определения границ полей по совокупности энтропии и взаимной информации, и типов полей по величинам, характеризующим поля заголовка.

9. Способ по п.1, в котором роль сетевого узла, адресные данные которого содержатся в заголовке сетевого пакета, относится к источнику или получателю, или промежуточному узлу.

10. Способ по п.1, в котором каталог интерфейсов сетевых узлов представляет собой структуру данных, состоящую из адресов узлов компьютерной сети и относящихся к ним интерфейсам.

11. Способ по п.1, в котором словарь сигналов представлен базой данных, состоящей из записей о сигналах, причем упомянутые записи включают интерфейс источника, интерфейс получателя, значения семантических полей.

12. Способ по п.1, в котором симулирующие агенты выбраны из группы представлений агентов, включающей конечный автомат, временный автомат, иерархический словарь, при этом выбор представления агента осуществляют на основе применения валидационной выборки.

| Способ выявления аномалий в работе сети автоматизированной системы | 2020 |

|

RU2738460C1 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ | 2018 |

|

RU2682108C1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

Авторы

Даты

2023-08-22—Публикация

2022-10-25—Подача