Область техники, к которой относится изобретение

Изобретение относится к сфере противодействия криптоджекингу - добычи криптовалют с помощью компьютерных устройств пользователей без согласия владельцев, а более конкретно к системам и способам обнаружения в компьютерных устройствах пользователей вычислительных процессов, являющихся криптоджекерами, т.е. реализующих без согласия (без ведома) пользователей вычислительные процедуры добычи криптовалют.

Уровень техники

Криптоджекинг является постоянно растущей криминальной отраслью с 51 миллионом атак, обнаруженных только в первой половине 2021 года.

Криптоджекеры с определенной степенью условности можно разделить на браузерные и файловые.

Браузерные криптоджекеры возникли как преступное ответвление в развитии официального криптомайнинга, реализуемого посредством функционала специализированных сайтов, предоставляющих услуги пользователям по включению за плату их компьютерных устройств в процесс генерации криптовалют. Соответственно запуск и функционирование в компьютерном устройстве пользователя программ криптомайнинга осуществляется через веб-браузеры. Недобросовестные владельцы сайтов, не предупреждая, не информируя пользователей, могут скрытно, в рамках, в том числе и фонового функционирования браузера, запускать в компьютерном устройстве пользователя программы криптомайнинга, передающие результаты своей работы на сайт злоумышленника.

Принцип инфицирования и функционирования файловых криптоджекеров сходен с обычными вирусными вредоносными программами и, чаще всего, осуществляется на основе технологий социальной инженерии, в частности, фишинга. Скрытно от пользователя в его компьютерном устройстве устанавливается и функционирует вредоносное ПО в виде программы криптомайнинга (криптоджекера), передающее результаты своей работы на адрес злоумышленника.

Процесс добычи криптовалют заключается в интерактивном выполнении процессором компьютерного устройства специальных вычислительных процедур с передачей их результатов на сервер криптомайнинга и получением с него последующих инструкций для дальнейших вычислительных процедур. При этом особенностью отмеченных специальных вычислительных процедур является вызов и исполнение криптобиблиотек на пользовательском компьютерном устройстве. В результате обязательными и характерными признаками процесса криптомайнинга является существенная загрузка процессора (процессорной системы), постоянный внешний сетевой трафик и постоянные вызовы криптобиблиотек компьютерного устройства пользователя.

Техническая проблема обнаружения работы криптоджекеров по отмеченным выше признакам заключается в том, что «легитимные» вычислительные процессы компьютерного устройства пользователя также могут существенно загружать процессор, вызывать в том числе значительные объемы внешнего сетевого трафика (например, при загрузке из сети видео, сетевых компьютерных игр) и использовать (вызывать и исполнять) криптобиблиотеки. Вместе с тем одновременное наличие всех трех отмеченных признаков, в особенности, постоянных (с определенной интенсивностью) вызовов криптобиблиотек, для «легитимных» вычислительных процессов на пользовательском компьютерном устройстве является редким (маловероятным) событием.

Однако статистические характеристики процессов загрузки процессора, величины внешнего сетевого трафика, интенсивности вызова криптобиблиотек существенным образом зависят от вида компьютерного устройства (домашний компьютер, смартфон, офисное рабочее место, сервер сети и т.д.) и «пристрастий» пользователя (просмотр на домашнем компьютере или смартфоне видео из сети, сетевые игры, общение в социальной сети и т.д.). В результате для обнаружения по отмеченным признакам работы криптоджекеров требуется анализ и учет статистики соответствующих параметров как самих криптоджекеров, так и вычислительных процессов конкретного пользовательского компьютерного устройства.

Известен «Способ выявления несогласованного использования ресурсов вычислительного устройства пользователя» (патент РФ №2757330, G06K 9/00 (2006.01), G06F 21/00 (2013.01), опубл.: 13.10.2021 Бюл. №29), при котором: анализируют работу процесса браузера и выявляют работу скрипта, исполняющегося в браузере; перехватывают сообщения, передаваемые от скрипта серверу и от сервера скрипту при взаимодействии скрипта с сервером; анализируют скрипт и перехватываемые сообщения на наличие признаков несогласованного использования ресурсов вычислительного устройства пользователя; выявляют несогласованное использование ресурсов вычислительного устройства пользователя в случае выявления по крайней мере одного признака несогласованного использования ресурсов вычислительного устройства пользователя. При этом ключевой особенностью, на которой базируется выявление признаков несогласованного использования ресурсов компьютерного устройства пользователя, включая криптомайнинг, является использование криптоджекерами протоколов WebSocket/WebSocketSecured (WS/WSS) для обеспечения взаимодействия скрипта на клиенте и сервера в процессе добычи криптовалют.

Однако существующее решение не обеспечивает обнаружение файловых криптоджекеров и, кроме того, требует существенных вычислительных ресурсов для осуществления непрерывного контроля (перехвата и анализа) всего исходящего и входящего сетевого трафика браузера на предмет задействования протоколов WS/WSS и скриптов на компьютерном устройстве пользователя, что неизбежно приводит к снижению производительности «легитимных» вычислительных процессов, в частности, активно задействующих сетевые ресурсы.

Раскрытие сущности изобретения

Настоящее изобретение предназначено для обнаружения в компьютерном устройстве пользователя вычислительных процессов, выполняющих функции криптоджекера, т.е. реализующих без согласия (без ведома) пользователей вычислительные процедуры добычи криптовалют.

Основной задачей, решаемой заявляемым изобретением, является обнаружение как браузерных, так и файловых криптоджекеров, без применения тотального и непрерывного анализа содержания сетевого трафика, и, соответственно, без существенного снижения производительности компьютерного устройства пользователя при адаптации параметров обнаружения под особенности загрузки процессора, величины создаваемого внешнего сетевого трафика и интенсивности вызова криптобиблиотек вычислительными процессами компьютерного устройства пользователя.

Технический результат настоящего изобретения заключается в реализации заявленной задачи.

Технический результат достигается тем, что в адаптивном способе обнаружения криптоджекера в компьютерном устройстве пользователя:

- экспериментальным путем формируют или получают по подписке гистограммы распределения частот значений величины загрузки криптоджекерами процессорной системы компьютерных устройств пользователей (первый параметр), величины вызываемого работой криптоджекеров внешнего сетевого трафика (второй параметр), интенсивности вызова криптоджекерами криптобиблиотек на компьютерном устройстве пользователя (третий параметр); гистограммы рассматривают как распределения условных вероятностей значений соответствующих параметров при диагнозе «процесс является криптоджекером», при этом в качестве значений первого, второго и третьего параметров рассматривают не «мгновенные» значения, а усредненные за некоторые временные интервалы, которые устанавливают в зависимости от динамики изменений соответствующих параметров для сглаживания так называемых «выбросов» «мгновенных» значений;

- проводят анализ статистики тех же параметров для «легитимных» вычислительных процессов, выполняющихся на компьютерном устройстве пользователя, с целью формирования гистограмм распределения частот значений, которые рассматривают как распределения условных вероятностей соответствующих параметров при диагнозе «процесс не является криптоджекером»;

- по критерию максимизации статистического расстояния случайных величин на основе минимума коэффициента Бхаттачарья между гистограммами распределения каждого параметра при диагнозах «процесс является криптоджекером» и «процесс не является криптоджекером», соответственно, определяют пороги для первого, второго и третьего параметров, адаптивные к особенностям вычислительных процессов компьютерного устройства пользователя;

- анализируют текущее усредненное на соответствующем временном интервале значение загрузки процессорной системы очередным анализируемым процессом компьютерного устройства пользователя и при превышении порога для первого параметра принимают предварительный диагноз «процесс является криптоджекером», в противном случае принимают диагноз «процесс не является криптоджекером» и переходят к анализу следующего процесса;

- при принятии предварительного диагноза «процесс является криптоджекером» анализируют текущее усредненное на соответствующем временном интервале значение величины внешнего сетевого трафика, вызываемого анализируемым вычислительным процессом, и при превышении порога для второго параметра сохраняют предварительный диагноз «процесс является криптоджекером»; в противном случае отвергают предварительный диагноз «процесс является криптоджекером», принимают диагноз «процесс не является криптоджекером» и направляют значение величины первого параметра для перерасчета гистограммы распределения частот значений величины загрузки процессорной системы «легитимными» вычислительными процессами компьютерного устройства пользователя;

- при сохранении предварительного диагноза «процесс является криптоджекером» анализируют текущее усредненное на соответствующем временном интервале значение интенсивности вызова соответствующим вычислительным процессом криптобиблиотек на компьютерном устройстве пользователя и при превышении порога для третьего параметра принимают окончательный диагноз «процесс является криптоджекером»; в противном случае отвергают предварительный диагноз «процесс является криптоджекером», принимают диагноз «процесс не является криптоджекером» и направляют значения первого и второго параметров для перерасчета гистограмм распределения частот значений загрузки процессорной системы и внешнего сетевого трафика «легитимными» вычислительными процессами компьютерного устройства пользователя.

Согласно одному из частных вариантов реализации:

- на исходном этапе формируют или получают по подписке гистограммы распределения частот значений первого, второго и третьего параметров отдельно для браузерных криптоджекеров и отдельно для файловых криптоджекеров;

- аналогично формируют или пересчитывают гистограммы распределения частот значений первого, второго и третьего параметров отдельно для «легитимных» вычислительных процессов браузеров и отдельно для других процессов (не являющихся браузерами) компьютерного устройства пользователя;

- определяют пороги первого, второго и третьего параметров отдельно для обнаружения браузерных криптоджекеров и отдельно пороги для обнаружения файловых криптоджекеров;

- на цикличных этапах по анализу вычислительных процессов компьютерного устройства пользователя используют пороги первого, второго и третьего параметров в зависимости от того, является ли анализируемый вычислительный процесс браузером или нет.

Согласно еще одному из частных вариантов реализации:

- отдельно для каждого «легитимного» вычислительного процесса компьютерного устройства пользователя формируют или пересчитывают гистограммы распределения частот значений первого, второго и третьего параметров, формируя тем самым базу данных по гистограммам распределения частот значений соответствующих параметров (по количеству и идентификаторам вычислительных процессов, запускаемых/выполняющихся в компьютерном устройстве пользователя);

- отдельно для каждого «легитимного» вычислительного процесса компьютерного устройства пользователя определяют индивидуальные пороги первого, второго и третьего параметров, которые фиксируют в специальной базе данных;

- на цикличных этапах по анализу вычислительных процессов компьютерного устройства пользователя используют индивидуальные пороги первого, второго и третьего параметров, соответствующие по номеру (идентификатору) анализируемому вычислительному процессу.

Краткое описание чертежей

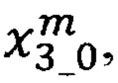

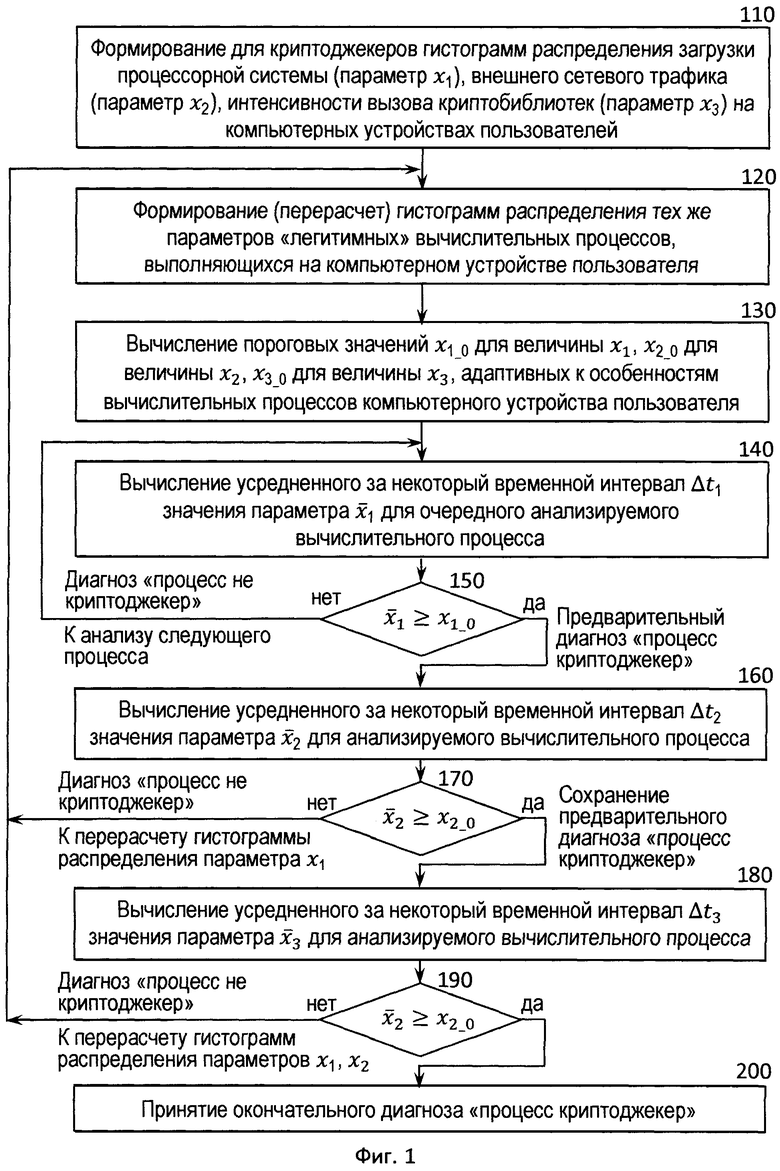

Фиг. 1 отображает структуру адаптивного способа обнаружения криптоджекера в компьютерном устройстве пользователя в виде блок-схемы.

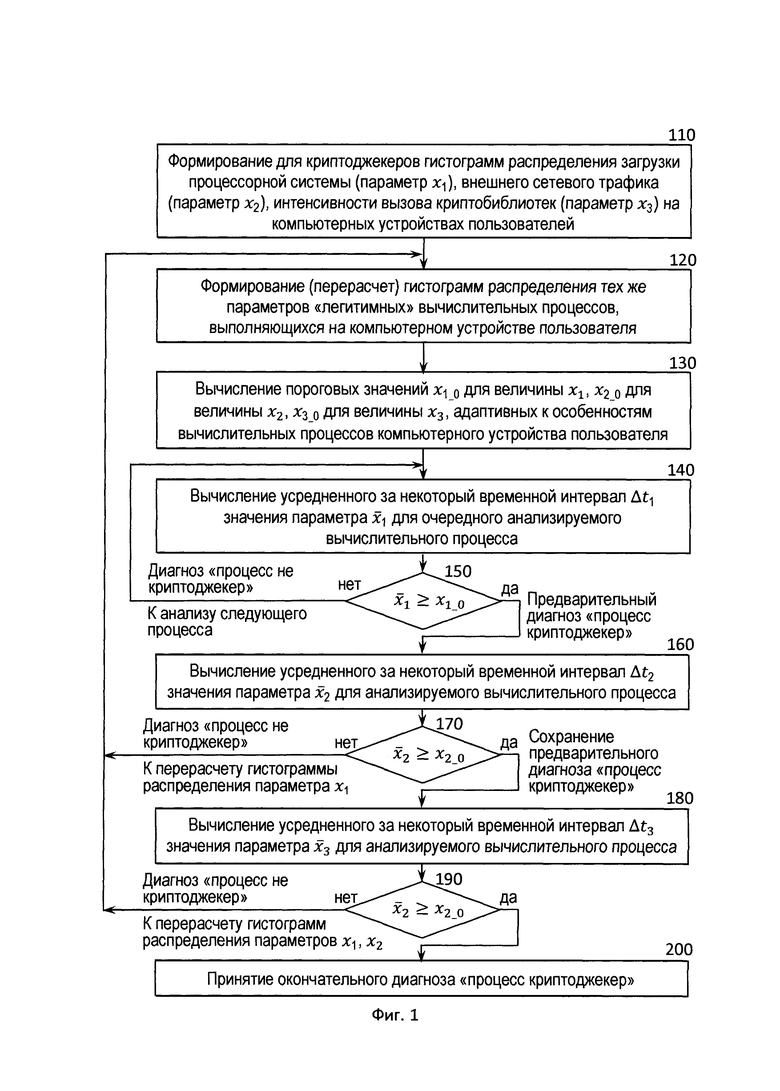

Фиг. 2 отображает примеры возможных видов гистограмм распределения частот значений первого параметра (величины загрузки процессорной системы компьютерного устройства пользователя).

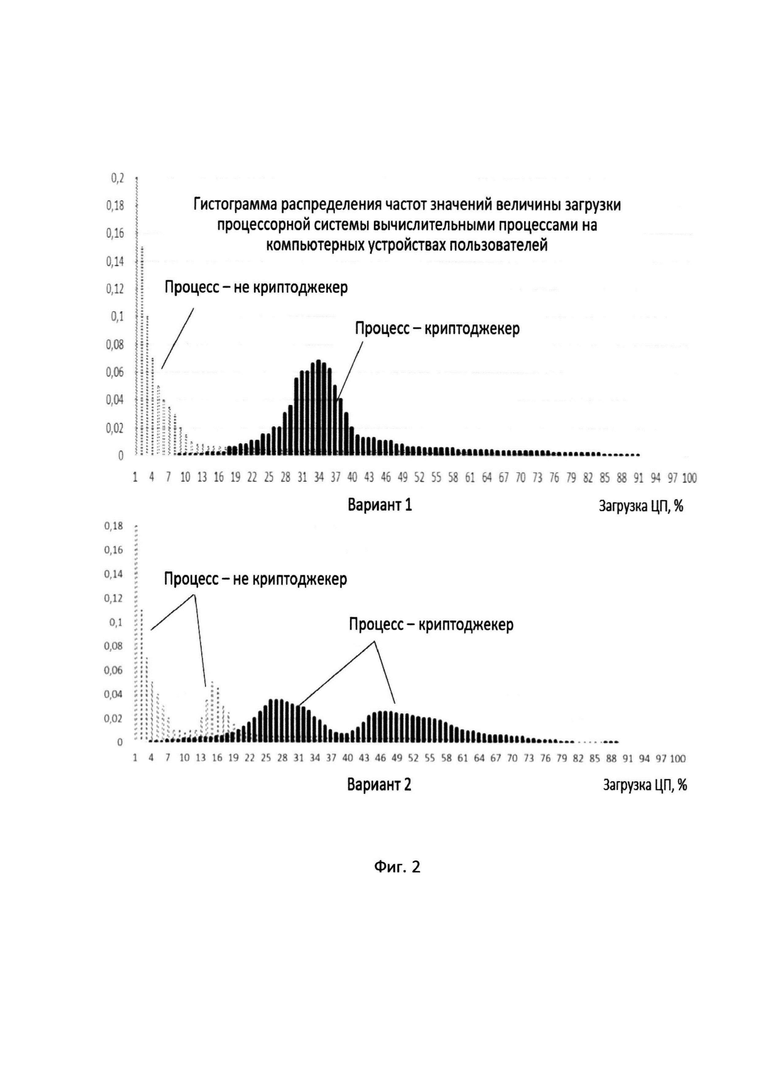

Фиг. 3 отображает график значений коэффициента Бхаттачарья, вычисленного для различных значений порога первого параметра (величины загрузки процессорной системы) по гистограммам распределения, представленным на фиг. 2, иллюстрируя тем самым механизм определения адаптированного к особенностям «легитимных» вычислительных процессов компьютерного устройства пользователя порога первого параметра.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Предлагаемый способ схематично показан на чертеже (фиг. 1), где этапы его осуществления, их содержание, их последовательность и связи между ними наглядно представлены в виде блок-схемы. Блоки 110, 120, 130 отображают предварительные три этапа обучения/адаптации адаптивного способа обнаружения криптоджекера в компьютерном устройстве пользователя. Блоки 140-190 отображают циклическую часть способа по анализу вычислительных процессов, выполняющихся в компьютерном устройстве пользователя.

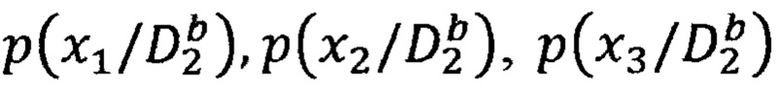

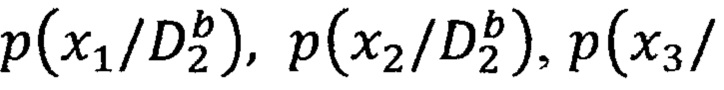

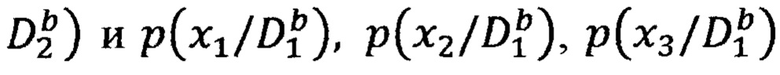

На первом из трех предварительных этапов (блок 110) экспериментальным путем формируют или получают по подписке статистику (гистограммы распределения частот значений) величины загрузки криптоджекерами процессорной системы компьютерных устройств пользователей (параметр х1), величины вызываемого работой криптоджекеров внешнего сетевого трафика (параметр х2) и интенсивности вызова криптоджекерами криптобиблиотек на компьютерных устройствах пользователей (параметр х3). Гистограммы рассматривают как распределения условных вероятностей p(x1/D2), p(x2/D2), р(x3/D2) значений соответствующих параметров х1, х2, х3 при диагнозе D2 - «процесс является криптоджекером». При этом в качестве параметров х1, х2, х3 рассматривают не «мгновенные», а усредненные за временные интервалы Δt1 для х1, Δt2 для х2, Δt3 для х3, которые устанавливают в зависимости от динамики изменений соответствующих параметров для сглаживания т.н. «выбросов» «мгновенных» значений.

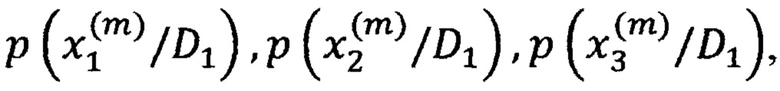

Далее на втором из трех предварительных этапов (блок 120) проводят анализ статистики тех же параметров «легитимных» вычислительных процессов, выполняющихся на компьютерном устройстве пользователя, путем формирования гистограмм распределения частот значений параметров х1, х2, х3, которые рассматривают как распределения условных вероятностей p(x1/D1), p(x2/D1), p(x3/D1) при диагнозе D1 - «процесс не является криптоджекером».

Формирование гистограмм частот значений p(x1/D1), p(x2/D1), p(x3/D1) осуществляют (блок 120) на основе анализа данных работы встроенных системных утилит, например, «Монитора ресурсов» для параметров загрузки процессора и объема сетевого трафика, или специальных программных утилит, как, например, «Bitmeter OS» (см. например, https://codebox.net/pages/bitmeteros-downloads) для анализа объема трафика сети, и «MS Detours» (см, например, https://www.microsoft.com/en-us/research/project/detours/) для анализа интенсивности вызова криптобиблиотек, либо на основе использования специально разработанных программных средств.

В одном из вариантов реализации способа в качестве величины единичного интервала подсчета частот значений параметра х1 берут интервал Δх1, равный 1%, т.е. подсчитывают количество попаданий значения параметра х1 тех или иных «легитимных» вычислительных процессов на компьютерном устройстве пользователя в интервалы 0-1%, 1%-2%, 2%-3%, 99%-100%, и, соотнося количества таких попаданий с общим количеством измерений (наблюдений), формируют гистограмму распределений частот значений p(x1/D1). При этом для подсчета частот значений параметра х1 используют не мгновенные значения, а усредненные (. ) на временном интервале Δt1. Интервал t1 устанавливают в зависимости от динамики изменений параметра х1 соответствующего вычислительного процесса на конкретном компьютерном устройстве пользователя для сглаживания так называемых «выбросов» «мгновенных» значений. В качестве стандартной величины Δt1 как, например, при работе утилиты «Монитор ресурсов», принимают Δt1=1 сек (другой вариант - 1 мин).

) на временном интервале Δt1. Интервал t1 устанавливают в зависимости от динамики изменений параметра х1 соответствующего вычислительного процесса на конкретном компьютерном устройстве пользователя для сглаживания так называемых «выбросов» «мгновенных» значений. В качестве стандартной величины Δt1 как, например, при работе утилиты «Монитор ресурсов», принимают Δt1=1 сек (другой вариант - 1 мин).

Подсчет частот значений х1 осуществляют по усредненным значениям  на последовательных временных интервалах 0 - Δt1, Δt1 - 2Δt1, 2Δt1 - 3Δt1 и т.д. в течение характерного для работы компьютерного устройства пользователя технологического периода времени, к примеру, в течение часа рабочего времени (другой вариант - в течение рабочего дня). Таким образом формируют гистограммы распределений частот значений p{x1/D1) для каждого вычислительного процесса компьютерного устройства пользователя.

на последовательных временных интервалах 0 - Δt1, Δt1 - 2Δt1, 2Δt1 - 3Δt1 и т.д. в течение характерного для работы компьютерного устройства пользователя технологического периода времени, к примеру, в течение часа рабочего времени (другой вариант - в течение рабочего дня). Таким образом формируют гистограммы распределений частот значений p{x1/D1) для каждого вычислительного процесса компьютерного устройства пользователя.

По исходному варианту (по п. 1) адаптивного способа обнаружения криптоджекера каждый анализируемый вычислительный процесс рассматривают как реализацию некоего обобщенного вычислительного процесса компьютерного устройства пользователя. Исходя из этого итоговое формирование гистограммы распределения частот значений p(x1/D1) осуществляют путем усреднения соответствующих гистограмм по всему ансамблю (совокупности) вычислительных процессов компьютерного устройства пользователя.

Требуемое количество N измерений (подсчетов) параметра х1, необходимых для получения гистограмм распределения частот значений для конкретного вычислительного процесса, определяют исходя из методов обоснования оптимального количества интервалов k разбиения диапазона значений анализируемого параметра при построении гистограмм распределения по эмпирическим данным (см., например, ГОСТ Р 50.1.033-2001 Прикладная статистика. Правила проверки согласия опытного распределения с теоретическим. Часть 1. Критерии типа хи-квадрат), в частности, в практических инженерных приложениях исходя из правила:

k≤N/n*,

где n* - минимальное количество попаданий значения анализируемого параметра в любой из k наблюдаемых интервалов (обычно в качестве n* берут величину в диапазоне от 5 до 10 попаданий), откуда при заданном k следует, что:

N≥kn*,

и, соответственно, при k, равном 100 (100 однопроцентных интервалов для параметра х1), при n*, равном 10, требуется не менее 1000 измерений (подсчетов).

Аналогичным образом формируют гистограммы распределения частот значений p(x2/D1), p(x3/D1), используя в качестве Δх2 величину, равную 1 Мбит/сек, в качестве Δх3 величину, равную 1 вызову в сек, в качестве Δt2 величину, равную 1 сек (другой вариант - 1 мин), в качестве Δt3 величину, равную 1 мин (другой вариант - 1 час), за исключением того, что для параметров х2 и х3, как и, вообще говоря, для любого параметра, статистика которого анализируется по гистограммам распределения, формируемым по эмпирическим данным, интервалы разбиения диапазона значений соответствующего параметра не обязательно должны быть равными. Исходя из этого, в одном из вариантов реализации заявляемого способа интервалы значений Δх2 для параметра х2 в диапазоне от 0 до 10 Мбит/сек берут по 1 Мбит/сек, далее в диапазоне от 10 до 100 Мбит/ сек по 2-10 Мбит/сек, и по 100 Мбит/сек далее, ограничивая диапазон анализа параметра х2 величиной, равной 1 Гбит/сек. Для параметра х3 диапазон анализа ограничивают величиной, равной 10-20 вызовами в сек.

Формирование экспериментальным путем (блок 110) гистограмм распределения значений параметров х1, х2, х3 вычислительными процессами криптоджекеров p(x1/D2), p(x2/D2), p(x3/D2) осуществляют аналогичным образом, используя коллекции криптоджекеров, размещаемые на специализированных информационных ресурсах или в других источниках, стремясь при этом к охвату наибольшего количества из известных криптоджекеров и оперативно пересчитывая гистограммы при появлении и исследовании новых криптоджекеров.

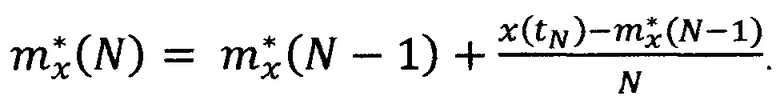

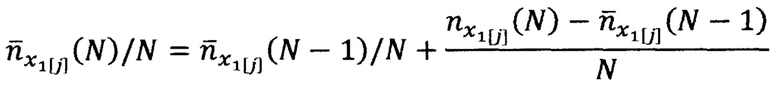

Пересчет (блок 120) гистограмм распределения p(x1/D1), p(x2/D1) осуществляют на основе правила для вычисления выборочного среднего  случайной величины х при поступлении в момент времени tN новых данных x(tN) в выборку с предыдущим объемом в N-1 элементов:

случайной величины х при поступлении в момент времени tN новых данных x(tN) в выборку с предыдущим объемом в N-1 элементов:

Рассматривая значения элементов, к примеру, гистограммы распределения p(x1/D1) как выборочное среднее  количества попаданий

количества попаданий  значений величины х1 в соответствующий j-й интервал значений ((j-1)%-j'%), отнесенное к количеству наблюдений N, перерасчет осуществляют только для j-го элемента гистограммы:

значений величины х1 в соответствующий j-й интервал значений ((j-1)%-j'%), отнесенное к количеству наблюдений N, перерасчет осуществляют только для j-го элемента гистограммы:

На фиг. 2 приведены примеры возможного вида гистограмм распределения частот значений величины загрузки процессора криптоджекерами p{x1/D2) и гистограмм распределения частот величины загрузки процессора вычислительными процессами компьютерных устройств пользователей p(x1/D1).

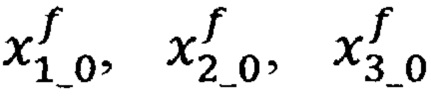

На основе гистограмм p(x1/D1), p(x2/D1), p(x3/D1) и p(x1/D2), p(x2/D2), p(x3/D2) на третьем (блок 130 фиг. 1) из предварительных этапов адаптивного способа обнаружения криптоджекера определяют пороговые значения х1_0, х2_0, х3_0, превышения которых величинами х1, х2, х3 рассматривают в качестве признаков классификации вычислительных процессов как криптоджекеров. Превышения или непревышения величинами х1, х2, х3 пороговых значений х1_0, х2_0, х3_0 рассматривают как случайные события, которые формируют значения дискретных (дихотомических) случайных величин у1, у2, у3 (равно 0 - не превышено, равно 1 - превышено).

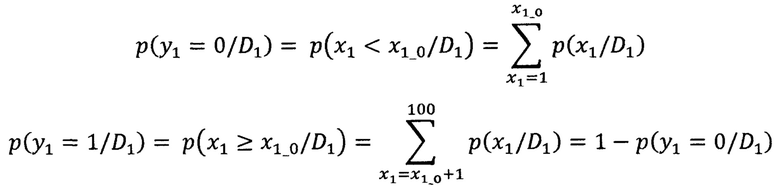

При этом определяют вероятности р(у1=0/D1), р(у1=1/D1) по гистограмме p(x1/D1) на основе следующих соотношений:

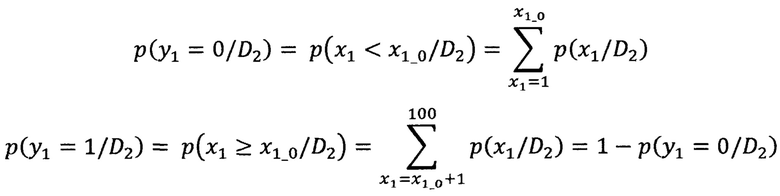

На основе аналогичных соотношений определяют вероятности р(y1=0/D2), p(y1=1/D2):

По аналогичным соотношениям определяют величины р(у2=0/D1), p(y2=0/D2), p(y2=1/D1), р{у2=1/D2) и р(у3=0/D1), р(у3=0/D2), р(y3=1/D1), p(y3=1/D2).

Совокупности пар значений р(у1=0/D1), р(у1=1/D1) и р(у1=0/D2), р(y1=1/D2) рассматривают как распределения условных вероятностей дискретной (дихотомической) случайной величины y1 соответственно при диагнозе D1 и диагнозе D2. Совокупности пар значений p(y2=0/D1), р(у2=1/D1) и р(у2=0/D2), р(у2=1/D2) рассматривают как распределения условных вероятностей случайной величины у2 соответственно при диагнозе D1 и диагнозе D2. Совокупности пар значений p(y3=0/D1), р(у3=1/D1) и р(у3=0/D2), р(у3=1/D2) рассматривают как распределения условных вероятностей случайной величины у3 соответственно при диагнозе D1 и диагнозе D2.

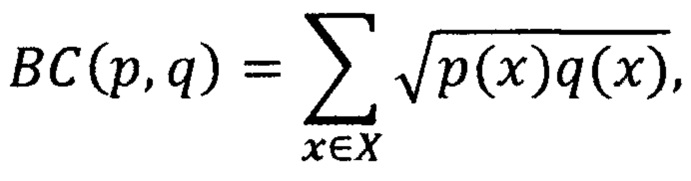

Известно (см., например, K. Fukunaga. Introduction to Statistical Pattern Recognition, 2nd Edition, Academic Press, New York, 1990), что мерой различимости (степени перекрытия) двух распределений р(х) и q(x) дискретной случайной величины х, нечувствительной к виду и соотношению параметров распределений, является коэффициент Бхаттачарья:

где X - совокупность значений дискретной случайной величины х.

При максимальной статистической различимости распределений р(х) и q(x) (полное отсутствие перекрытия) коэффициент Бхаттачарья BC(p,q)=0, при полной статистической неразличимости (полное совпадение р(х) и q(x)) BC(p,q)=1.

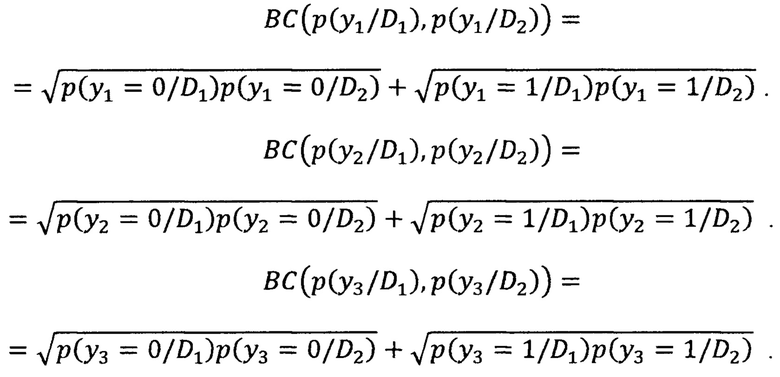

Для дихотомических случайных величин у1, у2, y3 коэффициент Бхаттачарья между распределениями р(у1/D1) и p(y1/D2), р(у2/D1) и p(y2/D2), p(y3/D1) и р(y3/D2) определяют по следующим соотношениям:

Поскольку коэффициент Бхаттачарья BC(p(y1/D1), p(y1/D2)) является функцией (функционалом) от величины (порога) х1_0, то его значения последовательно вычисляют для х1_0, принимающих все возможные значения из диапазона изменения параметра х1, т.е. от х1_0, равного 1%, до х1_0, равного 100%, формируя тем самым ряд значений BC(p(y1/D1), р(у1/D2) при х1_0 в диапазоне от 1% до 100% (см. фиг. 3).

В качестве порога х1_0 для величины х1 выбирают значение х1_0 из диапазона 1 - 100%, при котором коэффициент Бхаттачарья является минимальным, обеспечивая тем самым максимальную статистическую различимость криптоджекеров и «легитимных» вычислительных процессов конкретного компьютерного устройства пользователя.

На фиг. 3 приведены примеры ряда значений BC(p)(y1/D1), p(y1/D2)) в зависимости от величины х1_0 для гистограмм распределения р(х1/ D1), p(x1/D2), представленных на фиг. 2, по которым порог х1_0 равен 14% в первом варианте и 18% во втором варианте.

Аналогичным образом определяют пороги х2_0 и х3_0. Циклическая часть адаптивного способа обнаружения криптоджекера начинается с блока 140 (фиг. 1), на котором рассматривают текущее усредненное за время Δt1 значение  загрузки процессорной системы очередным анализируемым процессом компьютерного устройства пользователя. При превышении

загрузки процессорной системы очередным анализируемым процессом компьютерного устройства пользователя. При превышении  порога х1_0 принимают предварительное решение (блок 150) о классификации процесса как криптоджекера (диагноз D2) и вычисляют (блок 160) среднее за время Δt2 значение

порога х1_0 принимают предварительное решение (блок 150) о классификации процесса как криптоджекера (диагноз D2) и вычисляют (блок 160) среднее за время Δt2 значение  величины внешнего сетевого трафика х2, характеризующего соответствующий процесс компьютерного устройства пользователя, в противном случае (блок 150) принимают диагноз D1 (процесс - не криптоджекер) и переходят к анализу следующего процесса (блок 140).

величины внешнего сетевого трафика х2, характеризующего соответствующий процесс компьютерного устройства пользователя, в противном случае (блок 150) принимают диагноз D1 (процесс - не криптоджекер) и переходят к анализу следующего процесса (блок 140).

При предварительной классификации вычислительного процесса по параметру х1 как криптоджекера анализируют среднее за время Δt2 значение  величины сетевого трафика х2 (блоки 160, 170). При превышении величиной

величины сетевого трафика х2 (блоки 160, 170). При превышении величиной  порога х2_0 (блок 170) сохраняют предварительный диагноз D2 (процесс - криптоджекер) в отношении анализируемого вычислительного процесса и вычисляют (блок 180) среднее за время Δt3 значение

порога х2_0 (блок 170) сохраняют предварительный диагноз D2 (процесс - криптоджекер) в отношении анализируемого вычислительного процесса и вычисляют (блок 180) среднее за время Δt3 значение  интенсивности вызова соответствующим вычислительным процессом криптобиблиотек на компьютерном устройстве пользователя, в противном случае (блок 170) отвергают предварительный диагноз D2, принимают диагноз D1 (процесс - не криптоджекер) и направляют значение величины

интенсивности вызова соответствующим вычислительным процессом криптобиблиотек на компьютерном устройстве пользователя, в противном случае (блок 170) отвергают предварительный диагноз D2, принимают диагноз D1 (процесс - не криптоджекер) и направляют значение величины  для перерасчета (блок 120) гистограммы распределения частот значений p(x1/D1).

для перерасчета (блок 120) гистограммы распределения частот значений p(x1/D1).

На заключительном этапе (блоки 180, 190) анализируют среднее за время Δt3 значение  интенсивности вызова соответствующим вычислительным процессом компьютерного устройства пользователя криптобиблиотек и при превышении величиной

интенсивности вызова соответствующим вычислительным процессом компьютерного устройства пользователя криптобиблиотек и при превышении величиной  порога х3_0 (блок 190) окончательно принимают диагноз D2 (процесс - криптоджекер, блок 200), в противном случае (блок 190) отвергают предварительный диагноз D2, принимают диагноз D1 (процесс - не криптоджекер) и направляют значения величин

порога х3_0 (блок 190) окончательно принимают диагноз D2 (процесс - криптоджекер, блок 200), в противном случае (блок 190) отвергают предварительный диагноз D2, принимают диагноз D1 (процесс - не криптоджекер) и направляют значения величин  для перерасчета (блок 120) гистограмм распределения p(x1/D1), p{x2/D1).

для перерасчета (блок 120) гистограмм распределения p(x1/D1), p{x2/D1).

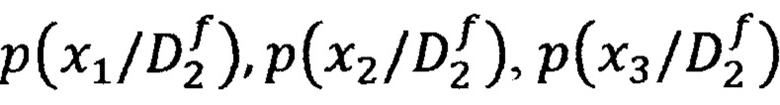

В варианте реализации адаптивного способа обнаружения криптоджекера в компьютерном устройстве пользователя по пункту 2 с целью учета различий в статистиках параметров х1, х2, х3 браузерных и файловых криптоджекеров процесс обучения-адаптации (предварительные этапы способа, блоки 110, 120, 130 фиг. 1) строят отдельно для обнаружения браузерных и отдельно файловых криптоджекеров, для чего на первом из трех предварительных этапов (блок 110) экспериментальным путем строят или получают по подписке отдельно гистограммы распределения частот значений  для браузерных криптоджекеров и

для браузерных криптоджекеров и  для файловых криптоджекеров.

для файловых криптоджекеров.

На втором (блок 120) из трех предварительных этапов также отдельно строят гистограммы распределения  вычислительных процессов компьютерного устройства пользователя, реализуемых работой программ-браузеров, и гистограммы распределения некоего обобщенного вычислительного процесса

вычислительных процессов компьютерного устройства пользователя, реализуемых работой программ-браузеров, и гистограммы распределения некоего обобщенного вычислительного процесса

реализуемого любыми программами компьютерного устройства пользователя, не являющимися программами-браузерами.

реализуемого любыми программами компьютерного устройства пользователя, не являющимися программами-браузерами.

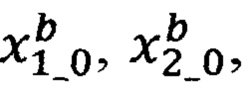

На третьем (блок 130) из предварительных этапов адаптивного способа обнаружения криптоджекера в компьютерном устройстве пользователя отдельно определяют пороги  для обнаружения браузерных и пороги

для обнаружения браузерных и пороги  для обнаружения файловых криптоджекеров аналогичным п. 1 образом, используя при этом соответствующие гистограммы распределения

для обнаружения файловых криптоджекеров аналогичным п. 1 образом, используя при этом соответствующие гистограммы распределения

для определения порогов

для определения порогов

и гистограммы распределения

и гистограммы распределения  и

и  для определения порогов

для определения порогов

Циклическую часть (блоки 140-190) адаптивного способа обнаружения криптоджекера в компьютерном устройстве пользователя по п. 2 организуют аналогичным п. 1 образом, за исключением использования порогов  в зависимости от того, является ли анализируемый вычислительный процесс браузером или нет.

в зависимости от того, является ли анализируемый вычислительный процесс браузером или нет.

В варианте реализации адаптивного способа обнаружения криптоджекера в компьютерном устройстве пользователя по пункту 3 с целью учета индивидуальных различий в статистиках параметров х1, х2, х3 различных «легитимных» процессов компьютерного устройства пользователя процесс обучения/адаптации (предварительные этапы, блоки 110, 120, 130 фиг. 1) строят по анализу статистики каждого отдельного вычислительного процесса на компьютерном устройстве пользователя.

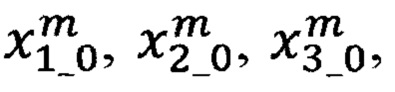

С этой целью на втором (блок 120) из предварительных этапов отдельно для каждого вычислительного процесса компьютерного устройства пользователя формируют или пересчитывают гистограммы распределения частот значений  где m - номер (идентификатор) вычислительного процесса, формируя тем самым базу данных их M гистограмм распределения частот значений параметров х1, х2, х3 (по количеству и идентификаторам вычислительных процессов, выполняющихся на компьютерном устройстве пользователя);

где m - номер (идентификатор) вычислительного процесса, формируя тем самым базу данных их M гистограмм распределения частот значений параметров х1, х2, х3 (по количеству и идентификаторам вычислительных процессов, выполняющихся на компьютерном устройстве пользователя);

на третьем (блок 130) из предварительных этапов отдельно для каждого вычислительного процесса m определяют пороги  которые фиксируют в специальной базе данных;

которые фиксируют в специальной базе данных;

на циклических (блоки 140 -190) этапах используют пороги

соответствующие по номеру (идентификатору) анализируемому вычислительному процессу.

соответствующие по номеру (идентификатору) анализируемому вычислительному процессу.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ обнаружения сетевых атак на основе анализа фрактальных характеристик трафика в информационно-вычислительной сети | 2019 |

|

RU2713759C1 |

| Система и способ настройки систем безопасности при DDoS-атаке | 2017 |

|

RU2659735C1 |

| Система и способ определения DDoS-атак при некорректной работе сервисов сервера | 2017 |

|

RU2665919C1 |

| Система и способ определения DDoS-атак | 2017 |

|

RU2676021C1 |

| СПОСОБ И СИСТЕМА ОПРЕДЕЛЕНИЯ ДОВЕРЕННЫХ БЕСПРОВОДНЫХ ТОЧЕК ДОСТУПА УСТРОЙСТВОМ | 2014 |

|

RU2592387C2 |

| СПОСОБ ЗАЩИТЫ ОТ DDoS-АТАК НА ОСНОВЕ КЛАССИФИКАЦИИ ТРАФИКА | 2018 |

|

RU2704741C2 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| Способ обнаружения и противодействия атакам типа отказ в обслуживании | 2024 |

|

RU2841028C1 |

| СПОСОБ ФОРМИРОВАНИЯ ОБЩЕГО СЕКРЕТНОГО КЛЮЧА ДВУХ УДАЛЕННЫХ АБОНЕНТОВ ТЕЛЕКОММУНИКАЦИОННОЙ СИСТЕМЫ | 2009 |

|

RU2412548C1 |

| СПОСОБ ОПТИМИЗАЦИИ СИСТЕМЫ ОБНАРУЖЕНИЯ МОШЕННИЧЕСКИХ ТРАНЗАКЦИЙ | 2015 |

|

RU2599943C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в обеспечении обнаружения браузерных и файловых криптоджекеров без существенного снижения производительности и при адаптации параметров обнаружения под особенности пользовательских вычислительных процессов. Способ обнаружения криптоджекера в компьютерном устройстве пользователя содержит этапы, на которых формируют статистику величины загрузки процессорной системы, объема внешнего сетевого трафика и интенсивности вызова криптобиблиотек соответственно криптоджекерами и «легитимными» вычислительными процессами на компьютерном устройстве пользователя и на этой основе определяют адаптированные пороговые значения соответствующих параметров, превышения которых рассматривают как признаки для классификации анализируемых вычислительных процессов в качестве процессов работы программ-криптоджекеров. 2 з.п. ф-лы, 3 ил.

1. Адаптивный способ обнаружения криптоджекера в компьютерном устройстве пользователя, в котором:

а) экспериментальным путем формируют или получают по подписке гистограммы распределения частот значений величины загрузки криптоджекерами процессорной системы компьютерных устройств пользователей, являющейся первым параметром, величины вызываемого работой криптоджекеров внешнего сетевого трафика, являющейся вторым параметром, интенсивности вызова криптоджекерами криптобиблиотек на компьютерном устройстве пользователя, являющейся третьим параметром; гистограммы рассматривают как распределения условных вероятностей значений соответствующих параметров при диагнозе «процесс является криптоджекером», при этом в качестве значений первого, второго и третьего параметров рассматривают не «мгновенные» значения, а усредненные за некоторые временные интервалы, которые устанавливают в зависимости от динамики изменений соответствующих параметров для сглаживания так называемых «выбросов» «мгновенных» значений;

б) проводят анализ статистики тех же параметров для «легитимных» вычислительных процессов, выполняющихся на компьютерном устройстве пользователя, с целью формирования гистограмм распределения частот значений, которые рассматривают как распределения условных вероятностей соответствующих параметров при диагнозе «процесс не является криптоджекером»;

в) по критерию максимизации статистического расстояния случайных величин на основе минимума коэффициента Бхаттачарья между гистограммами распределения каждого параметра при диагнозах «процесс является криптоджекером» и «процесс не является криптоджекером» соответственно определяют пороги для первого, второго и третьего параметров, адаптивные к особенностям вычислительных процессов компьютерного устройства пользователя;

г) анализируют текущее усредненное на соответствующем временном интервале значение загрузки процессорной системы очередным анализируемым процессом компьютерного устройства пользователя и при превышении порога для первого параметра принимают предварительный диагноз «процесс является криптоджекером», в противном случае принимают диагноз «процесс не является криптоджекером» и переходят к анализу следующего процесса;

д) при принятии предварительного диагноза «процесс является криптоджекером» анализируют текущее усредненное на соответствующем временном интервале значение величины внешнего сетевого трафика, вызываемого анализируемым вычислительным процессом, и при превышении порога для второго параметра сохраняют предварительный диагноз «процесс является криптоджекером»; в противном случае отвергают предварительный диагноз «процесс является криптоджекером», принимают диагноз «процесс не является криптоджекером» и направляют значение величины первого параметра для перерасчета гистограммы распределения частот значений величины загрузки процессорной системы «легитимными» вычислительными процессами компьютерного устройства пользователя;

е) при сохранении предварительного диагноза «процесс является криптоджекером» анализируют текущее усредненное на соответствующем временном интервале значение интенсивности вызова соответствующим вычислительным процессом криптобиблиотек на компьютерном устройстве пользователя и при превышении порога для третьего параметра принимают окончательный диагноз «процесс является криптоджекером»; в противном случае отвергают предварительный диагноз «процесс является криптоджекером», принимают диагноз «процесс не является криптоджекером» и направляют значения первого и второго параметров для перерасчета гистограмм распределения частот значений загрузки процессорной системы и внешнего сетевого трафика «легитимными» вычислительными процессами компьютерного устройства пользователя.

2. Адаптивный способ обнаружения криптоджекера в компьютерном устройстве пользователя по п. 1, в котором:

на этапе а) формируют или получают по подписке гистограммы распределения частот значений первого, второго и третьего параметров отдельно для браузерных криптоджекеров и отдельно для файловых криптоджекеров;

аналогично на этапе б) формируют или пересчитывают гистограммы распределения частот значений первого, второго и третьего параметров на компьютерном устройстве пользователя отдельно для «легитимных» вычислительных процессов браузеров и отдельно для других процессов, не являющихся браузерами;

на этапе в) определяют пороги первого, второго и третьего параметров отдельно для обнаружения браузерных криптоджекеров и отдельно пороги для обнаружения файловых криптоджекеров;

на этапах г), д) и е) используют пороги первого, второго и третьего параметров в зависимости от того, является ли анализируемый вычислительный процесс браузером или нет.

3. Адаптивный способ обнаружения криптоджекера в компьютерном устройстве пользователя по п. 1, в котором:

на этапе б) отдельно для каждого «легитимного» вычислительного процесса на компьютерном устройстве пользователя формируют или пересчитывают гистограммы распределения частот значений первого, второго и третьего параметров, формируя тем самым базу данных по гистограммам распределения частот значений соответствующих параметров, а именно по количеству и идентификаторам вычислительных процессов, запускаемых/выполняющихся на компьютерном устройстве пользователя;

на этапе в) отдельно для каждого «легитимного» вычислительного процесса компьютерного устройства пользователя определяют индивидуальные пороги первого, второго и третьего параметров, которые фиксируют в специальной базе данных;

на этапах г), д) и е) используют индивидуальные пороги первого, второго и третьего параметров, соответствующие по номеру, являющемуся идентификатором анализируемого вычислительного процесса.

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| Способ восстановления спиралей из вольфрамовой проволоки для электрических ламп накаливания, наполненных газом | 1924 |

|

SU2020A1 |

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| МАЙНИНГ КРИПТОВАЛЮТЫ ОБЕСПЕЧИВАЮЩЕЕ УСТРОЙСТВО, МАЙНИНГ КРИПТОВАЛЮТЫ ОПТИМИЗИРУЮЩЕЕ УСТРОЙСТВО И СПОСОБ ТАКОГО МАЙНИНГА КРИПТОВАЛЮТЫ | 2018 |

|

RU2711950C1 |

Авторы

Даты

2024-01-18—Публикация

2022-09-13—Подача