Область техники

Изобретение относится к информационной безопасности, а более конкретно к системе и способу приоритизации установки патчей на компьютеры в сети.

Уровень техники

На сегодняшний день почти любая компания собирает и хранит у себя большие объемы данных, в том числе персональные данные пользователей, являющиеся очень ценными и не редко конфиденциальными, посягательство на которые может нанести вред не только компании, но и скомпрометировать пользователей путем кражи их персональных данных. Под персональными данными понимается любая информация, относящаяся прямо или косвенно к определенному или определяемому лицу.

В настоящее время используются различные защитные решения в области кибербезопасности для защиты своей корпоративной инфраструктуры. Кроме защитных решений, также требуется и своевременно обновлять программное обеспечение, установленное на компьютерах в сети. Последствия несвоевременного обновления подвергают опасности практически всю корпоративную инфраструктуру. Так, например, в 2017 году произошла атака на крупные корпоративные сети компаний и госслужб по всему миру. Атака осуществлялась при помощи вредоносной программы, известной как «Petya (NotPetya)», поражавшей компьютеры на операционной системе Microsoft Windows, получавшей полный контроль над всей инфраструктурой компаний. При этом последствия данной атаки можно было свести к минимуму, если бы многие компании заранее позаботились об актуальности программного обеспечения.

Одним из решений по автоматизации процесса обновлений является патч-менеджмент. Патч-менеджмент (англ. patch-management) – это система управления внесением изменений. Данное решение помогает компаниям своевременно устанавливать необходимые обновления для программного обеспечения (далее – ПО) и контролировать их. На сегодняшний день существует множество вариаций патч-менеджмента, направленных на всю корпоративную инфраструктуру компаний, при этом определяющих приоритетность установки обновлений в зависимости от критичности уязвимостей. Однако существующие системы патч-менеджмента обладают не только полезными для компаний функциями, но и некоторыми недостатками. Одним из недостатков является использование ручной работы специалистов информационной безопасности (далее - ИБ) по анализу результатов сканирования, приоритизации найденных уязвимостей и устранению выявленных уязвимостей в определенной последовательности в зависимости от критичности. Указанный недостаток несет в себе потерю времени, за которое киберпреступники могут успеть осуществить компрометацию корпоративной инфраструктуры компаний. Также к недостаткам стоит отнести, что приоритизация уязвимостей в патч-менеджментах осуществляется, как правило, лишь на основании информации о критичности уязвимости. Еще одним недостатком систем патч-менеджмента является отсутствие анализа причин, по которым тот или иной патч не установился на компьютер.

В качестве одного из примеров известных из уровня техники решений является изобретение, представленное в патенте US9959111B2 «Prioritization of software patches». Представленное изобретение позволяет устанавливать приоритеты обновлений для программного обеспечения (ПО) на основе определения классов ошибок, при этом процесс определения классов ошибок является автоматизированным и устанавливает более высокий приоритет ошибкам безопасности.

Также из уровня техники известно изобретение, раскрытое в патентной заявке WO2019089389A1 «Systems and methods for prioritizing software vulnerabilities for patching». Представленное изобретение позволяет приоритизировать обновления на основе прогнозирования того, какие уязвимости ПО могут быть использованы киберпреступниками и, следовательно, более приоритетны для исправления.

Указанные изобретения в той или иной мере направлены на приоритизацию обновлений. Однако приоритизация на основании только лишь оценки уязвимостей не позволяет в полной мере провести качественную градацию приоритетов, ввиду отсутствия использования других критериев оценки, использование которых может повысить эффективность системы патч-менеджмента. Исходя из анализа предшествующего уровня техники, отсутствие анализа причин сбоев в патч-менеджменте, по которым тот или иной патч не установился на компьютер, может нести серьезный риск компрометации системы и ее уязвимости.

Заявляемое техническое решение направлено на усовершенствование патч-менеджмента, обеспечивая эффективность определения приоритетов установки патчей, а также расширение функциональности патч-менеджмента в части анализа причин сбоев, по которым патч не установился.

Раскрытие сущности изобретения

Задачей заявляемого изобретения является усовершенствование патч-менеджмента и расширение его функциональности.

Технический результат заключается в повышении эффективности определения приоритетов установки патчей. Указанный технический результат достигается за счет предложенного способа приоритизации установки патчей на компьютеры в сети.

В качестве одного из вариантов реализации настоящего изобретения предлагается система приоритизации установки патчей на компьютеры в сети, включающая сервер, объединенный с компьютерами пользователей в сеть, при этом сервер включает в себя: а) модуль сбора данных, связанный с анализатором, упомянутый модуль сбора данных предназначен для получения данных о компьютерах в сети, при этом данные включают информацию о программном обеспечении (далее – ПО), установленном на компьютерах; б) анализатор, связанный с модулем управления патчами, при этом упомянутый анализатор предназначен для: определения наличия уязвимостей в ПО по крайней мере на одном компьютере в сети на основании полученных данных от модуля сбора данных; выявления для каждой определенной уязвимости наличие по меньшей мере одного патча; вычисления для каждого патча итоговой оценки, основанной на двух и более из следующих оценок: оценка важности учетной записи; оценка частоты использования ПО, для которого было определено наличие уязвимости; оценка использования аппаратных ресурсов компьютера; оценка рисков компрометации по вирусным инцидентам; оценка канала передачи данных на компьютер; в) модуль управления патчами, предназначенный для: определения приоритета установки по меньшей мере для двух патчей на основании вычисленной итоговой оценки для каждого указанного патча; установки патчей на компьютеры в зависимости от определенного приоритета установки.

В еще одном варианте реализации системы дополнительно модуль сбора данных получает данные, содержащие по меньшей мере следующую информацию: роль учетной записи пользователя; частота использования ПО пользователем; пропускная способность канала передачи данных; информация о наличии обновлений для ПО; наличие установленного на компьютере ПО специального назначения; наличие на компьютере мессенджеров; использование аппаратных ресурсов компьютера.

В еще одном варианте реализации системы анализатор дополнительно вычисляет для каждого патча по меньшей мере одну из оценок для определения приоритета установки патча: оценка наличия ПО специального назначения, установленного на компьютере; оценка доступности компьютера; оценка по наличию доступа к сети Интернет; оценка уровня безопасности антивирусной защиты.

В еще одном варианте реализации системы анализатор дополнительно получает обратную связь после установки патчей.

В еще одном варианте реализации системы данные обратной связи содержат по меньшей мере одну или несколько категорий информации: версия операционной системы; разрядность операционной системы; объем памяти; запущенные процессы на компьютере в момент установки патчей; установленное ПО; сведения о последней перезагрузке; активность пользователя; наличие доступа к сети Интернет; наличие прав администратора; данные инсталлятора патчей.

В еще одном варианте реализации системы в случае сбоя установки на компьютере по меньшей мере одного патча анализатор проводит анализ причин сбоя на основе данных обратной связи и формирует отчет о сбое с пересчитанными итоговыми оценками.

В еще одном варианте реализации системы модуль управления патчами изменяет приоритет для по меньшей мере одного патча, который не был установлен, на основе отчета о сбое с пересчитанными итоговыми оценками.

В еще одном варианте реализации системы модуль управления патчами устанавливает патчи на компьютеры в зависимости от измененного приоритета.

В качестве другого варианта реализации предлагается способ приоритизации установки патчей на компьютеры в сети включающий этапы, на которых: а) получают данные о компьютерах в сети, при этом данные включают информацию о программном обеспечении (далее – ПО), используемом на компьютере; б) определяют наличие уязвимостей в ПО по крайней мере на одном компьютере в сети на основании полученных данных; в) выявляют для каждой определенной уязвимости по меньшей мере один патч; г) вычисляют для каждого патча итоговую оценку, основанную на двух и более из следующих оценок: оценка важности учетной записи; оценка частоты использования ПО, для которого было определено наличие уязвимости; оценка использования аппаратных ресурсов компьютера; оценка рисков компрометации по вирусным инцидентам; оценка канала передачи данных на компьютер; д) определяют приоритет установки по меньшей мере для двух патчей на основании вычисленной итоговой оценки для каждого указанного патча; е) устанавливают патчи на компьютеры в зависимости от определенного приоритета установки.

В еще одном варианте реализации способа дополнительно получаемыми данными являются по меньшей мере информация для вычисления оценок: роль учетной записи пользователя; частота использования ПО пользователем; пропускная способность канала передачи данных; информация о наличии обновлений для ПО; наличие установленного на компьютере ПО специального назначения; наличие на компьютере мессенджеров; использование аппаратных ресурсов компьютера.

В еще одном варианте реализации способа дополнительно вычисляют для каждого патча по меньшей мере одну из оценок для определения приоритета установки патча: оценка наличия ПО специального назначения, установленного на компьютере; оценка по наличию доступа к сети Интернет; оценка доступности компьютера; оценка уровня безопасности антивирусной защиты.

В еще одном варианте реализации способа дополнительно получают данные обратной связи после установки патчей.

В еще одном варианте реализации способа данные обратной связи содержат по меньшей мере следующую информацию: версия операционной системы; разрядность операционной системы; объем памяти; запущенные процессы на компьютере в момент установки патчей; установленное ПО; сведения о последней перезагрузке; активность пользователя; наличие доступа к сети Интернет; наличие прав администратора; данные инсталлятора патчей.

В еще одном варианте реализации способа в случае сбоя установки на компьютере по меньшей мере одного патча проводят анализ причин сбоя на основе данных обратной связи и формируют отчет о сбое с пересчитанными итоговыми оценками.

В еще одном варианте реализации способа изменяют приоритет для патчей, которые не были установлены, на основе отчета о сбое с пересчитанными итоговыми оценками.

В еще одном варианте реализации способа устанавливают патчи на компьютеры в зависимости от измененного приоритета.

Краткое описание чертежей

Прилагаемые чертежи иллюстрируют только примерные варианты осуществления и поэтому не должны считаться ограничивающими его объем, могут допускать другие, не менее эффективные, варианты осуществления. Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

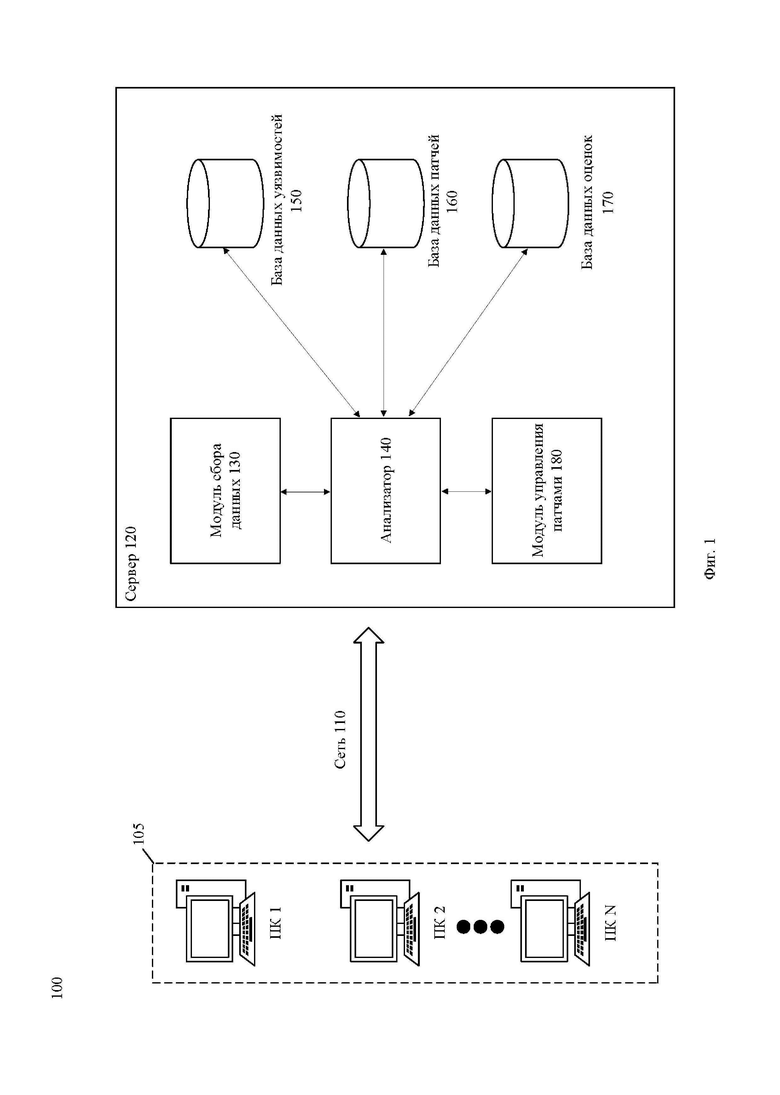

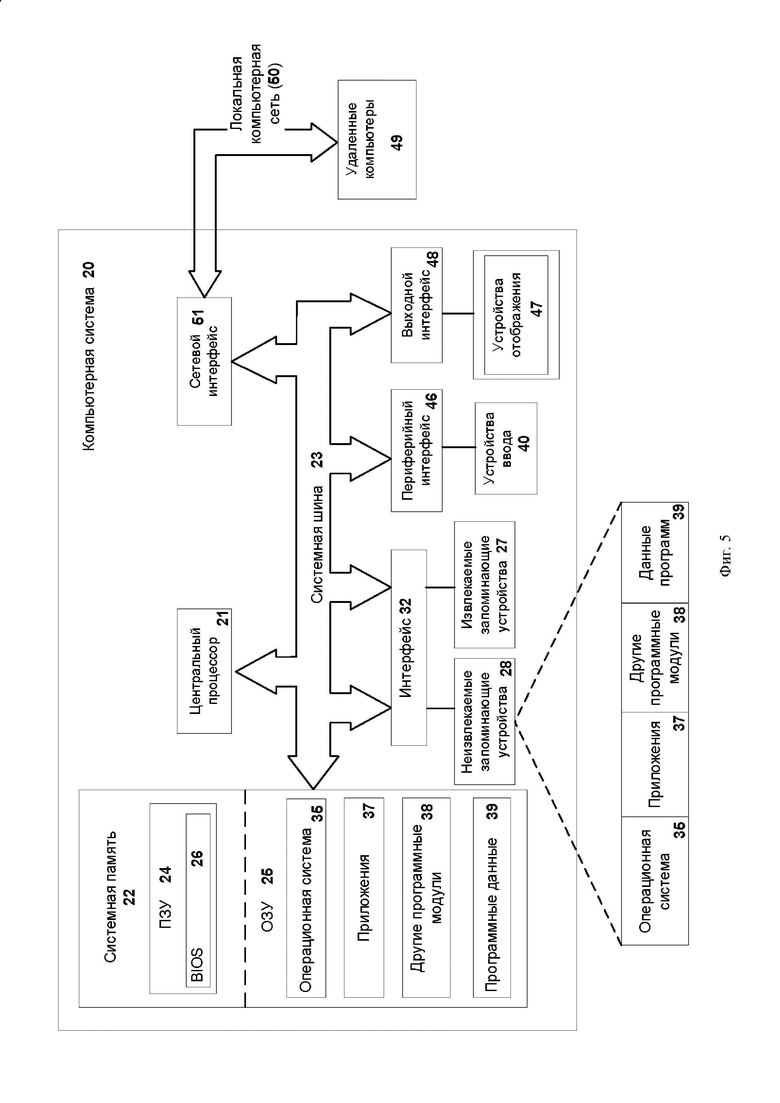

Фиг. 1 представляет пример структурной схемы системы приоритизации установки патчей на компьютеры в сети.

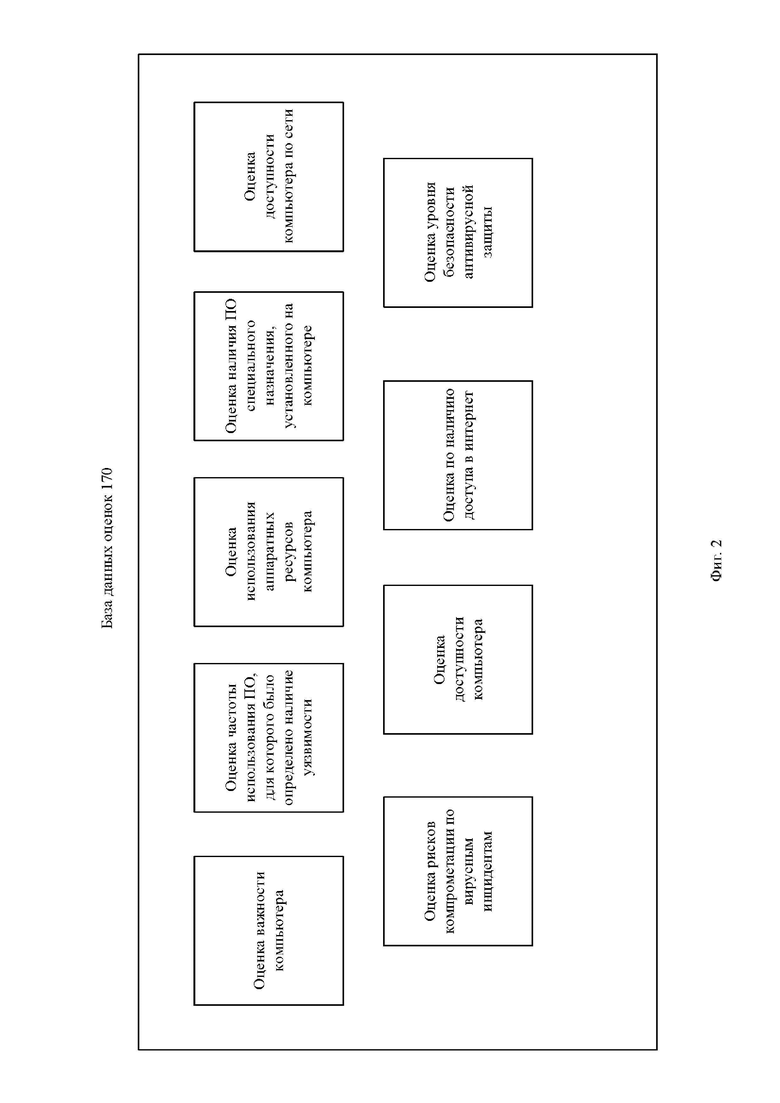

Фиг. 2 представляет пример базы данных оценок.

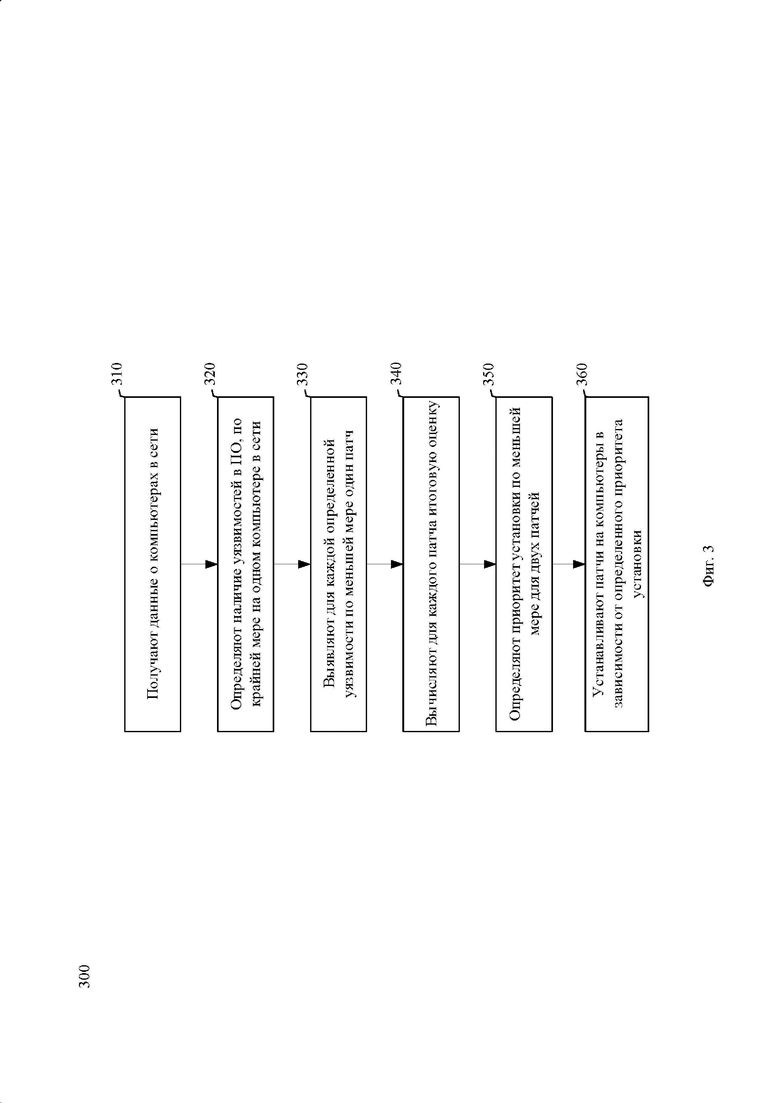

Фиг. 3 представляет пример способа приоритизации установки патчей на компьютеры в сети.

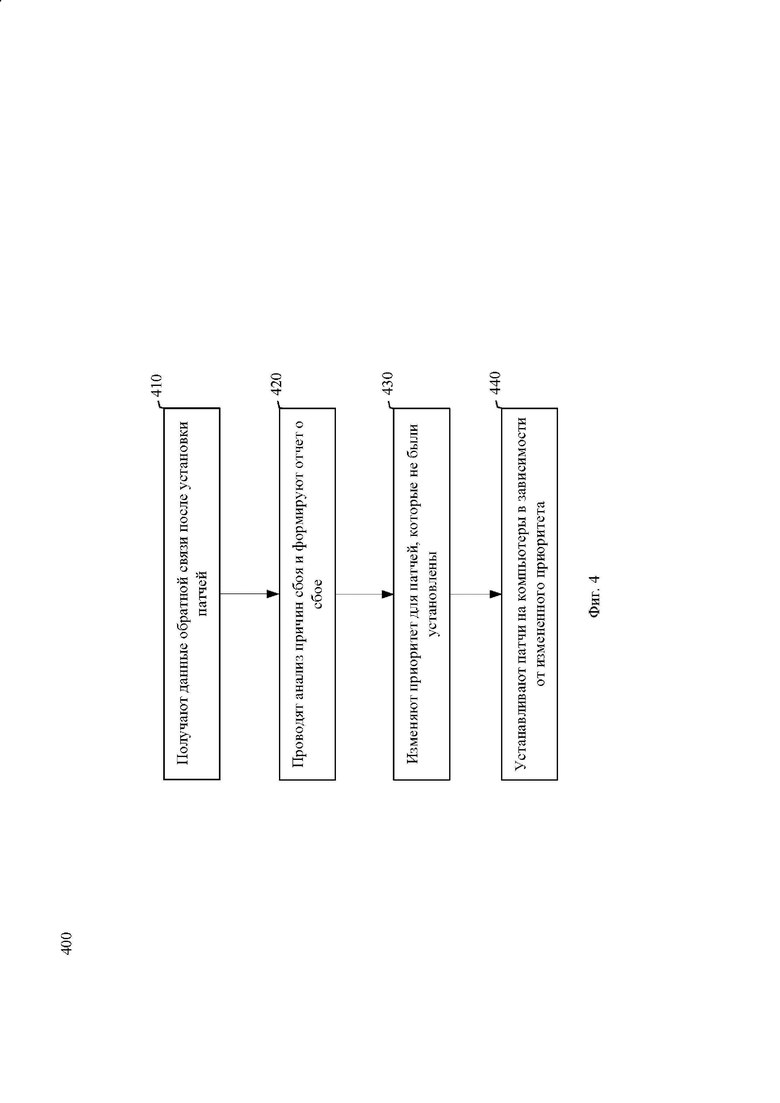

Фиг. 4 представляет вариант реализации способа приоритизации установки патчей на компьютеры в сети.

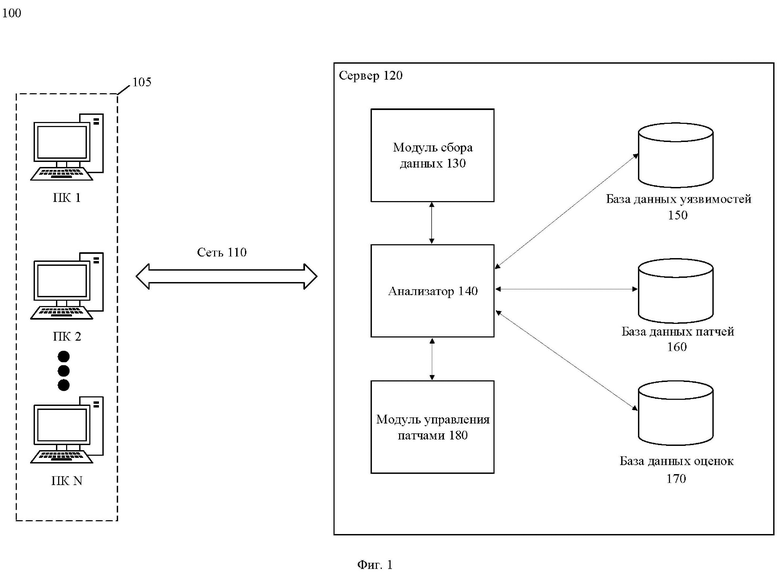

Фиг. 5 представляет пример компьютерной системы, с помощью которой осуществляется настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Ниже определен ряд терминов, которые будут использоваться при описании вариантов осуществления изобретения.

Патч (англ. patch – заплатка) или обновление (англ. update) называется, в частности, автоматизированное отдельно поставляемое программное средство, содержащее информацию, необходимую для устранения проблем в программном обеспечении или изменения его функциональности. Например, ряд патчей выпускается для закрытия уязвимостей, чтобы их нельзя было использовать.

Патч-менеджмент (англ. patch-management) – система управления внесением изменений.

Вирусные инциденты – компьютерный инцидент, произошедший в результате воздействия или с помощью использования вредоносной программы (программ).

Эксплойт (англ. exploit, эксплуатировать) – компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему.

Учетная запись – хранимая в компьютерной системе совокупность данных о пользователе, необходимая для его опознания (аутентификации) и предоставления доступа к его личным данным и настройкам.

SCADA (аббр. от англ. Supervisory Control Data Acquisition – диспетчерское управление и сбор данных) – программный пакет, предназначенный для разработки или обеспечения работы в реальном времени систем сбора, обработки, отображения и архивирования информации об объекте мониторинга или управления.

Суть изобретения заключается в том, что для уязвимостей в ПО, выявленных на компьютерах пользователей, определяют патчи, в свою очередь для патчей определяют приоритеты установки на основании двух и более оценок. В зависимости от реализации настоящего изобретения упомянутые оценки принимают определенные итоговые суммарные значения, что позволяет впоследствии приоритизировать установку патчей по уровню первоочередности установки.

На Фиг. 1 представлен пример структурной схемы системы приоритизации установки патчей на компьютеры в сети.

Структурная схема системы приоритизации установки патчей на компьютеры в сети 100 (далее – система 100) содержит сервер 120, взаимодействующий с компьютерами 105 в сети 110. Сервер 120 включает модуль сбора данных 130, анализатор 140, базу данных уязвимостей 150, базу данных патчей 160, базу данных оценок 170 и модуль управления патчами 180. В рамках данной заявки под компьютерами 105 понимается любое вычислительное устройство, в частности персональный компьютер, ноутбук, смартфон, планшет, маршрутизатор, система хранения данных, сервер. Элементы системы приоритизации установки патчей на компьютеры в сети 100 могут быть реализованы на компьютерной системе, пример которой представлен на Фиг. 5.

Система 100 реализуется следующим образом: сервер 120 во время взаимодействия с компьютерами 105 через сеть 110 при помощи модуля сбора данных 130 получает данные о компьютерах в сети, при этом данные включают информацию о ПО, установленном на компьютерах. Примером информации о ПО является информация о версии и дате установки ПО, времени использования ПО. Модуль сбора данных 130 отправляет полученные данные о компьютерах 105 в анализатор 140.

В другом варианте реализации системы 100 модуль сбора данных 130 дополнительно получает от компьютеров 105 данные, которые содержат по меньшей мере следующую информацию:

а) роль учетной записи пользователя;

б) частота использования ПО пользователем;

в) пропускная способность канала передачи данных;

г) информация о наличии обновлений для ПО;

д) наличие установленного на компьютере ПО специального назначения;

е) наличие на компьютере мессенджеров;

ж) использование аппаратных ресурсов компьютера.

Анализатор 140 предназначен для определения наличия уязвимостей в ПО на основе базы данных уязвимостей 150, выявления для каждой определенной уязвимости наличие по меньшей мере одного патча на основе базы данных патчей 160 и вычисления для каждого патча итоговой оценки, на основании двух и более оценок, хранящихся в базе данных оценок 170. Анализатор 140 полученные данные от модуля сбора данных 130 структурирует по меньшей мере по разновидности ПО, установленного на компьютерах 105, после чего проводит поиск известных уязвимостей, относящихся к ПО, в базе данных уязвимостей 150 для определения наличия уязвимостей в ПО.

Стоит отметить, что наполнение информацией об уязвимостях базы данных уязвимостей 150 осуществляется в частном случае при помощи внешних источников, например, следующих баз данных: американская база данных уязвимостей (англ. National Vulnerability Database, NVD), база данных общеизвестных уязвимостей информационной безопасности (англ. Common Vulnerabilities and Exposures, CVE), банк данных угроз безопасности информации Федеральной службы по техническому и экспортному контролю (БДУ ФСТЭК). В частном случае реализации база данных уязвимостей 150 содержит информацию только об уязвимостях, относящийся к ПО, которое установлено на компьютерах 105, при этом перечень уязвимостей дополняется в случае появления нового ПО на компьютерах 105.

После определения наличия уязвимостей в ПО анализатор 140 обращается в базу данных патчей 160 для поиска патчей для обнаруженных уязвимостей. База данных патчей 160 содержит перечень патчей, относящихся к ПО на компьютерах 105, при этом база данных патчей 160 дополняется в случае появления нового ПО на компьютерах 105. После выявления для каждой определенной уязвимости по меньшей мере одного патча анализатор 140 вычисляет для каждого патча итоговую оценку, на основании двух и более из следующих оценок:

• оценка важности учетной записи,

• оценка частоты использования ПО, для которого было определено наличие уязвимости,

• оценка использования аппаратных ресурсов компьютера,

• оценка наличия ПО специального назначения, установленного на компьютере,

• оценка канала передачи данных на компьютер,

• оценка рисков компрометации по вирусным инцидентам,

• оценка доступности компьютера,

• оценка по наличию доступа к сети Интернет,

• оценка уровня безопасности антивирусной защиты.

В частном варианте реализации у каждой оценки имеется разная градация шкалы, отражающая степень важности, например, в интервале от 1 до 5 баллов, где оценка 1 - очень низкий балл, оценка 2 - низкий балл, оценка 3 - средний балл, оценка 4 - высокий балл, оценка 5 - очень высокий балл. Кроме того, баллы одной оценки могут суммироваться по нескольким критериям, а итоговая оценка может складываться из двух и более вычисленных оценок для каждого патча. Итоговая оценка, вычисленная путем сложения оценок двух и более вычисленных оценок, указывает на очередность установки каждого патча. Приведенный пример шкалы оценок не является ограничением всей совокупности реализации, а лишь представлен как один из вариантов реализации.

Рассмотрим более подробно приведенные оценки, хранящихся в базе данных оценок 170, пример которой представлен на Фиг. 2, и их критерии.

1. Оценка важности учетной записи. Данная оценка определяется для компьютера 105 анализатором 140. Под важностью учетной записи понимается какой уровень доступа к корпоративной инфраструктуре, конфиденциальным данным имеет та или иная учетная запись пользователя на компьютере. В свою очередь учетные записи пользователей подразделяются на два вида – обычная учетная запись и учетная запись администратора. Учетная запись обычного пользователя предназначается для повседневной работы (например, работа в текстовых редакторах, пересылка почты, просмотр фильма и т.д.), а учетная запись администратора предоставляет полный контроль над компьютером. Например, к компьютеру с учетной записью «инженер» по данному критерию присваивается оценка 4 по причине того, что у указанной учетной записи имеется доступ к корпоративной инфраструктуре и конфиденциальным данным (например, имеется доступ к файлам разработки программного обеспечения). Другому компьютеру с учетной записью «кладовщик» по данному критерию присваивается оценка 1 ввиду отсутствия доступа к конфиденциальным данным. Градация оценки важности учетной записи на примере таблицы 1 может выглядеть следующим образом.

Таблица 1. Оценки важности учетной записи.

2. Оценка частоты использования ПО, для которого было определено наличие уязвимости. Данная оценка также определяется для компьютера 105 анализатором 140. Под частотой использования ПО понимается, насколько часто используется установленное ПО, для которого было определено наличие уязвимости. Оценка определяется по меньшей мере по нескольким критериям:

• Ежедневное использование установленного ПО на компьютере, например, по данному критерию присваивается оценка 3.

• Использование установленного ПО с правами локального администратора, например, по данному критерию присваивается оценка 5.

• ПО остается запущенным при неактивности пользователя, например, пользователь оставил компьютер включенным с открытым браузером с большим количеством вкладок, по данному критерию, к примеру, присваивается оценка 4.

• ПО стоит в автозапуске и включается при каждой загрузке компьютера, по данному критерию, например, присваивается оценка 2.

• Редкое использование установленного ПО на компьютере, например, по данному критерию присваивается оценка 1. Под редким использованием установленного ПО на компьютере понимается ситуация, когда запуск такого ПО происходит реже одного раза за установленный интервал времени и продолжительность эксплуатации занимает не более заданной продолжительности;

• Неиспользование установленного ПО на компьютере, по данному критерию присваивается оценка, например, 1.

Например, в случае если ПО стоит в автозапуске и включается при каждой загрузке компьютера, при этом пользователь ежедневно использует установленное ПО на компьютере, оценка складывается из совокупности критериев оценки и будет равна 5. В другом примере, если используется установленное ПО с правами локального администратора, при этом использование ПО осуществляется ежедневно, оценка будет равна 8.

3. Оценка использования аппаратных ресурсов компьютера. Данная оценка также определяется для компьютера 105 анализатором 140. Под оценкой использования аппаратных ресурсов компьютера понимается анализ ситуации, при которой рабочий сеанс пользователя на компьютере может на время завершиться или замедлиться из-за перегрузки ресурсов компьютера установкой патча в тот момент, когда пользователь работает на компьютере. Оценка определяется по одному из нескольких критериев:

• Пользователь активно работает на компьютере, при этом на компьютере запущено множество программ, что может спровоцировать конфликт запущенного ПО с установкой патча, по данному критерию, например, присваивается оценка 4.

• Пользователь активно работает на компьютере, при этом процессор загружен на 100%, например пользователь осуществляет видеомонтаж, требующий больших вычислительных ресурсов компьютера; осуществляет резервное копирование и т.д., процесс установки патчей значительно снизит производительность выполнения работы компьютером. По данному критерию присваивается, например, оценка 2.

• Пользователь активно использует компьютер, при этом процессор компьютера загружен приложениями, работающими в режиме реального времени, например, выполняется сеанс видеосвязи, онлайн видеоконференции и т.д., процесс установки патча может прервать работу этих приложений. По данному критерию присваивается, например, оценка 3.

• Компьютер пользователя задействован в технологическом или производственном процессе, например, осуществляется управление технологическим процессом из консоли «SCADA-системы»; управление работой станка с числовым программным управлением (сокр. ЧПУ; англ. computer numerical control), процесс установки патчей может нарушить работу технологических или производственных процессов. По данному критерию присваивается, например, оценка 1.

• Компьютер пользователя используется без нагрузки на процессор, при этом процесс установки патча на компьютер не повлияет на рабочий сеанс пользователя. По данному критерию присваивается, например, оценка 5.

4. Оценка наличия ПО специального назначения (далее – специальное ПО), установленного на компьютере. Данная оценка также определяется для компьютера 105 анализатором 140. Специальное ПО в настоящем изобретении представляет собой совокупность программ, используемых для решения определенного класса задач, компрометация которых может повлечь административные и финансовые риски, например вывод денежных средств со счетов организации, утечку конфиденциальной информации. Оценка определяется по меньшей мере по нескольким критериям:

• по наличию токена ЭЦП, по данному критерию присваивается оценка, например, 5;

• наличие на компьютере бухгалтерского ПО (например, 1С: Бухгалтерия), банковского ПО, ПО «SCADA-системы», по данному критерию присваивается, например, оценка 4;

• поведение пользователя компьютера, например, посещение веб-страниц банков, платежных систем, по данному критерию присваивается, например, оценка 3;

• наличие на компьютере пользователя мессенджеров или доступа к социальным сетям, по данному критерию присваивается, к примеру, оценка 2.

В случае наличия на компьютере пользователя, например, токена ЭЦП, бухгалтерского ПО или ПО «SCADA – системы», при этом если пользователь активно посещает веб-страницы платежных систем, и на компьютере имеются мессенджеры, по данным критериям присваивается оценка 14. В другом случае, если у пользователя на компьютере имеются мессенджеры и пользователь посещает веб-страницы банков, но отсутствует, например, бухгалтерское ПО, по данным критериям присваивается оценка 5. Вышеприведенное специальное ПО указано в качестве примеров и подразумевает, что могут быть и другие разновидности специального ПО, не указанного в настоящем изобретении.

5. Оценка канала передачи данных на компьютер. Указанная оценка определяется для компьютера 105 анализатором 140. Данная оценка определяется на основе пропускной способности канала передачи данных от сервера 120 к компьютеру 105. Например, требуется установить 5 патчей на компьютер, из которых патчи под номерами 1 и 3 приоритетны по критичности исправляемых проблем, и размер каждого составляет 500 мегабайт, однако компьютер с длительностью подключения к сети менее 15 минут может просто не успеть загрузить и установить патчи 1 и 3, а также не загрузятся остальные патчи 2, 4, 5. Изначально менее приоритетные патчи 2, 4, 5, имеющие меньший размер, по сравнению с патчами 1 и 3, например, 5 мегабайт, в указанном случае станут более приоритетными, по данному критерию присваивается, например, оценка 2. В другом примере существует необходимость загрузить и установить 5 патчей на большое количество компьютеров, предположим, на 1000 компьютеров, где патчи под номерами 1 и 3 приоритетны по критичности исправляемых проблем и размер каждого составляет 500 мегабайт, при этом компьютеры пользователей находятся в удаленной подсети, одновременная загрузка на них большого по размеру патча снизит пропускную способность канала передачи данных от сервера к компьютерам. По данному критерию присваивается, например, оценка 1.

6. Оценка рисков компрометации по вирусным инцидентам. Данная оценка вычисляется для компьютера 105 анализатором 140. Под рисками компрометации по вирусным инцидентам понимаются случаи, когда на компьютере пользователя фиксировались атаки с использованием эксплойтов или иного вредоносного ПО. Оценка определяется по меньшей мере по нескольким критериям:

• На компьютере пользователя никогда не было вирусных инцидентов и эксплоитов, по данному критерию присваивается оценка, например, 1.

• На компьютере пользователя были вирусные инциденты, но не связанные с эксплойтом, по данному критерию присваивается, к примеру, оценка 2.

• На компьютере пользователя фиксировались сетевые атаки или атаки с использованием эксплойтов, по данному критерию присваивается, например, оценка 3.

• На компьютере пользователя фиксировались атаки с использованием эксплойтов в отношении конкретного уязвимого ПО, на которое планируется установить патч, по данному критерию присваивается, например, оценка 4.

• На компьютере пользователя фиксировались атаки с использованием эксплойтов к уязвимостям, выявленным в конкретном уязвимом ПО, по данному критерию присваивается, например, оценка 5.

7. Оценка доступности компьютера. Данная оценка вычисляется для компьютера 105 анализатором 140. Под доступностью компьютера понимается период времени, в течение которого компьютер включен. Оценка определяется по меньшей мере по нескольким критериям:

• Компьютер пользователя включен круглосуточно (компьютер доступен для установки патчей), по данному критерию присваивается, например, оценка 1,

• Компьютер пользователя запускается и работает по определенному расписанию, например, с 8 часов утра до 18 часов вечера с понедельника по пятницу (компьютер доступен в определенное время), по данному критерию присваивается, например, оценка 2,

• Компьютер пользователя запускается и работает кратковременно, например, каждую пятницу в определенный промежуток времени или же компьютер пользователя доступен не каждый день, но в течение 20 минут (компьютер доступен не всегда), по данному критерию присваивается, например, оценка 3,

• Компьютер пользователя перезагружается с определенной периодичностью, например один раз в день, неделю или месяц, при этом в зависимости от определенного периода критерию присваивается определенная оценка. В случае, если компьютер пользователя перезагружается один раз в день, присваивается, например, оценка 1.

8. Оценка по наличию доступа к сети Интернет. Указанная оценка определяется для каждого компьютера 105 анализатором 140. Под данной оценкой понимается методы и средства, посредством которых пользователи подключаются к сети Интернет. Оценка определяется по меньшей мере по нескольким критериям:

• Подключение компьютера пользователя к сети Интернет отсутствует, по данному критерию присваивается, например, оценка 1.

• Подключение компьютера пользователя к сети Интернет, по данному критерию присваивается, например, оценка 2.

• Подключение компьютера пользователя к сетям, которые имеют доступ к сети Интернет, например подключение к сети 3G, Wifi, по данному критерию присваивается, например, оценка 3.

• Подключение к компьютеру пользователя осуществляется из сети Интернет, например, возможность пользователя подключаться к компьютеру удаленно, по данному критерию присваивается, например, оценка 4.

9. Оценка уровня безопасности антивирусной защиты. Указанная оценка вычисляется для каждого компьютера 105 анализатором 140. Под данной оценкой понимается оценка состояния антивирусной защиты, характеризующего степень защищенности компьютера. Оценка определяется по меньшей мере по следующим критериям:

• На компьютере пользователя включен и настроен контроль приложений (англ. Application Control), по данному критерию присваивается, например, оценка 1.

• На компьютере пользователя включен и настроен брандмауэр (англ. firewall), по данному критерию присваивается, например, оценка 1.

• На компьютере пользователя базы данных антивирусной защиты обновляются ежедневно, по данному критерию присваивается, например, оценка 1.

• На компьютере пользователя произошло отключение антивирусной защиты, по данному критерию присваивается, например, оценка 3.

Анализатор 140 передает в модуль управления патчами 180 итоговые оценки по меньшей мере для двух патчей. В свою очередь, модуль управления патчами 180 определяет приоритет установки для каждого патча на основании полученных итоговых оценок.

В частном варианте реализации модуль управления патчами 180 определяет очередность установки патчей согласно следующему принципу: высший приоритет имеют патчи, у которых итоговая оценка равна или превышает установленное верхнее пороговое значение, например, равна 25 или более баллам; средний приоритет имеют патчи, у которых итоговая оценка находится в интервале между установленным верхним и нижним пороговым значением, например, равна от 15 до 24 баллов; низкий приоритет имеют патчи, у которых итоговая оценка не превышает установленного нижнего порогового значения, например, равна 14 баллам и ниже. Приведенный пример итоговых оценок не является ограничением всей совокупности реализации, а лишь представлен как один из вариантов реализации.

Вычисление итоговых оценок для каждого патча, основанные на двух и более оценках, выглядит следующим образом на примере таблицы 2.

Таблица 2. Вычисление итоговых оценок для каждого патча.

В приведенной таблице 2 компьютеры распределены следующим образом: компьютер 1 с ролью учетной записи пользователя «директор»; компьютер 2 с ролью учетной записи пользователя «бухгалтер»; компьютер 3 с ролью учетной записи пользователя «инженер»; компьютер 4 с ролью учетной записи пользователя «стажер»; компьютер 5 с ролью учетной записи пользователя «кладовщик».

Самую высокую итоговую оценку приоритета установки патча получил компьютер 1 с ролью пользователя учетной записи «директор», а самую низкую итоговую оценку приоритета установки патча получил компьютер 5 с ролью пользователя учетной записи «кладовщик». Соответственно, компьютер 1 с ролью пользователя «директор» и компьютер 2 с ролью пользователя «бухгалтер» получат первоочередную установку патчей, т.к. патчи для этих компьютеров набрали итоговую оценку 25 баллов и выше; патчи для компьютера 3 и компьютера 4 получили приоритет средней срочности установки, установка патчей начнется после установки патчей на компьютеры 1 и 2. Патч для компьютера 5 с итоговой оценкой в 12 баллов получил низкий приоритет установки, установка патчей на компьютер 5 начнется после установки патчей на компьютеры 3 и 4.

После определения приоритета установки по меньшей мере для двух патчей модуль управления патчами 180 производит установку патчей на соответствующие компьютеры 105 в сети 110 согласно определенному приоритету установки патчей.

В другом варианте реализации системы 100 дополнительно получают обратную связь после установки патчей. Сервер 120 получает обратную связь от каждого компьютера 105 через сеть 110 после установки патчей с информацией об успешности или сбое установки патчей, при этом указанная информация поступает в модуль сбора данных 130. Далее модуль сбора данных 130 передает полученную информацию в анализатор 140. В случае сбоя установки патчей анализатор 140 проводит анализ причин сбоя установки патчей на основе данных обратной связи и формирует отчет о сбое с пересчитанными итоговыми оценками. Причинами сбоя установки является, например, ситуация, в которой компьютер 105 выключился в момент установки патча, или ситуация, когда аппаратные ресурсы компьютера во время установки патчей были перегружены, что привело к непредвиденной перезагрузке компьютера, или ситуация, связанная с возможным вирусным инцидентом.

Данные обратной связи, поступающие на сервер 120 от компьютеров 105 через сеть 110 в модуль сбора данных 130, содержат по меньшей мере следующую информацию:

• версия операционной системы,

• разрядность операционной системы,

• объем памяти,

• запущенные процессы на компьютере в момент установки патчей,

• установленное ПО,

• сведения о последней перезагрузке,

• активность пользователя,

• наличие доступа к сети Интернет,

• наличие прав администратора,

• данные инсталлятора патчей.

Пересчет итоговых оценок по двум и более оценкам анализатором 140 для патчей, которые не были установлены, выглядит следующим образом: например, на компьютерах 3 и 5 из таблицы 2 произошел сбой установки патчей, вызванный вирусным инцидентом. Сформированный отчет о сбое указывает, что произошло отключение антивирусной защиты, на указанных компьютерах зафиксированы атаки с использованием эксплойтов к уязвимостям, выявленным в конкретном уязвимом ПО, а также зафиксировано поведение пользователей этих компьютеров, такое как посещение веб-страниц банков, платежных систем. В данном случае изменятся критерии таких оценок как: оценка наличия ПО специального назначения на компьютере; оценка рисков компрометации по вирусным инцидентам; оценка уровня безопасности антивирусной защиты. Следовательно, пересчитанная итоговая оценка по двум и более оценкам с учетом изменившихся критериев для патча на компьютер 3 стала 26 баллов, а для патча на компьютер 5 стала 19 баллов. Пример с пересчитанными итоговыми оценками представлен в таблице 3.

Таблица 3. Пример пересчитанных итоговых оценок.

В частном варианте реализации анализатор 140 осуществляет пересчет итоговой оценки для компьютера 105 с учетом повышенных коэффициентов для одной или нескольких оценок, где повышение коэффициента зависит от значимости критериев оценки. Например, итоговая оценка рассчитывается исходя из уравнения: Ио = К1 х А + К2 х Б + К3 х В + … + Kn x C, где Ио – итоговая оценка, А, Б, В, C – оценки, К1, K2, K3, Kn – коэффициенты. В настоящем изобретении под значимостью понимается важность критериев оценки, по которым вызван сбой установки патча. Такой критерий, как отключение антивирусной защиты важнее критерия перезагрузки компьютера. Пересчет итоговых оценок повышением баллов критериев оценок по значимости выглядит следующим образом: например, из таблицы 2 на компьютере 3 произошел сбой установки патчей, вызванный вирусным инцидентом. Сформированный отчет о сбое указывает, что произошло отключение антивирусной защиты, на указанном компьютере зафиксировались сетевые атаки или атаки с использованием эксплойтов, а также зафиксировано поведение пользователя этого компьютера, такое как посещение веб-страниц банков, платежных систем. Изменились критерии таких оценок как, оценка рисков компрометации по вирусным инцидентам, оценка уровня безопасности антивирусной защиты, оценка наличия ПО специального назначения, установленного на компьютере. На основе отчета о сбое изменившиеся критерии оценок дополнительно повышаются на 5 баллов к тем оценкам, которые уже были выставлены до сбоя установки. С учетом дополнительного повышения оценки, пересчитанная итоговая оценка по изменившимся критериям повысилась на 15 баллов и стала 38 баллов для компьютера 3. В другом примере, из таблицы 2 на компьютере 3, если в отчете о сбое указано, что произошла непредвиденная перезагрузка компьютера, то значимость этого оценочного критерия дополнительно повышает итоговую оценку на 2 балла и пересчитанная итоговая оценка для компьютера 3 становится 22 балла.

В другом варианте реализации модуль управления патчами 180 изменяет приоритет для патчей, которые не были установлены, на основе отчета о сбое с пересчитанными итоговыми оценками. На примере таблицы 3, модуль управления патчами 180 изменяет приоритет патчей с пересчитанными итоговыми оценками для компьютера 3 на высший приоритет, а приоритет патча для компьютера 5 изменяет с низкого приоритета на средний приоритет.

В другом варианте реализации модуль управления патчами 180 устанавливает патчи на компьютеры 105 в зависимости от измененного приоритета.

На Фиг. 3 представлен пример способа приоритизации установки патчей на компьютеры в сети 300 (далее – способ 300).

На шаге 310 получают данные о компьютерах в сети 105 модулем сбора данных 130, при этом данные включают информацию о ПО, используемом на компьютере. Примером информации о ПО является информация о версии и дате установки ПО, времени использования ПО. Дополнительно получаемыми данными являются по меньшей мере информация для вычисления оценок: а) роль учетной записи пользователя, б) частота использования ПО пользователем, в) пропускная способность канала передачи данных, г) информация о наличии обновлений для ПО, д) наличие установленного на компьютере ПО специального назначения, е) наличие на компьютере мессенджеров, ж) использование аппаратных ресурсов компьютера.

На шаге 320 определяют наличие уязвимостей в ПО анализатором 140 по крайней мере на одном компьютере в сети на основании полученных данных от модуля сбора данных 130. Наличие уязвимостей определяют с помощью базы данных уязвимостей 150, при этом в упомянутой базе содержится информация только об уязвимостях, относящаяся к ПО, которое установлено на компьютерах. Перечень уязвимостей дополняют в случае появления нового ПО на компьютерах.

На шаге 330 выявляют для каждой определенной уязвимости по меньшей мере один патч анализатором 140. Выявляют патчи с помощью базы данных патчей 160, при этом упомянутая база содержит перечень патчей, относящийся к ПО на компьютерах. База данных патчей 160 дополняется в случае появления нового ПО на компьютерах.

На шаге 340 вычисляют для каждого патча итоговую оценку анализатором 140, основанную на двух и более из следующих оценок:

• оценка важности учетной записи,

• оценка частоты использования ПО, для которого было определено наличие уязвимости,

• оценка использования аппаратных ресурсов компьютера, оценка наличия ПО специального назначения, установленного на компьютере,

• оценка канала передачи данных на компьютер,

• оценка рисков компрометации по вирусным инцидентам,

• оценка доступности компьютера,

• оценка по наличию доступа к сети Интернет,

• оценка уровня безопасности антивирусной защиты.

Подробное описание вычисления итоговых оценок для каждого патча рассмотрено при описании Фиг. 1.

На шаге 350 определяют приоритет установки по меньшей мере для двух патчей модулем управления патчами 180 на основании вычисленной итоговой оценки для каждого указанного патча.

На шаге 360 устанавливают патчи на компьютеры модулем управления патчами 180 в зависимости от определенного приоритета установки.

На Фиг. 4 показан вариант реализации способа 400 приоритизации установки патчей на компьютеры в сети, который осуществляется совместно со способом 300 и начинается после шага 360.

На шаге 410 получают обратную связь после установки патчей модулем сбора данных 130. Обратная связь содержит по меньшей мере информацию об успешной установки патча либо о сбое при установке патча.

В частном варианте реализации способа 400 обратная связь дополнительно содержит по меньшей мере следующую информацию: 1) версия операционной системы, 2) разрядность операционной системы, 3) объем памяти, 4) запущенные процессы на компьютере в момент установки патчей, 5) установленное ПО, 6) сведения о последней перезагрузке, 7) активность пользователя, 8) наличие доступа к сети Интернет, 9) наличие прав администратора, 10) данные инсталлятора патчей.

На шаге 420 проводят анализ причин сбоя установки патчей на основе данных обратной связи и формируют отчет о сбое с пересчитанными итоговыми оценками анализатором 140.

На шаге 430 изменяют приоритет для патчей, которые не были установлены, на основе отчета о сбое с пересчитанными итоговыми оценками модулем управления патчами 180.

На шаге 440 устанавливают патчи на компьютеры в зависимости от измененного приоритета модулем управления патчами 180.

На Фиг. 5 представлена компьютерная система, на которой могут быть реализованы различные варианты систем и способов, раскрытых в настоящем документе. Компьютерная система 20 может представлять собой систему, сконфигурированную для реализации настоящего изобретения и может быть в виде одного вычислительного устройства или в виде нескольких вычислительных устройств, например, настольного компьютера, портативного компьютера, ноутбука, мобильного вычислительного устройства, смартфона, планшетного компьютера, сервера, мейнфрейма, встраиваемого устройства и других форм вычислительных устройств.

Как показано на Фиг. 5, компьютерная система 20 включает в себя: центральный процессор 21, системную память 22 и системную шину 23, которая связывает разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, способную взаимодействовать с любой другой шинной архитектурой. Примерами шин являются: PCI, ISA, PCI-Express, HyperTransport™, InfiniBand™, Serial ATA, I2C и другие подходящие соединения между компонентами компьютерной системы 20. Центральный процессор 21 содержит один или несколько процессоров, имеющих одно или несколько ядер. Центральный процессор 21 исполняет один или несколько наборов машиночитаемых инструкций, реализующих способы, представленные в настоящем документе. Системная память 22 может быть любой памятью для хранения данных и/или компьютерных программ, исполняемых центральным процессором 21. Системная память может содержать как постоянное запоминающее устройство (ПЗУ) 24, так и память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами компьютерной системы 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Компьютерная система 20 включает в себя одно или несколько устройств хранения данных, таких как одно или несколько извлекаемых запоминающих устройств 27, одно или несколько неизвлекаемых запоминающих устройств 28, или комбинации извлекаемых и неизвлекаемых устройств. Одно или несколько извлекаемых запоминающих устройств 27 и/или неизвлекаемых запоминающих устройств 28 подключены к системной шине 23 через интерфейс 32. В одном из вариантов реализации извлекаемые запоминающие устройства 27 и соответствующие машиночитаемые носители информации представляют собой энергонезависимые модули для хранения компьютерных инструкций, структур данных, программных модулей и других данных компьютерной системы 20. Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28 могут использовать различные машиночитаемые носители информации. Примеры машиночитаемых носителей информации включают в себя машинную память, такую как кэш-память, SRAM, DRAM, ОЗУ не требующую конденсатора (Z-RAM), тиристорную память (T-RAM), eDRAM, EDO RAM, DDR RAM, EEPROM, NRAM, RRAM, SONOS, PRAM; флэш-память или другие технологии памяти, такие как твердотельные накопители (SSD) или флэш-накопители; магнитные кассеты, магнитные ленты и магнитные диски, такие как жесткие диски или дискеты; оптические носители, такие как компакт-диски (CD-ROM) или цифровые универсальные диски (DVD); и любые другие носители, которые могут быть использованы для хранения нужных данных и к которым может получить доступ компьютерная система 20.

Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28, содержащиеся в компьютерной системе 20 используются для хранения операционной системы 35, приложений 37, других программных модулей 38 и программных данных 39. Компьютерная система 20 включает в себя периферийный интерфейс 46 для передачи данных от устройств ввода 40, таких как клавиатура, мышь, стилус, игровой контроллер, устройство голосового ввода, устройство сенсорного ввода, или других периферийных устройств, таких как принтер или сканер через один или несколько портов ввода/вывода, таких как последовательный порт, параллельный порт, универсальная последовательная шина (USB) или другой периферийный интерфейс. Устройство отображения 47, такое как один или несколько мониторов, проекторов или встроенных дисплеев, также подключено к системной шине 23 через выходной интерфейс 48, такой как видеоадаптер. Помимо устройств отображения 47, компьютерная система 20 оснащена другими периферийными устройствами вывода (на Фиг. 5 не показаны), такими как динамики и другие аудиовизуальные устройства.

Компьютерная система 20 может работать в сетевом окружении, используя сетевое соединение с одним или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 является рабочим персональным компьютером или сервером, который содержит большинство или все упомянутые компоненты, отмеченные ранее при описании сущности компьютерной системы 20, представленной на Фиг. 5. В сетевом окружении также могут присутствовать и другие устройства, например, маршрутизаторы, сетевые станции или другие сетевые узлы. Компьютерная система 20 может включать один или несколько сетевых интерфейсов 51 или сетевых адаптеров для связи с удаленными компьютерами 49 через одну или несколько сетей, таких как локальная компьютерная сеть (LAN) 50, глобальная компьютерная сеть (WAN), интранет и Интернет. Примерами сетевого интерфейса 51 являются интерфейс Ethernet, интерфейс Frame Relay, интерфейс SONET и беспроводные интерфейсы.

Варианты раскрытия настоящего изобретения могут представлять собой систему, способ, или машиночитаемый носитель (или носитель) информации.

Машиночитаемый носитель информации является осязаемым устройством, которое сохраняет и хранит программный код в форме машиночитаемых инструкций или структур данных, к которым имеет доступ центральный процессор 21 компьютерной системы 20. Машиночитаемый носитель может быть электронным, магнитным, оптическим, электромагнитным, полупроводниковым запоминающим устройством или любой подходящей их комбинацией. В качестве примера, такой машиночитаемый носитель информации может включать в себя память с произвольным доступом (RAM), память только для чтения (ROM), EEPROM, портативный компакт-диск с памятью только для чтения (CD-ROM), цифровой универсальный диск (DVD), флэш-память, жесткий диск, портативную компьютерную дискету, карту памяти, дискету или даже механически закодированное устройство, такое как перфокарты или рельефные структуры с записанными на них инструкциями.

Система и способ, настоящего изобретения, могут быть рассмотрены в терминах средств. Термин «средство», используемый в настоящем документе, относится к реальному устройству, компоненту или группе компонентов, реализованных с помощью аппаратного обеспечения, например, с помощью интегральной схемы, специфичной для конкретного приложения (ASIC) или FPGA, или в виде комбинации аппаратного и программного обеспечения, например, с помощью микропроцессорной системы и набора машиночитаемых инструкций для реализации функциональности средства, которые (в процессе выполнения) превращают микропроцессорную систему в устройство специального назначения. Средство также может быть реализовано в виде комбинации этих двух компонентов, при этом некоторые функции могут быть реализованы только аппаратным обеспечением, а другие функции - комбинацией аппаратного и программного обеспечения. В некоторых вариантах реализации, по крайней мере, часть, а в некоторых случаях и все средство может быть выполнено на центральном процессоре 21 компьютерной системы 20. Соответственно, каждое средство может быть реализовано в различных подходящих конфигурациях и не должно ограничиваться каким-либо конкретным вариантом реализации, приведенным в настоящем документе.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что при разработке любого реального варианта осуществления настоящего изобретения необходимо принять множество решений, специфических для конкретного варианта осуществления, для достижения конкретных целей, и эти конкретные цели будут разными для разных вариантов осуществления. Понятно, что такие усилия по разработке могут быть сложными и трудоемкими, но, тем не менее, они будут обычной инженерной задачей для тех, кто обладает обычными навыками в данной области, пользуясь настоящим раскрытием изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ определения уровня опасности событий информационной безопасности | 2022 |

|

RU2800739C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ КИБЕРУГРОЗАМИ | 2019 |

|

RU2702269C1 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ОНЛАЙН-ТРАНЗАКЦИЙ | 2013 |

|

RU2587423C2 |

| Способ расследования распределенных событий компьютерной безопасности | 2015 |

|

RU2610395C1 |

| СПОСОБ И СИСТЕМА ПРЕДОТВРАЩЕНИЯ ПОЛУЧЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ОБЪЕКТАМ КОРПОРАТИВНОЙ СЕТИ | 2022 |

|

RU2799117C1 |

| СИСТЕМА И СПОСОБ ПРЕДОТВРАЩЕНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ НА ОСНОВАНИИ РЕЙТИНГОВ ОПАСНОСТИ ПОЛЬЗОВАТЕЛЕЙ | 2011 |

|

RU2477929C2 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Система и способ реагирования на инцидент информационной безопасности | 2023 |

|

RU2824732C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| СПОСОБ И СИСТЕМА КИБЕРТРЕНИРОВОК | 2022 |

|

RU2808388C1 |

Настоящее техническое решение относится к области вычислительной техники. Технический результат заключается в повышении степени безопасности за счёт приоритизации установки патчей на компьютеры в сети. Технический результат достигается за счёт того, что: а) получают данные о компьютерах в сети, при этом данные включают информацию о программном обеспечении (ПО), используемом на компьютере; б) определяют наличие уязвимостей в ПО по крайней мере на одном компьютере в сети на основании полученных данных; в) выявляют для каждой определенной уязвимости по меньшей мере один патч; г) вычисляют для каждого патча итоговую оценку, основанную на двух и более из следующих оценок: оценка важности учетной записи; оценка частоты использования ПО, для которого было определено наличие уязвимости; оценка использования аппаратных ресурсов компьютера; оценка рисков компрометации по вирусным инцидентам; оценка канала передачи данных на компьютер; д) определяют приоритет установки по меньшей мере для двух патчей на основании вычисленной итоговой оценки для каждого указанного патча; е) устанавливают патчи на компьютеры в зависимости от определенного приоритета установки. 2 н. и 14 з.п. ф-лы, 5 ил., 3 табл.

1. Система приоритизации установки патчей на компьютеры в сети, включающая сервер, объединенный с компьютерами пользователей в сеть, при этом сервер включает в себя:

а) модуль сбора данных, связанный с анализатором, упомянутый модуль сбора данных предназначен для получения данных о компьютерах в сети, при этом данные включают информацию о программном обеспечении (далее – ПО), установленном на компьютерах;

б) анализатор, связанный с модулем управления патчами, при этом упомянутый анализатор предназначен для:

• определения наличия уязвимостей в ПО по крайней мере на одном компьютере в сети на основании полученных данных от модуля сбора данных,

• выявления для каждой определенной уязвимости наличия по меньшей мере одного патча,

• вычисления для каждого патча итоговой оценки, основанной на двух и более из следующих оценок:

а) оценка важности учетной записи,

б) оценка частоты использования ПО, для которого было определено наличие уязвимости,

в) оценка использования аппаратных ресурсов компьютера,

г) оценка рисков компрометации по вирусным инцидентам,

д) оценка канала передачи данных на компьютер;

в) модуль управления патчами, предназначенный для:

• определения приоритета установки по меньшей мере для двух патчей на основании вычисленной итоговой оценки для каждого указанного патча,

• установки патчей на компьютеры в зависимости от определенного приоритета установки.

2. Система по п. 1, в которой дополнительно модуль сбора данных получает данные, содержащие по меньшей мере следующую информацию:

а) роль учетной записи пользователя,

б) частота использования ПО пользователем,

в) пропускная способность канала передачи данных,

г) информация о наличии обновлений для ПО,

д) наличие установленного на компьютере ПО специального назначения,

е) наличие на компьютере мессенджеров,

ж) использование аппаратных ресурсов компьютера.

3. Система по п. 1, в которой анализатор дополнительно вычисляет для каждого патча по меньшей мере одну из оценок для определения приоритета установки патча:

• оценка наличия ПО специального назначения, установленного на компьютере,

• оценка доступности компьютера,

• оценка по наличию доступа к сети Интернет,

• оценка уровня безопасности антивирусной защиты.

4. Система по п. 1, в которой анализатор дополнительно получает обратную связь после установки патчей.

5. Система по п. 4, в которой данные обратной связи содержат по меньшей мере одну или несколько категорий информации:

• версия операционной системы,

• разрядность операционной системы,

• объем памяти,

• запущенные процессы на компьютере в момент установки патчей,

• установленное ПО,

• сведения о последней перезагрузке,

• активность пользователя,

• наличие доступа к сети Интернет,

• наличие прав администратора,

• данные инсталлятора патчей.

6. Система по п. 4, в которой в случае сбоя установки на компьютере по меньшей мере одного патча анализатор проводит анализ причин сбоя на основе данных обратной связи и формирует отчет о сбое с пересчитанными итоговыми оценками.

7. Система по п. 6, в которой модуль управления патчами изменяет приоритет для по меньшей мере одного патча, который не был установлен, на основе отчета о сбое с пересчитанными итоговыми оценками.

8. Система по п. 7, в которой модуль управления патчами устанавливает патчи на компьютеры в зависимости от измененного приоритета.

9. Способ приоритизации установки патчей на компьютеры в сети, включающий этапы, на которых:

а) получают данные о компьютерах в сети, при этом данные включают информацию о программном обеспечении (далее – ПО), используемом на компьютере,

б) определяют наличие уязвимостей в ПО по крайней мере на одном компьютере в сети на основании полученных данных,

в) выявляют для каждой определенной уязвимости по меньшей мере один патч,

г) вычисляют для каждого патча итоговую оценку, основанную на двух и более из следующих оценок:

• оценка важности учетной записи,

• оценка частоты использования ПО, для которого было определено наличие уязвимости,

• оценка использования аппаратных ресурсов компьютера,

• оценка рисков компрометации по вирусным инцидентам,

• оценка канала передачи данных на компьютер;

д) определяют приоритет установки по меньшей мере для двух патчей на основании вычисленной итоговой оценки для каждого указанного патча;

е) устанавливают патчи на компьютеры в зависимости от определенного приоритета установки.

10. Способ по п. 9, в котором дополнительно получаемыми данными являются по меньшей мере информация для вычисления оценок по пункту г):

а) роль учетной записи пользователя,

б) частота использования ПО пользователем,

в) пропускная способность канала передачи данных,

г) информация о наличии обновлений для ПО,

д) наличие установленного на компьютере ПО специального назначения,

е) наличие на компьютере мессенджеров,

ж) использование аппаратных ресурсов компьютера.

11. Способ по п. 9, в котором дополнительно вычисляют для каждого патча по меньшей мере одну из оценок для определения приоритета установки патча:

• оценка наличия ПО специального назначения, установленного на компьютере,

• оценка по наличию доступа к сети Интернет,

• оценка доступности компьютера,

• оценка уровня безопасности антивирусной защиты.

12. Способ по п. 9, в котором дополнительно получают данные обратной связи после установки патчей.

13. Способ по п. 12, в котором данные обратной связи содержат по меньшей мере следующую информацию:

• версия операционной системы,

• разрядность операционной системы,

• объем памяти,

• запущенные процессы на компьютере в момент установки патчей,

• установленное ПО,

• сведения о последней перезагрузке,

• активность пользователя,

• наличие доступа к сети Интернет,

• наличие прав администратора,

• данные инсталлятора патчей.

14. Способ по п. 12, в котором в случае сбоя установки на компьютере по меньшей мере одного патча проводят анализ причин сбоя на основе данных обратной связи и формируют отчет о сбое с пересчитанными итоговыми оценками.

15. Способ по п. 14, в котором изменяют приоритет для патчей, которые не были установлены, на основе отчета о сбое с пересчитанными итоговыми оценками.

16. Способ по п. 15, в котором устанавливают патчи на компьютеры в зависимости от измененного приоритета.

| US 8296756 B1, 23.10.2012 | |||

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| US 7080371 B1, 18.07.2006 | |||

| Колосоуборка | 1923 |

|

SU2009A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| СПОСОБ И УСТРОЙСТВО ОБРАБОТКИ ФАЙЛА НА ОСНОВЕ ОБНОВЛЕНИЯ С ПАТЧЕМ, КОНЕЧНОЕ УСТРОЙСТВО И НОСИТЕЛЬ ИНФОРМАЦИИ | 2016 |

|

RU2712130C1 |

Авторы

Даты

2024-02-12—Публикация

2023-06-07—Подача