Область техники, к которой относится изобретение

Заявленное изобретение относится к информационным технологиям, в частности к автоматизированным системам формирования текста на основании использования алгоритмов машинного обучения и рекуррентных нейронных сетей, и может быть использовано для генерации инструкций по ликвидации инцидентов информационной безопасности экспертами центра управления информационной безопасностью.

Уровень техники

а) Описание аналогов

Известен способ автоматизации принятия решений по патенту РФ №2752792, (класс G16H 10/60, 50/20 заявл. 10.07.2020). В известном способе применяется извлечение данных из структурированных источников, то есть баз данных, которые в процессе обрабатываются и анализируются, для создания групп рисков, использующихся для определения выработки решения по ранее применявшимся методикам.

Недостатком данного способа является: данный способ подходит для решения узкого круга задач, в связи с чем его использование для решения задач по формированию инструкций по ликвидации инцидентов информационной безопасности и автоматизированное формирование на их основе машинных сценариев настройки системы защиты информации на автоматизированных и информационных системах является невозможным.

Известен способ автоматизации принятия решений по патенту РФ №2616985, (класс G06F 19/00, А61В 5/00 заявл. 07.12.2011). В известном способе применяется метод по планированию решений с помощью логического рассуждения на основе прецедентов. Данный способ предполагает применение в медицинской области, используя признаки, которые непосредственно могут быть вычислены или обнаружены, представленные в виде базы данных содержащей логические нули и единицы.

Недостатком данного способа является: данный способ подходит для решения узкого круга задач, в связи с чем его использование для решения задач по формированию инструкций по ликвидации инцидентов информационной безопасности и автоматизированное формирование на их основе машинных сценариев настройки системы защиты информации на автоматизированных и информационных системах является невозможным.

Известен способ по формированию корректного текста по патенту РФ №2672176, (класс G06F 17/28, заявл. 16.06.2014). В известном способе применяется преобразование информационного текста в стандартное выражение с использованием тренировочного набора данных машинного перевода, предназначенного для машинного интеллекта. Данный способ подходит для создания текстовых документов без учета установленных требований к формализованному документу, имеющему постоянную часть, путем сравнения различных перестановок и комбинаций элементов информации языка с существующими в тренировочном наборе данными машинного перевода.

Недостатком данного способа является: данный способ подходит для решения узкого круга задач, в связи с чем его использование для решения задач по формированию инструкций по ликвидации инцидентов информационной безопасности и автоматизированное формирование на их основе машинных сценариев настройки системы защиты информации на автоматизированных и информационных системах является невозможным.

Известен способ по созданию файлов исполнения из текстового файла по патенту РФ №2659742, (класс G16H 9/455 заявл. 17.08.2017). В известном способе формируется образ файла путем частичного считывания данных из другого образа файла с помощью «точек останова», что является подходящим методом при использовании унифицированных форм: документов. Данный способ применим для решения задач по созданию файлов исполнения, не предназначенных для формирования машинных инструкций, необходимых для настройки средств автоматизированной системы с применением программ-эмуляторов.

Недостатком данного способа является: данный способ подходит для решения узкого круга задач, в связи с чем его использование для решения задач по формированию инструкций по ликвидации инцидентов информационной безопасности и автоматизированное формирование на их основе машинных сценариев настройки системы защиты информации на автоматизированных и информационных системах является невозможным.

Известен способ по созданию файлов исполнения из текстового файла по патенту РФ №2659734, (класс G06F 9/455, 50/20 заявл. 17.07.2017). В известном способе происходит эмуляция файла путем частичного считывания данных с использованием «точек останова», что выражается в удобстве при применении унифицированных форм документов. Данный способ применим для создания файлов с инструкциями, предназначенными для использования в специализированных эмуляторах.

Недостатком данного способа является: данный способ подходит для решения узкого круга задач, в связи с чем его использование для решения задач по формированию инструкций по ликвидации инцидентов информационной безопасности и автоматизированное формирование на их основе машинных сценариев настройки системы защиты информации на автоматизированных и информационных системах является невозможным.

б) Описание ближайшего аналога (прототипа)

Наиболее близкой по своей технической сущности к заявленному способу является система, основанная на искусственном интеллекте по патенту РФ №2750554 «Система компьютерной безопасности, основанная на искусственном интеллекте», (класс G06F 5/02, заявл. 24.01.2017, опубл. 29.06.2021, Бюл. №19). Технический результат системы-прототипа заключается в том, что, при использовании системы компьютерной безопасности, основанной на компьютерной безопасности, будут задействованы элементы искусственного интеллекта и машинного интеллекта (MACINT), которые позволяют избирательным способом анализировать, происходящие воздействия на критическую инфраструктуру, осуществлять отпор посредством скрытых операций, логическую защиту и мгновенное реагирование в реальном времени.

По сравнению с аналогами, способ-прототип можно применить в информационной области при нахождении решения по ликвидации новой угрозы.

Недостатком прототипа является: данный способ подходит для решения узкого круга задач, в связи с чем его использование для решения задач по формированию инструкций по ликвидации инцидентов информационной безопасности и автоматизированное формирование на их основе машинных сценариев настройки системы защиты информации на автоматизированных и информационных системах является невозможным; данный способ не учитывает особенностей управления защитой информации в распределенных информационных инфраструктурах, в которых происходит закрепление различных сегментов автоматизированных систем между отдельными должностными лицами по иерархической системой подчинения этих должностных лиц.

В настоящем изобретении предложен способ, позволяющий исправить выявленный недостаток.

Раскрытие изобретения (его сущность)

а) технический результат, на достижение которого направлено изобретение.

Целью заявленного технического решения является разработка способа, позволяющего повысить оперативность работы сотрудников центра информационной безопасности при разработке инструкций ликвидации инцидентов информационной безопасности и оперативность работы сотрудников органов информационной безопасности автоматизированных и информационных систем различного назначения при реализации положений разработанных инструкций с учетом сохранения зон ответственности этих сотрудников,

б) совокупность существенных признаков.

Способ автоматизированного формирования инструкций по ликвидации инцидентов информационной безопасности и формирования на их основе машинных сценариев настройки системы защиты информации, содержащий систему машинного интеллекта, производящего автоматический отпор возникающим компьютерным инцидентам путем скрытых операций в киберпространстве, включающую в себя подсистему интеллектуального управления информацией и конфигурацией и подсистему консоли управления за счет внедрения возможности автоматизированного формирования документов, входящих в состав политики противодействия инцидентам информационной безопасности и автоматизированной подготовки на их основе сценариев автоматической ликвидации последствий этих инцидентов и настройки средств защиты информации.

Дополнительно в систему компьютерной безопасности основанную на машинном интеллекте, к элементу машинного интеллекта, которым обеспечивается интеллектуальное управление, просмотр и контроль информации, за счет дополнительного элемента интеллектуального управления информацией и конфигурацией, осуществляющего сбор информации, которая может представлять собой события информационной безопасности, на основании которой осуществляется глубинное сканирование на основании субалгоритма обнаружения злого умысла и субалгоритм управления внешними сущностями, результатом которого является отчет о наличии злого умысла в событиях информационной безопасности, что является инцидентом информационной безопасности, вводится элемент автоматизированного формирования инструкции по ликвидации инцидента информационной безопасности, выход которого соединен с элементом формирования сценариев машинной настройки, при этом элементом автоматизированного формирования инструкций на основании отчета об инциденте информационной безопасности формируется инструкция по ликвидации данного инцидента информационной безопасности, при этом данный процесс реализуется следующим образом: определяется переменная par, характеризующая собой количество проверяемых на объекте параметров безопасности, собранная информация о состоянии параметров записывается в переменную intense, которая подвергается сравнению с переменной lim, характеризующей аномальное или потенциально опасное значение параметра intense, соответственно, если intense превышает значение par, задействуется система машинного интеллекта, которая на основании собранной информации автоматически формирует последовательность команд, представляющую собой алгоритм противодействия инциденту информационной безопасности, которая разбивается на отдельные логические блоки, каждый из которых записывается в буферную переменную пат, которая записывается в список list, по длине списка инициализируется цикл, на каждой итерации которого соответствующая ячейка списка подвергается обработке нейросетевыми моделями, которые переводят каждое слово машинной команды в соответствующее слово естественного языка, после чего в ячейку списка list записывается уже полученное текстовое значение, при этом на выходе из цикла список представляет собой реферат инструкции на естественном языке, который снова подается на вход очередного цикла, в ходе которого слова команд сначала подвергаются нормализации для правильного подсчета весов значимости каждого отдельно взятого слова, а после каждому слову присваивается непосредственно вес, после чего слова, вес которых оказался менее определяемого экспертом числа исключаются из текста команды, полученные таким образом наборы слов денормализуются с целью грамматически связать оставшиеся слова, при полученный текст является зашумленным, то есть не имеющим слов-связок, предлогов и других элементов, присущих официально-деловым текстам, соответственно текст подвергается обработке методами восстановления зашумленного текста на базе алгоритмов генерирующего реферирования, что позволяет получить на выходе связный текст, отвечающий требованиям написания документов, который разбивается на логические пункты по индексам списка и встраивается в форму, имеющую необходимые реквизиты, после чего полученный документ просматривается экпертом, в него вносятся при необходимости соответствующие правки и юридически заверяется, при этом целью инструкции является приведение системы защиты информации объекта защиты в состояние, позволяющее ликвидировать последствия возникшего инцидента, при этом, разработанная инструкция по ликвидации инцидента информационной безопасности не учитывает особенности конкретно отдельно взятой защищаемой системы, из-за чего носит общий характер, что компенсируется работой логического блока формирования сценариев машинной настройки, функционирующего по алгоритму формирования машинных сценариев настройки системы защиты информации, позволяющей автоматически адаптировать требования инструкции к конкретной защищаемой системе, первым этапом которого является - анализ естественного языка, осуществляемый логическим блоком лингвистического процессора, представляющий программный модуль, где анализ естественного языка производится следующим образом: осуществляется ввод инструкции по ликвидации инцидента информационной безопасности в виде текстового электронного документа, после чего создается список Text, элементами которого являются списки Words, после чего осуществляется выделение словоформ каждого предложения и заполнение ими элементов списка Words, выделение словоформ осуществляется методом токенизации текстов написанных на естественном языка, после чего для последующей обработки словоформ создается список ParamText, элементами которого выступают списки ParamWords, элементами которых являются словари, куда в дальнейшем будут заносится морфологические параметры словоформы, далее за счет вложенных циклов осуществляется определение морфологических параметров для каждой словоформы списка Words, из списка Text, после чего осуществляется определение морфологических параметров словоформ, необходимых для дальнейшего определения роли каждой словоформы в предложении, после чего осуществляется определение морфологических параметров за счет приведения словоформы в начальную форму при помощи метода POS-tagging, после чего за счет сравнения словоформы со словоформами специального словаря осуществляется определение ее части речи, определение остальных параметров осуществляется по суффиксу используемому в словоформе, после определения параметров он записывается в словарь, который является элементом списка ParamWords, далее для определения роли словоформы создается список Role, элементы которого представляют собой список WordRole, куда в дальнейшем будут записываться роли каждой словоформы, также создается список Res, который будет содержать значимые словоформы, на основании которых в дальнейшем будут формироваться команды сценария машинной настройки, список Res состоит из списка словарей WordsMetric, словарь содержит в себе словоформу и ее роль в предложении, далее за счет вложенных циклов осуществляется определение морфологических параметров для каждой словоформы списка Words, из списка Text, на основе метода дерева зависимостей предложения, далее при помощи цикла в список Res осуществляется отбор значимых словоформ из списка Text, после чего на основе списка значимых словоформ осуществляется формирования сценария машинной настройки при помощи элемента формирования команд на основе нейросетевой модели следующим образом: создается файл машинной настройки Command куда в дальнейшем будут записываться команды настройки, в цикле формирования команд осуществляет перевод каждого элемента списка Res в команду настройки, при этом определение команд осуществляется обученной нейронной сетью, которая сопоставляет каждой словоформе из Res, команду настройки, также стоит отметить что для определения команд необходима база данных команд по настройки средств защиты информации, которая используется нейронной сетью при сопоставлении словоформы с конкретной командой, также для корректного перевода некоторых словоформ необходим инвентарный файл содержащий дополнительную информацию по настраиваемым средствам защиты инфомрации, после определения каждая команда записывается в сценарий машинной настройки, по итогу осуществляется вывод файла сценария для его дальнейшей обработки.

в) причинно-следственная связь между признаками и техническим результатом.

Благодаря новой совокупности существенных признаков в заявленном способе расширяется функционал работы системы, осуществляющей автоматизированное реагирование на инциденты информационной безопасности за счет обеспечения правомерности принимаемых решений по ликвидации инцидента информационной безопасности путем проведения экспертом проверки и юридического заверения формируемой инструкции, расширения за счет общего характера инструкции области применения выработанных решений по противодействию компьютерным инцидентам и возможности автоматизированного применения инструкции на защищаемых системах путем применения способа формирования на основе инструкции сценариев машинной настройки системы защиты информации.

Проведенный анализ уровня техники позволил установить, что аналоги, имеющие совокупность признаков, описанных в предложенном способе, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными признаками предлагаемого способа, показали, что они не следуют явным образом из уровня техники. Также не выявлена известность отличительных признаков, обусловливающих тот же технический результат, который достигнут в заявленном способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показаны:

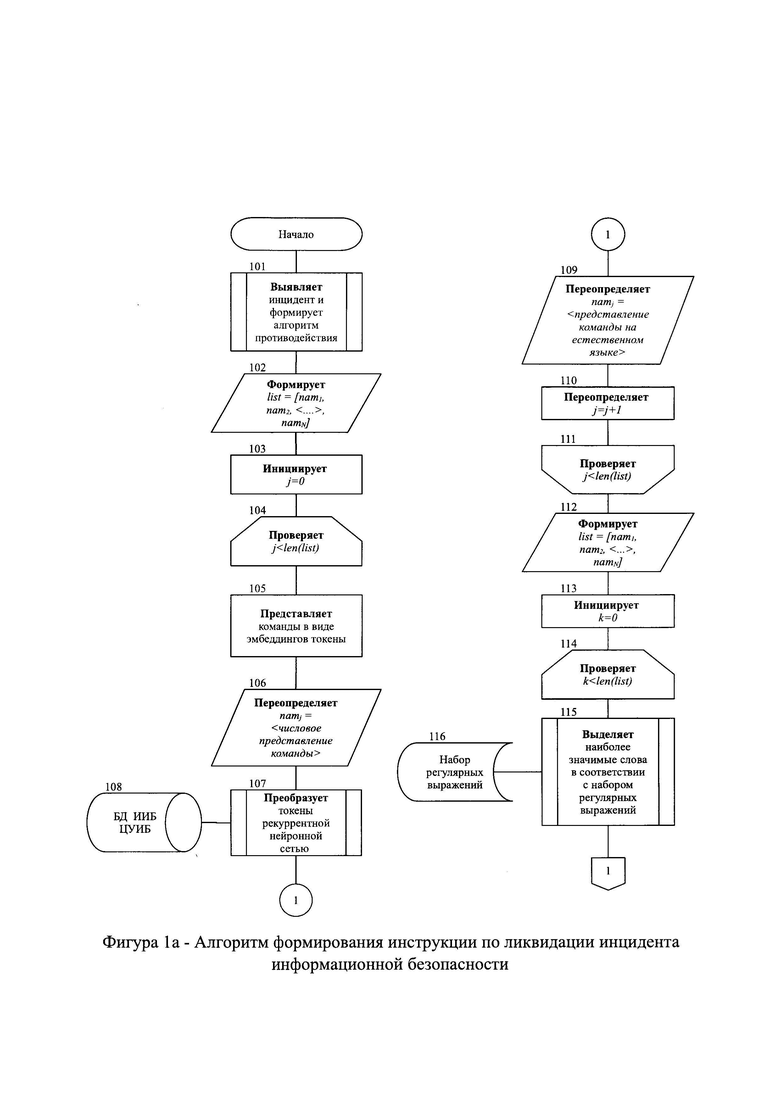

Фиг. 1а - Алгоритм формирования инструкции по ликвидации инцидента информационной безопасности;

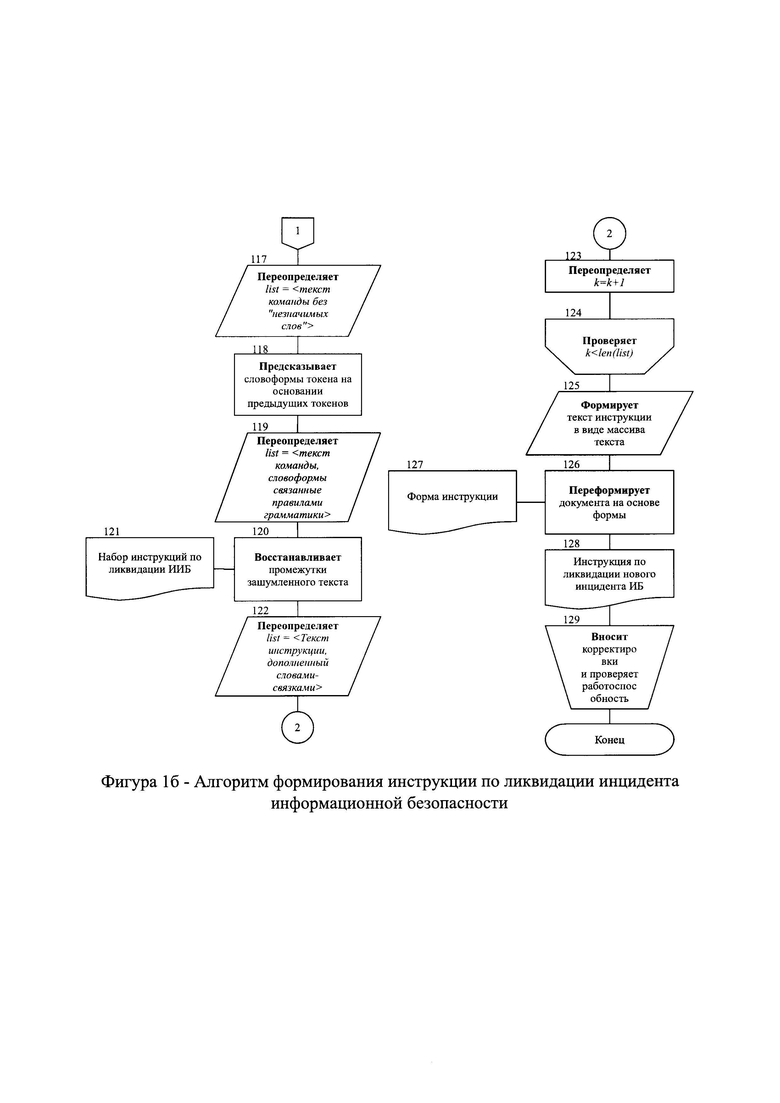

Фиг. 1б - Алгоритм формирования инструкции по ликвидации инцидента информационной безопасности;

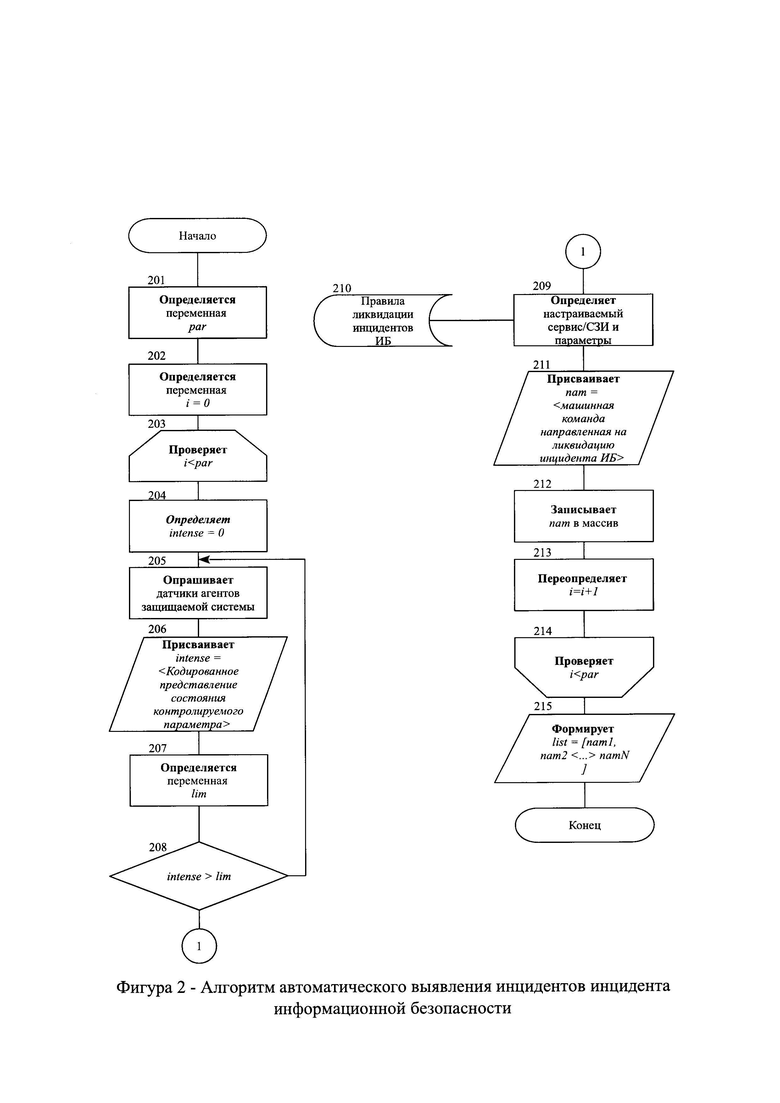

Фиг. 2 - Алгоритм выявления и формирования порядка противодействия инциденту информационной безопасности;

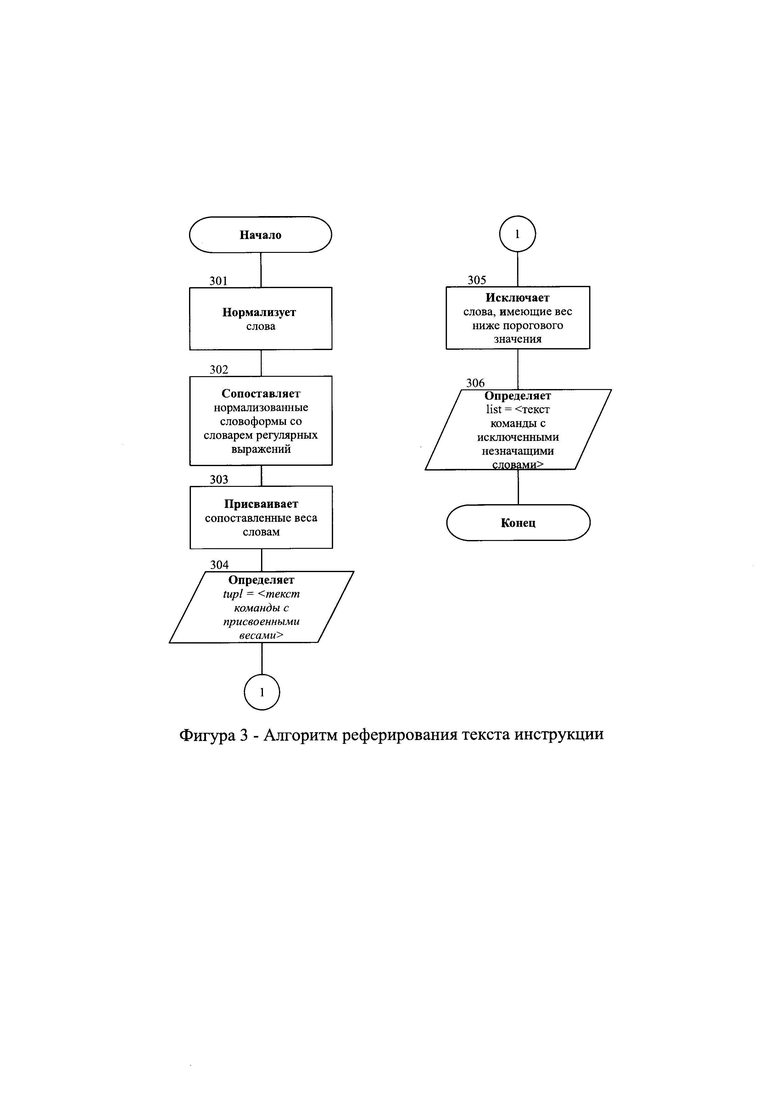

Фиг. 3 - Алгоритм выделения значимых словоформ из алгоритма противодействия инциденту информационной безопасности;

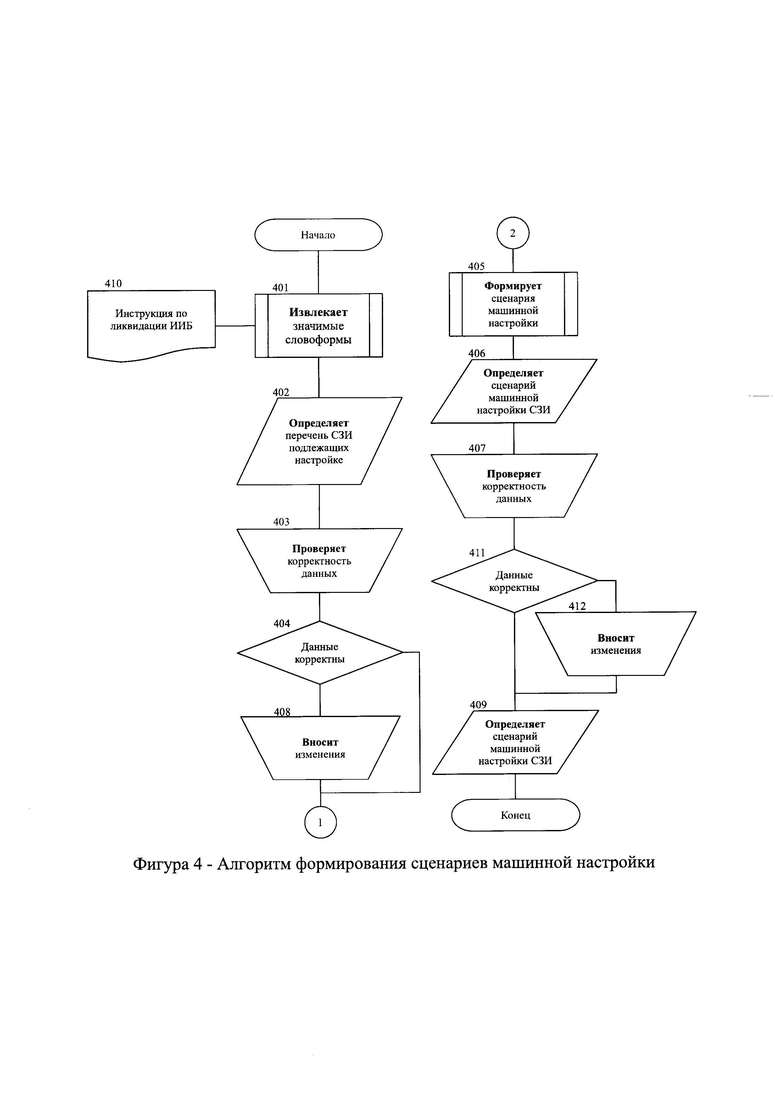

Фиг. 4 - Алгоритм функционирования АС формирования сценариев машинной настройки;

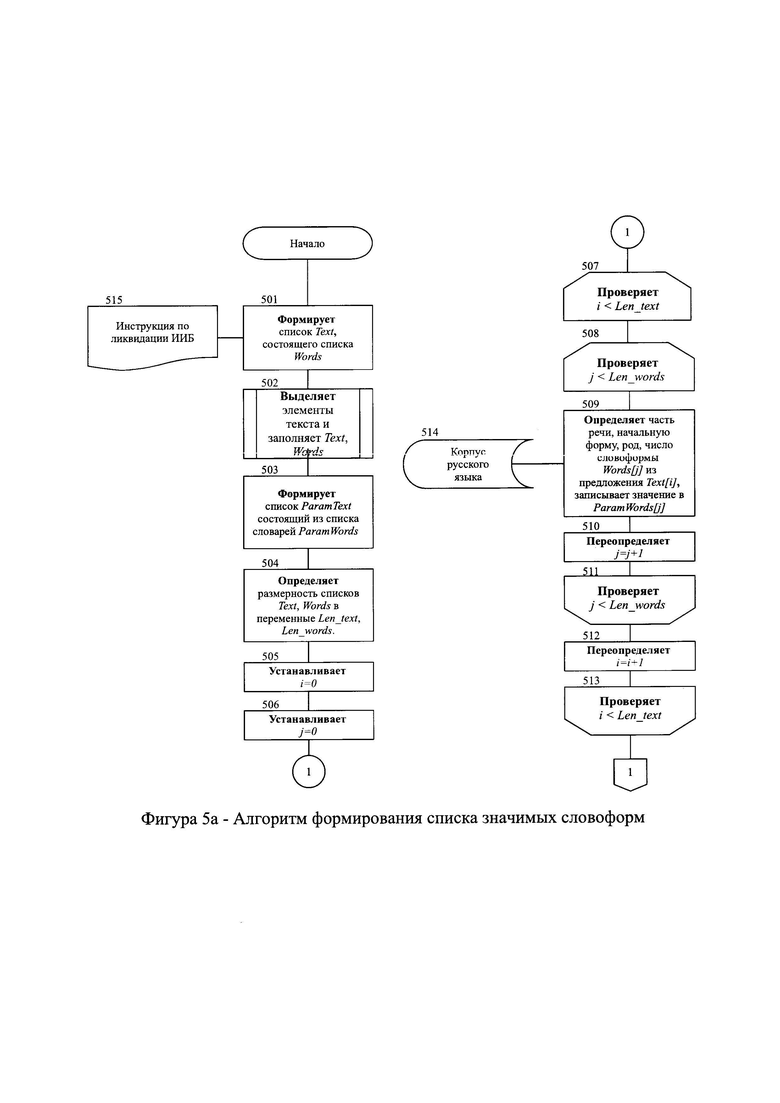

Фиг. 5а - Алгоритм формирования списка значимых словоформ из инструкции по ликвидации инцидента информационной безопасности;

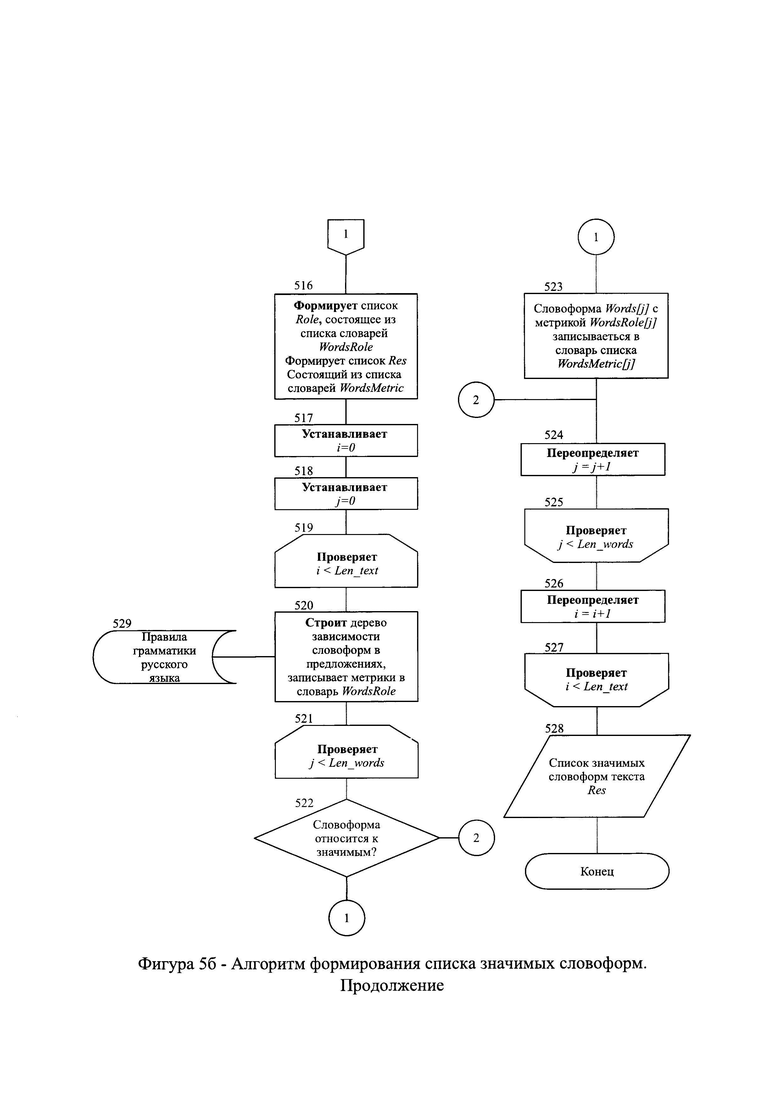

Фиг. 56 - Алгоритм формирования списка значимых словоформ из инструкции по ликвидации инцидента информационной безопасности;

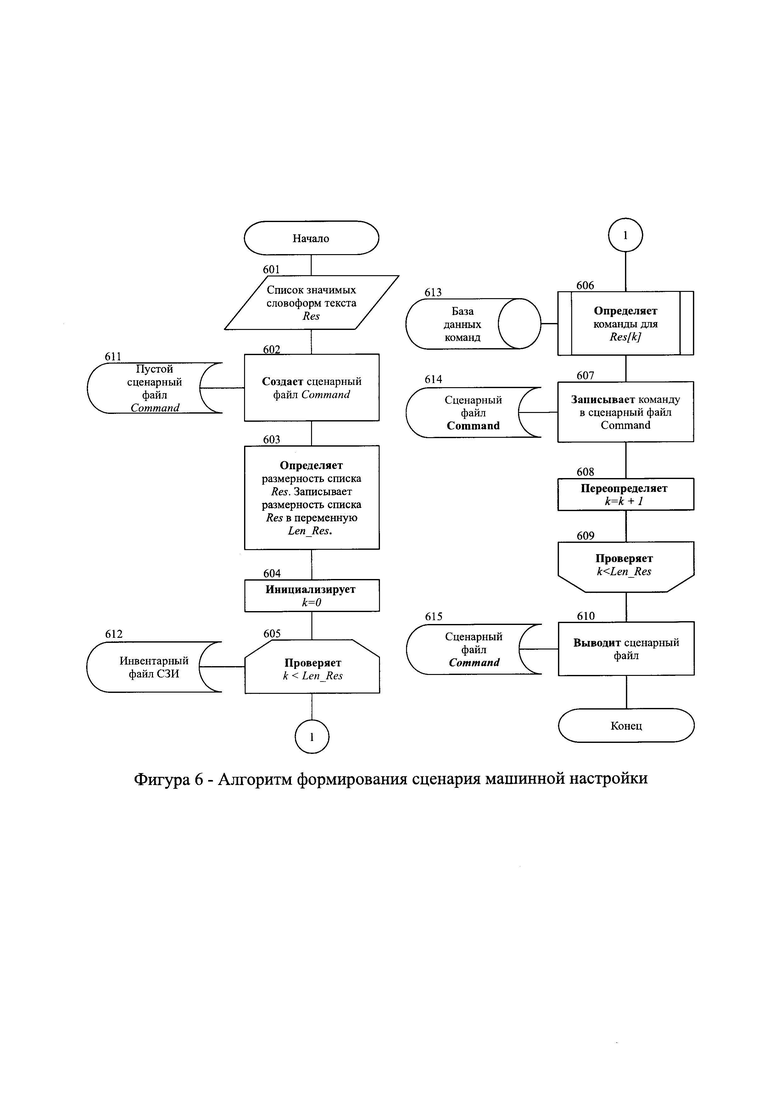

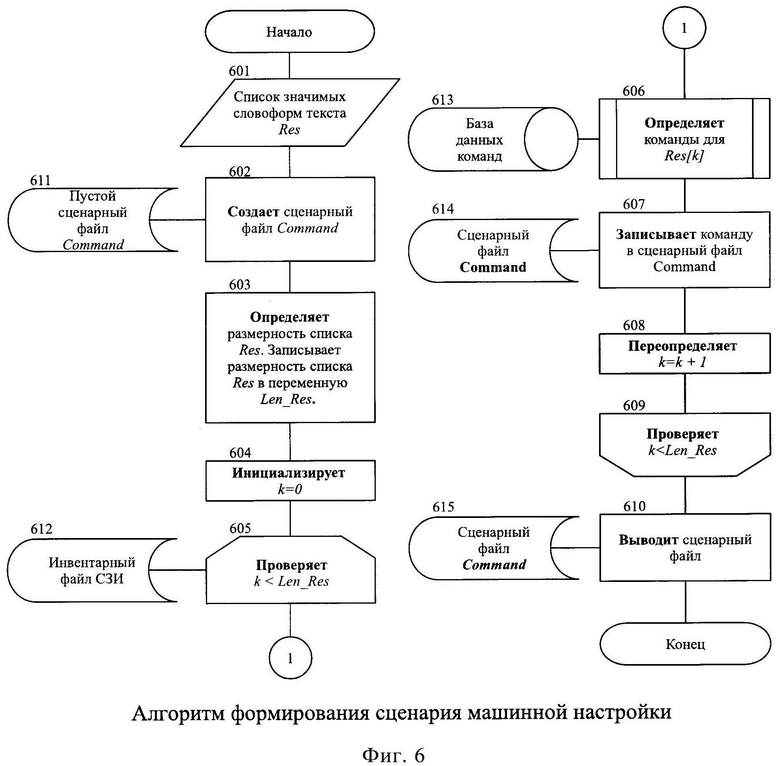

Фиг. 6 - Алгоритм формирования сценария машинной настройки.

Осуществление изобретения

Типичной практической задачей, возникающей при организации взаимодействия между центрами управления информационной безопасностью (далее - ЦУИБ) и его объектами защиты, каждый из которых может представлять уникальную автоматизированную систему (далее - АС), является задача, разработка экспертом ЦУИБ и реализации администраторами обеспечения безопасности информации объектов защиты, инструкции по ликвидации инцидентов информационной, написанной на естественном языке, заключающейся в изменении конфигурации средств защиты информации, разработанной ЦУИБ для всех объектов защиты, и соответственно не учитывающей всех особенностей конкретных АС. Таким образом на администратора обеспечения безопасности информации возлагается дополнительная задача по анализу инструкции по ликвидации инцидентов информационной безопасности и разработки на ее основе сценария машинной настройки средств защиты информации, применительно к конкретной АС, учитывающего все ее структурные и технические особенности.

На фиг. 1а, 1б представлен алгоритм формирования инструкций по ликвидации инцидентов информационной безопасности.

Автоматизированная система формирования инструкций по ликвидации инцидентов информационной безопасности, работающая в соответствии с нижеописанным алгоритмом начинает работу одновременно с началом функционирования защищаемой системы. Алгоритм начинается с предопределенного процесса (блок 101), подробно описанного на фиг. 2. В алгоритме определяется переменная par, которая представляет собой числовое значение количества проверяемых параметров безопасности объекта, таких, как например интенсивность сетевого трафика, информация системного журналирования, средств защиты от несанкционированного доступа и т.п (блок 201).

Определяется счетчик цикла i равный нулю, который инициализирует цикл с проверкой выхода из цикла по условию i<par, направленный на непрерывный мониторинг информационной безопасности целевой системы (блок 202, 203).

Далее, в цикле (блок 203-214), определяется буферная переменная intense равная нулю (блок 204). Эта переменная используется далее в алгоритме для численной оценки проверяемых параметров защищенности.

Компьютерная система с элементами искусственного интеллекта имеет на каждом узле защищаемой системы, являющемся агентом, датчики, которые осуществляют сбор информации о состоянии безопасности системы. В каждой итерации цикла компьютерная система опрашивает датчики и получает от них данные, характеризующие состояние проверяемого параметра, и кодирует их целым числом, определенным на известном пределе (блок 205).

Переменной intense присваивается кодированное значение состояния контролируемого параметра (блок 206) из множества положительных целых чисел.

Инициализируется переменная lim, определенная в соответствии с таблицами аномалий параметров, которая является целым числом и характеризует состояние параметра, которое с точки зрения информационной безопасности является аномальным или опасным (блок 207). Переменная intense сравнивается со значением lim. По результатам сравнения принимается решение (блок 208). Если переменная intense не превышает значение переменной lim, алгоритм возвращается к этапу опроса датчиков агентов. Это позволяет производить мониторинг системы беспрерывно. В случае если значение intense превысило значение lim алгоритм продолжает выполнение и информация об этом передается на следующий этап.

Для ликвидации возникшего инцидента задействуется система машинного интеллекта, который в зависимости от типа и значения параметра в реальном времени определяет элемент объект защищаемой системы, на который необходимо оказать управляющее воздействие для ликвидации инцидента информационной безопасности. В качестве объекта может выступать функционирующая в системе служба или средство защиты информации. Определение происходит на основании правил ликвидации инцидентов информационной безопасности, представляющих собой обобщенную базу знаний о выявлявшихся ранее инцидентах и принимаемых мерах по их устранению (блок 210). После определения объекта (блок 209) определяется процесс или параметр, подлежащий настройке или переконфигурированию. Эти данные передаются далее в следующий блок.

Вводится буферная переменная пат, в которую записывается переданная команда настройки вместе с параметрами (блок 211).

Значение переменной пат записывается в массив данных, который после прохождения всех итераций цикла используется для формирования динамического списка команд (блок 212).

Счетчик цикла i увеличивается на единицу (блок 213). При выполнении условия проверки выхода из цикла на этом этапе он завершается (блок 214).

Формируется динамический список list (блок 215), представляющий собой автоматически сформированный алгоритм противодействия инциденту информационной безопасности и являющийся основой для разработки инструкции по ликвидации этого инцидента, результат работы данного блока одновременно является завершением работы процесса, описанного на фиг. 2 и частью алгоритма, описанного на фиг. 1.

Динамический список list, перезаписывается для работы в алгоритме, представленном на рисунке 1 (блок 102). Определяется счетчик цикла j равный нулю (блок 103), который используется для инициализации цикла по условию j>len(list), где len(list) - длина списка list (блок 104-111).

В соответствии с методами обработки естественного языка с использованием нейронных сетей и вычислительных машин необходимо представление слов команд в виде числовых значений. Для этого все слова (далее в контексте автоматизированной обработки естественного языка - токен) в команде (каждая команда хранится в отдельной ячейке списка) кодируются. Так как сеть преобразовывает одну последовательность кода в другую, эквивалентную ей по определенному правилу, метод кодирования может использоваться любой, но с обязательным условием использования данного метода на всем протяжении работ алгоритма. В результате слова команды представляются в виде кодовых величин токенов, пригодных для дальнейшей машинной обработки и передаются дальше для переопределения списка (блок 105).

Значение в соответствующей номеру итерации ячейке списка переопределяется в числовое представление (блок 106).

Переопределенное значение подается на вход трансформера (рекуррентной нейронной сети, выполняющей задачу перевода одной последовательности в другую, соответствующую ей). Входную последовательность обрабатывают кодировщики, а выходную генерирует декодировщик (блок 107), обученные на базе данных (блок 108) известных инцидентов и выборок из инструкций по ним. В результате применения такого метода на выходе декодировщика получается представленная на естественном языке эквивалента хранящейся в ячейке команды.

Значение в соответствующей номеру итерации ячейке списка переопределяется в значение, представленное текстовой эквивалентной команды на естественном языке (блок 109).

Переменная цикла j увеличивается на единицу. После выхода из цикла дальнейшее выполнение алгоритма продолжается с этого этапа (блок 110).

На выходе из цикла (блок 111) формируется список преобразованных команд на естественном языке. Этот список является рефератом инструкции на естественном языке, однако текст в нем неструктурирован и представляет собой набор несвязанных между собой словоформ (блок 112).

Далее определяется счетчик цикла k равный нулю (блок 113), который инициализирует цикл по условию k<len(list), где len(list) - длина списка list (блоки 114-124).

В цикле функционирует предопределенный процесс выделения наиболее значимых слов (блок 115) в соответствии с набором регулярных выражений (блок 116), описанный на фиг. 3.

Слова команды нормализуются для рассмотрения одинаковых по смыслу слов в виде единой словоформы. Нормализация является первым этапом использования математического метода Луна, позволяющего выделить из текста наиболее значимые слова. Для этого от слов отбрасываются окончания, приставки и суффиксы, не направленные на изменение смысла слова (блок 301).

Каждому слову в команде присваивается значение веса этого слова и производит сопоставление словоформы со словарем регулярных выражений (блок 302). В связи со спецификой использования частично формализованного языка, для присвоения весов словам и словоформам используется заранее рассчитанный показатель, записанный в набор регулярных выражений (блок 303).

Формируется список кортежей tupl, где tupl представляет собой набор данных {Слово, вес} (блок 304).

Из текста исключаются слова, присвоенный вес значимости которых ниже определенного порогового значения. Точное пороговое значение присваивается оператором (экспертом или администратором информационной безопасности) и может быть изменено в зависимости от конкретной ситуации (блок 305).

Формируется список list, определяющий текст команд с исключенными незначащими словами, данный этап завершает работу процесса, раскрытого на фиг. 3 и одновременно является данными для работы алгоритма, описанного на фиг. 1 (блок 306, блок 117).

Слова команды денормализуются путем обработки реферирующим методом, предсказывающем грамматическую словоформу правостоящего токена на основании предыдущих токенов (блок 118). Для корректной работы метода используется система правил грамматики и регулярных выражений.

Ячейке списка list переопределяется текст команды, словоформы которого связаны между собой при помощи правил грамматики (блок 119).

Текст команды на этом этапе представляет собой так называемый «зашумленный» текст, т.е. текст, в котором существуют отсутствующие по смыслу слова связки, союзы, предлоги и т.п. Методы восстановления зашумленного текста предсказывают необходимые слова (блок 120) на основании правил построения официально-деловых документов и примеров построения конкретных инструкций, представленных набором инструкций по ликвидации инцидентов информационной безопасности (блок 121).

Ячейке списка list переопределяется текст команды, дополненный словами-связками, союзами, предлогами и официальными словооборотами (блок 122).

Переменная цикла k: увеличивается на единицу (блок 123).

Формируется текст инструкции в виде массива текста, извлеченного из динамического списка (блок 125).

Текст инструкции разбивается на логические пункты по индексам массива и встраивается в форму (блок 126), представляющую собой макет инструкции, на котором проставлены необходимые реквизиты (блок 127).

Выходным результатом является инструкция по ликвидации нового инцидента информационной безопасности, включающая полное обобщенное описание алгоритма ликвидации инцидента информационной безопасности с указанием настраиваемых элементов защищаемой системы и проводимых с ними операций (блок 128). Достоинством такой инструкции является высокая степень автоматизации процесса ее формирования, что положительно влияет на оперативность процесса ликвидации инцидента информационной безопасности. К недостаткам инструкции можно отнести возможные грамматические и логико-грамматические ошибки в тексте, не совсем соответствующие стилю порядки слов или ошибки описания тех или иных операций. Данные недостатки устраняются экспертом ЦУИБ на этапе корректировки и заверения инструкции (блок 129).

Автоматизированная система формирования сценариев машинной настройки начинает свою работу с момента получения администратором безопасности АС, инструкции по ликвидации инцидента информационной безопасности от ЦУИБ (блок 410), и ввода ее в систему.

После чего из инструкции осуществляется извлечение значимых словоформ (блок 401). Извлечение значимых словоформ осуществляется по алгоритму формированию значимых словоформ (фиг. 5).

В результате работы алгоритма формируется перечень средств защиты информации (далее - СЗИ) (блок 402), где в качестве элементов перечня могут быть представлены как наименования СЗИ, так и их вид (например, антивирус, межсетевой экран), помимо этого также для каждого элемента перечня определяется действие, которое необходимо произвести (например обновить, изменить настройку файла конфигурации, установить значение параметра), для каждого действия могут определятся конкретные значение которые нужно установить для конкретного параметра (например «false», «enable»).

Администратор безопасности АС ознакамливается с полученными данными (перечнем СЗИ подлежащих настройке), и проверят корректность данных и их полноту (блок 403).

В случае если администратор безопасности АС обнаруживает недопустимые значения в данных или отсутствие необходимых значений, он самостоятельно вносит изменения в данные на основе инструкции по ликвидации инцидента информационной безопасности (блоки 404, 411).

После проверки корректности и полноты перечень СЗИ с дополнительной информацией поступает в модуль формирования сценария машинной настройки (блок 405), который осуществляет на основании полученных данных формирование команд и их запись в сценарий машинной настройки, в соответствии с алгоритмом формирования сценария машинной настройки (фиг. 6).

В результате работы алгоритма формируется файл сценария машинной настройки (блок 406). После чего администратор безопасности АС ознакамливается с сценарием машинной настройки СЗИ и проверяет правильность, порядок и полноту содержащихся в нем команд настройки (блок 407). В случае если администратор безопасности АС обнаруживает ошибки в содержании команд, он самостоятельно вносит изменения в сценарий машинной настройки (блок 408, 412).

После чего осуществляется вывод файла сценария машинной настройки для его дальнейшего применения (блок 409).

Формирование списка значимых словоформ представлено на фиг. 5 и осуществляется следующим образом:

Осуществляется ввод инструкции по ликвидации инцидентов информационной безопасности, которая представляет собой электронный документ (блок 515).

Формируется список Text, элементы которого представляют собой список Words (блок 501). Такая организация структуры данных необходима для связанного хранения предложений и словоформ содержащихся в этих предложения. Так элементы списка Words представляют собой словоформы представленные в строковом типе данных. Все словоформы одного предложения относятся к одному элементу списка Text. Таким образом размерность списка Text определяется количеством предложений в тексте инструкции по ликвидации, а размерность каждого списка Words определяться, количеством словоформ каждого предложения.

Выделение элементов структуры текста осуществляется на основании метода токенизации (блок 502), заключающего в разбиение текста на предложения и словоформы на основании знаков табуляции и препинания. Также на этом этапе осуществляется заполнение словоформами каждого предложения списков Words, которые в свою очередь определяются элементами списка Text.

Формируется список ParamText, элементы которого представляют собой список ParamWords (блок 503). При этом каждый элемент списка ParamWords представляет собой словарь морфологических параметров словоформ. Такая организация структуры данных необходима для связанного хранения морфологических параметров каждой словоформы с предложением этой словоформы. Стоит отметить, то словарь морфологических параметров по своей структуре одинаков для каждой словоформы, а размерность списков ParamText и ParamWords будет соответствовать размерности списков Text и Words.

Определяется размерность списка Text и Words, записывая их в переменные Len_text и Len_words (блок 504). Данные переменные необходимы для организации циклов по определению, морфологических параметров словоформ. Также для организации циклов инициализируются переменные i и j, при этом их значения устанавливаются равными 0 (блок 505, 506).

Для определения морфологических параметров словоформ предложений используется цикл обработки предложений (блоки 507-513), переменная г увеличивается на единицу (блок 512) после каждого выполнения цикла, условием выполнения цикла является условие i<Len_text (блок 513).

Для определения морфологических параметров каждой словоформы используется цикл обработки словоформ (блок 508-511), переменная j увеличивается на единицу после каждого выполнения цикла (блок 510), условием выполнения цикла является условие j<Len_words (блок 511).

Определение морфологических параметров словоформ, таких как часть речи, начальная форма, род, число, необходимо для дальнейшего определения роли каждой словоформы в предложении. Определение морфологических параметров осуществляется за счет приведения словоформы в начальную форму при помощи метода POS-tagging (блок 509), после чего за счет сравнения словоформы со словоформами словаря осуществляется определение ее части речи (блок 514). Определение остальных параметров осуществляется по суффиксу используемому в словоформе. После определения параметров он записываться в словарь, который является элементом списка ParamWords.

Для определения роли словоформы формируются список Role, элементы которого представляют собой список WordRole, куда в дальнейшем будут записываться роли каждой словоформы (блок 516). Для выполнения циклов необходимых для определения роли словоформ значения переменных i и j устанавливаются равными 0 (блок 517, 518). Также формируется список Res, который будет содержать значимые словоформы, на основании которых в дальнейшем будут формироваться команды сценария машинной настройки. Список Res состоит из списка словарей WordsMetric. Словарь содержит в себе словоформу и ее роль в предложении.

Для определения роли предложений используется цикл обработки предложений (блок 519-527), переменная i увеличивается на единицу после каждого выполнения цикла (блок 526), условием выполнения цикла является условие i<Len_text (блок 527).

Построение дерева зависимости заключается в определении роли каждой словоформы (блок 520). Построение дерева зависимости осуществляется на основании грамматики русского языка (блок 529).

Для заполнения списка Res используется цикл обработки словоформ (блок 521-525), переменная j увеличивается на единицу после каждого выполнения цикла (блок 524), условием выполнения цикла является условие j<Len_words (блок 525).

После построения дерева зависимости (блок 520) осуществляется определение значимости словоформы (блок 522). Словоформа относится к значимой, если она представлено как наименование СЗИ, или как их вид (например, антивирус, межсетевой экран), или является действием, которое необходимо произвести (например обновить, изменить настройку файла конфигурации, установить значение параметра), или является конкретным значением которые нужно установить для конкретного параметра (например 'false', 'enable'). Определение роли осуществляться на основании роли словоформы. Значимая словоформа записываться в словарь списка WordsMetric (блок 523). После чего осуществляется вывод списка значимых словоформ (блок 528).

Формирование сценария машинной настройки представлено на фиг. 6, и осуществляется следующим образом:

Осуществляется ввод списка значимых словоформ текста, полученный в ходе работы алгоритма формирования списка значимых словоформ - Res (блок 601). Список Res состоит из списка WordsMetric (каждый список определят одно предложение). Элементом списка WordsMetric является словарь, состоящий из словоформы и роли словоформы. Далее создается пустой файл машинной настройки Command (блок 611) куда в дальнейшем будут записываться команды настройки (блок 602). После чего для функционирования цикла по формированию команд определяется размерность списка Res, а также инициализируется переменная k с присвоением ей значения 0 (блок 603, 604).

В цикле формирования команд (блоки 605-609) осуществляется перевод каждого элемента списка Res в команду настройку (каждый элемент списка Res определят одно предложение). Переменная k увеличивается на единицу после каждого выполнения цикла (блок 608), условием выполнения цикла является условие j<Len_words (блок 609).

Определение команд осуществляется обученной нейронной сетью, которая сопоставляет каждую словоформу из Res[k] с командой (блок 606). Для определения команд необходима БД команд по настройки СЗИ (блок 613), которой пользуется нейронная сеть при сопоставлении словоформы с конкретной командой. Также для корректного перевода некоторых словоформ необходим инвентарный файл (блок 612), содержащий наименования СЗИ установленных в конкретной АС, а также сетевые адреса, по которым расположены настраиваемые СЗИ. После определения каждая команда записывается в сценарий машинной настройки (блок 607, 614). Далее осуществляется вывод файла сценария для его дальнейшей обработки администратором безопасности АС (блок 610, 615).

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ автоматической классификации конфиденциальных формализованных документов в системе электронного документооборота | 2015 |

|

RU2647640C2 |

| СПОСОБ АВТОМАТИЧЕСКОЙ КЛАССИФИКАЦИИ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ В СИСТЕМЕ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА С АВТОМАТИЧЕСКИМ ФОРМИРОВАНИЕМ РЕКВИЗИТА РЕЗОЛЮЦИИ РУКОВОДИТЕЛЯ | 2018 |

|

RU2692972C1 |

| СПОСОБ АВТОМАТИЧЕСКОЙ КЛАССИФИКАЦИИ ФОРМАЛИЗОВАННЫХ ТЕКСТОВЫХ ДОКУМЕНТОВ И АВТОРИЗОВАННЫХ ПОЛЬЗОВАТЕЛЕЙ СИСТЕМЫ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА | 2017 |

|

RU2692043C2 |

| СПОСОБ АВТОМАТИЧЕСКОЙ КЛАССИФИКАЦИИ ФОРМАЛИЗОВАННЫХ ДОКУМЕНТОВ В СИСТЕМЕ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА | 2013 |

|

RU2546555C1 |

| Способ автоматической классификации электронных документов в системе электронного документооборота с автоматическим формированием электронных дел | 2019 |

|

RU2726931C1 |

| Система автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности | 2023 |

|

RU2809929C1 |

| СПОСОБ АВТОМАТИЧЕСКОЙ КЛАССИФИКАЦИИ ФОРМАЛИЗОВАННЫХ ЭЛЕКТРОННЫХ ГРАФИЧЕСКИХ И ТЕКСТОВЫХ ДОКУМЕНТОВ В СИСТЕМЕ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА С АВТОМАТИЧЕСКИМ ФОРМИРОВАНИЕМ ЭЛЕКТРОННЫХ ДЕЛ | 2020 |

|

RU2759887C1 |

| СПОСОБ И СИСТЕМА ДЛЯ ВЫСТРАИВАНИЯ ДИАЛОГА С ПОЛЬЗОВАТЕЛЕМ В УДОБНОМ ДЛЯ ПОЛЬЗОВАТЕЛЯ КАНАЛЕ | 2018 |

|

RU2688758C1 |

| СПОСОБ УПОРЯДОЧЕНИЯ ДАННЫХ, ПРЕДСТАВЛЕННЫХ В ТЕКСТОВЫХ ИНФОРМАЦИОННЫХ БЛОКАХ ДАННЫХ | 2000 |

|

RU2210809C2 |

| Система предотвращения утечки информации и способ предотвращения утечки информации | 2024 |

|

RU2830388C1 |

Изобретение относится к способу автоматизированного формирования инструкций по ликвидации инцидентов информационной безопасности и формирования на их основе машинных сценариев настройки системы защиты информации. Техническим результатом является генерация машинных сценариев настройки системы защиты информации, адаптированных к конкретной защищаемой системе. В способе осуществляется сбор информации, которая представляет собой события информационной безопасности, на основании полученной информации формируется инструкция по ликвидации данного инцидента информационной безопасности посредством генерации последовательности команд, представляющей собой алгоритм противодействия инциденту информационной безопасности, из которой формируют связный текст инструкции, получаемый за счет выполнения обработки нейросетевыми моделями, осуществляющими перекодирование слов последовательности команд в соответствующие слова естественного языка, затем выполняется ввод инструкции по ликвидации инцидента информационной безопасности в виде текстового электронного документа и формируется сценарий машинной настройки при помощи элемента формирования команд посредством нейросетевой модели на основе полученной инструкции, при этом нейронная сеть использует базу данных команд по настройке средств защиты информации при сопоставлении словоформ инструкции с конкретной командой, а также для корректного перевода некоторых словоформ нейронная сеть использует инвентарный файл, содержащий дополнительную информацию по настраиваемым средствам защиты информации. 8 ил.

Способ автоматизированного формирования инструкций по ликвидации инцидентов информационной безопасности и формирования на их основе машинных сценариев настройки системы защиты информации, содержащий систему машинного интеллекта, производящего автоматический отпор возникающим компьютерным инцидентам путем скрытых операций в киберпространстве, включающую в себя подсистему интеллектуального управления информацией и конфигурацией и подсистему консоли управления за счет внедрения возможности автоматизированного формирования документов, входящих в состав политики противодействия инцидентам информационной безопасности и автоматизированной подготовки на их основе сценариев автоматической ликвидации последствий этих инцидентов и настройки средств защиты информации, и отличающийся тем, что в систему компьютерной безопасности, основанную на машинном интеллекте, к элементу машинного интеллекта, которым обеспечивается интеллектуальное управление, просмотр и контроль информации, за счет дополнительного элемента интеллектуального управления информацией и конфигурацией, осуществляющего сбор информации, которая может представлять собой события информационной безопасности, на основании которой осуществляется глубинное сканирование на основании субалгоритма обнаружения злого умысла и субалгоритм управления внешними сущностями, результатом которого является отчет о наличии злого умысла в событиях информационной безопасности, что является инцидентом информационной безопасности, вводится элемент автоматизированного формирования инструкции по ликвидации инцидента информационной безопасности, выход которого соединен с элементом формирования сценариев машинной настройки, при этом элементом автоматизированного формирования инструкций на основании отчета об инциденте информационной безопасности формируется инструкция по ликвидации данного инцидента информационной безопасности, при этом данный процесс реализуется следующим образом: определяется переменная par, характеризующая собой количество проверяемых на объекте параметров безопасности, собранная информация о состоянии параметров записывается в переменную intense, которая подвергается сравнению с переменной lim, характеризующей аномальное или потенциально опасное значение параметра intense соответственно, если intense превышает значение par, задействуется система машинного интеллекта, которая на основании собранной информации автоматически формирует последовательность команд, представляющую собой алгоритм противодействия инциденту информационной безопасности, которая разбивается на отдельные логические блоки, каждый из которых записывается в буферную переменную пат, которая записывается в список list, по длине списка инициализируется цикл, на каждой итерации которого соответствующая ячейка списка подвергается обработке нейросетевыми моделями, которые переводят каждое слово машинной команды в соответствующее слово естественного языка, после чего в ячейку списка list записывается уже полученное текстовое значение, при этом на выходе из цикла список представляет собой реферат инструкции на естественном языке, который снова подается на вход очередного цикла, в ходе которого слова команд сначала подвергаются нормализации для правильного подсчета весов значимости каждого отдельно взятого слова, а после каждому слову присваивается непосредственно вес, после чего слова, вес которых оказался менее определяемого экспертом числа, исключаются из текста команды, полученные таким образом наборы слов денормализуются с целью грамматически связать оставшиеся слова, при полученный текст является зашумленным, то есть не имеющим слов-связок, предлогов и других элементов, присущих официально-деловым текстам, соответственно, текст подвергается обработке методами восстановления зашумленного текста на базе алгоритмов генерирующего реферирования, что позволяет получить на выходе связный текст, отвечающий требованиям написания документов, который разбивается на логические пункты по индексам списка и встраивается в форму, имеющую необходимые реквизиты, после чего полученный документ просматривается экспертом, в него вносятся при необходимости соответствующие правки и юридически заверяется, при этом целью инструкции является приведение системы защиты информации объекта защиты в состояние, позволяющее ликвидировать последствия возникшего инцидента, при этом разработанная инструкция по ликвидации инцидента информационной безопасности не учитывает особенности конкретно отдельно взятой защищаемой системы, из-за чего носит общий характер, что компенсируется работой логического блока формирования сценариев машинной настройки, функционирующего по алгоритму формирования машинных сценариев настройки системы защиты информации, позволяющей автоматически адаптировать требования инструкции к конкретной защищаемой системе, первым этапом которого является анализ естественного языка, осуществляемый логическим блоком лингвистического процессора, представляющий программный модуль, где анализ естественного языка производится следующим образом: осуществляется ввод инструкции по ликвидации инцидента информационной безопасности в виде текстового электронного документа, после чего создается список Text, элементами которого являются списки Words, после чего осуществляется выделение словоформ каждого предложения и заполнение ими элементов списка Words, выделение словоформ осуществляется методом токенизации текстов написанных на естественном языка, после чего для последующей обработки словоформ создается список ParamText, элементами которого выступают списки ParamWords, элементами которых являются словари, куда в дальнейшем будут заносится морфологические параметры словоформы, далее за счет вложенных циклов осуществляется определение морфологических параметров для каждой словоформы списка Words из списка Text, после чего осуществляется определение морфологических параметров словоформ, необходимых для дальнейшего определения роли каждой словоформы в предложении, после чего осуществляется определение морфологических параметров за счет приведения словоформы в начальную форму при помощи метода POS-tagging, после чего за счет сравнения словоформы со словоформами специального словаря осуществляется определение ее части речи, определение остальных параметров осуществляется по суффиксу, используемому в словоформе, после определения параметров он записывается в словарь, который является элементом списка ParamWords, далее для определения роли словоформы создается список Role, элементы которого представляют собой список WordRole, куда в дальнейшем будут записываться роли каждой словоформы, также создается список Res, который будет содержать значимые словоформы, на основании которых в дальнейшем будут формироваться команды сценария машинной настройки, список Res состоит из списка словарей WordsMetric, словарь содержит в себе словоформу и ее роль в предложении, далее за счет вложенных циклов осуществляется определение морфологических параметров для каждой словоформы списка Words, из списка Text, на основе метода дерева зависимостей предложения, далее при помощи цикла в список Res осуществляется отбор значимых словоформ из списка Text, после чего на основе списка значимых словоформ осуществляется формирования сценария машинной настройки при помощи элемента формирования команд на основе нейросетевой модели следующим образом: создается файл машинной настройки Command, куда в дальнейшем будут записываться команды настройки, в цикле формирования команд осуществляет перевод каждого элемента списка Res в команду настройки, при этом определение команд осуществляется обученной нейронной сетью, которая сопоставляет каждой словоформе из Res, команду настройки, также стоит отметить что для определения команд необходима база данных команд по настройки средств защиты информации, которая используется нейронной сетью при сопоставлении словоформы с конкретной командой, также для корректного перевода некоторых словоформ необходим инвентарный файл, содержащий дополнительную информацию по настраиваемым средствам защиты информации, после определения каждая команда записывается в сценарий машинной настройки, по итогу осуществляется вывод файла сценария для его дальнейшей обработки.

Авторы

Даты

2024-12-27—Публикация

2023-12-04—Подача