Изобретение относится к вычислительной технике и сфере обеспечения информационной безопасности.

В настоящем описании далее будут использоваться следующие термины и определения.

Компьютерная атака - целенаправленное несанкционированное воздействие на информацию, на ресурс информационной системы или получение несанкционированного доступа к ним с применением программных или программно-аппаратных средств.

Внешние источники данных о компьютерных атаках - ресурсы и сервисы, предоставляющие данные об уязвимостях, эксплоитах, обновлениях безопасности, результатах сканирования внешнего периметра инфраструктуры.

Ранее описанные, но неформализованная и неструктурированная техника реализации компьютерной атаки - описанная последовательность реализации компьютерная атака специалистами в сфере информационной безопасности в виде текста на специализированных информационных ресурсах (например, https://www.securitylab.ru/, https://xakep.ru/, https://www.kaspersky.ru/blog/targeted-attack-anatomy/4388/), но неструктурированная в формализованном виде (например, в формате MITRE ATT&CK).

Морфема - это минимальная значимая неделимая часть слова (https://russkiiyazyk.ru/sostav-slova/morfema-v-russkom-yazyike-opredelenie.html).

Главная морфема - корень слова (https://russkiiyazyk.ru/sostav-slova/morfema-v-russkom-yazyike-opredelenie.html).

Известно решение «Многоэтапное распознавание именованных сущностей в текстах на естественном языке на основе морфологических и семантических признаков» (патент RU 2 619 193 G06F 17/28 (2006.01) от 12.05.2017 Бюл. №14), заключающееся в том, что система распознавания именованных сущностей в текстах на естественном языке, основанный на использовании морфологических и семантических признаков, система, содержащая: память; процессор, связанный с данной памятью и выполненный с возможностью: выполнять лексико-морфологический анализ текста на естественном языке, содержащего множество токенов, где каждый токен содержит по крайней мере одно слово естественного языка; определять на основе лексико-морфологического анализа одно или более лексических значений и грамматических значений, связанных с каждым токеном в множестве токенов; вычислять для каждого токена в множестве токенов одну или более функций классификатора с использованием лексических и грамматических значений, ассоциированных с токеном, причем значение каждой функции классификатора указывает на оценку степени ассоциации токена с категорией именованных сущностей; выполнять синтактико-семантический анализ по крайней мере части текста на естественном языке для получения множества семантических структур, представляющих часть текста на естественном языке; и интерпретировать семантические структуры с использованием набора продукционных правил для определения, для одного или более токенов, входящих в часть текста на естественном языке, оценки степени ассоциации токена с категорией именованных сущностей.

Известно решение «Способ и система автоматического поиска и коррекции ошибок в текстах на естественном языке» (патент RU 2785207 G06F 40/205 (2020.01), G06F 40/232 (2020.01), G06N 3/08 (2006.01) от 05.12.2022 Бюл. №34), заключающееся в том, что система автоматического поиска и коррекции ошибок в текстах на естественном языке, содержит: вспомогательный модуль, выполненный с возможностью редактирования словарей правил для эвристического модуля проверки грамматической правильности; модуль генерации обучающего набора данных, выполненный с возможностью создания обучающего набора предложений, в которых алгоритмически порождены ошибки и помечены как ошибки разного типа с помощью тегов; модуль обучения нейросетевой модели, выполненный с возможностью: получения обучающего набора данных, полученного из модуля генерации обучающего набора данных, - инициализации модели машинного обучения и ее применения в процессе обучения к предложениям обучающего набора данных и формирования распределения вероятностей ошибок из набора тегов для каждого слова в обучающем наборе предложений; центральный управляющий модуль, выполненный с возможностью: получения исходных данных проверяемого текста от модулей системы, деления проверяемого текста на предложения, передачи фрагментов текста на проверку подключенным модулям, получения от подключенных модулей результатов проверки, объединения полученных на предыдущем шаге результатов проверки модулей в общую разметку текста, осуществляемую по единым принципам; эвристический модуль проверки грамматической правильности, выполненный с возможностью: получения на вход проверяемого текста, применения к нему правил поиска грамматических и других ошибок, передачи управляющему модулю информации о сработавших правилах; нейросетевой модуль, выполненный с возможностью получения на вход предложения на естественном языке, в котором нужно найти ошибки, формирования списка ошибок с их типом (тегом), начальной позицией в предложении, а также предлагаемых изменений этих фрагментов для получения правильного предложения, пояснений для пользователя и вероятностью ошибки на основании предварительно обученной модели машинного обучения, подготовленной при помощи модуля генерации обучающего набора данных.

Известна «Система интеллектуального управления киберугрозами» (Патент RU №2702269 C1, G06F 21/50 (2013.01), G06F 16/22 (2019.01), G06F 7/24 (2006.01). Опубликовано: 07.10.2019 Бюл. №28. Заявка: 2019117226, 04.06.2019) содержащая: по меньшей мере один процессор, обеспечивающий обработку информационных потоков между модулями системы; по меньшей мере одно средство хранения данных, содержащее машиночитаемые инструкции, исполняемые процессором; модуль получения данных, обеспечивающий сбор информации из внешних и внутренних источников данных, содержащих информацию о киберугрозах; фильтрацию полученных данных и преобразование полученной информации в единый формат представления; модуль обогащения данных, обеспечивающий дополнение данных об индикаторах компрометации киберугроз из внешних источников данных; выполнение поиска и сбора информации о вредоносном коде, связанном с известными киберугрозами; обновление информации о кибербезопасности, включающей по меньшей мере сведения: об уязвимости используемого программного обеспечения, о наличии вредоносного кода, связанного с по меньшей мере одной уязвимостью, и информацию об обновлении по меньшей мере одного программного обеспечения, обеспечивающего защиту от по меньшей мере одного типа уязвимости; выявление учетных записей пользователей, которые были задействованы при взаимодействии с ресурсами, связанными с индикаторами компрометации, информация по которым хранится в базе данных; базу данных, обеспечивающую хранение актуальной информации о киберугрозах, передаваемую от модулей получения данных и модуля обогащения данных; модуль интеграции, обеспечивающий передачу в унифицированном формате данных о киберугрозах во внутренние источники; модуль аналитики, обеспечивающий выполнение анализа уязвимостей ИТ-инфраструктуры в подключенных к модулю интеграции системах; выявление и отображение неявных связей между информационными сущностями, относящимися к по меньшей мере одному типу киберугрозы, с помощью анализа цепочек связей между упомянутыми сущностями и поиском общих узлов упомянутых сущностей.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленной является «Система интеллектуального управления рисками и уязвимостями элементов инфраструктуры» (Патент RU №2747476 C1, G06F 17/00 (2006.01), G06F 21/00 (2013.01). Опубликовано: 05.05.2021 Бюл. №13. Заявка: 2020125916, 04.08.2020) содержащая: по меньшей мере один процессор; по меньшей мере одно запоминающее устройство; связанные с упомянутым процессором: модуль сбора данных с источников, выполненный с возможностью получения информации из источников данных, содержащих информацию об уязвимостях элементов инфраструктуры (ЭИ), включающих в себя функциональные и логические ЭИ, при этом функциональные ЭИ представляют собой активы инфраструктуры (АИ), содержащие оконечное физическое или виртуальное оборудование, предоставляющее услугу, и сетевые ЭИ, представляющие устройства, обеспечивающие сетевое взаимодействие между всеми функциональными ЭИ; логические ЭИ представляют собой объединения функциональных ЭИ и логических ЭИ, включающих сущности, взаимодействующие с сетевой инфраструктурой и выбираемые из группы: автоматизированные системы или функциональные подсистемы; модуль управления данными, выполненный с возможностью нормализации данных, собираемых модулем сбора данных, обеспечивая формирование унифицированного вида данных и формирование атрибутного состава в зависимости от типа ЭИ; формирование профиля ЭИ, содержащего атрибутный состав ЭИ; модуль обогащения профилей ЭИ, выполненный с возможностью получения данных сканирования от модуля сбора данных для дополнения атрибутного состава сформированных профилей ЭИ информацией, включающей в себя: информацию о возможности сетевого взаимодействия между АИ на основании данных правил безопасности (ACL), а также правил трансляции (NAT) и маршрутизации, определенных на сетевых ЭИ; найденные уязвимости на АИ; данные о критичности функционирования логических ЭИ; сведения о выявленных рисках, а также мероприятиях по их устранению; модуль аналитики, выполненный с возможностью учета, анализа и мониторинга внешнего периметра сетевой инфраструктуры; поиска по атрибутному составу профилей ЭИ; анализа необработанных данных, поступающих из источников данных; управления рисками по найденным уязвимостям; поиска и анализа сетевых маршрутов между АИ для определения возможных путей распространения угрозы; на основании данных обогащенных профилей ЭИ осуществлять расчет критичности уязвимого АИ за счет определения влияния уязвимостей на сетевую инфраструктуру и ее функционирование; формирования списка уязвимых ЭИ и информации об устранениях выявленных уязвимостей с расчетом рейтинга и регистрацией риска выявленных уязвимостей; обработки поступающего потока данных от модуля управления данными и передачи списка ЭИ посредством модуля интеграции сканеру безопасности, осуществляющему сканирование и выявление ЭИ на основании упомянутого списка ЭИ; модуль интеграции, выполненный с возможностью управления режимом устранения выявленных уязвимостей, при котором во внешнюю систему управления обновлениями передаются данные об ЭИ на основании сформированного модулем аналитики списка уязвимых ЭИ для выполнения обновлений уязвимых ЭИ.

Техническая проблема: низкая обоснованность формирования политики безопасности корпоративной сети связи из-за отсутствия учета ранее описанных, но неформализованных и неструктурированных техник реализации компьютерных атак.

Технический результат: повышение обоснованности формирования политики безопасности корпоративной сети связи за счет учета ранее описанных, но не формализованных и не структурированных техник реализации компьютерных атак.

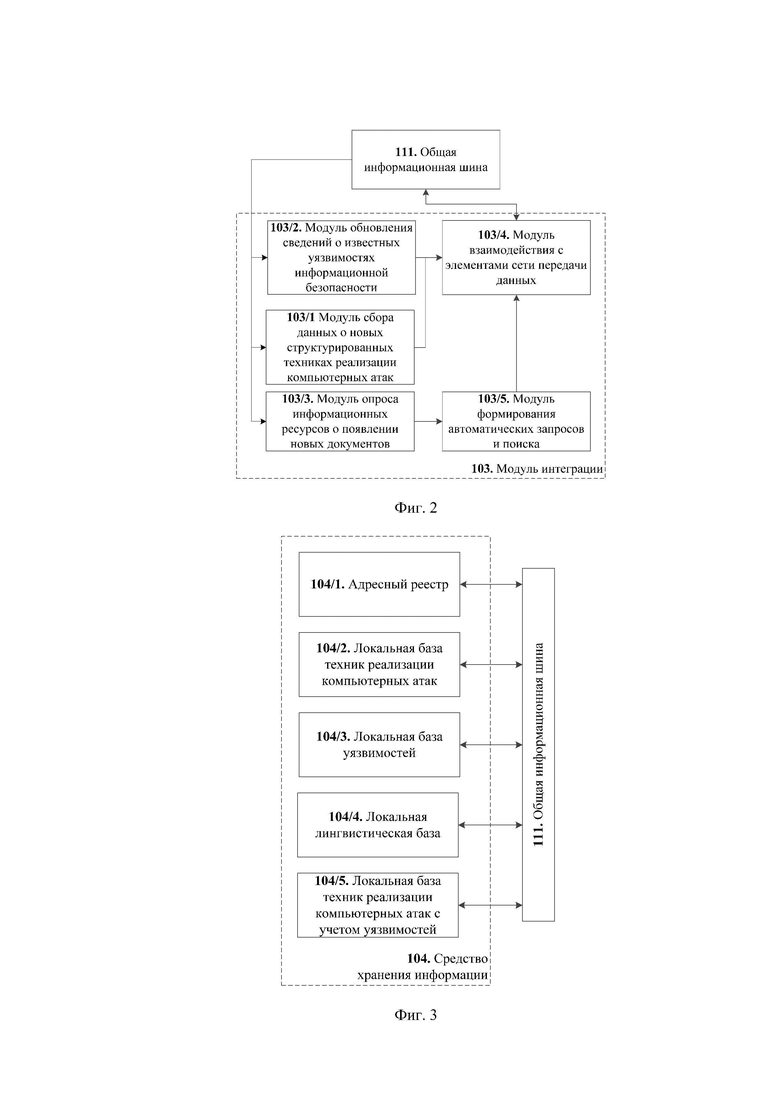

Решение технической проблемы: за счет включения в состав системы автоматического обновления и формирования техник реализации компьютерных атак: модуля первичной обработки документа / текста (106); модуля формирования лингвистического описания техники реализации компьютерных атак (107); модуля лингвистической обработки данных (108); модуля преобразования описания техник реализации компьютерных атак (109); модуля сравнения данных (110); по средствам общей информационной шины (111) и сети передачи данных (201), модуль интеграции (103) соединен с внешними источниками неструктурированных данных о реализации компьютерных атак (204), также модуль интеграции (103) дополнен модулем опроса информационных ресурсов о появлении новых документов (103/3), соединенного с модулем формирования автоматических запросов и поиска (103/5), соединенного с модулем взаимодействия с элементами сети передачи данных (103/4); средство хранения информации (104) дополнено адресным реестром (104/1), локальной лингвистической базой (104/4) и локальной базой техник реализации компьютерных атак с учетом уязвимостей (104/5).

Техническая проблема решается за счет разработки системы автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности состоящей из: общей информационной шины (111) обеспечивающей взаимодействие между модулем управления и администрирования (101); модулем визуализации (102); модулем интеграции (103), состоящего из модуля сбора данных о новых структурированных техниках реализации компьютерных атак (103/1), соединенного с общей информационной шины (111) и модулем взаимодействия с элементами сети передачи данных (103/4) соединенного с общей информационной шины (111), модуля обновления сведений о известных уязвимостях информационной безопасности (103/2) соединенного с общей информационной шины (111) и модулем взаимодействия с элементами сети передачи данных (103/4), соединенного с общей информационной шины (111); средством хранения информации (104) состоящего из локальной базы техник реализации компьютерных атак (104/2) и локальной базы уязвимостей (104/3); модулем управления данными (105); модулем интеграции (103) по средствам общей информационной шины (111) и сети передачи данных (201), соединен с внешними источниками данных об уязвимостях (202) и внешними источниками данных о техниках реализации компьютерных атак (203).

Согласно изобретению дополнительно: модулем первичной обработки документа / текста (106); модулем формирования лингвистического описания техники реализации компьютерных атак (107); модулем лингвистической обработки данных (108); модулем преобразования описания техник реализации компьютерных атак (109); модулем сравнения данных (110); модуль интеграции (103) дополнен модулем опроса информационных ресурсов о появлении новых документов (103/3), соединенного с общей информационной шиной (111) и модулем формирования автоматических запросов и поиска (103/5), соединенного с модулем взаимодействия с элементами сети передачи данных (103/4); средство хранения информации (104) дополнено адресным реестром (104/1), локальной лингвистической базой (104/4) и локальной базой техник реализации компьютерных атак с учетом уязвимостей (104/5), соединенных с общей информационной шиной (111); модуль интеграции (103) по средствам общей информационной шины (111) и сети передачи данных (201), соединен с внешними источниками неструктурированных данных о реализации компьютерных атак (204).

Система может выполняться на базе одного или нескольких вычислительных устройств, с программной или программно-аппаратной реализацией модулей системы. Каждый модуль системы при этом может выполняться в виде ПЛИС, SoC (система на чипе), микроконтроллера, логических вентилей, программной логики и т.п. В общем случае необходимые процессы вычислительной логики в системе осуществляются с помощью одного или нескольких процессоров, которые обрабатывают команды, передаваемые по общей информационной шине, данных между модулями системы.

Перечисленная новая совокупность существенных признаков обеспечивает повышение обоснованности формирования политики безопасности корпоративной сети связи за счет учета ранее описанных, но не формализованных и не структурированных техник реализации компьютерных атак.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленной системы, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» разработанной системы обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данную систему с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Заявленные объекты системы поясняются:

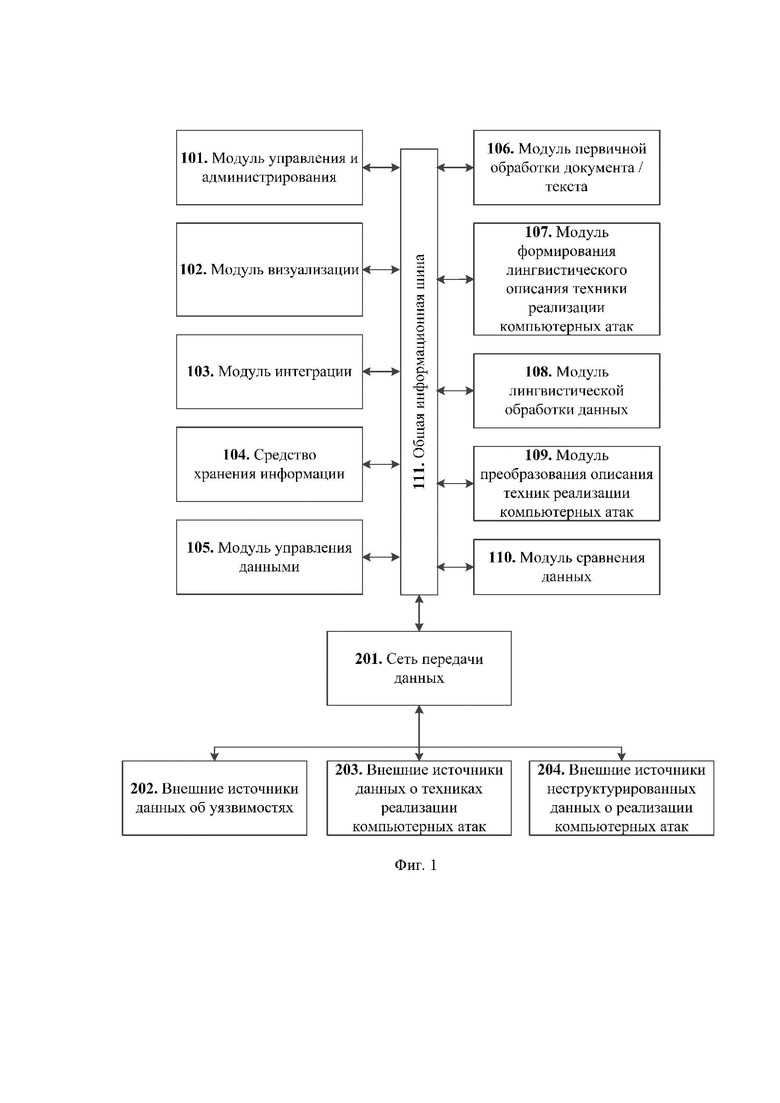

Фиг. 1 - структурная схема системы автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности.

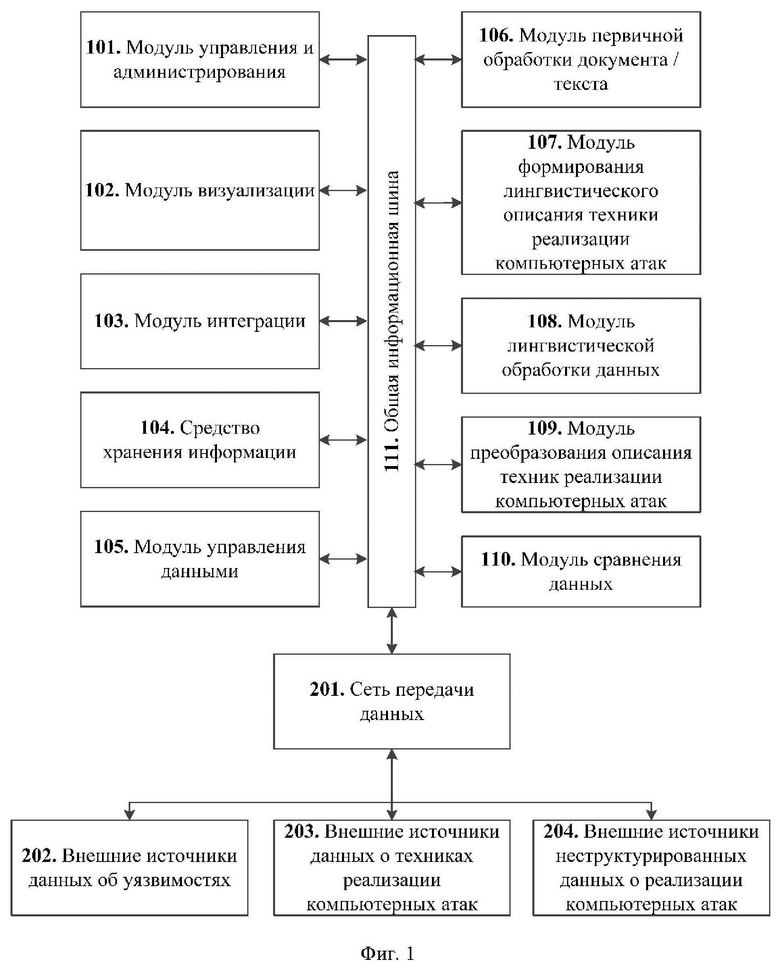

Фиг. 2 - структурная схема модуля интеграции.

Фиг. 3 - структурная схема средства хранения информации.

Система автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности (фиг. 1) состоит из: модуля управления и администрирования (101), модуля визуализации (102), модуля интеграции (103), средства хранения информации (104), модуля управления данными (105), модуля первичной обработки документа / текста (106), модуля формирования лингвистического описания техник реализации компьютерных атак (107), модуля лингвистической обработки данных (108), модуля преобразования описания техник реализации компьютерных атак (109), модуля сравнения данных (110), соединенных между собой общей информационной шиной (111), которая также обеспечивает соединения по средством сети передачи данных (201) с внешними источниками данных об уязвимостях (202), внешними источниками данных о техниках реализации компьютерных атак (203) и внешними источниками неструктурированных данных о реализации компьютерных атак (204).

Модуль интеграции (103) состоит из (фиг. 2): модуля сбора данных о новых структурированных техниках реализации компьютерных атак (103/1), соединенного с общей информационной шиной (111) и модулем взаимодействия с элементами сети передачи данных (103/4), модуля обновления сведений об известных уязвимостях информационной безопасности (103/2), соединенного с общей информационной шиной (111) и модулем взаимодействия с элементами сети передачи данных (103/4), модуля опроса информационных ресурсов о появлении новых документов (103/3), соединенного с общей информационной шиной (111) и модулем формирования автоматических запросов и поиска (103/5), соединенного с модулем взаимодействия с элементами сети передачи данных (103/4), модуля взаимодействия с элементами сети передачи данных (103/4), соединенного с общей информационной шиной (111).

Средство хранения информации (104) объединяет (фиг. 3): адресный реестр (104/1), локальную базу техник реализации компьютерных атак (104/2), локальную базу уязвимостей (104/3), локальную лингвистическую базу (104/4), локальную базу техник реализации компьютерных атак с учетом уязвимостей (104/5), соединенных с общей информационной шиной (111).

Система автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности на подготовительном этапе функционирует следующим образом:

Администратор информационной безопасности посредством модуля управления и администрирования (101) через общую информационную шину (111), модуля управления данными (105) сохраняет в адресном реестре (104/1) сетевые адреса внешних источников данных об уязвимостях (например, https://cve.mitre.org/), техниках реализации атак (например, https://attack.mitre.org/), а также сетевые адреса информационных ресурсов, в публикациях которых присутствуют описания реализации компьютерных атак (например, https://www.securitylab.ru/). В ходе эксплуатации администратор информационной безопасности уточняет и дополняет сетевые адреса.

Администратор информационной безопасности посредством модуля управления и администрирования (101), общей информационной шины (111), модуля управления данными (105), адресного реестра (104/1), модуля сбора данных о новых структурированных техниках реализации компьютерных атак (103/1), модуля взаимодействия с элементами сети передачи данных (103/4), через общую информационную шину (111), сеть передачи данных (201), обращается к внешним источникам данных о техниках реализации компьютерных атак (203) (например, https://attack.mitre.org/), для скачивания известных баз данных о техниках реализации компьютерных атак. Полученные данные через сеть передачи данных (201), общую информационную шину (111), модуля управления данными (105), сохраняются в локальной базе техник реализации компьютерных атак (104/2).

Администратор информационной безопасности посредством модуля управления и администрирования (101), общей информационной шины (111), модуля управления данными (105), адресного реестра (104/1), модуля обновления сведений о известных уязвимостях информационной безопасности (103/2), модуля взаимодействия с элементами сети передачи данных (103/4), через общую информационную шину (111), сеть передачи данных (201), обращается к внешним источникам данных об известных уязвимостях (202) (например, https://cve.mitre.org/) для скачивания известных баз данных об известных уязвимостях. Полученные данные через сеть передачи данных (201), общую информационную шину (111), модуля управления данными (105), сохраняются в локальной базе уязвимостей (104/3).

После сохранения данных в локальной базе техник реализации компьютерных атак (104/2) и локальной базе уязвимостей (104/3), администратор информационной безопасности посредством модуля управления и администрирования (101), общей информационной шины (111), модуля лингвистической обработки данных (108), проводит лингвистический анализ полученных данных на основе морфологического анализа с учителем, с целью формирования лингвистического словаря, данные из которого через общую информационную шину (111), модуля управления данными (105), сохраняют в локальной лингвистической базе (104/4).

Администратор информационной безопасности посредством компьютерных атак (104/2) посредством модуля управления и администрирования (101), общей информационной шины (111), модуля управления данными (105), задает в модуле опроса информационных ресурсов о появлении новых документов (103/3) расписание опросов внешних информационных ресурсов.

Система автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности функционирует следующим образом:

Модуль опроса информационных ресурсов о появлении новых документов (103/3), через модуль формирования автоматических запросов и поиска (103/5), модуль взаимодействия с элементами сети передачи данных (103/4), через общую информационную шину (111) и сеть передачи данных (201), скачивает с внешних источников данных (202, 203, 204) «контрольные файлы», обрабатывает и анализирует содержание на предмет появления новых сведений.

Если изменений в «контрольном файле» внешних источниках данных (202, 203, 204) не произошло, то повторный опрос производится согласно заданного администратором информационной безопасности расписания.

Если выявлено изменение в «контрольном файле» внешнего источника данных об уязвимостях (202) и/или внешнего источника данных о техниках реализации компьютерных атак (203), то посредством модуля взаимодействия с элементами сети передачи данных (103/4), общей информационной шины (111), сети передачи данных (201), с внешнего источника данных об уязвимостях (202) и/или внешнего источника данных о техниках реализации компьютерных атак (203) скачиваются обновленные базы и сохраняют с помощью модуля управления данными (105), сохранятся в локальной базе уязвимостей (104/3) и/или в локальной базе техник реализации компьютерных атак (104/2) соответственно.

Если выявлено изменение в «контрольном файле» внешнего источника неструктурированных данных о реализации компьютерных атак (204) (например, https://www.securitylab.ru/), то посредством модуля взаимодействия с элементами сети передачи данных (103/4), общей информационной шины (111), сети передачи данных (201), с внешнего источника неструктурированных данных о реализации компьютерных атак (204) скачиваются файлы (например, *.pdf, *doc -файлы, html страницы и др.) которые были опубликованы после предыдущего обращения к выбранному информационному ресурсу. Указанные файлы через сеть передачи данных (201), общую информационную шину (111) поступают в модуль первичной обработки документа / текста (106), в котором вся текстовая информация распознается и преобразуется в формализованный вид.

Преобразованная информация с модуля первичной обработки документа / текста (106) через общую информационную шину (111) поступает в модуль лингвистической обработки данных (108) (например, https://code.google.com/archive/p/word2vec/) в котором с использованием локальной лингвистической базы данных (104/4) исследуют текст на наличие известных главных морфем. После выявления в тексте известных главных морфем, из текста исключаются слова, не имеющие морфологического упоминания в локальной лингвистической базе данных (104/4).

В случае если в тексте выявлена одна главная морфема или не выявлена ни одна из известных главных морфем, полученный файл удаляется.

В случае если в тексте выявлены две и более главных морфемы, сокращенный текст из модуля лингвистической обработки данных (108) посредством общей информационной шины (111) передается в модуль формирования лингвистического описания техники реализации компьютерных атак (107), в котором с использованием нейросети (например, на основе технологии Bag of Words,), осуществляется сопоставление выявленных в тексте главных морфем относящихся к техникам реализации компьютерных атак и известным уязвимостей.

Сопоставленные пары: техника реализации компьютерной атаки - уязвимость, упорядочиваются и передаются с использованием общей информационной шины (111) передаются в модуль преобразования описания техник реализации компьютерных атак (109), где выделенные пары техника реализации компьютерной атаки - уязвимость сопоставляют (например, на основе технологии Bag of Words,) номерам известным техник реализации атак (например, MITRE ATT&CK) и уязвимостей (например, CVE) соответственно. После чего создают отчет в формальном (номерном) и текстовом описании реализации компьютерных атак с указанием используемых уязвимостей.

Формальное (номерное) и текстовое описания реализации компьютерных атак с указанием используемых уязвимостей из модуль преобразования описания техник реализации компьютерных атак (109), а также исходный текст, полученный из внешнего источника неструктурированных данных о реализации компьютерных атак (204) по средством общей информационной шины (111), модуля управления и администрирования (101) и модуля визуализации (102) представляются администратору информационной безопасности, для анализа.

Если результаты анализа соответствуют исходному тексту реализации компьютерной атаки, администратор информационной безопасности «поощряет» используемую в модуле формирования лингвистического описания техники реализации компьютерных атак (107) нейросеть, посредством передачи соответствующей команды от модуля управления и администрирования (101), через общую информационную шину (111) в модуль формирования лингвистического описания техники реализации компьютерных атак (107).

В случае если результаты анализа не соответствуют исходному тексту реализации компьютерной атаки, администратор информационной безопасности исправляет несоответствия в формальном (номерном) и текстовом описании реализации компьютерных атак с указанием используемых уязвимостей. Соответствующие изменения передаются от модуля управления и администрирования (101), через общую информационную шину (111) в модуль формирования лингвистического описания техники реализации компьютерных атак (107), для уточнения работы нейросети.

Одобренное администратором информационной безопасности формальное (номерное) описание реализации компьютерных атак с указанием используемых уязвимостей передаются из модуля преобразования описания техник реализации компьютерных атак (109) по средством общей информационной шины (111) в модуль сравнения данных (110). В котором осуществляется сопоставление сформированного формального (номерного) описания реализации компьютерных атак с указанием используемых уязвимостей и известных техник реализации компьютерных атак, хранящихся в локальной базе техник реализации компьютерных атак с учетом уязвимостей (104/5).

Если в результате сравнения сформированное формальное (номерное) описание реализации компьютерных атак в локальной базе техник реализации компьютерных атак с учетом уязвимостей (104/5) отсутствует, то сформированное формальное (номерное) описание соответствуют в локальной базе техник реализации компьютерных атак с учетом уязвимостей (104/5).

Если в результате сравнения сформированное формальное (номерное) описание реализации компьютерных атак в локальной базе техник реализации компьютерных атак с учетом уязвимостей (104/5) имеется, то сформированное формальное (номерное) описание удаляется.

Расчет эффективности заявленной системы проводился следующим образом:

Оценка обоснованности проводится путем сравнения коэффициентов Тэйла для системы прототипа и предлагаемой системы [Е.Ю. Пискунов «Модификация коэффициента Тэйла». Электронный журнал «Известия Иркутской государственной экономической академии» №5, 2012 г.]:

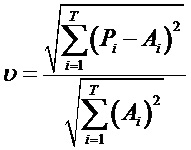

;

;

где Pi и Ai - соответственно предсказанное и фактическое (реализованное) изменение переменной. Коэффициент  , когда все Pi = Ai (случай совершенного прогнозирования);

, когда все Pi = Ai (случай совершенного прогнозирования);  , когда процесс прогнозирования приводит к той же среднеквадратической ошибке, что и экстраполяция неизменности приростов;

, когда процесс прогнозирования приводит к той же среднеквадратической ошибке, что и экстраполяция неизменности приростов;  , когда прогноз дает худшие результаты, чем предположение о неизменности исследуемого явления.

, когда прогноз дает худшие результаты, чем предположение о неизменности исследуемого явления.

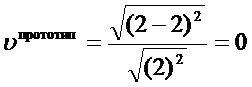

Система-прототип при формировании политики безопасности учитывает сведения об известных уязвимостях и техниках реализации компьютерных атак т.е. Pi.=2, Ai=2. Таким образом, предсказанные значения будут соответствовать фактическим только в этом случае и значение коэффициента Тэйла будет меньше единицы и стремиться к нулю:

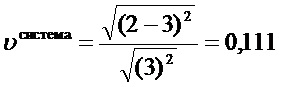

Предлагаемая система дополнительно обрабатывает и оценивает сведения о ранее описанных, но не формализованных и не структурированных техник реализации компьютерных атак т.е. Pi.=2, Ai=3.

Исходя из этого коэффициента Тэйла примет следующее значение:

Далее производим сравнение рассчитанных коэффициентов Тэйла для прототипа и заявленной системы:

Из произведенного сравнения рассчитанных коэффициентов Тэйла для системы-прототипа и заявленной системы, следует вывод, что обоснованность формирования политики безопасности корпоративной сети связи заявленной системы выше, чем у прототипа, что подтверждает достижение заявленного технического результата.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система контроля политики безопасности элементов корпоративной сети связи | 2023 |

|

RU2813469C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ КИБЕРУГРОЗАМИ | 2019 |

|

RU2702269C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ РИСКАМИ И УЯЗВИМОСТЯМИ ЭЛЕМЕНТОВ ИНФРАСТРУКТУРЫ | 2020 |

|

RU2747476C1 |

| Система и способ определения вредоносного файла | 2017 |

|

RU2673407C1 |

| Система и способ обнаружения признаков компьютерной атаки | 2017 |

|

RU2661533C1 |

| Способ и система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу | 2022 |

|

RU2789990C1 |

| Система и способ конфигурирования шлюза для защиты автоматизированных систем | 2019 |

|

RU2746105C2 |

| Система и способ защиты автоматизированных систем при помощи шлюза | 2019 |

|

RU2724796C1 |

| СИСТЕМА И СПОСОБ ВРЕМЕННОЙ ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ ПРОГРАММНО-АППАРАТНЫХ УСТРОЙСТВ ОТ ПРИЛОЖЕНИЙ, СОДЕРЖАЩИХ УЯЗВИМОСТИ | 2013 |

|

RU2568295C2 |

| Система и способ создания правил | 2018 |

|

RU2725033C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении обоснованности формирования политики безопасности корпоративной сети связи за счет учета ранее описанных, но не формализованных и не структурированных техник реализации компьютерных атак. Технический результат достигается за счет включения в состав системы автоматического обновления и формирования техник реализации компьютерных атак модуля первичной обработки документа; модуля формирования лингвистического описания техники реализации компьютерных атак; модуля лингвистической обработки данных; модуля преобразования описания техник реализации компьютерных атак; модуля сравнения данных; причем модуль интеграции соединен с внешними источниками неструктурированных данных о реализации компьютерных атак, также модуль интеграции дополнен модулем опроса информационных ресурсов о появлении новых документов, соединенным с модулем формирования автоматических запросов и поиска, соединенным с модулем взаимодействия с элементами сети передачи данных; средство хранения информации дополнено адресным реестром, локальной лингвистической базой и локальной базой техник реализации компьютерных атак с учетом уязвимостей. 3 ил.

Система автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности состоит из: общей информационной шины, обеспечивающей взаимодействие между модулем управления и администрирования; модулем визуализации; модулем интеграции, состоящим из модуля сбора данных о новых структурированных техниках реализации компьютерных атак, соединенного с общей информационной шиной и модулем взаимодействия с элементами сети передачи данных, соединенным с общей информационной шиной модуля обновления сведений об известных уязвимостях информационной безопасности, соединенного с общей информационной шиной и модулем взаимодействия с элементами сети передачи данных, соединенным с общей информационной шиной; средством хранения информации, состоящим из локальной базы техник реализации компьютерных атак и локальной базы уязвимостей; модулем управления данными; модулем интеграции посредством общей информационной шины и сети передачи данных, соединенным с внешними источниками данных об уязвимостях и внешними источниками данных о техниках реализации компьютерных атак, отличающаяся тем, что модуль интеграции дополнен модулем опроса информационных ресурсов о появлении новых документов, соединенным с общей информационной шиной и модулем формирования автоматических запросов и поиска, соединенным с модулем взаимодействия с элементами сети передачи данных; средство хранения информации дополнено адресным реестром, локальной лингвистической базой и локальной базой техник реализации компьютерных атак с учетом уязвимостей, соединенных с общей информационной шиной; модуль интеграции посредством общей информационной шины и сети передачи данных соединен с внешними источниками неструктурированных данных о реализации компьютерных атак: модулем первичной обработки текста; модулем формирования лингвистического описания техники реализации компьютерных атак; модулем лингвистической обработки данных; модулем преобразования описания техник реализации компьютерных атак; модулем сравнения данных.

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ РИСКАМИ И УЯЗВИМОСТЯМИ ЭЛЕМЕНТОВ ИНФРАСТРУКТУРЫ | 2020 |

|

RU2747476C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ КИБЕРУГРОЗАМИ | 2019 |

|

RU2702269C1 |

Авторы

Даты

2023-12-19—Публикация

2023-07-12—Подача