Область техники, к которой относится изобретение

[0001] Настоящая технология относится к способам и системам управления доступом к сети, в частности, к управлению доступом к сети на основе портов.

Уровень техники

[0002] Управление доступом к сети (NAC, Network Access Control) включает в себя разнообразные подходы, направленные на обеспечение или ограничение доступа различных электронных устройств к сети (например, к частной или корпоративной сети) и ее узлам, в частности, на предотвращение несанкционированного доступа электронных устройств или на ограничение доступа электронных устройств, нарушающих какие-либо политики безопасности сети.

[0003] В связи с этим в некоторых традиционных подходах к управлению доступом к сети предусматривается выдача авторизованным электронным устройствам специальных цифровых сертификатов. Такой сертификат обеспечивает взаимную аутентификацию между авторизованным устройством и узлами сети, что позволяет авторизованному электронному устройству получать доступ к сети. Иными словами, такой сертификат содержит данные (1) для цифровой идентификации электронного устройства и (2) для разрешений на действия, которые это электронное устройство может выполнять в сети. К таким действиям относятся, например, подключение к сетевому принтеру и его использование или получение доступа к приложению на одном из серверов сети и его запуск.

[0004] При этом в тех случаях, когда авторизованное электронное устройство нарушает политики безопасности сети, предотвращение распространения возможной вредоносной активности в сети путем повторной выдачи цифрового сертификата может оказаться неэффективным. Например, если в результате атаки вредоносной программы на электронном устройстве прекращает работу антивирусное приложение, это электронное устройство может сохранять доступ к сети и оставаться подключенным к ней, продолжая вредоносную активность до получения нового сертификата. В другом примере мошенническое электронное устройство может украсть цифровой сертификат у авторизованного электронного устройства и действовать в сети от имени этого авторизованного электронного устройства.

[0005] Выявление таких нарушений безопасности, повторная выдача цифровых сертификатов и обеспечение регистрации повторно выданных цифровых сертификатов на узлах сети могут быть сопряжены со значительными затратами времени и ресурсов, что, с одной стороны, может приводить к серьезному повреждению данных, хранящихся в сети, а с другой - к ухудшению обслуживания пользователей авторизованных электронных устройств.

[0006] В известных технических решениях был предложен ряд способов для решения вышеуказанной технической проблемы.

[0007] В патентной заявке US 20180352003 A1 «Network access control with compliance policy check» (Управление доступом к сети с контролем соблюдения политики соответствия), опубликованной 6 декабря 2018 года и принадлежащей компании Opswat Inc, раскрыты способы, предусматривающие использование приложения для аутентификации, клиентского приложения или сервера управления доступом к сети в сочетании с приложением для аутентификации и клиентским приложением. Клиентское приложение собирает данные о соответствии пользовательского устройства установленным требованиям и передает их на сервер управления доступом к сети. В зависимости от этих данных, определяющих, соответствует ли пользовательское устройство политике безопасности для сервера, работающего по модели «программное обеспечение как услуга», сервер управления доступом к сети формирует результат проверки соответствия. Если результат проверки оказывается положительным, приложение для аутентификации предоставляет доступ пользовательскому устройству, а если отрицательным - отказывает в доступе этому устройству. В некоторых вариантах осуществления результат проверки соответствия или идентификатор пользовательского устройства хранится в куки-файле веб-браузера или в сертификате клиента на пользовательском устройстве.

[0008] В патентной заявке US 20180198786 A1 «Associating Layer 2 and Layer 3 sessions for access control» (Ассоциирование сеансов на уровнях 2 и 3 для управления доступом), опубликованной 12 июля 2018 года и принадлежащей компании Pulse Secure LLC, раскрыто устройство управления доступом к сети, которое обеспечивает доступ к одному или нескольким удаленным сетевым устройствам в соответствии с одной или несколькими политиками. Устройство управления доступом к сети содержит процессор, способный принимать учетные идентификационные данные от пользовательского устройства через соединение уровня 2, в том числе первые идентификационные данные пользовательского устройства, аутентифицировать пользовательское устройство на основе этих учетных идентификационных данных, получать данные о соответствии от пользовательского устройства через соединение уровня 3, в том числе вторые идентификационные данные пользовательского устройства, ассоциировать соединение уровня 2 с соединением уровня 3 с использованием первых и вторых идентификационных данных, и если данные о соответствии отвечают одной или нескольким политикам, предоставлять пользовательскому устройству доступ к одному или нескольким удаленным сетевым устройствам.

Раскрытие изобретения

[0009] Целью настоящей технологии является устранение по меньшей мере одного из недостатков известных технических решений.

[0010] Разработчики настоящей технологии учли, что управление доступом авторизованного электронного устройства к сети можно реализовать без повторной выдачи сертификатов.

[0011] В частности, различные не имеющие ограничительного характера варианты осуществления настоящей технологии ориентированы на управление разрешениями для авторизованного электронного устройства в сети с использованием особого тега авторизации, назначенного цифровому сертификату. Таким образом, в соответствии с по меньшей мере некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, в случае угрозы безопасности сервер управления доступом к сети способен заменять назначенный тег авторизации, позволяющий авторизованному электронному устройству выполнение заданного набора действий в нормальном режиме работы, на тег безопасного режима, позволяющий такому авторизованному электронному устройству выполнение ограниченного набора действий и, следовательно, запрещающий ему выполнение действий, связанных с нормальным режимом работы. Ограниченный набор действий может быть задан таким образом, чтобы при компрометации авторизованного электронного устройства оно не могло нанести ущерб сети. Это позволяет эффективно ограничивать доступ подозрительных электронных устройств к сети, снижая риски повреждения данных, которые хранятся и передаются в сети.

[0012] Кроме того, некоторые не имеющие ограничительного характера варианты осуществления настоящих способов и систем ориентированы на мониторинг отдельных параметров авторизованного электронного устройства, которые указывают на нарушение безопасности (например, отключение антивирусного приложения или принудительное завершение тех или иных задач операционной системы), по различным каналам. В частности, сервер управления доступом к сети способен осуществлять мониторинг этих параметров, обеспечивая (например, через специальное внутреннее приложение диспетчера мониторинга устройства) сбор таких данных авторизованным электронным устройством и их передачу на сервер управления доступом к сети. При этом сервер управления доступом к сети способен одновременно собирать эти данные с использованием внешних приложений диспетчера мониторинга устройств, которые обеспечивают сбор данных от авторизованных электронных устройств независимо от них. Таким образом, в случае компрометации авторизованного электронного устройства, в результате которого данные о параметрах устройства, передаваемые внутренним приложением диспетчера мониторинга устройства на сервер управления доступом к сети, могут быть сфальсифицированы, сервер управления доступом к сети все же может получать достоверную информацию о состоянии данного авторизованного электронного устройства. Это позволяет более эффективно выявлять угрозы безопасности, связанные с авторизованными электронными устройствами, и тем самым усиливать защиту сети от несанкционированного доступа.

[0013] В частности, в соответствии с одним широким аспектом настоящей технологии реализован компьютерный способ управления доступом к сети на основе портов для множества сетевых хост-устройств в локальной сети (LAN, Local Area Network). Управление доступом к сети на основе портов реализовано в соответствии со стандартом IEEE 802.1x. Локальная сеть содержит (1) сервер, на котором размещена база данных сертификатов, и (2) сервер аутентификации, способный предоставлять доступ к локальной сети множеству сетевых хост-устройств на основе сетевых сертификатов. Локальная сеть связана с политикой сетевой безопасности. Способ предусматривает формирование в базе данных сертификатов для сетевого хост-устройства из множества сетевых хост-устройств сетевого сертификата для доступа к локальной сети, формирование в базе данных сертификатов для сетевого сертификата, связанного с сетевым хост-устройством, тега авторизации, указывающего на набор действий, которые разрешено выполнять сетевому хост-устройству в локальной сети, передачу данных, указывающих на связь между сетевым сертификатом и тегом авторизации, связанным с сетевым хост-устройством, на сервер аутентификации локальной сети, в результате чего сервер аутентификации разрешает сетевому хост-устройству (1) доступ к локальной сети и (2) выполнение в ней набора действий, определение наличия нарушения безопасности, связанного с сетевым хост-устройством, которое включает в себя указание на нарушение сетевым хост-устройством политики сетевой безопасности локальной сети, и при наличии нарушения безопасности, связанного с сетевым хост-устройством, замену в базе данных сертификатов тега авторизации сетевого сертификата сетевого хост-устройства на тег безопасного режима, указывающий на ограниченный, более узкий, чем у тега авторизации, набор действий, которые разрешено выполнять сетевому хост-устройству в локальной сети до устранения нарушения безопасности, и передачу данных, указывающих на связь между сетевым сертификатом и тегом безопасного режима, связанным с сетевым хост-устройством, на сервер аутентификации локальной сети, в результате чего сервер аутентификации (1) запрещает сетевому хост-устройству выполнение набора действий, связанных с тегом авторизации, и (2) разрешает сетевому хост-устройству выполнение лишь ограниченного набора действий.

[0014] В некоторых вариантах реализации способа нарушение безопасности включает в себя указание на использование сетевого сертификата, связанного с сетевым хост-устройством, для доступа к локальной сети другим сетевым хост-устройством из множества сетевых хост-устройств, а определение наличия нарушения безопасности предусматривает мониторинг сеансов каждого из множества сетевых хост-устройств в локальной сети за заданный период на основе сетевых сертификатов и выявление наложения по меньшей мере двух сеансов использования сетевого сертификата, связанного с хост-устройством, в течение времени, превышающего заданный пороговый период.

[0015] В некоторых вариантах реализации способа нарушение безопасности включает в себя указание на отклонение текущего значения по меньшей мере одного заданного параметра из множества заданных параметров сетевого хост-устройства от заданного значения, а определение наличия нарушения безопасности предусматривает мониторинг текущих значений множества заданных параметров сетевого хост-устройства.

[0016] В некоторых вариантах реализации способа мониторинг включает в себя обеспечение того, чтобы электронное хост-устройство (1) собирало текущие значения множества заданных параметров устройства, используя внутренний диспетчер мониторинга устройства, и (2) передавало на сервер текущие значения множества заданных параметров устройства.

[0017] В некоторых вариантах реализации способа внутренним диспетчером мониторинга устройства является внутренний диспетчер мониторинга устройства Osquery.

[0018] В некоторых вариантах реализации способа мониторинг включает в себя выполнение на сервере сетевого приложения диспетчера мониторинга устройств, способного запрашивать по локальной сети текущие значения множества заданных параметров устройства по меньшей мере у части из множества сетевых хост-устройств, включая данное сетевое хост-устройство.

[0019] В некоторых вариантах реализации способа сетевой диспетчер мониторинга устройств содержит по меньшей мере один из сетевых диспетчеров мониторинга устройств SCCM, Jamf и Salt Manager.

[0020] В некоторых вариантах реализации способа мониторинг включает в себя обеспечение того, чтобы электронное хост-устройство (1) собирало текущие значения множества заданных параметров устройства, используя внутренний диспетчер мониторинга устройства, и (2) передавало на сервер текущие значения множества заданных параметров устройства, а также выполнение на сервере сетевого приложения диспетчера мониторинга устройств, способного запрашивать по локальной сети текущие значения множества заданных параметров устройства по меньшей мере у части из множества сетевых хост-устройств, включая данное сетевое хост-устройство, а нарушение безопасности включает в себя указание на отклонение текущего значения по меньшей мере одного заданного параметра сетевого хост-устройства от заданного значения, обнаруженное внутренним диспетчером мониторинга устройства и центральным диспетчером конфигураций устройств системы.

[0021] В некоторых вариантах реализации способа при обнаружении устранения нарушения безопасности дополнительно предусмотрены замена в базе данных сертификатов тега безопасного режима сетевого сертификата сетевого хост-устройства вновь на тег авторизации, и передача данных, указывающих на связь между сетевым сертификатом и тегом авторизации, связанным с сетевым хост-устройством, на сервер аутентификации локальной сети, в результате чего сервер аутентификации разрешает сетевому хост-устройству выполнение набора действий.

[0022] В соответствии с другим широким аспектом настоящей технологии реализован сервер для управления доступом к сети на основе портов для множества сетевых хост-устройств в локальной сети. Управление доступом к сети на основе портов реализовано в соответствии со стандартом IEEE 802.1x. Локальная сеть содержит сервер аутентификации, способный предоставлять доступ к локальной сети множеству сетевых хост-устройств на основе сетевых сертификатов. Локальная сеть связана с политикой сетевой безопасности. На сервере размещена база данных сертификатов. Сервер содержит по меньшей мере один процессор и по меньшей мере один физический машиночитаемый носитель, хранящий исполняемые команды, при исполнении которых по меньшей мере одним процессором на сервере обеспечиваются формирование в базе данных сертификатов для сетевого хост-устройства из множества сетевых хост-устройств сетевого сертификата для доступа к локальной сети, формирование в базе данных сертификатов для сетевого сертификата, связанного с сетевым хост-устройством, тега авторизации, указывающего на набор действий, которые разрешено выполнять сетевому хост-устройству в локальной сети, передача данных, указывающих на связь между сетевым сертификатом и тегом авторизации, связанным с сетевым хост-устройством, на сервер аутентификации локальной сети, в результате чего сервер аутентификации разрешает сетевому хост-устройству (1) доступ к локальной сети и (2) выполнение в ней набора действий, определение наличия нарушения безопасности, связанного с сетевым хост-устройством, которое включает в себя указание на нарушение сетевым хост-устройством политики сетевой безопасности локальной сети, при наличии нарушения безопасности, связанного с сетевым хост-устройством, замена в базе данных сертификатов тега авторизации сетевого сертификата сетевого хост-устройства на тег безопасного режима, указывающий на ограниченный, более узкий, чем у тега авторизации, набор действий, которые разрешено выполнять сетевому хост-устройству в локальной сети до устранения нарушения безопасности, и передача данных, указывающих на связь между сетевым сертификатом и тегом безопасного режима, связанным с сетевым хост-устройством, на сервер аутентификации локальной сети, в результате чего сервер аутентификации (1) запрещает сетевому хост-устройству выполнение набора действий, связанных с тегом авторизации, и (2) разрешает сетевому хост-устройству выполнение лишь ограниченного набора действий.

[0023] В некоторых вариантах реализации сервера нарушение безопасности включает в себя указание на использование сетевого сертификата, связанного с сетевым хост-устройством, для доступа к локальной сети другим сетевым хост-устройством из множества сетевых хост-устройств, а для определения наличия нарушения безопасности по меньшей мере один процессор обеспечивает мониторинг сервером сеансов каждого из множества сетевых хост-устройств в локальной сети за заданный период на основе сетевых сертификатов и выявления наложения по меньшей мере двух сеансов использования сетевого сертификата, связанного с хост-устройством, в течение времени, превышающего заданный пороговый период.

[0024] В некоторых вариантах реализации сервера нарушение безопасности включает в себя указание на отклонение текущего значения по меньшей мере одного заданного параметра из множества заданных параметров сетевого хост-устройства от заданного значения, а для определения наличия нарушения безопасности по меньшей мере один процессор обеспечивает мониторинг сервером текущих значений множества заданных параметров сетевого хост-устройства.

[0025] В некоторых вариантах реализации сервера для мониторинга текущих значений множества заданных параметров устройства по меньшей мере один процессор обеспечивает, чтобы электронное хост-устройство под управлением сервера (1) собирало текущие значения множества заданных параметров устройства, используя внутренний диспетчер мониторинга устройства, и (2) передавало на сервер текущие значения множества заданных параметров устройства.

[0026] В некоторых вариантах реализации сервера внутренним диспетчером мониторинга устройства является внутренний диспетчер мониторинга устройства Osquery.

[0027] В некоторых вариантах реализации сервера для мониторинга текущих значений множества заданных параметров устройства по меньшей мере один процессор обеспечивает выполнение на сервере сетевого приложения диспетчера мониторинга устройств, способного запрашивать по локальной сети текущие значения множества заданных параметров устройства по меньшей мере у части из множества сетевых хост-устройств, включая данное сетевое хост-устройство.

[0028] В некоторых вариантах реализации сервера сетевой диспетчер мониторинга устройств содержит по меньшей мере один из сетевых диспетчеров мониторинга устройств SCCM, Jamf и Salt Manager.

[0029] В некоторых вариантах реализации сервера для мониторинга текущих значений множества заданных параметров устройства по меньшей мере один процессор обеспечивает, чтобы электронное хост-устройство под управлением сервера (1) собирало текущие значения множества заданных параметров устройства, используя внутренний диспетчер мониторинга устройства, и (2) передавало на сервер текущие значения множества заданных параметров устройства, и чтобы на сервере выполнялось сетевое приложение диспетчера мониторинга устройств, способное запрашивать по локальной сети текущие значения множества заданных параметров устройства по меньшей мере у части из множества сетевых хост-устройств, включая данное сетевое хост-устройство, а нарушение безопасности включает в себя указание на отклонение текущего значения по меньшей мере одного заданного параметра сетевого хост-устройства от заданного значения, обнаруженное внутренним диспетчером мониторинга устройства и центральным диспетчером конфигураций устройств системы.

[0030] В некоторых вариантах реализации сервера при обнаружении устранения нарушения безопасности по меньшей мере один процессор дополнительно обеспечивает замену сервером в базе данных сертификатов тега безопасного режима сетевого сертификата сетевого хост-устройства вновь на тег авторизации и передачу данных, указывающих на связь между сетевым сертификатом и тегом авторизации, связанным с сетевым хост-устройством, на сервер аутентификации локальной сети, в результате чего сервер аутентификации разрешает сетевому хост-устройству выполнение набора действий.

[0031] В контексте настоящего описания «сервер» представляет собой компьютерную программу, выполняемую на соответствующих аппаратных средствах и способную принимать по сети запросы (например, от клиентских устройств), а также выполнять эти запросы или инициировать их выполнение. Такие аппаратные средства могут быть реализованы в виде одного физического компьютера или одной физической компьютерной системы, что не имеет существенного значения для настоящей технологии. В данном контексте при употреблении выражения «сервер» не подразумевается, что какая-либо конкретная задача или все задачи (например, принятые команды или запросы) принимаются, выполняются или запускаются на одном и том же сервере (т.е. одними и теми же программными и/или аппаратными средствами), а имеется в виду, что участвовать в приеме, передаче, выполнении или инициировании выполнения каких-либо задач или запросов либо результатов каких-либо задач или запросов может любое количество программных или аппаратных средств, и что все эти программные и аппаратные средства могут представлять собой один сервер или несколько серверов, причем выражение «по меньшей мере один сервер» охватывает оба этих случая.

[0032] В контексте настоящего описания «клиентское устройство» представляет собой любые компьютерные аппаратные средства, способные обеспечивать работу программного обеспечения, подходящего для выполнения поставленной задачи. Таким образом, примерами (не имеющими ограничительного характера) клиентских устройств являются персональные компьютеры (настольные компьютеры, ноутбуки, нетбуки и т.п.), смартфоны и планшеты, а также сетевое оборудование, например, маршрутизаторы, коммутаторы и шлюзы. При этом следует отметить, что устройство, выступающее в данном контексте в качестве клиентского, не лишено возможности выступать в качестве сервера для других клиентских устройств. Употребление выражения «клиентское устройство» не исключает использования нескольких клиентских устройств для приема, передачи, выполнения или инициирования выполнения каких-либо задач или запросов, результатов каких-либо задач или запросов либо шагов какого-либо описанного здесь способа.

[0033] В контексте настоящего описания термин «база данных» означает любой структурированный набор данных, независимо от его конкретной структуры, программного обеспечения для управления базой данных и компьютерных аппаратных средств для хранения таких данных, их применения или обеспечения их использования иным способом. База данных может размещаться в тех же аппаратных средствах, где реализован процесс, обеспечивающий хранение или использование информации, хранящейся в базе данных, либо в отдельных аппаратных средствах, таких как специализированный сервер или группа серверов.

[0034] В контексте настоящего описания выражение «информация» означает информацию любого рода или вида, допускающую хранение в базе данных. Таким образом, информация включает в себя, среди прочего, аудиовизуальные произведения (изображения, фильмы, звукозаписи, презентации и т.д.), данные (данные о местоположении, числовые данные и т.д.), текст (отзывы, комментарии, вопросы, сообщения и т.д.), документы, электронные таблицы, списки слов и т.д.

[0035] В контексте настоящего описания выражение «компонент» означает программное обеспечение (в контексте конкретных аппаратных средств), необходимое и достаточное для выполнения конкретных упоминаемых функций.

[0036] В контексте настоящего описания выражение «компьютерный носитель информации» предназначено для обозначения носителей любого рода и вида, включая ОЗУ, ПЗУ, диски (CD-ROM, DVD, дискеты, жесткие диски и т.п.), USB-накопители, твердотельные накопители, ленточные накопители и т.д.

[0037] В контексте настоящего описания числительные «первый», «второй», «третий» и т.д. служат лишь для указания на различие между существительными, к которым они относятся, а не для описания каких-либо определенных взаимосвязей между этими существительными. Таким образом, следует понимать, что, например, термины «первый сервер» и «третий сервер» не предполагают существования каких-либо определенных порядка, типов, хронологии, иерархии или ранжирования серверов, а употребление этих терминов (само по себе) не подразумевает обязательного наличия какого-либо «второго сервера» в той или иной конкретной ситуации. Кроме того, как встречается в настоящем описании в другом контексте, ссылки на «первый» элемент и «второй» элемент не исключают того, что эти два элемента в действительности могут быть одним и тем же элементом. Так, например, в одних случаях «первый» и «второй» серверы могут представлять собой одни и те же программные и/или аппаратные средства, а в других случаях - разные программные и/или аппаратные средства.

[0038] Каждый вариант осуществления настоящей технологии относится к по меньшей мере одной из вышеупомянутых целей и/или к одному из вышеупомянутых аспектов, но не обязательно ко всем ним. Следует понимать, что некоторые аспекты настоящей технологии, связанные с попыткой достижения вышеупомянутой цели, могут не соответствовать этой цели и/или могут соответствовать другим целям, не упомянутым здесь явным образом.

[0039] Дополнительные и/или альтернативные признаки, аспекты и преимущества вариантов осуществления настоящей технологии содержатся в дальнейшем описании, на приложенных чертежах и в формуле изобретения.

Краткое описание чертежей

[0040] Для более полного понимания настоящей технологии, а также ее аспектов и дополнительных признаков следует обратиться к следующему описанию в сочетании с сопроводительными чертежами.

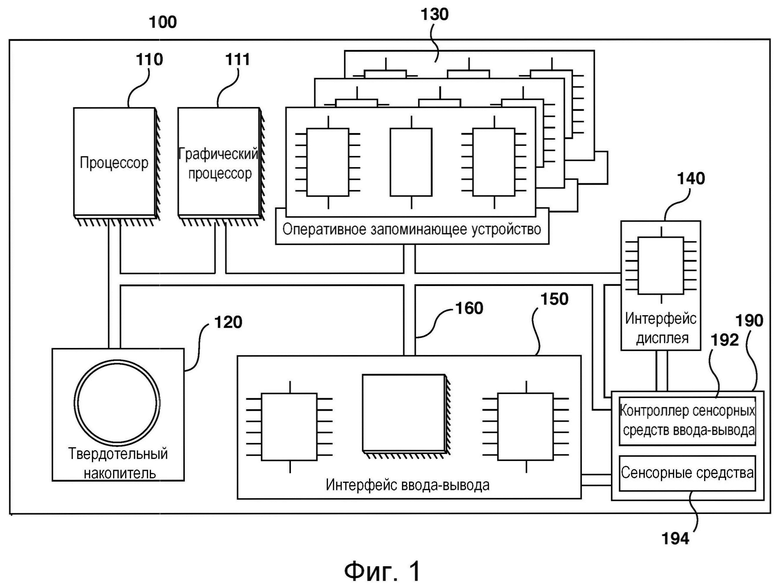

[0041] На фиг. 1 схематически представлен пример компьютерной системы, пригодной для реализации некоторых не имеющих ограничительного характера вариантов осуществления систем и/или способов в соответствии с настоящей технологией.

[0042] На фиг. 2 представлена сетевая компьютерная среда, пригодная для организации управления доступом множества электронных устройств к локальной сети на основе портов в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии.

[0043] На фиг. 3 схематически представлена база данных сертификатов, размещенная на сервере, который входит в состав сетевой компьютерной среды, показанной на фиг. 2, и иллюстрирующая пример назначения тега безопасного режима электронному устройству из множества электронных устройств при нарушении политик сетевой безопасности локальной сети, в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии.

[0044] На фиг. 4 представлена временная диаграмма сеансов работы двух электронных устройств, входящих в состав сетевой компьютерной среды, которые получили доступ к локальной сети, используя один и тот же цифровой сертификат, в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии.

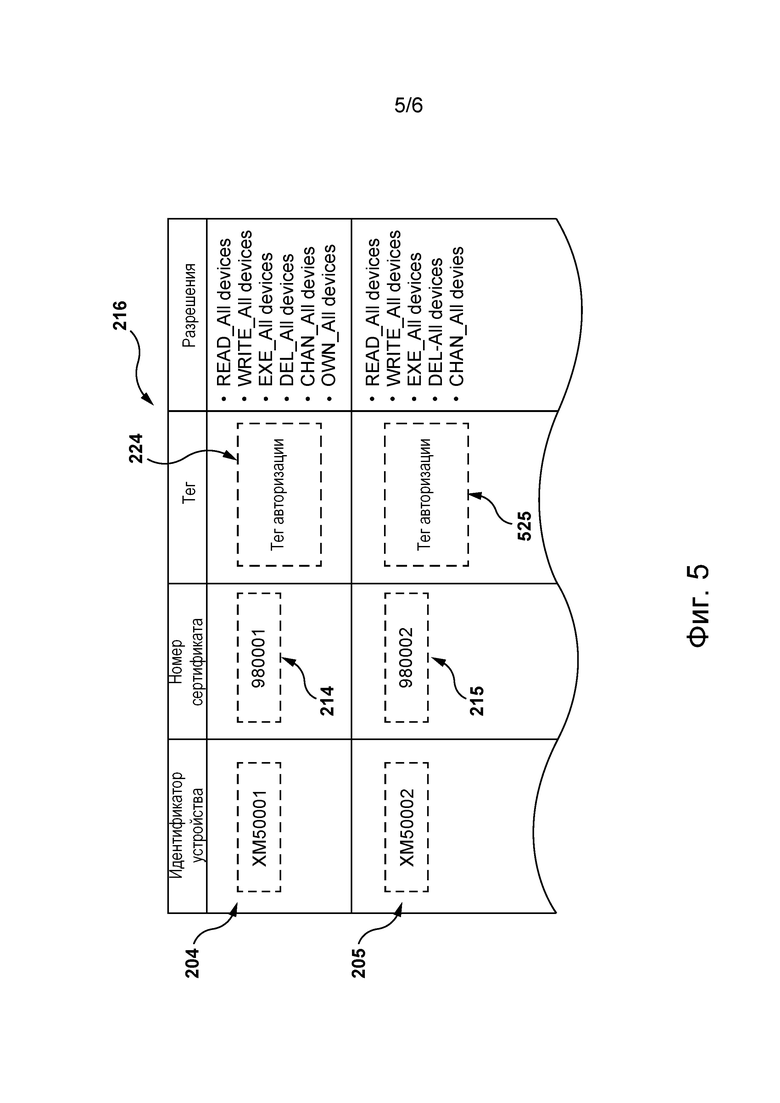

[0045] На фиг. 5 схематически представлена база данных сертификатов, изображенная на фиг. 3, в которой тег безопасного режима заменен на тег авторизации в результате выявления сервером, который входит в состав сетевой компьютерной среды, показанной на фиг. 2, устранения нарушения безопасности, связанного с электронным устройством, в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии.

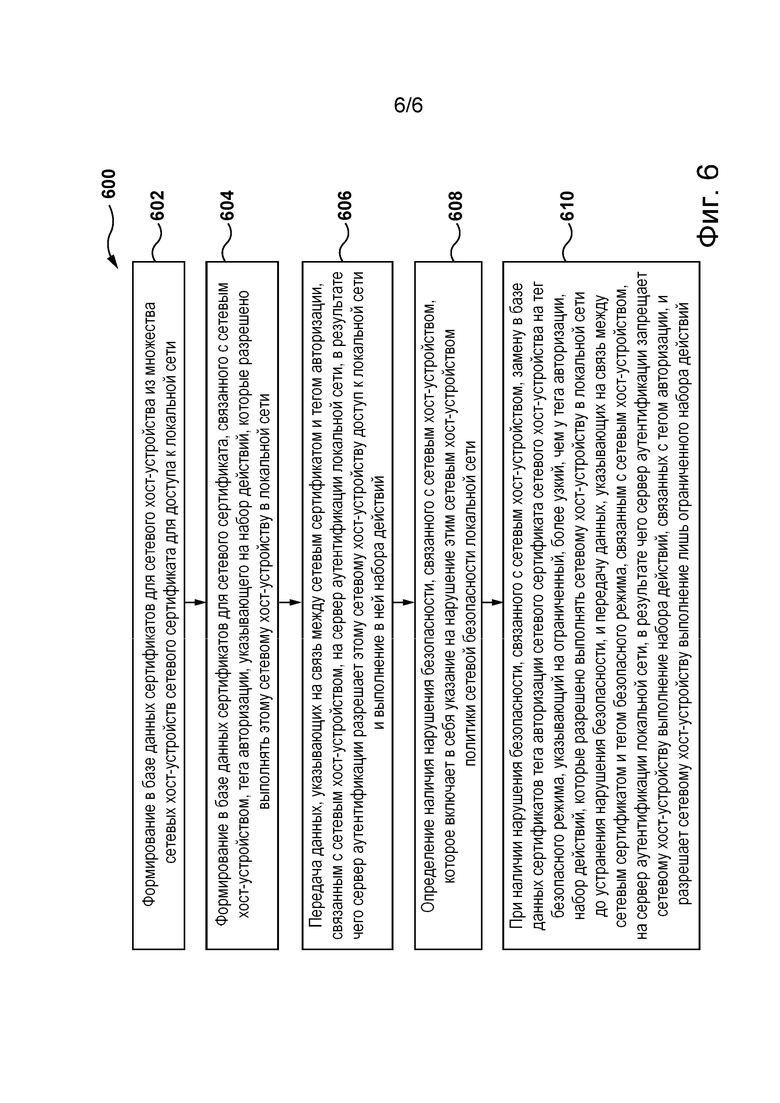

[0046] На фиг. 6 представлена блок-схема способа управления доступом множества электронных устройств к локальной сети на основе портов, реализованного в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии.

Осуществление изобретения

[0047] Представленные здесь примеры и условный язык предназначены для обеспечения лучшего понимания принципов настоящей технологии, а не для ограничения ее объема до таких специально приведенных примеров и условий. Очевидно, что специалисты в данной области техники способны разработать различные способы и устройства, которые явно не описаны и не показаны, но реализуют принципы настоящей технологии в пределах ее существа и объема.

[0048] Кроме того, чтобы способствовать лучшему пониманию, последующее описание может содержать упрощенные варианты реализации настоящей технологии. Специалисты в данной области должны понимать, что различные варианты осуществления настоящей технологии могут быть значительно сложнее.

[0049] В некоторых случаях приводятся предположительно полезные примеры модификаций настоящей технологии. Они призваны лишь способствовать пониманию и также не определяют объема или границ настоящей технологии. Представленный перечень модификаций не является исчерпывающим и специалист в данной области может разработать другие модификации в пределах объема настоящей технологии. Кроме того, если в некоторых случаях модификации не описаны, это не означает, что они невозможны и/или что описание содержит единственно возможный вариант реализации того или иного элемента настоящей технологии.

[0050] Описание принципов, аспектов и вариантов реализации настоящей технологии, а также их конкретные примеры предназначены для охвата их структурных и функциональных эквивалентов, независимо от того, известны они в настоящее время или будут разработаны в будущем. Например, специалисты в данной области техники должны понимать, что все приведенные здесь блок-схемы соответствуют концептуальным представлениям иллюстративных принципиальных схем, реализующих принципы настоящей технологии. Также следует понимать, что все блок-схемы, схемы процессов, диаграммы изменения состояния, псевдокоды и т.п. соответствуют различным процессам, которые могут быть представлены на машиночитаемом физическом носителе информации и могут выполняться компьютером или процессором независимо от того, показан такой компьютер или процессор в явном виде или нет.

[0051] Функции различных элементов, показанных на чертежах, включая все функциональные блоки, обозначенные как «процессор» или «графический процессор», могут быть реализованы с использованием специализированных аппаратных средств, а также аппаратных средств, способных обеспечивать работу соответствующего программного обеспечения. Если используется процессор, эти функции могут выполняться одним выделенным процессором, одним совместно используемым процессором и/или несколькими отдельными процессорами, некоторые из которых могут использоваться совместно. В некоторых вариантах реализации настоящей технологии процессор может представлять собой процессор общего назначения, например, центральный процессор, или процессор, предназначенный для решения конкретной задачи, например, графический процессор. Кроме того, явное использование термина «процессор» или «контроллер» не должно трактоваться как указание исключительно на аппаратные средства, способные обеспечивать работу программного обеспечения, и может подразумевать, среди прочего, аппаратные средства цифрового сигнального процессора (DSP), сетевой процессор, специализированную интегральную схему (ASIC), программируемую вентильную матрицу (FPGA), ПЗУ для хранения программного обеспечения, ОЗУ и/или энергонезависимое ЗУ. Также могут подразумеваться другие аппаратные средства, общего назначения и/или заказные.

[0052] Программные модули или просто модули, реализация которых предполагается на базе программных средств, могут быть представлены здесь в виде любого сочетания элементов блок-схемы или других элементов, указывающих на выполнение шагов процесса и/или содержащих текстовое описание. Такие модули могут реализовываться с помощью аппаратных средств, показанных явно или подразумеваемых.

[0053] С учетом вышеизложенных принципов ниже рассмотрены некоторые не имеющие ограничительного характера примеры, иллюстрирующие различные варианты реализации аспектов настоящей технологии.

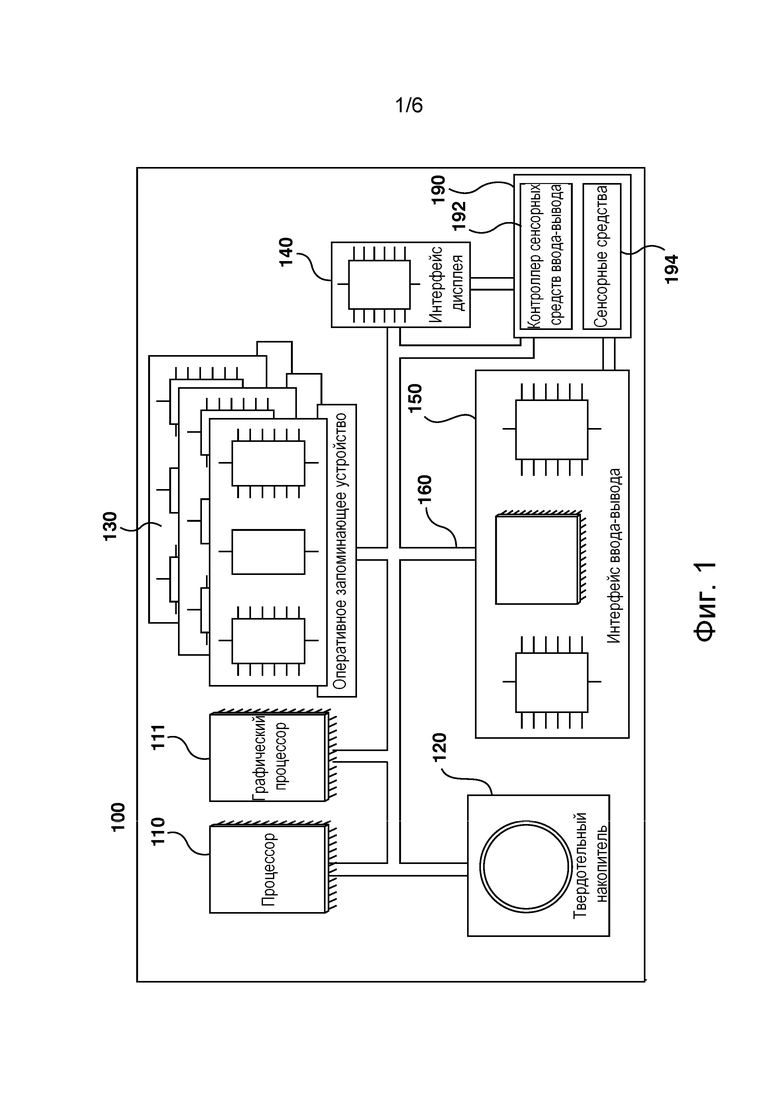

Компьютерная система

[0054] На фиг. 1 изображена компьютерная система 100, пригодная для использования в некоторых вариантах осуществления настоящей технологии. Компьютерная система 100 содержит различные аппаратные элементы, включая один или несколько одноядерных или многоядерных процессоров, совместно представленных процессором 110, графический процессор 111, твердотельный накопитель 120, оперативное запоминающее устройство (ОЗУ) 130, интерфейс 140 дисплея и интерфейс 150 ввода/вывода.

[0055] Связь между элементами компьютерной системы 100 может осуществляться через одну или несколько внутренних и/или внешних шин 160 (таких как шина PCI, шина USB, шина FireWire стандарта IEEE 1394, шина SCSI, шина Serial-ATA и т.д.), с которыми различные аппаратные элементы соединены электронными средствами.

[0056] Интерфейс 150 ввода/вывода может быть соединен с сенсорным экраном 190 и/или с одной или несколькими внутренними и/или внешними шинами 160. Сенсорный экран 190 может быть частью дисплея. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сенсорный экран 190 представляет собой дисплей. Сенсорный экран 190 также может называться экраном 190. В вариантах осуществления, показанных на фиг. 1, сенсорный экран 190 содержит сенсорные средства 194 (например, сенсорные элементы, встроенные в слой дисплея и обеспечивающие регистрацию физического взаимодействия между пользователем и дисплеем) и контроллер 192 сенсорных средств ввода/вывода, обеспечивающий связь с интерфейсом 140 дисплея и/или с одной или несколькими внутренними и/или внешними шинами 160. В некоторых вариантах осуществления интерфейс 150 ввода/вывода может быть соединен с клавиатурой (не показана), мышью (не показана) или сенсорной панелью (не показана), которые обеспечивают взаимодействие пользователя с компьютерной системой 100 в дополнение к сенсорному экрану 190 или вместо него.

[0057] Следует отметить, что в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии некоторые элементы компьютерной системы 100 могут отсутствовать. Например, может отсутствовать сенсорный экран 190, в частности, в тех случаях (среди прочего), когда компьютерная система реализована в виде сервера.

[0058] В соответствии с вариантами реализации настоящей технологии, в твердотельном накопителе 120 хранятся программные команды, пригодные для загрузки в ОЗУ 130 и исполнения процессором 110 и/или графическим процессором 111. Например, программные команды могут входить в состав библиотеки или приложения.

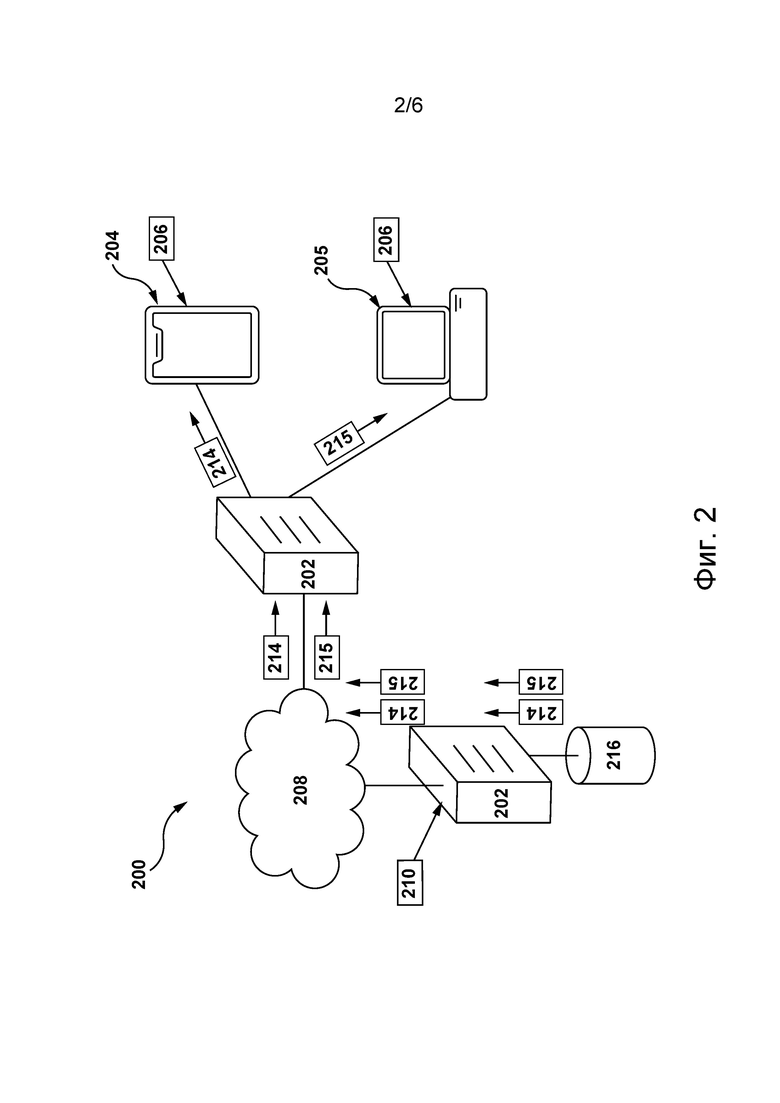

Сетевая компьютерная среда

[0059] На фиг. 2 схематически представлена сетевая компьютерная среда 200, пригодная для использования с некоторыми не имеющими ограничительного характера вариантами осуществления систем и/или способов в соответствии с настоящей технологией. Сетевая компьютерная среда 200 содержит сервер 202 управления доступом к сети и сервер 212 аутентификации, связанный с первым электронным устройством 204 и со вторым электронным устройством 205 через локальную сеть 208.

[0060] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первым и вторым электронными устройствами 204, 205 могут быть любые компьютерные аппаратные средства, способные обеспечивать работу программного обеспечения, подходящего для решения поставленной задачи. В связи с этим первое и второе электронные устройства 204, 205 могут содержать некоторые или все элементы компьютерной системы 100, представленной на фиг. 1. Таким образом, не имеющими ограничительного характера примерами первого и второго электронных устройств 204, 205 являются персональные компьютеры (настольные компьютеры, ноутбуки, нетбуки и т.п.), смартфоны и планшеты. Кроме того, очевидно, что в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первое и второе электронные устройства 204, 205 без отступления от существа и объема настоящей технологии могут быть связаны с пользователем или с группой пользователей (отдельно не показаны).

[0061] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети реализован как обычный компьютерный сервер и может содержать некоторые или все элементы компьютерной системы 100, показанной на фиг. 1. В конкретном не имеющем ограничительного характера примере сервер 202 управления доступом к сети реализован в виде сервера Dell™ PowerEdge™, работающего под управлением операционной системы Microsoft™ Windows Server™, но он также может быть реализован на базе любых других подходящих видов аппаратных средств, программного обеспечения и/или микропрограммного обеспечения либо их сочетания. В показанных не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети представляет собой одиночный сервер. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии (не показаны) функции сервера 202 управления доступом к сети могут быть распределены между несколькими серверами. Сервер 212 аутентификации может быть реализован подобно серверу 202 управления доступом к сети.

[0062] В соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, локальной сетью 208 может быть любая частная или корпоративная локальная сеть, соединяющая множество электронных устройств в ограниченной зоне. Количество электронных устройств, которые могут быть подключены к локальной сети 208, не ограничено и зависит от количества сетевых и вычислительных ресурсов в этой сети, таких как маршрутизаторы (не показаны), коммутаторы (не показаны), концентраторы (не показаны), мосты (не показаны) и серверы, в том числе серверы 202, 212 управления доступом к сети и аутентификации. Например, локальная сеть 208 может обеспечивать соединение десятков, сотен, тысяч или даже десятков или сотен тысяч электронных устройств.

[0063] При этом на реализацию канала связи между первым и вторым электронными устройствами 204, 205, серверами 202, 212 управления доступом к сети и аутентификации и локальной сетью 208 не накладывается ограничений. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии таким каналом связи может быть проводной канал связи. В одном из примеров проводной канал связи может быть реализован в виде витой пары с интерфейсом связи RJ-45. Тем не менее, возможны и другие варианты реализации проводного канала связи (например, волоконно-оптическая или коаксиальная кабельная линия), а также другие подходящие интерфейсы для соединения, например, первого и второго электронных устройств 204, 205 с сервером 212 аутентификации. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии канал связи может быть реализован в виде беспроводного канала связи. Примерами протоколов беспроводной связи, которые могут использоваться для реализации беспроводного канала связи, являются, среди прочего, протоколы беспроводной связи BluetoothTM, ZigbeeTM и NFCTM. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии беспроводной канал связи может представлять собой сетевой беспроводной канал связи, реализованный на базе сетевого протокола беспроводной связи Wi-FiTM, одного из сетевых протоколов беспроводной связи 3G/4G/5G и т.п. В таких вариантах осуществления (1) первое и второе электронные устройства 204, 205 и сервер 212 аутентификации, (2) сервер 212 аутентификации и локальная сеть 208 и/или (3) сервер 202 управления доступом к сети и локальная сеть 208 могут быть прямо или опосредованно (через прокси-сервер или сеть VPN (virtual private network)) соединены друг с другом через другую сеть (не показана на фиг. 2), например, через сеть Интернет. Может использоваться и прямой канал связи между сервером 202 управления доступом к сети и каждым из первого и второго электронных устройств 204, 205 в обход сервера 212 аутентификации.

[0064] В соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, локальная сеть 208 может быть связана с принятыми в ней политиками сетевой безопасности, на основе которых сервер 202 управления доступом к сети способен формировать команды и передавать их на сервер 212 аутентификации для предоставления или ограничения доступа к локальной сети 208 множеству электронных устройств, таких как первое и второе электронные устройства 204, 205. В связи с этим первое и второе электронные устройства 204, 205 могут называться «сетевыми хост-устройствами». Кроме того, следует отметить, что в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети и сервер 212 аутентификации могут быть реализованы в виде единого сервера, способного определять и внедрять политики сетевой безопасности.

[0065] В общем случае политики сетевой безопасности в локальной сети 208 устанавливают стандарты безопасности для электронных устройств, которые могут получать доступ к локальной сети 208 и оставаться подключенными к ней. В частности, в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии политики сетевой безопасности могут устанавливать, среди прочего, целевые значения множества заданных параметров устройства, позволяющие каждому из первого и второго электронных устройств 204, 205 получать доступ к локальной сети 208 и оставаться в ней.

[0066] В различных не имеющих ограничительного характера вариантах осуществления настоящей технологии множество заданных параметров электронного устройства, например, первого электронного устройства 204, может включать в себя, среди прочего, (1) наличие программных приложений на первом электронном устройстве 204, (2) название и версию операционной системы, работающей на первом электронном устройстве 204, (3) параметры операционной системы, в том числе, например, языковые параметры, размеры и стили шрифтов, параметры времени и региональные настройки и т.п., и (4) наличие процессов и служб, запущенных в операционной системе первого электронного устройства 204.

[0067] Например, заданным параметром устройства может быть наличие антивирусного приложения, для которого в политиках сетевой безопасности определено целевое двоичное значение, например, «истина», указывающее на то, что при доступе к локальной сети 208 на каждом из первого и второго электронных устройств 204, 205 должно присутствовать и/или функционировать антивирусное приложение. В другом примере заданным параметром устройства может быть стиль шрифта в графическом пользовательском интерфейсе операционной системы электронного устройства, для которого в политиках сетевой безопасности определено множество целевых значений строкового типа, например, «Times New Roman», «Arial» и «Cambria», указывающее на то, что в операционной системе каждого из первого и второго электронных устройств 204, 205 при доступе к локальной сети 208 должен быть установлен по меньшей мере один из только этих стилей шрифта.

[0068] В еще одном примере заданным параметром устройства может быть наличие процесса или службы, которые были предварительно определены как связанные с выполнением ненадежного и/или вредоносного приложения. Для этого заданного параметра устройства в политиках сетевой безопасности может быть определено целевое двоичное значение, например, «ложь», указывающее на то, что такой процесс и/или такая служба не должны быть запущены в операционной системе каждого из первого и второго электронных устройств 204, 205 при доступе к локальной сети 208. В связи с этим в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии на сервере 202 управления доступом к сети может быть размещен черный список приложений и/или связанных с ними процессов и служб, которые были определены как ненадежные и/или вредоносные.

[0069] Таким образом, сервер 202 управления доступом к сети способен (1) предоставлять доступ к локальной сети 208 каждому из первого и второго электронных устройств 204, 205, (2) определять для каждого из первого и второго электронных устройств 204, 205 действия, которые им разрешено выполнять в локальной сети 208, как описано ниже, (3) передавать данные о первом и втором электронных устройствах 204, 205 и разрешенных им действиях на сервер 212 аутентификации с целью обеспечения доступа каждого из первого и второго электронных устройств 204, 205 к локальной сети 208 в соответствии с политиками сетевой безопасности и (4) контролировать соответствие каждого из первого и второго электронных устройств 204, 205 политикам сетевой безопасности при их подключении.

[0070] В соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, сервер 202 управления доступом к сети способен предоставлять или ограничивать доступ к локальной сети 208 для каждого из первого и второго электронных устройств 204, 205 путем выдачи и последующей передачи на сервер 212 аутентификации сетевых (цифровых) сертификатов для первого и второго электронных устройств 204, 205.

[0071] В контексте настоящего описания цифровым сертификатом называется электронный документ, выпущенный для электронного устройства и содержащий (1) два ключа - открытый и закрытый, (2) идентификационные данные электронного устройства, включая, например, тип, наименование торговой марки, операционную систему, связанную с электронным устройством, и принадлежность электронного устройства (если применимо), а также (3) цифровую подпись выпускающего органа (также называемого «центром сертификации» (CA, Certificate Authority)), который проверил содержимое сертификата и утвердил его своим закрытым ключом, тем самым поставив свою цифровую подпись. Таким образом, благодаря цифровому сертификату, электронное устройство способно шифровать сообщения, отправляемые получателю (другому электронному устройству или серверу), используя закрытый ключ, а открытый ключ, связанный с данным электронным устройством, необходимый для расшифровки и чтения сообщений, может предоставляться получателю сообщений после проверки цифровой подписи выпускающего органа на цифровом сертификате.

[0072] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии выпускающим органом может быть сторонняя организация, которой отправители (то есть электронные устройства в приведенном выше примере) и получатели доверяют выдачу, подписание и хранение цифровых сертификатов. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии выпускающим органом может быть тот же орган, что управляет работой сервера 202 управления доступом к сети в локальной сети 208 (или осуществляет владение им в иной форме). Например, в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии выпускающим органом может быть компания ООО «Яндекс», зарегистрированная по адресу: 119021, Российская Федерация, г. Москва, ул. Льва Толстого, д. 16.

[0073] В таких вариантах осуществления на сервере 202 управления доступом к сети может работать внутренний центр сертификации (не обозначен отдельно), способный выдавать, подписывать и хранить цифровые сертификаты. В другом варианте для формирования цифровых сертификатов сервер 202 управления доступом к сети способен обращаться к внешнему (стороннему) центру сертификации.

[0074] При этом, например, сервер 202 управления доступом к сети способен создавать (1) первый цифровой сертификат 214 для первого электронного устройства 204 и (2) второй цифровой сертификат 215 для второго электронного устройства 205. Кроме того, сервер 202 управления доступом к сети способен передавать эти сертификаты (1) соответствующим электронным устройствам, тем самым разрешая им доступ к локальной сети 208, а также (2) серверу 212 аутентификации для последующей аутентификации первого и второго электронных устройств 204, 205 в локальной сети 208. На формат цифровых сертификатов, выпускаемых сервером 202 управления доступом к сети, не накладывается ограничений. Среди прочего, такой формат определяется выбранным стандартом реализации управления доступом к локальной сети 208.

[0075] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен обеспечивать управление доступом к сети по стандарту IEEE 802.1x (здесь такое управление также называется управлением доступом к сети на основе портов), реализуя управление доступом множества электронных устройств к локальной сети 208 на сетевом и транспортном уровнях модели взаимодействия открытых систем (OSI, Open Systems Interconnection). Соответственно, в таких вариантах осуществления сервер 202 управления доступом к сети способен выпускать цифровые сертификаты в формате X.509. Для обеспечения использования цифровых сертификатов в формате X.509 сервер 212 аутентификации способен осуществлять аутентификацию множества электронных устройств в локальной сети 208 с использованием протоколов аутентификации EAP-TSL.

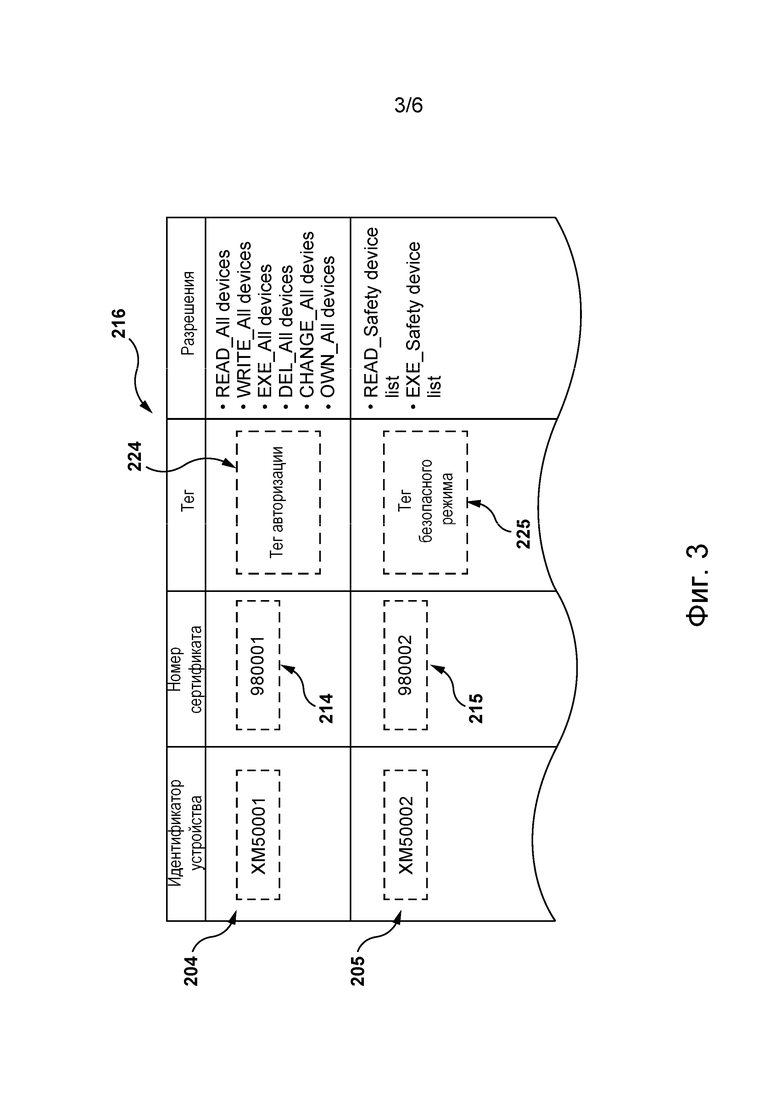

[0076] Кроме того, в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети может быть выполнен с возможностью размещения на нем базы 216 данных сертификатов (или обеспечения доступа к такой базе данных иным способом) для хранения цифровых сертификатов. На фиг. 3 схематически представлена структура базы 216 данных сертификатов в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии.

[0077] Очевидно, что в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен сохранять каждый цифровой сертификат в базе 216 данных сертификатов в привязке к соответствующим электронным устройствам, имеющим разрешение на доступ к локальной сети 208. Например, сервер 202 управления доступом к сети способен сохранять (1) идентификационный номер первого электронного устройства 204 в привязке к серийному номеру первого цифрового сертификата 214 и (2) идентификационный номер второго электронного устройства 205 в привязке к серийному номеру второго цифрового сертификата 215. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии идентификационный номер электронного устройства может формироваться сервером 202 управления доступом к сети автоматически. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии идентификационный номер устройства может представлять собой собственный номер электронного устройства, такой как МАС-адрес, а сервер 202 управления доступом к сети способен получать идентификационный номер устройства от самого электронного устройства.

[0078] Кроме того, в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, сервер 202 управления доступом к сети способен определять допустимые действия для электронного устройства, назначая цифровому сертификату специальный тег, в частности, первый тег 224 авторизации, назначенный первому цифровому сертификату 214, выпущенному для первого электронного устройства 204. В контексте настоящего описания «тег», назначаемый цифровому сертификату, представляет собой электронный документ (отдельный или являющийся частью цифрового сертификата), который определяет разрешения для электронного устройства в локальной сети 208. Такие разрешения в различных не имеющих ограничительного характера вариантах осуществления настоящей технологии могут включать в себя, например, (1) заданный набор действий, которые разрешено выполнять электронному устройству в локальной сети 208, и (2) список электронных устройств, на которых электронному устройству разрешено выполнение допустимых действий. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен передавать данные о связи между тегом и цифровым сертификатом на сервер 212 аутентификации, чтобы сервер 212 аутентификации разрешил электронному устройству выполнение заданного набора действий в локальной сети 208. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен сохранять теги всех электронных устройств, авторизованных в локальной сети 208, в базе 216 данных сертификатов.

[0079] Таким образом, в продолжение примера, показанного на фиг. 3, сервер 202 управления доступом к сети способен назначать первому цифровому сертификату 214, связанному с первым электронным устройством 204, первый тег 224 авторизации, определяющий (среди прочего) следующий набор действий, которые разрешено выполнять первому электронному устройству 204 в локальной сети 208: (1) чтение файлов на всех электронных устройствах, подключенных к локальной сети 208, (2) запись нового файла в память всех электронных устройств, подключенных к локальной сети 208, (3) выполнение исполняемых файлов на всех электронных устройствах, подключенных к локальной сети 208, (4) удаление любых файлов на всех электронных устройствах, подключенных к локальной сети 208, (5) изменение любых файлов на всех электронных устройствах, подключенных к локальной сети 208, и (6) принятие права собственности на любой файл на всех электронных устройствах, подключенных к локальной сети 208. Первому электронному устройству 204 может быть разрешено выполнять и другие действия. Кроме того, следует понимать, что первый тег 224 авторизации, разрешающий первому электронному устройству 204 выполнять вышеупомянутые действия на всех электронных устройствах, подключенных к локальной сети 208, служит лишь примером и в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен включать в первый тег 224 авторизации списки электронных устройств для отдельных действий, которые могут быть одинаковыми или могут отличаться.

[0080] Кроме того, в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен передавать данные, характеризующие связь между цифровым сертификатом и назначенным ему тегом, на сервер 212 аутентификации, чтобы предоставить электронному устройству, имеющему цифровой сертификат, доступ к локальной сети 208 в соответствии с разрешениями, определенными в теге. В связи с этим в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии на сервере 212 аутентификации может быть размещена отдельная база данных (не показана) для хранения данных о связях между выпущенными цифровыми сертификатами и назначенными им тегами, полученными от сервера 202 управления доступом к сети. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен предоставлять доступ к базе 216 данных сертификатов серверу 212 аутентификации через локальную сеть 208.

[0081] Таким образом, в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, первое электронное устройство 204 при попытке подключения к локальной сети 208 способно передавать на сервер 212 аутентификации запрос на доступ к локальной сети 208, включающий в себя первый цифровой сертификат 214. В ответ на это сервер 212 аутентификации способен (1) проверять цифровую подпись выпускающего органа на первом цифровом сертификате 214 и (2) в случае принятия решения о том, что выпускающий орган является доверенным центром сертификации, например, таким как сервер 202 управления доступом к сети, разрешать первому электронному устройству 204 доступ к локальной сети 208. Кроме того, в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, сервер 212 аутентификации способен разрешать первому электронному устройству 204 выполнение в локальной сети 208 заданного набора действий, определенного в первом теге 224 авторизации.

[0082] Также в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, сервер 202 управления доступом к сети способен обнаруживать нарушение безопасности, связанное с электронным устройством, то есть выявлять нарушение электронным устройством одной из политик сетевой безопасности. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен обнаруживать нарушение безопасности, контролируя и/или анализируя текущие значения множества заданных параметров электронного устройства.

[0083] В соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, сервер 202 управления доступом к сети способен получать текущие значения множества заданных параметров электронного устройства, в частности, первого электронного устройства 204, различными способами. Как показано на фиг. 2, в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен получать текущие значения множества заданных параметров устройства непосредственно от первого электронного устройства 204. В связи с этим первое электронное устройство 204 способно выполнять внутреннее приложение 206 диспетчера мониторинга устройства. В общем случае внутреннее приложение 206 диспетчера мониторинга устройства представляет собой программное приложение, способное собирать и сохранять различные аналитические данные операционной системы первого электронного устройства 204, включая текущие значения множества заданных параметров этого устройства, и представлять эти данные, например, в виде реляционной базы данных. С использованием внутреннего приложения 206 диспетчера мониторинга устройства первое электронное устройство 204 способно передавать реляционную базу данных (или ее обновления) в ответ на запрос от сервера 202 управления доступом к сети. Отправляя запросы на получение реляционной базы данных, сервер 202 управления доступом к сети способен получать текущие значения множества заданных параметров первого электронного устройства 204. Не имеющими ограничительного характера примерами внутреннего приложения 206 диспетчера мониторинга устройства являются внутренние приложения диспетчера мониторинга устройства OsqueryTM, OssecTM и ELKTM.

[0084] В других не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен получать текущие значения множества заданных параметров устройства от сетевого приложения 210 диспетчера мониторинга устройств. В общем случае сетевое приложение 210 диспетчера мониторинга устройств способно собирать аналитические данные от операционных систем множества электронных устройств, подключенных к локальной сети 208, в том числе, первого электронного устройства 204, причем делать это независимо для каждого из множества электронных устройств. Таким образом, если текущие значения множества заданных параметров устройства, собранные внутренним приложением 206 диспетчера мониторинга устройства, фальсифицируются перед передачей на сервер 202 управления доступом к сети, например, в результате атаки вредоносной программы, сервер 202 управления доступом к сети способен проверять достоверность этих значений на основе данных, предоставленных сетевым приложением 210 диспетчера мониторинга устройств.

[0085] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сетевое приложение 210 диспетчера мониторинга устройств может выполняться на сервере 202 управления доступом к сети. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии сетевое приложение 210 диспетчера мониторинга устройств может выполняться на другом электронном устройстве, связанном с локальной сетью 208. В таких вариантах осуществления другим электронным устройством может быть сторонний сервер производителя сетевого приложения 210 диспетчера мониторинга устройств, которому предоставлен доступ к локальной сети 208. На реализацию сетевого приложения 210 диспетчера мониторинга устройств не накладывается ограничений и в общем случае она зависит от операционной системы, работающей на множестве электронных устройств, подлежащих мониторингу. Например, среди прочего, в тех не имеющих ограничительного характера вариантах осуществления настоящей технологии, в которых электронное устройство работает под управлением операционной системы WindowsTM, в качестве сетевого приложения 210 диспетчера мониторинга устройств для мониторинга текущих значений множества заданных параметров устройства может использоваться сетевое приложение диспетчера мониторинга устройств SCCMTM. В другом не имеющем ограничительного характера примере, где электронное устройство работает под управлением операционной системы iOSTM или macOSTM, в качестве сетевого приложения 210 диспетчера мониторинга устройств для мониторинга текущих значений множества заданных параметров устройства может использоваться сетевое приложение диспетчера мониторинга устройств JamfTM. В еще одном примере, где электронное устройство работает под управлением операционной системы LinuxTM, в качестве сетевого приложения 210 диспетчера мониторинга устройств для мониторинга текущих значений множества заданных параметров устройства может использоваться сетевое приложение диспетчера мониторинга устройств Salt ManagerTM. В тех не имеющих ограничительного характера вариантах осуществления настоящей технологии, в которых множество электронных устройств, подключенных к локальной сети 208, работает под управлением разных операционных систем, сервер 202 управления доступом к сети способен осуществлять доступ к разным вариантам сетевого приложения 210 диспетчера мониторинга устройств, перечисленным выше неисчерпывающим образом.

[0086] В некоторых других не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен получать текущие значения множества заданных параметров первого электронного устройства 204 как от внутреннего приложения 206 диспетчера мониторинга устройства, так и от сетевого приложения 210 диспетчера мониторинга устройств. Например, в таких вариантах осуществления сервер 202 управления доступом к сети способен проверять данные, полученные от внутреннего приложения 206 диспетчера мониторинга устройства, используя данные, полученные от сетевого приложения 210 диспетчера мониторинга устройств.

[0087] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен получать текущие значения множества заданных параметров каждого из первого и второго электронных устройств 204, 205 непрерывно в режиме реального времени. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен получать такие значения периодически, например, раз в минуту, раз в двенадцать часов, раз в день и т.д.

[0088] Например, анализируя текущие значения множества заданных параметров некоторого электронного устройства, такого как второе электронное устройство 205, сервер 202 управления доступом к сети способен обнаруживать, что одно из приложений, которое должно быть установлено на втором электронном устройстве 205 в соответствии с политиками сетевой безопасности локальной сети 208, в частности, антивирусное приложение, было отключено или удалено. В другом примере сервер 202 управления доступом к сети способен обнаруживать, что в операционной системе второго электронного устройства 205 произведен запуск процесса и/или службы, свидетельствующий о наличии и/или активности приложения, которое не должно быть установлено и/или выполняться в соответствии с политиками сетевой безопасности, например, игрового приложения, дополнительного веб-браузера или приложения, определенного сервером 202 управления доступом к сети как ненадежное (или вредоносное).

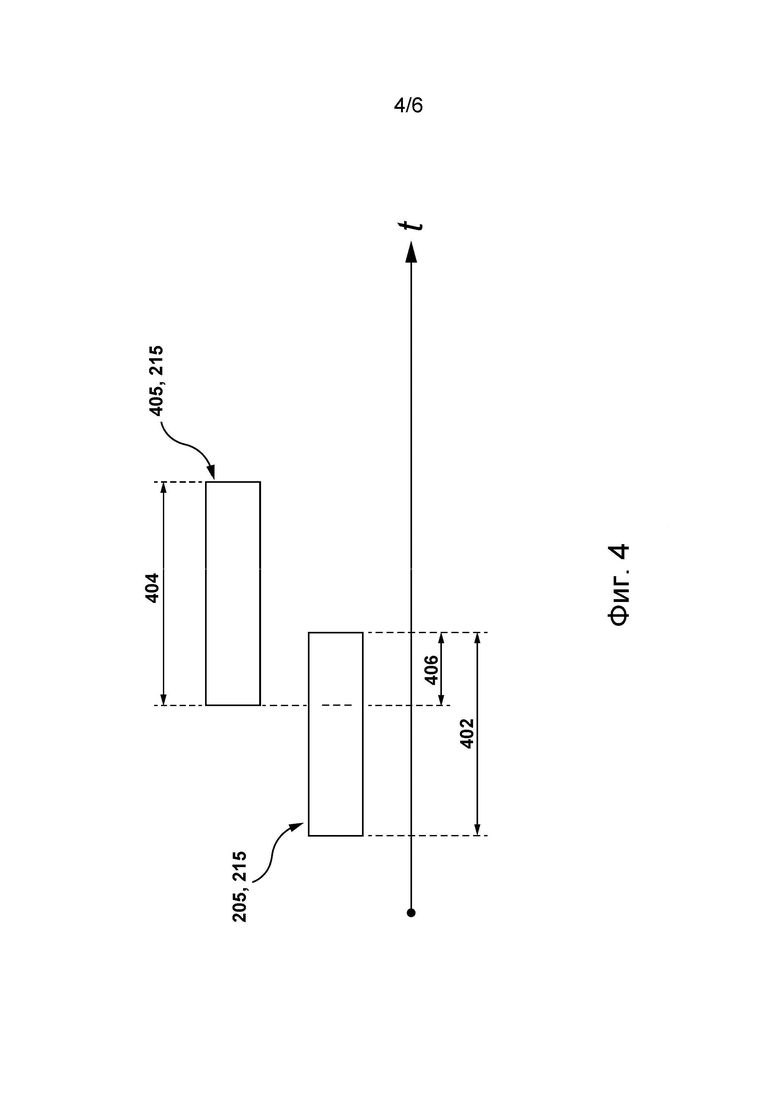

[0089] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен обнаруживать нарушение безопасности при выявлении наложения сеансов работы по меньшей мере двух электронных устройств в локальной сети 208, которые получили доступ к локальной сети 208, используя один и тот же цифровой сертификат. Для этого в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен получать доступ к журналу доступа (не обозначен) на сервере 212 аутентификации и благодаря этому анализировать (1) цифровой сертификат, использованный электронным устройством для доступа к локальной сети 208, и (2) продолжительность сетевого сеанса, в течение которого это электронное устройство оставалось подключенным к локальной сети 208. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен запрашивать журнал доступа у сервера 212 аутентификации по мере необходимости, например, периодически. В таких вариантах осуществления сервер 202 управления доступом к сети способен получать доступ к журналу доступа на сервере 212 аутентификации раз в час, раз в день, раз в неделю и т.д. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен получать доступ к журналу доступа на сервере 212 аутентификации в режиме реального времени и контролировать соответствующие данные непрерывно.

[0090] На фиг. 4 представлена временная диаграмма сеансов работы двух электронных устройств, которые получили доступ к локальной сети 208, используя второй цифровой сертификат 215, в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии.

[0091] Из примера, показанного на фиг. 4, очевидно, что второе электронное устройство 205 получило доступ к локальной сети 208, используя второй цифровой сертификат 215, как описано выше, и оставалось подключенным к ней в течение первого сетевого сеанса 402. При этом, пока второе электронное устройство 205 было подключено к локальной сети 208, еще одно, третье, электронное устройство 405 (не показано на фиг. 2) подключилось к локальной сети 208, также используя второй цифровой сертификат 215, и оставалось подключенным к локальной сети 208 в течение второго сетевого сеанса 404. Третье электронное устройство 405 могло получить второй цифровой сертификат 215, например, в результате злонамеренной атаки на второе электронное устройство 205.

[0092] Таким образом, анализируя журнал доступа на сервере 212 аутентификации, сервер 202 управления доступом к сети способен выявлять наложение 406 сетевых сеансов между первым сетевым сеансом 402 второго электронного устройства 205 и вторым сетевым сеансом 404 третьего электронного устройства 405, тем самым обнаруживая нарушение безопасности. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен обнаруживать нарушение безопасности в том случае, если длительность наложения 406 сетевых сеансов превышает заданный порог времени, например, 1, 5 или 10 минут.

[0093] Другими примерами нарушения политик сетевой безопасности являются осуществление доступа к локальной сети 208 с использованием просроченного цифрового сертификата, попытка выполнения действий, не входящих в заданный набор действий, определенный для электронного устройства в теге авторизации, расхождение между данными, полученными от внутреннего приложения 206 диспетчера мониторинга устройства, и данными, полученными от сетевого приложения 210 диспетчера мониторинга устройств, и т.д.

[0094] Таким образом, при обнаружении нарушения безопасности, связанного, например, со вторым электронным устройством 205, сервер 202 управления доступом к сети способен ограничивать доступ второго электронного устройства 205 к сети. Как показано на фиг. 3, в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, сервер 202 управления доступом к сети способен ограничивать доступ второго электронного устройства 205, назначая связанному с ним второму цифровому сертификату 215 тег 225 безопасного режима вместо назначенного ранее тега авторизации, такого как второй тег 525 авторизации, показанный на фиг. 5. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии второй тег 525 авторизации второго цифрового сертификата 215 может быть аналогичен первому тегу 224 авторизации, назначенному первому электронному устройству 204, то есть может определять тот же набор действий, которые разрешено выполнять в локальной сети 208 второму электронному устройству 205 в отношении того же списка электронных устройств. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии второй тег 525 авторизации может определять набор действий и/или список электронных устройств, отличающиеся от тех, что определены первым тегом 224 авторизации.

[0095] В соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, тег 225 безопасного режима может определять ограниченный набор действий, более узкий, чем заданный набор действий, определяемый вторым тегом 525 авторизации, например, только чтение или выполнение исполняемых файлов на электронных устройствах, подключенных к локальной сети 208. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии тег 225 безопасного режима может определять ограниченный список электронных устройств, на которых электронному устройству, имеющему второй цифровой сертификат 215, разрешено выполнение допустимых действий. Например, электронные устройства, включенные в ограниченный список электронных устройств, могут быть связаны с меньшим риском компрометации других электронных устройств в локальной сети 208. Электронное устройство из ограниченного списка электронных устройств может выбираться путем определения сервером 202 управления доступом к сети или внешним (в том числе сторонним) программным обеспечением, включая сетевое приложение 210 диспетчера мониторинга устройств, второго тега 525 авторизации второго цифрового сертификата 215, связанного с выбираемым устройством. В частности, выбираемое электронное устройство может быть связано с уникальными идентификационными данными аппаратных средств, дополнительно хранящимся в базе 216 данных сертификатов, на основании которых сервер 202 управления доступом к сети назначает тег 225 безопасного режима. В некоторых других не имеющих ограничительного характера вариантах осуществления настоящей технологии тег 225 безопасного режима может определять как ограниченный набор действий, которые разрешено выполнять электронному устройству, имеющему второй цифровой сертификат 215, так и ограниченный список электронных устройств, на которых электронным устройствам, имеющим второй цифровой сертификат 215, разрешено выполнение ограниченного набора действий. В некоторых других не имеющих ограничительного характера вариантах осуществления настоящей технологии тег 225 безопасного режима второго цифрового сертификата может включать в себя указание на полный запрет доступа электронного устройства, имеющего второй цифровой сертификат 215, к локальной сети 208.

[0096] Кроме того, после замены сервером 202 управления доступом к сети второго тега 525 авторизации второго цифрового сертификата 215 в базе 216 данных сертификатов на тег 225 безопасного режима сервер 202 управления доступом к сети способен передавать на сервер 212 аутентификации данные, характеризующие связь между вторым цифровым сертификатом 215 и тегом 225 безопасного режима, которые могут включать в себя обновление базы 216 данных сертификатов. После получения данных о связи между вторым цифровым сертификатом 215 и тегом 225 безопасного режима сервер 212 аутентификации, в свою очередь, в ответ на запрос доступа к локальной сети 208 от электронного устройства, имеющего второй цифровой сертификат 215 (такого как второе электронное устройство 205), способен предоставлять такой доступ второму электронному устройству 205 в соответствии с разрешениями, определенными в теге 225 безопасного режима, а именно (1) разрешать второму электронному устройству 205 выполнение ограниченного набора действий и/или (2) разрешать второму электронному устройству 205 выполнение допустимых действий на электронных устройствах локальной сети 208 из ограниченного списка.

[0097] Кроме того, в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, при выявлении того, что нарушение, связанное со вторым электронным устройством 205, устранено, например, при мониторинге множества заданных параметров первого и второго электронных устройств 204, 205, сервер 202 управления доступом к сети способен (1) удалять тег 225 безопасного режима из второго цифрового сертификата 215 в базе 216 данных сертификатов и (2) вновь назначать этому сертификату второй тег 525 авторизации, как схематически представлено на фиг. 5. Таким образом, сервер 202 управления доступом к сети способен разрешать электронным устройствам, имеющим второй цифровой сертификат 215, таким как второе электронное устройство 205, выполнять в локальной сети 208 исходный набор действий, которые были разрешены до нарушения политик сетевой безопасности вторым электронным устройством 205.

[0098] Например, если сервер 202 управления доступом к сети назначил тег 225 безопасного режима второму цифровому сертификату 215 после обнаружения того, что антивирусное приложение на втором электронном устройстве 205 было отключено, то при обнаружении возобновления работы антивирусного приложения на втором электронном устройстве 205 сервер 202 управления доступом к сети способен вновь заменять тег 225 безопасного режима второго цифрового сертификата 215 в базе 216 данных сертификатов на второй тег 525 авторизации.

[0099] Кроме того, после получения данных о связи между вторым цифровым сертификатом 215 и вторым тегом 525 авторизации сервер 212 аутентификации способен разрешать второму электронному устройству 205 на основе второго цифрового сертификата 215 (1) доступ к локальной сети 208 и (2) выполнение заданного набора действий на электронных устройствах из заданного списка согласно второму тегу 525 авторизации.

Способ

[0100] С учетом описанной выше архитектуры и приведенных примеров возможна реализация способа управления доступом к сети на основе портов для множества электронных устройств в локальной сети, в частности, для первого и второго электронных устройств 204, 205 в локальной сети 208. На фиг. 6 представлена блок-схема способа 600 в соответствии с не имеющими ограничительного характера вариантами осуществления настоящей технологии. Способ 600 может быть реализован сервером 202 управления доступом к сети с элементами компьютерной системы 100.

Шаг 602: формирование в базе данных сертификатов для сетевого хост-устройства из множества сетевых хост-устройств сетевого сертификата для доступа к локальной сети.

[0101] Способ 600 начинается с шага 602, на котором сервер 202 управления доступом к сети способен выпускать первый и второй цифровые сертификаты 214, 215 для первого и второго электронных устройств 204, 205, соответственно, как подробно описано выше со ссылкой на фиг. 2 и 3. Как указано выше, сервер 202 управления доступом к сети способен сохранять первый и второй цифровые сертификаты 214, 215 в базе 216 данных сертификатов с привязкой к идентификационным номерам первого и второго электронных устройств 204, 205.

[0102] В соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии, цифровой сертификат, сформированный для первого электронного устройства 204, например, первый цифровой сертификат 214, позволяет серверу 212 аутентификации проверять сообщения (в частности, запросы на доступ к локальной сети 208), передаваемые ему первым электронным устройством 204, и исходя из этого разрешать доступ первого электронного устройства 204 к локальной сети 208.

[0103] Как отмечалось выше, в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии, в которых сервер 202 управления доступом к сети способен управлять доступом к сети по стандарту IEEE 802.1x, первый и второй цифровые сертификаты 214, 215 могут иметь формат X.509.

[0104] Следующим шагом в способе 600 является шаг 604.

Шаг 604: формирование в базе данных сертификатов для сетевого сертификата, связанного с сетевым хост-устройством, тега авторизации, указывающего на набор действий, которые разрешено выполнять этому сетевому хост-устройству в локальной сети.

[0105] На шаге 604 в соответствии с некоторыми не имеющими ограничительного характера вариантами осуществления настоящей технологии сервер 202 управления доступом к сети способен создавать для первого и второго цифровых сертификатов 214, 215 в базе 216 данных сертификатов теги авторизации, в частности, первый и второй теги 224, 525 авторизации. Как отмечено выше со ссылкой на фиг. 3, тег авторизации, например, первый тег 224 авторизации, назначенный первому цифровому сертификату 214, определяет (1) заданный набор действий, которые разрешено выполнять первому электронному устройству 204 в локальной сети 208, и (2) список электронных устройств, на которых первому электронному устройству 204 разрешено выполнять этот заданный набор действий.

[0106] Следующим шагом в способе 600 является шаг 606.

Шаг 606: передача данных, указывающих на связь между сетевым сертификатом и тегом авторизации, связанным с сетевым хост-устройством, на сервер аутентификации локальной сети, в результате чего сервер аутентификации разрешает этому сетевому хост-устройству (1) доступ к локальной сети и (2) выполнение в ней набора действий.

[0107] На шаге 606 в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 202 управления доступом к сети способен передавать данные о связи, например, между первым тегом 224 авторизации и первым цифровым сертификатом 214, на сервер 212 аутентификации, чтобы сервер 212 аутентификации разрешил первому электронному устройству 204 выполнение в локальной сети 208 заданного набора действий на электронных устройствах из списка, определенного в первом теге 224 авторизации.

[0108] Следующим шагом в способе 600 является шаг 608.

Шаг 608: определение наличия нарушения безопасности, связанного с сетевым хост-устройством, которое включает в себя указание на нарушение этим сетевым хост-устройством политики сетевой безопасности локальной сети.