Область техники

Изобретение относится к области автоматизированного управления информацией и, более конкретно, касается способа и устройства обработки данных согласно ограничительной части к п.1 и п.8 формулы изобретения соответственно для осуществления повышенной защиты от несанкционированной обработки данных.

Уровень техники

В области автоматизированного управления информацией настоятельно требуется, чтобы защита от несанкционированного доступа к регистрам данных была повышена, особенно от нарушения персональной целостности частного лица при установке и поддержании персональных регистров, т.е. регистров, содержащих информацию о частных лицах. В частности, существуют правила, ограничивающие и запрещающие связывание и согласование персональных регистров. Также в других областях, таких как промышленность, оборона, банковское дело, страхование и т. д. , требуется повышенная защита от несанкционированного доступа к вспомогательным программам, базам данных, приложениям и т.д., которые используются для управления и хранения уязвимой информации.

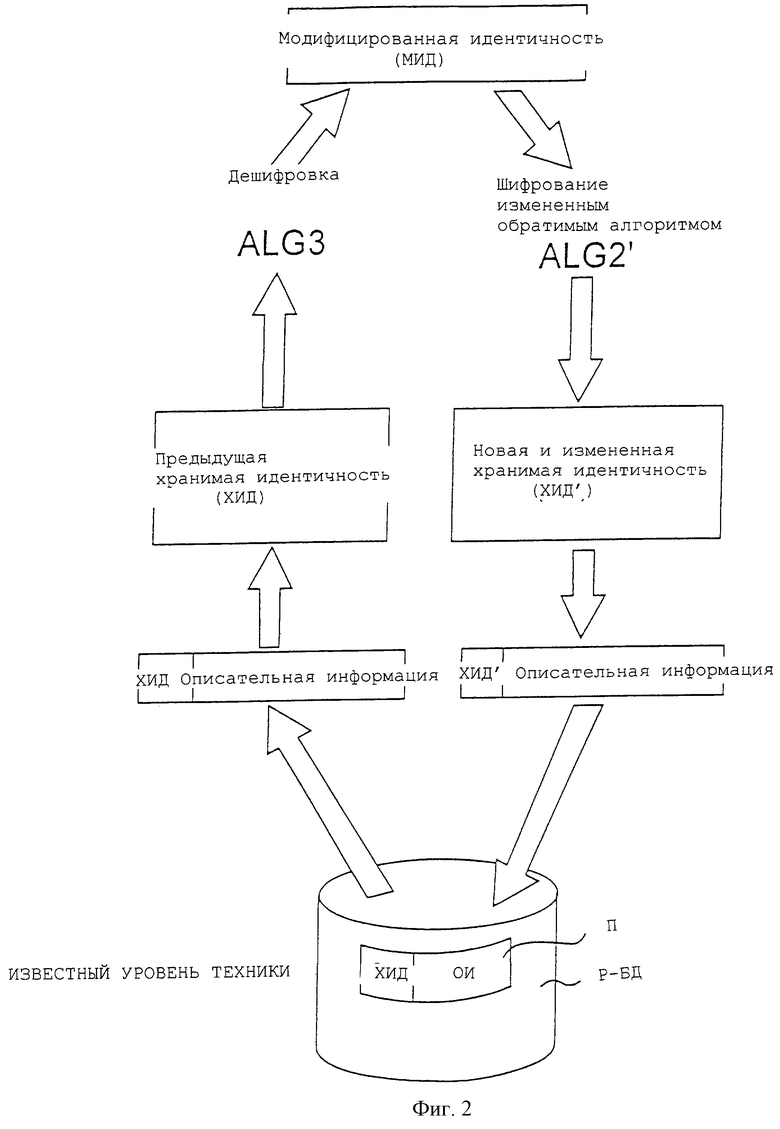

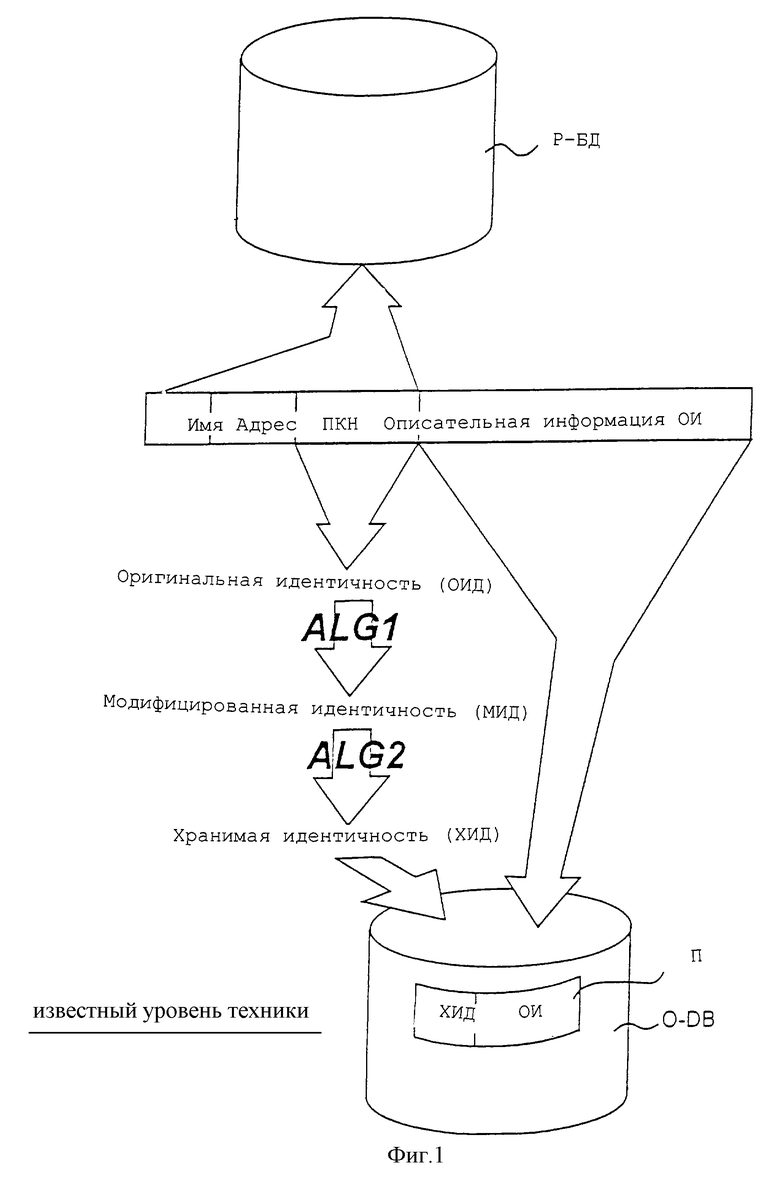

В международной заявке WO95/15628 настоящего заявителя раскрыт способ для хранения данных, который приводит к повышенным возможностям связывания и согласования без риска сниженной целостности. Этот способ, который схематически показан на фиг.1 и 2 сопроводительных чертежей, касается хранения информации, содержащей, с одной стороны идентифицирующую часть информации, или оригинальную идентичность ОИД, например персональные кодовые номера ПКН и, с другой стороны, описательную информацию ОИ. Эта информация ОИД+ОИ хранится в виде записей П в базе данных Р-БД согласно следующему принципу.

Шаг 1: ОИД (ПКН) зашифровывается при помощи первого, предпочтительно необратимого алгоритма ALG1 в модифицированную идентичность МИД.

Шаг 2: МИД зашифровывается при помощи второго, обратимого алгоритма ALG2 в хранимую идентичность ХИД.

Шаг 3: ХИД и ОИ сохраняются в виде записи П в базе данных Р-БД, причем ХИД служит в качестве идентификатора записи.

Шаг 4: В заданные моменты времени, осуществляется изменение ХИД во всех или выбранных записях П на ХИД этих записей, дешифрованных при помощи алгоритма дешифровки ALG3 в МИД, после чего МИД шифруется при помощи модифицированного второго, обратимого алгоритма, или ALG2' в новую хранимую идентичность ХИД', которая вводится в качестве нового идентификатора записи в связанную запись П как замена вместо предыдущего ХИД. Это приводит к повышающему безопасность "плавающему" изменению ХИД записей.

Более подробно описаны детали и преимущества этого способа шифрования и хранения в упомянутой заявке WO95/15628, которая должна рассматриваться как составляющая часть данного описания. Принцип хранения согласно вышеприведенным шагам 1-4 ниже называется РТY, что является сокращением понятия PROTEGRITY, которое заменяет "Protection and Integrity".

Подробное техническое описание РТY также приведено в документе "PROTEGRITY (ASIS) Study 2", Ver. 1.2, 1 March 1996, Leif Jonson. Этот документ также должен рассматриваться как составляющая часть данного описания.

В рассматриваемой области техники, так называемые оболочечные защиты, однако, являются сегодня преобладающим способом защиты. Оболочечная защита содержит с одной стороны внешнюю защиту (предпосылки) и, с другой стороны, систему проверки предоставления права на доступ СПП с пользовательскими паролями для контролирования этого доступа. СПП используется в качестве оболочечной защиты для центральных блоков обработки данных, систем клиент/сервер и ПК, но она не дает полной защиты, и информация, о которой идет речь, может часто относительно легко подвергаться несанкционированному доступу. Такая защита оказывалась все более и более неудовлетворительной, поскольку, в увеличивающейся степени, сохранялась "уязвимая" информация, которая должна давать возможность управления через распределение, хранение и обработку в динамически изменяющихся средах, особенно локальное распределение на персональные компьютеры. Одновременно с таким развитием, пределы этой системы будут все более и более неясными, и эффект, доставляемый оболочечной защитой, ухудшается.

Сущность изобретения

Ввиду вышесказанного, целью данного изобретения является обеспечение усовершенствованного способа обработки информации, посредством которого можно повысить защиту от несанкционированного доступа к уязвимой информации.

Особой целью изобретения является обеспечение способа обработки данных или управления ими, который делает возможным лицу, ответственному за данную систему, управление данной организацией и т.д., легко устанавливать и непрерывно адаптировать способность пользователя обрабатывать хранимую информацию, которая должна быть защищена.

Другой целью изобретения является обеспечение способа обработки данных, который предлагает защиту от попыток несанкционированной обработки данных при помощи недопущенного программного обеспечения.

Еще одной целью изобретения является обеспечение способа обработки данных согласно вышеупомянутым целям, который может быть использован в сочетании с вышеописанным принципом PTY, для обеспечения системы безопасности с исключительно высоким уровнем защиты.

Эти и другие цели изобретения достигаются способом по п.1 и устройством по п.8 формулы изобретения, причем предпочтительные варианты изобретения описываются в зависимых пунктах.

Таким образом, изобретение обеспечивает способ обработки данных, которые должны быть защищены, включающий в себя меру хранения данных в виде значений элементов шифрованных данных записей в первой базе данных (Р-БД), причем каждое значение элемента данных связано с соответствующим типом элемента данных.

Изобретательский способ отличается следующими дополнительными мерами:

хранение во второй базе данных (ДИС-БД) каталога защиты элементов данных, который для каждого индивидуального типа элемента данных содержит один или несколько атрибутов защиты, описывающих правила обработки значений элементов данных, которые в первой базе данных связаны с этим индивидуальным типом элементов данных,

при каждой инициированной пользователем мере, направленной на обработку заданного значения элемента данных в первой базе данных, осуществление в начальной стадии принудительного обращения к каталогу защиты элементов данных для собирания атрибута/атрибутов защиты, связанных с соответствующим типом элемента данных, и принудительное регулирование обработки этого заданного значения элемента данных в соответствии с собранным атрибутом/атрибутами данных.

В данной заявке используются следующие определения:

- "Обработка" может включать в себя все типы мер, которые означают любую форму считывания, печати, изменения, кодирования, перемещения, копирования и т.д. данных, которые должны быть защищены изобретательским способом.

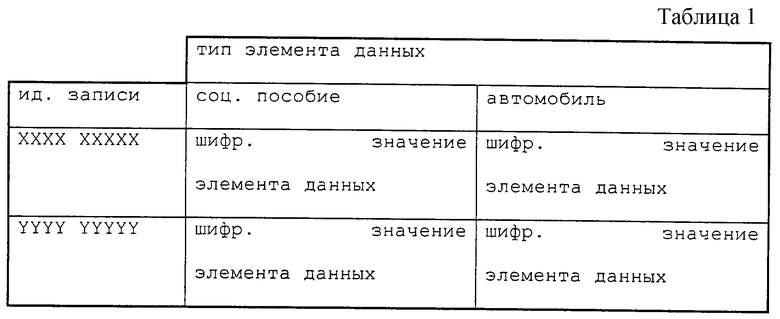

- "Тип элемента данных" касается конкретного типа данных, имеющего некоторое значение, как условлено о нем.

- "Значение элемента данных" касается значения, которое в заданной записи определяет тип элемента данных.

- "Запись" касается множества значений элементов данных, которые соответствуют друг другу и которые связаны с соответствующими типами элементов данных, по выбору также включающее в себя идентификатор записи, посредством которого эта запись может быть идентифицирована.

Пример см. в табл.1.

"Атрибут защиты, указывающий правила обработки" может касаться:

- данных, хранимых в каталоге защиты элементов данных и обеспечивающих полную информацию о правиле или правилах, относящихся к обработке соответствующего элемента данных, и/или

- данных, хранимых в каталоге защиты элементов данных и требующих дополнительных обращений к информации, - хранимой в каком-либо другом месте, которая, по выбору в сочетании с атрибутами защиты, устанавливает рассматриваемые правила обработки.

- "Совокупность атрибутов защиты" может касаться совокупности атрибутов защиты в той форме, которая сохраняется в каталоге защиты элементов данных, и/или - совокупности данных, восстановленных из атрибутов защиты, например, путем их дешифровки.

- "Шифрование" может касаться любой формы шифрования, сложного шифрования, преобразования кодирования данных в виде открытого текста в неинтерпретируемые (шифрованные) данные и особенно должна касаться также способов преобразования, включающих хеширование.

Способ согласно настоящей заявке предлагает новый тип защиты, который существенно отличается от оболочечной защиты известного уровня техники и который работает на уровне ячейки или элемента данных. Каждый тип элемента данных, используемый в записях в первой базе данных, связан, таким образом, с одним или несколькими атрибутами защиты, которые хранятся в отдельном каталоге защиты элементов данных и которые устанавливают правила того, как обрабатывать соответствующие значения элементов данных. Следует особенно отметить, что обращение к каталогу защиты элементов данных является принудительным. Это означает, что система, в которой осуществляется способ согласно изобретению, такова, что подразумевает, что пользователь, который, например, хочет считать определенное значение элемента данных в заданной записи в первой базе данных, своей попыткой доступа к этому значению элемента данных автоматически и принудительно осуществляет системное обращение к каталогу зашиты элементов данных во второй базе данных для сбора атрибутов защиты, связанных с соответствующими типами элементов данных. Процедура продолжающейся обработки (считывание значения элемента данных) системы также принудительно контролируется в соответствии с собранным атрибутом/атрибутами, относящимися к соответствующим типам элементов данных.

Термин "каталог защиты элементов данных" и его использование согласно изобретению нельзя путать с известным термином "активный словарь", который означает, что, кроме рабочей базы данных, имеется особая таблица, указывающая различные определения или варианты значений элементов данных в рабочей базе данных, например, что значение элемента данных "желтый" на языке определения означает цветовой код, который находится в пределах числового интервала, определенного в такой справочной таблице.

Предпочтительно, правила обработки, установленные атрибутами защиты, являются недоступными для пользователя, и считанные или собранные атрибуты защиты предпочтительно используются просто внутри системы для управления обработкой. Данный пользователь, который, например, желает прочитать информацию, хранимую в базе данных, касающуюся определенного лица, таким образом, вообще не нуждается в осознании того факта, что определенные атрибуты защиты были задействованы и привели к тому, что определенная, уязвимая информация по этому лицу исключена из информации, которая сделана доступной, например на дисплее. Каждая инициированная пользователем мера, нацеленная на обработку значений элементов данных, таким образом, включает в себя, с одной стороны, принудительное обращение к каталогу защиты элементов данных и, с другой стороны, продолжающуюся обработку, которая принудительно подвергнута тем правилам обработки, которые установлены атрибутами защиты, и это может быть, таким образом, выполнено без получения пользователем информации о том, какие правила управляют рассматриваемой обработкой, и особенно без какой-либо возможности у пользователя иметь доступ к этим правилам.

Путем изменения, добавления и удаления атрибутов защиты в каталог защиты элементов данных, лицо, ответственное за систему, или равное ему лицо может легко определять, для каждого индивидуального типа элемента данных, правила обработки, относящиеся к значениям элемента данных, связанным с индивидуальным типом элемента данных, и, таким образом, легко поддерживать высокое и полное качество безопасности в этой системе.

Согласно изобретению, таким образом, именно индивидуальный элемент данных (тип элемента данных), а не весь регистр, становится управляющей единицей для способа, которым организация, оператор и т.д., ответственный за систему, определил этот уровень качества, ответственности и безопасности, относящийся к такому управлению информацией.

Чтобы получить высокий уровень защиты, каталог защиты элементов данных предпочтительно зашифрован таким образом, чтобы помешать несанкционированному доступу в него.

В качестве предпочтительных атрибутов защиты, данное изобретение обеспечивает следующие возможности, которые, однако, должны считаться неполным, приведенным в качестве примера списком:

1. Инструкция о том, какая "сила" или "уровень" (например, никакой, 1, 2...) шифрования должен использоваться для хранения соответствующих значений элементов данных в базе данных. Значения различных элементов данных в пределах одной и той же записи могут быть, таким образом, зашифрованы с взаимно различной силой.

2. Инструкция о том, какая "сила" или "уровень" (например, никакой, 1, 2. ..) шифрования должен использоваться для соответствующих значений элементов данных, если они должны быть переданы по сети.

3. Инструкция о программе и/или версиях программы, которые допущены для использования в обработке соответствующих значений элементов данных.

4. Инструкция о "владельце" данного типа элемента данных. Значения различных элементов данных в пределах одной и той же записи могут, таким образом, иметь различных владельцев.

5. Инструкция о правилах сортировки соответствующих значений элементов данных, например инструкция о способе и времени для автоматического удаления соответствующих значений элементов данных из базы данных.

6. Инструкция о том, должна ли осуществляться автоматическая регистрация при обработке соответствующих значений элементов данных.

Согласно особенно предпочтительному варианту реализации изобретения, вышеописанный способ PTY-хранения применяется для шифрования всех данных, которые должны быть зашифрованы как в базе данных (т.е. значения элементов данных), так и в каталоге защиты элементов данных (т.е. атрибуты защиты). В нормальном случае, когда каждая запись имеет идентификатор записи (соответствующий упомянутой выше ХИД), предпочтительно также, чтобы идентификатор записи был защищен при помощи РТY. В частности, может быть сделано плавающее изменение идентификаторов записей как в рабочей базе данных, так и в каталоге защиты элементов данных в желаемые интервалы и в случайно выбранные моменты времени, в соответствии с вышеописанным принципом РТY. В этом предпочтительном варианте, особенно заключенный в оболочку процессор, который используют для РТY-шифрования, может быть также использован для осуществления обращений к каталогу защиты элементов данных и процедуре для обработки согласно собранным атрибутам защиты.

Изобретение будет теперь пояснено более подробно со ссылкой на сопутствующие чертежи, которые схематично иллюстрируют изобретательский принцип, воплощенный в приведенной в качестве примера системе данных.

Краткое описание сопроводительных чертежей

Фиг.1 (известный уровень техники) схематично показывает принцип хранения информации согласно принципу РТY, раскрытому в международной заявке WO95/15628.

Фиг. 2 (известный уровень техники) схематически показывает принцип создания плавающих хранимых идентичностей согласно принципу РТY, раскрытому в WO95/15628.

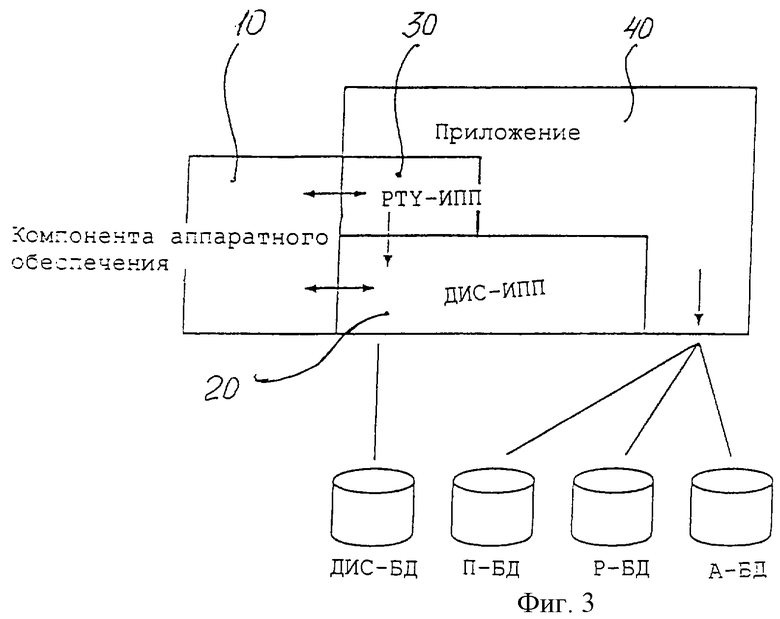

Фиг. 3 схематически показывает компьютерную систему для осуществления способа согласно изобретению.

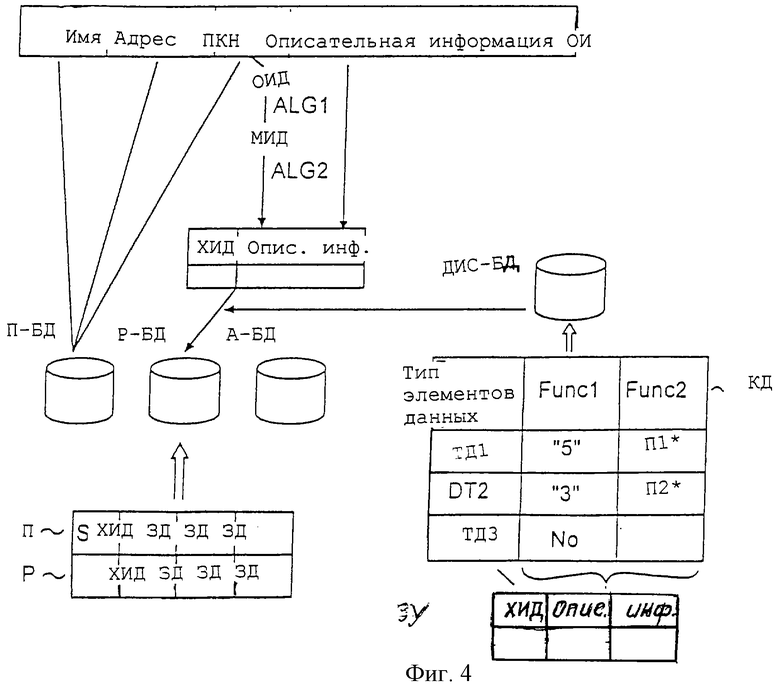

Фиг. 4 схематически показывает принцип обработки данных согласно изобретению с принудительными обращениями к каталогу защиты элементов данных.

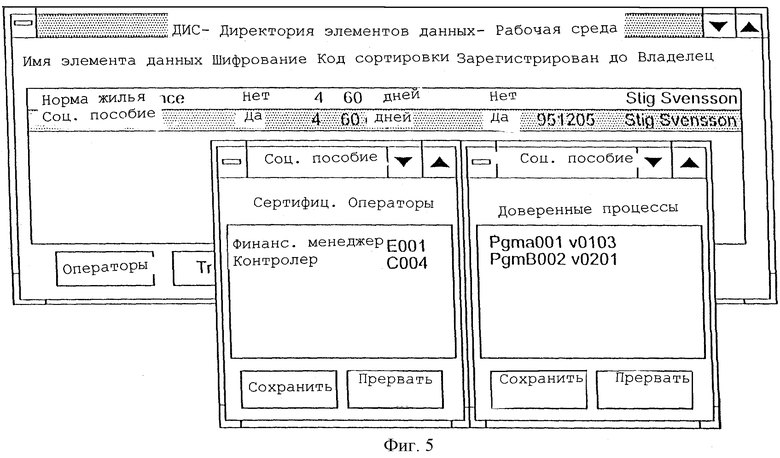

Фиг.5 показывает пример изображения на дисплее для определения атрибутов защиты в каталоге защиты элементов данных.

Подробное описание предпочтительного варианта осуществления изобретения

Ниже обозначение ДИС (которое означает "диспетчер информационной структуры") будет использоваться для компонентов и приложений, которые в этом варианте являются существенными для реализации изобретения.

Сначала делается ссылка на фиг.3, которая схематически показывает систему управления данными, в которой осуществлено данное изобретение и в которую для хранения информации, в этом примере информации, относящейся к частным лицам, включены следующие базы данных:

- Открытая база данных П-БД, которая содержит общедоступные данные, такие как личное имя, название статьи, адрес и т.д. с персональным кодовым номером ПКН в виде открытого текста в качестве идентификатора записи.

- Рабочая база данных Р-БД, содержащая данные, которые должны быть защищены. Зашифрованная идентификация, в данном случае зашифрованный персональный кодовый номер, используется в качестве идентификатора записи (= хранимая идентичность ХИД). Р-БД используется зарегистрированными пользователями для обработки индивидуальных записей, такой как чтение и обновление.

- Архивная база данных А-БД, которая содержит данные, переданные (отсортированные) из рабочей базы данных Р-БД и которая применяется для статистических вопросов, а не для вопросов, направленных на индивидуальные записи. Передача из Р-БД в А-БД может происходить пакетами.

- База данных ДИС-БД, которая является базой данных, существенной для реализации изобретения. Эта база данных содержит каталог защиты элементов данных с атрибутами защиты для таких типов элементов данных, которые связаны со значениями элементов данных в записях в рабочей базе данных Р-БД. Эта база данных ДИС-БД предпочтительно физически отделена от другой Р-БД и недоступна пользователю. Однако два или несколько наборов каталога защиты элементов данных могут быть доступными: с одной стороны, оригинальная версия, к которой имеет доступ лишь зарегистрированный ДИС-оператор, и, с другой стороны, версия-копия, которая импортирует каталог защиты элементов данных из оригинальной версии и которая может по выбору храниться в том же файловом ЗУ, что и рабочая база данных Р-БД. Эти две версии могут быть удалены друг от друга, например, размещаться в двух различных городах.

Информационная система на фиг.3 дополнительно содержит компонент 10 аппаратного обеспечения, модуль 20 управления (ДИС-ИПП) и программный модуль 30 (PTY-ИПП). Функция этих трех компонентов будет теперь описана более подробно.

Компонент 10 аппаратного обеспечения

Компонент 10 аппаратного обеспечения действует как самостоятельный распределенный процессор в компьютере. Он имеет оболочку, которая делает его полностью защищенным от копирования, что означает, что управление при помощи так называемых программ трассировки будет невозможным.

Компонент 10 аппаратного обеспечения может в качестве независимого блока выполнять по меньшей мере следующие функции:

- создание переменных, обратимых и необратимых алгоритмов шифрования для РТY-шифрования и обеспечение этих алгоритмов необходимыми переменными;

- инициирование изменений хранимых идентичностей (ХИД) в хранимых данных согласно РТY, с одной стороны, данных в Р-БД и, с другой стороны, данных в каталоге защиты элементов данных ДИС-БД;

- хранение разрешений на доступ для пользователей, имеющих доступ к записям в Р-БД; и

- связывание оригинальных идентичностей ОИД с правильной записью в Р-БД.

Модуль 20 управления (ДИС-ИПП)

Модуль управления контролирует управление типами защиты данных, которые может поставлять данная система.

Модуль управления осуществляет обработку, запрашиваемую через программный интерфейс ИПП (интерфейс прикладной программы).

Программный модуль 30 (PPTY-ИПП)

Программный модуль 30 (PTY-ИПП) управляет диалогом между рассматриваемым приложением 40 (включающем СПП) и компонентом 10 аппаратного обеспечения. Этот модуль может дополнительно регистрировать события и контролировать сортировку/удаление данных из рабочей базы данных Р-БД.

На фиг. 4 показаны те же самые четыре базы данных (П-БД, Р-БД, А-БД, ДИС-БД), что и на фиг.3, и она схематично показывает, каким образом согласно изобретению осуществляется управление обработкой индивидуальных элементов данных согласно правилам, которые установлены атрибутами защиты в каталоге защиты элементов данных, который хранится в базе данных ДИС-БД.

Данные, которые должны храниться, касаются в этом примере некоторого лица и содержат: (1) общедоступные данные, такие как имя и адрес, (2) идентифицирующую информацию, такую как персональный кодовый номер (ПКН) и (3) описательную информацию (ОИ). Общедоступные данные - имя и адрес хранятся вместе с персональным кодовым номером (ПКН) в открытой базе данных П-БД, причем это хранение осуществляется в виде открытого текста, так как эта информация того типа, который является общедоступным.

Для сохранения идентифицирующей информации в сочетании с описательной информацией ОИ, однако, будут сделаны следующие шаги, в которых для описания алгоритмов шифрования и дешифровки применяются следующие обозначения. Вообще говоря, алгоритмы шифрования и дешифровки могут быть описаны следующим образом:

Fтип (Случайное число. Входные данные) = Результаты,

где F обозначает функцию.

ТИП указывает тип функции следующим образом:

FKIR = необратимый алгоритм шифрования,

FKR = обратимый алгоритм шифрования,

FDKR = алгоритм дешифровки.

Случайное число

представляет одну или несколько констант и/или переменных, включенных в функцию F. Входные данные

являются данными, которые нужно зашифровать или дешифровать, и

Результаты

указывают единственное значение функции для некоторой заданной функции.

Шаг 1: Разделение информации

Идентифицирующая информация отделяется от описательной информации.

Шаг 2: Подготовка хранимой идентичности ХИД

Оригинальная идентичность ОИД выбирается на основе идентифицирующей информации. ОИД здесь выбирается равной персональному кодовому номеру ПКН частного лица. ОИД зашифровывается при помощи необратимого алгоритма ALG1 шифрования, подготовленного случайным образом компонентом 10 аппаратного обеспечения, в модифицированную идентичность МИД следующим образом:

ALG1: FKIR (случайное число, ОИД)= МИД.

ALG1 является таким, что попытки в дешифровке МИД в ОИД приводят к большому количеству идентичностей, что делает невозможным связать конкретный МИД с соответствующим ОИД.

Затем МИД зашифровывается при помощи обратимого алгоритма ALG2, который также создан случайным образом компонентом 10 аппаратного обеспечения, для генерации хранимой идентичности ХИД следующим образом:

ALG2: FKR (случайное число, МИД)= ХИД.

ALG2 является таким, что существует соответствующий алгоритм ALG3 дешифровки, при помощи которого ХИД может быть дешифрован для того, чтобы восстановить МИД.

Хранимая идентичность ХИД используется, как описано в шаге 4 выше, в качестве зашифрованного идентификатора записи при хранении зашифрованных значений элементов данных ЗД в рабочей базе данных Р-БД.

Шаг 3: Создание зашифрованных значений элементов данных ЗД

Описательная информация ОИ, связанная с оригинальной идентичностью ОИД, преобразуется в одно или несколько зашифрованных значений элементов данных ЗД, связанных с каждым типом элементов данных ТД.

Шифрование происходит, как описано ниже, обратимой функцией FKR шифрования, которая, подобно вышеупомянутым алгоритмам ALG1 и ALG2, также создается случайным образом компонентой 10 аппаратного обеспечения. Изобретение отличается принудительным обращением здесь, посылаемым к каталогу защиты элементов данных в базе данных ДИС-БД для автоматического сбора атрибута защиты, который связан с рассматриваемым типом элементов данных и который указывает "силу" или степень, с которой шифрование описательных данных должно быть проведено так, чтобы генерировать значение элемента данных ЗД.

Таблица, которая на фиг.4 показана ниже базы данных ДИС-БД, символизирует приводимое в качестве примера содержание каталога зашиты элементов данных, обозначенного здесь КД. В качестве примера, здесь можно предположить, что функция Func1 соответствует "степени шифрования". Если рассматриваемая описательная информация ОИ должна храниться в виде значения элемента данных, связанного с конкретным типом элементов данных ТД1 в каталоге защиты элементов данных, то в этом случае атрибут защиты "5", зарегистрированный в каталоге защиты элементов данных, собирается автоматически. Рассматриваемая описательная информация будет, таким образом, автоматически и принудительно зашифрована с силой "5" для генерации зашифрованного значения элемента данных ЗД следующим образом:

FKR (случайное число, ОИ) = зашифрованное значение элемента данных ЗД.

Для хранения менее уязвимого элемента данных, например элемента данных типа ТДЗ элементов данных, принудительное обращение к каталогу защиты элементов данных в ДИС-БД привело бы вместо этого к сбору атрибута защиты "нет", и в этом случае шифрования рассматриваемых описательных данных не произошло бы, и они затем могли бы быть сохранены в виде открытого текста в рабочей базе данных РБД.

Шаг 4: Сохранение записей в рабочей базе данных Р-БД

Зашифрованная хранимая идентичность ХИД согласно шагу 2 в сочетании с соответствующим зашифрованным значением элемента данных или значениями элементов данных ЗД согласно шагу 3 сохраняется в виде записи в рабочей базе данных Р-БД.

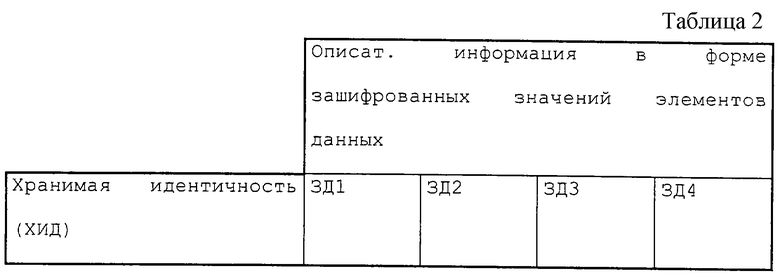

Как оказывается из вышеизложенного, запись П хранимой информации имеет общий вид (см.табл.2).

Оригинальная идентичность ОИД зашифровывается согласно принципу РТY в два шага, из которых первый является необратимым, а второй является обратимым. Таким образом, невозможно сохранить описательную информацию ОИ вместе с хранимой идентичностью ХИД, которая никогда не может быть связана с оригинальной идентичностью ОИД, так же как и создать "плавающие", т.е. изменяющиеся со временем, хранимые идентичности ХИД при сохранении возможности определения, для конкретной оригинальной идентичности ОИД, места хранимой связанной описательной информации ОИ.

Описательные данные ОИ хранятся в соответствии с атрибутами защиты, связанными с каждым индивидуальным элементом данных. Это приводит к еще более высокому уровню защиты и высокой степени гибкости в установлении правил и непрерывной их адаптации, насколько уязвимые данные позволено использовать и могут использоваться, вплоть до уровня элементов данных.

Чтобы еще больше увеличить уровень защиты, каталог КД защиты элементов данных предпочтительно хранится в ДИС-БД в зашифрованной форме в соответствии с принципом РТY, и в этом случае, например, типы элементов данных соответствуют вышеупомянутой хранимой идентичности и атрибуты защиты соответствуют описательной информации или значениям элементов данных выше, как схематично показано на фиг.4. Это эффективно препятствует каждой попытке обойти защиту элементов данных путем несанкционированного доступа и интерпретации содержания каталога защиты элементов данных.

В показанном варианте, PTY может, таким образом, иметь следующие функции:

- защита оригинальной идентичности ОИД в шифрованной форме (ХИД) в рабочей базе данных Р-БД (как известно из упомянутой заявки WO95/15628),

- защита информации в ДИС-БД, в частности, атрибутов защиты каталога защиты элементов данных и связанного идентификатора записи,

- защита описательной информации ОИ в форме зашифрованных значений элементов данных ЗД для тех типов элементов данных, которые имеют соответствующую защиту, активированную в каталоге защиты элементов данных, и в соответствии с соответствующими атрибутами защиты.

Защита функциональности

В вышеупомянутом варианте процедуры ввода данных в рабочую базу данных Р-БД, только "степень шифрования" до сих пор обсуждалась в качестве атрибута защиты элементов данных в каталоге защиты элементов данных КД. Однако, это лишь один пример среди множества возможных атрибутов защиты в каталоге защиты элементов данных, который обычно предлагает множество отношений зашиты для каждого элемента данных. Предпочтительные атрибуты защиты были указаны выше в общем описании.

Особенно интересным атрибутом защиты является "защищенные программы". Применение этого атрибута защиты элементов данных означает, что система данных может предложить новый вид защиты, который называется здесь "защитой функциональности" и который означает, что только допущенные или сертифицированные программы позволено использовать и они могут быть использованы в данной системе при обработке данных. Следует отметить, что этот тип защиты согласно изобретению все еще находится на уровне элементов данных.

Теперь предположим с целью иллюстрации, что Func2 в каталоге защиты элементов данных КД на фиг.4 соответствует такому атрибуту защиты и что элементы данных типа элементов данных ТД1 и ТД2 соответственно разрешено обрабатывать только допущенными приложениями или программами П1 и П2 соответственно. Несанкционированному манипулированию соответствующими элементами данных посредством, например, другой программы П3, или модифицированной версии П1' программы П1, следует препятствовать. В качестве атрибута защиты в каталоге защиты элементов данных, данные, идентифицирующие П1 и П2, таким образом, сохраняются. В предпочтительном варианте, создается криптографическая контрольная сумма П1* и П2* соответственно способом, известным самим по себе, основанная на каждой допущенной программе П1 и П2, соответственно. Можно считать, что эти контрольные суммы составляют уникальный опознавательный признак соответствующих допущенных программ, и эти опознавательные признаки могут храниться в качестве атрибутов защиты в каталоге защиты элементов данных, как схематично показано на фиг.4. Следует, однако, отметить, что такие контрольные суммы для допущенных программ могут по выбору сохраняться в их собственном каталоге защиты элементов данных для регистрации допущенных программ, отдельно от каталога защиты элементов данных с атрибутами защиты для силы шифрования.

Если используется упомянутый последним тип защиты "защищенные программы", то следует также отметить, что система, в соединении с инициированной пользователем мерой, нацеленной на обработку заданного элемента данных, например ввод нового значения элемента данных в некоторую запись, не нуждается в проведении полной проверки всех программ, допущенных в этой системе. Если, например, пользователь пытается использовать программу П3 для ввода в рабочую базу данных Р-БД нового значения элемента данных, то в каталог защиты элементов данных посылается принудительное обращение в соединении с соответствующим типом элемента данных, например, ТД1. Связанный атрибут защиты П1* затем собирается из каталога защиты элементов данных, что означает, что такое значение элемента данных позволено сохранять только посредством программы П1. Попытка регистрации этого значения элемента данных посредством программы П3, следовательно, не удастся.

Путем периодического применения вышеописанной защиты функциональности, можно обнаружить и/или помешать тому, что незарегистрированный пользователь (например, "хакер") вламывается в систему при помощи недопущенной программы и модифицирует и/или добавляет описательные данные таким образом, чтобы эти описательные данные затем были идентифицирующими для этой записи. Таким образом, не допускается, чтобы такие значения элементов данных стали идентифицирующими в рабочей базе данных Р-БД.

Способность трассировки/регистрация

"Регистрация" или "способность трассировки" является другим типом защиты, который согласно изобретению может быть связан с типом элементов данных в каталоге защиты элементов данных. Если эта защита активирована для некоторого типа элементов данных, то каждая обработка соответствующих значений элементов данных в рабочей базе данных Р-БД будет автоматически и принудительно приводить к соответствующей информации по обработке ("пользователь", "дата", "запись", "пользовательская программа" и т.д.), регистрируемой соответствующим способом таким образом, что на основе этой регистрации можно потом расследовать, кто обрабатывал рассматриваемые значения элементов данных, когда, при помощи какой программы и т.д.

Считывание данных из рабочей базы данных Р-БД

В соединении с инициируемой пользователем мерой, нацеленной на чтение/изменение значений элементов данных в хранимых записях в рабочей базе данных Р-БД, выполняются следующие шаги, которые специфически также содержат принудительное обращение к каталогу защиты элементов данных и "распаковку" данных, которая автоматически и принудительно управляется собираемыми атрибутами защиты.

Шаг 1: Запись идентифицируется путем создания рассматриваемой хранимой идентичности ХИД на основе оригинальной идентичности ОИД (ПКН), которая связана со значением элемента данных ЗД, которое нужно считывать следующим образом:

FKR(FKIR(ОИД))=ХИД.

Шаг 2: Когда запись была обнаружена посредством ХИД, зашифрованное значение элемента данных ЗД (т.е. зашифрованные описательные данные, которые нужно считывать) дешифруется следующим образом посредством алгоритма дешифровки FDKR:

FDKR(ЗД)= описательные данные (открытый текст).

Проведение этой дешифровки значения элемента данных, однако, требует, чтобы первым из каталога КД защиты элементов данных системой был собран управляющий шифрованием атрибут защиты этого элемента данных, т.е. атрибут, указывающий, с какой силой или на каком уровне было зашифровано данное значение элемента данных ЗД, хранимое в Р-БД. Подобно вышеуказанной процедуре ввода данных в Р-БД, также и при чтении, принудительное обращение, таким образом, посылается в каталог защиты элементов данных КД для сбора информации, которая необходима для проведения обработки, в данном случае распаковки.

Понятно, что такое принудительное обращение к каталогу КД защиты элементов данных, при совершении попытки считывания, может приводить к попытке, неудачной, полностью или частично, из-за нескольких причин, зависящих от рассматриваемого атрибута защиты, который связан со значением/значениями элементов данных, который должен/должны быть считан(ы). Например, попытка чтения может быть прервана из-за пользователя, пытающегося использовать недопущенную программу и/или неуполномоченного считывать рассматриваемый элемент.

Если каталог защиты элементов данных зашифрован, то декодирующий ключ может храниться в месте памяти, отдельном от первой и второй базы данных.

Фиг.5 показывает пример пользовательского интерфейса в форме диалогового окна, посредством которого лицо, ответственное за ДИС, т.е. лицо, ответственное за безопасность, может считывать и/или изменять атрибуты защиты, установленные в каталоге защиты элементов данных. В примере на фиг.5 оба типа элементов данных "Норма жилья" и "Социальное пособие" были снабжены атрибутами защиты, касающимися шифрования, сортировки, регистрации и владельца. Более того, регистрация уполномоченных пользователей и защищенных программ, связанных с типом элементов данных "Социальное пособие", имела место в подменю.

Изобретение относится к вычислительной технике. Его использование позволяет получить технический результат в виде повышения защиты от несанкционированного доступа к уязвимой информации. Этот результат достигается благодаря следующим шагам: сохранение во второй базе данных каталога защиты элементов данных, который для каждого индивидуального типа элементов данных содержит один или несколько атрибутов защиты, устанавливающих правила обработки для значений элементов данных, которые в первой базе данных связаны с индивидуальным типом элементов данных; для каждого инициированного пользователем показателя, нацеленного на обработку заданного значения элемента данных в первой базе данных, первоначальное осуществление принудительного обращения к каталогу защиты элементов данных для сбора атрибутов защиты, связанных с соответствующим типом элемента данных; и принудительное управление обработкой пользователем заданного значения элемента данных в соответствии с собранными атрибутами защиты. 2 с. и 6 з.п.ф-лы, 5 ил., 2 табл.

| УСТРОЙСТВО ЗАЩИТЫ ПАМЯТИ | 1990 |

|

RU2022343C1 |

| Прибор для очистки паром от сажи дымогарных трубок в паровозных котлах | 1913 |

|

SU95A1 |

| Домовый номерной фонарь, служащий одновременно для указания названия улицы и номера дома и для освещения прилежащего участка улицы | 1917 |

|

SU93A1 |

Авторы

Даты

2003-02-10—Публикация

1997-06-18—Подача