Область техники

Настоящее изобретение относится, в целом, к способу и устройству для управления доступом к Интернету в компьютерной системе и к считываемому компьютером носителю информации для хранения компьютерной программы, реализующей данный способ на компьютере. В частности, оно относится к усовершенствованным способу и устройству, которые позволяют оператору осуществлять контроль, управление или фильтрацию в отношении доступа компьютеров-клиентов к интернет-сайтам, которые предоставляют разного рода информацию, информационное наполнение и услуги через Всемирную паутину (WWW).

Предшествующий уровень техники

Интернет стал культурной средой отправки и получения разного рода визуальной, аудиовизуальной и прочей мультимедийной информации. С помощью программы Web-браузера можно быстро осуществлять доступ через Интернет к интернет-сайтам всего мира, которые предоставляют разного рода информацию, информационное наполнение и услуги, чтобы просматривать информационное наполнение и посылать данные на интернет-сайты. Кроме того, Интернет дает возможность большому числу людей во всем мире быстро обмениваться данными, почтовыми отправлениями и сообщениями. В последнее время Интернет получил широкое распространение на предприятиях, в системе образования и среди индивидуальных пользователей.

В настоящее время через Интернет многие получают разного рода информацию, информационное наполнение и услуги, например делают покупки, узнают новости, пользуются библиотеками, слушают музыку и совершают биржевые операции. Поэтому все больше предприятий, школ и частных лиц подключаются к Интернету, что обуславливает значительные изменения в деловой сфере, системе образования и повседневной жизни людей.

С другой стороны, в Интернете не существует никакого “пограничного контроля”. Любой может открыть в Интернете собственную базовую страницу, чтобы предоставлять публике какую-либо информацию. Киберпространство, т.е. Интернет, в сущности, не подчиняется никаким законам или ограничениям. Поэтому в Интернете существуют сайты, предоставляющие вредоносное информационное наполнение, например, порнографического характера, содержащее сцены насилия или призывающее к противоправным поступкам, которое пагубно влияет или оказывает слишком сильное эмоциональное воздействие на детей и подростков. При этом каждый может получить доступ к любому интернет-сайту с помощью Web-браузера, находясь в школе, на работе или дома. В то же время некоторые интернет-сайты предоставляют информационное наполнение или услуги, которые, не будучи вредоносными, не имеют ничего общего с трудом на рабочем месте. Если работники имеют возможность развлекаться, просматривая такие интернет-сайты в рабочее время, то это неблагоприятно сказывается на производительности труда и приводит к перегрузке линии связи предприятия ненужным для работы трафиком.

Поскольку подключение к Интернету на предприятиях, в школах и домах стало повсеместным, возникла необходимость в способе и устройстве для управления пользовательским доступом к Интернету, препятствующим поступлению неподходящей информации в учреждение, школу или дом и гарантирующим, что пользователи Интернета смогут просматривать и использовать только полезную информацию. Таким образом, необходимы способ и устройство для фильтрации и выбраковывания информации или информационного наполнения, поступающих из Интернета, которые вредны или не нужны пользователям.

Способ и устройство, отвечающие уровню техники, раскрыты в японской опубликованной патентной заявке, не прошедшей экспертизу, за номером 10-275157 и в публикации "Companies Start Controlling Internet Access, Second Part, Software For Monitoring And Controlling Internet Access", Nikkei Computer, pp.87-91, 1999.05.10. Устройство или способ, соответствующие уровню техники, содержат средство или этап проверки на предмет наличия заранее определенных вредоносных ключевых слов в информации или информационном наполнении, поступающих из Интернета, до отображения информации или информационного наполнения на экране дисплея компьютера-клиента. Если информация или информационное наполнение содержит заранее определенные вредоносные слова, то отображение информации или информационного наполнения блокируется, и унифицированный указатель ресурсов (URL) соответствующего интернет-сайта, с которого на компьютер-клиент поступила(о) информация или информационное наполнение, регистрируется для блокировки дальнейшего клиентского доступа. В японском патенте № 2951307 раскрыта система, предусматривающая проверку на наличие бранных или оскорбительных слов в сообщении, подлежащем отображению на доске объявлений в интернет-сайте или другой системе компьютерной сети, и в случае наличия в сообщении такого слова система блокирует отображение сообщения на доске объявлений.

Однако уровень техники имеет тот недостаток, что поиск вредоносных, недозволенных или оскорбительных ключевых слов в информации или информационном наполнении интернет-сайтов всякий раз перед отображением информации или информационного наполнения на экране компьютера требует времени. Кроме того, уровень техники сталкивается с еще одной проблемой, которая заключается в том, что, как только ключевое слово найдено, отображение информации или информационного наполнения, содержащей(его) такое ключевое слово, блокируется. Однако наличие вредоносных, недозволенных или оскорбительных ключевых слов в информации или информационном наполнении еще не означает, что она/оно сама/само по себе вредоносна(но), непозволительна(но) или имеет оскорбительный характер. Например, сводки новостей из интернет-сайтов новостных агентств, в которых сообщается о преступлениях, иногда содержат вредоносные ключевые слова, например “убийца”. Однако сводка новостей, сообщающая о преступлении, сама по себе не является вредоносной, и блокировать отображение на экране компьютера-клиента сводок криминальных новостей, поступающих из интернет-сайтов новостных агентств, не требуется. Устройство или программное обеспечение, отвечающее уровню техники, иногда блокируют отображение на экране даже полезной информации или информационного наполнения из интернет-сайтов просто по причине наличия запрещенных ключевых слов.

Сущность изобретения

Задача настоящего изобретения состоит в том, чтобы минимизировать время, необходимое для проверки информации или информационного наполнения интернет-сайтов перед отображением на экране дисплея.

Другая задача изобретения состоит в том, чтобы не блокировать отображение информации или информационного наполнения, которые сами по себе не приносят вреда лишь по причине наличия запрещенных ключевых слов.

Еще одна задача изобретения состоит в обеспечении управления доступом пользователей к Интернету на основании типа доступа.

Для решения этих и других задач предусмотрен способ управления доступом к внешней информации через Интернет, содержащий этапы, на которых: обеспечивают первую базу данных, содержащую список доступных интернет-сайтов, обеспечивают вторую базу данных, содержащую список запрещенных интернет-сайтов, обеспечивают третью базу данных, содержащую запрещенные ключевые слова, обеспечивают четвертую базу данных, содержащую полезные ключевые слова, когда пользователь пытается осуществить доступ к интернет-сайтам, включенным в первую или вторую базу данных, разрешают доступ к интернет-сайтам, включенным в первую базу данных, и запрещают доступ к интернет-сайтам, включенным во вторую базу данных, когда пользователь пытается осуществить доступ к интернет-сайту, не включенному ни в первую, ни во вторую базу данных, проверяют информацию или информационное наполнение, найденные на интернет-сайте, не включенном ни в первую, ни во вторую базу данных, на предмет наличия в информации или информационном наполнении ключевого слова, включенного в третью базу данных, и в случае отсутствия ключевого слова, включенного в третью базу данных, разрешают отображение на компьютере пользователя информации или информационного наполнения интернет-сайта, не включенного ни в первую, ни во вторую базу данных, при наличии в информации или информационном наполнении ключевого слова, включенного в третью базу данных, проверяют информацию или информационное наполнение на предмет наличия ключевого слова, включенного в четвертую базу данных, и разрешают отображение на компьютере пользователя информации или информационного наполнения интернет-сайта, не включенного ни в первую, ни во вторую базу данных, только при наличии в информации или информационном наполнении ключевого слова, включенного в четвертую базу данных.

Соответственно, преимущество изобретения состоит в предоставлении пользователю быстрого доступа к интернет-сайтам, включенным в первую базу данных, для отображения информации или информационного наполнения сайтов на экране дисплея. Что касается интернет-сайтов, включенных во вторую базу данных, преимущество изобретения состоит в том, что пользователю, пытающемуся осуществить доступ к таким сайтам, по возможности быстро поступает сообщение, отображаемое на экране дисплея, о том, что пользователь не авторизован для доступа к конкретным интернет-сайтам. Что касается интернет-сайтов, не включенных ни в первую, ни во вторую базу данных, способ, отвечающий изобретению, предусматривает поиск информации или информационного наполнения на сайтах по запросу пользователя и проверку информации или информационного наполнения сайтов на предмет наличия какого-либо ключевого слова, включенного в третью базу данных, перед отображением информации или информационного наполнения на экране дисплея. Если информация или информационное наполнение сайтов не содержит ни одного ключевого слова, включенного в третью базу данных, то информация или информационное наполнение сайтов отображается на экране дисплея, что позволяет пользователю просматривать их. Однако при наличии какого-либо ключевого слова, включенного в третью базу данных, способ, отвечающий изобретению, предусматривает дополнительную проверку информации или информационного наполнения сайтов на предмет наличия, дополнительно, какого-либо ключевого слова, включенного в четвертую базу данных. При наличии какого-либо ключевого слова, включенного в четвертую базу данных, информация или информационное наполнение сайтов отображается на экране дисплея, что позволяет пользователю просматривать их. Таким образом, еще одно преимущество изобретения состоит в предоставлении пользователю доступа к полезной информации или информационному наполнению, например новостям и научной информации, даже если они содержат запрещенное слово. Согласно уровню техники, любая информация или информационное наполнение, в которых содержится вредоносное ключевое слово, например запрещенное ключевое слово, указанное в третьей базе данных, блокируется для отображения на экране дисплея, даже если информация или информационное наполнение сами по себе не относятся к недозволенным, а являются полезными.

Согласно другому аспекту изобретения, способ дополнительно содержит этап, на котором, в соответствии с часами и/или календарем, разделяют дни недели и/или часы суток на ограничительные дни и/или часы, в течение которых любой доступ к Интернету запрещен, неограничительные дни и/или часы, в течение которых нет никаких ограничений на доступ к Интернету, дни и/или часы избирательного доступа, в течение которых разрешен интернет-доступ только к интернет-сайтам, включенным в первую базу данных, и регламентационные дни и/или часы, в течение которых управление доступом к Интернету осуществляется вышеописанным способом. Еще одно преимущество изобретения состоит в том, что оно позволяет более гибко управлять доступом к Интернету в зависимости от дня недели и времени суток, например в течение каких-то ночных часов, когда предполагается, что дети не пользуются Интернетом, пользователи могут свободно осуществлять доступ к Интернету, с 9 утра до 5 вечера по будням весь доступ к Интернету запрещен или разрешен доступ только к интернет-сайтам, включенным в первую базу данных, а по выходным дням и в другие часы по рабочим дням доступ к Интернету регламентируется вышеописанным способом.

Согласно еще одному аспекту изобретения, способ дополнительно содержит этапы, на которых обеспечивают совокупность компьютеров-клиентов, делят совокупность компьютеров-клиентов на четыре группы, для первой группы компьютеров-клиентов разрешают свободный доступ к Интернету, для второй группы компьютеров-клиентов разрешают доступ только к интернет-сайтам, включенным в первую базу данных, для третьей группы компьютеров-клиентов запрещают доступ к Интернету, а для четвертой группы компьютеров-клиентов разрешают доступ к Интернету в соответствии с вышеописанным способом. Еще одно преимущество изобретения состоит в возможности управлять доступом к Интернету в зависимости от групп компьютеров-клиентов. Например, в школе или офисе, для педагогов или руководителей не предусмотрено никакого ограничения доступа к Интернету, для учащихся и работников предусмотрена некоторая степень ограничения доступа к Интернет.

Согласно еще одному аспекту изобретения, способ дополнительно содержит этапы, на которых распределяют доступные интернет-сайты, указанные в первой базе данных, запрещенные интернет-сайты, указанные во второй базе данных, запрещенные ключевые слова, указанные в третьей базе данных, и полезные ключевые слова, указанные в четвертой базе данных, по нескольким группам на основании одинаковых или сходных атрибутов, соответственно, и активируют или деактивируют каждую из групп в базах данных с первой по четвертую для выбора групп интернет-сайтов или ключевых слов. Еще одно преимущество изобретения состоит в возможности активировать или деактивировать каждую из групп в базах данных с первой по четвертую для выбора групп сайтов или ключевых слов, имеющих одинаковые или сходные атрибуты.

Согласно еще одному аспекту изобретения, способ дополнительно содержит этапы, на которых соединяют базы данных с первой по четвертую с Интернетом и обновляют базы данных с первой по четвертую через Интернет. Еще одно преимущество изобретения состоит в возможности обновлять базы данных с первой по четвертую через Интернет в соответствии с текущим развитием Интернета и помогать оператору обновлять базы данных.

Согласно еще одному аспекту изобретения, способ дополнительно содержит этап, на котором считывают информационное наполнение баз данных с первой по четвертую через Интернет извне. Еще одно преимущество изобретения состоит в возможности двустороннего обмена информационным наполнением баз данных с первой по четвертую через Интернет.

Согласно еще одному аспекту изобретения, способ дополнительно содержит этапы, на которых выявляют ключевые слова, содержащиеся в информации или информационном наполнении, просматриваемым или найденным через Интернет, и сохраняют количество раз появления конкретного ключевого слова в просматриваемых или найденных информации или информационном наполнении.

Согласно еще одному аспекту изобретения, способ дополнительно содержит этапы, на которых подсчитывают количество раз появления ключевых слов в информации или информационном наполнении, просматриваемых или найденных компьютером-клиентом через Интернет, и сохраняют количество раз появления, в котором конкретное ключевое слово встречается в информации или информационном наполнении, просматриваемой(ом) или скачиваемой(ом) компьютером-клиентом. Еще одно преимущество изобретения состоит в возможности контролировать и управлять доступом к Интернету по разному для разных компьютеров-клиентов.

Согласно еще одному аспекту изобретения, способ дополнительно содержит этапы, на которых определяют тип доступа к Интернету, запрашиваемого пользователем, и разрешают или запрещают доступ к Интернету в зависимости от типа доступа, запрашиваемого пользователем. Еще одно преимущество изобретения состоит в возможности управлять доступом к Интернету в зависимости от типа доступа, например разрешать простой просмотр интернет-сайта, но запрещать запись информации к интернет-сайту во избежание какой-либо утечки информации.

Краткое описание чертежей

Эти и другие задачи, признаки и преимущества настоящего изобретения поясняются в нижеследующем подробном описании, приведенном со ссылками на прилагаемые чертежи, на которых:

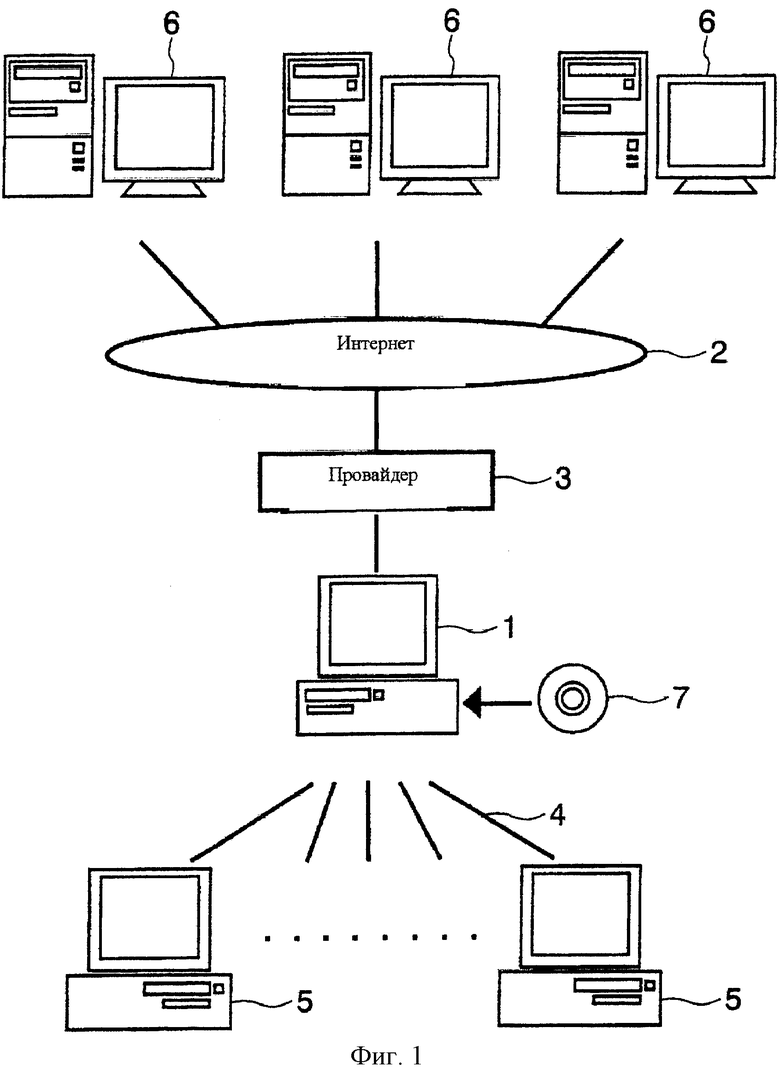

фиг.1 - схема компьютерной сети, содержащей компьютер-сервер и компьютеры-клиенты, подключенные к Интернету через компьютер-сервер, который работает согласно способу, отвечающему варианту осуществления настоящего изобретения;

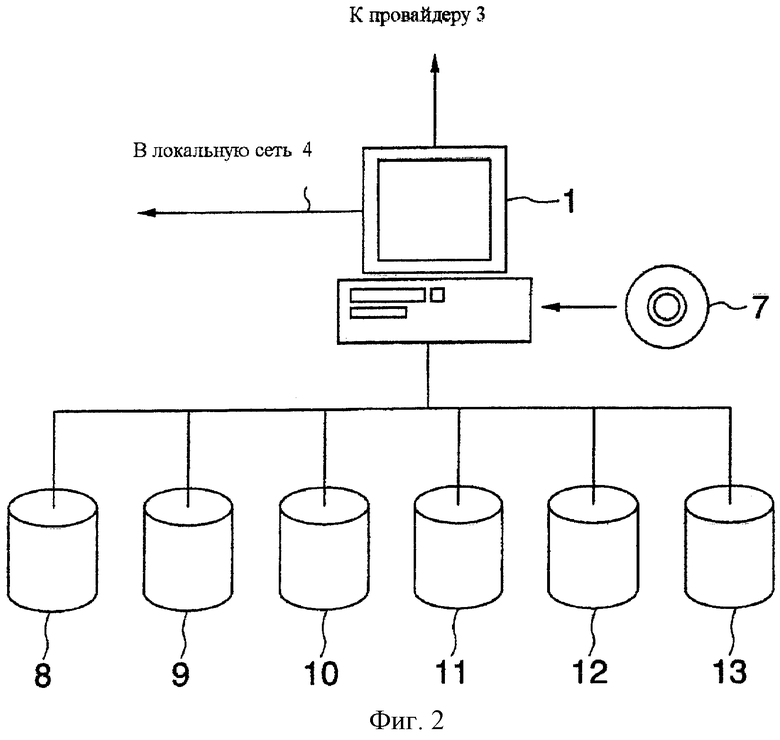

фиг.2 - схема компьютера-сервера в составе компьютерной сети, показанной на фиг.1;

фиг.3 - блок-схема, иллюстрирующая этапы способа, отвечающего варианту осуществления настоящего изобретения;

фиг.4 - блок-схема, иллюстрирующая этапы способа, отвечающего другому варианту осуществления настоящего изобретения;

фиг.5 - блок-схема, иллюстрирующая этапы способа, отвечающего еще одному варианту осуществления настоящего изобретения.

Предпочтительные варианты осуществления изобретения

На фиг.1 изображена схема компьютерной сети, содержащей компьютер-сервер и совокупность компьютеров-клиентов, подключенных к Интернету через компьютер-сервер, который работает согласно способу, отвечающему предпочтительному варианту осуществления настоящего изобретения. Компьютер 1 обычно подключается к Интернету 2 через провайдер 3, который обеспечивает подключение компьютера 1 к Интернету. В качестве компьютера 1 может выступать персональный компьютер, подключенный к провайдеру 3 посредством коммутируемого соединения. Согласно фиг.1, компьютер 1 представляет собой компьютер-сервер, который связан с совокупностью компьютеров-клиентов 5 посредством локальной сети 4 и может быть реализован как проксисервер. В качестве локальной сети 4 может выступать школьная или учрежденческая локальная сеть. К Интернету 2 подключены различные Web-серверы по всему миру. Каждый из Web-серверов 6 обеспечивает интернет-сайт, идентификация которого и доступ к которому осуществляются по URL. Интернет-сайты предоставляют разного рода информацию или информационное наполнение, доступ к которым осуществляется посредством программы браузера. Базовая страница обычно представляет собой входную страницу, через которую осуществляется доступ к разного рода информации или информационному наполнению.

Информация или информационное наполнение Web-серверов 6 представляет собой гипертекст, написанный на языке HyperText Markup Language (HTML), который может содержать текст, графику, изображения, звук, видео и т.д. Пример информационного наполнения, написанного на HTML, показан на страницах 21-23 энциклопедии по обработке информации, "Encyclopedia of Information Processing 98/99", Society of Information Processing, 1997. Поиск информации или информационного наполнения на Web-сервере 6 обычно осуществляется с помощью программы Web-браузера (не показана), установленной на компьютере-клиенте 5. Программа Web-браузера позволяет не только просматривать информацию или информационное наполнение Web-сервера 6, скачивая информацию или информационное наполнение с Web-сервера 6 и затем отображая информацию или информационное наполнение на экране дисплея компьютера-клиента 5, но также посылать информацию на Web-сервер 6 с компьютера-клиента 5, например, записывая текст на доску объявлений Web-сервера 6. Кроме того, программа Web-браузера позволяет компьютеру-клиенту 5 работать в чате, т.е. обмениваться сообщениями с другими компьютерами-клиентами 5.

Способ, отвечающий настоящему изобретению, реализуется на проксисервере 1, показанном на фиг.1. Компьютерная программа для реализации способа, отвечающего настоящему изобретению, хранится на считываемом компьютером носителе информации, например, CD-ROMe (ПЗУ на компакт-диске) 7. Согласно фиг.2, будучи установлена на компьютере-сервере 1, компьютерная программа строит на компьютере-сервере 1 первую базу данных 8 и вторую базу данных 9. Первая база данных 8 содержит список URL интернет-сайтов, доступ пользователей к которым разрешен оператором этой локальной сети 4. Этот список, так называемый белый список, содержит URL доступных интернет-сайтов, которые оператор локальной сети 4 считает пригодными для использования в сети 4, например, интернет-сайтов школ, научных учреждений, правительственных органов и других государственных учреждений. Вторая база данных 9 содержит список URL интернет-сайтов, доступ пользователей к которым заблокирован оператором локальной сети 4. Этот список, так называемый черный список, содержит URL запрещенных интернет-сайтов, которые оператор локальной сети 4 считает несовместимыми с задачами локальной сети 4, например, интернет-сайтов порнографического характера или реализующих азартные игры.

На CD-ROMe 7 можно заранее записать белый список для первой базы данных 8 и черный список для второй базы данных 9. Черный и белый списки, записанные на CD-ROMe 7, делятся на несколько групп в зависимости от атрибутов указанных в них интернет-сайтов, например группу школьных сайтов, группу правительственных сайтов, группу порнографических сайтов и группу игровых сайтов. Оператор локальной сети 4 может выбирать эти группы в белом и черном списках первой и второй баз данных 8 и 9, активируя или деактивируя каждую из групп в соответствии с задачами локальной сети 4. Кроме того, оператор локальной сети 4 может в любой момент добавить любой интернет-сайт в каждую из активированных групп в белом и черном списках первой и второй баз данных 8 и 9 или удалить его из каждой из них. Активированные группы в белом и черном списках первой и второй баз данных 8 и 9 используются в блок-схеме, изображенной на фиг.3, которая будет объяснена ниже. Деактивированные группы в белом и черном списках первой и второй баз данных 8 и 9 не используются в блок-схеме, изображенной на фиг.3.

Согласно фиг.2, компьютерная программа, записанная на CD-ROMe 7, будучи установлена на компьютер-сервер 1, дополнительно строит третью базу данных 10 и четвертую базу данных 11 на компьютере-сервере 1. Третья база данных 10 содержит список запрещенных ключевых слов в информации или информационном наполнении интернет-сайтов, которые оператор локальной сети считает несовместимыми с задачами локальной сети 4. Список запрещенных слов содержит, например, оскорбительные слова, слова, провоцирующие преступные деяния, и слова дискриминационного характера на английском и других языках. Четвертая база данных 11 содержит список полезных ключевых слов в информации или информационном наполнении интернет-сайтов, которые указывают, что информация или информационное наполнение полезно просматривать или отображать несмотря на то, что она(оно) содержит запрещенное слово. Список полезных ключевых слов содержит, например, журналистские термины, медицинские термины и юридические термины английского и другого языка. На CD-ROMe 7 можно заранее записать список запрещенных слов и список полезных слов. Запрещенные слова и полезные слова в списках, записанных на CD-ROMe 7, делятся на несколько групп в зависимости от их атрибута, например группу юридических терминов, группу журналистских терминов, группу оскорбительных слов и группу дискриминационных слов.

Оператор локальной сети 4 может выделять группы в списке запрещенных слов третьей базы данных 10, активируя или деактивируя каждую из групп, которые оператор считает несовместимыми с задачами локальной сети 4. Кроме того, оператор локальной сети 4 может выделять группы в списке полезных слов четвертой базы данных 11, активируя или деактивируя каждую из групп в соответствии с задачами локальной сети 4, что позволяет отображать или просматривать на компьютере-клиенте 5 информационное наполнение или информацию интернет-сайтов даже, если информация или информационное наполнение содержит запрещенное слово из активированной группы третьей базы данных 10. Кроме того, оператор локальной сети 4 может в любой момент добавить или удалить ключевое слово в или из каждую(ой) из активированных групп в списках третьей и четвертой баз данных 10 и 11.

Активированные группы в списках третьей и четвертой баз данных 10 и 11 используются в блок-схеме, изображенной на фиг.3, которая будет объяснена ниже. Деактивированные группы в списках третьей и четвертой баз данных 10 и 11 не используются в блок-схеме, изображенной на фиг.3.

Согласно фиг.2, компьютерная программа, записанная на CD-ROMe 7, будучи установлена на компьютере-сервере 1, дополнительно строит пятую базу данных 12 на компьютере-сервере 1. В пятой базе данных 12 хранится история использования Интернета каждым компьютером-клиентом локальной сети 4. В пятой базе данных 12 хранятся URL интернет-сайтов, доступ к которым имел каждый компьютер-клиент 5, и количество репрезентативных ключевых слов, выявленных в информации или информационном наполнении, полученных из интернет-сайтов и отображенных на экране дисплея каждого из компьютеров-клиентов 5. Под репрезентативными ключевыми словами понимаются слова, представляющие особенность информации или информационного наполнения, причем в этом качестве могут выступать запрещенные ключевые слова, содержащиеся в третьей базе данных 10, и полезные ключевые слова, содержащиеся в четвертой базе данных 11. Альтернативно, репрезентативные слова можно независимо выбирать из запрещенных и полезных ключевых слов, содержащихся в базах данных 10 и 11. Репрезентативные ключевые слова могут представлять собой слова английского или другого языка.

Компьютерная программа, записанная на CD-ROMe 7, будучи установлена на компьютере-сервере 1, дополнительно строит шестую базу данных 13 на компьютере-сервере 1. В шестой базе данных 13 хранятся идентификационные данные, например IP-адреса компьютеров-клиентов 5, позволяющие идентифицировать каждый из компьютеров-клиентов 5, подключенных к локальной сети 4. Способ, отвечающий настоящему изобретению, предусматривает использование этих идентификационных данных для управления доступом компьютеров-клиентов 5 к Интернету.

На фиг.3 показана блок-схема, иллюстрирующая реализацию способа управления просмотром интернет-сайтов в соответствии с первым вариантом осуществления настоящего изобретения. Способ реализуется компьютерной программой, установленной на компьютере-сервере 1 с CD-ROMa 7. На начальном этапе S1 способа управления просмотром интернет-сайтов компьютер-сервер 1 принимает запрос доступа к Интернету 2 от компьютера-клиента 5. На этапе S2 компьютер-сервер 1 анализирует запрос доступа к Интернету 2 от компьютера-клиента 5 в отношении хранящегося в базе данных 13 IP-адреса компьютера-клиента 5. На этапе S2 компьютер-сервер 1 также проверяет тот факт, что оператор локальной сети 4 разрешает компьютерам-клиентам 5 только просматривать интернет-сайты и запрещает компьютерам-клиентам 5 записывать информацию на Web-серверы 6 в Интернете. Применительно этому варианту осуществления допустим, что оператор локальной сети 4 запрещает всем компьютерам-клиентам 5 записывать информацию на Web-серверы 6 через Интернет 2. Альтернативно, оператор может разрешить некоторым или всем компьютерам-клиентам 5 записывать информацию на Web-серверы 6. На этапе S3, если компьютеры-клиенты 5 запрашивают доступ для записи информации на Web-серверы 6, то компьютер-сервер 1 переходит к этапу S4, чтобы запретить компьютерам-клиентам 5 производить запись на Web-серверы 6 и сообщить запрашивающему компьютеру-клиенту 5 об отклонении запроса доступа к Интернет. Если компьютеры-клиенты 5 запрашивают доступ только для скачивания информации или информационного наполнения с Web-сервера 6, то компьютер-сервер 1 переходит к этапу S5.

На этапе S5 компьютер-сервер 1 проверяет URL Web-сервера 6, доступ к которому компьютер-клиент 5 запрашивает для скачивания информации или информационного наполнения, на предмет, содержится ли URL Web-сервера 6 в первой базе данных 8. Если URL Web-сервера 6, доступ к которому компьютер-клиент 5 запрашивает для скачивания информации или информационного наполнения, содержится в первой базе данных 8, то компьютер-сервер 1 переходит к этапу S6. На этапе S6 компьютер-сервер 1 подключается к Web-серверу 6 через Интернет 2 с использованием протокола передачи гипертекста (HTTP) и скачивает информацию или информационное наполнение с Web-сервера 6. Компьютер-сервер 1 переходит к этапу S7, передавая информацию или информационное наполнение, скаченную(ое) с Web-сервера 6, запрашивающему компьютеру-клиенту 5 по локальной сети 4. Затем информация или информационное наполнение, полученная(ое) с Web-сервера 6, отображается на экране дисплея компьютера-клиента 5.

На этапе S5, если URL Web-серверов 6, доступ к которым компьютер-клиент 5 запрашивает для скачивания информации или информационного наполнения, не содержится в первой базе данных 8, то компьютер-сервер 1 переходит к этапу S8. На этапе S8 компьютер-сервер 1 проверяет URL Web-сервера 6, доступ к которому компьютер-клиент 5 запрашивает для скачивания информации или информационного наполнения, на предмет, содержится ли URL Web-сервера 6 во второй базе данных 9. Если URL содержится во второй базе данных 9, то компьютер-сервер 1 переходит к этапу S4, чтобы запретить компьютеру-клиенту 5 доступ к Интернет. Если URL не содержится во второй базе данных 9, то компьютер-сервер 1 переходит к этапу S9. На этапе S9 компьютер-сервер 1 подключается к Web-серверу 6 через Интернет 2 с использованием HTTP и скачивает информацию или информационное наполнение с Web-сервера 6. Информация или информационное наполнение, найденные на Web-сервере 6, проверяется на этапе S11.

На этапе S11 в случае отсутствия в информации или информационном наполнении, найденных на Web-сервере 6, запрещенных ключевых слов, хранящихся в третьей базе данных 10, компьютер-сервер 1 переходит к этапу S7, чтобы передать найденные информацию или информационное наполнение запрашивающему компьютеру-клиенту 5 для отображения информации или информационного наполнения на экране дисплея компьютера-клиента 5. В случае наличия в информации или информационном наполнении, найденных на Web-сервере 6, запрещенных ключевых слов, хранящихся в третьей базе данных 10, компьютер-сервер 1 переходит к этапу S12, чтобы проверить информацию или информационное наполнение на предмет наличия помимо запрещенных ключевых слов еще и полезных ключевых слов. На этапе S11 компьютер-сервер 1 может подсчитать количество запрещенных ключевых слов в информации или информационном наполнении, полученных с Web-сервера 6. Если количество запрещенных ключевых слов в информации или информационном наполнении очень мало, например один или два, то компьютер-сервер 1 может перейти к этапу S7, а не к этапу S12. Альтернативно, оператор локальной сети 4 может выбрать вариант, согласно которому, в случае обнаружения на этапе S11 хотя бы одного запрещенного ключевого слова, компьютер-сервер 1 обязательно переходит к этапу S12.

Если на этапе S12 компьютер-сервер 1 обнаруживает в информации или информационном наполнении, найденной на Web-сервере 6, полезное ключевое слово, хранящееся в четвертой базе данных, при наличии запрещенного ключевого слова, хранящегося в третьей базе данных 10, то компьютер-сервер 1 переходит к этапу S7, чтобы передать информацию или информационное наполнение запрашивающему компьютеру-клиенту 5 для отображения информации или информационного наполнения на экране дисплея запрашивающего компьютера-клиента 5. При наличии полезного ключевого слова информация или информационное наполнение, содержащие запрещенное ключевое слово, подлежит отображению. Например, если на этапе S11 в информации или информационном наполнении Web-сервера 6 обнаружено запрещенное ключевое слово, хранящееся в третьей базе данных 10, например “кокаин” или “амфетамин”, то информацию или информационное наполнение можно рассматривать как относящиеся к предложению или продаже наркотических средств, а значит, поступившую(ее) из незаконного интернет-сайта.

Однако, если на этапе S12 в той же информации или информационном наполнении, наряду с запрещенным ключевым словом “кокаин”, найдено полезное ключевое слово, например “новости”, включенное в группу журналистских терминов, выбранное и активированное оператором локальной сети 4 и хранящееся в четвертой базе данных 11, то информация или информационное наполнение рассматриваются как поступившие из интернет-сайта, предоставляющего сводки новостей. Таким образом, поскольку оператор разрешил компьютерам-клиентам 5 просматривать сводки новостей через Интернет, выбрав и активировав группу журналистских терминов в четвертой базе данных 11, то на этапе S7 информация или информационное наполнение поступает на запрашивающий компьютер-клиент 5 для отображения. Если в той же информации или информационном наполнении, наряду с запрещенным ключевым словом “кокаин”, найдено другое полезное ключевое слово, например “тюремное заключение” из группы юридических терминов, то информация или информационное наполнение рассматриваются как поступившие из законного интернет-сайта, объясняющего меру наказания за распространение наркотиков или соответствующее уголовное законодательство. Поэтому, если оператор локальной сети 4 желает разрешить компьютерам-клиентам 5 доступ к интернет-сайтам, связанным с законодательством, то он должен заранее выделить и активировать группу юридических терминов, хранящихся в четвертой базе данных 11. Если в той же информации или информационном наполнении, наряду с запрещенным ключевым словом “кокаин”, найдено другое полезное ключевое слово, например “фармакологическое действие” из группы медицинских терминов, то информация или информационное наполнение рассматриваются как поступившие из законного интернет-сайта, связанного с медициной. Поэтому, если оператор локальной сети 4 желает разрешить компьютерам-клиентам 5 доступ к интернет-сайтам, связанным с медициной, то он должен заранее выделить и активировать группу медицинских терминов, хранящихся в четвертой базе данных 11.

Если же на этапе S12 в той же информации или информационном наполнении, наряду с запрещенным ключевым словом “кокаин”, не найдено ни одного ключевого слова из четвертой базы данных 11, то весьма вероятно, что информация или информационное наполнение поступили из незаконного интернет-сайта, связанного с предложением или продажей наркотиков. В этом случае компьютер-сервер 1 переходит к этапу S4, чтобы запретить отображение информации или информационного наполнения на запрашивающем компьютере-клиенте 5.

Выше были приведены некоторые примеры запрещенных ключевых слов, хранящихся в третьей базе данных 10, и полезных ключевых слов, хранящихся в четвертой базе данных 11. Специалистам в данной области не составит труда выбрать разного рода запрещенные ключевые слова и полезные ключевые слова для третьей и четвертой баз данных 10 и 11.

На этапе S13 выполнение способа, отвечающего первому варианту осуществления, заканчивается сохранением URL интернет-сайтов, к которым был произведен доступ со стороны компьютеров-клиентов 5, запрещенных ключевых слов, полезных ключевых слов и репрезентативных ключевых слов, найденных в информации или информационном наполнении, поступивших на компьютеры-клиенты 5, и счета их появления для каждого компьютера-клиента 5 в пятой базе данных 12.

На фиг.4 изображена блок-схема способа управления просмотром интернет-сайтов, отвечающего второму варианту осуществления настоящего изобретения. В описании фиг.4 опущены объяснения этапов, совпадающих с этапами, указанными на фиг.3, для которых используются те же позиции, что и на фиг.3. Способ управления просмотром интернет-сайтов, отвечающий второму варианту осуществления настоящего изобретения, позволяет по-разному управлять доступом к Интернету для разных компьютеров-клиентов. Способ предусматривает наличие четырех групп компьютеров-клиентов 5, отличающихся типом управления доступом к Интернету, а именно первой группы компьютеров-клиентов 5, не подлежащих управлению доступом к Интернету, второй группы компьютеров-клиентов 5, которым запрещен доступ к Интернету, третьей группы компьютеров-клиентов 5, которым разрешен доступ только к интернет-сайтам, включенным в список первой базы данных 8, и четвертой группы компьютеров-клиентов 5, для которых управление доступом к Интернету осуществляется в соответствии с блок-схемой, изображенной на фиг.3. Каждый из компьютеров-клиентов 5 принадлежит одной из четырех групп. Информация о том, какой группе принадлежит тот или иной компьютер-клиент 5, хранится в пятой базе данных 12.

Согласно способу, представленному на фиг.4, на этапе S14 определяют, к какой группе принадлежит компьютер-клиент, запрашивающий доступ к Интернету, сравнивая IP-адрес компьютера-клиента 5, запрашивающего доступ к Интернету, с групповой информацией компьютера-клиента 5, хранящейся в базе данных 12. Если компьютер-клиент 5, запрашивающий доступ к Интернету, входит в первую группу компьютеров-клиентов 5, которым оператор локальной сети 4 разрешает осуществлять доступ к Интернету безо всяких ограничений, то компьютер-сервер 1 переходит к этапу S6 для соединения с Web-сервером 6 для скачивания информации или информационного наполнения. Если компьютер-клиент 5, запрашивающий доступ к Интернету, входит во вторую группу компьютеров-клиентов 5, которым оператор локальной сети 4 запрещает осуществлять доступ к любым интернет-сайтам, то компьютер-сервер 1 переходит к этапу S4, чтобы запретить и отменить доступ к Интернет. Если компьютер-клиент 5, запрашивающий доступ к Интернету, входит в третью группу компьютеров-клиентов 5, которым оператор локальной сети 4 разрешает осуществлять доступ только к интернет-сайтам, включенным в список первой базы данных 8, или в четвертую группу компьютеров-клиентов 5, в отношении которых оператор осуществляет этапы, показанные на фиг.3, то компьютер-сервер 1 переходит к этапу S15.

На этапе S15, если компьютер-клиент 5 входит в третью группу, то компьютер-сервер 1 определяет, включен ли URL интернет-сайта, запрашиваемого компьютером-клиентом 5, в первую базу данных 8. Если URL интернет-сайта включен в список первой базы данных 8, то компьютер-сервер 1 переходит к этапу S6. Если URL интернет-сайта не включен в список первой базы данных, то компьютер-сервер 1 переходит к этапу S4. Если компьютер-клиент, запрашивающий доступ к Интернету, входит в четвертую группу, к которой применяются этапы, показанные на фиг.3, то компьютер-сервер 1 определяет, включен ли URL интернет-сайта, запрашиваемого компьютером-клиентом 5, в список первой базы данных 8. Если URL интернет-сайта включен в список первой базы данных 8, то компьютер-сервер 1 переходит к этапу S6. Если URL интернет-сайта не включен в список первой базы данных, то компьютер-сервер 1 переходит к этапу S8. Далее осуществляются этапы, показанные на фиг.3.

На фиг.5 изображена блок-схема способа управления просмотром интернет-сайтов, отвечающего третьему варианту осуществления настоящего изобретения. В описании фиг.5 опущены объяснения этапов, совпадающих с этапами, указанными на фиг.3, для которых используются те же позиции, что и на фиг.3. Способ, отвечающий третьему варианту осуществления настоящего изобретения, предусматривает управление доступом к Интернету в соответствии с часами и/или календарем. На этапе S16 компьютер-сервер 1 определяет альтернативу доступа к Интернету на текущий момент времени: разрешен неограниченный доступ к Интернету, доступ к Интернету полностью запрещен, разрешен доступ только к интернет-сайтам, включенным в первую базу данных 8, доступ к Интернету осуществляется под управлением средств часов и средств календаря, предусмотренных на компьютере-сервере 1, в зависимости от дня недели и времени суток. Например, в ночное время доступ к Интернету не ограничен, поскольку предполагается, что в это время дети не осуществляют доступ к Интернет. С 9 часов утра до 5 часов вечера по будням доступ к Интернету запрещен или, альтернативно, доступ разрешен только к интернет-сайтам, включенным в первую базу данных 8, поскольку это время суток соответствует рабочему времени на предприятиях. В другое время, включая выходные дни, управление доступом к Интернету осуществляется в соответствии со способом, показанным на фиг.3, поскольку некоторое управление доступом к Интернету все же необходимо.

Если время ночное, то компьютер-сервер 1 переходит к этапу S6 для соединения с Web-сервером 6 через Интернет. Если день будний и время рабочее, то компьютер-сервер 1 переходит к этапу S4, чтобы запретить доступ к Интернету, или, альтернативно, переходит к этапу S17, чтобы определить, включен ли URL интернет-сайта, запрашиваемого компьютером-клиентом 5, в список первой базы данных 8. Если время после 5 часов вечера и день будний или день выходной, то компьютер-сервер 1 переходит к этапу S17, чтобы определить, включен ли URL интернет-сайта, запрашиваемого компьютером-клиентом 5, в список первой базы данных 8.

На этапе S17 осуществляется тот же процесс, что и на этапе S15, показанном на фиг.4. Когда разрешен доступ только к интернет-сайтам, включенным в первую базу данных 8, компьютер-сервер 1 переходит к этапу S6, если URL интернет-сайта, запрашиваемого компьютером-клиентом 5, включен в первую базу данных 8, и компьютер-сервер 1 переходит к этапу S4, если URL интернет-сайта, запрашиваемого компьютером-клиентом 5, не включен в список первой базы данных 8. Когда управление доступом к интернет-сайтам, которые не включены в списки первой и второй баз данных 8 и 9, осуществляется в зависимости от наличия запрещенных ключевых слов и полезных ключевых слов, указанных в третьей и четвертой базах данных 10 и 11 соответственно, компьютер-сервер 1 переходит к этапу S6, если URL интернет-сайта, запрашиваемого компьютером-клиентом 5, включен в список первой базы данных 8, и компьютер-сервер 1 переходит к этапу S8, если URL интернет-сайта, запрашиваемого компьютером-клиентом 5, не включен в список первой базы данных 8.

Компьютер-проксисервер 1, показанный на фиг.1 и фиг.2, может не иметь монитора и работать под управлением одного из компьютеров-клиентов 5, что позволяет оператору локальной сети 4 осуществлять установку, управление, контроль и обновление в отношении базы данных с первой по шестую 8, 9, 10, 11, 12 и 13 с одного из компьютеров-клиентов 5. Другие компьютеры-клиенты 5 могут не иметь доступа к этим базам данных 8-13. Оператор локальной сети 4 может управлять доступом к Интернету через локальную сеть 4 по-разному для разных компьютеров-клиентов с использованием пятой базы данных 12, в которой хранится информация управления каждого из компьютеров-клиентов 5, и шестой базы данных 13, в которой хранится история доступа к Интернету каждого из компьютеров-клиентов 5.

Оператор локальной сети 4 может обновлять базы данных с первой по четвертую 8-11 на компьютере-сервере 1 через Интернет, подключившись к Web-серверу 6, и загружать обновленные URL доступных интернет-сайтов в первую базу данных 8, обновленные URL запрещенных интернет-сайтов во вторую базу данных 9, обновленные запрещенные ключевые слова в третью базу данных 10 и обновленные полезные ключевые слова в четвертую базу данных 11. Оператор локальной сети 4 может посылать информационное наполнение баз данных с первой по четвертую 8-11 на Web-сервер 6 через Интернет. Базы данных с первой по четвертую можно обновлять или совместно использовать через Интернет, что позволяет оптимизировать способ управления просмотром интернет-сайтов в соответствии с быстрым развитием Интернета.

Выше были подробно описаны некоторые варианты осуществления и преимущества настоящего изобретения, однако следует понимать, что оно допускает изменения, замены, модификации, вариации и альтернативы, не выходящие за рамки сущности и объема изобретения, которые определены прилагаемой формулой изобретения.

Промышленное применение

Настоящее изобретение можно использовать на компьютере, подключенном к Интернету, для просмотра интернет-сайтов. Настоящее изобретение особенно полезно для управления доступом к Интернету в домашних условиях, на предприятии и в школе.

Изобретение относится к способу и устройству для управления просмотром интернет-сайтов. Технический результат заключается в создании способа и устройства, позволяющих минимизировать время, необходимое для проверки информации или информационного наполнения интернет-сайтов перед отображением на экране дисплея. Настоящее изобретение предусматривает базу данных для хранения полезных ключевых слов. Когда полезное ключевое слово входит в состав информационного наполнения или информации из Интернета, пользователю разрешается просматривать это(эту) информационное наполнение (информацию) даже, если оно(она) содержит запрещенное ключевое слово. 3 с. и 11 з.п. ф-лы, 5 ил.

| Походная разборная печь для варки пищи и печения хлеба | 1920 |

|

SU11A1 |

| Разборный с внутренней печью кипятильник | 1922 |

|

SU9A1 |

| US 5987611 A, 16.11.1999 | |||

| НОРЕНКОВ И.П | |||

| и др | |||

| Телекоммуникационные технологии и сети | |||

| - М.: МГТУ им | |||

| Н.Э | |||

| Баумана, 1998.О'ДОННЕЛ Д., ЛЭДД Э | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| с англ | |||

| - СПб.: BHV-Санкт-Петербург, 1997. | |||

Авторы

Даты

2004-06-20—Публикация

2001-03-23—Подача