Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях.

Существует способ мониторинга безопасности автоматизированных систем (АС), реализованный в устройстве («Устройство поиска информации», патент РФ №2219577, класс G06F 17/40, заявл. 24.04.2002). Способ-аналог заключается в том, что принимают i-й пакет, где i=1, 2, 3…, и запоминают его. Принимают (i+1)-й пакет, запоминают его. Выделяют из заголовка i-го (i+1)-го пакетов признаки наличия в пакете IP, ТСР адреса отправителя и получателя IP-пакета, номера портов отправителя и получателя пакета, контрольный бит синхронизации SYN. Затем сравнивают пакеты на предмет однозначного совпадения выделенных признаков (i+1)-го пакета с выделенными признаками i-го пакета и по результатам сравнения принимают решение о факте наличия компьютерной атаки, заключающейся в направленном «шторме» ложных TCP-запросов на создание соединения.

Недостатком данного способа является относительная низкая своевременность доставки сообщения, так как в момент обнаружения наличия атаки типа «шторм» пропускная способность автоматизированной системы снижается и ее показатели могут принимать значения ниже требуемого уровня, в зависимости от производительности автоматизированной системы.

Известен способ контроля информационных потоков в цифровых сетях связи («Способ контроля информационных потоков в цифровых сетях, связи», патент РФ №2267154, класс G06F 15/40, заявл. 13.07.2004). Известный способ включает следующую последовательность действий. Предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков (ИП), содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП и при их совпадении передают пакет сообщения получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений, с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП.

Недостатком данного способа является относительно низкая защищенность от несанкционированных воздействий, а также своевременность доставки сообщений. Это обусловлено тем, что при определении факта наличия несанкционированного ИП в вычислительной системе блокируется передача пакета сообщений, при этом снижается своевременность доставки сообщений и соответственно снижается степень защищенности системы от несанкционированных воздействий.

Наиболее близким по своей технической сущности к заявленному является способ мониторинга безопасности автоматизированных систем («Способ мониторинга безопасности автоматизированных систем», патент РФ №2265242, кл. G06F 12/14, 11/00 опубл. 27.11.2005). Способ-прототип заключается в том, что предварительно задают количество N запоминаемых пакетов сообщений, принимают последовательно совокупность N пакетов, запоминают их, принимают (N+1) пакет сообщения, выделяют из заголовков принятых пакетов сообщений признаки запроса на установление соединения, последовательно сравнивают признаки i-го, где i=1, 2, …N, принятого пакета сообщений с выделенными признаками (N+1) пакета сообщения, запоминают (N+1)-й пакет сообщений и исключают из ранее принятой совокупности N пакетов сообщений первый пакет сообщений, затем последовательно принимают (N+2)-й, (N+3)-й и так далее пакеты сообщений и после приема очередного пакета сообщения выделяют из заголовка каждого из них признаки раннее запомненных N пакетов сообщений, последовательно сравнивают их, при этом перечисленные действия выполняют до тех пор, пока количество совпадений пакетов с одинаковыми признаками не достигло допустимого значения, и по результатам сравнения делают вывод о наличии атаки.

Недостатком способа-прототипа является относительно низкая защищенность автоматизированной системы и, как следствие, низкая своевременность доставки сообщений.

Своевременность - способность связи обеспечивать передачу или доставку сообщений или ведение переговоров в заданное время (Ермишян А.Г. Теоретические основы построения систем военной связи в объединениях и соединениях: Учебник. Часть 1. Методологические основы построения организационно-технических систем военной связи СПб.: ВАС, 2005. стр.336).

Защита информации - это совокупность различных мер по предотвращению и отражению угроз ресурсам и автоматизированным системам (Словарь терминов и определений в области информационной безопасности. Академия генерального штаба, Москва, - 2004, с.28).

Защищенность автоматизированной системы - способность автоматизированной системы противостоять внешним деструктивным воздействиям, т.е. находиться в работоспособном состоянии на заданном временном интервале (Словарь терминов и определений в области информационной безопасности. Академия генерального штаба, Москва, - 2004, с.28).

При обнаружении факта наличия атаки уже невозможно защитить систему от несанкционированных воздействий и обеспечить требуемые показатели качества обслуживания абонентов сети, например такого показателя, как вероятность своевременной доставки сообщений.

Техническим результатом является расширение возможностей способа-прототипа, повышение степени защищенности вычислительных сетей от несанкционированных воздействий, а также повышение вероятности своевременной доставки сообщений.

Этот результат достигается за счет введения процедуры прогнозирования количества принимаемых пакетов сообщений с одинаковыми признаками на установление соединения, что позволит заблаговременно сделать вывод о наличии прогнозируемой атаки и осуществить переключение пользователей автоматизированной системы на резервную автоматизированную систему.

Технический результат достигается тем, что в известном способе мониторинга безопасности автоматизированных систем, заключающемся в том, что предварительно задают максимально допустимое количество совпадений Kсовп доп и количество N≥1 запоминаемых пакетов сообщений, принимают последовательно совокупность N пакетов и после их запоминания принимают (N+1)-й пакет сообщения, выделяют из заголовков всех принятых пакетов сообщений признаки запроса на установление соединения, последовательно сравнивают признаки i-го, где i=1, 2, …N, принятого пакета сообщений с выделенными признаками (N+1)-го пакета сообщения, запоминают (N+1)-й пакет сообщений и исключают из ранее принятой совокупности N пакетов сообщений первый пакет сообщений, затем последовательно принимают (N+2)-й, (N+3)-й и так далее пакеты сообщений и после приема очередного пакета сообщения выделяют из заголовка каждого из них признаки запроса на установление соединения, сравнивают их с признаками ранее запомненных N пакетов сообщений, при этом перечисленные действия выполняют до тех пор, пока не будет выполнено условие Kсовп≥Ксовп доп, при выполнении которого делают вывод о наличии атаки, дополнительно осуществляют следующие процедуры: предварительно задают KΣ - количество принимаемых и запоминаемых пакетов за время tK (KΣ<N - минимальное, но достаточное количество пакетов сообщений для осуществления прогноза с учетом требуемой достоверности), tK - интервал времени, на котором осуществляется прием совокупности КΣ пакетов, Δt - интервал времени, за который подсчитывается количество принятых пакетов с одинаковыми признаками из принятой совокупности КΣ пакетов, принимают и запоминают совокупность пакетов КΣ, выделяют и запоминают из первого принятого пакета заданные признаки, данные значения заданных признаков записывают в ячейки памяти оперативно-запоминающего устройства ЭВМ, считывают записанные значения из ячеек памяти и последовательно сравнивают значения признаков каждого принятого пакета из совокупности KΣ пакетов с выделенными признаками первого пакета, подсчитывают для каждого из выделенных признаков Ксовп, причем Ксовп - количество принятых пакетов с одинаковыми признаками, подсчитанных за время Δt на заданном временном интервале tK, строят кривые (тренды), описывающие функции распределения численных значений принятых пакетов сообщений на заданном временном промежутке tK, определяют уравнения Ксовп=f(t), описывающие кривые (тренды) для каждого признака пакета сообщений, рассчитывают прогнозируемые значения Ксовп n(t)=f(Δt) количества пакетов с выделенными признаками пакетов сообщений на заданном промежутке времени (где n=1, 2, …5 - порядковые номера выделенных признаков), запоминают их, сравнивают численные значения Ксовп n(t) прогнозного количества пакетов с повторяющимися признаками пакетов сообщений с допустимым значением Ксовп доп, если прогнозируемое количество пакетов сообщений с повторяющимися признаками (любым из выделенных) достигло или превысило допустимое значение Ксовп доп, делают вывод о наличии атаки и осуществляют предварительное переключение абонентов автоматизированной системы на резервную автоматизированную систему.

Благодаря новой совокупности существенных признаков заявленного способа, в которой заданием новых требований к принимаемой совокупности пакетов сообщений и фиксированием ее во времени, а также прогнозированием количества принимаемых пакетов и переключением абонента автоматизированной системы на резервную автоматизированную систему обеспечивается повышение вероятности своевременной доставки сообщения получателю и защищенности автоматизированной системы от атак типа «отказ в обслуживании».

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна». Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень». «Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ.

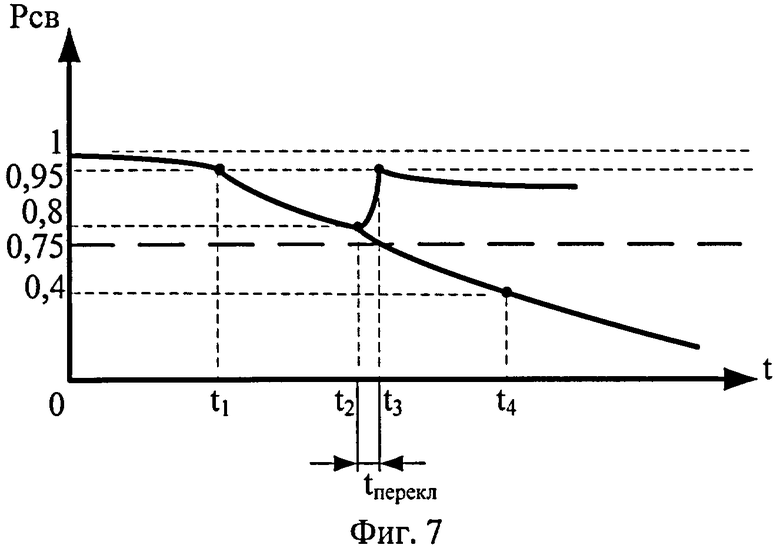

Заявленный способ поясняется чертежами, на которых показаны:

фиг.1 - алгоритм защиты автоматизированной системы;

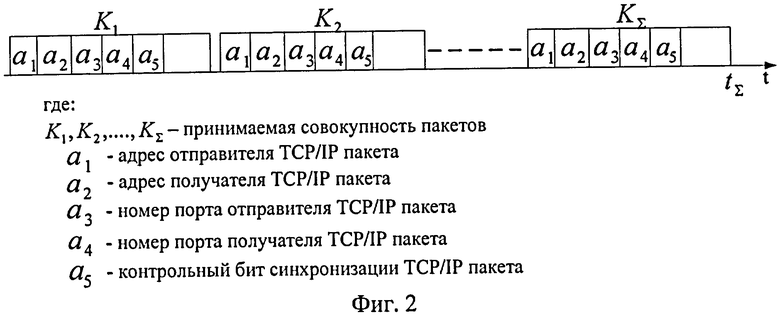

фиг.2 - схема приема и выделения заданных признаков пакетов сообщений;

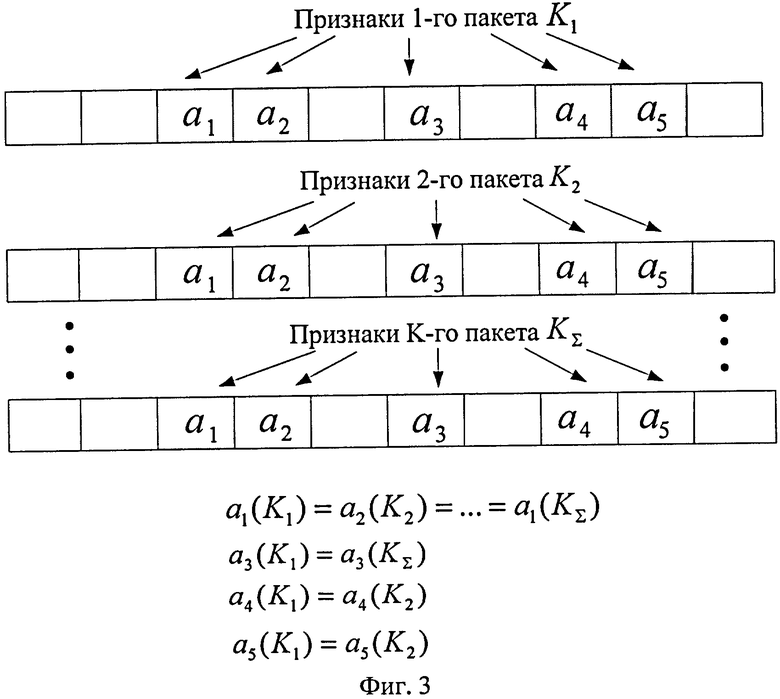

фиг.3 - схема сравнения признаков пакетов сообщений;

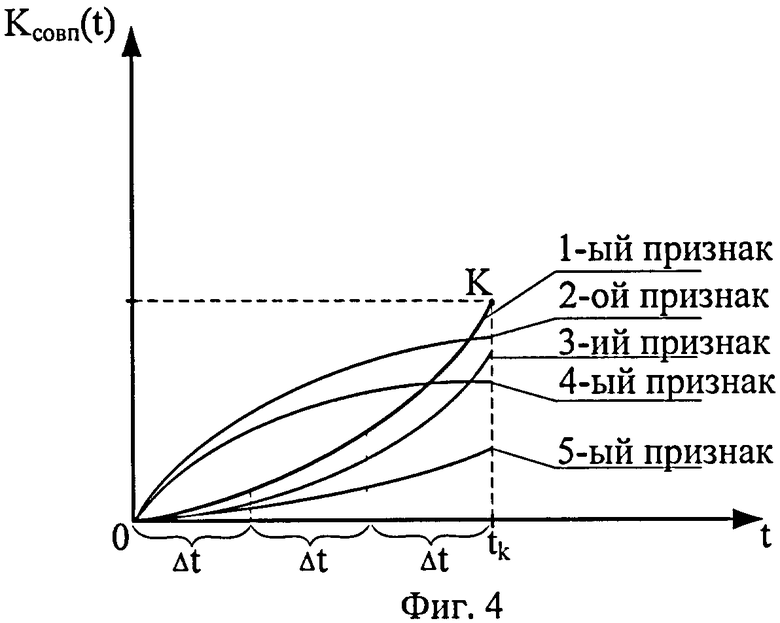

фиг.4 - тренд, описывающий функцию распределения числа пакетов в единицу времени для каждого из выделенных признаков;

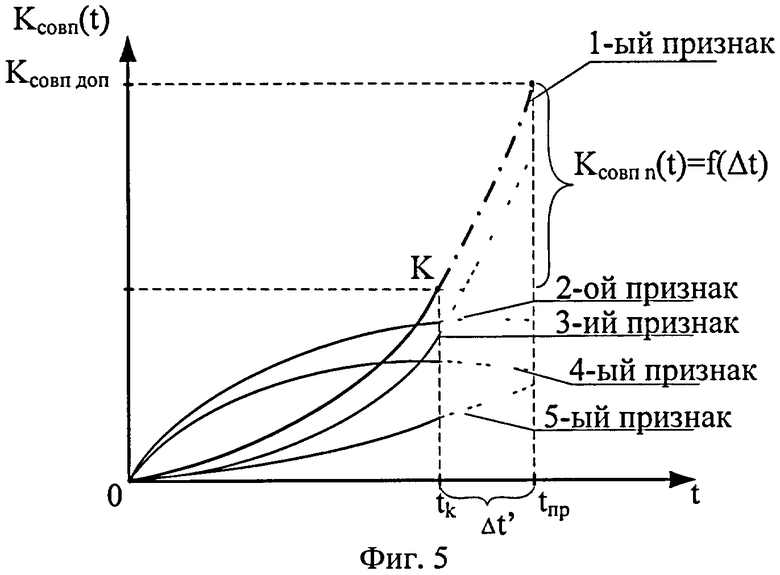

фиг.5 - прогноз количества принимаемых пакетов в единицу времени для каждого из выделенных признаков;

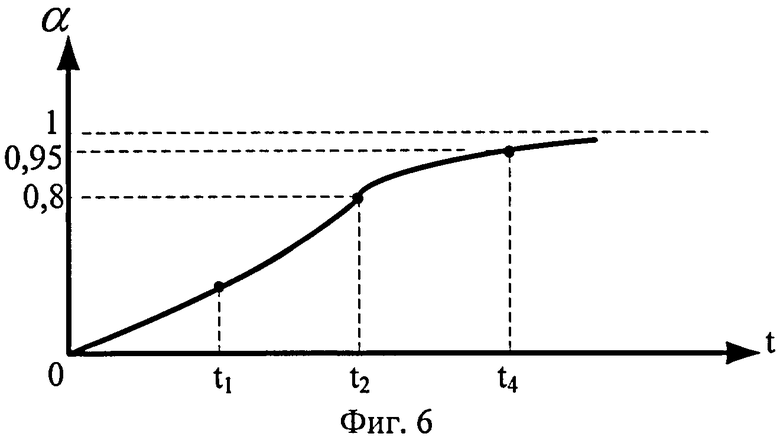

фиг.6 - зависимость достоверности оценки обнаружения шторма запросов от времени контроля безопасности;

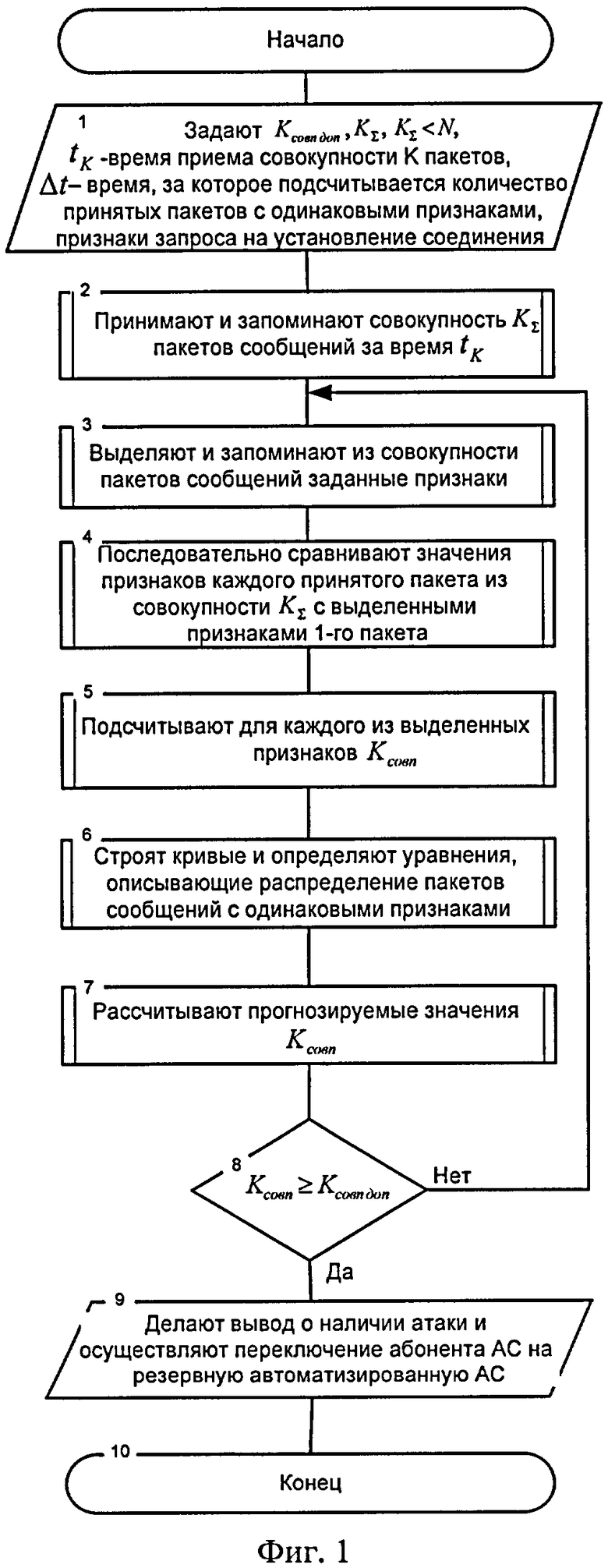

фиг.7 - зависимость вероятности своевременной доставки сообщений от времени обнаружения атаки.

Заявленный способ поясняется алгоритмом (фиг.1) и достигается следующим образом. Предварительно задают КΣ - количество принимаемых и запоминаемых пакетов за время tK, tK - интервал времени, на котором осуществляется прием КΣ пакетов, Δt - интервал времени, за который подсчитывается количество принятых пакетов с одинаковыми признаками, Ксовп доп - количество принятых пакетов с одинаковыми признаками, подсчитанных за время Δt на заданном интервале tK, а также выделяемые признаки пакетов сообщений: адреса портов отправителя и получателя, номера портов отправителя и получателя, контрольный бит синхронизации SYN. Принимают и запоминают совокупность пакетов сообщений, а также выделяют и запоминают значения заданных признаков пакетов сообщений (фиг.2). Затем осуществляют последовательное сравнение выделенных признаков 1-го пакета с выделенными признаками i-го пакета, где i=1, 2, …, КΣ (фиг.3). По результатам сравнения для каждого из выделенных признаков подсчитывают Kсовп - количество пакетов сообщений с одинаковыми признаками и строят кривые (тренды), описывающие функции распределения численных значений принятых пакетов сообщений на заданном временном интервале tK. Затем определяют уравнения Ксовп=f(t), описывающие законы распределения полученных кривых, для каждого из выделенных признаков (фиг.4). Рассчитывают прогнозируемые численные значения Ксовп n=f(Δt) (где n=1…5, порядковые номера выделенных признаков) количества пакетов с одинаковыми признаками пакетов сообщений на заданном промежутке времени tпр (фиг.5), запоминают их. Сравнивают численные значения Ксовп n=f(Δt) прогнозируемого количества пакетов с повторяющимися признаками пакетов сообщений с допустимым значением Ксовп доп. Если прогнозируемое количество пакетов с одинаковыми признаками не достигло предельно допустимого значения Ксовп доп, то удаляют из принятой совокупности КΣ-пакетов 1-й пакет, принимают следующий пакет и выполняют вышеперечисленные действия заново (фиг.1), если же прогнозируемое количество пакетов с одинаковыми признаками (любым из выделенных) достигло или (и) превысило допустимое значение Ксовп доп, делают вывод о наличии прогнозируемой атаки и осуществляют предварительное (заблаговременно до снижения показателей своевременности ниже требуемого уровня) переключение абонентов автоматизированной системы на резервную автоматизированную систему (Фиг.6).

Возможность реализации сформулированного технического результата была проверена путем машинного моделирования в программной среде GPSS WORLD. С помощью моделирования получена взаимосвязь значений достоверности оценки обнаружения атаки со своевременностью доставки сообщений. При этом, чем больше достоверность обнаружения атаки, тем меньше своевременность (пропускная способность) автоматизированной системы (Фиг.6).

Достижение технического результата поясняется следующим образом. Пусть требуемая вероятность доставки сообщений  . Для способа-прототипа при обнаружении факта атаки в момент времени t4 вероятность доставки сообщений

. Для способа-прототипа при обнаружении факта атаки в момент времени t4 вероятность доставки сообщений  что является ниже требуемого значения (Фиг.7). Для предлагаемого способа на интервале времени t1÷t2 осуществляется прогнозирование количества пакетов сообщений с одинаковыми признаками, и в случае выявления факта прогнозируемой атаки осуществляется переключение пользователей автоматизированной системы на резервную автоматизированную систему, при этом вероятность своевременной доставки сообщений принимает значение

что является ниже требуемого значения (Фиг.7). Для предлагаемого способа на интервале времени t1÷t2 осуществляется прогнозирование количества пакетов сообщений с одинаковыми признаками, и в случае выявления факта прогнозируемой атаки осуществляется переключение пользователей автоматизированной системы на резервную автоматизированную систему, при этом вероятность своевременной доставки сообщений принимает значение  что является выше требуемого значения, чем и достигается технический результат.

что является выше требуемого значения, чем и достигается технический результат.

Также проведен сравнительный анализ степени защищенности автоматизированной системы при функционировании предлагаемого способа. В способе-прототипе атака обнаруживается за интервал времени [0;t4], равный сумме интервалов [0;t4]=[0;t1]+[t1;t2]+[t2;t4], причем [0;t1]=[t1;t2]=[t2;t4], и занимает от единиц до десятков секунд (фиг.7). В предлагаемом способе обнаружение атаки и переключение на резервную автоматизированную систему происходит за интервал времени [0;t3]=[0;t1]+[t1;t2]+[t2;t3]. При развитии современной коммутационной техники время переключения на резервную автоматизированную систему достаточно мало и достигает наносекунд, поэтому им можно пренебречь (Цифровые и аналоговые микросхемы. Справочник. С.В.Якубовский, Л.Н.Ниссельсон, В.И.Кулешова и др.: Под ред. С.В.Якубовского, - М.: Радио и связь, 1990 - 496 с.).

В результате можно сделать вывод, что эффективность предлагаемого способа заключается в упреждающем обнаружении атаки и предварительном переключении абонентов на резервную автоматизированную систему.

Таким образом, в предлагаемом способе при введении функции прогнозирования и переключения атакуемой автоматизированной системы на резервную обеспечивается повышение вероятности своевременной доставки сообщений пользователю автоматизированной системы, а также повышение вероятности защищенности автоматизированной системы от несанкционированных воздействий, в частности атак типа «отказ в обслуживании», чем и достигается технический результат.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ обнаружения дестабилизирующих воздействий на вычислительные сети | 2015 |

|

RU2611243C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2004 |

|

RU2265242C1 |

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2004 |

|

RU2261472C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2005 |

|

RU2279124C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях. Техническим результатом является повышение степени защищенности вычислительных сетей от несанкционированных воздействий, а также повышение вероятности своевременной доставки сообщений. Этот результат достигается за счет введения процедуры прогнозирования количества принимаемых пакетов сообщений с одинаковыми признаками на установление соединения, что позволит заблаговременно сделать вывод о наличии прогнозируемой атаки и осуществить переключение абонента (абонентов) автоматизированной системы на резервную автоматизированную систему. 7 ил.

Способ защиты автоматизированных систем, заключающийся в том, что предварительно задают максимально допустимое количество совпадений Ксовп.доп и количество N≥1 запоминаемых пакетов сообщений, принимают последовательно совокупность N пакетов и после их запоминания принимают (N+1)-й пакет сообщения, выделяют из заголовков всех принятых пакетов сообщений признаки запроса на установление соединения, последовательно сравнивают признаки i-го, где i=1, 2, …N, принятого пакета сообщений с выделенными признаками (N+1)-го пакета сообщения, запоминают (N+1)-й пакет сообщений и исключают из ранее принятой совокупности N пакетов сообщений первый пакет сообщений, затем последовательно принимают (N+2)-й, (N+3)-й и так далее пакеты сообщений и после приема очередного пакета сообщения выделяют из заголовка каждого из них признаки запроса на установление соединения, сравнивают их с признаками ранее запомненных N пакетов сообщений, при этом перечисленные действия выполняют до тех пор, пока не будет выполнено условие Ксовп≥Ксовп.доп, при выполнении которого делают вывод о наличии атаки, отличающийся тем, что предварительно задают К∑ - количество принимаемых и запоминаемых пакетов за время tК (К∑<N - минимальное, но достаточное количество пакетов сообщений для осуществления прогноза с учетом требуемой достоверности), tК - интервал времени, на котором осуществляется прием совокупности К∑ пакетов, Δt - интервал времени, за который подсчитывается количество принятых пакетов с одинаковыми признаками из принятой совокупности K∑ пакетов, принимают и запоминают совокупность пакетов K∑, выделяют и запоминают из первого принятого пакета заданные признаки, данные значения заданных признаков записывают в ячейки памяти оперативно-запоминающего устройства ЭВМ, считывают записанные значения из ячеек памяти и последовательно сравнивают значения признаков каждого принятого пакета из совокупности K∑ пакетов с выделенными признаками первого пакета, подсчитывают для каждого из выделенных признаков Ксовп, причем Ксовп - количество принятых пакетов с одинаковыми признаками, подсчитанных за время Δt на заданном временном интервале tК, строят кривые (тренды), описывающие функции распределения численных значений принятых пакетов сообщений на заданном временном промежутке tК, определяют уравнения Ксовп=f(t), описывающие кривые (тренды) для каждого признака пакета сообщений, рассчитывают прогнозируемые значения Ксовп n (t)=f(Δt) количества пакетов с выделенными признаками пакетов сообщений на заданном промежутке времени (где n=1, 2, …5 - порядковые номера выделенных признаков), запоминают их, сравнивают численные значения Ксовп n (t) прогнозного количества пакетов с повторяющимися признаками пакетов сообщений с допустимым значением Ксовп доп, если прогнозируемое количество пакетов сообщений с повторяющимися признаками (любым из выделенных) достигло или превысило допустимое значение Ксовп доп, делают вывод о наличии атаки и осуществляют предварительное переключение абонентов автоматизированной системы на резервную автоматизированную систему.

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2004 |

|

RU2265242C1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК НА АВТОМАТИЗИРОВАННЫЕ СИСТЕМЫ | 2006 |

|

RU2321052C2 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК НА АВТОМАТИЗИРОВАННЫЕ СИСТЕМЫ УПРАВЛЕНИЯ | 2004 |

|

RU2264649C1 |

| KR 100050068052 А, 05.07.2005. | |||

Авторы

Даты

2011-01-10—Публикация

2009-07-21—Подача