Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях.

Известен "Способ обнаружения удаленных атак в компьютерной сети" по патенту РФ №2179738, кл. G06F 12/14, заявл. 24.04.2000. Известный способ включает следующую последовательность действий. Наблюдение за информационным потоком адресованных абоненту пакетов данных, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих подряд друг за другом через промежутки времени не более заданного. При этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатком данного способа является относительно узкая область применения, так как известный способ может быть использован только для защиты от подмены одного из участников соединения.

Известен "Способ мониторинга безопасности автоматизированных систем" по патенту РФ №2261472, кл. G06F 12/14, 11/00, заявл. 29.03.2004. Известный способ включает следующую последовательность действий. Ведение учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений и введения максимально допустимого количества пакетов сообщений, что необходимо для обеспечения устойчивого функционирования автоматизированных систем. При этом для проведения мониторинга предварительно определяют порог срабатывания (чувствительности) системы мониторинга безопасности автоматизированной системы, который определяется максимально допустимым количеством пакетов сообщений и количеством эталонов, причем значения показателей могут выбираться в зависимости от требуемой достоверности обнаружения атаки.

Недостатком данного способа является относительно низкая достоверность обнаружения несанкционированных воздействий в вычислительных сетях, что обусловлено отсутствием правил установления и ведения сеанса связи.

Известен также "Способ контроля информационных потоков в цифровых сетях связи" по патенту РФ №2267154, кл. G06F 15/40, заявл. 13.07.2004, заключающийся в том, что предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков (ИП), содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений, с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП.

Недостатком данного способа является относительно низкая защищенность от несанкционированных воздействий, признаками наличия которых являются несанкционированные ИП.

Наиболее близким по своей технической сущности к заявленному является второй вариант "Способа защиты вычислительных сетей" по патенту РФ №2307392, кл. G06F 21/00, H04L 9/32, заявл. 02.05.2006, заключающийся в том, что предварительно задают P≥1 ложных адресов абонентов вычислительной сети, эталоны идентификаторов типа протоколов взаимодействия, врем задержки отправки пакетов сообщений tзад, а при несовпадении выделенных идентификаторов очередного принятого пакета с идентификаторами ранее запомненного i-го несанкционированного информационного потока сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети, и при их несовпадении, а также при выполнении условия Ki>Kmax, блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при несовпадении адреса отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных информационных потоков или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных информационных потоков, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети запоминают идентификатор очередного несанкционированного информационного потока, увеличивают на единицу число его появлений Ki и в случае невыполнении условия Ki≥Kmax, формируют ответный пакет сообщений, соответствующий идентифицируемому протоколу взаимодействия, а затем через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений и передают его отправителю, после чего принимают из канала связи очередной пакет сообщений.

Недостатком способа-прототипа является относительно низкая защищенность от несанкционированного воздействия, обусловленная отсутствием контроля последовательности воздействий на вычислительную сеть и определения выбранной нарушителем стратегии, что может повлиять на своевременность и адекватность осуществляемых защитных действий.

Целью заявленного технического решения является разработка способа защиты вычислительных сетей, обеспечивающего повышение защищенности, в том числе достоверности и оперативности обнаружения несанкционированного воздействия на вычислительную сеть за счет контроля последовательности воздействий и определения выбранной нарушителем стратегии по определенным наборам появлений несанкционированных информационных потоков с возможностью формирования новых при изменении стратегии нарушителем.

В заявленном изобретении поставленная цель достигается тем, что в известном способе предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, задают P≥1 ложных адресов абонентов вычислительной сети, время задержки отправки пакетов сообщений tзад, принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного информационного потока, присваивают ему очередной i-й идентификационный номер, сравнивают адрес получателя в принятом пакете сообщений несанкционированного информационного потока с предварительно заданными ложными адресами абонентов вычислительной сети, и при их несовпадении блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при совпадении формируют ответный пакет сообщений, соответствующий используемому протоколу взаимодействия, а затем через заданное время задержки tзад отправки пакета сообщений снижают скорость передачи сформированного пакета сообщений и передают его отправителю, после чего принимают из канала связи очередной пакет сообщений, дополнительно в исходные данные задают множество эталонных наборов появлений несанкционированных информационных потоков, отличающихся друг от друга идентификаторами Sэт={Sj}, где j - заданное количество эталонных наборов, соответствующих определенным типам компьютерных атак, Sj={Cr}, где Cr - определенная последовательность появлений несанкционированного информационного потока, отличающихся друг от друга идентификаторами, а также задают пороговое значение коэффициента совпадения Qсовп. порог последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором. После выделения идентификаторов из заголовка очередного принятого пакета сообщений и их сравнения с опорными идентификаторами, при несовпадении адреса получателя в принятом пакете сообщений несанкционированного информационного потока с заданными ложными адресами абонентов вычислительной сети дополнительно добавляют его в список предварительно заданных ложных адресов абонентов вычислительной сети. Затем передают пакет сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети и идентифицируют несанкционированный информационный поток. Для чего сравнивают идентификаторы появления Ki принимаемого несанкционированного потока со значениями Cr в эталонных наборах Sj появлений несанкционированных информационных потоков, и при несовпадении формируют новый Sj+1 эталонный набор и запоминают его во множестве эталонных наборов появлений несанкционированного информационного потока, а при совпадении запоминают номера эталонных наборов, которым принадлежит i-e появление несанкционированного информационного потока ИП. После чего сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп. порог и при выполнении условия Qсовп≥Qсовп. порог блокируют i-й несанкционированный информационный поток и формируют сигнал атаки на вычислительную сеть, а при невыполнении условия после формирования ответного пакета сообщений увеличивают время задержки отправки пакетов сообщений tзад на заданный интервал времени Δt.

Новая совокупность существенных признаков позволяет достичь указанного технического результата за счет контроля последовательности воздействий и определения выбранной нарушителем стратегии по определенным наборам появлений несанкционированных информационных потоков с возможностью формирования новых при изменении стратегии нарушителем.

Заявленный способ поясняется чертежами, на которых:

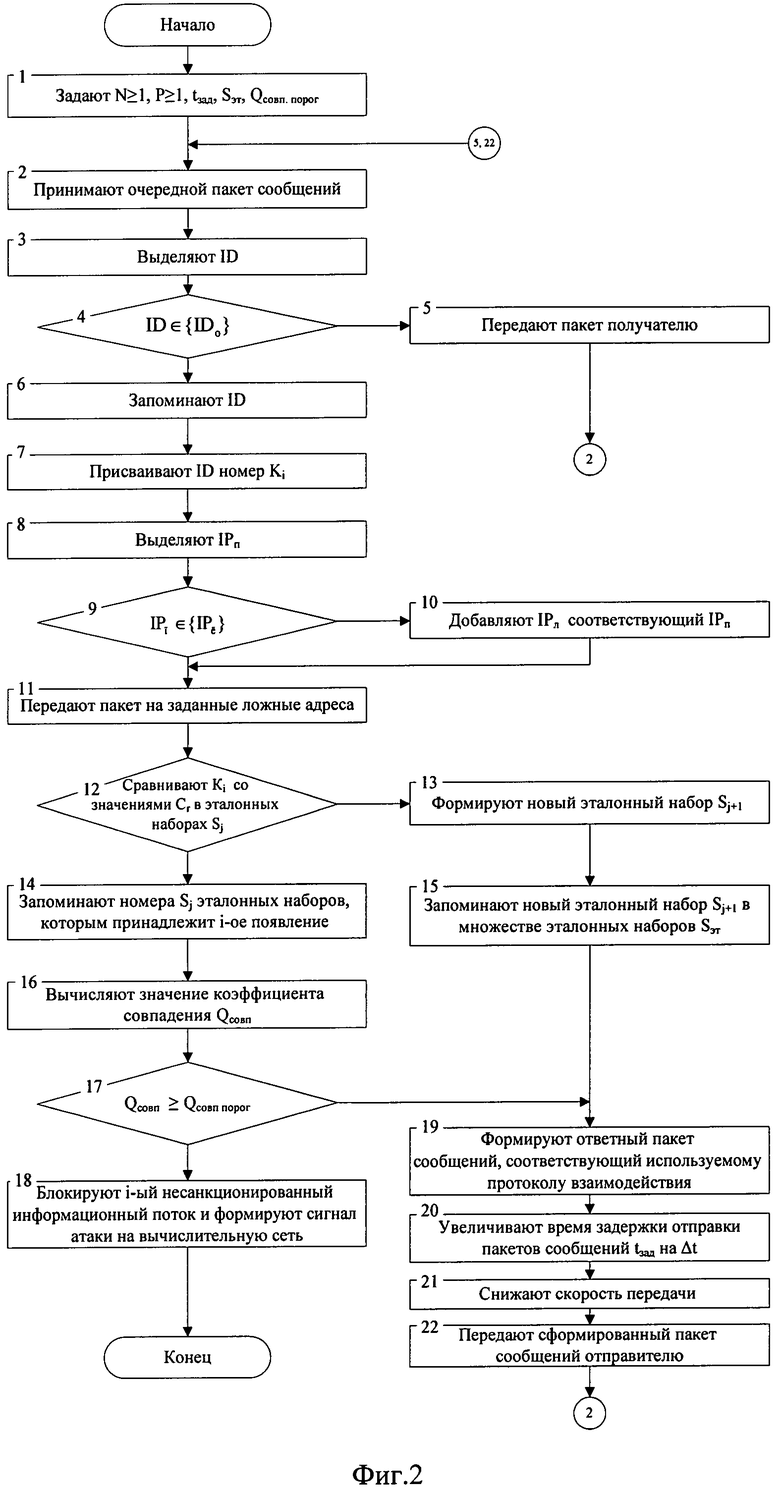

на Фиг.1 - схема, поясняющая построение рассматриваемой сети;

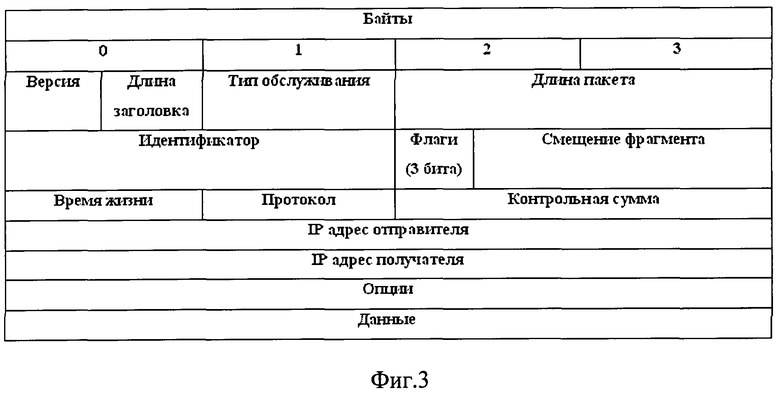

на Фиг.2 - блок-схема алгоритма способа защиты вычислительных сетей (ВС);

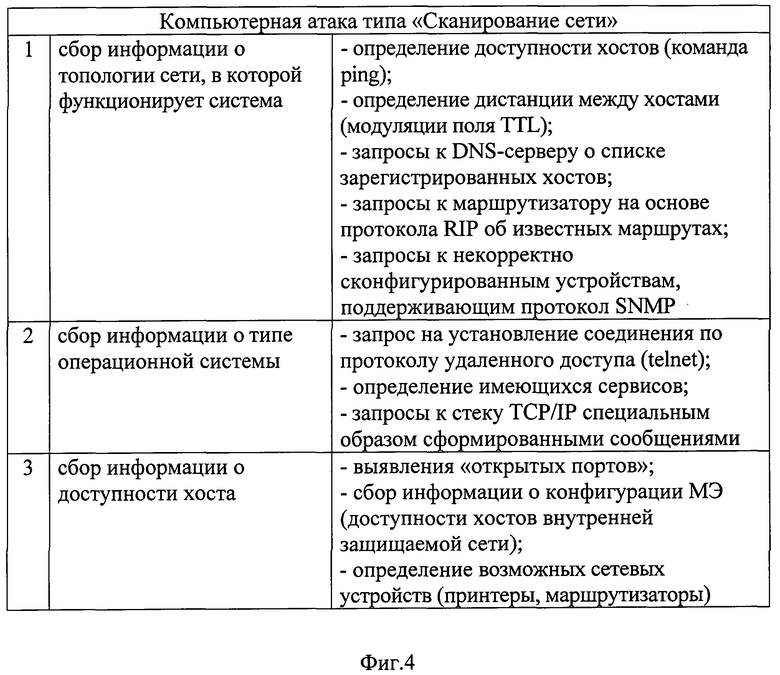

на Фиг.3 - структура заголовка IP-пакета сообщений;

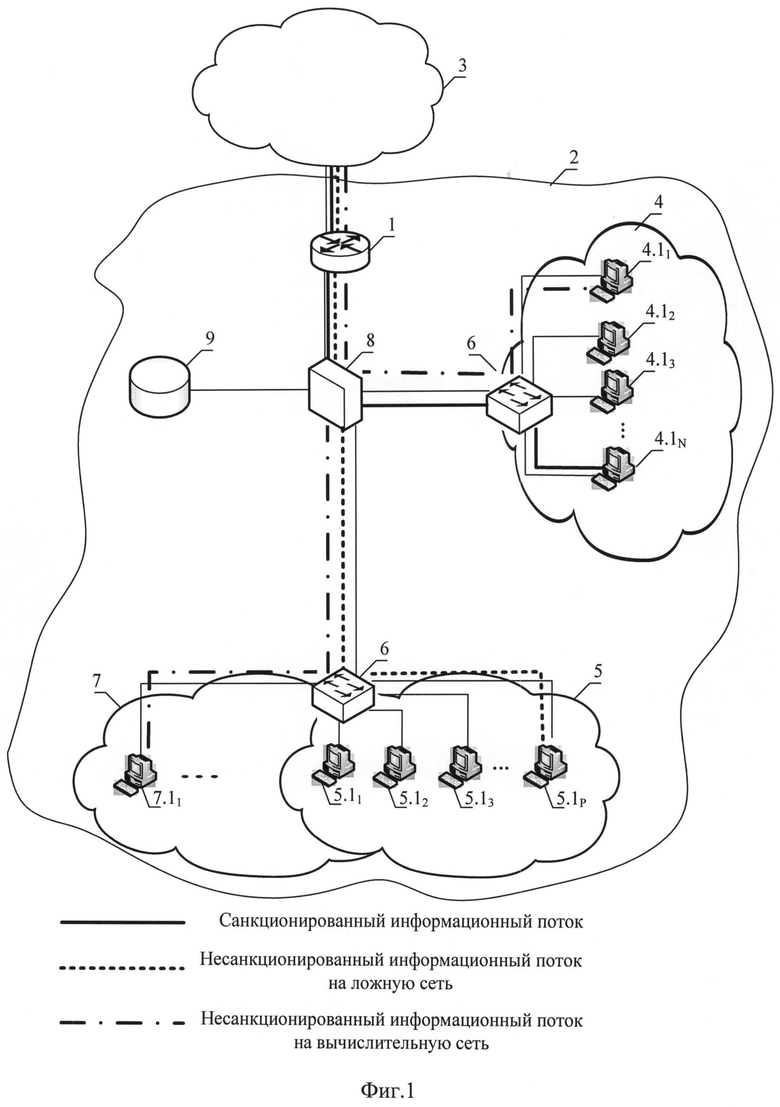

на Фиг.4 - таблица эталонного набора появлений несанкционированных информационных потоков (ИП).

Реализацию заявленного способа можно пояснить на схеме вычислительной сети, показанной на фиг.1.

Показанная ВС состоит из маршрутизатора 1, подключающего внутреннюю вычислительную сеть 2 к внешней сети 3. Внутренняя вычислительная сеть в свою очередь состоит из защищаемой локально-вычислительной сети (ЛВС) 4 и ложной ЛВС 5. В общем случае защищаемая ЛВС 4 представляет собой совокупность ПЭВМ 4.11-4.1N, периферийного и коммуникационного оборудования 6, объединенного физическими линиями связи. Все эти элементы определяются идентификаторами, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса). Ложная ЛВС 5 состоит из ПЭВМ 5.11-5.1P, имеющей ложные адреса, а также предусмотрена возможность введения дополнительных ложных адресов начиная с ПЭВМ 7.11, объединяемых в дополнительную ложную ЛВС 7. Кроме того, имеется средство защиты 8 и база данных 9 эталонного набора появлений несанкционированных информационных потоков.

Структура пакетов сообщений известна, как известен и принцип передачи пакетов в вычислительных сетях, что дает возможность анализа идентификаторов источника и получателя ИП и формирования опорных идентификаторов. Например, на фиг.3 представлена структура заголовка IP-пакетов сообщений, где штриховкой выделены поля адресов отправителя и получателя пакета сообщений.

На фиг.2 представлена блок-схема последовательности действий, реализующих алгоритм способа защиты ВС, в которой приняты следующие обозначения:

N≥1 - база из опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений;

P≥1 - база из ложных адресов абонентов вычислительной сети;

tзад - время задержки отправки пакетов сообщений;

ID - идентификатор ИП;

{IDo} - совокупность опорных идентификаторов санкционированных ИП;

IDнс - идентификатор несанкционированного ИП;

{IDнс} - совокупность идентификаторов ранее запомненного несанкционированного ИП;

IPo - адрес отправителя, указанный в идентификаторе принятого пакета сообщений;

{IPoo} - совокупность адресов отправителей, указанных в опорных идентификаторах санкционированных ИП;

{IPл} - совокупность ложных адресов абонентов вычислительной сети;

Sэт - множество эталонных наборов появлений несанкционированных ИП;

Sj - эталонный набор, соответствующий определенному j-му типу компьютерной атаки;

Cr - последовательность появлений несанкционированного ИП, отличающихся друг от друга идентификаторами;

Qсовп. порог - пороговое значение коэффициента совпадения последовательности появлений несанкционированного ИП;

Qсовп - значение коэффициента совпадения последовательности появлений несанкционированного ИП.

При обнаружении несанкционированных воздействий необходимо учитывать не только интенсивность их проявлений, но и их последовательность. Данный подход базируется на том, что любая компьютерная атака осуществляется по определенной логике [Руководящий документ. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России, 2008, стр.21-49].

Процесс реализации компьютерной атаки в общем случае состоит из четырех этапов: сбора информации; вторжения (проникновения в операционную среду); осуществления несанкционированного доступа; ликвидации следов несанкционированного доступа. А на каждом этапе осуществляется выполнение определенных действий, соответствующих конкретному типу компьютерной атаки. Так для компьютерной атаки типа «Сканирование сети» на первом этапе выполняются следующие действия: сбор информации о топологии сети, в которой функционирует система; сбор информации о типе операционной системы; сбор информации о доступности хоста (фиг.4). Данные действия нарушителя Cr являются последовательностью появлений несанкционированного ИП и задаются в виде эталонного набора Sj, соответствующего определенному j-му типу компьютерной атаки. Совокупность эталонных наборов {Sj} используется в базе данных 9 множества эталонных наборов Sэт появлений несанкционированных ИП.

Действия по определению легитимности пакета сообщения ИП осуществляется средством защиты 8. После приема очередного пакета сообщения и определения средством защиты 8, по соответствующим идентификаторам отправителя и получателя ИП, его принадлежности к санкционированным ИП, данный пакет считается легитимным и передается получателю.

Адрес получателя пакета сообщения несанкционированного ИП сравнивается с предварительно заданными ложными адресами абонентов вычислительной сети 5.11-5.1P, при несовпадении вводится дополнительный ложный адрес ПЭВМ 7.11, после чего пакет сообщения несанкционированного ИП передается на ложную ЛВС 5 или дополнительную ложную ЛВС 7 соответственно. Кроме того, сравнивают идентификаторы появления Ki принимаемого несанкционированного потока со значениями Cr, имеющимися в эталонных наборах Sj появлений несанкционированных ИП, содержащихся в базе данных 9. При отсутствии соответствующего эталонного набора, формируют новый Sj+1 эталонный набор, дополняют им множество эталонных наборов появлений несанкционированного ИП и запоминают его в базе данных 9.

Вычисляют значение коэффициента совпадения Qсовп последовательности появлений Ki несанкционированного ИП с запомненными эталонными наборами Sj. После этого сравнивают полученное значение коэффициента совпадения Qсовп с пороговым значением Qсовп. порог и при выполнении условия Qсовп≥Qсовп.порог блокируют i-й несанкционированный ИП и формируют сигнал атаки на вычислительную сеть.

При невыполнении условия Qсовп≥Qсовп. порог формируют ответный пакет сообщения и увеличивают время задержки отправки пакетов сообщений tзад на заданный интервал времени Δt, что, с одной стороны, имитирует функционирование реальной BC, а с другой стороны, вынуждает нарушителя увеличить время реализации проводимой компьютерной атаки и тем самым уменьшить количество возможных несанкционированных деструктивных воздействий.

Таким образом, заявленный способ за счет контроля последовательности воздействий и определения выбранной нарушителем стратегии по определенным наборам появлений несанкционированных информационных потоков с возможностью формирования новых при изменении стратегии нарушителем позволяет повысить защищенность, в том числе достоверность и оперативность обнаружения несанкционированного воздействия на вычислительную сеть.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ КОНТРОЛЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В ЦИФРОВЫХ СЕТЯХ СВЯЗИ | 2004 |

|

RU2267154C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

Изобретение относится к электросвязи. Техническим результатом является повышение защищенности, в том числе достоверности и оперативности обнаружения несанкционированного воздействия на вычислительную сеть. Результат достигается тем, что задают множество эталонных наборов появлений несанкционированных информационных потоков, отличающихся друг от друга идентификаторами Sэт={Sj}, а также задают пороговое значение коэффициента совпадения Qсовп.порог последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором, после выделения идентификаторов из заголовка очередного принятого пакета сообщений и их сравнения с опорными идентификаторами, при несовпадении адреса получателя в принятом пакете сообщений несанкционированного информационного потока с заданными ложными адресами абонентов вычислительной сети дополнительно добавляют его в список предварительно заданных ложных адресов абонентов вычислительной сети, затем передают пакет сообщения на заданные ложные адреса абонентов вычислительной сети, сравнивают идентификаторы появления Ki принимаемого несанкционированного потока со значениями, имеющимися в эталонных наборах Sj появлений несанкционированных информационных потоков, при несовпадении формируют новый Sj+1 эталонный набор и запоминают его, после сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп. порог и при выполнении условия Qсовп≥Qсовп.порог блокируют несанкционированный информационный поток и формируют сигнал атаки на вычислительную сеть. 4 ил.

Способ защиты вычислительных сетей, заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, время задержки отправки пакетов сообщений tзад, принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного информационного потока, присваивают ему очередной i-й идентификационный номер, сравнивают адрес получателя в принятом пакете сообщений несанкционированного информационного потока с предварительно заданными ложными адресами абонентов вычислительной сети, и при их несовпадении блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при совпадении формируют ответный пакет сообщений, соответствующий используемому протоколу взаимодействия, а затем через заданное время задержки tзад отправки пакета сообщений снижают скорость передачи сформированного пакета сообщений и передают его отправителю, после чего принимают из канала связи очередной пакет сообщений, отличающийся тем, что в исходные данные дополнительно задают множество эталонных наборов появлений несанкционированных информационных потоков, отличающихся друг от друга идентификаторами Sэт={Sj}, где j - заданное количество эталонных наборов, соответствующих определенным типам компьютерных атак, Sj={Cr}, где Cr - определенная последовательность появлений несанкционированного информационного потока, отличающихся друг от друга идентификаторами, а также задают пороговое значение коэффициента совпадения Qсовп.порог последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором, после выделения идентификаторов из заголовка очередного принятого пакета сообщений и их сравнения с опорными идентификаторами, при несовпадении адреса получателя в принятом пакете сообщений несанкционированного информационного потока с заданными ложными адресами абонентов вычислительной сети дополнительно добавляют его в список предварительно заданных ложных адресов абонентов вычислительной сети, затем передают пакет сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети и идентифицируют несанкционированный информационный поток, для чего сравнивают идентификаторы появления Ki принимаемого несанкционированного потока со значениями Cr в эталонных наборах Sj появлений несанкционированных информационных потоков, и при несовпадении формируют новый Sj+1 эталонный набор и запоминают его во множестве эталонных наборов появлений несанкционированного информационного потока, а при совпадении запоминают номера эталонных наборов, которым принадлежит i-e появление несанкционированного информационного потока, и вычисляют значение коэффициента совпадения Qсовп последовательности появлений несанкционированного информационного потока с запомненными эталонными наборами, после чего сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп.порог и при выполнении условия Qсовп≥Qсовп.порог блокируют i-й несанкционированный информационный поток и формируют сигнал атаки на вычислительную сеть, а при невыполнении условия после формирования ответного пакета сообщений увеличивают время задержки отправки пакетов сообщений tзад на заданный интервал времени Δt.

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

| СПОСОБ КОНТРОЛЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В ЦИФРОВЫХ СЕТЯХ СВЯЗИ | 2004 |

|

RU2267154C1 |

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2004 |

|

RU2261472C1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК В КОМПЬЮТЕРНОЙ СЕТИ | 2000 |

|

RU2179738C2 |

| EP 1338130 B1, 02.11.2006 | |||

| Колосоуборка | 1923 |

|

SU2009A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

Авторы

Даты

2013-02-20—Публикация

2012-03-12—Подача