ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к способу и системе для проверки аутентичности объекта, более конкретно к способу и системе для проверки аутентичности объекта с использованием изменяющихся кодов аутентификации.

УРОВЕНЬ ТЕХНИКИ

Для борьбы с контрафактной продукцией обычно используют лазерные метки. Обычно лазерную метку прикрепляют к продукту так, что ее можно сканировать для проверки аутентичности продукта.

Такой способ проверки, однако, требует использования специального устройства для проверки. В соответствии с этим проверка аутентичности продукта, на котором закреплена лазерная метка, возможна только такими лицами, как персонал розничной торговой точки, оборудованной проверочным устройством, и обычно не может быть проведена самими потребителями.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Таким образом, настоящее изобретение направлено на способ и систему, предназначенные для проверки аутентичности объекта с использования изменяющихся кодов аутентификации, для преодоления указанного выше недостатка известного уровня техники.

В соответствии с одним аспектом настоящего изобретения способ проверки аутентичности объекта, который имеет уникальный идентификационный номер, содержит следующие этапы:

(A) генерирования изменяющегося секретного ключа, первого кода аутентификации, который основан на изменяющемся секретном ключе, и второго кода аутентификации, который основан на уникальном идентификационном номере объекта и изменяющемся секретном ключе; и

(B) генерирования проверочного кода, который основан на двух из первого и второго кодов аутентификации и уникального идентификационного номера объекта и для которого может быть проверено соответствие с остальным одним из первого и второго кодов аутентификации и уникального идентификационного номера объекта, для проверки аутентичности объекта.

В соответствии с другим аспектом настоящего изобретения, система, предназначенная для проверки аутентичности объекта, который содержит уникальный идентификационный номер, содержит устройство генерирования кода аутентификации, которое предназначено для закрепления на объекте. Устройство генерирования кода аутентификации включает интегральную схему, которая при работе генерирует изменяющийся секретный ключ, первый код аутентификации, который основан на изменяющемся секретном ключе, и второй код аутентификации, который основан на изменяющемся секретном ключе и уникальном идентификационном номере объекта. Проверочный код может быть сгенерирован, например, путем использования интерфейса пользователя, основанного на запросах, который основан на двух из первого и второго кодов аутентификации и уникального идентификационного номера объекта, и может быть проверено его соответствие с остальным одним из первого и второго кодов аутентификации и уникального идентификационного номера объекта для проверки аутентичности объекта.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Другие свойства и преимущества настоящего изобретения будут очевидны из следующего подробного описания предпочтительного варианта его выполнения со ссылкой на прилагаемые чертежи, на которых:

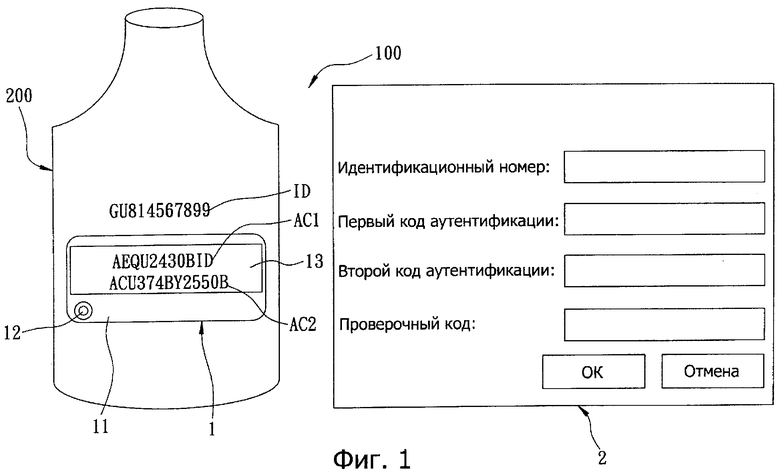

На фигуре 1 изображена схема системы, предназначенной для воплощения предпочтительного варианта выполнения способа проверки аутентичности объекта в соответствии с настоящим изобретением;

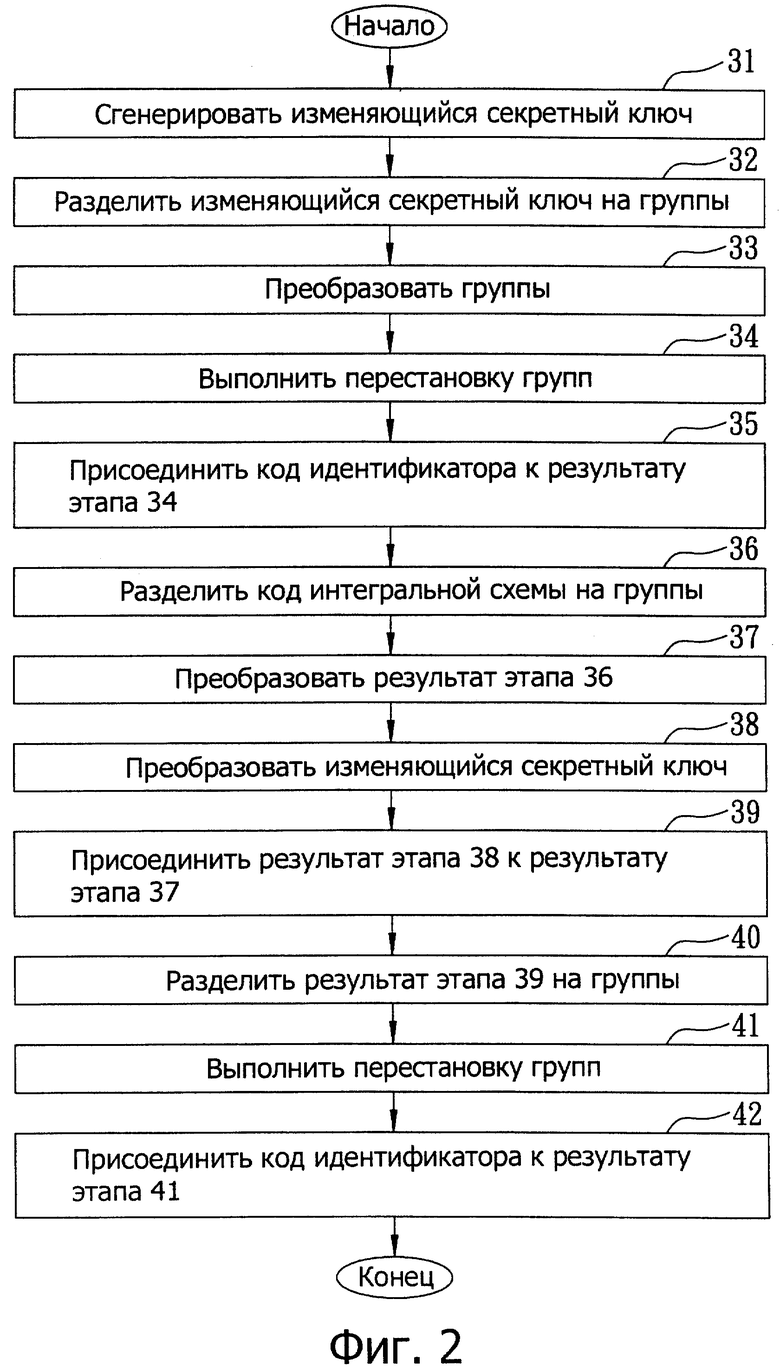

на фигуре 2 изображена схема последовательности выполнения операций, иллюстрирующая этапы, выполняемые устройством генерирования кода аутентификации в системе по фигуре 1; и

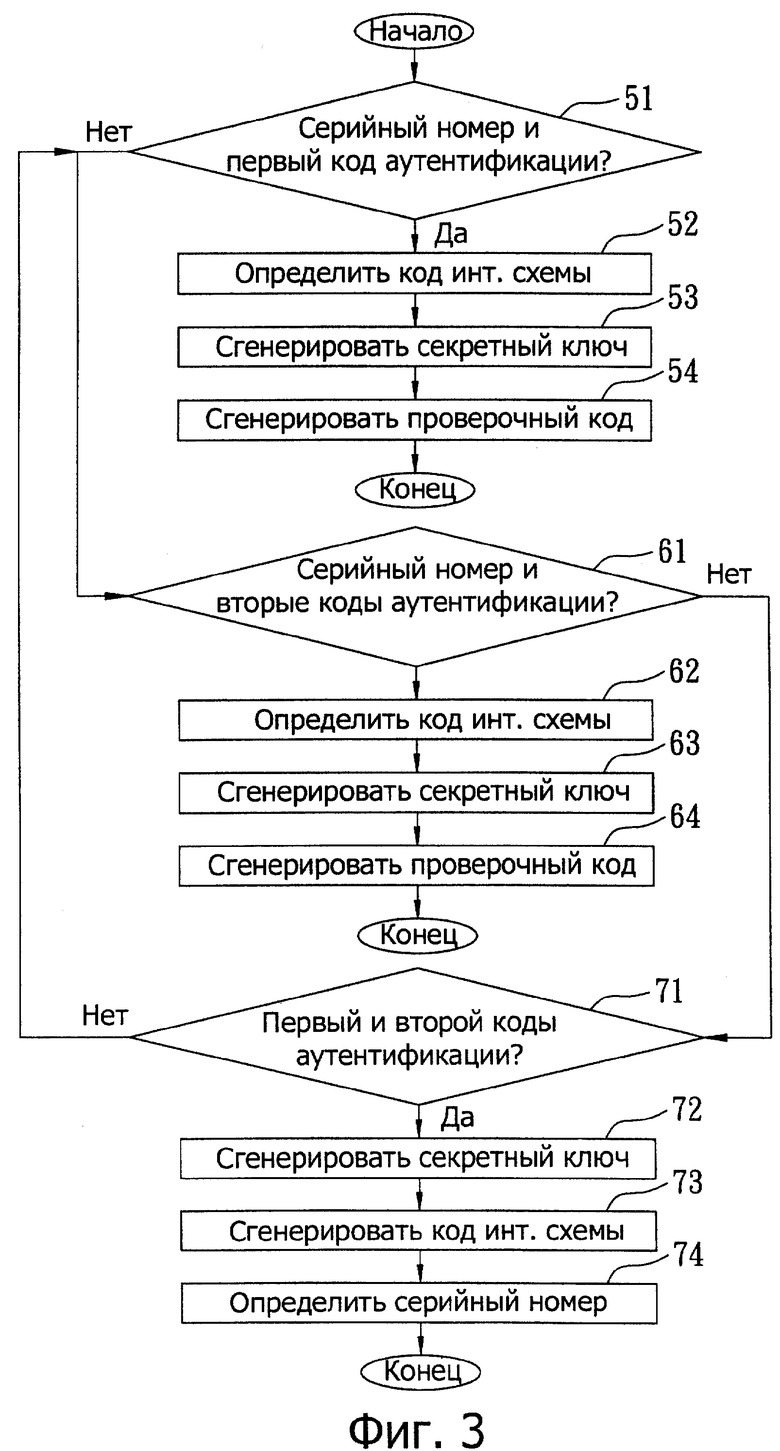

на фигуре 3 изображена схема последовательности выполнения операций, предназначенная для иллюстрации этапов, ассоциированных с интерфейсом пользователя, основанным на запросах, системы по фигуре 1.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

На фигуре 1 представлена система 100, предназначенная для воплощения предпочтительного варианта выполнения способа проверки аутентичности объекта 200 в соответствии с настоящим изобретением.

Объект 200 имеет уникальный идентификационный номер (ID), например, "GU 814567899". В данном варианте выполнения объект 200 представляет собой товар потребления, такой как вино. В альтернативном варианте выполнения объект 200 может представлять собой произведение искусства, ценную бумагу или сертификат.

Система 100 в соответствии с настоящим изобретением включает устройство 1 генерирования кода аутентификации и интерфейс пользователя 2, основанный на запросах.

Устройство 1 генерирования кода аутентификации системы 100 в соответствии с настоящим изобретением включает интегральную схему 11, актуатор 12 и дисплей 13.

Интегральная схема 11 устройства 1 генерирования кода аутентификации при работе генерирует изменяющийся секретный ключ, первый код (АС1) аутентификации, который основан на изменяющемся секретном ключе, и второй код (АС2) аутентификации, который основан на уникальном идентификационном номере (ID) объекта 200 и на изменяющемся секретном ключе, как будет более подробно описано ниже.

В данном варианте выполнения интегральная схема 11 устройства 1 генерирования кода аутентификации представляет собой интегральную схему радиочастотной идентификации (RFID).

В данном варианте выполнения интегральная схема 11 устройства 1 генерирования кода аутентификации выполнена с кодом интегральной схемы, например, "003027033001029", который соответствует уникальному идентификационному номеру (ID) объекта 200.

Интегральная схема 11 устройства 1 генерирования кода аутентификации дополнительно выполнена с использованием первой-седьмой следующих таблиц соответствия:

Дисплей 13 устройства 1 генерирования кода аутентификации соединен с интегральной схемой 11 и управляется с ее помощью, и при работе на нем отображаются первый и второй коды (АС1, АС2) аутентификации, генерируемые интегральной схемой 11.

Актуатор 12 устройства 1 генерирования кода аутентификации соединен с интегральной схемой 11 и при работе обеспечивает генерирование интегральной схемой 11 изменяющегося секретного ключа и первого и второго кодов (АС1, АС2) аутентификации. Предпочтительно актуатор 12 устройства 1 генерирования кода аутентификации представляет собой одно из устройств, устройства активируемого голосом, беспроводного устройства, сенсорного экрана, клавишной панели и программного приложения-таймера.

В данном варианте выполнения в интегральной схеме 11 устройства 1 генерирования кода аутентификации системы 100 установлено программное приложение, предназначенное для выполнения этапов, связанных со способом предпочтительного варианта выполнения. Этапы, выполняемые интегральной схемой 11 устройства 1 генерирования кода аутентификации, представлены на фигуре 2.

На этапе 31 при срабатывании актуатора 12 устройства 1 генерирования кода аутентификации интегральная схема 11 устройства 1 генерирования кода аутентификации генерирует изменяющийся секретный ключ, который в данном варианте выполнения представляет собой функцию даты и времени. Например, когда актуатор 12 устройства 1 генерирования кода аутентификации срабатывает 31 мая 2004 года в 9:30:24 утра, интегральная схема 11 устройства 1 генерирования кода аутентификации генерирует изменяющийся секретный ключ, такой как "20040531093024".

На этапе 32 интегральная схема 11 устройства 1 генерирования кода аутентификации разделяет изменяющийся секретный ключ, генерируемый на этапе 31, на семь групп. Например, для представленного примера изменяющегося секретного ключа "20040531093024" первая группа соответствует "2", вторая группа соответствует "004", третья группа соответствует "05", четвертая группа соответствует "31", пятая группа соответствует "09", шестая группа соответствует "30" и седьмая группа соответствует "24".

На этапе 33 интегральная схема 11 устройства 1 генерирования кода аутентификации преобразует каждую из первой-пятой групп в соответствующий код идентификатора с использованием, соответственно, одной из первой-пятой таблиц соответствия, сконфигурированных в ней, оставляя шестую и седьмую группы без изменения. Следует отметить, что, поскольку первая группа (например, 2) имеет три соответствующих кода идентификатора (например, В, L и V), как показано в первой таблице соответствия, и поскольку третья группа изменяющегося секретного ключа (например, 05) имеет три соответствующих кода идентификатора (например, Е, Q и 3), как представлено в третьей таблице соответствия, существует девять возможных вариантов преобразования изменяющегося секретного ключа "20040530093024", один из которых представляет собой "BAEQUI3024".

После этого на этапе 34 интегральная схема 11 устройства 1 генерирования кода аутентификации выполняет перестановку семи групп, выбирая одну из заранее определенных перестановок, записанных в шестой таблице соответствия. При использовании шестой таблицы соответствия существует сорок пять тысяч триста шестьдесят возможных перестановок для ключа "BAEQUI3024", одна из которых представляет собой "AEQU2430BI".

На этапе 35 интегральная схема 11 устройства 1 генерирования кода аутентификации присоединяет код идентификатора, который соответствует выбранной одной из заранее определенных перестановок, к выбранной одной из заранее определенных перестановок для получения первого кода аутентификации. Как показано в шестой таблице соответствия, поскольку код идентификатора для "AEQU2430BI" представляет собой "D", первый код (АС1) аутентификации представляет собой "AEQU2430BИH". В альтернативном варианте выполнения этапы 32-35 пропускают, и в качестве первого кода (АС1) аутентификации используют величину изменяющегося секретного ключа, сгенерированного на этапе 31.

На этапе 36 интегральная схема 11 устройства 1 генерирования кода аутентификации разделяет код интегральной схемы, установленный в ней, на пять групп. Например, для представленного в качестве примера кода "003027033001029" интегральной схемы первая группа соответствует "003", вторая группа соответствует "027", третья группа соответствует "033", четвертая группа соответствует "001" и пятая группа соответствует "029".

На этапе 37 интегральная схема 11 устройства 1 генерирования кода аутентификации преобразует каждую из первой-пятой групп в соответствующий код идентификатора с использованием второй таблицы соответствия, установленной в ней, для получения, таким образом, "ADA1BAABA3".

На этапе 38 интегральная схема 11 устройства 1 генерирования кода аутентификации преобразует изменяющийся секретный ключ путем отбрасывания первых восьми цифр изменяющегося секретного ключа для получения, таким образом, "093024".

На этапе 39 интегральная схема 11 устройства 1 генерирования кода аутентификации присоединяет последовательность "093024", полученную на этапе 38, к последовательности "ADA1BAABA3", полученной на этапе 37, чтобы, таким образом, получить "ADA1BAABA3093024".

На этапе 40 интегральная схема 11 устройства 1 генерирования кода аутентификации разделяет результаты, полученные на этапе 39, на четыре группы. Первая группа соответствует "ADA1", вторая группа соответствует "ВААВ", третья группа соответствует "А309", и четвертая группа соответствует "3024".

На этапе 41 интегральная схема 11 устройства 1 генерирования кода аутентификации выполняет перестановку четырех групп путем выбора одного из заданных вариантов перестановки, с использованием седьмой таблицы соответствия. При использовании седьмой таблицы соответствия получают двадцать четыре возможных перестановки для "ADA1BAABA3093024", одна из которых представляет собой "ADA1A309BAAB3024".

На этапе 42 интегральная схема 11 устройства 1 генерирования кода аутентификации присоединяет код идентификатора, который соответствует выбранному одному из заданных вариантов перестановки, к выбранному одному из заданных вариантов перестановки для получения второго кода аутентификации. Как показано в седьмой таблице соответствия, поскольку код идентификатора для "ADA1A309BAAB3024" представляет собой "В", второй код аутентификации представляет собой "ADA1A309BAAB3034B".

В данном варианте выполнения интерфейс 2 пользователя, основанный на запросах, представляет собой прикладное программное приложение, работающее на основе сети, которое установлено на сетевом сервере (не показан) и которое выполняет этапы, связанные со способом предпочтительного варианта выполнения. Следует отметить, что уникальный идентификационный номер (ID) объекта 200 и код интегральной схемы, который соответствует уникальному идентификационному номеру (ID) объекта 200, установлены в интерфейсе 2 пользователя, основанном на запросах. Этапы, связанные с интерфейсом 2 пользователя, основанном на запросах, которые показаны на фигуре 3, представляют собой следующие.

На этапе 51, после того как уникальный идентификационный номер (ID) объекта 200, например, "GU814567899", и первый код (АС1) аутентификации, например, "AEQU2430BИH", сгенерированный интегральной схемой 11 устройства 1 генерирования кода аутентификации, вводят в интерфейс 2 пользователя, основанный на запросах, переходят на этап 52. В противном случае переходят на этап 61.

На этапе 52 интерфейс 2 пользователя, основанный на запросах, определяет код интегральной схемы, который установлен в ней и который соответствует уникальному идентификационному номеру (ID) объекта 200, введенному на этапе 51.

На этапе 53 интерфейс 2 пользователя, основанный на запросах, генерирует секретный ключ на основе первого кода (АС1) аутентификации, введенного на этапе 51, путем выполнения этапов 31-35 в обратном порядке.

На этапе 54 интерфейс 2 пользователя, основанный на запросах, генерирует и отображает проверочный код, основанный на коде интегральной схемы, определенном на этапе 52, и секретном ключе, сгенерированном на этапе 53.

Когда проверочный код, сгенерированный на этапе 54, соответствует второму коду (АС2) аутентификации, сгенерированному интегральной схемой 11 устройства 1 генерирования кода аутентификации, объект 200 считается аутентичным. В противном случае объект 200 определяется как контрафактный.

На этапе 61, после того как уникальный идентификационный номер (ID) объекта 200 и второй код (АС2) аутентификации, сгенерированный интегральной схемой 11 устройства 1 генерирования кода аутентификации, вводят в интерфейс 2 пользователя, основанный на запросах, переходят на этап 62. В противном случае переходят на этап 71.

На этапе 62 интерфейс 2 пользователя, основанный на запросах, определяет код интегральной схемы, который установлен в ней и который соответствует уникальному идентификационному номеру (ID) объекта 200, введенному на этапе 61.

На этапе 63 интерфейс 2 пользователя, основанный на запросах, генерирует секретный ключ, основанный на втором коде (АС2) аутентификации, введенном на этапе 61, и коде интегральной схемы, определенном на этапе 62, в результате выполнения этапов 36-42 в обратном порядке.

На этапе 64 интерфейс 2 пользователя, основанный на запросах, генерирует проверочный код, основанный на секретном ключе, сгенерированном на этапе 63.

Когда проверочный код, сгенерированный на этапе 64, соответствует первому коду (АС1) аутентификации, сгенерированному интегральной схемой 11 устройства 1 генерирования кода аутентификации, объект 200 определяется как аутентичный. В противном случае объект 200 определяется как контрафактный.

На этапе 71, после того как первый и второй коды (АС1, АС2) аутентификации, сгенерированные интегральной схемой 11 устройства 1 генерирования кода аутентификации, будут введены в интерфейс 2 пользователя, основанный на запросах, переходят на этап 72. В противном случае переходят на этап 51.

На этапе 72 интерфейс 2 пользователя, основанный на запросах, генерирует секретный ключ, основанный на первом коде (АС1) аутентификации, введенном на этапе 71, путем выполнения этапов 31-35 в обратном порядке.

На этапе 73 интерфейс 2 пользователя, основанный на запросах, генерирует код интегральной схемы, основанный на секретном ключе, сгенерированном на этапе 72, и втором коде (АС2) аутентификации, введенном на этапе 71, в результате выполнения этапов 36-42 в обратном порядке.

На этапе 74 интерфейс 2 пользователя, основанный на запросах, определяет уникальный идентификационный номер (ID), который соответствует коду интегральной схемы, сгенерированному на этапе 73.

Когда уникальный идентификационный номер (ID), определяемый на этапе 74, соответствует уникальному идентификационному номеру (ID) объекта 200, сгенерированному интегральной схемой 11 устройства 1 генерирования кода аутентификации, объект 200 определяется как аутентичный. В противном случае объект 200 определяется как контрафактный.

Следует отметить, что в альтернативном варианте выполнения уникальный идентификационный номер (ID) объекта 200 используется как серийный номер объекта 200.

Из вышеприведенного описания следует, что, поскольку изменяющийся секретный ключ, генерируемый интегральной схемой 11 устройства 1 генерирования кода аутентификации, представляет собой функцию даты и времени, первый и второй коды (АС1, АС2) аутентификации, генерируемые интегральной схемой 11 устройства 1 генерирования кода аутентификации, изменяются при изменении даты и времени каждый раз при срабатывании актуатора 12. При этом не требуется использовать специализированное устройство проверки, и любой человек может проверить аутентичность объекта 200 путем простого доступа к сети Интернет.

Следует отметить, что устройство 1 генерирования кода аутентификации в соответствии с настоящим изобретением прочно прикрепляется к объекту 200, и несанкционированное удаление устройства 1 генерирования кода аутентификации с объекта 200 приводит к нарушению работы устройства 1 генерирования кода аутентификации. При этом исключена возможность использования устройства 1 генерирования кода аутентификации на других объектах.

В альтернативном варианте выполнения дисплей 13 устройства 1 генерирования кода аутентификации может быть исключен. Кроме того, устройство 1 генерирования кода аутентификации может включать передатчик (не показан), который соединен с интегральной схемой 11 устройства 1 генерирования кода аутентификации и управляется ею так, что передатчик передает первый и второй коды (АС1, АС2) аутентификации по беспроводному каналу. Первый и второй коды (АС1, АС2) аутентификации, передаваемые передатчиком устройства 1 генерирования кода аутентификации, могут приниматься и отображаться одним из компьютера типа ноутбук, карманного персонального компьютера (PDA) и мобильного телефона.

Хотя настоящее изобретение было описано в связи с тем, что считается наиболее практичным и предпочтительным вариантом его выполнения, следует понимать, что настоящее изобретение не ограничивается раскрытым вариантом выполнения, но предназначено для охвата различных компоновок, включенных в его объем и сущность, в наиболее широкой интерпретации, которая охватывает все такие модификации и эквивалентные компоновки.

Изобретение относится к способу и системе для проверки аутентичности объекта. Техническим результатом является возможность проверки аутентичности объекта самим потребителем. Способ проверки аутентичности объекта (200), который имеет уникальный идентификационный номер (ID), заключается в генерировании изменяющегося секретного ключа, первого кода (АС1) аутентификации на основе изменяющегося секретного ключа и второго кода (АС2) аутентификации на основе уникального идентификационного номера (ID) объекта (200) и изменяющегося секретного ключа и генерировании проверочного кода, который основан на двух из первого и второго кодов (АС1, АС2) аутентификации и уникального идентификационного номера (ID) объекта (200) и для которого может быть проверено соответствие с остальным одним из первого и второго кодов (АС1, АС2) аутентификации и уникального идентификационного номера (ID) объекта (200) для проверки аутентичности объекта (200). Система (100), предназначенная для проверки аутентичности объекта, содержит устройство (1) генерирования кода аутентификации, предназначенное для закрепления на объекте (200), и интерфейс пользователя. 2 н. и 10 з.п. ф-лы, 3 ил.

(A) активирование устройства (1) генерирования кода аутентификации, прикрепленного к объекту (200), для генерирования изменяющегося секретного ключа, первого кода (АС1) аутентификации, который основан на изменяющемся секретном ключе, и второго кода (АС2) аутентификации, который основан на уникальном идентификационном номере (ID) объекта (200) и изменяющемся секретном ключе; и

(B) активирования интерфейса (2) пользователя, основанного на запросах, представляющего собой прикладное сетевое программное приложение, для генерирования проверочного кода, который основан на первом и втором кодах (АС1, АС2) аутентификации и уникальном идентификационном номере (ID) объекта (200) и который может быть сверен с одним из первого и второго кодов (АС1, АС2) аутентификации и уникальным идентификационным номером (ID) объекта (200), для проверки аутентичности объекта (200).

| СПОСОБ ПОДТВЕРЖДЕНИЯ ПОДЛИННОСТИ ИНФОРМАЦИИ | 2000 |

|

RU2165643C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТА | 2002 |

|

RU2225676C1 |

| СПОСОБ ИДЕНТИФИКАЦИИ ПОДЛИННОСТИ КОНТРОЛИРУЕМОГО ОБЪЕКТА | 2000 |

|

RU2172015C1 |

| US 5485312 А, 16.01.1996. | |||

Авторы

Даты

2007-03-20—Публикация

2005-03-22—Подача