Перекрестная ссылка на родственные заявки

Данное изобретение испрашивает приоритет по предварительной заявке на патент Соединенных Штатов номер 60/515,461, поданный 29 октября 2003, причем эта предварительная патентная заявка полностью включена сюда по ссылке.

Область техники, к которой относится данное изобретение

Данное изобретение относится в целом к аутентификации. Более конкретно, данное изобретение касается механизмов аутентификации на основе вызова, которые не требуют знания секретных аутентификационных данных.

Уровень и область техники

Компьютерная технология изменила способ нашей работы и игры. Компьютерные системы и устройства (в дальнейшем называемые просто "компьютерные объекты") теперь принимают широкие и разнообразные формы, включая настольные компьютеры, портативные ЭВМ, планшетные компьютеры, персональные цифровые помощники (PDA), домашние устройства и т.п. В наиболее общей форме, компьютерная система включает в себя системную память и один или более процессоров. Программное обеспечение в системной памяти может исполняться процессором так, чтобы дать команду другим аппаратным средствам компьютерной системы исполнить желаемые функции. В других компьютерных объектах логика реализована с использованием аппаратных средств или комбинацией программного обеспечения и оборудования.

Сетевые технологии дают возможность компьютерным объектам связываться даже на большие расстояния, расширяя таким образом функциональные возможности компьютера. Например, сетевые технологии позволяют таким приложениям, как электронная почта, веб-браузеры (программы для просмотра ресурсов сети Интернет или Интранет), система передачи файлов, система мгновенного обмена сообщениями, электронная доска объявлений, сетевое взаимодействие и т.п. Соответственно, компьютерные сети позволяют широкое распространение связи и информационного доступа.

К сожалению, компьютерные сети также могут потенциально сделать связанные компьютерные объекты открытыми для нарушения защиты. Одним из типов нарушения защиты является следующее: для одной компьютерной системы или пользователя сделать ложные заявления о том, кто они есть, и в силу этого должным образом обратиться к ресурсам, к которым они не имеют доступа. Для того чтобы предпринять меры против этого, аутентифицирующий компьютерный объект (то есть компьютерный объект, который требует аутентификации) будет часто требовать от аутентифицируемого компьютерного объекта (то есть компьютерного объекта, который должен подтвердить аутентификацию) подтвердить аутентификацию себя. Аутентифицирующий компьютерный объект может в таком случае принять более информированное решение относительно того, как взаимодействовать с аутентифицируемым компьютерным объектом.

Одна особенно полезная форма аутентификации упоминается часто как идентификация на основе вызова/ответа. В такой форме аутентификации, когда аутентифицируемый компьютерный объект (в дальнейшем также называемый как "аутентифицируемый") должен подтвердить аутентификацию аутентифицирующему компьютерному объекту (в дальнейшем также называемый как "аутентифицирующий"), аутентифицирующий посылает вызов аутентифицируемому. Аутентифицирующий затем генерирует ответ (далее называемый как "ответ") на вызов, обычно применяя односторонний хэш-алгоритм к вызову, используя секретные данные, доступные аутентифицирующему и аутентифицируемому. Этими секретными данными может быть, например, пароль, соответствующий аутентифицируемому. Аутентифицируемый аналогично также генерирует тот же самый ответ, используя тот же самый алгоритм хеширования и используя те же самые секретные данные. Аутентифицируемый затем передает свой ответ аутентифицирующему. Аутентифицирующий затем сравнивает ответ, который сгенерировал аутентифицируемый, с ответом, который сгенерировал аутентифицирующий. Если ответы совпадают, то аутентификация успешна. Аутентификация на основе вызова/ответа выгодна тем, что сами секретные данные не передаются и таким образом не могут быть перехвачены.

Однако эта аутентификация на основе вызова/ответа требует, чтобы аутентифицируемый и аутентифицирующий компьютерные объекты имели доступ к секретным данным, используемым для аутентификации, и чтобы аутентифицируемый и аутентифицирующий компьютерные объекты генерировали ответ. В некотором окружении это может быть нежелательно. Например, многие компьютерные объекты ограничены вычислительной мощностью. Генерация ответа может ухудшить работу компьютерного объекта, отбирая вычислительные мощности у других процессов. Кроме того, компьютерные объекты могут не быть безопасными сами по себе. Соответственно, неавторизованный объект может явно обратиться к секретным данным и использовать эти данные, чтобы ложно подтвердить аутентификацию.

Соответственно, было бы выгодно иметь механизм аутентификации на основе вызова/ответа, который не требует от аутентифицируемого и аутентифицирующего компьютерных объектов генерации ответа или хранения секретных данных самостоятельно.

КРАТКОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Вышеупомянутые проблемы с предшествующим состоянием в данной области техники преодолеваются принципами данного изобретения, которые касаются вызова, основанного на механизме аутентификации, который не требует, чтобы участвующие в аутентификации компьютерные объекты знали о секретных данных, используемых для начальной аутентификации.

Окружение (среда) включает в себя четыре компьютерных объекта, аутентифицирующий компьютерный объект, дополнительный аутентифицирующий компьютерный объект, аутентифицируемый компьютерный объект и дополнительный аутентифицируемый компьютерный объект. Аутентифицируемый компьютерный объект должен подтвердить аутентификацию аутентифицирующему компьютерному объекту, но не имеет прямого доступа к секретным данным, требуемым для аутентификации.

Вначале аутентифицирующий получает вызов от дополнительного аутентифицирующего. Этот вызов может быть разрешен дополнительным аутентифицируемым, но не аутентифицируемым и аутентифицирующим. Аутентифицирующий может также передать секретный ключ дополнительному аутентифицирующему. Дополнительный аутентифицирующий зашифровывает секретный ключ, используя секретные данные, известные дополнительному аутентифицирующему и дополнительному аутентифицируемому, но не самим аутентифицирующему и аутентифицируемому. Этот вызов и эти секретные данные являются основанием для аутентификации, несмотря на то, что секретные данные неизвестны аутентифицирующему и аутентифицируемому, и несмотря на то, что вызов является неразрешимым непосредственно аутентифицирующим и аутентифицируемым.

Аутентифицирующий передает вызов, а также и потенциально зашифрованный ключ аутентифицируемому. Аутентифицируемый передает вызов и любой зашифрованный ключ дополнительному аутентифицируемому. Дополнительный аутентифицируемый разрешает вызов, генерируя ответ, а также расшифровывает зашифрованный ключ. Дополнительный аутентифицируемый передает ответ и расшифрованный ключ аутентифицируемому. На этой стадии расшифрованный ключ известен аутентифицирующему и аутентифицируемому и может использоваться для защиты будущей связи между аутентифицирующим и аутентифицируемым.

Аутентифицируемый после этого посылает ответ аутентифицирующему. Аутентифицирующий использует этот ответ для аутентификации аутентифицируемого объекта с помощью проверки правильности ответа непосредственно или заставляя дополнительного аутентифицирующего проверить правильность ответа.

Дополнительные возможности и преимущества изобретения будут сформулированы в описании, которое следует ниже, и частично будут очевидны из описания или могут стать понятными из практики изобретения. Признаки и преимущества изобретения могут быть реализованы и получены посредством средств и их комбинаций, особенно указанных в добавленных в конце пунктах формулы изобретения. Эти и другие признаки данного изобретения станут наиболее очевидными из нижеследующего описания и приложенной формулы изобретения или могут стать понятными из практики изобретения, как сформулировано ниже.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Для того чтобы описать способ, в котором вышеупомянутые и другие преимущества и признаки изобретения могут быть получены, более подробное описание изобретения, кратко описанного выше, будет представлено в отношении его определенных воплощений, которые иллюстрированы в прилагаемых чертежах. Понимая то, что эти чертежи изображают только типичные воплощения изобретения, необходимо полагать, что они не ограничивают всю широту его возможностей, изобретение будет описано и объяснено более подробно со ссылками на сопроводительные чертежи, на которых:

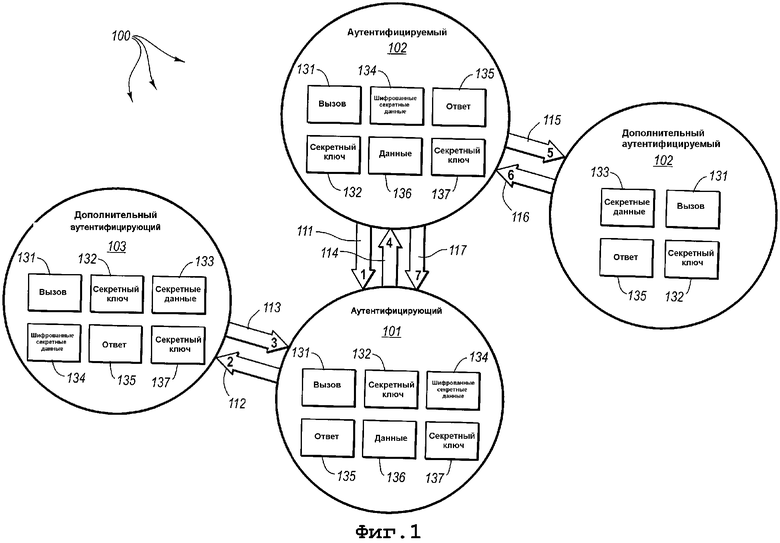

фиг. 1 является диаграммой обмена сообщениями между аутентифицирующим, дополнительным аутентифицирующим, аутентифицируемым и дополнительным аутентифицируемым компьютерными объектами в соответствии с принципами данного изобретения;

фиг. 2 схематично иллюстрирует структуру данных в форме конверта (объекта при передаче пакетов данных) простого протокола доступа к объектам (SOAP), который включает в себя заголовки SOAP в форме заголовков выставления счетов и подписанных заголовков;

фиг. 3 иллюстрирует обмен сообщениями, в котором элементы, передаваемые с помощью электронных средств, передаются между двумя компьютерными объектами в соответствии с первым воплощением данного изобретения; и

фиг. 4 иллюстрирует обмен сообщениями, в котором элементы, передаваемые с помощью электронных средств, передаются между двумя компьютерными объектами в соответствии со вторым вариантом воплощения данного изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ПРЕДПОЧТИТЕЛЬНЫХ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Принципы настоящего изобретения обеспечивают механизм аутентификации на основе вызова, который не требует, чтобы используемые для аутентификации компьютерные объекты знали секретные данные, используемые для начальной аутентификации, и не требуют от используемых для аутентификации компьютерных объектов генерации ответа на вызов.

Фиг. 1 иллюстрирует окружение 100, которое включает четыре компьютерных объекта 101-104. Более конкретно, четыре компьютерных объекта включают то, что упоминалось как аутентифицирующий компьютерный объект 101, аутентифицируемый компьютерный объект 102, дополнительный аутентифицирующий компьютерный объект 103 и дополнительный аутентифицируемый компьютерный объект 104. В этом описании и в формуле изобретения "компьютерный объект" является любым устройством или системой, которая может сохранять данные в памяти и/или в устройстве хранения и способна к электронному обмену информацией.

Например, каждый из компьютерных объектов 101-104 может иметь доступ к своим собственным внутренним данным и может обмениваться с одним или более другими компьютерными объектами. Такая связь не должна быть распределена по сети. Например, любые два или более из компьютерных объектов 101-104 могут быть в пределах одного и того же электронного устройства или компьютерной системы. Как пример, дополнительный аутентифицируемый компьютерный объект 104 может быть SIM (модуль идентификации абонента)-картой, в то время как аутентифицируемый компьютерный объект 102 является мобильным телефоном. Аутентифицирующий компьютерный объект 101 может быть внешним интерфейсом Веб-сервера, в то время как дополнительный аутентифицирующий компьютерный объект 103 может быть прикладной частью (часть приложения, выполняющаяся на сервере) Веб-сервера. Принципы данного изобретения, однако, не ограничены этим.

Аутентифицируемый компьютерный объект 102 должен подтвердить подлинность аутентифицирующему компьютерному объекту 101. В варианте воплощения по фиг. 1, аутентифицирующий компьютерный объект 101 и дополнительный аутентифицирующий компьютерный объект 103 находятся в первой общей сфере доверия. Аутентифицируемый компьютерный объект 102 и дополнительный аутентифицируемый компьютерный объект 104 также находятся во второй общей сфере доверия. Дополнительный аутентифицирующий компьютерный объект 103 и дополнительный аутентифицируемый компьютерный объект 104 находятся в третьей общей сфере доверия. Термин "Сфера доверия", используемый в этом описании и в формуле изобретения, определен как совокупность двух или более компьютерных объектов, в которых каждый компьютерный объект в сфере доверия получил некоторую гарантию того, что другие компьютерные объекты являются теми, кем они подразумеваются, и что информация от других компьютерных объектов является, по меньшей мере, отчасти надежной.

В настоящем описании и в формуле изобретения аутентифицирующий компьютерный объект 101, аутентифицируемый компьютерный объект 102, дополнительный аутентифицирующий компьютерный объект 103 и дополнительный аутентифицируемый компьютерный объект 104 могут также упоминаться просто как "аутентифицирующий 101", "аутентифицируемый 102", "дополнительный аутентифицирующий 103" и "дополнительный аутентифицируемый 104" соответственно.

Фиг. 1 также иллюстрирует пример потока сообщений, который приводит к аутентификации в соответствии с принципами настоящего изобретения. Последовательный порядок передачи сообщения представлен последовательно номером в "голове" стрелки, которая представляет собой передачу сообщения. Используя этот поток сообщений, способ аутентификации описан ниже в соответствии с принципами данного изобретения. Способ позволяет аутентифицируемому 102 подтверждать подлинность для аутентифицирующего 101, используя аутентификацию, основанную на вызове и не требующую аутентифицируемому 102 и аутентифицирующему 101 компьютерным объектам знать секретные данные, используемые для аутентификации.

Аутентифицирующий 101 определяет, что аутентифицируемый 102 должен подтвердить аутентификацию. Этого можно достичь, например, когда аутентифицирующий 101 получает запрос на обслуживание (см. стрелку 111) от аутентифицируемого 102. Однако аутентифицирующий 101 может определить, что аутентифицируемый 102 должен быть аутентифицирован неким другим способом, который не полагается ни на какой запрос обслуживания от аутентифицируемого 102. Соответственно, запрос обслуживания, показанный стрелкой 111, не является существенным.

Аутентифицирующий 101 затем получает вызов 131 от дополнительного аутентифицирующего 103. Этого можно достичь любым способом. Однако, как проиллюстрировано на фиг. 1, это достигается с помощью двух передач сообщений, показанных стрелками 112 и 113. Более конкретно, аутентифицирующий 101 производит запрос вызова, показанный стрелкой 112, к дополнительному аутентифицирующему 103. Дополнительный аутентифицирующий 103 может затем сгенерировать вызов 131 в ответ на запрос вызова, а затем выдать вызов 131 аутентифицирующему 101 в ответ на запрос, как показано стрелкой 113. Однако есть множество альтернативных путей, с помощью которых аутентифицирующий 101 может получить вызов 131. Вызов 131 может быть предоставлен дополнительным аутентифицирующим 103 без запроса вызова как такового, например, когда аутентифицирующий 101 регистрируется в дополнительном аутентифицирующем 103, или может быть в предопределенные времена или интервалы времени.

В одном варианте осуществления, названном здесь "вариант осуществления с последующим частным обменом", дополнительные действия могут быть предприняты так, чтобы аутентифицирующий 101 и аутентифицируемый 102 могли впоследствии связаться, не полагаясь на дополнительного аутентифицирующего 103 и дополнительного аутентифицируемого 104. Например, в варианте осуществления с последующим частным обменом аутентифицирующий 101 может генерировать секретные ключевые данные 132, которые, вероятно, не известны аутентифицируемому 102, дополнительному аутентифицирующему 103 или дополнительному аутентифицируемому 104.

Аутентифицирующий 101 обеспечивает секретные ключевые данные 132 дополнительному аутентифицирующему 103, таким образом информируя дополнительного аутентифицирующего 103 о секретных ключевых данных 132. Секретные ключевые данные 132 могут, например, быть переданы в том же самом сообщении, что и запрос вызова, показанный стрелкой 112.

Дополнительный аутентифицирующий 103 может затем зашифровать секретные ключевые данные 132, используя секретные данные 133, известные дополнительному аутентифицирующему 103 и дополнительному аутентифицируемому 104 компьютерным объектам, но не известные аутентифицирующему 101 и аутентифицируемому 102. Дополнительный аутентифицирующий 103 затем может передать зашифрованные секретные ключевые данные 134 аутентифицирующему 101. Эти зашифрованные секретные ключевые данные 134 могут быть переданы в то же самое время и/или в том же самом сообщении, которое дополнительный аутентифицирующий 103 использует для передачи вызова 131, как показано стрелкой 113.

Аутентифицирующий 101 затем передает вызов 131 аутентифицируемому 102, как показано стрелкой 114. В то же самое время и/или в том же самом сообщении аутентифицирующий 101 может также передать зашифрованные секретные ключевые данные 134 аутентифицируемому 102, как показано стрелкой 114.

Аутентифицируемый 102 затем передает вызов 131 дополнительному аутентифицируемому компьютерному объекту. Этого можно достичь любым способом. Однако, как проиллюстрировано на фиг. 1, это достигается двумя передачами сообщений, показанными стрелками 115 и 116. Более конкретно, аутентифицируемый 102 обеспечивает вызов 131 дополнительному аутентифицируемому 104, как показано стрелкой 115. Дополнительный аутентифицирующий 103 может затем определить (задать) ответ 135 на вызов 131 и затем передать ответ 135 аутентифицируемому 102, как показано стрелкой 116. Ответ может быть сгенерирован, например, с помощью выполнения одностороннего хеш-алгоритма над вызовом 131, используя секретные данные 133.

В варианте осуществления последующим частным обменом аутентифицируемый 102 может также передать зашифрованные секретные ключевые данные 134 дополнительному аутентифицируемому 104. Этого можно достигнуть включением зашифрованных секретных ключевых данных 134 в то же самое сообщение, что было использовано для передачи вызова дополнительному аутентифицируемому 104, как показано стрелкой 115.

Дополнительный аутентифицируемый 104 может затем расшифровать секретные ключевые данные 134, используя секретные данные 133, известные дополнительному аутентифицирующему 103 и дополнительному аутентифицируемому 104, таким образом сообщая дополнительному аутентифицируемому 104 секретные ключевые данные 132. Дополнительный аутентифицируемый 104 затем обеспечивает секретные ключевые данные 132 аутентифицируемому 102, таким образом информируя аутентифицируемого 102 о секретных ключевых данных 132. Дополнительный аутентифицируемый 104 может передать секретные ключевые данные 132 назад аутентифицируемому 102 потенциально в том же самом сообщении, которое использовалось для передачи ответа 135 аутентифицируемому 102. На этом этапе и аутентифицирующий 101, и аутентифицируемый 102 имеют доступ к секретным ключевым данным 132. Эти секретные ключевые данные 132 могут таким образом использоваться для аутентификации друг друга при последующих обменах независимо от дополнительного аутентифицирующего 103 и дополнительного аутентифицируемого 104.

Аутентифицируемый 102 передает ответ 135 аутентифицирующему 101, как показано стрелкой 117. Аутентифицирующий 101 может затем использовать ответ 135, чтобы аутентифицировать аутентифицируемого 102. Есть множество различных способов, которыми аутентифицирующий 101 может сделать это.

В одном примере аутентифицирующий 101 может получить ответ на вызов от дополнительного аутентифицирующего 103 потенциально в то же самое время и тем же самым способом, которым вызов был получен от дополнительного аутентифицирующего 103. Аутентифицирующий 101 может затем сравнить ответ, полученный от дополнительного аутентифицирующего 103 с ответом, переданным аутентифицируемым 102. Совпадение приводит к тому, что аутентифицируемый 102 аутентифицируется аутентифицирующим 101.

Альтернативно, аутентифицирующий 101 может делегировать это сравнение дополнительному аутентифицирующему 103, передавая ответ 135, переданный аутентифицируемым 102 дополнительному аутентифицирующему 103. Дополнительный аутентифицирующий 103 может затем сравнить ответ, переданный аутентифицирующим 101 с ответом, который он сгенерировал сам. Если совпадение найдено, дополнительный аутентифицирующий 103 может указать аутентифицирующему 101, что аутентификация прошла успешно.

Соответственно, на этой стадии аутентифицируемый 102 был аутентифицирован аутентифицирующим 101, и запрос на обслуживание может быть разрешен, если это требуется. Аутентификация является основанной на вызове и не требует, чтобы аутентифицирующий 101 или аутентифицируемый 102 имел доступ к секретным данным 133, используемым для генерирования ответа на вызов. Кроме того, в варианте осуществления с последующим частным обменом аутентифицируемый 102 и аутентифицирующий 101 могут аутентифицироваться при последующих коммуникациях (обменах), используя секретные ключевые данные 132 вместо того, чтобы повторять процесс, описанный выше.

Вместо того, чтобы просто защищать последующий обмен информацией, основываясь только на секретных ключевых данных 132, последующие обмены информацией могут быть защищены, используя дайджест секретных ключевых данных 132 из одного или более других элементов. Дайджест может затем использоваться для защиты последующих обменов информацией между аутентифицирующим 101 и аутентифицируемым 102. Дайджест может также быть основан на вызове 131 и/или ответе 135. Кроме того, дайджест может включать данные 136, передаваемые между аутентифицируемым 102 и аутентифицирующим 101, которые также не передаются дополнительному аутентифицирующему 103 или дополнительному аутентифицируемому 104. Аутентифицирующий 101 и аутентифицируемый 102 могут в таком случае обмениваться, используя дайджест, чтобы защитить обмен информацией. Когда дайджест основан частично на данных 136, которые не известны дополнительному аутентифицирующему 103 и дополнительному аутентифицируемому 104, дополнительный аутентифицирующий 103 и дополнительный аутентифицируемый 104 предотвращены от просто подслушивания (несанкционированный пассивный перехват информации без ее изменения) или получения доступа путем обмана (несанкционированный активный перехват информации и ее изменение) при последующих обменах информацией между аутентифицируемым 102 и аутентифицирующим 101.

В одном варианте осуществления аутентифицируемый 102 также генерирует секретные ключевые данные 137, которые передаются дополнительному аутентифицируемому 104. Дополнительный аутентифицируемый 104 зашифровывает секретные ключевые данные 137 и передает зашифрованные секретные ключевые данные аутентифицируемому 102. Аутентифицируемый 102 затем передает зашифрованные секретные ключевые данные аутентифицирующему 101, который использует дополнительного аутентифицирующего 103, чтобы расшифровать секретный ключ 137, используя секретные данные 131. Дайджест в таком случае может быть основан на этом секретном ключе 137.

Соответственно, механизм аутентификации на основе вызова был описан в случае, когда непосредственные участники аутентификации (то есть аутентифицируемый и аутентифицирующий компьютерные объекты) не должны вычислять ответ на вызов и не должны знать также секретных данных, используемых при начальной аутентификации. Кроме того, аутентифицируемый и аутентифицирующий компьютерные объекты могут впоследствии аутентифицироваться и обмениваться информацией независимо от дополнительного аутентифицируемого и дополнительного аутентифицирующего вычислительных объектов.

В варианте осуществления, проиллюстрированном на фиг. 1, есть несколько коммуникационных каналов, один между аутентифицирующим 101 и дополнительным аутентифицирующим 103 (в дальнейшем также потенциально упоминаемый как "канал аутентифицирующего"), один между аутентифицируемым 102 и дополнительным аутентифицируемым 104 (в дальнейшем также потенциально упоминаемый как "канал аутентифицируемого") и один между аутентифицирующим 101 и аутентифицируемым 102 (в дальнейшем также потенциально упоминаемый как "канал аутентификации"). Если два компьютерных объекта находятся на одном и том же устройстве или компьютерной системе, соответствующий канал может быть вызовом функции или локальным механизмом обмена сообщениями. Однако, если два компьютерных объекта удалены друг от друга, соответствующий канал может использовать сетевой протокол.

Например, если два компьютерных объекта расположены в различных доменах транспортного уровня, для обмена информацией может использоваться транспортно-независимый сетевой протокол. Один такой транспортно-независимый сетевой протокол известен в данной области техники как "Веб-сервис" (Веб-услуги), который использует конверты (объекты при передаче пакетов данных) простого протокола доступа к объектам (SOAP), чтобы передать информацию транспортно-независимым способом. Веб-услуги могут также использовать SOAP-туннелирование (формирование пакета одного протокола внутри другого протокола) для передачи данных между сетями, которые непосредственно не поддерживают SOAP.

Согласно одному аспекту изобретения может использоваться модификация стандартных Веб-услуг для передачи информации, важной для аутентификации. Например, SOAP-заголовок может включать в себя подписанный SOAP-заголовок, как описано в заявке на патент США 60/515,461, включенный по ссылке выше. Фиг. 2 схематично иллюстрирует структуру такого SOAP-конверта, подходящего для выставления счетов и подписи в контексте Веб-услуг. Конверт 200 SOAP включает в себя заголовки 201 SOAP и тело 202 SOAP. Заголовки SOAP включают в себя заголовок(ки) 211 выставления счетов, заголовок(ки) 212 подписи среди других потенциальных заголовков 213. Заголовки 212 подписи могут включать информацию для аутентификации. Например, вызов 131, секретный ключ 132, зашифрованные секретные ключи 134 и 137, ответ 135 и данные 136 так же, как любая другая полезная информация, могут быть включены в заголовок(ки) 212 подписи. Однако принципы данного изобретения не ограничены обменами информацией, использующими Веб-услугу. Может быть, что ни один из аутентифицирующих, аутентифицируемых или каналов аутентификации не используют Веб-услуги в конкретном варианте осуществления.

Как только аутентификация завершена, аутентифицирующий 101 имеет возможность принять более интеллектуальное решение относительно того, можно ли разрешить обеспечение обслуживания аутентифицируемому 102. Так как обработка производится на этой стадии без аутентификации для разрешения, компьютерные объекты 101-104 будут каждый в последующем описании нижеследующих чертежей упомянуты просто как "компьютерный объект".

Чтобы разрешить запрошенное обслуживание, компьютерный объект 101 может в качестве условия для такого разрешения потребовать оплаты или передачи с помощью электронных средств передаваемых элементов от компьютерного объекта 102. В этом описании и в формуле изобретения "передаваемый с помощью электронных средств элемент" является любым элементом, физическим или электронным, чье право владения может быть передано от одного объекта другому с помощью отправки электронного сообщения. Электронное сообщение может не быть полностью электронным во время передачи, а может принимать во время передачи другие формы, такие как оптические. Такие передаваемые элементы могут представлять собой деньги. Однако передаваемые элементы могут также включать в себя любой другой элемент, который является передаваемым с помощью электронных средств. Например, элементы могут быть количеством налетанных миль (бонусы пассажирам, часто летающим самолетами одной компании), кредитами на билеты в кино или оперу, билетами на поезд, полномочиями регистрации класса и т.д. Аналогично, чтобы выполнить запрошенное обслуживание, компьютерный объект 101 может передать передаваемые с помощью электронных средств элементы компьютерному объекту 102.

Фиг. 3 иллюстрирует окружение из фиг. 1, в котором есть четыре компьютерных объекта 301-304. Компьютерные объекты 301-304 могут быть теми же самыми, что и описанные выше компьютерные объекты 101-104, хотя это не обязательно. Компьютерные объекты 301 и 303 находятся в одной сфере доверия, представленной областью в границах штриховой линии. Компьютерные объекты 302 и 304 находятся в другой сфере доверия, представленной областью внутри пунктирной линии. Компьютерные объекты 303 и 304 находятся в пределах еще одной сферы доверия, как представлено областью внутри штрих-пунктирной линии.

Фиг. 3 также показывает поток сообщений, показывающий способ передачи передаваемых с помощью электронных средств элементов между компьютерными объектами 301 и 302. Компьютерный объект 304 имеет информацию авторизации 321 относительно того, действительно ли компьютерный объект 302 может передавать специфические элементы компьютерному объекту 301. Например, если компьютерный объект 302 был SIM-картой, элементы, которые будут переданы, могут являться, например, деньгами.

Поток сообщений показывает, как элементы могут быть авторизованы для передачи и потом фактически переданы от компьютерного объекта 302 к компьютерному объекту 301. Чтобы разрешить передачу, компьютерный объект 301 может запросить (см. стрелку 311) у компьютерного объекта 303, действительно ли компьютерный объект 302 имеет разрешение передавать элементы. Если компьютерный объект 303 уже не знает этого, компьютерный объект 303 будет делать запрос (см. стрелку 312) к компьютерному объекту 304 относительно того, действительно ли компьютерный объект 302 авторизован делать передачу. Если компьютерный объект 304 уже не знает, компьютерный объект 304 будет делать запрос (см. стрелку 313) к компьютерному объекту 302 о том, делать ли передачу. Компьютерный объект 302 может ответить (см. стрелку 314) утвердительно. После получения этого сообщения, или если компьютерный объект 304 был ранее авторизован, принимать оплату во время предшествующего обмена с компьютерным объектом 302, то компьютерный объект 304 отвечает (см. стрелку 315) утвердительно. После получения этого сообщения, или если компьютерный объект 303 был ранее авторизован, принимать оплату во время предшествующего обмена информацией с компьютерным объектом 304, то компьютерный объект 303 отвечает (см. стрелку 316) утвердительно. Утвердительные подтверждения, представленные стрелками 314-316, могут также включать в себя электронную передачу элементов самостоятельно или соглашения о предписании сделать передачу в более позднее время.

Альтернативное воплощение передачи проиллюстрировано на фиг. 4. В этом варианте осуществления компьютерный объект 402 запрашивает (см. стрелку 411), чтобы была сделана передача элементов. Компьютерный объект 404 отвечает (см. стрелку 412) разрешением передать элементы (см. стрелку 412) и затем дебетует учетную запись элементами, которые будут переданы. Разрешение передачи может быть зашифровано, используя секретные данные 433, известные компьютерным объектам 403 и 404, но не компьютерным объектам 401 и 402. Компьютерный объект 402 тогда выдает зашифрованное разрешение (см. стрелку 413) компьютерному объекту 401, который в этом случае передает зашифрованное разрешение (см. стрелку 414) компьютерному объекту 403. Компьютерный объект расшифровывает разрешение, используя секретные данные 433, а затем кредитует учетную запись компьютерного объекта 401 или пользователя компьютерного объекта 401 количеством переданных элементов. Во время последующего согласования или в реальном времени компьютерный объект 403 может приобрести кредит за элементы, переданные от компьютерного объекта 404.

Таким образом, передача передаваемых с помощью электронных средств элементов производится от компьютерного объекта 402 (или его пользователя) к компьютерному объекту 401 (или его пользователю). Передача в другом направлении от компьютерного объекта 401 к компьютерному объекту 402 может быть достигнута тем же самым способом, как описано выше, только в симметрично противоположном направлении.

Данное изобретение может быть воплощено в других специфических формах, но не отступая от его объема или основных характеристик. Описанные варианты воплощения нужно считать во всех отношениях только иллюстративными и не в коем случае не ограничительными. Объем изобретения поэтому указан в соответствии с прилагаемыми пунктами формулы, а не в соответствии с предшествующим описанием. Все изменения, которые находятся в пределах значений и диапазона эквивалентности формулы изобретения, должны быть охвачены в пределах их возможностей.

| название | год | авторы | номер документа |

|---|---|---|---|

| ЗАЩИЩЕННАЯ ЗАГРУЗКА И КОНФИГУРИРОВАНИЕ ПОДСИСТЕМЫ С НЕЛОКАЛЬНОГО ЗАПОМИНАЮЩЕГО УСТРОЙСТВА | 2011 |

|

RU2542930C2 |

| ВЗАИМНАЯ МОБИЛЬНАЯ АУТЕНТИФИКАЦИЯ С ИСПОЛЬЗОВАНИЕМ ЦЕНТРА УПРАВЛЕНИЯ КЛЮЧАМИ | 2011 |

|

RU2580809C2 |

| ВЗАИМНАЯ МОБИЛЬНАЯ АУТЕНТИФИКАЦИЯ С ИСПОЛЬЗОВАНИЕМ ЦЕНТРА УПРАВЛЕНИЯ КЛЮЧАМИ | 2011 |

|

RU2663334C1 |

| СПОСОБЫ БЕЗОПАСНОГО ГЕНЕРИРОВАНИЯ КРИПТОГРАММ | 2015 |

|

RU2710897C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ СВЯЗЫВАНИЯ АУТЕНТИФИКАЦИИ АБОНЕНТА И АУТЕНТИФИКАЦИИ УСТРОЙСТВА В СИСТЕМАХ СВЯЗИ | 2011 |

|

RU2708951C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ БЕЗОПАСНОЙ ПЕРЕДАЧИ ДАННЫХ | 2010 |

|

RU2554532C2 |

| СПОСОБЫ АУТЕНТИФИКАЦИИ, ШИФРОВАНИЯ И ДЕКОДИРОВАНИЯ ИДЕНТИФИКАТОРА КЛИЕНТСКОГО ТЕРМИНАЛА И УСТРОЙСТВА ДЛЯ ИХ РЕАЛИЗАЦИИ | 2007 |

|

RU2451398C2 |

| ГЕНЕРИРОВАНИЕ КЛЮЧЕЙ В СИСТЕМЕ СВЯЗИ | 2003 |

|

RU2333607C2 |

| ФУНКЦИЯ ВЫРАБОТКИ КЛЮЧА НА ОСНОВЕ ИЗОБРАЖЕНИЯ | 2014 |

|

RU2676231C2 |

| Способ организации голосовой связи со сквозным шифрованием и аутентификацией пользователей | 2023 |

|

RU2819563C1 |

Изобретение относится к аутентификации. Техническим результатом является увеличение безопасности. Способ содержит этапы, на которых генерируют аутентифицирующим компьютерным объектом секретные ключевые данные, которые не известны дополнительному аутентифицирующему, аутентифицируемому или дополнительному аутентифицируемому компьютерным объектам; передают секретные ключевые данные дополнительному аутентифицирующему компьютерному объекту, шифруют секретные ключевые данные, известные дополнительным аутентифицирующему и аутентифицируемому компьютерным объектам, передают зашифрованные секретные ключевые данные в качестве вызова аутентифицирующему компьютерному объекту, аутентифицируемому компьютерному объекту, дополнительному аутентифицируемому компьютерному объекту; расшифровывают зашифрованные секретные ключевые данные, используя секретные данные, передают секретные ключевые данные в качестве ответа аутентифицируемому компьютерному объекту, передают ответ аутентифицирующему компьютерному объекту и аутентифицируют аутентифицируемый компьютерный объект аутентифицирующим компьютерным объектом, используя упомянутый ответ. 3 н. и 34 з.п. ф-лы, 4 ил.

1. Способ для аутентифицируемого компьютерного объекта аутентифицироваться в аутентифицирующем компьютерном объекте, выполняемый, используя основанную на вызове аутентификацию и не требующую, чтобы аутентифицирующий и аутентифицируемый компьютерные объекты знали секретные данные, используемые для аутентификации, в окружении, которое включает в себя аутентифицирующий компьютерный объект, дополнительный аутентифицирующий компьютерный объект, аутентифицируемый компьютерный объект и дополнительный аутентифицируемый компьютерный объект, содержащий этапы:

генерируют аутентифицирующим компьютерным объектом секретные ключевые данные, которые неизвестны дополнительному аутентифицирующему, аутентифицируемому или дополнительному аутентифицируемому компьютерным объектам;

передают аутентифицирующим компьютерным объектом секретные ключевые данные дополнительному аутентифицирующему компьютерному объекту, таким образом сообщая дополнительному аутентифицирующему компьютерному объекту секретные ключевые данные;

шифруют дополнительным аутентифицирующим компьютерным объектом секретные ключевые данные, используя секретные данные, известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам, но неизвестные аутентифицирующему и аутентифицируемому компьютерным объектам;

передают от дополнительного аутентифицирующего компьютерного объекта зашифрованные секретные ключевые данные в качестве вызова аутентифицирующему компьютерному объекту;

передают от аутентифицирующего компьютерного объекта зашифрованные секретные ключевые данные аутентифицируемому компьютерному объекту;

передают от аутентифицируемого компьютерного объекта зашифрованные секретные ключевые данные, принятые в качестве вызова от аутентифицирующего компьютерного объекта, дополнительному аутентифицируемому компьютерному объекту;

расшифровывают дополнительным аутентифицируемым компьютерным объектом зашифрованные секретные ключевые данные, используя секретные данные, известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам, таким образом получая в дополнительном аутентифицируемом компьютерном объекте секретные ключевые данные; и

передают от дополнительного аутентифицируемого компьютерного объекта секретные ключевые данные в качестве ответа аутентифицируемому компьютерному объекту, таким образом сообщая аутентифицируемому компьютерному объекту секретные ключевые данные,

передают ответ аутентифицируемым компьютерным объектом, аутентифицирующему компьютерному объекту; и

аутентифицируют аутентифицируемый компьютерный объект аутентифицирующим компьютерным объектом, используя упомянутый ответ.

2. Способ по п.1, в котором получение вызова аутентифицирующим компьютерным объектом от дополнительного аутентифицирующего компьютерного объекта содержит следующие этапы:

передают запрос вызова от аутентифицирующего компьютерного объекта, к дополнительному аутентифицирующему компьютерному объекту; генерируют вызов дополнительным аутентифицирующим компьютерным объектом, в ответ на запрос вызова; и передают вызов от дополнительного аутентифицирующего компьютерного объекта аутентифицирующему компьютерному объекту в ответ на запрос.

3. Способ по п.2, в котором получение аутентифицируемым компьютерным объектом ответа на вызов от дополнительного аутентифицируемого компьютерного объекта содержит следующие этапы: передают вызов от аутентифицируемого компьютерного объекта, дополнительному аутентифицируемому компьютерному объекту и задают дополнительным аутентифицируемым компьютерным объектом ответ на вызов; и передают ответ от дополнительного аутентифицируемого компьютерного объекта аутентифицируемому компьютерному объекту.

4. Способ по п.1, дополнительно включающий в себя следующие этапы: получают аутентифицирующим компьютерным объектом ответ на вызов от дополнительного аутентифицирующего компьютерного объекта, причем этап использования ответа аутентифицирующим компьютерным объектом, чтобы аутентифицировать аутентифицируемый компьютерный объект содержит этап:

сравнивают аутентифицирующим компьютерным объектом ответ, полученный от дополнительного аутентифицирующего компьютерного объекта, с ответом, переданным от аутентифицируемого компьютерного объекта.

5. Способ по п.1, в котором этап использования ответа аутентифицирующим компьютерным объектом, чтобы аутентифицировать аутентифицируемый компьютерный объект, содержит следующие этапы: передают ответ аутентифицирующим компьютерным объектом дополнительному аутентифицирующему компьютерному объекту; и передают от дополнительного аутентифицируемого компьютерного объекта аутентифицирующему компьютерному объекту индикацию, что ответ, переданный аутентифицируемым компьютерным объектом, является надлежащим ответом на вызов, полученный от дополнительного аутентифицирующего компьютерного объекта.

6. Способ по п.1, дополнительно содержащий этап:

осуществляют обмен информацией между аутентифицирующим и аутентифицируемым компьютерными объектами, используя сообщения, которые, по меньшей мере частично, защищены, используя секретные ключевые данные.

7. Способ по п.1, в котором передача аутентифицирующим компьютерным объектом вызова аутентифицируемому компьютерному объекту, и передача аутентифицирующим компьютерным объектом, зашифрованных секретных ключевых данных аутентифицируемому компьютерному объекту, выполняются аутентифицирующим компьютерным объектом, передающим единственное сообщение, которое включает в себя и вызов и зашифрованные секретные ключевые данные аутентифицируемому компьютерному объекту.

8. Способ по п.1, дополнительно содержащий этапы:

генерируют аутентифицирующим компьютерным объектом дайджест секретных ключевых данных, объединенных с одним или более другими элементами данных;

генерируют аутентифицируемым компьютерным объектом также дайджест секретных ключевых данных, объединенных с одним или более другими элементами данных; и

осуществляют обмен информацией между аутентифицирующим и аутентифицируемым компьютерными объектами, используя сообщения, которые, по меньшей мере частично, защищены, используя дайджест.

9. Способ по п.8, в котором один или более других элементов данных включает в себя вызов.

10. Способ по п.9, в котором один или более других элементов данных включает в себя ответ.

11. Способ по п.10, в котором секретные ключевые данные являются первыми секретными ключевыми данными, причем один или более других элементов данных включает в себя вторые секретные ключевые данные, известные аутентифицирующему и аутентифицируемому компьютерным объектам, но не известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам.

12. Способ по п.8, в котором один или более других элементов данных включает в себя ответ.

13. Способ по п.12, в котором секретные ключевые данные являются первыми секретными ключевыми данными, причем один или более других элементов данных включает в себя вторые секретные ключевые данные, известные аутентифицирующему и аутентифицируемому компьютерным объектам, но не известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам.

14. Способ по п.8, в котором секретные ключевые данные являются первыми секретными ключевыми данными, при этом один или более других элементов данных включает в себя вторые секретные ключевые данные, известные аутентифицирующему и аутентифицируемому компьютерным объектам, но не известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам.

15. Способ по п.1, в котором секретные ключевые данные являются первыми секретными ключевыми данными, причем способ дополнительно содержит этапы:

генерируют аутентифицируемым компьютерным объектом вторые секретные ключевые данные;

передают от аутентифицируемого компьютерного объекта вторые секретные ключевые данные дополнительному аутентифицируемому компьютерному объекту;

шифруют дополнительным аутентифицируемым компьютерным объектом вторые секретные ключевые данные, используя секретные данные, известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам;

передают от дополнительного аутентифицируемого компьютерного объекта зашифрованные вторые секретные ключевые данные аутентифицируемому компьютерному объекту;

передают от аутентифицируемого компьютерного объекта зашифрованные вторые секретные ключевые данные аутентифицирующему компьютерному объекту;

передают от аутентифицирующего компьютерного объекта зашифрованные вторые секретные ключевые данные дополнительному аутентифицирующему компьютерному объекту;

расшифровывают дополнительным аутентифицирующим компьютерным объектом зашифрованные вторые секретные ключевые данные, используя секретные данные, известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерному объекту; и

передают от дополнительного аутентифицирующего компьютерного объекта вторые секретные ключевые данные аутентифицирующему компьютерному объекту.

16. Способ по п.15, дополнительно содержащий этапы:

генерируют аутентифицирующим компьютерным объектом дайджест первых и вторых секретных ключевых данных, объединенных с одним или более другими элементами данных;

генерируют аутентифицируемым компьютерным объектом также дайджест первых и вторых секретных ключевых данных, объединенных с одним или более других элементов данных; и

осуществляют обмен информацией между аутентифицирующим и аутентифицируемым компьютерными объектами, используя сообщения, которые, по меньшей мере, частично защищены, используя дайджест.

17. Способ по п.16, в котором один или более других элементов данных включает в себя вызов.

18. Способ по п.17, в котором один или более других элементов данных включает в себя ответ.

19. Способ по п.18, в котором один или более других элементов данных включает в себя третьи секретные ключевые данные, известные аутентифицирующему и аутентифицируемому компьютерным объектам, но не известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам.

20. Способ по п.16, в котором один или более других элементов данных включает в себя ответ.

21. Способ по п.20, в котором один или более других элементов данных включает в себя третьи секретные ключевые данные, известные аутентифицирующему и аутентифицируемому компьютерным объектам, но не известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам.

22. Способ по п.16, в котором один или более других элементов данных включает в себя третьи секретные ключевые данные, известные аутентифицирующему и аутентифицируемому компьютерным объектам, но не известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам.

23. Способ для аутентифицирующего компьютерного объекта аутентифицировать аутентифицируемый компьютерный объект, используя аутентификацию, основанную на вызове, не требующую от аутентифицирующего и аутентифицируемого компьютерных объектов знания секретных данных, используемых для аутентификации, в окружении, включающем в себя аутентифицирующий компьютерный объект, дополнительный аутентифицирующий компьютерный объект, аутентифицируемый компьютерный объект, и дополнительный аутентифицируемый компьютерный объект, содержащий выполнение следующих этапов:

генерируют секретные ключевые данные, которые неизвестны дополнительному аутентифицирующему, аутентифицируемому или дополнительному аутентифицируемому компьютерным объектам;

передают секретные ключевые данные дополнительному аутентифицирующему компьютерному объекту, таким образом сообщая дополнительному аутентифицирующему компьютерному объекту секретные ключевые данные;

шифруют дополнительным аутентифицирующим компьютерным объектом секретные ключевые данные, используя секретные данные, известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам, но не известные аутентифицирующему и аутентифицируемому компьютерным объектам;

получают зашифрованные секретные ключевые данные в качестве вызова от дополнительного аутентифицирующего компьютерного объекта, при этом зашифрованные секретные ключевые данные являются секретными ключевыми зашифрованными данными с использованием секретных данных, известных дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам, но не известных аутентифицирующему и аутентифицируемому компьютерным объектам; и

передают зашифрованные секретные ключевые данные аутентифицируемому компьютерному объекту, при этом аутентифицируемый компьютерный объект передает зашифрованные секретные ключевые данные дополнительному аутентифицируемому компьютерному объекту для расшифровки дополнительным аутентифицируемым компьютерным объектом, и принимает в ответ расшифрованные секретные ключевые данные в качестве ответа; принимают упомянутый ответ от аутентифицируемого компьютерного объекта; и

аутентифицируют аутентифицируемый компьютерный объект, используя упомянутый принятый ответ.

24. Способ по п.23, в котором получение вызова от дополнительного аутентифицирующего компьютерного объекта содержит этапы:

обеспечивают запрос вызова к дополнительному аутентифицирующему компьютерному объекту; и

получают ответ на запрос вызова от дополнительного аутентифицирующего компьютерного объекта.

25. Способ по п.23, дополнительно содержащий этапы:

получают ответ на вызов от дополнительного аутентифицирующего компьютерного объекта, причем использование ответа для аутентификации аутентифицируемого компьютерного объекта дополнительно содержит этап:

сравнивают ответ, полученный от дополнительного аутентифицирующего компьютерного объекта, с ответом, полученным от аутентифицируемого компьютерного объекта.

26. Способ по п.23, в котором использование ответа для аутентификации аутентифицируемого компьютерного объекта содержит этапы:

выдают ответ дополнительному аутентифицирующему компьютерному объекту; и

получают от дополнительного аутентифицирующего компьютерного объекта индикации, что ответ, переданный аутентифицируемым компьютерным объектом, является надлежащим ответом на вызов, полученный от дополнительного аутентифицирующего компьютерного объекта.

27. Способ по п.23, дополнительно содержащий этап:

осуществляют связь с аутентифицируемым компьютерным объектом, используя сообщения, которые, по меньшей мере частично, защищены, используя секретные ключевые данные.

28. Способ по п.23, в котором передача вызова аутентифицируемому компьютерному объекту и передача зашифрованных секретных ключевых данных аутентифицируемому компьютерному объекту выполняются передачей единственного сообщения, которое включает в себя и вызов и зашифрованные секретные ключевые данные аутентифицируемому компьютерному объекту.

29. Способ по п.23, дополнительно содержащий этапы:

генерируют дайджест секретных ключевых данных, объединенных с одним или более другими элементами данных; и

осуществляют связь с аутентифицируемым компьютерным объектом, используя сообщения, которые, по меньшей мере частично, защищены, используя дайджест.

30. Считываемый компьютером носитель, содержащий выполняемые компьютером команды, которые при исполнении их упомянутым компьютером вынуждает его выполнять этапы способа, реализуемого в окружении, которое включает в себя аутентифицирующий компьютерный объект, дополнительный аутентифицирующий компьютерный объект, аутентифицируемый компьютерный объект, и дополнительный аутентифицируемый компьютерный объект, при этом способ при исполнении упомянутых команд аутентифицирующим компьютерным объектом позволяет аутентифицирующему компьютерному объекту аутентифицировать аутентифицируемый компьютерный объект, используя аутентификацию, основанную на вызове, не требующую от аутентифицирующего и аутентифицируемого компьютерных объектов знания секретных данных, используемых для аутентификации, причем способ содержит этапы:

генерирование секретных ключевых данных, которые неизвестны дополнительному аутентифицирующему, аутентифицируемому или дополнительному аутентифицируемому компьютерным объектам; передают секретные ключевые данные дополнительному аутентифицирующему компьютерному объекту, таким образом, сообщая дополнительному аутентифицирующему компьютерному объекту секретные ключевые данные;

шифрование дополнительным аутентифицирующим компьютерным объектом, секретных ключевых данных, используя секретные данные, известные дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам, но неизвестные аутентифицирующему и аутентифицируемому компьютерным объектам;

получают зашифрованные секретные ключевые данные в качестве вызова от дополнительного аутентифицирующего компьютерного объекта, при этом зашифрованные секретные ключевые данные являются секретными ключевыми данными, зашифрованными с использованием секретных данных, известных дополнительному аутентифицирующему и дополнительному аутентифицируемому компьютерным объектам, но неизвестных аутентифицирующему и аутентифицируемому компьютерным объектам; и

передают зашифрованные секретные ключевые данные аутентифицируемому компьютерному объекту, причем аутентифицируемый компьютерный объект передает зашифрованные секретные ключевые данные дополнительному аутентифицируемому компьютерному объекту для расшифровки дополнительным аутентифицируемым компьютерным объектом, и принимает расшифрованные секретные ключевые данные в качестве ответа,

получают упомянутый ответ от аутентифицируемого компьютерного объекта; и

аутентифицируют аутентифицируемый компьютерный объект с использованием упомянутого ответа.

31. Носитель по п.30, в котором получение вызова от дополнительного аутентифицирующего компьютерного объекта содержит следующие действия: передача запроса вызова к дополнительному аутентифицирующему компьютерному объекту; и получение ответа на запрос вызова от дополнительного аутентифицирующего компьютерного объекта.

32. Носитель по п.30, в котором способ дополнительно содержит действие по получению ответа на вызов от дополнительного аутентифицирующего компьютерного объекта, причем использование ответа для аутентификации аутентифицируемого компьютерного объекта содержит этап: сравнивают ответ, полученный от дополнительного аутентифицирующего компьютерного объекта, с ответом, переданным аутентифицируемым компьютерным объектом.

33. Носитель по п.30, в котором использование ответа для аутентификации аутентифицируемого компьютерного объекта содержит этапы:

передают ответ дополнительному аутентифицирующему компьютерному объекту; и

получают от дополнительного аутентифицирующего компьютерного объекта индикацию о том, что ответ, переданный аутентифицируемым компьютерным объектом, является надлежащим ответом на вызов, полученный от дополнительного аутентифицирующего компьютерного объекта.

34. Носитель по п.30, в котором способ дополнительно содержит

обмен информацией с аутентифицируемым компьютерным объектом, используя сообщения, которые, по меньшей мере частично, защищены, используя секретные ключевые данные.

35. Носитель по п.30, в котором передача вызова аутентифицируемому компьютерному объекту и передача зашифрованных секретных ключевых данных аутентифицируемому компьютерному объекту выполняются с помощью передачи единственного сообщения, которое включает в себя и вызов и зашифрованные секретные ключевые данные, аутентифицируемому компьютерному объекту.

36. Носитель по п.30, в котором способ дополнительно содержит

генерирование дайджеста секретных ключевых данных, объединенных с одним или более другими элементами данных; осуществление связи с аутентифицируемым компьютерным объектом, используя сообщения, которые, по меньшей мере частично, защищены, используя дайджест.

37. Носитель по п.30, при этом носитель является физическим носителем.

| СПОСОБ АУТЕНТИФИКАЦИИ ПО МЕНЬШЕЙ МЕРЕ ОДНОГО ПОЛЬЗОВАТЕЛЯ ПРИ ОБМЕНЕ ДАННЫМИ | 1999 |

|

RU2211547C2 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| ЕР 0505302 А1, 23.09.1992 | |||

| Способ изготовления катализатора электрохимическим нанесением платины | 2022 |

|

RU2788909C1 |

| US 5544322 А, 06.08.1996. | |||

Авторы

Даты

2009-08-10—Публикация

2004-10-28—Подача