Настоящее изобретение касается переносного терминала для электронных транзакций. Оно касается также защищенной системы электронных транзакций, содержащей один или несколько переносных терминалов. Настоящее изобретение применяется также для защиты терминалов, осуществляющих контроль и контрактные транзакции на носителях, оборудованных запоминающими устройствами, причем этими носителями могут быть бесконтактные карточки считывания-записи, содержащие, например, проездные документы, платежные средства или любые другие средства выражения стоимости.

Примером электронных транзакций с использованием бесконтактных карточек являются проездные документы. Эти карточки позволяют пользователям получить доступ к средствам транспорта путем размещения этих карточек напротив считывающих устройств, установленных на входных пунктах станций или на входе транспортных средств. Документы в дематериализованном виде хранятся в запоминающих устройствах карточек. Как и в случае классических средств, например, таких как оранжевые карточки в парижском регионе, документы, хранящиеся в карточках, соответствуют различным типам абонементов или контрактов, в частности, в зависимости от покрываемой географической зоны, от статуса пользователя и от срока действия. Контроль действительности абонемента требует наличия специальных средств в отличие от классического бумажного документа, на котором характеристики абонемента можно проверить визуально. В частности, требуется наличие электронных средств считывания, позволяющих считывать содержание контракта, записанного в памяти карточки. Следовательно, лица, ответственные за контроль проездных документов, должны постоянно иметь в своем распоряжении прибор считывания электронных носителей, например, таких как карточки с памятью.

Эти лица или контролеры должны также иметь возможность выдавать проездные документы или изменять контракты, например абонементы. Следовательно, их приборы должны обладать способностью считывания и записи данных, записанных в запоминающем устройстве карточки.

Эти приборы считывания и записи можно также использовать в стационарных точках распространения, например в табачных киосках, которые имеют право продажи проездных документов. В частности, пользователи должны иметь возможность пополнять свои карточки в этих стационарных пунктах продажи. Перед контролерами или в стационарных пунктах продажи, например, перед киоскерами встает проблема безопасности. В частности, необходимо блокировать использование электронных транзакций в случае кражи этих терминалов считывания и записи, которые, как правило, являются переносными как в случае их применения контролерами, так и в случае, когда они установлены в пунктах продажи.

Задачей настоящего изобретения является, в частности, предупреждение любого недобросовестного или контрафактного использования терминала электронных транзакций. В этой связи объектом настоящего изобретения является переносной терминал электронных транзакций, содержащий носитель прикладной программы и связанный с прикладной программой блок связи для осуществления операций считывания и записи на носителе данных, необходимых для осуществления электронных транзакций. Блок связи содержит средства создания временного окна записи и временного окна считывания на основании защищенного входного сигнала, при этом любое считывание и любая запись блокируются за пределами соответствующих окон.

В частном варианте выполнения блок связи содержит датчик времени, первый регистр для отсчета времени временного окна считывания и второй регистр для отсчета времени временного окна записи, при этом регистры инициируются в зависимости от защищенного сигнала. Значение первого регистра сравнивается с первым значением REG_R, определяющим временное окно считывания, и значение второго регистра сравнивается со вторым значением REG_W, определяющим временное значение записи, при этом считывание блокируется, если значение первого регистра достигает первого значения REG_R, и запись блокируется, если значение второго регистра достигает второго значения REG_W.

Предпочтительно временное окно считывания и временное окно записи имеют разные значения. Например, значение временного окна записи меньше значения временного окна считывания.

Обмен с блоком связи происходит, например, по двум каналам:

- блок связи и носитель прикладной программы осуществляют связь между собой при помощи конфиденциальной линии связи;

- блок связи осуществляет связь с внешним устройством (5) управления при помощи защищенной линии связи,

при этом ключ Kv, обеспечивающий открывание конфиденциального сеанса, генерируется блоком связи, при этом открывание конфиденциального сеанса осуществляется путем взаимной идентификации при помощи ключа Kv. Предпочтительно этот ключ Kv вводится в носитель прикладной программы через внешнее устройство управления.

Линия связи между блоком связи и устройством управления проходит, например, через носитель прикладной программы, который содержит программу маршрутизации для доставки данных от блока связи в устройство управления.

Защищенный сигнал, в результате которого происходит инициализация временных окон записи и считывания, генерируется, например, путем открывания сеанса связи между блоком связи и устройством управления. Например, временное окно может быть инициировано кодированным сигналом, записанным на носителе прикладной программы. Предпочтительно сигналом, записанным на носителе прикладной программы, может быть инициировано только временное окно записи.

Предпочтительно носитель прикладной программы и блок связи содержат, каждый, например, хронологический протокол электронных транзакций, совершенных за данный период времени, при этом хронологические протоколы пересылаются на устройство управления, которое осуществляет сопоставление хронологических протоколов, при этом несоответствие свидетельствует о недостающей или фальсифицированной транзакции.

Объектом настоящего изобретения является также защищенная система электронных транзакций, содержащая устройство управления и один или несколько описанных выше терминалов. Предпочтительно устройство управления и блок связи сообщаются в ходе сеанса, защищенного путем взаимной аутентификации, основанной на ключе, содержащемся в устройстве управления и в блоке связи.

Основными преимуществами настоящего изобретения является то, что оно обеспечивает безопасность использования переносного терминала электронных транзакций, позволяет обнаружить загрузку сфальсифицированных данных или контрафактных программ в этот тип терминала и препятствует его использованию, и то, что оно подходит для всех типов прикладных программ в области электронных транзакций.

Другие отличительные признаки и преимущества настоящего изобретения будут более очевидны из нижеследующего описания со ссылками на прилагаемые чертежи.

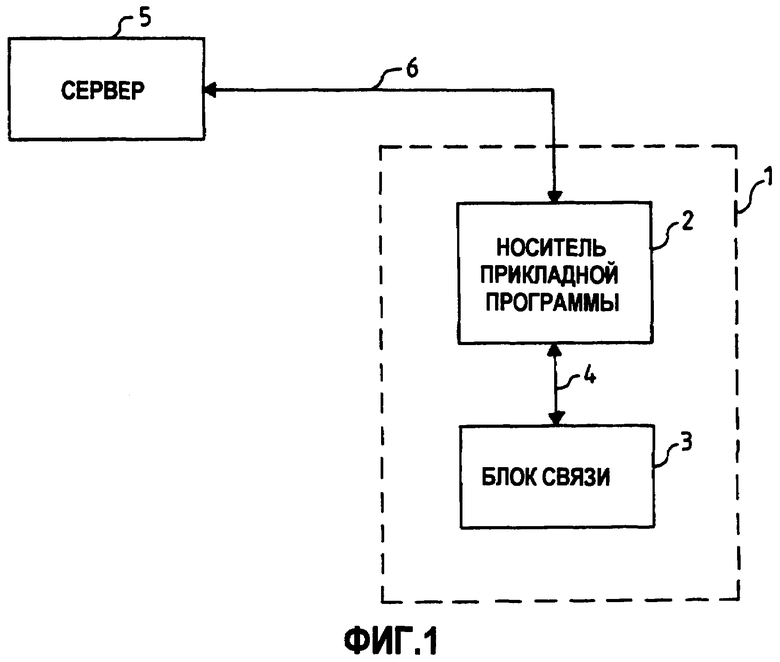

Фиг.1 - структурная схема терминала электронных транзакций в соответствии с настоящим изобретением.

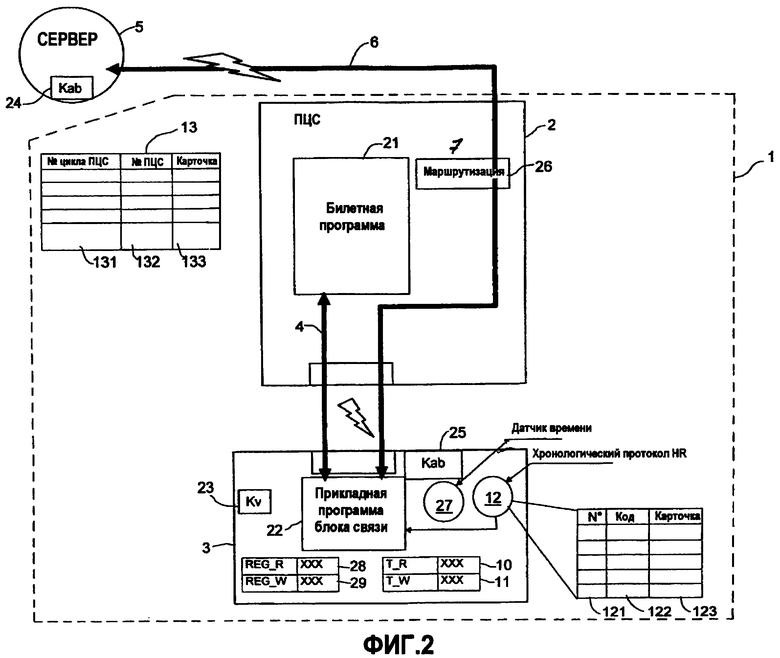

Фиг.2 - схема возможного варианта выполнения системы и терминала в соответствии с настоящим изобретением.

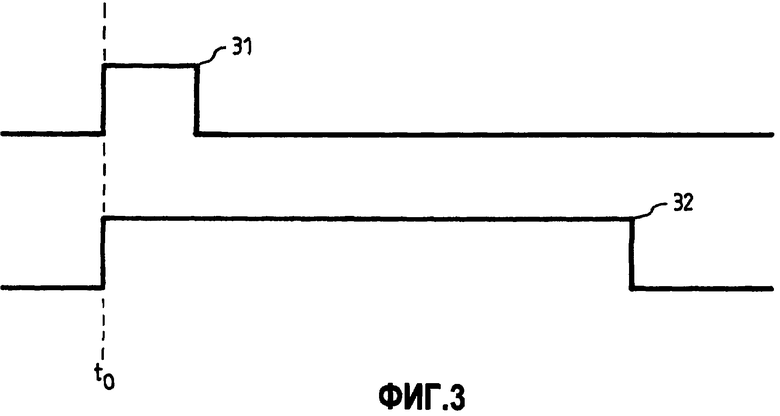

Фиг.3 - пример значений относительной продолжительности временного окна записи и временного окна считывания.

На Фиг.1 показана структурная схема переносного терминала электронных транзакций в соответствии с настоящим изобретением. Терминал 1 содержит носитель 2 прикладной программы и блок 3 связи. Носитель 2 и блок 3 связи обмениваются данными через линию связи 4. Терминал может вести диалог с сервером 5 через линию связи 6. Прикладная программа, записанная на носителе 2, производит, например, все действия с билетами, начиная от проверки проездных документов до выдачи документов и генерирования или изменения абонентских контрактов. Носитель 2 может быть, например, карманным компьютером, называемым обычно PDA (Personal Digital Assistant - персональный цифровой секретарь, ПЦС). Блок 3 связи содержит, в частности, функцию считывания содержимого электронного носителя и/или функцию записи на этот же носитель. Этот электронный носитель является, например, бесконтактной смарт-картой, выполненной с возможностью считывания и записи. Блок связи сам по себе не несет прикладной функции и является простым периферийным устройством считывания и записи, например, бесконтактной карточки.

В дальнейшем тексте описания и в качестве примера приводится вариант применения для билетов. Блок 3 связи будет называться билетным блоком связи и предназначен для осуществления операций считывания и записи на бесконтактных карточках, при этом карточки содержат проверяемые документы или документы, выданные прикладной программой. В рамках данного примера применения рассматриваемыми документами будут проездные документы, и носителем прикладной программы будет ПЦС, находящийся у контролера. Во время исполнения обязанностей этот контролер будет иметь при себе ПЦС 2 и билетный блок 3 связи.

На Фиг.2 при помощи более развернутой структурной схемы показан пример выполнения терминала 1 в соответствии с настоящим изобретением. Терминал 1 является прибором для проверки и продажи дематериализованных проездных документов, хранящихся в памяти бесконтактной считываемой карточки. Он содержит ПЦС 2 и билетный блок 3 связи. ПЦС 2 содержит билетную прикладную программу 21. Эта прикладная программа выполняет, например, проверку проездных документов, хранящихся в бесконтактных карточках, а также выдачу документов. Она выполняет также изменения или продление абонентских контрактов. Проверка документа производится при помощи операции считывания карточки. Выдача документа или изменение/продление контракта осуществляется при помощи операции считывания и записи на карточке. Условия и срок действия абонемента вводятся в карточку при помощи операции записи. Для определения тарифа, по которому пользователь должен производить оплату, необходима операция считывания для проверки характеристик пользователя, например его прав на скидку. Для осуществления всех билетных операций прикладная программа 21, содержащаяся в ПЦС, хранит в памяти все типы контрактов по типам пользователей, по срокам действия, по географическим зонам, по видам транспортных средств и т.д.

ПЦС обменивается данными с блоком 3 связи через линию связи 4. Эта линия связи может быть беспроводной, например, типа «bluetooth». При инициализации билетная прикладная программа или часть билетной программы загружается в блок связи через эту линию связи 4 в предусмотренную для этого область памяти 22. Кроме того, терминал 1 содержит линию связи 6 с сервером 5.

Линия связи 4 между ПЦС 2 и блоком 3 связи обеспечивает таким образом обмен данными между этими двумя элементами. Конфиденциальность обменов между блоком связи и ПЦС обеспечивается ключом Kv, который предназначен для взаимной идентификации. Ключ Kv служит для взаимной идентификации, например, при помощи обмена ключами, выбираемыми произвольно. Он может регулярно меняться по команде блока связи или ПЦС. В варианте рабочего режима этот ключ Kv произвольно обновляется блоком связи и вводится в ПЦС. Таким образом, ключ Kvi+1 направляется в ПЦС в зашифрованном виде вместе с ключом Kvi предыдущего сеанса. Для этого блок 3 связи содержит программу 23 управления этим ключом Kv, в частности программу произвольного генерирования содержащихся в ней разных ключей Kv. Поскольку ПЦС не считается надежным, этот ключ является просто конфиденциальным.

Блок 3 связи является защищенным элементом переносного терминала 1. Он содержит, например, билетную прикладную программу для осуществления считывания и записи документов, при этом билетная обработка осуществляется также ПЦС. Только блок 3 связи может выполнять операции считывания и записи бесконтактных карточек, необходимые для электронных транзакций, связанных с билетами.

Линия связи 6 между терминалом 1 и сервером 5 позволяет, в частности, производить обмен данными между блоком 3 связи и сервером 5. Соединение между блоком 3 связи и сервером 5 защищено, например, взаимной аутентификацией, основанной на ключах Kab 24, 25, содержащихся в сервере 5 и в блоке 3 связи. Аутентификация соответствует, например, протоколу ISO 9798-2. Поскольку блок связи и сервер считаются надежными, ключи являются секретными. ПЦС 2 может выполнять функцию ретранслятора между блоком связи и сервером. Для этого он содержит, например, программу 26 маршрутизации. Обмены данными, которыми он управляет при помощи этой программы 26, являются зашифрованными ключом Kab и распознаются только на концах линии связи, то есть блоком 3 связи и сервером 5.

С точки зрения обработки билетов блок 3 связи считается периферийным устройством. Вместе с тем сам по себе он не предназначен для обработки билетов. Такое применение зависит, в частности, от программы, загружаемой в запоминающее устройство 22 блока связи и предназначенной для такого применения. При этом в него можно загружать любые типы прикладных программ, в частности, отличные от билетных.

Электронные транзакции осуществляются при помощи блока связи. Он выполняет роль периферийного устройства считывания и записи. Действительно, он считывает карточки и производит записи на карточках для билетной программы, тогда как ПЦС выполняет эти билетные программы, в частности он производит обработку проездных документов, например осуществляет продажи и выдачу проездных документов или, например, производит продажи и изменения условий абонирования.

Блок связи осуществляет связь с ПЦС и с сервером. Эти соединения производятся по двум каналам:

- в виде сеанса связи, защищенного ключом Kab, с сервером 5 через линию связи 6 «блок связи - сервер»;

- в виде конфиденциального сеанса связи, защищенного ключом Kv, с ПЦС 2 через линию связи «блок связи - ПЦС».

Конфиденциальный сеанс препятствует работе блока связи, не совмещенного с ПЦС. Конфиденциальный сеанс связи устанавливается между блоком связи и ПЦС через линию связи 4. Если ПЦС не знает ключа Kv, генерированного блоком 3 связи, открытие сеанса связи между ПЦС и блоком связи невозможно. Оба элемента 2, 3 не совмещаются, и терминал не работает.

Защищенный сеанс 6 является единственным, позволяющим производить обмен внутренними данными, необходимыми для работы блока связи, то есть прикладной программы. Таким образом, он позволяет загрузить прикладную программу 22, специально предназначенную для блока связи в примере, показанном на Фиг.2, и другие необходимые внутренние данные. При помощи этого защищенного сеанса сервер 5 позволяет также совместить блок связи и ПЦС, вводя в ПЦС конфиденциальный ключ Kv, когда блок связи передает его ему во время сеанса, защищенного ключом Kab. В частности, в случае, когда ПЦС потерял свой ключ Kv, он может его возобновить путем защищенного соединения с сервером через линию связи «блок связи - сервер 6». Так происходит, в частности, во время первой инициализации, когда сервер перезагружает ключ Kv в ПЦС после его распознавания блоком связи во время защищенного сеанса, обеспечиваемого ключом Kab.

Этот защищенный сеанс позволяет также открывать временное окно работы блока связи.

В частности, блок 3 связи содержит датчик 27 времени для отсчета реального времени и регистры для запоминания значений временного окна 10 считывания и временного окна 11 записи. Блок 3 связи содержит также временные регистры 28, 29, связанные с датчиком 27 времени для измерения промежутков времени. В частности, первый временной регистр 28 предназначен для отсчета времени временного окна считывания, а второй временной регистр 29 предназначен для отсчета времени временного окна записи. Датчик времени и соответствующие регистры 28, 29 работают даже без подачи напряжения. Когда между сервером 5 и блоком 3 связи устанавливаются связь путем взаимной аутентификации, регистры 28, 29 инициализируются при значении датчика 17 времени, равного REG_H. Для этого датчик 27 времени является, например, счетчиком с приращением от фронтов импульсов кварцевого генератора. Во время работы блок связи сравнивает значение REG_R и REG_W этих регистров 28, 29 с данными значения REG_H датчика 27 времени, соответственно увеличенного на значение T-R и T-W, записанное в регистрах 10, 11. Эти данные T-R и T-W определяют соответственно значение временного окна при считывании и временного окна при записи. Если значение REG_W регистра 29, предназначенного для записи, превышает, например, значение REG_H + T-W, блок связи блокируется по записи. В этом случае он не может осуществлять операции продажи билетов или абонирования или, например, изменения контракта. Если значение REG_R регистра 28, предназначенного для считывания, превышает, например, значение REG_H + T-R, блок связи блокируется по считыванию. В этом случае он уже не может осуществлять операции проверки. T-W может быть установлено, например, на один день, а T-R может быть установлено, например, на одну неделю.

На Фиг.3 в виде двух хронограмм показан пример временного окна 31 для записи и пример временного окна 32 для считывания. При помощи датчика 27 времени блок связи запоминает момент последней инициализации временных регистров 28, 29. Эта инициализация осуществляется в момент t0 во время сеанса связи, установленной с сервером 5. Используя эту инициализацию, сервер может также изменить значения регистров 10, 11 определения временных окон. По существу, во время сеанса связи с сервером 5 могут быть перезагружены следующие данные:

прикладная программа, например билетная программа;

значения T-R и T-W длительности временных окон считывания и записи.

Таким образом, при установлении связи путем взаимной аутентификации между сервером 5 и блоком 3 связи инициируются временное окно записи и временное окно считывания. За пределами первого окна любая операция записи невозможна, и за пределами второго окна любая операция считывания невозможна. Таким образом, контролер может соединить блок 3 связи с сервером 5, например, в начале выполнения своих обязанностей. Затем он отсоединяется и выезжает на проверку. Если его терминал 1 украден или потерян, операции продажи билетов или абонентских контрактов не смогут производиться более 24 часов, начиная от момента соединения инициализации с сервером. Точно так же любая операция считывания будет невозможна по истечении одной недели. Эти сроки действия временных окон считывания и записи могут, естественно, устанавливаться в зависимости от типа предстоящей работы.

В примере, показанном на Фиг.3, сроки действия временных окон не являются одинаковыми по продолжительности для записи и для считывания. Однако они могут быть и одинаковыми для некоторых вариантов применения. Преимуществом такого различия в продолжительности временных окон 31, 32 является гибкость в использовании. Это преимущество проявляется в случае контролера, занимающегося проверкой и выдачей проездных документов. В момент t0 контролер соединяет свой терминал 1 с сервером. В частности, блок 3 связи устанавливает связь с сервером 5. В этом случае открывается временное окно для записи, например, на период в 24 часа и открывается временное окно для считывания на период в одну неделю. В этом случае можно предусмотреть возможность повторной активации временного регистра 29, предназначенного для временного окна записи, определенное количество раз без прямого соединения с сервером. Контролер может позвонить в службу, которая выдает ему код для повторной активации этого временного регистра 29, при этом временное окно опять инициируется на 24 часа. Операция может повторяться в течение недели во время срока открывания временного окна 32 считывания. Это окно 32 требует соединения с сервером 5 для повторной инициализации. Предпочтительно контролер, который живет далеко от места расположения сервера 5, не обязательно должен совершать каждый день поездки, чтобы повторно инициировать через сервер временное окно для считывания. Вместе с тем после истечения недели любое использование терминала невозможно, так как временное окно для считывания закрыто, и его можно повторно активировать только соединением с сервером путем взаимной аутентификации. В случае сбоя в работе датчика времени или временных регистров предусмотрена система, например, для блокирования работы блока связи. В примере выполнения, показанном на Фиг.2, инициализация временных окон 31 записи и 32 считывания производится при помощи защищенного соединения с сервером 5. Так, в этом случае инициализация временных окон осуществляется защищенным сигналом, поступающим из сервера или из любого другого внешнего устройства. Вместе с тем можно предусмотреть другой вариант инициализации, работающий, например, параллельно. Этот защищенный сигнал может также вводиться в виде кода, считываемого контролером или пользователем в блоке связи, в частности, предпочтительно для открывания окна 31 записи.

Блок 3 связи дополнительно содержит, например, регистр 12, который содержит хронологический протокол транзакций, осуществленных блоком 3 связи в течение данного ограниченного или неограниченного периода. Этот блок связи заносит в этот хронологический протокол 12 все обработанные им карточки. В частности, по каждой транзакции он записывает номер цикла 121, код операции 122 и физический номер карточки 123 или любой другой идентификационный код карточки. Этот хронологический протокол во время защищенного сеанса отправляется в сервер 5, например, каждый раз, когда путем взаимной аутентификации устанавливается сообщение между блоком связи и сервером. Как было указано выше, защищенный сеанс может происходить через линию связи 6 между блоком связи и сервером с использованием ключа Kab.

ПЦС 2 тоже содержит хронологический протокол 13 транзакций, осуществленных в течение данного ограниченного или неограниченного периода. Речь идет о транзакциях, осуществленных самим ПЦС. Транзакции, внесенные в этот хронологический протокол, регистрируются при каждой транзакции, осуществленной ПЦС 2. По каждой зарегистрированной транзакции хронологический протокол 13 ПЦС содержит номер цикла 131 для ПЦС, номер 132 ПЦС или любой другой его идентификатор и физический номер 133 карточки, являющейся объектом транзакции, или любой другой код, позволяющий идентифицировать эту карточку. Идентификатор карточки направляется блоком связи через линию связи 4. Транзакции, зарегистрированные ПЦС, соответствуют транзакциям, зарегистрированным блоком связи.

Хронологические протоколы 12, 13 содержат, например, момент каждой транзакции, при этом значение момента поступает от датчика 27 времени блока 3 связи. Хронологический протокол 13 может регулярно направляться на сервер 5, например, через линию связи 6 между блоком 3 связи и сервером 5, проходя транзитом через ПЦС. Хронологический протокол 13 ПЦС может направляться любым другим средством на сервер, например, при помощи телефонной связи или при помощи сетевой связи.

Таким образом, сервер получает два хронологических протокола транзакций: хронологический протокол 12, зарегистрированный блоком связи, и хронологический протокол 13, зарегистрированный ПЦС. Теоретически эти хронологические протоколы относятся к одним и тем же транзакциям. Сервер может содержать функцию сравнения этих двух хронологических протоколов 12, 13. Предпочтительно эти два хронологических протокола дополнительно повышают степень защищенности терминала 1. В частности, эта защита позволяет обнаруживать сфальсифицированные транзакции. Различие между двумя хронологическими протоколами, например, одна недостающая транзакция в хронологическом протоколе 13 ПЦС свидетельствует о фальсификации. Эта фальсификация может соответствовать неправомерной продаже, зарегистрированной в хронологическом протоколе 12 блока связи, но не зарегистрированной в хронологическом протоколе 13 ПЦС, или наоборот. Таким образом, можно обнаруживать и идентифицировать транзакции, удаленные или измененные недобросовестным контролером или пользователем.

Таким образом, сервер 5 может соотносить получаемые от ПЦС 2 данные транзакций, которые не являются надежными, с надежными данными транзакций, которые он получает от блока 3 связи в виде хронологического протокола. Его роль контроля распространяется и на другие терминалы. В частности, он проверяет факт продажи того, что было активировано, и факт оплаты того, что было продано. Он позволяет совместить блок связи с ПЦС, вводя в ПЦС конфиденциальный ключ Kv, когда блок связи вводит его в него во время сеанса, защищенного при помощи ключа Kab. Система, состоящая из сервера 5 и из одного или нескольких описанных выше переносных терминалов электронных транзакций, образует таким образом защищенную систему электронных транзакций.

Сервер 5 является единственным элементом системы, который позволяет перезагрузить блок связи, так как только он знает ключ Kab. Хронологические протоколы 12, 13 могут направляться и в другие устройства контроля, кроме сервера 5, для осуществления их сопоставления, при помощи соответствующих линий связи. Это устройство 5 контроля осуществляет сопоставление транзакций, внесенных в хронологический протокол 12 блока 3 связи, и транзакций, внесенных в хронологический протокол 13 ПЦС 2. Обнаруженное несоответствие, то есть транзакция, присутствующая в одном регистре и отсутствующая в другом регистре, свидетельствует об ошибочной или сфальсифицированной транзакции. Примером сопоставления является сравнение, осуществляемое на вышеуказанных данных 121, 122, 123, 131, 132, 133 хронологических протоколов 12, 13. Возможны также и другие типы сопоставления транзакций, записанных в эти хронологические протоколы 12, 13.

Настоящее изобретение было представлено в варианте применения для билетной системы, в частности, для обработки проездных документов переносным терминалом. Разумеется, его можно применять и в других областях и в целом для других типов электронных транзакций с использованием переносного терминала, требующего определенного уровня защиты. Кроме того, носителем, используемым в примере применения, является бесконтактная карточка считывания и записи. Разумеется, можно использовать и другие типы носителей. Точно так же носитель 2 прикладной программы представлен в виде ПЦС. Можно также использовать другие типы носителей прикладных программ, например переносной компьютер, мобильный телефон или любые другие типы интерфейса человек-машина, выполненные с возможностью соединения с сервером 5 или с блоком 3 связи. Линия связи 6 между блоком 3 связи и сервером 5 и линия связи 4 между блоком связи и ПЦС представлены в виде беспроводной связи, например, типа «bluetooth». Преимуществом таких линий связи является более практичное использование ПЦС. Можно также использовать и другие типы линий связи.

Наконец, носитель 2 прикладной программы и блок 3 связи представлены в виде двух компонентов, имеющих разные физические носители. В другом варианте выполнения носитель 2 прикладной программы и блок 3 связи можно поместить в один и тот же физический носитель. Однако отделение носителя 2 прикладной программы от блока 3 связи, то есть необходимость установления сообщения по конфиденциальной линии связи 4, является дополнительным элементом защиты. В частности, сервер 5 или любое другое внешнее устройство управления является единственным средством для совмещения блока 3 связи и носителя 2 прикладной программы. Действительно, ключ Kv, например, который позволяет открывать сеансы связи между носителем 2 прикладной программы и блоком 3 связи, вводится в блок связи сервером 5 через защищенную линию связи, например, при помощи ключа Kab. Блок связи передает затем этот ключ Kv на носитель 2 прикладной программы. Как было указано выше, этот ключ может обновляться, например, произвольным путем.

Изобретение относится к защищенному переносному терминалу для электронных транзакций и защищенной системе электронных транзакций. Техническим результатом является увеличение безопасности при использовании терминала, увеличение точности обнаружения загрузки сфальсифицированных данных. Терминал содержит носитель прикладной программы и связанный с прикладной программой блок связи для осуществления операций считывания и записи на носителе данных, необходимых для осуществления электронных транзакций. Блок связи содержит средство инициализации временного окна записи и временного окна считывания на основании защищенного входного сигнала, при этом любое считывание и любая запись блокируются за пределами соответствующих окон. Блок связи и носитель прикладной программы осуществляют связь между собой при помощи конфиденциальной линии связи. Система электронных транзакций содержит один или несколько переносных терминалов и устройство управления. Устройство управления и блок связи осуществляют связь в ходе сеанса, защищенного путем взаимной аутентификации, основанной на ключе (Kab), содержащемся в устройстве управления и в блоке связи. 2 н. и 14 з.п. ф-лы, 3 ил.

1. Переносной терминал электронных транзакций, отличающийся тем, что содержит носитель (2) прикладной программы и связанный с прикладной программой блок (3) связи для осуществления операций считывания и записи на носителе данных, необходимых для осуществления электронных транзакций, при этом блок (3) связи содержит средство для создания временного окна (31) записи и временного окна (32) считывания на основании защищенного входного сигнала, при этом любое считывание и любая запись блокируются за пределами соответствующих окон.

2. Терминал по п.1, отличающийся тем, что блок (3) связи содержит датчик (27) времени, первый регистр (28) для фиксирования времени временного окна считывания и второй регистр (29) для фиксирования времени временного окна записи, при этом регистры (28, 29) инициируются в зависимости от защищенного сигнала, при этом временное окно считывания начинается в момент REG_R регистра (28) и длится в течение времени T_R, хранящегося в памяти регистра (10), при этом временное окно записи начинается в момент REG_W регистра (29) и длится в течение времени T_W, хранящегося в памяти регистра (11), при этом считывание блокируется, если значение датчика (27) времени достигает значения REG_R, увеличенного на продолжительность T_R, и запись блокируется, если значение датчика (27) времени достигает значения REG_W, увеличенного на продолжительность T_W.

3. Терминал по п.1, отличающийся тем, что временное окно (32) считывания и временное окно (31) записи имеют разные значения.

4. Терминал по п.3, отличающийся тем, что временное окно (31) записи включено во временное окно (32) считывания.

5. Терминал по п.1, отличающийся тем, что:

блок (3) связи и носитель (2) прикладной программы осуществляют связь между собой при помощи конфиденциальной линии связи (4);

блок (3) связи осуществляет связь с внешним устройством (5) управления при помощи защищенной линии связи (6),

при этом ключ (Kv), обеспечивающий открывание конфиденциального сеанса, генерируется блоком (3) связи, при этом открывание конфиденциального сеанса осуществляется путем взаимной идентификации при помощи ключа (Kv), при этом ключ (Kv) вводится в носитель (2) прикладной программы через внешнее устройство (5) управления.

6. Терминал по п.5, отличающийся тем, что линия связи (6) между блоком (3) связи и устройством (5) управления проходит через носитель (2) прикладной программы, который содержит программу (26) маршрутизации для направления данных от блока (3) связи в устройство (5) управления.

7. Терминал по п.1, отличающийся тем, что защищенный сигнал, в результате которого происходит инициализация временных окон записи (31) и считывания (32), генерируется путем открывания сеанса связи между блоком (3) связи и устройством (5) управления.

8. Терминал по п.1, отличающийся тем, что временное окно (31, 32) инициализируется кодированным сигналом, сохраненным на носителе (2) прикладной программы и переданным в блок (3) связи.

9. Терминал по п.8, отличающийся тем, что сигналом, сохраненным на носителе (2) прикладной программы и переданным в блок (3) связи, может быть инициализировано только временное окно записи.

10. Терминал по п.1, отличающийся тем, что носитель (2) прикладной программы и блок (3) связи содержат, каждый, хронологический протокол (12, 13) электронных транзакций, совершенных за данный период времени, при этом хронологические протоколы пересылаются на устройство (5) управления, которое осуществляет сопоставление хронологических протоколов, при этом несоответствие свидетельствует об ошибочной транзакции.

11. Терминал по п.5, отличающийся тем, что устройством (5) управления является сервер.

12. Терминал по п.1, отличающийся тем, что носителем (2) прикладной программы является карманный компьютер типа ПЦС.

13. Терминал по п.1, отличающийся тем, что носитель (2) прикладной программы содержит прикладную программу обработки билетов.

14. Терминал по п.1, отличающийся тем, что носителем является бесконтактная карточка считывания.

15. Система электронных транзакций, отличающаяся тем, что содержит устройство (5) управления и, по меньшей мере, один терминал по любому из предыдущих пунктов.

16. Система по п.15, отличающаяся тем, что устройство (5) управления и блок (3) связи осуществляют связь в ходе сеанса, защищенного путем взаимной аутентификации, основанной на ключе (Kab), содержащемся в устройстве (5) управления и в блоке (3) связи.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| АВТОМАТИЗИРОВАННАЯ СИСТЕМА ОПЛАТЫ ПРОЕЗДА И КОНТРОЛЯ ПРОЕЗДНЫХ ДОКУМЕНТОВ | 2001 |

|

RU2176106C1 |

| RU 99117300 А (КАЗАНОВСКИЙ Н.И.), 27.01.2000. | |||

Авторы

Даты

2011-02-20—Публикация

2006-04-28—Подача