ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Способы и устройства, соответствующие настоящему изобретению, относятся к домашней сети, в частности к совместному использованию секретной информации устройствами в домашней сети.

УРОВЕНЬ ТЕХНИКИ

Многие ассоциации промышленной стандартизации, которые охватывают альянс цифровых сетей для дома (DLNA), стандарты взаимодействия бытовой аудио- и видеоаппаратуры (HAVi) и универсальную настройку сетевых устройств “подключи и работай” (UPnP), эффективно исследовали технологии домашних сетей.

В домашних сетях используется технология интерфейса удаленного пользователя (RUI), чтобы позволить одному устройству контролировать функции других устройств. Технология RUI основывается на архитектуре клиент-сервер. В технологии RUI клиент RUI выбирает интерфейс пользователя (UI) на сервере RUI, а пользователь управляет сервером RUI через UI на клиенте RUI.

В среде домашней сети пользователь может использовать через RUI услуги электронной торговли, услуги покупок из дома и подобные услуги. Уязвимость системы безопасности современной технологии RUI может привести к угрозе кражи злоумышленником важной личной информации, такой как номера социального страхования и номера кредитной карточки. Например, когда стеки протоколов для услуги покупок из дома работают только через RUI, поддерживающего телеприставку, пользователь выбирает RUI телеприставки для RUI, поддерживающего ТВ, чтобы использовать этот RUI для получения услуг покупки из дома. При этом важную личную информацию можно передавать и принимать между TV и телеприставкой, и личная информация может стать доступной находящемуся в домашней сети злоумышленнику. Поэтому требуется способ безопасной передачи и приема сообщений между устройствами домашней сети. Соответственно, важно совместно использовать секретную информацию типа сеансового ключа между устройствами домашней сети так, чтобы воспрепятствовать злоумышленнику.

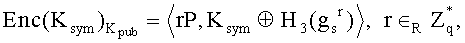

На Фиг.1 представлена схема, иллюстрирующая атаку ”человек посередине” (MITM) в протоколе удаленного рабочего стола (RDP).

Как показано на Фиг.1, клиент, который пытается получить доступ к серверу, не зная этого, открывает злоумышленнику доступ к устройству для ”спуфинга” (имитация соединения) службы имен доменов (DNS), подделки протокола разрешения адресов (ARP) или других подобных действий. Сначала сервер и клиент пытаются обменяться случайными числами Rs и Rc для создания сеансового ключа. В этот момент злоумышленник перехватывает открытый ключ и случайное число Rs сервера и передает клиенту фальшивый открытый ключ P, зашифрованный другим случайным числом Rs'. Клиент принимает фальшивый открытый ключ P, зашифрованный случайным числом Rs', за истинный открытый ключ сервера и передает зашифрованное случайное число Rs. Злоумышленник получает случайное число клиента Rc путем расшифровки сообщения, передаваемого от клиента, и передает на сервер случайное число Rc, зашифрованное при помощи открытого ключа. В результате злоумышленник может перехватывать сообщения между сервером и клиентом.

Для того чтобы предотвратить атаку в инфраструктуре открытого ключа (PKI), используют сертификат для определения, является ли фальшивым открытый ключ сервера. Однако для использования сертификата требуется Центр сертификации. Кроме того, процесс подтверждения сертификата для клиента требует большого объема вычислений, которые в результате увеличивают нагрузку домашней сети. Поэтому имеется потребность в способе безопасного совместного использования секретной информации устройствами в домашней сети с малым количеством вычислений безо всякого сертификата.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Настоящее изобретение предоставляет устройство и способ безопасного совместного использования секретной информации устройствами в домашней сети безо всякого сертификата.

В соответствии с настоящим изобретением можно реализовать совместное использование секретной информации устройствами в домашней сети посредством защищенного сеанса безо всякого Центра сертификации или сертификата. Соответственно, можно уменьшить сетевой трафик за счет исключения обмена сертификатами в домашней сети и избежать сложных вычислений за счет отмены сверки сертификатов в устройствах домашней сети.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг.1 иллюстрирует и поясняет атаку ”человек посередине” в протоколе удаленного рабочего стола (RDP).

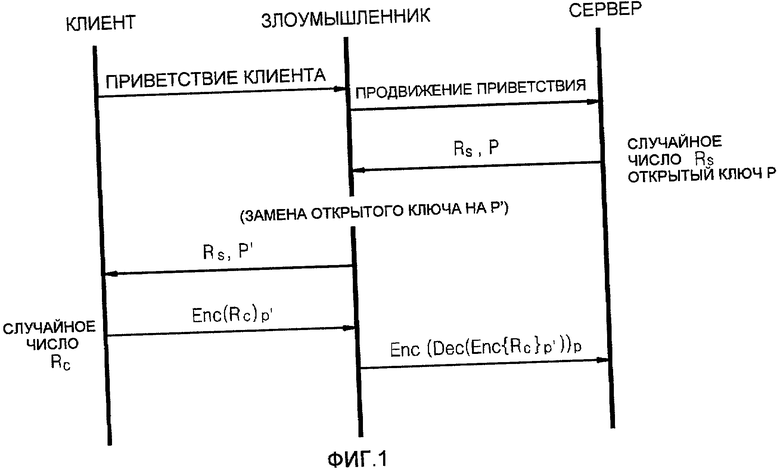

Фиг.2 представляет собой функциональную блок-схему, иллюстрирующую способ защищенного приема секретной информации первым устройством со второго устройства в домашней сети в соответствии с примером варианта осуществления настоящего изобретения.

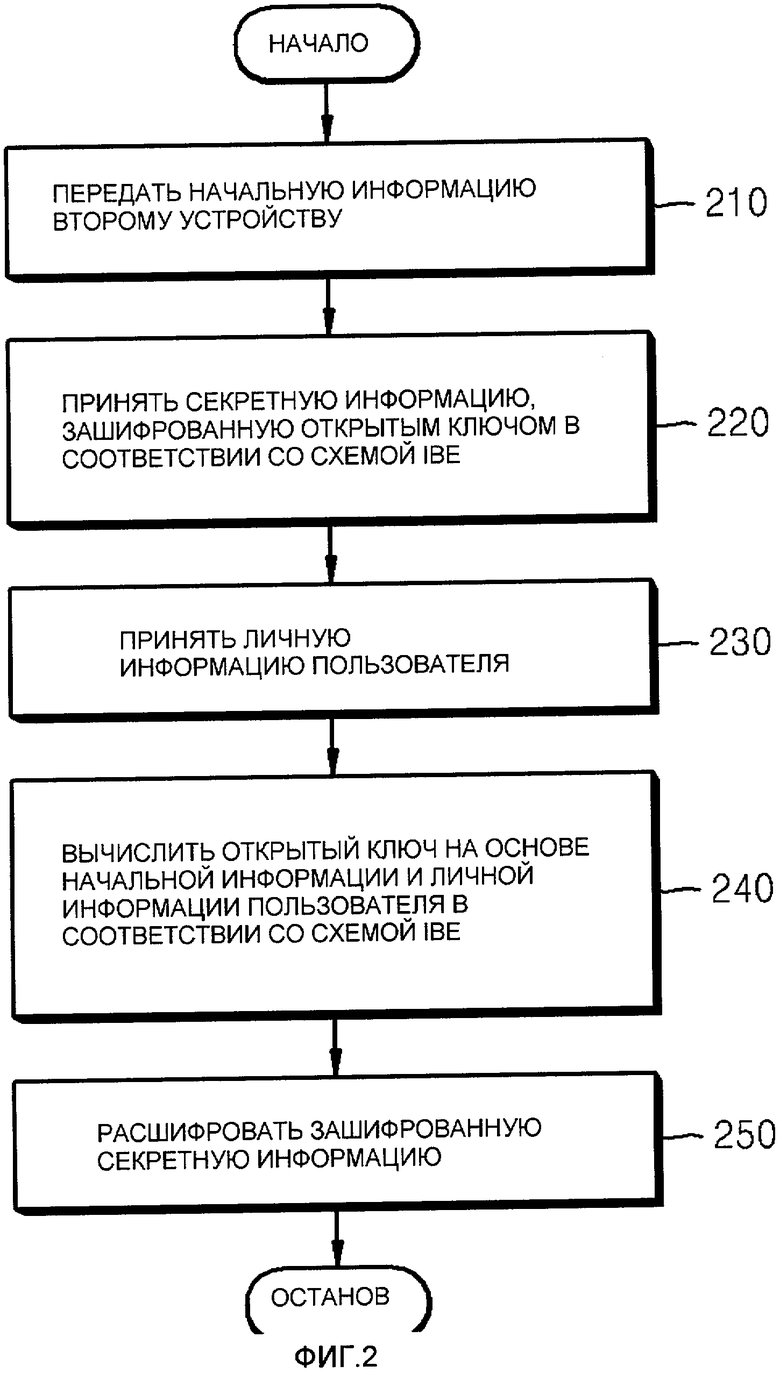

Фиг.3 представляет собой функциональную блок-схему, иллюстрирующую способ защищенной передачи секретной информации вторым устройством на первое устройство в домашней сети в соответствии с другим примером варианта осуществления настоящего изобретения.

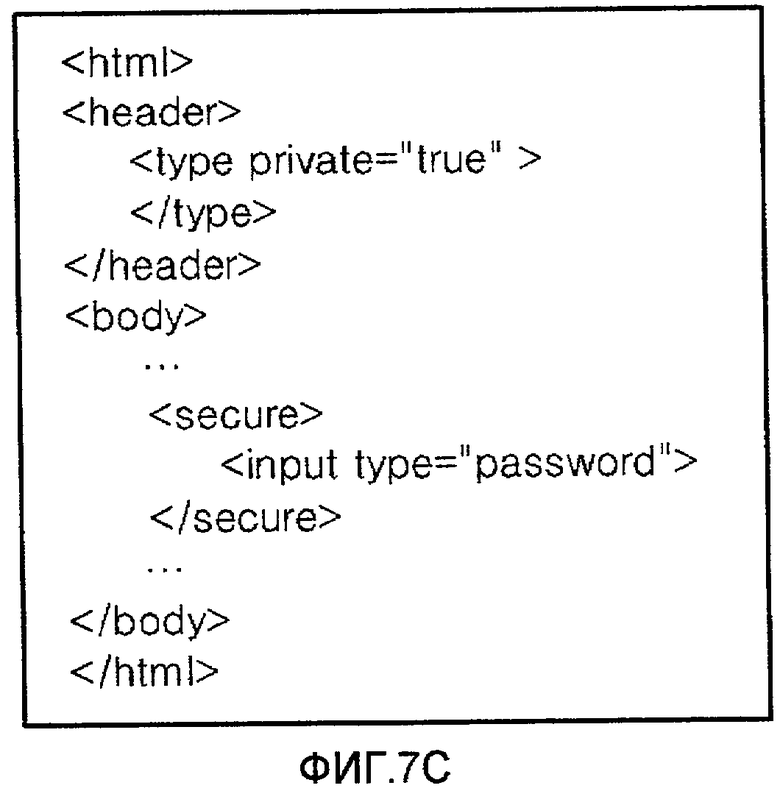

Фиг.4 представляет собой функциональную блок-схему, объясняющую способ связи между первым и вторым устройствами в соответствии с первым примером варианта осуществления настоящего изобретения.

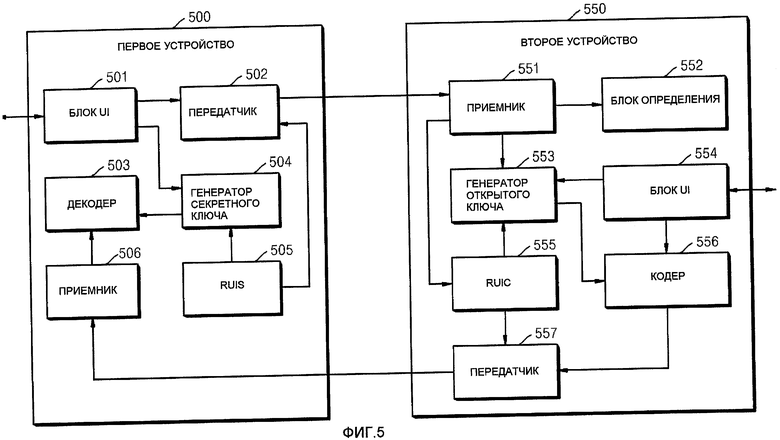

Фиг.5 представляет собой схему конфигураций первого и второго устройств, осуществляющих между собой связь в домашней сети в соответствии с первым примером варианта осуществления настоящего изобретения.

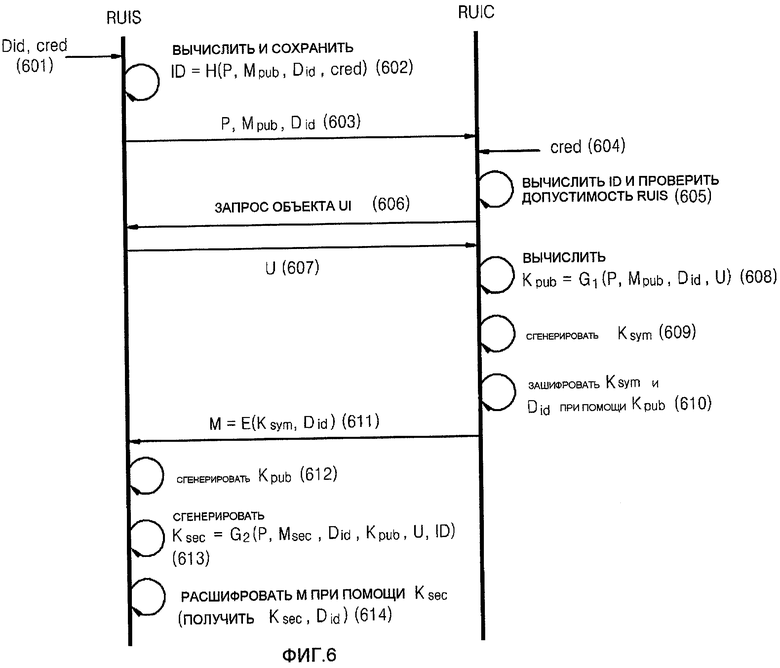

Фиг.6 представляет собой функциональную блок-схему, объясняющую способ связи между первым и вторым устройствами в соответствии со вторым примером варианта осуществления настоящего изобретения.

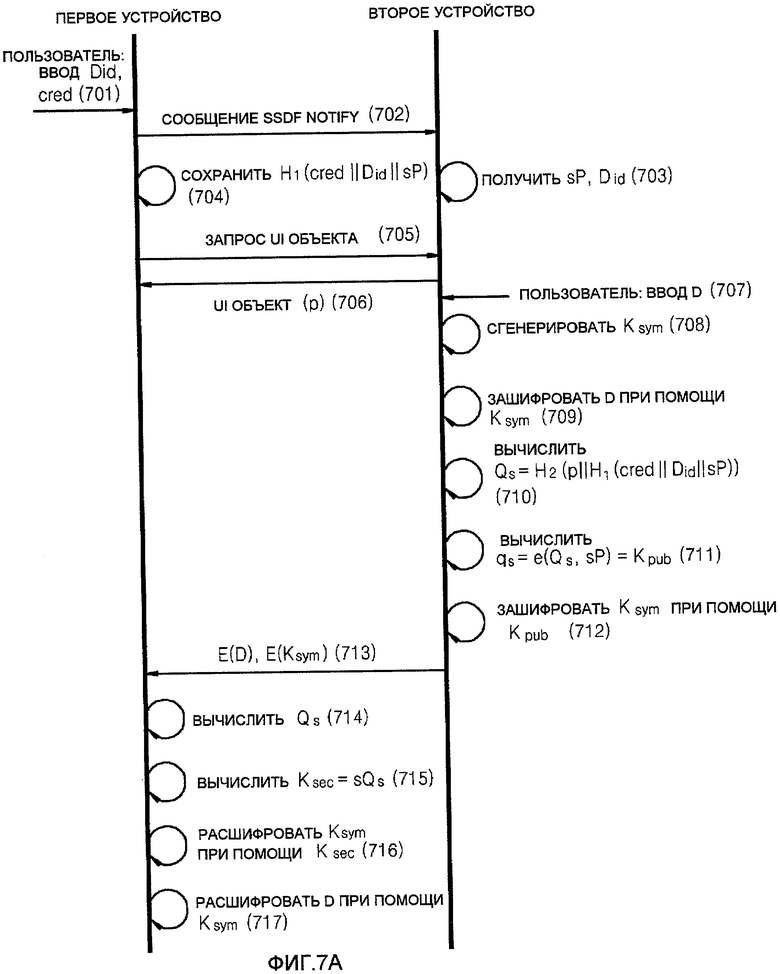

Фиг.7А представляет собой функциональную блок-схему, объясняющую способ связи между первым и вторым устройствами в соответствии с третьим примером варианта осуществления настоящего изобретения.

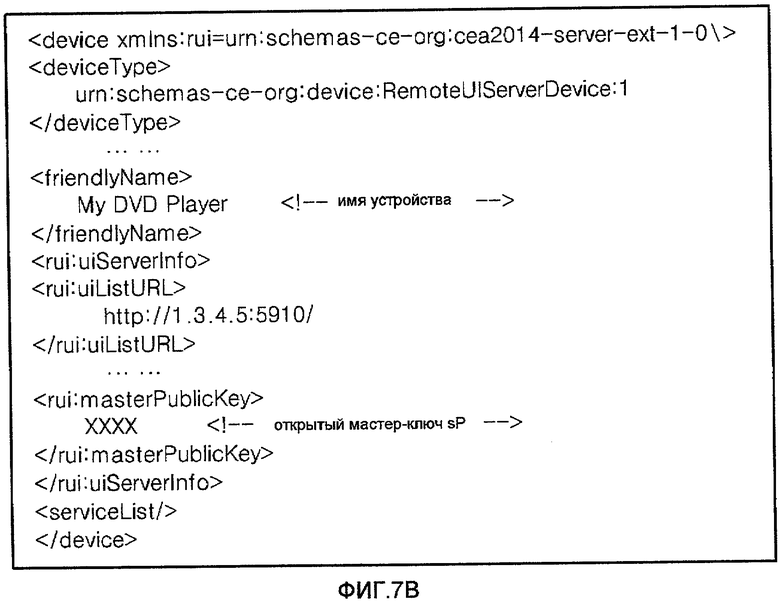

Фиг.7В представляет собой схему, иллюстрирующую описание универсального устройства "подключи и работай" (UPnP) для первого устройства в третьем примере варианта осуществления настоящего изобретения.

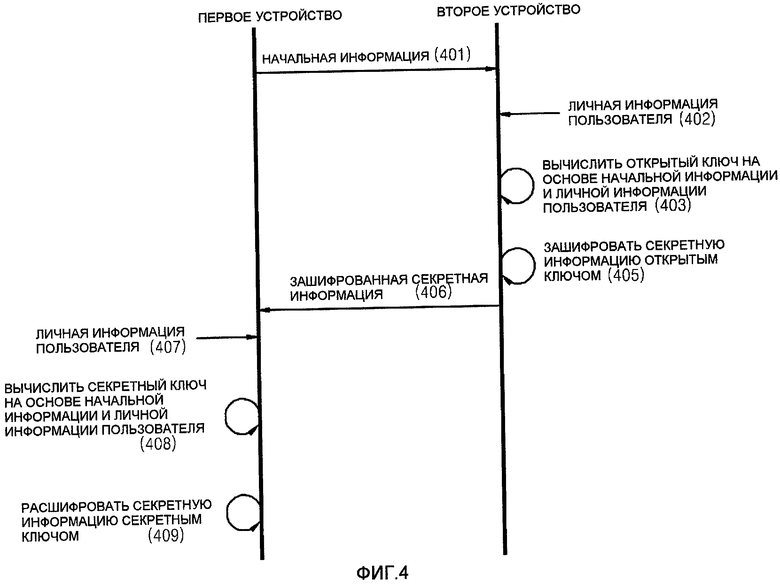

Фиг.7С представляет собой схему, иллюстрирующую страницу HTML с бытовой электроникой (СЕ), которую первое устройство предоставляет в качестве объекта для интерфейса пользователя (UI) второму устройству в третьем примере варианта осуществления настоящего изобретения.

НАИЛУЧШИЙ ВАРИАНТ

Согласно одному аспекту настоящего изобретения, предусмотрен способ связи первого устройства домашней сети со вторым устройством; причем способ содержит этапы, на которых: передают заранее заданную начальную информацию второму устройству; принимают от второго устройства сообщение, включающее в себя секретную информацию, зашифрованную при помощи заранее заданного открытого ключа; генерируют секретный ключ, соответствующий открытому ключу, на основе начальной информации и личной информации, вводимой пользователем в первое устройство в соответствии с заранее заданной схемой идентификационной методики шифрования (IBE); и расшифровывают вторым устройством содержащуюся в сообщении секретную информацию при помощи секретного ключа, причем открытый ключ генерируется на основе начальной информации и личной информации, вводимой пользователем во второе устройство в соответствии со схемой IBE.

Первое устройство может быть сервером RUI (интерфейс удаленного пользователя), а второе устройство может быть клиентом RUI, а начальная информация может включать в себя объект UI, который сервер RUI предоставляет клиенту RUI.

Начальная информация может включать в себя открытый мастер-ключ первого устройства и параметры IBE, используемые в схеме IBE.

Согласно другому аспекту настоящего изобретения, предусмотрен машиночитаемый носитель, на котором реализована компьютерная программа для способа, описанного выше.

Согласно другому аспекту настоящего изобретения, предусмотрен прибор, позволяющий первому устройству безопасно связываться со вторым устройством в домашней сети, причем устройство содержит: передатчик, который передает заранее заданную начальную информацию второму устройству; приемник, который принимает от второго устройства сообщение, включающее в себя секретную информацию, зашифрованную при помощи заранее заданного открытого ключа; генератор секретного ключа, который генерирует секретный ключ, соответствующий открытому ключу, на основе начальной информации и личной информации, вводимой пользователем в первое устройство в соответствии с заранее заданной схемой идентификационной методики шифрования (IBE); и декодер, который расшифровывает содержащуюся в сообщении секретную информацию, используя секретный ключ, при этом открытый ключ генерируется вторым устройством на основе начальной информации и личной информации, вводимой пользователем во второе устройство в соответствии со схемой IBE.

Первое устройство может быть сервером RUI (интерфейс удаленного пользователя), а второе устройство может быть клиентом RUI, а начальная информация может включать в себя объект UI, который сервер RUI предоставляет клиенту RUI.

Начальная информация может включать в себя открытый мастер-ключ первого устройства и параметры IBE, используемые в схеме IBE.

Согласно другому аспекту настоящего изобретения, предусмотрен способ связи второго устройства с первым устройством в домашней сети, причем способ содержит этапы, на которых: принимают заранее заданную начальную информацию с первого устройства; генерируют открытый ключ на основе начальной информации и личной информации, вводимой пользователем в соответствии с заранее заданной схемой идентификационной методики шифрования (IBE); шифруют секретную информацию с использованием открытого ключа; и передают первому устройству сообщение, включающее в себя зашифрованный открытый ключ.

Согласно другому аспекту настоящего изобретения, предусмотрен прибор, который позволяет второму устройству безопасно связываться с первым устройством в домашней сети; причем устройство содержит: приемник, который принимает заранее заданную начальную информацию от первого устройства; генератор открытого ключа, который генерирует открытый ключ, на основе начальной информации и личной информации, вводимой пользователем в соответствии с заранее заданной схемой идентификационной методики шифрования (IBE); кодер, который зашифровывает секретную информацию, используя открытый ключ; и передатчик, который передает первому устройству сообщение, включающее в себя зашифрованный открытый ключ.

Устройство, позволяющее второму устройству безопасно связываться с первым устройством в домашней сети; причем устройство содержит: приемник, который принимает заранее заданную начальную информацию от первого устройства; генератор открытого ключа, который генерирует открытый ключ на основе начальной информации и личной информации, вводимой пользователем в соответствии с заранее заданной схемой идентификационной методики шифрования (IBE); кодер, шифрующий секретную информацию с помощью открытого ключа; передатчик, который передает на первое устройство сообщение, включающее в себя зашифрованный открытый ключ; причем начальная информация включает в себя информацию для идентификации первого устройства, и причем сообщение получают с помощью шифрования секретной информации и информации для идентификации первого устройства с использованием открытого ключа; и блок определения, который определяет на основе информации для идентификации устройства и заранее заданного списка, является ли первое устройство допустимым, причем в результате определения, только при допустимом первом устройстве осуществляется генерация открытого ключа, шифрование секретной информации и передача сообщения.

ВАРИАНТ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

В настоящем изобретении устройства домашней сети генерируют ключи на основе личной информации, вводимой пользователем в соответствии с заранее заданной схемой идентификационной методики шифрования (IBE).

Схема IBE представляет собой систему шифрования открытого ключа, позволяющую использовать любую последовательность знаков в качестве допустимого открытого ключа. В схеме IBE передатчик сообщения может передавать зашифрованное сообщение с произвольной информацией, представляющей собой идентификацию приемника сообщения. Например, передатчик может использовать адрес электронной почты приемника в качестве открытого ключа.

Приемник расшифровывает зашифрованное сообщение с помощью секретного ключа, который может быть получен от надежной третьей стороны. Третью сторону называют генератором личного ключа (PKG). Секретный ключ можно рассчитать с помощью мастер-ключа, то есть секретной информацией обладает только PKG. Схема IBE описана во многих документах, включая статью Д.Боне и М.Франклина, озаглавленную "Идентификационная методика шифрования с помощью вейлевских пар". Подробное ее описание здесь не приведено.

Настоящее изобретение далее будет описано более подробно со ссылкой на приложенные чертежи, на которых показаны примеры вариантов осуществления настоящего изобретения.

На Фиг.2 представлена блок-схема, иллюстрирующая способ безопасного приема первым устройством секретной информации от второго устройства в домашней сети в соответствии с вариантом осуществления настоящего изобретения.

На этапе 210 первое устройство передает начальную информацию второму устройству. Вся вместе начальная информация представляет собой информацию, которую второе устройство использует для создания открытого ключа первого устройства. Начальная информация может включать в себя: мастер-ключ первого устройства, параметры IBE, информацию для идентификации первого устройства и другую подобную информацию, используемую в схеме IBE.

В случае, когда первое и второе устройства являются универсальными устройствами “подключи и работай” (UPnP), начальная информация может быть предоставлена во второе устройство через сообщение описания первого устройства.

Кроме того, в случае, когда первое устройство является сервером интерфейса удаленного пользователя (RUI), а второе устройство клиентом RUI, начальная информация может включать в себя объект UI, который первое устройство предоставляет второму устройству. В этом случае обеспечивается целостность объекта UI. Детальное описание этого будет дано позже.

На этапе 220 первое устройство принимает зашифрованную секретную информацию от второго устройства. Зашифрованная секретная информация сгенерирована при помощи шифрования с использованием открытого ключа первого устройства. Второе устройство вычисляет открытый ключ первого устройства, используя заранее заданную начальную информацию и мандат. Поэтому пользователю требуется ввести дополнительный мандат во второе устройство.

Секретная информация должна распределяться между первым и вторым устройствами, но она не ограничивается конкретным использованием и типом. Например, сеансовый ключ, используемый для связи между первым и вторым устройствами, может быть включен в секретную информацию.

На этапе 230 пользователь вводит в первое устройство личную информацию. Личная информация пользователя - это информация типа пароля, которую знает только пользователь. В дальнейшем личная информация пользователя упоминается как мандат.

На этапе 240 первое устройство генерирует секретный ключ на основе начальной информации и мандата в соответствии со схемой IBE. Схема IBE, использующаяся в этом процессе, такая же, как схема IBE, использующаяся в процессе, где второе устройство вычисляет открытый ключ для первого устройства.

В настоящем варианте осуществления изобретения, поскольку первое устройство генерирует секретный ключ в соответствии со схемой IBE, предполагается, что PKG встроен в первое устройство или существует защищенный канал связи между первым устройством и внешним PKG. То же предположение имеет место в последующем описании.

На этапе 250 первое устройство расшифровывает зашифрованную секретную информацию на основе секретного ключа.

Вследствие вышеупомянутых способов, хотя злоумышленник и приобретает всю информацию, передаваемую и принимаемую первым и вторым устройствами, злоумышленник не может знать мандат пользователя, и соответственно злоумышленник не может точно вычислить открытый ключ. В результате первое устройство не выполняет расшифровку секретной информации при помощи секретного ключа, вычисленного первым устройством, и, поэтому, первое устройство не может опознать другую сторону как истинное второе устройство. Кроме того, если объект UI фальшивый, первое устройство не может расшифровать секретную информацию, и соответственно может быть обеспечена целостность объекта UI.

Поэтому, в соответствии с настоящим изобретением не требуется использовать отдельный механизм (например, код проверки подлинности сообщения (МАС)) для обеспечения целостности сообщения, передаваемого и принимаемого устройствами.

Кроме того, в случае, когда принятое сообщение (этап 220) не является сообщением, зашифрованным на основе секретной информации, а является сообщением, зашифрованным с помощью открытого ключа на основе информации для идентификации первого устройства, а также секретной информации в соответствии со схемой IBE, первое устройство может сравнить результат расшифровки сообщения с информацией для идентификации первого устройства, чтобы первое устройство могло более точно опознать другую сторону.

Фиг.3 представляет собой функциональную блок-схему, иллюстрирующую способ защищенной передачи секретной информации вторым устройством на первое устройство в домашней сети в соответствии с другим вариантом осуществления настоящего изобретения.

На этапе 310 второе устройство принимает начальную информацию от первого устройства. Как описано выше, начальная информация может включать в себя: открытый мастер-ключ первого устройства, параметры IBE, информацию для идентификации первого устройства и другую подобную информацию, используемую в схеме IBE.

Кроме того, в случае, когда первое устройство является сервером RUI, а второе устройство клиентом RUI, начальная информация может включать в себя объект UI, который первое устройство предоставляет второму устройству.

На этапе 320 второе устройство определяет на основе информации для идентификации первого устройства, содержащейся в начальной информации, и списка отмененных устройств, является ли первое устройство недопустимым устройством, которое удалено в домашней сети. Список отмененных устройств - это база данных, в которой регистрируется информация для идентификации устройств, которые пользователь отменил. Список отмененных устройств может храниться на втором устройстве или на удаленном устройстве хранения. Поскольку второе устройство производит операцию определения, пользователь, который лишился устройства в домашней сети или удалил устройство из домашней сети, может зарегистрировать информацию для идентификации ассоциированного устройства в списке отмененных устройств вместо изменения мандата. Предпочтительно, но необязательно, чтобы информация для идентификации устройства регистрировалась в списке отмененных устройств в формате дайджеста, вычисленного с помощью пользовательского мандата.

На этапе 330 второе устройство принимает личную информацию пользователя, то есть мандата, вводимого пользователем.

На этапе 340 второе устройство вычисляет открытый ключ первого устройства на основе начальной информации и мандата в соответствии со схемой IBE.

На этапе 350 второе устройство зашифровывает секретную информацию с использованием открытого ключа, вычисленного в соответствии со схемой IBE. Как было описано выше, сеансовый ключ, используемый для связи между первым и вторым устройствами, может быть включен в секретную информацию.

На этапе 360 второе устройство передает первому устройству сообщение, включающее в себя зашифрованную секретную информацию.

Как было описано выше, сообщение может быть зашифровано при помощи открытого ключа на основе секретной информации и информации для идентификации первого устройства в соответствии со схемой IBE. В этом случае первое устройство может сравнить результат расшифровки сообщения с информацией для идентификации первого устройства с целью определения, являются ли мандаты, использующиеся для вычисления открытого ключа, ложными или не подделан ли злоумышленником объект UI.

Фиг.4 представляет собой блок-схему, поясняющую способ связи между первым и вторым устройствами в соответствии с первым вариантом осуществления настоящего изобретения.

На этапе 401 первое устройство передает начальную информацию второму устройству.

На этапе 402 пользователь вводит мандат во второе устройство.

На этапе 403 второе устройство вычисляет открытый ключ первого устройства на основе начальной информации и мандата в соответствии со схемой IBE

На этапе 405 второе устройство зашифровывает секретную информацию при помощи открытого ключа.

На этапе 406 второе устройство передает первому устройству зашифрованную секретную информацию.

На этапе 407 пользователь вводит мандат в первое устройство.

На этапе 408 первое устройство вычисляет секретный ключ на основе секретной информации, переданной второму устройству на этапе 401, и мандата, вводимого пользователем в соответствии со схемой IBE на этапе 407.

На этапе 409 первое устройство расшифровывает зашифрованную секретную информацию при помощи секретного ключа.

Фиг.5 представляет собой схему, иллюстрирующую конфигурации первого устройства 500 и второго устройства 550, связывающихся между собой в домашней сети в соответствии с первым вариантом осуществления настоящего изобретения.

Как показано на Фиг.5 первое устройство 500 включает в себя блок 501 UI, передатчик 502, декодер 503, генератор 504 секретного ключа, сервер 505 RUI и приемник 506.

Блок 501 UI принимает мандат, введенный пользователем. Кроме того, блок 501 UI может принять информацию для идентификации устройства, включая имя устройства.

Передатчик 502 передает на второе устройство 550 начальную информацию, включая параметры IBE. Как описывалось выше, начальная информация может включать в себя объект UI, который сервер 505 RUI предоставляет клиенту 555 RUI во втором устройстве 550. В случае, когда первое устройство 500 и второе устройство 550 являются универсальными устройствами “подключи и работай” (UPnP), передатчик 502 предоставляет второму устройству 550 начальную информацию через сообщение описания первого устройства 500.

Генератор 504 секретного ключа вычисляет секретный ключ на основе мандата и объекта UI в соответствии с заранее заданной схемой IBE.

Приемник 506 принимает от второго устройства 550 секретную информацию, зашифрованную при помощи открытого ключа в соответствии со схемой IBE. Как описано выше, сообщение, принимаемое от второго устройства 550, генерируется путем шифрования при помощи открытого ключа секретной информации и информации для идентификации устройства.

Декодер 503 расшифровывает зашифрованную секретную информацию при помощи секретного ключа, вычисленного генератором 504 секретного ключа. Когда зашифрованная секретная информация зашифровывается совместно с информацией для идентификации первого устройства 500, первое устройство 500 пытается расшифровать информацию для идентификации устройства при помощи секретного ключа, вычисленного в соответствии со схемой IBE для того, чтобы определить, нужно ли получать точную информацию для идентификации первого устройства 500 с целью подтверждения подлинности первого устройства 500.

Второе устройство 550 включает в себя приемник 551, блок 552 определения, генератор 553 открытого ключа, блок 554 UI, клиент 555 RUI, кодер 556 и передатчик 557.

Приемник 551 принимает начальную информацию от первого устройства 500.

Блок 552 определения сравнивает информацию для идентификации первого устройства 500, содержащуюся в начальной информации, и заранее заданный список отмененных устройств, чтобы определить, является ли первое устройство 500 допустимым. Если определено, что первое устройство 500 зарегистрировано в списке отмененных устройств, то второе устройство 550 завершает связь с первым устройством 500.

Блок 554 UI принимает введенный пользователем мандат.

Клиент 555 RUI принимает объект UI от сервера 505 RUI первого устройства 500.

Генератор 553 открытого ключа вычисляет открытый ключ первого устройства 500 на основе начальной информации, мандата и объекта UI в соответствии со схемой IBE.

Кодер 556 зашифровывает секретную информацию при помощи открытого ключа, вычисленного генератором 553 открытого ключа. Предпочтительно, но необязательно зашифровывать секретную информацию совместно с информацией для идентификации первого устройства 500.

Передатчик 557 передает результат шифрования в виде сообщения на первое устройство 500.

Фиг.6 представляет собой функциональную блок-схему, объясняющую способ связи между первым и вторым устройствами в соответствии со вторым вариантом осуществления настоящего изобретения.

Как показано на Фиг.6, первое устройство является сервером RUI, а второе устройство является клиентом RUI.

На этапе 601 пользователь указывает имя Did и мандат первого устройства и вводит имя устройства и мандат в первое устройство.

На этапе 602 первое устройство сохраняет мандат в формате дайджеста, например, H (P, Mpub, Did,cred). Поскольку мандат H может быть уникальным значением для устройства домашней сети, мандат H упоминается как ID. Здесь Р обозначает набор параметров (например, бинарное отображение) схемы IBE, используемый первым и вторым устройствами, Mpub - это открытый мастер-ключ первого устройства, используемый для генерации ключа в соответствии со схемой IBE. Н - это защищенная односторонняя функция, которая совместно используется первым и вторым устройствами.

На этапе 603 первое устройство передает второму устройству параметры Р схемы IBE, открытый мастер-ключ Mpub первого устройства и имя устройства Did. Как описывалось раньше, в случае, когда первое и второе устройства являются устройствами UPnP, информация может быть передана второму устройству при помощи протокола обнаружения, используемого в сетях UPnP.

На этапе 604 второе устройство принимает мандат пользователя, введенный пользователем.

На этапе 605 второе устройство вычисляет ID=H (P, Mpub, Did, cred) и определяет, зарегистрировано ли вычисленное значение в списке отмененных устройств для проверки допустимости первого устройства. Если вычисленное значение совпадает со значением в списке отмененных устройств, то первое устройство не включают в домен пользователя, и, таким образом, второе устройство завершает связь с первым устройством. В данном варианте осуществления предполагается, что первое устройство является допустимым устройством.

На этапе 606 второе устройство, которое является клиентом RUI, запрашивает объект UI, обозначенный как U, у первого устройства, которое является сервером RUI. На этапе 607 второе устройство принимает объект UI от первого устройства.

На этапе 608 второе устройство вычисляет открытый ключ Kpub при помощи P, Mpub, ID, U и генерирующей функции G1 заранее заданного открытого ключа в соответствии со схемой IBE.

На этапе 609 второе устройство выбирает случайное число в качестве сеансового ключа Ksym. В варианте осуществления изобретения сеансовый ключ Ksym является секретной информацией, которая совместно используется только первым и вторым устройствами.

На этапе 610 второе устройство зашифровывает сеансовый ключ Ksym и имя Did первого устройства при помощи открытого ключа в соответствии со схемой IBE.

На этапе 611 второе устройство передает в первое устройство сообщение, сгенерированное в результате шифрования.

На этапе 612 первое устройство тоже вычисляет открытый ключ Kpub, используя те же приемы обработки, что и второе устройство при выполнении этапа 608.

На этапе 613 первое устройство вычисляет секретный ключ Ksec при помощи P, Msec, Kpub, ID, U и генерирующей функции G2 заранее заданного открытого ключа в соответствии со схемой IBE.

На этапе 614 первое устройство расшифровывает принятое сообщение при помощи секретного ключа Ksec. В результате расшифровки, если не получено допустимое имя Did первого устройства, то первое устройство определяет, что одно из сообщений (например, объект UI), пересылаемых между первым и вторым устройствами, подделано злоумышленником, и, соответственно, первое устройство завершает связь со вторым устройством. Поэтому только в случае, если первое устройство получит допустимое имя устройства, первое и второе устройства будут использовать сеансовый ключ Ksym.

В соответствии с данным вариантом осуществления настоящего изобретения, даже в случае, когда злоумышленник получает всю информацию, передаваемую между первым и вторым устройствами, злоумышленник не может вычислить сеансовый ключ без сведений о мандате пользователя. Кроме того, даже в случае, когда злоумышленник подделает сообщение между первым и вторым устройством, первое устройство может определить подделанное сообщение и завершить связь со вторым устройством. Поэтому наихудшей ситуацией, которую может вызвать злоумышленник, является та, в которой происходит ошибка проверки подлинности сообщений между первым и вторым устройствами.

Фиг.7А представляет собой функциональную блок-схему, объясняющую способ связи между первым и вторым устройством в соответствии с третьим примером варианта осуществления настоящего изобретения.

В данном варианте осуществления изобретения первое устройство является сервером RUI, а второе устройство является клиентом RUI. В варианте осуществления изобретения применяют стандарт домашней сети CEA-2014 от Ассоциации бытовой электроники. CEA-2014 обеспечивает способ связи через браузер в домашней сети UPnP. Согласно CEA-2014 устройства предоставляют UI в виде веб-страниц, отображаемых в стандарте CE-HTML - специальной версии HTML.

Кроме того, в данном варианте осуществления изобретения применяют схему IBE, предложенную Д.Боне и М.Франклином. В схеме IBE используют билинейное приближение Диффи-Хеллмана и модель случайного оракула. Ее подробное описание приведено в указанной выше статье "Идентификационная методика шифрования с помощью вейлевских пар".

В данном варианте осуществления изобретения первое устройство включено в группу G1 с эллиптической кривой целого порядка q и конечным полем G2 целого порядка q, которые связаны бинарным отображением

[Математическое выражение 1]

e: G 1 × G 2 ➔G 2

бинарное отображение е, генератор Р, секретный мастер-ключ,

[Математическое выражение 2]

s

R

Z

q *

R

Z

q *

и соответствующего открытого мастер-ключа sP.

На этапе 701 пользователь вводит имя устройства Did и мандат cred в первое устройство. Например, пользователь может обозначить имя устройства Did как ”мой DVD Проигрыватель”.

На этапе 702 первое устройство осуществляет многоадресную передачу сообщения SSDF NOTIFY во все контрольные точки в домашней сети, используя механизм протокола обнаружения UPnP для того, чтобы передать по всем адресам сеансы и включенные в них устройства. Благодаря действию обнаружения второе устройство получает единый указатель ресурсов (URL) для описания устройства первого устройства и, наконец, реальное описание первого устройства.

Фиг.7В представляет собой схему, иллюстрирующую описание первого устройства в третьем варианте осуществления настоящего изобретения. Как показано на Фиг.7В, описание устройства включает в себя открытый мастер-ключ и имя первого устройства. А именно, на этапе 703 второе устройство получает открытый мастер-ключ Sp и имя устройства Did с помощью описания устройства.

Вернемся к Фиг.7А, на этапе 704 первое устройство сохраняет мандат cred пользователя в форме дайджеста

[Математическое выражение 3]

H 1 (cred||d id ||sP)

с использованием случайного оракула H1.

На этапе 705 второе устройство, которое является клиентом RUI, запрашивает у первого устройства объект UI. На этапе 706 первое устройство передает второму устройству объект p UI, который является CE-HTML страницей.

Фиг.7С представляет собой схему, иллюстрирующую пример объекта UI. Как показано на Фиг.7С, объект р UI должен быть передан на второе устройство с помощью защищенного сеанса с использованием html tag <secure>.

Согласно Фиг.7А, на этапе 707 пользователь вводит секретную информацию, подлежащую передаче. На этапе 708 второе устройство генерирует сеансовый ключ Ksym. Для сеансового ключа Ksym выбирают произвольное значение.

На этапе 709 второе устройство зашифровывает секретную информацию при помощи сеансового ключа Ksym.

На этапе 710 второе устройство вычисляет собственное значение Qs первого устройства, используя следующее уравнение.

[Математическое выражение 4]

Q s =H 2 (p||H 1 (cred||d id ||sP)),

где

[Математическое выражение 5]

H 2 : {0,1} * ➔G 1

есть случайный оракул.

На этапе 711 второе устройство вычисляет результат g отображения при помощи собственного значения Qs, используя уравнение

[Математическое выражение 6]

g s =e(Q s ,sP).

Результат g отображения становится открытым ключом Kpub в соответствии со схемой IBE.

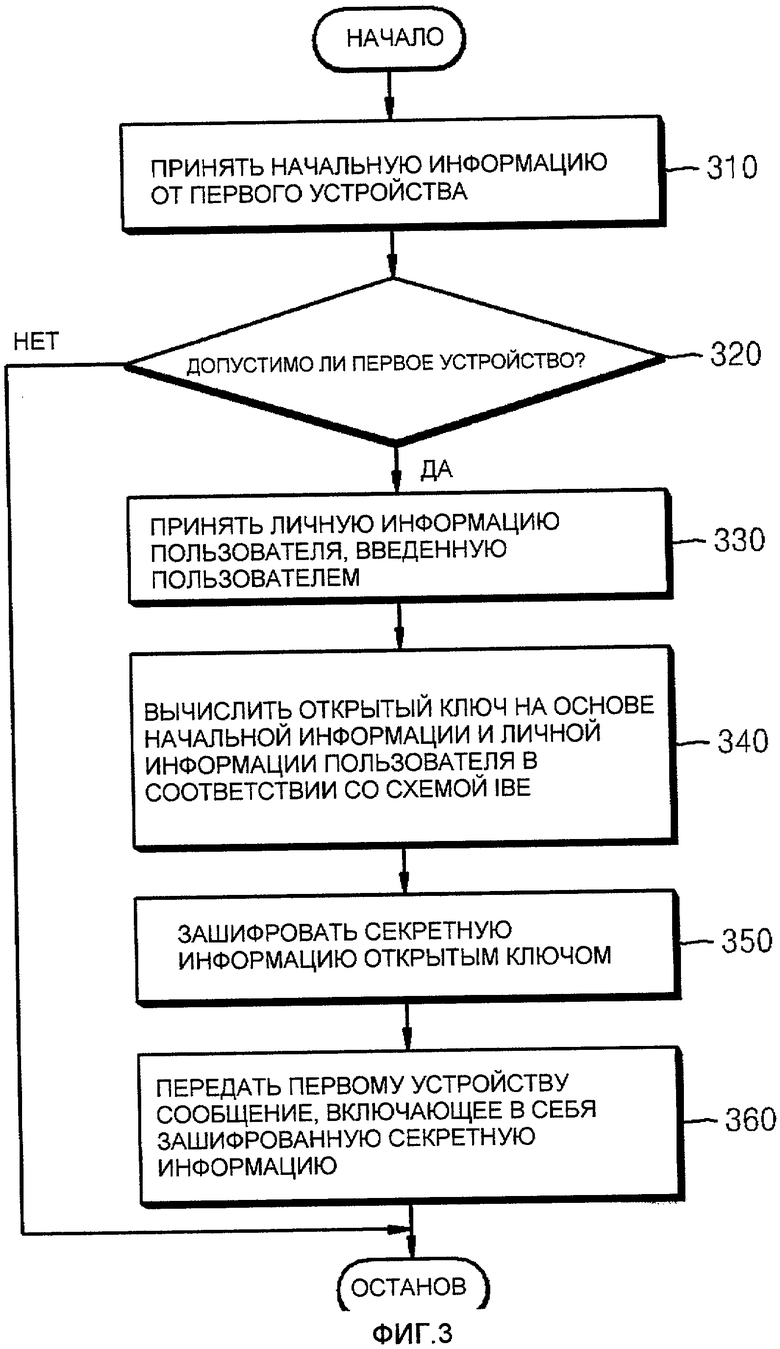

На этапе 712 второе устройство зашифровывает сеансовый ключ Ksym при помощи открытого ключа Kpub в соответствии со схемой IBE с использованием следующего уравнения.

[Математическое выражение 7]

где

[Математическое выражение 8]

H 3 : G 2 ➔{0,1} *

есть случайный оракул.

На этапе 713 второе устройство передает зашифрованную секретную информацию и зашифрованный сеансовый ключ первому устройству при помощи HTTP POST.

На этапе 714 первое устройство вычисляет собственное значение Qs, используя те же процессы, которые выполнялись во втором устройстве на этапе 710.

На этапе 715 первое устройство генерирует секретный ключ Ksec в соответствии со схемой IBE при помощи вычисления

[Математическое выражение 9]

K sec =sQ s .

На этапе 716 первое устройство расшифровывает сеансовый ключ Ksym при помощи секретного ключа Ksec.

На этапе 717 первое устройство расшифровывает секретную информацию D, используя сеансовый ключ Ksym. В результате секретная информация D может совместно использоваться первым и вторым устройствами.

Предлагаемое изобретение может также быть реализовано в виде машиночитаемых кодов на пригодном для записи компьютером носителе. Машиночитаемый носитель для записи может представлять собой любое устройство хранения данных, которое способно хранить данные, в дальнейшем считываемые компьютерной системой. Примерами машиночитаемого носителя для записи могут служить постоянные запоминающие устройства (ROM), оперативные запоминающие устройства (RAM), CD-ROM, магнитные ленты, магнитные диски и устройства хранения на оптических дисках. Предлагаемое изобретение может также быть реализовано в виде машиночитаемых кодов на пригодном для передачи машиночитаемом носителе. Примером машиночитаемого носителя для передачи могут служить несущие волны (как передача данных через Интернет). Машиночитаемый носитель для записи может также быть распределенным по сети подключенных компьютерных систем таким образом, чтобы считываемый компьютером код мог храниться и выполняться в распределенном режиме.

Хотя настоящее изобретение представлено и описано со ссылкой на примеры вариантов его осуществления, специалисты в данной области техники должны понимать, что в него можно вводить различные изменения формы и деталей, не отклоняясь от сущности и объема действия этого изобретения, указанных в прилагаемой формуле изобретения. Примерные варианты осуществления изобретения следует рассматривать только как описание, и они не носят ограничительного смысла. Поэтому область действия этого изобретения определяется не подробным описанием изобретения, а прилагаемой формулой изобретения, и все различные области действия следует считать включенными в настоящее изобретение.

Изобретение относится к сетевым технологиям, а именно к способу и устройству для совместного использования секретной информации между устройствами домашней сети. Техническим результатом является повышение быстродействия сети. Технический результат достигается тем, что согласно заявленному способу передают заранее заданную начальную информацию второму устройству; принимают сообщение, включающее в себя секретную информацию, зашифрованную при помощи заранее заданного открытого ключа от второго устройства; генерируют секретный ключ, соответствующий открытому ключу, на основе начальной информации и личной информации, вводимой пользователем в первое устройство в соответствии с заранее заданной схемой IBE (основанное на идентификации шифрование); и расшифровывают секретную информацию, включенную в сообщение, при помощи секретного ключа, при этом открытый ключ генерируется вторым устройством на основе начальной информации и личной информации, вводимой пользователем во второе устройство в соответствии со схемой IBE. 8 н. и 18 з.п. ф-лы, 9 ил.

1. Способ связи первого устройства со вторым устройством в домашней сети, содержащий этапы, на которых:

передают заранее заданную начальную информацию второму устройству;

принимают сообщение, включающее в себя секретную информацию, зашифрованную при помощи заранее заданного открытого ключа от второго устройства;

генерируют секретный ключ, соответствующий открытому ключу, на основе начальной информации и личной информации, вводимой пользователем в первое устройство в соответствии с заранее заданной схемой IBE (основанное на идентификации шифрование); и

расшифровывают секретную информацию, включенную в сообщение, при помощи секретного ключа,

при этом открытый ключ генерируется вторым устройством на основе начальной информации и личной информации, вводимой пользователем во второе устройство в соответствии со схемой IBE.

2. Способ по п.1,

в котором первое устройство является сервером RUI (интерфейс удаленного пользователя), а второе устройство является клиентом RUI, и

в котором начальная информация включает в себя объект пользовательского интерфейса (UI), который сервер RUI предоставляет клиенту RUI.

3. Способ по п.1,

в котором начальная информация включает в себя информацию для идентификации первого устройства, и

в котором сообщение получают при помощи шифрования открытым ключом секретной информации и информации для идентификации первого устройства.

4. Способ по п.1, в котором начальная информация включает в себя открытый мастер-ключ первого устройства и параметры IBE, используемые в схеме IBE.

5. Способ по п.1,

в котором первое устройство и второе устройство являются устройствами UPnP (универсальная настройка "подключи и работай"), и

в котором при передаче начальной информации начальную информацию передают второму устройству через документ описания первого устройства.

6. Способ по п.1, в котором секретной информацией является сеансовый ключ, используемый для связи между первым и вторым устройствами.

7. Машиночитаемый носитель, содержащий компьютерную программу для осуществления способа по п.1.

8. Устройство для обеспечения безопасной связи первого устройства со вторым устройством в домашней сети, при этом устройство содержит:

передатчик, который передает заранее заданную начальную информацию второму устройству;

приемник, который принимает от второго устройства сообщение, включающее в себя секретную информацию, зашифрованную при помощи заранее заданного открытого ключа;

генератор секретного ключа, который генерирует секретный ключ, соответствующий открытому ключу, на основе начальной информации и личной информации, вводимой пользователем в первое устройство в соответствии с заранее заданной схемой IBE (основанное на идентификации шифрование); и

декодер, который расшифровывает содержащуюся в сообщении секретную информацию, используя секретный ключ,

при этом открытый ключ генерируется вторым устройством на основе начальной информации и личной информации, вводимой пользователем во второе устройство в соответствии со схемой IBE.

9. Устройство по п.8,

в котором первое устройство является сервером RUI (интерфейс удаленного пользователя), а второе устройство является клиентом RUI, и

в котором начальная информация включает в себя объект пользовательского интерфейса (UI), который сервер RUI предоставляет клиенту RUI.

10. Устройство по п.8,

в котором начальная информация включает в себя информацию для идентификации первого устройства, и

в котором сообщение получают при помощи шифрования открытым ключом секретной информации и информации для идентификации первого устройства.

11. Устройство по п.8, в котором начальная информация включает в себя открытый мастер-ключ первого устройства и параметры IBE, используемые в схеме IBE.

12. Устройство по п.8,

в котором первое устройство и второе устройство являются устройствами UPnP (универсальная настройка "подключи и работай"), и

в котором передатчик передает начальную информацию второму устройству через документ описания первого устройства.

13. Устройство по п.8, в котором секретной информацией является сеансовый ключ, используемый для связи между первым и вторым устройствами.

14. Способ связи второго устройства с первым устройством в домашней сети, содержащий этапы, на которых:

принимают заранее заданную начальную информацию от первого устройства;

генерируют открытый ключ на основе начальной информации и личной информации, вводимой пользователем в соответствии с заранее заданной схемой IBE (основанное на идентификации шифрование);

шифруют секретную информацию при помощи открытого ключа и

передают первому устройству сообщение, включающее в себя секретную информацию;

при этом начальная информация включает в себя информацию для идентификации первого устройства; и

при этом сообщение получают при помощи шифрования открытым ключом секретной информации и информации для идентификации первого устройства.

15. Способ по п.14,

в котором первое устройство является сервером RUI (интерфейс удаленного пользователя), а второе устройство является клиентом RUI, и

в котором начальная информация включает в себя объект пользовательского интерфейса (UI), который предоставляет сервер RUI.

16. Способ по п.14, в котором начальная информация включает в себя открытый мастер-ключ первого устройства и параметры IBE, используемые в схеме IBE.

17. Способ по п.14,

в котором первое устройство и второе устройство являются устройствами UPnP (универсальная настройка "подключи и работай"), и

в котором при приеме начальной информации начальную информацию принимают через документ описания первого устройства.

18. Способ по п.14, в котором секретной информацией является сеансовый ключ, используемый для связи между первым и вторым устройствами.

19. Способ связи второго устройства с первым устройством в домашней сети, содержащий этапы, на которых:

принимают заранее заданную начальную информацию от первого устройства;

генерируют открытый ключ на основе начальной информации и личной информации, вводимой пользователем в соответствии с заранее заданной схемой IBE (основанное на идентификации шифрование);

зашифровывают секретную информацию при помощи открытого ключа;

передают первому устройству сообщение, включающее в себя зашифрованную секретную информацию;

при этом начальная информация включает в себя информацию для идентификации первого устройства, и

при этом сообщение получают при помощи шифрования открытым ключом секретной информации и информации для идентификации первого устройства; и

определяют на основе информации для идентификации устройства и заранее заданного списка, является ли первое устройство допустимым,

при этом в результате определения только при допустимом первом устройстве осуществляется генерация открытого ключа, шифрование секретной информации и передача сообщения.

20. Машиночитаемый носитель, содержащий компьютерную программу для осуществления способа по п.14.

21. Устройство для обеспечения безопасной связи второго устройства с первым устройством в домашней сети, при этом устройство содержит:

приемник, который принимает от первого устройства заранее заданную начальную информацию;

генератор открытого ключа, который генерирует открытый ключ на основе начальной информации и личной информации, вводимой пользователем в первое устройство в соответствии с заранее заданной схемой IBE (основанное на идентификации шифрование);

кодер, который зашифровывает секретную информацию, используя открытый ключ; и

передатчик, который передает в первое устройство сообщение, включающее в себя зашифрованную секретную информацию;

при этом начальная информация включает в себя информацию для идентификации первого устройства, и

при этом сообщение получают при помощи шифрования открытым ключом секретной информации и информации идентификации первого устройства.

22. Устройство по п.21,

в котором первое устройство является сервером RUI (интерфейс удаленного пользователя), а второе устройство является клиентом RUI, и

в котором начальная информация включает в себя объект UI, который предоставляет сервер RUI.

23. Устройство по п.21, в котором начальная информация включает в себя открытый мастер-ключ первого устройства и параметры IBE, используемые в схеме IBE.

24. Устройство по п.21,

в котором первое и второе устройства являются устройствами UPnP (универсальная настройка "подключи и работай"), и

в котором приемник принимает начальную информацию через сообщение описания первого устройства.

25. Устройство по п.21, в котором секретной информацией является сеансовый ключ, используемый для связи между первым и вторым устройствами.

26. Устройство для обеспечения безопасной связи второго устройства с первым устройством в домашней сети, при этом устройство содержит:

приемник, который принимает от первого устройства заранее заданную начальную информацию;

генератор открытого ключа, который генерирует открытый ключ на основе начальной информации и личной информации, вводимой пользователем в соответствии с заранее заданной схемой IBE (идентификационной методики шифрования);

кодер, который зашифровывает секретную информацию, используя открытый ключ,

передатчик, который передает в первое устройство сообщение, включающее в себя зашифрованную секретную информацию;

при этом начальная информация включает в себя информацию для идентификации первого устройства, и

при этом сообщение получают при помощи шифрования открытым ключом секретной информации и информации для идентификации первого устройства; и

блок определения, который определяет на основе информации для идентификации устройства и заданного списка, является ли первое устройство допустимым,

при этом в результате определения только при допустимом первом устройстве осуществляется генерация открытого ключа, шифрование секретной информации и передача сообщения.

| WO 2006049832 А2, 11.05.2006 | |||

| US 2005058294 A1, 17.03.2005 | |||

| US 7103911 B2, 05.09.2006 | |||

| US 6886096 B2, 26.04.2005 | |||

| RU 2004132057 A, 10.04.2006 | |||

| US 2007104323 A1, 10.05.2007 | |||

| RU 2006117530 A, 27.11.2007. |

Авторы

Даты

2011-12-20—Публикация

2008-08-11—Подача