Настоящая заявка испрашивает приоритет Китайской заявки на патент № 200710019.24.1, поданной в Патентное ведомство Китая 8 ноября 2007 года, «A two-way access authentication method», которая полностью включена сюда посредством ссылки.

Область техники, к которой относится изобретение

Настоящее изобретение относится к области беспроводной связи и, в частности, к способу двусторонней аутентификации.

Уровень техники изобретения

В технологии радиочастотной идентификации (RFID) безопасная аутентификация между считывающим устройством/записывающим устройством и электронным информационным блоком должна быть полностью решена перед выполнением безопасной связи. В беспроводных сетях коммуникация между мобильными терминалами и точками доступа или базовыми станциями сталкивается с той же проблемой, например безопасная аутентификация между мобильными терминалами и точками доступа в беспроводной локальной сети (WLAN) и безопасная аутентификация между мобильными терминалами и базовой станции в городской сети (WMAN).

Серии стандартов, такие как 802.11 и 802.16, были установлены IEEE, чтобы улучшить безопасность WLAN и WMAN, обеспечивая безопасный доступ мобильных терминалов к базовым станциям или точкам доступа. Впоследствии были разработаны стандарты 802.11i и 802.16e как поправки, чтобы решить проблему уязвимости безопасности в 802.11 и 802.16 соответственно.

Однако изобретатели в процессе своих исследований обнаружили, что существующие способы двусторонней аутентификации основаны на серверах аутентификации и не могут напрямую реализовать двустороннюю аутентификацию между базовыми станциями или точками доступа и мобильными терминалами. Таким образом, чтобы обеспечить двустороннюю аутентификацию между базовой станцией или точкой доступа и мобильным терминалом, защищенный канал должен быть установлен заранее, используя какой-либо другой протокол системы безопасности между точкой доступа или базовой станцией и сервером аутентификации, затем сервер аутентификации помогает выполнить двустороннюю аутентификацию между базовой станцией или точкой доступа и мобильным терминалом. Любая проблема безопасности защищенного канала может снизить надежность двусторонней аутентификации. Более того, если в сетевую систему необходимо добавить базовую станцию или точку доступа, защищенный канал должен быть установлен вручную между базовой станцией или точкой доступа и сервером аутентификации, что усложняет расширение сетевой системы.

Сущность изобретения

Варианты осуществления изобретения обеспечивают способ двусторонней аутентификации доступа для повышения надежности двусторонней аутентификации.

Вариант осуществления изобретения обеспечивает способ двусторонней аутентификации, включающий в себя отправку первым объектом сообщения запроса аутентификации доступа второму объекту, согласно параметрам системы, заранее определенным третьим объектом, и верификацию вторым объектом подписи, сделанной первым объектом, и, если подпись корректная, вычисление вторым объектом общего главного ключа второго объекта, при этом параметры системы содержат произведение N двух больших простых чисел, целое число е, удовлетворяющее условию gcd(e, ϕ(N))=1, целое число d, удовлетворяющее условию ed≡1(mod ϕ(N)), и сильная односторонняя хэш-функция h с ϕ()- функция Эйлера;

создание вторым объектом сообщения отклика аутентификации доступа, отправка вторым объектом сообщения отклика аутентификации доступа первому объекту, и верификацию первым объектом подписи и кода проверки целостности сообщения для сообщения отклика аутентификации доступа, и, если подпись и код проверки целостности сообщения для сообщения отклика аутентификации доступа оба корректны, вычисление первым объектом общего главного ключа первого объекта; и

отправку первым объектом сообщения подтверждения аутентификации доступа второму объекту, верификацию вторым объектом целостности сообщения подтверждения аутентификации доступа, и, если верификация прошла успешно, общие главные ключи первого и второго объектов являются согласованными, вследствие этого достигая выполнения аутентификации доступа.

Предпочтительно, чтобы верификация первым объектом подписи и кода проверки целостности сообщения для сообщения отклика аутентификации доступа включала в себя определение, является ли случайное число, используемое вторым объектом в сообщении отклика аутентификации доступа, случайным числом, сгенерированным первым объектом; если это так, определение, является ли истинным уравнение S e≡ID2∙t h(t║M)(modN); если уравнение истинно, определение, является ли достоверным код проверки целостности сообщения области Sig2 и всех предшествующих областей области Sig2 в сообщении отклика аутентификации доступа.

Предпочтительно, чтобы верификация вторым объектом целостности сообщения подтверждения аутентификации доступа включала в себя верификацию, является ли случайное число, используемое первым объектом в сообщении подтверждения аутентификации доступа, случайным числом, созданным вторым объектом; и если это так, определение, является ли достоверным код проверки целостности сообщения области N2 и всех предшествующих областей области N2 в сообщении подтверждения аутентификации доступа.

Вариант осуществления изобретения дополнительно раскрывает способ двусторонней аутентификации доступа, включающий в себя отправку первым объектом сообщения запроса аутентификации доступа второму объекту, согласно параметрам системы, заранее определенным третьим объектом, и верификацию вторым объектом подписи, сделанной первым объектом, если подпись корректна, вычисление вторым объектом общего главного ключа второго объекта, в котором параметры системы включают произведение N двух больших простых чисел, целое число е, удовлетворяющее условию gcd(e, ϕ(N))=1, целое число d, удовлетворяющее условию ed=1(mod ϕ(N)), и сильную одностороннюю хэш-функцию h, где ϕ()- функция Эйлера; отправку вторым объектом сообщения запроса верификации идентичности третьему объекту, верификацию третьим объектом достоверности идентичности первого и второго объектов и отправку сообщения отклика верификации идентичности второму объекту, и верификацию вторым объектом идентичности первого объекта, согласно сообщению отклика верификации идентичности; если идентичность первого объекта корректна, создание вторым объектом сообщения отклика аутентификации доступа и отправку вторым объектом сообщения отклика аутентификации доступа первому объекту, и верификацию первым объектом подписи и кода проверки целостности сообщения для сообщения отклика аутентификации доступа, и если подпись и код проверки целостности сообщения для сообщения отклика аутентификации доступа оба корректны, вычисление первым объектом общего главного ключа первого объекта; и

отправку первым объектом сообщения подтверждения аутентификации доступа второму объекту, верификацию вторым объектом целостности сообщения подтверждения аутентификации доступа, и, если верификация прошла успешно, общие главные ключи первого и второго объектов являются согласованными, таким образом завершается процесс аутентификации доступа.

Предпочтительно, чтобы верификация первым объектом подписи и кода проверки целостности сообщения для сообщения отклика аутентификации доступа включала в себя проверку, является ли случайное число, используемое вторым объектом в сообщении отклика аутентификации доступа, случайным числом, созданным первым объектом, если это так, определение, является ли уравнение Se=ID2∙th(t║M)(modN) истинным, если уравнение истинно, определение, является ли достоверным код проверки целостности сообщения области Sig2 и всех предшествующих областей области Sig2 в сообщении отклика аутентификации доступа.

Предпочтительно, чтобы верификация вторым объектом целостности сообщения подтверждения аутентификации доступа включала в себя верификацию, является ли случайное число, используемое первым объектом в сообщении подтверждения аутентификации доступа, случайным числом, сгенерированным вторым объектом; и, если это так, определение, является ли достоверным код проверки целостности сообщения области N2 и всех предыдущих областей области N2 в сообщении подтверждения аутентификации доступа.

Как видно из вышеизложенного варианта осуществления изобретения, аутентификация между первым и вторым объектами не требует наличия сервера аутентификации, нет необходимости устанавливать защищенный канал между третьим и любым из первого и второго объектов, а первый и второй объекты могут напрямую выполнять двустороннюю аутентификацию. Более того, основанный на идентичности механизм открытого ключа и механизм фоновой верификации достоверности идентичности WAPI совмещены, обеспечивая следующие преимущества: сокращенная нагрузка на поддержку: в отличие от традиционных механизмов открытого ключа, основанных на цифровых сертификатах, основанный на идентичности механизм открытого ключа настоящего изобретения не требует поддержки инфраструктуры открытого ключа (PKI); сокращенные служебные сигналы связи: нет необходимости передавать цифровые сертификаты во время аутентификации, таким образом сокращая служебные сигналы связи; недостаток механизма открытого ключа, основанного на идентичности, в том, что проверка достоверности идентичностей достаточно сложна, может быть избегнут комбинацией механизма верификации идентичности WAPI; в отличие от WAPI, TTP подпись во время верификации идентичности может быть сделана с помощью традиционных алгоритмов открытого ключа или с помощью основанных на идентичности алгоритмов открытого ключа; широкая применимость: аутентификация, включая двустороннюю аутентификацию, может быть выполнена согласно изобретению во всех видах проводных и беспроводных сетей.

Краткое описание чертежей

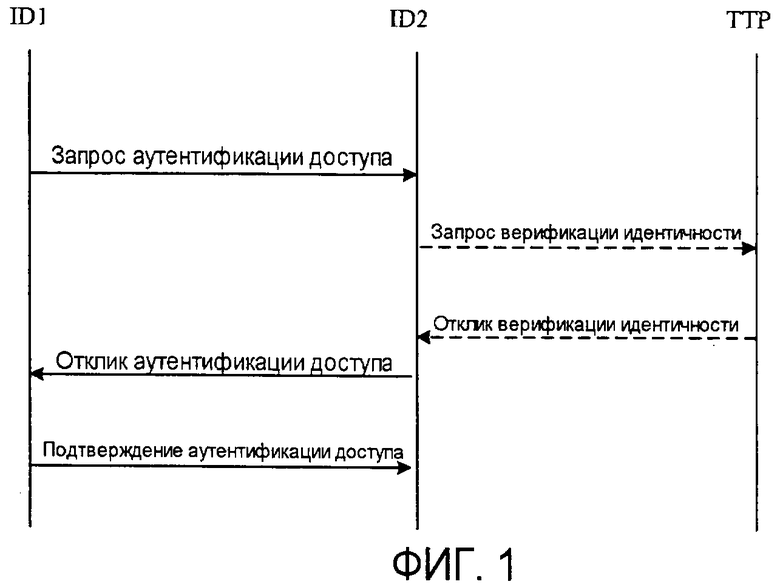

Фиг.1 изображает блок-схему последовательности операций способа двусторонней аутентификации доступа согласно варианту осуществления изобретения.

Подробное описание изобретения

Способ согласно изобретению реализован с пользующейся доверием третьей стороной (TTP), которая может быть сервером аутентификации или любыми другими устройствами, разрешающими производить аутентификацию. TTP отвечает за физическую идентификацию идентичности объекта пользователя, создавая параметры системы и устанавливая параметры пользователя.

На фиг.1 изображена блок-схема последовательности операций способа двусторонней аутентификации доступа согласно варианту осуществления изобретения. Конкретная реализация описана ниже:

Шаг 1. Вначале TTP устанавливает параметры системы, которые включают в себя:

N: произведение двух больших простых чисел;

e: целое число, удовлетворяющее условию gcd(e, ϕ(N))=1, где ϕ() - функция Эйлера;

d: целое число, удовлетворяющее ed=1modϕ(N)); и

сильная односторонняя хэш-функция h:{0,1}*→Z ϕ(N).

d - закрытый ключ системы, т.е. главный ключ, и (N,e,h) - параметры, которые могут быть раскрыты.

TTP отвечает за хранение в секрете закрытого ключа d системы.

Каждый объект пользователя может вычислить свой собственный закрытый ключ с помощью TTP. Практически представим, что IDi представляет идентичность, которая может уникально определить объект i пользователя. Таким образом, после физической идентификации идентичности объекта I пользователя TTP генерирует для объекта пользователя закрытый ключ g i ←IDi d(modN), где i=1,2.

Вышеизложенный шаг выполняется при первом использовании и, когда параметры системы установлены, нет необходимости выполнять этот шаг постоянно в последующих процессах.

Шаг 2. Первый объект отправляет сообщение запроса доступа второму объекту, второй объект осуществляет верификацию подписи первого объекта, и, если подпись верная, вычисляется общий главный ключ второго объекта.

В вышеизложенном шаге сообщение запроса доступа включает в себя области:

где Область ID1: информация идентичности первого объекта;

Область ID2: информация идентичности второго объекта;

Область N1: случайное число, произведенное первым объектом;

Область TPK1: временный открытый ключ Y1 для D-H обмена ключом, который выбран первым объектом и имеет соответствующий закрытый ключ X1; и

Область Sig1: подпись, сделанная первым объектом области TPK1 и всех предшествующих областей области TPK1, в форме: (s,t). Она вычисляется следующим образом: предположим, M есть область TPK1 и всех предшествующих областей области TPK1 сообщения, тогда мы имеем t=r e(modN) и s=g 1·r h(t║M)(modN).

Шаг 3. Второй объект создает сообщение отклика аутентификации доступа и отправляет сообщение отклика аутентификации доступа первому объекту, первый объект осуществляет верификацию подписи и кода проверки целостности сообщения отклика аутентификации доступа, посланного вторым объектом, и, если они верны, вычисляется общий главный ключ первого объекта MK.

В вышеизложенном шаге сообщение отклика аутентификации доступа включает в себя области:

где Область ID1: информация идентичности первого объекта;

Область ID2: информация идентичности второго объекта;

Область N1*: случайное число, используемое вторым объектом;

Область N2: случайное число, произведенное вторым объектом;

Область TPK2: временный открытый ключ Y2 для D-H обмена ключом, который выбран вторым объектом и имеет соответствующий закрытый ключ X2; и

Область Sig2: подпись, сделанная вторым объектом области TPK2 и всех предшествующих областей области TPK2, в форме: (s,t). Она вычисляется следующим образом: предположим, M есть область TPK2 и всех предшествующих областей области TPK2 сообщения, тогда мы имеем t=r e(modN) и s=g 2 ·r h(t║M)(modN); и

Область MIC1: код проверки целостности сообщения области Sig2 и всех предшествующих областей области Sig2, с ключом проверки целостности, полученным из главного ключа MK.

Первый объект, осуществляющий верификацию подписи и кода проверки целостности сообщения для сообщения отклика аутентификации доступа, отправленного вторым объектом, включает в себя: первый объект определяет, является ли случайное число N1*, используемое вторым объектом в сообщении отклика аутентификации доступа, случайным числом, созданным первым объектом, и если не является, сообщение отбрасывается; если является, первый объект определяет, является ли истинным уравнение S e=ID2·t h(t║M)(modN), если не является, сообщение отбрасывается; если является истинным, первый объект вычисляет общий главный ключ MK из (X1, Y2) и определяет, является ли достоверным MIC1, если не является, сообщение отбрасывается; если является достоверным, аутентификация второго объекта завершена успешно, и общий главный ключ MK используется как главный согласованный ключ, который может быть использован для дальнейшего получения ключа шифрования и ключа проверки целостности.

Шаг 4. Первый объект отправляет сообщение подтверждения аутентификации доступа второму объекту, второй объект осуществляет верификацию целостности сообщения подтверждения аутентификации доступа и, если верификация прошла, общие главные ключи первого и второго объектов согласованы, и аутентификация доступа завершена.

В вышеизложенном шаге сообщение подтверждения аутентификации доступа включает в себя области:

где Область ID1: информация идентичности первого объекта;

Область ID2: информация идентичности второго объекта;

Область N1: случайное число, используемое первым объектом;

Область N2*: случайное число, используемое первым объектом; и

Область MIC2: код проверки целостности сообщения области N2 и всех предшествующих областей области N2, с ключом проверки целостности, полученным из главного ключа MK.

Получив сообщение подтверждения аутентификации доступа, посланного первым объектом, второй объект определяет, является ли случайное число N2*, используемое первым объектом, случайным числом, созданным самим вторым объектом, и если не является, сообщение отбрасывается; если является, второй объект определяет из ключа проверки целостности, полученного из главного ключа MK, является ли MIC2 достоверным, если не является, сообщение отбрасывается; если является достоверным, аутентификация прошла успешно и MK - согласованный главный ключ.

Вышеизложенным процессом первый и второй объекты устанавливают общий главный ключ МК и выполняют двустороннюю аутентификацию.

Для дальнейшего улучшения безопасности при получении сообщения запроса аутентификации доступа, отправленного первым объектом, второй объект может дополнительно осуществить верификацию достоверности идентичности первого объекта, и, если верификация идентичности первого объекта прошла, второй объект может отправить сообщение отклика аутентификации доступа первому объекту. Таким образом, следующие шаги могут быть включены между шагами 2 и 3.

Шаг 11. Второй объект отправляет сообщение запроса верификации в идентичности TTP, и TTP осуществляет верификацию достоверности первого и второго объектов, сообщение запроса верификации идентификации включает в себя следующие области:

где Область ID1: информация идентичности первого объекта;

Область ID2: информация идентичности второго объекта;

Область TTP: TTP, отвечающее за верификацию достоверности идентичности устройства;

Область N1: случайное число, используемое первым объектом; и

Область N2: случайное число, используемое вторым объектом.

Шаг 21. TTP создает согласно результатам верификации сообщение отклика верификации идентичности и отправляет сообщение отклика верификации идентичности второму объекту, второй объект осуществляет верификацию идентичности первого объекта согласно сообщению отклика верификации идентичности, и, если оно корректно, выполняется шаг 3. Сообщение отклика верификации идентичности включает в себя области:

где Область ID1: информация идентичности первого объекта;

Область ID2: информация идентичности второго объекта;

Область TTP: TTP, отвечающее за верификацию достоверности идентичности устройства;

Область N1: случайное число, созданное первым объектом;

Область N2: случайное число, созданное вторым объектом;

Область RES1: результат верификации посредством TTP достоверности идентичности первого объекта;

Область RES2: результат верификации посредством TTP достоверности идентичности второго объекта; и

Область SigTTp: подпись, сделанная TTP области RES2 и всех предшествующих областей области RES2, которая может быть традиционной подписью, основанной на PKI, или подписью, основанной на идентичности.

При получении сообщения запроса верификации идентичности, посланного вторым объектом, TTP осуществляет верификацию идентичности первого и второго объектов, заключает результаты верификации в сообщение отклика верификации идентичности и отправляет его второму объекту. Сообщение отклика верификации идентичности является парным к сообщению запроса верификации идентичности. Второй объект может определить достоверность идентичности первого объекта согласно области RES1 и области SigTTP в сообщении отклика проверки идентичности.

Затем сообщение отклика аутентификации доступа, отправленное вторым объектом первому объекту в шаге 3, включает в себя:

где Область ID1: информация идентичности первого объекта;

Область ID2: информация идентичности второго объекта;

Область N1*: случайное число, используемое вторым объектом;

Область N2: случайное число, созданное вторым объектом;

Область TPK2: временный открытый ключ Y2 для D-H обмена ключом, который выбран вторым объектом и имеет соответствующий закрытый ключ X2;

Область Sig2: подпись, сделанная вторым объектом области TPK2 и всех предшествующих областей области TPK2, в форме: (s,t). Она вычисляется следующим образом: предположим, что M - это область TPK2 и всех предшествующих областей области TPK2 сообщения, тогда мы имеем t=r e(modN) и s=g 2 ·r h(t║M)(modN);

Область MIC1: код проверки целостности сообщения области Sig2 и всех предшествующих областей области Sig2 с ключом проверки целостности, полученным из главного ключа MK;

Область RES1: результат верификации с помощью TTP достоверности идентичности первого объекта;

Область RES2: результат верификации с помощью TTP достоверности идентичности второго объекта; и

Область SigTTP: подпись, сделанная TTP области RES2 и всех предшествующих областей области RES2.

Получив сообщение отклика аутентификации доступа, посланного вторым объектом, первый объект определяет, является ли случайное число N1*, используемое вторым объектом, случайным числом, созданным самим первым объектом, и, если не является, сообщение отбрасывается; если является, первый объект определяет, является ли истинным уравнение S e =ID2·t h(t║M)(modN), если не является, сообщение отбрасывается; если является истинным, первый объект вычисляет общий главный ключ MK из (X1, Y2) и определяет, является ли достоверным MIC1, если не является, сообщение отбрасывается; если является достоверным, аутентификация второго объекта завершена, и общий главный ключ MK используется как согласованный главный ключ, который может быть использован для дальнейшего получения ключа шифрования и ключа проверки целостности.

Первый объект может определить достоверность идентичности второго объекта согласно области RES2 и области SigTTP в сообщении отклика аутентификации доступа.

Тогда сообщение подтверждения аутентификации доступа, отправленное первым объектом второму объекту на шаге 4, включает в себя следующие шаги:

где Область ID1: информация идентичности первого объекта;

Область ID2: информация идентичности второго объекта;

Область N1: случайное число, созданное первым объектом;

Область N2*: случайное число, используемое первым объектом; и

Область MIC2: код проверки целостности сообщения области N2 и всех предшествующих областей области N2 с ключом проверки целостности, полученным из главного ключа MK.

Получив сообщение подтверждения аутентификации доступа, посланное первым объектом, второй объект определяет, является ли случайное число N2*, используемое первым объектом, случайным числом, созданным самим вторым объектом, и, если не является, сообщение отбрасывается; если является, второй объект определяет из ключа проверки целостности, полученного из главного ключа MK, является ли MIC2 достоверным, если не является, сообщение отбрасывается; если является достоверным, аутентификация прошла успешно и MK - согласованный главный ключ.

Вышеизложенным процессом первый и второй объекты устанавливают общий главный ключ МК и выполняют двустороннюю аутентификацию.

Как видно из вышеизложенного варианта осуществления изобретения, аутентификация между первым и вторым объектами не требует наличия сервера аутентификации, нет необходимости устанавливать защищенный канал между третьим и любым из первого и второго объектами, и первый и второй объекты могут выполнять двустороннюю аутентификацию. Более того, основанный на идентичности механизм открытого ключа и механизм фоновой верификации достоверности идентичности WAPI совмещены, обеспечивая следующие преимущества: сокращенная нагрузка на поддержку: в отличие от традиционных механизмов открытого ключа, основанных на цифровых сертификатах, основанный на идентичности механизм открытого ключа настоящего изобретения не требует поддержки инфраструктуры открытого ключа (PKI); сокращенные служебные сигналы связи: нет необходимости передавать цифровые сертификаты во время аутентификации, таким образом сокращая служебные сигналы связи; недостаток механизма открытого ключа, основанного на идентичности, в том, что проверка достоверности идентичностей сложна, может быть избегнут комбинацией механизма верификации идентичности WAPI; в отличие от WAPI, TTP подпись во время верификации идентичности может быть сделана с помощью традиционных алгоритмов открытого ключа или с помощью основанных на идентичности алгоритмов открытого ключа; широкая применимость: аутентификация, включая двустороннюю аутентификацию, может быть выполнена согласно изобретению во всех видах проводных и беспроводных сетей.

Изобретение относится к беспроводной связи, а именно к способу двусторонней аутентификации доступа. Техническим результатом является повышение надежности аутентификации и уменьшение нагрузки на передачу служебных сигналов. Технический результат достигается тем, что способ содержит этапы, на которых согласно параметрам системы, предварительно установленным третьим объектом, первый объект посылает пакет запроса аутентификации доступа второму объекту, затем второй объект проверяет достоверность, корректна ли подпись первого объекта, и, если да, вычисляется общий главный ключ второго объекта; второй объект создает пакет отклика аутентификации доступа и посылает его первому объекту, затем первый объект проверяет достоверность, корректны ли подпись пакета отклика аутентификации доступа и код проверки целостности сообщения; если да, вычисляется общий главный ключ первого объекта; первый объект посылает пакет подтверждения аутентификации доступа второму объекту, второй объект проверяет достоверность целостности пакета подтверждения аутентификации доступа, если пройдя проверку достоверности, общий главный ключ первого объекта согласуется с общим главным ключом второго объекта, аутентификация доступа достигнута. 2 н. и 4 з.п. ф-лы, 1 ил.

1. Способ двусторонней аутентификации доступа, содержащий этапы, на которых:

отправляют первым объектом сообщение запроса аутентификации доступа второму объекту согласно параметрам системы, заранее определенным третьим объектом, и осуществляют верификацию вторым объектом подписи, сделанной первым объектом, и, если подпись правильная, вычисляют вторым объектом общий главный ключ второго объекта, причем параметры системы содержат произведение N двух больших простых чисел, целое число е, удовлетворяющее условию gcd(e,ϕ(N))=1, целое число d, удовлетворяющее условию ed≡1(modϕ(N)), и сильная односторонняя хэш-функция h с ϕ() - функция Эйлера;

создают вторым объектом сообщение отклика аутентификации доступа,

отправляют вторым объектом сообщение отклика аутентификации доступа первому объекту и осуществляют верификацию первым объектом подписи и кода проверки целостности сообщения отклика аутентификации доступа, и, если подпись и код проверки целостности сообщения для сообщения отклика аутентификации доступа оба правильны, вычисляют первым объектом общий главный ключ первого объекта; и

отправляют первым объектом сообщение подтверждения аутентификации доступа второму объекту, осуществляют верификацию вторым объектом целостности сообщения подтверждения аутентификации доступа, и, если верификация прошла успешно, общие главные ключи первого и второго объектов являются согласованными, посредством этого выполняют аутентификацию доступа.

2. Способ по п.1, в котором верификация первым объектом подписи и кода проверки целостности сообщения для сообщения отклика аутентификации доступа содержит этапы, на которых:

определяют, является ли случайное число, используемое вторым объектом в сообщении отклика аутентификации доступа, случайным числом, созданным первым объектом;

если это так, определяют, является ли истинным уравнение Se≡ID2·th(t||M)(modN); и,

если уравнение является истинным, определяют, являются ли достоверным код проверки целостности сообщения области Sig2 и всех областей, предшествующих области Sig2, в сообщении отклика аутентификации доступа.

3. Способ по п.1, в котором верификация вторым объектом целостности сообщения подтверждения аутентификации доступа содержит этапы, на которых:

осуществляют верификацию, является ли случайное число, используемое первым объектом в сообщении подтверждения аутентификации доступа, случайным числом, созданным вторым объектом; и,

если это так, определяют, является ли код проверки целостности сообщения области N2 и всех предшествующих областей области N2 в сообщении подтверждения аутентификации доступа достоверным.

4. Способ двусторонней аутентификации доступа, содержащий этапы, на которых:

отправляют первым объектом сообщение запроса аутентификации доступа второму объекту согласно параметрам системы, заранее определенным третьим объектом, и осуществляют верификацию вторым объектом подписи, сделанной первым объектом, и, если подпись корректная, вычисляют вторым объектом общий главный ключ второго объекта, при этом параметры системы содержат произведение N двух больших простых чисел, целое число е, удовлетворяющее условию gcd(e,ϕ(N))=1, целое число d, удовлетворяющее условию ed=1(modϕ(N)), и сильная односторонняя хэш-функция h с ϕ() - функция Эйлера;

отправляют вторым объектом сообщение запроса верификации идентичности третьему объекту, осуществляют верификацию третьим объектом достоверности идентичностей первого и второго объектов, и посылают сообщение отклика верификации идентичности второму объекту, и осуществляют верификацию вторым объектом идентичности первого объекта согласно сообщению отклика верификации идентичности; если идентичность первого объекта корректна, создают вторым объектом сообщение отклика аутентификации доступа и отправляют сообщение отклика аутентификации доступа первому объекту и осуществляют верификацию первым объектом подписи и кода проверки целостности сообщения для сообщения отклика аутентификации доступа, и, если подпись и код проверки целостности сообщения для сообщения отклика аутентификации доступа оба корректны, вычисляют первым объектом общий главный ключ первого объекта; и

отправляют первым объектом сообщение подтверждения аутентификации доступа второму объекту, осуществляют верификацию вторым объектом целостности сообщения подтверждения аутентификации доступа, и, если верификация пройдена, общие главные ключи первого и второго объектов являются согласованными, посредством этого завершают аутентификацию доступа.

5. Способ по п.4, в котором верификация первым объектом подписи и кода проверки целостности сообщения для сообщения отклика аутентификации доступа содержит этапы, на которых:

определяют, является ли случайное число, используемое вторым объектом в сообщении отклика аутентификации доступа, случайным числом, созданным первым объектом;

если это так, определяют, является ли истинным уравнение Se≡ID2·th(t||M)(modN); и,

если уравнение истинно, определяют, является ли достоверным код проверки целостности сообщения области Sig2 и всех предшествующих полей поля Sig2, в сообщении отклика аутентификации доступа.

6. Способ по п.4, в котором верификация вторым объектом целостности сообщения подтверждения аутентификации доступа содержит этапы, на которых:

осуществляют верификацию, является ли случайное число, используемое первым объектом в сообщении подтверждения аутентификации доступа, случайным числом, созданным вторым объектом;

если это так, определяют, является ли достоверным код проверки целостности сообщения области N2 и всех предшествующих полей поля N2 в сообщении отклика аутентификации доступа.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| ВСЕОБЪЕМЛЮЩАЯ, ОРИЕНТИРОВАННАЯ НА ПОЛЬЗОВАТЕЛЯ СЕТЕВАЯ БЕЗОПАСНОСТЬ, ОБЕСПЕЧИВАЕМАЯ ДИНАМИЧЕСКОЙ КОММУТАЦИЕЙ ДАТАГРАММ И СХЕМОЙ АУТЕНТИФИКАЦИИ И ШИФРОВАНИЯ ПО ТРЕБОВАНИЮ ЧЕРЕЗ ПЕРЕНОСНЫЕ ИНТЕЛЛЕКТУАЛЬНЫЕ НОСИТЕЛИ ИНФОРМАЦИИ | 2004 |

|

RU2308080C2 |

| СИСТЕМА И СПОСОБ БЕЗОПАСНОГО И УДОБНОГО УПРАВЛЕНИЯ ЦИФРОВЫМ ЭЛЕКТРОННЫМ КОНТЕНТОМ | 2002 |

|

RU2260918C2 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| CN 1426200 А, 25.06.2003 | |||

| Штамп для горячей объемной штамповки | 1988 |

|

SU1668005A1 |

| US 7174456 В1, 06.02.2007. | |||

Авторы

Даты

2012-02-27—Публикация

2008-11-07—Подача