Область техники

Изобретение относится к системам и способам предотвращения неавторизованного доступа к защищенной информации.

Уровень техники

В современном обществе задачи защиты информационных систем от несанкционированного доступа как к системе в целом, так и к ее отдельным компонентам, приложениям и устройствам, становятся все более актуальными. В большинстве систем аутентификации пользователя с последующим предоставлением доступа к компьютеру используется однофакторная аутентификация, обычно предоставляющая возможность ввода логина и пароля или пин-кода. Однако для ответственных задач, в которых надежность системы однофакторной аутентификации является недостаточной, дополнительно используется второй фактор аутентификации. Таким фактором может быть наличие у пользователя некоторого физического устройства, подтверждающего его личность, например, токена или смарт-карты. Такие системы широко применяются в банковской сфере, а также для удаленного доступа к внутренним ресурсам предприятий. При правильном использовании системы двухфакторной аутентификации злоумышленнику довольно сложно получить доступ к персональному компьютеру (ПК) пользователя. Токен должен быть подключенным к ПК только во время работы пользователя. Если пользователь отходит от рабочего места, он должен забирать или хотя бы блокировать свой токен. Однако эти правила часто не соблюдаются пользователями. Таким образом, у такой технологии есть уязвимая составляющая - человеческий фактор. Например, когда пользователь ушел с рабочего места, забыв взять с собой токен или смарт-карту, злоумышленник может получить доступ к его компьютеру. Иногда даже минутного отсутствия достаточно, чтобы злоумышленник смог выполнить несанкционированные действия на ПК пользователя, например, получить физический или удаленный доступ к ПК, установить вредоносное программное обеспечение (ПО) на ПК пользователя, которое в будущем выполнит запрещенные действия. Часто бывают ситуации, когда к одному ПК подключено большое количество токенов с различными правами доступа к системе, приложениям и устройствам ПК. В такой ситуации, кроме злоумышленника несанкционированные действия могут выполнять также авторизованные пользователи токенов. Например, к ПК подключено два токена - бухгалтера и главного бухгалтера банка. Для запуска не связанных с переводом денег компонент системы «Клиент-Банк» нужно, чтобы был активирован (подключен и введен корректный пароль) токен бухгалтера. А для запуска приложения коммуникации с банком, разрешения Интернет-соединения для перевода платежей требуется еще и активированный токен главного бухгалтера. В случае если главный бухгалтер отошел от ПК, забыв заблокировать или забрать свой токен, бухгалтер может непреднамеренно или умышленно запустить приложение коммуникации с банком, осуществить перевод средств или совершить любое другое запрещенное ему действие. Подобные случаи и ситуации возникают довольно часто. Таким образом, человеческий фактор является критической уязвимостью при использовании двухфакторной аутентификации. Стоит отметить, что значительный процент всевозможных махинаций с системами «Клиент-Банк» выполняется именно по вышеприведенной схеме, когда пользователь отходит от рабочего места, забыв забрать или заблокировать свой токен.

Для решения проблемы влияния человеческого фактора применяются различные технологии, например, использующие беспроводные токены, которые постоянно находятся у пользователя. В результате ухода пользователя с рабочего места доступ к системе автоматически блокируется сразу или спустя некоторый промежуток времени. В патенте ЕР 1132800 описан бесконтактный интерфейс для криптографического модуля, с помощью которого предотвращается несанкционированный доступ к зашифрованным данным. В одном примере реализации этого изобретения в качестве бесконтактного токена для идентификации пользователя используется брелок-транспондер. В заявке US 20090006846 описано беспроводное устройство, предназначенное для аутентификации на ПК пользователя, при нахождении пользователя рядом с ПК (посредством Bluetooth или других протоколов связи). В патенте US 6871063 описывается метод получения доступа к компьютеру с помощью данных сим-карты телефона. При установлении связи (например, Bluetooth) телефона пользователя с ПК, первый передает необходимые данные для разблокировки доступа к ПК.

Для решения проблемы доступа к приложениям и устройствам с помощью токена используются различные технологии, например, фиксирующие факт нахождения беспроводного токена в зоне приема ПК.

В заявке US 20070179896 описан метод предотвращения запуска программ от имени неавторизованных пользователей (для защиты от пиратства), с помощью подключаемого к ПК токена. Также есть аналогичная заявка US 20030110388, в которой используется аппаратный ключ для предотвращения выполнения приложений и копирования информации на ПК пользователя. В заявке US 20110314539 описан метод блокировки устройства (мобильного телефона, автомобиля) с предустановленным ПО. Устройство разблокируется/блокируется, если в зоне приема встроенного в устройство трансивера находится/отсутствует специальный токен. Также блокировка может осуществляться по таймеру (если токен не находится заданное время в зоне приема). Токен имеет миниатюрные размеры и может обходиться без источников питания (например, пассивные RFID-метки). Само устройство может также использовать систему двухфакторной аутентификации, дополнительно запрашивая пароль или пин-код. Стоит отметить, что устройство, в случае если токен не находится поблизости, может блокировать некоторые свои аппаратные функции (в случае телефона - заблокировать клавиатуру, выключить экран и т.д.), а также может блокировать или удалять данные.

Однако одной из главных проблем существующих систем и способов остается отсутствие полноценного контроля устройств и приложений. В существующих технологиях не используются условия наличия некоторого набора активных токенов или транспондеров для предоставления различных прав доступа к тем или иным приложениям и устройствам, а также для разрешения приложениям выполнять различные действия и получать доступ к определенным ресурсам операционной системы, персональным данным пользователя (например, файлам cookie, данным об активности пользователя), устройствам компьютера.

Анализ предшествующего уровня техники и возможностей, которые появляются при комбинировании существующих решений в одной системе, позволяет получить новый результат, а именно систему и способ применения правил контроля устройств и приложений при использовании многофакторной аутентификации.

Раскрытие изобретения

Настоящее изобретение предназначено для предотвращения неавторизованного доступа к защищенной информации.

Технический результат настоящего изобретения заключается в повышении защиты информации от неавторизованного доступа путем применении правил контроля устройств и приложений.

Согласно одному из вариантов реализации используется система применения правил контроля устройств и приложений при использовании многофакторной аутентификации, содержащая: компьютер, предназначенный для предоставления доступа к различному набору установленных приложений и подключаемых устройств пользователю, который прошел процедуру аутентификации; один или более токенов, подключаемые к компьютеру и предназначенные для аутентификации, по крайней мере, одного пользователя; по крайней мере, один транспондер, связанный посредством беспроводной связи с одним или более токенами, и, предназначенный для идентификации пользователя; средство контроля устройств и приложений, предназначенное для: отслеживания подключения/отключения по беспроводной связи одного или более транспондеров к одному или более токенам после успешной аутентификации пользователя; применения правил контроля устройств и приложений для пользователя одного или более токенов, который прошел процедуру аутентификации на компьютере, на основании информации о нахождении одного или более транспондеров в зоне приема упомянутого одного или более токенов.

Согласно одному из частных вариантов реализации средство контроля устройств и приложений является приложением на компьютере, а связь персонального компьютера с одним или более транспондерами осуществляется подключаемым к персональному компьютеру беспроводным приемопередатчиком.

Согласно другому частному варианту реализации средство контроля устройств и приложений является подключаемым к компьютеру модулем блокировки, осуществляющим связь с одним или более транспондерами.

Согласно еще одному частному варианту реализации контроля устройств и приложений встроено в токен, а связь упомянутого токена с одним или более транспондерами осуществляется встроенным в упомянутый токен беспроводным приемопередатчиком.

Согласно одному из частных вариантов реализации беспроводной приемо-передатчик, встроенный в токен, имеет, по крайней мере, две антенны для определения относительного местоположения одного или более транспондеров.

Согласно другому частному варианту реализации транспондер имеет, по крайней мере, две антенны, для определения токеном относительного местоположения транспондера.

Согласно еще одному частному варианту реализации транспондер выполняет все функции токена.

Согласно одному из частных вариантов реализации средство контроля устройств и приложений дополнительно отслеживает изменение даты и времени.

Согласно другому частному варианту реализации средство контроля устройств и приложений дополнительно отслеживает поступление сигналов с одного или более транспондеров.

Согласно варианту реализации используется способ применения правил контроля устройств и приложений при использовании многофакторной аутентификации, в котором: производят аутентификацию одного или более пользователей на компьютере при подключении к компьютеру одного или более токенов; отслеживают подключение/отключение по беспроводной связи одного или более транспондеров к одному или более токенам после успешной аутентификации пользователя; применяют правила контроля устройств и приложений для пользователя, который прошел процедуру аутентификации на компьютере, на основании информации о нахождении одного или более транспондеров в зоне приема упомянутого одного или более токенов.

Согласно одному из частных вариантов реализации при аутентификации одного или более токенов дополнительно запрашивается пароль.

Согласно другому частному варианту реализации условия применения правил дополнительно включают отсутствие одного или более транспондеров в зоне приема одного или более токенов.

Согласно еще одному частному варианту реализации условия применения правил дополнительно включают текущую дату и время.

Согласно одному из частных вариантов реализации условия применения правил дополнительно включают сигналы, поступающие с одного или более транспондеров.

Согласно другому частному варианту реализации условия применения правил дополнительно включают расстояние до одного или более транспондеров.

Согласно еще одному частному варианту реализации условия применения правил дополнительно включают относительное местоположение одного или более транспондеров.

Согласно одному из частных вариантов реализации условия применения правил дополнительно включает нахождение/отсутствие одного или более транспондеров в зоне приема токена в течение заданного администратором компьютера времени.

Согласно другому частному варианту реализации правила контроля устройств и приложений включают отправку информацию о выполнении условия применения правил контроля устройств и приложений администратору сети.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания реализации изобретения со ссылкой на прилагаемые чертежи, на которых:

На Фиг.1 приведена общая схема системы многофакторной аутентификации.

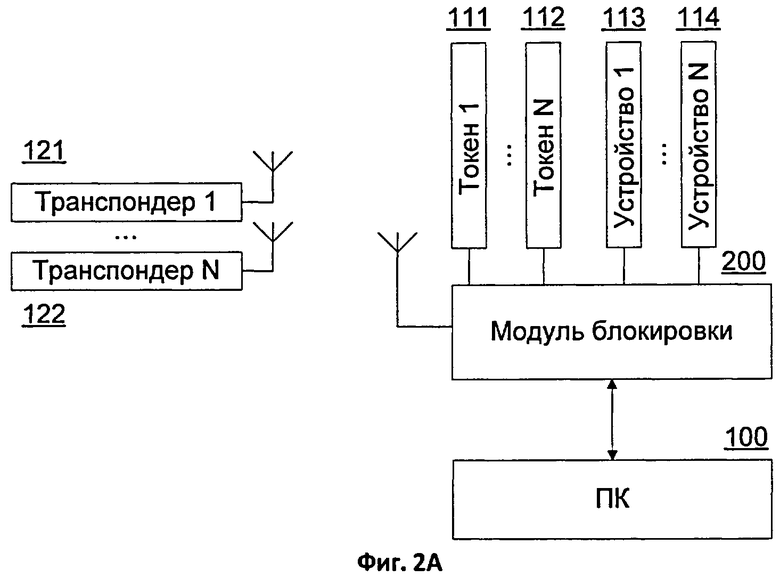

Фиг.2А показывает возможный вариант реализации настоящей системы.

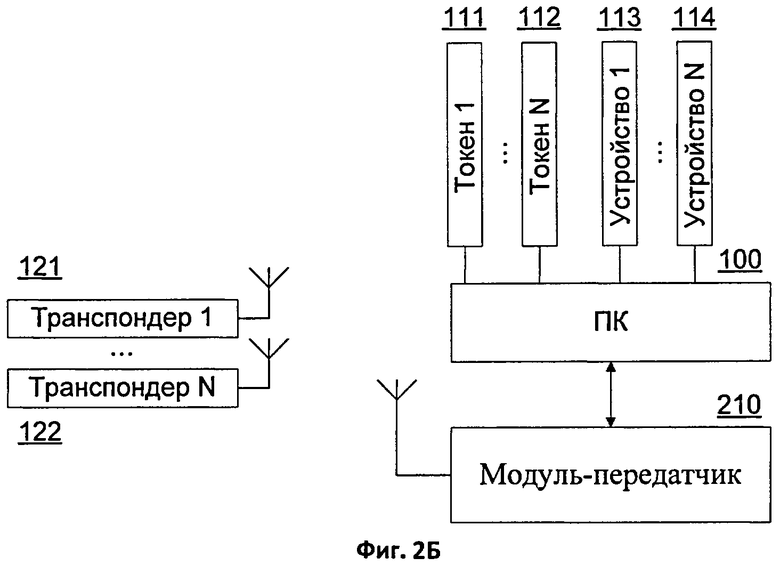

Фиг.2Б показывает возможный вариант реализации настоящей системы.

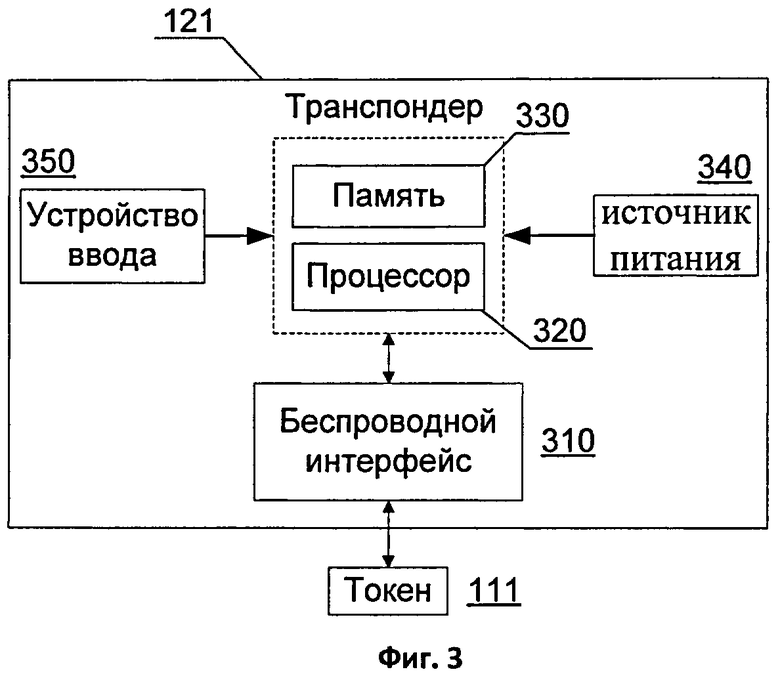

Фиг.3 иллюстрирует один из вариантов конструкции транспондера.

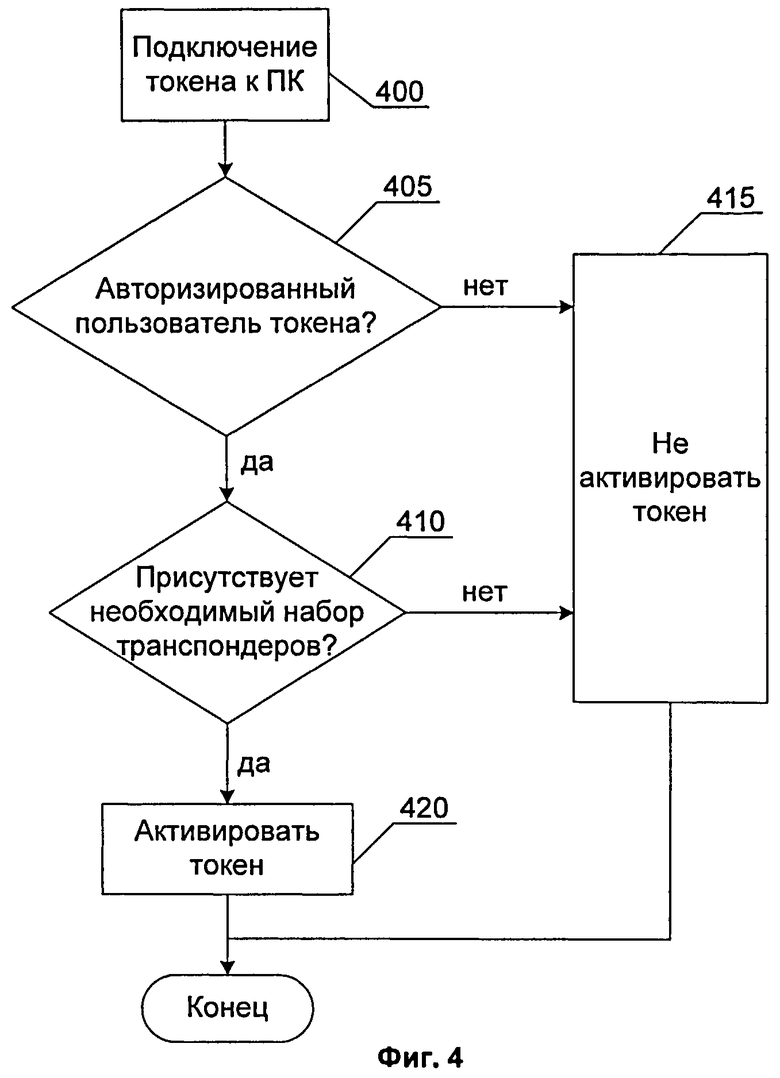

На Фиг.4 изображен алгоритм аутентификации пользователя токена.

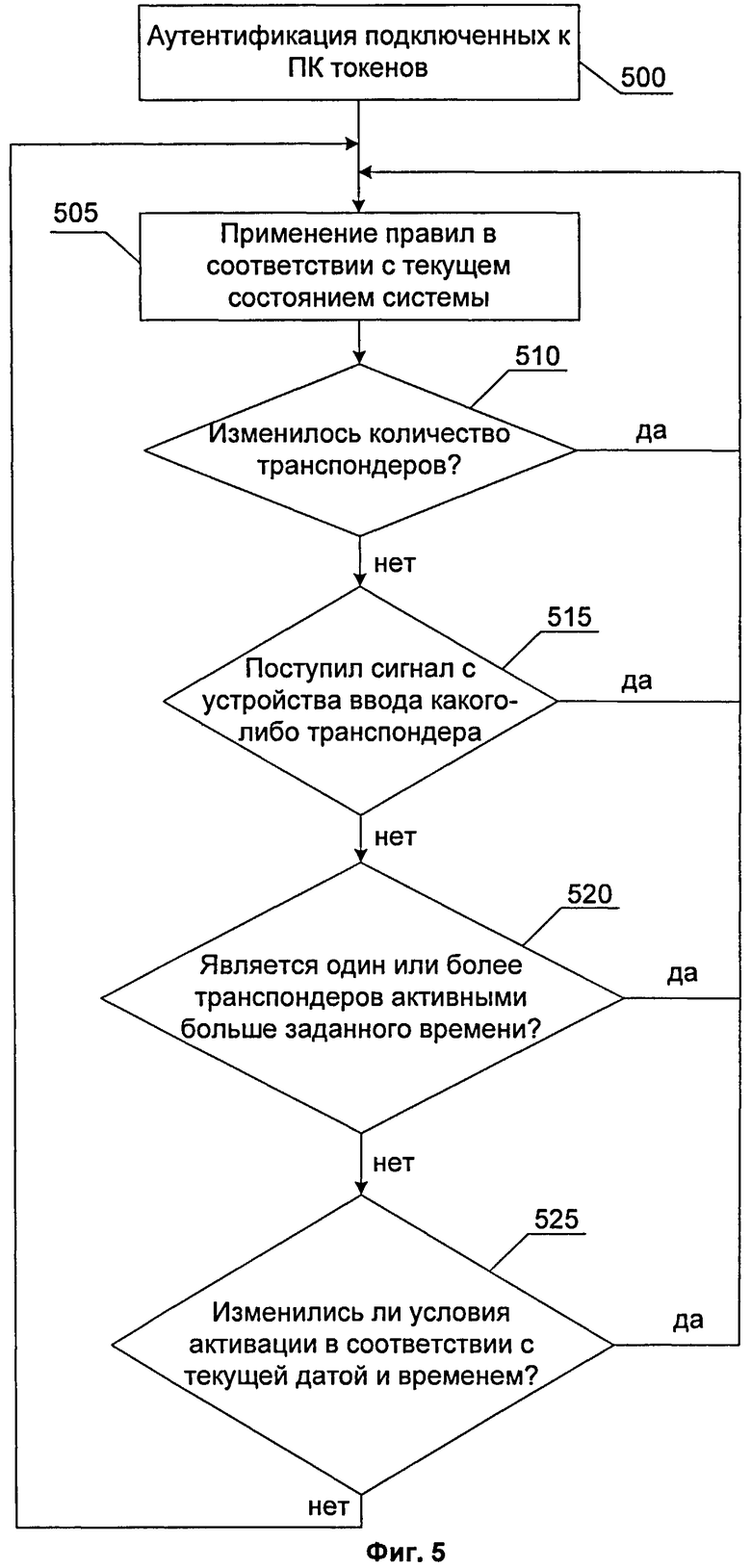

На Фиг.5 изображен алгоритм работы средства контроля устройств и приложений.

Фиг.6 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер.

Описание вариантов реализации изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам реализации. Однако настоящее изобретение не ограничивается примерными вариантами реализации, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения (полезной модели), и настоящее изобретение (полезная модель) определяется только в объеме приложенной формулы.

В общем случае система многофакторной аутентификации может иметь вид, показанный на Фиг.1. Система состоит из одного или нескольких пользовательских токенов для аутентификации 111-112 (например, токенов, смарт-карт), подключаемых к компьютеру 100 (например, персональному компьютеру, ноутбуку, планшету), а также одного или нескольких беспроводных транспондеров 121-122 (например, передатчиков, RFID-меток), идентифицирующих различных пользователей. Каждый из транспондеров 121-122 может иметь произвольную форму и размер, он может быть как малогабаритным, чтобы поместиться в карман пользователя, так и достаточно крупным. Транспондер 121 может иметь форму брелока, идентификационного значка или любую другую форму. Более того, Транспондер 121 может быть нанесен непосредственно на кожу пользователя. Уже сейчас существуют подобные технологии, например, основанные на использовании в качестве микрочипа дисульфида молибдена. Молибден по большинству своих параметров превосходит кремний, применяемый в большинстве современных электроприборов. Чип, изготовленный из этого материала, является более пластичным, имеет миниатюрные компоненты и потребляет меньше энергии. Также молибденовые транзисторы могут намного быстрее переключаться, поэтому вычислительные операции протекают с гораздо большей скоростью. Функциональность транспондера 121 также может быть встроена в другое устройство, такое как мобильный телефон, смартфон или карманный персональный компьютер (КПК). В одном примере реализации изобретения токены 111-112 могут иметь встроенный цифровой приемопередатчик для связи с передатчиками 121-122 посредством беспроводной связи (RFID, Bluetooth, IrDA или любой другой тип беспроводной связи). В этом случае токен 111 может сам себя заблокировать или разблокировать, а также применить правила контроля устройств и приложений на компьютере 100 в зависимости от результата связи с одним из транспондеров 121-122. Правила, действующие при связи различных токенов с различными транспондерами, могут отличаться (например, при связи токена 111 с транспондером 121 может действовать одно правило контроля устройств и приложений, а при связи токена 111 с транспондером 122 - другое). Для надежности связь и аутентификация транспондера 121 с токеном 111 может производиться с использованием различных систем шифрования. Например, может использоваться система ассиметричного шифрования, в этом случае связь будет двунаправленная. Токен 111 генерирует произвольную последовательность данных и шифрует ее открытым ключом токена 111. Далее, он посылает зашифрованную последовательность данных транспондеру 121, который в свою очередь, расшифровывает информацию своим секретным ключом. Затем транспондер 121 шифрует сообщение, в которое он может внести некоторые изменения (например, добавить номер транспондера, данные пользователя, уникальный идентификатор операции), своим открытым ключом и передает его обратно токену 111. Токен 111 расшифровывает полученные данные своим секретным ключом и производит верификацию. В этом случае пары секретных ключей генерируются при привязке транспондера к токену 111 и могут периодически меняться. В одном примере реализации токен 111 может дополнительно измерять расстояние до транспондера. Расстояние может быть измерено, например, по задержке полученных сообщений. В другом частном примере реализации токен 111 может также измерить относительное местоположение транспондера в пространстве. В этом случае токен 111 или транспондер 121 могут иметь две и более антенны для связи.

В примере реализации, изображенном на Фиг.2А, к компьютеру 100 может быть подключен модуль блокировки 200 (например, шина, сетевой концентратор, USB-концентратор), осуществляющий связь с транспондерами 121-122. Модуль блокировки 200 может как получать команды от ПК, так и самостоятельно отсылать команды на ПК. В одном примере реализации к модулю блокировки 200 могут подключаться один или несколько токенов 111-112, а также прочие устройства 113-114, имеющие соответствующий интерфейс для подключения (такими устройствами могут быть, например, флеш-карта, внешний модем, устройства ввода-вывода, такие как мышь или клавиатура). В этом примере реализации блокировку и разблокировку одного или нескольких токенов, а также применение правил контроля устройств и приложений на компьютере 100 осуществляет модуль блокировки 200. Модуль блокировки 200 может также обесточить одно или несколько подключаемых к нему устройств, таких как токены 111-112 и прочие подключаемые устройства 113-114, а также полностью заблокировать ПК. В другом примере реализации транспондер 121 может включать в себя функциональность токена 111, исключая таким образом необходимость для пользователя носить с собой два устройства - токен 111 и транспондер 121.

В другом примере реализации, изображенном на Фиг.2Б, к компьютеру 100 может быть подключен или встроен модуль-передатчик 210 (например, Bluetooth или любой другой беспроводной передатчик), который служит для двусторонней связи с транспондерами 121-122 (например, передатчиком или портативным устройством со встроенным Bluetooth-модулем или другим беспроводным модулем). К компьютеру 100 подключается один или несколько токенов 111-112, а также прочие устройства 113-114. В этом примере реализации блокировку и разблокировку токенов 111-112, а также применение правил контроля устройств и приложений на компьютере 100 осуществляет приложение, установленное на компьютере 100. Такой вариант реализации изобретения не требует специального аппаратного оснащения и является более простым и дешевым в реализации. Еще одним преимуществом этого варианта реализации является возможность осуществления централизованной конфигурации и настройки системы. В одном примере реализации транспондер 121 может включать в себя функциональность токена 111.

На Фиг.3 изображен один из вариантов реализации транспондера 121. Транспондер 121 состоит из центрального процессора 320 и модуля памяти 330, а также может включать некоторые другие устройства. Центральным процессором 320 может быть сопроцессор, микроконтроллер или любое другое устройство, имеющее вычислительные возможности. Процессор 320 служит для поддержания работоспособности системы и взаимодействия всех компонент транспондера. Модуль памяти 330, связанный с центральным процессором 320, может быть энергонезависимой памятью, способной хранить криптографические ключи, такие как электронная подпись, цифровой сертификат для аутентификации пользователя на одном из токенов 111-112 и прочую информацию. Модуль памяти 330 может хранить всю или часть информации в зашифрованном виде для обеспечения большей надежности. Приложение аутентификации пользователя может исполняться на процессоре 320. Транспондер 121 также включает источник питания 340 (например, аккумулятор, солевую или щелочную батарею), снабжающий электричеством процессор 320 и память 330, а также устройство ввода 350, которое может служить для ввода пароля или подачи экстренного сигнала (таким устройством может быть, например, клавиатура, одна или несколько кнопок). Транспондер также включает беспроводной интерфейс 310 для связи с токенами 111-112, модулем блокировки 200 или с модулем-передатчиком 210. Беспроводная связь между транспондерами 121-122 и перечисленными устройствами может осуществляться посредством беспроводных протоколов, таких как RFID, Bluetooth, ZigBee, Wi-Fi или с помощью любого другого протокола беспроводной связи. В одном из вариантов реализации изобретения компоненты 310-330 могут быть совмещены в одном контроллере с интегрированным модулем беспроводной связи.

На Фиг.4 показан алгоритм аутентификации пользователя токена в одном из вариантов реализации изобретения. После подключения токена 111 к ПК 100 на шаге 400, на следующем этапе 405 происходит аутентификация пользователя этого токена 111 на компьютере 100. У пользователя может дополнительно запрашиваться пароль на этапе 405, в случае необходимости его ввода на ПК 100. Если пользователь неавторизованный, токен 111 не активируется, и на этапе 415 средство контроля устройств и приложений применяет новые правила в соответствии с условиями применения правил. На шаге 410 устанавливается связь со всеми доступными транспондерами, находящимися в зоне приема токена 111, блокирующего устройства 200 или внешнего/внутреннего приемопередатчика 210. В случае присутствия необходимого набора транспондеров 121-122, имеющих права доступа к токену 111, в зоне приема указанного токена, после их идентификации, на этапе 420 средством контроля устройств и приложений будут применены соответствующие правила блокировки/активации токена 111, компьютера 100 или модуля блокировки 200, а также правила контроля устройств и приложений. Эти правила зависят от: наличия конкретных транспондеров 121-122 или их комбинаций в зоне приема ПК 100, модуля блокировки 200, одного или нескольких токенов 111-112; времени отсутствия или присутствия одного или комбинации транспондеров 121-122 в зоне приема вышеупомянутых устройств; текущего времени и даты; сообщений, поступающих с одного или нескольких транспондеров 121-122. В случае отсутствия необходимого набора транспондеров 121-122 в зоне приема токена 111, токен 111 не будет активирован, после чего будут применены соответствующие правила контроля устройств и приложений на этапе 415. Правила, условия срабатывания и приоритеты правил устанавливаются администратором компьютера 100. Стоит отметить, что блок-схема, приведенная на Фиг.4, изображает один из вариантов реализации изобретения. В другом примере реализации транспондер 121 может включать в себя функциональность токена 111. В этом случае этап 400 будет отсутствовать, т.к. функционал токена встроен в транспондер. Аутентификация пользователя транспондера 121 будет производиться на шаге 405. при его наличии в зоне приема ПК 100. После авторизации пользователя на ПК 100 средством контроля устройств и приложений будут применены соответствующие правила блокировки/активации компьютера 100 или модуля блокировки 200, а также правила контроля устройств и приложений.

На Фиг.5 показан алгоритм работы средства контроля устройств и приложений. На этапе 500 производится аутентификация всех подключеных к компьютеру 100 токенов 111-112 с помощью алгоритма, изображенного на Фиг.4. На этапе 505 производится применение правил контроля устройств и приложений в соответствии с уже подключенными к компьютеру токенами 111-112, связанными с токенами 111-112 транспондерами 121-122, временем и прочими условиями. Далее, на этапах 510, 515, 520, 525 проводится мониторинг событий. На этапе 510 проверяется изменение количества транспондеров 121-122 в зоне приема токена 111. В случае изменения их количества на этапе 505 применяются новые правила контроля устройств и приложений. В случае если на этапе 510 не была установлена связь с транспондерами из-за неисправности или отсутствия приемника токена 111, ПК 100 или модуля блокировки 210, следующим этапом назначается шаг 505, где в качестве условия применения правил может выступать условие неисправности передатчика. В одном примере реализации данное условие может быть равносильным условию отсутствия связи всех токенов 111-112 со всеми транспондерами 121-122 и применяться аналогичные правила. В другом примере реализации правила контроля устройств и приложений могут дополнительно включать в себя создание и отправку сообщения администратору сети или службе охраны, т.к. зачастую сбои устройства-передатчика могут быть связаны со злонамеренными действиями. Если на этапе 510 изменений не произошло, то на шаге 515 проверяется, поступил ли какой-либо сигнал с устройства ввода одного или нескольких транспондеров 121-122. Если такой сигнал поступил, на этапе 505 применяются соответствующие правила. Если же никаких сигналов не поступало, на шаге 520 проверяется, были ли какие-либо из присутствующих в зоне приема транспондеров 121-122 активны дольше заданного времени. Если ни один из присутствующих в зоне приема транспондеров 121-122 не был активен дольше заданного времени, работа продолжается на этапе 525. Если же один или более транспондеров 121-122 были активны дольше некоторого заданного времени, применяется соответствующее правило на этапе 505. Стоит отметить, что если связи с транспондером 121 не было, например, более 10-60 секунд, можно считать, что транспондер 121 не активен, т.к. пользователь транспондера 121 действительно отошел от рабочего места. Если же, например, это время меньше 10-30 секунд, можно предположить, что пользователь транспондера 121 не отходил, и транспондер 121 продолжал быть активным, но могли быть сбои связи или пользователь отошел на короткое время. Время неактивности транспондера 121 для применения правил контроля устройств и приложений может быть задано администратором сети и может отличаться для разных транспондеров или изменяться в зависимости от времени или даты, а также прочих условий. На этапе 525 проверяется, изменилось ли текущее значение даты и времени таким образом, чтобы можно было применить новые правила контроля устройств и приложений. В случае если по текущему значению даты и времени следует применить новое правило, оно применяется на шаге 505. Иначе продолжается мониторинг событий на шаге 510. В качестве возможного примера таким правилом может быть блокировка доступа пользователя к ПК 100 и генерация сообщения охране, если транспондер главного бухгалтера банка находится в зоне приема токена более 8 часов подряд, т.к. эта ситуация является нетипичной и может быть следствием мошеннических действий главного бухгалтера. В вышеупомянутом примере случаи отсутствия связи с транспондером менее некоторого заданного времени могут не считаться отсутствием транспондера в зоне приема. Т.е. непродолжительное отсутствие связи (например, менее 10-30 секунд) может быть вызвано перебоями связи или непродолжительным отходом пользователя со своим транспондером от рабочего места.

В одном примере реализации между шагами 525 и 500 может быть добавлен дополнительный шаг для определения расстояния до транспондеров 121-122. Также может быть добавлен шаг, в котором производят определение относительного местоположения транспондеров 121-122. В этом случае правила контроля устройств и приложений, применяемые на шаге 505, дополнительно могут включать условия применения правил, такие как расстояние от токена 111 до транспондера 121 или группы транспондеров 121-122 (в случае если соответствующие транспондеры 121-122 находятся в зоне приема токена 111), местоположение в пространстве транспондера 121 или группы транспондеров 121-122 относительно токена 111, а также всевозможные комбинации упомянутых выше условий применения правил контроля устройств и приложений (например, текущий день недели и текущее расстояние до транспондера). Стоит отметить, что в случае подключения нового токена к ПК или в случае отключения одного из токенов, мониторинг событий, производимый на этапах 510, 515, 520, 525, может осуществляться параллельно с процедурой аутентификации токена, производимой на этапах 400-420, т.к. в некоторых случаях аутентификация может происходить длительное время (например, когда пользователь долго вводит пароль), а в это время могут произойти некоторые события, например, подключение или отключение нового транспондера и т.д. Также параллельно может осуществляться подключение и аутентификация нескольких токенов к компьютеру 100 или модулю блокировки 200.

Ниже, в Таблице 1, приведен пример возможной таблицы правил контроля устройств и приложений.

Таблица может включать следующие столбцы: приоритет правила; условие применения правила; список правил, которые будут запрещены или разрешены. На этапе 505 просматривается таблица правил контроля устройств и приложений. Поиск правила идет в порядке приоритета (в нашем примере 0 - наивысший приоритет). Сначала проверяются условия применения правил (если они есть). Если условие применения правил есть и оно не выполняется - правило пропускается и рассматривается следующее по порядку приоритета правило. Если условия применения правил нет (в примере, приведенном на Таблице 1, это соответствует условию «всегда»), или же оно есть и выполняется - правило применяется и проверяется, выполняется оно или нет. Если выполняется - это значит, что в правиле задано действие (например, разрешить запуск приложения, запретить запуск приложения, отправить запрос администратору сети) которое следует применить. Если правило не выполняется (т.е. никаких действий в правиле не задано) - то никакие действия не применяются. Далее просматривается следующее по порядку приоритета правило. Поиск заканчивается, в случае если рассматриваемое правило является последним в таблице (обычно последнее правило не содержит условия применения правил и каких либо проверок (т.е. имеет вид: "разрешить/запретить любые действия всем пользователям всегда"). При этом последнее правило применяется только в том случае, когда не было применено ни одно другое правило. В одном примере реализации, возможно применение стационарных правил, т.е. таких правил, которые проверяются всегда (в Таблице 1 - правила с приоритетом 0-2). В рассматриваемом примере в Таблице 1 при запуске ПК, будут сразу применены правила 0-2, что позволит произвести запуск компонент операционной системы и двух приложений - Microsoft Office и 1C. При наступлении обеденного времени (это событие будет определено на шаге 525 на Фиг.5), на шаге 505 будет произведен поиск по Таблице 1, где будет найдено и применено правило с приоритетом 3.

В Таблице 1 правила с приоритетом 0-2 используются для того, чтобы компьютер загрузился и чтобы за ним можно было выполнять минимально необходимый набор действий. Правило с приоритетом 3 - возможный пример применения правил контроля устройств и приложений с условием срабатывания по времени. Правила 4-5 - пример применения правил с условием срабатывания, зависящим от времени и от наличия транспондера в зоне приема токена. При этом правило 6 работает в совокупности с правилами 4-5 (будет применено либо одно из правил 4-5, если работает бухгалтер, либо будет применено правило 6, если в зоне приема токена находится транспондер главного бухгалтера). Правило 7 блокирует доступ ко всем приложениям и устройствам всем авторизованным пользователям в любое время и будет применено в случае, если не были применены правила 0-6.

В Таблице 2 приведен другой пример заполнения таблицы правил контроля устройств и приложений. По сравнению с Таблицей 1, в Таблице 2 добавлено новое правило с приоритетом 4, и убрано предпоследнее правило, имевшее приоритет 6.

бухгалтера Сидоровой

бухгалтера Сидоровой или Ивановой

Правило 4 демонстрирует логику запрета доступа при отсутствии транспондера главного бухгалтера в зоне приема токена. В таком случае оба бухгалтера без присутствия главного бухгалтера не смогут работать в системе «Клиент-Банк».

Стоит отметить, что таблица правил контроля устройств и приложений может включать дополнительные столбцы, не указанные в приведенных выше примерах. Также действия, содержащиеся в правиле, могут дополнительно запрещать или разрешать доступ пользователю или группе пользователей к устройствам компьютера. В одном примере реализации такими устройствами могут являться носители информации (например, жесткие диски, съемные носители информации, ленточные накопители, CD/DVD-диски), инструменты передачи информации (например, модемы), устройства перевода информации из электронного вида на физический носитель (например, принтеры) или интерфейсы, с помощью которых устройства подключаются к компьютеру (например, USB, Bluetooth, IrDA). Также действия в правилах контроля устройств и приложений могут регламентировать доступ программ к персональным данным пользователя и ресурсам операционной системы. К таким данным могут относиться, например, файлы пользователя (например, папка «Мои документы» в ОС Windows, файлы cookie, данные об активности пользователя), а также файлы, папки и ключи реестра, содержащие параметры работы и важные данные наиболее часто используемых программ. Также действия в правилах контроля устройств и приложений могут регулировать запуск пользователями операционной системы и различных приложений, установленных на ПК.

Фиг.6 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.6. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты реализации настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И СИСТЕМА ДИСТАНЦИОННОГО УПРАВЛЕНИЯ УДАЛЕННЫМИ ЭЛЕКТРОННЫМИ УСТРОЙСТВАМИ | 2021 |

|

RU2766542C1 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ЗАЩИТЫ СЕТЕВЫХ УСТРОЙСТВ ПОСРЕДСТВОМ МЕЖСЕТЕВОГО ЭКРАНА | 2016 |

|

RU2714367C1 |

| Система и способ подсчёта голосов при электронной системе голосования | 2020 |

|

RU2760440C2 |

| СИСТЕМА И СПОСОБЫ ПРЕДОСТАВЛЕНИЯ ЗАШИФРОВАННЫХ ДАННЫХ УДАЛЕННОГО СЕРВЕРА | 2015 |

|

RU2698762C2 |

| СИСТЕМА И СПОСОБ НАДЕЖНОЙ ПРОВЕРКИ ДОСТОВЕРНОСТИ ТРАНЗАКЦИЙ | 2011 |

|

RU2580086C2 |

| Персональное устройство аутентификации и защиты данных | 2016 |

|

RU2633186C1 |

| УДАЛЕННЫЙ ДОСТУП К ЗАЩИЩЕННЫМ ФАЙЛАМ ЧЕРЕЗ ПОТОКОВУЮ ПЕРЕДАЧУ ДАННЫХ | 2006 |

|

RU2419850C2 |

| СПОСОБ СОЗДАНИЯ ЗАЩИЩЕННЫХ ВИРТУАЛЬНЫХ СЕТЕЙ | 2004 |

|

RU2276466C1 |

| МУЛЬТИТУННЕЛЬНЫЙ АДАПТЕР ВИРТУАЛЬНОЙ КОМПЬЮТЕРНОЙ СЕТИ | 2015 |

|

RU2675147C1 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ЗАЩИТЫ СЕТЕВЫХ УСТРОЙСТВ | 2015 |

|

RU2675055C2 |

Изобретение относится к области предотвращения неавторизованного доступа к защищенной информации. Технический результат настоящего изобретения заключается в повышении защиты информации от неавторизованного доступа путем применения правил контроля устройств и приложений. Согласно варианту реализации настоящего изобретения используется способ применения правил контроля устройств и приложений при использовании многофакторной аутентификации, в котором производят аутентификацию одного или более пользователей на компьютере при подключении к компьютеру одного или более токенов; отслеживают подключение/отключение по беспроводной связи одного или более транспондеров к одному или более токенам после успешной аутентификации пользователя; применяют правила контроля устройств и приложений для пользователя, который прошел процедуру аутентификации на компьютере, на основании информации о нахождении одного или более транспондеров в зоне приема упомянутого одного или более токенов. 2 н. и 16 з.п. ф-лы, 7 ил., 2 табл.

1. Система применения правил контроля устройств и приложений при использовании многофакторной аутентификации, содержащая:

а) компьютер, предназначенный для предоставления доступа к различному набору установленных приложений и подключаемых устройств пользователю, который прошел процедуру аутентификации;

б) один или более токенов, подключаемых к компьютеру и предназначенных для аутентификации, по крайней мере, одного пользователя;

в) по крайней мере, один транспондер, связанный посредством беспроводной связи с одним или более токенами и предназначенный для идентификации пользователя;

г) средство контроля устройств и приложений, предназначенное для:

- отслеживания подключения/отключения по беспроводной связи одного или более транспондеров к одному или более токенам после успешной аутентификации пользователя;

- применения правил контроля устройств и приложений для пользователя одного или более токенов, который прошел процедуру аутентификации на компьютере, на основании информации о нахождении одного или более транспондеров в зоне приема упомянутого одного или более токенов.

2. Система по п.1, в которой средство контроля устройств и приложений является приложением на компьютере, а связь персонального компьютера с одним или более транспондерами осуществляется подключаемым к персональному компьютеру беспроводным приемопередатчиком.

3. Система по п.1, в которой средство контроля устройств и приложений является подключаемым к компьютеру модулем блокировки, осуществляющим связь с одним или более транспондерами.

4. Система по п.1, в которой средство контроля устройств и приложений встроено в токен, а связь упомянутого токена с одним или более транспондерами осуществляется встроенным в упомянутый токен беспроводным приемопередатчиком.

5. Система по п.4, в которой беспроводной приемопередатчик, встроенный в токен, имеет, по крайней мере, две антенны для определения относительного местоположения одного или более транспондеров.

6. Система по п.1, в которой транспондер имеет, по крайней мере, две антенны для определения токеном относительного местоположения транспондера.

7. Система по п.1, в которой транспондер выполняет все функции токена.

8. Система по п.1, в которой средство контроля устройств и приложений дополнительно отслеживает изменение даты и времени.

9. Система по п.8, в которой средство контроля устройств и приложений дополнительно отслеживает поступление сигналов с одного или более транспондеров.

10. Способ применения правил контроля устройств и приложений при использовании многофакторной аутентификации, в котором:

а) производят аутентификацию одного или более пользователей на компьютере при подключении к компьютеру одного или более токенов;

б) отслеживают подключение/отключение по беспроводной связи одного или более транспондеров к одному или более токенам после успешной аутентификации пользователя;

в) применяют правила контроля устройств и приложений для пользователя, который прошел процедуру аутентификации на компьютере, на основании информации о нахождении одного или более транспондеров в зоне приема упомянутого одного или более токенов.

11. Способ по п.10, в котором при аутентификации одного или более токенов дополнительно запрашивается пароль.

12. Способ по п.10, в котором условия применения правил дополнительно включают отсутствие одного или более транспондеров в зоне приема одного или более токенов.

13. Способ по п.10, в котором условия применения правил дополнительно включают текущую дату и время.

14. Способ по п.10, в котором условия применения правил дополнительно включают сигналы, поступающие с одного или более транспондеров.

15. Способ по п.10, в котором условия применения правил дополнительно включают расстояние до одного или более транспондеров.

16. Способ по п.10, в котором условия применения правил дополнительно включают относительное местоположение одного или более транспондеров.

17. Способ по п.10, в котором условия применения правил дополнительно включает нахождение/отсутствие одного или более транспондеров в зоне приема токена в течение заданного администратором компьютера времени.

18. Способ по п.10, в котором правила контроля устройств и приложений включают отправку информацию о выполнении условия применения правил контроля устройств и приложений администратору сети.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Веретено с полым вращающимся шпинделем | 1956 |

|

SU106976A2 |

| Способ получения продуктов кислотного гидролиза крахмала с высоким содержанием глюкозы без горечи | 1948 |

|

SU86331A1 |

| Способ приготовления закрепителей основных красителей | 1924 |

|

SU12094A1 |

Авторы

Даты

2013-10-10—Публикация

2012-09-28—Подача