УРОВЕНЬ ТЕХНИКИ

Унифицированная связь (UC) является обще используемым термином для объединения отличных сетей связи, сред, устройств и приложений. Она потенциально включает в себя объединение стационарной и мобильной радиотелефонной связи, электронной почты, мгновенного обмена сообщениями, рабочего стола и усовершенствованных бизнес-приложений, Интернет-протокола (IP) - PBX, передачи голоса по IP-сетям (VoIP), эффекта присутствия, голосовой почты, факса, аудио/видео и веб-конференц-связи, единой среды обмена сообщениями, единой среды голосовой почты и обмена информацией через электронную доску сообщений в единую среду, предлагающую пользователю более полное и цельное решение передачи данных, тем самым обеспечивая более эффективный и упрощенный опыт.

Удобство, предлагаемое объединением этих различных методик связи в единую UC инфраструктуру, однако, также повышает связанный с нарушением безопасности риск. Если единое UC устройство подвергается риску, то вся UC инфраструктура может быть также подвергнута этому. Следовательно, методики аутентификации обычно реализуются для повышения безопасности UC систем. Такие методики аутентификации, однако, обычно требуют присутствия некоторых форм учетных данных безопасности на UC устройстве. Установка учетных данных безопасности на некоторых UC устройствах может быть затруднительной, особенно когда UC устройство ограничивается формами устройств ввода, таких как клавиатура на цифровом телефонном аппарате.

Это касается этих и других соображений, по которым настоящие улучшения были необходимы.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Эта сущность изобретения предоставляется для ознакомления выбора концепций в упрощенной форме, которые дополнительно описываются ниже в подробном описании. Эта сущность изобретения не предназначена для идентификации ключевых особенностей или существенных признаков заявленного изобретения, а также не предназначена как помощь в определении объема притязаний заявленного изобретения.

Различные варианты осуществления обычно ориентированы на сети связи. Некоторые варианты осуществления конкретно ориентированы на методики управления различными устройствами связи в пределах сети связи, имеющей один или более элементов UC инфраструктуры. В одном варианте осуществления, например, сеть связи может включать в себя цифровой телефонный аппарат и вычислительное устройство, при этом оба устройства взаимодействуют друг с другом и коммуникационным сервером. Цифровой телефонный аппарат может включать в себя подсистему управления цифровым телефонным аппаратом управления цифровым телефонным аппаратом, которая включает в себя компонент управления цифровым телефонным аппаратом. Компонент управления цифровым телефонным аппаратом может работать, чтобы управлять определенными операциями цифрового телефонного аппарата.

Компонент управления цифровым телефонным аппаратом может содержать, помимо других элементов, модуль телефонного интерфейса, работающий для приема информации о безопасности в форме персонального идентификационного номера (PIN) для оператора или устройства. Компонент управления цифровым телефонным аппаратом может также содержать модуль телефонной безопасности, коммуникативно-связанный с модулем телефонного интерфейса, причем модуль телефонной безопасности работает для приема зашифрованных учетных данных безопасности от вычислительного устройства и дешифрования зашифрованных учетных данных безопасности с помощью PIN. Компонент управления цифровым телефонным аппаратом дополнительно может содержать модуль телефонной аутентификации, коммуникативно-связанный с модулем телефонной безопасности, при этом модуль телефонной аутентификации работает для аутентификации цифрового телефонного аппарата, с использованием учетных данных безопасности. Другие варианты осуществления описаны и заявлены.

Эти и другие особенности и преимущества будут очевидны при прочтении следующего подробного описания и просмотре соответствующих чертежей. Следует понимать, что и вышеизложенное общее описание и следующее подробное являются лишь пояснительными, а не ограничительными для заявленных аспектов.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг.1 иллюстрирует вариант осуществления первой сети.

Фиг.2 иллюстрирует вариант осуществления подсистемы.

Фиг.3 иллюстрирует вариант осуществления второй сети.

Фиг.4 иллюстрирует вариант осуществления логического потока.

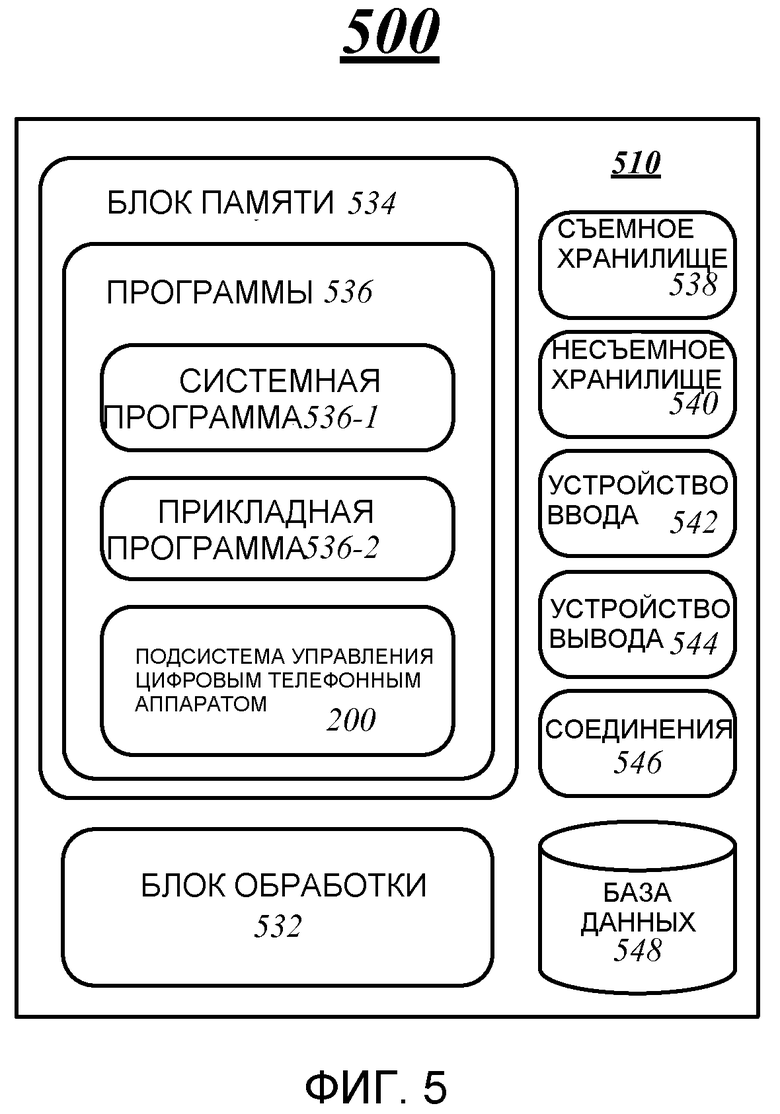

Фиг.5 иллюстрирует вариант осуществления архитектуры вычислительной системы.

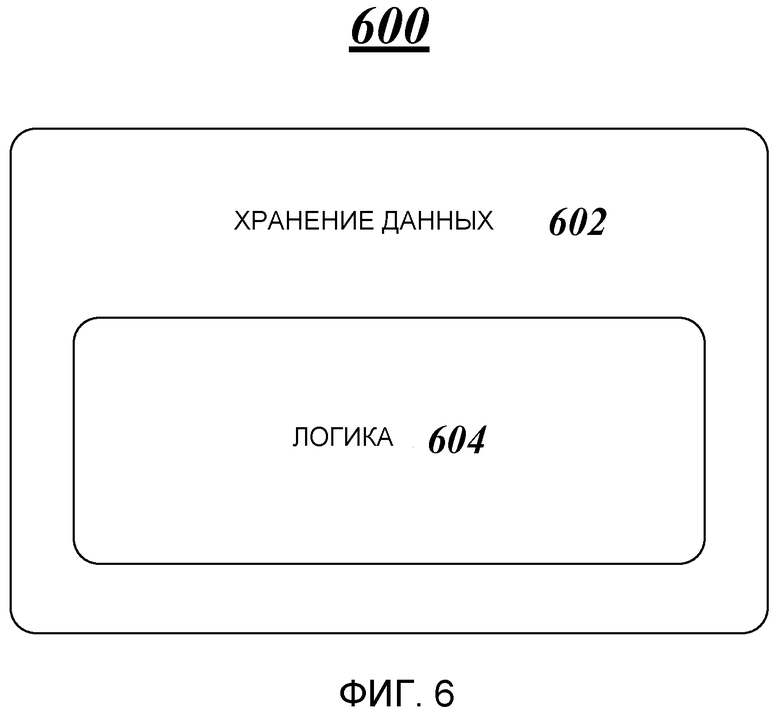

Фиг.6 иллюстрирует вариант осуществления изделия.

Фиг.7 иллюстрирует один вариант осуществления схемы передачи сообщений.

ПОДРОБНОЕ ОПИСАНИЕ

Различные варианты осуществления включают в себя физические или логические структуры, расположенные для выполнения определенных операций, функции или служб. Структуры могут содержать физические структуры, логические структуры или комбинацию обеих. Физические или логические структуры реализуются с использованием аппаратных элементов, элементов программного обеспечения или комбинации обоих. Описания вариантов осуществления относительно конкретных аппаратных или программных элементов, однако, предназначены как примеры, а не ограничения. Решения использовать аппаратные или программные элементы для фактического применения вариантов осуществления зависят от ряда внешних факторов, таких как требуемая вычислительная скорость, уровни мощности, устойчивость к высоким температурам, раскладка цикла обработки, скорости входных данных, скорости выходных данных, ресурсы памяти, скорости шины данных и другие проектные или эксплуатационные ограничения. Кроме того, физические или логические структуры могут иметь соответствующие физические или логические соединения для передачи информации между структурами в форме электронных сигналов или сообщений. Соединения могут содержать проводные и/или беспроводные соединения в зависимости от информации или конкретной структуры. Важно отметить, что любая ссылка на «один вариант осуществления» или «вариант осуществления» означает, что конкретный признак, структура, или характеристика, описанная совместно с вариантом осуществления, включена, по меньшей мере, в один вариант осуществления. Появления фразы «в одном варианте осуществления» в различных местах в описании не являются обязательно всеми, ссылающимися на один и тот же вариант осуществления.

Различные варианты осуществления обычно направлены к методикам управления цифровым телефонным аппаратом. Некоторые варианты осуществления конкретно нацелены на методики управления цифровым телефонным аппаратом для вычислительного устройства, чтобы управлять цифровым телефонным аппаратом, пригодным для использования с сетью пакетной коммутации и UK системой. В одном варианте осуществления вычислительное устройство может включать в себя подсистему обеспечения и управления, расположенную для обеспечения и управления устройством связи, таким как цифровой телефонный аппарат. Например, подсистема обеспечения и управления может обеспечить цифровой телефонный аппарат информацией о безопасности, такой как учетные данные безопасности. Учетные данные безопасности могут использоваться для аутентификации цифрового телефонного аппарата с сетью, такой как UK сервер. В другом примере, подсистема обеспечения и управления может управлять определенными операциями безопасности для цифрового телефонного аппарата, такими как установление цифрового телефонного аппарат в блокированное или разблокированное состояние. Это может быть выполнено непосредственно путем передачи директив управления цифровому телефонному аппарату или косвенно при использовании информации о присутствии для цифрового телефонного аппарата. Дополнительно или альтернативно цифровой телефонный аппарат может управлять определенными операциями безопасности для вычислительного устройства, используя подобные методики. В результате, варианты осуществления могут повысить потребительские возможности, универсальность, модульное исполнение, наращиваемость сети связи или способность к взаимодействию оператора, устройства или сети.

Фиг.1 иллюстрирует блок-схему для сети 100 связи. Сеть 100 связи может содержать различные элементы, предназначенные для реализации среды единственного субъекта или среды множественных распределенных субъектов. Каждый элемент может быть реализован как аппаратный элемент, элемент программного обеспечения или любая комбинация этого, как требуется для данного набора проектных параметров или ограничений производительности. Примеры аппаратных элементов могут включать в себя устройства, компоненты, процессоры, микропроцессоры, схемы, элементы схемы (например, транзисторы, резисторы, конденсаторы, индукторы и т.д.), интегральные схемы, специализированные интегральные схемы (ASIC), программируемые логические устройства (PLD), процессоры цифровой обработки сигналов (DSP), программируемую пользователем вентильную матрицу (FPGA), блоки памяти, логические вентили, регистры, полупроводниковое устройство, микросхемы, микропроцессоры, наборы микросхем и т.д. Примеры элементов программного обеспечения могут включать в себя любые компоненты программного обеспечения, программы, приложения, компьютерные программы, прикладные программы, системные программы, машинные программы, программное обеспечение операционной системы, микропрограммное обеспечение, встроенное программное обеспечение, программные модули, алгоритмы, подпрограммы, функции, способы, интерфейсы, интерфейсы программного обеспечения, прикладные программные интерфейсы (API), системы команд, вычислительные коды, компьютерные коды, сегменты кода, сегменты компьютерного кода, слова, значения, символы или любую их комбинацию.

Используемые здесь термины «система», «подсистема», «компонент» и «модуль» предназначены для ссылки к относящемуся к компьютеру объекту, содержащему либо аппаратное обеспечение, комбинацию из аппаратного обеспечения и программного обеспечения, программное обеспечение, либо программное обеспечение при исполнении. Например, компонент может быть реализован как процесс, исполняемый на процессоре, процессор, накопитель на жестком диске, множественные накопители хранения (оптический и/или магнитный носитель), объект, исполняемая программа, поток исполнения, программа и/или компьютер. В качестве иллюстрации, как приложение, запущенное на сервере, так и сервер могут быть компонентами. Один или более компонентов могут находиться в пределах процесса и/или потока исполнения, и компонент может быть локализован на одном компьютере и/или распределен между двумя или более компьютерами, как требуется для данного варианта осуществления. Варианты осуществления не ограничиваются в этом контексте.

В проиллюстрированном варианте осуществления, показанном на фиг.1, сеть 100 связи может содержать, среди других элементов, вычислительное устройство 102, цифровой телефонный аппарат 110 и коммуникационный сервер 112. Хотя сеть 100 связи, как показано на фиг.1, имеет ограниченное число элементов в определенной топологии, можно понять, что сеть 100 связи может включать в себя больше или меньше элементов в альтернативной топологии как необходимо для данного варианта реализации.

В общем случае, сетевые устройства и оборудование инфраструктуры, реализованные для сети 100 связи, могут реализовывать различные методики связи, чтобы установить каналы связи и сеансы связи для передачи мультимедиа между различными устройствами связи. В одном варианте осуществления, например, сеть 100 может реализовать различные VoIP технологии для передачи голоса по сети. Сеть может содержать сеть с коммутацией пакетов или комбинацию из сети с коммутацией пакетов и сети с коммутацией каналов.

Характерная реализация для сетевых устройств и оборудования инфраструктуры, реализованных для сети 110, может изменяться в зависимости от требуемого набора стандартов или протоколов связи. В одном примере, сеть 100 связи может реализовать стандарты или протоколы связи, заданные в соответствии с набором стандартов и/или вариантов для протоколов инициирования сеансов связи (SIP) рабочей группы по управлению многосторонним мультимедийным сеансом связи (MMUSIC) рабочей группы проектирования Интернета. SIP является предложенным стандартом для инициирования, модифицирования и завершения сеанса интерактивного пользователя, который включает в себя мультимедийные элементы, такие как видео, речь, мгновенный обмен сообщениями, онлайн игры и виртуальная реальность. В другом примере сеть 100 связи может реализовать протоколы связи или стандарты, определенные в соответствии с набором стандартов и/или вариантов по H.323 международного телекоммуникационного общества (ITU). И SIP и стандарты H.323 являются протоколами обмена сигналами для операций мультимедийных вызовов VoIP или голос по пакетам (VOP). Это может означать, что другие протоколы обмена сигналами могут быть реализованы для сети 100 связи, но по-прежнему находясь в контексте вариантов осуществления.

При общей работе сеть 100 связи может использоваться для вызовов VoIP. Вызовы VoIP обычно включают в себя передачу голоса и/или информацию в виде данных между множеством конечных точек. Например, общедоступная или частная пакетная сеть может использоваться для передач речи, вызовов звуковой конференц-связи и т.д. Хотя разработанная для информации с коммутацией пакетов сеть 100 связи может быть также соединена с коммутируемой телефонной сетью общего пользования (PSTN) через один или более подходящих шлюзов VoIP, расположенных для преобразования между информацией с коммутацией каналов и информацией с коммутацией пакетов.

Обращаясь снова к фиг.1, вычислительное устройство 102 обычно может содержать любое электронное устройство, разработанное для управления, обработки или передачи информации в сеть 100 связи. Примеры вычислительного устройства 102 могут включать в себя, помимо всего прочего, мобильное устройство, персональный цифровой помощник, устройство мобильных вычислений, интеллектуальный телефон, мобильный телефон, микротелефонную гарнитуру, односторонний пейджер, двухсторонний пейджер, передающее устройство, компьютер, персональный компьютер (PC), настольный компьютер, портативный ЭВМ, миниатюрный портативный компьютер, карманный компьютер, сервер или массив серверов, группу серверов, веб-сервер, сетевой сервер, Интернет-сервер, рабочее место, мини-компьютер, ЭВМ общего назначения, суперкомпьютер, сетевое устройство, веб-устройство, распределенную вычислительную систему, многопроцессорные системы, основанные на процессоре системы, бытовую электронику, программируемую бытовую электронику, телевидение, цифровое телевидение, телеприставку, точку беспроводного доступа, базовую станцию, абонентскую станцию, абонентский мобильный центр, контроллер радиосети, маршрутизатор, концентратор, шлюз, мост, коммутатор, машину или комбинацию этого. В одном варианте осуществления, например, вычислительное устройство 102 может включать в себя настольный компьютер, подходящий к домашней или офисной среде. Дополнительно, вычислительное устройство 102 может иметь возможности по осуществлению связи, включающие в себя различные интерфейсы проводной или беспроводной связи и подходящее программное обеспечение связи. В одном варианте осуществления, например, вычислительное устройство 102 может реализовать основанное на клиенте программное обеспечение связи, такое как MICROSOFT® OFFICE COMMUNICATOR, изготавливаемое корпорацией Microsoft Corporation, Redmond, Washington.

Коммуникационный сервер 112 обычно может содержать любое электронное устройство, разработанное для управления, обработки или передачи информации в сети 100 связи. Примеры коммуникационного сервера 112 могут включать в себя, помимо всего прочего, те примеры, приведенные для вычислительного устройства 102. В одном варианте осуществления, например, коммуникационный сервер 112 может содержать UC сервер. UC сервер разрабатывается для обеспечения UC сетевых служб для обеспечения в режиме реального времени связи, с использованием методик гетерогенной связи на основании расположенного в соответствии с приоритетом способа и местоположения получателя. Методики связи могут включать в себя любой тип механизма или методики связи, включая в себя помимо всего прочего мгновенный обмен сообщениями, групповой чат, телефонию, видео, электронную почту, речевую почту, службы коротких сообщений, службы мультимедийных сообщений и т.д. В одном варианте осуществления коммуникационный сервер 112 может быть реализован как сервер учрежденческой связи MICROSOFT, изготовленные корпорацией Microsoft Corporation, Redmond, Washington. Однако можно понять, что варианты осуществления не ограничиваются этим примером.

Цифровой телефонный аппарат 110 может содержать любой тип устройства цифровой телефонии, подходящего для передачи цифровых сигналов, таких как сигналы цифровой речи, через пакетную сеть. Цифровой телефонный аппарат 110 может содержать электронное устройство проводной или беспроводной связи и являться обычно устройством бытовой электроники, имеющим ограниченные устройства ввода, такие как микрофон, клавиатура и дополнительные функциональные клавиши, и ограниченные устройства вывода, такие как сравнительно небольшой цифровой дисплей, светоизлучающие диоды и громкоговоритель. Примеры цифрового телефонного аппарата 110 могут включать в себя помимо всего прочего телефон, телефон пакетной связи, VoIP телефон, телефон с поддержкой Интернет-протокола (IP), Интернет-телефон и т.д. В одном варианте осуществления, например, цифровой телефонный аппарат 110 может содержать проводной VoIP телефон, подходящий для настольной системы в домашней или офисной среде. Дополнительно, вычислительное устройство 102 может иметь возможности по осуществлению связи, включающие в себя различные интерфейсы проводной или беспроводной связи и соответствующие программные обеспечения связи. В одном варианте осуществления, например, цифровой телефонный аппарат 110 может реализовать основанное на клиенте программное обеспечение для связи, такое как MICROSOFT® OFFICE COMMUNICATOR, изготавливаемое корпорацией Microsoft Corporation, Redmond, Washington.

Цифровой телефонный аппарат 110 может быть коммуникативно связан с вычислительным устройством 102 и коммуникационным сервером 112 через соответствующие среды 106, 116 связи. Среды 106, 116 связи могут использоваться для координирования операций между соответствующими устройствами. Координация может включить в себя однонаправленный или двунаправленный обмен информацией. Например, вычислительное устройство 102 и коммуникационный сервер 112 могут обмениваться информацией с цифровым телефонным аппаратом 110 в форме соответствующих сигналов 104, 114, переданных по соответствующим средам 106, 116 связи. Информация может быть реализована как сигналы, распределенные по различным сигнальным линиям. В таких распределениях каждое сообщение является сигналом. Однако дополнительные варианты осуществления, в качестве альтернативы, могут использовать сообщения данных. Такие сообщения данных могут быть отправлены через различные каналы связи. Примерные каналы связи включают в себя параллельные интерфейсы, последовательные интерфейсы и шинные интерфейсы.

Среды 106, 116 связи могут использоваться для установки различных каналов связи между различными элементами сети 100, включающими в себя вычислительное устройство 102, цифровой телефонный аппарат 110, коммуникационный сервер 112 и другие сетевые устройства. В одном варианте осуществления, например, среды 106, 116 связи могут использоваться для установки различных каналов сигнализации, соединений или каналов связи, подходящих для передачи управляющей информации. Управляющая информация может относиться к любым данным, представляющим команды, инструкции или контрольные слова, предназначенные для автоматизированной системы. Например, управляющая информация может использоваться для маршрутизации медиаинформации через систему, или предписания узлу обрабатывать медиаинформацию предопределенным способом. В одном варианте осуществления, например, среды 106, 116 связи могут использоваться для установки различных каналов мультимедиа, соединений или каналов связи, подходящих для передачи медиаинформации. Медиаинформация может относиться к любым данным, представляющим контент, предназначенный для пользователя. Примеры контента могут включать в себя, например, данные из переговоров, видеоконференции, потокового видео, сообщения электронной почты («e-mail»), сообщения голосовой почты, буквенно-цифровых символов, графики, изображения, видео, текста и т.д. Данные из переговоров могут быть, например, речевой информацией, периодом молчания, фоновым шумом, комфортным шумом, тонами и т.д. Каналы связи обычно являются каналами засекреченной связи для того, чтобы предотвратить шпионаж от неправомочных сторон, хотя в некоторых случаях также могут быть использованы каналы не засекреченной связи.

В различных вариантах осуществления вычислительное устройство 102 и цифровой телефонный аппарат 110 обычно принадлежат одному человеку-оператору, и поэтому рассматриваются в будущем как доверенная пара. Таким образом, вычислительное устройство 102 может совместно использовать учетные данные безопасности с цифровым телефонным аппаратом 110, и наоборот, поскольку учетные данные безопасности используются для проверки идентичности одного владельца. Так как вычислительное устройство 102 и цифровой телефонный аппарат 110 являются доверенной парой, вычислительное устройство 102 и цифровой телефонный аппарат 110 могут координировать операции между собой, чтобы увеличить сервис и удобства для владельца. Например, вычислительное устройство 102 может обеспечивать цифровой телефонный аппарат 110 учетными данными безопасности для использования с коммуникационным сервером 112, тем самым уменьшая или устраняя необходимость оператору вводить учетные данные безопасности в цифровой телефонный аппарат, непосредственно используя устройства ограниченного ввода цифрового телефонного аппарата 110. Кроме того, вычислительное устройство 102 и цифровой телефонный аппарат 110 могут синхронизировать рабочие состояния, такие как блокирование или разблокирование, уменьшая или устраняя необходимость оператору блокировать или разблокировать каждое устройство в отдельности. По большей части, обеспечение операций происходит автоматически, за исключением того, когда человек-оператор может вводить общую и ограниченную форму информации безопасности в оба устройства, такую как индивидуальный PIN, присвоенный оператору, таким образом обеспечивая дополнительный уровень защиты для обоих устройств.

Вычислительное устройство 102, цифровой телефонный аппарат 110 и коммуникационный сервер 112 могут передавать медиаинформацию и управляющую информацию, с использованием различных медиасоединений, установленных для данного сеанса вызова. Медиасоединения могут быть установлены, используя различные протоколы сигнализации VoIP, такие как SIP наборы протоколов. SIP наборы протоколов являются протоколами (сигнализирования) управления на прикладном уровне для создания, изменения и завершения сеансов связи с одним или более участниками. Эти сеансы связи включают в себя конференц-связи для передачи мультимедиа по Интернету, телефонные вызовы по Интернету и распределения мультимедиа. Участники в сеансе связи могут осуществлять связь через многоадресную передачу или через сетку отношений одноадресной передачи, или их комбинацию. SIP разрабатывается как часть общей IETF структуры управления и мультимедийных данных, в настоящее время объединяющей протоколы, такие как протокол резервирования сетевых ресурсов (RSVP) (стандарта IEEE RFC 2205) для резервирования сетевых ресурсов, транспортный протокол реального времени (RTP) (стандарта IEEE RFC 1889) для транспортирования данных в реальном времени и обеспечения обратной связи качества в обслуживании (QOS), протокол потоковой передачи в реальном времени (RTSP) (стандарта IEEE RFC 2326) для управления доставкой потокового мультимедиа, протокол объявления сеанса (SAP) для уведомления о мультимедийных сеансах связи через многоадресную передачу, протокол описания сеанса (SDP) (стандарта IEEE RFC 2327) для описания мультимедийных сеансов связи и другие. Например, различные устройства сети 100 связи могут использовать SIP в качестве канала сигнализации для установки медиасоединений и RTP в качестве канала мультимедиа для транспортировки медиаинформации по медиасоединениям.

В различных вариантах осуществления вычислительное устройство 102 и/или цифровой телефонный аппарат 110 может включать в себя логическое устройство для реализации различных улучшенных методик управления цифровым телефонным аппаратом. Логическое устройство может быть реализовано с использованием аппаратных элементов, элементов программного обеспечения или комбинации аппаратных элементов и элементов программного обеспечения. Кроме того, логическое устройство, реализованное для каждого устройства, может быть разработано для взаимодействия друг с другом и коммуникационным сервером 112, чтобы облегчить требуемые операции для каждого устройства.

В проиллюстрированном варианте осуществления, показанном на фиг. 1, вычислительное устройство 102 может включать в себя подсистему 108 обеспечения и управления. Подсистема 108 обеспечения и управления может располагаться для обеспечения и управления цифровым телефонным аппаратом 110 для сетевых операций. Например, подсистема 108 обеспечения и управления может обеспечивать цифровой телефонный аппарат 110 информацией безопасности, такой как учетные данные безопасности.

Учетные данные безопасности являются формой цифровых учетных данных, предназначенных быть цифровым эквивалентом печатных учетных данных. Лишь в качестве примера, печатные учетные данные могут быть паспортом, водительским удостоверением, свидетельством членства или некоторым типом билета на получение некоторой услуги, подобного билету в кинотеатре или билету общественного транспорта. Учетные данные являются доказательством квалификации, компетентности или разрешения, которое закрепляется за человеком. Подобным образом, цифровые учетные данные подтверждают что-нибудь о своем владельце. Оба могут содержать персональную информацию, такую как имя человека, место рождения и дата рождения, или биометрическую информацию, такую как фотография или отпечаток пальцев. При работе учетные данные безопасности являются свойствами процесса, которые используются для определения прав доступа для человека-оператора, компьютерной программы, аппаратного устройства, объекта, субъекта и т.д. Примеры учетных данных безопасности включают в себя помимо всего прочего идентификатор пользователя (UID), PIN, пароль, доменное имя пользователя, доменное имя, цифровые сертификаты, ключевой материал или информацию, криптографическую информацию и т.д. Варианты осуществления не ограничиваются в этом контексте.

Цифровой телефонный аппарат 110 может использовать учетные данные безопасности для аутентифицирования цифрового телефонного аппарата 110 с сетевым устройством, таким как коммуникационный сервер 112. В другом примере подсистема 108 обеспечения и управления может управлять определенными операциями по безопасности для цифрового телефонного аппарата 110, такими как установку цифрового телефонного аппарата 110 в блокированный или разблокированный режим. Режим блокировки может относиться к представлению цифрового телефонного аппарата 110 неработающим или недоступным оператору или другому устройству. Режим разблокировки может относиться к представлению цифрового телефонного аппарата 110 работающим или доступным оператору или другому устройству. Это может быть выполнено непосредственно путем передачи подсистемой 108 обеспечения и управления директив управления цифровому телефонному аппарату 110 или косвенно при использовании информации о присутствии для цифрового телефонного аппарата 110.

Цифровой телефонный аппарат 110 может содержать вычислительную систему 120 и/или систему 140 связи. Вычислительная система 120 включает в себя различные общие вычислительные элементы, такие как один или более процессоров, сопроцессоров, блоков памяти, наборов микросхем, контроллеров, периферийных устройств, интерфейсов, осцилляторов, синхронизующих устройств, видеокарт, звуковых карт, компонентов ввода-вывода (I/O) мультимедиа и т.д. Система 140 связи включает в себя различные общие элементы связи, такие как передатчик, приемник, приемопередатчик, радио, сетевой интерфейс, процессор основной полосы частот, антенну, усилители, фильтры и т.д. В одном варианте осуществления, например, цифровой телефонный аппарат 110 может быть реализован с использованием вычисленной и коммуникационной архитектуры, как описано со ссылкой на фиг.5.

Вычислительная система 120 и/или система 140 связи могут включать в себя подсистему 200 управления цифровым телефонным аппаратом. Подсистема 200 управления цифровым телефонным аппаратом может реализовать различные методики управления цифровым телефонным аппаратом для цифрового телефонного аппарата 110. В одном варианте осуществления, например, подсистема 200 управления цифровым телефонным аппаратом может принять сигналы 104 от вычислительного устройства 102 по средам 106 связи. Сигналы 104 могут содержать сообщения из подсистемы 108 обеспечения и управления для координирования операций безопасности цифрового телефонного аппарата 110. В одном варианте осуществления, например, подсистема 200 управления цифровым телефонным аппаратом может отправить сигналы 114 сетевому устройству, такому как коммуникационный сервер 112. Сигнал 114 может содержать сообщения от подсистемы 200 управления цифровым телефонным аппаратом или ретранслированные сообщения от вычислительного устройства 102 для выполнения операций безопасности, требуемых коммуникационным сервером 112. Операции по безопасности клиент-сервер могут включать в себя помимо всего прочего регистрацию, операции аутентификации и авторизации для достижения UC технологий, обеспеченных коммуникационным сервером 112.

В различных вариантах осуществления подсистема 200 управления цифровым телефонным аппаратом может быть установлена для управления различными операциями по безопасности для цифрового телефонного аппарата 110. В одном варианте осуществления, например, подсистема 200 управления цифровым телефонным аппаратом может управлять операциями аутентификации для аутентификации цифрового телефонного аппарата 110 с сетевым устройством, таким как коммуникационный сервер 112.

Обычно аутентификация относится к действию установления или подтверждения чего-либо (или кого-либо) как подлинное, то есть требования, сделанные кем-либо или об этом, являются правдивыми. Аутентификация объекта может означать подтверждение его происхождения, тогда как аутентификация человека часто состоит из проверки его идентичности. Аутентификация зависит от одного или более факторов аутентификации. В контексте компьютерной или электронной безопасности операции аутентификации выполняют попытку проверить цифровую идентичность отправителя связи, такие как запрос на регистрацию к сетевому устройству. Аутентифицируемый отправитель, часто называемый администратором доступа, может быть человеком, использующим компьютер, непосредственно компьютером или компьютерной программой. Скрытые учетные данные, напротив, не устанавливают идентичности вообще, а лишь узкое право или статус пользователя или программы.

В одном варианте осуществления подсистема 200 управления цифровым телефонным аппаратом может управлять обеспечением цифрового телефонного аппарата 110 правомерными учетными данными для выполнения операций аутентификации от имени цифрового телефонного аппарата 110, или оператора цифрового телефонного аппарата 110 согласно требованию коммуникационного сервера 112. Например, подсистема 200 управления цифровым телефонным аппаратом может принять зашифрованные учетные данные безопасности от подсистемы 108 обеспечения и управления вычислительного устройства 102, дешифровать учетные данные безопасности и использовать учетные данные безопасности для аутентификации цифрового телефонного аппарата 110 с коммуникационным сервером 112.

Дополнительно или альтернативно, подсистема 200 управления цифровым телефонным аппаратом может управлять определенными рабочими состояниями для цифрового телефонного аппарата 110 и/или вычислительного устройства 102. В одном варианте осуществления подсистема 200 управления цифровым телефонным аппаратом может принимать и обрабатывать директивы управления от подсистемы 108 обеспечения и управления и управлять определенными операциями для цифрового телефонного аппарата 110 в соответствии с принятыми директивами управления. Например, вычислительное устройство 102 может установить цифровой телефонный аппарат 110 в заблокированное состояние или разблокированное состояние, в некоторых случаях, соответствующих заблокированному состоянию или разблокированному состоянию вычислительного устройства 102. В одном варианте осуществления подсистема 200 управления цифровым телефонным аппаратом может отправить директивы управления к подсистеме 108 обеспечения и управления, где подсистема 108 обеспечения и управления может принять и обработать директивы управления для управления определенными операциями для вычислительного устройства 102. Например, цифровой телефонный аппарат 110 может установить вычислительное устройство 102 в заблокированное состояние или разблокированное состояние в некоторых случаях, соответствующих заблокированному состоянию или разблокированному состоянию цифрового телефонного аппарата 110. Директивы управления также могут быть обменены на другие операции по безопасности.

Фиг. 2 иллюстрирует более подробную блок-схему подсистемы 200 управления цифровым телефонным аппаратом. Подсистема 200 управления цифровым телефонным аппаратом может содержать множество компонентов и/или модулей. В проиллюстрированном варианте осуществления, показанном на фиг. 2, подсистема 200 управления цифровым телефонным аппаратом может включать в себя компонент 220 управления цифровым телефонным аппаратом, компонент 230 хранилища и компонент 240 ввода-вывода (I/O). Компоненты и/или модули могут быть реализованы с использованием аппаратных элементов, элементов программного обеспечения или комбинации аппаратных элементов и элементов программного обеспечения. Хотя подсистема 200 управления цифровым телефонным аппаратом, как показано на фиг. 2, имеет ограниченное количество элементов в определенной топологии, можно понять, что подсистема 200 управления цифровым телефонным аппаратом при необходимости может включать в себя больше или меньше элементов в альтернативной топологии для данного варианта реализации.

Компонент 220 управления цифровым телефонным аппаратом может быть установлен для приема различных входящих сообщений 202 о событиях, находящихся в очереди 222 сообщений о событиях. Очередь 222 сообщений событий может содержать одну или более очереди для обработки сообщений о событиях. В одном варианте осуществления, например, очередь 222 сообщений о событиях может обрабатывать сообщения о событиях с различными приоритетами. Входящие сообщения 202 о событиях могут включать в себя различные сообщения о событиях от вычислительного устройства 102 или коммуникационного сервера 112. Примеры входящих сообщений 202 о событиях от вычислительного устройства 102 могут включать в себя помимо всего прочего проверки состояний для рабочих состояний вычислительного устройства 102, запросы на проверки состояний для рабочих состояний цифрового телефонного аппарата 110, учетные данные безопасности от подсистемы 108 обеспечения и управления, директивы управления от подсистемы 108 обеспечения и управления для блокировки и разблокировки цифрового телефонного аппарата 110, сообщения и информацию, предназначенную для пересылки цифровым телефонным аппаратом 110 к коммуникационному серверу 112, и т.д. Примеры входящих сообщений 202 о событиях от коммуникационного сервера 112 могут включать в себя помимо всего прочего запросы информации регистрации, запросы информации аутентификации, запросы о предоставлении информации о возможностях, сообщения о задержке доступа к сети, сообщения и информацию, предназначенные для ретрансляции цифровым телефонным аппаратом к вычислительному устройству 102, и т.д. Варианты осуществления не ограничиваются в этом контексте.

Компонент 220 управления цифровым телефонным аппаратом может включать в себя логическое устройство 224 управления. Логическое устройство 224 управления может быть установлено для управления операциями компонента 220 управления цифровым телефонным аппаратом на основании информации 206 о конфигурации. Например, логическое устройство 224 управления может исполнять алгоритм, логический поток или конечный автомат для выполнения различных операций над входными данными 208 в ответ на различные входящие сообщения 202 о событиях. Логическое устройство 224 управления может обрабатывать входные данные 208 на основании информации 206 о конфигурации для формирования обработанных данных 210. Логическое устройство 224 управления может также генерировать различные исходящие сообщения 204 о событиях и отправлять исходящие сообщения 204 о событиях планировщику событий и диспетчеру 226.

Компонент 220 управления цифровым телефонным аппаратом может включать в себя планировщик событий и диспетчер 226. Планировщик событий и диспетчер 226 могут быть установлены для инициирования событий к другим внешним субъектам и распределять внутренние события и сообщения в пределах компонента 220 управления цифровым телефонным аппаратом. Например, планировщик событий и диспетчер 226 для отправки различных исходящих сообщений 204 о событиях в ответ на входящие сообщения 202 о событиях к другим системам, подсистемам, компонентам или модулям для вычислительного устройства 102, коммуникационного сервера 112, цифрового телефонного аппарата 110, и/или сети 100 связи. Исходящие сообщения 204 о событиях могут включать в себя различные сообщения о событиях к вычислительному устройству 102 или коммуникационному серверу 112. Примеры исходящих сообщений 204 о событиях к вычислительному устройству 102 могут включать в себя помимо всего прочего проверки состояний для рабочих состояний цифрового телефонного аппарата 110, запросы проверки состояний для рабочих состояний вычислительного устройства 102, запросы учетных данных безопасности от подсистемы 108 обеспечения и управления, директивы управления от подсистемы 108 обеспечения и управления для блокировки и разблокировки вычислительного устройства 102, сообщения и информацию, принятые от коммуникационного сервера 112 для ретрансляции вычислительному устройству 102, и т.д. Примеры исходящих сообщений 204 о событиях коммуникационному серверу 112 могут включать в себя помимо всего прочего информацию о регистрации, информацию об аутентификации, информацию о возможностях, сообщения и информацию, принятые от вычислительного устройства 102 для передачи к коммуникационному серверу 112, и т.д. Варианты осуществления не ограничиваются в этом контексте.

В одном варианте осуществления подсистема 200 управления цифровым телефонным аппаратом может включать в себя компонент 230 хранения. Компонент 230 хранения может быть установлен с хранилищами данных и логическим устройством для управления операциями обращения к хранилищу для компонента 220 управления цифровым телефонным аппаратом. Компонент 230 хранения может запоминать временную или не переданную информацию, используемую компонентом 220 управления цифровым телефонным аппаратом во временном хранилище 232 данных. Например, временная или не переданная информация может запоминаться как расширяемый язык разметки (XML), двоичные файлы или некоторый другой формат во временном хранилище 232 данных. Компонент 230 хранения может запоминать постоянную или переданную информацию, используемую компонентом 220 управления цифровым телефонным аппаратом в хранилище 234 постоянных данных. Хранилища 232, 234 данных могут содержать индивидуальные хранилища данных, соответственно, или множество хранилищ данных, содержащих часть большего массива хранилища данных, такая как сеть хранения данных (SAN). Кроме того, компонент 230 хранения и хранилища 232, 234 данных могут реализовывать соответствующие технологии буферизации и кэширования данных и структуры, если нужно, чтобы соответствовать системной задержке и параметрам пропускной способности. Компонент 230 хранения также управляет операциями регистрации и ревизии хранилища.

В одном варианте осуществления компонент 230 хранения может временно или постоянно запоминать учетные данные безопасности, используемые для аутентификации цифрового телефонного аппарата с коммуникационным сервером 112. Компонент 230 хранения может запоминать учетные данные безопасности как зашифрованные учетные данные безопасности или дешифрованные учетные данные безопасности в зависимости от рабочего состояния цифрового телефонного аппарата 110 и/или по другим соображениям безопасности. Компонент 230 хранения может хранить учетные данные безопасности для текущих принятых запросов аутентификации от коммуникационного сервера 112, таких как запросы аутентификации в режиме реального времени. В некоторых случаях компонент 230 хранения может запоминать учетные данные безопасности в ожидании последующих или будущих запросов аутентификации от коммуникационного сервера 112, таких как запросы аутентификации в режиме не реального времени.

В одном варианте осуществления подсистема 200 управления цифровым телефонным аппаратом может включать в себя компонент 240 ввода/вывода. Компонент 240 ввода/вывода может быть расположен с буферами и логическим устройством для управления переносными и I/O операциями при перемещении информации по всей подсистеме 200 управления цифровым телефонным аппаратом. Например, I/O компонент 240 может включать в себя один или более буферов 242 входных данных для приема и запоминания входных данных 208 от подсистемы ввода. Примеры входных данных 208 могут включать в себя помимо всего прочего зашифрованные учетные данные безопасности, принятые от подсистемы 108 обеспечения и управления. Один или более модулей компонента 220 управления цифровым телефонным аппаратом могут обрабатывать входные данные 208 для формирования обработанных данных 210 и отсылки их к одному или более буферам 246 исходящих данных. Примеры обработанных данных 210 могут включать в себя помимо всего прочего дешифрованные учетные данные безопасности. Буферы 246 исходящих данных могут быть установлены для запоминания и отправки исходящих данных 212 подсистеме вывода. Администратор 244 данных может реализовывать логическое устройство и сетевые интерфейсы (например, интерфейсы веб-сервиса) для управления и администрирования служб по сбору данных и служб по распределению данных. Дополнительно, компонент 240 ввода/вывода может реализовывать один или более буферов 248 преобразования для преобразования входящих данных 208 и/или обработанных данных 210 из одного формата, схемы данных или протокола в альтернативные форматы, схемы данных или протоколы.

В общей операции подсистема 200 управления цифровым телефонным аппаратом может быть установлена для реализации различных усовершенствованных технологий управления цифровыми телефонными аппаратами. Это может быть выполнено при помощи некоторого числа телефонных модулей 228-1-p. В проиллюстрированном варианте осуществления, показанном на фиг.2, телефонные модули 228-1-р могут включать в себя модуль 228-1 телефонного интерфейса, модуль 228-2 телефонной безопасности и модуль 228-3 телефонной аутентификации. Несмотря на то, что на фиг.2, в качестве примера, а не ограничения, показано конкретное количество телефонных модулей 228-1-р, можно понять, что больше или меньше модулей могут быть реализованы для различных наборов операций управления цифровыми телефонными аппаратами, как требуется для данной реализации. Варианты осуществления не ограничиваются в этом контексте.

Модуль 228-1 телефонного интерфейса, в общем случае, может работать для администрирования, управления, обработки и другого исполнения операций интерфейса для цифрового телефонного аппарата 110. В одном варианте осуществления, например, модуль 228-1 телефонного интерфейса может обеспечивать элементы интерфейса пользователя (UI) или элементы графического интерфейса пользователя (GUI) для отображения информации оператору цифрового телефонного аппарат 110. Модуль 228-1 телефонного интерфейса может также принимать команды и ввод оператора для цифрового телефонного аппарата 110.

Дополнительно, модуль 228-1 телефонного интерфейса может быть специально предназначен для соединения с подсистемой 108 обеспечения и управления вычислительного устройства 102. Например, модуль 228-1 телефонного интерфейса может быть предназначен для обмена информацией о статусе и возможностях с подсистемой 108 обеспечения и управления. Примеры информации о статусе могут включать в себя определение рабочего состояния для вычислительного устройства 102 и/или цифрового телефонного аппарата 110, такого как активное, неактивное, изменяющиеся режимы ожидания, блокированного, разблокированного и т.д.

Модуль 228-1 телефонного интерфейса может быть установлен для приема информации о безопасности от оператора. Информация оператора о безопасности может содержать любую информацию, которая является подходящей для аутентификации оператора. В идеале, информация о безопасности могла бы быть уникальной и секретной, другими словами, известной только оператору. В целях аутентификации, так как информация о безопасности является уникальной и известной только оператору, когда информация о безопасности предоставляется оператором, подразумевается, что оператор, вводящий информацию безопасности, является тем же самым оператором, ассоциированным с информацией о безопасности, хранящейся в профиле оператора. В одном варианте осуществления информация о безопасности может содержать PIN. PIN является типичным примером информации о безопасности. PIN может содержать характерную последовательность алфавитно-цифрового текста или символов. Информация о безопасности может быть принята от оператора различными способами, с использованием различных устройств ввода, таких как клавиатура для печатной информации, микрофон для звуковой или устной информации, видеокамера для визуальной информации, устройство биометрической аутентификации для биометрической информации (например, сканирование радужной оболочки глаза, отпечатки пальцев, распознавание лиц и т.д.) и т.д. Хотя PIN используется в качестве примера, может использоваться любая симметричная или асимметричная техника безопасности для цифрового телефонного аппарат 110 и вычислительного устройства 102, как требуется для данной реализации.

Модуль 228-2 телефонной безопасности может быть коммуникативно связан с модулем 228-1 телефонного интерфейса. Модуль 228-2 телефонной безопасности может обычно работать для администрирования, управления, обработки и иного исполнения операций безопасности для цифрового телефонного аппарата 110. Примеры операций безопасности могут включать в себя помимо всего прочего шифрование или дешифрование информации, управление доступом к цифровому телефонному аппарату 110 оператором, установку цифрового телефонного аппарата 110 в различные рабочие режимы, такие как заблокированный или разблокированный и т.д.

В одном варианте осуществления модуль 228-2 телефонной безопасности может принимать зашифрованные учетные данные безопасности от вычислительного устройства 102. Модуль 228-2 телефонной безопасности принимает зашифрованные учетные данные безопасности по средам 106 связи, которые в некоторых реализациях могут содержать проводные среды связи, такие как кабель универсальной последовательной шины (USB) или кабель шины сверхбыстрой передачи данных стандарта IEEE 1394. Модуль 228-2 телефонной безопасности может дешифровать зашифрованные учетные данные безопасности при помощи техники дешифрования, соответствующей технике шифрования, используемой подсистемой 108 обеспечения и управления, и с помощью PIN, принятого от оператора. Это формирует набор дешифрованных учетных данных безопасности, которые могут использоваться в целях аутентификации.

Модуль 228-3 телефонной аутентификации может быть коммуникативно связан с модулем 228-2 телефонной безопасности. Модуль 228-3 телефонной аутентификации может, в общем случае, для работ администрирования, управления, обработки и иного исполнения операций по аутентификации цифрового телефонного аппарата 110. В одном варианте осуществления, например, подсистема 200 управления цифровым телефонным аппаратом может осуществлять операции по аутентификации согласно протоколу сигнализации VoIP, такому как стандарт SIP, который частично использует методики аутентификации, определенные набором стандартов IETF протокола передачи гипертекста (HTTP). Конкретные операции по аутентификации, реализованные подсистемой 200 управления цифровым телефонным аппаратом, однако, могут изменяться согласно конкретному набору протоколов VoIP или унифицированной связи, желательных для данной UC системы. Варианты осуществления не ограничиваются в этом случае.

В одном варианте осуществления модуль 228-3 телефонной аутентификации может аутентифицировать цифровой телефонный аппарат 110, используя дешифрованные учетные данные безопасности. Тип и последовательность выполнения операций по аутентификации могут изменяться в зависимости от типа учетных данных безопасности, используемых для данного уровня безопасности.

В некоторых случаях зашифрованные учетные данные безопасности могут включать в себя всю информацию о безопасности, необходимую для завершения операций по аутентификации с коммуникационным сервером 112. В одном варианте осуществления, например, учетные данные безопасности могут содержать доменное имя пользователя, пароль и доменное имя. Модуль 228-3 телефонной аутентификации может работать для отправления запроса регистрации с доменным именем пользователя, паролем и доменным именем, дешифрованных из зашифрованных учетных данных безопасности, коммуникационному серверу 112. Коммуникационный сервер 112 может зарегистрировать цифровой телефонный аппарат 110, используя учетные данные безопасности, и отослать назад сообщение, указывающее, что операции по регистрации и аутентификации были успешно или неуспешно завершены.

В других случаях зашифрованные учетные данные безопасности могут включать в себя только часть информации о безопасности, необходимой для завершения операции по аутентификации с коммуникационным сервером 112. В таких случаях оставшаяся часть необходимой информации о безопасности может быть предоставлена вычислительным устройством 102 через релейная схему, обеспеченную цифровым телефонным аппаратом 110.

В одном варианте осуществления, например, учетные данные безопасности могут включать в себя доменное имя пользователя и доменное имя, но не пароль. Модуль 228-3 телефонной аутентификации может работать для отправки запроса регистрации с доменным именем пользователя и доменным именем, дешифрованных из зашифрованных учетных данных безопасности, коммуникационному серверу 112. Когда коммуникационный сервер 112 осознает необходимость в дополнительной информации о безопасности, коммуникационный сервер 112 может отправить запрос на аутентификацию цифровому телефонному аппарату 110. Запрос на аутентификацию может содержать запрос сервером пароля.

Модуль 228-3 телефонной аутентификации может выполнять функцию прокси-сервера или ретранслятора и отправлять запрос на аутентификацию от коммуникационного сервера 112 вычислительному устройству 102. Вычислительное устройство 102 может принять запрос на аутентификацию от цифрового телефонного аппарата 110 и отправить ответ аутентификации с паролем. Модуль 228-3 телефонной аутентификации может принять ответ аутентификации и переправить его с паролем от вычислительного устройства 102 коммуникационному серверу 112 для завершения операций по аутентификации для цифрового телефонного аппарата 110. Коммуникационный сервер 112 может зарегистрировать цифровой телефонный аппарат 110, используя учетные данные безопасности, и отослать назад сообщение, указывающее, что операции по регистрации и аутентификации были успешно или неуспешно завершены.

В дополнение к управлению операциями по аутентификации подсистема 200 управления цифровым телефонным аппаратом может управлять определенными рабочими состояниями цифрового телефонного аппарата 110 и/или вычислительного устройства 102. В одном варианте осуществления модуль 228-2 телефонной безопасности подсистемы 200 управления цифровым телефонным аппаратом может принимать и обрабатывать явные директивы управления от подсистемы 108 обеспечения и управления. Модуль 228-2 телефонной безопасности может управлять определенными операциями для цифрового телефонного аппарата 110 согласно принятым директивам управления. Например, вычислительное устройство 102 может устанавливать цифровой телефонный аппарат 110 в заблокированное состояние или разблокированное состояние.

В некоторых случаях данное рабочее состояние для цифрового телефонного аппарата 110 может имитировать или соответствовать заблокированному состоянию или разблокированному состоянию для вычислительного устройства 102. Например, когда оператор предоставляет команду на разблокировку вычислительного устройства 102 и цифровой телефонный аппарат 110 коммуникативно связывается с вычислительным устройством 102, вычислительное устройство 102 может разблокироваться и автоматически отправить директиву управления цифровому телефонному аппарату 110, чтобы также войти в разблокированное рабочее состояние. Это имеет преимущество в том, что избавляет оператора от необходимости вручную разблокировать оба устройства. Дополнительно или альтернативно, модуль 228-2 телефонной безопасности цифрового телефонного аппарата 110 может отслеживать вычислительное устройство 102 для обнаружения любых изменений рабочего состояния для вычислительного устройства 102 и изменять собственное рабочее состояние соответственно. Это снижает или исключает необходимость для вычислительного устройства 102 отправлять явную директиву управления цифровому телефонному аппарату 110.

Модуль 228-2 телефонной безопасности также может отправлять явные директивы управления подсистеме 108 обеспечения и управления вычислительного устройства 102. В таких случаях, подсистема 108 обеспечения и управления может принимать и обрабатывать директивы управления для управления определенными операциями для вычислительного устройства 102. Например, цифровой телефонный аппарат 110 может установить вычислительное устройство 102 в заблокированное состояние или разблокированное состояние, в некоторых случаях в соответствующее заблокированное состояние или разблокированное состояние для цифрового телефонного аппарата 110. Вычислительное устройство 102 может также отслеживать цифровой телефонный аппарат 110 для обнаружения любых изменений рабочего состояния для цифрового телефонного аппарата 110 и изменять собственное рабочее состояние соответственно.

В дополнение к использованию явных директив управления для изменения рабочих состояний для вычислительного устройства 102 и/или цифрового телефонного аппарата 110 подсистема 108 обеспечения и управления и модуль 228-2 телефонной безопасности могут изменять их соответствующие рабочие состояния на основании неявной или выведенной информации. В одном варианте осуществления, например, модуль 228-2 телефонной безопасности может определить заблокировать ли или разблокировать цифровой телефонный аппарат 110 на основании информации присутствия для вычислительного устройства 102.

В компьютерных и телекоммуникационных сетях информация присутствия используется для выражения возможности и готовности потенциального партнера по связи обмениваться информацией. Партнер по связи обычно предоставляет информацию о состоянии присутствия по сетевому соединению службе присутствия. Служба присутствия публикует информацию о состоянии присутствия группе наблюдателей, которые могут затем определить, доступен ли партнер по связи или готов ли он открыть канал связи.

В некоторых случаях вычислительное устройство 102 и/или цифровой телефонный аппарат 110 могут содержать узлы объекта присутствия в сети 100 связи. Термин «объект присутствия» может относиться к объекту, описанному информацией о присутствии. Объект может содержать, например, человека пользователя или оператора электронного устройства. Узел объекта присутствия может относиться к электронному устройству, используемому объектом присутствия для передачи информации о состоянии присутствия узлам наблюдателям по сети, обычно через сервер присутствия. Узлы наблюдатели могут принять опубликованную информацию о состоянии присутствия и отобразить информацию о состоянии присутствия для других людей пользователей или операторов, иногда называемых наблюдателями. Затем наблюдатели могут определить, готов ли объект присутствия и/или способен осуществить связь с другим партнером по связи на основании информации о состоянии присутствия.

Узел объекта присутствия может опубликовывать информацию о состоянии присутствия для указания его текущего статуса связи. Эта опубликованная информация о состоянии присутствия информирует других, которые желают связаться с объектом присутствия, о его/ее доступности и готовности осуществлять связь. Обычное использование информации о состоянии присутствия должно отображать пиктограмму-индикатор в приложении связи, таком как клиент мгновенной передачи сообщениями (IM). Пиктограмма-индикатор может содержать графический символ, соответствующий легко передающему смысл, и список соответствующих текстовых описаний для каждого из состояний. Примеры таких текстовых описаний могут включать в себя «готов чатиться», «занят», «отошел», «не беспокоить», «не в себе» и т.д. Такие состояния присутствия существуют во многих вариантах по различным клиентам связи. Существующие стандарты обычно поддерживают богатый выбор дополнительных атрибутов присутствия, которые могут использоваться для информации о присутствии, таких как настроение пользователя, местонахождение или статус свободного текста.

При реализации методик присутствия вычислительное устройство 102 и/или цифровой телефонный аппарат 110 могут быть реализованы как узлы объекта присутствия, использующие некоторое количество различных каналов связи. Принцип множества устройств связи, объединяющих информацию о состоянии присутствия, для обеспечения агрегированного представления присутствия объекта присутствия, обычно называется методикой множества точек присутствия (MPOP). С этой точки зрения, вычислительное устройство 102 и/или цифровой телефонный аппарат 110 могут считаться примерами MPOP устройств. Можно понимать, что другие электронные устройства могут быть реализованы как MPOP устройства, с использованием некоторых или всех вариантов осуществления, описанных здесь, и при этом находясь в пределах предполагаемого объема вариантов осуществления.

Не говоря об удобстве, MPOP допускает автоматические выводы, выявленные из пассивного наблюдения за действиями объекта присутствия. Например, пользователи мгновенного обмена сообщениями могут иметь их статусы, установленные на «отошел» (или эквивалентное), если их компьютерная клавиатура бездействует в течение некоторого времени. Дополнение на других устройствах может включать в себя: включен ли сотовый телефон объекта присутствия, регистрированы ли они в их компьютере или возможно проверку их электронного календаря для выяснения, находятся ли они на совещании или в отпуске. Например, если календарь объекта присутствия был отмечен как вне офиса, и их сотовый телефон был включен, то они могут считаться в состоянии «Роуминга». MPOP статус тогда может быть использован, чтобы автоматически направить входящие сообщения по всем участвующим устройствам. Например, «вне офиса» может переносить в систему, направляющую все сообщения и звонки к сотовому телефону объекта присутствия. Статус «не беспокоить» может автоматически сохранять все сообщения на потом и отправлять все телефонные звонки на голосовую почту.

Когда вычислительное устройство 102 реализуется как узел объекта присутствия и публикует информацию о состоянии присутствия, используя сервер присутствия, цифровой телефонный аппарат 110 может быть реализован как узел наблюдатель для наблюдения за информацией о состоянии присутствия. Цифровой телефонный аппарат 110 может изменять свое рабочее состояние на основании информации о состоянии присутствия для вычислительного устройства 102. Например, когда вычислительное устройство 102 отправляет информацию о состоянии присутствия, указывающую, что оно готово и доступно для установки каналов связи для сеансов связи, цифровой телефонный аппарат 110 может обнаружить информацию о состоянии присутствия и предположить, что вычислительное устройство 102 находится в разблокированном рабочем состоянии. Модуль 228-2 телефонной безопасности может затем предписать цифровому телефонному аппарату 110 войти в разблокированное рабочее состояние, соответствующее разблокированному рабочему состоянию вычислительного устройства 102. Модуль 228-2 телефонной безопасности может выполнять подобные операции для определения вошло ли в заблокированное состояние, на основании информации о состоянии присутствия для вычислительного устройства 102, указывающей, что вычислительное устройство 102 не готово или неспособно осуществлять связь с другими партнерами по связи.

В некоторых случаях вычислительное устройство 102 может также изменять свое рабочее состояние на основании неявной или выведенной информации о состоянии присутствия для цифрового телефонного аппарата 110. В таких случаях, цифровой телефонный аппарат 110 может выполнять функции узла объекта присутствия, а вычислительное устройство 102 может выполнять функции узла наблюдателя. Вычислительное устройство 102 может изменять свои рабочие состояния на основании текущей информации о состоянии присутствия, опубликованной для цифрового телефонного аппарата 110.

Фиг.3 иллюстрирует блок-схему сети 300 связи. Сеть 300 связи подобна сети 100 связи, с некоторыми дополнительными узлами. В дополнение к элементам сети, проиллюстрированным для сети 100 связи, как описано со ссылкой на фиг.1, сеть 300 может дополнительно иллюстрировать сеть 320, сервер 330 присутствия и различные узлы 310-1-р наблюдатели.

В проиллюстрированном варианте осуществления, показанном на фиг.3, цифровой телефонный аппарат 110 может осуществлять связь с вычислительным устройством 102 для обмена учетными данными 326 безопасности и директивами 324 управления. Учетные данные 326 безопасности могут использоваться для поддержки операций по аутентификации для цифрового телефонного аппарата 110. Учетные данные 326 безопасности могут быть частично или полностью выведены из учетных данных 328 безопасности, которыми обменялись вычислительное устройство 102 и коммуникационный сервер 112, как напрямую, так и косвенно через сеть 320. Сеть 320 может представлять, например, сеть с коммутацией пакетов, или комбинаторную сеть с коммутацией каналов и сети с коммутацией пакетов.

В дополнение к использованию учетных данных 326, 328 безопасности для поддержки операций по аутентификации модуль 228-2 телефонной безопасности и/или подсистема 108 обеспечения и управления могут использовать директивы 324 управления для поддержки операций по безопасности для соответствующего цифрового телефонного аппарата 110 и/или вычислительного устройства 102. Когда любое устройство выполняет функции узла объекта присутствия, такого как вычислительное устройство 102, оно может отправить информацию 322 о состоянии присутствия серверу 330 присутствия. Информация 322 о состоянии присутствия может представлять любое количество определенных состояний присутствия для объекта присутствия. В основной форме, информация 322 о состоянии присутствия может включать в себя информацию о доступном состоянии присутствия и информацию о недоступном состоянии присутствия. Сервер 330 присутствия может опубликовать информацию о недоступном состоянии присутствия узлам 310-1-р наблюдателям. Узлы 310-1-р наблюдатели могут отображать текстовое сообщение, такое как «объект присутствия доступен» или «объект присутствия недоступен», при получении информации 322 о состоянии присутствия от сервера 330 присутствия. Цифровой телефонный аппарат 110 может выполнять функции одного из узлов 310-1-р наблюдателей и изменять свое рабочее состояние в соответствии с информацией 322 о состоянии присутствия. Подобные операции по безопасности могут быть выполнены вычислительным устройством 102, когда оно действует в качестве наблюдателя 310-1-p, и цифровой телефонный аппарат 110 работает как узел объекта присутствия.

Операции для вышеописанных вариантов осуществления могут дополнительно описываться со ссылкой на один или более логических потоков. Можно понимать, что представленные логические потоки не обязательно должны быть выполнены в представленном порядке или в любом определенном порядке, если иное не указано. Кроме того, различные рабочие операции, описанные со ссылкой на логические потоки, могут выполняться последовательным или параллельным способами. Логические потоки могут быть реализованы, используя один или более элементов аппаратного обеспечения и/или элементов программного обеспечения, описанных вариантов осуществления, или альтернативными, как желательно для данного набора конструктивных и эксплуатационных ограничений. Например, логические потоки могут быть реализованы как логика (например, компьютерные программные инструкции) для исполнения логическим устройством (например, компьютером общего или специального назначений).

Фиг.4 иллюстрирует один вариант осуществления логического потока 400. Логический поток 400 может представлять некоторые или все операции, исполняемые одним или более описанными здесь вариантами осуществления.

В проиллюстрированном варианте осуществления, показанном на фиг.4, логический поток 400 может принять PIN цифровым телефонным аппаратом 110 в блоке 402. Например, модуль 228-1 телефонного интерфейса может пригласить оператора ввести PIN, используя устройство ввода для цифрового телефонного аппарата 110, и принять PIN от оператора. Тот же самый PIN может быть введен в подсистему 108 обеспечения и управления для вычислительного устройства 102 для обеспечения доверенного отношения между двумя устройствами.

Логический поток 400 может принять зашифрованные учетные данные безопасности от вычислительного устройства в блоке 404. Например, подсистема 108 обеспечения и управления может получить учетные данные безопасности для цифрового телефонного аппарата 110 от коммуникационного сервера 112. В некоторых случаях, учетные данные безопасности могут быть одинаковыми и для вычислительного устройства 102 и для цифрового телефонного аппарата 110, таким образом, снижая или избегая необходимость в управлении отдельными учетными данными безопасности для обоих устройств. Подсистема 108 обеспечения и управления может зашифровать учетные данные безопасности, используя PIN (или другую симметричную информацию о безопасности), и пересылать зашифрованные учетные данные безопасности цифровому телефонному аппарату 110. Подсистема 108 обеспечения и управления может пересылать зашифрованные учетные данные безопасности в ответ на запрос от цифрового телефонного аппарата 110, автоматически в заранее установленное время, автоматически в ответ на событие или некоторое другое внешнее стимулирующее воздействие. В любом случае, модуль 228-1 телефонного интерфейса может принимать зашифрованные учетные данные безопасности от вычислительного устройства 102.

Логический поток 400 может дешифровать зашифрованные учетные данные безопасности с помощью PIN в блоке 406. Например, модуль 228-2 телефонной безопасности может дешифровать зашифрованные учетные данные безопасности с помощью PIN (или другой симметричной информации о безопасности), чтобы выдать, по меньшей мере, доменное имя пользователя и доменное имя. В одном варианте осуществления модуль 228-2 телефонной безопасности дополнительно может дешифровать некоторую дополнительную форму информации о безопасности, такую как пароль, из зашифрованных учетных данных безопасности.

Логический поток 400 может аутентифицировать цифровой телефонный аппарат, с использованием учетных данных безопасности в блоке 408. Например, модуль 228-3 телефонной аутентификации может использовать дешифрованные учетные данные безопасности для аутентификации цифрового телефонного аппарата 110, с коммуникационным сервером 112. Когда дешифрованные учетные данные безопасности включают в себя доменное имя пользователя, пароль и доменное имя, модуль 228-3 телефонной аутентификации может полностью аутентифицировать цифровой телефонный аппарат с коммуникационным сервером без какой-либо дополнительной информации о безопасности. Когда дешифрованные учетные данные безопасности включают в себя доменное имя пользователя и доменное имя, но опускают пароль, пароль может быть передан от вычислительного устройства 102 под именем цифрового телефонного аппарата 110 коммуникационному серверу 112. Это может быть выполнено многими различными способами, такими как использование цифрового телефонного аппарата 110 в качестве релейной схемы между вычислительным устройством 102 и коммуникационным сервером 112, использование отдельного канала управления, установленного непосредственно между вычислительным устройством 102 и коммуникационным сервером 112 (например, через сеть 320), и т.д.

Фиг.5 дополнительно иллюстрирует более подробную блок-схему архитектуры 510 вычислительной системы, подходящей для реализации цифрового телефонного аппарата 110. В базовой конфигурации архитектура 510 вычислительной системы обычно включает в себя, по меньшей мере, один блок 532 обработки и память 534. Память 534 может быть реализована с использованием любых машиночитаемых или компьютерочитаемых носителей, способных к хранению данных, включая и энергозависимую, и энергонезависимую память. Например, память 534 может включать в себя постоянное запоминающее устройство (ROM), оперативное запоминающее устройство (RAM), динамическое RAM (DRAM), DRAM двойной скорости передачи данных (DDRAM), синхронное DRAM (SDRAM), статическое RAM (SRAM), программируемое ROM (PROM), стираемое программируемое ROM (EPROM), электрически стираемое программируемое ROM (EEPROM), флэш-память, память на основе полимера, такая как память на основе ферроэлектрического полимера, память на аморфных полупроводниках, память с изменением фазового состояния или ферроэлектрическая память, память на основе структуры типа кремний-оксид-нитрид-оксид-кремний (SONOS), магнитные или оптические карты, или любой другой тип носителей, подходящих для хранения информации. Как показано на фиг.5, память 534 может запоминать различные программы пакета программного обеспечения, такие как одна или более программ 536-1-t пакета программного обеспечения и сопроводительные данные. В зависимости от реализации, примеры программ 536-1-t пакета программного обеспечения могут включать в себя системную программу 536-1 (например, операционную систему), прикладную программу 536-2 (например, веб-браузер), подсистему 108 обеспечения и управления, подсистему 200 управления цифровым телефонным аппаратом и т.д.

Архитектура 510 вычислительной системы может также иметь дополнительные признаки и/или функциональность помимо ее базовой конфигурации. Например, архитектура 510 вычислительной системы может включать в себя съемное хранилище 538 и несъемное хранилище 540, которые также могут содержать различные типы машиночитаемых или компьютерочитаемых носителей, как было ранее описано. Архитектура 510 вычислительной системы может также иметь одно или более устройств 544 ввода, таких как клавиатура, мышь, стилус, устройство голосового ввода, устройство сенсорного ввода, измерительные устройства, сенсорные устройства и т.д. Архитектура 510 вычислительной системы может также включать в себя одно или более устройства 542 вывода, такие как дисплеи, громкоговорители, принтеры и т.д.

Архитектура 510 вычислительной системы может дополнительно включать в себя одно или более соединений 546 связи, которые позволяют архитектуре 510 вычислительной системы осуществлять связь с другими устройствами. Соединения 546 связи могут представлять, например, интерфейсы связи для компонентов 116-1-v связи. Соединения 546 связи могут включать в себя различные типы стандартных элементов связи, таких как один или более интерфейсов связи, сетевых интерфейсов, сетевых интерфейсных плат (NIC), радио, беспроводных приемников/передатчиков (приемопередатчиков), проводных и/или беспроводных средств связи, физических соединителей и т.д. Среда связи обычно воплощает компьютерочитаемые инструкции, структуры данных, программные модули или другие данные в модулированном сигнале данных, таком как волна несущей или другой механизм переноса, и включает в себя любые носители доставки информации. Термин «модулированный сигнал данных» означает сигнал, который имеет одну или более из своих характеристик заданных или измененных таким образом, чтобы зашифровать информацию в сигнале. В качестве примера и не ограничения носитель связи включает в себя проводные носители связи и беспроводные носители связи. Примеры проводных носителей связи могут включать в себя провод, кабель, металлический провод, платы с печатными схемами (РСВ), системные платы, коммутирующие устройства, полупроводниковый материал, свитую пару проводов, коаксиальный кабель, волоконно-оптический кабель, распространенный сигнал и т.д. Примеры беспроводных носителей связи могут включать в себя акустический, радиочастотный спектр (RF), инфракрасное излучение и другие беспроводные носители. Термины машиночитаемые носители и компьютерочитаемые носители, используемые здесь, предназначены включать в себя носители хранения и среды связи.

Фиг.6 иллюстрирует схему изделия 600, подходящего для запоминания логики для различных вариантов осуществления. Как показано, изделие 600 может содержать носитель 602 хранения данных для запоминания логики 604. Примеры носителя 602 хранения данных могут включать в себя один или более типов компьютерочитаемых носителей хранения, способных к запоминания электронных данных, включая энергозависимую память или энергонезависимую память, съемную или несъемную память, стираемую или нестираемую память, записываемую или перезаписываемую память и т.д. Примеры логики 604 могут включать в себя различные элементы программного обеспечения, такие как компоненты программного обеспечения, программы, приложения, компьютерные программы, прикладные программы, системные программы, машинные программы, программное обеспечение операционной системы, микропрограммные средства, встроенное программное обеспечение, модули программного обеспечения, алгоритмы, подпрограммы, функции, способы, процедуры, интерфейсы программного обеспечения, интерфейсы прикладных программ (API), системы команд, вычислительный код, машинный код, сегменты кода, сегменты машинного кода, слова, значения, символы или любую комбинацию этого.

В одном варианте осуществления, например, изделие 600 и/или компьютерочитаемый носитель 602 хранения данных могут запоминать логику 604, содержащую исполняемые компьютером программные инструкции, которые, когда исполняются компьютером, предписывают компьютеру выполнять способы и/или операции в соответствии с описанными вариантами осуществления. Исполняемые компьютером программные инструкции могут включать в себя любой подходящий тип кода, такого как исходный код, объектный код, интерпретируемый код, исполняемый код, статический код, динамический код и подобные. Исполняемые компьютером программные инструкции могут быть реализованы согласно предопределенному машинному языку, способу или синтаксису, для инструктирования компьютеру выполнять определенную функцию. Инструкции могут быть реализованы с использованием любого подходящего высокоуровневого, низкоуровневого, объектно-ориентированного, визуального, скомпилированного и/или интерпретируемого языка программирования, такого как C, C++, Java, BASIC, Perl, Matlab, Pascal, Visual BASIC, язык ассемблера и другие.

Фиг.7 иллюстрирует один вариант осуществления схемы 700 потоков сообщений. Схема 700 потоков сообщений может представлять примерный поток сообщений между различными модулями подсистемы 200 управления цифровым телефонным аппаратом, вычислительным устройством 102 и коммуникационным сервером 112. В проиллюстрированном варианте осуществления, показанном на фиг. 7, модуль 228-1 телефонного интерфейса может определять, что цифровой телефонный аппарат 110 соединяется с вычислительным устройством 102, как указано стрелкой 702. Модуль 228-2 телефонной безопасности может запросить у модуля 228-1 телефонного интерфейса состояние соединения для цифрового телефонного аппарата 110, как указано стрелкой 704. Модуль 228-1 телефонного интерфейса может ответить, что состояние соединения указывает соединение между цифровым телефонным аппаратом 110 и вычислительным устройством 102, как указано стрелкой 706. Модуль 228-2 телефонной безопасности может затем запросить, запущена ли в настоящий момент подсистема 108 обеспечения и управления для вычислительного устройства 102, как указано стрелкой 708. Модуль 228-1 телефонного интерфейса может запросить вычислительное устройство 102 определить, запущена ли подсистема 108 обеспечения и управления, и если это так, принять подтверждение получения от вычислительной системы 102, как указано стрелками 710, 712. Модуль 228-1 телефонного интерфейса информирует модуль 228-2 телефонной безопасности о том, что подсистема 108 обеспечения и управления запущена, как указано стрелкой 714.

Как только соединение с вычислительным устройством 102 проверяется и подсистема 108 обеспечения и управления исполняется, модуль 228-2 телефонной безопасности может побудить модуль 228-1 телефонного интерфейса получить учетные данные 326 безопасности, как указано стрелкой 716. Модуль 228-1 телефонного интерфейса в свою очередь запросит у подсистемы 108 обеспечения и управления учетные данные 326 безопасности. На данном этапе оператор может вводить PIN (или другую симметричную информация о безопасности) и в цифровой телефонный аппарат 110 и в вычислительное устройство 102, как указано стрелками 720, 722. Подсистема 108 обеспечения и управления отправляет учетные данные 326 безопасности модулю 228-1 телефонного интерфейса, как указано стрелкой 724, которые передаются модулю 228-2 телефонной безопасности, как указано стрелкой 726. Учетные данные 326 безопасности могут содержать, например, доменное имя пользователя, пароль и доменное имя, зашифрованные с помощью PIN. Модуль 228-2 телефонной безопасности может дешифровать зашифрованные учетные данные 326 безопасности для получения доменного имени пользователя, пароля и доменного имени, как указано стрелкой 728. Модуль 228-3 телефонной аутентификации может использовать учетные данные 326 безопасности для регистрации и аутентификации цифрового телефонного аппарата 110 с коммуникационным сервером 112, как указано стрелками 730, 732. Модуль 228-2 телефонной безопасности может затем зашифровать и кэшировать учетные данные 326 безопасности в один или оба хранилища 232, 234 данных компонента 230 хранения.