РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Данная заявка притязает на преимущество, согласно статье 119(e) раздела 35 Кодекса законов США, ранее поданных предварительных заявок на патент №№ 61/979,122, поданной 14 апреля 2014 г.; 61/996,665, поданной 14 мая 2014 г.; 61/979,113, поданной 14 апреля 2014 г. и, в особенности, предварительных заявок на патент №№ 61/910,819, поданной 2 декабря 2013 г.; 61/951,842, поданной 12 марта 2014 г.; 61/955,716, поданной 19 марта 2014 г.; 61/979,132, поданной 14 апреля 2014 г.; и 61/980,784, поданной 17 апреля 2014 г., при этом каждая полностью включена в данный документ по ссылке.

ОБЛАСТЬ ТЕХНИКИ

[0002] Настоящее изобретение относится к аутентификации пользователя и мобильного устройства без необходимости элемента безопасности в платежной транзакции, и, более конкретно, к генерированию безопасных платежных учетных данных в мобильном устройстве, используемом в платежной транзакции, без использования элементов безопасности.

УРОВЕНЬ ТЕХНИКИ

[0003] Достижения в технологиях мобильной связи создали огромные возможности, одной из которых является предоставление пользователю мобильного вычислительного устройства возможности инициировать и оплачивать платежные транзакции, используя свое мобильное устройство. Одним таким подходом, предоставляющим возможность таких действий на мобильном устройстве, было использование технологии связи малого радиуса действия (NFC) для безопасной передачи реквизитов платежа с мобильного устройства на ближайший бесконтактный терминал торговой точки (POS). Чтобы достичь этого, мобильные телефоны с аппаратными средствами элемента безопасности, такими как кристалл элемента безопасности (SE), используются для безопасного хранения платежных учетных данных. Элемент безопасности является специальным элементом, который может быть включен в некоторые устройства с возможностью NFC, который представляет собой платформу, защищенную от злонамеренного вмешательства, которая может безопасно размещать приложения и их конфиденциальные данные.

[0004] Однако не все мобильные устройства имеют элементы безопасности. Кроме того, некоторые финансовые учреждения могут не иметь доступа к элементам безопасности на мобильных устройствах, даже если мобильное устройство оснащено таким элементом. В результате, многие потребители с мобильными устройствами, которые имеют требуемые аппаратные средства для проведения удаленных платежных транзакций бесконтактного или других типов, могут быть неспособны фактически использовать эту возможность. Из-за таких трудностей существует потребность в техническом решении, которое могло бы предоставить возможность мобильным вычислительным устройствам инициировать и проводить платежные транзакции без использования элементов безопасности.

[0005] Некоторые способы и системы для проведения платежных транзакций, используя мобильные устройства с отсутствующими элементами безопасности, или без использования элементов безопасности в мобильных устройствах, оснащенных ими, можно найти в заявке на патент США № 13/827,042, озаглавленной ʺSystems and Methods for Processing Mobile Payments by Provisioning Credentials to Mobile Devices Without Secure Elementsʺ by Mehdi Collinge et al., поданной 14 марта 2013 г., которая полностью включена в данный документ по ссылке. Хотя такие способы и системы могут быть пригодны для проведения платежных транзакций посредством мобильного устройства без использования элемента безопасности, многие потребители, торгово-сервисные предприятия и финансовые учреждения могут остерегаться от участия в таких транзакциях из-за желания еще большей безопасности.

[0006] В результате, существует потребность в технических решениях для обеспечения еще большей безопасности приема и хранения платежных учетных данных в мобильном устройстве, не имеющем элемента безопасности, а также обеспечении повышенной безопасности при передаче платежных учетных данных на торговую точку с мобильного устройства во время проведения финансовой транзакции. Повышенная безопасность в этих процессах может приводить к повышенному душевному спокойствию для всех вовлеченных объектов, что может привести к повышению использования мобильных устройств для бесконтактных или удаленных платежных транзакций, которые могут обеспечивать большое количество преимуществ для потребителей по сравнению с традиционными способами оплаты.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0007] Настоящее изобретение обеспечивает описание систем и способов для генерирования платежных учетных данных в платежных транзакциях.

[0008] Способ генерирования платежных учетных данных в платежной транзакции включает в себя: сохранение в памяти по меньшей мере разового ключа, ассоциированного с транзакционным счетом; прием приемным устройством персонального идентификационного номера; идентификацию устройством обработки первого сеансового ключа; генерирование устройством обработки второго сеансового ключа, основываясь по меньшей мере на сохраненном разовом ключе и принятом персональном идентификационном номере; генерирование устройством обработки первой криптограммы приложения, основываясь по меньшей мере на первом сеансовом ключе; генерирование устройством обработки второй криптограммы приложения, основываясь по меньшей мере на втором сеансовом ключе; и передачу передающим устройством по меньшей мере первой криптограммы приложения и второй криптограммы приложения для использования в платежной транзакции.

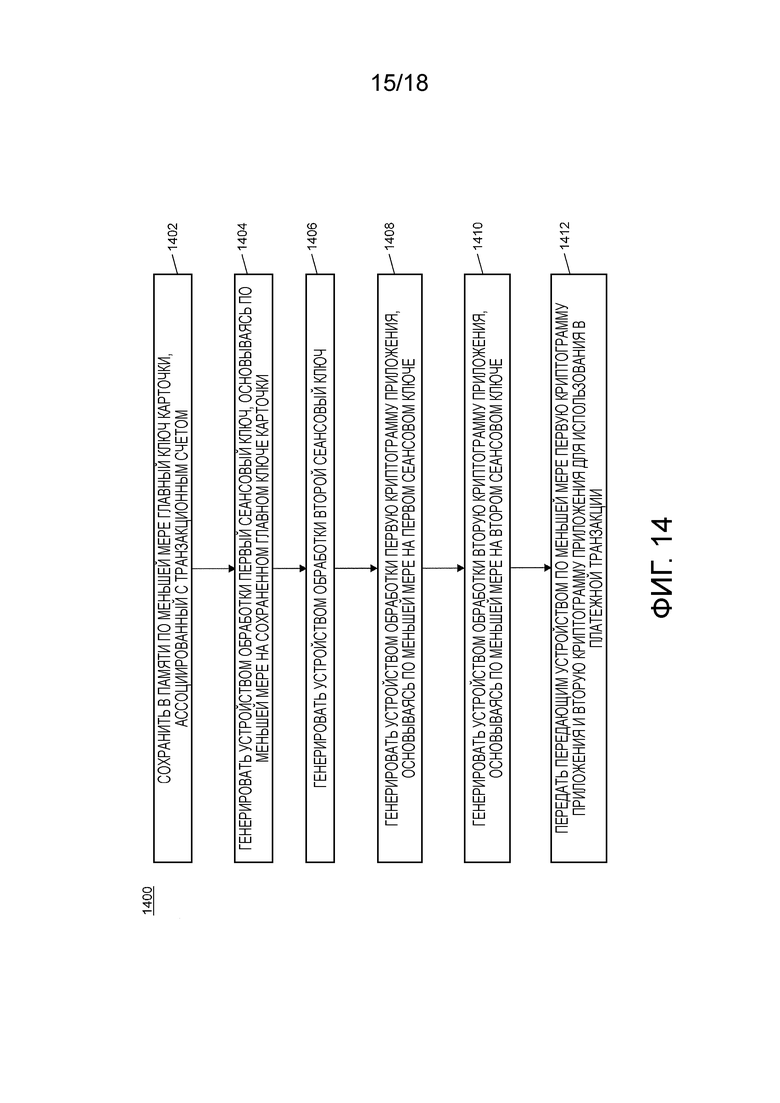

[0009] Другой способ генерирования платежных учетных данных в платежной транзакции включает в себя: сохранение в памяти по меньшей мере главного ключа карточки, ассоциированного с транзакционным счетом; генерирование устройством обработки первого сеансового ключа, основываясь по меньшей мере на сохраненном главном ключе карточки; генерирование устройством обработки второго сеансового ключа; генерирование устройством обработки первой криптограммы приложения, основываясь по меньшей мере на первом сеансовом ключе; генерирование устройством обработки второй криптограммы приложения, основываясь по меньшей мере на втором сеансовом ключе; и передачу передающим устройством по меньшей мере первой криптограммы приложения и второй криптограммы приложения для использования в платежной транзакции.

[0010] Система для генерирования платежных учетных данных в платежной транзакции включает в себя память, приемное устройство, устройство обработки и передающее устройство. Память выполнена с возможностью хранения по меньшей мере разового ключа, ассоциированного с транзакционным счетом. Приемное устройство выполнено с возможностью приема персонального идентификационного номера. Устройство обработки выполнено с возможностью: идентификации первого сеансового ключа, генерирования второго сеансового ключа, основываясь по меньшей мере на сохраненном разовом ключе и принятом персональном идентификационном номере; генерирования первой криптограммы приложения, основываясь по меньшей мере на первом сеансовом ключе; и генерирования второй криптограммы приложения, основываясь по меньшей мере на втором сеансовом ключе. Передающее устройство выполнено с возможностью передачи по меньшей мере первой криптограммы приложения и второй криптограммы приложения для использования в платежной транзакции.

[0011] Другая система для генерирования платежных учетных данных в платежной транзакции включает в себя память, устройство обработки и передающее устройство. Память выполнена с возможностью хранения по меньшей мере главного ключа карточки, ассоциированного с транзакционным счетом. Устройство обработки выполнено с возможностью генерирования первого сеансового ключа, основываясь по меньшей мере на хранимом главном ключе карточки; генерирования второго сеансового ключа; генерирования первой криптограммы приложения, основываясь по меньшей мере на первом сеансовом ключе; и генерирования второй криптограммы приложения, основываясь по меньшей мере на втором сеансовом ключе. Передающее устройство выполнено с возможностью передачи по меньшей мере первой криптограммы приложения и второй криптограммы приложения для использования в платежной транзакции.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0012] Объем настоящего изобретения лучше всего понятен из последующего подробного описания примерных вариантов осуществления при чтении вместе с прилагаемыми чертежами.

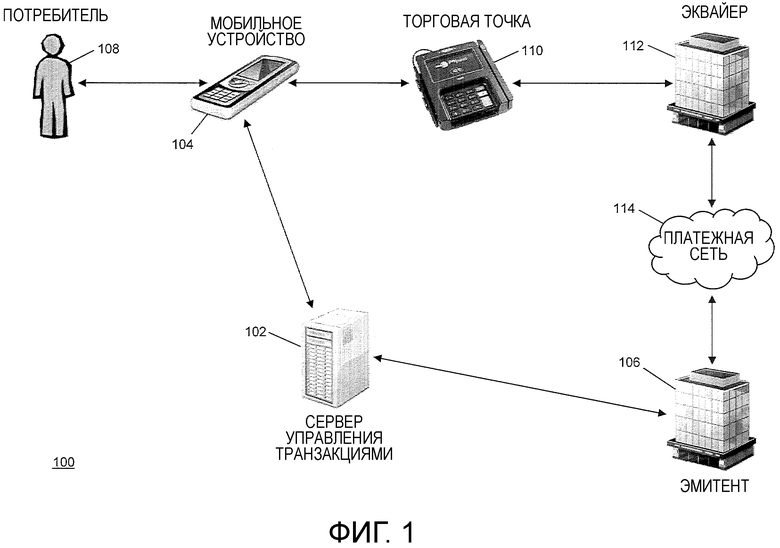

[0013] Фиг.1 представляет собой блок-схему, иллюстрирующую высокоуровневую системную архитектуру для обработки платежных транзакций с повышенной безопасностью при предоставлении и хранении платежных учетных данных согласно примерным вариантам осуществления.

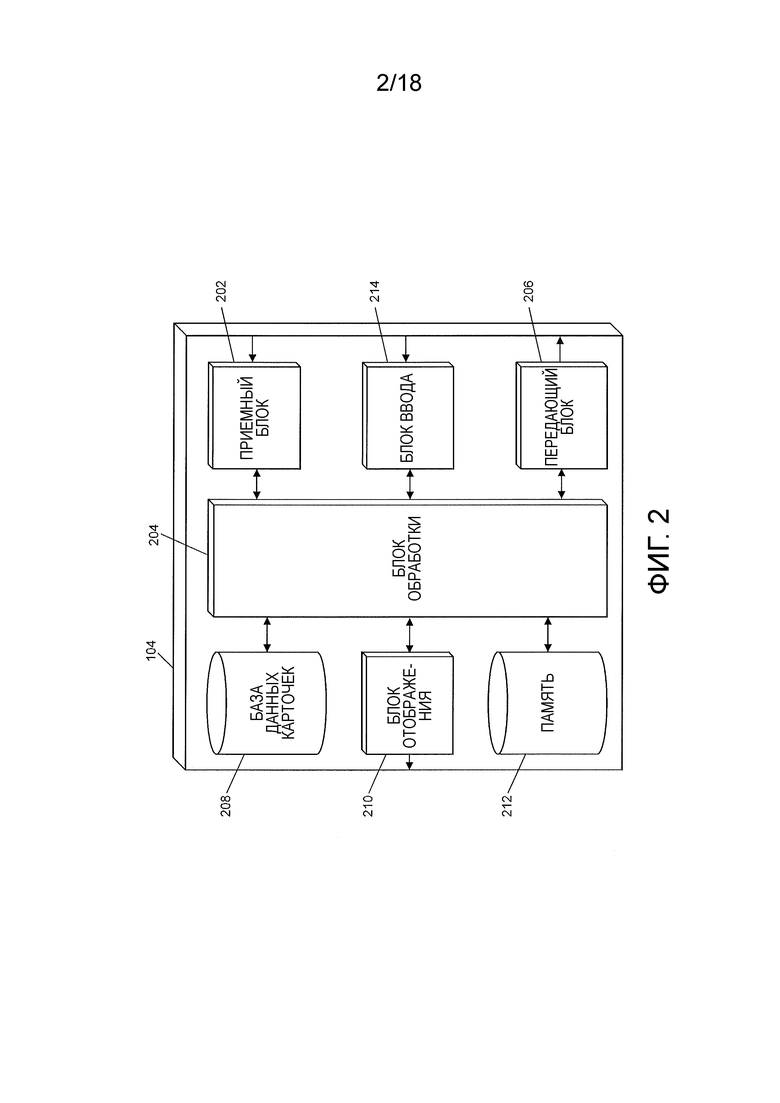

[0014] Фиг.2 представляет собой блок-схему, иллюстрирующую мобильное устройство по фиг.1 для обработки платежных транзакций без элемента безопасности и безопасного приема и хранения платежных учетных данных согласно примерным вариантам осуществления.

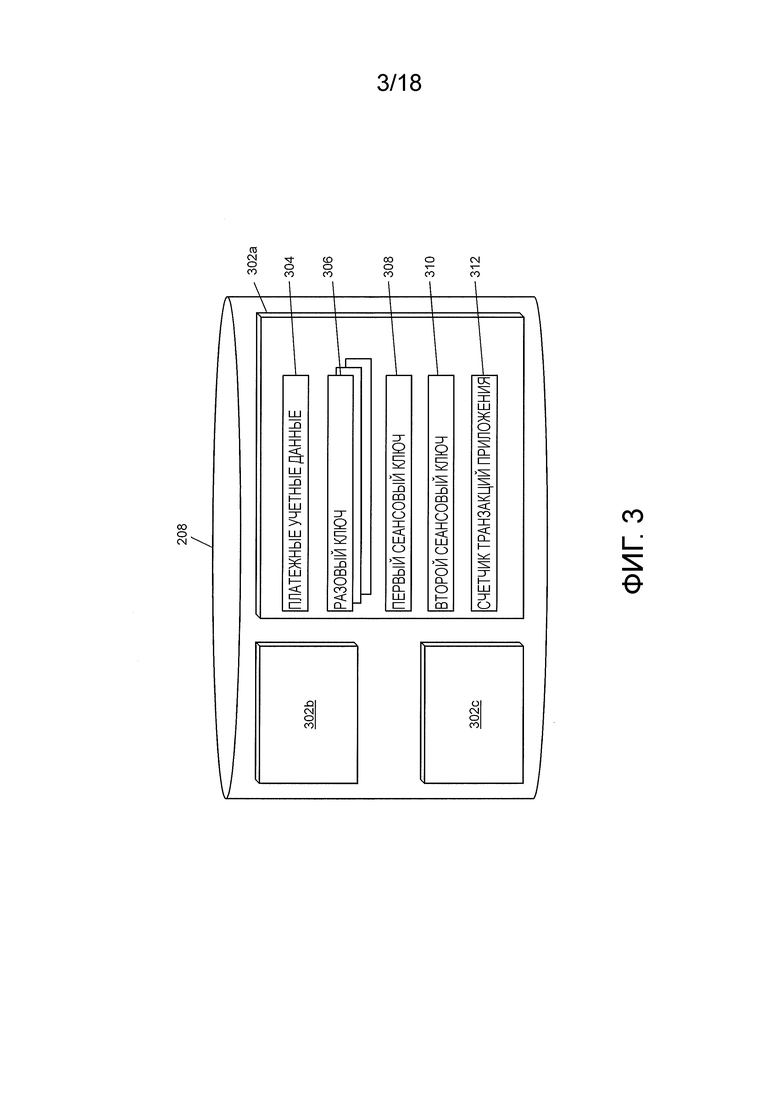

[0015] Фиг.3 представляет собой блок-схему, иллюстрирующую базу данных карточек мобильного устройства по фиг.2 для хранения платежных учетных данных согласно примерным вариантам осуществления.

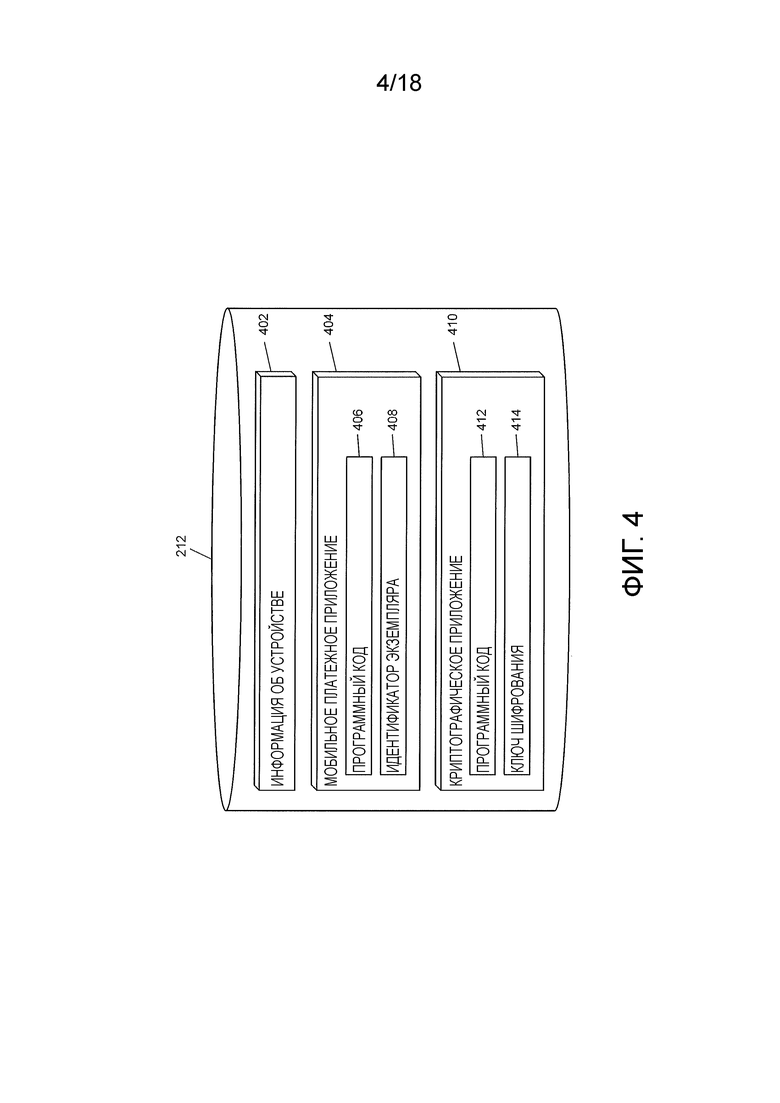

[0016] Фиг.4 представляет собой блок-схему, иллюстрирующую память мобильного устройства по фиг.2 для хранения данных, используемых при генерировании усовершенствованных ключей хранения и генерировании криптограмм приложения согласно примерным вариантам осуществления.

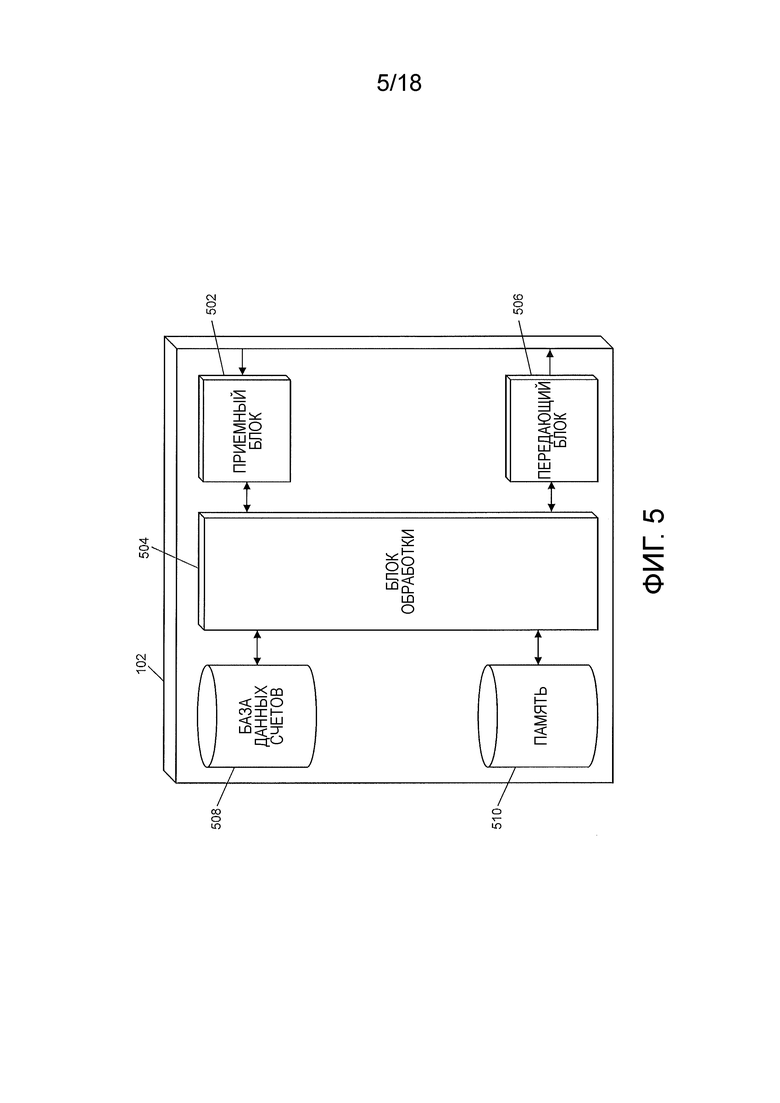

[0017] Фиг.5 представляет собой блок-схему, иллюстрирующую сервер управления транзакциями по фиг.1 для обработки платежных транзакций с мобильным устройством без элемента безопасности согласно примерным вариантам осуществления.

[0018] Фиг.6 представляет собой блок-схему, иллюстрирующую базу данных счетов сервера обработки по фиг.5 для хранения платежных учетных данных и реквизитов счетов согласно примерным вариантам осуществления.

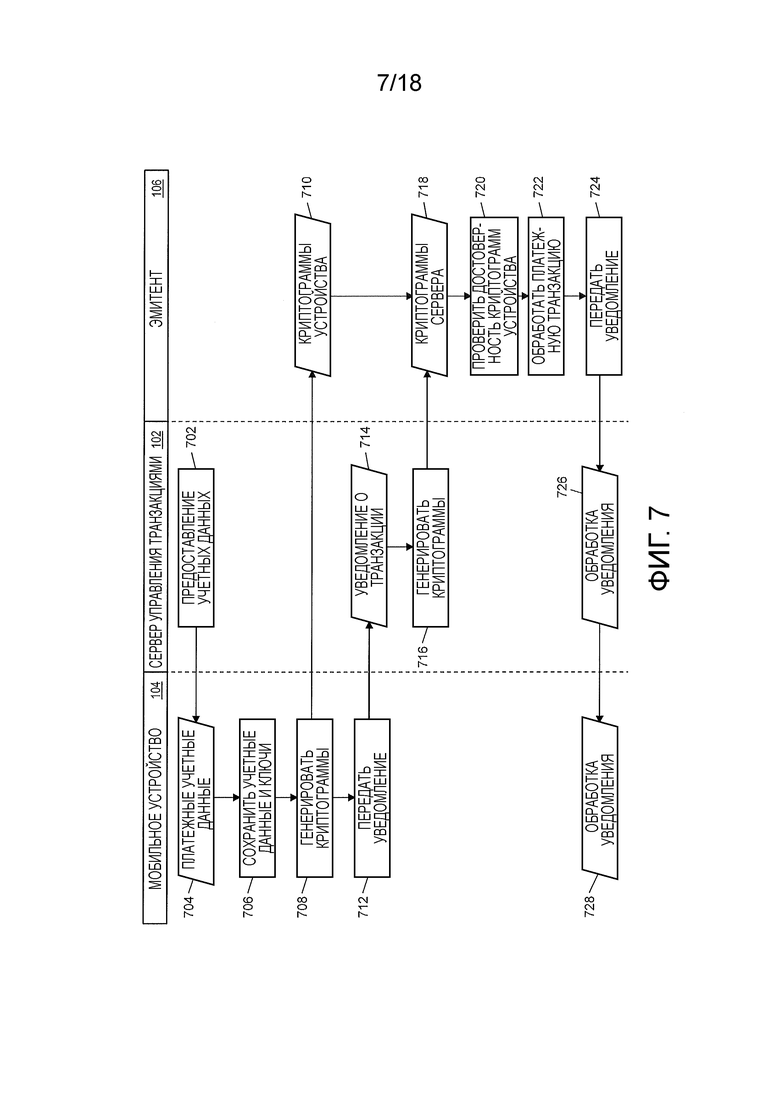

[0019] Фиг.7 представляет собой блок-схему последовательности операций, иллюстрирующую процесс передачи и проверки достоверности двойных криптограмм приложения для обработки платежных транзакций, в которых участвует мобильное устройство, не имеющее элемента безопасности, согласно примерным вариантам осуществления.

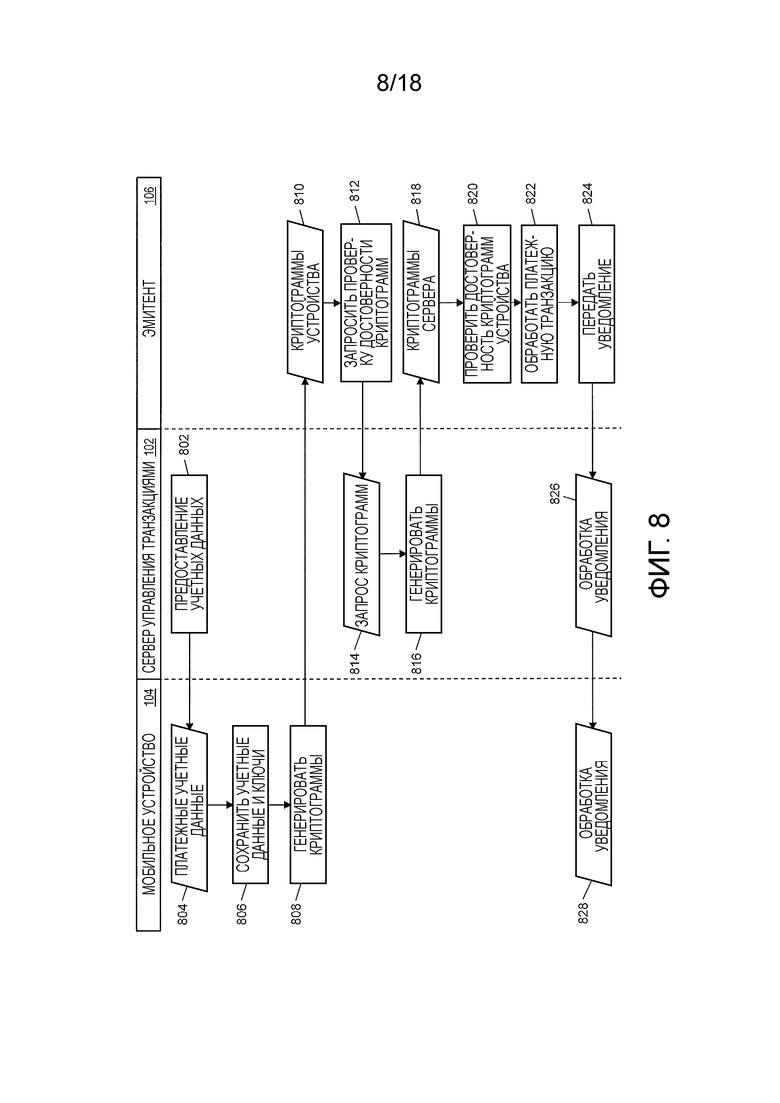

[0020] Фиг.8 представляет собой блок-схему последовательности операций, иллюстрирующую альтернативный процесс передачи и проверки достоверности двойных криптограмм приложения для обработки платежных транзакций, в которых участвует мобильное устройство, не имеющее элемента безопасности, согласно примерным вариантам осуществления.

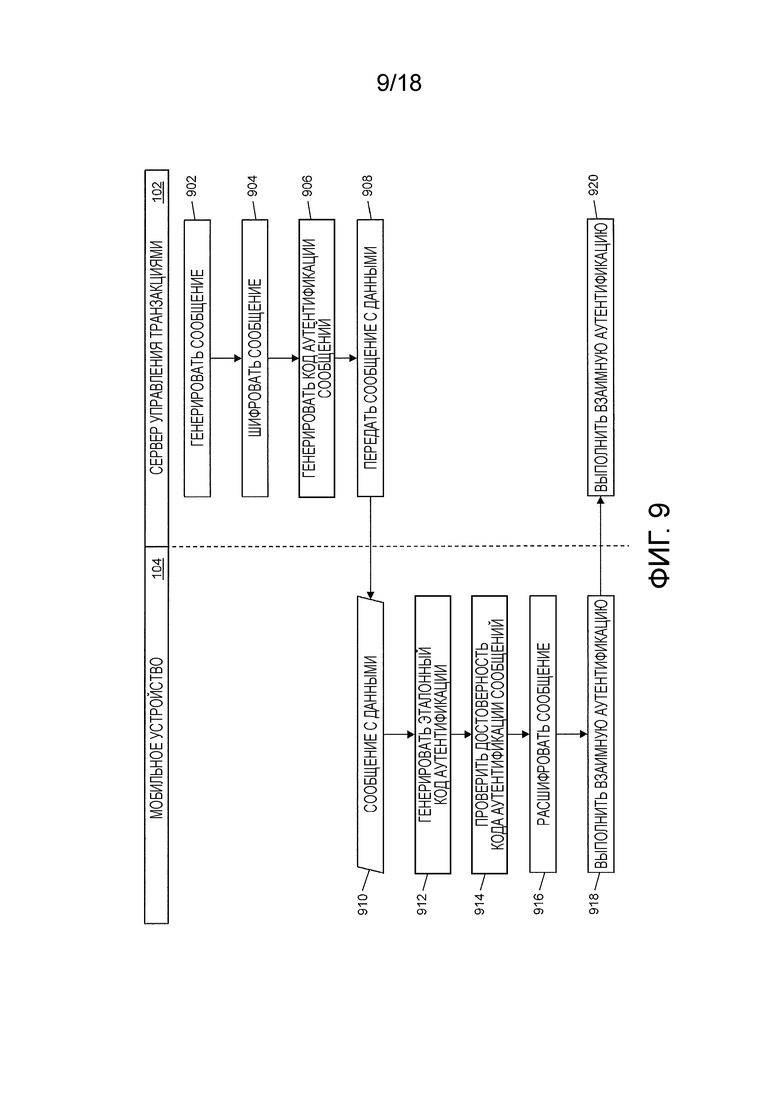

[0021] Фиг.9 представляет собой блок-схему последовательности операций, иллюстрирующую процесс создания, передачи и проверки достоверности службы удаленных уведомлений или другого сообщения с данными, предоставляемого мобильному устройству, не имеющему элемента безопасности, согласно примерным вариантам осуществления.

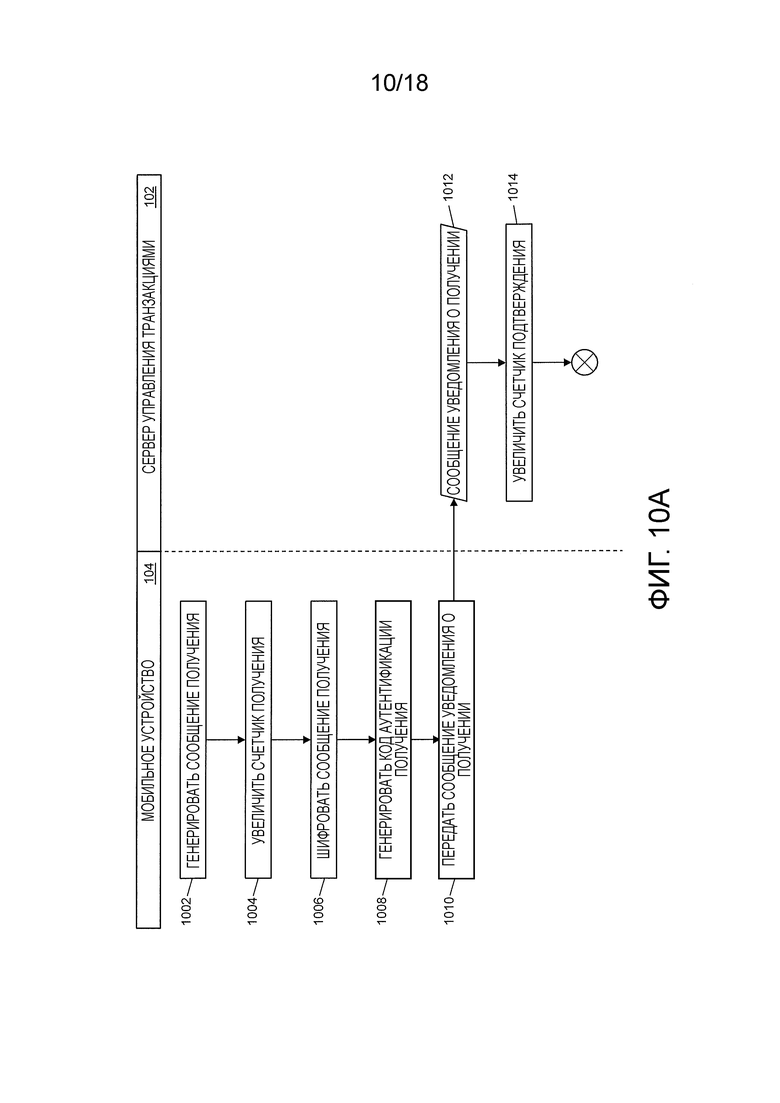

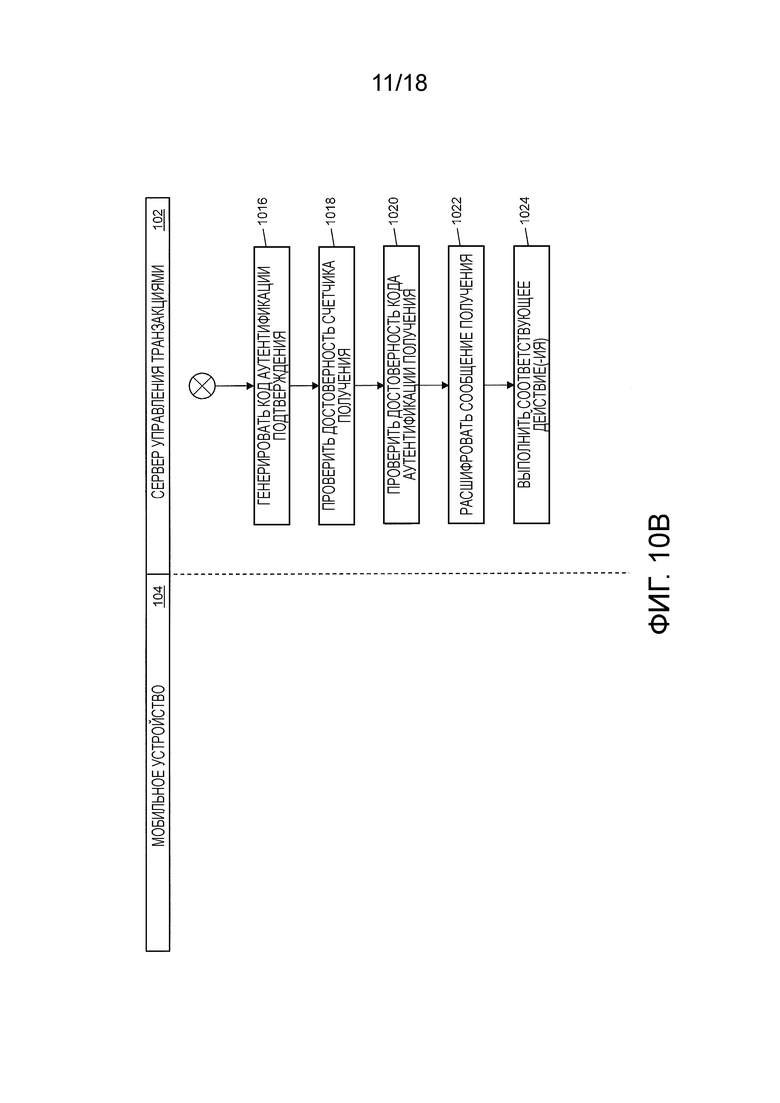

[0022] Фиг.10A и 10B представляют собой блок-схемы последовательности операций, иллюстрирующие процесс создания, передачи и проверки достоверности сообщения, возвращаемого мобильным устройством, не имеющим элемента безопасности, согласно примерным вариантам осуществления.

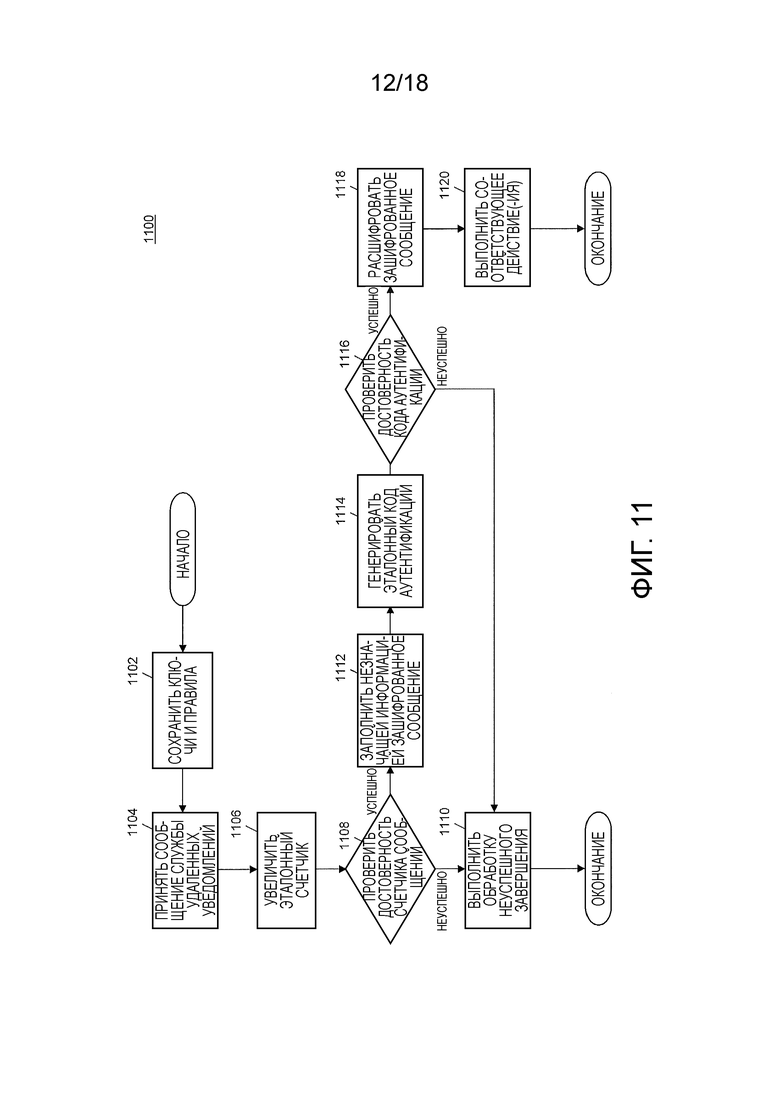

[0023] Фиг.11 представляет собой блок-схему последовательности операций, иллюстрирующую процесс проверки достоверности сообщения службы удаленных уведомлений, использующей мобильное устройство по фиг.2, согласно примерным вариантам осуществления.

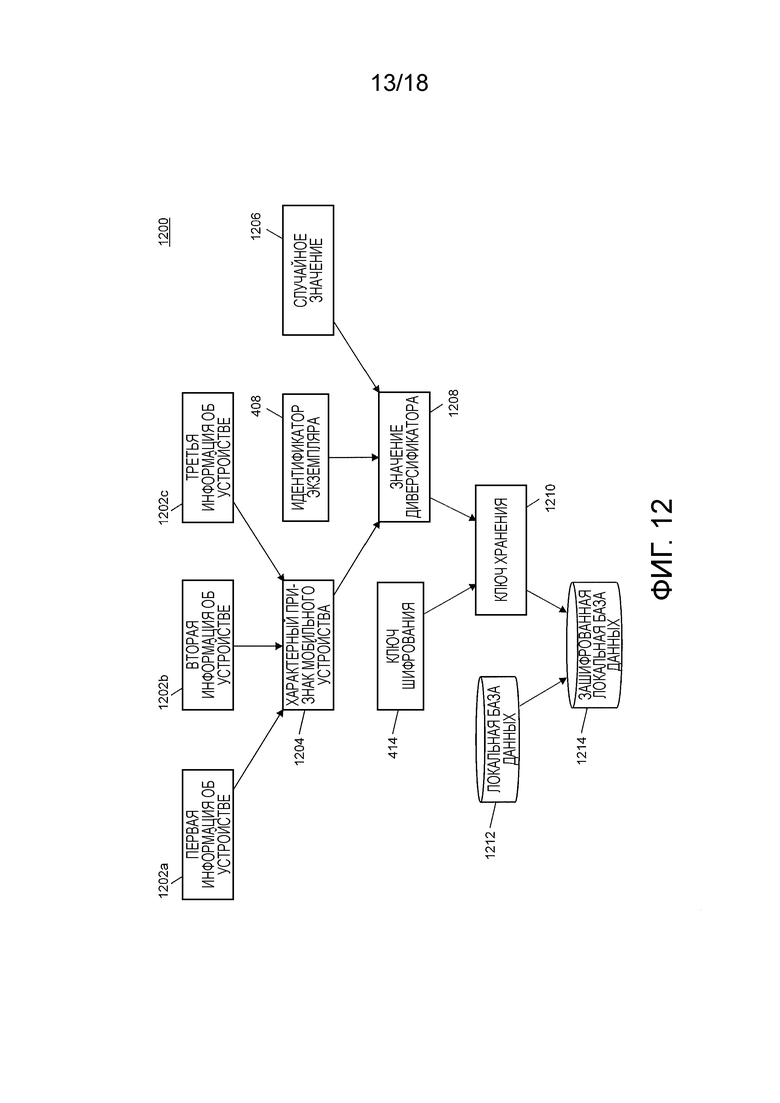

[0024] Фиг.12 представляет собой схему, иллюстрирующую генерирование усовершенствованного ключа хранения, использующее мобильное устройство по фиг.2, согласно примерным вариантам осуществления.

[0025] Фиг.13 и 14 представляют собой блок-схемы последовательности операций, иллюстрирующие примерные способы генерирования платежных учетных данных в платежной транзакции, согласно примерным вариантам осуществления.

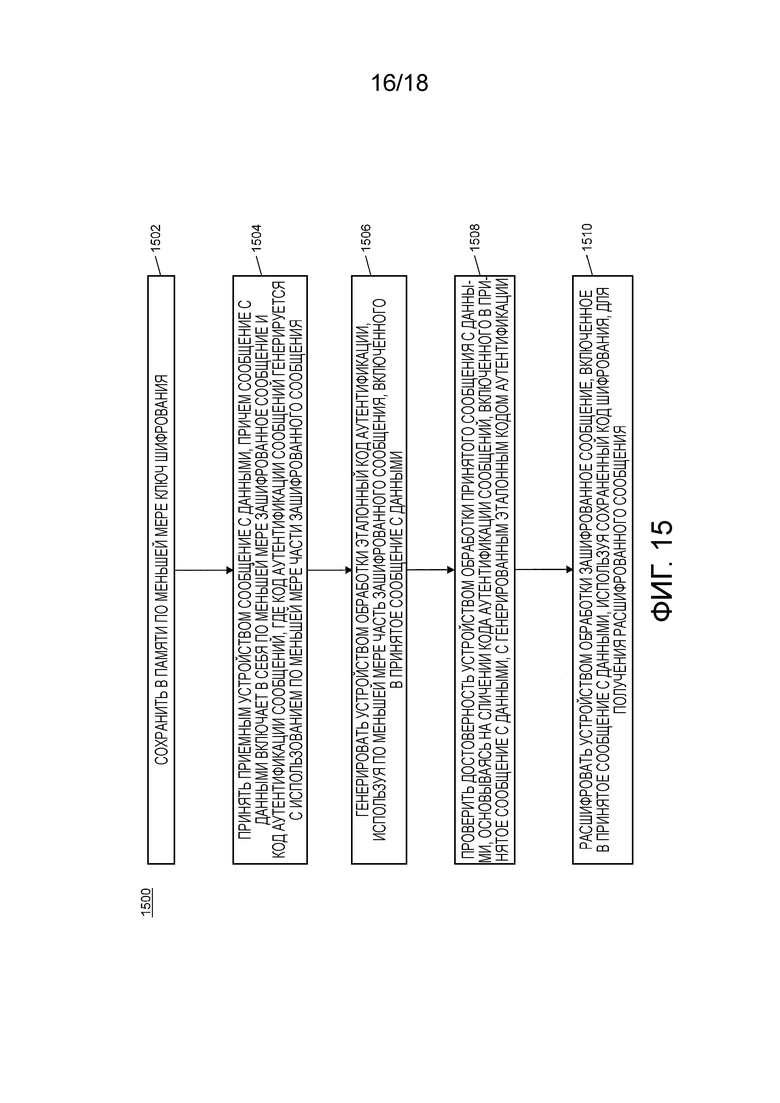

[0026] Фиг.15 представляет собой блок-схему последовательности операций, иллюстрирующую примерный способ приема и обработки сообщения службы удаленных уведомлений, согласно примерным вариантам осуществления.

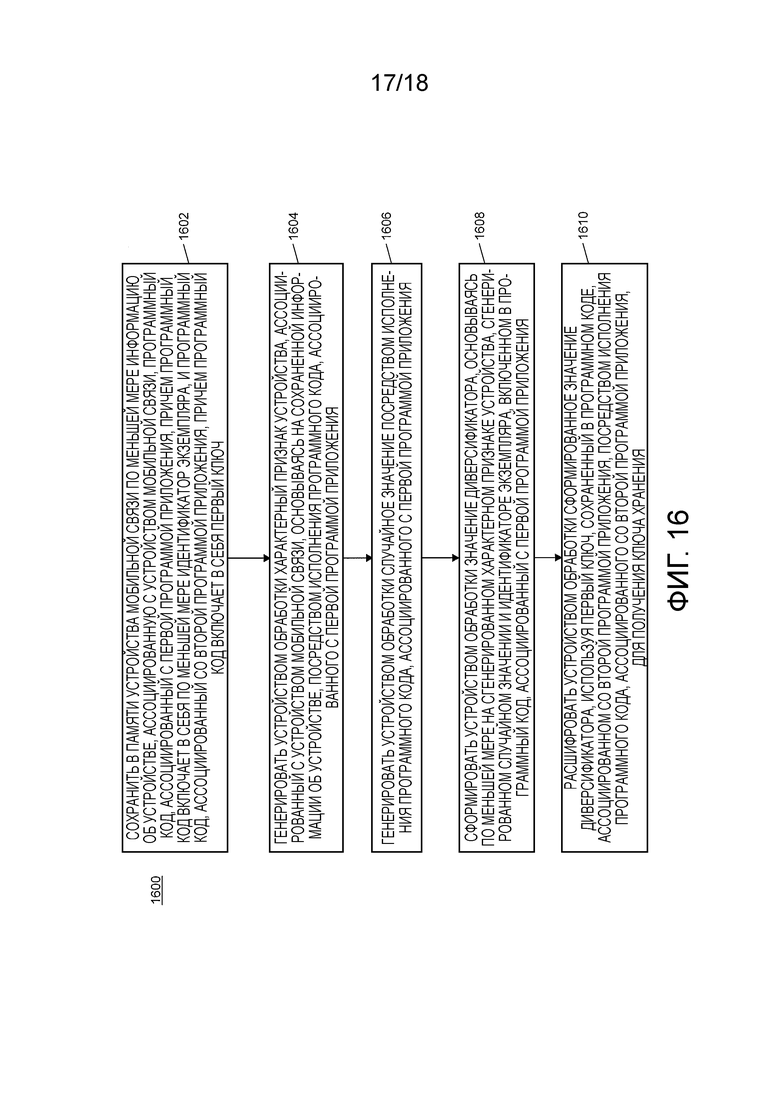

[0027] Фиг.16 представляет собой блок-схему последовательности операций, иллюстрирующую примерный способ формирования усовершенствованного ключа хранения, согласно примерным вариантам осуществления.

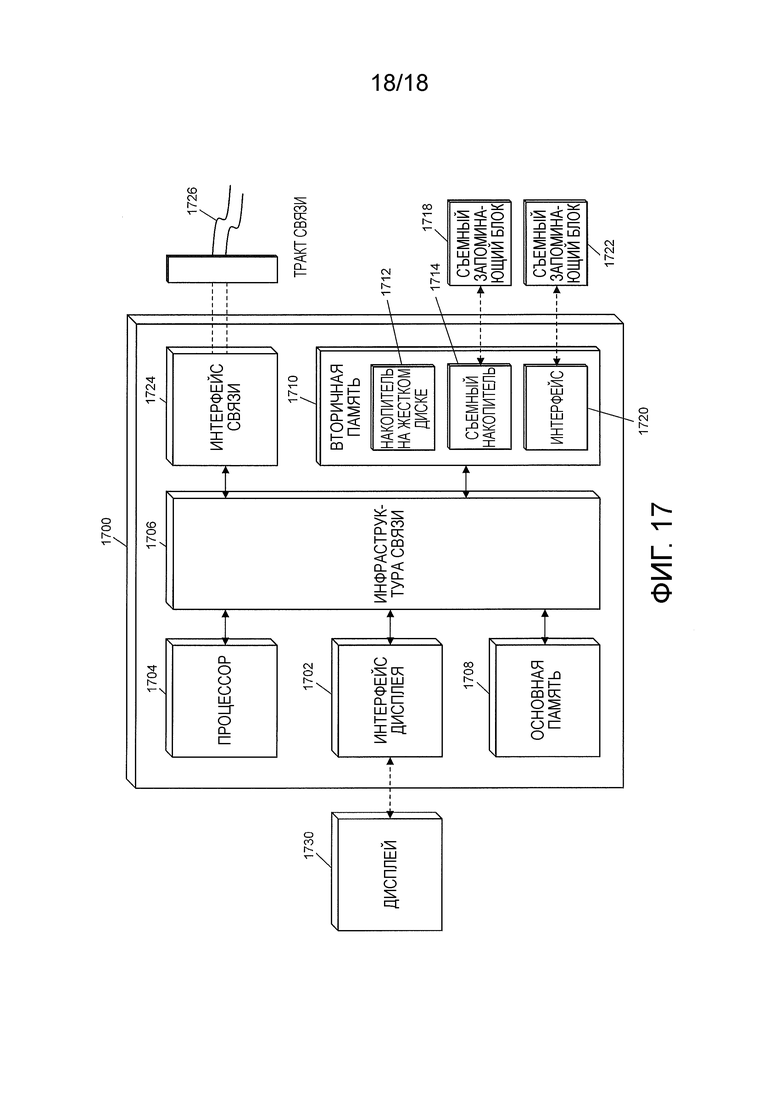

[0028] Фиг.17 представляет собой блок-схему, иллюстрирующую архитектуру компьютерной системы согласно примерным вариантам осуществления.

[0029] Дополнительные области применимости настоящего изобретения станут очевидны из подробного описания, представленного ниже в данном документе. Следует понимать, что подробное описание примерных вариантов осуществления предназначено только для целей иллюстрации и поэтому, как предполагается, не ограничивает обязательно объем изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Словарь терминов

[0030] Платежная сеть - система или сеть, используемая для перевода денег посредством использования заменителей денег. Платежные сети могут использовать множество разных протоколов и процедур для обработки перевода денег для различных типов транзакций. Транзакции, которые могут выполняться посредством платежной сети, могут включать в себя покупки продукта или услуги, покупки в кредит, дебетовые транзакции, безналичные переводы денежных средств, снятия денег со счета и т.д. Платежные сети могут быть выполнены с возможностью выполнения транзакций посредством заменителей денег, которые могут включать в себя платежные карточки, аккредитивы, чеки, счета транзакции и т.д. Примеры сетей или систем, выполненный с возможностью выполнения в качестве платежных сетей включают в себя те сети, которые управляются компаниями MasterCard®, VISA®, Discover®, American Express®, PayPal® и т.п. Использование термина «платежная сеть» в данном документе может ссылаться как на платежную сеть в виде объекта, так и на физическую платежную сеть, такую как оборудование, аппаратные средства и программные средства, содержащие платежную сеть.

[0031] Транзакционный счет - финансовый счет, который может использоваться для финансирования транзакции, такой как текущий счет, сберегательный счет, кредитный счет, виртуальный платежный счет и т.д. Транзакционный счет может ассоциироваться с потребителем, которым может быть любой подходящий тип объекта, ассоциированный с платежным счетом, который может включать в себя человека, семью, компанию, корпорацию, правительственный объект и т.д. В некоторых случаях, транзакционный счет может быть виртуальным, например, те счета, оперируемые компанией PayPal®, и т.д.

[0032] Платежная карточка - карточка или данные, ассоциированные с транзакционным счетом, который может предоставляться торгово-сервисному предприятию для финансирования финансовой транзакции посредством ассоциированного транзакционного счета. Платежные карточки могут включать в себя кредитные карточки, дебетовые карточки, расчетные карточки, карточки с хранимой суммой, предоплаченные карточки, транспортные корпоративные карточки, виртуальные номера платежа, виртуальные номера карточки, контролируемые номера платежа и т.д. Платежной карточкой может быть физическая карточка, которая может предоставляться торгово-сервисному предприятию, или могут быть данные, представляющие ассоциированный транзакционный счет (например, хранимый в устройстве связи, таком как смартфон или компьютер). Например, в некоторых случаях, данные, включающие в себя номер платежного счета, могут рассматриваться как платежная карточка для обработки транзакции, финансируемой посредством ассоциированного транзакционного счета. В некоторых случаях, чек может рассматриваться как платежная карточка, где это применимо.

[0033] Платежная транзакция - транзакция между двумя объектами, в которой деньги или другая финансовая выгода, обмениваются от одного объекта к другому. Платежная транзакция может представлять собой перевод денежных средств, для покупки товаров или услуг, для погашения долга или для любого другого обмена финансовой выгодой, что очевидно для специалиста в данной области техники. В некоторых случаях платежная транзакция может ссылаться на транзакции, финансируемые посредством платежной карточки и/или платежного счета, таких как транзакции кредитной карточкой. Такие платежные транзакции могут обрабатываться эмитентом, платежной сетью и эквайером. Процесс обработки такой платежной транзакции может включать в себя по меньшей мере одно из авторизации, пакетирования, клиринга, взаиморасчета и финансирования. Авторизация может включать в себя предоставление реквизитов платежа потребителем торгово-сервисному предприятию, представление сведений о транзакции (например, включая реквизиты платежа) торгово-сервисным предприятием своему эквайеру, и проверка достоверности реквизитов платежа эмитентом платежного счета потребителя, используемого для финансирования транзакции. Пакетирование может ссылаться на сохранение авторизованной транзакции в пакете с другими авторизованными транзакциями для распределения эквайеру. Клиринг может включать в себя посылку пакетных транзакций от эквайера в платежную сеть для обработки. Взаиморасчет может включать в себя дебетование эмитента платежной сетью для транзакций, затрагивающих бенефициаров эмитента. В некоторых случаях, эмитент может оплатить эквайеру посредством платежной сети. В других случаях, эмитент может оплатить эквайеру непосредственно. Финансирование может включать в себя платеж торгово-сервисному предприятию от эквайера за платежные транзакции, по которым были выполнены клиринг и взаиморасчет. Для специалиста в данной области техники понятно, что порядок и/или категоризация этапов, описанных выше, выполняется как часть обработки платежной транзакции.

[0034] Торговая точка - Вычислительное устройство или вычислительная система, выполненная с возможностью приема взаимодействия с пользователем (например, потребителем, сотрудником и т.д.) для ввода данных о транзакции, платежных данных и/или других подходящих типов данных для покупки и/или платежа за товары и/или услуги. Торговая точка может представлять собой физическое устройство (например, кассовый аппарат, киоск, настольный компьютер, смартфон, планшетный компьютер и т.д.) в физическом расположении, которое потребитель посещает как часть транзакции, таком как физический магазин, или может быть виртуальной в среде электронной торговли, такой как интернет-магазины розничной торговли, принимающие передачу данных от потребителей по сети, такой как Интернет. В случаях, когда торговая точка может быть виртуальной, вычислительное устройство, управляемое пользователем для инициирования транзакции, или вычислительная система, которая принимает данные в результате транзакции, может рассматриваться как торговая точка при соответствующих условиях.

Система для обработки платежных транзакций с использованием мобильного устройства без элементов безопасности

[0035] Фиг.1 иллюстрирует систему 100 для обработки платежных транзакций, используя мобильное устройство без требования использования элементов безопасности, которые могут включать в себя обеспечение безопасности платежных учетных данных для мобильного устройства, их безопасное хранение и использование при генерировании многочисленных криптограмм приложения для использования при проверке достоверности и обработке платежной транзакции.

[0036] Система 100 может включать в себя сервер 102 управления транзакциями. Сервер 102 управления транзакциями, описанный более подробно ниже, может представлять собой одно или несколько вычислительных устройств, специально запрограммированных для выполнения функций, описанных в данном документе, для предоставления платежных учетных данных мобильному устройству 104, используя безопасно передаваемое сообщение удаленного уведомления, и для проверки достоверности платежных учетных данных, создаваемых мобильным устройством 104 как часть платежной транзакции. Хотя это изображено и описано в данном документе, что сервер 102 управления транзакциями выполняет многочисленные функции, для специалиста в данной области техники ясно, что сервер 102 управления транзакциями может состоять из многочисленных вычислительных устройств, серверов и/или вычислительных сетей, выполненных с возможностью выполнения функций, описанных в данном документе. Мобильное устройство 104, описанное более подробно ниже, может быть мобильным вычислительным устройством любого типа, пригодное для выполнения функций, описанных в данном документе, которое может включать в себя сотовый телефон, смартфон, умные часы, другое носимое или встроенное вычислительное устройство, планшетный компьютер, портативный компьютер и т.д. В некоторых вариантах осуществления вычислительное устройство 104 может не иметь элемента безопасности. В других вариантах осуществления мобильное устройство 104 может включать в себе элемент безопасности, но такой элемент может не использоваться вместе со способами и системами, описанными в данном документе, или может использоваться вместе со способами и системами, описанными в данном документе, например, для обеспечения дополнительной безопасности.

[0037] Мобильное устройство 104 может выполнять связь с сервером 104 управления транзакциями, используя многочисленные каналы связи, например, используя двухканальную связь. Двухканальная связь может включать в себя использование двух каналов связи при передаче и приеме данных, например, для верификации и аутентификации, для обеспечения большей безопасности при передаче данных. Мобильное устройство 104 может включать в себя мобильное платежное приложение (MPA), выполненное с возможностью исполнения мобильным устройством 104 для выполнения функций мобильного устройства 104, описанного в данном документе. MPA, описанное более подробно ниже, может устанавливаться на мобильном устройстве 104 и может активизироваться с использованием кода активизации, предоставляемого сервером 102 управления транзакциями, используя способы и системы, которые очевидны для специалиста в данной области техники, так что мобильное устройство 104 и сервер 102 управления транзакциями могут безопасно передавать и принимать связь по одному или нескольким каналам связи, используя совместно используемые данные.

[0038] Система 100 также может включать в себя эмитента 106. Эмитент 106 может представлять собой финансовое учреждение, такое как банк-эмитент, который выдает платежную карточку или платежные учетные данные потребителю 108, ассоциированному с транзакционным счетом. Эмитент 106 может предоставлять реквизиты платежа, ассоциированные с транзакционным счетом и/или платежной карточкой, серверу 102 управления транзакциями. Реквизиты платежа могут включать в себя, например, номер транзакционного счета, имя владельца счета, дату истечения срока действия, код безопасности и т.д. Сервер 102 управления транзакциями может хранить данные в базе данных счетов, описанной более подробно ниже. Сервер 102 управления транзакциями также может предоставлять платежные учетные данные мобильному устройству 104. Как используется в данном документе, термин «платежные учетные данные» может ссылаться на любые данные, используемые мобильным устройством 104 и/или сервером 102 управления транзакциями при передаче и проверке достоверности платежной информации, используемой в платежной транзакции, использующей способы и системы, описанные в данном документе, включая, но не ограничиваясь ими, реквизиты платежа, платежные учетные данные, разовые ключи, сеансовые ключи, криптограммы приложения, главные ключи карточки и т.д.

[0039] В некоторых вариантах осуществления платежные учетные данные могут предоставляться мобильному устройству 104 посредством сообщения службы удаленных уведомлений. Как описано более подробно ниже, сообщение службы удаленных уведомлений (RNS) может представлять собой безопасное сообщение, которое передается на мобильное устройство 104, и затем производится проверка его достоверности мобильным устройством 104, так что данные, содержащиеся в нем, могут быть защищены от других устройств и пользователей. MPA мобильного устройства 104 может верифицировать подлинность принятого сообщения RNS и может расшифровывать его для получения данных, включенных в него. Мобильное устройство 104 затем может выполнять любые необходимые функции, основываясь на данных (например, таких как посредством исполнения инструкций, включенных в данные), и, если применимо, может генерировать возвращаемое сообщение, подлежащее посылке обратно на сервер 102 управления транзакциями. В некоторых случаях, возвращаемое сообщение может проверяться на достоверность сервером 102 управления транзакциями.

[0040] В некоторых случаях проверка достоверности сообщений RNS в мобильном устройстве 104 или проверка достоверности возвращаемых сообщений в сервере 102 управления транзакциями может использовать по меньшей мере счетчики сообщений и код аутентификации. Использование как счетчиков, так и кодов аутентификации может гарантировать, что только мобильное устройство 104, которое подразумевается, может быть способно проверить достоверность и расшифровать данные, включенные в сообщение RNS. Кроме того, если правила и/или алгоритмы, используемые при генерировании кода аутентификации, включены в MPA, тогда только мобильное устройство 104, которое также включает в себя конкретный экземпляр программы приложения, может быть способно проверить достоверность сообщения RNS, приводя к дополнительно повышенной безопасности. В случаях, когда сообщение RNS может включать в себя платежные учетные данные, это может гарантировать, что платежные учетные данные доступны только на соответствующем мобильном устройстве 104, и только если MPA, используемое для доступа к ним, является надлежащим и авторизованным приложением.

[0041] Платежные учетные данные, предоставленные мобильному устройству 104, могут быть безопасно сохранены в хранилище в мобильном устройстве 104, таком как база данных карточек, описанная более подробно ниже. В некоторых вариантах осуществления мобильное устройство 104 может быть выполнено с возможностью генерирования усовершенствованного ключа хранения для использования при безопасном хранении данных, таких как платежные учетные данные, в базе данных или памяти в мобильном устройстве 104. Генерирование усовершенствованного ключа хранения, как описано более подробно ниже, может использовать уникальную информацию об устройстве, уникальную информацию MPA и случайно генерируемую информацию, чтобы идентифицировать безопасный ключ хранения, который может использоваться для безопасного хранения данных в мобильном устройстве 104. В результате, платежные учетные данные или другие уязвимые данные могут безопасно сохраняться в мобильном устройстве 104 без использования элемента безопасности, что может приводить к тому, что мобильное устройство 104 будет способно инициировать и проводить платежные транзакции без использования элемента безопасности, повышая доступность для эмитентов 106 и потребителей 108, в то же время сохраняя высокий уровень безопасности.

[0042] Если мобильное устройство 104 имеет платежные учетные данные для транзакционного счета, принятые, проверенные на достоверность и сохраненные безопасно в нем, потребитель 108 может взять мобильное устройство 104 в торговую точку 110 в торгово-сервисном предприятии для проведения платежной транзакции. Потребитель 108 может выбрать товары или услуги для покупки, может инициировать платежную транзакцию для их покупки в торгово-сервисном предприятии и может использовать мобильное устройство 104 для передачи платежных учетных данных для использования при финансировании платежной транзакции. Передача платежных учетных данных торговой точке 110 может включать в себя передачу двух или более криптограмм приложения. Использование двух или более криптограмм приложения может приводить к более высокому уровню безопасности для транзакций, обрабатываемых с использованием способов и систем, описанных в данном документе, чем тот, который доступен при традиционных бесконтактных и удаленных транзакциях, включая транзакции, проводимые с использованием мобильного устройства 104, имеющего элемент безопасности.

[0043] Каждая криптограмма приложения может генерироваться мобильным устройством 104, используя отдельные сеансовые ключи и дополнительные данные, описанные более подробно ниже. Криптограммы приложения, генерируемые с использованием данных, хранимых в мобильном устройстве 104, например, в хранилище, безопасность которого обеспечивается усовершенствованным ключом хранения и которое ассоциируется с MPA, могут гарантировать, что криптограммы приложения аутентифицируют мобильное устройство 104 и конкретный экземпляр MPA. В некоторых случаях одно из криптограмм и/или сеансовых ключей, используемых для генерирования криптограмм, может использовать информацию, предоставляемую потребителем 108, такую как персональный идентификационный номер (PIN). Использование PIN или другой информации аутентификации потребителя может сделать возможным, что криптограммы аутентифицируют как потребителя 108, так и мобильное устройство 104. В таком случае криптограммы, генерируемые мобильным устройством 104, могут включать в себя одну, которая аутентифицирует мобильное устройство 104, и вторую, которая аутентифицирует как мобильное устройство 104, так и потребителя 108.

[0044] Криптограммы могут приниматься торговой точкой 110 как часть проведения платежной транзакции, например, посредством связи малого радиуса действия. Криптограммы приложения могут сопровождать дополнительную платежную информацию, такую, которая может потребоваться в контексте любого подходящего типа платежной транзакции, такой как бесконтактная транзакция, удаленная транзакция, безопасная удаленная платежная транзакция, транзакция с использованием магнитной полосы и транзакция M/Chip стандарта EMV, и может передаваться на торговую точку 110, используя любой подходящий способ в соответствии с описанными в данном документе, что очевидно для специалиста в данной области техники. Криптограммы могут передаваться эквайеру 112, которым может быть финансовое учреждение, такое как банк-эквайер, ассоциированный с торгово-сервисным предприятием. Эквайер 112, например, может выдавать транзакционный счет торгово-сервисному предприятию, который используется для приема платежа денежными средствами от потребителя 108 для платежной транзакции. Эквайер 112 может представить криптограммы и дополнительные сведения о транзакции платежной сети 114, используя способы и системы, которые очевидны для специалиста в данной области техники. Например, сведения о транзакции и криптограммы приложения могут быть включены в запрос авторизации, представленный платежной сети 114 по правилам платежа.

[0045] В некоторых вариантах осуществления обе криптограммы приложения могут быть включены в единственное сообщение транзакции. Например, мобильное устройство 104 и/или торговая точка 110 могут включать в себя обе криптограммы приложения в полях существующих данных традиционного сообщения транзакции, чтобы передавать обе криптограммы приложения, используя существующие платежные системы и аппаратные средства. В некоторых случаях сервер 102 управления транзакциями может быть выполнен с возможностью использования данных Track 2 (дорожки 2) для проверки достоверности криптограмм приложения, таких как в транзакции с использованием магнитной полосы. В таких случаях, если сообщение транзакции включает в себя данные Track 1 (дорожки 1), сервер 102 управления транзакциями может быть выполнен с возможностью преобразования данных Track 1 в данные Track 2, которое также могут включать в себя преобразование модифицированных данных Track 1 или Track 2 в немодифицированные (например, исходные, восстановленные и т.д.) данные Track 1 или Track 2 соответственно. Посредством выполнения этих функций и посредством включения криптограмм приложения в поля существующих данных, сервер 102 управления транзакциями может быть выполнен с возможностью обработки и проверки достоверности удаленных и бесконтактных платежных транзакций с использованием мобильного устройства 104 с более высоким уровнем безопасности, без требования использования элемента безопасности на мобильном устройстве 104 и без модифицирования существующих платежных систем.

[0046] Платежная сеть 114 может обрабатывать платежную транзакцию, используя способы и системы, которые очевидны для специалиста в данной области техники. Как часть обработки, платежная сеть 114 может передавать криптограммы приложения эмитенту 106 для верификации. В некоторых вариантах осуществления верификация может выполняться платежной сетью 114. Эмитент 106 или платежная сеть 114 могут выполнять связь с сервером 102 управления транзакциями. В некоторых вариантах осуществления криптограммы приложения могут передаваться серверу 102 управления транзакциями и могут верифицироваться посредством генерирования проверяющих достоверность криптограмм приложения, используя сервер 102 управления транзакциями, которые могут генерироваться с использованием локально сохраненных платежных учетных данных. В других вариантах осуществления эмитент 106 или платежная сеть 114 могут запрашивать криптограммы приложения у сервера 102 управления транзакциями, который может их генерировать и возвращать криптограммы эмитенту 106 или платежной сети 114 для проверки достоверности по сравнению с криптограммами, созданными мобильным устройством 104.

[0047] Так как сервер 102 управления транзакциями имеет платежные учетные данные и другие данные, используемые мобильным устройством 104 для генерирования криптограмм приложения, проверка достоверности платежных учетных данных, создаваемых мобильным устройством 104 для финансирования платежной транзакции, может выполняться посредством сравнения криптограмм приложения, генерируемых мобильным устройством 104, и тех, которые сгенерированы сервером 102 управления транзакциями. В некоторых вариантах осуществления сервер 102 управления транзакциями может быть частью платежной сети 114 или эмитента 106. В случаях, когда сервер 102 управления транзакциями может быть частью платежной сети 114, проверка достоверности может выполняться перед контактированием эмитента 106 как часть традиционной обработки платежной транзакции (например, для одобрения финансирования транзакции, используя транзакционный счет потребителя 108 у эмитента 106).

[0048] Посредством использования многочисленных криптограмм приложения, может быть повышена безопасность платежных транзакций. Кроме того, в случаях, когда каждая криптограмма может аутентифицировать отдельные данные, такие как случаи, когда одна криптограмма аутентифицирует мобильное устройство 104, и другая аутентифицирует как мобильное устройство 104, так и потребителя 108 (например, посредством PIN потребителя), она также может предоставлять эмитенту 106 дополнительные данные и причины для использования при принятии решения одобрить или отклонить транзакцию. Например, если обе криптограммы некорректные (например, криптограммы, сгенерированные мобильным устройством 104, не совпадают с теми, которые были сгенерированы сервером 102 управления транзакциями), транзакция может отклоняться. Если одна криптограмма корректная, а друга некорректная, транзакция может быть отклонена по причинам безопасности, или может быть одобрена, например, основываясь на решении эмитента 106. Например, эмитент 106 может одобрить транзакцию, где аутентификация потребителя завершается неуспешно, но проходит аутентификация мобильного устройства, так как другие доступные данные могут указывать, что авторизованный пользователь, но не потребитель 108, использует мобильное устройство 104 для транзакции.

[0049] В результате, использование обоих криптограмм может обеспечивать полезные данные, которые могут быть использованы платежными сетями 114 и эмитентами 106 при обработке платежных транзакций. Кроме того, использование двух или более криптограмм может обеспечивать повышенную безопасность, чем в традиционных способах бесконтактного или удаленного платежа, которая может приводить к меньшему мошенничеству и большему признанию для потребителей 108, эмитентов 106 и торгово-сервисных предприятий. В случаях, когда использование двух или более криптограмм приложения генерируется из платежных учетных данных, которые обеспечивались безопасно с использованием способов и систем посылки сообщений RNS, описанных в данном документе, и безопасно сохраненных посредством усовершенствованных ключей хранения, генерируемых с использованием способов и систем, описанных в данном документе, общая безопасность системы 100 может быть повышена в значительной степени по сравнению с традиционными системами для обработки бесконтактных платежей и транзакций. В результате, система 100 может обеспечивать повышенную безопасность в нескольких аспектах передачи, хранении и обработке данных, чем обеспечивалось в традиционных системах бесконтактного платежа и для других типов удаленных платежных транзакций и платежных транзакций в целом, которые могут использовать способы и системы, описанные в данном документе.

Мобильное устройство

[0050] Фиг.2 иллюстрирует вариант осуществления мобильного устройства 104 системы 100. Для специалиста в данной области техники очевидно, что вариант осуществления мобильного устройства 104, изображенного на фиг.2, предоставляется только как иллюстрация и не может быть исчерпывающим для всех возможных конфигураций мобильного устройства 104, пригодных для выполнения функций, как описано в данном документ. Например, компьютерная система 1700, изображенная на фиг.17 и описанная более подробно ниже, может быть пригодной конфигурацией мобильного устройства 104.

[0051] Мобильное устройство 104 может включать в себя приемный блок 202. Приемный блок 202 может быть выполнен с возможностью приема данных по одной или нескольким сетям посредством одного или нескольких сетевых протоколов. Приемный блок 202 может принимать, например, программные данные для одной или нескольких программ приложений, подлежащих установке на мобильном устройстве 104 и исполнению на нем, таких как мобильное платежное приложение (MPA), описанное более подробно ниже. Приемный блок 202 также может принимать сообщения службы удаленных уведомлений (RNS), таких как сообщения, передаваемые сервером 102 управления транзакциями, включающие в себя сообщения RNS, которые включают в себя платежные учетные данные. Приемный блок 202 также может принимать дополнительные данные, пригодные для выполнения традиционных функций мобильного устройства 104, таких как телефонная связь, сотовая связь и т.д. В некоторых случаях мобильное устройство 104 может включать в себя множество приемных блок 202, таких как отдельные приемные блоки 202, причем каждый выполнен с возможностью выполнения связи с одной или несколькими отдельными сетями посредством подходящих протоколов. Например, мобильное устройство 104 может включать в себя первый приемный блок 202 для приема данных для транзакций NFC, и второй приемный блок 202 для приема связи по сети мобильной связи.

[0052] Мобильное устройство 104 также может включать в себя блок 214 ввода. Блок 214 ввода может быть выполнен с возможностью выполнения связи с одним или несколькими устройствами ввода, которые внутренне или внешне подключены к мобильному устройству 104 для приема ввода от потребителя 108, такие как клавиатура, мышь, колесико управления, колесико прокрутки, сенсорный экран, микрофон, камера, приемник и т.д. Блок 214 ввода может принимать ввод от потребителя 108, который может быть обработан блоком 204 обработки.

[0053] Блок 204 обработки может быть выполнен с возможностью выполнения функций мобильного устройства 104, описанного в данном документе. Блок 214 обработки может исполнять программный код, хранимый в мобильном устройстве, такой как для MPA, и может быть выполнен с возможностью выполнения множества функций, ассоциированных с каждой программой приложения, в дополнение к другим функциям мобильного устройства 104. Блок 204 обработки может принимать ввод от потребителя 108 посредством блока 214 ввода и выполнять функции соответствующим образом, например, посредством исполнения программ приложения, выполнения функций в программах, прием данных, передачу данных, отображение данных и т.д., что понятно для специалиста в данной области техники. Например, блок 204 обработки может быть выполнен с возможностью проверки достоверности сообщений RNS, генерирования усовершенствованных ключей хранения и генерирования криптограмм приложения, как описано более подробно ниже.

[0054] Мобильное устройство 104 также может включать в себя блок 210 отображения. Блок 210 отображения может быть выполнен с возможностью выполнения связи с одним или несколькими устройствами отображения, которые внутренне или внешне подключены к мобильному устройству 104 для отображения данных, таких как данные, передаваемые на блок 210 отображения для отображения блоком 204 обработки. Устройства отображения могут включать в себя жидкокристаллические дисплеи, дисплеи на светоизлучающих диодах, дисплеи на тонкопленочных транзисторах, дисплеи с сенсорным экраном и т.д.

[0055] Мобильное устройство 104 также может включать в себя передающий блок 206. Передающий блок 206 может быть выполнен с возможностью передачи данных по одной или нескольким сетям посредством одного или нескольких сетевых протоколов. Передающий блок 206 может передавать ответные сообщения RNS на сервер 102 управления транзакциями. Передающий блок 206 также может быть выполнен с возможностью передачи криптограмм приложения и/или платежных учетных данных, например, торговой точке 110, для использования в платежной транзакции. Передающий блок 206 дополнительно может быть выполнен с возможностью выполнения дополнительных функций мобильного устройства 104, что очевидно для специалиста в данной области техники, таких как традиционные функции устройства мобильной связи для передачи сотовой связи и т.д. В некоторых случаях мобильное устройство 104 может включать в себя множество передающих блоков 206, которые могут быть отдельно выполнены с возможностью выполнения связи с одной или несколькими отдельными сетями, таких как передающий блок 206, выполненный с возможностью передачи платежных учетных данных и криптограмм приложения посредством NFC, и другой передающий блок 206, выполненный с возможностью передачи данных по сети мобильной связи.

[0056] Мобильное устройство 104 также может включать в себя базу 208 данных карточек. База 208 данных карточек, описанная более подробно ниже, может представлять собой хранилище данных на мобильном устройстве 104, которое выполнено с возможностью хранения данных, ассоциированных с одним или несколькими транзакционными счетами и/или платежными карточками. База 208 данных карточек может хранить платежные учетные данные, ассоциированные с транзакционным счетом, такие как предоставленные мобильному устройству 104 сервером 102 управления транзакциями в безопасном сообщении RNS, и дополнительные данные, которые могут использоваться при генерировании криптограмм приложения, как описано более подробно ниже. В некоторых случаях база 208 данных карточек может храниться как часть мобильного платежного приложения.

[0057] Мобильное устройство 104 дополнительно может включать в себя память 212. Память 212, описанная более подробно ниже, может быть выполнена с возможностью хранения данных для мобильного устройства 104, пригодных для выполнения функций мобильного устройства 104, описанных в данном документе. Например, память 212 может хранить данные, пригодные для генерирования усовершенствованных ключей хранения для шифрования дополнительных данных в мобильном устройстве 104, таких как база 208 данных карточек, как описано более подробно ниже. Память 212 также может быть выполнена с возможностью хранения программного кода для программ приложения, исполняемых блоком 204 обработки, таких как операционная система, программный код для приема данных посредством блока 214 ввода и отображения данных посредством блока 210 отображения, правила и/или алгоритмы для выполнения функций, описанных в данном документе, и т.д. Память 212 также может хранить данные, пригодные для выполнения традиционных функций мобильного устройства 104, таких как правила и/или алгоритмы для передачи и приема сотовой связи посредством сети мобильной связи. Дополнительные данные, хранимые в памяти 212, очевидны для специалиста в данной области техники.

База данных карточек мобильного устройства

[0058] Фиг.3 иллюстрирует вариант осуществления базы 208 данных карточек мобильного устройства 104 для хранения платежных учетных данных и других данных, ассоциированных с транзакционными счетами для использования при финансировании платежных транзакций, проводимых при помощи мобильного устройства 108.

[0059] База 208 данных карточек может включать в себя один или несколько платежных профилей 302, изображенных на фиг.3, в качестве платежных профилей 302a, 302b и 302c. Каждый платежный профиль 302 может ассоциироваться с транзакционным счетом, который может использоваться для финансирования платежной транзакции и может включать в себя по меньшей мере платежные учетные данные 304, один или несколько разовых ключей 306, первый сеансовый ключ 308, второй сеансовый ключ 310 и счетчик 312 транзакций приложения.

[0060] Платежные учетные данные 304 могут включать в себя данные, ассоциированные с относящимся транзакционным счетом, который используется для идентификации и проверки достоверности платежной сетью 114 и/или эмитентом 106 при обработке платежной транзакции, использующей относящийся транзакционный счет. Платежные учетные данные 304 могут включать в себя, например, номер счета платежа, код безопасности, дату истечения срока действия, имя держателя карточки, имя авторизованного пользователя, данные отслеживания, данные описания компоновки карточки, числа цифр, битовые карты и т.д.

[0061] Разовые ключи 306 могут представлять собой платежные токены, действительные для одной платежной транзакции, которые могут использоваться блоком 204 обработки мобильного устройства 104 для генерирования одной или нескольких криптограмм приложения, используемых в платежной транзакции. В некоторых вариантах осуществления разовый ключ 306 может включать в себя один или несколько других элементов данных, включенных в платежный профиль 302. Например, каждый разовый ключ 306 может включать в себя отдельный счетчик 312 транзакций приложения, который может быть не включен отдельно в платежный профиль 302. Разные конфигурации данных, хранимых в платежном профиле 302 для использования при выполнении функций, описанных в данном документе, очевидны для специалиста в данной области техники. В некоторых случаях разовый ключ 306 может включать в себя, или может состоять из, ключа, используемого для генерирования одной или нескольких криптограмм приложения. В некоторых вариантах осуществления первый сеансовый ключ 308 и второй сеансовый ключ 310 могут быть включены в разовый ключ 306, предоставляемый мобильному устройству 104 и/или генерируемый с использованием данных, включенных в разовый ключ 306.

[0062] Первый сеансовый ключ 308 и второй сеансовый ключ 310 могут представлять собой дополнительные ключи, которые используются блоком 204 обработки при генерировании криптограмм приложения, передаваемых на торговую точку 110 как часть проведения платежной транзакции, использующей мобильное устройство 104. В некоторых вариантах осуществления первый сеансовый ключ 308 может использоваться при генерировании первой криптограммы приложения блоком 204 обработки, например, используя программный код, правила или алгоритмы, хранимые в памяти 212 мобильного устройства 104. Второй сеансовый ключ 310 может использоваться при генерировании второй криптограммы приложения.

[0063] В некоторых вариантах осуществления второй сеансовый ключ 310 может генерироваться блоком 204 обработки. В таком варианте осуществления второй сеансовый ключ 310 может генерироваться с использованием разового ключа 306 и данных аутентификации пользователя, таких как PIN, предоставляемый потребителем 108 (например, посредством блока 214 ввода). В таком варианте осуществления второй сеансовый ключ 310 может не храниться в платежном профиле 302 и, вместо этого, может генерироваться, использоваться и отбрасываться как часть процесса платежной транзакции. Вторая криптограмма приложения, поэтому, может, при генерировании из второго сеансового ключа 310, который генерируется с использованием разового ключа 306 и PIN потребителя, служить для аутентификации как мобильного устройства 104, так и потребителя 108.

[0064] Персональный идентификационный номер (PIN) может представлять собой номер, предоставляемый потребителем 108 (например, во время регистрации MPA на мобильном устройстве 104 или регистрации транзакционного счета у эмитента 106 и/или сервера 102 управления транзакциями), который может использоваться для аутентификации потребителя 108. При проведении платежной транзакции потребитель 108 или другой пользователь мобильного устройства 104 может предоставлять PIN посредством блока 214 ввода. В некоторых вариантах осуществления, если предоставляемый PIN является некорректным (например, не совпадает с PIN, предоставленным потребителем 108 во время регистрации), тогда блок 204 обработки может продолжать генерирование второго сеансового ключа 310 и затем генерирвоание второй криптограммы приложения. Если предоставляемый PIN является некорректным, тогда вторая криптограмма приложения, таким образом, будет некорректной, что приведет к неуспешной проверке достоверности второй криптограммы приложения сервером 102 управления транзакциями, эмитентом 106 и/или платежной сетью 114, что может предоставить эмитенту 106 возможность отклонить транзакцию соответствующим образом или все же одобрить транзакцию.

Память мобильного устройства

[0065] Фиг.4 иллюстрирует вариант осуществления памяти 212 мобильного устройства 104 для хранения программ приложения и других данных, подлежащих использованию в безопасном хранилище данных на мобильном устройстве 104 и для проведения платежных транзакций, использующих мобильное устройство 104. В примерном варианте осуществления память 212 не может быть элементом безопасности.

[0066] Память 212 может включать в себя информацию 402 об устройстве. Информация 402 об устройстве может включать в себя одну или несколько порций данных, ассоциированных с мобильным устройством 104, которые, в некоторых случаях, могут быть уникальными для мобильного устройства 104. Например, информация 402 об устройстве может включать в себя адрес управления доступом к среде передачи, эталонный номер, серийный номер, идентификационный номер и т.д. Дополнительная информация, которая может рассматриваться как информация 402 об устройстве мобильного устройства 104, очевидна для специалиста в данной области техники.

[0067] Память 212 также может включать в себя мобильное платежное приложение (MPA) 404. MPA 404 может представлять собой программу приложения, выполненную с возможностью выполнения функций мобильного устройства 104, описанных в данном документе, таких как прием и хранение платежных учетных данных, проверка достоверности сообщений RNS и генерирование криптограмм приложения для использования при проведении платежных транзакций. Дополнительные признаки MPA 404 могут включать в себя традиционные признаки цифрового бумажника или другой подобной программы приложения, что очевидно для специалиста в данной области техники.

[0068] MPA 404 может включать в себя программный код 406. Программный код 406 может представлять собой код, исполняемый блоком 204 обработки мобильного устройства 104, который вызывает выполнение блоком 204 обработки и другими компонентами мобильного устройства 104 функций MPA 404, как описано в данном документе. Например, программный код 406 может включать в себя код, пригодный для генерирования криптограмм приложения, проверки достоверности сообщений RNS и т.д. Программный код 406 также может включать в себя программный код, пригодный для генерирования случайного значения, которое может использоваться при генерировании усовершенствованного ключа хранения. Случайное значение может представлять собой случайное или псевдослучайное число, которое может генерироваться с использованием способов и систем, которые очевидны для специалиста в данной области техники.

[0069] MPA 404 также может включать в себя идентификатор 408 экземпляра. Идентификатор 408 экземпляра может представлять собой значение, уникальное для конкретного MPA 404, которое может использоваться при генерировании усовершенствованного ключа хранения, используемого для обеспечения безопасности данных в мобильном устройстве 104, таких как база 208 данных карточек. Имея идентификатор 408 экземпляра уникальным для MPA 404, многочисленные MPA 404 могут быть установлены на мобильном устройстве 104, причем любое одно MPA 404 не может выполнить доступ к данным, которые безопасно сохранены любым другим MPA 404, что, таким образом, может гарантировать, что платежные профили 302 для конкретных транзакционных счетов не являются доступными для других программ. Идентификатором 408 экземпляра может быть число, буквенно-цифровое значение, шестнадцатеричное значение или любое подходящее значение, которое может быть уникальным для MPA 404.

[0070] Как описано более подробно ниже, блок 204 обработки мобильного устройства 104 может быть выполнен с возможностью генерирования значения диверсификатора, используя информацию 402 об устройстве, случайное значение, генерируемое с использованием программного кода 406 MPA 404, и идентификатора 408 экземпляра, хранимого в MPA 404. Значение диверсификатора может использоваться криптографическим приложением 410, также хранимым в памяти 212. Криптографическое приложение 410 может представлять собой программу приложения, выполненную с возможностью выполнения криптографии типа «белый ящик» и/или любой другой подходящей криптографической функции, которая очевидна для специалиста в данной области техники.

[0071] Криптографическое приложение 410 может включать в себя программный код 412. Программный код 412 может исполняться блоком 204 обработки мобильного устройства 104, делая возможным выполнение блоком 204 обработки и другими компонентами мобильного устройства 104 криптографических функций криптографического приложения 410, описанных в данном документе. Функции могут включать в себя генерирование усовершенствованного ключа хранения. Усовершенствованный ключ хранения может генерироваться с использованием значения диверсификатора, генерируемого мобильным платежным приложением 404 и ключом 414 шифрования, включенным в криптографическое приложение 410. В некоторых вариантах осуществления ключ диверсификатора может расшифровываться с использованием ключа 414 шифрования для получения усовершенствованного ключа хранения.

[0072] Криптографическое приложение 410 также может быть выполнено с возможностью шифрования хранилища в мобильном устройстве 104, используя усовершенствованный ключ хранения. В некоторых вариантах осуществления шифрование может выполняться с использованием одного или нескольких методов криптографии типа «белый ящик». Зашифрованным хранилищем может быть база 208 данных карточек и/или любое другое подходящее хранилище в мобильном устройстве 104, такое как данные, хранимые в MPA 404. В некоторых вариантах осуществления криптографическое приложение 410 может быть включено как часть MPA 404. Усовершенствованный ключ хранения может храниться в криптографическом приложении 410 или MPA 404, или, в некоторых случаях, может повторно генерироваться посредством MPA 404 и криптографическим приложением 410, когда это необходимо.

[0073] Память 212 также может включать в себя любые дополнительные данные, хранимые в мобильном устройстве 104, подходящие для выполнения функций, описанных в данном документе, а также любых дополнительных функций мобильных устройств. Например, память 212 может включать в себя программный код для операционной системы, код, правила или алгоритмы для приема и передачи мобильной связи, такой как телефонные вызовы и т.д.

[0074] В некоторых вариантах осуществления мобильное устройство 104 также может быть выполнено с возможностью приема данных, уже зашифрованных с использованием усовершенствованного ключа хранения, которые могут храниться в зашифрованном локальном хранилище в мобильном устройстве 104, например, в памяти 212, базе 208 данных карточек или в другом подходящем хранилище. В таком варианте осуществления мобильное устройство 104 может быть выполнено с возможностью передачи генерируемого случайного значения серверу 102 управления транзакциями или другому доверенному объекту, который может генерировать усовершенствованный ключ хранения, используя эти же способы и системы, использующие сгенерированное случайное значение, и может шифровать данные, которые предоставляются мобильному устройству 104. Мобильное устройство 104, таким образом, может принимать данные, уже зашифрованные с использованием усовершенствованного ключа хранения, для локального хранилища в мобильном устройстве 104.

Сервер управления транзакциями

[0075] Фиг.5 иллюстрирует вариант осуществления сервера 102 управления транзакциями системы 100. Для специалиста в данной области техники очевидно, что вариант осуществления сервера 102 управления транзакциями, изображенного на фиг.5, предоставляется в качестве только иллюстрации и не может быть исчерпывающим для всех возможных конфигураций сервера 102 управления транзакциями, подходящих для выполнения функций, как описано в данном документе. Например, компьютерная система 1700, изображенная на фиг.17 и описанная более подробно ниже, может представлять собой подходящую конфигурацию сервера 102 управления транзакциями.

[0076] Сервер 102 управления транзакциями может включать в себя приемный блок 502. Приемный блок 502 может быть выполнен с возможностью приема данных по одной или нескольким сетям посредством одного или нескольких сетевых протоколов. Приемный блок 502 может принимать данные от мобильного устройства 104, например, прием возвращаемых сообщений, сообщений подтверждения, уведомлений транзакции и т.д., платежной сети 114, эмитента 106 или другого подходящего объекта. Приемный блок 502 может принимать уведомления транзакции или запросы криптограммы, например, чтобы инициировать генерирование криптограмм приложения для использования при проверке достоверности платежных учетных данных в платежной транзакции. Приемный блок 502 также может принимать данные транзакционного счета, например, от эмитента 106, для использования при генерировании платежных учетных данных для предоставления мобильному устройству 104.

[0077] Сервер 102 управления транзакциями также может включать в себя блок 504 обработки. Блок 504 обработки может быть выполнен с возможностью выполнения функций сервера 102 управления транзакциями, описанных в данном документе, что очевидно для специалиста в данной области техники. Блок 504 обработки, таким образом, может быть выполнен с возможностью генерирования и шифрования сообщений RNS и данных, включенных в них, проверки достоверности возвращаемых сообщений от мобильного устройства 104, генерирования платежных учетных данных, генерирования криптограмм приложения, проверки достоверности криптограмм приложения и т.д., как описано более подробно ниже.

[0078] Сервер 102 управления транзакциями дополнительно может включать в себя передающий блок 506. Передающий блок 506 может быть выполнен с возможностью передачи данных по одной или нескольким сетям посредством одного или нескольких сетевых протоколов. Передающий блок 506 может передавать сообщения RNS, платежные учетные данные, криптограммы приложения, уведомления проверки достоверности и другие данные, которые очевидны для специалиста в данной области техники. Передающий блок 506 может быть выполнен с возможностью передачи данных на мобильное устройство 104, например, посредством сети мобильной связи или Интернета, платежной сети 114, эмитенту 106 и любому другому подходящему объекту.

[0079] Сервер 102 управления транзакциями также может включать в себя базу 508 данных счетов. База 508 данных счетов, описанная более подробно ниже, может быть выполнена с возможностью хранения информации о счете для множества транзакционных счетов. Информация о счете может включать в себя данные и ключи, используемые для генерирования криптограмм приложения, используемых при проверке достоверности платежных учетных данных, принимаемых во время платежных транзакций, проводимых с использованием мобильного устройства 104. База 508 данных счетов также может быть выполнена с возможностью хранения данных о транзакции для платежных транзакций, проводимых с участием мобильного устройства 104, и других данных, таких как данные, ассоциированные с потребителем 108 или другими авторизованными пользователями относящегося транзакционного счета.

[0080] Сервер 102 управления транзакциями также может включать в себя память 510. Память 510 может быть выполнена с возможностью хранения дополнительных данных для использования сервером 102 управления транзакциями при выполнении функций, описанных в данном документе. Например, память 510 может хранить правила или алгоритмы для проверки достоверности криптограмм приложения, правила или алгоритмы для генерирования уведомлений проверки достоверности, алгоритмы для генерирования сеансовых ключей и криптограмм приложения, ключей шифрования для шифрования и расшифрования данных и сообщений RNS и т.д. Дополнительные данные, которые могут храниться в памяти 510, очевидны для специалиста в данной области техники.

База данных счетов сервера управления транзакциями

[0081] Фиг.6 иллюстрирует вариант осуществления базы 508 данных счетов сервера 102 управления транзакциями для хранения данных, относящихся к транзакционным счетам для использования при проверке достоверности платежных учетных данных и других данных о транзакции, обеспечиваемых при проведении платежных транзакций, включающих использование мобильного устройства 104.

[0082] База 508 данных счетов может включать в себя множество профилей 602 счета, изображенных на фиг.6, в качестве профилей 602a, 602b и 602c счета. Каждый профиль 602 счета может включать в себя один или несколько разовых ключей 604, первый сеансовый ключ 606, второй сеансовый ключ 608, счетчик 610 транзакций приложения и первый главный ключ 612 карточки. В некоторых вариантах осуществления профиль 602 счета дополнительно может включать в себя второй главный ключ 612 карточки.

[0083] Каждый профиль 602 счета может соответствовать платежному профилю 302, предоставляемому мобильному устройству 104. По существу, разовые ключи 604, хранимые в профиле 602 счета, могут соответствовать разовым ключам 306, хранимым в соответствующем платежном профиле 302, относящемся к этому же транзакционному счету. Данные могут быть подобными, так что, когда криптограмма приложения генерируется сервером 102 управления транзакциями или мобильным устройством 104, криптограммы приложения должны совпадать, если данные верные и не были подделаны, что может делать возможным проверку достоверности платежных учетных данных, представленных мобильным устройством 104.

[0084] В некоторых вариантах осуществления профиль 602 счета может включать в себя персональный идентификационный номер (PIN), который соответствует PIN 314, хранимому в соответствующем платежном профиле 302. В таком варианте осуществления PIN 314 может предоставляться приемному блоку 202 сервера 102 управления транзакциями в безопасном сообщении, таком как сообщение получения, предоставляемым мобильным устройством 104, описанное более подробно ниже. В других вариантах осуществления главный ключ карточки может использоваться вместо PIN, такой как первый главный ключ 612 карточки. В таком варианте осуществления блок 504 обработки сервера 102 управления транзакциями может быть выполнен с возможностью генерирования второго сеансового ключа 608, основываясь на втором главном ключе 614 карточки, который соответствует второму сеансовому ключу 310, генерируемому мобильным устройством 104, используя разовый ключ 306 и PIN 314. В некоторых случаях второй сеансовый ключ 608 также может основываться на соответствующем разовом ключе 604. В таких вариантах осуществления алгоритмы для генерирования сеансовых ключей и/или криптограмм приложения могут гарантировать, что криптограммы, генерируемые мобильным устройством 104 и сервером 102 управления транзакциями, соответствуют на основе данных, используемых в них.

[0085] Первый сеансовый ключ 606 может использоваться блоком 504 обработки сервера 102 управления транзакциями для генерирования первой криптограммы приложения, и второй сеансовый ключ 608 может использоваться для генерирования второй криптограммы приложения. В некоторых вариантах осуществления счетчик 610 транзакций приложения может использоваться при генерировании одного или нескольких сеансовых ключей и/или криптограмм приложения. Счетчик 610 транзакций приложения может представлять собой значение, соответствующее проводимой платежной транзакции, которое увеличивается или иным образом модифицируется во время каждой транзакции. Счетчик 610 транзакций приложения может соответствовать счетчику 312 транзакций приложения, хранимому в соответствующем платежном профиле 302 в мобильном устройстве 104, так что его использование может гарантировать, что только достоверное MPA 404 может иметь корректный счетчик 312 транзакций приложения для генерирования достоверных сеансовых ключей и/или криптограмм приложения. Могут использоваться дополнительные методы для дополнительного повышения безопасности генерирования сеансового ключа и/или криптограммы приложения, такие как непредсказуемые числа и другие методы, которые очевидны для специалиста в данной области техники.

Обработка платежных транзакций, используя мобильное устройство

[0086] Фиг.7 иллюстрирует процесс обработки платежных транзакций, проводимых с использованием мобильного устройства 104 без элемента безопасности и с использованием генерирования и проверки достоверности двух или более криптограмм приложения.

[0087] На этапе 702 сервер 102 управления транзакциями может предоставлять (например, посредством передающего блока 506) платежные учетные данные 304 и другие данные счета мобильному устройству 104, например, посредством сообщения RNS, описанного более подробно ниже. На этапе 704 приемный блок 202 мобильного устройства 104 может принимать платежные учетные данные 304 и другие данные счета. На этапе 706 блок 204 обработки мобильного устройства 104 может сохранять данные в платежном профиле 302 в базе 208 данных карточек. Данные счета могут включать в себя платежные учетные данные 304, один или несколько разовых ключей 308 и любые другие подходящие данные, такие как один или несколько сеансовых ключей 308 и 310.

[0088] На этапе 708 блок 204 обработки может генерировать две криптограммы приложения для использования при проведении платежной транзакции. В некоторых вариантах осуществления этап 708 может инициироваться потребителем 108, например, указанием посредством блока 214 ввода, посредством размещения мобильного устройства 104 около торговой точки 110 для инициирования транзакции посредством связи малого радиуса действия или другим подходящим способом. Генерирование криптограмм приложения может включать в себя генерирование первой криптограммы приложения, используя первый сеансовый ключ 308, хранимый в платежном профиле 302. Вторая криптограмма приложения может генерироваться с использованием второго сеансового ключа 310, который может генерироваться с использованием разового ключа 306 и PIN 314. В некоторых случаях потребитель 108 может водить PIN в мобильном устройстве 104 (например, посредством блока 214 ввода) перед этапом 708 или во время инициирования этапа 708. В некоторых вариантах осуществления одна или обе криптограммы приложения также могут генерироваться с использованием счетчика 312 транзакций приложения.

[0089] Если криптограммы приложения были сгенерированы, они, вместе с платежными учетными данными 304, могут передаваться эмитенту 106 посредством торговой точки 110, эквайера и платежной сети 114. Платежные учетные данные 304 и криптограммы приложения могут приниматься эмитентом 106 на этапе 710. На этапе 712 передающий блок 206 мобильного устройства 104 может передавать уведомление о транзакции серверу 102 управления транзакциями. На этапе 714 приемный блок 502 сервера 102 управления транзакциями может принимать уведомление о транзакции. Уведомление о транзакции может уведомлять сервер 102 управления транзакциями, что мобильное устройство 104 инициировало платежную транзакцию, используя платежный профиль 302. В некоторых случаях уведомление о транзакции может включать в себя идентификационную информацию.

[0090] На этапе 716 блок 504 обработки сервера 102 управления транзакциями может идентифицировать профиль 602 счета, соответствующий платежному профилю 302, и может генерировать две криптограммы приложения, используя данные, содержащиеся в них. Первая криптограмма приложения может генерироваться с использованием первого сеансового ключа 606, который может генерироваться с использованием первого главного ключа 612 карточки. Вторая криптограмма приложения может генерироваться с использованием второго сеансового ключа 608. В некоторых вариантах осуществления одна или обе криптограммы приложения и/или сеансовые ключи могут дополнительно основываться на разовых ключах 604, счетчике 610 транзакций приложения или любых других подходящих данных.

[0091] На этапе 718 передающий блок 506 сервера 102 управления транзакциями может передавать сгенерированные криптограммы приложения эмитенту 106, который может принимать криптограммы на этапе 718. На этапе 720 эмитент 106 может проверять достоверность криптограмм приложения, предоставляемых мобильным устройством 104, сопровождающих платежные учетные данные 304. Проверка достоверности криптограмм приложения может включать в себя сравнение представленных мобильным устройством 104 криптограмм с криптограммами приложения, сгенерированными и представленными сервером 102 управления транзакциями. Если проверка достоверности выполнена, затем, на этапе 722, эмитент 106 может обрабатывать транзакцию соответствующим образом. Обработка транзакции может включать в себя одобрение платежной транзакции, например, если одна или обе криптограммы проверены на достоверность, или отклонение платежной транзакции, например, если определено, что одна или обе криптограммы являются недостоверными.

[0092] На этапе 724 уведомление о транзакции может передаваться эмитентом 106, или другим объектом (например, платежной сетью 114, эквайером 112 и т.д.) как часть обработки платежной транзакции. Уведомление о транзакции может передаваться серверу 102 управления транзакциями и может приниматься приемным блоком 502 на этапе 726. Уведомление о транзакции также может приниматься приемным блоком 202 мобильного устройства 104 на этапе 728. Уведомление о транзакции может представлять собой указание одобрения или отклонения платежной транзакции. Каждый из блоков 204 и 504 обработки мобильного устройства 104 и сервера 102 управления транзакциями соответственно может выполнять одну или несколько функций в результате принятого уведомления о транзакции. Например, если транзакция была одобрена и успешно обработана, счетчики 310 и 610 транзакций приложения в соответствующих профилях могут обновляться соответствующим образом.

[0093] Фиг.8 иллюстрирует альтернативный процесс обработки платежной транзакции с использованием мобильного устройства 104.

[0094] На этапе 802 платежные учетные данные 304 и другие данные счета могут передаваться мобильному устройству 104 передающим блоком 506 сервера 102 управления транзакциями. На этапе 804 приемный блок 202 мобильного устройства 104 может принимать платежные учетные данные 304 и другие данные счета, которые могут сохраняться в платежном профиле 302 на этапе 806. На этапе 808 блок 204 обработки мобильного устройства 104 может генерировать две криптограммы приложения, как описано выше, и может передавать криптограммы, платежные учетные данные 304 и другие подходящие данные эмитенту 106 (например, посредством торговой точки 110).

[0095] На этапе 810 эмитент 106 может принимать криптограммы приложения и любые другие подходящие данные, которые могут использоваться эмитентом 106 для проверки достоверности данных о транзакции и/или обработки одобрения или отклонения транзакции. На этапе 812 эмитент 106 может представить запрос на проверку достоверности криптограмм серверу 102 управления транзакциями. В некоторых вариантах осуществления запрос может включать в себя платежные учетные данные 304 или другие данные, пригодные для использования сервером 102 управления транзакциями при идентификации профиля 602 счета, подлежащие использованию для генерирования криптограмм проверки достоверности. В одном варианте осуществления запрос может дополнительно включать в себя две криптограммы приложения, сгенерированные мобильным устройством 104 для проверки достоверности.

[0096] На этапе 814 приемный блок 502 сервера 102 управления транзакциями может принимать запрос криптограмм. На этапе 816 блок 504 обработки сервера 102 управления транзакциями может генерировать две криптограммы приложения, подлежащие использованию для проверки достоверности, как описано выше. В вариантах осуществления, где запрос криптограмм также включает в себя две криптограммы приложения, сгенерированные мобильным устройством 104, этап 816 также может включать в себя проверку достоверности двух криптограмм блоком 504 обработки, используя две вновь сгенерированные криптограммы приложения. Криптограммы проверки достоверности, или результат проверки достоверности в применимых вариантах осуществления, могут передаваться передающим блоком 506 эмитенту 106. На этапе 818 эмитент 106 может принимать криптограммы проверки достоверности и/или результат проверки достоверности.

[0097] На этапе 820 эмитент 106 может проверять достоверность криптограмм приложения, предоставленных мобильным устройством 104, используя криптограммы приложении, сгенерированные сервером 102 управления транзакциями. В вариантах осуществления, где сервер 102 управления транзакциями предоставляет результат проверки достоверности эмитенту 106, этап 820 может включать в себя идентификацию результата проверки достоверности каждой из двух криптограмм приложения. На этапе 822 эмитент 106 может обрабатывать платежную транзакцию соответствующим образом, основываясь на результате проверки достоверности. На этапе 824 уведомления о транзакции могут передаваться серверу 102 управления транзакциями и мобильному устройству 104, принимаемые соответствующими приемными блоками 502 и 202 на этапах 826 и 828 соответственно.

Служба удаленного уведомлений и передача сообщений с данными

[0098] Фиг.9 иллюстрирует процесс передачи и проверки достоверности сообщений службы удаленных уведомлений (RNS) и других сообщений с данными, передаваемых с сервера 102 управления транзакциями на мобильное устройство 104. Сообщения RNS могут передаваться посредством службы удаленных уведомлений, такой как служба, которая использует сеть мобильной связи, ассоциированную с мобильным устройством 104. Сообщения RNS могут использоваться для предоставления платежные учетных данных 304 и других данных счета мобильному устройству 104, таких как данные счета, используемые при обработке платежных транзакций, как описано выше, и другую информацию, которая может использоваться при установлении безопасного соединения между мобильным устройством 104 и сервером 102 управления транзакциями.

[0099] На этапе 902 блок 504 обработки сервера 102 управления транзакциями может генерировать сообщение. В случаях, когда взаимная аутентификация устанавливается с мобильным устройством 104, сообщение может включать в себя информацию, пригодную для установления взаимной аутентификации, такой как идентификатор сеанса. В других случаях, таких как, когда взаимная аутентификация была установлена между сервером 102 управления транзакциями и мобильным устройством 104, используя процесс, изображенный на фиг.9 и описанный в данном документе, сгенерированное сообщение может включать в себя платежные учетные данные 304 и данные счета, может включать в себя одну или несколько команд для исполнения посредством MPA 404 мобильного устройства 104 (например, удаление разовых ключей 306 или платежных учетных данных 304 и т.д.), может представлять собой уведомления для представления потребителю 108 (например, остаток на счете, уведомления платежа и т.д.), или может включать в себя другие подходящие данные.

[0100] На этапе 904 блок 504 обработки может шифровать сгенерированное сообщение. Сообщение может шифроваться с использованием секретного ключа из пары из секретного/открытого ключа, где мобильное устройство 104 может иметь соответствующий открытый ключ. В некоторых случаях сообщение может шифроваться с использованием ключа шифрования, ассоциированного с мобильным устройством 104 или MPA 404, такого как ключ 414 шифрования. На этапе 906 блок 504 обработки может генерировать код аутентификации сообщений. Код аутентификации сообщений может генерироваться с использованием зашифрованного сообщения и может представлять собой ключ, который генерируется с использованием одного или нескольких специально сконфигурированных правил и/или алгоритмов. Например, код аутентификации сообщений может генерироваться с использованием одного или нескольких способов шифрования и запутывания, таких как заполнение незначащей информацией. В некоторых вариантах осуществления код аутентификации сообщений может генерироваться с использованием ключа шифрования.

[0101] На этапе 908 передающий блок 506 сервера 102 управления транзакциями может передавать сообщение с объединенными данными на мобильное устройство 104. В вариантах осуществления, где может выполняться взаимная аутентификация, сообщение с объединенными данными может представлять собой сообщение службы удаленных уведомлений, передаваемое на мобильное устройство 104 посредством службы удаленных уведомлений. Сообщение с объединенным данными может приниматься приемным блоком 202 мобильного устройства 104 на этапе 910 и может включать в себя код аутентификации сообщений и зашифрованное сообщение. В некоторых случаях сообщение с объединенными данными также может включать в себя дополнительный идентификатор, такой как идентификатор, сгенерированный с использованием способов, известных для MPA 404 для проверки его достоверности. В некоторых случаях, таких как когда взаимная аутентификация уже была выполнена, сообщение с объединенными данными также может включать в себя счетчик сообщений.

[0102] На этапе 912 блок 204 обработки может генерировать эталонный код аутентификации. Эталонный код аутентификации может генерироваться с использованием принятого зашифрованного сообщения и может генерироваться с использованием таких же правил и алгоритмов, которые сервер 102 управления транзакциями использовал для генерирования кода аутентификации сообщений, так что сгенерированный эталонный код аутентификации будет соответствовать коду аутентификации сообщений, если код аутентификации сообщений генерируется достоверным источником (например, сервером 102 управления транзакциями). В вариантах осуществления, где код аутентификации сообщений может генерироваться с использованием ключа шифрования, блок 204 обработки может генерировать эталонный код аутентификации, используя ключ 414 шифрования, хранимый в памяти 212, или другой подходящий ключ шифрования.