Изобретение относится к области защиты содержания, и более конкретно, направлено на защиту мультимедийного содержания и услуг, распределяемых оператором нескольким абонентам с приемными терминалами, пригодными для этой цели.

Изобретение также относится к приемному терминалу, выполненному с возможностью принимать такое содержание и услуги, и компьютерной программе, записанной на носители записи и выполненной с возможностью воплощения способа, когда он выполняется на компьютере.

Способ применяется к защищенному содержанию, подаваемому в терминалы, такие как телевизионные приставки, компьютеры или мобильные телефоны, и направлен, в частности, на улучшение защиты экономических моделей операторов и поставщиков технологий защиты содержания, предотвращая нелегальное перераспределение этого содержания.

Уровень техники

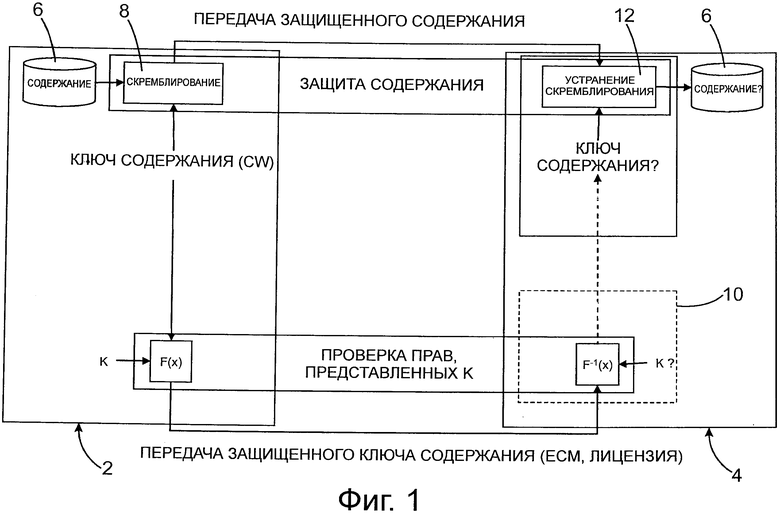

На фиг. 1 схематично иллюстрируется традиционная архитектура для подачи содержания, скремблированного с помощью платформы 2 скремблирования, в терминал 4, соединенной с сетью оператора.

Такая архитектура для подачи содержания обычно защищает содержание, которое предназначено для передачи 6, которое было предварительно скремблировано на стороне оператора с помощью модуля 8 скремблирования, используя ключ CW содержания.

Ключ содержания затем шифруют с помощью ключа К доступа к содержанию, используя функцию F, и затем передают в форме криптограммы CW* с помощью оператора агенту 10, управляющему доступом к содержанию, установленным в терминале 4.

Условия, определяющие авторизованное использование упомянутого содержания, могут быть переданы в терминал одновременно с ключом К доступа к содержанию.

Раскрытие ключа К доступа к содержанию агентом 10, с учетом его подачи в модуль 12 устранения скремблирования из терминала 4, зависит от того, что данный агент 10 вначале получает право на доступ к содержанию, которое обычно принимает вещественную форму, как минимум, и получает ключ К доступа к содержанию.

Ключ К доступа к содержанию, полученный агентом 10, затем используют для дешифрования криптограммы ключа содержания, применяя функцию F-1, которая представляет собой обратную функции F, и таким образом раскрывают ключ CW содержания. Последний затем подают в модуль 12 устранения скремблирования, который установлен в терминале 4.

Ключ CW содержания может обновляться регулярно с течением времени, в частности, в случае линейного содержания, например, в соответствии с предварительно установленным периодом шифрования, обычно 10 секунд для потоков широковещательной передачи.

Такая защита содержания обычно используется системой условного доступа, или CAS, или системой администрирования цифровыми правами, или DRM. В остальной части данного раскрытия характеристики и функции таких систем, которые хорошо известны специалистам в данной области техники, не описаны более подробно. Для получения дополнительной информации читатель может обратиться, например, к следующим документам:

что касается системы условного доступа, "Functional Model of Conditional Access System", EBU Review, Technical European Broadcasting Union, Brussels, BE, n° 266, 21 December 1995;

что касается цифровых систем управления правами, "DRM Specification", Open Mobile Alliance OMA-TS-DRM-DRM-V2_0_2-20080723-A, Approved version 2.0.2 -23 Jul 2008.

В дополнение к защите содержания, такая архитектура для подачи содержания обеспечивает защиту услуги, предоставляемой упомянутым содержанием. Такая защита обычно обеспечивается с помощью агента 10 управления и с использованием начального загрузчика. Эти два элемента обычно основаны на функциях безопасности набора микросхем терминала, зависящих от доступности этих функций в выбранном наборе микросхем.

Защита услуги преимущественно состоит в гарантировании функционального соответствия процессов, выполняемых объектами системы, в частности терминалом, и данных конфигурации, используемых последними, соответственно, с процессами и с данными, предоставляемыми оператором.

Это может включать в себя, например, защиту активации запоминающего устройства или использование решений, предотвращающих копирование памяти, или решений, противодействующих отслеживанию работы программы, цель которых состоит в предотвращении наблюдения за выполнением компьютерной программы, выполняющей устранение скремблирования содержания в терминале.

Защита услуги обычно относится к криптографическим технологиям и основана, в более общем случае, на использовании функций безопасности, установленных в конструкции терминала или в фазах интегрирования. Последние принимают форму, например, требований, передаваемых от поставщика технологий защиты содержания, или от оператора услуг содержания, в промышленные компании, имеющие задачу изготовления набора микросхем или соответствующих терминалов.

Соответствие таким требованиям может быть проверено, в частности, посредством процесса удостоверения или сертификации на очень ограниченных выборках терминалов перед их выпуском на рынок.

Защита содержания и защита услуги являются взаимодополняющими в пределах архитектуры предоставления содержания для обеспечения эффективной подачи содержания. Хотя они логически взаимосвязаны, эти формы защиты, однако, обычно не связаны при их исполнении. Действительно, невозможность удовлетворять требованиям безопасности или политике безопасности услуги, обычно открытого порта JTAG, управление целостностью неактивированного кода, отсутствие деактивации неавторизованных выходов (HDD, аналоговые выходы и т.д.), или необновленная версия всей или части программной окружающей среды не предотвращает возможности раскрытия ключа содержания или использования данного содержание.

Следует отметить, что проблема повторного распределения ключей CW содержания в настоящее время представляет собой один из главных дефектов систем подачи содержания. Сопротивление и обновление обеспечения безопасности защиты ключа CW содержания от блока входной обработки, если только он используется в модуле дешифрования набора микросхем терминала, остаются большой проблемой.

Кроме того, в случае широковещательной передачи содержания в набор терминалов приема, эффективное использование требований к защите и политики безопасности услуги не может быть проверено динамически по всему набору терминалов. И невозможность удовлетворить эти требования в одном из терминалов потенциально может создать угрозу для всей экономической модели оператора.

Кроме того, представление предложения может, например, включать в себя рекламу или связи с другими взаимосвязанными услугами, такими как услуги, ассоциированные с подачей содержания, виджеты или услуги передачи данных, которые могут в равной степени быть важными для оператора. Это означает, что оператор может дифференцировать сам себя из конкуренции, предлагая индивидуально адаптированный опыт пользователя.

В дополнение к содержанию, соответственно, в равной степени важно защитить представление предложения и ассоциированных услуг.

Одна цель изобретения состоит в том, чтобы сопоставить, с точки зрения его исполнения, защиту содержания, предоставляемого оператором, для защиты услуги, поддерживающей ее подачу, включая в себя представление предложения и ассоциированных услуг, с тем чтобы гарантировать долговечность экономической модели оператора.

В остальной части документа термин "супершифрование" используется, когда данные, которые должны быть защищены, шифруют, по меньшей мере, дважды, используя общие или отдельные симметричные или асимметричные алгоритмы шифрования, и используя, по меньшей мере, два отдельных ключа, которые, соответственно, являются секретным или открытым.

Сущность изобретения

Эта цель достигается с помощью способа для защиты скремблированного содержания с помощью ключа CW содержания, который передают зашифрованным посредством ключа К доступа к содержанию, применяя функцию F, где упомянутое содержание подают с помощью системы передачи, по меньшей мере, в один терминал приема, используя услугу, выполненную локально в упомянутом терминале приема, используя набор защиты Pi, i равняется от 1 до n, известный для системы передачи, где каждое из упомянутых свойств Pi представлено элементом хi данных, сохраненных в упомянутой системе передачи данных, и используя локальный элемент уi данных, с доступом, предназначенным только для чтения в упомянутом терминале.

Способ в соответствии с изобретением содержит во время передачи этап, состоящий в сверхшифровании упомянутого ключа CW содержания с помощью, по меньшей мере, одной обратимой функции fi(xi) сверхшифрования, которая зависит, по меньшей мере, от одного из свойств Pi, i=1-n.

В соответствии с предпочтительным вариантом осуществления, этот способ включает в себя следующие этапы:

во время передачи,

- определяют непустой поднабор свойств Pi, i равняется от 1 до n, для проверки,

- выполняют сверхшифрование упомянутого ключа CW содержания, путем применения к упомянутому ключу CW содержания обратимой функции fi(xi) супершифрования для каждого свойства Pi, i равняется от 1 до n, упомянутого поднабора ЕР,

- передают упомянутый сверхзашифрованный ключ CW содержания в терминал (4), и во время приема,

- для каждого свойства Pi, принадлежащего упомянутому поднабору ЕР, считывают локальный элемент yi данных упомянутого терминала, представляющего упомянутое свойство Pi,

- раскрывают значение CW упомянутого сверхзашифрованного ключа CW содержания путем применения к упомянутому сверхзашифрованному ключу CW содержания обратных функций

- устраняют скремблирование содержания посредством раскрытого ключа содержания.

Следует отметить, что fi(xi) и fi(yi) представляют собой обратные функции для заданной пары значений (хi, yi), пары, в которой каждый элемент представляет свойство Pi обслуживания соответственно в системе передачи и в терминале приема. Таким образом, для сверхшифрования ключа CW содержания с помощью, по меньшей мере, одной из упомянутых обратимых функций fi(xi) сверхшифрования, рассчитанной в системе передачи, если элемент уi данных, который локально считывают в приемнике, отличается от ожидаемого значения, обратная функция fi(yi) сверхшифрования, рассчитанная при приеме и применяемая к сверхзашифрованному ключу CW содержания, будет фальшивой. В этом случае ключ CW содержания не будет раскрыт, и будет получено значение CW, отличное от CW. Блок обратного скремблирования, использующий такое значение CW для обработки скремблированного содержания, не сможет поэтому устранить его скремблирование. Несоответствие свойства Pi услуги, таким образом, не позволяет правильно раскрыть ключ CW содержания и поэтому не позволяет устранить его скремблирование.

Таким образом, если при передаче несколько свойств Pi, i равняется от 1 до n, будут учтены, то они будут учтены при приеме в обратном порядке, то есть при изменении i от n до1.

Если, по меньшей мере, одна из заданных пар (xi,уi), представляющая свойство Pi, не будет соответствовать, соответствующие функции fi(xi) и fi(yi) сверхшифрования больше не будут иметь обратной взаимосвязи, соответственно, раскрытие ключа CW содержания и устранение скремблирования содержания будут выполнены с ошибкой.

В представленном предпочтительном варианте осуществления выполняемое сверхшифрование ключа CW содержания, по меньшей мере, одной функции fi(xi) сверхшифрования, которая характерна для свойства Pi услуги, представляет собой предварительное шифрование в том смысле, что оно происходит в способе в соответствии с изобретением перед шифрованием с ключом К доступа к содержанию в соответствии с предшествующим уровнем техники. В варианте изобретения такое сверхшифрование выполняют после шифрования с ключом К доступа к содержанию, и, таким образом, оно составляет последующее шифрование.

В вариантах осуществления изобретения, в которых используется несколько сверхшифрований, последнее может в соответствии с другим вариантом изобретения иметь, по меньшей мере, одно предварительное шифрование и, по меньшей мере, одно последующее шифрование, как определено выше.

Предпочтительно ключ CW содержания раскрывают только после внедрения всех свойств Pi, i равняется от 1 до n.

В варианте осуществления способа, в соответствии с изобретением, во время передачи сверхзашифрованный ключ CW содержания передают в терминал синхронизировано со списком ссылочных позиций, представляющих поднабор ЕР свойств Pi услуги, которые должны быть проверены, соответствующих элементам xi, i равняется от 1 до n, данных, используемым для расчета функции fi(xi) сверхшифрования и для элементов данных yi, i равняется от 1 до n, используемым при расчете терминалом обратных функций fi(yi) сверхшифрования, и во время приема терминал последовательно применяет обратные функции

Внедрение свойств Pi, i равняется от 1 до n, выполняют систематически или на одноразовой основе.

Изобретение воплощают с помощью платформы для скремблирования содержания, скремблированного с помощью ключа CW содержания, зашифрованного ключом К доступа к содержанию и поставляемого, по меньшей мере, с одной услугой оператором, по меньшей мере, в один приемный терминал, содержащий:

- средство для конфигурирования упомянутой услуги с помощью набора, содержащего полное количество элементов данных конфигурации хi, i равняется от 1 до n, где каждый из них определяет свойство Pi, i равняется от 1 до n, контекста для воплощения упомянутой услуги терминалом,

- средство для шифрования упомянутого ключа CW содержания с помощью, по меньшей мере, одного цифрового значения шифрования, рассчитанного, как функция, по меньшей мере, одного элемента данных конфигурации хi, i равняется от 1 до n.

На стороне приема скремблирование устраняют содержания с помощью платформы удаления скремблирования, содержащей:

- средство для восстановления каждого цифрового значения xi, i равняется от 1 до n, шифрования, используя функцию

- средство для дешифрования ключа CW содержания,

- средство для устранения скремблирования содержания с помощью ключа CW содержания.

Следует отметить, что способ в соответствии с изобретением позволяет выполнять установки аппаратной и/или программной конфигурации услуги, поддерживающей подачу доступного содержания в терминал, предназначенный для использования не только для проверки конфигурации этой услуги, но также и для генерирования, по меньшей мере, одного ключа сверхшифрования подаваемого содержания так, что любое изменение упомянутых установок конфигурации услуги приводит к ошибочному ключу содержания.

обозначение, соответствует или нет услуга, поэтому, в данном случае представляет собой только последствие способа в соответствии с изобретением, что, кроме того, имеет преимущество, состоящее в том, что он не имеет известных уязвимостей к атакам логических переходов обусловленных тестов.

Краткое описание чертежей

Другие характеристики и преимущества изобретения будут понятны из следующего раскрытия, представленного как неограничительный пример со ссылкой на приложенные чертежи, на которых:

- на фиг. 1 схематически показана традиционная архитектура для распределения скремблированных элементов содержания оператором в терминалы, соединенные с оператором через систему связи,

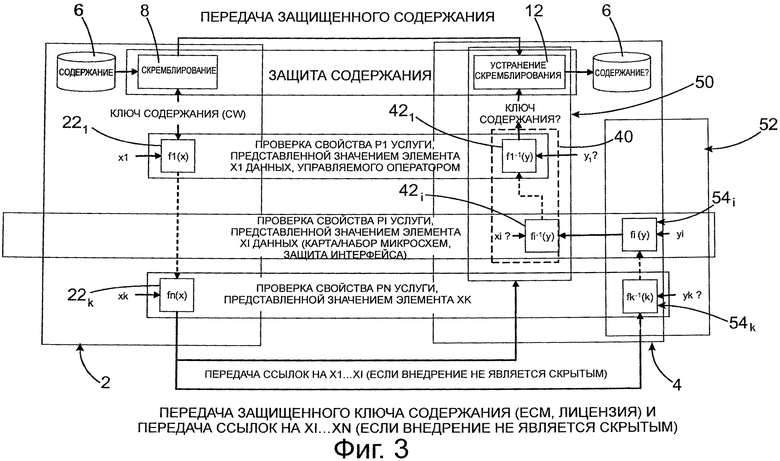

- на фиг. 2 схематически показан первый вариант осуществления способа в архитектуре по фиг. 1,

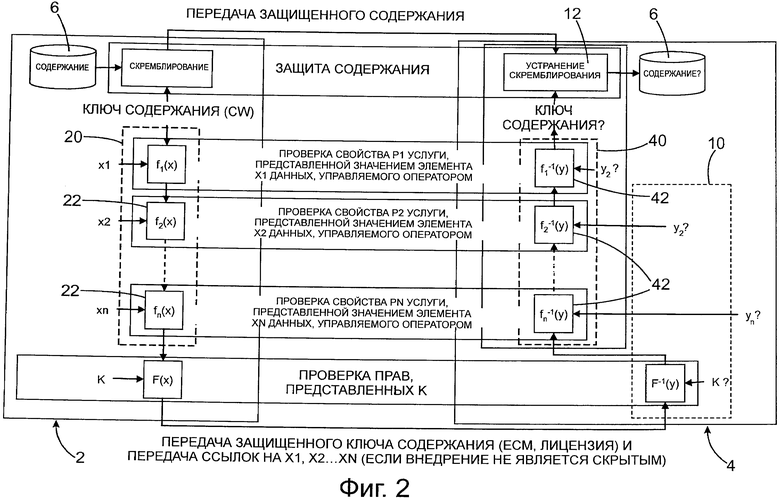

- на фиг. 3 схематически показан второй вариант осуществления способа в архитектуре по фиг. 1.

Подробное описание изобретения

В остальной части раскрытия идентичные ссылки будут использоваться для обозначения элементов, общих для чертежей, иллюстрирующих архитектуру предшествующего уровня техники и для различных фигур, иллюстрирующих изобретение.

На фиг. 2 схематично показан общий принцип изобретения, состоящий в связи раскрытия ключа CW содержания с одним или больше элементами xi, i равняется от 1 до n, данных конфигурации, услуги, предоставляемой оператором.

С этой целью, как показано на фиг. 2, платформа 2 скремблирования имеет модуль 20 для сверхшифрования ключа CW содержания перед его шифрованием ключом К доступа к содержанию, содержащему n подмодулей 22i, i=1 к n свехшифрования, где каждый подмодуль 22i содержит процедуру, которая должна избирательно применять к зашифрованному ключу CW обратимую функцию fi, i равняется от 1 до n, имеющую в качестве ее входного параметра элемент xi, i равняется от 1 до n, данных, который представляет свойство Pi, i равняется от 1 до n, контекста использования упомянутой услуги с помощью терминала 4. Такая обратимая функция свехшифрования будет обозначена как fi(xi).

Следует отметить, что свойство Pi, i равняется от 1 до n, услуги представлено при передаче с использованием xi значений, указанных оператором, и во время их приема - соответствующими значениями уi, полученными в результате измерения или путем расчета в окружающей среде терминала 4.

Терминал 4 имеет, в дополнение к агенту 10 управления доступом, модуль 40 расчета, предназначенный для избирательного применения к сверхзашифрованному ключу CW обратной функции

Вычислительный модуль 40 имеет n вычислительных подмодулей 42i, i равняется от 1 до n, назначение которых состоит в применении ключа CW содержания, дешифрованного с использованием функции F-1, и, по меньшей мере, одной функции

Агент 10 управления доступом выполнен с возможностью подачи ключа К доступа содержания и элементов yi, i равняется от 1 до n, данных, соответствующих данным xi, используемым платформой скремблирования для расчета ключа fi(xi), i равняется от 1 до n, сверхшифрования.

С этой целью оператор передает в терминал 4 ссылку на элемент (элементы) хi, i равняется от 1 до n, данных, которые использовались во время передачи для расчета ключа fi(xi), i равняется от 1 до n, сверхшифрования. ЕР обращается к поднабору свойств Pi услуги, которая требуется для проверки.

Во время приема такого поднабора ЕР ссылок терминал 4 определяет, путем расчета или посредством измерений, текущее значение yi, i равняется от 1 до n, соответствующее переданным опорным значениям, и применяет взаимно однозначные обратные функции

Если текущее значение yi, i равняется от 1 до n, соответствует соответственно значениям, ожидаемым оператором, тогда значение ключа CW содержания раскрывают с помощью CW, что позволяет устранить скремблирование содержания (поскольку CW эквивалентно CW).

В противном случае значение ключа CW' содержания будет фальшивым и во время устранения скремблирования возвращается непонятный результат (поскольку CW отличается от CW) для оставшейся последовательности обработки содержания при обычном декодировании.

Следует отметить, что способ в соответствии с изобретением обеспечивает возможность учитывать свойство Pi, i равняется от 1 до n, услуги перед авторизацией использования содержания.

Следует также отметить, что, если ключ CW содержания меняется с течением времени, что, в частности, происходит при широковещательной передаче содержания или "в прямом эфире", значения хi, i равняется от 1 до n, можно регулировать для каждой передачи ключа CW содержания в соответствии с модификациями, выполненными для услуги или для ожидаемых свойств терминала 4.

Кроме того, соответствие свойств Pi, i равняется от 1 до n, можно проверять систематически или на однократной основе, или, в частности, случайным образом. Если проверка свойства Рi будет систематической, расчет значения yi на стороне терминала может быть скрытым, и поэтому нет никакой необходимости передавать опорное значение Pi в терминал.

Кроме того, проверенные свойства должны быть соответствующими типу широковещательной передачи содержания. Если ключ CW содержания будет передан очень широко для множества терминалов, тогда ожидаемые элементы yi, i равняется от 1 до n, данных, которые соответственно являются представителями свойств Рi, i равняется от 1 до n, услуги, должны иметь одинаковые соответствующие представления по всему набору целевых терминалов. Упомянутые элементы yi, i равняется от 1 до n, данных, имеют значения, доступ к которым можно непосредственно осуществлять или которые могут представлять результат измерений или предшествующих расчетов (хеширование и т.д.). Они могут представлять уникальное свойство или комбинацию когерентных свойств услуги. Они также должны быть отформатированы таким образом, чтобы их можно было использовать корректно с помощью обратных функций

Эти функции fi(xi) и

Синтаксис ссылок ЕР элементов хi, i = от 1 до n, данных, переданный в терминал 4, может быть защищен для маскирования в электронных сообщениях Рi, i равняется от 1 до n, которые оператор желает использовать. В этом случае, поскольку ссылки не обязательно изменяются при каждом изменении ключа содержания, переданные ссылки могут быть сцеплены со случайным значением, которое обновляется каждый раз, когда изменяется ключ содержания. Криптограмма ссылок, таким образом, отличается для каждого ключа содержания.

На фиг.3 схематично иллюстрируется использование способа в соответствии с изобретением в окружающей среде, в которой одновременно существуют два модуля безопасности, модуль безопасности набора микросхем декодера 50 и защищенного набора микросхем смарт-карты 52.

В окружающей среде такого типа оператор может распределять свойства, предназначенные для использования между разными модулями, в соответствии с порядком, в котором криптограмма ключа CW содержания проходит через эти модули. Некоторые свойства также можно применять в одном из модулей для проверки соответствия свойствам другого модуля.

Способ в соответствии с изобретением также можно использовать при обмене данными между двумя такими модулями, такими как, например, модуль приема содержания, рассматриваемый как точка передачи, и ассоциированный процессор безопасности, рассматриваемый как точка приема, в смысле способа в соответствии с изобретением. Ссылки на свойства, которые должны быть проверены, должны быть известны, соответственно (или должны быть переданы в), каждому из рассматриваемых модулей. При этом отсутствует требование циркуляции всех свойств во все интерфейсы между разными модулями.

Со ссылкой на фиг.3, платформа 2 скремблирования содержит подмодуль 22 свехшифрования, содержащий процедуру, предназначенную для зашифрованного ключа CW функции f1, входной параметр которой представляет собой элемент x1 данных, обозначенный как fi(xi), который представляет свойство P1 конфигурации защищенного модуля набора микросхем декодера 50. Декодер 50 имеет в режиме, предназначенном только для чтения, элемент данных y1, соответствующий Р1. Последний содержит подмодуль 42 обработки, предназначенный для применения для ключа CW содержания функции

В терминале 4 набор микросхем декодера 50 содержит вычислительный модуль 40, содержащий подмодуль 421 обработки, предназначенный для применения к суперзашифрованному ключу CW функции

Если элемент y1 данных, подаваемый набором микросхем декодера 50, не соответствует элементу x1 данных, используемому в платформе скремблирования в качестве ввода функции f1, это будет означать, что свойство P1, заданное оператором, не удовлетворяется. В таком случае значение содержания ключа CW не будет раскрыто выполняемым дешифрованием и устранение скремблирования делает результат непонятным для остальной последовательности обработки содержания, обычно декодирования.

Кроме того, в примере, иллюстрируемом на фиг. 3, платформа 2 скремблирования содержит, по меньшей мере, один подмодуль 22k свехшифрования, содержащий процедуры, предназначенные для применения для ключа CW функция fk, входной параметр которой представляет собой элемент xk данных, который представляет свойство Pk конфигурации защищенного модуля защищенного набора микросхем смарт-карты 52.

Последний содержит подмодуль 54k обработки, предназначенный для применения для ключа CW содержания функция

Если элемент yk данных, подаваемый в защищенный набор микросхем смарт-карты 52 не соответствует элементу хk данных, используемому в платформе скремблирования, в качестве входа функции fk, это будет означать, что свойство Рk, заданное оператором, не удовлетворяется. В таком случае значение ключа CW содержания не будет раскрыто выполняемым дешифрованием и устранение скремблирования делает результат непонятным для остальной части последовательности обработки содержания, обычно декодирования.

В другом варианте изобретения используется способ для защиты интерфейса между набором микросхем декодера 50 и защищенным набором микросхем смарт-карты 52.

В этом случае защищенный набор микросхем смарт-карты 52 содержит, по меньшей мере, один подмодуль 54i, i равняется от 1 до n, свехшифрования, содержащий процедуру, предназначенную для применения для зашифрованного ключа CW, по меньшей мере, одной функции fi, входной параметр которой представляет собой элемент хi данных, который представляет свойство Pi аппаратных средств и/или программной конфигурации интерфейса между набором микросхем декодера 50 и защищенным набором микросхем смарт-карты 52.

Модуль 40 расчета набора микросхем декодера 50 содержит, по меньшей мере, один подмодуль 42i, i равняется от 1 до n, обработки, предназначенный для применения для ключа CW содержания, по меньшей мере, одной функции

Если элемент уi данных, подаваемый набором микросхем декодера 50, не будет соответствовать элементу xi данных, используемому подмодулем 54i свехшифрования защищенного набора микросхем смарт-карты 52, в качестве входа функции fi, то это будет означать, что свойство Pi аппаратных средств и/или программных средств интерфейса между набором микросхем 50 декодера и защищенным набором микросхем смарт-карты 52, заданные оператором, не удовлетворяются. В этом случае значение ключа CW содержания не будет правильно дешифровано и во время устранения получается непонятный результат для оставшейся части последовательности обработки содержания, обычно декодирования.

В представленной ниже Таблице раскрыты, в качестве неограничительного, свойства Рi, внутренние для защищенной окружающей среды или внешние для последней, которые можно использовать с помощью способа в соответствии с изобретением.

Способ в соответствии с изобретением применяется как к решениям DRM (администрирование цифровыми правами), так и к решениям CAS (система доступа к управлению) для услуг, которые могут быть линейными (прямая передача) или нет (VoD и т.д.) и могут быть переданы как индивидуальная рассылка, многоадресная передача или широковещательная передача.

Следует отметить, что аутентичность информации, передаваемой для координат A/V выходов терминала, больше не требуется. Действительно, если последние неправильно установлены перед раскрытием ключа содержания, в последнем не будет правильно устранено скремблирование.

Также следует отметить, что в контексте услуг индивидуальной рассылки (VoD и т.д.), если идентификатор пользователя или терминала, который получил лицензию или право, также используется, как средство раскрытия, тогда этот идентификатор может использоваться, как действительная метка для устройства формирования водяных знаков.

Способ в соответствии с изобретением динамически направляют под управлением оператора услуг из платформы 2 скремблирования. Учитываемые свойства услуги и их ожидаемые репрезентативные значения могут применяться с течением времени в соответствии с требованиями ограничений и изменений вкладов терминалов, на которые нацелен оператор.

Выполнение процесса является строго одинаковым для всех терминалов, принимающих заданное содержание, независимо от того, соответствуют или нет значения полученных данных характеристик их ожидаемым значениям. При этом отсутствует проверка и поэтому какое-либо промежуточное тестирование, и только окончательное значение полученного ключа содержания позволяет или нет правильно дешифровать содержание, либо обозначает или нет, что все учитываемые характерные данные соответствуют ожидаемым значениям.

Используя способ в соответствии с изобретением, повышается сложность для атакующего лица, которое пытается раскрыть ключ содержания. Эта сложность не основана исключительно на знании ключа, предварительно установленного в защищенной среде терминала, но также зависит от аппаратной и программной конфигурации, используемой для воплощения подаваемой услуги.

В другом варианте осуществления способа в соответствии с изобретением некоторые из раскрывающих блоков являются динамическими и представляют изменения услуги или ее соответствия относительно данного содержания. В этом варианте доступ к ключу содержания требует, чтобы терминал был соответствующим.

Кроме того, защита из конца в конец содержания, защита агента управления доступом или общая защита услуги оператора, могут быть сопоставлены с защитой ключа содержания.

Изобретение относится к области защиты мультимедийного содержания. Технический результат - эффективная защита мультимедийного содержания от нелегального перераспределения. Способ для защиты содержания (6), скремблированного с помощью ключа CW содержания, передаваемого зашифрованным посредством ключа К доступа к содержанию, отличающийся тем, что упомянутое содержание подают с помощью системы передачи, по меньшей мере, в один приемный терминал (4), используя услугу, выполненную локально в упомянутом терминале приема, используя набор свойств Pi, i равняется от 1 до n, известный для системы передачи, где каждое из упомянутых свойств Pi представлено элементом хi данных, записанных в упомянутой системе передачи данных, и используя локальный элемент yi данных, с локальным доступом, предназначенным только для чтения в упомянутом терминале, и что во время передачи упомянутый способ содержит этап, состоящий в сверхшифровании упомянутого ключа CW содержания с помощью, по меньшей мере, одной обратимой функции fi(xi) сверхшифрования, которая зависит, по меньшей мере, от одного из свойств Pi, i равняется от 1 до n, и при приеме раскрывают значение упомянутого суперзашифрованного ключа CW содержания, применяя к упомянутому суперзашифрованному ключу CW содержания обратную функцию

1. Способ для защиты содержания (6), скремблированного с помощью ключа CW содержания, передаваемого зашифрованным посредством ключа К доступа к содержанию, отличающийся тем, что упомянутое содержание подают с помощью системы передачи, по меньшей мере, в один приемный терминал (4), используя услугу, выполненную локально в упомянутом терминале приема, используя набор свойств Pi, i равняется от 1 до n, известный для системы передачи, где каждое из упомянутых свойств Pi представлено элементом хi данных, записанных в упомянутой системе передачи данных, и используя локальный элемент yi данных, с локальным доступом, предназначенным только для чтения в упомянутом терминале, и что во время передачи упомянутый способ содержит этап, состоящий в сверхшифровании упомянутого ключа CW содержания с помощью, по меньшей мере, одной обратимой функции fi(xi) сверхшифрования, которая зависит, по меньшей мере, от одного из свойств Pi, i равняется от 1 до n, и при приеме раскрывают значение упомянутого суперзашифрованного ключа CW содержания, применяя к упомянутому суперзашифрованному ключу CW содержания обратную функцию

2. Способ по п.1, также содержащий следующие этапы:

при передаче

- определяют непустое подмножество Pi свойств, i равняется от 1 до n, которое будет проверено,

- выполняют супершифрование упомянутого ключа CW содержания, применяя к упомянутому ключу CW содержания обратимые функции fi(xi) супершифрования для каждого свойства Pi, i равняется от 1 до n, упомянутого поднабора ЕР,

- передают упомянутый суперзашифрованный ключ CW содержания в терминал (4),

и при приеме

- для каждого свойства Pi, принадлежащего упомянутому поднабору ЕР, считывают локальный элемент уi данных упомянутого терминала, представляющего упомянутое свойство Pi,

- раскрывают значение упомянутого суперзашифрованного ключа CW содержания, применяя к упомянутому суперзашифрованному ключу CW содержания, обратные функции

- устраняют скремблирование содержание посредством открытого значения упомянутого ключа CW содержания.

3. Способ по п.2, в котором, если любая одна из функций

4. Способ по п.2, в котором ключ CW содержания раскрывают только после проверки всех свойств Pi, i равняется от 1 до n.

5. Способ по п.2, в котором при передаче сверхзашифрованный ключ CW содержания передают в терминал (4) синхронизированно с упомянутым поднабором ЕР, состоящим из ссылок на свойства Pi, i равняется от 1 до n, обозначающих элементы xi данных, используемые для расчета обратимых функций fi(xi) сверхшифрования и, соответственно, элементы yi данных, предназначенные для использования для расчета обратных функций

6. Способ по п.4, в котором проверка свойств Pi, i равняется от 1 до n, выполняется систематически или на основе включения-выключения.

7. Приемный терминал (4), выполненный с возможностью принимать скремблированное содержание, подаваемое, по меньшей мере, с одной услугой, предоставляемой способом по п.1.

8. Носитель записи, содержащий записанную на нем компьютерную программу, отличающуюся тем, что она содержит инструкции по воплощению способа по п.1, когда его выполняют с помощью компьютера.

9. Платформа (2) для скремблирования содержания, подаваемого, по меньшей мере, в один приемный терминал (4), выполненный с возможностью воплощения способа по любому из пп.1-7.

| Способ повышения водостойкости топливных, рудных и других брикетов | 1949 |

|

SU80297A1 |

| СКРЕМБЛИРУЮЩЕЕ УСТРОЙСТВО ДЛЯ СИСТЕМЫ ЦИФРОВОЙ ПЕРЕДАЧИ | 1998 |

|

RU2212770C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ЗАПИСИ ЗАШИФРОВАННЫХ ЦИФРОВЫХ ДАННЫХ | 1999 |

|

RU2225681C2 |

| FR 2902585 A1, 21.12.2007 | |||

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| US 7379549 B2, 27.05.2008 | |||

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

Авторы

Даты

2015-03-20—Публикация

2010-12-31—Подача