Изобретение относится к области компьютеризированной техники и касается конструкции устройства защиты от физических атак для сетевых систем, представляющего собой программно-аппаратный комплекс (ПАК), предназначенный для создания сетевых устройств, реализующих функции информационной безопасности. Изобретение относится к сфере обеспечения информационной безопасности и, в частности, касается аппаратно-программных компонент межсетевых экранов, используемых для предотвращения несанкционированного доступа и обмена информацией между различными абонентами компьютерных сетей.

Одновременно с колоссальным ростом популярности Интернета возникает беспрецедентная опасность разглашения персональных данных, критически важных корпоративных ресурсов, государственных тайн и т.д. Каждый день хакеры подвергают угрозе эти ресурсы, пытаясь получить к ним доступ при помощи специальных атак, которые постепенно становятся, с одной стороны, более изощренными, а с другой - простыми в исполнении. Этому способствуют два основных фактора. Во-первых, это повсеместное проникновение Интернета. Сегодня к Сети подключены миллионы устройств, и многие миллионы устройств будут подключены к Интернету в ближайшем будущем, поэтому вероятность доступа хакеров к уязвимым устройствам постоянно возрастает. Кроме того, широкое распространение Интернета позволяет хакерам обмениваться информацией в глобальном масштабе. Простой поиск по ключевым словам типа «хакер», «взлом», «hack», «crack» или «phreak» даст вам тысячи сайтов, на многих из которых можно найти вредоносные коды и способы их использования. Во-вторых, это широчайшее распространение простых в использовании операционных систем и сред разработки. Данный фактор резко снижает уровень необходимых хакеру знаний и навыков. Раньше, чтобы создавать и распространять простые в использовании приложения, хакер должен был обладать хорошими навыками программирования. Теперь, чтобы получить доступ к хакерскому средству, нужно только знать IP-адрес нужного сайта, а для проведения атаки достаточно щелкнуть мышью.

Сетевые атаки столь же многообразны, как и системы, против которых они направлены. Некоторые атаки отличаются большой сложностью, другие по силам обычному оператору, даже не предполагающему, к каким последствиям может привести его деятельность. Для оценки типов атак необходимо знать некоторые ограничения, изначально присущие протоколу TPC/IP. Сеть Интернет создавалась для связи между государственными учреждениями и университетами с целью оказания помощи учебному процессу и научным исследованиям. Создатели этой сети не подозревали, насколько широкое распространение она получит. В результате в спецификациях ранних версий Интернет-протокола (IP) отсутствовали требования безопасности. Именно поэтому многие реализации IP являются изначально уязвимыми. Через много лет, после множества рекламаций (Request for Comments, RFC), наконец стали внедряться средства безопасности для IP. Однако ввиду того, что изначально средства защиты для протокола IP не разрабатывались, все его реализации стали дополняться разнообразными сетевыми процедурами, услугами и продуктами, снижающими риски, присущие этому протоколу.

Помимо элементарной физической защиты объекта другим наиболее важным аспектом обеспечения безопасности является контроль доступа к вычислительным сетям в сети организации и за ее пределами. В большинстве случаев это означает контроль точек подключения к внешнему миру, как правило, через Интернет. Практически в любой средней и крупной компании сегодня имеется доступ в Интернет, а также подключенная к нему корпоративная сеть. Также наблюдается значительный рост числа малых предприятий и частных пользователей, у которых есть возможность круглосуточного подключения к Интернету. Разделение между внешним Интернетом и внутренним Интранетом является критически важной задачей для обеспечения безопасности. Иногда внутренняя часть сети называется “доверенной”, а внешняя (Интернет) - “ненадежной” частью. В целом это правильно, однако, как будет описано далее, такого разделения не всегда достаточно.

Межсетевой экран (брандмауэр) - это механизм, с помощью которого создается контролируемый барьер для управления сетевым трафиком, входящим И исходящим по отношению к внутренней корпоративной сети. Обычно в качестве межсетевых экранов выступают выполняющие определенные функции маршрутизаторы. Они запускаются на специально предназначенных встроенных системах, например на устройстве доступа в Интернет, или они могут быть реализованы в виде компьютерных программ, выполняемых на общей серверной платформе. В большинстве случаев эти системы будут располагать двумя сетевыми интерфейсами: одним для внешней сети, в качестве которой выступает Интернет, и одним для внутренней сети Интранет. Процесс межсетевого экрана может тщательно контролировать все разрешенные переходы между двумя сетями. Межсетевые экраны могут быть как очень простыми, так и очень сложными. Также как и в случае с другими аспектами обеспечения безопасности, решение о том, какой межсетевой экран использовать, будут определять такие факторы как уровень трафика, нуждающиеся в защите службы и сложность требуемых правил. Чем больше число служб, которые должны иметь возможность передачи данных через межсетевой экран, тем сложнее получатся правила. Определенную сложность для межсетевого экрана составляет выяснение того, разрешенным или запрещенным является трафик.

Известно производимое компанией Juniper Networks, Inc. устройство SRX3400 Services Gateway, представляющее собой объединение функций межсетевого экрана, VPN-концентратора, системы защиты от атак и маршрутизатора в одном устройстве. Шлюз SRX3400 поддерживает межсетевые экраны с пропускной способностью до 20 Гбит/с, межсетевые экраны и IPS до 6 Гбит/с или IPsec VPN со скоростью 6 Гбит/с, а также обеспечивает до 175000 новых соединений в секунду. Шлюзы серии SRX - оптимальное решение для защиты и сегментации сетевых инфраструктур центра обработки данных, так как они объединяют различные решения для обеспечения безопасности и применяют уникальные политики безопасности к отдельным зонам на малых и средних фермах серверов и в хостинговых компаниях (см. «Семейство платформ SRX1400, SRX3400 и SRX3600», описание, выложенное на официальном сайте «Juniper» в сети Интернет в режиме он-лайн доступа по адресу: http://www.juniper.net/techpubs/en_US/release-independent/junos/topics/concept/chassis-srx3400.html, опубл. 21.06.2013 г.). Принято в качестве прототипа.

Устройство защиты от физических атак для сетевых систем выполнено в виде автономно функционирующего от сетевой структуры прибора, организованного в общем корпусе с собственной системой вентиляции и охлаждения и питания. Данный прибор имеет габаритные размеры (ш×в×г) 44.5×13.3×64.8 см при массе в полной конфигурации 34.1 кг. Это является его серьезным недостатком. Другим недостатком является то, что этот прибор имеет отдельное подключение к централизованной системе питания 220V, что делает его уязвимым в случае атаки на его систему питания. Кроме того, аппарат имеет проблему с выбором датчика случайных чисел (ДСЧ).

Хороший, математически проверенный и корректно реализованный ДСЧ также важен для криптосистемы, как и хороший, математически стойкий и корректный криптоалгоритм, иначе его недостатки могут повлиять на общую криптостойкость системы. При этом для моделирования ДСЧ на ЭВМ обычно применяют датчики псевдослучайных чисел (ПСЧ), характеризующиеся периодом, разбросом, а также необходимостью его инициализации (seed). Малый период и плохой разброс относятся к математическим недостаткам ДСЧ и появляются в том случае, если по каким-то причинам выбирается собственный ДСЧ. Иначе говоря, выбор собственного ДСЧ так же опасен, как и выбор собственного криптоалгоритма. В случае малого периода (когда псевдослучайных значений, вырабатываемых датчиком, меньше, чем возможных значений ключа) злоумышленник может сократить время поиска ключа, перебирая не сами ключи, а псевдослучайные значения и генерируя из них ключи. При плохом разбросе датчика злоумышленник также может уменьшить среднее время поиска, если начнет перебор с самых вероятных значений псевдослучайных чисел.

Настоящее изобретение направлено на достижение технического результата, заключающегося в уменьшении габаритов и веса и повышении эффективности защиты за счет включения в функцию обработки трафиков физического датчика случайных чисел в качестве механизма генерации ключей.

Указанный технический результат достигается тем, что в устройстве защиты от физических атак для сетевых систем, содержащем плату с шиной, на которой смонтирован процессор и к которой подключены интерфейсы, плата представляет собой формфактор micro ATX, выполненный с возможностью установки в настольные корпуса в корпуса, монтируемые в шкафы, процессор представляет собой систему на кристалле, выполненную с набором средств защиты информации, включающим в себя средства криптографического контроля целостности/аутентичности загружаемого программного обеспечения, защищенную память для хранения информации, включая криптографические ключи, физический датчик случайных чисел, реализующий функцию механизма генерации и подсистему мониторинга режима работы процессора и реакции на попытки его нарушить, при этом на плате расположены смонтированные по периметру платы внешние интерфейсы, включающие в себя сетевые интерфейсы, последовательный интерфейс тип RS232C для подключения консоли управления, USB интерфейсы, и смонтированные внутри периметра платы внутренние разъемы, включающие в себя интерфейсы для подключения плат расширения, интерфейсы для подключения запоминающих устройств, интерфейс для подключения устройства считывания смарткарт, разъем для подключения блока питания и слот для установки модуля оперативной памяти.

При этом устройство дополнительно содержит установленные на плате программируемый контроллер для обеспечения защищенного хранения данных и мониторинга параметров функционирования ЭВМ, энергонезависимое запоминающее устройство с загружаемым модулем программного обеспечения, генератор тактовых импульсов, преобразователь напряжения питания, обеспечивающий необходимый набор значений напряжений для функционирования компонентов и микросхему программируемой логики, обеспечивающую процедуру инициализации и сброса и набор служебных логических функций.

Указанные признаки являются существенными и взаимосвязанными с образованием совокупности признаков, достаточной для получения требуемого технического результата.

Настоящее изобретение иллюстрируется конкретным примером, который, однако, не является единственно возможным, но наглядно демонстрирует возможность достижения требуемого технического результата.

Сущность предлагаемого изобретения поясняется иллюстрациями, где

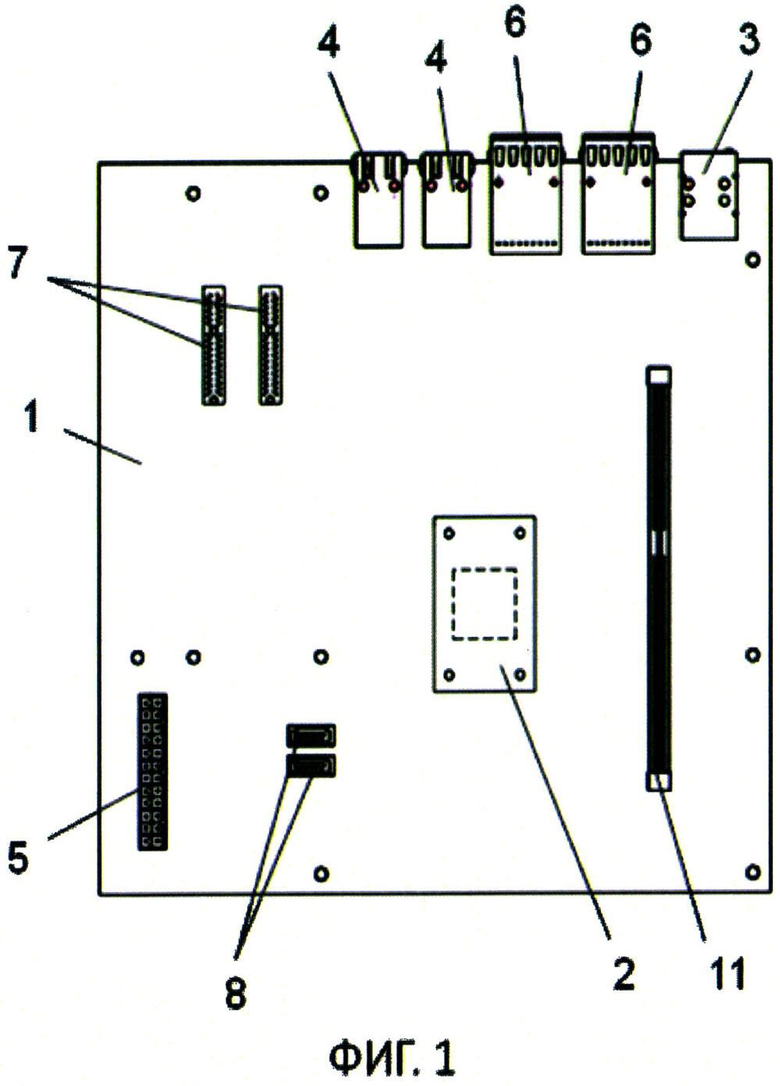

на фиг.1 - представлена компоновка устройства защиты от физических атак для сетевых систем на плате;

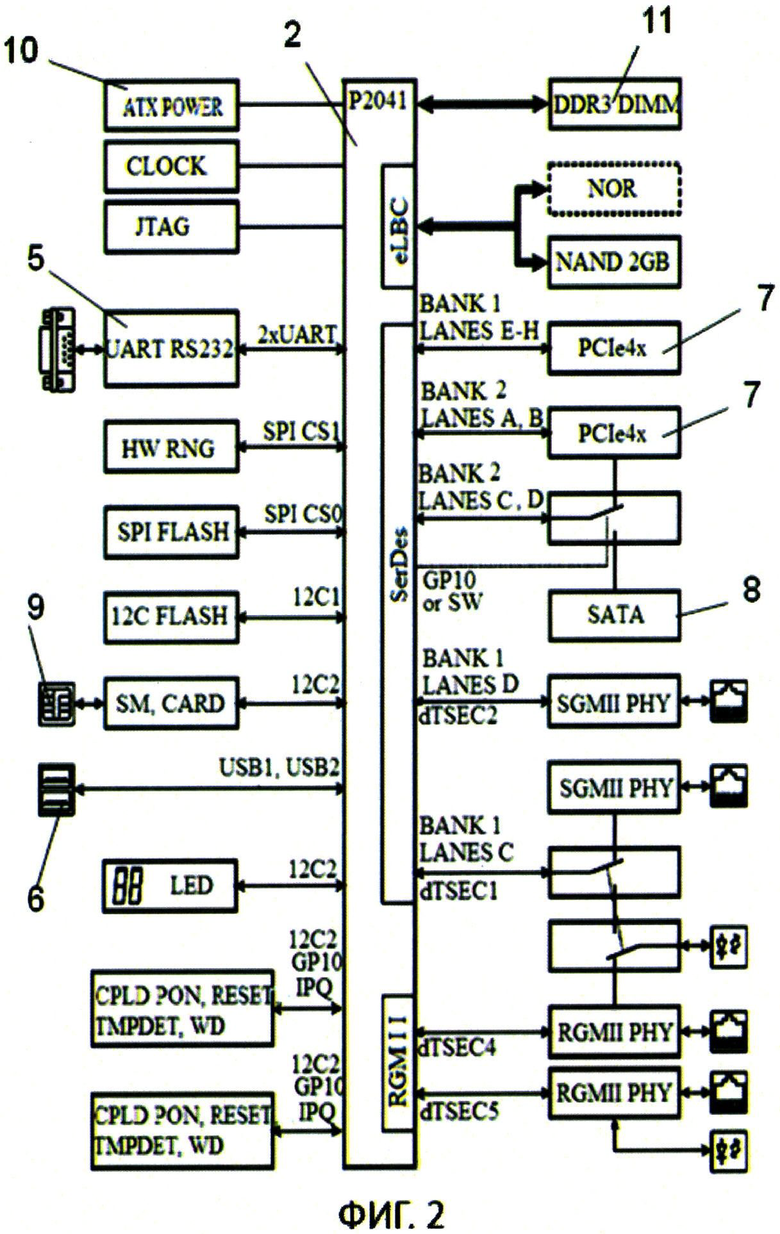

фиг.2 - блок-схема устройства защиты от физических атак для сетевых систем.

Предметом рассмотрения является устройство защиты от физических атак для сетевых систем (фиг.1 и 2), которое представляет собой программно-аппаратный комплекс (ПАК) предназначенный для создания сетевых устройств, реализующих функции информационной безопасности, в том числе:

1. фильтрацию трафика вплоть до прикладного уровня,

2. криптографическую защиту передаваемого трафика,

3. мониторинг передаваемого трафика на предмет наличия признаков компьютерных атак и вредоносного кода,

4. балансировка нагрузки между несколькими прикладными серверами.

Устройство представляет собой плату 1 ЭВМ для использования в составе специализированных сетевых устройств, таких как: межсетевой экран, криптомаршрутизатор, устройство обнаружения/предотвращения сетевых атак, устройство балансировки нагрузки для различных сетевых сервисов, устройство сбора и анализа данных аудита и устройство глубокой фильтрации сетевого трафика.

ПАК включает в свой состав специализированную ЭВМ 2 и набор системного программного обеспечения (СПО), формирующего программно-аппаратную платформу для разработки готового изделия. ПАК представляет собой плату в формфакторе micro ATX, предназначенную для установки как в настольные корпуса, так и в корпуса, монтируемые в 19-дюймовые шкафы.

За последнее время произошел переход от системных плат оригинального форм-фактора Baby-AT, который использовался в первых компьютерах IBM PC и XT, к платам формфактора BTX и ATX, используемым в большинстве полноразмерных настольных и вертикальных систем. Существует несколько вариантов формфактора ATX, в число которых входят micro ATX (уменьшенная версия формфактора ATX, используемого в системах малых размеров) и Flex ATX (еще более уменьшенный вариант, предназначенный для домашних компьютеров низшего ценового уровня) (статья «Формфакторы материнской платы. Корпусы ATX, micro ATX, Flex ATX, DTX, ITX.», выложенная на сайте «HardwareGuide.ru» в сети Интернет по адресу: http://hardwareguide.ru/materinka/atx-microatx-flexatx-dtx-itx/).

В формфакторе ATX сочетаются лучшие особенности стандартов Baby-AT и LPX и заложены многие дополнительные усовершенствования. По существу, ATX - это “лежащая на боку” плата Baby-AT с измененным силовым разъемом и отличным местоположением источника питания. В формфакторе ATX имеется встроенная двойная панель разъемов ввода-вывода. На тыльной стороне системной платы есть область с разъемами ввода-вывода шириной 6,25 и высотой 1,75 дюйма. Это позволяет расположить внешние разъемы непосредственно на плате и исключает необходимость использования кабелей, соединяющих внутренние разъемы и заднюю панель корпуса, как в конструкции Baby-AT. Наличие одноключевого внутреннего разъема источника питания является существенным для рядового конечного пользователя (при работе с платами формфактора Baby-AT было сложно не перепутать силовые штекеры при их вставке и не сжечь таким образом материнскую плату). Спецификация АТХ содержит одноключевой разъем источника питания, который легко вставляется и который невозможно установить неправильно. Этот разъем имеет контакты для подвода к системной плате напряжения 3,3 B, что означает, что для системной платы ATX не нужны встроенные преобразователи напряжения, которые часто выходят из строя. Перемещение процессора и модулей памяти. Изменены места расположения этих устройств: теперь они не мешают платам расширения, и их легко заменить новыми, не вынимая при этом ни одного из установленных адаптеров. Более удачное расположение внутренних разъемов ввода-вывода. Эти разъемы для накопителей на гибких и жестких дисках смещены и находятся не под разъемами расширения или самими накопителями, а рядом с ними. Улучшенное охлаждение. Процессор и оперативная память сконструированы и расположены таким образом, чтобы максимально улучшить охлаждение системы в целом.

Процессор ЭВМ 2 (SoC P2041 - система на кристалле (однокристальная система) - в микроэлектронике - электронная схема, выполняющая функции целого устройства (например, компьютера) и размещенная на одной интегральной схеме. В англоязычной литературе называется System-on-a-Chip, SoC (http://ru.wikipedia.org/wiki) в составе устройства построен на базе архитектуры PowerPC, поддерживает набор команд Power ISA v.2.06 BookE. Для функционирования в минимальной конфигурации, кроме платы, ЭВМ и корпуса, необходимо наличие блока питания (блок питания, совместимый со стандартом ATX) со стандартным интерфейсом подключения ATX, а также установка модуля оперативной памяти стандарта DDR3 DIMM объемом до 4-х гигабайт.

ЭВМ построена на базе системы на кристалле (SoC) Freesacle P2041. Система на кристалле (однокристальная система) - в микроэлектронике - электронная схема, выполняющая функции целого устройства (например, компьютера) и размещенная на одной интегральной схеме (статья «Система на кристалле», Материал из Википедии - свободной энциклопедии, http://ru.wikipedia.org/wiki/). В англоязычной литературе называется System-on-a-Chip, SoC. В зависимости от назначения она может оперировать как цифровыми сигналами, так и аналоговыми, аналого-цифровыми, а также частотами радиодиапазона. Как правило, применяются в портативных и встраиваемых системах. Типичная SoC содержит («Системы на кристалле. Проектирование и развитие». - М.: Техносфера, 2004 г.):

- один или несколько микроконтроллеров, микропроцессоров или ядер цифровой обработки сигналов (DSP),

- банк памяти, состоящий из модулей ПЗУ, ОЗУ, ППЗУ или флеш,

- источники опорной частоты, например, кварцевые резонаторы и схемы ФАПЧ (фазовой автоподстройки частоты),

- таймеры, счетчики, цепи задержки после включения,

- блоки, реализующие стандартные интерфейсы для подключения внешних устройств: USB, Fire Wire, Ethernet, USART, SPI,

- блоки цифроаналоговых и аналого-цифровых преобразователей,

- регуляторы напряжения и стабилизаторы питания.

В программируемые SOC часто входят также блоки программируемых логических матриц - ПЛМ; а в программируемые аналого-цифровые SOC - еще и программируемые аналоговые блоки. Блоки могут быть соединены с помощью шины собственной разработки или стандартной конструкции, например AMBA в чипах компании ARM. Если в составе чипа есть контроллер прямого доступа к памяти (ПДП), то с его помощью можно заносить данные с большой скоростью из внешних устройств напрямую в память чипа, минуя процессорное ядро. Системы-на-кристалле потребляют меньше энергии, стоят дешевле и работают надежнее, чем наборы микросхем с той же функциональностью. Меньшее количество корпусов упрощает монтаж.

На плате расположены следующие смонтированные по периметру платы внешние интерфейсы:

- два сетевых интерфейса 3 Gigabit Ethernet 1000baseT (4х Gigabit Ethernet 1000/100/10baseTX разъем RJ45) в виде сдвоенного блока;

- два сдвоенных сетевых интерфейса 4 Gigabit Ethernet 1000baseT + 1000baseF, каждый из которых может быть использован для подключения витой пары либо оптического кабеля;

- последовательный интерфейс 5 для подключения консоли управления (последовательный интерфейс тип RS232C для подключения консоли разъем RJ45);

- два USB интерфейса 6 (2х USB 2.0 разъем тип A).

Также на плате установлены следующие смонтированные внутри периметра платы внутренние разъемы:

- два интерфейса 7 PCIe 4х для подключения плат расширения (2х PCIe 2.0 х4, один из которых может быть использован только при деактивации контроллера SATA);

- два интерфейса 8 SATA для подключения запоминающих устройств (2x SATA 2.0);

- интерфейс 9 12C для подключения устройства считывания смарткарт (шина I2C, разъем внутренний);

- разъем 10 ATX для подключения блока питания;

- слот 11 установка модуля оперативной памяти стандарта DDR3 DIMM.

В состав компонентов, установленных на плате, помимо системы на кристалле входят:

- программируемый контроллер, обеспечивающий защищенное хранение данных и мониторинг параметров функционирования ЭВМ;

- физический датчик случайных чисел (ФДСЧ);

- энергонезависимое запоминающее устройство (ЗУ) с загружаемым модулем СПО;

- генератор тактовых импульсов;

- преобразователь напряжения питания, обеспечивающий необходимый набор значений напряжений для функционирования компонентов ЭВМ;

- микросхема программируемой логики, обеспечивающая процедуру инициализации и сброса, а также ряд служебных логических функций.

Под криптосистемой понимается не только используемый алгоритм зашифровывания/расшифровывания, но также механизм генерации и распределения ключей и ряд других важных элементов, влияющих на надежность криптосистемы. Надежность криптосистемы складывается из надежности отдельных элементов, ее составляющих. Поэтому в некоторых случаях нет необходимости атаковать алгоритм - достаточно попытаться атаковать один из компонентов криптосистемы, например механизм генерации ключей. Если датчик случайных чисел, реализованный в криптосистеме для генерации ключей, недостаточно надежен, то говорить об эффективности такой системы не приходится, даже при наличии хорошего криптографического алгоритма.

Датчики случайных чисел (ДСЧ), а точнее датчики псевдослучайных чисел, являются одним из ключевых элементов при построении любой криптографической системы, в том числе и VPN, и позволяют создавать действительно стойкие ключи. Псевдослучайными они называются потому, что по-настоящему случайные числа в природе существуют, а на компьютере получить их практически невозможно. Самый простой способ: не глядя несколько раз нажать на кнопки клавиатуры или подвигать мышью. Если злоумышленник может предсказать значения, генерируемые ДСЧ, то он способен и вычислить криптографические ключи, что ставит под удар всю инфраструктуру VPN. Поэтому в рамках данного изобретения выбран действительно эффективный датчик псевдослучайных чисел, которые реализуется аппаратным образом и не является встроенным в язык программирования.

СПО включает в свой состав:

- начальный загрузчик U-Boot, доработанный для обеспечения криптографического контроля целостности загружаемых системных образов на базе алгоритмов ГОСТ;

- гипервизор, разработанный Freescale, позволяющий запускать одновременно несколько экземпляров операционной системы и разделять между ними ресурсы платформы;

- ядро операционной системы на базе ядра Linux версии 3;

- загружаемый образ корневой файловой системы.

В составе DV 2 SoC P2041 есть достаточно полный набор средств защиты информации, включающий:

- средства криптографического контроля целостности/аутентичности загружаемого СПО;

- защищенная память для хранения конфиденциальной информации, включая криптографические ключи;

- физический датчик случайных чисел;

- подсистема мониторинга режима работы SoC и реакции на попытки его нарушить.

Вместе с тем, ввиду того что SoC разработан за рубежом, в реализованные механизмы используют криптографические алгоритмы, не входящие в список рекомендованных для защиты информации на территории России.

Для преодоления этого препятствия при разработке ЭВМ в ее состав были включены внешние системы - ФДСЧ и контроллер мониторинга и хранения ключей, реализация которых позволяет провести их верификацию при проведении сертификации изделия по российским требованиям к информационной безопасности.

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ, ХРАНЯЮЩЕЙСЯ В ПЕРСОНАЛЬНОЙ ЭВМ | 1995 |

|

RU2099779C1 |

| СРЕДСТВО ДОВЕРЕННОЙ ЗАГРУЗКИ СО ВСТРОЕННЫМ БИНАРНЫМ ТРАНСЛЯТОРОМ ОПЕРАЦИОННОЙ СИСТЕМЫ И БЕСПРОВОДНЫМ КАНАЛОМ УПРАВЛЕНИЯ | 2023 |

|

RU2820971C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| Плата-переходник для установки в базовые устройства с процессорным модулем форм-фактора COM EXPRESS | 2024 |

|

RU2838350C1 |

| Криптомодуль с функцией контроля внешнего контура защиты | 2023 |

|

RU2825749C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

Изобретение относится к области обеспечения информационной безопасности. Техническим результатом является повышение эффективности защиты от атак для сетевых систем. Устройство защиты от атак для сетевых систем содержит плату с шиной, на которой смонтирован процессор. Плата представляет собой формфактор micro ATX, выполненный с возможностью установки в настольные корпуса в корпуса, монтируемые в шкафы. Процессор представляет собой систему на кристалле, выполненную с набором средств защиты информации, включающим в себя средства криптографического контроля целостности/аутентичности загружаемого программного обеспечения, защищенную память для хранения информации, включая криптографические ключи, физический датчик случайных чисел, реализующий функцию механизма генерации ключей и подсистему мониторинга режима работы процессора и реакции на попытки его нарушить. На плате расположены смонтированные по периметру платы внешние интерфейсы, включающие в себя сетевые интерфейсы, последовательный интерфейс тип RS232C для подключения консоли управления, USB интерфейсы, и смонтированные внутри периметра платы внутренние разъемы, включающие в себя интерфейсы для подключения плат расширения, интерфейсы для подключения запоминающих устройств, интерфейс для подключения устройства считывания смарткарт, разъем для подключения блока питания и слот для установки модуля оперативной памяти. 1 з.п. ф-лы, 2 ил.

1. Устройство защиты от атак для сетевых систем, содержащее плату с шиной, на которой смонтирован процессор и к которой подключены интерфейсы, отличающееся тем, что плата представляет собой формфактор micro ATX, выполненный с возможностью установки в настольные корпуса в корпуса, монтируемые в шкафы, процессор представляет собой систему на кристалле, выполненную с набором средств защиты информации, включающим в себя средства криптографического контроля целостности/аутентичности загружаемого программного обеспечения, защищенную память для хранения информации, включая криптографические ключи, физический датчик случайных чисел, реализующий функцию механизма генерации ключей и подсистему мониторинга режима работы процессора и реакции на попытки его нарушить, при этом на плате расположены смонтированные по периметру платы внешние интерфейсы, включающие в себя сетевые интерфейсы, последовательный интерфейс тип RS232C для подключения консоли управления, USB интерфейсы, и смонтированные внутри периметра платы внутренние разъемы, включающие в себя интерфейсы для подключения плат расширения, интерфейсы для подключения запоминающих устройств, интерфейс для подключения устройства считывания смарткарт, разъем для подключения блока питания и слот для установки модуля оперативной памяти.

2. Устройство защиты по п. 1, отличающееся тем, что оно дополнительно содержит установленные на плате программируемый контроллер для обеспечения защищенного хранения данных и мониторинга параметров функционирования ЭВМ, энергонезависимое запоминающее устройство с загружаемым модулем программного обеспечения, генератор тактовых импульсов. преобразователь напряжения питания, обеспечивающий необходимый набор значений напряжений для функционирования компонентов и микросхему программируемой логики, обеспечивающую процедуру инициализации и сброса и набор служебных логических функций.

| СПОСОБ ЗАЩИТЫ КОМПЬЮТЕРНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННОГО СКАНИРОВАНИЯ И БЛОКИРОВАНИЯ СЕТЕВЫХ СЛУЖБ (ВАРИАНТЫ) | 2011 |

|

RU2469390C1 |

| RU 2004133859 A, 27.04.2006 | |||

| СПОСОБ ОБЕСПЕЧЕНИЯ ЗАЩИЩЕННОСТИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ | 2011 |

|

RU2477881C1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| EP 1592189 A1, 02.11.2005 | |||

Авторы

Даты

2015-06-10—Публикация

2013-09-09—Подача