Область техники

Изобретение относится к электросвязи, а именно к технике криптозащиты систем телекоммуникационных технологий.

Криптомодуль (или просто модуль) предназначен для выполнения криптографических операций, а также для хранения данных (в том числе с обеспечением их подлинности и некорректируемости).

Уровень техники

Криптомодуль является ведомым устройством. Он устанавливается в мастер-устройство. Таким мастер-устройством может служить, например, электронная пломба, светофор, счетчик электроэнергии, устройство сбора и передачи данных (УСПД), устройство, доступ внутрь которого надо ограничить.

Из уровня техники известно устройство «Индустриальный криптографический модуль ПАК ViPNet SIES Core, информация о котором опубликована на странице сети интернет infotecs https://infotecs.ru/products/vipnet-sies-core/. ViPNet SIES Core обеспечивает выполнение следующих криптографических операций по алгоритмам ГОСТ:

• зашифровывание и расшифровывание блока данных;

• вычисление и проверка имитовставки для блока данных;

• вычисление и проверка значения хэш-кода для блока данных;

• создание и проверка усиленной неквалифицированной электронной подписи (ЭП).

Технические характеристики ПАК ViPNet SIES Со: Микроконтроллер STMicroelectronics STM32 F4, хранение данных SPI NOR Flash 16 Мбайт, операционная система FreeRTOS версии 9.0.0, интерфейс интеграции с защищаемым устройством UART, USB, SPI, напряжение питания (постоянный ток) 4-15 В (основное питание), 3-5 В (резервное питание). Потребляемый ток в рабочем режиме не более 100 мА, в режиме энергосбережения не более 300 мкА. Размерные характеристики: типоразмер PCI Express® Full-Mini Card, габариты (Д×Ш×В) 51×30×11,2 мм.

Функциональные особенности ПАК ViPNet SIES Core:

• API, содержащий целевые криптографические и служебные функции;

• защищенное хранение ключевой информации;

• пассивная работа в режиме ответа на запросы;

• автоматизированное централизованное управление жизненным циклом ключевой информации в составе решения;

• криптографические алгоритмы: ГОСТ Р 34.12-2015, ГОСТ Р 34.13-2015, ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012, ГОСТ 28147-89;

Недостатком такого устройства является отсутствие защиты основных электроэлементов и расположенная отдельно от платы батарея (аккумулятор) большой емкости, обеспечивающая питание всего модуля. Внешний источник питания - это дополнительный риск для несанкционированного изъятия информации и дополнительная точка отказа устройства. Кроме того, большие габариты платы и батареи требуют переработки конструкции корпуса потенциального мастер-устройства, что приводит к дополнительным финансовым затратам.

Ближайшим аналогом является «Средство криптографической защиты информации (СКЗИ) «IT SM» версии 1.0, исполнение 6» информация о котором расположена по адресу в сети интернет https://ntcfb.ru/it-sm-ispolnenie-6/. Согласно описанию, Изделие IT SM представляет собой устройство, конструктивно состоящее из двух элементов: плата с установленными на нее электронными компонентами и защитная крышка, устанавливаемая на верхней стороне платы. Защитная крышка предназначена для защиты электронных компонентов от несанкционированного доступа (НСД). Электронные компоненты, установленные на плате, - это процессор, память, постоянная память еММС, энергозависимая память. В криптомодуль установлен аккумулятор, предназначенный для питания энергозависимой памяти. В интерфейсном разъеме модуля имеется специальная линия (Alarm) для экстренного удаления ключей. Эта линия может использоваться в случае критической угрозы безопасности, например, при вскрытии корпуса мастер-устройства.

Возможна работа Изделия IT SM как с внешним источником питания без аккумулятора в Изделии IT SM, так и с внешним источником питания совместно с аккумулятором в Изделии IT SM.

Работа с Изделием IT SM возможна по любому из интерфейсов - UART, USB.

Общая схема сеанса работы с модулем выглядит следующим образом. Когда мастер-устройству необходимо использовать функции криптомодуля, оно включает криптомодуль и дожидается его готовности. Мастер-устройство «представляется» модулю командой «Задать идентификатор мастер-устройства». Мастер-устройство записывает в некоторое хранилище какие-то данные или считывает ранее записанные данные. Это могут быть документы, записи журнала и др. Мастер-устройство инициализирует TLS сессию для защиты канала с каким-то сервером или пользователем. Данные, передающиеся между мастер-устройством и удаленной стороной модулем не анализируются, только шифруются/расшифровываются. По окончании сеанса связи мастер дает модулю команду завершить TLS сессию. При необходимости мастер-устройство может использовать низкоуровневые функции. Мастер-устройство может вызвать функции модуля для собственных нужд или по запросу пользователя. Если это предусмотрено логикой работы системы, в рамках которой функционирует мастер-устройство, то периодически (например, раз в день, раз в неделю или с любым другим интервалом) мастер-устройство может запрашивать криптомодуль, не требуется ли тому какое-либо сервисное соединение. Сервисные соединения могут быть очень важны для криптографической инфраструктуры модуля. По завершении работы с модулем (после получения ответа на последнюю команду) мастер-устройство отключает питание модуля. Мастер-устройство может управлять внутренним состоянием модуля, используя команду «Установить состояние тревоги». Эта команда может использоваться в случаях обнаружения мастер-устройством нарушения какого-то контура защиты. Криптомодуль также поддерживает функцию обновления криптоключей.

Изделие IT SM обеспечивает выполнение следующих функций

• Вычисление хэш-функций произвольных данных

• Создание/проверка ЭП произвольных данных

• Проверка сертификатов

• Шифрование/расшифрование произвольных данных

• Функции работы с хранилищем (запись/чтение информации)

• Функции работы с защищенным криптографическим протоколом TLS соединением (установление, прием/передача данных, завершение)

Недостаток вышеописанных устройств заключается в том, что ни один из аналогов не позволяет обеспечить надежную защиту мастер-устройства от НСД. Для того, чтобы контролировать сохранность мастер-устройства, необходимо иметь внешний элемент питания для включения криптомодуля и подачи команды на удаление ключей.

При НСД мастер-устройство вызывает функцию удаления ключей, но если злоумышленник отключил мастер-устройство от сети, и нет внешнего источника питания, то криптомодуль не включится, и ключи не удалятся. Датчики вскрытия на криптомодуле контролируют только внутренний контур защиты самого модуля.

Сущность изобретения

Задача настоящего изобретения, создать такую технологию и позволяющую воплотить ее конструкцию криптомодуля, которая позволит контролировать внешний контур и обеспечить защиту мастер-устройства от НСД, в то же время гарантировать сохранность криптоключей и возможность их экстренного удаления независимо от внешних источников питания. Технологию, позволяющую определить факт вскрытия мастер-устройства. При этом конструкция криптомодуля позволяла бы его монтировать в мастер-устройства любых габаритов.

Поставленная задача решается благодаря тому, что в заявляемой конструкции криптомодуль снабжен внешним контуром защиты, выполненным в виде установленной под защитной крышкой энергозависимой памяти, питаемой аккумулятором, и двух контактов, выведенных в интерфейсный разъем. Внешний контур защиты задействуется замыканием контактов и командой криптюмодулю на включение внешнего контура защиты, при этом осуществляется перенос криптоключей из энергозависимой памяти внутреннего контура защиты в энергозависимую память внешнего контура защиты, а криптоключи в энергозависимой памяти внутреннего контура защиты удаляются. В результате при размыкании контактов криптоключи из энергозависимой памяти внешнего контура защиты удаляются. Команда криптомодулю на включение внешнего контура защиты сопровождается заданием пароля, который используется при отключения внешнего контура защиты.

Благодаря такому решению обеспечена защита как криптомодуля, с хранящимися на нем криптоключами, так и мастер-устройства, в которое криптомодуль был установлен. Для удаления ключей в случае НСД от мастер-устройства не требуется включения модуля и подачи ему дополнительных команд, ключи удаляются сразу при размыкании контактов. Факт вскрытия мастер-устройства определяют по отсутствию ключей в криптомодуле. А малые габариты криптомодуля, обусловленные, в том числе аккумулятором небольшой емкости, позволяют заявлять устройство как универсальное.

Перечень фигур

Изобретение поясняется следующими чертежами

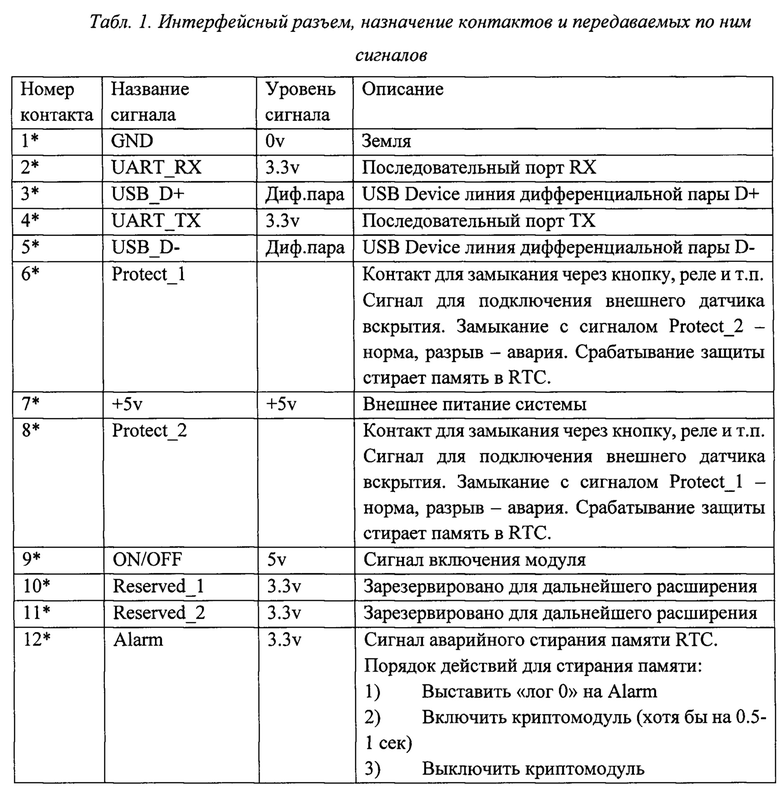

Фиг. 1. Схема криптомодула, вид сверху,

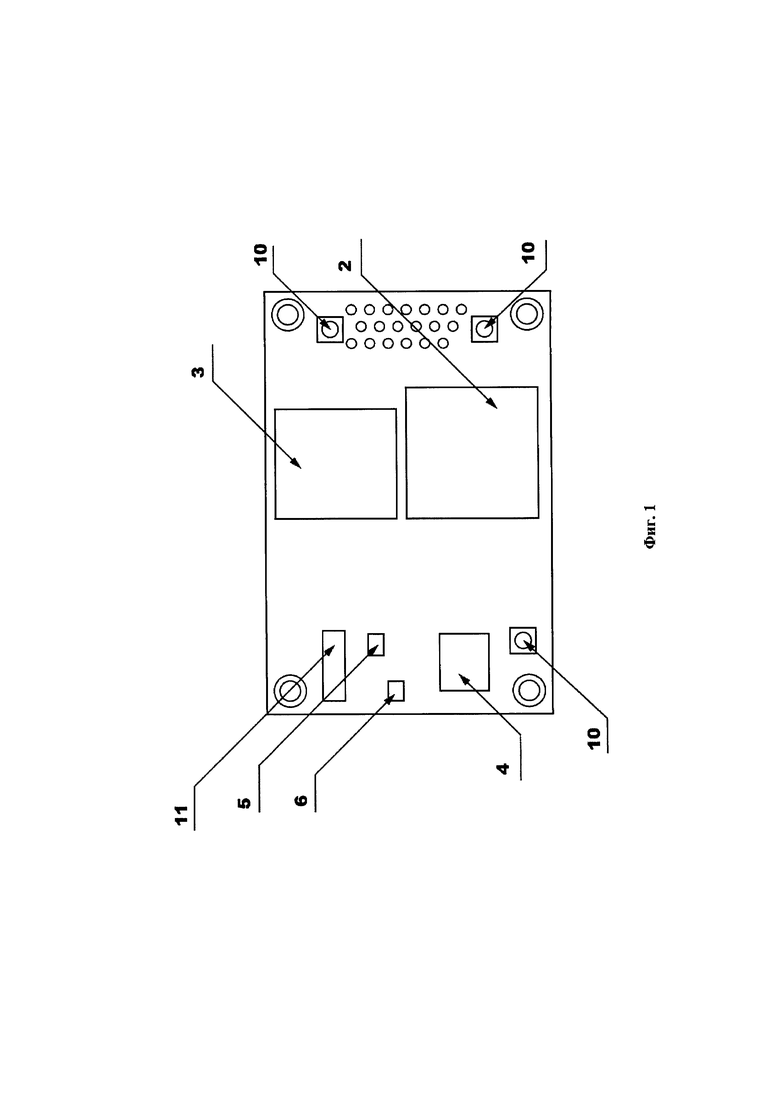

Фиг. 2. Схема криптомодуля вид снизу,

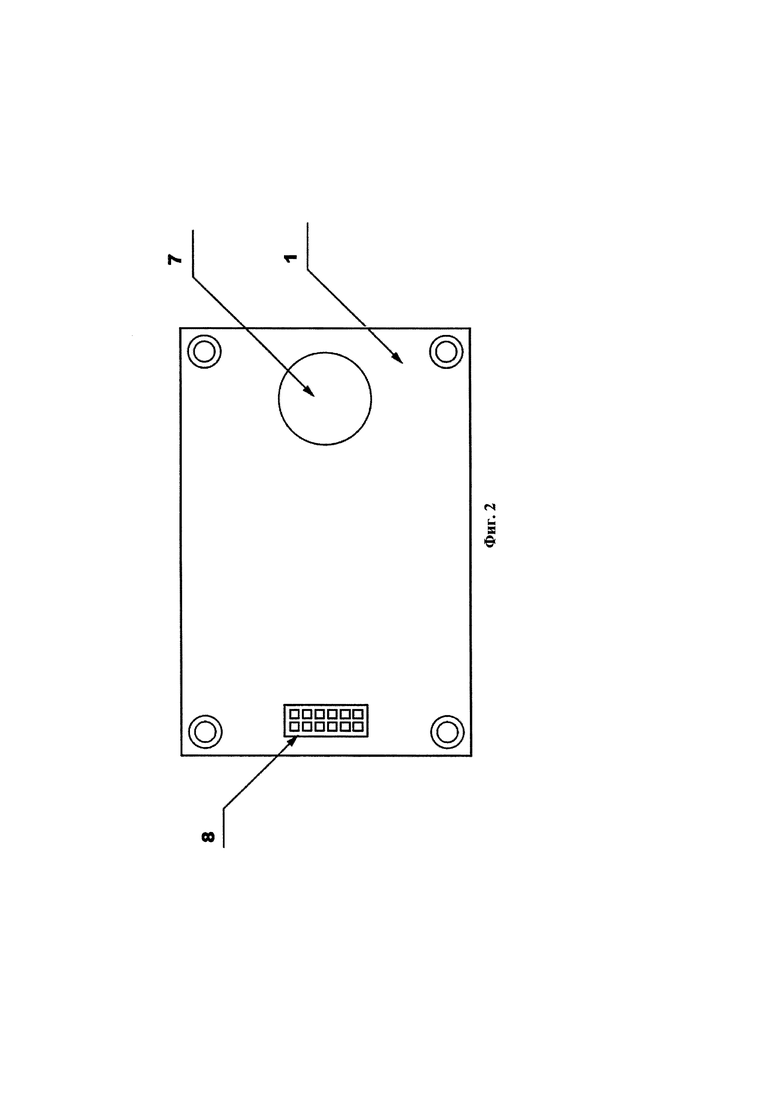

Фиг. 3. Схема криптомодуля с установленной крышкой

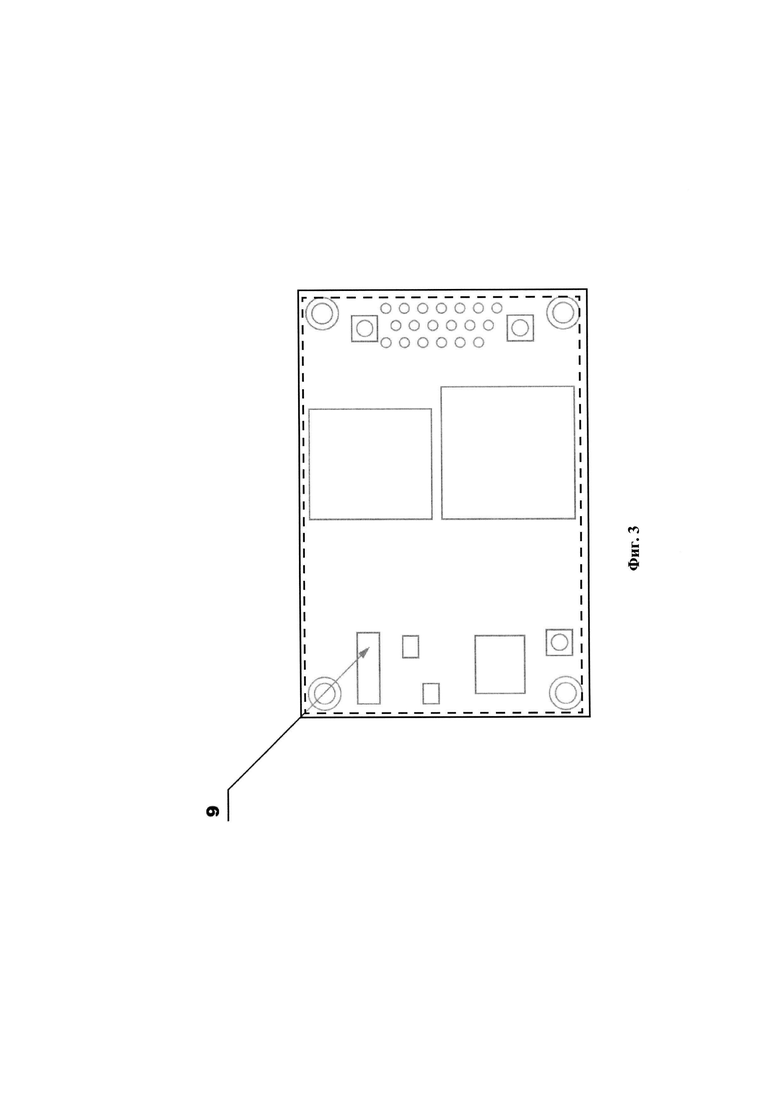

Фиг. 4. Схема разъемов и назначение контактов.

Осуществление изобретения

Криптомодуль представляет собой устройство, конструктивно состоящее из платы 1 с установленными на нее электронными компонентами, крышки и аккумулятора (фиг. 1-3). Плата с размерами 30×45 мм. Вес платы без аккумулятора 14 гр. К электронным элементам относят установленные на плате основные электроэлементы:

• управляющий криптомодуль с функцией доверенной загрузки -процессор 2, (например, ARM cortex а7),

• оперативная память (DDR3) 4,

• защищенное криптографией энергонезависимое хранилище информации-флэш память (еММС) 3,

• энергозависимые хранилища контрольной информации (криптоключей) внутреннего и внешнего контуров защиты - энергозависимая память 5, 6, (RTC с памятью),

и вспомогательные элементы, предназначенные для обеспечения электрического согласования работы основных элементов.

Плата 1 с установленным на нее процессором 2 памятью, флеш памятью 3, оперативной памятью 4 и энергозависимой памятью 5, крышкой 9 - является внутренними контуром защиты модуля.

К плате подключен перезаряжаемый аккумулятор 7 (фиг 2) для питания энергозависимой памяти 5 и 6. Аккумулятор 7 установлен на обороте платы 1, на противоположной стороне от основных элементов. Аккумулятор 7 нужен для обеспечения питания энергозависимой памяти 5 в тот момент, когда на нее записывают криптографический ключ, и в случае если происходит отключение внешнего источника питания модуля.

В качестве примера реализации, когда в мастер-устройство установлен криптомодуль, то питание на него подается всегда, чтобы аккумулятор внутри модуля не разряжался и берег свой заряд. Когда подается внешнее питание, энергозависимая память и RTC питаются от внешнего источника. Для многих криптографических операций чрезвычайно важно, чтобы часы реального времени (RTC) в модуле работали постоянно. Собственный аккумулятор 7 модуля питает RTC, но его заряд может закончиться. Поэтому рекомендуется всегда подавать питание на криптомодуль и включать/выключать его, используя специальную линию 7* в разъеме 8.

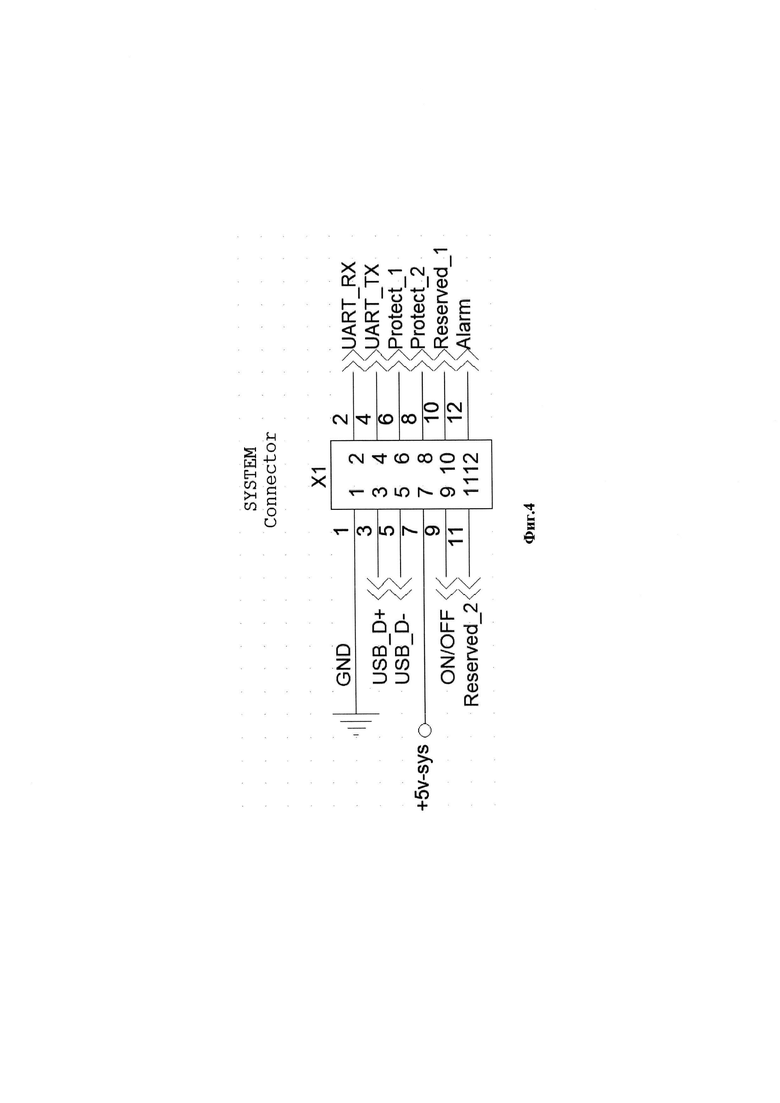

Плата снабжена внешним соединителем - интерфейсным разъемом 8 (фиг. 2) с определенным количеством контактов, через которые происходит питание модуля и коммуникация мастер-устройства с криптомодулем. (Табл. 1) (фиг. 4). В таблице 1 описано назначение контактов и передаваемых по ним сигналов.

На верхней стороне платы установлена защитная крышка 9, таким образом, что закрывает процессор 2, оперативную память 4, флэш память 3 и обе энергозависимые памяти 5 и 6. Защитная крышка 9 предназначена для защиты электронных компонентов и используется в качестве радиатора. Металлическая крышка 9 служит для замыкания внутреннего контура защиты модуля, при помощи механических элементов 10, выполненных в виде выступов или кнопок, которые при установке крышки 9 вжимаются и обеспечивают замыкание внутреннего контура питания энергозависимой памяти.

Защита внутреннего контура - это защита самого криптомодуля, препятствующая извлечению из него криптографических ключей. Криптографические ключи записывают в энергозависимую память 5 внутреннего контура защиты. Пока на память 5 подается питание, ключи сохраняются в энергозависимой памяти, как только питание перестает подаваться, размыкается электрическая цепь, вся информация в энергозависимой памяти стирается. Например, если с модуля снять крышку 9, цепь разомнется, и все, что было записано в энергозависимой памяти 5, будет стерто.

Внешний контур защиты модуля обеспечен наличием второй энергозависимой памяти 6. В модуле энергозависимая память внешнего контура защиты 6 питается так же, как и микросхема энергозависимой памяти 5. Но контур питания внешней энергозависимой памяти 6 имеет разрыв, выполненный в виде двух контактов, выведенных в интерфейсный разъем модуля 8 (позиции 6* и 8*).

Защита внешнего контура предназначена для того, чтобы мастер-устройство, в которое установлен криптомодуль могло обеспечить свою собственную защиту.

Защита мастер-устройства модулем становится возможной благодаря тому, что питание энергозависимой памяти 6 внешнего контура защиты выводят наружу в интерфейсный разъем 8 на линии 6* и 8*. Принцип работы внешнего контура защиты заключается в том, что пока эти контакты замкнуты между собой, ключи в модуле сохраняются, а когда разомкнуты - ключи удаляются. Например, если мастер-устройство - это навигационная пломба, в которую криптомодуль вставлен, то корпус пломбы должен быть снабжен контактами, которые замыкаются при закрытии крышки пломбы, тем самым замыкая внешний контур защиты модуля. Таким образом, внешний контур защиты замнут, и питание поступает в энергозависимую память 6 внешнего контура защиты, в которой хранятся криптоключи (перенесенные из энергозависимой памяти 5). Если контур не замкнут, и питание не поступает в энергозависимую память 6, то память не сможет хранить информацию. Для удаления ключей от мастер-устройства не требуется включения модуля и подачи дополнительных команд модулю, ключи удаляются сразу при размыкании контактов. На этом принципе мастер-устройство (пломба) может построить свою защиту, основанную на физическом разрыве цепи не зависимо от наличия связи и источника питания.

Конкретный сценарий работы с криптомодулем выбирается мастер-устройством в зависимости от решаемых задач.

Ниже будут описана последовательность действий для использования внешнего контура защиты:

1. Запись криптографических ключей в энергозависимую память.

2. Установка модуля в мастер-устройство и замыкание цепи внешнего контура защиты.

В случае если возникает необходимость подключения внешнего контура защиты:

3. По дача мастер-устройством команды на включение внешнего контура защиты. Перенос ключей из первой энергозависимой памяти переписываются во вторую энергозависимую память.

В случае если внешний контур защиты не подключают, перенос ключей не осуществляется.

4. При необходимости проведения сервисных манипуляций с мастер-устройством:

- снятие внешнего контура защиты,

- перенос ключей в энергозависимую память внутреннего контура,

- установка внешнего контура защиты.

5. В случае, когда происходит мастер-устройства при НСД

- стирание ключей

Дополнительные операции, поддерживаемые криптомодулем:

Процедура обновления ключа.

- Включение линии тревоги (Alarm).

Криптомодуль поддерживает как базовые криптографические операции (хеш, подпись, шифрование), так и реализацию стандартных криптографических протоколов (TLS и CMS).

Для выполнения многих криптографических операций необходимо, чтобы в модуле были установлены криптографические ключи и сертификаты. Ключ находится в энергозависимой памяти 5 внутреннего контура защиты модуля в момент его установки в мастер-устройство.

Криптографический ключ - это секретная информация должна попадать по физическому соединению, в целях безопасности. Работа с крипто модулем возможна по любому из интерфейсов - по одному из коммукационных интерфейсах (UART, USB)

Первоначально ключи и сертификаты устанавливают в модуле в ходе специальной процедуры инициализации, описание которой выходит за рамки защищаемого способа. Для процесса инициализации необходимо извлечь криптомодуль из мастер-устройства и необходимо присутствие оператора. Схематично процесс записи ключей на криптомодуль можно представить так. Криптомодуль через мастер-устройство соединяется с сервером от которого получает некоторые данные, при помощи которых криптомодуль внутри себя генерит криптоключи и отправляет серверу запрос на сертификат для этих ключей Сервер ключей обращается к удостоверяющему центру за сертификатом, получает его и записывает их в энергозависимую память 5 внутреннего контура защиты. Во время дальнейшей эксплуатации модуля ключи и сертификаты могут быть обновлены.

Многие криптографические операции сопровождаются проверкой сертификатов ключей. При этом проверяется срок действия сертификатов, т.е. модулю необходимо знать текущее время. Для этого используется микросхема часов реального времени (RTC) в модуле, которая должна работать постоянно. Мастер-устройство может проверить текущее время в модуле.

Криптомодуль может иметь встроенные ограничения срока действия ключей и сертификатов. Количество обновлений ключей также может быть ограничено. Если доступных обновлений нет, то сменить ключи и сертификаты в модуле можно только процедурой инициализации с извлечением модуля из мастер-устройства.

Криптомодуль выполняет операции с ключами и после истечения срока их действия., при этом снижается уровень защиты. Поэтому необходимо давать модулю возможность связаться с определенными серверами для получения обновлений.

Когда мастер-устройству необходимо использовать функции криптомодуля, он включает криптомодуль и дожидается его готовности. Питается криптомодуль от 5 В. Для включения/выключения модуля предусмотрена отдельная линия в разъеме 9*. Когда на этой линии нулевое напряжение, криптомодуль выключен, когда на нее подается 5 В, криптомодуль включается.

Для использования внешнего контура защиты необходимо дать модулю команду включить его. Команда может быть получена извне по каналам 2*-5*, так же криптомодуль может автоматически включить внешний контур защиты, если такое было заранее программно. По этой команде криптоключи при помощи геркона 11 переносятся из энергозависимой памяти 5 в энергозависимую память 6 внешнего контура, при этом в энергозависимой памяти 5 ключи стираются. Питание энергозависиой памяти внешнего контура защиты происходит до тех пор, пока не нарушена целостность мастер-устройства. Внешний контур защиты может быть защищен паролем. В этом случае для отключения внешнего контура защиты потребуется указать тот же пароль, что был задан при его включении. Отключение внешнего контура защиты может использоваться, например, для проведения каких-то регламентных работ, требующих вскрытия корпуса мастер-устройства. В этом случае мастер-устройство может получать пароль от некоторого оператора для отключения внешнего контура защиты и его последующего включения. Конечно, необходимо позаботиться о защите канала между мастер-устройством и оператором, что этот пароль нельзя было перехватить

Мастер-устройство записывает в некоторое хранилище какие- либо данные или считывает ранее записанные данные. Это могут быть документы, записи журнала и др.

Типичные варианты использования модуля включают работу с хранилищами данных и создание TLS сессий.

TLS сессии могут использоваться для защиты канала передачи данных между мастер-устройством и каким-либо сервером или пользователем. Тип канала (сетевое соединение, NFC и т.д.) для модуля несущественны.

Для использования TLS в модуле должны быть установлены криптографические ключи и сертификаты.

Мастер-устройство инициализирует TLS сессию для защиты канала с каким-то сервером или пользователем. Данные, передающиеся между мастер-устройством и удаленной стороной модулем не анализируются, только шифруются/расшифровываются. По окончании сеанса связи мастер-устройство дает модулю команду завершить TLS сессию.

Мастер-устройство может вызвать функции модуля для собственных нужд или по запросу пользователя.

Если это предусмотрено логикой работы системы, в рамках которой функционирует мастер-устройство, то периодически (например, раз в день, раз в неделю или с любым другим интервалом) мастер-устройство может запрашивать криптомодуль, не требуется ли тому какое-либо сервисное соединение. Сервисные соединения могут быть очень важны для криптографической инфраструктуры модуля.

По завершении работы с модулем (после получения ответа на последнюю команду) мастер-устройство выключает криптомодуль.

Криптомодуль может выполнять криптографические операции согласно определенным алгоритмам. Алгоритмы объединяются в некоторые группы. Например, это могут быть группы алгоритмов, заданных какими-либо национальными стандартами. В модуле поддержка подобных групп алгоритмов осуществляется так называемыми криптопровайдерами. Каждый криптопровайдер в модуле имеет свой уникальный идентификатор. При выполнении криптографической операции модулю передается идентификатор криптопровайдера, что позволяет выполнять операцию в соответствии с указанной группой алгоритмов.

Определены следующие идентификаторы криптопровайдеров (указаны основные алгоритмы, реализуемые криптопровайдерами):

SCM_CRYPTO_PROVIDER_TYPE_GOST

хэш ГОСТ 34.11-2012 256 бит

подпись ГОСТ 34.10-2012 256 бит

симметричное шифрование ГОСТ 28147-89 (id-tc26-gost-28147-param-Z)

Криптомодуль поддерживает следующие коммуникационные интерфейсы: USB и UART. При включении программного обеспечения модуля ожидает команды на обоих интерфейсах (фиг. 4 линии 2*-5*)). Как только по одному из интерфейсов приходит понятная команда, другой интерфейс не используется.

Внешний контур защит можно и не включать, то есть криптомодуль снабженный энергозависимой памятью 6 установлен в мастер-устройство, цепь внешнего контура защиты замкнута, но сигнал на включение внешнего контура защиты 9* не подается. Соответственно криптоключи остаются в энергозависимой памяти 5 внутреннего контура защиты.

Может быть использована команда снятия с защиты, по этой команде ключ из энергозависимой памяти 6 переносят в энергозависимую память 5 внутреннего контура защиты. Отключение внешнего контура защиты необходимо для того что бы можно было совершить необходимые регламентные действия с мастер-устройством (ремонт).

Для обеспечения достоверности команд от оператора об подключении/отключении внешнего контура защиты необходимо защитить канал связи по которому команда (сигнал) подается мастер-устройству и запоролить саму команду снятия защиты от мастер-устройства к модулю. Пароль задается модулю в момент установки в момент включения внешнего контура защиты, пароль задается через мастер- устройство.

Возможна и процедура обновления криптоключей. По нормативным документам, определенным сертификацией ключ ограничен сроком действия. Процедура обновления ключей производят без изъятия модуля из мастер-устройства. Мастер-устройство по протоколу запрашивает у модуля, есть ли необходимость в обновлении ключей, или приходит сигнал от оператора на мастер-устройство, сигнал для модуля в необходимости обновления ключей. Криптомодуль требует соединения через мастер-устройство с сервером генерации ключей, после чего мастер-устройство передает трафик (не анализируя его). Криптомодуль по некому протоколу обеспечивает обмен данными, и генерит новые ключи.

Если решение об обновлении ключей принимает оператор. Оператор имеет коммуникационный канал с мастер-устройством и дает мастер-устройству команды, которые тот транслирует в команды модулю и передает ответы модуля оператору.

Оператор запрашивает текущие сертификаты каждого провайдера в модуле, после чего дает команду. Мастер-устройство должен по команде оператора обеспечить модулю возможность связаться с серверами ключей.

Также решение об обновлении ключей может быть принято непосредственно мастер-устройством на основании проверки значений параметров модуля.

В интерфейсном разъеме модуля имеется специальная линия (Alarm) 12* для экстренного удаления ключей. Эта линия может использоваться в случае критической угрозы безопасности, например, при вскрытии корпуса мастер-устройства или срабатывания датчика контроль целостность устройства. Линия Alarm может быть замкнута подключена к фотодатчикам, датчикам давления и др. установленным в корпусе мастер-устройства

Принцип ее работы следующий. В экстренной ситуации мастер-устройство должно выставить на этой линии логический ноль, после чего включить криптомодуль (хотя бы на 0.5-1 сек.). Ключи будут удалены, и криптофункции модуля, использующие секретные ключи, работать не будут. Восстановить работоспособность криптофункций и создать новые ключи в модуле можно только специальной сервисной процедурой с извлечением модуля из мастер-устройства.

Если в экстренной ситуации криптомодуль уже включен и работает, то мастер-устройство может либо просто выключить его и провести вышеуказанную процедуру удаления ключей.

Важно, что для срабатывания линии Alarm необходима подача питания на криптомодуль. Линия Alarm может быть использована как совместно с внешним контуром защиты, так и без него.

Реализация изобретения описанным образом позволяет обеспечить защиту как мастер-устройства, так и криптомодуля. Защита мастер-устройства автономна, то есть не зависит от как ни от наличия питания ни от связи и обеспечена механическим разрывам цепи (нарушением целостности корпуса мастер-устройства). Значит нет необходимости в дополнительных системах защиты мастер устройства, что несет снижение затрат на безопасность мастер-устройства.

Встроенный аккумулятор модуля является перезаряжаемым поэтому при наличии питания модуля от внешнего источника аккумулятор не использует свой заряд и находится в режиме зарядки. Что позволяет установить аккумулятор меньшего размера, обеспечивающий питание только энергозависимой памяти и нет необходимости в частом серверном обслуживании модуля, что упрощает его использование.

Малые габариты и низкий вес модуля, делают его универсальным с точки зрения размещения в большом количестве потенциальных мастер-устройств без внесения изменений в конструкции их корпусом. Изменение геометрических параметров конструкций корпусов мастер-устройств повлечет за собой значительные финансовые затраты. Это делает применение криптомодуля экономически выгодным.

| название | год | авторы | номер документа |

|---|---|---|---|

| Плата-переходник для установки в базовые устройства с процессорным модулем форм-фактора COM EXPRESS | 2024 |

|

RU2838350C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2013 |

|

RU2538329C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| УСТРОЙСТВО ПРОГРАММНО-АППАРАТНОГО КОМПЛЕКСА ФОРМИРОВАНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ И РАДИОДАННЫХ ДЛЯ РАДИОСТАНЦИИ | 2016 |

|

RU2636092C1 |

| Компактный аппаратный электронный носитель информации с многоуровневым регулированием доступа к отдельным разделам памяти | 2016 |

|

RU2635027C1 |

| ИНФРАСТРУКТУРА ВЕРИФИКАЦИИ БИОМЕТРИЧЕСКИХ УЧЕТНЫХ ДАННЫХ | 2007 |

|

RU2434340C2 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОГО ДОСТУПА ПОЛЬЗОВАТЕЛЯ К БАЗАМ ДАННЫХ ORACLE | 2005 |

|

RU2285948C1 |

Изобретение относится к криптомодулю с функцией контроля внешнего контура защиты. Технический результат заключается в повышении уровня защиты мастер-устройства, в которое устанавливается криптомодуль, от НСД. Криптомодуль снабжен внешним контуром защиты, выполненным в виде установленной под защитной крышкой энергозависимой памяти, питаемой аккумулятором, и двух контактов, выведенных в интерфейсный разъем. Внешний контур защиты задействуется замыканием контактов и командой криптомодулю на включение внешнего контура защиты, при этом осуществляется перенос криптоключей из энергозависимой памяти внутреннего контура защиты в энергозависимую память внешнего контура защиты, а криптоключи в энергозависимой памяти внутреннего контура защиты удаляются. В результате при размыкании контактов криптоключи из энергозависимой памяти внешнего контура защиты удаляются. Команда криптомодулю на включение внешнего контура защиты сопровождается заданием пароля, который используется при отключении внешнего контура защиты. 2 н. и 1 з.п. ф-лы, 4 ил., 1 табл.

1. Криптомодуль с функцией контроля внешнего контура защиты, выполненный в виде платы с интерфейсным разъемом, снабженной внутренним контуром защиты криптомодуля с защитной крышкой, замыкающей внутренний контур защиты и защищающей установленные на плате электронные компоненты, в том числе энергозависимую память, питаемую аккумулятором, установленным на плате, при этом криптоключи хранятся в энергозависимой памяти внутреннего контура защиты,

отличающийся тем, что криптомодуль снабжен внешним контуром защиты, выполненным в виде установленной под защитной крышкой энергозависимой памяти, питаемой аккумулятором, и двух контактов, выведенных в интерфейсный разъем.

2. Криптомодуль с функцией контроля внешнего контура защиты, отличающийся тем, что внешний контур защиты задействуется замыканием контактов и командой криптомодулю на включение внешнего контура защиты, при этом осуществляется перенос криптоключей из энергозависимой памяти внутреннего контура защиты в энергозависимую память внешнего контура защиты, а криптоключи в энергозависимой памяти внутреннего контура защиты удаляются, в результате при размыкании контактов криптоключи из энергозависимой памяти внешнего контура защиты удаляются.

3. Криптомодуль по п. 2, отличающийся тем, что команда криптомодулю на включение внешнего контура защиты сопровождается заданием пароля, который используется при отключении внешнего контура защиты.

| СПОСОБ ПОЛУЧЕНИЯ ДИ(АРИЛАМИНОФЕНОКСИ)-ДИАЦИЛОВ | 0 |

|

SU202115A1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ, ХРАНЯЮЩЕЙСЯ В ПЕРСОНАЛЬНОЙ ЭВМ | 1995 |

|

RU2099779C1 |

| МОДУЛЬНОЕ УСТРОЙСТВО УПРАВЛЕНИЯ БЕЗОПАСНОСТЬЮ | 2017 |

|

RU2690887C2 |

| Способ получения изопропенилацетилена | 1932 |

|

SU31015A1 |

| EP 4167115 A1, 19.04.2023 | |||

| Накапливающий сумматор | 1985 |

|

SU1320803A1 |

| ТЕРМОМАНОМЕТРИЧЕСКАЯ АВТОМАТИКА РЕГУЛИРОВАНИЯ И БЕЗОПАСНОСТИ | 2000 |

|

RU2180451C1 |

Авторы

Даты

2024-08-28—Публикация

2023-08-29—Подача