ОБЛАСТЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

[0001] Настоящее изобретение относится к способу и системе для аутентификации и расчета с использованием мобильного терминала, в частности, к аутентификации и расчету посредством использования мобильного терминала для проведения персональной аутентификации и осуществления расчета, имеющих высокую степень безопасности, посредством использования идентификационной текстуры, напечатанной на сетевой карточке, или битовых данных, соответствующих идентификационной текстуре.

УРОВЕНЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

[0002] В традиционной расчетной системе посредством использования кредитной карточки расчет в целом исполняется посредством выделенного терминала, соединенного с выделенной линией. Выделенный терминал и выделенная линия не могут устанавливаться при отсутствии кредита, а также не могут использоваться в таком месте, как торговая палатка, в котором их трудно установить.

В случае проведения аутентификации и совершения расчета посредством использования обычной карточки для пользования, такой как кредитная карточка, карточка ATM через Интернет, поскольку персональная аутентификация исполняется посредством осуществляемого через клавиши ввода номера карточки и пароля, существует риск того, что введенные через клавиши номера и символы будут похищены посредством фишинга или сохранены у торговца. Как только номер карты и пароль украдены, возникает проблема разрешения несанкционированного использования только посредством ввода через клавиши.

[0003] Для того чтобы избежать вышеупомянутой проблемы, обычный банк использует способ связи между собой посредством использования секретного содержимого так, чтобы третья сторона не могла этого знать. Секретное содержимое является числами, указанными в таблице аутентификационной матрицы, такой как таблица со случайными числами, называемой вторым идентификационным номером. Например, одна и та же таблица аутентификационной матрицы используется совместно финансовым учреждением и пользователем. Когда транзакция наличного расчета исполняется через Интернет, финансовое учреждение задает позиции в таблице аутентификационной матрицы и запрашивает передачу пользователем чисел с заданных позиций и после этого подтверждает, что запрошенные числа совпадают с числами, переданными от пользователя. Поступая таким образом, финансовое учреждение осуществляет персональную аутентификацию посредством идентификации в качестве пользователя того, у кого финансовое учреждение запросило заданные числа из таблицы аутентификационной матрицы. Однако, поскольку таблица аутентификационной матрицы является визуально распознаваемой, то невозможно решить проблемы, заключающиеся в том, что таблица может быть украдена или скопирована кем-либо еще, что в результате приводит к ущербу от несанкционированного использования. Кроме того, так как числа по существу вводятся через клавиши, то способ аутентификации с использованием таблицы случайных чисел не может полностью обеспечивать безопасность.

[0004] В другом традиционном решении в данной области техники используется система со смартфоном, который имеет магнитный считыватель карточки для считывания обычной карточки для пользования, и пользователь видит символы на устройстве отображения смартфона, чтобы совершить расчет. Однако это также уязвимо в отношении несанкционированного использования или подделки кредитной карточки.

[0005] Кроме того, в патентной литературе 1 раскрыта система с QR-кодами, в которой камера захватывает QR-код, на котором закодированная информация размещается в двух размерностях, и захваченное изображение QR-кода декодируется для предоставления символов и др. QR-код характеризуется существенным увеличением объема информации по сравнению со штрихкодом и ему подобному, используемым для карточки для пользования. Дополнительно, существует система для персональной аутентификации, в которой для персональной аутентификации в качестве изображения регистрируются отпечаток или венозный кровеносный сосуд человека, а также существует способ с использованием маркера безопасности.

[0006] Кроме того, в патентной литературе 2 и 3 раскрыто устройство для считывания кода плавкой текстуры посредством считывателя карточек. Устройство содержит карточку, имеющую электроды карточки, которые выполнены из плавкой текстуры, особой для каждого пользователя, напечатанной с помощью проводников, и считыватель карточек, имеющий чувствительные электроды, размещенные в соответствии с электродами карточки, для того чтобы принимать вставленную карточку и считывать аутентификационный код, встроенный в электроды карточки.

СПИСОК ЦИТИРУЕМЫХ ИСТОЧНИКОВ

Патентная литература

[0007]

Патентная литература 1 JP-A-2009-187198

Патентная литература 2 Патент JP №3092012

Патентная литература 3 Патент US №6196465

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Техническая проблема

[0008] Задача настоящего изобретения состоит в предоставлении способа и системы для аутентификации и расчета с использованием удобного мобильного терминала, в котором несанкционированное использование информации карточки для пользования не может совершаться кем-либо, даже если такая информация, как номер карты или пароль, украдена.

Решение проблемы

[0009] В одном аспекте настоящего изобретения выпускается сетевая карточка. Сетевая карточка имеет идентификационную текстуру в дополнение к обычной информации номера карточки и пароля и других карточек для пользования. Когда пользователь использует сетевую карточку при сетевой транзакции, то камерой в качестве изображение делается снимок идентификационной текстуры сетевой карточки. Битовые данные считываются из снятого изображения. Битовые данные преобразовываются в аутентификационный идентификатор, и затем осуществляется проведение аутентификации и совершение расчета посредством использования предварительно загруженного прикладного программного обеспечения (в дальнейшем называемого приложением), особого для каждого пользователя. В другом аспекте настоящего изобретения битовые данные, хранящиеся в запоминающем устройстве, заменяются на идентификационную текстуру. Хранящиеся битовые данные являются битовыми данными, идентичными битовым данным, представленным идентификационной текстурой. Хранящиеся битовые данные преобразовываются в аутентификационный идентификатор посредством ввода пароля и запуска приложения.

Дополнительно, если торговец загрузит приложение для торговца в обычный смартфон или персональный компьютер без подготовки выделенной линии или терминала, то торговец сможет совершить расчет после проведения аутентификации посредством использования сетевой карточки пользователя.

[0010] Согласно другому аспекту настоящего изобретения для того, чтобы пользователь смог избежать трудности при снятии посредством камеры снимка идентификационной текстуры каждый раз, когда пользователь проводит персональную аутентификацию, битовые данные сохраняются в запоминающем устройстве, когда изображение снятой идентификационной текстуры преобразовывается в битовые данные, либо битовые данные загружаются совместно с приложением, и битовые данные сохраняются в запоминающем устройстве. В случае, когда вводится предварительно определенный пароль, битовые данные, сохраненные в запоминающем устройстве, автоматически считываются и преобразовываются в аутентификационный идентификатор посредством приложения, и после этого проводится персональная аутентификация и совершается расчет.

[0011] Согласно дополнительному аспекту настоящего изобретения, 1 или более карточек для пользования предварительно регистрируются в сетевой карточке. Пользователь выбирает одну из зарегистрированных карточек для пользования во время выполнения пользователем транзакции по сделке. Расчет совершается посредством использования выбранной карточки для пользования между пользователем и торговцем.

Технические результаты изобретения

[0012] Сетевая карточка может также использоваться в качестве карточки для пользования. Идентификационная текстура, выполненная на сетевой карточке, или пароль вводятся в смартфон и изменяются в битовые данные для преобразования их в аутентификационный идентификатор, который передается по линии связи для исполнения аутентификации. Следовательно, по линии связи отправляется аутентификационный идентификатор, отличающийся от введенной идентификационной текстуры или пароля. Соответственно, даже если в отношении аутентификационного идентификатора осуществляется фишинг, то, поскольку аутентификационный идентификатор не предназначен для ввода в мобильный терминал, он огражден от неправомерного использования.

[0013] Дополнительно приложение разрабатывается для осуществления преобразования в аутентификационный идентификатор на основе содержимого, особого для каждого пользователя. Поэтому, даже если идентификационная текстура, пароль или аутентификационный идентификатор крадутся, то, поскольку приложение создано так, чтобы украденные элементы нельзя было использовать для мобильного терминала, который отличается от пользовательского мобильного терминала, модель осуществления сделок, которую можно создать, обладает результатами с очень высокой степенью безопасности.

[0014] Кроме того, торговец загружает приложение для торговца в смартфон или персональный компьютер торговца без установки выделенной линии или терминала. Торговец может достигать успешного выполнения посредством использования смартфона или персонального компьютера на основе приложения для торговца. Соответственно, можно отказаться от пространства для установки выделенной линии и терминала. Соответственно, когда магазин временно располагается на площадке мероприятия, то в магазине может реализовываться транзакция по кредитной карточке посредством использования приложения для торговца.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0015]

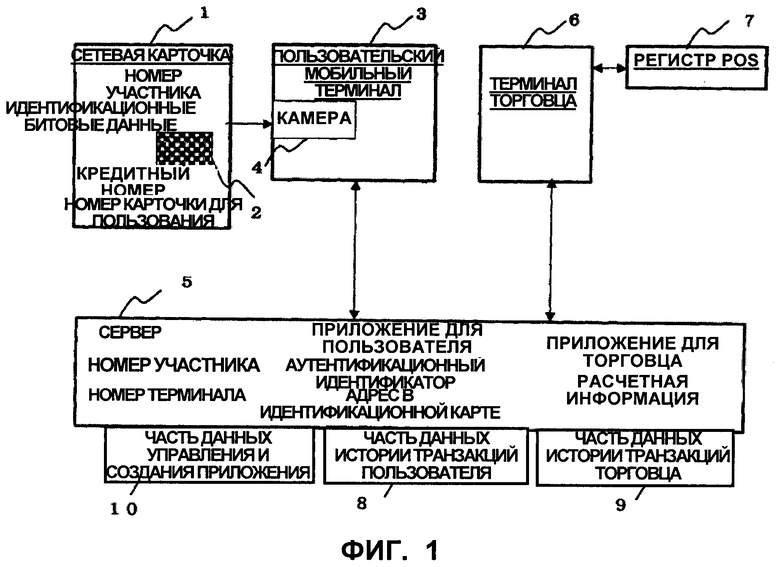

Фиг. 1 является схемой, на которой изображен один пример структуры системы для сетевой карточки.

Фиг. 2 является схемой для объяснения структуры идентификационной текстуры.

Фиг. 3 является схемой, на которой изображен один пример идентификационной текстуры.

Фиг. 4 является схемой для объяснения способа использования идентификационной текстуры.

Фиг. 5 является блок-схемой последовательности операций, на которой изображен процесс для выпуска сетевой карточки.

Фиг. 6 является блок-схемой последовательности операций, на которой изображен процесс для загрузки приложения.

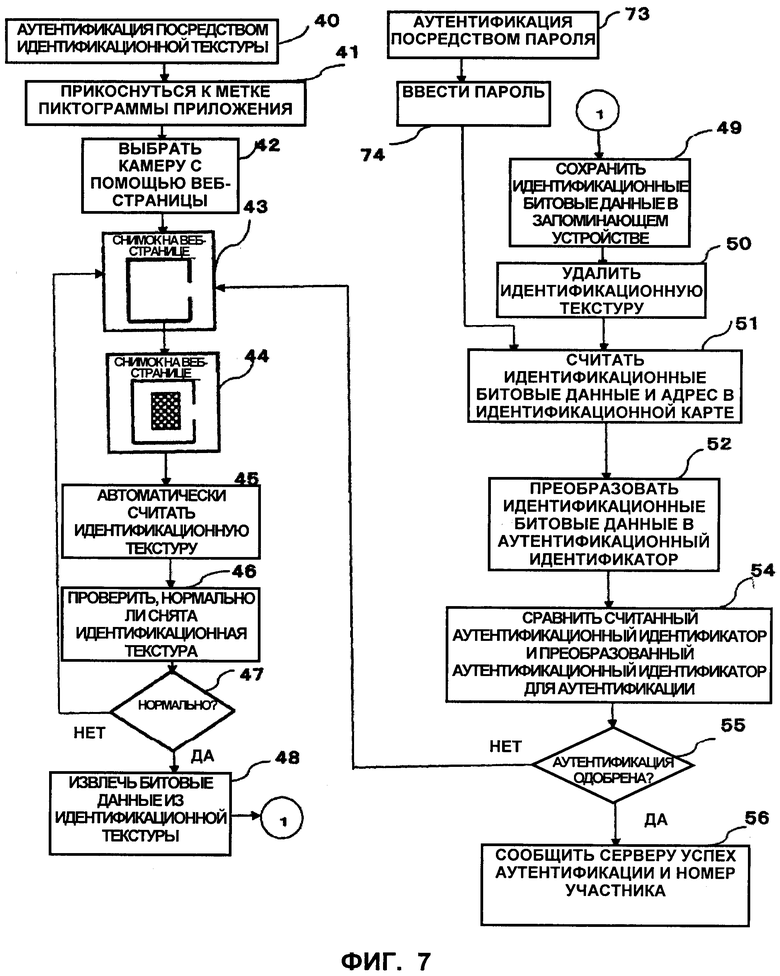

Фиг. 7 является блок-схемой последовательности операций, на которой изображено функционирование приложения для пользователя для проведения аутентификации посредством использования идентификационной текстуры или пароля.

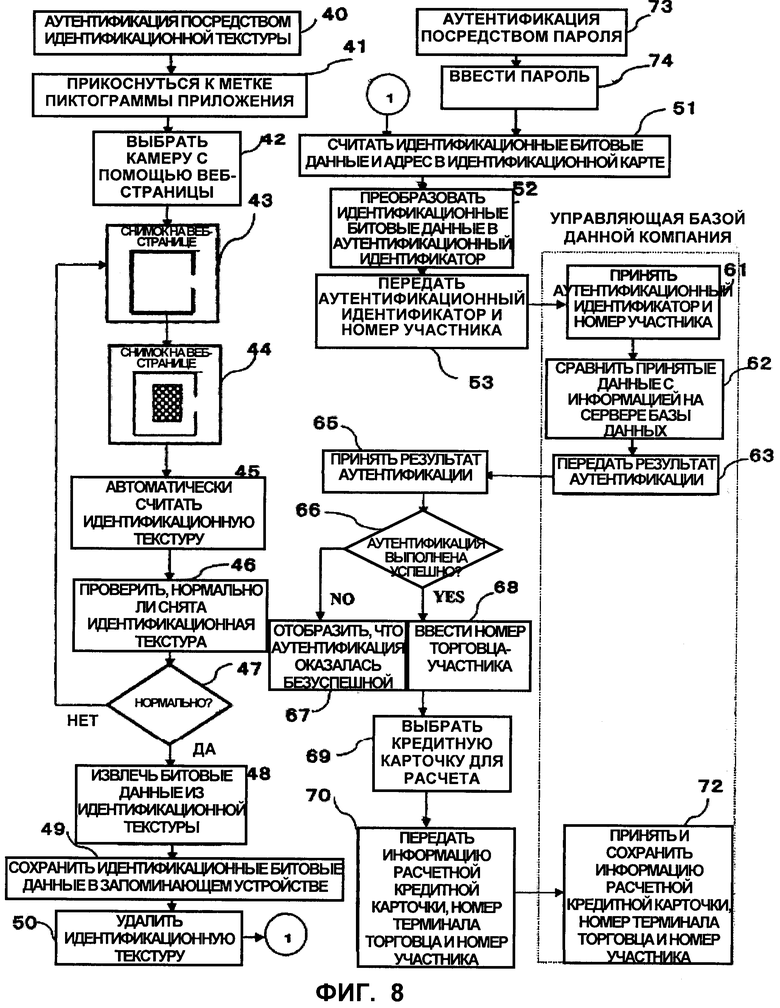

Фиг. 8 является блок-схемой последовательности операций, на которой изображено другое функционирование приложения для пользователя для проведения аутентификации посредством использования идентификационной текстуры или пароля.

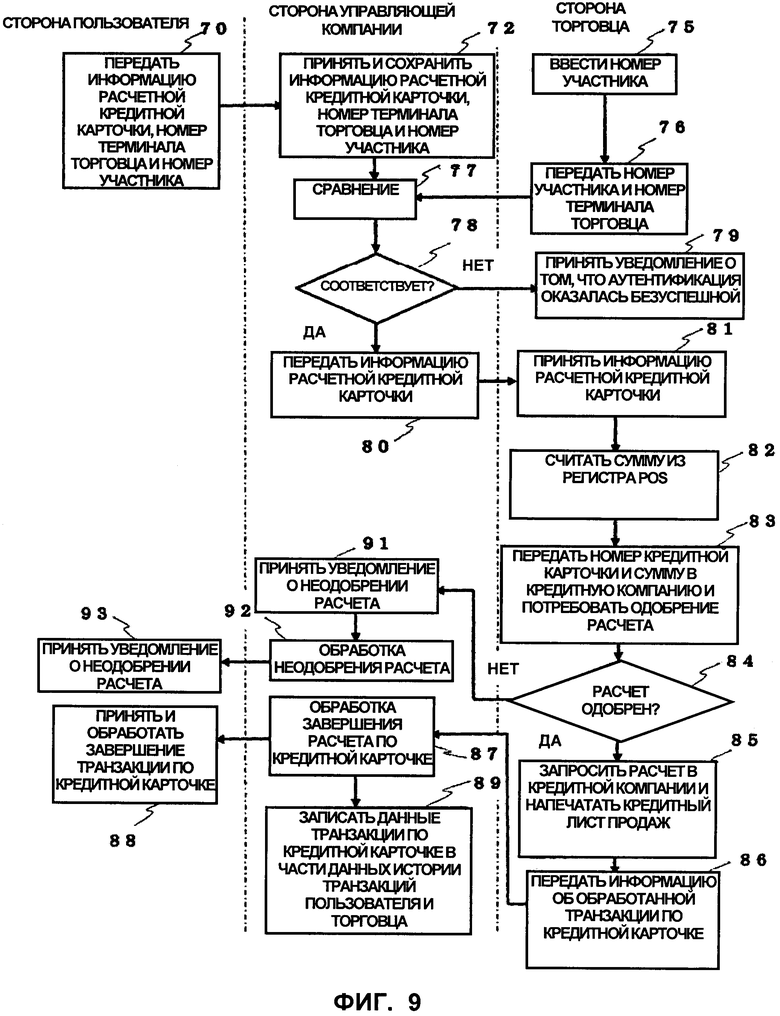

Фиг. 9 является блок-схемой последовательности операций, на которой изображено осуществление связи между приложением на стороне пользователя, приложением на стороне торговца и управляющей базой данных компанией.

ОПИСАНИЕ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

[0016] Сущность структуры настоящего изобретения объясняется следующим образом: сетевая карточка, имеющая идентификационную текстуру, выпускается в дополнение к традиционной карточке для пользования. Идентификационная текстура изготавливается из металлических электродов и им подобного и выполнена в виде уникальной текстуры, отличающейся от другой сетевой карточки. В пользовательском мобильном терминале посредством камеры в качестве изображения делается снимок идентификационной текстуры и преобразовывается в аутентификационный идентификатор посредством приложения, предварительно загруженного в мобильный терминал. Персональная аутентификация проводится на основе преобразованного аутентификационного идентификатора. С другой стороны, торговец предварительно загружает приложение для торговца в терминал торговца. Проводится персональная аутентификация, и между терминалом торговца и пользовательским мобильным терминалом выполняется расчет на основе управляющей программы в управляющей базой данных компании. Мобильный терминал предпочтительно является смартфоном или персональным компьютером. Главным образом превосходным для настоящего изобретения является смартфон, имеющий встроенную камеру, так как камера и терминал функционируют совместно. Терминал торговца предпочтительно является мобильным терминалом, когда торговец находится во временном магазине на площадке мероприятия.

Далее настоящее изобретение объясняется в соответствии с чертежами.

[0017] Фиг. 1 является схемой структуры системы для предоставления краткого обзора всей системы, относящейся к настоящему изобретению. Как показано на Фиг. 1, идентификационная текстура 2 выполнена в некоторой части на сетевой карточке 1. Идентификационная текстура может быть выполнена на правой стороне карточки, как указано на фигуре, однако она может быть выполнена в любом месте на карточке. Идентификационная текстура удерживается на сетевой карточке 1 подходящим образом, таким как печать или приклеивание и тому подобное. Для повышения безопасности предпочтительно, чтобы сетевая карточка 1 выпускалась отдельно от карточки для пользования, однако сетевая карточка и карточка для пользования могут изготавливаться не по отдельности. Для удобства обе карточки могут быть изготовлены в одном объекте.

В традиционном способе персональной аутентификации в дополнение ко второму персональному идентификационному номеру карточка, представляющая собой таблицу случайных чисел, выпускается отдельно от карточки для пользования. С другой стороны, в настоящем изобретении для повышения безопасности в отношении аутентификации без проведения аутентификации посредством второго персонального идентификационного номера вводится идентификационная текстура.

[0018] На Фиг. 1 снимок идентификационной текстуры на сетевой карточке 1 делается посредством камеры 4 в пользовательском мобильном терминале 3. Пользовательский мобильный терминал 3 обрабатывает идентификационную текстуру, снятую камерой, на основе приложения для пользователя, загруженного с сервера 5 управляющей базой данных компании. Пользователь может вводить пароль в пользовательский мобильный терминал, который имеет пользователь. Пароль также обрабатывается приложением для пользователя. В результате обработки в пользовательском мобильном терминале, когда аутентификация выполнена успешно, пользовательский мобильный терминал передает на сервер 5 номер участника сетевой карточки, номер кредитной карточки, выбранной для расчета, и номер терминала торговца, с которым должен быть произведен расчет, в качестве расчетной информации. Расчетная информация записывается и накапливается в качестве информации истории на сервере 5.

[0019] С другой стороны, терминал 6 торговца считывает сумму к оплате из регистра 7 кассового терминала (Point of Sale system, POS), в который введена сумма продаваемых товаров. Торговец показывает сумму к оплате пользователю, чтобы спросить согласие пользователя. После того как пользователь дает согласие, торговец заимствует сетевую карточку у пользователя и вводит его номер участника. После этого номер участника и номер терминала торговца передаются на сервер 5 для принятия запроса на расчет суммы к оплате. Сервер 5 сравнивает номер участника и номер терминала торговца, содержащиеся в запросе на расчет, принятом от терминала торговца, с расчетной информацией, предварительно принятой от пользовательского мобильного терминала и записанной на сервере. Если в результате сравнения получено соответствие, то сервер передает информацию кредитной карточки для расчета в кредитную компанию для получения одобрения на расчет. Когда одобрение на расчет получено, транзакция по кредитной карточке завершается. Расчетные данные накапливаются в качестве расчетной записи в части 8 данных истории транзакций пользователя и части 9 данных истории транзакций торговца сервера 5 соответственно. Дополнительно, номеру терминала торговца не обязательно содержаться в расчетной информации. В таком случае сравнивается только номер участника.

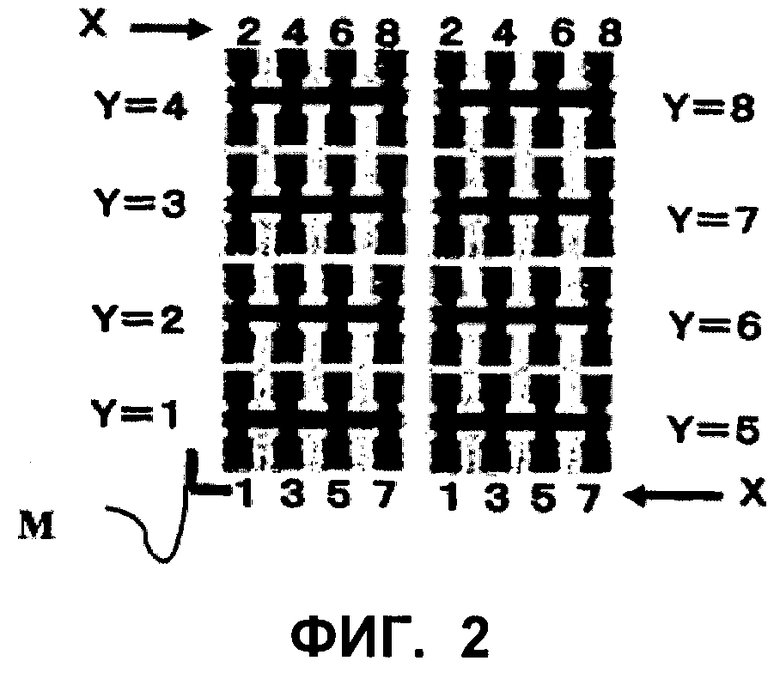

[0020] Фиг. 2 является схемой, на которой изображен один пример структуры идентификационной текстуры 2. На Фиг. 2 черная часть в идентификационной текстуре выполнена из электродов, изготовленных из металла и тому подобного. Идентификационная текстура является текстурой, представляющей собой битовую структуру, указывающую адрес (X, Y) бита на оси X и оси Y. Четыре бита Х=2, 4, 6 и 8 размещены на верхней стороне Y=4 сверху слева, и затем четыре бита Х=2, 4, 6 и 8 размещены на верхней стороне Y=8. Дополнительно, четыре бита Х=1, 3, 5 и 7 размещены на нижней стороне Y=4, и затем четыре бита Х=1, 3, 5 и 7 размещены на нижней стороне Y=8. Биты на оси X размещаются от Y=3 до Y=5 тем же самым образом, как упомянуто выше. Четыре бита Х=1, 3, 5 и 7 снизу справа размещены на нижней стороне Y=5. Соответственно, идентификационная текстура, изображенная на Фиг. 2, образована битовой текстурой, включающей в себя 64 бита в восемь на восемь по оси X и оси Y. Дополнительно, метка М внизу слева является начальной меткой, указывающей начало координат. Начальная метка используется для выравнивания идентификационной текстуры при съемке посредством камеры. Структура идентификационной текстуры не ограничена форматом с Фиг. 2, и она может быть выполнена в виде QR-кода или штрихкода или другим образом, если она может образовывать воспроизводимое размещение битов.

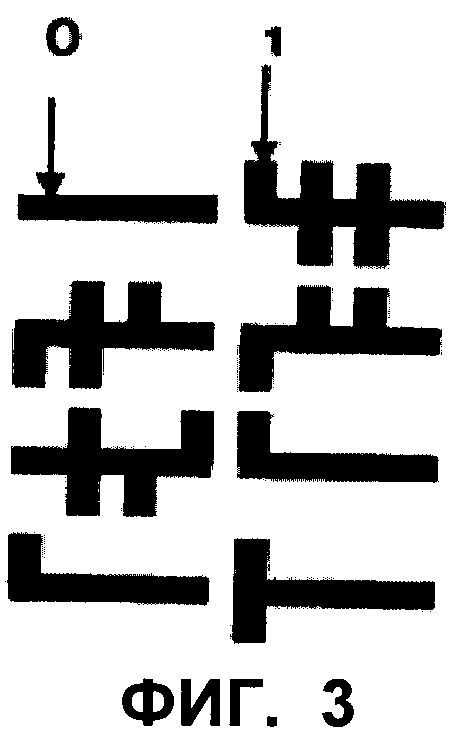

[0021] На Фиг. 3 изображен конкретный пример идентификационной текстуры. Как видно из Фиг. 3, восемь поперечных линий Y-строк на Фиг. 2 остаются в неизменной форме. Позиция, в которой плавкая метка существует на верхней или нижней стороне Y-строки, представляет собой «1», а позиция, в которой не существует плавкая метка на Y-строке, представляет собой «0». При сравнении позиций битов Фиг. 2 с Фиг. 3 становится понятно, что верхняя сторона линии Y=4 составляет (0000), а верхняя сторона линии Y=8 составляет (1110). По такому принципу можно сформировать идентификационную текстуру, имеющую всего 64 бита, содержащие 8 битов в направлении по оси X и 8 битов в направлении по оси Y. На Фиг. 3 не изображена начальная метка, однако сверка текстуры может быть осуществлена посредством осуществления выравнивания относительно 8 поперечных линий оси Y, имеющих 4 бита на своих верхней и нижней сторонах соответственно, поскольку 8 поперечных линий существуют неизменными для каждой идентификационной текстуры.

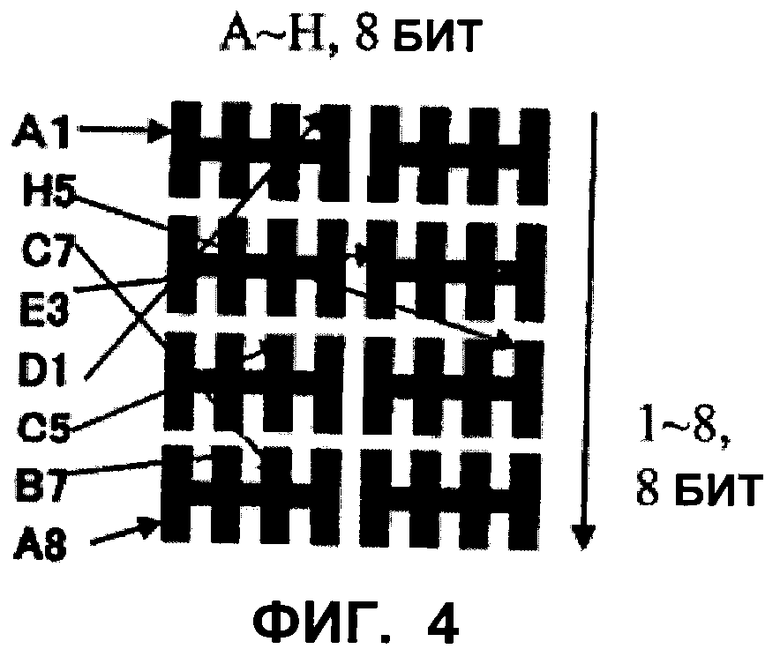

[0022] Согласно одному варианту осуществления настоящего изобретения, посредством камеры делается снимок идентификационной текстуры, как показано на Фиг. 3, в качестве аналогового изображения, которое преобразовывается в аутентификационный идентификатор, посредством которого проводится аутентификация. Фиг. 4 является схемой для объяснения связи между идентификационной текстурой и аутентификационным идентификатором.

[0023] На Фиг. 4 изображена идентификационная текстура, схожая с Фиг. 2. Присутствует 8 поперечных линий. Четыре бита размещаются на верхней и нижней сторонах каждой поперечной линии соответственно. На Фиг. 4 восьми битам, размещенным в поперечном направлении, присвоены символы А, В, С, …, Н слева направо. Восьми битам, размещенным в продольном направлении, присвоены номера 1, 2, 3, …, 8 сверху вниз. Следовательно, один из символов и один из номеров могут указывать адрес любого бита в битовой текстуре из 64 битов. Иными словами, на Фиг. 4 «А1» адресуется биту в левом верхнем углу. «Н5» адресуется пятому биту сверху с краю справа. Также «С7», «Е3», … адресуются конкретным битам в битовой текстуре, соответственно.

[0024] Например, аутентификационный идентификатор указывается посредством четырехзначного числа. Каждая цифра четырехзначного числа указывается 4-х битным символом. Соответственно, например, число «5» выражается в виде (0101). На идентификационной текстуре с Фиг. 3 число «5» может быть выражено посредством адреса (A1, А4, D1, Е4) в идентификационной карте. То есть, одно число выражается посредством адреса в идентификационной карте. По такому же самому принципу четыре адреса в карте преобразовываются в четырехзначное число для получения аутентификационного идентификатора.

[0025] Соответственно, в настоящем изобретении пользователю предоставляется идентификационная текстура, произвольным образом сформированная из битов. Аутентификационный идентификатор извлекается из идентификационной текстуры, произвольным образом сформированной из битов, на основе адреса в идентификационной карте.

[0026] Фиг. 5 является блок-схемой последовательности операций процесса, в котором управляющая компания выпускает сетевую карточку. Блок-схема последовательности операций объясняется со ссылкой на Фиг. 1.

[0027] Когда человек подает заявку на становление участником или пользователем, то сначала на этапе 11 человеку выпускается номер участника, и происходит регистрация номера участника на сервере 5. А на этапе 12 человеку выпускается идентификатор приложения для пользователя, и происходит регистрация идентификатора приложения для пользователя на сервере 5.

[0028] На этапе 13 аутентификационный идентификатор для идентификации пользователя регистрируется на сервере 5.

На следующем этапе 14 идентификационная текстура, идентификационные битовые данные, включенные в идентификационную текстуру в качестве карты данных, адреса в идентификационной карте для извлечения аутентификационного идентификатора из идентификационных битовых данных создаются и регистрируются на сервере 5. Дополнительно, идентификационные битовые данные могут быть представлены в последовательном формате битовых данных, если они могут адресовать позицию бита с помощью адреса в идентификационной карте.

[0029] На этапе 15 сетевой кредитный номер выпускается и регистрируется на сервере 5. На этапе 16, когда пользователь желает выборочно использовать одну из сетевой карточки и существующей карточки для пользования, то информация о кредитной карточке, включающая в себя номера карточек и персональные идентификационные номера одной или более существующих карточек для пользования, регистрируется на сервере 5. На этапе 17 индивидуальный идентификационный номер, выданный пользовательскому мобильному терминалу, регистрируется на сервере 5 в качестве номера пользовательского терминала для идентификации пользовательского мобильного терминала, а также пароль для персональной аутентификации регистрируется на сервере 5. На последнем этапе 18 новая сетевая карточка выпускается для нового участника. На новой сетевой карточке печатаются номер участника, идентификационная текстура, идентификационные битовые данные, сетевой кредитный номер и номер существующей карточки для пользования и др.

[0030] Приложение для пользователя является программным обеспечением, загруженным в пользовательский мобильный терминал. Приложение функционирует в то время, когда пользователь осуществляет аутентификацию и расчет посредством мобильного терминала пользователя. Приложение включает в себя идентификатор приложения, идентификационные битовые данные, адреса в идентификационной карте. Адресация и считывание приложения для пользователя осуществляется посредством идентификатора приложения. Идентификатор приложения для пользователя является кодом для задания приложения для пользователя. Часть 10 данных управления и создания приложения на сервере 5 хранит и управляет приложением для пользователя совместно с номером участника, идентификатором приложения для пользователя, аутентификационным идентификатором, идентификационной текстурой, идентификационными битовыми данными и адресом в идентификационной карте по отношению к каждому пользователю.

[0031] Сетевая карточка, которая должна быть выпущена новой, включает в себя идентификационную текстуру, номер участника и кредитный номер, но она никогда не включает в себя информацию аутентификационного идентификатора, адрес в идентификационной карте, идентификатор приложения, персональный идентификационный номер кредитной карточки и т.п. Дополнительно, номер участника может быть указан в виде штрихкода на сетевой карточке.

[0032] Дополнительно, когда пользователь желает дополнительно зарегистрировать другую существующую карточку для пользования, то пользователь подает заявку на дополнительную регистрацию существующей карточки для пользования в управляющую базой данных компанию, и затем анкета для дополнительной регистрации отправляется с сервера управляющей компании пользователю. Пользователь заполняет анкету кредитной информацией, включающей в себя номер участника, номер терминала, пароль пользователя и номер карточки и персональный идентификационный номер карточки для пользования, которую следует дополнительно зарегистрировать. И пользователь отправляет анкету обратно. Действуя таким образом, происходит завершение дополнительной регистрации.

Дополнительно, номер пользователя указывает номер участника или номер пользовательского терминала.

[0033] Торговец может осуществлять транзакцию по сделке не только на своем месте, но также и в палатке, временно открытой на площадке мероприятия и др. Когда он желает совершать сделки посредством использования мобильного терминала в такой палатке, то предпочтительно предоставить торговцу возможность осуществления сделок с пользователями посредством использования его смартфона или персонального компьютера. В настоящем изобретении, ввиду вышеизложенного карточка для торговца может быть выпущена в качестве торговца-участника при помощи очень простой процедуры.

[0034] Торговец подает заявку в управляющую базой данных компанию на становление торговцем-участником. Управляющая базой данных компания регистрирует номер торговца-участника, номер терминала торговца, соответствующий индивидуальному идентификационному номеру терминала торговца и библиографическим сведениям, на сервере 5. После этого обычно выпускается карточка торговца с напечатанным номером участника. Торговец может начинать транзакцию по сделке. Дополнительно, номер торговца указывает номер торговца-участника или номер терминала торговца.

[0035] Пользователю, имеющему сетевую карточку, необходимо предварительно загрузить приложение для пользователя от компании сетевой карточки на смартфон или персональный компьютер, которыми обладает пользователь, перед осуществлением транзакции по сделкам посредством использования сетевой карточки.

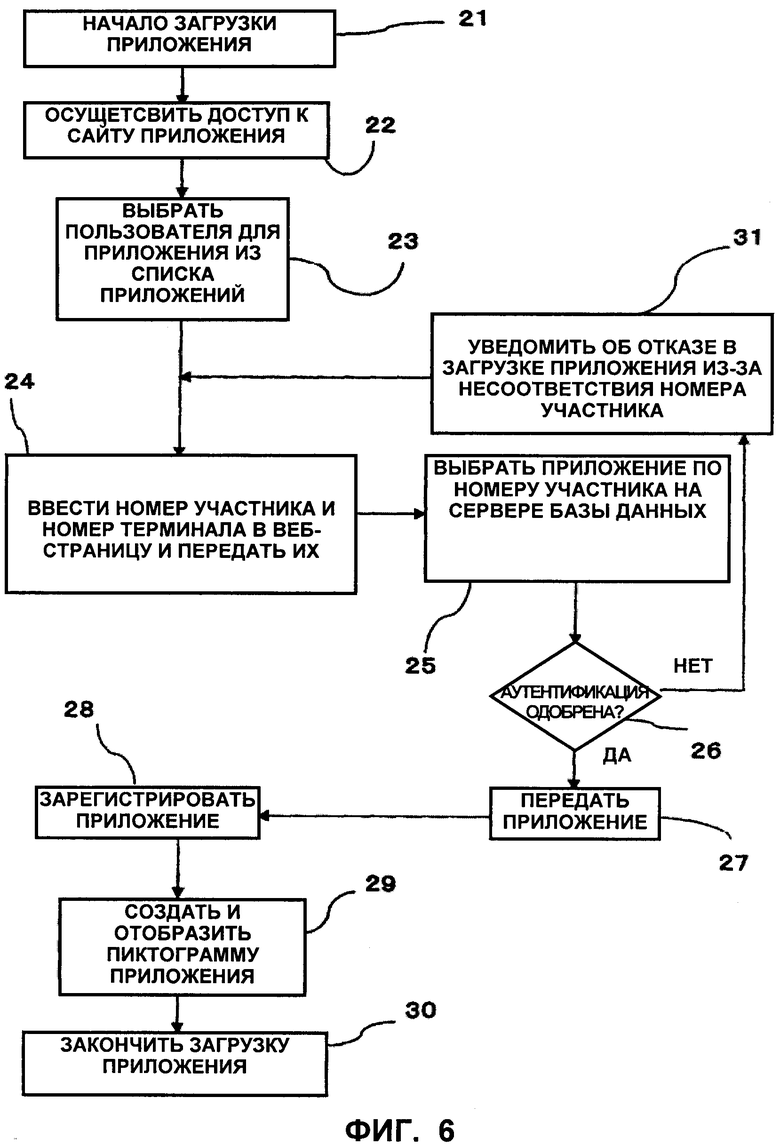

[0036] Фиг. 6 является блок-схемой последовательности операций, на которой изображен процесс загрузки приложения.

На этапе 21 с Фиг. 6 пользователь сетевой карточки начинает действие по загрузке приложения для пользователя, относящегося к сетевой карточке, посредством использования пользовательского мобильного терминала, которым обладает пользователь. На этапе 22 пользователь осуществляет доступ к сайту приложения управляющей базой данных компании. На этапе 23 пользователь выбирает приложение для пользователя из списка приложений, отправленного из управляющей компании. В результате на этапе 24 отображается загруженная веб-страница, и пользователь вводит номер участника и/или номер терминала пользовательского мобильного терминала в веб-страницу, и после этого пользователь отправляет их.

[0037] На этапе 25 сервер 5 управляющей базой данных компании принимает номер участника и/или номер пользовательского терминала, переданные от пользователя, и выбирает приложение для пользователя, соответствующее номеру участника, из базы данных, и затем исполняется персональная аутентификация. Когда аутентификация одобрена на этапе 26, то приложение для пользователя, соответствующее номеру участника, передается, чтобы быть загруженным в пользовательский мобильный терминал на этапе 27. Приложение для пользователя включает в себя идентификатор приложения, адреса в идентификационной карте, программу для осуществления преобразования в аутентификационный идентификатор и программу для исполнения транзакции по кредитной карточке между пользователем и торговцем. Дополнительно приложение для пользователя может включать в себя идентификационные битовые данные и аутентификационный идентификатор. В таком случае идентификационные битовые данные используются для проведения аутентификации посредством ввода пароля без использования идентификационной текстуры. Кроме того, аутентификационный идентификатор, содержащийся в приложении, используется для исполнения аутентификации в пользовательском мобильном терминале непосредственно без необходимости аутентификации на сервере.

[0038] На этапе 28 пользователь регистрирует загруженное приложение в пользовательском мобильном терминале, создается пиктограмма для приложения, и пиктограмма отображается на мобильном терминале на этапе 29. В результате загрузка заканчивается на этапе 30. Сервер 5 разрешает пользователю загрузить приложение только один раз, и пользователь не может снова загрузить приложение без выполнения особой процедуры.

[0039] На этапе 26, когда аутентификация не одобрена, происходит уведомление на этапе 31 о том, что в загрузке приложения отказано из-за несоответствия номера участника. В таком случае пользователь повторяет процесс этапа 24.

[0040] В вышеупомянутом процессе объясняется случай, при котором пользователь загружает приложение для пользователя. Торговец может загрузить приложение для торговца в соответствии с процессом, подобным процессу на Фиг. 6, однако этап 24 отличается в том, что торговец вводит номер торговца-участника и/или номер терминала торговца на веб-странице загрузки и отправляет их. Этапы, кроме этапа 24, идентичны с Фиг. 6. Дополнительно приложение для торговца является программным обеспечением для совершения транзакции по сделке с пользователями.

[0041] Далее объясняется то, как осуществить аутентификацию с использованием идентификационной текстуры и приложения. Мобильный терминал обычно оборудован функцией камеры. Снимок идентификационной текстуры на сетевой карточке может делаться камерой в качестве изображения. Фиг. 7 является блок-схемой последовательности операций, на которой изображен процесс для выполнения снимка идентификационной текстуры, и снятая идентификационная текстура преобразовывается в аутентификационный идентификатор с использованием зарегистрированного приложения для аутентификации аутентификационного идентификатора. Фиг. 7 также включает в себя другой процесс для создания аутентификационного идентификатора посредством ввода пароля вместо съемки идентификационной текстуры для аутентификации аутентификационного идентификатора.

[0042] Сначала способ аутентификации с использованием идентификационной текстуры объясняется в соответствии с Фиг. 7. Поскольку смартфоны обычно имеют функцию камеры, то может быть сделан снимок идентификационной текстуры, напечатанной на карточке участника, в качестве изображения.

[0043] На Фиг. 7 аутентификация посредством идентификационной текстуры начинается на этапе 40. На этапе 41 осуществляется прикосновение пальцем к метке пиктограммы приложения для аутентификации на смартфоне, и на этапе 42 отображается изображение веб-страницы для задействования функции камеры. На веб-странице отображается поле, в которое вписывается идентификационная текстура, как показано на этапе 43. На этапе 44 положение камеры регулируется таким образом, чтобы идентификационная текстура вписывалась в поле для съемки идентификационной текстуры посредством камеры. На этапе 45 снятая идентификационная текстура автоматически сохраняется в запоминающем устройстве в аналоговом формате. На этапе 46 осуществляется проверка и обработка того, нормально или нет сфотографирована снятая идентификационная текстура в аналоговом формате. Проверка и обработка должны гарантировать то, что идентификационная текстура, снятая камерой, вписывается в поле с подходящим размером и разрешением. На этапе 47, если оценено, что изображение идентификационной текстуры не снято нормальным образом, происходит возврат на этап 43, и снова делается снимок идентификационной текстуры.

[0044] На этапе 47, когда определено, что снимок нормальный, на этапе 48 данные в 64 бита извлекаются из идентификационной текстуры аналогового формата, которая будет преобразована в идентификационные битовые данные в 64 бита. Идентификационные битовые данные сохраняются в запоминающем устройстве на этапе 49. Так как идентификационные битовые данные, соответствующие идентификационной текстуре, содержатся в загруженном приложении для пользователя, то хранящиеся идентификационные битовые данные могут быть сравнены с идентификационными битовыми данными, содержащимися в приложении. После того как идентификационная текстура сохранена в качестве идентификационных битовых данных, идентификационная текстура сразу же удаляется, чтобы не храниться в виде фотографии, для повышения безопасности.

[0045] На этапе 51 считываются идентификационные битовые данные, сохраненные в запоминающем устройстве на этапе 49, и предварительно загруженный адрес в идентификационной карте. На этапе 52 16-ти битовые данные извлекаются из идентификационных битовых данных на основе адреса в идентификационной карте, чтобы преобразоваться в образующее аутентификационный идентификатор четырехзначное число. На этапе 54 преобразованный аутентификационный идентификатор сравнивается с аутентификационным идентификатором, считанным совместно с приложением, для проведения аутентификации. На этапе 55 оценивается результат аутентификации. Далее объясняется аутентификационный идентификатор, образованный четырехзначным числом, в качестве примера, однако аутентификационный идентификатор не ограничивается этим и, например, может быть десятизначным числом или символом.

[0046] Если в данном случае аутентификация выполнена успешно, то пользовательский мобильный терминал сообщает серверу 5 управляющей базой данных компании, что аутентификация одобрена, и сообщает также серверу номер участника. Так как сервер установлен таким образом, чтобы быть в состоянии осуществлять транзакцию по сделке посредством сетевой карточки только после того, как аутентификация сетевой карточки выполнена успешно, то сервер переходит в режим ожидания, позволяя осуществить транзакцию по сделке посредством кредитной карточки. Когда пользователь осуществляет транзакцию в магазине или транзакцию посредством банковского обслуживания через Интернет или покупку через Интернет, то пользователь вводит свой номер участника для подтверждения того, что аутентификация одобрена, и после этого пользователь может начать транзакцию по сделке посредством сетевой карточки.

[0047] Если аутентификация оказалась безуспешной на этапе 55, то происходит возвращение на этап 43, чтобы снова выполнить процесс со съемки идентификационной текстуры.

[0048] Аутентификация может проводиться без съемки идентификационной текстуры посредством камеры посредством использования пароля. Далее объясняется способ аутентификации посредством пароля.

На Фиг. 7 аутентификация посредством пароля начинается с этапа 73. На этапе 74 вводится пароль, и процесс переходит на этап 51 так, чтобы приложение считало идентификационные битовые данные и адрес в идентификационной карте в ответ на ввод пароля. И затем исполняются этапы 52-56 тем же самым образом, как упомянуто выше.

[0049] Дополнительно этап 51 задан таким образом, чтобы идентификационные битовые данные считывались из запоминающего устройства, в котором они сохранены на этапе 49. Тем самым, аутентификация посредством пароля может быть исполнена только после предварительного исполнения аутентификации посредством идентификационной текстуры. Соответственно, идентификационные битовые данные извлекаются из изображения идентификационной текстуры с позволением выполнять кодирование. Извлеченные идентификационные битовые данные сохраняются в запоминающем устройстве. После этого аутентификация может проводиться посредством ввода пароля. Соответственно, безопасность повышается, и достигается удобство пользователя.

[0050] Кроме того, при аутентификации посредством пароля, если идентификационные битовые данные содержатся в приложении для пользователя, загруженном в пользовательский мобильный терминал, то аутентификация может быть осуществлена посредством пароля без использования идентификационной текстуры. Это означает, что пользователь может осуществлять аутентификацию посредством пароля с начала использования сетевой карточки.

[0051] В варианте осуществления, изображенном на Фиг. 7, объясняется пример исполнения аутентификации в пользовательском мобильном терминале, а на Фиг. 8 объясняется пример для исполнения на сервере 5. На Фиг. 8 одни и те же ссылочные позиции, что и на Фиг. 7, указывают этапы, выполняющие ту же самую функцию, что и на Фиг. 7.

[0052] На Фиг. 8 действие съемки идентификационной текстуры посредством камеры и проведения аутентификации начинается на этапе 40. Этапы с 41 по 50 выполняют те же самые функции, что и на Фиг. 7.

[0053] На этапе 51 16-ти битовые данные извлекаются из идентификационных битовых данных, сохраненных в запоминающем устройстве на этапе 49, или идентификационных битовых данных, загруженных совместно с приложением, на основе предварительно загруженного адреса в идентификационной карте. На этапе 52 16-ти битовые данные преобразовываются в аутентификационный идентификатор из четырехзначного числа. Данное преобразование достигается так, как объяснено в соответствии с Фиг. 4. На этапе 53 преобразованный аутентификационный идентификатор и номер участника передаются на сервер управляющей базой данных компании.

[0054] На этапе 61 сервер принимает аутентификационный идентификатор и номер участника, отправленные из мобильного терминала, и затем на этапе 62 принятая информация сравнивается с информацией, записанной в базе данных сервера, для проведения аутентификации. На следующем этапе 63 результат аутентификации передается в пользовательский мобильный терминал.

[0055] На этапе 65 мобильный терминал принимает результат аутентификации, а на этапе 66 осуществляется проверка того, успешно ли выполнена аутентификация. Если аутентификация оказалась безуспешной, то на этапе 67 отображается данный факт. В таком случае пользователь снова пробует выполнить действие с этапа 41. Если на этапе 66 оценено, что аутентификация выполнена успешно, то на этапе 68 в мобильном терминале отображается форма для ввода. Пользователь спрашивает у торговца номер торговца-участника и вводит его в форму. Значимость этапа 68 состоит в том, что пользователь разрешает торговцу транзакцию по кредитной карточке, однако существует много случаев, в которых для удобства этап 68 исключается.

[0056] На следующем этапе 69 пользователь видит экран выбора кредитных карточек и выбирает карточку, которая будет использоваться для расчета. На этапе 70 пользователь передает информацию расчетной кредитной карточки, выбранной для расчета, номер торговца-участника и номер пользователя-участника на сервер. Дополнительно вместо номера торговца-участника может быть введен номер терминала торговца, однако ввод номера торговца может быть исключен.

[0057] С другой стороны, на этапе 72 сервер принимает их информацию и сохраняет ее в базе данных. В результате сервер переходит в состояние ожидания для ожидания приема номера пользователя-участника и номера терминала торговца от торговца, имеющего номер торговца-участника. Тем самым могут быть осуществлены защищенные транзакции.

[0058] Выше объяснен способ аутентификации для съемки идентификационной текстуры и преобразования изображения идентификационной текстуры в идентификационные битовые данные для проведения аутентификации, однако неудобно и неприятно делать снимок идентификационной текстуры посредством камеры при каждом фактическом посещении магазина. Для того чтобы избежать такого неудобства, как только однажды камерой сделан снимок идентификационной текстуры, и он преобразован в идентификационные битовые данные, то идентификационные битовые данные сохраняются в запоминающем устройстве пользовательского мобильного терминала. После этого идентификационные битовые данные автоматически считываются из запоминающего устройства посредством ввода пароля без использования камеры для съемки идентификационной текстуры. Это удобно для пользователя. Дополнительно идентификационные битовые данные могут быть загружены совместно с приложением и сохранены в запоминающем устройстве. Идентификационные битовые данные являются особыми для пользовательского мобильного терминала, и лишь идентификационные битовые данные не передаются независимо по линии связи. Поэтому существует чрезвычайно низкая вероятность того, что идентификационные битовые данные будут неправомерно использованы кем-либо.

[0059] Этап 73 является началом для проведения аутентификации посредством ввода пароля. Сначала на этапе 74 вводится пароль, и затем происходит переход на этап 51, на котором идентификационные битовые данные и адрес в идентификационной карте автоматически считываются при функционировании приложения для пользователя. Далее аутентификация проводится в соответствии с вышеупомянутой обработкой. В данном варианте осуществления пароль может эффективно использоваться только для пользовательского мобильного терминала, в котором загружено приложение для пользователя. Другие мобильные терминалы не могут иметь то же самое приложение для пользователя, и поэтому пароль не действителен для таких других мобильных терминалов. В результате отсутствует какая-либо возможность неправомерного использования пароля кем-либо.

[0060] Существует и другой способ аутентификации, не изображенный на Фиг. 7. Например, в случае, если идентификационные битовые данные не загружены совместно с приложением и снимок идентификационных битовых данных не может быть сделан камерой, потому что камера функционирует неправильно, то пользователь выполняет осуществляемый посредством клавишей ввод идентификационных битовых данных, напечатанных на сетевой карточке, в мобильный терминал вместо введения камерой идентификационной текстуры, и введенные идентификационные битовые данные сохраняются в запоминающем устройстве. Для того чтобы выполнить вышеупомянутую процедуру, вначале вводится пароль, а затем идентификационные битовые данные, указанные на сетевой карточке, вводятся вручную, и после этого процесс переходит на этап 49. В данном случае этап 50 пропускается.

[0061] Выше объяснено функционирование между пользовательским мобильным терминалом и сервером управляющей базой данных компании. Согласно данному процессу на основе Фиг. 9 объясняется поток информации между стороной пользователя, стороной торговца и стороной сервера.

[0062] Когда пользователь соглашается на товары для покупки и отпускную цену, предлагаемую торговцем, то на этапе 75 торговец заимствует сетевую карточку у пользователя и вводит номер пользователя-участника в терминал торговца, или пользователь может ввести номер пользователя-участника в терминал торговца. Номер участника может быть введен посредством ввода через клавиши или считывателя карточек. В случае банковского обслуживания через Интернет или покупки через Интернет, если пользователь запрашивает транзакцию, то в пользовательский мобильный терминал передается форма для ввода. Пользователь заполняет в форму номер участника и другие необходимые сведения и отсылает их обратно.

[0063] На этапе 76 терминал торговца передает номер пользователя-участника и номер торговца-участника на сервер. На этапе 77 сервер сравнивает номер пользователя-участника и номер торговца-участника, принятые от пользовательского мобильного терминала, с теми, что приняты от терминала торговца, соответственно. Дополнительно, когда этап 68 пропускается, то сравнение номеров торговцев-участников не выполняется. Если в результате сравнения получено несоответствие, то сервер передает уведомление о несоответствии в терминал торговца на этапе 78. Торговец принимает уведомление на этапе 79 и узнает, что проведение транзакции по кредитной карточке невозможно.

[0064] С другой стороны, если на этапе 78 в результате сравнения получено соответствие, то на этапе 80 информация расчетной кредитной карточки передается в терминал торговца, и на этапе 81 терминал торговца принимает информацию расчетной кредитной карточки. На этапе 82 сумма денег, которую следует уплатить, считывается из регистра POS, и затем на этапе 83 терминал торговца передает номер кредитной карточки и сумму денег, которую следует уплатить, в кредитную компанию, чтобы потребовать одобрения расчета.

[0065] Результат запроса на одобрение расчета проверяется на этапе 84. Если в результате проверки получен отказ, то результат передается на сервер. Сервер принимает уведомление о неодобрении расчета на этапе 91 и исполняет обработку неодобрения расчета на этапе 92 и затем сообщает об этом в пользовательский мобильный терминал. Пользовательский мобильный терминал принимает уведомление о неодобрении расчета на этапе 93. Поэтому пользователь оплачивает деньгами или снова может попробовать осуществить транзакцию по кредитной карточке с помощью другой кредитной карточки. Дополнительно, может быть установлено, чтобы информация о неодобрении расчета записывалась в части данных истории транзакций торговца и части данных истории транзакций пользователя.

[0066] На этапе 84, если запрос на расчет выполнен успешно, то на этапе 85 торговец запрашивает расчет в кредитной компании и печатает лист продаж по транзакции по кредитной карточке. После этого на этапе 86 информация о завершении расчета по кредитной карточке передается на сервер.

[0067] На этапе 87 сервер принимает информацию о завершении расчета по кредитной карточке и исполняет обработку завершения транзакции по кредитной карточке и затем передает уведомление о завершении транзакции по кредитной карточке в пользовательский мобильный терминал.

[0068] На этапе 88 пользовательский мобильный терминал принимает уведомление о завершении транзакции по кредитной карточке и отображает его. Соответственно, пользователь может подтвердить, что транзакция по кредитной карточке завершена без затруднения.

[0069] После того как обработка завершения транзакции по кредитной карточке заканчивается на этапе 87, на этапе 89 данные информации о завершении расчета по кредитной карточке записываются и накапливаются в части 8 данных истории транзакций пользователя и части 9 данных истории транзакций торговца.

[0070] Пользователь или торговец могут осуществлять доступ к серверу управляющей базой данных компании посредством использования индивидуального терминала и считывать информацию истории в части 8 данных истории транзакций пользователя или части 9 данных истории транзакций торговца согласно предварительно определенной процедуре для подтверждения транзакций прошлого.

[0071] Как упомянуто выше, согласно настоящему изобретению, сетевая карточка пользователя и пользовательский мобильный терминал устанавливаются так, чтобы они функционировали совместно. Даже если сетевая карточка потеряна или украдена, сетевая карточка никогда не будет использована в терминале, отличающемся от пользовательского мобильного терминала. Пока сетевая карточка и пользовательский мобильный терминал не украдены вместе, предотвращается несанкционированное использование и поддерживается высокая степень безопасности.

[0072] Кроме того, идентификатор приложения пользователя назначается приложению для пользователя, загруженному в пользовательский мобильный терминал, и соответствует только сетевой карточке пользователя, так чтобы приложение для пользователя могло использоваться только для данной сетевой карточки. Кроме того, приложение для пользователя может быть загружено только на пользовательский мобильный терминал, имеющий номер терминала, особый для терминала, и поэтому данное приложение не может быть загружено в другой мобильный терминал. Соответственно, предотвращается незаконная загрузка приложения для пользователя, и поддерживается высокая степень безопасности. Дополнительно, идентификационные битовые данные не могут быть преобразованы в аутентификационный идентификатор, если приложение не хранится в мобильном терминале.

[0073] Дополнительно, так как пароль, который следует ввести в пользовательский мобильный терминал, отличается от аутентификационного идентификатора, полученного посредством преобразования идентификационных битовых данных, то, даже если произошла их утечка из пользовательского мобильного терминала или сервера, они защищены от несанкционированного использования.

[0074] Кроме того, идентификационная текстура, сформированная произвольным образом, аутентификационный идентификатор и адрес в идентификационной карте для преобразования идентификационной текстуры в аутентификационный идентификатор формируются во время, когда сетевая карточка выпускается и устанавливается для использования только для пользовательского мобильного терминала в качестве единственной. Соответственно, они не могут использоваться для другого мобильного терминала или другого приложения, соответственно, также поддерживается высокая степень безопасности.

[0075] Кроме того, идентификационная текстура или пароль необходимо вводить в пользовательский мобильный терминал, однако кредитный номер, содержащийся в информации кредитной карточки, не обязательно вводить в пользовательский мобильный терминал. Торговец может использовать только кредитный номер, переданный от сервера. От торговца не требуется вводить кредитный номер. Соответственно, кредитный номер защищен от фишинга.

[0076] Кроме того, в настоящем изобретении сетевая транзакция может быть установлена так, чтобы обычно выполняемая сетевая транзакция теперь могла быть осуществлена только после того, как завершена защитная проверка, относящаяся к настоящему изобретению. То есть, если аутентификация не выполняется успешно при защитной проверке настоящего изобретения, то любая обычная транзакция через Интернет не может быть начата. В результате пользователь может выполнить сетевую транзакцию, относящуюся к настоящему изобретению, без того, чтобы третья сторона знала о том факте, что существует первое препятствие, относящееся к настоящему изобретению. Даже если кто-либо украдет аутентификационный идентификатор или пароль посредством фишинга или похищения в течение сетевой транзакции, относящейся к настоящему изобретению, то данное лицо не сможет преодолеть первое препятствие, так что избегается незаконная транзакция через Интернет.

[0077] Выше объяснены транзакции по сделкам в магазине или на месте, однако настоящее изобретение не ограничено вышеупомянутыми вариантами осуществления. Например, терминал торговца может быть любым терминалом, связанным с Интернетом. Дополнительно в настоящем изобретении специалистом в уровне техники могут быть сделаны различные изменения и модификации без отклонения от объема и сущности настоящего изобретения.

[0078] Выше объясняется, как пользователь выполняет транзакции в магазине или на месте, однако настоящее изобретение может применяться к сайту покупок через Интернет или сетевому банку.

СПИСОК ССЫЛОЧНЫХ ПОЗИЦИЙ

[0079]

| название | год | авторы | номер документа |

|---|---|---|---|

| ОБРАБОТКА АУТЕНТИФИКАЦИИ УДАЛЕННОЙ ПЕРЕМЕННОЙ | 2011 |

|

RU2563163C2 |

| АУТЕНТИФИКАЦИЯ ТРАНЗАКЦИИ НА ОСНОВЕ ЖЕТОНА | 2011 |

|

RU2565368C2 |

| ОБРАБОТКА АУТЕНТИФИКАЦИИ УДАЛЕННОЙ ПЕРЕМЕННОЙ | 2011 |

|

RU2698767C2 |

| ФУНКЦИЯ ВЫРАБОТКИ КЛЮЧА НА ОСНОВЕ ИЗОБРАЖЕНИЯ | 2014 |

|

RU2676231C2 |

| СИСТЕМА И СПОСОБ АУТЕНТИФИКАЦИИ И ОСУЩЕСТВЛЕНИЯ ОПЛАТЫ С ИСПОЛЬЗОВАНИЕМ МОБИЛЬНОГО ТЕРМИНАЛА СВЯЗИ | 2005 |

|

RU2381557C2 |

| МОБИЛЬНОЕ ПЛАТЕЖНОЕ УСТРОЙСТВО, СПОСОБ ПРЕДОТВРАЩЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ПЛАТЕЖНОМУ ПРИЛОЖЕНИЮ И ЭЛЕМЕНТ ПАМЯТИ ДАННЫХ | 2009 |

|

RU2538330C2 |

| СИСТЕМА И СПОСОБ ДЛЯ ДИФФЕРЕНЦИРОВАННОЙ БЕЗОПАСНОСТИ В АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЯ | 2014 |

|

RU2668724C2 |

| СПОСОБ, СИСТЕМА И УСТРОЙСТВО ДЛЯ ПРОВЕРКИ ДОСТОВЕРНОСТИ ПРОЦЕССА ТРАНЗАКЦИИ | 2013 |

|

RU2644132C2 |

| ОСУЩЕСТВЛЕНИЕ ДОСТУПА К СЧЕТУ В ПУНКТЕ ПРОДАЖИ | 2012 |

|

RU2597515C2 |

| ДОВЕРЕННЫЙ ВНУТРЕННИЙ ИНТЕРФЕЙС | 2011 |

|

RU2589373C2 |

Изобретение относится к системе, способу, устройству, терминалу и серверу для аутентификации и расчета с использованием мобильного терминала. Технический результат заключается в повышении безопасности проведения расчетных операций. Устройство содержит приложение, загруженное от управляющей компании, включающее в себя программу для исполнения аутентификации, идентификационные битовые данные и адреса в идентификационной карте для адресации множества позиций в идентификационных битовых данных, и первое устройство ввода для ввода пароля, при этом приложение преобразовывает идентификационные битовые данные в аутентификационный идентификатор на основе адресов в идентификационной карте в ответ на ввод пароля из первого устройства ввода. 5 н. и 16 з.п. ф-лы, 9 ил.

1. Система для аутентификации и расчета с использованием мобильного терминала, содержащая:

приложение, загруженное с сервера (5) управляющей компании, включающее в себя по меньшей мере программу для исполнения аутентификации и создания кредитной информации для расчета, адрес в идентификационной карте и номер пользователя;

первое устройство (40-50, 73, 74) ввода для ввода идентификационной информации;

преобразующее устройство (51, 52) для преобразования идентификационной информации в аутентификационный идентификатор посредством приложения;

аутентификационное устройство (52, 53, 61-63, 65, 66) для аутентификации аутентификационного идентификатора посредством приложения;

первое передающее устройство (70) для передачи номера пользователя и кредитной информации, указанных на сетевой карточке, на сервер;

второе устройство (75) ввода для ввода номера пользователя;

второе передающее устройство (76) для передачи номера пользователя и номера торговца, зарегистрированного в управляющей компании, на сервер;

третье передающее устройство (77, 78, 80) для передачи кредитной информации в терминал торговца, когда номера пользователей, принятые от первого и второго передающих устройств, проверены и соответствуют друг другу; и

расчетный блок для исполнения обработки расчета на сумму, которую следует уплатить пользователю, на основе кредитной информации;

причем система также содержит:

пользовательский мобильный терминал (3), включающий в себя первое устройство ввода, преобразующее устройство, аутентификационное устройство и первое передающее устройство;

сервер (5), включающий в себя третье передающее устройство; и

терминал (6) торговца, включающий в себя второе устройство ввода, второе передающее устройство и расчетное устройство.

2. Система по п. 1, в которой первое устройство ввода является камерой, которой оборудован пользовательский мобильный терминал, для съемки идентификационной текстуры, напечатанной на сетевой карточке, выпущенной управляющей компанией пользователю.

3. Система по п. 1, в которой первое устройство ввода является устройством (74) ввода символов в пользовательском мобильном терминале для ввода предварительно определенного пароля.

4. Система по п. 2, в которой первое устройство ввода дополнительно включает в себя устройство ввода символов в пользовательском мобильном терминале для ввода предварительно определенного пароля, чтобы выбирать одно из камеры и устройства ввода символов.

5. Система по п. 1, в которой преобразующее устройство считывает идентификационные битовые данные и адрес в идентификационной карте в ответ на ввод идентификационной информации, чтобы преобразовывать идентификационные битовые данные в аутентификационный идентификатор на основе адреса в идентификационной карте.

6. Система по п. 1, в которой

загруженное приложение включает в себя аутентификационный идентификатор пользователя, предварительно зарегистрированного на сервере, и

аутентификационное устройство сравнивает аутентификационный идентификатор, преобразованный преобразующим устройством, с аутентификационным идентификатором, содержащимся в приложении, для проведения аутентификации.

7. Система по п. 1, в которой аутентификационное устройство передает преобразованный аутентификационный идентификатор и номер пользователя на сервер, принимает результат, полученный посредством сравнения принятого аутентификационного идентификатора и номера пользователя с аутентификационным идентификатором и номером пользователя, зарегистрированными на сервере, и оценивает успешность аутентификации на основе указанного результата.

8. Система по п. 1, в которой кредитная информация, переданная от третьего передающего устройства, является кредитной информацией кредитной карточки, причем пользователь выбирает одну из кредитной информации из множества кредитных карточек, предварительно установленных и указанных на сетевой карточке.

9. Система по п. 1, в которой

расчетный блок имеет блок (86) уведомления о завершении транзакции для передачи на сервер уведомления о завершении транзакции, что исполнение расчета закончено, и

сервер имеет часть (8, 9) данных истории транзакций для записи и накопления уведомления о завершении транзакции, принятого от блока уведомления о завершении транзакции, в качестве информации истории расчета.

10. Система по п. 9, в которой часть данных истории транзакций имеет блок записи для записи информации истории расчета в часть (8) данных истории транзакций пользователя и часть (9) данных истории транзакций торговца, соответственно.

11. Система по п. 10, в которой информация истории расчета доступна посредством осуществления доступа к части данных истории транзакций пользователя из пользовательского мобильного терминала.

12. Система по п. 10, в которой информация истории расчета доступна посредством осуществления доступа к части данных истории транзакций торговца из терминала торговца.

13. Система по п. 9, в которой сервер имеет блок (87) уведомления для сообщения уведомления о завершении транзакции в пользовательский мобильный терминал, когда сервер принимает уведомление о завершении транзакции от терминала торговца, и пользовательский мобильный терминал имеет устройство (88) отображения расчета для отображения уведомления о завершении расчета, когда пользовательский мобильный терминал принимает уведомление о завершении расчета.

14. Система по п. 1, в которой пользовательский мобильный терминал является смартфоном.

15. Система по п. 1, в которой терминал торговца является смартфоном или персональным компьютером.

16. Система по п. 1, в которой расчетный блок может функционировать только после успешного выполнения аутентификации в аутентификационном устройстве.

17. Аутентификационное устройство в мобильном терминале пользователя, содержащее:

приложение, загруженное от управляющей компании, включающее в себя программу для исполнения аутентификации, идентификационные битовые данные и адреса в идентификационной карте для адресации множества позиций в идентификационных битовых данных; и

первое устройство ввода для ввода пароля;

при этом приложение преобразовывает идентификационные битовые данные в аутентификационный идентификатор на основе адресов в идентификационной карте в ответ на ввод пароля из первого устройства ввода.

18. Аутентификационное устройство по п. 17, дополнительно содержащее:

второе устройство ввода, включающее в себя камеру (4) для съемки идентификационной текстуры, изображенной на сетевой карточке, выпущенной управляющей компанией пользователю; и

запоминающее устройство (48, 49) для хранения идентификационных битовых данных, извлеченных из идентификационной текстуры,

при этом приложение преобразовывает идентификационные битовые данные, считанные из запоминающего устройства, в аутентификационный идентификатор на основе адресов в идентификационной карте для того, чтобы выбирать и использовать одно из первого и второго устройств ввода.

19. Способ аутентификации и расчета посредством использования мобильного терминала после того, как пользователь и торговец договорятся о товарах и цене, содержащий этапы, на которых:

пользовательским мобильным терминалом пользователя преобразовывают идентификационную информацию в аутентификационный идентификатор и передают номер пользователя и кредитную информацию на сервер, когда аутентификация выполнена успешно на основе аутентификационного идентификатора;

сервером сохраняют номер пользователя и кредитную информацию в запоминающем устройстве на сервере и переводят сервер в состояние ожидания;

после того, как номер пользователя упомянутого пользователя введен в терминал торговца упомянутого торговца, терминалом торговца передают введенный номер пользователя и номер торговца упомянутого торговца, зарегистрированного на сервере, на сервер;

сервером сравнивают номер пользователя и номер торговца, переданные из терминала торговца, с номером пользователя, сохраненным в запоминающем устройстве, и номером торговца, зарегистрированного на сервере, соответственно, и передают кредитную информацию в терминал торговца, если они соответствуют друг другу;

терминалом торговца исполняют обработку расчета на основе кредитной информации от сервера и сообщают серверу уведомление о завершении расчета; и

сервером регистрируют данные обработки расчета в части данных истории транзакций в качестве данных истории транзакции на основе уведомления о завершении расчета от терминала торговца.

20. Пользовательский мобильный терминал, в который с сервера управляющей компании загружено приложение, включающее в себя программу для аутентификации и адрес в идентификационной карте, при этом пользовательский мобильный терминал содержит:

устройство ввода для ввода идентификационной информации;

преобразующее устройство для создания аутентификационного идентификатора на основе идентификационной информации адреса в идентификационной карте;

аутентификационное устройство для исполнения операции аутентификации на основе аутентификационного идентификатора и программы и

передающее устройство для передачи номера пользователя, зарегистрированного на сервере управляющей компании, и кредитной информации для использования для расчета на сервер для исполнения транзакции по кредитной карточке.

21. Сервер управляющей компании, содержащий:

базу данных для регистрации информации о пользователе, включающей в себя идентификационные битовые данные, используемые для аутентификации, аутентификационный идентификатор, номер пользователя и кредитную информацию пользователя, и для регистрации информации о торговце, включающую в себя номер торговца;

аутентификационное устройство для исполнения персональной аутентификации пользователя, когда аутентификационное устройство принимает номер пользователя и аутентификационный идентификатор от пользовательского мобильного терминала;

первое передающее устройство для передачи результата персональной аутентификации в пользовательский мобильный терминал;

запоминающее устройство для временного хранения в себе номера пользователя и кредитной информации, принятых от пользовательского мобильного терминала, аутентифицированного аутентификационным устройством для перехода в состояние ожидания;

второе передающее устройство для передачи кредитной информации в терминал торговца, когда номер пользователя, принятый от пользовательского мобильного терминала, проверен и совпадает; и

часть данных истории транзакций для регистрации данных истории завершения транзакции во время приема уведомления о завершении транзакции от терминала торговца.

| СИСТЕМА И СПОСОБ АУТЕНТИФИКАЦИИ И ОСУЩЕСТВЛЕНИЯ ОПЛАТЫ С ИСПОЛЬЗОВАНИЕМ МОБИЛЬНОГО ТЕРМИНАЛА СВЯЗИ | 2005 |

|

RU2381557C2 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| US 7606560 B2, 20.10.2009. | |||

Авторы

Даты

2015-11-20—Публикация

2013-05-02—Подача