ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА СВЯЗАННЫЕ ЗАЯВКИ

[0001] Настоящая не являющаяся предварительной заявка испрашивает приоритет согласно §120 раздела 35 свода законов США Предварительной заявки на патент США №61/386432, поданной 24 сентября 2010 и названной "Method and System using Universal ID and Biometrics", которая полностью включена здесь посредством ссылки во всех отношениях.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

[0002] Ограниченный доступ к финансовым услугам представляет проблему для развивающихся рынков, которые стремятся к доверию своих клиентов. Например, некоторые рынки могут не иметь удобного доступа к банкам или банковским автоматам (автоматам ATM) для клиентов, чтобы управлять их финансами. Одним способом соглашения для размещения таких рынков является использование микроавтоматов ATM, которые обычно поддерживают дистанционное банковское обслуживание и могут быть расположены в различных местоположениях вне банков. Микроавтоматы ATM могут иметь способность считывания традиционных денежных и дебетовых карт, а также других портативных потребительских устройств.

[0003] В то время как микроавтоматы ATM могут предоставлять финансовые услуги, которые в ином случае могут не иметь доступа к финансовым учреждениям, есть некоторые недостатки. Одним из недостатков является недостаток надежной безопасности. Существует множество возможностей для мошенничества в системах микроавтоматов ATM, и обычно нет никаких высоконадежных систем для установления подлинности личности пользователя микро ATM на месте. Варианты осуществления настоящего изобретения адресованы на решение этих и других проблем.

КРАТКАЯ СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0004] Некоторые области реализуют системы идентификации, которые могут предоставить процесс для аутентификации жителей области. Примером этого является универсальная идентификация ("UID"), которая может быть выдана каждому жителю. Эта система идентификации может быть объединена или использована совместно с традиционными потоками процессов сети обработки платежей, чтобы дешево и эффективно использовать существующую коммерческую или правительственную систему для аутентификации пользователя. Использование системы идентификации может снизить затраты и риски, ассоциированные с электронными транзакциями. Системы идентификации могут использовать биометрические данные, такие как отпечатки пальцев, сканирование сетчатки глаза, чтобы снизить потенциальное мошенничество.

[0005] Раскрыты система универсального идентификатора (ID) и биометрических данных и способы работы. Способ включает в себя прием в сети обработки платежей сообщения запроса аутентификации, исходящего от пользователя. Сообщение запроса аутентификации может включать в себя первый идентификатор и второй идентификатор, где первый идентификатор может быть, например, банковским идентификационным номером (BIN), и второй идентификатор может включать в себя биометрические данные. Способ дополнительно включает в себя определение универсального идентификационного номера (UID) на основании первого идентификатора и посылку биометрических данных и UID в систему идентификации для определения, имеют ли биометрические данные и UID предварительно определенную корреляцию. Способ дополнительно включает в себя прием подтверждения аутентификации пользователя, если система идентификации определяет, что второй и третий идентификаторы имеют предварительно определенную корреляцию. В дополнительном варианте осуществления способ включает в себя прием запроса авторизации для обработки транзакции пользователя (например, дебетовой транзакции), если подтверждена аутентификация. Эти и другие варианты осуществления описаны более подробно ниже.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

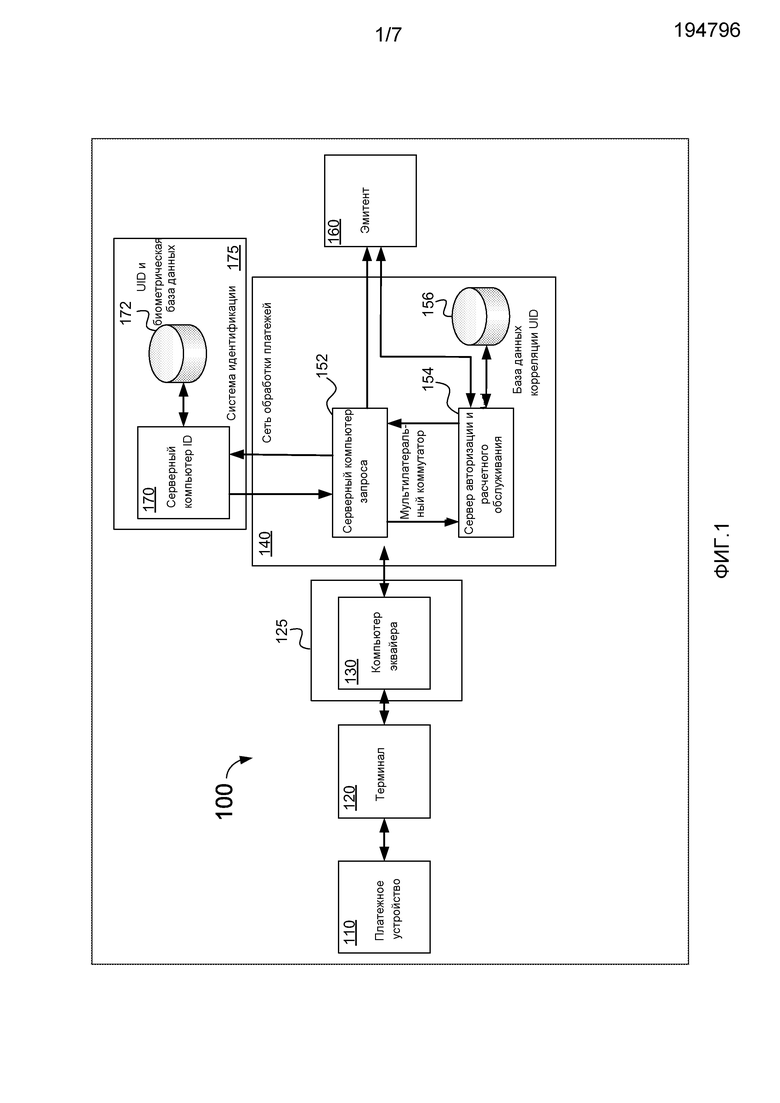

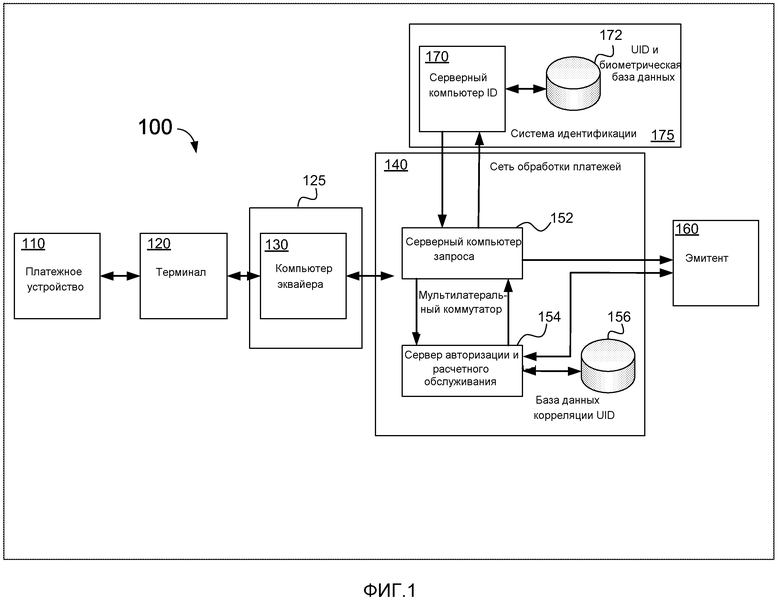

[0006] ФИГ. 1 является упрощенной блок-схемой системы универсального ID и биометрических данных в соответствии с одним вариантом осуществления настоящего изобретения.

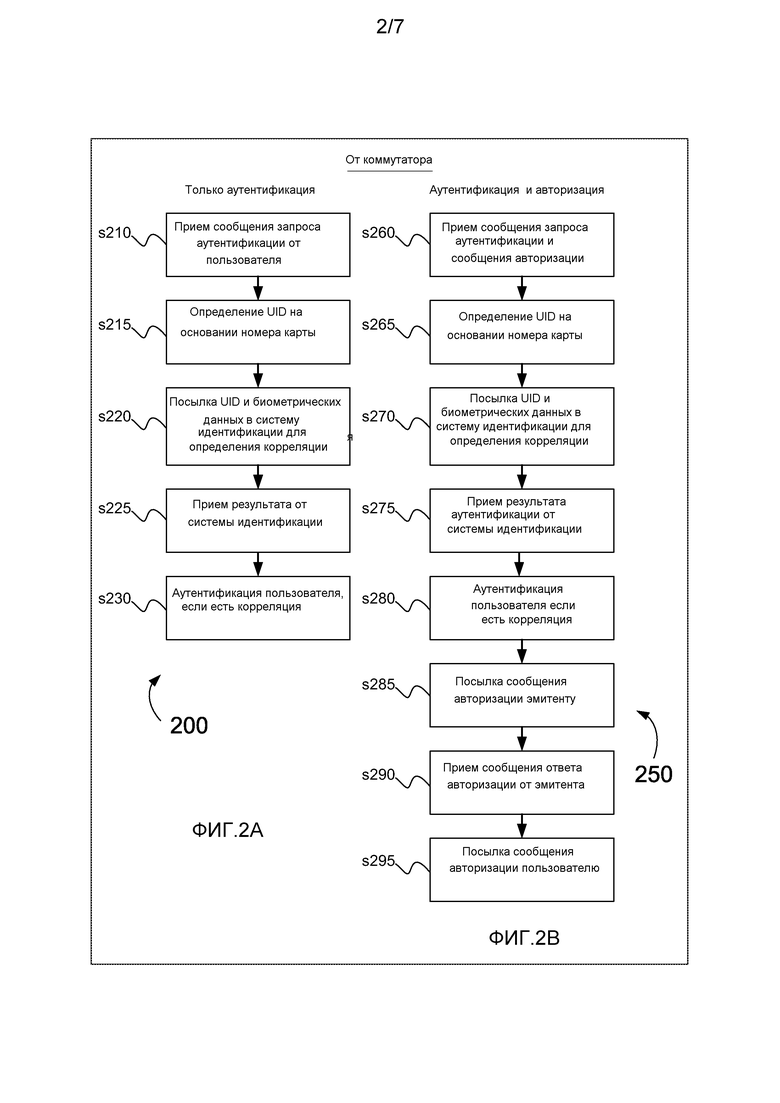

[0007] ФИГ. 2A является упрощенной блок-схемой, иллюстрирующей способ для аутентификации пользователя, в соответствии с вариантом осуществления настоящего изобретения.

[0008] ФИГ. 2B является упрощенной блок-схемой, иллюстрирующей способ для аутентификации и авторизации пользователя для финансовой транзакции, в соответствии с вариантом осуществления настоящего изобретения.

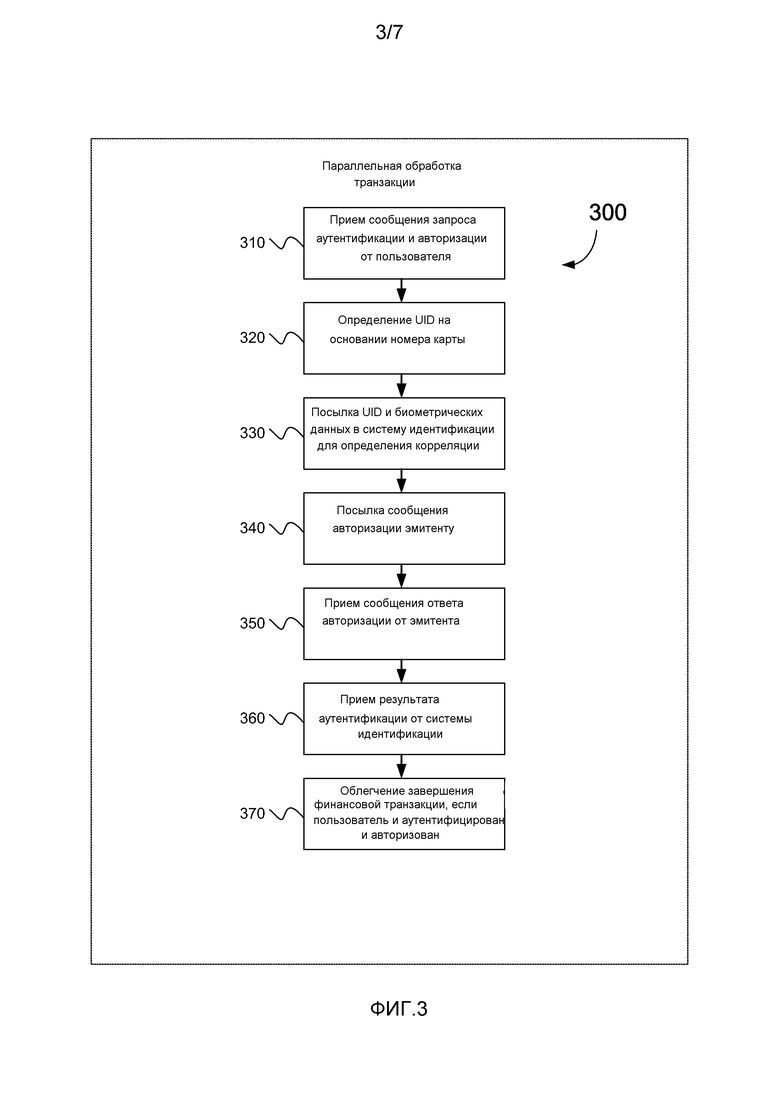

[0009] ФИГ. 3 является упрощенной блок-схемой, иллюстрирующей способ 300 для одновременной аутентификации и авторизации пользователя для финансовой транзакции, в соответствии с вариантом осуществления настоящего изобретения.

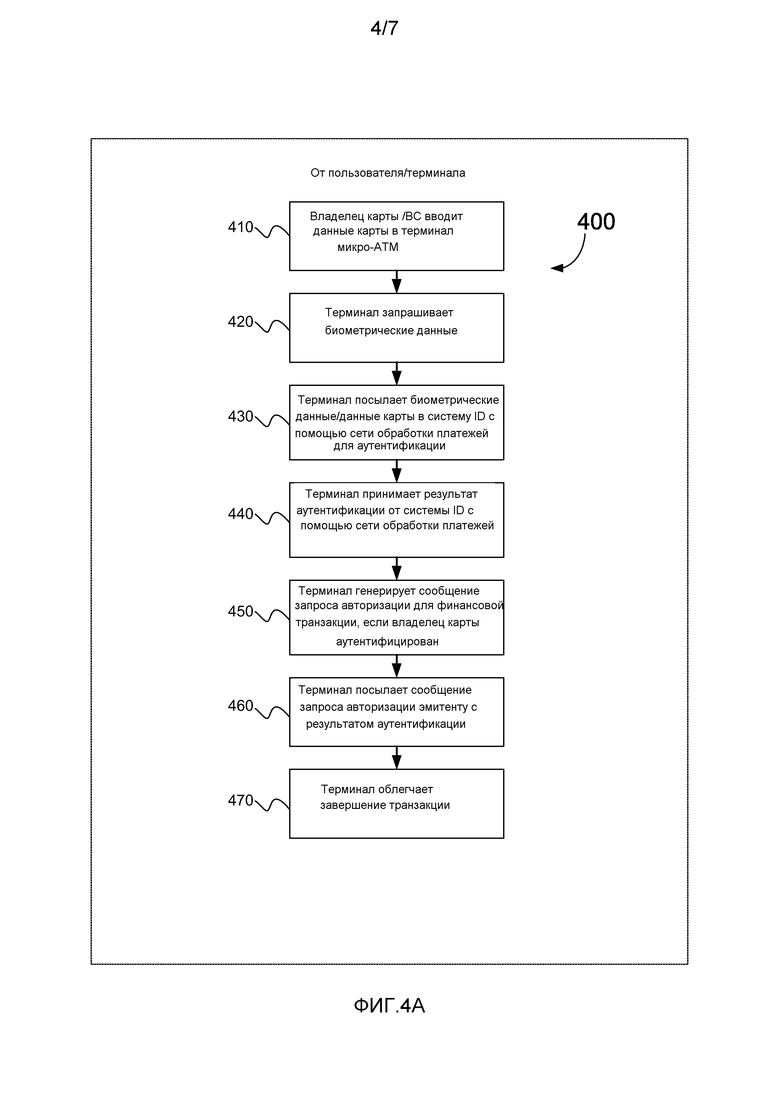

[0010] ФИГ. 4A является упрощенной блок-схемой, иллюстрирующей способ 400 для аутентификации и авторизации пользователя для финансовой транзакции в соответствии с вариантом осуществления настоящего изобретения.

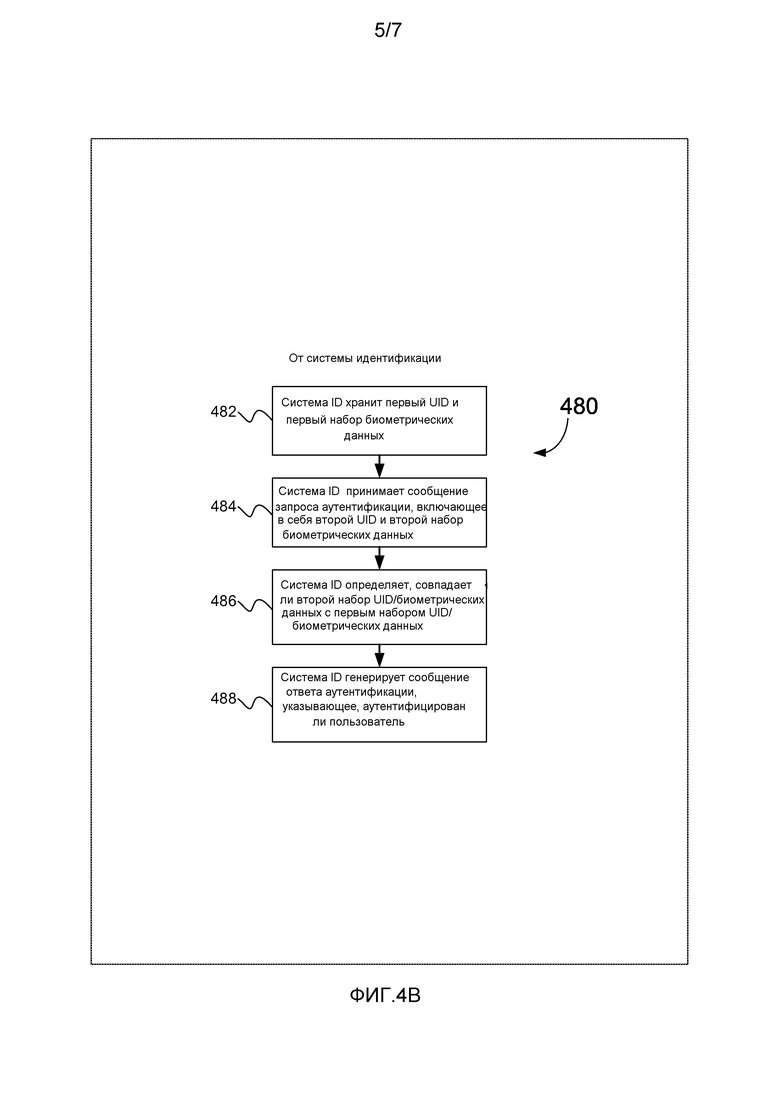

[0011] ФИГ. 4B является упрощенной блок-схемой, иллюстрирующей способ 480 для аутентификации пользователя, в соответствии с вариантом осуществления настоящего изобретения.

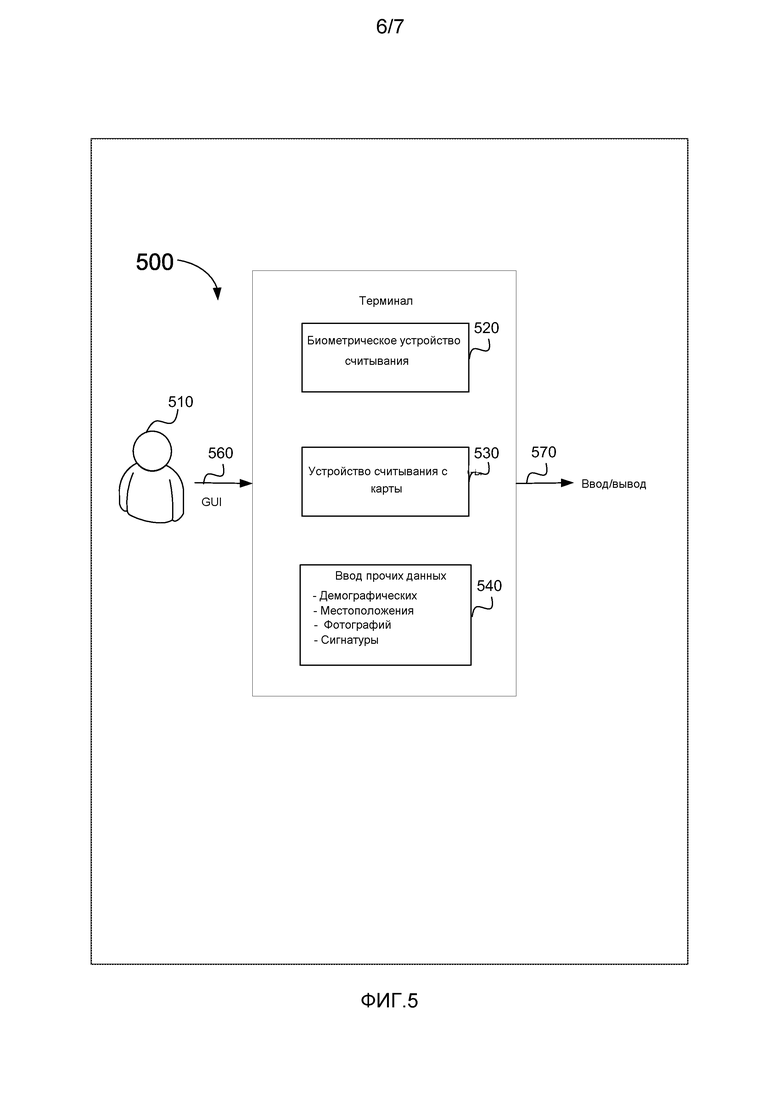

[0012] ФИГ. 5 является упрощенной блок-схемой терминала 120 в соответствии с одним вариантом осуществления настоящего изобретения.

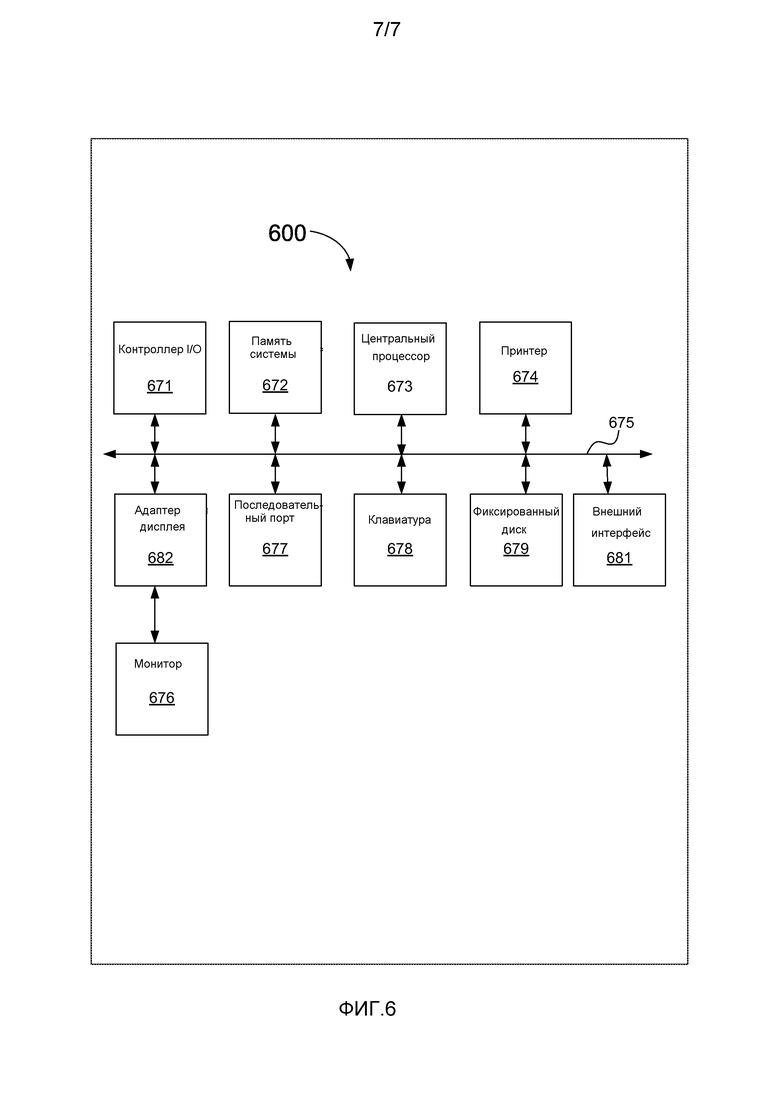

[0013] ФИГ. 6 является диаграммой компьютерного устройства в соответствии с примерным вариантом осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

[0014] Варианты осуществления настоящего изобретения в целом относятся к системам, архитектурам систем и способам для поддержания универсального ID и биометрических данных.

[0015] Некоторые варианты осуществления настоящего изобретения относятся как к авторизации, так и к аутентификации пользователя для выполнения транзакции со счетом. В некоторых вариантах осуществления процесс авторизации может относиться к обработке транзакции пользователя. Например, пользователь может вставить платежное устройство в терминал (например, банковский автомат или ATM) для выполнения финансовой транзакции. Дополнительно, пользователь вводит биометрические данные, которые могут включать в себя его отпечатки пальцев или сканированную сетчатку глаза. Аспект процесса авторизации заключается в определении, имеет ли пользователь достаточно много средств, чтобы завершить финансовую транзакцию. Аспект процесса аутентификации заключается в определении, что пользователь является тем, кем он утверждает.

[0016] В некоторых вариантах осуществления пользователь вставляет платежное устройство в терминал для получения доступа к средствам на своем счете в банке (запрос транзакции). Терминал приглашает пользователя ввести свои данные платежного устройства (например, идентификационный номер банка или "BIN") и биометрические данные (например, данные отпечатков пальцев). Терминал посылает BIN и биометрические данные наряду с запросом транзакции эквайеру (приобретающей стороне) (например, банку, ассоциированному с терминалом). Эквайер, в свою очередь, посылает BIN, биометрические данные и запрос транзакции в сеть обработки платежей (например, VisaNet (ТМ)). В варианте осуществления сеть обработки платежей определяет UID для пользователя на основании BIN. Сеть обработки платежей затем посылает UID и биометрические данные в систему идентификации для определения, соответствуют ли UID и биометрические данные UID и биометрическим данным, сохраненным в базе данных (то есть коррелируются ли пользовательские данные и данные, сохраненные с некоторой степенью точности). Если данные коррелируются, пользователь является аутентифицированным, и система идентификации посылает результат в сеть обработки платежей. Как только пользователь аутентифицирован, сеть обработки платежей посылает запрос транзакции эмитенту (выпускающей стороне) (то есть банку, который выпустил платежное устройство пользователя) для обработки запроса авторизации. Если пользователь имеет достаточно средств для выполнения запроса транзакции, эмитент выполняет транзакцию и посылает сообщение на терминал для доставки средств пользователю. Должно быть отмечено, что этот конкретный вариант осуществления является всего лишь одной из множества возможностей и перестановок процессов аутентификации и авторизации, как дополнительно описано ниже.

[0017] Перед рассмотрением конкретных вариантов осуществления настоящего изобретения может быть предоставлено дополнительное описание некоторых терминов для наилучшего понимания вариантов осуществления настоящего изобретения.

[0018] "Платежное устройство" может включать в себя любое подходящее устройство, способное производить платеж. Например, платежное устройство может включать в себя карту, включающую в себя кредитную карту, дебетовую карту, расходную карту, подарочную карту или любую их комбинацию.

[0019] "Сеть обработки платежей" (например, VisaNet (ТМ)). Сеть обработки платежей может включать в себя подсистемы обработки данных, сети и операции, используемые для поддержания и доставки услуг авторизации, услуг файла заблокированных банковских карт и клиринговых услуг, и услуг расчетного обслуживания. Примерная сеть обработки платежей может включать в себя VisaNet (ТМ). Сети обработки платежей, такие как VisaNet (ТМ), в состоянии обрабатывать транзакции кредитной карты, транзакции дебетовой карты и другие типы коммерческих транзакций. VisaNet (ТМ) в частности включает в себя систему VIP (систему интегрированных платежей VISA), которая обрабатывает запросы авторизации, и систему Base II, которая выполняет клиринговые услуги и услуги расчетного обслуживания.

[0020] "Сообщение запроса авторизации" может включать в себя запрос авторизации для проведения транзакции электронных платежей. Оно может дополнительно включать в себя идентификатор счета эмитента. Идентификатор счета эмитента может быть идентификатором счета платежной карты, ассоциированным с платежной картой. Сообщение запроса авторизации может запрашивать, чтобы эмитент платежной карты авторизовал транзакцию. Сообщение запроса авторизации в соответствии с вариантом осуществления настоящего изобретения может удовлетворять ISO 8583, который является стандартом для систем, которые обмениваются электронными операциями, выполненными владельцами кредитных карт, используя платежные карты.

[0021] "Сообщение ответа авторизации" может быть сообщением, которое включает в себя код авторизации, и обычно может производиться эмитентом. "Ответ транзакции" может быть сообщением ответа авторизации в некоторых вариантах осуществления изобретения.

[0022] "Сообщение запроса аутентификации" может быть сообщением, которое включает в себя информацию идентификации пользователя. Как правило, сообщение запроса аутентификации используется для выполнения функции безопасности, где система может определять, что пользователь является тем, кем он утверждает, на основании информации идентификации пользователя. Например, сообщение запроса аутентификации может включать в себя универсальные идентификационные данные (UID) и биометрические данные пользователя (например, отпечатки пальцев). В варианте осуществления система идентификации примет сообщение запроса аутентификации и сравнит UID и биометрические данные со вторым набором биометрических данных для определения, есть ли совпадения между этими двумя наборами данных (то есть корреляция в пределах предварительно определенной степени точности).

[0023] "Сообщение ответа аутентификации" может быть сообщением от системы идентификации, которая идентифицирует, аутентифицирован ли пользователь. Как правило, сообщение ответа аутентификации посылается от системы идентификации как в сеть обработки платежей так и эквайеру или эмитенту.

[0024] "Серверный компьютер" может быть мощным компьютером или кластером компьютеров. Например, серверный компьютер может быть большим универсальным компьютером, кластером миникомпьютеров или группой серверов, функционирующих в качестве блока (единицы). В одном примере серверный компьютер может быть сервером базы данных, подсоединенным к Web серверу.

[0025] "Терминал" (например терминал точки обслуживания (POS)) может быть любым подходящим устройством, сконфигурированным для обработки платежных транзакций, таких как транзакции кредитной карты или дебетовой карты, или транзакции электронного расчетного обслуживания, и может иметь оптические, электрические или магнитные считывающие устройства для считывания данных с других портативных потребительских устройств, таких как смарт-карты, устройство связки (цепочки) ключей, сотовые телефоны, платежные карты, карты безопасности, карты доступа и т.п.

[0026] Терминал "микро-АТМ" может быть устройством, которое используется бизнес корреспондентами (корреспондентами BC) для поставки основных банковских услуг пользователям и предоставления интерактивной, взаимодействующей, недорогой платежной платформы, чтобы обслуживать, в некоторых случаях, людей в не обычных местоположениях (например, сельских районах, областях с небольшим коммерческим развитием или без коммерческого развития и т.д.). Кроме того, микроавтоматы АТМ могут поддерживать дистанционное предоставление банковских услуг и могут быть расположены в различных не банковских местоположениях. В некоторых вариантах осуществления микро-АТМ может работать с системой универсального ID и биометрических данных. Микроавтоматы АТМ могут иметь способность считывания магнитных полос с традиционных кредитных карт и дебетовых карт, а также с портативных потребительских устройств.

[0027] "Бизнес корреспондент" или "ВС" может иметь контрактные отношения или долговое обязательство с финансовым учреждением или сетью обработки платежей.

[0028] "Эквайером" является бизнес-объект (например, коммерческий банк), который обычно имеет деловые отношения с продавцом и принимает некоторые или все транзакции от этого продавца.

[0029] "Эмитентом" является бизнес-объект, который выдает карту владельцу карты. Как правило, эмитентом является финансовое учреждение.

[0030] "Биометрические данные" включают в себя данные, которые могут быть использованы для уникальной идентификации человека на основании одной или более свойственных физических или поведенческих черт. Например, биометрические данные могут включать в себя данные отпечатков пальцев и данные сканирования сетчатки глаза. Дополнительные примеры биометрических данных включают в себя данные цифровой фотографии (например, данные распознавания лица), данные дезоксирибонуклеиновой кислоты (ДНК), данные отпечатка ладони, данные геометрии руки и данные распознавания радужной оболочки.

[0031] "Предварительно определенная корреляция", как описано в настоящем описании, может быть отношением между принятыми введенными данными и сохраненными данными. В контексте настоящего изобретения принятые введенные данные могут быть банковским идентификационным номером (BIN) и биометрическими данными от пользователя в соответствии с вариантом осуществления. Например, сохраненные данные могут быть предварительно сохраненным UID или BIN и биометрическими данными пользователя. Предварительно определенная корреляция может быть заранее установленным порогом, который идентифицирует или определяет то, сколько принятых введенных данных и заранее сохраненных введенных данных должно совпадать. Если принятые введенные данные и заранее сохраненные введенные данные совпадают в соответствии с предварительно определенным порогом или "корреляцией", то данные считаются совпадением. Например, отпечатки пальцев содержат определенное количество признаков идентификации. Если большое количество признаков идентификации отпечатков пальцев совпадают с сохраненными отпечатками пальцев, то вероятность, что отпечатки пальцев принадлежат одному и тому же человеку, может быть высокой. Аналогично, если мало признаков идентификации совпадают между этими двумя отпечатками пальцев, то вероятность, что они принадлежат одному человеку, является низкой. Установка соответствующего порога для гарантии приемлемого уровня точности должна быть оценена специалистом в данной области техники. Одним примером предварительно определенной корреляции может быть требованием конкретного количества совпадающих признаков между двумя отпечатками пальцев. В качестве иллюстрации, если совпадает более 70% признаков сохраненного изображения отпечатков пальцев и принятого изображения отпечатков пальцев, то принятый отпечаток пальцев и сохраненный отпечаток пальцев могут удовлетворять предварительно определенную корреляцию. Если это количество признаков сохраненного изображения отпечатков пальцев и принятого изображения отпечатков пальцев имеет менее 70% общих черт, то предварительно определенная корреляция не может быть удовлетворена. Это понятие может быть применено к другим биометрическим данным (например, сканированию сетчатки глаза). В контексте настоящего изобретения предварительно определенная корреляция может быть критерием совпадения между одним набором UID и биометрическими данными и вторым набором UID и биометрическими данными, как дополнительно описано ниже.

[0032] ФИГ. 1 является упрощенной блок-схемой системы 100 универсального ID и биометрических данных в соответствии с одним вариантом осуществления настоящего изобретения. Система 100 включает в себя платежное устройство 110, терминал 120, эквайер 125, сеть 140 обработки платежей, эмитент 160 и систему 175 идентификации. Эквайер дополнительно включает в себя компьютер 130 эквайера. Сеть 140 обработки платежей включает в себя базу данных 156 корреляции UID, серверный компьютер 152 запроса и сервер 154 авторизации и расчетного обслуживания. Система 175 идентификации включает в себя серверный компьютер 170 идентификации ("ID") и базу данных 172 универсальной идентификации ("UID") и биометрических данных. В некоторых вариантах осуществления сеть 140 обработки платежей называется мультилатеральным коммутатором. В дополнительных вариантах осуществления база данных 156 корреляции UID может быть физически расположена вне сети 140 обработки платежей (не показана).

[0033] В варианте осуществления платежное устройство 110 находится в электронной связи с терминалом 120. Платежное устройство 110 может включать в себя кредитную карту, дебетовую карту, расходную карту, подарочную карту, безналичный перевод, дорожный чек, приказ о денежном переводе или любую их комбинацию. В других вариантах осуществления платежное устройство может быть использовано совместно с транзакциями валюты или баллами (например, баллами, накопленными в конкретном приложении программного обеспечения). Альтернативно, платежное устройство может быть персональным цифровым ассистентом ("PDA"), мобильным сотовым телефоном или подобным. В дополнительных вариантах осуществления платежное устройство может быть беспроводным устройством, бесконтактным устройством, магнитным устройством или другим типом платежного устройства, которое должно быть известно и оценено специалистом в данной области техники с выгодой для настоящего описания. В дополнительных вариантах осуществления нет необходимости в платежном устройстве 110. Например, BIN или другая информация идентификации могут быть выданы посредством другого средства (например, цифрового кошелька).

[0034] Терминал 120 сконфигурирован для того, чтобы быть в электронной связи с платежным устройством 110 и компьютером 130 эквайера. В одном варианте осуществления терминалом 120 является банковский микроавтомат ("АТМ"). Микроавтоматы позволяют клиентам выполнять финансовые транзакции посредством сбора и использования различных форм идентификации, включающих в себя UID пользователя, биометрические данные пользователя или банковский идентификационный номер ("BIN"). Эти UID, биометрические данные, BIN и другие данные идентификации могут называться идентификаторами. В варианте осуществления терминал 120 имеет способность считывания магнитной полосы с обычной кредитной/дебетовой карты (например, BIN) или подобного портативного потребительского устройства, такого как мобильный телефон, как описано выше.

[0035] В некоторых вариантах осуществления "первый идентификатор" может быть любым подходящим типом информации о счете, которая может быть использована для идентификации счета или человека, ассоциированного с этим счетом. Примеры первых идентификаторов могут включать в себя BIN (банковский идентификационный номер), CVV (значение проверки подлинности карты), дату истечения, телефонный номер, адрес и т.д. Кроме того, в некоторых вариантах осуществления "второй идентификатор" может включать в себя любые подходящие биометрические данные. "Третий идентификатор" может включать в себя UID или универсальный ID, такой как номер социального страхования, номер водительских прав, номер паспорта и т.д. Такие универсальные идентификаторы, в общем, распознаются правительством, и они могут уникально идентифицировать человека вне финансового сектора. Биометрические данные пользователя могут включать в себя данные отпечатков пальцев, данные сканирования сетчатки глаза, данные цифровой фотографии (например, данные распознавания лица), данные ДНК, данные отпечатка ладони, данные геометрии руки, данные распознавания радужной оболочки или другой подобный биометрический идентификатор, который должен быть оценен специалистами в данной области техники с выгодой для настоящего раскрытия.

[0036] В варианте осуществления банковские микроавтоматы применяются банками как непосредственно, так и через поставщиков услуг. В другом варианте осуществления терминал 120 микро-ATM может управляться человеком или бизнес-корреспондентом ("ВС"). ВС может иметь контрактные отношения или долговое обязательство с сетью 140 обработки платежей (например, VisaNet (ТМ)) или может быть назначен банком для предоставления доступа к банковским услугам, используя микро-ATM, включающим в себя, но не ограниченных, прием депозитов, выдачу наличных при снятии, обработку передачи денежных средств и ответ на запросы баланса. В варианте осуществления терминал 120 микро-ATM сконфигурирован для передачи UID, BIN, биометрических данных и т.д. на компьютер 130 эквайера для дополнительной обработки.

[0037] Компьютер 130 эквайера является одним компонентом эквайера 125 (то есть банка-эквайера) в соответствии с вариантом осуществления изобретения. Эквайер 125 является объектом, с которым ВС имеет контрактные отношения. Эквайер 125 может действовать в качестве объекта анализа биометрических данных. Компьютер 130 эквайера может быть сконфигурирован для передачи идентификации (например, UID, BIN, биометрических данных и т.д.) и финансовой информации в сеть 140 обработки платежей. В некоторых вариантах осуществления нет необходимости в наличии эквайера 125 в системе 100 универсального ID и биометрических данных для передачи финансовых данных и данных идентификации пользователя в сеть 140 обработки платежей. В дополнительных вариантах осуществления компьютер 130 эквайера сконфигурирован для передачи финансовых данных и данных идентификации пользователя непосредственно на серверный компьютер 170 ID, как дополнительно рассмотрено ниже со ссылками на фиг. 2B. В одном неограничивающем примере банк-эквайер 125 может дополнительно проверять полномочия пользователя по списку просмотра, чтобы предотвратить мошенничество и схемы отмывания денег, как должно быть оценено специалистом в данной области техники.

[0038] Различные компоненты сети 140 обработки платежей сконфигурированы для корреляции BIN с номером UID, передачи номера UID и биометрических данных ("данных аутентификации") на серверный компьютер 170 ID, чтобы аутентифицировать пользователя, связаться с эмитентом 160, чтобы реализовать или "авторизовать" транзакцию, и передачи результатов авторизации и аутентификации обратно пользователю по терминалу 120, в зависимости от типа и тактирования транзакции. В одном варианте осуществления сетью 140 обработки платежей является VisaNet (ТМ), где внутренняя обработка VISA (VIP) выполняет различные функции сети 140 обработки платежей или функции мультилатеральной коммутации, описанные в настоящем описании.

[0039] В одном варианте осуществления сервер 154 авторизации и расчетного обслуживания ("сервер авторизации") выполняет функции авторизации платежа, как будет описано со ссылками на фиг. 2B. Сервер 154 авторизации дополнительно сконфигурирован для определения UID пользователя на основании BIN, введенного в терминал 120. Сервер авторизации запрашивает базу данных 156 корреляции UID, чтобы возвратить UID, ассоциированную с BIN пользователя. В варианте осуществления база данных 156 корреляции UID сконфигурирована для отображения платежного устройства пользователя в UID. База данных 156 корреляции UID может быть расположена в сети 140 обработки платежей. В другом варианте осуществления база данных 156 корреляции UID расположена в облачном сервере (не показан). Сервер 154 авторизации дополнительно сконфигурирован для посылки и приема данных авторизации эмитенту 160.

[0040] В варианте осуществления серверный компьютер 152 запроса сконфигурирован для запроса серверного компьютера 170 ID для аутентификации пользователя на основании номера UID пользователя и биометрических данных (данных аутентификации). Серверный компьютер 152 запроса может быть сконфигурирован для форматирования запроса аутентификации во множестве протоколов связи. Например, сообщение запроса и сообщение ответа (запрос аутентификации) могут быть на расширяемом языке разметки (XML), в гипертекстовом транспортном протоколе (HTTPS) или другом протоколе передачи, известном специалистам в данной области техники. Альтернативно, серверный компьютер 152 запроса может быть прокси-компьютером веб-службы UID. Кроме того, данные аутентификации могут включать в себя демографическую информацию или другую информацию идентификации пользователя, которая должна быть известна и оценена специалистом в данной области техники.

[0041] Серверный компьютер 170 ID системы 175 идентификации сконфигурирован для приема и сравнения UID и биометрических данных от сети 140 обработки платежей с пользовательской UID и биометрическими данными, сохраненными в UID и биометрической базе данных 172, для определения, есть ли совпадения. Серверный компьютер 170 ID может управляться независимым объектом, отдельным от сети 140 обработки платежей. В варианте осуществления система 175 идентификации управляется посредством правительственного объекта. Правительственный объект может регистрировать пользователя в системе 175 идентификации перед транзакцией для сбора информации идентификации, такой как биометрические данные. Одним преимуществом использования независимого объекта (например, правительственного объекта) для установления подлинности личности пользователя является предоставление большей безопасности как пользователю, так и эмитенту 160, таким образом, уменьшая случаи мошенничества. В некоторых вариантах осуществления серверный компьютер 170 ID может принимать данные аутентификации пользователя (UID и биометрические данные) непосредственно от терминала 120, эквайера 125 и эмитента 160. База данных 172 UID и биометрических данных располагается в системе 175 идентификации. В другом варианте осуществления база данных 172 UID и биометрических данных располагается в облачном сервере (не показан). В некоторых вариантах осуществления номер социального страхования (SSN) пользователя может быть использован вместо или в комбинации с UID. Кроме того, необходимо понимать, что различные варианты осуществления, описанные в настоящем описании, могут быть изменены, чтобы включать в себя SSN пользователя в качестве идентификатора пользователя.

[0042] В одном варианте осуществления эмитент 160 сконфигурирован для приема данных авторизации от сервера 154 авторизации. Эмитент 160 принимает данные аутентификации от серверного компьютера 152 запроса и определяет, авторизован ли пользователь для выполнения заданной финансовой транзакции (например, вклад/снятие денежных средств, денежный перевод, запрос баланса) на основании того, был ли пользователь аутентифицирован системой 175 идентификации. Если система 175 идентификации аутентифицирует пользователя (то есть UID и биометрические данные совпадают с пользователем), эмитент 160 авторизует финансовую транзакцию. В других вариантах осуществления эмитент 160 может принимать во внимание другие факторы дополнительно к аутентификации при определении, авторизовать ли финансовую транзакцию. Например, может быть использовано географическое местоположение пользователя, сумма транзакции, история транзакций или другие показатели, как должно быть оценено специалистом в данной области техники с выгодой для настоящего раскрытия. В другом варианте осуществления система 175 идентификации может принимать во внимание другие факторы, описанные выше (например, географическое местоположение, сумму транзакции, историю транзакций и т.д.) при определении, аутентифицирован ли пользователь.

[0043] Для иллюстрации одного варианта осуществления работы системы 100 сеть 140 обработки платежей может принимать сообщение запроса аутентификации, исходящее от пользователя, сообщение запроса аутентификации, включающее в себя первый идентификатор (например, BIN) и биометрический идентификатор. Сеть 140 обработки платежей может быть сконфигурирована для определения третьего идентификатора (например, UID) на основании первого идентификатора. Сеть 140 обработки платежей сконфигурирована для посылки второго и третьего идентификаторов на первый серверный компьютер 170 системы 175 идентификации для определения, имеет ли второй и третий идентификаторы предварительно определенную корреляцию. Сеть 140 обработки платежей дополнительно сконфигурирована для приема подтверждения от первого сервера 170, что пользователь аутентифицирован, если система идентификации определяет, что второй и тритий идентификаторы имеют предварительно определенную корреляцию.

[0044] Для иллюстрации аспекта системы 175 идентификации некоторые варианты осуществления могут выполнять способ, включающий в себя сохранение первого идентификатора и первого набора биометрических данных в базе данных и прием сообщения запроса аутентификации от первого сервера, где сообщение запроса аутентификации включает в себя второй идентификатор и второй набор биометрических данных. Способ дополнительно включает в себя определение, совпадают ли второй идентификатор и второй набор биометрических данных с первым идентификатором и первым набором биометрических данных, в соответствии с предварительно определенным порогом, и генерирует сообщение ответа аутентификации, указывающее, совпадают ли первый и второй набор биометрических данных, в соответствии с предварительно определенным порогом. В дополнительных вариантах осуществления система 175 идентификации посылает сообщение ответа аутентификации на первый сервер.

[0045] ФИГ. 2A является упрощенной блок-схемой, иллюстрирующей способ 200 для аутентификации пользователя, в соответствии с вариантом осуществления настоящего изобретения. Способ 200 выполняется посредством обработки логики, которая может содержать аппаратное обеспечение (схему, специализированную логику и т.д.), программное обеспечение (такое, которое работает в вычислительной системе общего назначения или на специализированной машине), программно-аппаратное обеспечение (встроенное программное обеспечение) или любую их комбинацию. В одном варианте осуществления способ 200 выполняется посредством серверного компьютера 152 запроса на ФИГ. 1. В другом варианте осуществления способ 200 выполняется посредством сети 140 обработки платежей и различными компонентами в ней.

[0046] Ссылаясь на ФИГ. 2A, способ 200 включает в себя серверный компьютер 152 запроса, принимающий сообщение запроса аутентификации от пользователя посредством терминала 120, и компьютер 130 эквайера (этап s210). В соответствии с вариантом осуществления, сообщение запроса аутентификации включает в себя номер банковской карты пользователя (или другой идентификатор счета) и биометрические данные (например, данные отпечатков пальцев, данные сканирования сетчатки глаза и т.д.). В других вариантах осуществления сообщение запроса аутентификации может включать в себя демографические данные, географические данные или другие данные, относящиеся к аутентификации пользователя, как должно быть оценено специалистом в данной области техники с выгодой для настоящего раскрытия.

[0047] На этапе s215 серверный компьютер 152 запроса определяет UID пользователя посредством запроса базы данных 156 корреляции UID, чтобы возвратить UID, ассоциированную с банковской картой пользователя или BIN. Как только UID пользователя определена, серверный компьютер 152 запроса посылает сообщение запроса аутентификации, включающее в себя UID пользователя и биометрические данные, на серверный компьютер 170 ID для определения, имеется ли предварительно определенная корреляция (этап s220) между UID, биометрическими данными и пользователем. Серверный компьютер 170 ID выполняет корреляцию посредством сравнения пользовательских данных (UID и биометрических данных) с данными в базе данных 172 UID и биометрических данных. База данных 172 UID и биометрических данных обычно имеет предварительно существующую базу данных, содержащую UID и биометрическую информацию для предполагаемых пользователей системы 100. Серверный компьютер 152 запроса принимает результат (то есть сообщение ответа аутентификации) от серверного компьютера 170 ID системы 175 идентификации (этап s225), и аутентифицирует пользователя, если есть предварительно определенная корреляция между UID и биометрическими данными (этап s230). В некоторых вариантах осуществления сеть 140 обработки платежей может иметь другие серверные компьютеры и системы, которые посылают запросы аутентификации в систему 175 идентификации. В дополнительных вариантах осуществления серверный компьютер 152 запроса может принимать во внимание другие факторы дополнительно к результату аутентификации, принятому от системы 175 идентификации, чтобы определить, аутентифицирован ли пользователь, как описано выше. В некоторых вариантах осуществления BIN или кредитная карта пользователя могут называться первым идентификатором, биометрические данные могут называться вторым идентификатором, и UID может называться третьим идентификатором.

[0048] Должно быть оценено, что конкретные этапы, проиллюстрированные на ФИГ. 2A, предоставляют конкретный способ аутентификации пользователя в системе 100, в соответствии с вариантом осуществления настоящего изобретения. Другие последовательности этапов могут также быть выполнены в соответствии с альтернативными вариантами осуществления. Например, альтернативные варианты осуществления настоящего изобретения могут выполнять этапы, описанные в общих чертах выше, в отличном порядке. Кроме того, индивидуальные этапы, иллюстрированные на ФИГ. 2A, могут включать в себя множественные подэтапы, которые могут быть выполнены в различных последовательностях в качестве подходящих индивидуальному этапу. Кроме того, дополнительные этапы могут быть добавлены или удалены в зависимости от конкретных приложений. Специалист в данной области техники распознает и оценит множество изменений, модификаций и альтернатив способа 200.

[0049] ФИГ. 2B является упрощенной блок-схемой, иллюстрирующей способ 250 для аутентификации и авторизации пользователя для финансовой транзакции, в соответствии с вариантом осуществления настоящего изобретения. Способ 250 выполняется посредством логики обработки, которая может содержать аппаратное обеспечение (схему, специализированную логику и т.д.), программное обеспечение (такое, которое работает в вычислительной системе общего назначения или на специализированной машине), программно-аппаратное обеспечение (встроенное программное обеспечение) или любую их комбинацию. В одном варианте осуществления способ 250 выполняется посредством серверного компьютера 152 запроса на ФИГ. 1. В другом варианте осуществления способ 250 выполняется посредством сети 140 обработки платежей и различных компонентов в ней.

[0050] Ссылаясь на ФИГ. 2B, способ 250 включает в себя серверный компьютер 152 запроса, принимающий сообщение запроса аутентификации и сообщение запроса авторизации от пользователя посредством терминала 120, и компьютер 130 эквайера (этап s260). Сообщение запроса аутентификации включает в себя номер банковской карты пользователя и биометрические данные (например, данные отпечатков пальцев, данные сканирования сетчатки глаза и т.д.). В других вариантах осуществления сообщение запроса аутентификации может включать в себя демографические данные, географические данные или другие данные, относящиеся к аутентификации пользователя, как должно быть оценено специалистом в данной области техники с выгодой для настоящего раскрытия. В альтернативном варианте осуществления система 100 не имеет эквайера 125 или компьютера 130 эквайера.

[0051] На этапе s265 серверный компьютер 152 запроса определяет UID пользователя посредством запроса базы данных 156 корреляции UID, чтобы возвратить UID, ассоциированную с банковской картой пользователя или BIN. Как только UID пользователя определена, серверный компьютер 152 запроса посылает запрос аутентификации, включающий в себя UID пользователя и биометрические данные, на серверный компьютер 170 ID для определения, есть ли предварительно определенная корреляция (этап s270) между UID, биометрическими данными и пользователем. Серверный компьютер 170 ID выполняет корреляцию посредством сравнения пользовательских данных (UID и биометрических данных) с данными в базе данных 172 UID и биометрических данных. Серверный компьютер 152 запроса принимает результат (то есть сообщение ответа аутентификации) от серверного компьютера 170 ID системы 175 идентификации (этап s275) и аутентифицирует пользователя, если есть корреляция между UID и биометрическими данными (этап s280). В некоторых вариантах осуществления сеть 140 обработки платежей может иметь другие серверы и системы, которые посылают запросы аутентификации в систему 175 идентификации. В дополнительных вариантах осуществления серверный компьютер 152 запроса может принимать во внимание другие факторы дополнительно к результату аутентификации, принятому от системы 175 идентификации, чтобы определить, аутентифицирован ли пользователь, как описано выше. В варианте осуществления BIN пользователя, номер кредитной карты, биометрические данные и т.п. могут называться идентификаторами. В одном неограничивающем примере номер кредитной карты пользователя является первым идентификатором, биометрические данные являются вторым идентификатором, и UID является третьим идентификатором.

[0052] На этапе s285 сеть 140 обработки платежей запрашивает аутентификацию для транзакции от эмитента 160. В некоторых вариантах осуществления сообщение запроса аутентификации может исходить от серверного компьютера 152 запроса, сервера 154 авторизации и расчетного обслуживания или другого сервера или системы в сети 140 обработки платежей. Как описано выше, сообщение запроса авторизации может включать в себя данные финансовой транзакции. В одном варианте осуществления сообщение запроса аутентификации находится в форме сообщения запроса авторизации. Другими словами, пользователь посылает сообщение запроса авторизации, которое включает в себя информацию аутентификации, закодированную в нем (то есть данные аутентификации включены в сообщение запроса авторизации). Например, сообщение запроса авторизации может включать в себя данные транзакции, такие как информация, полученная от платежного устройства (например, идентификатор счета), данные терминала, сумма транзакции, а также данные аутентификации, которые могут быть добавлены в него. В соответствии с некоторыми вариантами осуществления данные аутентификации (например, BIN и биометрические данные) хранятся в одной или более областях или полях данных в сообщении запроса авторизации. В других вариантах осуществления данные аутентификации могут предварительно добавляться или прибавляться к сообщению запроса авторизации. Кроме того, данные аутентификации могут быть зашифрованы динамически, или шифрование может быть добавлено промежуточными системами (например, эквайером). В некоторых вариантах осуществления сеть 140 обработки платежей извлекает сообщение запроса авторизации из сообщения запроса авторизации и посылает информацию аутентификации (например, UID и биометрические данные) на серверный компьютер 170 ID, как описано выше.

[0053] На этапе s290 сеть 140 обработки платежей принимает ответ авторизации от эмитента 160. В варианте осуществления сеть 140 обработки платежей принимает отрицательный ответ авторизации, если эмитент 160 определяет, что пользователь не аутентифицирован, как описано выше со ссылками на этапы s270-s275. В некоторых вариантах осуществления пользователь не может быть аутентифицирован, если UID пользователя и биометрические данные не коррелированы. В других вариантах осуществления другие критерии могут быть рассмотрены при определении, аутентифицирован ли пользователь, дополнительно к UID пользователя и биометрическим данным, таким как географическая информация, баланс на счете, история счета и другие параметры, которые должны быть известны и оценены специалистом в данной области техники с выгодой для настоящего раскрытия. В дополнительных вариантах осуществления сеть 140 обработки платежей принимает положительный ответ авторизации, если пользователь аутентифицирован и проверен для конкретной финансовой транзакции. Например, если пользователь попытается снять сто долларов со счета с балансом в десять долларов, то авторизация будет неудачной, несмотря на достоверную аутентификацию.

[0054] На этапе s295 сеть 140 обработки платежей посылает результат авторизации пользователю. В варианте осуществления система 100 запрашивает авторизацию в терминале 120 перед обработкой транзакции, инициированной пользователем (например, финансовой транзакции). В других вариантах осуществления система 100 может обрабатывать финансовую транзакцию после того, как сеть 140 обработки платежей примет как положительную аутентификацию, так и информацию авторизации. Дополнительно в варианте осуществления система 100 обрабатывает финансовую транзакцию после того, как эмитент 160 примет как положительную аутентификацию, так и информацию авторизации.

[0055] Должно быть оценено, что конкретные этапы, иллюстрированные на ФИГ. 2B, предоставляют конкретный способ аутентификации пользователя в системе 100 в соответствии с вариантом осуществления настоящего изобретения. Другие последовательности этапов могут также быть выполнены в соответствии с альтернативными вариантами осуществления. Например, альтернативные варианты осуществления настоящего изобретения могут выполнять этапы, описанные в общих чертах выше, в отличном порядке. Кроме того, индивидуальные этапы, иллюстрированные на ФИГ. 2B, могут включать в себя множественные подэтапы, которые могут быть выполнены в различных последовательностях в качестве подходящего к индивидуальному этапу. Кроме того, дополнительные этапы могут быть добавлены или удалены в зависимости от конкретных приложений. Специалист в данной области техники распознает и оценит множество изменений, модификаций и альтернатив для способа 250.

[0056] ФИГ. 3 является упрощенной блок-схемой, иллюстрирующей способ 300 для одновременной аутентификации и авторизации пользователя для финансовой транзакции, в соответствии с вариантом осуществления настоящего изобретения. Способ 300 выполняется посредством логики обработки, которая может содержать аппаратное обеспечение (схему, специализированную логику и т.д.), программное обеспечение (такое, которое работает в вычислительной системе общего назначения или на специализированной машине), программно-аппаратное обеспечение (встроенное программное обеспечение) или любую их комбинацию. В одном варианте осуществления способ 300 выполняется посредством серверного компьютера 152 запроса на ФИГ. 1. В другом варианте осуществления способ 300 выполняется посредством сети 140 обработки платежей и различных компонентов в ней.

[0057] Ссылаясь на ФИГ. 3, способ 300 включает в себя серверный компьютер 152 запроса, принимающий сообщение запроса аутентификации и сообщение запроса авторизации от пользователя посредством терминала 120, и компьютер 130 эквайера терминала 125 (этап s310). Сообщение запроса аутентификации включает в себя номер банковской карты пользователя и биометрические данные (например, данные отпечатков пальцев, данные сканирования сетчатки глаза и т.д.). В других вариантах осуществления сообщение запроса аутентификации может включать в себя демографические данные, географические данные или другие данные, относящиеся к аутентификации пользователя, как оценено специалистом в данной области техники с выгодой для настоящего раскрытия. В альтернативном варианте осуществления система 100 не имеет эквайера 125 или компьютера 130 эквайера.

[0058] На этапе s320 серверный компьютер 152 запроса определяет UID пользователя посредством запроса базы данных 156 корреляции UID, чтобы возвратить UID, ассоциированную с банковской картой пользователя или BIN. Как только UID пользователя определена, серверный компьютер 152 запроса посылает запрос аутентификации, включающий в себя UID пользователя и биометрические данные на серверный компьютер 170 ID для определения, есть ли предварительно определенная корреляция (этап s330) между UID, биометрическими данными и пользователем, как описано выше со ссылками на ФИГ. 2B.

[0059] На этапе s340 сеть 140 обработки платежей продолжает процесс запроса авторизации транзакции и посылает сообщение запроса авторизации эмитенту 160. В некоторых вариантах осуществления запрос авторизации может исходить от терминала 120, а также серверного компьютера 152 запроса, сервера 154 авторизации и расчетного обслуживания или другого сервера или системы в сети 140 обработки платежей. В одном варианте осуществления сообщение запроса авторизации и сообщение запроса аутентификации посылаются или представляются посредством сети 140 обработки платежей одновременно. Вместо того, чтобы ожидать сообщения ответа аутентификации от системы 175 идентификации до посылки сообщения запроса авторизации эмитенту 160, сеть 140 обработки платежей может посылать оба сообщения запроса в систему 175 идентификации и эмитенту 160 параллельно, чтобы сократить общее время транзакции. Сеть 140 обработки платежей может принимать сообщения ответа как от системы 175 идентификации, так и от эмитента 160. Эмитент 160 может генерировать единственное сообщение ответа авторизации, которое посылается на терминал 120 с помощью компьютера 125 эквайера. Сообщение ответа авторизации может содержать индикацию, авторизована ли операция, и может также опционально содержать результат процесса аутентификации.

[0060] Иллюстративно, в одном варианте осуществления система 175 идентификации может выполнять различные функции аутентификации относительно медленно по сравнению с процессом авторизации, таким образом, становясь "узким местом" в общей транзакции. Чтобы помочь уменьшить более длинную задержку, ассоциированную с процессом аутентификации, сеть 140 обработки платежей посылает сообщение запроса авторизации эмитенту 160 до приема сообщения ответа аутентификации с результатом аутентификации от системы 175 идентификации. В результате сообщения запроса авторизации и аутентификации обрабатываются параллельно. Другими словами, сеть 140 обработки платежей посылает данные финансовой транзакции (то есть запрос авторизации) эмитенту 160, по сути, в одно и то же время (то есть одновременно), как UID и биометрические данные посылаются в систему 175 идентификации для аутентификации. В альтернативном варианте осуществления запрос аутентификации посылается в систему 175 идентификации до того, как будет послан запрос авторизации эмитенту 160. В другом варианте осуществления запрос авторизации посылается эмитенту 160 до того, как будет послан запрос аутентификации в систему 175 идентификации.

[0061] На этапе s350 сеть 140 обработки платежей принимает сообщение ответа авторизации, включающее в себя результат авторизации, от эмитента 160. В некоторых вариантах осуществления сеть 140 обработки платежей может принять сообщение ответа авторизации, включающее в себя результат авторизации, от эмитента 160 до приема сообщения ответа аутентификации с результатом аутентификации от системы 175 идентификации (этап s360). В других вариантах осуществления сеть 140 обработки платежей может принять сообщение ответа авторизации с результатом авторизации от эмитента 160 после приема сообщения ответа аутентификации с результатом аутентификации.

[0062] На этапе s370 сеть 140 обработки платежей завершает финансовую транзакцию, если пользователь аутентифицирован посредством системы 175 идентификации, и операция авторизована посредством эмитента 160. В альтернативных вариантах осуществления другие компоненты (то есть эквайер 125, терминал 120 и эмитент 160) в системе 100 могут посылать данные аутентификации в систему 175 идентификации вместо сети 140 обработки платежей. Аналогично, другие компоненты могут обрабатывать запросы авторизации и аутентификации параллельно, как описано выше, и все различные перестановки, описанные в настоящем описании.

[0063] Должно быть оценено, что конкретные этапы, иллюстрированные на ФИГ. 3, предоставляют конкретный способ аутентификации пользователя в системе 100 в соответствии с вариантом осуществления настоящего изобретения. Другие последовательности этапов могут также быть выполнены в соответствии с альтернативными вариантами осуществления. Например, альтернативные варианты осуществления настоящего изобретения могут выполнять этапы, описанные в общих чертах выше, в другом порядке. Кроме того, индивидуальные этапы, иллюстрированные на ФИГ. 3, могут включать в себя множественные подэтапы, которые могут выполняться в различных последовательностях в качестве подходящих индивидуальному этапу. Кроме того, дополнительные этапы могут быть добавлены или удалены в зависимости от конкретных приложений. Специалист в данной области техники распознает и оценит множество изменений, модификаций и альтернатив для способа 300.

[0064] ФИГ. 4A является упрощенной блок-схемой, иллюстрирующей способ 400 для аутентификации пользователя и авторизации транзакции в соответствии с вариантом осуществления настоящего изобретения. Способ 400 выполняется посредством логики обработки, которая может содержать аппаратное обеспечение (схему, специализированную логику и т.д.), программное обеспечение (такое, которое работает в вычислительной системе общего назначения или на специализированной машине), программно-аппаратное обеспечение (встроенное программное обеспечение) или любую их комбинацию. В одном варианте осуществления способ 400 выполняется посредством терминала 120 на ФИГ. 1.

[0065] Ссылаясь на ФИГ. 4A, способ 400 включает в себя пользователя (то есть владельца кредитной карты), вводящего данные платежного устройства 110 (например, банковской карты, дебетовой карты и т.д.) в терминал 120. Терминал (этап s410) собирает идентификационную информацию пользователя, включающую в себя данные банковской карты, пользовательские данные и т.п. В некоторых вариантах осуществления терминал 120 может быть терминалом микро-АТМ, ВС (бизнес корреспондентом) и т.п., как описано выше со ссылками на Фиг. 1. На этапе s420 терминал 120 запрашивает биометрические данные пользователя. Пользователь продолжает вводить биометрические данные, которые могут включать в себя данные отпечатков пальцев, данные сканирования сетчатки глаза или другие биометрические данные, которые должны быть известны и оценены специалистом в данной области техники с выгодой для настоящего раскрытия. Терминал 120 дополнительно рассмотрен более подробно ниже со ссылками на Фиг. 5.

[0066] На этапе s430 терминал 120 посылает данные платежа (например, BIN) и биометрические данные в систему 175 идентификации посредством сети 140 обработки платежей для аутентификации пользователя. Данные платежа и биометрические данные могут быть посланы в систему 175 идентификации в сообщении запроса авторизации или альтернативно, в сообщении запроса аутентификации. После того, как сеть 140 обработки платежей примет данные платежа и биометрические данные, сеть 140 обработки платежей определяет UID пользователя на основании данных платежа (то есть BIN и т.д.) и затем посылает UID и биометрические данные в систему 175 идентификации, как описано выше со ссылками на ФИГ. 2A. В некоторых вариантах осуществления система 175 идентификации принимает UID и биометрические данные от других компонентов системы 100, отличных от сети 140 обработки платежей, включающей в себя, но не ограниченной, терминал 120, эквайер 125 и эмитент 160.

[0067] На этапе s440 терминал 120 принимает сообщение ответа аутентификации, содержащее результат аутентификации, от системы 175 идентификации посредством сети 140 обработки платежей. В соответствии с некоторым вариантом осуществления терминал 120 может принять результат аутентификации от эквайера 125, эмитента 160 или непосредственно от системы 175 идентификации, как описано выше.

[0068] На этапе s450 терминал 120 генерирует сообщение запроса авторизации для транзакции, если аутентифицирован пользователь (то есть владелец платежного устройства). В одном варианте осуществления транзакцией является финансовая транзакция. В других вариантах осуществления транзакция может относится к получению данных. На этапе s460 терминал 120 посылает (например, передает) сообщение запроса авторизации эмитенту 160 и кодирует результат аутентификации в одной и той же передаче. Например, если результат аутентификации является положительным, и пользователь аутентифицирован, то флаг, такой как "1", может присутствовать в сообщении запроса авторизации. Если результат аутентификации является отрицательным, то флаг, такой как "0", может предполагать, что пользователь не аутентифицирован. В других вариантах осуществления может быть предоставлен "счет" аутентификации (например, градация 1-10, 1 является не аутентифицированным и 10 является полностью аутентифицированным) в сообщении запроса авторизации, указывающим степень аутентификации. Степень аутентификации может существовать, когда принятые биометрические данные совпадают отчасти, но полностью не совпадают с сохраненными биометрическими данными. В других вариантах осуществления результат аутентификации может быть послан эмитенту 160 раньше или позже запроса авторизации.

[0069] На этапе 470 транзакция может быть завершена в терминале 120. Если эмитент 160 авторизует транзакцию, то транзакция, инициированная пользователем, завершается. Если эмитент 160 не авторизует транзакцию, то терминал 120 может предоставлять сообщение ответа авторизации, отклоняющее транзакцию пользователя. Аналогично, если система 175 идентификации не аутентифицирует пользователя, сообщение ответа аутентификации с результатом аутентификации может быть послано в терминал 120, и терминал 120 может предоставлять результат аутентификации пользователю, таким образом, завершая транзакцию. Другие протоколы могут быть использованы для ответа на отклонение запросов аутентификации или авторизации и должны быть известны специалисту в данной области техники.

[0070] Должно быть оценено, что специфичные этапы, иллюстрированные на ФИГ. 4A, предоставляют конкретный способ аутентификации пользователя в системе 100 в соответствии с вариантом осуществления настоящего изобретения. Другие последовательности этапов могут также выполняться в соответствии с альтернативным вариантом осуществления. Например, альтернативные варианты осуществления настоящего изобретения могут выполнять этапы, описанные в общих чертах выше, в другом порядке. Кроме того, индивидуальные этапы, иллюстрированные на ФИГ. 4A, могут включать в себя множественные подэтапы, которые могут выполняться в различных последовательностях в качестве соответствующих индивидуальному этапу. Кроме того, дополнительные этапы могут быть добавлены или удалены в зависимости от конкретных приложений. Специалист в данной области техники распознает и оценит множество изменений, модификаций и альтернатив для способа 400.

[0071] ФИГ. 4B является упрощенной блок-схемой, иллюстрирующей способ 480 для аутентификации пользователя, в соответствии с вариантом осуществления настоящего изобретения. Способ 480 выполняется посредством логики обработки, которая может содержать аппаратное обеспечение (схему, специализированную логику и т.д.), программное обеспечение (такое, которое работает в вычислительной системе общего назначения или на специализированной машине), программно-аппаратное обеспечение (встроенное программное обеспечение) или любую их комбинацию. В одном варианте осуществления способ 480 выполняется посредством терминала 120 на ФИГ. 1.

[0072] Ссылаясь на ФИГ. 4B, способ 480 включает в себя сохранение первой UID и первого набора биометрических данных в базе данных 172 UID и биометрических данных системы 175 идентификации (этап s482). В варианте осуществления система 175 идентификации управляется правительственным объектом. В некоторых вариантах осуществления правительственный объект может зарегистрировать пользователя в системе 175 идентификации до приема сообщения запроса аутентификации. В некоторых вариантах осуществления процесс регистрации может дополнительно включать в себя сохранение имени пользователя, адреса, телефонного номера или другой географической или демографической информации дополнительно к UID и биометрическим данным, рассмотренным выше. База данных 172 UID и биометрических данных может быть расположена в системе 175 идентификации. В других вариантах осуществления база данных 172 UID и биометрических данных может располагаться внешне по отношению к системе 175 идентификации. Например, база данных 175 UID и биометрических данных может располагаться в облачном сервере (не показан). Как описано выше, первый набор биометрических данных может включать в себя данные отпечатков пальцев, данные сканирования сетчатки глаза, данные цифровых фотографий (например, данные распознавания лица), данные дезоксирибонуклеиновой кислоты (ДНК), данные отпечатка ладони, данные геометрии руки, данные распознавания радужной оболочки или другие типы биометрических данных, которые должны быть известны специалистам в данной области техники.

[0073] На этапе s484 система 175 идентификации принимает сообщение запроса аутентификации, которое включает в себя вторую UID и второй набор биометрических данных. В некоторых вариантах осуществления сообщение запроса аутентификации посылается посредством сети 140 обработки платежей. В некоторых вариантах осуществления система 175 идентификации принимает вторую UID и второй набор биометрических данных от других компонентов системы 100, включающих в себя, но не ограниченных, терминал 120, эквайер 125 и эмитент 160.

[0074] На этапе s486 система 175 идентификации определяет, совпадают ли вторая UID и второй набор биометрических данных с первой UID и первым набором биометрических данных, в соответствии с предварительно определенным порогом. Предварительно определенным порогом может быть заранее установленное значение порога, которое идентифицирует или определяет, сколько принятых введенных данных (то есть вторая UID и второй набор биометрических данных) и заранее сохраненных введенных данных (то есть первая UID и первый набор биометрических данных) должно совпасть. Если принятые введенные данные и заранее сохраненные введенные данные совпадают или коррелируются в соответствии с предварительно определенным порогом, то данные считаются совпавшими. Система 175 идентификации может опционально принимать во внимание вторичные факторы в процессе аутентификации. Например, система 175 идентификации может принимать во внимание имя пользователя, адрес, телефонный номер, географическое местоположение или другую демографическую информацию, которая может помочь определить, является ли пользователь тем, кем он утверждают. Чтобы иллюстрировать, коррелированы ли незначительно UID и биометрические данные, и расположен ли пользователь удаленно от своего домашнего адреса или вводит некорректные демографические данные, система 175 идентификации может учитывать это при решении аутентифицировать пользователя.

[0075] На этапе s488 система 175 идентификации генерирует сообщение ответа аутентификации, указывающее, аутентифицирован ли пользователь. Например, если вторая UID и второй набор биометрических данных коррелируются с первой UID и первым набором биометрических данных в соответствии с предварительно определенным порогом, система 175 идентификации генерирует сообщение ответа аутентификации, указывающее, аутентифицирован ли пользователь. С другой стороны, если первый и второй наборы UID и биометрических данных не совпадают в соответствии с предварительно определенным порогом, система 175 идентификации генерирует сообщение, указывающее, что пользователь не аутентифицирован. В соответствии с некоторым вариантом осуществления способ, в котором система 175 идентификации представляет отчет об аутентификации пользователя, может быть поэтапным. Например, система 175 идентификации может генерировать сообщение ответа аутентификации, указывающее, что UID и биометрические данные сильно коррелированы (например, 90%-ое совпадение) или незначительно коррелированы (например, 60%-ое совпадение). Определение того, что будет составлять сильную или незначительную корреляцию, должно быть известно специалисту в данной области техники преимущественно для настоящего раскрытия.

[0076] Должно быть оценено, что специфичные этапы, иллюстрированные на ФИГ. 4B, предоставляют конкретный способ аутентификации пользователя в системе 100 в соответствии с вариантом осуществления настоящего изобретения. Другие последовательности этапов могут также выполняться в соответствии с альтернативным вариантом осуществления. Например, альтернативные варианты осуществления настоящего изобретения могут выполнять этапы, описанные в общих чертах выше в различном порядке. Кроме того, индивидуальные этапы, иллюстрированные на ФИГ. 4B, могут включать в себя множество подэтапов, которые могут выполняться в различных последовательностях в качестве соответствующих индивидуальному этапу. Кроме того, дополнительные этапы могут быть добавлены или удалены в зависимости от конкретных приложений. Специалист в данной области техники распознает и оценит множество изменений, модификаций и альтернатив для способа 480.

[0077] ФИГ. 5 является упрощенной блок-схемой терминала 500 в соответствии с одним вариантом осуществления настоящего изобретения. Терминал 500 включает в себя пользователя 510, биометрическое устройство считывания 520, устройство считывания с карты 530, вход 540 данных, вход 560 пользователя и порт 570 ввода/вывода ("I/O"). В одном варианте осуществления терминал 500 является терминалом микро-АТМ, сконфигурированным для операции посредством ВС. В другом варианте осуществления терминал 500 является терминалом 120 согласно ФИГ. 1.

[0078] В варианте осуществления вход 560 пользователя является пользовательским интерфейсом, сконфигурированным для разрешения пользователю ввести платежное устройство и/или ввести биометрические данные. Вход 560 пользователя является GUI ("графическим пользовательским интерфейсом"). В других вариантах осуществления ВС может собирать биометрическую информацию, информацию о карте или другие различные данные идентификации. Платежное устройство может быть банковской картой, дебетовой картой, подарочной картой или подобным. Биометрическое устройство считывания 520 сконфигурировано для приема биометрических данных от пользователя, включающих в себя данные отпечатков пальцев, данные сканирования сетчатки глаза или другие биометрические данные, уникально идентифицирующие пользователя. Устройство считывания с карты 530 сконфигурировано для приема данных от платежного устройства пользователя. В одном варианте осуществления устройство считывания с карты 530 сконфигурировано для считывания магнитной полосы. Альтернативно, устройство считывания с карты 530 может быть сконфигурировано для считывания бесконтактных платежных устройств. В одном не ограничивающем примере устройство считывания с карты 530 считывает код обслуживания в полосе (например, с магнитной полосы) и запрашивает биометрические данные пользователя. Другие варианты осуществления могут опционально разрешить пользователю или ВС вручную вводить данные в платежное устройство. Вход данных 540 сконфигурирован для приема других различных пользовательских данных идентификации, включающих в себя демографическую информацию пользователя, пользовательское местоположение, пользовательскую сигнатуру, пользовательскую фотографию или другую информацию идентификации, известную и оцененную специалистом в данной области техники. Порт 570 I/O сконфигурирован для посылки и приема данных на и от терминала 120. Например, порт 570 I/O может передавать BIN пользователя и биометрические данные от устройства считывания с карты 530 и биометрического устройства считывания 520, соответственно, финансовому учреждению-эквайеру (например, компьютеру-эквайеру 130) или сети 140 обработки платежей (не показана) для выполнения запросов аутентификации и/или авторизации. В одном варианте осуществления терминал 500 сконфигурирован для приема данных UID.

[0079] ФИГ. 6 является диаграммой компьютерного устройства 600 в соответствии с примерным вариантом осуществления. Различные участники и элементы в предварительно описанных диаграммах системы (например, сеть обработки платежей, мультилатеральный коммутатор, банк-эквайер, банк-эмитент, система 175 идентификации и т.д. на Фиг. 1-5) могут использовать любое подходящее количество подсистем в компьютерном устройстве для облегчения функций, описанных в настоящем описании. Примеры таких подсистем или компонентов показаны на ФИГ. 6. Подсистемы, показанные на ФИГ. 6, соединены с помощью системной шины 675. Показаны дополнительные подсистемы, такие как принтер 674, клавиатура 678, фиксированный диск 679 (или другая память, содержащая считываемые компьютером носители), монитор 676, который подсоединен к адаптеру 682 дисплея, и другие. Периферийные устройства и устройства ввода/вывода (I/O) (не показаны), которые подсоединены к контроллеру 671 I/O, могут быть подсоединены к компьютерной системе любым количеством средств, известных в данной области техники, например, последовательным портом 677. Например, последовательный порт 677 или внешний интерфейс 681 могут быть использованы для соединения компьютерного устройства с всемирной сетью, такой как Интернет, устройством ввода «мышь» или сканером. Соединение с помощью системной шины позволяет центральному процессору 673 связываться с каждой подсистемой и управлять выполнением команд из памяти 672 системы или фиксированного диска 679, а также обмениваться информацией между подсистемами. Память 672 системы и/или фиксированный диск 679 могут заключать в себя считываемый компьютером носитель.

[0080] Компоненты программного обеспечения или функции, описанные в настоящей заявке, могут быть реализованы как код программного обеспечения, который должен выполняться посредством одного или более процессоров, использующих любой подходящий компьютерный язык, такой как, например, Java, C ++ или Perl, используя например, обычные способы или объектно-ориентированные способы. Код программного обеспечения может быть сохранен в качестве набора команд или команд на считываемом компьютером носителе, таком как оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), магнитный носитель, такой как накопитель на жестких дисках или дискета, или оптический носитель, такой как CD-ROM. Любой такой считываемый компьютером носитель может также постоянно находиться на или в единственном вычислительном устройстве и может присутствовать на или в различных вычислительных устройствах в системе или сети.

[0081] В некоторых вариантах осуществления система 100 содержит мультилатеральный коммутатор, сконфигурированный для непосредственного или косвенного подсоединения к пользователю, мультилатеральный коммутатор, сконфигурированный для приема сообщения запроса аутентификации, исходящего от пользователя, и сообщения запроса авторизации, исходящего от пользователя. В некоторых вариантах осуществления сообщение запроса аутентификации включает в себя идентификационный номер карты и биометрические данные, где мультилатеральный коммутатор сконфигурирован для определения специфичного для пользователя идентификационного номера на основании идентификационного номера карты.

[0082] Другой вариант осуществления может относиться к способу, содержащему генерирование сообщения запроса аутентификации, включающего в себя первый идентификатор и второй идентификатор, причем второй идентификатор является идентификатором биометрических данных. Серверный компьютер может быть сконфигурирован для посылки сообщения запроса аутентификации в сеть обработки платежей. Серверный компьютер принимает подтверждение от сети обработки платежей, что независимая система идентификации аутентифицировала пользователя, если система идентификации определяет, что идентификатор биометрических данных и третий идентификатор, предоставленные посредством сети обработки платежей, имеют предварительно определенную корреляцию, где третий идентификатор основан на первом идентификаторе. В некоторых вариантах осуществления третий идентификатор является универсальным идентификационным номером, и система идентификации является правительственным объектом. В одном варианте осуществления серверный компьютер является частью терминала. В других вариантах осуществления серверный компьютер может быть частью эквайера.

[0083] Настоящее изобретение может быть реализовано в форме логики управления в программном обеспечении или аппаратном обеспечении или их комбинации. Логика управления может быть сохранена на информационном запоминающем носителе в качестве множества команд, адаптированных для направления устройства обработки информации, чтобы выполнить набор этапов, описанных в вариантах осуществления настоящего изобретения. На основании описания и способов, представленных в настоящем описании, специалист в данной области техники оценит другие пути и/или способы для реализации настоящего изобретения.

[0084] В вариантах осуществления любой из объектов, описанных в настоящем описании, может осуществляться посредством компьютера, который выполняет любые или все описанные функции и этапы.

[0085] Любое указание единственного числа предназначается для обозначения "один или более", если специфично не указано иначе.

[0086] Вышеупомянутое описание является иллюстративным и не является ограничивающим. Множество изменений настоящего изобретения станут очевидны для специалистов в данной области техники в соответствии с обзором описания. Поэтому, область настоящего изобретения должна быть определена не с ссылками на вышеупомянутое описание, но вместо этого, должна быть определена со ссылками на следующую формулу изобретения наряду с ее полной областью или эквивалентами.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМЫ И СПОСОБЫ ДЛЯ СООБЩЕНИЯ РИСКОВ С ИСПОЛЬЗОВАНИЕМ ДАННЫХ ДОСТОВЕРНОСТИ МАРКЕРА | 2014 |

|

RU2681366C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ФУНКЦИОНАЛЬНО СОВМЕСТИМОЙ ОБРАБОТКИ СЕТЕВЫХ МАРКЕРОВ | 2014 |

|

RU2669081C2 |

| ЗАЩИЩЕННАЯ ОБРАБОТКА УДАЛЕННЫХ ПЛАТЕЖНЫХ ТРАНЗАКЦИЙ, ВКЛЮЧАЮЩАЯ В СЕБЯ АУТЕНТИФИКАЦИЮ ПОТРЕБИТЕЛЕЙ | 2014 |

|

RU2663476C2 |

| СИСТЕМА СЕТЕВЫХ ТОКЕНОВ | 2014 |

|

RU2792051C2 |

| СИСТЕМЫ И СПОСОБЫ ЗАМЕНЫ ИЛИ УДАЛЕНИЯ СЕКРЕТНОЙ ИНФОРМАЦИИ ИЗ ДАННЫХ | 2015 |

|

RU2691590C2 |

| ПРОВЕРКА ТРАНЗАКЦИИ, ОСУЩЕСТВЛЯЕМАЯ НЕСКОЛЬКИМИ УСТРОЙСТВАМИ | 2016 |

|

RU2711464C2 |

| СИСТЕМА СЕТЕВЫХ ТОКЕНОВ | 2014 |

|

RU2691843C2 |

| БИОМЕТРИЧЕСКОЕ РЕШЕНИЕ, ОБЕСПЕЧИВАЮЩЕЕ ВОЗМОЖНОСТЬ ОПЛАТЫ ПРОЕЗДА И ДОСТУПА К СИСТЕМЕ В ВЫСОКОСКОРОСТНОМ РЕЖИМЕ | 2015 |

|

RU2695413C2 |

| СИСТЕМЫ, АППАРАТ И СПОСОБЫ ДЛЯ УСОВЕРШЕНСТВОВАННОЙ АУТЕНТИФИКАЦИИ | 2014 |

|

RU2648594C2 |

| СПОСОБ ОБНАРУЖЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ПРОГРАММНОМУ ОБЕСПЕЧЕНИЮ И ОПОВЕЩЕНИЯ О НЕМ | 2015 |

|

RU2705019C2 |

Изобретение относится к серверному компьютеру и способу для аутентификации пользователя. Технический результат заключается в повышении надежности аутентификации пользователя. В способе принимают на компьютер сообщение запроса авторизации от пользователя, включающее в себя финансовые данные транзакции, а также сообщение запроса аутентификации, закодированное в нем, которое включает в себя данные расчетного счета и биометрические данные, определяют на компьютере универсальный идентификатор (UID) на основании данных расчетного счета, направляют посредством компьютера биометрические данные и универсальный идентификатор (UID) на серверный компьютер идентификации (ID) системы идентификации для определения, имеют ли биометрические данные и универсальный идентификатор (UID) предварительно определенную взаимосвязь (корреляцию), и принимают на компьютере подтверждение от системы идентификации, что пользователь аутентифицирован, если система идентификации определяет, что биометрические данные и универсальный идентификатор (UID) имеют предварительно определенную взаимосвязь (корреляцию). 2 н. и 16 з.п. ф-лы, 8 ил.

1. Серверный компьютер для аутентификации пользователя, содержащий:

процессор и считываемый компьютером запоминающий носитель, подсоединенный к процессору, причем считываемый компьютером запоминающий носитель содержит код, выполняемый процессором для реализации способа, содержащего:

прием сообщения запроса авторизации, исходящего от пользователя, при этом сообщение запроса авторизации включает в себя данные финансовой транзакции, и при этом запрос авторизации дополнительно включает в себя сообщение запроса аутентификации, закодированное в нем, причем сообщение запроса аутентификации включает в себя данные расчетного счета и биометрические данные;

определение универсального идентификатора (UID) (идентификатора пользователя) на основании данных расчетного счета;

направление биометрических данных и универсального идентификатора на серверный компьютер идентификации (ID) системы идентификации для определения, имеют ли биометрические данные и универсальный идентификатор (UID) предварительно определенную корреляцию; и

прием подтверждения от системы идентификации, что пользователь аутентифицирован, если система идентификации определяет, что биометрические данные и универсальный идентификатор (UID) имеют предварительно определенную взаимосвязь (корреляцию).

2. Серверный компьютер по п. 1, в котором биометрические данные являются одним или более из: данных отпечатков пальцев, данных цифровой фотографии, данных отпечатков ладони, данных геометрии руки, данных распознавания радужной оболочки или данных сканирования сетчатки глаза.

3. Серверный компьютер по п. 1, в котором сообщение запроса аутентификации дополнительно включает в себя одно или более из: демографических данных или географических данных.

4. Серверный компьютер по п. 1, в котором способ дополнительно содержит направление сообщения запроса авторизации эмитенту, по существу, в то же время, когда биометрические данные и универсальный идентификатор (UID) направляются на серверный компьютер ID.

5. Серверный компьютер по п. 1, в котором сообщение запроса авторизации дополнительно включает в себя по меньшей мере одно из данных баланса на счете или данных истории счета.

6. Серверный компьютер по п. 1, в котором способ дополнительно содержит извлечение сообщения запроса аутентификации из сообщения запроса авторизации.

7. Серверный компьютер по п. 1, в котором способ дополнительно содержит направление сообщения запроса авторизации эмитенту, если получено подтверждение, что биометрические данные и универсальный идентификатор (UID) имеют предварительно определенную взаимосвязь.

8. Серверный компьютер по п. 1, в котором сеть обработки платежей осуществляет направление биометрических данных и универсального идентификатора (UID) в систему идентификации.

9. Серверный компьютер по п. 1, в котором данные расчетного счета включают в себя одно или более из банковского идентификационного номера (BIN), величины верификации карточки (CVV), даты истечения срока, номера телефона или адреса.

10. Способ аутентификации пользователя, содержащий:

принимают на компьютер сообщение запроса авторизации, исходящего от пользователя, причем сообщение запроса авторизации включает в себя финансовые данные транзакции, при этом сообщение запроса авторизации дополнительно включает в себя сообщение запроса аутентификации, закодированное в нем, причем сообщение запроса аутентификации включает в себя данные расчетного счета и биометрические данные;

определяют на компьютере универсальный идентификатор (UID) на основании данных расчетного счета;

направляют посредством компьютера биометрические данные и универсальный идентификатор (UID) на серверный компьютер идентификации (ID) системы идентификации для определения, имеют ли биометрические данные и универсальный идентификатор (UID) предварительно определенную взаимосвязь (корреляцию); и

принимают на компьютере подтверждение от системы идентификации, что пользователь аутентифицирован, если система идентификации определяет, что биометрические данные и универсальный идентификатор (UID) имеют предварительно определенную взаимосвязь (корреляцию).

11. Способ по п. 10, в котором биометрические данные представляют одно или более из: данных отпечатков пальцев, данных цифровой фотографии, данных отпечатков ладони, данных геометрии руки, данных распознавания радужной оболочки или данных сканирования сетчатки глаза.

12. Способ по п. 10, в котором сообщение запроса аутентификации дополнительно включает в себя одно или более из: демографических данных или географических данных.

13. Способ по п. 10, дополнительно содержащий посылку сообщения запроса авторизации эмитенту, если принято подтверждение, что биометрические данные и универсальный идентификатор (UID) имеют предварительно определенную взаимосвязь (корреляцию).

14. Способ по п. 10, в котором сообщение запроса аутентификации дополнительно содержит по меньшей мере одно из данных баланса счета пользователя или данных истории счета.

15. Способ по п. 10, который дополнительно содержит извлечение сообщения запроса аутентификации из сообщения запроса авторизации.

16. Способ по п. 10, в котором дополнительно направляют сообщение запроса авторизации эмитенту по существу в то же самое время, когда биометрические данные и универсальный идентификатор (UID) направляются на серверный компьютер ID.

17. Способ по п. 10, в котором сеть обработки платежей осуществляет направление биометрических данных и универсального идентификатора (UID) в систему идентификации.

18. Способ по п. 10, в котором данные расчетного счета включают в себя одно или более из банковского идентификационного номера (BIN), величины верификации карточки (CVV), даты истечения срока, номера телефона или адреса.

| Перекатываемый затвор для водоемов | 1922 |

|

SU2001A1 |

| EP 1962280 A1, 27.08.2008 | |||

| Перекатываемый затвор для водоемов | 1922 |

|

SU2001A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ЗАЩИЩЕННОЙ БИОМЕТРИЧЕСКОЙ АУТЕНТИФИКАЦИИ | 2003 |

|

RU2320009C2 |

Авторы

Даты

2016-08-27—Публикация

2011-09-23—Подача