Изобретение относится к способам преобразования данных, используемых в вычислительных системах при передаче данных, в частности, к способам, реализующим начальное заполнение входных блоков данных.

Известен способ вероятностного шифрования (Иванов М.А., Чугунков И.В. Вероятностное шифрование. Теория, применение и оценка качества генераторов псевдослучайных последовательностей. – М.: КУДИЦ-ОБРАЗ, Раздел 1.1.4, с. 11, 2003), заключающийся в формировании псевдослучайной последовательности, к которой присоединяют блок исходного сообщения с образованием расширенного блока сообщения, после чего осуществляют его криптопреобразование, результат которого передают по линии связи абоненту, после чего осуществляют обратное криптопреобразование для получения расширенного блока сообщения, из которого исключают псевдослучайную последовательность для получения блока исходного сообщения.

Указанный выше способ является наиболее близким по технической сущности к заявляемому способу и поэтому взят в качестве прототипа.

Недостатком прототипа является недостаточная защищенность криптосистемы, обусловленная постоянством одной части расширенного блока сообщения после обратного криптопреобразования при прохождении одного и того же исходного сообщения несколько раз через данную систему, что увеличивает априорные знания злоумышленника о криптографической системе в целом.

Решаемой технической задачей является создание способа преобразования данных с повышенной защищенностью криптосистемы за счет использования расширенного блока сообщения с равновероятностной инициализацией, получаемого из блока исходного сообщения.

Достигаемым техническим результатом является повышение уровня защищенности криптосистемы за счет уменьшения априорных знаний злоумышленника путем применения равновероятностной инициализацией входных данных.

Для достижения технического результата в способе вероятностного шифрования, заключающемся в том, что формируют псевдослучайную последовательность, к которой присоединяют блок исходного сообщения с образованием расширенного блока сообщения, после чего осуществляют его криптопреобразование, результат которого передают по линии связи абоненту, после чего осуществляют обратное криптопреобразование для получения расширенного блока сообщения, из которого исключают псевдослучайную последовательность для получения блока исходного сообщения, новым является то, что перед криптопреобразованием осуществляют перемешивание битов с изменением их местоположений, а после обратного криптопреобразования производят восстановление местоположений битов в расширенном блоке сообщения.

Указанная совокупность существенных признаков позволяет повысить уровень защищенности криптосистемы за счет уменьшения априорных знаний злоумышленника путем применения равновероятностной инициализацией входных данных.

Кроме этого, передаваемая псевдослучайная последовательность может быть использована в качестве синхронно изменяемого (на передающем и приемном концах канала связи) секретного ключевого элемента криптопреобразования. В этом случае обеспечивается расширение функциональных возможностей способа путем обеспечения защищенной передачи секретного ключа абоненту без формирования секретного канала связи.

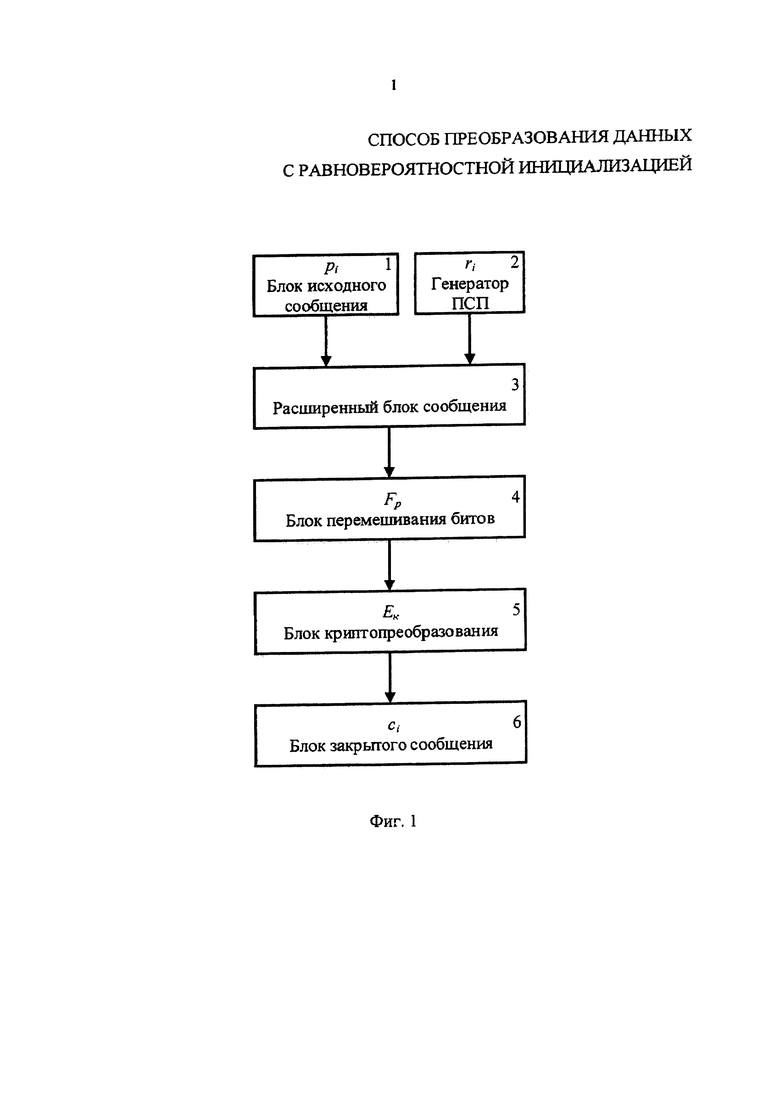

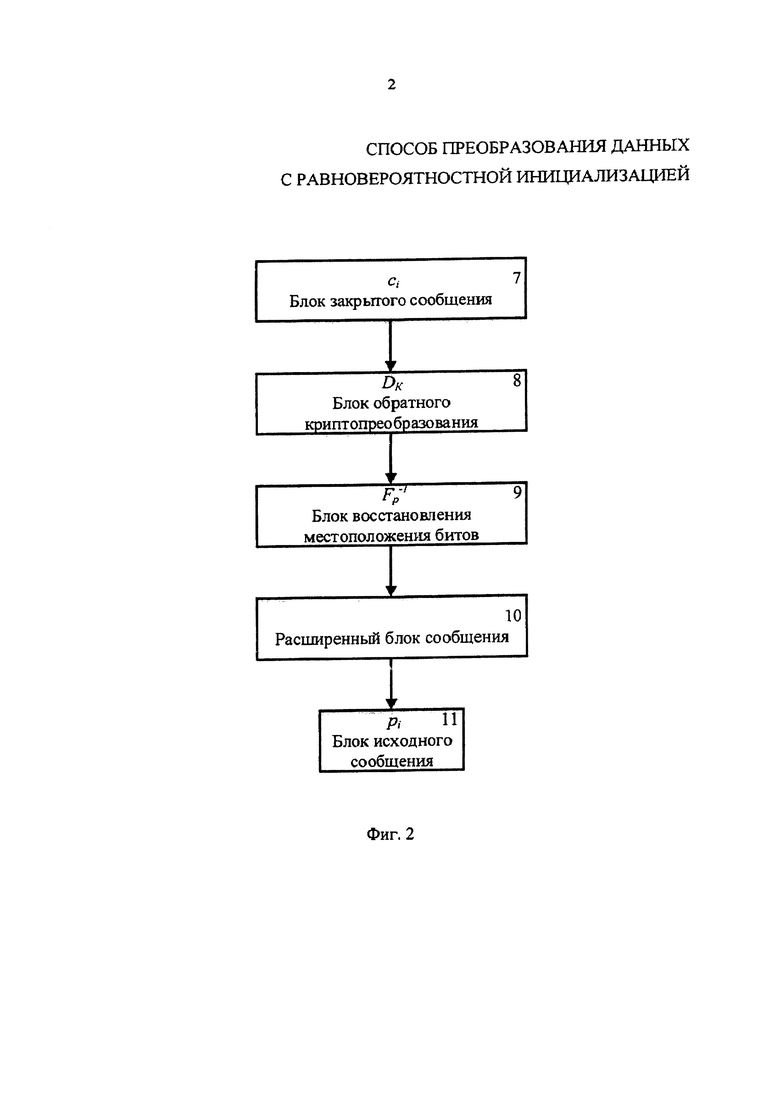

Способ поясняется фиг. 1 и 2, на которых представлены блок-схемы прямого и обратного криптопреобразования. Способ прямого криптопреобразования реализован с помощью вычислительного устройства, которое содержит блок исходного сообщения 1, генератор псевдослучайной последовательности 2. Выходы блока исходного сообщения 1 и генератора 2 соединены с входами расширенного блока сообщения 3, выход которого соединен с входом блока перемешивания битов 4, выход которого соединен с входом блока криптопреобразования 5, выход которого соединен с входом блока закрытого сообщения 6. Способ обратного криптопреобразования реализован с помощью вычислительного устройства, которое содержит последовательно соединенные блок закрытого сообщения 7, блок обратного криптопреобразования 8, блок восстановления местоположения битов 9, расширенный блок сообщения 10 и блок исходного сообщения 11.

Способ реализуется следующим образом. На вход блока криптопреобразования 5, реализующего функцию шифрования Ек, поступают преобразованные функцией Fp, которая изменяет местоположение битов, данные из блока перемешивания битов 4, которые получены в результате конкатенации в расширенном блоке сообщения 3 входных данных pi разрядности n из блока исходного сообщения 1 и двоичного набора ri разрядности m с выхода генератора псевдослучайной последовательности 2. В результате на выходе блока криптопреобразования 5 получается закрытый текст ci разрядности n+m в блоке закрытого сообщения 6. Двоичный набор ri с выхода генератора псевдослучайной последовательности 2 может быть использован в качестве секретного ключа для блоков прямого и обратного криптопреобразований 5 и 8 соответственно. Для этого получаемый псевдослучайный двоичный набор заменяет секретный ключевой элемент блока криптопреобразования 5 с использованием способа преобразования информации с синхронной сменой инициализирующих последовательностей (см. патент №2554525 «Способ преобразования информации с синхронной сменой инициализирующих последовательностей в блоках, соединенных каналом связи с неопределенным периодом смены», опубл. 27.06.2015, Бюл. №11). При использовании псевдослучайной последовательности в качестве изменяемого секретного ключа не требуется дополнительного контроля целостности передаваемого ключа, так как эта процедура осуществляется в алгоритме блока обратного криптопреобразования 8 с вероятностью 2-r.

При обратном криптопреобразовании закрытый текст ci из линии связи поступает на вход блока обратного криптопреобразования 8, реализующего функцию дешифрования Dк. В данных, полученных после дешифрования, проводится восстановление местоположения битов с применением функции  в блоке 9, в результате в расширенном блоке сообщения 10 получаем конкатенированные данные pi разрядности n и двоичный набор ri разрядности m просто отбрасывается. Отбрасывая двоичный набор ri, получаем входные данные pi разрядности n. В случае использования двоичного набора ri в качестве синхронно изменяемого секретного ключа, он заносится в блок обратного криптопреобразования 8 с использованием способа преобразования информации с синхронной сменой инициализирующих последовательностей (см. патент №2554525 «Способ преобразования информации с синхронной сменой инициализирующих последовательностей в блоках, соединенных каналом связи с неопределенным периодом смены», опубл. 27.06.2015, Бюл. №11).

в блоке 9, в результате в расширенном блоке сообщения 10 получаем конкатенированные данные pi разрядности n и двоичный набор ri разрядности m просто отбрасывается. Отбрасывая двоичный набор ri, получаем входные данные pi разрядности n. В случае использования двоичного набора ri в качестве синхронно изменяемого секретного ключа, он заносится в блок обратного криптопреобразования 8 с использованием способа преобразования информации с синхронной сменой инициализирующих последовательностей (см. патент №2554525 «Способ преобразования информации с синхронной сменой инициализирующих последовательностей в блоках, соединенных каналом связи с неопределенным периодом смены», опубл. 27.06.2015, Бюл. №11).

В качестве функций преобразования Ек и Dк блоков прямого и обратного криптопреобразовании 5 и 8 соответственно выбираются алгоритмы преобразования, зарекомендовавшие себя как надежные, это такие как DES, IDEA, RSA, ГОСТ 28147-89 или алгоритмы с нулевым знанием, причем эти алгоритмы при практической реализации сохраняют свою надежность. Тем самым соответствующий изобретению способ достигает уровня тех же стандартов защищенности, которые обеспечиваются способами, известными из предшествующего уровня техники.

Реализация данного способа позволяет повысить уровень защищенности криптосистемы за счет уменьшения априорных знаний злоумышленника.

Кроме этого, расширяются функциональные возможности способа за счет применения псевдослучайной последовательности в качестве изменяемого секретного ключа.

Таким образом, способ обеспечивает повышение уровня защищенности криптосистемы путем применения равновероятностной инициализации входных данных.

Проведены испытания, которые подтвердили осуществимость и практическую ценность заявляемого способа.

| название | год | авторы | номер документа |

|---|---|---|---|

| Повышение неоднозначности | 2016 |

|

RU2737917C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2004 |

|

RU2277759C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2001 |

|

RU2230438C2 |

| Способ формирования ключей шифрования | 2016 |

|

RU2656578C1 |

| СПОСОБ ПОТОЧНОГО ШИФРОВАНИЯ ДАННЫХ | 2009 |

|

RU2423799C2 |

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ СООБЩЕНИЯ БЕЗ ЕГО ШИФРОВАНИЯ | 1992 |

|

RU2027310C1 |

| СПОСОБ СКРЫТОЙ ПЕРЕДАЧИ ЗАШИФРОВАННОЙ ИНФОРМАЦИИ ПО МНОЖЕСТВУ КАНАЛОВ СВЯЗИ | 2011 |

|

RU2462825C1 |

| СПОСОБ КРИПТОЗАЩИТЫ СИСТЕМЫ ТЕЛЕКОММУНИКАЦИОННЫХ ТЕХНОЛОГИЙ | 1995 |

|

RU2077113C1 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО ВНЕДРЕНИЯ ДОПОЛНИТЕЛЬНОЙ ИНФОРМАЦИИ В СЕМПЛЫ ЦИФРОВЫХ ЗВУКОВЫХ СИГНАЛОВ | 2016 |

|

RU2618379C1 |

| СПОСОБ ШИФРОВАНИЯ ИНФОРМАЦИИ, ПРЕДСТАВЛЕННОЙ ДВОИЧНЫМ КОДОМ | 1997 |

|

RU2103829C1 |

Изобретение относится к области криптографии. Технический результат - повышение уровня защищенности криптосистемы за счет уменьшения априорных знаний злоумышленника при использовании вероятностного шифрования. Способ преобразования данных с равновероятностной инициализацией, основанный на использовании вероятностного шифрования, заключающийся в том, что формируют псевдослучайную последовательность, к которой присоединяют блок исходного сообщения с образованием расширенного блока сообщения, после чего осуществляют его криптопреобразование, результат которого передают по линии связи абоненту, затем осуществляют обратное криптопреобразование для получения расширенного блока сообщения, из которого исключают псевдослучайную последовательность для получения блока исходного сообщения, при этом перед криптопреобразованием осуществляют перемешивание битов с изменением их местоположений, а после обратного криптопреобразования производят восстановление местоположений битов в расширенном блоке сообщения. 2 ил.

Способ преобразования данных с равновероятностной инициализацией, основанный на использовании вероятностного шифрования, заключающийся в том, что формируют псевдослучайную последовательность, к которой присоединяют блок исходного сообщения с образованием расширенного блока сообщения, после чего осуществляют его криптопреобразование, результат которого передают по линии связи абоненту, затем осуществляют обратное криптопреобразование для получения расширенного блока сообщения, из которого исключают псевдослучайную последовательность для получения блока исходного сообщения, отличающийся тем, что перед криптопреобразованием осуществляют перемешивание битов с изменением их местоположений, а после обратного криптопреобразования производят восстановление местоположений битов в расширенном блоке сообщения.

| М.А | |||

| ИВАНОВ и др | |||

| Теория, применение и оценка качества генераторов псевдослучайных последовательностей | |||

| Москва, КУДИЦ-ОБРАЗ, 2003, с | |||

| Походная разборная печь для варки пищи и печения хлеба | 1920 |

|

SU11A1 |

| СПОСОБ ПРЕОБРАЗОВАНИЯ ИНФОРМАЦИИ С СИНХРОННОЙ СМЕНОЙ ИНИЦИАЛИЗИРУЮЩИХ ПОСЛЕДОВАТЕЛЬНОСТЕЙ В БЛОКАХ, СОЕДИНЕННЫХ КАНАЛОМ СВЯЗИ С НЕОПРЕДЕЛЕННЫМ ПЕРИОДОМ СМЕНЫ | 2013 |

|

RU2554525C2 |

| СПОСОБ ШИФРОВАНИЯ СООБЩЕНИЯ М, ПРЕДСТАВЛЕННОГО В ВИДЕ МНОГОРАЗРЯДНОГО ДВОИЧНОГО ЧИСЛА | 2011 |

|

RU2485600C2 |

| US 6463150 B1, 08.10.2002 | |||

| Опалубка механизированная | 1986 |

|

SU1350357A1 |

| US 7809134 B2, 05.10.2010. | |||

Авторы

Даты

2017-06-29—Публикация

2016-10-17—Подача