Перекрестная ссылка на родственные заявки

Данная заявка является не предварительной патентной заявкой и испрашивает приоритет даты подачи предварительной патентной заявки США № 60/815059, поданной 19 июня 2006 г., предварительной патентной заявки США № 60/815430, поданной 20 июня 2006 г., и предварительной патентной заявки США № 60/884089, поданной 9 января 2007 г. Все эти заявки включены здесь путем ссылки во всей их полноте для всех целей.

Предшествующий уровень техники

Существует ряд способов для гарантирования проведения платежных операций безопасным образом. Например, существует ряд различных способов установления подлинности потребителя, чтобы гарантировать, что тот, кто проводит платежную операцию, является подлинным потребителем. Также имеется ряд различных способов для установления подлинности портативного устройства потребителя, которое используется этим потребителем.

Хотя существуют различные способы для установления подлинности платежных операций, требуются улучшенные механизмы установления подлинности, чтобы дополнительно снизить риск мошеннических операций.

Варианты осуществления изобретения направлены на эти и другие проблемы все вместе и по отдельности.

Сущность изобретения

Раскрыты системы и способы, предназначенные для улучшенного установления подлинности потребителя и портативного устройства потребителя. Варианты осуществления изобретения включают в себя способы для установления подлинности портативного устройства потребителя, такого как платежная карта, установления подлинности потребителя, использующего портативное устройство потребителя, выполнения серверной обработки и обеспечения уведомления потребителя об операциях покупки.

Один вариант осуществления изобретения направлен на способ, содержащий: выполнение процесса установления подлинности для потребителя, в котором потребитель использует портативное устройство потребителя для проведения операции; выполнение процесса установления подлинности для портативного устройства потребителя, в котором выполнение процесса установления подлинности для портативного устройства потребителя содержит проверку идентификационной метки или динамического проверочного значения, связанного с портативным устройством потребителя; и выполнение анализа степени риска после того, как выполнено установление подлинности потребителя и установление подлинности портативного устройства потребителя, в котором анализ степени риска определяет, действительно ли операция подлежит санкционированию.

Один вариант осуществления изобретения направлен на способ, содержащий: установление подлинности портативного устройства потребителя с использованием динамических данных, генерируемых портативным устройством потребителя или устройством доступа, находящимся на связи с портативным устройством потребителя; и установление подлинности потребителя, содержащее отправку сообщения с запросом потребителю, и прием ответа на запрос от потребителя.

Другой вариант осуществления изобретения направлен на способ, содержащий: прием сообщения с запросом санкционирования, связанного с проводимой операцией с использованием портативного устройства потребителя, в котором портативное устройство потребителя содержит идентификационную метку портативного устройства потребителя, и в котором сообщение с запросом санкционирования содержит измененную идентификационную метку портативного устройства потребителя и идентификатор алгоритма; выбор алгоритма из числа множества алгоритмов с использованием идентификатора алгоритма; определение идентификационной метки портативного устройства потребителя с использованием выбранного алгоритма и измененной идентификационной метки портативного устройства потребителя; определение, соответствует ли идентификационная метка портативного устройства потребителя сохраненной идентификационной метке портативного устройства потребителя; отправку сообщения с запросом потребителю, связанному с портативным устройством потребителя; и отправку ответного сообщения санкционирования потребителю, в котором ответное сообщение санкционирования указывает, утверждена операция или нет.

Другой вариант осуществления изобретения направлен на способ, содержащий: установление подлинности портативного устройства потребителя без батареи, в котором портативное устройство потребителя содержит портативное устройство потребителя без батареи, содержащее антенну; установление подлинности потребителя; и отправку уведомляющего сообщения потребителю относительно того, что проводится операция.

Другие варианты осуществления изобретения направлены на определенные комбинации других аспектов установления подлинности, которые обеспечены ниже в подробном описании.

Краткое описание чертежей

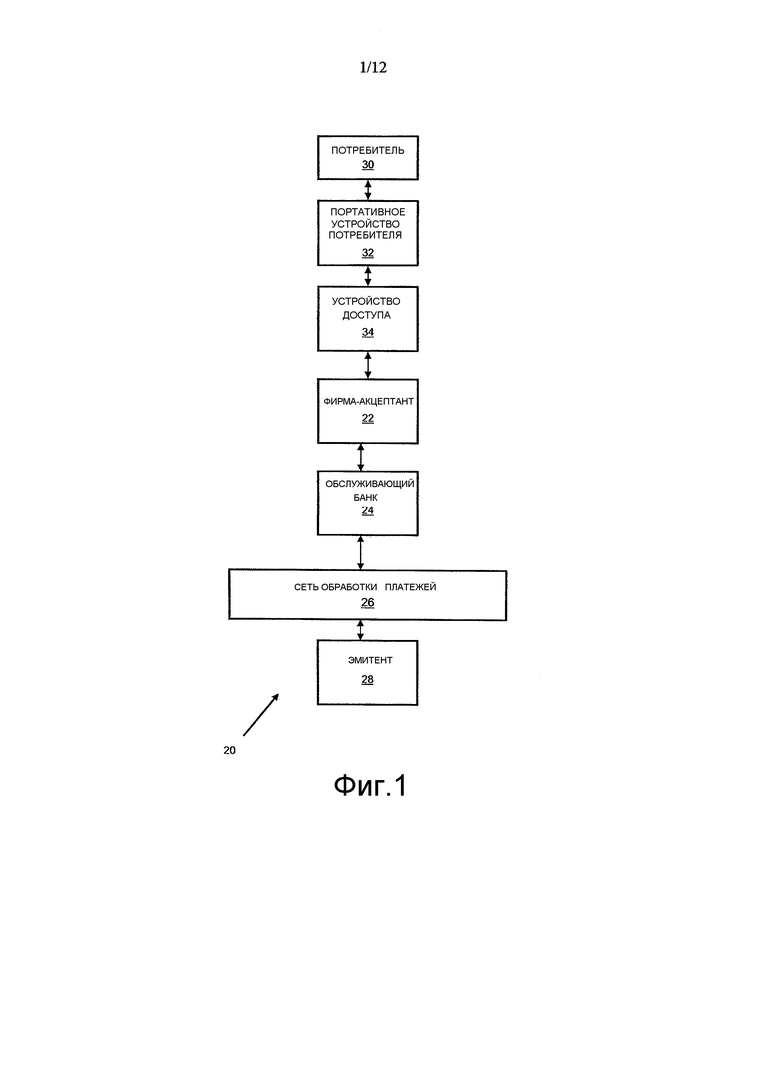

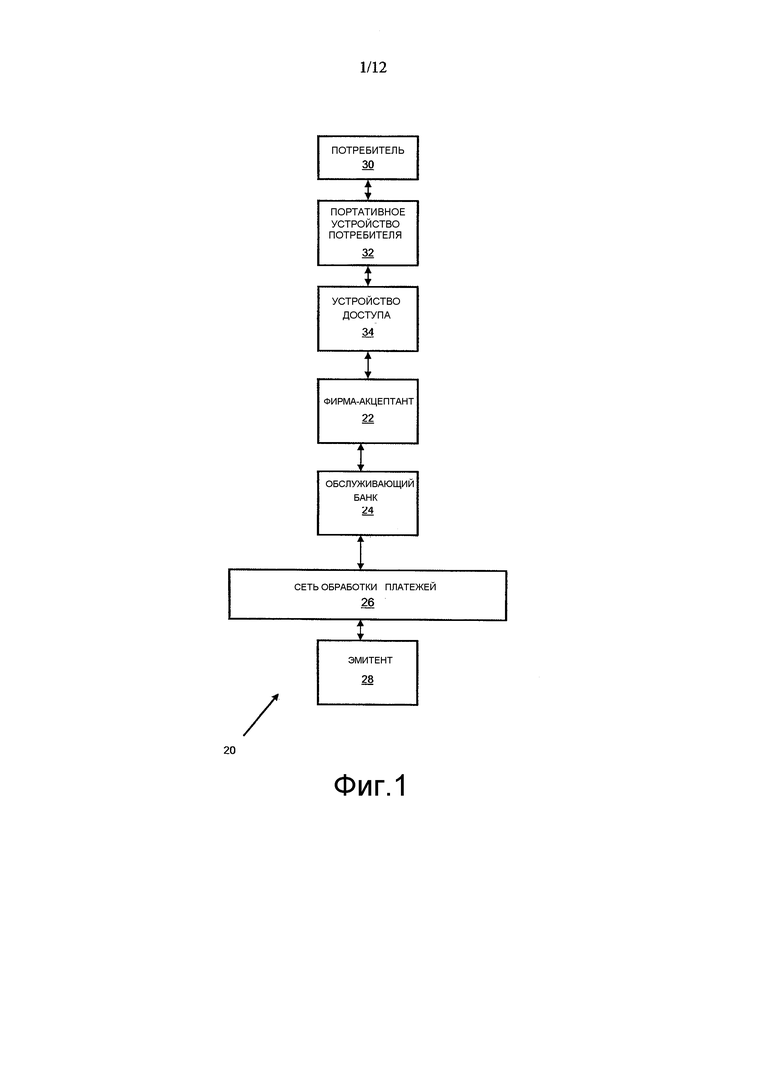

Фиг.1 показывает блок-схему системы в соответствии с вариантом осуществления изобретения.

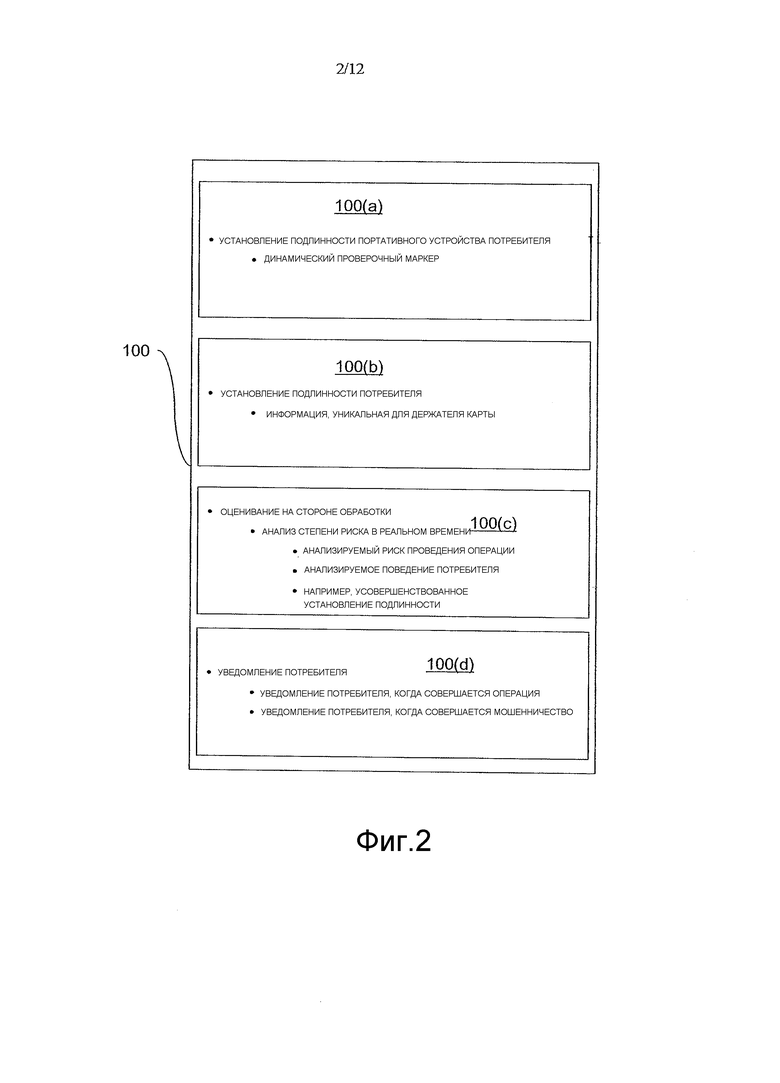

Фиг.2 показывает блок-схему аспектов системы установления подлинности платежной операции в соответствии с вариантом осуществления изобретения.

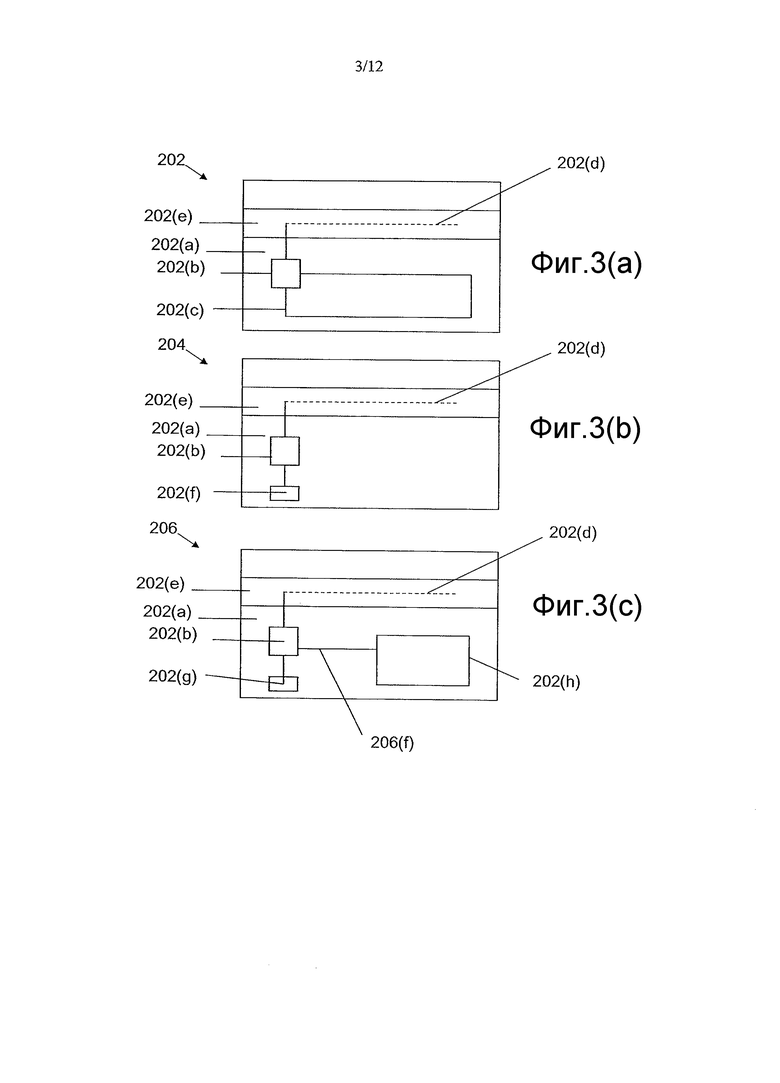

Фиг.3(a)-3(c) показывают схематические виды карт без батареи в соответствии с вариантами осуществления изобретения.

Фиг.4 показывает портативное устройство защиты.

Фиг.5 показывает представление полей данных, связанных с портативным устройством потребителя, таким как кредитная карта.

Фиг.6 показывает части первичного номера счета (PAN).

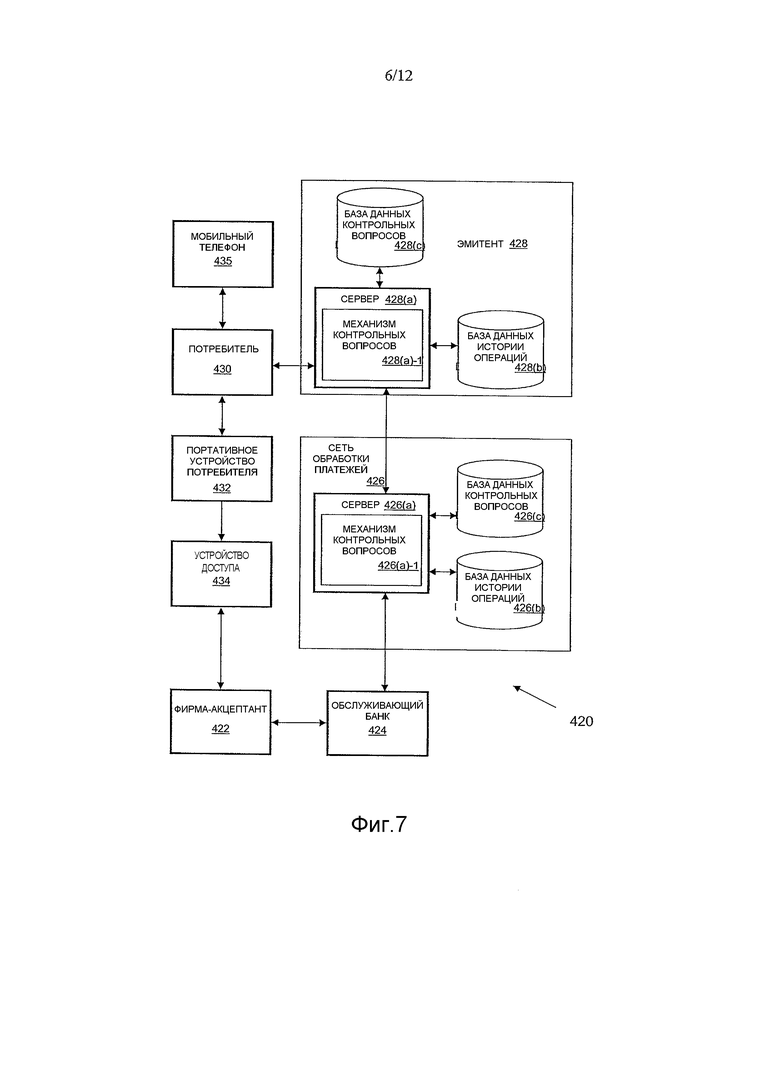

Фиг.7 показывает блок-схему системы, содержащей механизм контрольных вопросов.

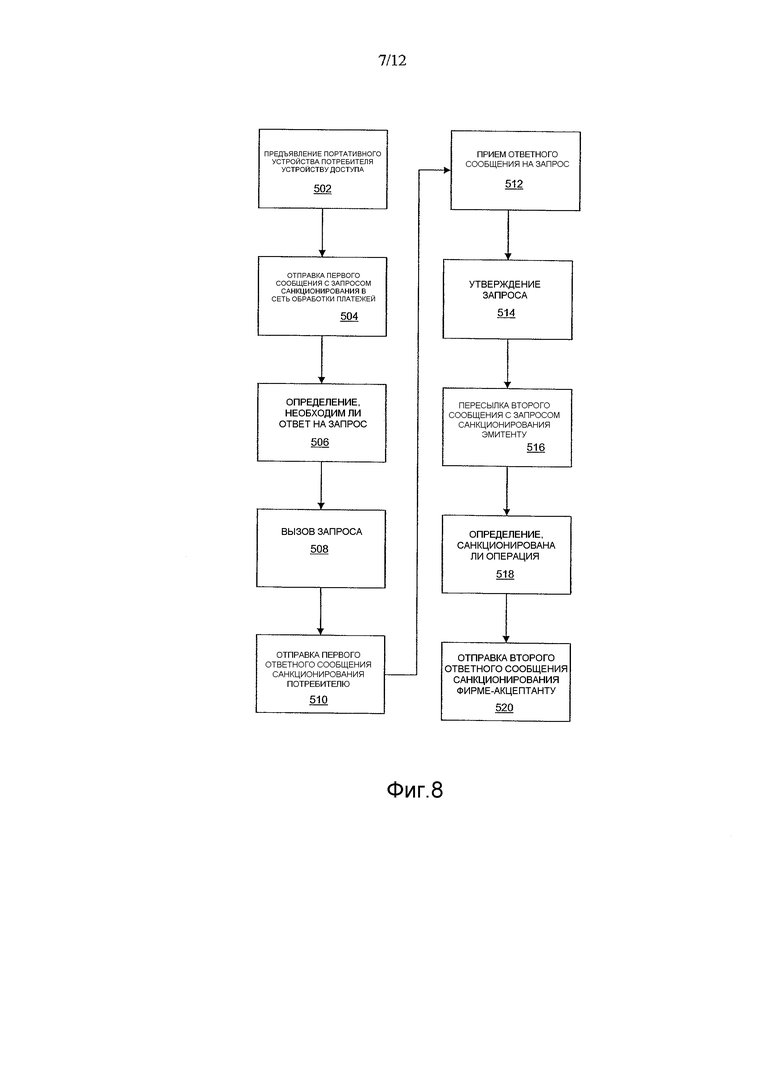

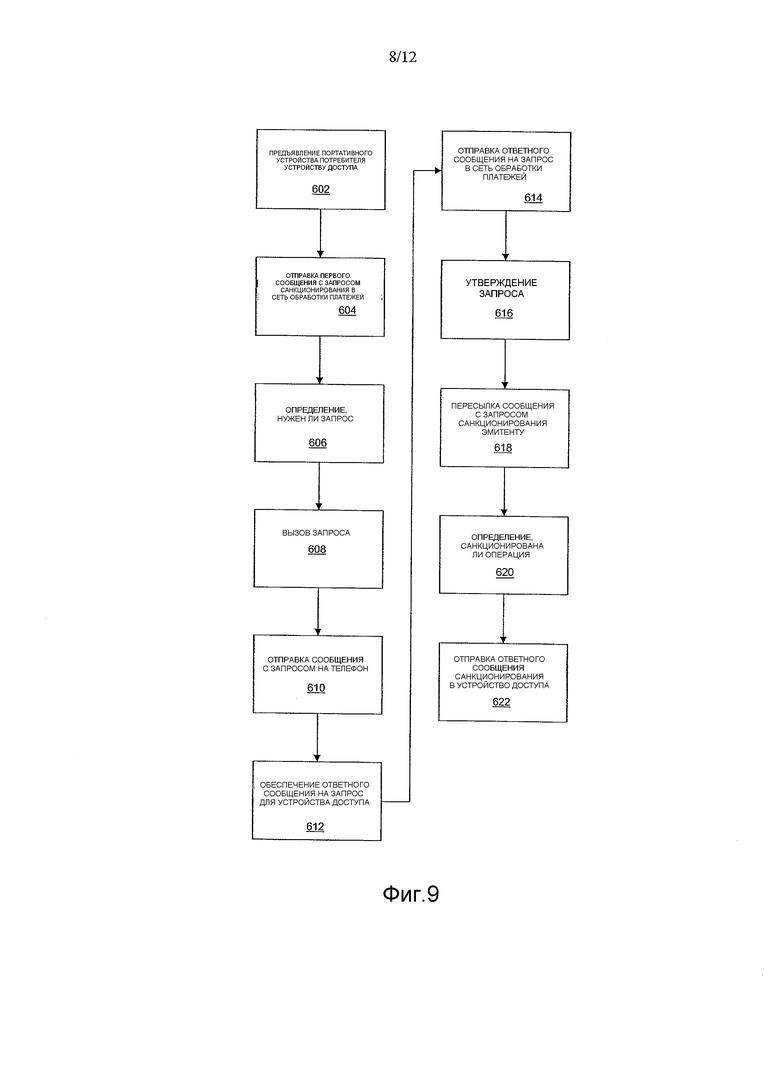

Фиг.8-9 показывают блок-схемы процессов, иллюстрирующие способы, содержащие использование сообщения с запросом для установления подлинности потребителя.

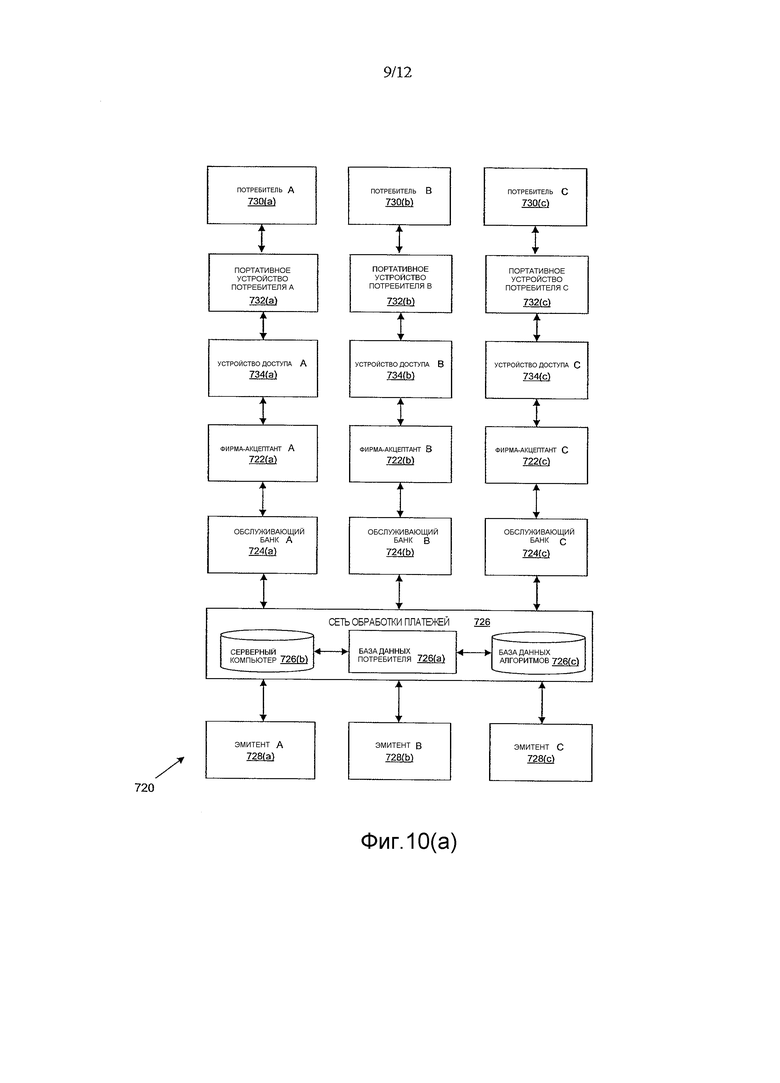

Фиг.10(a) показывает блок-схему системы, которая может использовать ID алгоритма.

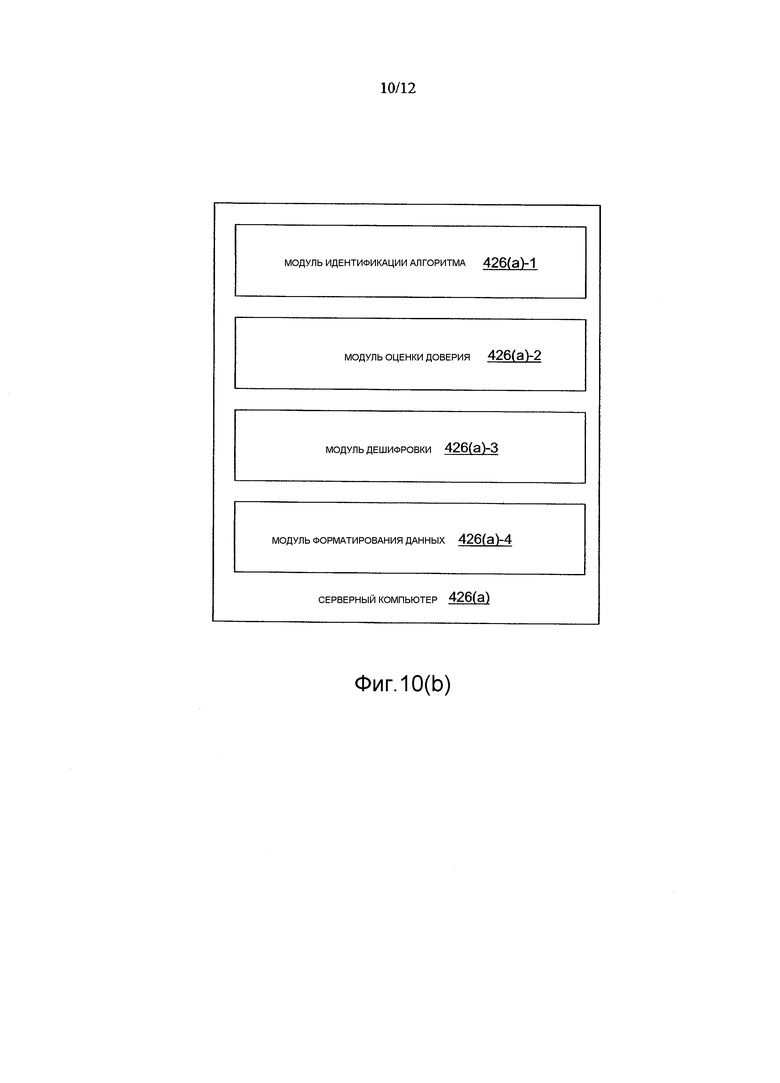

Фиг.10(b) показывает блок-схему, изображающую модули, которые могут присутствовать в серверном компьютере в системе, показанной на фиг.10(a).

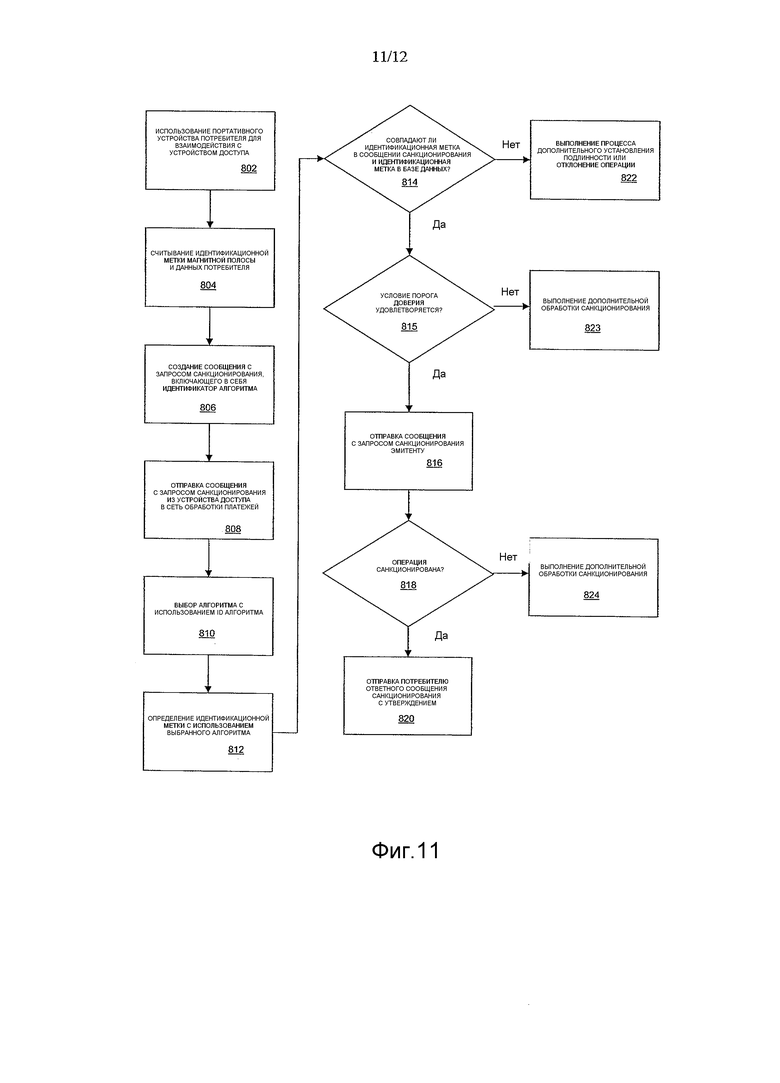

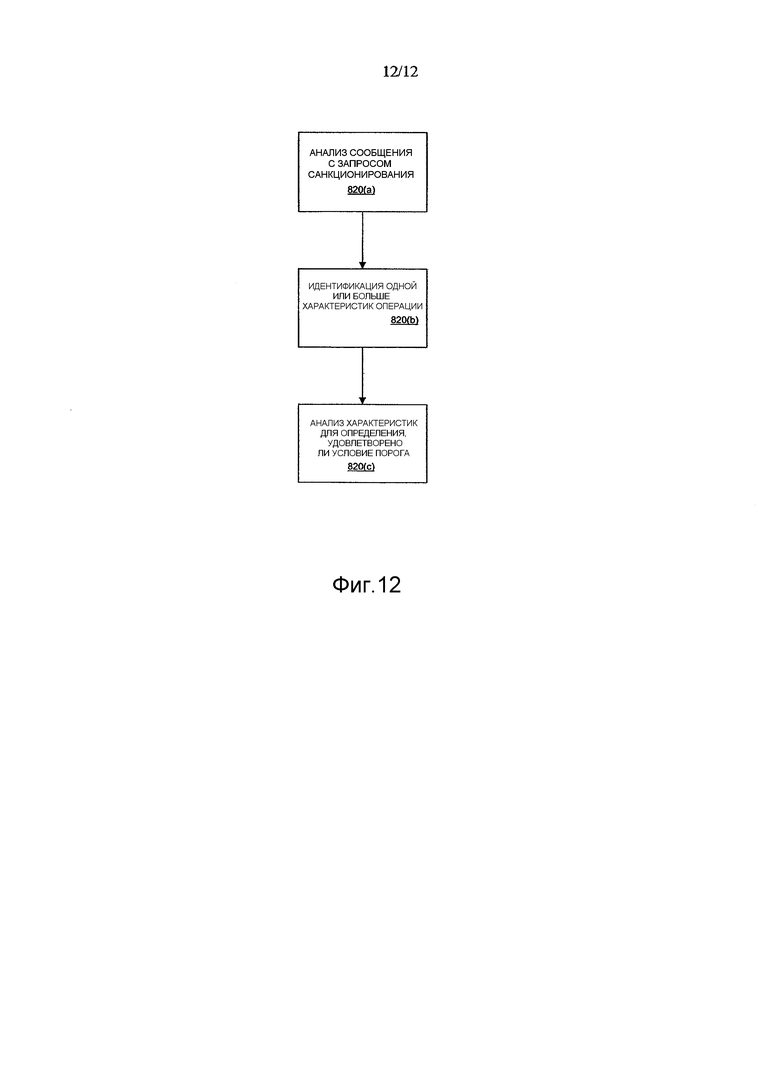

Фиг.11-12 показывают блок-схемы процессов, иллюстрирующие способы в соответствии с вариантами осуществления изобретения.

Подробное описание

I. Примерные системы и платежные операции

Варианты осуществления изобретения могут использоваться для установления подлинности традиционных операций покупки, также как для других типов операций (например, операций денежного перевода). Конкретные системы и способы установления подлинности могут включать в себя установление подлинности потребителя (например, покупателя), портативного устройства потребителя (например, кредитной карты) и/или устройства доступа (например, терминала POS (торговой точки)), чтобы гарантировать, что операция является подлинной.

В типичной операции покупки потребитель использует портативное устройство потребителя (например, кредитную карту) для приобретения товаров или услуг от фирмы-акцептанта.

Фиг.1 показывает систему 20, которая может использоваться в варианте осуществления изобретения. Система 20 включает в себя фирму-акцептанта 22 и обслуживающий банк 24, взаимодействующий с фирмой-акцептантом 22. В типичной платежной операции потребитель 30 может приобретать товары или услуги у фирмы-акцептанта 22 с использованием портативного устройства 32 потребителя. Обслуживающий банк 24 может осуществлять связь с эмитентом 28 через сеть 26 обработки платежей.

Потребитель 30 может быть физическим лицом или организацией, такой как предприятие, которое способно приобретать товары или услуги.

Портативное устройство 32 потребителя может иметь любую подходящую форму. Например, подходящие портативные устройства потребителя могут быть карманными и компактными, чтобы их можно было вкладывать в бумажник и/или карман потребителя (например, быть карманного размера). Они могут включать в себя кредитные карты с микропроцессором, обыкновенные кредитные или дебетовые карты (с магнитной полосой и без микропроцессора), устройства-брелки (такие как Speedpass™, коммерчески поставляемые фирмой Exxon-Mobil Corp.) и т.д. Другие примеры портативных устройств потребителя включают в себя сотовые телефоны, персональные цифровые ассистенты (PDA), пейджеры, платежные карты, карты-пропуска, карты доступа, интеллектуальные носители информации, транспондеры и т.п. Портативными устройствами потребителя также могут быть дебетовые устройства (например, дебетовая карта), кредитные устройства (например, кредитная карта) или устройства предоплаты (например, карта предоплаты).

Сеть 26 обработки платежей может включать в себя подсистемы обработки данных, сети и операции, используемые для того, чтобы поддерживать и поставлять услуги санкционирования, услуги файлов исключений и услуги клиринга и взаиморасчета. Примерная сеть обработки платежей может включать в себя VisaNet™. Сети обработки платежей, такие как VisaNet™, способны обрабатывать операции кредитных карт, операции дебетовых карт и другие типы коммерческих операций. VisaNet™, в частности, включает в себя систему VIP (система интегрированных платежей Visa), которая обрабатывает запросы санкционирования, и систему Base II, которая выполняет услуги клиринга и взаиморасчета.

Сеть 26 обработки платежей может включать в себя серверный компьютер. Серверный компьютер обычно представляет собой мощный компьютер или кластер компьютеров. Например, серверным компьютером может быть большой мейнфрейм, кластер миникомпьютеров или группа серверов, функционирующих как блок. В одном примере серверным компьютером может быть сервер базы данных, подсоединенный к Web-серверу. Сеть 26 обработки платежей может использовать любую подходящую проводную или беспроводную сеть, включая Интернет.

Фирма-акцептант 22 также может иметь или может принимать передачи от устройства 34 доступа, которое может взаимодействовать с портативным устройством 32 потребителя. Устройства доступа в соответствии с вариантами осуществления изобретения могут иметь любую подходящую форму. Примеры устройств доступа включают в себя устройства торговых точек (POS), сотовые телефоны, PDA, персональные компьютеры (ПК), планшетные ПК, карманные специализированные считывающие устройства, компьютерные приставки к телевизору, электронные торговые точки (ECR), банкоматы (ATM), виртуальные торговые точки (VCM), общественные терминалы, системы защиты, системы доступа и т.п.

Если устройство 34 доступа представляет собой терминал торговой точки, может использоваться любой соответствующий терминал торговой точки, включая устройства считывания карточек. Устройства считывания карточек могут включать в себя любой подходящий контактный или бесконтактный режим работы. Например, примерные устройства считывания карточек могут включать в себя РЧ (радиочастотные) антенны, устройства считывания магнитных полос и т.д., для взаимодействия с портативными устройствами 32 потребителя.

В типичной операции покупки потребитель 30 покупает товар или услугу у фирмы-акцептанта 22, используя портативное устройство 32 потребителя, такое как кредитная карта. Портативное устройство 32 потребителя может взаимодействовать с устройством 34 доступа, таким как терминал POS (торговой точки) у фирмы-акцептанта 22. Например, потребитель 30 может взять кредитную карту и может провести ею через соответствующую прорезь в терминале POS. В качестве альтернативы, терминалом POS может быть бесконтактное считывающее устройство, и портативное устройство 32 потребителя может быть бесконтактным устройством, таким как бесконтактная карта.

Сообщение с запросом санкционирования затем отправляется в обслуживающий банк 24. После приема сообщения с запросом санкционирования сообщение с запросом санкционирования посылается в сеть 26 обработки платежей. После этого сеть 26 обработки платежей пересылает сообщение с запросом санкционирования эмитенту 28 портативного устройства 32 потребителя.

После того как эмитент 28 принимает сообщение с запросом санкционирования, эмитент 28 посылает ответное сообщение санкционирования обратно в сеть 26 обработки платежей (этап 56), чтобы указать, санкционирована ли текущая операция (или не санкционирована). Затем сеть 26 обработки платежей пересылает ответное сообщение санкционирования обратно в обслуживающий банк 24. Затем обслуживающий банк 24 посылает ответное сообщение обратно фирме-акцептанту 22.

После того как фирма-акцептант 22 принимает ответное сообщение санкционирования, устройство 34 доступа фирмы-акцептанта 22 может обеспечивать ответное сообщение санкционирования для потребителя 30. Ответное сообщение может быть отображено устройством 24 доступа или может быть распечатано по получении.

В конце дня, сетью 26 обработки платежей может проводиться нормальный процесс клиринга и взаиморасчета. Процесс клиринга представляет собой процесс обмена финансовыми подробностями между обслуживающим банком и эмитентом, чтобы облегчить отправку на финансовый счет потребителя и выверку счетов положения взаиморасчета потребителя. Клиринг и взаиморасчет могут происходить одновременно.

II. Установление подлинности операций

Рассмотрим фиг.2, которая показывает концептуальную блок-схему 100, где установление подлинности операции покупки, аналогично описанному выше, может иметь различные аспекты. Такие аспекты включают в себя установление подлинности портативного устройства потребителя 100(a), установление подлинности потребителя 100(b), серверную обработку, включающую в себя анализ степени риска в реальном времени 100(c) и уведомление потребителя об операции покупки 100(d).

Установление подлинности портативного устройства потребителя относится к выполнению установления подлинности этого портативного устройства потребителя. То есть в процессе установления подлинности портативного устройства потребителя делается определение относительно того, является ли портативное устройство потребителя, которое используется в операции покупки, подлинным портативным устройством потребителя или это поддельное портативное устройство потребителя. Конкретные примерные методы усовершенствования установления подлинности портативного устройства потребителя включают в себя:

- Динамическое CVV (проверочное значение карты) на портативных устройствах потребителя, таких как карты с магнитной полосой

- Особенности защиты карточек (существующие и новые)

- Бесконтактные микросхемы (ограниченное использование)

- Идентификация магнитной полосы

- Проверочные значения карточек (CVV и CVV2)

- Контактные микросхемы EMV

- Установление подлинности потребителя относится к определению того, действительно ли человек, проводящий операцию, является владельцем или правомочным пользователем портативного устройства потребителя. Фирмами-акцептантами проводятся традиционные процессы установления подлинности потребителя. Например, фирмы-акцептанты могут просить предъявить держателя кредитной карты водительские права перед проведением деловой операции с этим держателем кредитной карты. Могут быть желательны другие методы установления подлинности потребителя, поскольку установление подлинности потребителя у фирмы-акцептанта не происходит в каждом случае. Конкретные примеры возможных способов улучшения процесса установления подлинности потребителя включают в себя по меньшей мере следующие:

- Основанные на знаниях ответы на запросы

- Аппаратные маркеры (многочисленные варианты решений)

- OTP (одноразовые пароли, ограниченное использование)

- AVS (службы подтверждения адреса) (не как самостоятельное решение)

- Подписи

- Признаки программного обеспечения

- PIN (персональные идентификационные номера) (интерактивно/автономно)

- ID (идентификации) пользователей/Пропускные коды

- Двухканальные процессы установления подлинности (например, через телефон)

- Биометрические характеристики.

Серверная обработка относится к обработке, которая может происходить у эмитента или в сети обработки платежей, или в другом неторговом местоположении. Как будет подробно объясняться ниже, различные процессы могут выполняться в "тылу" платежной операции (на сервере – прим. перев.), чтобы помогать гарантировать, что любые проводимые операции являются подлинными. Серверная обработка также может предотвращать операции, которые не должны быть санкционированы, и может позволять проводить операции, которые должны быть санкционированы.

Наконец, уведомление потребителя представляет собой другой аспект установления подлинности операции. В некоторых случаях, потребитель может быть уведомлен о том, что совершается или совершена операция покупки. Если потребитель уведомлен (например, через сотовый телефон) о том, что совершается операция с использованием его портативного устройства потребителя, а потребитель в действительности операцию не проводит, то могут быть предприняты соответствующие этапы, чтобы предотвратить выполнение этой операции. Конкретные примеры процессов уведомления потребителя включают в себя:

- Уведомление о покупке через SMS (службу передачи коротких сообщений)

- Уведомление о покупке через электронную почту

- Уведомление о покупке по телефону.

Ниже предоставлены конкретные подробности относительно некоторых из описанных выше аспектов. Определенные подробности конкретных аспектов могут быть объединены любым подходящим способом, не выходя при этом за рамки сущности и объема вариантов осуществления изобретения. Например, в некоторых вариантах осуществления изобретения установление подлинности портативного устройства потребителя, установление подлинности потребителя, серверная обработка и уведомление об операции потребителя - все могут быть объединены. Однако другие варианты осуществления изобретения могут быть направлены на конкретные варианты осуществления, относящиеся к каждому из индивидуальных аспектов или к конкретным комбинациям этих индивидуальных аспектов.

III. Установление подлинности портативного устройства потребителя

Усовершенствования могут быть сделаны относительно различных процессов установления подлинности портативных устройств потребителя. Примеры таких усовершенствований предоставлены ниже.

A. Динамические проверочные значения карточек (dCVV)

Чтобы помочь в гарантировании, что портативное устройство потребителя, используемое в платежной операции, действительно является подлинным портативным устройством потребителя, от портативного устройства потребителя могут обеспечиваться "динамические" данные. Динамические данные представляют собой данные, которые могут изменяться со временем и поэтому являются более надежными, чем статические данные (например, имя). Процесс установления подлинности портативного устройства потребителя может включать в себя, например, "динамические" проверочные данные, такие как динамическое CVV (или динамическое проверочное значение карты).

При сравнении "статические" данные могут быть данными, который не изменяются со временем. Например, в настоящее время кредитные карты имеют проверочные значения карты (значения CVV), напечатанные на оборотной стороне карточек. Эти значения могут использоваться для проверки, что используемое портативное устройство потребителя является подлинным. Например, при проведении операции покупки по телефону или через Интернет с использованием кредитной карты фирма-акцептант может спрашивать значение CVV на оборотной стороне кредитной карты. Значение CVV может соответствовать номеру кредитной карты, чтобы гарантировать, что абонент действительно обладает подлинным портативным устройством потребителя. Одна проблема, связанная с современными CVV, состоит в том, что они являются статическими. Они могут быть похищены и использованы.

Динамическое CVV ("dCVV") описано в патентной заявке США № 10/642,878, которая включена здесь путем ссылки во всей своей полноте для всех целей. Патентная заявка США № 10/642,878 описывает формирование проверочного значения с использованием информации, включающей в себя PAN (первичный номер счета), дату истечения срока действия, сервисный код и автоматический счетчик операций. Это проверочное значение передается от фирмы-акцептанта поставщику услуг (например, в организацию обработки платежей или эмитенту), где оно декодируется и оценивается для возможного утверждения. Автоматический счетчик операций следит за количеством раз, когда используется портативное устройство потребителя, и если имеется несоответствие между значением счетчика, которое принимается у эмитента, и счетчиком у эмитента, то это может указывать на возможное мошенническое копирование данных с одной карты на другую или мошенническое использование.

Значение dCVV или другие динамические данные могут быть переданы с использованием любого подходящего защищенного процесса передачи данных, и может использоваться DES (стандарт динамического шифрования), также как ECC (криптография эллиптических кривых) или AEC (криптография расширенного шифрования). Могут использоваться любые симметричные или асимметричные криптографические элементы.

Другие усовершенствования защиты обработки dCVV могут включать в себя использование более длинного числа DES и более длинного счетчика.

B. dCVV, созданные с помощью конкретных входных данных

Может быть желательно выполнить улучшение относительно предыдущих процессов dCVV посредством генерирования различных динамических проверочных значений с использованием различных данных или различных типов изменяющейся информации. Например, для проверки, что портативное устройство потребителя является правильным, большее количество данных операции и/или конкретных данных пользователя могут быть динамически изменяемыми. Это может быть более надежным, чем использование только простого счетчика. Например, конкретная информация может включать в себя следующее: ID терминала, время дня, номер телефона, номер SIM-карты, количество операций, номер счета, сервисный код (две цифры), дату истечения срока действия, текущую дату, случайные числа от терминала и т.д. Конкретная информация предпочтительно включает в себя по меньшей мере один динамический элемент данных, такой как счетчик, время дня, объем покупок и т.д. В других вариантах осуществления конкретная информация, используемая для создания динамического проверочного значения, включает в себя динамическую, определенную для потребителя или определенную для операции информацию, такую как время дня, когда совершается операция, объем покупок, данные предыдущей операции и т.д. Какие-либо некоторые или все они могут использоваться для того, чтобы производить проверочное значение или другие конкретные части информации, которые могут быть динамически изменяемыми, чтобы производить новое dCVV. Затем новое dCVV может быть обработано способом, который является подобным или отличается от общей схемы обработки, описанной в патентной заявке США № 10/642878. В одном конкретном примере данные относительно предыдущей операции (например, предыдущего объема покупок, времени предыдущей покупки и т.д.) могут быть динамическим элементом данных, который может использоваться для установления подлинности портативного устройства потребителя для будущих операций. Дополнительные подробности относительно таких способов dCVV могут быть найдены в патентной заявке США № ___________, озаглавленной "Система и способ оценивания проверки", зарегистрированной в тот же день, что и настоящая заявка (Досье поверенного № 16222U-031900US).

C. Сокращение количества отклоненных операций dCVV

Описанные выше процессы dCVV являются полезными. Однако может быть ряд примеров, где динамические данные (например, значение счетчика), передаваемые от портативного устройства потребителя и принимаемые в сервере поставщика услуг, не совпадают с соответствующими динамическими данными (другое соответствующее значение счетчика), которые генерируются в сервере эмитента. Например, иногда фирма-акцептант не может своевременно отправлять данные об операции к эмитенту. Если это происходит, возможно, что будущие операции, проводимые потребителем, могут быть по недосмотру отклонены. Например, если портативное устройство потребителя, используемое потребителем, имеет счетчик для того, чтобы считать количество проводимых операций, и если счетчик в сервере эмитента не сохраняет соответствующий счет операций из-за задержанного приема данных об операции от одной или больше фирм-акцептантов, некоторые из операций потребителя могут быть по недосмотру отклонены. Желательно утверждать настолько много операций, насколько возможно, в то же время не утверждая операции, которые могут быть мошенническим копированием данных с одной карты на другую.

Решение этой проблемы может включать в себя расширение диапазона счетчика операций (или расширение допуска некоторых других переменных данных, таких как время, дата и т.д.) таким образом, чтобы был некоторый запас регулирования для потенциальной погрешности. Например, портативное устройство потребителя у потребителя может иметь счетчик, который в настоящее время имеет сумму операций, равную 100. Когда потребитель проводит операцию в терминале POS, сообщение о санкционировании может быть послано из терминала POS в сервер эмитента или сети, обрабатывающей платежи. Сообщение о санкционировании может указывать, что для потребителя А имеется количество операций, равное 100. Сервер эмитента может тогда проверить соответствующий диапазон счетчика. Если принятый счетчик операций оказывается в пределах соответствующего диапазона счетчика, определенного эмитентом, то операция утверждается. Например, соответствующий диапазон счетчика может быть между 98 и 102. Поскольку счетчик потребителя представляет собой 100 и оказывается в пределах диапазона между 98 и 102, операция утверждается. Таким образом, если сервер эмитента имеет счетчик, который имеет значение, слегка отличающееся от счетчика в портативном устройстве потребителя, операция не будет отклонена по недосмотру. Если совершается фактическое мошенническое копирование данных с одной карты на другую или если номер счета платежей потребителя используется без санкционирования, счетчик в сервере эмитента, вероятно, будет значительно отличаться от фактического счетчика в портативном устройстве потребителя у потребителя.

Эти варианты осуществления изобретения могут помогать уменьшать количество ложных отклонений операций. В качестве альтернативного или дополнительного критерия установления подлинности, эмитент может задавать потребителю контрольный вопрос (например, когда у Вас день рождения), если сервер эмитента находит, что счетчик операций, принятый от терминала POS, и счетчик операций в сервере эмитента не совпадают, или если счетчик не находится в пределах предопределенного диапазона счетчика, определяемого серверным компьютером эмитента. Если потребитель правильно отвечает на контрольный вопрос, то операция санкционируется. Если на вопрос правильно не отвечают, то она не санкционируется. Дополнительные подробности о возможных сообщениях с запросами и контрольных вопросах, которые могут использоваться в таких вариантах осуществления предоставлены ниже.

В еще одних вариантах осуществления решение о том, выполнять ли дальнейшую обработку установления подлинности (например, отправку контрольного вопроса потребителю) или не выполнять дальнейшую обработку установления подлинности, если счетчик (или другой динамический элемент данных) оказывается в пределах предопределенного диапазона, может быть основано на других факторах. Например, если счетчик или другой динамический элемент данных оказывается в пределах предопределенного диапазона, дальнейшая обработка установления подлинности может быть выполнена, только если анализируемая операция превышает предопределенный долларовый предел (например, свыше 1000 $), или анализируемая операция проводится из местоположения или фирмы-акцептанта, которые могут указывать на более высокую тенденцию возникновения мошеннических операций. Таким образом, варианты осуществления изобретения могут включать в себя другие переменные, которые могут рассматриваться при определении, выполнять ли дополнительный процесс установления подлинности.

Дополнительные подробности относительно вариантов осуществления, которые используют диапазоны в связи с динамическими элементами данных, используемыми с проверочными значениями, находятся в патентной заявке США № ___________, озаглавленной "Система снижения ошибок при проверках", зарегистрированной в тот же день, что и настоящая заявка (Досье поверенного № 16222U-031800US), которая включена здесь путем ссылки во всей своей полноте для всех целей.

D. Портативные устройства потребителя, которые могут производить значения dCVV

Может быть произведен ряд различных портативных устройств потребителя, которые способны обеспечивать переменные данные об операции, такие как счетчики. Пример этого вида портативного устройства потребителя включает в себя карту с магнитной полосой, которая может перезаписывать данные, обеспечиваемые на ее магнитной полосе. Для перезаписи данных на магнитной полосе может использоваться устройство перезаписи, такое как магнитная записывающая головка. Патентом, обсуждающим этот тип карты, является патент США № 7044394, который включен здесь путем ссылки во всей своей полноте для всех целей. Внутри карты находится батарея, которая может обеспечивать электропитание для устройства перезаписи.

Использование батарей в платежных картах в некоторых случаях является не особенно желательным. Например, батареи необходимо заменять и ликвидировать экологически благоприятным способом. Также, если карта с батарейным питанием не имеет достаточной мощности в данный момент, конкретная операция, проводимая с этой картой, не может быть выполнена, как планируется. Кроме того, если потребитель имеет множество карточек с батарейным питанием в своем бумажнике, это может повышать потенциальные проблемы безопасности при путешествии на авиалиниях. Таким образом, карты без батарей являются предпочтительными.

В некоторых вариантах осуществления портативные устройства потребителя представляют собой карты без батарей (или другие форм-факторы без батарей), которые содержат (или) могут содержать микросхему, которая может включать в себя счетчик. Эти карты без батарей обеспечиваются электропитанием с помощью некоторого внешнего источника питания вместо внутренней батареи. Примеры внешних источников питания включают в себя устройства доступа, такие как терминалы POS и калькуляторы операций. В вариантах осуществления изобретения, каждый раз, когда карта без батареи запитывается электроэнергией от внешнего источника питания, такого как терминал POS, картой без батареи может быть произведено значение счетчика (или другие переменные данные). Некоторое количество конкретных вариантов осуществления показаны на фиг.3(a)-3(c).

Фиг.3(a) показывает карту 202 с магнитной полосой, включающую в себя пластиковое тело 202(a). Магнитная полоса 202(e) находится на пластиковом теле 202(a). Пластиковое тело 202(a) может включать в себя область с выдавленным рельефом, которая может иметь информацию, такую как имя владельца карты, номер карты и дата истечения срока действия (не показаны). Процессор (например, микропроцессор) 202(b) находится на пластиковом теле 202(a), и к процессору 202(b) подсоединены устройство 202(d) чтения-записи и антенна 202(c). В этом примере антенна 202(c) представляет собой виток проволоки, который может принимать энергию от бесконтактного устройства считывания кредитных карт (не показано).

Во время использования антенна 202(c) может обеспечивать возможность для карты 202 с магнитной полосой осуществлять связь с внешним бесконтактным считывающим устройством (не показано) так, что могут быть получены номер счета и, если требуется, информация счетчика (или другие переменные данные) с магнитной полосы 202(e) через процессор 202(b) и устройство 202(d) чтения-записи. В то же время антенна 202(c) также может использоваться для запитывания электроэнергией процессора 202(b) и временно устройства 202(d) чтения-записи, чтобы устройство 202(d) чтения-записи также могло изменять динамические данные (например, счетчик) на магнитной полосе 202(e). Таким образом, как иллюстрируется с помощью этого примера, варианты осуществления изобретения могут включать в себя использование карт без батарей с магнитной полосой, которая может обеспечивать динамические данные, которые могут использоваться в операции установления подлинности портативного устройства потребителя.

Хотя пример на фиг.3(a) включает в себя устройство 202(d) чтения-записи для магнитной полосы 202(e), в других вариантах осуществления устройство чтения-записи может быть воплощено посредством логики, которая может считывать и/или записывать данные в энергозависимое или полуэнергозависимое твердотельное устройство памяти, такое как микросхема флэш-памяти или подобное устройство.

Другой вариант 204 осуществления карты по изобретению показан на фиг.3(b). На фиг.3(a) и 3(b), подобные ссылочные позиции обозначают подобные элементы. Однако на фиг.3(b) показана проводящая контактная область 202(f), и проводящий контакт подсоединен к процессору 202(b) вместо антенны. В этом примере контактная область 202(f) может включать в себя множество электрических контактов таким образом, чтобы они могли сопрягаться и электрически входить в контакт с соответствующей контактной областью в устройстве считывания кредитных карточек (не показано). Когда используется карта 204, может обеспечиваться электроэнергия для процессора 202(b) через проводящий контакт 204(f), и устройство 202(d) чтения-записи может функционировать, как описано выше.

Фиг.3(c) показывает другую карту 206 с магнитной полосой в соответствии с вариантом осуществления изобретения. Она включает в себя область сопряжения считывающего устройства портативного устройства потребителя, такую как область 202(g) сопряжения, которая может принимать форму описанной выше антенны 202(c) или электропроводящего контакта 202(f). Электроэнергия может обеспечиваться для процессора 202(b) и устройства 202(d) чтения-записи через область 202(g) сопряжения, как описано выше.

Однако в этом варианте осуществления к процессору 202(b) подключен полустатический дисплей 202(h). Каждый раз, когда процессор 202(b) запитывается электроэнергией посредством устройства считывания кредитных карточек во время операции покупки, процессор 202(b) может заставлять дисплей 202(h) отображать проверочное значение, такое как динамическое проверочное значение карты (dCVV). Значение dCVV может просматриваться потребителем и использоваться при проведении операции заказа товаров по почте, телефону или через Интернет, чтобы помогать проверять, что потребитель имеет подлинную карту. В этом примере то же самое или отличающееся значение dCVV (или другие динамические данные) могут передаваться с помощью электроники в устройство считывания кредитных карточек и впоследствии передаваться в сообщении с запросом санкционирования эмитенту для дальнейшей проверки.

Фиг.4 показывает устройство 300 защиты, которое может использоваться для запитывания электроэнергией карточек показанного на фиг.3(a)-3(c) типа. Устройство 300 защиты может иметь область 300(b) ввода данных (например, клавиши) на корпусе 300(a). Корпус 300(a) может определять прорезь 300(d), которая может принимать карту без батареи, подобную описанным выше. На корпусе 300(a) также присутствует дисплей 300(c).

Устройство 300 защиты может содержать микропроцессор, батареи и память, содержащую машинный код для того, чтобы производить одноразовый код операции или число для операции покупки потребителя. Логика для производства одноразового кода операции также может постоянно находиться в другом сервере или компьютере (например, в сервере эмитента) так, чтобы эмитент, фирма-акцептант или другая сторона могли проверять, что человек, который держит карту, действительно является правомочным держателем карты. В этом примере устройство 300 защиты может быть характеризовано, как надежный признак защиты, и может использоваться для помощи в установлении подлинности потребителя.

Во время использования потребитель может вставить карту без батареи с магнитной полосой (как описано выше) в прорезь 300(d). Тогда на экране 300(c) может быть отображен одноразовый код операции. Когда карту вставляют в устройство 300 защиты, энергия от источника питания в устройстве 300 защиты запитывает процессор и устройство чтения-записи в карте так, что динамические данные (например, счетчик) на карте могут изменяться. Таким образом, устройство 300 защиты может производить одноразовый номер операции для операции, а также временно обеспечивать электропитание для карты без батареи таким образом, чтобы счетчик в карте (или другой динамический элемент) мог измениться. Система, использующая и устройство 300 защиты, и карту без батареи, которая может иметь динамические данные, может благоприятно устанавливать подлинность как потребителя, так и портативного устройства потребителя.

Дополнительные подробности относительно вариантов осуществления, которые используют портативные устройства потребителя без батарей, находятся в патентной заявке США № ___________, озаглавленной "Портативное устройство потребителя без батареи", зарегистрированной в тот же день, что и настоящая заявка (Досье поверенного № 16222U-031700US), которая включена здесь путем ссылки во всей своей полноте для всех целей.

E. Маскированные первичные номера счета (PAN)

Другой способ установления подлинности портативного устройства потребителя состоит в том, чтобы использовать маскированный PAN или первичный номер счета. В этом примере частичный участок передаваемого PAN является маскированным и/или динамически изменяемым. PAN включает в себя участок идентификационного номера, такой как номер БИК или банковский идентификационный код. Другие примеры участков идентификационного номера включают в себя местоположение фирмы-акцептанта, местоположение финансовой организации или даже IP-адрес. Последние четыре цифры PAN и номера БИК будут оставаться теми же самыми, в то время как другие числа в PAN изменяются. Эти динамически изменяющиеся числа обычно маскируют по получении платежной карты, которую получает потребитель, таким образом, чтобы потребитель не видел что-нибудь необычное.

Фиг.5 показывает схематическое изображение полей данных для данных, которые в операции покупки передаются от фирмы-акцептанта к эмитенту. Поля данных включают в себя поля PAN, даты истечения срока действия, сервисного кода, PIN CVV и дискреционных данных.

Примерный PAN 380, который может постоянно находиться в памяти (например, на магнитной полосе) в портативном устройстве потребителя, показан на фиг.6. В этом примере первые шесть цифр (то есть первый оконечный участок) "123456" 380(a) номера PAN 380 могут соответствовать номеру БИК. Следующие 6 цифр 380(b) могут быть изменяемыми или отличающимися от 6 цифр реального PAN и в этом примере представлены как "XXXXXX". Последние четыре цифры 380(c) (то есть последний оконечный участок) в этом примере представляют собой "9999", и они могут оставаться такими же. При сохранении БИК тем же самым и последних четырех цифр теми же самыми, операция выглядит для фирмы-акцептанта и потребителя как реальная. В предпочтительном варианте осуществления средние шесть цифр динамически изменяются с использованием счетчика или подобного устройства. Это делает более трудным для любого неуполномоченного человека определить реальный PAN.

В одном варианте осуществления средний участок номера PAN, который постоянно находится в памяти портативного устройства потребителя, может отличаться от среднего участка реального PAN. Номер PAN, который постоянно находится в памяти, может упоминаться как вторичный PAN, в то время как реальный PAN может упоминаться как первичный PAN. Могут использоваться соответствующий алгоритм или таблица поиска (например, хранящаяся у эмитента или в устройстве доступа, таком как устройство POS), чтобы связывать первичный и вторичный номера PAN. Например, средние шесть цифр номера PAN в первичном PAN могут быть 666666 (например, 1234566666669999), но во вторичном PAN, который хранится в запоминающем устройстве, находящемся в портативном устройстве потребителя у потребителя, средние шесть цифр могут быть 222222 (например, 1234562222229999). В одном варианте осуществления вторичный PAN может быть принят в терминале POS, и терминал POS может преобразовывать вторичный PAN в первичный PAN, и первичный PAN может быть передан из терминала POS эмитенту для обработки и/или санкционирования. В другом варианте осуществления эмитенту может быть передан вторичный PAN, и эмитент может преобразовывать вторичный PAN в первичный PAN, и после этого может обрабатывать и/или санкционировать операцию.

В этом варианте осуществления эмитент может принимать и первичный PAN, и вторичный PAN, чтобы проверить, что используемое портативное устройство потребителя является подлинным. Если неуполномоченный человек пробует использовать первичный PAN, то этот неуполномоченный человек не будет знать вторичный PAN и не сможет мошеннически провести операцию покупки без знания вторичного PAN. В качестве альтернативы, если неуполномоченный человек с помощью электроники перехватит или "мошеннически скопирует" вторичный PAN, то неуполномоченный человек не будет в состоянии проводить операцию покупки без знания первичного PAN.

В другом варианте осуществления средний участок номера PAN может изменяться динамически. Например, могут использоваться соответствующий алгоритм или счетчик, чтобы динамически изменять средний участок PAN каждый раз, когда используется портативное устройство потребителя. Этот путь, даже если PAN перехвачен с помощью электроники неуполномоченным человеком, и он знает первичный PAN, вторичный PAN будет динамически изменяться. Даже если неуполномоченный человек знает первичный PAN и перехватывает вторичный PAN один раз, перехваченный вторичный PAN может быть бесполезен, поскольку он представляет собой динамически изменяющийся вторичный PAN. В этом случае неуполномоченному человеку необходимо знать алгоритм, используемый для динамического изменения PAN, в дополнение к первичному PAN и вторичному PAN. Таким образом, этот вариант осуществления особенно полезен для проведения защищенных операций.

Дополнительные подробности относительно вариантов осуществления, которые используют замаскированные первичные номера счета, находятся в патентной заявке США № 11/761821, озаглавленной "Шифрование данных тракта", зарегистрированной 12 июня 2007 г., которая включена здесь путем ссылки во всей своей полноте для всех целей.

VI. Установление подлинности потребителя

Как было отмечено выше, в вариантах осуществления изобретения может использоваться ряд процессов установления подлинности потребителя. Конкретные примеры возможных способов усовершенствования установления подлинности потребителя включают в себя:

- Основанные на знаниях ответы на запросы

- Признаки аппаратного обеспечения (многочисленные варианты решений)

- OTP (одноразовый пароль, ограниченное использование)

- AVS (не как самостоятельное решение)

- Подписи

- Программные маркеры

- PIN (интерактивно/автономно)

- ID пользователей/Пропускные коды

- Двухканальное установление подлинности через телефон

- Биометрия.

Как иллюстрировалось выше, для установления подлинности потребителя может использоваться множество механизмов, и эти механизмы могут использовать не ввод потребителя (например, автоматический программный маркер защиты), ограниченный ввод потребителя (например, потребитель нажимает кнопку), или полный ввод потребителя (например, биометрия).

Кроме того, могут использоваться разнообразные "маркеры защиты", чтобы помогать устанавливать подлинность потребителя. Маркер защиты представляет собой пункт или часть информации, которая может использоваться для проверки реальной информации или данных. Например, PIN может быть маркером защиты и может использоваться для проверки идентичности потребителя, когда потребитель делает покупку. В другом примере контрольный вопрос и соответствующий ответ могут рассматриваться, как маркер защиты, который помогает устанавливать подлинность потребителя. Этот последний пример представляет собой пример маркера, имеющего "двунаправленный канал", посредством чего информация течет к потребителю и потребитель посылает информацию обратно к другой стороне, такой как эмитент, так что потребитель может устанавливать подлинность самого себя.

A. Основанные на знаниях запросы

В вариантах осуществления изобретения, фирма-акцептант, организация, обрабатывающая платежи, эмитент или любой другой соответствующий объект могут формулировать контрольные вопросы для потребителя, чтобы устанавливать подлинность потребителя. Контрольные вопросы могут быть статическими, где одни и те же вопросы задаются для проведения каждой операции покупки, или динамическими, где со временем можно задавать отличающиеся вопросы.

Задаваемые вопросы также могут иметь статические или динамические (полудинамические или полностью динамические) ответы. Например, вопрос "Когда у Вас день рождения?" требует статического ответа, поскольку ответ не изменяется. Вопрос "Какой у Вас почтовый индекс?" требует полудинамического ответа, поскольку он мог измениться или может иногда изменяться. Наконец, вопрос "Что Вы купили вчера в 4 часа пополудни?" может требовать динамического ответа, поскольку ответ часто изменяется. Таким образом, в предпочтительных вариантах осуществления контрольные вопросы предпочтительно могут быть основаны на информации "реального времени", которой эмитент наиболее вероятно может обладать. Например, потребителю может быть задан более конкретный вопрос, такой как "Вы ели в Мексиканском ресторане вчера вечером?" Благодаря обеспечению более конкретных основанных на знаниях запросов для потребителя гарантируется установление подлинности потребителя.

В одном варианте осуществления способ включает в себя проведение операции, такой как операция покупки, с использованием портативного устройства потребителя. Портативное устройство потребителя может быть кредитной картой или подобным устройством. Операция покупки может быть выполнена у фирмы-акцептанта, которая имеет устройство доступа, такое как терминал торговой точки.

Потребитель может использовать портативное устройство потребителя, чтобы взаимодействовать с устройством доступа, таким как терминал торговой точки, и инициировать процесс. Терминал торговой точки может инициировать, и затем генерировать сообщение с запросом санкционирования, которое после этого может быть послано в сеть обработки платежей, и, впоследствии, эмитенту портативного устройства потребителя. Когда сообщение с запросом санкционирования принято либо сетью обработки платежей, либо эмитентом, оно анализируется. После этого сообщение с запросом, которое может иметь динамический или полудинамический характер, генерируется и посылается потребителю. Сообщение с запросом может быть послано обратно в устройство доступа, или в портативное устройство потребителя (например, если портативное устройство потребителя представляет собой мобильный телефон).

Тогда потребитель предоставляет ответ на сообщение с запросом. Ответное сообщение на запрос принимается от потребителя. Затем ответное сообщение на запрос проверяется, и если оно проверено, анализируется ответное сообщение санкционирования, чтобы определить, подлежит ли операция санкционированию (например, имеются ли достаточные фонды на финансовом счете потребителя или имеется ли достаточный кредит на финансовом счете потребителя). Если операция санкционирована, эмитент, а также сеть обработки платежей, посылают потребителю ответное сообщение санкционирования. Ответное сообщение санкционирования указывает, санкционирована эта операция или нет.

В конкретных вариантах осуществления, описанных выше и ниже, подробно описаны контрольные вопросы, но варианты осуществления изобретения не ограничены этим. Варианты осуществления изобретения могут в общем относиться к использованию сообщений с запросами, которые могут включать в себя контрольные вопросы. В некоторых вариантах осуществления, как будет описано ниже с дополнительными подробностями, сообщения с запросом могут читаться или не читаться потребителем, и могут оспаривать подлинность потребителя прямыми или косвенными способами. Примеры контрольных вопросов включают в себя вопросы, относящиеся к портативному устройству потребителя у потребителя (например, какое CVV или проверочное значение карты на вашей карте?), местоположению потребителя (например, какой у Вас почтовый индекс?), мобильному или обычному телефону потребителя (например, какой номер Вашего мобильного телефона?), персональной информации потребителя (например, какая девичья фамилия у Вашей матери?) и т.д. Примеры сообщений с запросом, которые не являются вопросами, на которые потребитель отвечает определенно, включают в себя сообщения, которые автоматически запрашивают телефон относительно его местоположения или телефонного номера, и вызывают извлечение такой информации. Другим примером сообщения с запросом может быть сообщение, которое поставляет код (или другой признак установления подлинности) в телефон, и использование этого кода в устройстве доступа устанавливает подлинность потребителя.

B. Системы, использующие сообщения с запросом

Фиг.7 показывает примерную систему 420 в соответствии с вариантом осуществления изобретения. Другие системы в соответствии с другими вариантами осуществления изобретения могут включать в себя больше или меньше компонентов, чем показано на фиг.7.

Система 420, показанная на фиг.7, включает в себя фирму-акцептанта 422 и обслуживающий банк 424, связанный с фирмой-акцептантом 422. В обычной платежной операции потребитель 430 может покупать товары или услуги у фирмы-акцептанта 422, используя портативное устройство 432 потребителя. Обслуживающий банк 424 может осуществлять связь с эмитентом 428 через сеть 426 обработки платежей.

Потребитель 430 может быть физическим лицом или организацией, такой как торговое предприятие, которое способно приобретать товары или услуги. В других вариантах осуществления потребитель 430 может быть просто человеком, который хочет провести некоторый другой тип операции, такой как операция денежного перевода. Потребитель 430 может, если требуется, задействовать беспроводный телефон 435.

Портативное устройство 432 потребителя может иметь любую соответствующую форму. Подходящие портативные устройства потребителя описаны выше на фиг.1 (например, портативное устройство 32 потребителя).

Сеть 426 обработки платежей может быть подобна или отличаться от сети 26 обработки платежей, представленной на фиг.1. Как показано на фиг.7, сеть 426 обработки платежей может содержать сервер 426(a), который может содержать механизм 426(a)-1 контрольных вопросов. Сервер 426(a) также может находиться на связи с базой 426(b) данных истории операций и базой 426(c) данных контрольных вопросов. Как будет объясняться более подробно ниже, механизм 426(a)-1 контрольных вопросов может просто извлекать контрольные вопросы из базы 426(c) данных контрольных вопросов. В качестве альтернативы или дополнительно, механизм 426(a)-1 контрольных вопросов может генерировать контрольные вопросы с использованием информации, находящейся в базе 426(b) данных истории операций.

Как будет объясняться более подробно ниже, контрольные вопросы могут иметь статический или динамический характер. Например, механизм 426(a)-1 контрольных вопросов может принимать сообщение с запросом санкционирования, и сообщение с запросом санкционирования может включать в себя номер счета потребителя, а также объем покупок. Тогда он может отыскивать номер счета потребителя и любую информацию потребителя, связанную с номером счета этого потребителя. После этого он может извлекать соответствующие вопросы из базы 426(c) данных контрольных вопросов или может генерировать соответствующие контрольные вопросы сам. Например, в некоторых случаях, механизм 426(a)-1 контрольных вопросов может извлекать вопрос "Какой у Вас номер мобильного телефона?" из базы 426(c) данных контрольных вопросов после приема сообщения с запросом санкционирования. В качестве альтернативы, механизм 426(a)-1 контрольных вопросов может генерировать динамический вопрос, такой как "Вы использовали эту кредитную карту в Макдоналдсе вчера вечером?" Информация, имеющая отношение к конкретному ресторану, в котором потребитель 420 был в предыдущий день, может быть извлечена из базы 426(b) данных истории операций.

База 426(c) данных контрольных вопросов может быть заполнена вопросами любого подходящего типа. Вопросы могут относиться к прошлому местоположению (например, к текущему дому потребителя, городу, который потребитель недавно посещал) или к текущему местоположению (например, к текущему местоположению магазина, в котором потребитель находится в настоящее время), к типу или названию фирмы-акцептанта, которую потребитель в данный момент посещает или посетил в прошлом, фамилию потребителя или персональные данные (например, имя, телефонный номер, номер карты социального обеспечения и т.д.), и т.д. Вопросы в базе 426(c) данных контрольных вопросов могут быть сгенерированы механизмом 426(a)-1 контрольных вопросов и впоследствии сохранены в базе 426(c) данных контрольных вопросов.

В качестве альтернативы, или дополнительно, контрольные вопросы могут быть образованы из внешнего источника и затем сохранены впоследствии в базе 426(c) данных контрольных вопросов. Например, потребитель 430 может использовать браузер на персональном компьютере или подобное устройство, чтобы предоставить конкретные контрольные вопросы для сервера 426(a) через среду связи (не показана), такую как Интернет.

В некоторых вариантах осуществления потребитель может определять виды и/или количество контрольных вопросов, которые должны задавать ему или ей. Например, потребитель может определить, что он хочет, чтобы ему задавали три контрольных вопроса, если потребитель посещает ювелирный магазин, но только один вопрос, если он посещает ресторан быстрого питания. Типы вопросов, изложенных потребителем, могут быть основаны на типе торгового заведения, частоте покупок и т.д. Некоторые концепции, относящиеся к определяемым пользователем параметрам санкционирования, описаны в патентной заявке США № 10/093002, зарегистрированной 5 марта 2002 г., которая включена здесь путем ссылки во всей своей полноте для всех целей.

В предпочтительных вариантах осуществления контрольные вопросы получают из данных о прошлых операциях в базе 426(b) данных истории операций. Потребитель 430 на протяжении некоторого времени может проводить множество операций с сетью 26 обработки платежей (и/или эмитентом 428). Эта информация об операциях потребителя может сохраняться в базе 426(b) данных истории операций на протяжении некоторого времени, и контрольные вопросы могут генерироваться с использованием информации об операциях. Информация о прошлых операциях обеспечивает хороший базис для установления подлинности потребителя 430, поскольку потребитель 430 будет знать об операциях, которые потребитель 430 провел в прошлом. Например, потребитель 430 мог использовать свою кредитную карту для оплаты гостиничного номера в Нью-Йорке в предыдущий день, и на следующий день ему может быть задан такой вопрос, как "Вы останавливались вчера в гостинице в Нью-Йорке?". В другом примере потребитель 430, возможно, накануне купил отдельный предмет, который имел стоимость свыше 2000 $, и на следующий день ему может быть задан вопрос "Вы вчера делали покупку стоимостью свыше 2000 $?". Вопросы/ответы, которые представляют потребителю 430, могут иметь свободный характер и/или могут включать в себя предварительно отформатированные ответы, такие как множественный выбор или правильные-неправильные ответы, из которых потребитель может выбирать.

Фирма-акцептант 422 также может иметь, или может принимать передачи от устройства 434 доступа, которое может взаимодействовать с портативным устройством 432 потребителя. Соответствующие типы устройств доступа описаны выше (например, устройство 34 доступа на фиг.1).

Если устройство 434 доступа представляет собой терминал торговой точки, может использоваться любой соответствующий терминал торговой точки, включая устройства считывания кредитных карт. Устройства считывания кредитных карт могут включать в себя любой соответствующий контактный или бесконтактный режим работы. Например, примерные устройства считывания кредитных карт могут включать в себя РЧ (радиочастотные) антенны, считывающие устройства магнитной полосы и т.д., чтобы взаимодействовать с портативными устройствами 432 потребителя.

Эмитентом 428 может быть банк или другая организация, которая может иметь финансовый счет, связанный с потребителем 430. Эмитент 426 может управлять сервером 428(a), который может иметь механизм 428(a)-1 контрольных вопросов. База 426(b) данных истории операций и база 428(c) данных контрольных вопросов могут быть связаны с сервером 428(a). Сервер 428(a) эмитента, механизм 428(a)-1 контрольных вопросов, база 426(b) данных истории операций и база 428(c) данных контрольных вопросов могут работать таким же или отличающимся образом от сервера 428(a) сети обработки платежей, механизма 428(a)-1 создания контрольных вопросов, базы 428(b) данных истории операций и базы 428(c) контрольных вопросов. В представленных выше описаниях в качестве элементов 426(a), 426(a)-1, 426(b) и 426(c) можно применять элементы 428(a), 428(a)-1, 428(b) и 428(c).

Варианты осуществления изобретения не ограничены описанными выше вариантами осуществления. Например, хотя показываются отдельные функциональные блоки для эмитента, сети обработки платежей и обслуживающего банка, некоторые объекты выполняют все или любую соответствующую комбинацию этих функций и могут быть включены в варианты осуществления изобретения. В варианты осуществления изобретения также могут быть включены дополнительные компоненты.

C. Способы, использующие сообщения с запросом

Способы в соответствии с вариантами осуществления изобретения могут быть описаны со ссылкой на фиг.7 и 8. В обычной операции покупки, потребитель 430 покупает товар или услугу у фирмы-акцептанта 422 с использованием портативного устройства 432 потребителя, такого как кредитная карта. Портативное устройство 432 потребителя может взаимодействовать с устройством 434 доступа, таким как терминал POS (терминал торговой точки) у фирмы-акцептанта 422 (этап 502). Например, потребитель 430 может взять кредитную карту и может провести ею через соответствующую прорезь в терминале POS. В качестве альтернативы, терминалом POS может быть бесконтактное считывающее устройство, и портативным устройством 432 потребителя может быть бесконтактное устройство, такое как бесконтактная карта.

Тогда первое сообщение с запросом санкционирования отправляется обслуживающему банку 424. После того, как обслуживающий банк 424 принимает первое сообщение с запросом санкционирования, первое сообщение с запросом санкционирования затем посылается в сеть 426 обработки платежей (этап 504). Тогда первое сообщение с запросом санкционирования принимается в сервере 426(a) сети обработки платежей, и сервер 426(a) сети обработки платежей определяет, необходим ли запрос.

Для определения, необходим ли запрос, могут использоваться различные критерии. Например, сервер 426(a) сети обработки платежей может определять, что конкретная операция представляет собой операцию высокой стоимости (например, больше чем 1000 $), и что поэтому запрос является уместным. В другом примере сервер 426(a) сети обработки платежей может определять, что есть что-то подозрительное в отношении представленной операции, и после этого может определять, что запрос является уместным. Например, сервер 426(a) сети обработки платежей может определять, что портативное устройство 432 потребителя в настоящее время используется в местоположении, которое отличается от домашнего положения потребителя, и новейшая история покупок потребителя говорит о том, что потребитель не перемещается.

Как только было определено, что запрос для данной операции является уместным, тогда механизм 426(a)-1 контрольных вопросов может вызывать (локально или дистанционно) контрольный вопрос (этап 508). В некоторых вариантах осуществления механизм 426(a)-1 контрольных вопросов может извлекать вопрос из базы 426(c) данных контрольных вопросов.

На этой стадии вместо того, чтобы отправлять первое сообщение с запросом санкционирования к эмитенту 426, сеть 426 обработки платежей посылает первое ответное сообщение санкционирования обратно в устройство 434 доступа через фирму-акцептанта 422 и обслуживающий банк 424 (этап 510). Первое ответное сообщение санкционирования может содержать данные, представляющие контрольный вопрос, который был предварительно получен механизмом 426(a)-1 контрольных вопросов. Первое ответное сообщение санкционирования может быть характеризовано как первоначальное отклонение, поскольку оно не указывает на утверждение операции.

Как только контрольный вопрос принимается в устройстве 434 доступа, потребитель 430 предоставляет ответ на запрос устройству 434 доступа. Ответ на запрос может предоставляться устройству 434 доступа любым соответствующим способом (например, через клавиатуру, бесконтактное считывающее устройство и т.д.). Как только устройство 434 доступа принимает ответ на запрос, устройство 434 доступа пересылает ответ на запрос в сервер 426(a) сети обработки платежей через фирму-акцептанта 422 и обслуживающий банк 424, и он принимается ими (этап 512). Ответное сообщение на запрос может быть частью второго сообщения с запросом санкционирования.

Тогда сервер 426(a) сети обработки платежей утверждает ответное сообщение на запрос (этап 514). Если ответное сообщение на запрос не утверждено, то сервер 426(a) сети обработки платежей может послать ответное сообщение обратно в устройство 434 доступа, указывающее, что эта операция не утверждена. В качестве альтернативы или дополнительно, сервер 426(a) сети обработки платежей может послать другой контрольный вопрос устройству 434 доступа. С другой стороны, если запрос утвержден, сервер 426(a) сети обработки платежей может послать второе сообщение с запросом санкционирования эмитенту 428 (этап 516) наряду с указанием, что потребитель 430 удовлетворительно ответил на все запросы, изложенные сетью 426 обработки платежей.

После приема эмитентом 428 второго запроса санкционирования, эмитент 428, используя сервер 428(a) эмитента, определяет, санкционирована ли операция или не санкционирована (этап 518). Операция может быть не санкционирована, потому что потребитель 430 имеет недостаточные фонды или кредит. Если потребитель 430 имеет достаточные фонды или кредит, тогда эмитент 428 может посылать второе ответное сообщение санкционирования, указывающее, что операция санкционирована, обратно устройству 434 доступа через сеть 426 обработки платежей, обслуживающий банк 424 и фирму-акцептанта 422 (этап 522).

В конце концов, сетью 426 обработки платежей может проводиться нормальный процесс клиринга и взаиморасчета. Процесс клиринга представляет собой процесс обмена финансовыми деталями между обслуживающим банком и эмитентом, чтобы облегчить отправку на финансовый счет потребителя и выверку счетов положения взаиморасчета потребителя. Клиринг и взаиморасчет могут происходить одновременно.

Также возможно некоторое количество альтернативных вариантов осуществления. Например, эмитент 428 может генерировать контрольные вопросы и посылать их потребителю 430 вместо или в дополнение к сети 426 обработки платежей. Механизм 428(a)-1 контрольных вопросов, база 428(b) данных истории операций и база 426(c) данных контрольных вопросов, управляемые эмитентом 428, могут использоваться таким же или отличающимся способом от описанного выше механизма 426(a)-1 контрольных вопросов, базы 426(b) данных истории операций и базы 426(c) данных вопросов при сомнении, управляемых сетью 426 обработки платежей.

В описанных выше вариантах осуществления имеется два сообщения с запросом санкционирования, которые посылаются в сеть 426 обработки платежей (и/или к эмитенту 428). Это является желательным, поскольку существующие системы обработки платежей имеют "таймеры", которые устанавливаются в различных точках между устройством 434 доступа и эмитентом 428 во время процесса санкционирования платежей. Таймеры регулируют, как долго различные события должны выполняться во время процесса санкционирования платежей. Таймеры могут быть установлены и воплощены в виде машинного кода в обслуживающем банке 424, сети 426 обработки платежей и эмитенте 428. Например, таймеры в обслуживающем банке 424, сети 426 обработки платежей и эмитенте 428 могут быть установлены, соответственно, на 3 секунды, 6 секунд и 10 секунд. Если сообщение с запросом санкционирования не принимается в течение этих соответствующих периодов времени, то может быть запущено некоторое событие. Например, обратно устройству 434 доступа может быть послано сообщение об ошибке, требующее, чтобы фирма-акцептант 422 повторно представила сообщение с запросом санкционирования, если сообщение с запросом санкционирования не принимается у эмитента 428 в течение 10 секунд. Если контрольный запрос создан во время процесса санкционирования и прежде, чем сообщение с запросом санкционирования достигает эмитента 428, таймер эмитента может запускать событие, указывающее, что произошла ошибка. Создание запросов при сомнении и ответов во время единого процесса санкционирования потенциально может находиться в противоречии с ранее существовавшими таймерами в системе платежей.

При использовании по меньшей мере двух сообщений с запросом санкционирования в двух отдельных процессах санкционирования, описанные выше таймеры благоприятно не подвергаются такому воздействию. Таймеры не должны изменяться, чтобы посылать контрольные вопросы потребителю 430. Это обеспечивает возможность использовать варианты осуществления изобретения с существующей инфраструктурой платежей, и обширные изменения в вариантах осуществления изобретения не требуются. При сравнении, если происходит поиск контрольного вопроса во время процесса санкционирования платежей с использованием единственного сообщения с запросом санкционирования, это может задерживать сообщение с запросом санкционирования и может требовать изменений в таймерах, существующих в системе обработки платежей.

По меньшей мере два сообщения с запросом санкционирования могут иметь информацию, такую как БИК (банковские идентификационные коды), количества операций, номера счета, сервисные коды и т.д. Они также могут содержать то же самое количество операций для операции, подлежащей проведению, и/или различные количества операций. Например, первое сообщение с запросом санкционирования может иметь фактическое количество операций, а второе сообщение с запросом санкционирования может иметь нулевое количество долларов или другой идентификатор, чтобы указать, что этот предыдущий запрос установления подлинности с количеством операций уже был представлен. В некоторых вариантах осуществления код операции может использоваться для того, чтобы связать первый и второй запросы санкционирования.

Способ, описанный относительно фиг.8, может быть характеризован, как процесс "закрытого канала", поскольку устройство 434 доступа принимает контрольный вопрос и предоставляет ответ на контрольный вопрос. Однако другие варианты осуществления изобретения могут использовать решения открытого канала, посредством чего контрольный вопрос может быть послан устройству, отличающемуся от устройства доступа, которое послало первое ответное сообщение санкционирования.

Примеры способов открытого канала в соответствии с вариантами осуществления изобретения могут быть описаны со ссылкой на фиг.7 и 9. В обычной операции покупки потребитель 430 покупает товар или услугу у фирмы-акцептанта 422 с использованием портативного устройства 432 потребителя, такого как кредитная карта. Портативное устройство 432 потребителя может взаимодействовать с устройством 434 доступа, таким как терминал POS (терминал торговой точки) у фирмы-акцептанта 422 (этап 602). Например, потребитель 30 может взять кредитную карту и может провести ею через соответствующую прорезь в терминале POS. В качестве альтернативы, терминалом POS может быть бесконтактное считывающее устройство, и портативным устройством 432 потребителя может быть бесконтактное устройство, такое как бесконтактная карта.

Затем первое сообщение с запросом санкционирования отправляется в обслуживающий банк 424. После приема первого сообщения с запросом санкционирования первое сообщение с запросом санкционирования затем посылается в сеть 426 обработки платежей (этап 604). Первое сообщение с запросом санкционирования принимается в сервере 26(a) сети обработки платежей, и сервер 426(a) сети обработки платежей тогда определяет, нужен ли запрос.

Для определения, нужен ли запрос, могут использоваться различные критерии. Например, сервер 426(a) сети обработки платежей может определять, что конкретная операция представляет собой операцию высокой стоимости (например, больше чем 1000 $), и что поэтому запрос является уместным. В другом примере сервер 426(a) сети обработки платежей может определять, что есть что-то подозрительное в отношении представленной операции, и после этого может определять, что запрос является уместным.

Как только было определено, что запрос для данной операции является уместным, механизм 426(a)-1 контрольных вопросов может тогда вызывать (локально или дистанционно) контрольный вопрос (этап 608). В некоторых вариантах осуществления механизм 426(a)-1 контрольных вопросов может извлекать вопрос из базы 426(c) данных контрольных вопросов.

Вместо того чтобы отправлять первое сообщение с запросом санкционирования эмитенту 426, и вместо того, чтобы отправлять первое ответное сообщение санкционирования обратно устройству 434 доступа, сеть 426 обработки платежей посылает первое ответное сообщение санкционирования обратно на мобильный телефон 435 потребителя (этап 610) или другой тип устройства доступа. Первое ответное сообщение санкционирования может быть послано обратно на мобильный телефон 435 потребителя. Это может быть сделано непосредственно или через некоторый промежуточный объект. Первое ответное сообщение санкционирования может содержать данные, представляющие контрольный запрос, который мы предварительно получили с помощью механизма 426(a)-1 контрольных вопросов. Первое ответное сообщение санкционирования может быть характеризовано, как первоначальное отклонение, поскольку оно не указывает на санкционирование операции.

Как только контрольный вопрос принимается на мобильном телефоне 435, потребитель 430 предоставляет ответ на запрос устройству 434 доступа (этап 612). Тогда устройство 434 доступа пересылает ответ на запрос серверу 426(a) сети обработки платежей через фирму-акцептанта 422 и обслуживающий банк 424, и он принимается ими (этап 614). Ответное сообщение на запрос может быть частью второго ответного сообщения санкционирования.

Отметим, что хотя контрольные вопросы, на которые потребитель активно отвечает, подробно описаны, на мобильный телефон 435 могут быть посланы другие типы контрольных запросов. Например, в некоторых случаях контрольные запросы могут не требовать ответа, который активно предоставляется потребителем 430. На контрольные запросы могут быть предоставлены пассивные ответы. Например, в некоторых вариантах осуществления контрольный запрос, передаваемый на мобильный телефон 435, может быть запросом относительно физического местоположения мобильного телефона 435. Мобильный телефон 435 может иметь устройство GPS (Глобальной системы определения местоположения) или другое устройство определения местоположения, и эта информация (или криптограмма и т.д.) может быть передана в сеть 426 обработки платежей, и сеть 426 обработки платежей может устанавливать подлинность потребителя 434, используя эту информацию о местоположении.

Как только сервер 426(a) сети обработки платежей принимает ответное сообщение на запрос, сервер 426(a) сети обработки платежей проверяет правильность ответного сообщения на запрос (этап 616). Если ответное сообщение на запрос не утверждено, то сервер 426(a) сети обработки платежей может послать ответное сообщение обратно в устройство 434 доступа, указывающее, что эта операция не санкционирована. В качестве альтернативы или дополнительно, сервер 426(a) сети обработки платежей может послать другое сообщение с запросом в устройство 434 доступа и/или мобильный телефон 435. С другой стороны, если запрос утвержден, сервер 426(a) сети обработки платежей может тогда послать второе сообщение с запросом санкционирования эмитенту 428 (этап 618) наряду с указанием, что потребитель 430 удовлетворительно ответил на все запросы, изложенные сетью 426 обработки платежей.

После того, как эмитент 428 принимает второй запрос санкционирования, эмитент 428, используя сервер 428(a) эмитента, определяет, санкционирована ли операция или не санкционирована (этап 620). Операция может быть не санкционирована, потому что потребитель 430 имеет недостаточные фонды или кредит. Если потребитель 430 имеет достаточные фонды или кредит, то эмитент 428 может послать второе ответное сообщение санкционирования, указывающее, что операция санкционирована, обратно устройству 434 доступа через сеть 426 обработки платежей, обслуживающий банк 424 и фирму-акцептанта 422 (этап 622).

В конце дня сетью 426 обработки платежей может проводиться нормальный процесс клиринга и взаиморасчета. Процесс клиринга представляет собой процесс обмена финансовыми деталями между обслуживающим банком и эмитентом, чтобы облегчить отправку на финансовый счет потребителя и выверку счетов положения взаиморасчета потребителя. Клиринг и взаиморасчет могут происходить одновременно.

Также возможно некоторое количество альтернативных вариантов осуществления. Например, эмитент 428 может генерировать контрольные вопросы и посылать их на мобильный телефон 435 вместо или в дополнение к сети 426 обработки платежей. Механизм 428(a)-1 контрольных вопросов, база 428(b) данных истории операций и база 426(c) данных контрольных вопросов, управляемые эмитентом 428, могут использоваться таким же или отличающимся способом от описанных выше механизма 426(a)-1 контрольных вопросов, базы 426(b) данных истории операций и базы 426(c) данных контрольных вопросов, управляемых сетью 426 обработки платежей.

В другом варианте осуществления вместо отправки контрольного вопроса серверу 426(a) сети обработки платежей может посылаться электронный купон на мобильный телефон 435 потребителя. Сеть 426 обработки платежей может определять, что запрос является уместным, и может посылать электронный купон на телефон 435. При приеме этого электронного купона, потребителю может быть подсказано использовать купон в устройстве 434 доступа. Если потребитель 430 использует купон в устройстве 434 доступа, то устройство 434 доступа пересылает купон в сеть 426 обработки платежей, и прием купона сетью 426 обработки платежей указывает, что подлинность потребителя 430 установлена. Предполагается, что потребитель 430 является подлинным, поскольку неподлинный потребитель не может обладать телефоном 435 потребителя.

Дополнительные подробности относительно вариантов осуществления, которые используют запросы, описаны в патентной заявке США № 11/763240, озаглавленной "Система и способ установления подлинности потребителей", зарегистрированной 14 июня 2007 г. (Досье поверенного № 16222U-031600US), которая включена здесь путем ссылки во всей своей полноте для всех целей.

VII. Другие методики установления подлинности операций

A. Способы, использующие идентификаторы алгоритмов

В вариантах осуществления изобретения, организация обработки платежей или другой объект могут поддерживать различные технологии защиты, предлагаемые различными компаниями. Различные технологии защиты могут использовать идентификационные метки портативного устройства потребителя. Например, две магнитных полосы на двух платежных картах могут хранить идентичные данные потребителя (например, информацию о номере счета), но магнитные структуры этих двух магнитных полос могут быть разными. Определенная магнитная структура может быть примером идентификационной метки или «ДНК», которая связана с платежной картой. Если вор скопировал данные потребителя, хранящиеся на магнитной полосе, на несанкционированную кредитную карту, магнитная полоса несанкционированной кредитной карты будет иметь отличающуюся магнитную структуру или идентификационную метку от санкционированной кредитной карты. Сервер обработки, принимая сообщение с запросом санкционирования в ответ на использование несанкционированной карты, может определить, что несанкционированная кредитная карта не действительна, потому что в сообщении с запросом санкционирования идентификационная метка не присутствует. Две компании, которые предлагают этот тип технологии, представляют собой Magtek™ и Semtek™. Каждая компания использует свой собственный алгоритм в терминале торговой точки, чтобы изменять (например, шифровать) свою собственную идентификационную метку прежде, чем посылать ее эмитенту или другому объекту в последующем процессе установления подлинности.

В вариантах осуществления изобретения, идентификационная метка портативного устройства потребителя может включать в себя любой соответствующий идентифицирующий механизм, который обеспечивает возможность идентифицировать портативное устройство потребителя, независимо от статических данных потребителя, таких как номер счета или дата истечения срока действия, связанных с портативным устройством потребителя. Как правило, в отличие от данных потребителя, данные идентификационной метки портативного устройства потребителя потребителю не известны. Например, в некоторых вариантах осуществления данные идентификационной метки могут относиться к характеристикам материалов, из которых сделаны портативные устройства потребителя. Например, как отмечено выше, идентификационная метка портативного устройства потребителя может быть внедрена внутрь специфической микроструктуры магнитных частиц в магнитной полосе в платежной карте. В некоторых случаях две магнитных полосы не будут иметь одну и ту же идентификационную метку портативного устройства потребителя.

Идентификационные метки портативного устройства потребителя могут принимать другие формы. Например, другая технология проверки карты происходит от компании, называемой QSecure™. Технология, предлагаемая компанией QSecure™, использует динамическое CVV (проверочное значение карты), которое может генерироваться микросхемой в платежной карте (микросхема может находиться под магнитной полосой и может записывать динамическое CVV или число, связанное с динамическим CVV, на магнитную полосу). В этом случае, динамическое CVV может действовать, как идентификационная метка портативного устройства потребителя, идентифицирующая конкретное портативное устройство потребителя. Динамическое CVV может быть послано в устройство торговой точки во время платежной операции. Конкретный алгоритм в устройстве торговой точки может изменять (например, зашифровывать) динамическое CVV прежде, чем посылать его эмитенту платежной карты для санкционирования. Эмитент, организация обработки платежей или другой объект могут принимать измененное динамическое CVV и могут восстанавливать его к его первоначальной форме. Затем динамическое CVV может быть проверено сервером стороны обработки, чтобы видеть, соответствует ли оно независимо полученному динамическому CVV, таким образом устанавливая подлинность портативного устройства потребителя. В этом примере динамическое значение CVV также может рассматриваться, как идентификационная метка портативного устройства потребителя, даже при том, что оно имеет динамический характер.