Область техники

Изобретение относится к области компьютерной техники и информационных технологий, в частности к защите информации, хранящейся на электронных носителях.

Уровень техники

В указанной области техники весьма актуальна как проблема защиты от несанкционированного доступа (НСД) к информации, хранящейся в памяти того или иного материального носителя, так и проблема защиты от принудительного доступа законного пользователя под внешним контролем к важной, чувствительной или конфиденциальной информации, в частности криптографическим ключам, хранящимся на электронных носителях.

При анализе эффективности комплексного решения задачи защиты данных, хранимых в памяти устройства, необходимо учитывать все аспекты защиты: защищенность от НСД со стороны неавторизованного пользователя (человека), защищенность от НСД со стороны вредоносного ПО непосредственно из среды функционирования самого электронного носителя, прежде всего - компьютера, к которому подключен электронный носитель (ЭН), защищенность информации посредством различных способов и с различными процедурами доступа к отдельным областям памяти ЭН, а также возможность вынужденного доступа законного пользователя ЭН к отдельным разделам энергонезависимой памяти (ЭНП) при его работе под внешним принуждением или контролем с имитацией полного доступа ко всей памяти ЭН.

В настоящее время эффективное техническое решение найдено лишь для первого аспекта проблемы - защиты от НСД со стороны неавторизованного пользователя. Для решения этой проблемы используются, в частности, аппаратные носители, включающие кроме самой микросхемы памяти также микропроцессор, регулирующий непосредственно доступ к микросхеме памяти таким образом, что доступ к ней возможен только через этот микропроцессор. Таких решений известно достаточно много (см., например, аппаратные USB-токены [1, 2]).

Конфиденциальную информацию (ключи, пароли и т.п.) хранят в памяти компактных аппаратных носителей, так называемых «токенов» (в частности, наиболее распространенных на отечественном рынке марок: eTokenPRO, JaCarta, RuToken и др.), в которых предусмотрено обязательное проведение аутентификации пользователя системой перед исполнением устройством какой-либо операции с хранимой в памяти устройства информацией. В частности, предоставление доступа к информации, хранимой в их энергонезависимой памяти (ЭНП), осуществляется только по положительным результатам аутентификации [1, 2].

Кроме того, в данной области ставится и решается задача двойной аутентификации при доступе к информации, записанной в памяти токена: как со стороны пользователя, так и со стороны компьютера, к которому он подключен. В ряду аналогичных устройств наиболее близким к настоящему изобретению является мобильное устройство защиты информации (находящее применение, в частности, в качестве персонального компактного электронного носителя ключевой и конфиденциальной информации), которое содержит ЭНП, хранящую информацию, адаптер интерфейса и процессор, управляющий доступом к ЭНП по положительному результату не одной, а одновременно двух процедур аутентификации - аутентификации пользователя устройства (например, по PIN-коду) и аутентификации компьютера, к которому этот носитель присоединен, описанное в патенте на полезную модель [3]. Этим частично решается также второй аспект проблемы.

Однако часть аспектов защиты (разграничение областей ЭНП по различным процедурам аутентификации и возможность гарантировать защиту наиболее важной или наиболее чувствительной части информации от НСД даже при работе законного пользователя с ЭН под принуждением) остаются полностью нерешенными, поскольку такие устройства различают пользователей и, в определенных случаях, технические средства среды функционирования только на основе предъявляемых паролей или ПИН-кодов, но при верном вводе пароля дают полный доступ непосредственно ко всей области его ЭНП.

Таким образом, доступ ко всей памяти, хранящей конфиденциальные данные (ключи, пароли и т.п.), по запросу со стороны любого аутентифицированного внешнего средства вычислительной техники, в частности компьютера, к которому их подключил пользователь (в том числе, запрограммированного на НСД к таковым), предоставляется при любом корректном формате запроса и успешной его аутентификации.

Задачей настоящего изобретения является создание защищенного электронного носителя информации, обеспечивающего дополнительную аутентификацию для дополнительной проверки пользователя.

Сущность изобретения

Техническим результатом изобретения является повышение уровня безопасности управления доступом к информации, содержащейся в электронном носителе информации (ЭН).

Компактный аппаратный электронный носитель (ЭН) информации с многоуровневым регулированием доступа к хранимой информации содержит энергонезависимую память (ЭНП) и процессор, управляющий доступом к ЭНП по одновременному положительному результату, по меньшей мере, одной аутентификации каждой из сторон - пользователя ЭН и пользовательского вычислительного устройства, к которому подсоединен электронный носитель. Причем ЭН содержит средство для проведения дополнительной аутентификации пользователя. При этом ЭНП разделена на несколько отдельных областей, хранящих информацию с различной степенью защиты, доступ к каждой из которых осуществляется процессором отдельно в зависимости от результатов дополнительной аутентификации. Процессор выполнен с возможностью получения результатов дополнительной аутентификации пользователя и обеспечения доступа только к части областей ЭНП, внешне неотличимо имитируя работу со всей памятью ЭН при отрицательном результате дополнительной аутентификации, показывающем, что пользователь работает под внешним принуждением или контролем.

За счет разделения энергонезависимой памяти устройства на несколько отдельных областей, проведения дополнительной аутентификации пользователя и обеспечения доступа в зависимости от результата дополнительной аутентификации пользователя обеспечивается достижение технического результата: повышение уровня безопасности управления доступом к информации, содержащейся в электронном носителе информации (ЭН).

Краткое описание чертежей

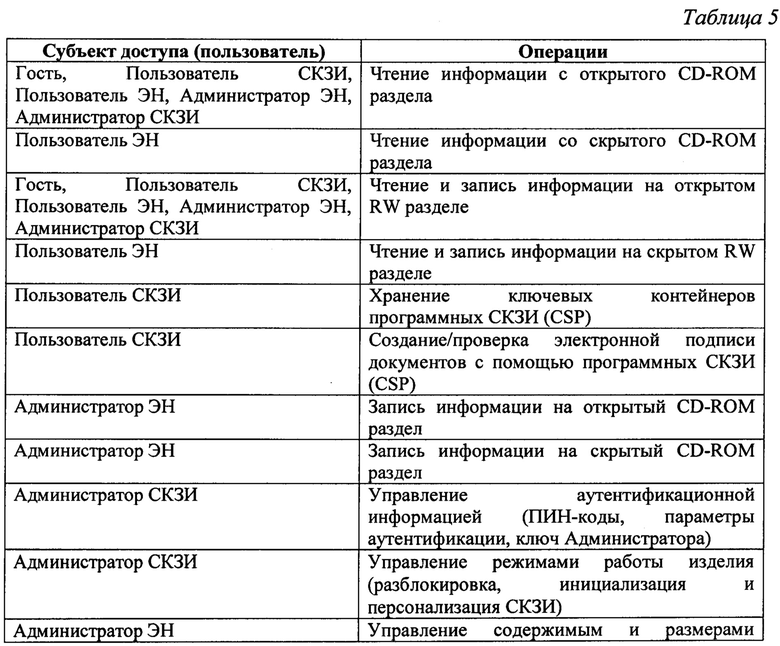

На фигуре 1 представлена общая структурная схема устройства.

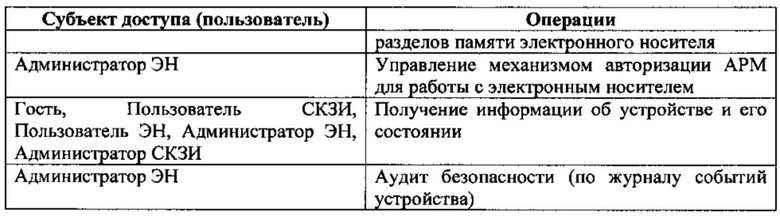

На фигуре 2 представлена структурная схема разделения памяти устройства на отдельные разделы.

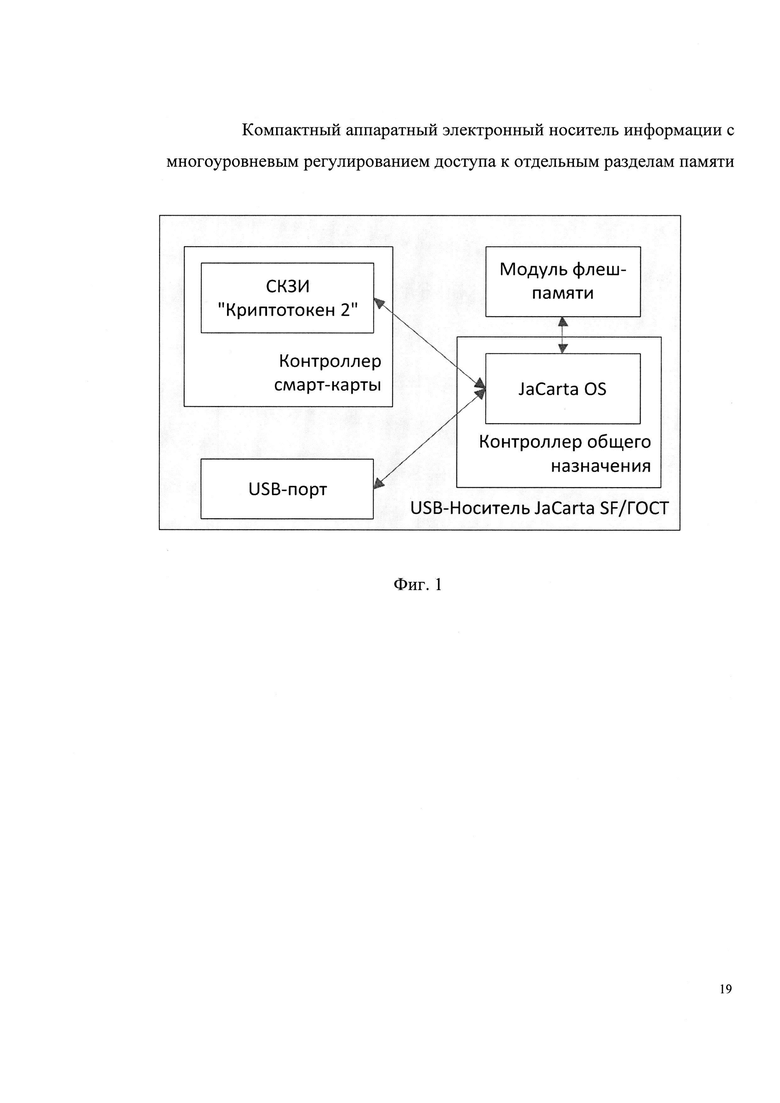

На фигуре 3 представлена общая схема режимов работы устройства.

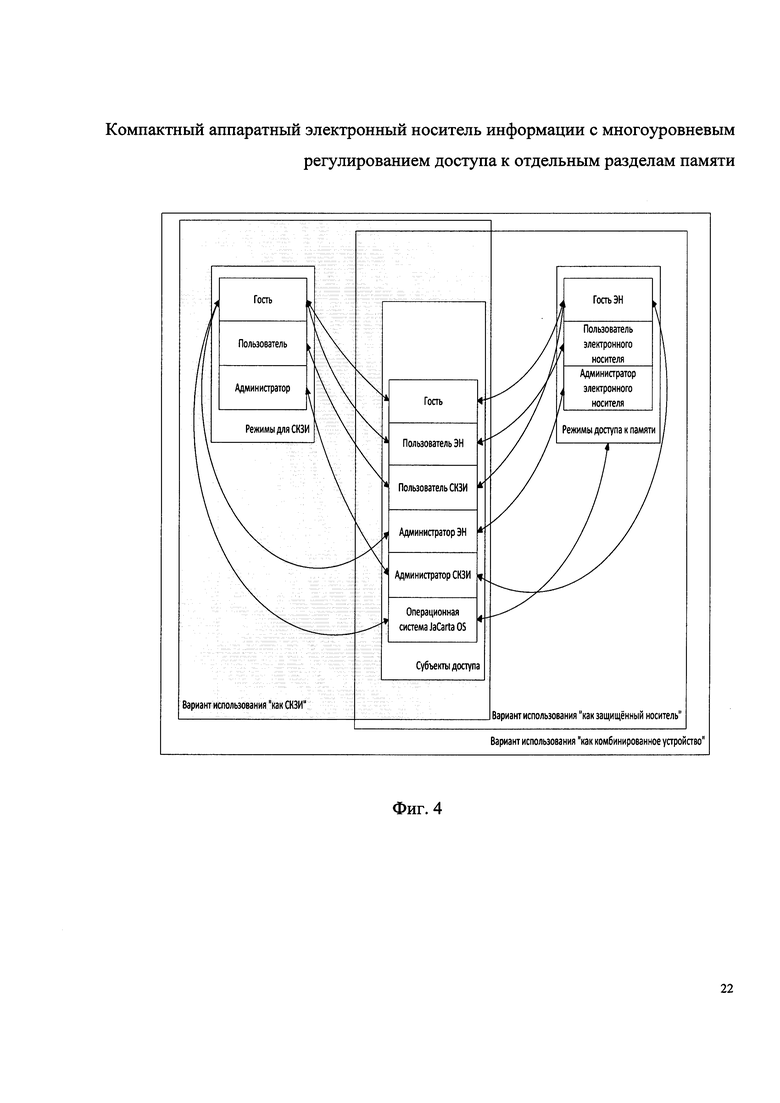

На фигуре 4 представлена общая схема соответствия субъектов доступа (пользователей) режимам работы СКЗИ электронного носителя в зависимости от варианта его использования.

Подробное описание изобретения

Состав компонентов заявляемого устройства представлен на Фиг. 1

В качестве основы для разработки устройства, представленного на Фиг. 1, может быть использована программно-аппаратная платформа «JaCarta» компании ЗАО «Аладдин Р.Д.» [1].

Аппаратный компонент электронного носителя на Фиг. 1 включает:

контроллер смарт-карты (в этом качестве может выступать, например, процессор NXPA7001). Контроллер смарт-карты на Фиг. 1 является аппаратной платформой для программного апплета, реализующего криптографические преобразования. Апплет обозначен на Фиг. 1 как СКЗИ «Криптотокен 2» как пример разработки компании ЗАО «Аладдин Р.Д.»;

контроллер общего назначения на Фиг. 1 (в этом качестве может выступать, например, процессор ARMCortex-M3 NXPLPC1822). Контроллер функционирует под управлением операционной системы JaCarta OS и предназначен для управления доступом к функциям СКЗИ и к разделам памяти заявляемого устройства;

модуль флеш-памяти (внешняя карта формата MicroSD). Модуль предназначен для хранения информации.

В одном из вариантов реализации процесс аутентификации пользователя и пользовательского вычислительного устройства, к которому присоединен ЭН, осуществляется на основе симметричного шифрования данных на едином ключе, хранимом в памяти процессора устройства и вырабатываемом пользовательским вычислительным устройством из мастер-ключа по процедуре НМАС.

В другом варианте реализации процесс аутентификации пользователя и пользовательского вычислительного устройства, к которому присоединен ЭН, осуществляется на основе асимметричного криптографического преобразования, создания и проверки электронной подписи на закрытом ключе, хранимом в памяти процессора устройства, и открытом ключе проверки электронной подписи пользовательского вычислительного устройства, а на стороне пользовательского вычислительного устройства - на закрытом ключе электронной подписи, вырабатываемом пользовательским вычислительным устройством из мастер-ключа создания электронной подписи пользовательского вычислительного устройства, и открытого ключа пользователя.

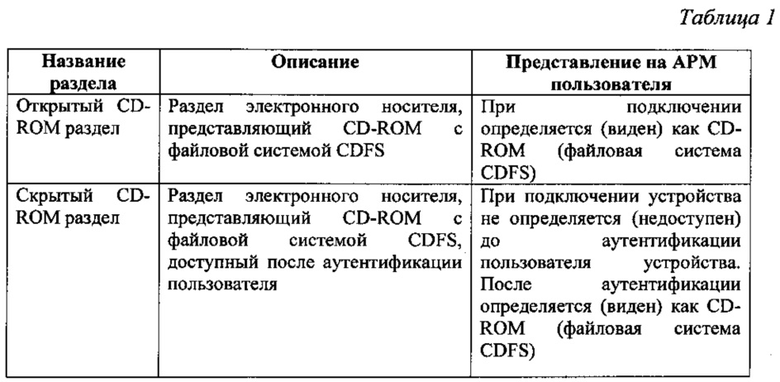

Электронный носитель (ЭН) имеет следующие разделы памяти (Фиг. 2):

раздел CD-R - открытый раздел, доступный только для чтения (далее открытый CD-ROM);

скрытый защищенный раздел, доступный только для чтения (далее скрытый CD-ROM раздел);

раздел съемного диска CD-RW - открытый раздел, доступный для чтения и записи (далее открытый RW раздел);

скрытый защищенный раздел съемного диска CD-RW (Flash), доступный для чтения и записи (далее скрытый RW раздел);

скрытый системный раздел (далее служебный раздел).

Описание всех разделов памяти представлено в таблице 1.

Создание разделов памяти электронного носителя осуществляется с помощью утилиты «Администратор электронного носителя».

Программный компонент электронного носителя включает:

операционную систему JaCarta OS (Операционная система предназначена для управления функционированием электронного носителя, включая управление доступом к функциям модуля СКЗИ и разделам электронного носителя);

средство криптографической защиты информации «Криптотокен 2» (данное СКЗИ предназначено для реализации функций персонального средства электронной подписи).

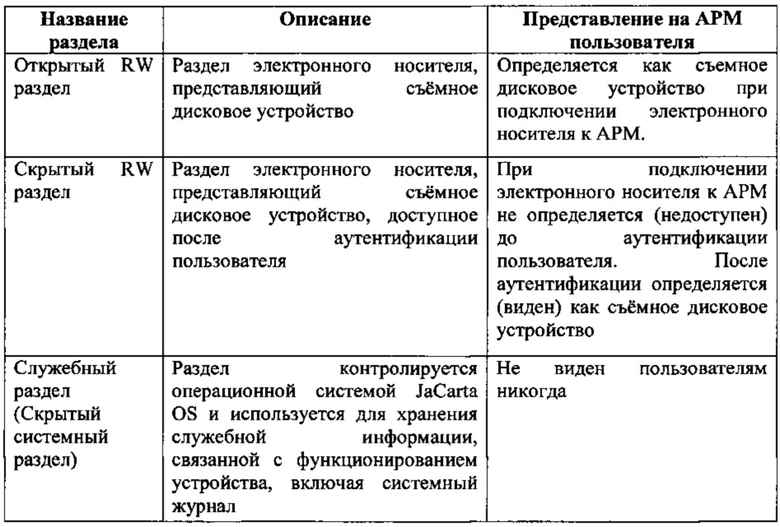

Режимы функционирования заявляемого устройства.

Режимы функционирования изделия определяются режимами функционирования персонального СКЗИ и режимами доступа к разделам памяти электронного носителя. При этом допускается использовать устройство следующим образом (варианты использования):

только как СКЗИ (далее «как СКЗИ»);

только как электронный носитель для безопасного хранения информации (далее «как защищенный носитель»);

как комбинированное устройство СКЗИ + электронный носитель для безопасного хранения информации (далее «как комбинированное устройство»).

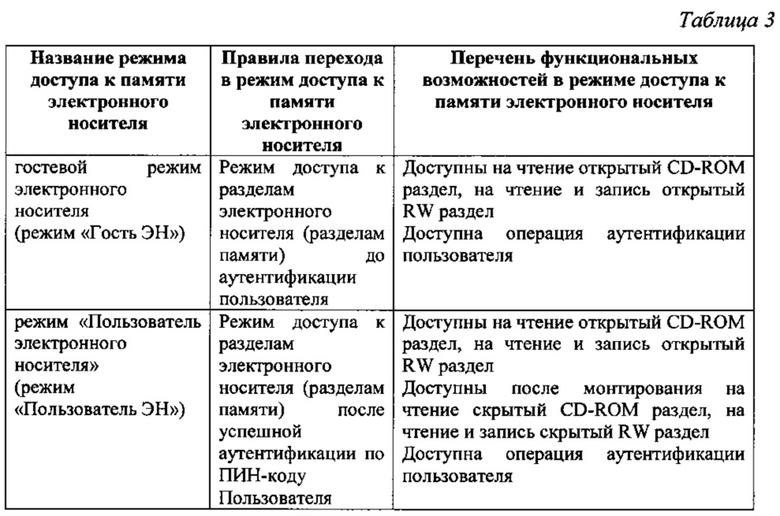

Режимы функционирования СКЗИ и описание функциональных возможностей СКЗИ в этих режимах представлено в таблице 2.

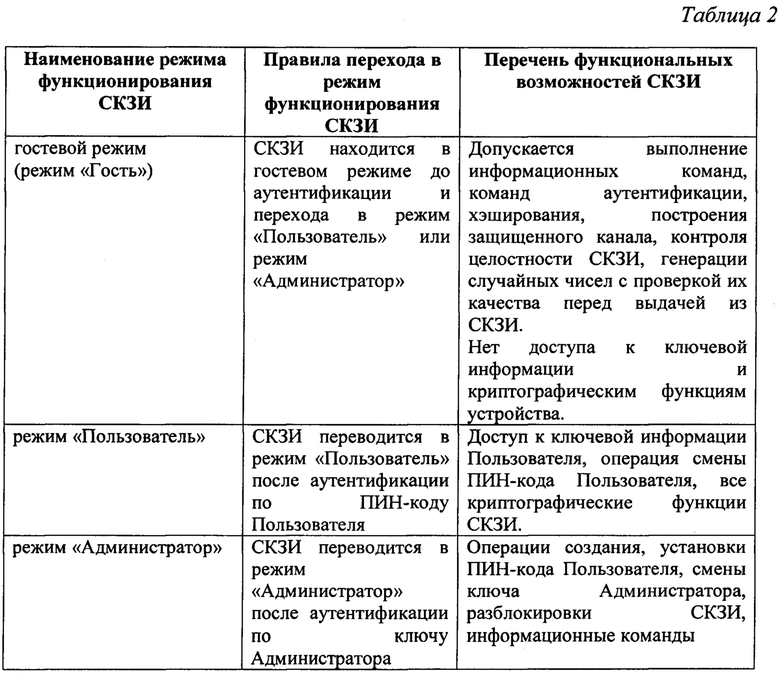

Режимы доступа к памяти электронного носителя и описание функциональных возможностей изделия в данных режимах представлено в таблице 3.

Варианты использования заявляемого устройства

Определяется следующий перечень субъектов доступа (пользователей) к функциональным возможностям Служебного токена:

Гость;

Пользователь электронного носителя (Пользователь ЭН);

Пользователь СКЗИ;

Администратор электронного носителя (Администратор ЭН);

Администратор СКЗИ;

Операционная система JaCarta OS.

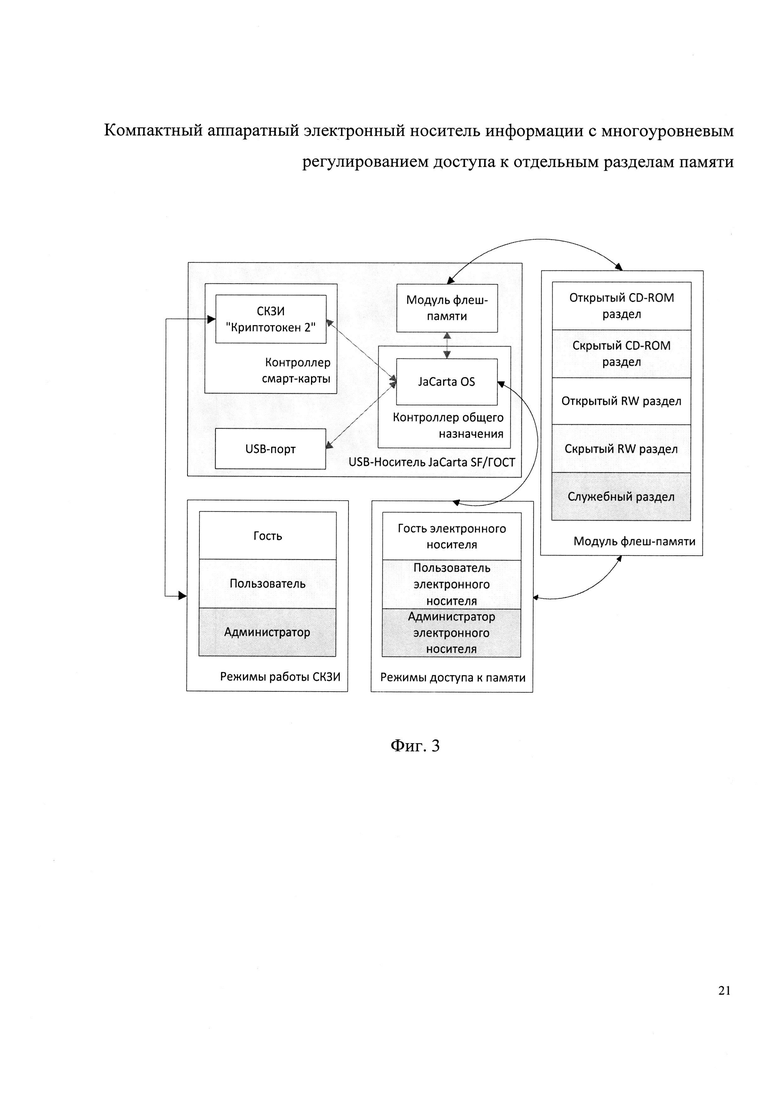

Для субъектов доступа (пользователей), указанных в таблице 4, определены режимы функционирования изделия.

Общая схема соответствия субъектов доступа (пользователей) режимам СКЗИ и электронного носителя в зависимости от варианта использования заявляемого устройства представлена на Фиг. 4.

Возможности решения задач с помощью Служебного токена сообразно его назначению реализуются посредством следующих операций:

чтение информации с открытого CD-ROM раздела;

чтение информации со скрытого CD-ROM раздела;

чтение и запись информации на открытом RW разделе;

чтение и запись информации на скрытом RW разделе;

хранение ключевых контейнеров программных СКЗИ (CSP);

создание/проверка электронной подписи документов с помощью CSP;

запись информации на открытый CD-ROM раздел;

запись информации на скрытый CD-ROM раздел;

управление аутентификационной информацией (ПИН-коды, параметры аутентификации, ключ Администратора);

управление режимами работы изделия (разблокировка, инициализация и персонализация СКЗИ);

управление содержимым и размерами разделов электронного носителя;

управление механизмом авторизации автоматизированного рабочего места (АРМ) для работы с электронным носителем;

получение информации об изделии и его состоянии;

аудит безопасности (по системному журналу заявляемого устройства).

Матрица доступа субъектов к выполнению описанных операций представлена в таблице 5.

Таким образом, в связи с решением поставленной задачи обеспечивается создание защищенного хранилища важной или чувствительной информации, в частности ключевой и конфиденциальной информации, доступ к которой предоставляется не только исключительно легальным пользователям, но и исключительно с легальных (разрешенных) пользовательских вычислительных устройств (компьютеров, планшетов, ноутбуков и т.д.). Также обеспечивается применение различных способов регулирования доступа к различным областям памяти ЭН и имитация доступа ко всем разделам ЭНП, внешне неотличимая от реального доступа ко всей памяти, при работе законного пользователя под внешним принуждением лишь с частью областей памяти ЭН.

Для проведения дополнительной аутентификации пользователя используется средство дополнительной аутентификации - средство ввода ПИН-кода или ключа (в этом случае отрицательным результатом дополнительной аутентификации является намеренный ввод пользователем одного из заранее установленных неправильных ПИН-кодов, наборов символов или ключей), скрытый переключатель, установленный в корпусе ЭН (в этом случае отрицательным результатом дополнительной аутентификации является бездействие переключателя в процессе аутентификации, заранее установленные последовательности переключений и т.д.), средство ввода символов, установленное в корпусе ЭН (в этом случае отрицательным результатом дополнительной аутентификации является намеренный ввод пользователем одного из заранее установленных неправильных ПИН-кодов, наборов символов или ключей), средство сканирования отпечатков пальцев, установленное в корпусе ЭН (в этом случае отрицательным результатом дополнительной аутентификации является сканирование одного из заранее установленных отпечатков).

Результаты дополнительной аутентификации передаются в процессор ЭН. Процессор получает результаты дополнительной аутентификации и обеспечивает пользователю доступ только к части областей ЭНП, внешне неотличимо имитируя работу со всей памятью ЭН при отрицательном результате дополнительной аутентификации, показывающей, что пользователь работает под внешним принуждением или контролем. При положительном результате дополнительной аутентификации процессор обеспечивает пользователю доступ ко всем областям ЭНП, кроме служебного раздела.

ЭН может быть подключен к пользовательскому вычислительному устройству как непосредственно через физический USB-порт, так и по каналам Bluetooth, IP, NFC, GSM.

Все средства и модули, входящие в состав предлагаемого решения, могут быть практически воплощены с большим различием по сложности реализации и уровню защиты: от самых простых, например, список легальных (разрешенных к применению совместно с данным ЭН) пользовательских вычислительных устройств - в частности, в виде парольных сигналов, формируемых ими при подключении ЭН - может быть заранее (в процессе регистрации устройства в качестве авторизованного защищенного ЭН в конкретной системе) записан в энергонезависимой памяти ЭН и соответствующим образом обрабатываться его процессором, до криптографических способов защиты от НСД гарантированной стойкости, основанных на реализации процедуры подписывания запроса устройства ЭН электронной подписью пользовательского вычислительного устройства, а устройством ЭН - подписывания ответа на запрос пользовательского вычислительного устройства, к которому оно подсоединено [4].

При этом регулирование доступа к отдельным разделам ЭНП при работе законного пользователя под внешним принуждением также может быть реализовано на любом из перечисленных выше возможных уровней защиты. Тем самым задача изобретения в наиболее общей постановке оказывается решена полностью во всех аспектах.

В наиболее ответственных случаях, в частности при использовании данного ЭН в качестве защищенного хранилища криптографических ключей, целесообразно, чтобы в нем доступ к ключевой и конфиденциальной информации, хранящейся в ЭНП, осуществлялся бы через поддерживаемый процессором стандартизованный интерфейс работы с криптографическими ключами, регламентированный регулирующими документами.

Это отличие позволяет распространить на такой ЭН те же апробированные принципы криптографической защиты информации, которые поддерживаются их ранее рассмотренными аналогами - токенами, смарт-картами и устройствами доверенной загрузки.

ИСТОЧНИКИ ИНФОРМАЦИИ

1. Описание токенов компании ЗАО «Аладдин Р.Д.», www.aladdin-rd.ru

2. Описание токенов компании ООО «Актив», www.aktiv-company.ru

3. Патент РФ №147529 на полезную модель, дата публикации 10.11.2014.

4. Конявский В.А. Управление защитой информации на базе СЗИ НСД «Аккорд». - М.: Радио и связь, 1999 - 325 с.

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2013 |

|

RU2538329C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2017 |

|

RU2648942C1 |

| Система, способ и устройство непрерывной аутентификации пользователя и защиты ресурсов автоматизированного рабочего места от несанкционированного доступа | 2018 |

|

RU2691201C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| СПОСОБ БЕЗОПАСНОГО РАСШИРЕНИЯ ФУНКЦИЙ АППАРАТНЫХ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ | 2014 |

|

RU2574347C2 |

| УСТРОЙСТВО ПРОГРАММНО-АППАРАТНОГО КОМПЛЕКСА ФОРМИРОВАНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ И РАДИОДАННЫХ ДЛЯ РАДИОСТАНЦИИ | 2016 |

|

RU2634202C1 |

| УСТРОЙСТВО ПРОГРАММНО-АППАРАТНОГО КОМПЛЕКСА ФОРМИРОВАНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ И РАДИОДАННЫХ ДЛЯ РАДИОСТАНЦИИ | 2016 |

|

RU2636092C1 |

Изобретение относится к защите информации, хранящейся на электронных носителях. Технический результат заключается в повышении уровня безопасности управления доступом. Носитель содержит энергонезависимую память (ЭНП), разделенную на несколько отдельных областей, в которых находится информация с различной степенью защиты. Доступ к каждой из этих областей памяти регулируется процессором ЭН отдельно. Процессор, управляющий доступом к ЭНП, управляет доступом к каждой из областей ЭНП по одновременному положительному результату по меньшей мере одной аутентификации каждой из сторон - пользователя ЭН и пользовательского вычислительного устройства, к которому подсоединен электронный носитель. Причем ЭН содержит средство для проведения дополнительной аутентификации пользователя при доступе к отдельным областям памяти устройства и процессор средств криптографической защиты информации, реализующий криптографические преобразования, для управления доступом к функциям которого предназначен процессор, управляющий доступом к ЭНП. Процессор, управляющий доступом к ЭНП, выполнен с возможностью получения результатов дополнительной аутентификации пользователя от средства дополнительной идентификации и обеспечения доступа только к части областей ЭНП, внешне неотличимо имитируя работу со всей памятью ЭН, при отрицательном результате дополнительной аутентификации, показывающей, что пользователь работает под внешним принуждением или контролем. 6 з.п. ф-лы, 5 табл., 4 ил.

1. Компактный аппаратный электронный носитель (ЭН) информации с многоуровневым регулированием доступа к хранимой информации, содержащий энергонезависимую память (ЭНП), адаптер интерфейса и процессор, управляющий доступом к ЭНП по одновременному положительному результату по меньшей мере одной аутентификации каждой из сторон - пользователя ЭН и пользовательского вычислительного устройства, к которому подсоединен ЭН, отличающийся тем, что он дополнительно содержит средство для проведения дополнительной аутентификации пользователя, процессор средств криптографической защиты информации, реализующий криптографические преобразования, для управления доступом к функциям которого предназначен процессор, управляющий доступом к ЭНП, при этом ЭНП разделена на несколько отдельных областей, хранящих информацию с различной степенью защиты, доступ к каждой из которых осуществляется процессором, управляющим доступом к ЭНП, отдельно в зависимости от результатов дополнительной аутентификации, причем процессор, управляющий доступом к ЭНП, выполнен с возможностью получения результатов дополнительной аутентификации пользователя от средства дополнительной идентификации и обеспечения доступа только к части областей ЭНП, внешне неотличимо имитируя работу со всей памятью ЭН при отрицательном результате дополнительной аутентификации, показывающей, что пользователь работает под внешним принуждением или контролем.

2. Компактный аппаратный электронный носитель (ЭН) по п. 1, отличающийся тем, что средством дополнительной аутентификации является средство ввода ПИН-кода или ключа.

3. Компактный аппаратный электронный носитель (ЭН) по п. 2, отличающийся тем, что отрицательным результатом дополнительной аутентификации является намеренный ввод пользователем одного из заранее установленных неправильных ПИН-кодов, наборов символов или ключей.

4. Компактный аппаратный электронный носитель (ЭН) по п. 1, отличающийся тем, что средством дополнительной аутентификации является скрытый переключатель, установленный в корпусе ЭН.

5. Компактный аппаратный электронный носитель (ЭН) по п. 1, отличающийся тем, что средством дополнительной аутентификации является средство ввода символов, установленное в корпусе ЭН.

6. Компактный аппаратный электронный носитель (ЭН) по п. 1, отличающийся тем, что средством дополнительной аутентификации является средство сканирования отпечатков пальцев, установленное в корпусе ЭН.

7. Компактный аппаратный электронный носитель (ЭН) по п. 6, отличающийся тем, что отрицательным результатом дополнительной аутентификации является сканирование одного из заранее установленных отпечатков.

| Устройство для укладывания в тару цилиндрических изделий | 1961 |

|

SU147529A1 |

| Способ получения продуктов кислотного гидролиза крахмала с высоким содержанием глюкозы без горечи | 1948 |

|

SU86331A1 |

| ЗАЩИЩЕННОЕ И КОНФИДЕНЦИАЛЬНОЕ ХРАНЕНИЕ И ОБРАБОТКА РЕЗЕРВНЫХ КОПИЙ ДЛЯ ДОВЕРЕННЫХ СЕРВИСОВ ВЫЧИСЛЕНИЯ И ДАННЫХ | 2010 |

|

RU2531569C2 |

| СПОСОБ ВЗАИМОДЕЙСТВИЯ ПОЛЬЗОВАТЕЛЬ - КОМПЬЮТЕР ДЛЯ ИСПОЛЬЗОВАНИЯ СОВОКУПНОСТЬЮ ГИБКО ПОДКЛЮЧАЕМЫХ КОМПЬЮТЕРНЫХ СИСТЕМ (ГПКС), УСТРОЙСТВО, ИМЕЮЩЕЕ БЛОК ПОДКЛЮЧЕНИЯ К ГПКС, СОВОКУПНОСТЬ УСТРОЙСТВ, ИМЕЮЩИХ БЛОК ПОДКЛЮЧЕНИЯ К ГПКС, УСТРОЙСТВО КЛЮЧА УНИВЕРСАЛЬНОЙ ПОСЛЕДОВАТЕЛЬНОЙ ШИНЫ, СПОСОБ ВЗАИМОДЕЙСТВИЯ С ГЛАВНЫМ КОМПЬЮТЕРОМ С USB И СПОСОБ ХРАНЕНИЯ ДАННЫХ (ВАРИАНТЫ) | 1999 |

|

RU2267155C2 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

Авторы

Даты

2017-11-08—Публикация

2016-09-05—Подача