ОБЛАСТЬ ТЕХНИКИ

Варианты реализации настоящего изобретения относятся к устройству и способу реализации компьютеризированной системы авторизации. В частности, конкретные варианты реализации изобретения относятся к устройству и способу реализации компьютеризированной системы авторизации, используемой, например, в системах обеспечения безопасности компьютерных сетей, финансовых транзакций, а также системах обеспечения родительского контроля.

УРОВЕНЬ ТЕХНИКИ

Большое количество разнообразных систем доступны для проведения электронных транзакций через каналы передачи данных с использованием систем безопасности различного уровня.

Одним из примеров таких систем является система электронных платежей с использованием кредитных или дебетовых карт. Как показывает рыночная практика, на сегодняшний день наблюдаются быстрые изменения в области полностью электронных покупок и платежных транзакций. За счет использования множества платежных терминалов, дебетовых и кредитных карт, платежные транзакции выполняются вообще без использования наличных денег.

Когда пользователь хочет совершить покупку, к примеру, в розничном магазине, данные с кредитной карты считываются с помощью считывателя карт, а информация, связанная с идентификацией карты, идентификацией розничного магазина и количеством приобретаемых товаров или услуг, передается в удаленную компьютерную сеть, работа которой обеспечивается эмитентом карты (например, коммерческим банком или другим финансовым учреждением). В целях дополнительной идентификации и обеспечения безопасности пользователь карты идентифицируется с помощью персонального идентификационного кода (PIN), ввод которого требуется на считывателе карт. Удаленная система обслуживания карт проверяет, к примеру, наличие необходимой суммы или кредита на счете пользователя, связанного с данной картой, для покрытия транзакции, проверяет, является ли счет действующим, а затем, после корректного выполнения всех проверок, передает ответный сигнал в считыватель карт для подтверждения выполнения транзакции.

За счет выполнения дополнительной идентификации путем ввода PIN-кода, данная система позволяет избежать мошенничества, однако, не обеспечивает полную безопасность, так как PIN-код может быть перехвачен вместе с идентификационными данными карты при их передаче от считывателя к удаленному серверу. При этом, если вор сможет собрать все идентификационные данные по карте, например, с помощью выброшенного кассового чека или путем сговора с персоналом магазина, это позволит достаточно просто выпустить фальшивую банковскую карту, содержащую всю необходимую идентификационную информацию для мошеннического использования.

В другом примере, за счет появления и распространения Интернет и связанных с ним технологий, современные бизнес-процессы двигаются в направлении электронной интеграции поставок товаров и финансовых потоков.

Для улучшения системы безопасности передачи данных и коммерческой деятельности в сети разработаны системы шифрования для инфраструктуры открытых ключей (PKI). При использовании PKI-шифрования цифровые сообщения шифруются и дешифруются с помощью шифров или ключей. Системы безопасности на основе PKI обеспечивают более высокий уровень безопасности, так как сообщение может быть расшифровано только персоналом, имеющим персональный ключ получателя. Тем не менее, хорошо известно, что слабым местом PKI-технологии является восприимчивость к атакам с применением технологии "незаконный посредник" (MITM).

Атака с применением технологии MITM - это ситуация, при которой мошенник может по своему усмотрению прочитать, вставить и модифицировать сообщение между двумя сторонами, при этом любая из сторон не будет знать о том, что канал связи между этими сторонами взломан. Для реализации такой атаки, атакующий, который обычно использует вместо себя программно реализуемый процесс, должен иметь возможность наблюдать за сообщениями между двумя "жертвами" и перехватывать их.

Для предотвращения возможности перехвата, нелегального проникновения, MITM-атак и других форм мошенничества в индустрии электронных транзакций ощущается необходимость в улучшенной идентификации лица, инициирующего электронную транзакцию. В предшествующем уровне техники использовалось большое количество попыток повысить уровень безопасности таким путем. Ниже, в качестве примера, приводится список изобретений из уровня техники, нацеленных на использование такого подхода.

Патент U.S. №5754657 описывает процесс, с помощью которого источник сообщения определяется по его местоположению с помощью GPS, при этом к данным добавляется некоторая часть необработанного сигнала.

Патент U.S. №5757916 раскрывает технологию, с помощью которой необработанный спутниковый сигнал от компьютера-источника передается к удаленному серверу, требующему идентификацию. При использовании второго компьютера-источника также необходимо передавать его необработанный сигнал GPS к удаленному серверу.

Патент U.S. №7043635 раскрывает кодовую систему идентификации, содержащую электронный компьютер и особое коммуникационное устройство для формирования изменяемого идентификационного кода за счет применения кода-маски к псевдослучайной строке.

Патент U.S. №7231044 раскрывает способ цифровой аутентификации с использованием задержки между двумя сигналами синхронизации, созданными удаленным источником транзакции.

Патент U.S. №7933413 описывает систему, содержащую компонент изменения канала для облегчения безопасного обмена криптографическим ключом между одноранговыми устройствами.

Патент U.S. №8,055,587 раскрывает способ построения безопасной транзакции, требующей шифрования начального IP-адреса и последующей его комбинации с паролем учетной записи на веб-сайте выполнения безопасной транзакции.

Патентная заявка U.S. с номером публикации US 2004/0104266 раскрывает устройство и способ реализации многосторонней аутентификации.

Ниже перечислено множество других систем из предшествующего уровня техники.

Патентная заявка U.S. с номером публикации 2011/0276489 раскрывает механизм предупреждения мошенничества с электронными транзакциями, в котором устройство владельца карточки используется для прерывания процесса использования карты в том случае, если поступит уведомление о мошенническом использовании карты.

Патентная заявка U.K. с номером публикации GB 2398159 раскрывает сущность персонального устройства в виде предварительно заданного мобильного телефона, используемого для авторизации кредитной карты с помощью устройства владельца счета.

Патентная заявка U.S. с номером публикации US 2010/0145850 раскрывает сущность системы, в которой родители дают разрешение с помощью своих мобильных телефонов на списание денег с мобильных телефонов своих детей.

Патентная заявка U.S. с номером публикации US 2006/0253389 раскрывает устройство и способ реализации системы безопасности транзакций с применением платежных карт за счет использования мобильных коммуникационных устройств. При поступлении транзакции к эмитенту банковской карты или поставщику услуг, сообщение отправляется на мобильное коммуникационное устройство, уникальным образом связанное с данной картой.

Патент №6029154 раскрывает устройство и способ реализации системы обнаружения мошенничества во время транзакций между потребителем и продавцом через Интернет с применением кредитных карт. Способ включает сбор информации от потребителя о кредитной карте, связанной с транзакцией, и проверку информации по кредитной карте на основании множества параметров, имеющих определенное значение, обеспечивая процесс реализации сделки измеримыми данными, указывающими на то, является ли транзакция мошеннической.

Патент U.S. №8041343 раскрывает сущность разрешительного/биллинг-сервера, который проверяет информацию, сопровождающую покупку, с источником финансирования, например, с информацией от банковской или кредитной организации, связанную информацией о платеже и определяет, является ли эта информация правильной и/или достаточно ли имеющихся денежных средств для выполнения транзакции.

Для того, чтобы использовать весь свой потенциал, электронная коммерция должна преодолеть множество проблем, связанных с безопасностью, включая проблемы, связанные с хакерскими атаками, маскировкой под законные торговые компании, мошенничеством и ложными транзакциями.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Варианты реализации настоящего изобретения обеспечивают пользователям или потребителям возможность использовать более тщательный контроль над своими транзакциями, независимо или в дополнение к обычным процедурам проверки, например, выполняемым эмитентом их кредитных или дебетовых карт.

Варианты реализации настоящего изобретения увеличивают уровень защиты транзакций в режиме онлайн за счет подавления эффекта MITM-атак и других форм электронного мошенничества.

Это достигается за счет вариантов реализации способа и системы, которые описаны в настоящей заявке и которые перехватывает и предоставляет разрешения любым типам электронных операций, проводимых через сторонние системы, зарегистрированные в программе централизованной системы аварийной блокировки.

Ниже представлена упрощенная сущность изобретения для общего понимания некоторых аспектов реализации настоящего изобретения. Данное изложение не является широким обзором изобретения и в нем рассматриваются основные принципы или ключевые моменты, не ограничивающие объема такой реализации настоящего изобретения. Целью данного изложения является представление некоторых основных концепций описываемой реализации изобретения в простой форме, в качестве вводной части перед последующим детальным описанием, которое будет представлено позднее.

В качестве примера, в компьютерных системах и компьютеризированных способах, описанных в данном документе, пользователи или люди, которые авторизуются с помощью электронного запроса в электронных объектах, например, через запрос оплаты с помощью кредитной или дебетовой карты в банке, вход в учетную запись на компьютере (например, учетную запись электронной почты), вход в учетную запись в социальных сетях или в банковскую учетную запись, должны вводить данные авторизации с помощью специального, заранее определенного или специфического электронного устройства для авторизации (например, смартфона, компьютера (переносного или стационарного), планшета или другого подходящего электронного устройства или мобильного или переносного электронного устройства). Это дополнительная ступень обеспечения безопасности. Эти устройства направляют электронные запросы проверки платежеспособности или авторизации пользователям или людям, которые выполняют процедуру авторизации. Таким образом, пользователям или людям легко проследить выполнение мошеннического электронного запроса.

В продолжение данного примера, при выполнении электронного запроса компьютеризированная система авторизации принимает запрос. (Такой запрос также может быть отправлен на электронный объект, такой как компьютер в банке или компьютеры поставщика услуг сети Интернет (ISP). Тем не менее, затем запрос будет автоматически приостановлен или не выполнен в электроном объекте до тех пор, пока данные авторизации не будет приняты. Затем, компьютеризированная система авторизации отправляет информацию о данном запросе (например, в виде электронного сигнала через сеть Интернет или другую сеть) по меньшей мере на одно предварительно заданное электронное устройство авторизации, зарегистрированное в запоминающем устройстве (таком как жесткий диск или память) компьютеризированной системы авторизации. Другими словами, электронному устройству, к которому пользователи или люди, которые уполномочены авторизовать запрос, имеют постоянный доступ и который обычно является легко распознаваемым ими, например их собственный компьютер или смартфон. Авторизацию выполняют посредством конкретного или предварительно заданного устройства. Как только запрос авторизации принят электронным устройством, обычно на устройстве инициируется предупредительный аварийный сигнал. Он может представлять собой аудио или визуальную индикацию, выполненную с помощью интерфейса пользователя или дисплея электронного устройства авторизации. Затем, владелец или пользователь электронного устройства может ввести данные авторизации запроса или голосовые данные, обычно путем ввода цифр и/или символов, например путем ввода PIN-кода (в качестве примера используется пятизначный PIN-код). Как только были введены корректные данные авторизации, отправляют соответствующий электронный сигнал от электронного устройства авторизации на компьютеризированную систему авторизации. После приема этого электронного сигнала, компьютеризированная система авторизации отправляет соответствующий сигнал на электронный объект (например, компьютеры в банке или компьютеры поставщика услуг сети Интернет (ISP)), и выполняется запрос (при этом выполняется как приостановленный запрос в электронном объекте, так и запрос, отправленный в электронный объект и затем выполняемый).

Варианты реализации настоящего изобретения содержат систему и способ для временной блокировки электронных операций и сбора дополнительных данных авторизации перед принятием решения о том, проводить или прервать исходную операцию, при этом способ включает: требования, реализованные на стороне поставщика услуг третьей стороны, и ожидаемый отклик на взаимодействие в соответствии с раскрытым техническим способом; характеристики выполнения действий, связанных с настоящим изобретением, которые отвечают за способность прерывать их, в силу того, что раскрытый способ не предполагает уведомлений о совершенных действиях, однако, для управления пока еще не выполненными действиями; характеристики запроса для подачи сигнала, содержащие, помимо прочего, справочные данные полномочий, количество требуемых дополнительных отметок и временные ограничения; описание механизма голосования и его способности к определению и уведомлению о мошенничестве; два различных способа проведения процесса разрешения доставки; и способность справляться с кратковременными потребностями в Интернет доступе со стороны клиента.

Пример системы для запуска аварийных сигналов, широковещательного уведомления, управления голосованием и разрешения доставки. Приводимая в качестве примера система содержит: одно или более серверных устройств (AT*S) (один или более объектов), взаимодействующих через сеть со сторонними поставщиками услуг, участвующих в программе (именуемые в дальнейшем "Источники"); одно или более серверных устройств (AV*S) (выполняющих роль компьютеризированной системы авторизации), взаимодействующих с клиентскими устройствами (электронными устройствами авторизации) через Интернет; закрытую сетевую инфраструктуру для взаимодействия устройств AT*S с устройствами AV*S; при этом электронное программное обеспечение содержит набор инструкций, сконфигурированных для: приема запроса от Источников для запуска аварийных сигналов (ATR) на устройствах AT*S (созданного электронным способом); пересылки на устройства AV*S необходимой части принятого запроса запуска аварийных сигналов ATR; передачи информационных сообщений через Интернет к клиентским устройствам получателей аварийных сигналов (именуемых в дальнейшем "Получатели"); сбора принятых решений (критериев авторизации) от предполагаемых Получателей и отправки их варианта выбора через Интернет к устройствам AV*S; при этом, в ответ на прием минимально необходимого количества принятых решений для вынесения вердикта или по истечению определенного периода времени, указанного в ATR, система выполняет следующие действия: обновление носителей информации, доступ к которым имеют службы слежения, доступные Источникам; и совершения ответного вызова Источнику, инициировавшему процесс, для информирования о разрешении действия.

В одном варианте реализации настоящего изобретения, способ централизованного оповещения обеспечивает временную блокировку электронных операций и сбор дополнительных данных авторизации перед принятием решения о проведении или прерывании начальной операции, при этом способ включает: прием от надежного источника описания временно приостановленной операции, ожидание авторизации одного или более пользователя, участвующего в программе; дополнительного приема минимального количества разрешительных отметок, требуемых от предполагаемых Получателей и признание их решений после корректной аутентификации их личностей; предложение Получателю наложить вето на выполнение операции, с использованием технологии оповещения и мгновенной блокировки мошеннической операции; вычисление доставляемых решений и определение разрешений от принятых голосов, либо на основании вынесения вердикта, либо на основании среднего значения израсходованного времени; информирование Источника об авторитарном принятии решения о проведении либо прерывании текущей операции;

Механизм автоматического реагирования обеспечивает автоматическое участие в голосовании от имени запрашиваемого получателя, в соответствии с определенными правилами, установленной пользователем конфигурации в его профиле, а также характеристиками текущей операции.

Служба слежения обеспечивает возможность источникам операций запрашивать состояние обновлений и разрешений, доступных в запросе запуска аварийных сигналов.

Информация о каналах обратных связей по умолчанию сохраняется для уведомления источников об окончательном решении в том случае, если в инициирующем запросе не содержатся данные о каналах.

В другом варианте настоящего изобретения, централизованная система аварийной блокировки обеспечивает улучшенные средства управления и авторизации для любых типов электронных операций, проводимых через связанные сторонние системы, при этом данная система содержит: один или более серверных модулей (AT*S), взаимодействующих через сеть с поставщиками сторонних служб, участвующих в программе; один или более серверных модулей (AV*S), взаимодействующих с одним или более клиентским устройством через Интернет; при этом электронное программное обеспечение содержит набор инструкций, сконфигурированных для: приема запроса для запуска аварийных сигналов (ATR) на модулях AT*S от одного или более Источника; пересылки на модули AV*S необходимой части принятого запроса запуска аварийных сигналов ATR; передачи информационных сообщений через Интернет к клиентским устройствам получателей аварийных сигналов; сбора принятых решений от предполагаемых Получателей и отправки их варианта выбора через Интернет к модулям AV*S; при этом в ответ на прием минимально необходимого количества принятых решений для вынесения вердикта или по истечению определенного периода времени, указанного в ATR, модуль AT*S информирует связанную стороннюю систему о принятом решении по выполнению операции.

Модули AT*S и AV*S распространены в различных серверных устройствах и дополнительно содержат защищенную сетевую инфраструктуру, и программное обеспечение для взаимодействия устройств AT*S с устройствами AV*S в режиме реального времени.

Система дополнительно содержит модуль автоматического реагирования для автоматического голосования от имени запрашиваемого получателя.

Система также дополнительно содержит обработчик определения правил, предоставляющий для каждого получателя более сложные настройки автоматического голосования, в зависимости от поставщика услуг, запускающего аварийный сигнал, например, настройки типа выполняемой операции, даты и времени, и других параметров.

Система дополнительно содержит службу слежения, позволяющую поставщику услуг подсчитывать голоса для обновления состояния и работоспособности системы запуска аварийных сигналов.

Клиентское устройство (предварительно заданное электронное устройство авторизации) может представлять собой мобильный телефон, планшет, персональный компьютер или любое другое устройство, выполненное с возможностью подключению к сети Интернет, например коммерческое устройство широкого применения или специализированная часть аппаратного обеспечения.

В аспекте конкретных вариантов реализации настоящего изобретения предложена компьютеризированная система авторизации, выполненная с возможностью авторизации электронных запросов к электронным объектам, содержащая: запоминающее устройство для хранения информации по меньшей мере об одном предварительно заданном электронном устройстве авторизации, выполненном с возможностью выполнения авторизации каждого электронного запроса, причем компьютеризированная система авторизации дополнительно выполнена таким образом, что: в ответ на прием электронного запроса к электронному объекту системы обеспечена возможность выдачи информации о запросе на указанное по меньшей мере одно предварительно заданное электронное устройство авторизации, выполненное с возможностью авторизации запроса и зарегистрированное в запоминающем устройстве, а в ответ на прием информации об авторизации от указанного по меньшей мере одного электронного устройства авторизации обеспечена возможность выдачи информации об авторизации запроса на электронный объект.

Компьютеризированная система авторизации может быть дополнительно выполнена таким образом, что обеспечена возможность отправки информации о том, что запрос был отклонен, на электронный объект, если информация об авторизации запроса не принята по меньшей мере от одного предварительно заданного электронного устройства авторизации в течение предварительно заданного периода времени.

Компьютеризированная система авторизации может быть дополнительно выполнена с возможностью приема по меньшей мере от одного предварительно заданного электронного устройства авторизации информации о том, что электронный запрос является мошенническим.

Компьютеризированная система авторизации может быть дополнительно выполнена таким образом, что в ответ на прием по меньшей мере от одного предварительно заданного электронного устройства авторизации информации о том, что электронный запрос является мошенническим, обеспечена возможность создания идентификационного запроса для идентификации электронного устройства, которое создало электронный запрос, и/или владельца этого электронного устройства.

Идентификационный запрос может содержать сигнал, отправляемый на электронное устройство, которое создало электронный запрос, для захвата изображения пользователя этого электронного устройства.

По меньшей мере одно предварительно заданное электронное устройство авторизации может представлять собой устройство, отличное от электронного устройства, которое создало электронный запрос.

Компьютеризированная система авторизации может быть выполнена с возможностью отправки информации об электронном запросе к электронному объекту на множество предварительно заданных электронных устройств авторизации, выполненных с возможностью авторизации запроса.

Информация об авторизации может быть отправлена на электронный объект в ответ на прием информации об авторизации от предварительно заданного количества из множества предварительно заданных электронных устройств авторизации.

Запоминающее устройство может быть выполнено с возможностью хранения предварительно заданного количества из множества предварительно заданных электронных устройств авторизации.

Компьютеризированная система авторизации может быть дополнительно выполнена с возможностью автоматической отправки информации об авторизации запроса на электронный объект при соответствии по меньшей мере одному предварительно заданному критерию.

Запоминающее устройство может быть выполнено с возможностью хранения по меньшей мере одного предварительно заданного критерия.

По меньшей мере один предварительно заданный критерий может быть задан посредством по меньшей мере одного предварительно заданного электронного устройства авторизации.

Компьютеризированная система авторизации может содержать множество компьютеров и/или серверов в сети.

В другом аспекте конкретных вариантов реализации настоящего изобретения предложен компьютеризированный способ авторизации, согласно которому: в ответ на прием электронного запроса к электронному объекту отправляют информацию о запросе по меньшей мере на одно предварительно заданное электронное устройство авторизации, зарегистрированное в запоминающем устройстве, а в ответ на прием информации об авторизации от указанного по меньшей мере одного предварительно заданного электронного устройства авторизации, зарегистрированного в запоминающем устройстве, отправляют информацию об авторизации запроса на электронный объект.

Компьютеризированный способ авторизации дополнительно включает отправку информации о том, что запрос был отклонен, на электронный объект, если информация об авторизации запроса не принята по меньшей мере от одного предварительно заданного электронного устройства авторизации в течение предварительно заданного периода времени.

Компьютеризированный способ авторизации может дополнительно включать прием по меньшей мере от одного предварительно заданного устройства авторизации информации о том, что электронный запрос является мошенническим.

Компьютеризированный способ авторизации может дополнительно включать, в ответ на прием по меньшей мере от одного предварительно заданного электронного устройства авторизации информации о том, что электронный запрос является мошенническим, создание идентификационного запроса для идентификации электронного устройства, которое создало электронный запрос, идентификации/или пользователя этого электронного устройства.

Идентификационный запрос может включать отправку сигнала на электронное устройство, которое создало электронный запрос, для захвата изображения пользователя электронного устройства.

По меньшей мере одно предварительно заданное электронное устройство авторизации может представлять собой устройство, отличное от электронного устройства, которое создает электронный запрос.

Компьютеризированный способ авторизации может включать выдачу информации об электронном запросе к электронному объекту на множество предварительно заданных электронных устройств авторизации, выполненных с возможностью авторизации запроса.

Компьютеризированный способ авторизации может включать отправку информации об авторизации на электронный объект в ответ на прием информации об авторизации от предварительно заданного количества устройств из множества предварительно заданных электронных устройств авторизации.

Компьютеризированный способ авторизации может включать сохранение предварительно заданного количества из множества предварительно заданных электронных устройств авторизации.

Компьютеризированный способ авторизации может дополнительно включать автоматическую отправку информации об авторизации запроса на электронный объект при соответствии по меньшей мере одному предварительно заданному критерию.

Компьютеризированный способ авторизации может дополнительно включать сохранение по меньшей мере одного предварительно заданного критерия в запоминающем устройстве.

По меньшей мере одно предварительно заданное электронное устройство авторизации может задавать по меньшей мере один предварительно заданный критерий.

Компьютеризированный способ авторизации может быть осуществлен множеством компьютеров и/или серверов в сети.

В дополнительном аспекте конкретных вариантов реализации настоящего изобретения предложено электронное устройство авторизации, содержащее: вход для приема от компьютеризированной системы информации об электронном запросе к электронному объекту от отличного электронного устройства, интерфейс пользователя, выполненный с возможностью отображения информации об электронном запросе и выполненный для обеспечения пользователю возможности авторизовать запрос, выход для выдачи информации об авторизации запроса на компьютеризированную систему авторизации, причем электронное устройство авторизации выполнено таким образом, что: в ответ на прием информации об электронном запросе на входе, интерфейс пользователя отображает электронный запрос, а в ответ на авторизацию запроса пользователем обеспечена возможность выдачи на выходе информации об авторизации запроса на компьютеризированную систему авторизации.

Еще в одном аспекте конкретных вариантов реализации настоящего изобретения предложен машиночитаемый носитель, содержащий набор инструкций, которые вызывают выполнение компьютером способа, согласно которому: в ответ на прием электронного запроса к электронному объекту передают информацию о запросе по меньшей мере на одно предварительно заданное электронное устройство авторизации, зарегистрированное в запоминающем устройстве, а в ответ на прием информации об авторизации от указанного по меньшей мере одного предварительно заданного электронного устройства авторизации, зарегистрированного в запоминающем устройстве, передают информацию об авторизации запроса на электронный объект.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Изобретение будет более подробно описано, исключительно в качестве примера, со ссылкой на прилагаемые чертежи, на которых:

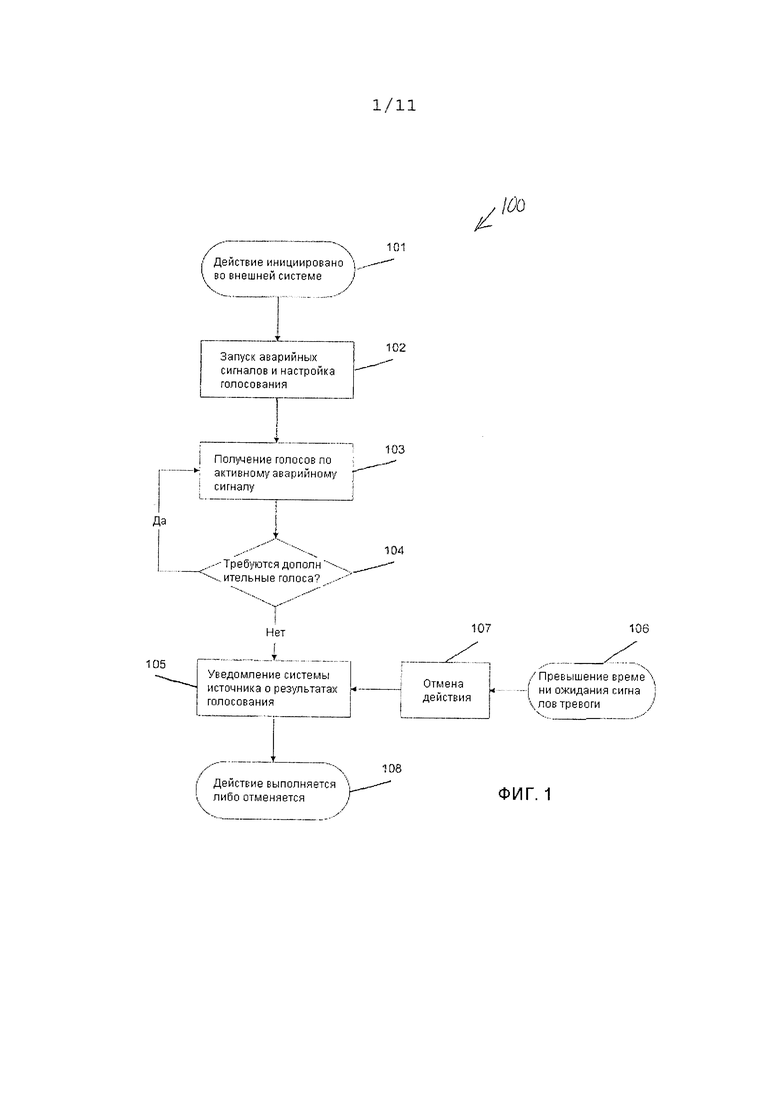

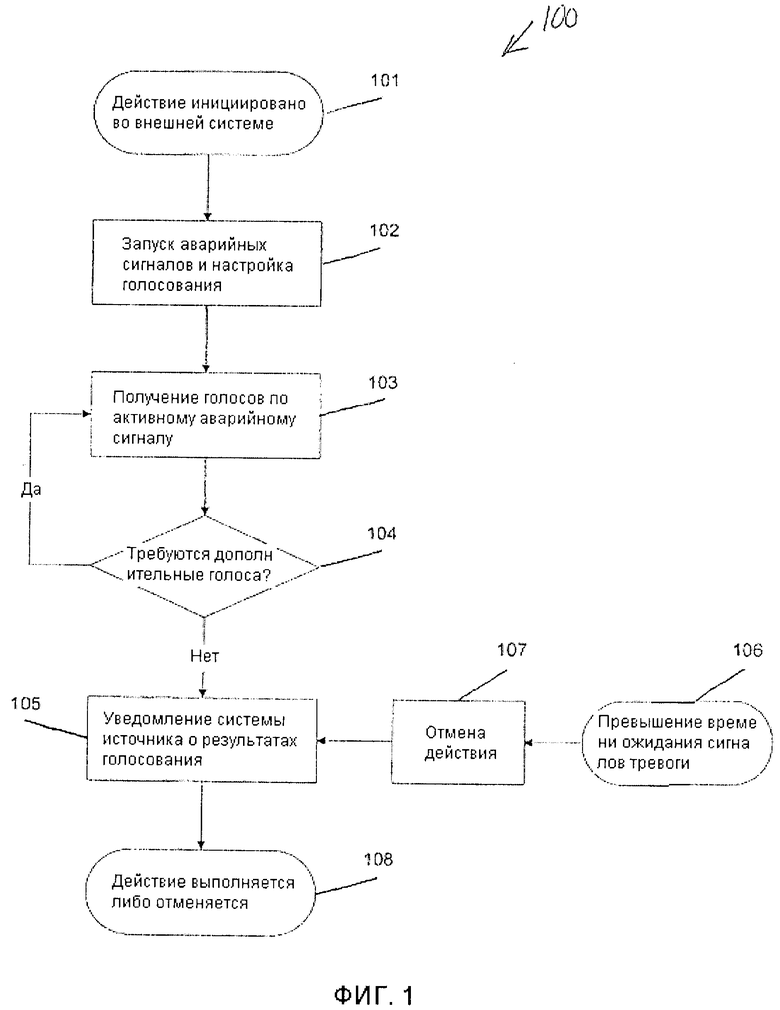

Фигура 1 представляет собой блок-схему, которая иллюстрирует работу системы аварийных сигналов блокировки на высоком уровне, в соответствии с вариантом реализации изобретения;

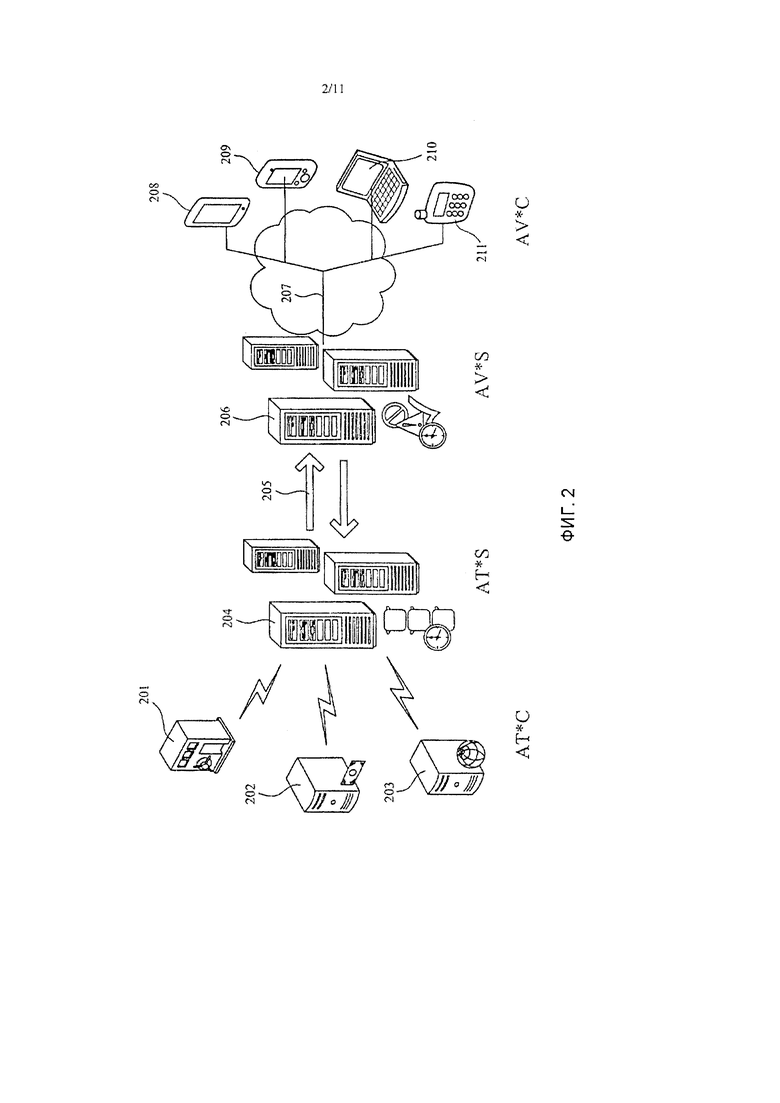

Фигура 2 иллюстрирует структурную схему компьютерной среды, приводимой в качестве примера, для выполнения раскрытого варианта реализации изобретения;

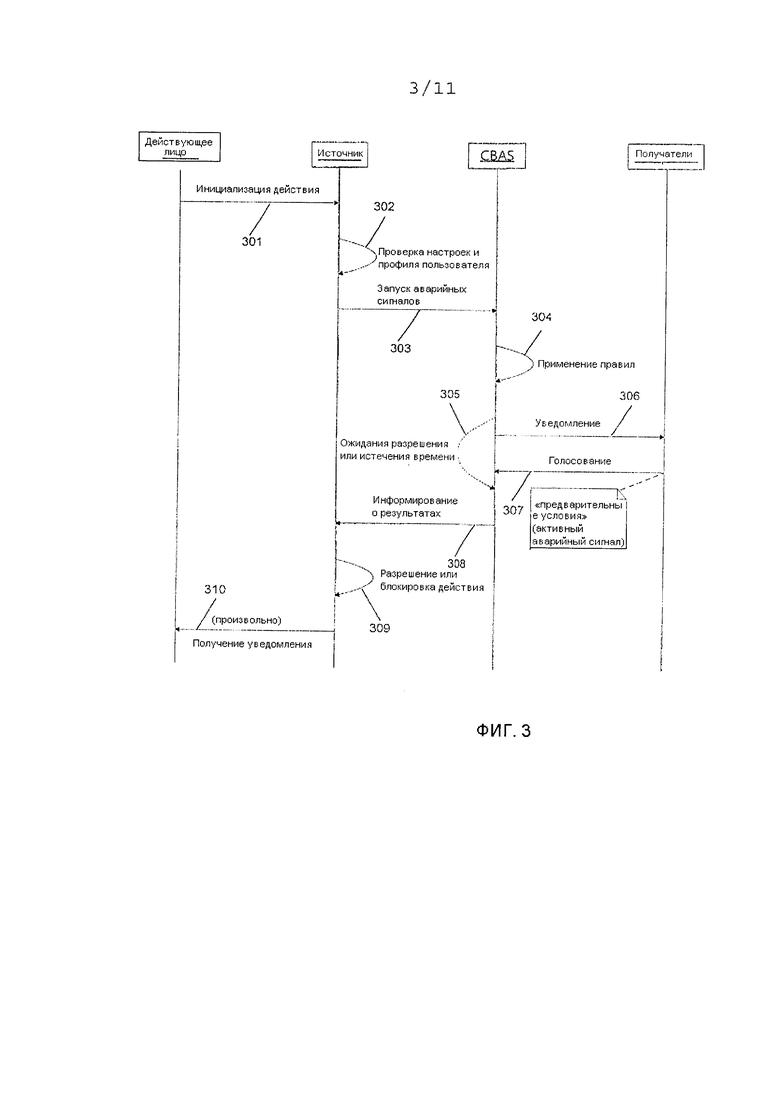

Фигура 3 иллюстрирует пример анализа последовательности работы аварийных сигналов блокировки в соответствии с раскрытым вариантом реализации изобретения;

Фигура 4 представляет собой схему, которая иллюстрирует меры противодействия против атак с применением технологии "незаконный посредник" в соответствии с вариантом реализации изобретения;

Фигура 5 представляет собой схему, которая иллюстрирует способ выполнения более тщательного контроля за авторизацией финансовых транзакций в соответствии с вариантом реализации изобретения;

Фигура 6 иллюстрирует визуальное представление системы аварийных сигналов блокировки при автоматической авторизации с применением одиночного голоса, в соответствии с вариантом реализации изобретения;

Фигура 7 иллюстрирует визуальное представление системы аварийных сигналов блокировки с применением контроля множеством голосов, в соответствии с вариантом реализации изобретения;

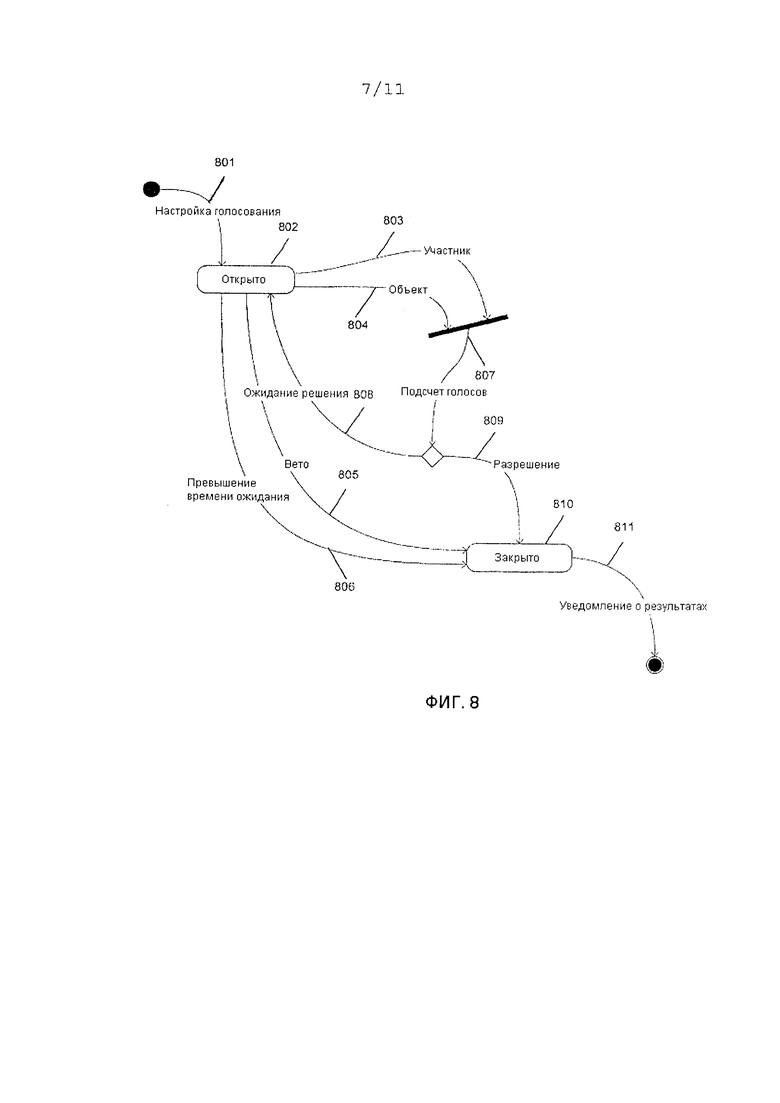

Фигура 8 представляет собой диаграмму состояний, которая иллюстрирует работу механизма голосования в соответствии с вариантом реализации изобретения;

Фигура 9 представляет собой схему, которая иллюстрирует способ выполнения совместного родительского контроля в соответствии с раскрытым вариантом реализации изобретения;

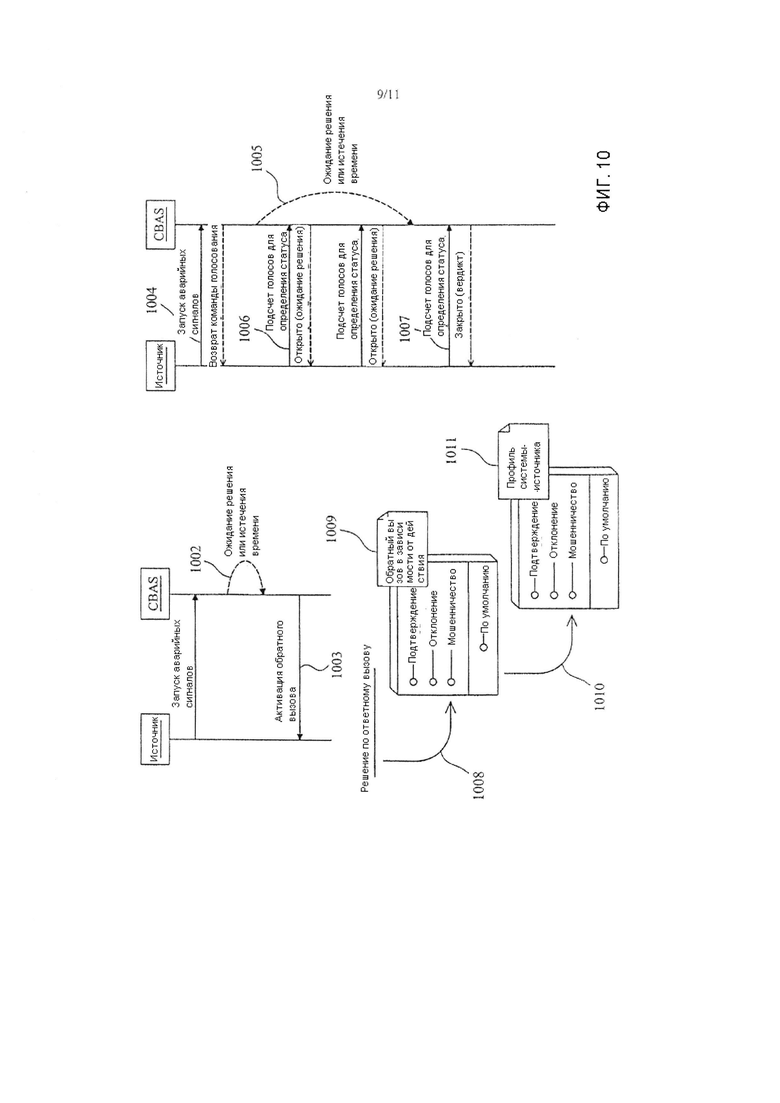

Фигура 10 представляет собой иллюстрацию двух вариантов разрешений процедуры доставки в соответствии с вариантом реализации изобретения;

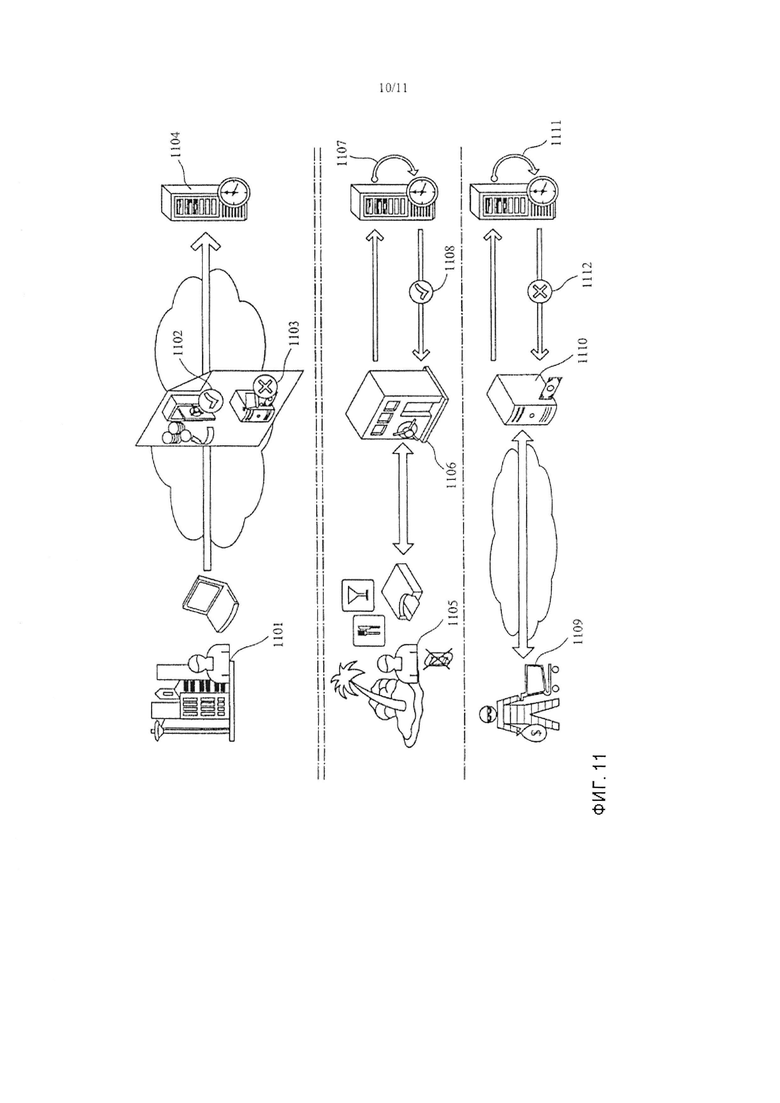

Фигура 11 представляет собой схему, которая иллюстрирует устойчивость системы в условиях автономной работы в соответствии с раскрытым вариантом реализации изобретения; и

Фигура 12 иллюстрирует экран монитора электронного устройства авторизации, реализованного в качестве аспекта варианта реализации настоящего изобретения.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

В данном документе раскрыты различные детальные варианты реализации настоящего изобретения, тем не менее, следует понимать, что раскрытые варианты реализации изобретения приводятся, всего лишь, в качестве примера изобретения, которое может быть реализовано в различных формах. В связи с этим, конкретные структурные и функциональные элементы, раскрытые в данном документе, не могут быть истолкованы, как ограничивающие объем изобретения, а только лишь в качестве основы для изучения специалисту в данной области для использования данного изобретения различными способами.

Слово "пример", используемое в данном документе, означает использование в качестве примера, объекта или иллюстрации. Любые аспекты и схемы, описанные в данном документе как "пример", не обязательно следует рассматривать как более предпочтительные или подходящие, чем другие аспекты или схемы.

Используемые в данной заявке термины "компонент", "модуль", "система" и тому подобное предназначены для обозначения, относящегося к компьютеру объекта, являющегося либо аппаратным оборудованием, либо комбинацией аппаратного оборудования и программного обеспечения, либо программным обеспечением, либо исполняемым программным обеспечением.

В некоторых случаях, хорошо известные структуры, технологии или операции не показаны или не описаны во избежание неясностей в понимании аспектов конкретного варианта реализации изобретения. Кроме того, описанные свойства, структуры или характеристики могут быть объединены любым подходящим образом в один или более вариант реализации изобретения.

Изначально, следует рассмотреть Фигуру 1, иллюстрирующую работу аварийного сигнала блокировки на высоком уровне в форме блок-схемы 100, в соответствии с вариантом реализации изобретения. На шаге 101 блок-схемы инициируется действие во внешней системе, зарегистрированной в программе централизованной системы аварийной блокировки (СВА). Другими словами, данное действие - это электронный запрос, направленный электронным устройством к электронному объекту. Согласно настройкам, указанным в сторонней системе, если действие требует дальнейшей авторизации, клиент программного обеспечения СВА (компьютеризированной системы авторизации) запускает аварийный сигнал и процесс сбора голосов для принятия решения об уместности данного действия на шаге 102. Другими словами, информацию о запросе направляют на предварительно заданное электронное устройство авторизации, зарегистрированное в запоминающем устройстве (например, на жестком диске или в оперативной памяти) компьютеризированной системы авторизации (СВА).

Впоследствии, когда один из заданных получателей (предварительно заданное устройство авторизации) генерирует голос по данному запросу на шаге 103 (отправляет информацию об авторизации запроса, как правило, путем ввода PIN-кода в устройство авторизации), система СВА анализирует результат голосования. В том случае, если требуемое минимальное количество разрешительных отметок или авторизаций еще не достигнуто (ветвь блока принятия решения 104 имеет выход "Да"), запрос продолжает выполняться и рассматривается состояние разрешения. В противном случае, если запрос операции не требует дополнительных разрешений (ветвь блока принятия решения 104 имеет выход "Нет"), связанный с этим подсчет голосов закрывается и результат проверки передается обратно к системе-источнику на шаге 105 (электронному объекту, который создал запрос).

Одновременно СВА или компонент компьютеризированной системы авторизации следит за сроком действия сигнала тревоги. Если период задержки или срок действия истек до завершения операции на шаге 106, система сигнализирует об отклонении запроса на основании окончания периода ожидания; а именно, по этой причине, отправляет уведомление инициатору 105 на шаге 107 (электронному объекту, который создал запрос).

Далее следуя блок-схеме на Фигуре 1, как только клиент модуля СВА в сторонней системе получает результат авторизации от СВА-сервера (все формы компьютеризированной системы авторизации), связанная система (электронный объект) выполняет запрос или прерывает операцию (электронный запрос), отключая при этом запуск аварийного сигнала на шаге 108.

Фигура 2 иллюстрирует структурную схему компьютерной среды, приводимой в качестве примера, для выполнения раскрытого варианта реализации изобретения; Поставщики услуг, участвующие в программе СВА, объединены как клиенты системы запуска аварийных сигналов (АТ*С) 201, 202, 203 (электронные объекты, например, компьютеры или серверы, предоставляющие банковские услуги или компьютеры и серверы, предоставляющие другие интернет-сервисы, например, сервис электронной почты или социальных сетей) для взаимодействия с доступными компонентами серверной части 204 (частями компьютеризированной системы авторизации). Вариант реализации изобретения одинаково эффективен в ситуации, при которой поставщиком услуг является коммерческий банк или другое финансовое учреждение 201, а также сайт электронной коммерции 202 или любой тип коммерческой организации 203, которые требуют дополнительной авторизации, через защищенные каналы связи, для выполнения операций их клиентами.

АТ*С (электронные объекты) могут быть реализованы в виде программного обеспечения, в виде микропрограммы, в виде аппаратного обеспечения или всевозможных их комбинаций. В одном варианте реализации изобретения, AT*С взаимодействует со службами запуска аварийных сигналов (AT*S) 204 через протокол HTTPS, отправляя запросы, подтвержденные должным образом в соответствии с данными поставщика услуг, к веб-службам, отображаемых в программном интерфейсе системы (API) или службах, соответствующих ограничениям REST. В альтернативном воплощении изобретения, как будет оценено специалистами в данной области, некоторое количество других сетевых протоколов и/или реализаций интерфейса API AT*S способны облегчить взаимодействие между различными сторонними поставщиками услуг и системой.

Продолжая ссылаться на Фигуру 2, модули AT*S 204, отвечают за взаимодействие с поставщиками услуг, участвующими в программе СВА. В представленном варианте реализации изобретения, отдельные участки серверных устройств содержат модули AT*S, которые доступны только связанным системам через приватные URL-адреса, назначенные каждому из них, имеющие дополнительные ограничения, реализованные посредством правил ограничения IP-диапазона, заданных в межсетевом экране и/или контроль доступа через совместимый протокол ТСР|IP виртуальных частных сетей (VPN).

AT*S 204 взаимодействуют с модулями сервера, отвечающими за разрешение авторизации в ответ на инициирование действия: сервис аварийного голосования (AV*S) 206 (другая часть компьютеризированной системы авторизации). В распределенной среде, AT*S взаимодействуют с серверными устройствами AV*S через удаленную платформу сообщений с помощью различных поддерживаемых сетевых протоколов 205. В альтернативном варианте реализации изобретения с одним сервером (компьютеризированной системы авторизации), службы инициирования и подсчета голосов взаимодействуют с помощью некоторых видов межпроцессного взаимодействия (IPC); или же, по методу монолитных ИС, логические компоненты AT*S и AV*S могут использовать совместный доступ к физическому размещению процессов.

Продолжая рассматривать структурную схему на Фигуре 2, модули AV*S 206 направляют уведомление получателям сигналов тревоги или устройствам получателей (электронным устройствам авторизации) через Интернет, телефонную сеть или любую другую аналогичную сеть передачи данных 207. Устройства получателей объединяют клиентов аварийного голосования (AV*C) 208, 209, 210, 211, способных принимать, дешифровать и отображать аварийные уведомления (электронные запросы) для конечных пользователей, а также собирать и передавать их голоса (отправлять информацию об авторизации) безопасным способом обратно к AV*S 206. Клиентские устройства, в которых размещаются AV*S, могут представлять собой планшеты 208, мобильные телефоны 209, персональные компьютеры 210 или любые другие устройств 211, поддерживающих соединения, как коммерческие устройства широкого применения, так и специализированные части оборудования.

AV*C могут быть реализованы в виде программного обеспечения, в виде микропрограммы, в виде аппаратного обеспечения или всевозможных их комбинаций. В одном варианте реализации изобретения, AV*C взаимодействует с сервисом аварийного голосования (AV*S) 206 через протокол прикладного уровня стека TCP/IP (HTTP или тому подобный) совместно с протоколом защищенных сокетов (SSL)/протоколом безопасности на транспортном уровне (TLS) для обеспечения взаимной авторизации заинтересованных сторон. В представленном воплощении изобретения, AV*C реализован в виде родного приложения для Windows, iOS, Android или любой другой операционной системы, или, в качестве альтернативы, в виде методики тонкого клиента на базе браузера для гарантии того, что сертификационное сообщение обеспечит действующую цепочку сертификатов, приводящих к серверу сертификации (СА) в соответствии с инфраструктурой открытых ключей (PKI) системы.

На Фигуре 3 показан пример анализа последовательности аварийных сигналов блокировки в соответствии с конкретными вариантами реализации. Процесс начинается тогда, когда пользователь ("Действующее лицо") инициирует действие 301 или формирует электронный запрос к сторонней системе ("Источнике") или внутри нее, или в электронном объекте, участвующем в программе централизованной системе блокировки (СВА) (с использованием компьютеризированной системы авторизации).

На этапе 302 «Источник», в соответствии с бизнес-правилами и настройками, определяет, требует ли операция дополнительной авторизации (от компьютеризированной системы авторизации); а также, поддерживает ли "Действующее лицо" дополнительную проверку операции через систему СВА, как указано в профиле его учетной записи.

В том случае, если необходимо вмешательство системы СВА (CBAS), "Источник" временно прекращает выполнение текущей операции и инициируется запуск аварийных сигналов 303 в CBAS. Запрос запуска аварийных сигналов (ATR) содержит, помимо всего прочего, идентификационную информацию о "Действующем лице", идентификатор связанного с ним "Источника" СВА, код и/или название действия, запускающего аварийные сигналы, детальное описание действия, идентификатор права голоса СВА ("Получатель" или предварительно заданное электронное устройство авторизации, обозначение или идентификатор, который хранится в запоминающем устройстве CBAS), требуемое минимальное количество разрешительных отметок и интервал задержки для сбора голосов. Дополнительно, ATR содержит характеристики ответной информации для уведомления "Источника" о прогрессе выполнения операции или окончательно выданном разрешении, а также номенклатурный код (SKU), прикрепленный к операции "Источником", для выполнения задач, связанных с отслеживания или приема отчетов.

Продолжая рассматривать диаграмму на Фигуре 3, после принятия запроса, СВА применяет правила автоматического голосования 304, относящиеся к ATR, в соответствии с состоянием конфигурации "Получателя", заданной в его профиле. Одновременно, активный компонент, выполняемый в собственном потоке вычислений, контролирует наличие аварийных сигналов 305 и закрывает их, когда истекает период ожидания перед тем, как будет принято достаточное количество голосов для вынесения вердикта, обычно, за счет закрытого и беспристрастного голосования.

На этапе 306 CBAS уведомляет "Получателей" аварийных сигналов путем отправки сообщения с запросом на участие в голосовании (RFV) (отправки информации об электронном запросе). CBAS собирает выходную информацию RFV в модуле ATR, в комбинации с данными "Источника", в хранилище связанного поставщика услуг. RFV содержит, кроме всего прочего, внешний идентификатор аварийных сигналов, идентифицирующую информацию о "Действующем лице" и "Источнике", удобочитаемое название действия, вызвавшего запуск аварийных сигналов, детальное описание действия, дату и время срабатывания аварийных сигналов, и дату и время закрытия/окончания действия запроса на голосование.

"Получатели" отдают голоса 307, подтверждая (авторизируя), возражая или накладывая вето на выполнение рассматриваемой операции (обычно, подтверждая операцию путем ввода PIN-кода на своем интерфейсе пользователя или налагая вето путем нажатия соответствующей кнопки). Согласно предварительно заданным соглашениям о правилах подачи голоса, CBAS следит за тем, какое голосование остается активным: неподтвержденное, в соответствии с минимальным количеством разрешительных отметок, установленных в ATR; действующее, в соответствии с датой инициирования и указанного временного периода. В предпочтительном варианте реализации изобретения, голосование или индивидуальное голосование (то есть разрешительная отметка) требует от получателя дополнительной авторизации, которая требует ввода совместно используемого ключа, например, персонального идентификационного кода (PIN) или одноразового пароля (OTP).

Продолжая ссылаться на Фигуру 3, как только решение достигнуто или срок действия аварийного сигнала истек, CBAS уведомляет "Источник" (электронный объект) о результатах 308, который будет разрешать или блокировать выполнение приостановленной на данный момент операции 309. "Источник" самостоятельно уведомляет "Действующее лицо" 310 (электронное устройство, которое создало электронный запрос) о решении по авторизации.

Фигура 4 иллюстрирует схему мер противодействия против атак с применением технологии "незаконный посредник" в соответствии с конкретным вариантом реализации изобретения; Диаграмма концептуально демонстрирует возможную атаку на ничего не подозревающего пользователя 401, желающего подключиться к индивидуальному сайту в сети, приводимому в данном документе в качестве поставщика услуг 406 (электронного объекта), у которого пользователь имеет учетную запись. Тем не менее, вместо прямого ввода URL-адреса в персональный компьютер 402, пользователь 401 щелкает по ссылке, полученной, например, в сообщении электронной почты, при этом пользователь уверен, что сообщение пришло от поставщика услуг 406, так как указанный в сообщении фирменный знак поставщика услуг создает такое впечатление. К сожалению, хотя электронное письмо фальшиво отправлено атакующим мошенническим маршрутом, сетевое подключение пользователя проходит через анонимный прокси-сервер 404.

Специалистами в данной области будет оценено, что описанный способ, широко известный как фишинг, является всего лишь одним из способов совершения атаки с применением технологии "незаконный посредник" (MITM). Возможно использование различных или аналогичных атак, например: размещение Троянского кода на пользовательском ПК, искажение пользовательского host-файла, кейлоггинг, установка мошеннической точки доступа Wi-Fi или, в числе прочего, получение доступа к серверу доменных имен (DNS).

Возвращаясь к описанию Фигуры 4, если атакующий получит законный сертификат прокси-сервера 404 и, таким, образом, откроет SSL-сессию через защищенный канал, для пользователя 401 ничего не измениться, соответственно, у него сложится искаженное представление об абсолютной законности действий, выполняемых поставщиком услуг 406.

Как показывает позиция 403, пользователь 401 подтверждает запрос якобы на сервере 406 (поставщика услуг или электронного объекта). "Незаконный посредник" (MITM) 404 перехватывает запрос, изменяет его путем подмены подлинных данных на мошеннические (серые круги 403 на черные ромбы 405) и передает далее модифицированный запрос 405 к поставщику услуг 406.

На этапе 407, поставщик услуг 406 выдает сообщение пользователю, подтверждающее транзакцию, которое перехватывается MITM-процессом 404 и ретранслируется пользователю на шаге 408. В ответ, если информационное наполнение содержит детали транзакции, MITM 404 отправляет обратно пользователю подменные детали транзакции (серые круги 408 вместо черных ромбов 407), а пользователь 401 продолжает ничего не подозревать, считая, что совершена легальная транзакция.

Упомянутые выше MITM-атаки крайне сложно предупреждать до момента получения пользователем банковской выписки. Кроме того, если записи поставщика услуг подтверждают, что в системе был зарегистрирован подлинный пользователь и подтвердил запрос на выполнение действия, пользователю будет сложно доказать, что он не имел отношения к произошедшей мошеннической транзакции.

Тем не менее, продолжая ссылаться на Фигуру 4, в том случае, если поставщик услуг 406 является участником программы СВА, согласно реализации настоящего изобретения, измененная MITM 404 транзакция временно приостанавливается, пока система запуска аварийных сигналов 409 не примет запрос авторизации от пользователя 401 перед дальнейшим выполнением операции.

Централизованная система аварийной блокировки (CBAS) 410 выдает уведомление 411 о запросе на участие в голосовании (RFV), содержащее мошеннические данные, вставленные MITM (черные ромбы 411). Пользователь 401 принимает RFV через защищенный сетевой канал на предварительно заданное электронное устройство авторизации, либо на персональный компьютер 402, где было инициировано действие, либо на отдельное оборудование 412 (например, мобильный телефон или смартфон); способное оценить потенциальную угрозу и отменить транзакцию. Следовательно, система CBAS 410 предоставляет пользователю 401 возможность обнаруживать, блокировать и сообщать о MITM-атаках.

Фигура 5 представляет собой схему, которая иллюстрирует способ выполнения более тщательного контроля за авторизацией финансовых транзакций. На первом шаге владелец карты 501 инициирует выполнение транзакции с помощью кредитной или дебетовой карты, к примеру, на заправочной станции 502. При проведении карты через считыватель карт, идентификатор точки продажи товаров и количество товаров или услуг передается 503 на сетевой сервер, работающий под управлением эмитента банковской карты 504 (электронного объекта).

В данном примере владелец карты, участвующий в программе централизованной системы аварийной блокировки (СВА) в финансовых организациях, и являющийся, таким образом, эмитентом карты 504 временно блокирует транзакцию, запускает клиентское программное обеспечение СВА в финансовых учреждениях и запрашивает выполнение запроса запуска аварийных сигналов (ATR), связанного с текущей операцией. Как правило, ATR дешифрует строку в формате XML, отправленную через защищенный канал 505, выделенный для каждого описанного поставщика услуг.

Система СВА 506 собирает запросы на участие в голосовании 507, адресованные соответствующим получателям согласно принятым настройкам ATR, введенными поставщиками услуг и пользователями. В примере варианта реализации изобретения, запрос авторизации может быть принят только от владельца карты 501 (информация о запросе отправляется только электронному устройству авторизации владельца карты), который принимает RFV и отправляет ответный сигнал с помощью предварительно заданного электронного устройства авторизации, например, с помощью мобильного телефона, планшета, специализированной части оборудования или любого другого клиентского устройства, поддерживающего возможность соединения через сеть. Компоненты клиента (электронные устройства авторизации) 508 предпочтительно подключаются к серверу (системы СВА или компьютеризированной системы авторизации 506) с помощью каналов передачи данных, например, Интернет, через каналы, не связанные с Интернет, основанные на ручном голосовании, например, с помощью телефона, сенсорную панель телефона или с помощью голосового управления в системах, использующих программное обеспечение для распознавания речи (IVR).

Владелец карты 501 просматривает информацию о транзакции, содержащуюся в RFV 507, на своем клиентском устройстве 508. Пример интерфейса пользователя 1200, отображаемого на экране клиентского устройства, проиллюстрирован на Фигуре 12. Экран или интерфейс пользователя выполнен с возможностью индикации или отображения электронного запроса. В приведенном примере, запрос содержит электронный объект или финансовое учреждение, которое создало запрос 1202 (в данном примере, www.oceancard.com), дату 1204 (в данном примере, 08.03.2012) и время 1206 (в данном примере, в формате часы:минуты:секунды, в данном случае, 13:34:59) и детальная информация о запросе 1208 (в данном примере, перевод 300 фунтов мистеру Джону Мэнсону). Интерфейс пользователя позволяет авторизовать или наложить вето на запрос. Интерфейс пользователя содержит дополнительные кнопки 1210 на экране, с помощью которых пользователь авторизует запрос путем ввода персонального идентификационного кода (PIN) кнопками на дополнительной клавиатуре от 0 до 9. В данном примере требуется ввод пятизначного PIN-кода. После ввода пользователем PIN-кода, запрос авторизуется выбором кнопки "Согласиться" 1212 на интерфейсе пользователя. Интерфейс пользователя содержит кнопку "Отклонить" 1214. Если пользователь желает отклонить запрос (например, если запрос вероятнее всего мошеннический), выбрав кнопку "Отклонить", оправляется соответствующий сигнал электронному объекту, который создал запрос. Интерфейс пользователя содержит кнопку "Перемешать" 1216 (в данном примере, кнопка находится между кнопками "Согласиться" и "Отклонить"). Нажатие кнопки "Перемешать" приведет к тому, что отображаемые на дополнительной клавиатуре цифры от 0 до 9 будут отображены в случайном или псевдослучайном порядке. Это функция предназначена для обеспечения дополнительной безопасности.

Интерфейс 1200 пользователя содержит механизм отправки сообщения о мошенничестве. Для того, чтобы пользователь отправил сообщение о мошенничестве, в данном примере, изображение 1218 на интерфейсе пользователя перетаскивается пользователем на изображение ячейки 1220. В результате, информация о мошенничестве отправляется или передается электронному объекту. В ответ на прием информации по меньшей мере от одного предварительно заданного электронного устройства авторизации, о том, что электронный запрос является мошенническим, электронным объектом создается запрос для идентификации электронного устройства, которое создало электронный запрос, и/или его владельца. В данном примере, идентификационный запрос содержит сигнал, отправляемый на электронное устройство, которое создало электронный запрос, для захвата изображения пользователя электронного устройства. Например, направляется команда камере электронного устройства для захвата изображения пользователя.

В данном примере, если информация об авторизации запроса принята не от предварительно заданного электронного устройства авторизации или клиентского устройства в течение предварительно заданного времени, запрос автоматически отклоняется. Оставшееся на принятие решения время 1222 от предустановленного времени отображается на интерфейсе пользователя 1200, в данном примере, в формате минуты:секунды:десятые доли секунды, в данном случае, осталось 0 минут, 49 секунд и 37 сотых секунды.

Возвращаясь к Фигуре 5, если пользователь 501 отдает голос, связанный с действием, или после истечения времени, заданного в ATR 505, система СВА информирует эмитента карты 504 о принятом решении 509. После приема ответной авторизации, финансовое учреждение направляет сигнал 510 обратно к считывателю карт для указания того, разрешена транзакция или нет.

Фигура 6 иллюстрирует визуальное представление системы аварийных сигналов блокировки при автоматической авторизации с применением одиночного голоса, сценарий аналогичен проиллюстрированному на Фигуре 5. Пользователь 601 инициирует действие 602 у поставщика услуг 603 (электронного объекта), передающего ATR 604 к CBAS 605 (компьютеризированной системе авторизации), которая, в свою очередь, отправляет одиночный RFV 606 к пользователю 601, инициировавшему действие. В данном варианте только один голос 607 влияет на авторизацию 608 операции и пользователь принимает ответный сигнал 609 о принятом решении, самостоятельно принятом CBAS.

Для сравнения, Фигура 7 иллюстрирует визуальное представление системы аварийных сигналов блокировки с применением контроля множеством голосов. Также как и на предыдущей схеме, пользователь 701 инициирует действие 702 у поставщика услуг 703 (электронного объекта), передающего ATR 704 к CBAS 705 (компьютеризированной системе авторизации). Тем не менее, в данном варианте, в ATR 704 установлена авторизация множеством голосов 707, при этом никто из них не является пользователем 701.

CBAS 705 отправляет RFV 706 каждому предполагаемому получателю 707 и собирает голоса 708 в случае запуска аварийных сигналов. После вынесения вердикта, CBAS передает результаты 709 системе источника 703, которая, в свою очередь, оправляет уведомление 710 пользователю 701. В данном варианте, коллективное решение 709, достигнутое путем голосования 707, изображает технологию реализации регулирующего надзора над операциями пользователя 701 в соответствии с вариантом реализации изобретения. Таким образом, ATR принимает необходимое минимальное количество разрешительных отметок (предварительно заданного количества авторизаций от предварительно заданного количества электронных устройств авторизации), необходимых для авторизации действия; к примеру, как минимум, от одного, или большинства, или всех получателей (предварительно заданных электронных устройств авторизации).

Фигура 8 представляет собой диаграмму состояний, которая иллюстрирует работу механизма голосования в соответствии с вариантом реализации изобретения. На шаге 801, после приема запроса запуска аварийных сигналов (ATR) (электронных запросов), голосование настраивается в системе для управления опросом, связанным с авторизацией. Изначально, голосование находится в открытом состоянии 802 и принимает голоса от получателей аварийных сигналов.

Если полученные путем голосования полномочия разрешают 803 (принимают) или отвергают 804 запрос, система выполняет подсчет 807 голосов до тех пор, пока не принято решение о том, что голосование не закончено 808 и остается открытым 802, или голосование завершено 809 и должно быть закрыто 810. Аварийные сигналы рассматриваются как незавершенные до тех пор, пока минимальное количество требуемых разрешительных отметок еще не достигнуто. В противном случае, аварийные сигналы рассматриваются как завершенные, либо за счет одобрения (достижения требуемого количества разрешительных отметок), либо за счет отклонения (требования больше недостижимы).

Продолжая рассматривать диаграмму на Фигуре 8, получатель может наложить вето 805 на запрос. Наложение вето представляет собой технологию уведомления и мгновенной отмены мошеннических операций, в соответствии с раскрытым изобретением. Пока существует повод для возражений 804, при рассмотрении вопроса перевешивают голоса других получателей; вето в одностороннем порядке накладывает запрет на выполнение запроса, закрывает голосование 810 и передает предупредительное сообщение поставщику услуг, участвующему в программе СВА.

В результате, связанное с запросом голосование переходит из открытого 802 в закрытое 810 состояние, при этом монитор времени действия аварийных сигналов сигнализирует об истечении времени ожидания 806. Как только механизм голосования завершается, система-источник уведомляется о результате обработки запроса 811.

Фигура 9 представляет собой схему, которая иллюстрирует способ выполнения совместного родительского контроля в соответствии с вариантом реализации изобретения. На первом шаге, ребенок или несовершеннолетний 901 инициирует индивидуальное действие в сторонней системе, связанной с программой СВА (компьютеризированной системой авторизации). В одном варианте, операции, выполняемые несовершеннолетним, связаны с онлайн покупками 902 в магазине 906, поддерживаемом системой СВА, который, в свою очередь, направляет ATR в систему аварийных сигналов блокировки (CBAS) 909. В различных вариантах аварийные сигналы запускаются тогда, когда ребенок 901 пытается получить доступ к запрещенному онлайн содержимому 907, в соответствии с политикой безопасности прокси-сервера 903 по ограничению доступа к определенным веб-сайтам или сетевому содержимому, которое родители считают недопустимым для ребенка.

Кроме того, в другом аспекте, финансовое учреждение 904 может помещать ATR в CBAS 909 тогда, когда ребенок 901 инициирует транзакцию с использованием кредитной или дебетовой карты. Более того, инфраструктура родительского контроля 905, выполненная с возможностью блокировки блока кабельного телевидения или другого пользовательского медиа контроллера, может быть участником программы СВА и централизованной системы запуска аварийных сигналов 909.

Независимо от системы-источника, CBAS настроена 908 для отправки запроса на участие в голосовании (RFV) 910 электронному устройству одного из родителей или обоим родителям 911, 912, в зависимости от характеристик, установленных в ATR. Сторонняя система контролирует, достаточно ли подтверждения авторизации действия одним из родителей или требуется подтверждение от обоих родителей, на основании соответствующих настроек минимального требуемого количества разрешительных отметок в ATR.

Фигура 10 иллюстрирует два варианта разрешительного процесса, в соответствии с конкретным вариантом реализации изобретения. В первом варианте, поставщик услуг, участвующий в программе СВА ("Источник" или электронный объект) запускает аварийные сигналы 1001. Централизованная система аварийной блокировки (CBAS) (компьютеризированная система авторизации) ожидает авторитарного принятия решения 1002 и затем совершает соответствующий ответный вызов 1003 в системе "Источника". Процесс разрешения ответного вызова более детально описан ниже.

Во втором варианте, как только "Источник" или электронный объект запускает аварийные сигналы 1004, в ответ, CBAS содержит указания по голосованию. В предпочтительном варианте реализации изобретения, CBAS или компьютеризированная система авторизации предоставляет унифицированный указатель информационного ресурса (URL), таким образом "Источник" может многократно отправлять запросы для приема информации о прогрессе выполнения операции. Продолжая рассматривать диаграмму на Фигуре 10, тогда как CBAS выполняет подсчет голосов 1005, "Источник" выполняет подсчет голосов для определения статуса 1006, пока не буде поставлен вердикт и, в ответ, CBAS не будет содержать решения.

Продолжая ссылаться на Фигуру 10, процесс решения по ответному вызову инициирует попытки принять передать решение 1008 "Источнику" через канал передачи уведомлений, согласно информации 1009, содержащейся в запросе запуска аварийных сигналов (ATR). В том случае, если текущий ATR не содержит сегмента с характеристиками ответного вызова, CBAS переходит 1010 на каналы, указанные в связанном профиле 1011 "Источника".

Фигура 11 иллюстрирует гибкость компьютеризированной системы авторизации системы при работе в автономном режиме, в соответствии с вариантом реализации настоящего изобретения. Изначально, пользователь, участвующий в программе СВА 1101, находясь в режиме онлайн, изменяет свои настройки автоматического голосования перед поездкой в отпуск, где он будет находиться вне зоны доступа сети СВА, независимо от варианта реализации сети СВА. Пользователь 1101 инструктирует CBAS 1104 (компьютеризированную систему авторизации) применять автоматически отданный голос 1102, как разрешающий каждые раз, когда выполняется запуск аварийных сигналов со стороны финансового учреждения (электронного объекта), в ответ на действия с его кредитной картой, при условии, что действие, информация о котором содержится в запросе на запуск аварийных сигналов (ATR), инициировано физической точкой продажи (POS). Более того, в противном случае, пользователь инструктирует систему применять автоматически отданный голос, как отклоняющий 1103 любую транзакцию, связанную с электронной коммерцией; эта вторая конфигурация не является строго необходимой, если система СВА будет отклонять просроченные аварийные сигналы.

На втором этапе пользователь, находясь в автономном режиме 1105, позволяет использовать свою кредитную карту в любой точке продажи, когда выданный финансовым учреждением 1106 ATR автоматически принимается 1108 CBAS, в соответствии с настройками автоматического отклика 1107, предварительно заданными пользователем. Тем временем, если мошенник 1109 пытается управлять операцией электронной коммерции 1110; CBAS автоматически отклоняет 1112 транзакцию, как указано в текущих настройках 111 пользователя.

Аспекты настоящего изобретения могут быть описаны в общем контексте в виде машиночитаемых инструкций, например, программных модулей, выполняемых компьютером. В основном, программные модули содержат алгоритмы, программы, объекты, структуры данных и так далее, которые выполняют частные задачи или реализуют частные абстрактные типы данных. Более того, специалистам в данной области будет понятно, что изобретение может быть реализовано с помощью различных конфигураций компьютерных систем, включая многопроцессорные системы, программируемой потребительской электроники или электроники, основанной на микропроцессорах, миникомпьютеров, мейнфреймов и тому подобных. Любое количество компьютерных систем и компьютерных сетей доступно для использования с настоящим изобретением.

Специфическое оборудование, языки программирования, компоненты, процессы, протоколы и многочисленные детали, включая операционную среду выполнения и тому подобное, изложены для полного понимания сути настоящего изобретения. В других случаях, структуры, устройства и процессы показаны в виде блок-схем вместо детального описания во избежание неясностей в понимании настоящего изобретения. Однако, обычному специалисту в данной области будет понятно, что настоящее изобретение может быть реализовано без детального описания этих устройств и процессов. Компьютерные системы, серверы, рабочие станции и другие машины могут быть подключены друг к другу через каналы передачи данных, например, сеть или сети.

Как понятно специалисту в данной области, реализация изобретения может быть осуществлена, помимо всего прочего, в виде: способа, системы или программного продукта. Соответственно, вариант реализации изобретения может принимать форму реализации в виде аппаратного обеспечения, реализации в виде программного обеспечения или реализации в виде комбинации программного и аппаратного обеспечения. В Варианте реализации изобретения, настоящее изобретение может иметь форму программного продукта, содержащего выполняемые компьютером инструкции, реализованные в одном или более машиночитаемом носителе.

Машиночитаемые носители содержат как изменяемые, так и неизменяемые носители, съемные и несъемные носители и предполагаемые носители, читаемые базами данных, маршрутизаторы и другие сетевые устройства. В качестве примера, помимо всего прочего, машиночитаемые носители содержат носители, реализованные любым способом и по любой технологии, обеспечивающей возможность хранения информации. Примеры хранимой информации содержат выполняемые компьютером инструкции, структуры данных, программные модули и другие варианты представления данных. Примеры носителей содержат, помимо всего прочего, средства донесения данных, RAM, ROM, EEPROM, флэш-память или другие технологии памяти, CD-ROM, универсальные цифровые диски (DVD), голографические носители или другие оптические дисковые носители, магнитные кассеты, магнитные диски и другие магнитные запоминающие устройства. Эти технологии обеспечивают возможность кратковременного, временного или постоянного хранения данных.

Изобретение может быть реализовано в среде распределенных вычислений, где задачи выполняются с помощью удаленных устройств обработки, подключенных через коммуникационную сеть. В среде распределенных вычислений программные модули могут быть расположены как в локальных, так и на удаленных компьютерных носителях, включая запоминающие устройства. Выполняемые на компьютере инструкции, передаваемые интерфейсом, позволяют компьютеру реагировать в зависимости от способа ввода. Инструкции взаимодействуют с другими сегментами кода для инициализации различных задач, в ответ на данные, принятые вместе с источником принятых данных.

Настоящее изобретение может быть реализовано в сетевой среде, например, в коммуникационной сети. Такие сети широко используются для подключения различных типов сетевых элементов, например, роутеров, серверов, шлюзов и так далее. Кроме того, изобретение может быть реализовано в мультисетевой среде, содержащей множество публичных или приватных сетей.

Взаимодействие между сетевыми элементами может быть беспроводным или кабельным (проводным). Как будет понятно специалистам в данной области, коммуникационные сети могут иметь множество различных форм и могут использовать множество различных протоколов. И настоящее изобретение не ограничивается формами и коммуникационными протоколами, описанными в данном документе.

Несмотря на то, что описан предпочтительный вариант реализации изобретения, специалистам в данной области будет понятно, что могут быть внесены различные модификации в подробное описание без отступления от сущности и объема изобретения. В связи с этим, объем настоящего изобретения может быть определен только с помощью следующей формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| ЗАБЛАГОВРЕМЕННАЯ АВТОРИЗАЦИЯ ЦИФРОВЫХ ЗАПРОСОВ | 2016 |

|

RU2713703C2 |

| СИСТЕМА ДЕНЕЖНЫХ ПЕРЕВОДОВ С УЛУЧШЕННЫМ ОБСЛУЖИВАНИЕМ ДЛЯ ЛИЦ, НЕ ИМЕЮЩИХ БАНКОВСКОГО СЧЕТА | 2011 |

|

RU2581781C2 |

| СИСТЕМА ОПЛАТЫ УСЛУГ В ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ | 2003 |

|

RU2256216C2 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ ПРОВЕРКИ ТРАНЗАКЦИЙ ПЕРЕВОДА ЭЛЕКТРОННЫХ ДЕНЕЖНЫХ СРЕДСТВ | 2014 |

|

RU2644514C2 |

| СИСТЕМА И СПОСОБ ДЛЯ ПОКУПКИ ТОВАРОВ И УСЛУГ ЧЕРЕЗ ПУНКТЫ ДОСТУПА К СЕТИ ПЕРЕДАЧИ ДАННЫХ ПОСРЕДСТВОМ СЕТИ ТОРГОВЫХ ТЕРМИНАЛОВ | 2003 |

|

RU2323477C2 |

| ПЛАТФОРМА ОБЕСПЕЧЕНИЯ ДЛЯ МЕЖМАШИННЫХ УСТРОЙСТВ | 2015 |

|

RU2707939C2 |

| СПОСОБ И СИСТЕМА ИНТЕРАКТИВНОГО ЭЛЕКТРОННОГО ДЕЙСТВИЯ РАБОЧЕГО СТОЛА | 2006 |

|

RU2435207C2 |

| ШЛЮЗОВОЙ УРОВЕНЬ АБСТРАКЦИИ | 2011 |

|

RU2732585C2 |

| ОБРАБОТКА ЗАЩИЩЕННЫХ УДАЛЕННЫХ ПЛАТЕЖНЫХ ТРАНЗАКЦИЙ | 2014 |

|

RU2674329C2 |

| СЕТЕВЫЕ КОММЕРЧЕСКИЕ ТРАНЗАКЦИИ | 2006 |

|

RU2402814C2 |

Изобретение относится к компьютеризированной системе и способу авторизации электронных запросов к электронному объекту. Технический результат заключается в повышении безопасности и более тщательном контроле за авторизацией электронных запросов к электронному объекту. Система выполнена таким образом, что в ответ на прием электронного запроса к электронному объекту обеспечена возможность выдачи информации об электронном запросе к электронному объекту на множество предварительно заданных электронных устройств авторизации, выполненных для обеспечения соответствующему множеству пользователей возможности обеспечения одной или более авторизаций электронного запроса к электронному объекту и зарегистрированных в запоминающем устройстве, а в ответ на прием указанной одной или более авторизаций от соответствующего одного или более электронных устройств авторизации из указанного множества предварительно заданных электронных устройств авторизации обеспечена возможность выдачи информации об авторизации электронного запроса к электронному объекту, когда указанная одна или более авторизаций соответствуют предварительно заданным критериям. 4 н. и 26 з.п. ф-лы, 12 ил.

1. Компьютеризированная система авторизации, выполненная с возможностью авторизации электронных запросов к электронному объекту, содержащая:

запоминающее устройство, выполненное с возможностью хранения множества информации о соответствующем множестве предварительно заданных электронных устройств авторизации, выполненных с возможностью авторизации электронных запросов к электронным объектам,

причем компьютеризированная система авторизации дополнительно выполнена таким образом, что:

в ответ на прием электронного запроса к электронному объекту обеспечена возможность выдачи информации об электронном запросе к электронному объекту на указанное множество предварительно заданных электронных устройств авторизации, выполненных для обеспечения соответствующему множеству пользователей возможности обеспечения одной или более авторизаций электронного запроса к электронному объекту и зарегистрированных в запоминающем устройстве, а

в ответ на прием указанной одной или более авторизаций от соответствующего одного или более электронных устройств авторизации из указанного множества предварительно заданных электронных устройств авторизации обеспечена возможность выдачи информации об авторизации электронного запроса к электронному объекту, когда указанная одна или более авторизаций соответствуют предварительно заданным критериям.

2. Компьютеризированная система авторизации по п. 1, дополнительно выполненная таким образом, что обеспечена возможность отправки информации о том, что электронный запрос к электронному объекту был отклонен, на этот электронный объект, если указанная одна или более авторизаций, соответствующих предварительно заданному критерию, не принята от соответствующего одного или более предварительно заданных устройств авторизации в течение предварительно заданного периода времени.

3. Компьютеризированная система авторизации по п. 1 или 2, дополнительно выполненная с возможностью приема от одного или более из указанного множества предварительно заданных устройств авторизации информации о том, что электронный запрос к электронному объекту является мошенническим, и ответной передачи сообщения на электронный объект.

4. Компьютеризированная система авторизации по п. 3, дополнительно выполненная таким образом, что в ответ на прием от указанного одного или более устройств из множества предварительно заданных устройств авторизации информации о том, что электронный запрос к электронному объекту является мошенническим, обеспечена возможность создания идентификационного запроса для идентификации электронного устройства, которое создало электронный запрос к электронному объекту, и/или пользователя этого электронного устройства.

5. Компьютеризированная система авторизации по п. 4, в которой идентификационный запрос содержит сигнал, передаваемый на электронное устройство, которое создало электронный запрос к электронному объекту, для захвата изображения пользователя электронного устройства, которое создало электронный запрос к электронному объекту.

6. Компьютеризированная система авторизации по любому из пп. 1-2 и 4-5, в которой указанное множество предварительно заданных электронных устройств авторизации представляют собой устройства, отличные от электронного устройства, которое создало электронный запрос к электронному объекту.

7. Компьютеризированная система авторизации по любому из пп. 1-2 и 4-5, в которой предварительно заданный критерий представляет собой указанную одну или более авторизаций по меньшей мере из предварительно заданного количества авторизаций.

8. Компьютеризированная система авторизации по п. 7, в которой запоминающее устройство выполнено с возможностью хранения указанного предварительно заданного количества авторизаций.

9. Компьютеризированная система авторизации по любому из пп. 1-2, 4-5 и 8, дополнительно выполненная с возможностью автоматической отправки по меньшей мере одной из указанных одной или более авторизаций от имени по меньшей мере одного из указанного множества пользователей в случае соответствия по меньшей мере одному дополнительному предварительно заданному критерию.

10. Компьютеризированная система авторизации по п. 9, в которой запоминающее устройство выполнено с возможностью хранения указанного по меньшей мере одного дополнительного предварительно заданного критерия.

11. Компьютеризированная система авторизации по п. 10, в которой указанный по меньшей мере один дополнительный предварительно заданный критерий задан посредством указанного множества предварительно заданных электронных устройств авторизации.

12. Компьютеризированная система авторизации по любому из пп. 1-2, 4-5, 8 и 10-11, содержащая множество компьютеров и/или серверов в сети.

13. Компьютеризированная система авторизации по любому из пп. 1-2, 4-5, 8 и 10-11, в которой каждое предварительно заданное электронное устройство авторизации из указанного множества предварительно заданных электронных устройств авторизации содержит:

вход для приема от компьютеризированной системы авторизации информации об электронном запросе к электронному объекту от различных электронных устройств,

интерфейс пользователя, выполненный с возможностью отображения информации об электронном запросе к электронному объекту и выполненный для обеспечения пользователю возможности авторизовать электронный запрос к электронному объекту, и

выход для выдачи информации об авторизации электронного запроса к электронному объекту на компьютеризированную систему авторизации,

причем каждое предварительно заданное устройство авторизации из указанного множества предварительно заданных устройств авторизации выполнено таким образом, что:

в ответ на прием информации об электронном запросе к электронному объекту на входе интерфейс пользователя отображает информацию об электронном запросе к электронному объекту, а

в ответ на авторизацию пользователем электронного запроса к электронному объекту обеспечена возможность выдачи на выходе информации об авторизации электронного запроса к электронному объекту на компьютеризированную систему авторизации.

14. Компьютеризированная система авторизации по п. 7, в которой указанное предварительно заданное количество представляет собой большую часть из указанного множества предварительно заданных электронных устройств авторизации.

15. Компьютеризированная система авторизации по любому из пп. 1-2, 4-5, 8 и 10-11, в которой обеспечена возможность передачи информации об электронном запросе к электронному объекту, выданной на указанное множество предварительно заданных электронных устройств авторизации, и указанной одной или более авторизаций от соответствующего одного или более предварительно заданного электронного устройства авторизации из указанного множества предварительно заданных электронных устройств авторизации посредством протокола защищенной передачи гипертекстовой информации (HTTPS).

16. Компьютеризированный способ авторизации, согласно которому:

в ответ на прием электронного запроса к электронному объекту отправляют информацию об электронном запросе к электронному объекту на множество предварительно заданных электронных устройств авторизации, зарегистрированных в запоминающем устройстве, причем указанное множество предварительно заданных электронных устройств авторизации выполнены для обеспечения соответствующему множеству пользователей возможности осуществления одной или более авторизаций электронного запроса к электронному объекту, и

в ответ на прием одной или более авторизаций от соответствующего одного или более предварительно заданных электронных устройств авторизации из указанного множества предварительно заданных электронных устройств авторизации, зарегистрированных в запоминающем устройстве, отправляют информацию об авторизации электронного запроса к электронному объекту, когда указанная одна или более авторизаций соответствуют предварительно заданному критерию.

17. Компьютеризированный способ авторизации по п. 16, согласно которому дополнительно:

отправляют информацию о том, что электронный запрос к электронному объекту был отклонен, на этот электронный объект, если указанная одна или более авторизаций электронного запроса к электронному объекту, соответствующих предварительно заданному критерию, не принята от указанного одного или более предварительно заданных электронных устройств авторизации из множества предварительно заданных электронных устройств авторизации в течение предварительно заданного периода времени.

18. Компьютеризированный способ авторизации по п. 16 или 17, согласно которому дополнительно принимают от одного или более предварительно заданных электронных устройств авторизации из указанного множества предварительно заданных электронных устройств авторизации информацию том, что электронный запрос к электронному объекту является мошенническим, и в ответ передают сообщение на электронный объект.