Изобретение относится к области систем аутентификации объектов, предназначено для управления доступом к защищаемым ресурсам или объектам и может быть использовано при построении систем с аутентификацией респондентов.

Известен способ защиты от несанкционированного доступа к охраняемому объекту, реализованный в «Способе и устройстве для аутентификации в системе с электронным управлением замками» по патенту EP №0739109 A2, МПК H04L 9/32, опубл. 23.10.1996 г.

Способ заключается в выполнении следующих действий: закладывают в устройства ключа доступа (КД) и базы доступа (БД) уникальные алгоритмы генерации данных, шифрования данных и вычисления результата. У пользователя и на охраняемом объекте размещают соответственно КД и БД. Передают от КД к БД инициализирующий сигнал, где его обрабатывают, затем на БД формируют сигнал запроса и передают на КД, где его обрабатывают, затем на КД формируют сигнал ответа и передают на БД, где его идентифицируют и по результатам идентификации принимают решение о предоставлении доступа пользователю к охраняемому объекту.

Недостатком известного способа является относительно невысокий уровень защиты от несанкционированного доступа к охраняемому объекту за счет использования алгоритмов для формирования актуальных значений сигналов и, как следствие, передача статистической информации в канале связи, что дает возможность злоумышленникам проведения ее криптоанализа и дальнейшего использования для определения исходного алгоритма формирования актуальных значений сигналов.

Также известен способ защиты от несанкционированного доступа к охраняемому объекту, реализованный в «Способе и системе запроса ответа» по патенту EP №1743447 A1, МПК G06F 12/14; G06F 13/14; H04L 29/06; H04L 9/00; H04L 9/32, опубл. 17.01.2007 г.

Способ заключается в выполнении следующих действий: закладывают в устройства ключа доступа (КД) и базы доступа (БД) алгоритмы хеширования значений, запоминают на КД и на БД уникальный пользовательский пароль. У пользователя и на охраняемом объекте размещают соответственно ключ доступа (КД) и базу доступа (БД). На БД формируют сигнал вызова и передают его на КД. Значение принятого сигнала вызова на КД комбинируют с результатом хеш-функции заданного пользователем уникального пароля, хешируют полученное значение для получения ключа кодирования. Кодируют на КД заданный пользователем уникальный пароль, используя полученный ключ кодирования, затем формируют соответствующий сигнал ответа и передают его на БД. На БД значение ранее переданного на КД сигнала вызова комбинируют с результатом хеш-функции заданного пользователем уникального пароля, хешируют полученное значение для получения ключа кодирования. Декодируют на БД значение принятого сигнала ответа, используя полученный ключ кодирования для получения значения введенного пользователем уникального пароля. При совпадении значения полученного значения со значением введенного пользователем уникального пароля, содержащимся в памяти БД, аутентификация считается успешной.

Недостатком известного способа является относительно невысокий уровень защиты от несанкционированного доступа к охраняемому объекту за счет имеющейся у злоумышленников возможности криптографического анализа передающейся между КД и БД информации, определения исходного алгоритма формирования актуальных значений сигналов и дальнейшего их использования для получения доступа к охраняемому объекту.

Наиболее близким по своей технической сущности к заявленному способу является способ защиты от несанкционированного доступа к охраняемому объекту, реализованный в «Способе функционирования автомобильной противоугонной системы, и системе для реализации способа» по патенту US №5897598, МПК H04L 9/32; B60R 25/04, опубл. 27.04.1999 г.

Способ заключается в выполнении следующих действий: запоминают на ключе доступа (КД) и на базе доступа (БД) идентичные последовательности значений сигналов, размещают КД и БД соответственно у пользователя и на охраняемом объекте, передают от КД к БД инициализирующий сигнал, где его обрабатывают, затем на БД формируют сигнал запроса и передают на КД, где его обрабатывают, затем на КД формируют сигнал ответа и передают на БД, где его идентифицируют и по результатам идентификации принимают решение о предоставлении доступа пользователю к охраняемому объекту.

Недостатком способа-прототипа является относительно невысокий уровень защиты от несанкционированного доступа к охраняемому объекту, обусловленный:

- возможностью повторения при процедуре аутентификации пользователя ранее использованных при процедурах аутентификации пользователя действительных комбинаций сигналов запроса-ответа, что дает злоумышленникам, обладающим уже использованными ранее значениями комбинаций сигналов запроса-ответа, возможность получения доступа на охраняемый объект;

- аутентификацией КД статическим сигналом, что дает злоумышленникам возможность неограниченного количества обращений к БД с целью подбора актуального значения сигнала ответа;

- возможностью получения актуальных значений сигнала ответа на заданный сигнал запроса в случае передачи злоумышленниками сигнала запроса на КД и одновременном глушении канала связи между КД и БД при инициализации пользователем процедуры получения доступа.

Целью заявленного технического решения является разработка способа санкционированного доступа к охраняемому объекту, обеспечивающего более высокий уровень защиты от несанкционированного доступа к охраняемому объекту, за счет:

- исключения возможности повторения при процедуре аутентификации пользователя ранее использованных при процедурах аутентификации пользователя действительных комбинаций сигналов запроса-ответа;

- модифицированной процедуры аутентификации КД, не использующей статические сигналы;

- исключения возможности получения злоумышленниками актуального значения сигнала ответа на известный сигнал запроса;

В заявленном изобретении поставленная цель достигается тем, что в известном способе санкционированного доступа к охраняемому объекту, заключающемуся в том, что запоминают на ключе доступа (КД), находящемся у пользователя, и на базе доступа (БД), находящейся на охраняемом объекте, идентичные последовательности значений сигналов, передают от КД к БД инициализирующий сигнал, где его обрабатывают, затем на БД формируют сигнал запроса и передают его на КД, где его обрабатывают, затем на КД формируют сигнал ответа и передают его на БД, где его идентифицируют и по результатам идентификации принимают решение о предоставлении доступа пользователю к охраняемому объекту, запомненные последовательности значений сигналов представляют в виде N≥1 блоков. Каждый из блоков содержит значения инициализирующего сигнала, сигналов запроса и ответа. При n-ой процедуре доступа (где n=1, 2 …, N) на БД и на КД используют последовательности значений сигналов m-го актуального блока, где m∈[1; N].

Порядковый номер m-го актуального блока определяют с помощью заданной функции f(n), например f(n)=n.

Инициализирующий сигнал, сигналы запроса и ответа формируют в виде не имеющих корреляционной зависимости цифровых последовательностей, используя генератор псевдослучайных чисел, например "вихрь Мерсенна".

Передачу сигналов между КД и БД осуществляют по радиоканалу.

Благодаря новой совокупности существенных признаков в заявленном способе за счет использования модифицированной процедуры формирования значений используемых сигналов, представляемых в виде N≥1 блоков, каждый из которых содержит значения инициализирующего сигнала, сигналов запроса и ответа, причем при n-ой процедуре доступа (где n=1, 2 …, N) на БД и на КД используют последовательности значений сигналов m-го актуального блока, где m∈[1; N], исключается возможность повторения при процедуре аутентификации пользователя ранее использованных при процедурах аутентификации пользователя действительных комбинаций сигналов запроса-ответа, осуществляется аутентификация КД, не используя статические сигналы и исключается возможность получения злоумышленниками актуального значения сигнала ответа на известный сигнал запроса, чем обеспечивается достижение указанного технического результата.

Заявленный способ поясняется чертежами, на которых показаны:

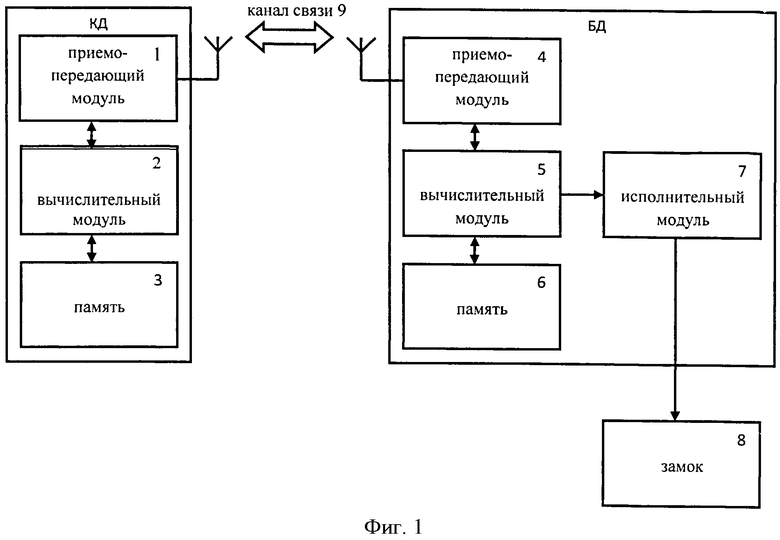

На фиг.1 - структурные схемы КД и БД;

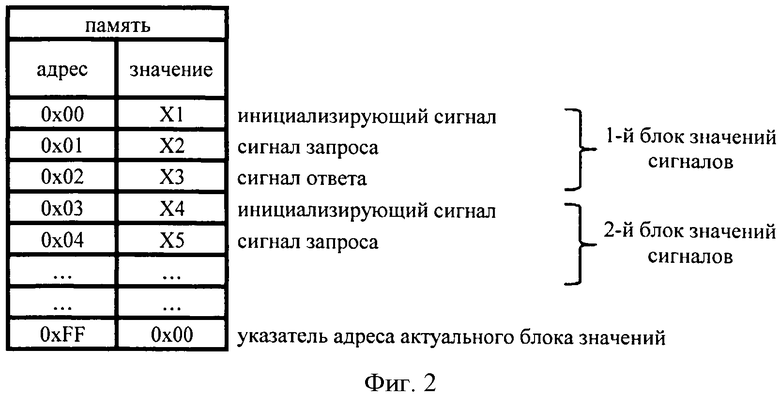

На фиг.2 - представление значений, содержащихся в памяти устройств КД и БД;

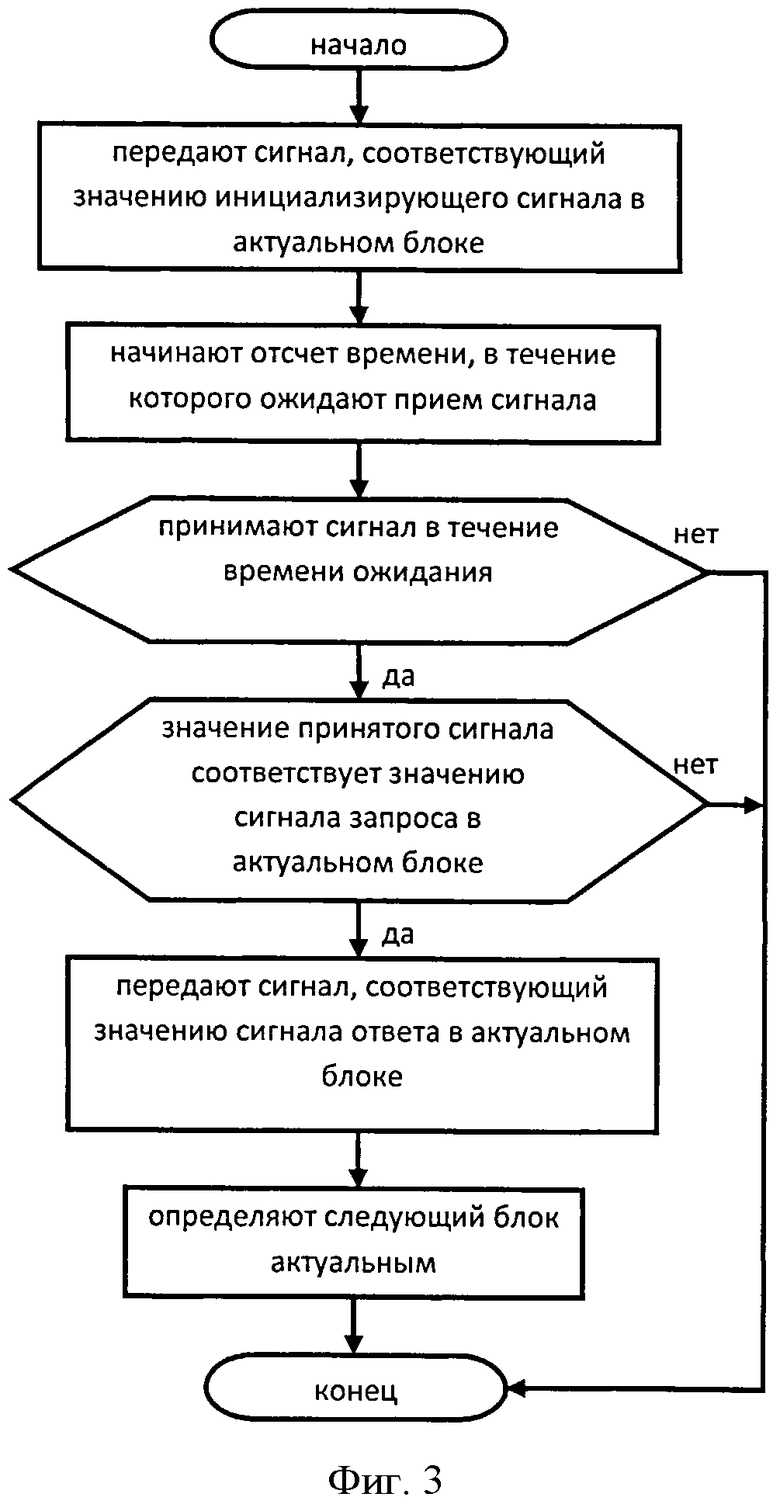

На фиг.3 - блок-схема алгоритма работы устройства КД;

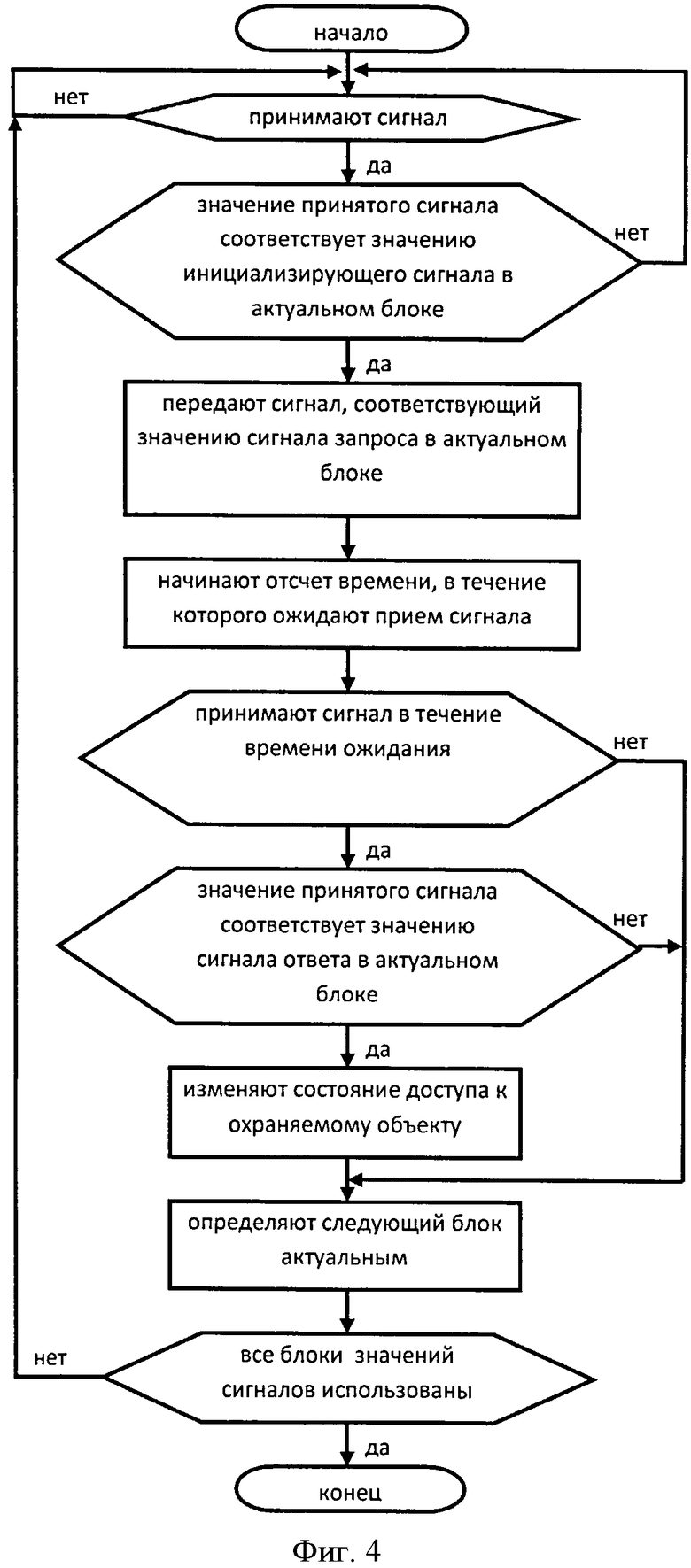

На фиг.4 - блок-схема алгоритма работы устройства БД;

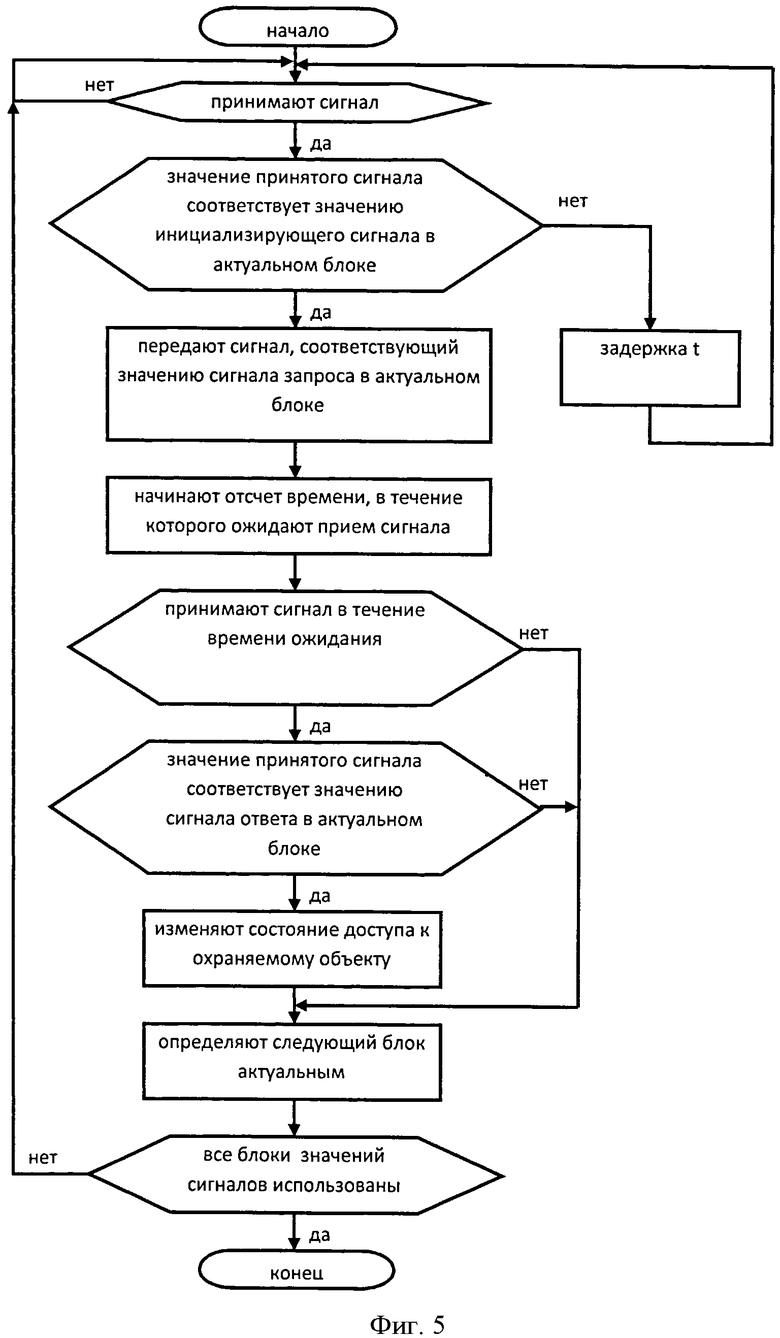

На фиг.5 - блок-схема алгоритма работы устройства БД с задержкой на повторный прием инициализирующего сигнала.

Реализация заявленного способа объясняется следующим образом: системы защиты объектов от несанкционированного доступа с открытым каналом передачи сигналов между КД и БД, основанные на принципе передачи от КД к БД единственного фиксированного значения сигнала предоставления доступа уязвимы перед атаками злоумышленников, заключающимися в прослушивании данного открытого канала и дальнейшего использования полученного значения сигнала доступа для получения доступа к охраняемому объекту.

Для исключения такой возможности в системе, при каждой процедуре получения доступа используют отличные от предыдущих значения сигналов доступа. Новые значения при каждой последующей процедуре доступа вычисляют в соответствии с заложенными в КД и БД алгоритмами, или их извлекают из памяти КД и БД, в случае, если они были запомнены там заранее. Однако такие системы также уязвимы перед рядом атак, в том числе атаками, заключающимися в глушении канала связи между КД и БД, и одновременного с этим прослушивания и запоминания передаваемых от КД значений сигналов с целью дальнейшего их использования для получения доступа к охраняемому объекту.

Для исключения возможности получения доступа к охраняемому объекту при проведении такого рода атак, необходимо использовать принцип диалогового обмена значениями сигналов между КД и БД для их взаимной аутентификации. В системах, использующих такой принцип действия, сигналы передают между КД и БД в обе стороны. Системы, работающие по такому принципу с использованием изменяющихся значений сигналов при каждой процедуре аутентификации, устойчивы перед атаками, заключающимися в глушении канала связи между КД и БД, одновременного с этим прослушивания и запоминания передаваемых от КД значений сигналов с целью дальнейшего их использования для получения доступа к охраняемому объекту.

Системы, в которых значения сигналов генерируют заложенными в КД и БД алгоритмами также подвержены интеллектуальному взлому, поскольку по каналу связи передают операнды алгоритмов генерации новых значений сигналов, которые могут быть использованы для криптоанализа алгоритма.

Также все вышеперечисленные системы подвержены атаке, заключающейся в подборе актуальных значений сигналов. Устойчивость к такого рода атакам определяется числом возможных комбинаций значений сигналов.

Таким образом, для обеспечения устойчивости системы ко всем видам вышеперечисленных атак, необходимо:

- реализовать в системе принцип диалогового обмена значениями сигналов для взаимной аутентификации КД и БД;

- исключить возможность получения злоумышленниками актуального значения сигнала ответа;

- при каждой последующей процедуре доступа к охраняемому объекту использовать заведомо невычислимые значения сигналов, не имеющие корреляционной зависимости с использованными ранее значениями сигналов;

- использовать формат значений сигналов, обладающий достаточным количеством возможных комбинаций значений, чтобы сделать атаку подбора актуальных значений сигналов (в реальные сроки) нецелесообразной.

Реализацию заявленного способа можно пояснить на примере системы управления механическим замком доступа на охраняемый объект, в которой устройство КД располагают непосредственно у пользователя, что дает ему возможность получения санкционированного доступа на охраняемый объект; а устройство БД располагают на охраняемом объекте, с помощью которого осуществляют управление механическим замком блокировки доступа к нему. Заявленный способ также может быть использован в других системах с аутентификацией респондентов.

Устройства КД и БД для реализации заявленного способа можно пояснить на схемах, изображенных на фиг.1.

Ключ доступа выполнен в едином устройстве и содержит следующие компоненты:

- приемо-передающий модуль 1, реализующий прием и передачу значений сигналов между КД и БД по радиоканалу связи 9. Также может быть использована любая другая среда передачи для передачи значений сигналов между устройствами системы;

- память 3, в которой хранят значения сигналов и указатель адреса актуального блока. В данной реализации заявленного способа величина L объема памяти в устройствах КД и БД одинакова и может составлять, например, 2048 бит. Все данные и значения сигналов в предлагаемой системе;

- реализации заявленного способа представлены в двоичном виде. Разрядность ℓ значений всех сигналов равна 8 бит, все значения сигналов, записываемые в память 3 и 6, являются псевдослучайными последовательностями. Разрядность ℓ значений сигналов может быть выбрана одинаковой или различной для инициализирующего сигнала, сигнала запроса и сигнала ответа;

- вычислительный модуль 2, который осуществляет взаимодействие между всеми остальными компонентами устройства, обрабатывает принимаемые и передаваемые значения сигналов.

Устройство БД, помимо аналогичных вышеперечисленным компонентов, а именно: приемо-передающего модуля 4, вычислительного модуля 5 и памяти 6, содержит исполнительный модуль 7, реализующий изменение состояния открыто/закрыто механического замка 8 доступа к объекту.

На фиг.2 показана структура данных, содержащихся в памяти 3 и 6 устройств КД, идентичных соответствующим данным, занесенным в память БД. Все адреса и значения, занесенные в память устройств КД и БД соответственно-равны. Каждому адресу в памяти соответствует одно значение величиной ℓ=8 бит. Память содержит 256 адресов с соответствующими значениями ℓ бит. Значения представлены в виде блоков по 3 байта. Первое значение в блоке считается значением инициализирующего сигнала; второе - значением сигнала запроса; третье - значением сигнала ответа. В данной реализации заявленного способа значение указателя адреса инициализирующего сигнала актуального блока значений сигналов соответствует адресу 0×FF в памяти. Начальное значение указателя адреса - 0×00, что означает, что актуальным блоком значений сигналов является 1-й блок. Разрядность J значения указателя адреса, соответствующего инициализирующему сигналу актуального блока значений сигналов, определяют величиной объема памяти в устройствах КД и БД и рассчитывают в виде целочисленного значения по формуле:

J=int(log2(L/8)-10-L+1)=8 бит.

На блок-схемах, изображенных на фиг.3 и фиг.4, раскрываются алгоритмы работы КД и БД в рамках данной реализации заявленного способа.

БД находится в режиме приема по каналу связи 9 инициализирующего сигнала, который передают от КД при инициализации пользователем процедуры аутентификации. Процедура аутентификации начинается пользователем на КД. Вычислительный модуль 2 считывает из памяти 3 значения 0×00 указателя адреса в памяти 3, которому соответствует значение X1 инициализирующего сигнала в актуальном блоке 1 значений сигналов. Затем значение X1 через вычислительный модуль 2 поступает на приемо-передающий модуль 1, где формируют соответствующий инициализирующий сигнал, который по каналу связи 9 и передают на БД. Затем вычислительный модуль 2 начинает отсчет времени d∈[0.1; 0.5] сек, необходимого для обработки переданного инициализирующего сигнала на БД, и последующего формирования и передачи по каналу связи 9 сигнала запроса от БД.

После приема сигнала на приемо-передающем модуле 4 вычислительный модуль 5 считывает из памяти 6 значения 0×00 указателя адреса в памяти 6, которому соответствует значение X1 инициализирующего сигнала в актуальном блоке 1 значений сигналов.

Затем значение X1 принятого на приемо-передающем модуле 4 инициализирующего сигнала поступает на вычислительный модуль 5, где сравнивается со значением X1 инициализирующего сигнала, содержащимся в актуальном блоке 1 значений сигналов в памяти 6. При положительном результате сравнения, значение Х2 сигнала запроса, содержащееся в актуальном блоке 1 в памяти 6 через вычислительный модуль 5 поступает на приемо-передающий модуль 4, где формируют соответствующий сигнал и по каналу связи 9 передают на КД. Затем вычислительный модуль 5 начинает отсчет времени d, необходимого для обработки переданного сигнала запроса на КД, и дальнейшего формирования и передачи по каналу связи 9 сигнала ответа от КД.

Если на приемо-передающем модуле 1 по истечении времени d ожидания сигнала запроса он не был принят, то процедуру на КД завершают. Если же на приемо-передающем модуле 1 принимают сигнал в течение установленного времени d ожидания сигнала запроса, значение Х2 принятого сигнала поступает на вычислительный модуль 2, где сравнивается со значением Х2 сигнала запроса, содержащимся в актуальном блоке 1 значений сигналов в памяти 3. При положительном результате сравнения значение X3 сигнала ответа, содержащееся в актуальном блоке 1 в памяти 3 через вычислительный модуль 2, поступает на приемо-передающий модуль 1, где формируется соответствующий сигнал, который по каналу связи 9 передается на БД. Затем вычислительный модуль 2 записывает в указатель адреса в памяти 3 значение 0×03 адреса, которому соответствует значение X4 инициализирующего сигнала следующего актуального блока 2 значений сигналов в памяти 3. На этом, процедура на КД завершается.

Если на БД по истечении установленного времени d ожидания сигнала ответа сигнал не был принят, то вычислительный модуль 5 записывает в указатель адреса в памяти 6 значение 0×03 адреса, которому соответствует значение X4 инициализирующего сигнала следующего актуального блока 2 значений сигналов в памяти 6. На этом процедуру на БД завершают.

Если же на приемо-передающем модуле 4 принимают сигнал в течение установленного времени d ожидания сигнала ответа, значение ХЗ принятого сигнала поступает на вычислительный модуль 5, где сравнивается со значением X3 сигнала ответа, содержащимся в актуальном блоке 1 значений сигналов в памяти 6. При положительном результате сравнения вычислительный модуль 5 посылает сигнал исполнительному модулю 7 для изменения состояния механического замка 8. Затем вычислительный модуль 5 записывает в указатель адреса в памяти 6 значение 0×03 адреса, которому соответствует значение X4 инициализирующего сигнала следующего актуального блока значений сигналов в памяти 6. На этом процедуру на БД завершают.

Возможные действия злоумышленников в целях получения доступа на охраняемый объект:

1. Инициализирующий сигнал может быть перехвачен злоумышленниками при передаче его по каналу связи 9 без предотвращения его приема на БД. В таком случае из перехваченного сигнала злоумышленниками может быть получено значение X1 инициализирующего сигнала актуального блока 1. Инициализирующий сигнал также принимают на БД.

Значение X1 инициализирующего сигнала, полученное из перехваченного инициализирующего сигнала, не будет представлять ценности при последующем его использовании в качестве значения инициализирующего сигнала при попытке злоумышленниками получения доступа на охраняемый объект, поскольку блок 1, которому принадлежит значение X1 перехваченного инициализирующего сигнала, уже не будет актуальным.

2. Инициализирующий сигнал может быть перехвачен злоумышленниками при передаче его по каналу связи 9 с одновременным предотвращением его приема на БД (например, излучая помеху по каналу связи 9). В таком случае из перехваченного сигнала злоумышленниками может быть получено значение X1 инициализирующего сигнала актуального блока 1. Инициализирующий сигнал в таком случае не принимают на БД.

Значение X1 инициализирующего сигнала актуального блока 1, полученное из перехваченного инициализирующего сигнала с одновременным предотвращением его приема на БД, может быть использовано злоумышленниками для инициализации процедуры доступа на БД и последующей попытки угадывания ожидаемого на БД значения X3 сигнала ответа актуального блока 1, после которой в памяти БД будет определен новый актуальный блок 2 значений сигналов.

3. Сигнал запроса может быть перехвачен злоумышленниками при передаче его по каналу связи 9 без предотвращения его приема на КД. В таком случае из перехваченного сигнала злоумышленниками может быть получено значение X2 сигнала запроса актуального блока 1. Сигнал запроса также принимают на КД.

Значение X2 сигнала запроса, полученное из перехваченного сигнала запроса, не будет представлять ценности при его последующем использовании в качестве значения сигнала запроса актуального блока для получения значения сигнала ответа актуального блока от КД, поскольку блок 1, которому принадлежит значение X2 перехваченного сигнала запроса, уже не будет актуальным.

4. Сигнал запроса может быть перехвачен злоумышленниками при передаче его по каналу связи 9 с одновременным предотвращением его приема на КД (например, излучая помеху по каналу связи 9). В таком случае из перехваченного сигнала злоумышленниками может быть получено значение X2 сигнала запроса актуального блока 1. Сигнал запроса не принимается на КД.

Значение X2 сигнала запроса, полученное из перехваченного сигнала запроса с одновременным предотвращением его приема на КД, не будет представлять ценности при его последующем использовании в качестве значения сигнала запроса актуального блока для получения значения сигнала ответа актуального блока от КД, поскольку БД после передачи сигнала запроса, вне зависимости от дальнейших событий (сигнал запроса был принят или не был принят в течение установленного времени d ожидания его на БД), определяет актуальным следующий блок 2 значений сигналов.

5. Сигнал ответа может быть перехвачен злоумышленниками при передаче его по каналу связи 9 без предотвращения его приема на БД. В таком случае из перехваченного сигнала злоумышленниками может быть получено значение X3 сигнала ответа актуального блока 1. Сигнал ответа также принимают на БД.

Значение X3 сигнала ответа, полученное из перехваченного сигнала ответа, не будет представлять ценности при его последующем использовании злоумышленниками в качестве значения сигнала ответа актуального блока для получения доступа к охраняемому объекту, поскольку блок 1, которому принадлежит значение X3 перехваченного сигнала ответа, уже не будет актуальным.

6. Сигнал ответа может быть перехвачен злоумышленниками при передаче его по каналу связи 9 с одновременным предотвращением его приема на БД (например, излучая помеху по каналу связи 9). В таком случае из перехваченного сигнала злоумышленниками может быть получено значение X3 сигнала ответа актуального блока. Сигнал запроса в таком случае не принимают на БД.

Значение X3 сигнала ответа, полученное из перехваченного сигнала ответа с одновременным предотвращением его приема на БД, не будет представлять ценности при его последующем использовании в качестве значения сигнала ответа актуального блока для получения доступа к охраняемому объекту, поскольку на БД после передачи сигнала запроса, вне зависимости от дальнейших событий (сигнал запроса был принят или не был принят в течение времени d ожидания его на БД), определяют актуальным следующий блок 2 значений сигналов.

Таким образом, для получения злоумышленниками санкционированного доступа к охраняемому объекту, им необходимо знать значения инициализирующего сигнала и сигнала ответа актуального блока значений сигналов. Вместе оба эти значения могут быть получены злоумышленниками или при непосредственном доступе к памяти устройств КД или БД, или в результате подбора.

Любая реализация предлагаемого способа подразумевает отсутствие возможности непосредственного доступа злоумышленников к памяти устройств КД или БД, следовательно, единственным способом получения актуальных значений инициализирующего сигнала и сигнала ответа является подбор. Устойчивость системы к данному способу получения злоумышленниками доступа к охраняемому объекту определяется количеством возможных значений каждого из сигналов, передаваемых между КД и БД по каналу связи 9. Максимальное число возможных значений сигнала определяется разрядностью его значения.

В данной реализации заявленного способа принята разрядность С двоичных значений каждого из сигналов, равная 8 бит. Следовательно, максимальное число S возможных значений каждого из сигналов составляет:

S=2ℓ=256.

Для того чтобы сделать подбор верных значений сигналов актуального блока практически нереализуемым для злоумышленников, в работе БД, при неудовлетворительном результате сравнения значения принятого инициализирующего сигнала с актуальным значением инициализирующего сигнала, введена задержка временем Δt на повторный прием инициализирующего сигнала.

Алгоритм работы БД в данной реализации заявленного способа с задержкой Δt на повторный прием инициализирующего сигнала показан на фиг.5. Таким образом, с учетом установленной задержки Δt=1 сек, минимальное время T, необходимое для гарантированного подбора 8-разрадного (ℓ=8 бит) актуального значения инициализирующего сигнала злоумышленниками, без учета времени, затрачиваемого на обработку значения сигнала в модулях устройства БД, составляет:

T=Δt*2ℓ=256 сек.

Далее, в случае, когда злоумышленниками передан на БД сигнал, соответствующий значению актуального инициализирующего сигнала в памяти БД, для получения доступа к охраняемому объекту, в течение времени d ожидания сигнала ответа на БД необходимо передать на БД сигнал, соответствующий актуальному значению сигнала ответа в памяти БД. В любом случае на БД после приема сигнала ответа или по истечении времени d его ожидания определяют следующий блок значений сигналов актуальным.

Таким образом, каждое верно подобранное злоумышленниками актуальное значение инициализирующего сигнала предоставляет им только одну попытку на подбор актуального значения сигнала ответа, прежде чем будет определен следующий актуальный блок значений сигналов в памяти БД. В данной реализации предложенного способа при ℓ=8 бит вероятность Р подбора актуального значения сигнала ответа составляет:

P=1/2ℓ≈0.0039.

Блоки значений сигналов не могут быть использованы повторно, поскольку в противном случае злоумышленники, перехватив инициализирующий сигнал и сигнал доступа определенного блока значений сигналов, могут в дальнейшем получить доступ к охраняемому объекту, используя известные значения сигналов, когда соответствующий блок значений сигналов снова будет актуальным. Поэтому максимальное количество К возможных процедур доступа к охраняемому объекту определяется количеством блоков значений сигналов, содержащихся в памяти устройств КД и БД. В свою очередь, количество блоков значений сигналов, содержащихся в памяти устройств КД и БД, определяется величиной L объема памяти, содержащей значения сигналов, и разрядностью ℓ значений сигналов. В данной реализации заявленного способа максимальное количество процедур доступа к охраняемому объекту составляет:

K=int((L-8)/3ℓ)=85.

В табл.1 представлены некоторые возможные значения L и ℓ, примененные в данной реализации заявленного способа, и соответствующие им характеристики S, K, J, P, T при Δt=1 сек.

Поскольку единственным способом получения несанкционированного доступа в заявленном способе является подбор актуальных значений, можно провести сравнительные вычисления вероятности Р и времени Т гарантированного подбора актуальных значений сигналов для получения доступа к охраняемому объекту в прототипе и заявленном способе.

Для прототипа и заявленного способа можно рассмотреть два варианта подбора актуальных значений сигнала ответа. Первый заключается в передаче соответствующих подбираемым значениям сигналов непосредственно на БД.

Для получения несанкционированного доступа к охраняемому объекту злоумышленниками методом подбора актуальных значений сигналов на БД в прототипе необходимо после передачи известного значения инициализирующего сигнала передать на БД актуальное значение сигнала ответа. В противном случае на БД будет определено следующее актуальное значение сигнала ответа. Вероятность P1 подбора актуального значения сигнала ответа в прототипе определяется разрядностью ℓ значения сигнала ответа и при ℓ=8 бит составляет:

P1=1/2ℓ≈0.0039.

а максимальное время T1, необходимое для подбора актуального значения сигнала ответа в прототипе при Δt=1 сек, составляет:

T1=t*2ℓ=256 сек.

Для получения несанкционированного доступа к охраняемому объекту злоумышленниками методом подбора актуальных значений сигналов на БД в заявленном способе необходимо подобрать актуальное значение инициализирующего сигнала, и затем сразу передать сигнал, соответствующий актуальному значению сигнала ответа. В противном случае на БД будет определен следующий актуальный блок значений сигналов. Вероятность P2 подбора актуальных значений сигналов определяется их разрядностью ℓ, и при ℓ=8 бит составляет:

P2=1/2ℓ*1/2ℓ≈0.000015,

а максимальное время T2, необходимое для подбора актуального значения сигнала ответа в заявленном способе при Δt=1 сек составляет:

T2=Δt*2ℓ*2ℓ=65536 сек.

Таким образом, при ℓ=8 бит и Δt=1 сек вероятность несанкционированного доступа к охраняемому объекту при использовании заявленного способа по сравнению с прототипом ниже в 0.0039/0.000015≈256 раз, а максимальное необходимое время подбора актуальных значений сигналов выше в 65536/256=256 раз.

Второй вариант - передача соответствующих подбираемым значениям сигнала запроса на КД при инициализации пользователем на КД процедуры доступа с одновременным предотвращением передачи сигналов между КД и БД по каналу связи 9. Принятое от КД значение сигнала ответа может быть в дальнейшем передано на БД для получения доступа к охраняемому объекту.

Для получения несанкционированного доступа к охраняемому объекту злоумышленниками методом подбора актуальных значений сигнала запроса на КД в прототипе необходимо после инициализации пользователем на КД процедуры доступа передать на КД значение адреса, соответствующего актуальному значению сигнала ответа. В таком случае КД передаст актуальное значение сигнала ответа, которое может быть в дальнейшем передано на БД для получения доступа к охраняемому объекту. Вероятность P3 передачи на КД значения адреса, которому соответствует актуальное значение сигнала ответа определяется количеством значений сигналов в памяти КД и БД и при S=2048 бит и ℓ=16 бит составляет:

P3=1/(S/ℓ)≈0.0078.

Для получения несанкционированного доступа к охраняемому объекту злоумышленниками методом подбора актуальных значений сигнала запроса необходимо после инициализации пользователем на КД процедуры доступа передать на КД сигнал, соответствующий актуальному значению сигнала запроса. В таком случае КД передаст актуальное значение сигнала ответа, которое может быть в дальнейшем передано на БД для получения доступа к охраняемому объекту. Вероятность P4 передачи на КД актуального значения сигнала запроса, которому соответствует актуальное значение сигнала ответа при ℓ=16 бит составляет:

P4=1/2ℓ≈0.000015.

Таким образом, вероятность подбора на КД актуальных значений сигналов в заявленном способе ниже, чем у прототипа в 0.0078/0.000015≈512 раз.

Следовательно, в заявленном способе при его реализации достигается ограничение количества способов получения несанкционированного доступа злоумышленниками, а также многократное снижение вероятности подбора злоумышленниками актуальных значений сигналов для получения доступа к охраняемому объекту, что указывает на возможность достижения заявленного технического результата - обеспечения более высокого уровня защиты от несанкционированного доступа к охраняемому объекту.

Изобретение относится к области систем аутентификации объектов, предназначено для управления доступом к защищаемым ресурсам или объектам и может быть использовано при построении систем связи с аутентификацией респондентов. Технический результат - высокий уровень защиты от несанкционированного доступа к охраняемому объекту. Способ санкционированного доступа к охраняемому объекту, заключающийся в том, что запоминают на ключе доступа (КД), находящемся у пользователя, и на базе доступа (БД), находящейся на охраняемом объекте, идентичные последовательности значений сигналов, передают от КД к БД инициализирующий сигнал, где его обрабатывают, затем на БД формируют сигнал запроса и передают его на КД, где его обрабатывают, затем на КД формируют сигнал ответа и передают его на БД, где его идентифицируют и по результатам идентификации принимают решение о предоставлении доступа пользователю к охраняемому объекту. Способ отличается тем, что запомненные последовательности значений сигналов представляют в виде N≥1 блоков, каждый из которых содержит значения инициализирующего сигнала, сигнала запроса и сигнала ответа, причем при n-й процедуре доступа (где n=1, 2…, N) на БД и на КД используют последовательности значений сигналов m-го актуального блока, где m∈[1, N] и номер m-го актуального блока определяют с помощью заданной функции f(n). 3 з.п. ф-лы, 5 ил.

1. Способ санкционированного доступа к охраняемому объекту, заключающийся в том, что запоминают на ключе доступа (КД), находящемся у пользователя, и на базе доступа (БД), находящейся на охраняемом объекте, идентичные последовательности значений сигналов, передают от КД к БД инициализирующий сигнал, где его обрабатывают, затем на БД формируют сигнал запроса и передают его на КД, где его обрабатывают, затем на КД формируют сигнал ответа и передают его на БД, где его идентифицируют и по результатам идентификации принимают решение о предоставлении доступа пользователю к охраняемому объекту, отличающийся тем, что запомненные последовательности значений сигналов представляют в виде N≥1 блоков, каждый из которых содержит значения инициализирующего сигнала, сигнала запроса и сигнала ответа, причем при n-ой процедуре доступа (где n=1, 2…, N) на БД и на КД используют последовательности значений сигналов m-го актуального блока, где m∈[1, N] и номер m-го актуального блока определяют с помощью заданной функции f(n).

2. Способ по п.1, отличающийся тем, что номер m актуального блока определяют функцией последовательности f(n)=n.

3. Способ по п.1, отличающийся тем, что инициализирующий сигнал, сигналы запроса и ответа формируют в виде не имеющих корреляционной зависимости цифровых последовательностей.

4. Способ по п.1, отличающийся тем, что передачу и прием сигналов между КД и БД осуществляют по радиоканалу.

| СПОСОБ ОПРЕДЕЛЕНИЯ ПОДЛИННОСТИ КЛЮЧА ЗАМКОВОГО УСТРОЙСТВА | 2000 |

|

RU2239879C2 |

| Устройство для сигнализирования о повышении температуры | 1928 |

|

SU11364A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Система автоматического регулирования процессом приготовления смеси | 1978 |

|

SU719682A1 |

| EP 1515879 B1, 14.02.2007 | |||

| US 5897598 A, 27.04.1999 | |||

Авторы

Даты

2015-09-10—Публикация

2013-11-13—Подача