Настоящее раскрытие относится к архитектуре безопасности, в частности, к защитному устройству для систем горелок. Отказобезопасная защита является интегральной частью архитектуры безопасности в соответствии с настоящим раскрытием.

Настоящее изобретение притязает на приоритет согласно заявке EP 15160378, поданной 23 марта 2015 в Европейское Патентное Ведомство и содержание которой полностью включено в настоящее описание данной ссылкой.

Архитектуры безопасности, в числе прочего, рассмотрены в стандарте IEC 61508. Вторая редакция этого стандарта была опубликована в 2010. Она относится к функциональной безопасности электрических/электронных/программируемых систем, связанных с безопасностью.

Стандарты EN13611 - защитные, регулирующие и управляющие системы для газовых горелок и газовых аппаратов - от 2011 и EN 60730 - автоматические электрические регулирующие и управляющие устройства для домашнего хозяйства и подобного использования - также от 2011 описывают минимальные требования для систем защиты.

Связанные с безопасностью системы управления известны из областей, к которым относятся системы горелок, технологии автоматизации, медицинской техники и техники транспортных средств, в числе прочего.

В предшествующем уровне техники известно, что в системах для критичных для безопасности задач должны приниматься меры для защиты от неправильного функционирования. Например, это включает в себя контроль функциональных блоков защитного устройства с помощью тестовых сигналов. Также известен многоканальный вариант осуществления архитектуры безопасности со сравнением результатов.

Возникающие случайным образом (а также, опционально, систематически возникающие) неисправности предполагаются идентифицируемыми с использованием этих мер. Безопасное состояние системы или процесса (горелки) могут быть достигнуты с использованием блока контроля.

В контексте архитектур безопасности и соответствующих защитных схем проводится различие между отказоустойчивыми и отказобезопасными архитектурами. Отказоустойчивые архитектуры характеризуются тем, что после возникновения одной или более неисправностей, можно продолжать выполнять задачи управления и задачи контроля. Чтобы иметь возможность достичь такой устойчивости по отношению к возникающим случайным образом неисправностям, архитектуры часто конструируются с многоканальным резервированием.

В противоположность отказоустойчивой архитектуре, отказобезопасная архитектура должна достигать безопасного состояния системы после возникновения первой неисправности. То же самое применимо к дальнейшим неисправностям, которые возникают. Даже в таких случаях система должна достигать безопасного состояния системы. Поэтому первая и вторая неисправности в защитном устройстве должны приводить к безопасному состоянию системы.

В частности, требование контроля множества неисправностей часто приводит к множественному резервированию и, таким образом, увеличивает сложность архитектуры. Дополнительно, многоканальная конструкция увеличивает стоимость таких систем. Наконец, значительная сложность программного обеспечения и аппаратных средств, связанных с многоканальной конструкцией, часто не способствует действительному выполнению задачи управления и/или задачи регулирования системы.

Предметом настоящего раскрытия является усовершенствованное защитное устройство и/или архитектура безопасности, которые по меньшей мере частично преодолевают вышеупомянутые недостатки существующих систем.

ТЕХНИЧЕСКАЯ ЗАДАЧА И ПРЕИМУЩЕСТВА

Задачей изобретения, лежащей в основе настоящего раскрытия, является создать архитектуру безопасности и/или защитную схему, которая обеспечивает оптимизированную по затратам и эффективную структуру для защитного устройства. Предполагается, что архитектура безопасности и/или защитное устройство, в частности, должны быть более рентабельными, чем конструкция с множественным резервированием. В то же время, случайные первая и вторая неисправности в защитном устройств должны приводить в результате к безопасному состоянию системы. Таким образом, уже после возникновения первой неисправности защитное устройство и/или защитная схема согласно настоящему раскрытию должны инициировать (системное) отключение. Дальнейшая операция не требуется. Дальнейшая независимая неисправность не должна приводить к небезопасному состоянию системы. Архитектура безопасности, таким образом, подразумевается отказобезопасной.

Вышеуказанная задача согласно изобретению решается архитектурой безопасности и/или защитной схемой и/или защитным устройством в соответствии с независимыми пунктами формулы изобретения настоящего раскрытия. Предпочтительные варианты осуществления изложены в зависимых пунктах формулы изобретения.

Задачей изобретения, лежащей в основе настоящего раскрытия, также является создать архитектуру безопасности и/или защитную схему и/или защитное устройство, которое (среди прочего) обеспечивает безопасное состояние системы путем прерывания подачи энергии, в частности, путем прерывания подачи электрической мощности.

Задачей изобретения, лежащей в основе настоящего раскрытия, также является создать архитектуру безопасности и/или защитную схему и/или защитное устройство, которое обеспечивает (защитную) блокировку.

Задачей изобретения, лежащей в основе настоящего раскрытия, также является создать архитектуру безопасности и/или защитную схему и/или защитное устройство, которое обеспечивает множество (различным образом исполняемых) входных сигналов, подлежащих контролю.

Задачей изобретения, лежащей в основе настоящего раскрытия, также является создать архитектуру безопасности и/или защитную схему и/или защитное устройство, которое (по меньшей мере частично) формируется на (многоядерном) процессоре с резервированием.

Задачей изобретения, лежащей в основе настоящего раскрытия, также является создать архитектуру безопасности и/или защитную схему и/или защитное устройство, которое сконфигурировано для обработки релевантных для безопасности аналоговых или цифровых сигналов.

Задачей изобретения, лежащей в основе настоящего раскрытия, также является создать архитектуру безопасности и/или защитную схему и/или защитное устройство, которое сконфигурировано для обработки (первоначально) статических сигналов.

Задачей изобретения, лежащей в основе настоящего раскрытия, также является создать архитектуру безопасности и/или защитную схему и/или защитное устройство, которое сконфигурировано для самотестирования регулярным образом на наличие неисправностей.

Задачей изобретения, лежащей в основе настоящего раскрытия, также является создать систему горелки, в частности, газовую горелку и/или самодвижущееся транспортное средство и/или топливный элемент, и/или батарею с раскрытой архитектурой безопасности и/или раскрытой защитной схемой и/или раскрытым защитным устройством.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Различные детали будут понятны специалисту в данной области техники на основе последующего детального описания. При этом отдельные варианты осуществления являются неограничительными. Чертежи, которые иллюстрируют описание, могут быть описаны следующим образом:

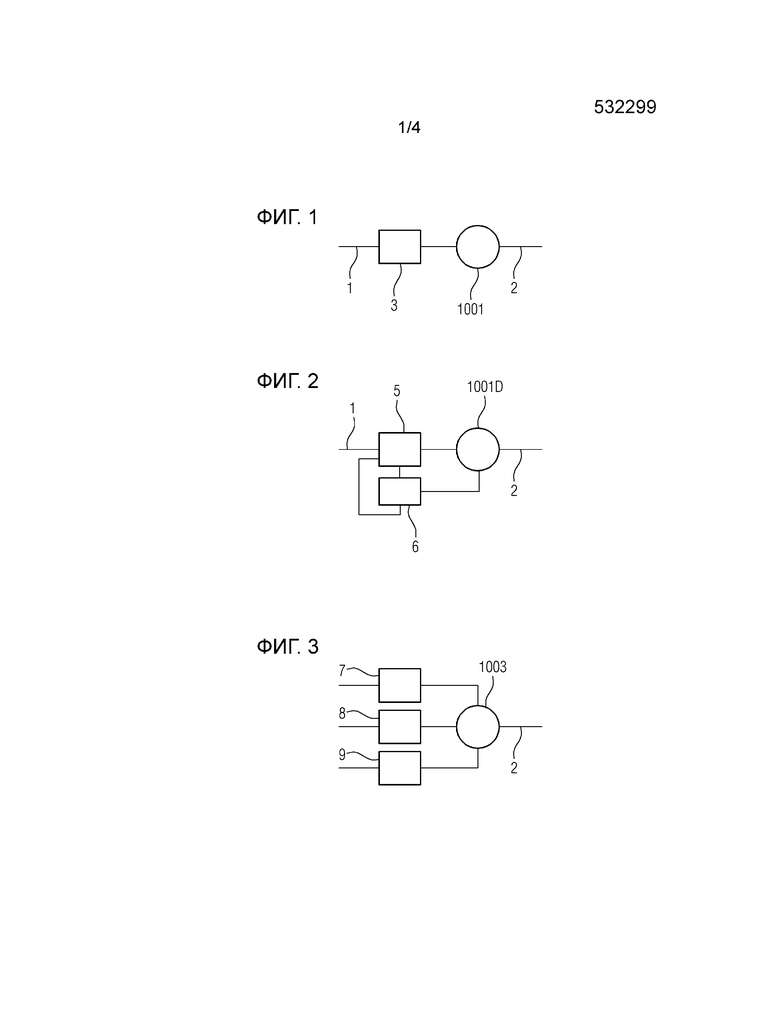

Фиг.1 показывает блок-схему простой системы с блоком контроля, который способен выполнять защитную функцию между входом и выходом.

Фиг.2 показывает блок-схему простой системы с дополнительным каналом контроля и диагностики.

Фиг.3 показывает блок-схему системы с множественным резервированием.

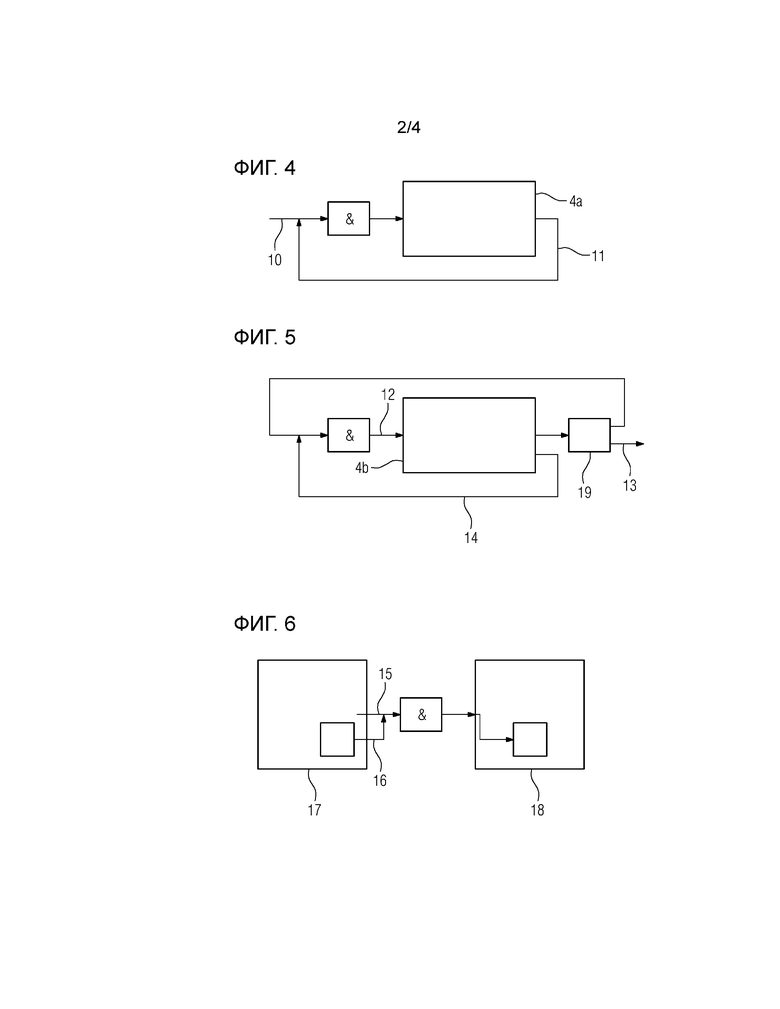

Фиг.4 иллюстрирует с помощью блок-схемы обеспечение динамической формы сигналов.

Фиг.5 иллюстрирует с помощью блок-схемы управление выходными сигналами посредством обратной связи.

Фиг.6 описывает с помощью блок-схемы такие меры, как механизмы резервирования и управления для предотвращения фальсификации цифровых сигналов данных.

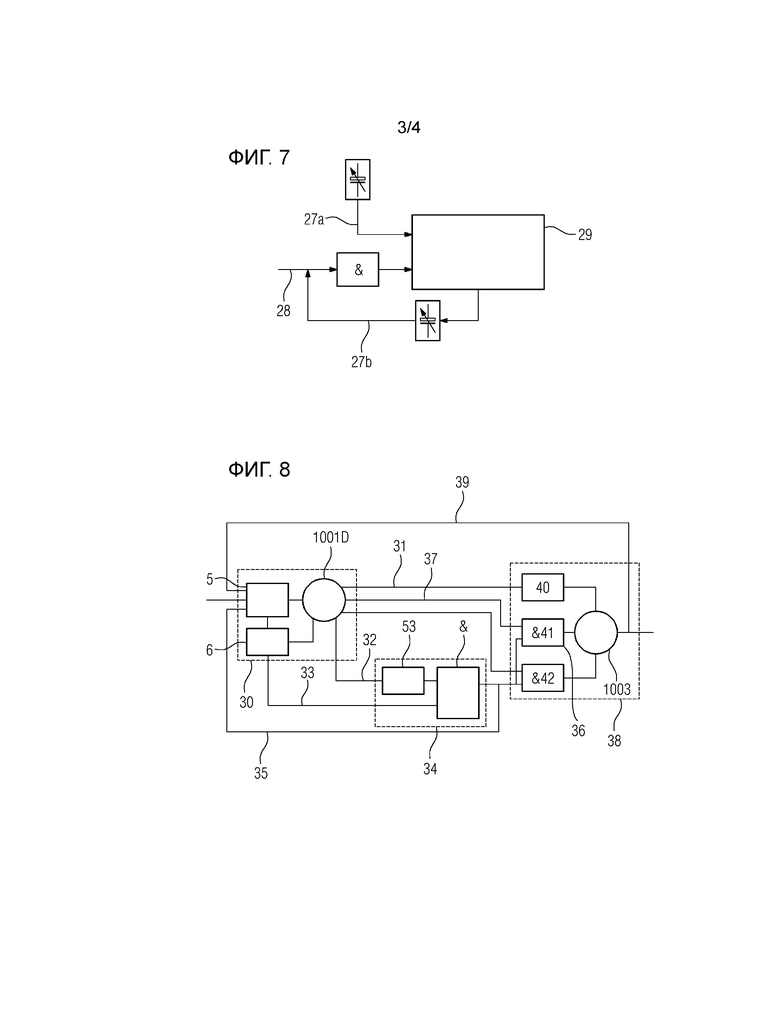

Фиг.7 описывает с помощью блок-схемы различные пути подачи релевантных для безопасности сигналов на архитектуру безопасности.

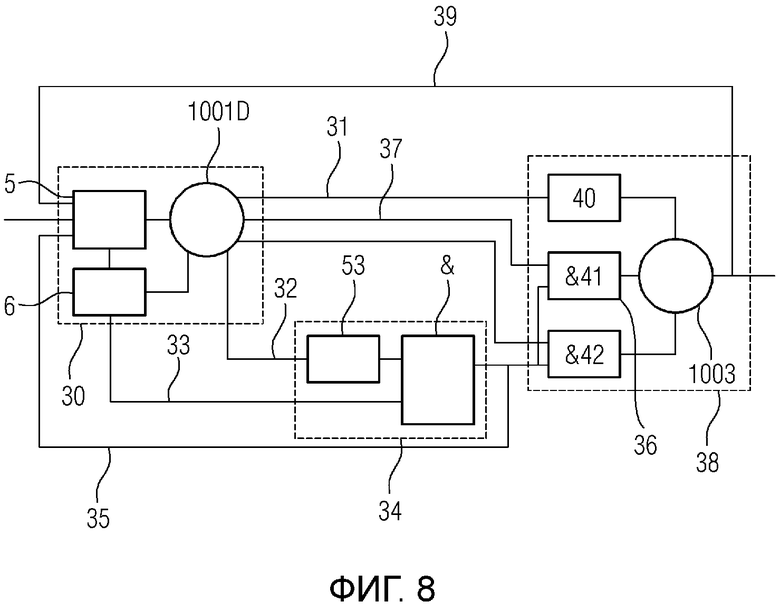

Фиг.8 относится к мерам для идентификации дальнейших случайно возникающих вторых неисправностей с использованием блок-схемы.

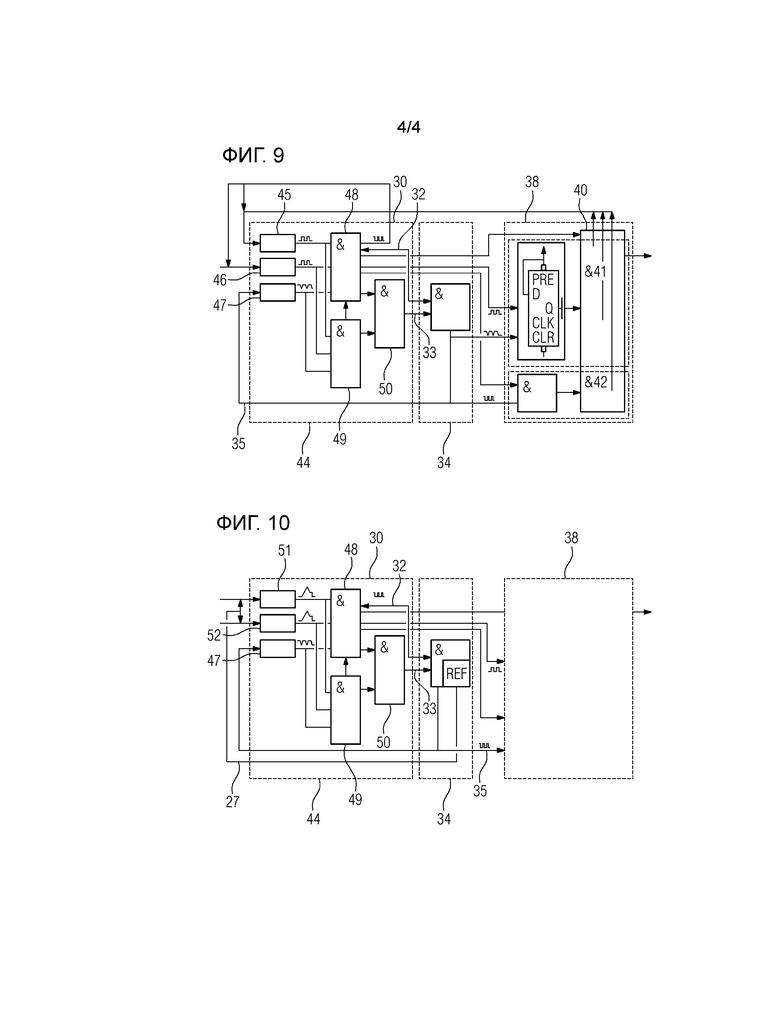

Фиг.9 иллюстрирует в форме блок-схемы практическую реализацию одноканальной архитектуры с диагностикой посредством резервированного (многоядерного) процессора.

Фиг.10 иллюстрирует с помощью блок-схемы подачу релевантных для безопасности аналоговых сигналов на резервированный (многоядерный) процессор.

ДЕТАЛЬНОЕ ОПИСАНИЕ

Фиг.1 показывает простую архитектуру 1оо1 (один из одного), имеющую вход 1 и выход 2 и блок 3 контроля. Некорректное функционирование или неисправность в блоке 3 контроля этой простой архитектуры 1оо1 может привести в результате к тому, что система более не способна выполнять защитную функцию системы. В результате, дополнительные меры необходимы для контроля случайных (и, опционально, также систематических) неисправностей для безопасности системы.

Фиг.2 показывает так называемую архитектуру 1оо1D (т.е. канал с диагностикой и внутренней безопасностью). Архитектура по фиг.2 обеспечивает блок 5 контроля, который может приводить в результате первоначально к защитной функции между входом 1 и выходом 2. Неисправность в блоке 5 контроля, однако, может привести к некорректному функционированию защитной функции. Дополнительный канал 6 контроля и диагностики обеспечивает, что неисправность в блоке 5 контроля приводит в результате к состоянию безопасной системы. Канал 6 контроля и диагностики в этом случае имеет задачу, с одной стороны, идентифицировать неисправности, возникающие в блоке 5 контроля. С другой стороны, канал 6 контроля и диагностики имеет задачу обеспечивать достижение безопасного отключения с помощью дополнительной меры. Эффективность этой меры зависит от способности диагностики канала 6 контроля и диагностики.

На фиг.3 показана архитектура 1оо3 (один из трех) с множественным резервированием с выходом 2. Некорректное функционирование одного канала или двух каналов 7, 8, 9 блока контроля приводит к связанному с безопасностью отключению посредством третьего функционального канала. В этом случае до двух независимых неисправностей может возникнуть в блоках контроля. Тем не менее, связанное с безопасностью отключение процесса может быть выполнено. Это требует, однако, по меньшей мере трех независимых блоков 7, 8, 9 контроля. В простейшем случае блоки контроля проектируются с резервированием. Другие варианты, такие как инверсные резервные функции или варианты с диагностическими устройствами, обеспечиваются и могут также использоваться.

Из вышеизложенного следует, что сложность архитектуры возрастает, если, несмотря на множество неисправностей, должно быть достигнуто безопасное состояние системы.

Одной из задач настоящего раскрытия является обеспечить безопасную архитектуру, которая гарантирует отказобезопасное выполнение для двух независимых неисправностей. Дальнейшая операция не требуется после возникновения первой неисправности. Поэтому архитектура не обязательно должна быть отказоустойчивой. Дополнительная независимая неисправность не должна приводить к небезопасному состоянию системы. В то же время архитектура должна иметь эффективную и экономичную структуру.

Для того чтобы иметь возможность уменьшить число функциональных блоков, не все блоки контроля должны работать периодически. Например, сравнение результатов может выполняться в безопасной структуре незадолго перед выводом результирующих сигналов. В этом случае во всех каналах требуется соответственно высокая степень сложности в блоках контроля (см. фиг.3).

Результат сложного вычисления может, например, просто представляться с помощью сигнала активирования. В таком случае последующая обработка сигналов может быть сокращена до отказобезопасного аспекта сигналов активирования. Корректная обработка сигналов, таким образом, может контролироваться в сокращенной форме. Архитектура в соответствии с настоящим раскрытием также принимает во внимание то, что система должна проектироваться, чтобы быть отказобезопасной. Отказоустойчивость не является обязательно необходимой. Соответственно, защитное отключение и, опционально, блокирование может быть уже выполнено после возникновения первой неисправности.

Предварительное условие для рентабельной архитектуры безопасности заключается в сокращении функциональных блоков до минимального количества требуемых блоков. Архитектура 1оо1D на фиг.2 предоставляет основу для этого. Первые неисправности в блоке 5 контроля идентифицируются посредством канала 6 контроля и диагностики. Они управляются путем безопасного отключения посредством канала 6 контроля и диагностики. Средство диагностики в этом случае должно быть высококачественным (и надежным), так что неисправности, которые возникают, надежно идентифицируются.

Иными словами, средство диагностики должно предотвращать и/или предпочтительно исключать неисправности первого типа, т.е. нераспознавание неисправностей, которые происходят. В то же время, средство диагностики должно предотвращать и/или предпочтительно исключать неисправности второго типа, т.е. идентификацию отсутствия неисправностей как неисправности. В соответствии с конкретным вариантом осуществления предложено, что неисправности в канале 6 контроля и диагностики могут быть идентифицированы путем тестирования результатов диагностики.

Как показано на фиг.4, все статические сигналы 10 приводятся в динамическую форму с помощью дополнительных тестовых сигналов 11. Целью является непрерывная способность тестирования. Архитектура безопасности, таким образом, способна выполнять тесты дискретных значений и тесты дискретного времени функциональных блоков.

Фиг.5 иллюстрирует меры, принимаемые блоком контроля в случае выходных сигналов 13. Выходные сигналы 13 подаются назад в блок управления в качестве входных сигналов 12 блока 4b контроля. Они принимают соответствующую динамическую форму с помощью тестовых сигналов 14. Таким образом, для блока контроля становится возможным управлять первоначально статическими сигналами.

Поэтому фиг.4 и 5 относятся к приведению в динамическую форму с помощью тестовых сигналов. Устройство 30 контроля защитного устройства, подробно раскрытого ниже, предпочтительно сконфигурировано, чтобы приводить в динамическую форму по меньшей мере один выходной сигнал 31, 37 устройства управления в целях управления с помощью тестовых сигналов. Блок 34 тестирования защитного устройства, подробно раскрытый ниже, предпочтительно сконфигурирован для приведения в динамическую форму по меньшей мере одного выходного сигнала 35 блока 34 тестирования для целей управления с помощью тестовых сигналов. Выходной каскад 38 защитного устройства, подробно раскрытый ниже, предпочтительно сконфигурирован, чтобы приводить в динамическую форму по меньшей мере один выходной сигнал 39 выходного каскада 38 для целей управления с помощью тестовых сигналов.

Сигнальная обратная связь реализована на фиг.5 в соответствии с опционально присутствующим выходным возбудителем и/или контактом 19 реле. Таким способом может контролироваться значение на выходном выводе.

В соответствии с фиг.6, цифровые сигналы данных между отдельными функциональными блоками 17, 18 защищаются от фальсификации с помощью дополнительных мер защиты. В этом случае дополнительные тестовые сигналы 16 добавляются к полезным данным 15. Таким образом, создается механизм дополнительного резервирования и эффективного управления. Передающие и приемные блоки в этом случае могут выполнять те же самые способы вычисления или инверсно-резервированное вычисление.

В соответствии с фиг.7, релевантные для безопасности аналоговые сигналы 28 могут быть поданы на архитектуру безопасности посредством резервированных аналоговых или цифровых преобразователей и/или в одном канале через мультиплексор сигналов. В соответствии с конкретным вариантом осуществления, для тестирования функциональной способности, определенный опорный сигнал 27а, 27b переключается на аналоговый вход A/D преобразователя блока контроля для аналоговых сигналов 29 через регулируемый источник опорного напряжения. Затем выполняется тестирование.

С помощью этого приведения в динамическую форму сигналов интерфейса, все входные сигналы, проходящие по одному каналу, получают дополнительную возможность для управления. Выходные сигналы могут управляться посредством обратной связи на входы.

Для того чтобы иметь возможность идентифицировать другие случайным образом возникающие вторые неисправности, 1оо1D архитектура 30 по фиг.8 формирует два дополнительных управляющих сигнала 32, 33 для действительного выходного сигнала 31. Управляющие сигналы 32, 33 идентифицируют здесь отсутствие неисправностей. По меньшей мере один управляющий сигнал является динамически изменяемым сигналом. По меньшей мере один динамически изменяемый сигнал может тестироваться посредством дополнительного блока 34 тестирования.

В соответствии с фиг.8, блок 34 тестирования содержит канал 53 контроля и диагностики. Поэтому предпочтительно блок 34 тестирования имеет канал 53 контроля и диагностики, содержащий по меньшей мере один вход, причем по меньшей мере один вход канала 53 контроля и диагностики блока 34 тестирования сконфигурирован, чтобы принимать по меньшей мере один 32 из выходных сигналов блока 30 контроля.

В этом случае значения данных, установленные в соответствии со способом вычисления, и механизм временного управления присутствуют в сигнале 32 управления. Механизм временного управления позволяет выполнять временное и логическое управление. Сигнал управления изменяет свое значение данных в соответствии с определенным алгоритмом. Таким образом, обеспечивается высокодинамичная защита от фальсификации.

В соответствии с предпочтительным вариантом осуществления, управляющий сигнал 32 реализуется путем контроля вопросов и ответов. В этом случае дополнительный блок 34 тестирования формирует 4-битное двоичное значение. 4-битное двоичное значение передается на 1оо1D архитектуру 30 по запросу. 4-битное двоичное значение изменяется после каждого успешного теста в соответствии с формулой: исключающее-ИЛИ битовых значений Х3, Х4. Оно интегрируется в Х1 для каждой команды сдвига. Таким образом, 1оо1D архитектура 30 принимает переменную задачу с циклом из 16 значений. Как ответ на каждую задачу (4-битное значение), 1оо1D архитектура 30 должна передавать три последовательных ответа (8-битных значения) на блок 34 тестирования в пределах сторожевого окна и затем дополнительный ответ вне сторожевого окна. Ответы являются постоянно определенными значениями и тестируются посредством блока 34 тестирования. После того как четыре цикла завершены, активируется выходной сигнал 35.

В соответствии с фиг.8, блок 30 контроля содержит канал 6 контроля и диагностики. Предпочтительно, блок 30 контроля имеет канал 6 контроля и диагностики, имеющий по меньшей мере один выход, причем по меньшей мере один выход канала 6 контроля и диагностики блока 30 контроля сконфигурирован, чтобы обеспечивать по меньшей мере один управляющий сигнал 33 для блока 34 тестирования. В частности, предпочтительно, архитектура блока 30 контроля соответствует 1оо1D архитектуре.

Для обеспечения эффективности блока 34 тестирования, управляющие сигналы 32 и 33 изменяются циклически посредством 1оо1D архитектуры 30 в сигнал неисправности. Это приводит в результате к выходному сигналу 35. Этот выходной сигнал тестируется посредством дополнительного компаратора 36 с различным образом формируемым сигналом 37.

Иными словами, настоящее раскрытие относится к защитному устройству, содержащему блок 30 контроля, блок 34 тестирования и выходной каскад 38, имеющий по меньшей мере один контактный элемент &41, причем блок 30 контроля содержит по меньшей мере два, предпочтительно три выхода и сконфигурирован для обеспечения по меньшей мере двух 32, 37, предпочтительно по меньшей мере трех 31, 32, 37 различных выходных сигналов для тестирования отсутствия них неисправностей.

В случае корректных сигналов, результирующий сигнал приводит к активированию посредством выходного каскада 38, выполненного с резервированием.

Иными словами, выходной каскад 38 обеспечивает функцию отключения, принимая во внимание результат связывания, выполненного контактным элементом &41, и активирование сигнала с блока 30 и 34.

Предпочтительно, блок 34 тестирования соответственно сконфигурирован, чтобы обеспечивать по меньшей мере один сигнал обратной связи для блока 30 контроля.

Блок 30 контроля предпочтительно сконфигурирован, чтобы изменять по меньшей мере один 32 из выходных сигналов блока 30 контроля циклически в сигнал неисправности для обеспечения эффективности блока 34 тестирования.

Блок 30 контроля предпочтительно сконфигурирован, чтобы изменять управляющий сигнал 33 на по меньшей мере одном выходе канала 6 контроля и диагностики блока 30 контроля циклически в сигнал неисправности для обеспечения эффективности блока 34 тестирования.

Безопасное состояние системы может быть достигнуто, например, в применениях в технологии сгорания путем прерывания подачи мощности и/или подачи энергии и/или подачи напряжения в подсоединенные исполнительные механизмы. Подача мощности и/или подача энергии и/или подача напряжения отключаются посредством контактных элементов, расположенных последовательно. Активирование осуществляется, только если все контактные элементы замкнуты.

Выходные значения всех выходных каскадов 38 подаются вновь как (динамические) сигналы 39 на 1оо1D архитектуру 30. Поэтому создается (динамическая) схема контроля безопасности. В этом случае обратная связь посредством сигналов 39 может осуществляться индивидуально или как общий сигнал.

Возникающая неисправность в этом случае приводит к защитному отключению (системы).

Поэтому предпочтительно по меньшей мере один контактный элемент &41 выходного каскада 38 находится в открытом состоянии (OPEN) или закрытом состоянии (CLOSED), и выходной каскад 38 содержит по меньшей мере один выход и сконфигурирован для обеспечения состояния по меньшей мере одного контактного элемента &41 в качестве сигнала 39 обратной связи для блока 40 контроля.

Предпочтительно, в этом случае блок 30 контроля содержит по меньшей мере один вход, и по меньшей мере один вход блока 30 контроля сконфигурирован для приема сигнала 39 обратной связи от выходного каскада 38.

Активирование контактного элемента 40 в этом случае осуществляется непосредственно с помощью 1оо1D архитектуры 30. Контактный элемент &41 управляется двумя (динамическими) активирующими сигналами с блока 34 тестирования и с 1оо1D архитектуры 30. Активирующий сигнал для контактного элемента &42 требует динамики блока 34 тестирования и 1оо1D архитектуры 30.

Иными словами, настоящее раскрытие относится к защитному устройству, причем блок 30 контроля сконфигурирован, чтобы обеспечивать по меньшей мере один активирующий сигнал 37 для функции отключения, и причем блок 34 тестирования сконфигурирован, чтобы обеспечивать по меньшей мере один активирующий сигнал для функции отключения, и причем блок 34 тестирования имеет по меньшей мере один вход и сконфигурирован, чтобы контролировать по меньшей мере один 32 из выходных сигналов блока 30 контроля.

Иными словами, блок 34 тестирования содержит по меньшей мере один выход м сконфигурирован, чтобы обеспечивать по меньшей мере один активирующий сигнал 35 для функции отключения.

Иными словами, по меньшей мере один контактный элемент &41 выходного каскада 38 имеет по меньшей мере два входа и сконфигурирован, чтобы связывать один 37 из выходных сигналов блока 30 контроля с по меньшей мере одним активирующим сигналом блока 34 тестирования, чтобы получать результат.

Предпочтительно, выходной каскад 38 имеет по меньшей мере один дополнительный контактный элемент 40 с входом, причем по меньшей мере один дополнительный контактный элемент 40 выходного каскада 38 сконфигурирован, чтобы непосредственно активироваться одним 31 из выходных сигналов блока 30 контроля.

В частности, предпочтительно, что в этом случае выходной каскад (38) обеспечивает свою функцию отключения, принимая во внимание активирование посредством контактного элемента 40.

Возможны и/или обеспечиваются развития в форме параллельных контактных элементов &42. С этой целью требуется множество активирований от 1оо1D архитектуры 30. Активирующий сигнал 35 может использоваться повторно.

Принцип контроля, поэтому, заключается в том, что только отсутствие неисправностей во всей системе может приводить в результате к активированию системы. Уже первые неисправности приводят в результате к функции отключения с помощью различных схем контроля безопасности.

С помощью этой встроенной архитектуры множество релевантных для безопасности функций может обрабатываться в одной системе. Таким образом, можно контролировать множество различных типов входных сигналов. Неисправность в системе контроля и/или возникновение релевантного для безопасности события приводит, таким образом, к релевантной для безопасности реакции системы.

Сложность блоков контроля в этом случае снижается до простой резервированной функции отключения. Таким образом, возможна экономия по сравнению с архитектурами безопасности, спроектированными с полным резервированием.

В практической реализации в соответствии с фиг.9, 1оо1D архитектура 30 реализована посредством встроенной архитектуры жесткой конфигурации (резервированного многоядерного процессора) 44. Резервированный многоядерный процессор в этом случае содержит, в дополнение к трем блокам 45, 46, 47 контроля, основной процессор 48 и процессор 49 тестирования. Кроме того, присутствует элемент 50 сравнения.

Резервированный (многоядерный) процессор 44 характеризуется тем, что обработка релевантных для безопасности сигналов выполняется в контролируемом функциональном канале. Контроль и диагностика в этом случае имеют такое высокое качество, что неисправности могут быть надежно идентифицированы.

Подходящие резервированные (многоядерные) процессоры 44 могут быть получены от Texas Instruments (серии Hercules TMS570, RM4x), Freescale (серии MPC564x, SPC5744x) или STM (серии SPC56EL54). Этот список не является полным.

Множество различных сигналов 32, 33 формируются из резервированного (многоядерного) процессора 44. Эти сигналы тестируются далее блоком 34 тестирования. В практической реализации блок 34 тестирования может быть реализован посредством встроенной схемы переключения. Встроенная схема переключения выполняет, например, контроль дискретных значений и контроль дискретного времени (динамического) управляющего сигнала 32. В результате формируется активирующий сигнал 35. Активирующий сигнал 35 имеет определенную динамику.

Подходящие блоки 34 контроля доступны от Texas Instruments (TPS65381) или Freescale (MC33908). Этот список не является полным.

Эта динамика требуется для деблокирования и/или активирования контактных элементов &41 или &42 в выходном каскаде 38. Это приводит в результате к зависимости, в соответствии с которой результат первого блока 30 циклически тестируется посредством второго блока 34. (Динамически формируемый) результат тестирования для активирования контактных элементов &41 или &42 в выходном каскаде 38 требуется вместе с по меньшей мере одним (динамическим) сигналом активирования из 1оо1D архитектуры 30.

Поэтому, предпочтительно, блок 30 контроля содержит по меньшей мере один вход, и по меньшей мере один вход блока 30 контроля сконфигурирован, чтобы принимать сигнал 35 обратной связи из блока 34 тестирования, и блок 30 контроля сконфигурирован, чтобы использовать сигнал 35 обратной связи от блока 34 тестирования, который отслеживает сигнал 32, 33 с блока 30 контроля, измененный в сигнал неисправности, для обеспечения эффективности блока 34 тестирования.

Предпочтительно, в этом случае выходной каскад 38 сконфигурирован, чтобы связывать сигнал 35 обратной связи блока тестирования с выходным сигналом блока контроля с использованием контактного элемента &42, чтобы выполнять отключение и/или блокирование, в случае доказанной неэффективности блока 34 тестирования, с использованием контактного элемента &42 выходного каскада.

Далее, предпочтительно, блок 30 контроля сконфигурирован, чтобы обеспечивать выходной сигнал 31, 37, в случае доказанной неэффективности блока 34 тестирования, так что прием выходного сигнала 31, 37 контактным элементом &41 выходного каскада 38 активирует функцию отключения выходного каскада 38.

В соответствии с предпочтительным вариантом осуществления, в случае возникновения неисправности в блоке диагностики и контроля блокируется выходной каскад 38. Таким образом, перед возникновением множественной неисправности, индикатор неисправности сохраняется в области памяти (многоядерного) процессора 44 и/или во внешней (предпочтительно, энергонезависимой) памяти. Содержимое этой области памяти связано с генерацией управляющего сигнала 32. Соответственно, в случае множественной неисправности 1оо1D архитектуры 30, защитная блокировка может осуществляться с помощью блока 34 тестирования и выходного каскада 38.

Поэтому, предпочтительно, блок 30 контроля, таким образом, сконфигурирован, чтобы сохранять выходной сигнал 31, 37 внутренним или внешним образом, энергозависимым или энергонезависимым способом, который подходит для активирования функции отключения выходного каскада 38. Далее, предпочтительно, устройство 30 контроля сконфигурировано, чтобы считывать такой сигнал из внутренней или внешней энергозависимой или энергонезависимой памяти. Предпочтительно, устройство 30 контроля дополнительно сконфигурировано, чтобы оценивать сигнал, считанный таким образом из памяти. В частности, предпочтительно, устройство контроля сконфигурировано, чтобы, в качестве результата оценивания считанного сигнала, обеспечивать по меньшей мере один выходной сигнал 31, 37, так что функция отключения выходного каскада 38 активируется или остается активированной. В результате, выходной каскад блокируется или остается блокированным.

То же самое применимо, независимо от того, относится ли это к выходному каскаду 38 и его выходному(ым) сигналу(ам) 39. Кроме того, выходной каскад 38 предпочтительно сконфигурирован для хранения, для считывания, для оценивания сигнала по отношению к блокированию.

В соответствии с фиг.10, релевантные для безопасности аналоговые сигналы могут быть поданы на архитектуру безопасности посредством резервированных аналого-цифровых преобразователей 51, 52 и/или по одному каналу посредством мультиплексора сигналов. Для тестирования функциональной возможности, определенный опорный сигнал 27 коммутируется на аналоговый вход A/D преобразователя через блок 34 тестирования и/или через переменный источник опорного напряжения. Результат тестирования может быть связан аналогичным образом, как описано выше, для генерации активирующего сигнала. Опорные сигналы в этом случае могут непосредственно коммутироваться на аналоговые входные переменные и/или через мультиплексоры сигналов. Принципы динамического тестирования поддерживаются в этом случае.

Предпочтительно, блок 30 контроля соответственно содержит по меньшей мере один вход для приема релевантных для безопасности сигналов. Предпочтительно, блок 30 контроля содержит по меньшей мере один аналого-цифровой преобразователь 51, 52 для подачи по меньшей мере одного релевантного для безопасности аналогового сигнала.

Также предусмотрено использовать архитектуру безопасности в соответствии с настоящим раскрытием для управления и/или регулирования и контроля топливных ячеек. Это использование может относиться как к твердым оксидным топливным ячейкам, так и к полимерным электролитным топливным ячейкам. Кроме того, можно использовать архитектуру безопасности в соответствии с настоящим раскрытием для управления и/или регулирования и для контроля батарей. Это относится, в частности, к управлению и/или регулированию и контролю окислительно-восстановительных батарей с динамической связью, таких как, например, ванадиевые окислительно-восстановительные батареи и/или цинк-бромные батареи. Также предложено управление и/или регулирование и контроль окислительно-восстановительных батарей с динамической связью на основе органических хинонов.

Части архитектуры безопасности или способа согласно настоящему раскрытию могут быть воплощены как аппаратные средства, как модуль программного обеспечения, который реализуется компьютером, или с использованием облачного компьютера или могут быть реализованы с использованием комбинации вышеуказанных возможностей. Программное обеспечение может содержать программно-аппаратные средства, драйвер аппаратных средств, который реализован в операционной системе, или прикладную программу. Настоящее раскрытие, таким образом, также относится к компьютерному программному продукту, который содержит признаки настоящего раскрытия и/или реализует требуемые этапы. В реализации в форме программного обеспечения, раскрытые функции могут быть сохранены как одна или более команд на считываемом компьютером носителе. Некоторые примеры считываемого компьютером носителя включают в себя оперативную память (RAM), магнитную оперативную память (MRAM), постоянную память (ROM), флэш-память, электронно-программируемую ROM (EPROM), электронно-программируемую и стираемую ROM (EЕPROM), регистр процессора данных, накопитель на жестком диске, сменный блок памяти, оптическую память или любой другой подходящий носитель, который может быть использован компьютером или другими IT устройствами и приложениями.

Приведенное выше описание относится к индивидуальным вариантам осуществления раскрытия. Различные модификации вариантов осуществления могут быть выполнены без отклонения от идеи, лежащей в основе изобретения, и без отклонения от объема настоящего раскрытия. Сущность настоящего раскрытия определена формулой изобретения. Различные модификации могут быть выполнены без отклонения от объема защиты следующей формулы изобретения.

Список ссылочных позиций

1 вход

2 выход

3 блок контроля

4а блок контроля

4b блок контроля

5 блок контроля

6 канал контроля и диагностики

7 канал блока контроля

8 канал блока контроля

9 канал блока контроля

10 статический(е) сигнал(ы)

11 дополнительный(е) тестовый(е) сигнал(ы)

12 входной(ые) сигнал(ы)

13 выходной(ые) сигнал(ы)

14 тестовый(е) сигнал(ы)

15 полезные данные

16 тестовые данные

17 функциональный блок

18 функциональный блок

19 выходной возбудитель и/или контакт реле

27, 27а, 27b опорный(е) сигнал(ы)

28 релевантный(е) для безопасности аналоговый(е) сигнал(ы)

29 блок контроля для аналоговых сигналов

30 (1оо1D) архитектура

31 выходной сигнал

32 дополнительный управляющий сигнал

33 дополнительный управляющий сигнал

34 блок тестирования

35 выходной сигнал

36 дополнительный компаратор

37 различным образом формируемый сигнал

38 выходной каскад

39 (динамический) сигнал обратной связи

40 контактный элемент

&41 контактный элемент

&42 контактный элемент

44 (многоядерный) процессор

45 блок контроля

46 блок контроля

47 блок контроля

48 основной процессор

48 процессор тестирования

50 элемент сравнения

51 A/D преобразователь

52 A/D преобразователь

53 канал контроля и диагностики

Группа изобретений относится к предохранительным устройствам. Защитное устройство отказобезопасных систем управления содержит блок контроля, блок тестирования и выходной каскад, имеющий по меньшей мере один контактный элемент. Блок контроля содержит выходы и сконфигурирован для обеспечения различных выходных сигналов для тестирования отсутствия в них неисправностей. Блок контроля сконфигурирован для обеспечения выходного сигнала в качестве активирующего сигнала для функции отключения. Блок тестирования сконфигурирован для контроля одного из выходных сигналов блока контроля. Блок тестирования содержит выход и сконфигурирован для обеспечения активирующего сигнала для функции отключения. Причем по меньшей мере один контактный элемент выходного каскада имеет входы и сконфигурирован, чтобы связывать один из выходных сигналов блока контроля с активирующим сигналом блока тестирования, чтобы получать результат. Выходной каскад обеспечивает функцию отключения с учетом результата связывания, выполняемого контактным элементом. Блок контроля содержит вход для приема сигнала обратной связи от выходного каскада. Также заявлена система горелки, содержащая защитное устройство. Технический результат заключается в повышении надежности защитного устройства отказобезопасных систем. 2 н. и 14 з.п. ф-лы, 10 ил.

1. Защитное устройство отказобезопасных систем управления, содержащее блок (30) контроля, блок (34) тестирования и выходной каскад (38), имеющий по меньшей мере один контактный элемент (&41),

причем блок (30) контроля содержит по меньшей мере два, предпочтительно по меньшей мере три, выхода и сконфигурирован для обеспечения по меньшей мере двух (32, 37), предпочтительно по меньшей мере трех (31, 32, 37), различных выходных сигналов для тестирования отсутствия в них неисправностей,

причем блок (30) контроля сконфигурирован для обеспечения по меньшей мере одного выходного сигнала в качестве активирующего сигнала (37) для функции отключения,

причем блок (34) тестирования содержит по меньшей мере один вход и сконфигурирован для контроля по меньшей мере одного (32) из выходных сигналов блока (30) контроля,

причем блок (34) тестирования содержит по меньшей мере один выход и сконфигурирован для обеспечения по меньшей мере одного активирующего сигнала для функции отключения,

причем по меньшей мере один контактный элемент (&41) выходного каскада (38) имеет по меньшей мере два входа и сконфигурирован, чтобы связывать по меньшей мере один (32) из выходных сигналов блока (30) контроля с по меньшей мере одним активирующим сигналом блока (34) тестирования, чтобы получать результат,

причем выходной каскад (38) обеспечивает функцию отключения с учетом результата связывания, выполняемого контактным элементом (&41),

причем блок (30) контроля содержит по меньшей мере один вход и причем по меньшей мере один вход блока (30) контроля сконфигурирован для приема сигнала (39) обратной связи от выходного каскада (38).

2. Защитное устройство по п.1, в котором блок (34) тестирования имеет канал (53) контроля и диагностики, имеющий по меньшей мере один вход, и причем по меньшей мере один вход канала (53) контроля и диагностики блока (34) тестирования сконфигурирован для приема по меньшей мере одного (32) из выходных сигналов блока (30) контроля.

3. Защитное устройство по п.1 или 2, в котором блок (30) контроля содержит канал (6) контроля и диагностики, имеющий по меньшей мере один выход, и причем по меньшей мере один выход канала (6) контроля и диагностики блока (30) контроля сконфигурирован для обеспечения по меньшей мере одного управляющего сигнала (33) для блока (34) тестирования.

4. Защитное устройство по п.1, в котором выходной каскад (38) содержит по меньшей мере один дополнительный контактный элемент (40), имеющий вход, причем по меньшей мере один дополнительный контактный элемент (40) выходного каскада (38) сконфигурирован, чтобы активироваться непосредственно одним (31) из выходных сигналов блока (30) контроля.

5. Защитное устройство по п.4, в котором выходной каскад (38) обеспечивает свою функцию отключения с учетом активирования контактного элемента (40).

6. Защитное устройство п.1, в котором блок (34) тестирования сконфигурирован для обеспечения сигнала (35) обратной связи для блока (30) контроля.

7. Защитное устройство по п.1, в котором блок (30) контроля сконфигурирован для циклического изменения по меньшей мере одного (32) из выходных сигналов блока (30) контроля в сигнал неисправности для подтверждения эффективности блока (34) тестирования.

8. Защитное устройство по п.3, в котором блок (30) контроля сконфигурирован для циклического изменения управляющего сигнала (33) на по меньшей мере одном выходе канала (6) контроля и диагностики блока (30) контроля в сигнал неисправности для подтверждения эффективности блока (34) тестирования.

9. Защитное устройство по п. 1, в котором блок (34) тестирования сконфигурирован для обеспечения сигнала (35) обратной связи для блока (30) контроля,

причем блок (30) контроля сконфигурирован для циклического изменения по меньшей мере одного (32) из выходных сигналов блока (30) контроля в сигнал неисправности для подтверждения эффективности блока (34) тестирования,

причем блок (30) контроля содержит дополнительный вход, сконфигурированный для приема сигнала (35) обратной связи от блока (34) тестирования, и причем блок (30) контроля сконфигурирован для использования сигнала (35) обратной связи от блока (34) тестирования, который отслеживает сигнал (31, 33) от блока (30) контроля, измененный в сигнал неисправности, для подтверждения эффективности блока (34) тестирования.

10. Защитное устройство по п. 1, в котором блок (34) тестирования сконфигурирован для обеспечения сигнала (35) обратной связи для блока (30) контроля,

причем блок (30) контроля сконфигурирован для циклического изменения управляющего сигнал (33) на по меньшей мере одном выходе канала (6) контроля и диагностики блока (30) контроля в сигнал неисправности, для подтверждения эффективности блока (34) тестирования,

причем блок (30) контроля содержит дополнительный вход, сконфигурированный для приема сигнала (35) обратной связи от блока (34) тестирования, и причем блок (30) контроля сконфигурирован для использования сигнала (35) обратной связи от блока (34) тестирования, который отслеживает сигнал (31, 33) от блока (30) контроля, измененный в сигнал неисправности, для подтверждения эффективности блока (34) тестирования.

11. Защитное устройство по п.9, в котором блок (30) контроля сконфигурирован для обеспечения выходного сигнала (31, 37), когда неэффективность блока (34) тестирования подтверждена, так что прием выходного сигнала (31, 37) активирует функцию отключения выходного каскада (38) контактным элементом (&41) выходного каскада (38).

12. Защитное устройство по п.10, в котором блок (30) контроля сконфигурирован для обеспечения выходного сигнала (31, 37), когда неэффективность блока (34) тестирования подтверждена, так что прием выходного сигнала (31, 37) активирует функцию отключения выходного каскада (38) контактным элементом (&41) выходного каскада (38).

13. Защитное устройство по п.1, в котором по меньшей мере один контактный элемент (&41) выходного каскада (38) находится в открытом состоянии или закрытом состоянии, и причем выходной каскад (38) содержит по меньшей мере один выход и сконфигурирован для обеспечения состояния по меньшей мере одного контактного элемента (&41) в качестве сигнала (39) обратной связи для блока (30) контроля.

14. Защитное устройство по п.1, в котором блок (30) контроля сконфигурирован, чтобы приводить в динамическую форму по меньшей мере один выходной сигнал (31, 37) блока (30) контроля для целей управления посредством тестовых сигналов.

15. Защитное устройство по п.1, в котором блок (30) контроля содержит по меньшей мере один вход для приема релевантных для безопасности сигналов, и причем предпочтительно блок (30) контроля содержит по меньшей мере один аналогово-цифровой преобразователь (51, 52) для подачи по меньшей мере одного релевантного для безопасности аналогового сигнала.

16. Система горелки, в частности система газовой горелки или система нефтяной горелки, содержащая защитное устройство по любому из пп. 1-15.

| DE 102005030770 A1, 23.03.2006 | |||

| ГАЗОМАЗУТНАЯ ГОРЕЛКА | 2000 |

|

RU2159895C1 |

| US 2013245794 A1, 19.09.2013 | |||

| СПОСОБ И УСТРОЙСТВО ДЛЯ ПРОВЕРКИ РАБОТОСПОСОБНОСТИ УСТРОЙСТВА ЗАЩИТЫ | 1998 |

|

RU2223532C2 |

| УСТРОЙСТВО ДЛЯ ВКЛЮЧЕНИЯ ИСПОЛНИТЕЛЬНЫХ ОРГАНОВ С ЭЛЕКТРОПРИВОДОМ | 2010 |

|

RU2444037C1 |

Авторы

Даты

2018-05-24—Публикация

2016-03-21—Подача