Область техники, к которой относится изобретение

Настоящее изобретение относится к области защиты компьютерных систем финансовых устройств, таких как банкоматы и терминалы, управляемых с использованием стандарта extensions for Financial Services (XFS), а более конкретно к средствам защиты сервис-провайдеров периферийных устройств банковских автоматов и других финансовых устройств от несанкционированного доступа.

Уровень техники

В настоящее время для целей стандартизации протоколов управления периферийными устройствами банковских автоматов, таких как диспенсер банкнот, чековый принтер, устройство считывания банковских карт и др., существует и широко используется стандарт CEN Workshop on extensions for Financial Services (WS/XFS). Это стандарт на клиент-серверную архитектуру для финансовых приложений на платформе Microsoft Windows, ориентированный в первую очередь на программное обеспечение периферийных устройств, используемых в финансовой сфере, таких как терминалы (POS) и банкоматы (ATM). «Расширения WOSA для Финансовых услуг» или WOSA/XFS обеспечивают общий API для доступа и управления различными устройствами (модулями) независимо от производителя.

Банковское программное обеспечение использует WOSA/XFS API для доступа к устройствам. Информация об устройствах содержится в системном реестре операционной системы Windows. WOSA/XFS API (Application Programming Interface), используя менеджер WOSA/XFS, вызывает WOSA/XFS SPI (Service Provider Interface), который взаимодействует с сервис-провайдерами XFS. Сервис-провайдеры являются отдельными исполняемыми файлами, которые реализуют программный интерфейс (WOSA/XFS SPI). Внутри указанного интерфейса происходит непосредственно управление устройствами банкомата или терминала.

Проблема заключается в том, что сам стандарт WOSA/XFS не предусматривает какой-либо модели безопасности. Таким образом, получить доступ к сервис-провайдерам через XFS-менеджер или напрямую может любое приложение. Из этого следует, что любое приложение сможет управлять устройствами банкомата или терминала, поддерживающими WOSA/XFS. Вследствие указанного недостатка компьютерная система банкомата становится уязвимой для несанкционированного доступа со стороны посторонних приложений.

В документе GB 2319102 A (опубликован 13.05.1998 г.) раскрывается модуль безопасности для системы обработки транзакций. В этом изобретении предлагается использовать модуль безопасности, через который будут проходить все обращения по открытому стандарту WS/XFS от банковского программного обеспечения. Этот модуль отвечает за идентификацию приложения, которое предпринимает попытку обратиться к оборудованию банкомата и в ответ разрешает или запрещает взаимодействие с устройствами. Недостатком данного технического решения является то, что оно предлагает встраивать модуль безопасности и менять имеющуюся структуру банкомата. Например, необходимо модифицировать установленный XFS-менеджер, файлы сервис-провайдеров, системный реестр. Это нежелательно, особенно если уже произведена полная настройка и банкомат исправно функционирует. Кроме того, при деинсталляции такого решения придется восстанавливать конфигурацию, так как она была изменена.

Напротив, заявляемое изобретение не предлагает изменения и перенастройку текущей архитектуры XFS в ПО банкомата, что существенно упрощает и удешевляет обслуживание.

В документе US 7493286 B1 (опубликован 17.02.2009 г.) раскрывается модуль фильтрации для системы обработки транзакций. В этом изобретении предлагается расширить стандарт WOSA/XFS, который позволит осуществлять фильтрацию транзакций, встраивая в текущую архитектуру модули фильтрации. Данное решение также предлагает модификацию архитектуры XFS устройства и его перенастройку.

В отличие от вышеуказанного заявленное изобретение не требует вмешательства в имеющуюся конфигурацию устройства, что существенно упрощает и удешевляет обслуживание.

Раскрытие изобретения

Настоящее изобретение относится к системе и способу защиты финансовых устройств, использующих стандарт XFS, от несанкционированного доступа. Более конкретно, изобретение направлено на защиту сервис-провайдеров периферийных устройств (таких как, диспенсер банкнот, чековый принтер, устройства считывания банковских карт и любых других устройств, управление которыми можно выполнить, используя стандарт XFS) банковских автоматов и других финансовых устройств от несанкционированного доступа.

Сущность указанной защиты заключается в следующем. На банкомате или терминале устанавливается система защиты, контролирующая доступ любых установленных приложений к сервис-провайдерам периферийных устройств. Такая система будет перехватывать обращения к сервис-провайдерам на уровне ядра операционной системы, определять какое именно приложение выполняет эти операции, и блокировать такие операции в тех случаях, когда приложению не были предоставлены права на использование сервис-провайдеров XFS.

Технический результат настоящего изобретения заключается в повышении защищенности финансовых устройств, использующих стандарт XFS, от несанкционированного доступа, а также в обеспечении повышенной надежности работы подобных устройств. Заявленная система и способ обеспечивают автоматическую настройку и функционирование системы защиты финансовых устройств, а также упрощают и удешевляют ее обслуживание.

В первом аспекте изобретения указанный технический результат обеспечивается тем, что система защиты финансовых устройств, использующих стандарт XFS, от несанкционированного доступа, включает подсистему настройки, в состав которой входит модуль идентификации исполняемых файлов, модуль идентификации и формирования списка сервис-провайдеров и модуль формирования списка приложений, которым разрешен доступ к сервис-провайдерам, а также подсистему контроля доступа к сервис-провайдерам, в состав которой входит модуль перехвата обращений к сервис-провайдерам и модуль блокировки, отвечающий за предоставление или блокирование обращений от приложений к сервис-провайдерам.

В одном варианте осуществления заявленной системы модуль перехвата обращений к сервис-провайдерам может быть реализован в виде драйвера операционной системы. В другом варианте осуществления модуль перехвата обращений выполнен таким образом, чтобы он мог отслеживать обращения к сервис-провайдерам со стороны установленных приложений и передавать информацию о них в модуль блокировки. В другом варианте осуществления модуль блокировки может быть реализован в виде сервиса операционной системы и содержит информацию о приложениях, которым разрешен доступ к сервис-провайдерам.

В другом аспекте изобретения указанный технический результат обеспечивается тем, что способ защиты финансовых устройств, использующих стандарт XFS, от несанкционированного доступа включает следующие этапы:

а) сканирование всех файлов компьютерной системы финансового устройства для идентификации исполняемых файлов,

б) анализ исполняемых файлов для выявления среди них сервис-провайдеров и формирование списка сервис-провайдеров,

в) формирование списка приложений, которым разрешен доступ к сервис-провайдерам,

г) перехват обращений к сервис-провайдерам от приложений; и

д) блокирование операций от приложений, отсутствующих в списке разрешенных приложений, который хранится в модуле блокировки.

В одном варианте осуществления заявленного способа идентификацию исполняемых файлов осуществляют путем анализа их структуры. В другом варианте осуществления выявление сервис-провайдеров осуществляют путем анализа таблицы экспортируемых функций, находящейся внутри файла и содержащей имена функций, которые предоставляет этот исполняемый файл. Список сервис-провайдеров и/или приложений, которым разрешен доступ к сервис-провайдерам, может быть сформирован самим пользователем или автоматически.

Краткое описание чертежей

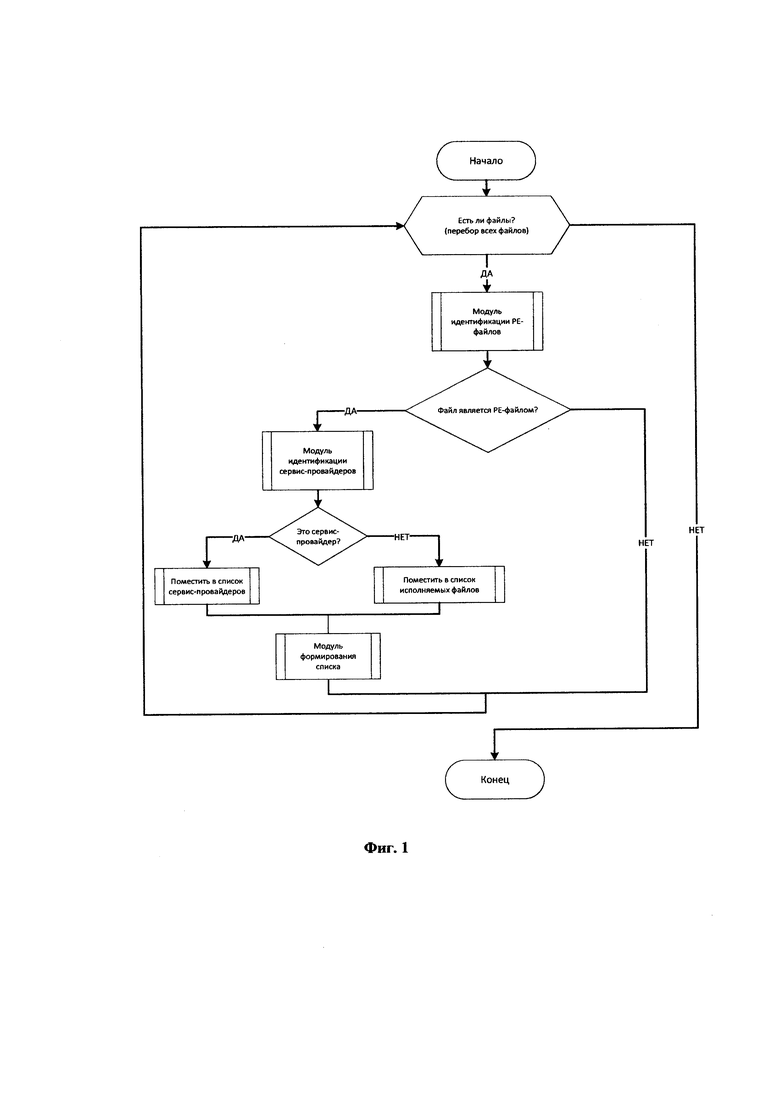

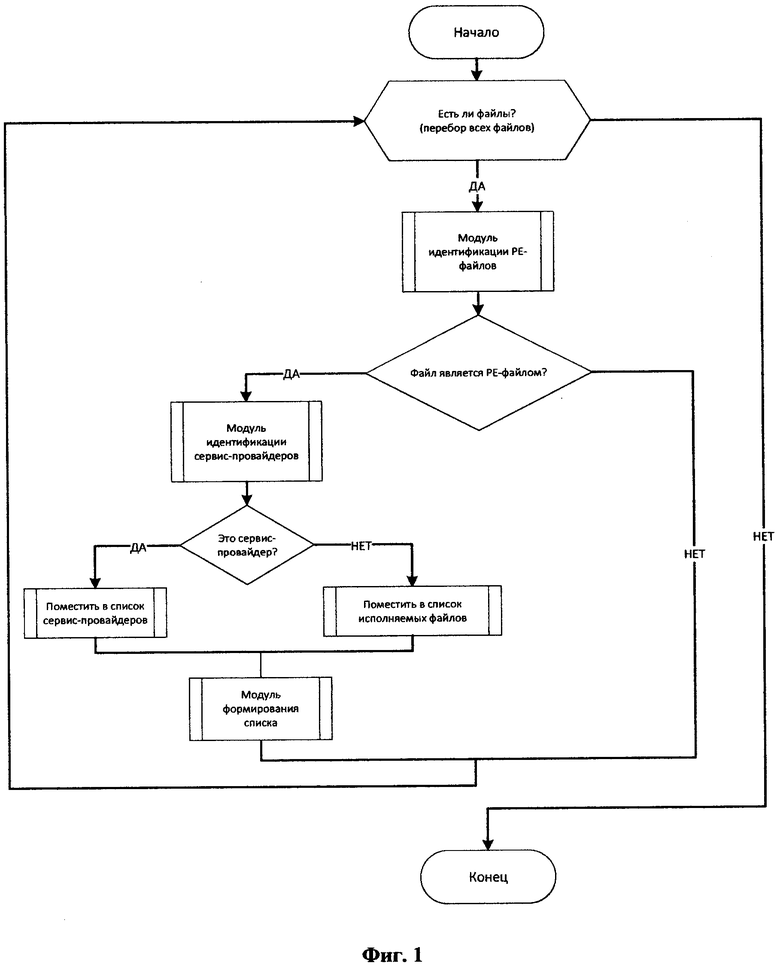

На Фиг. 1 показана блок-схема, отражающая работу одной из подсистем заявленной системы, а именно подсистемы настройки. Данная подсистема отвечает за анализ всех файлов, содержащихся на финансовом устройстве (например, банкомате или терминале) и идентификацию исполняемых файлов. Затем, в зависимости от того, является ли исполняемый файл сервис-провайдером, подсистема настройки обеспечивает внесение информации об этом в соответствующий список (список сервис-провайдеров или список исполняемых файлов). Эти списки необходимы для функционирования подсистемы контроля.

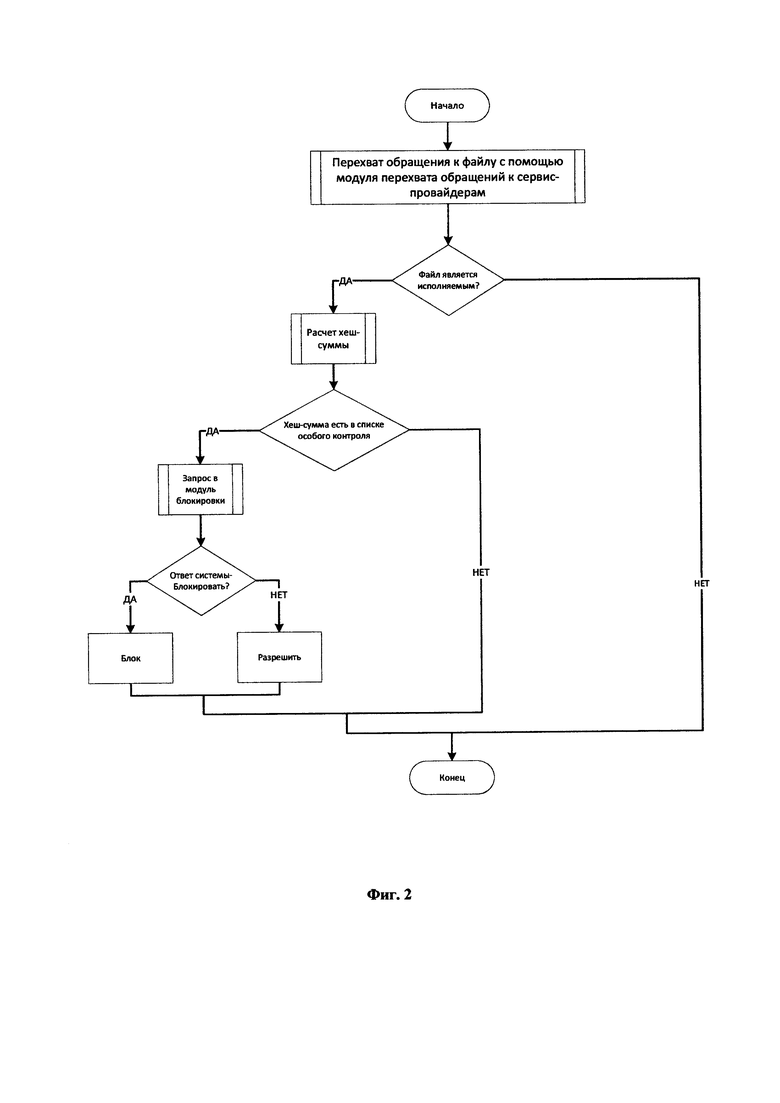

На Фиг. 2 показана блок-схема, отражающая работу другой подсистемы контроля заявленной системы. Подсистема контроля обеспечивает отслеживание обращений к исполняемым файлам и определяет, имеется ли информация о таких файлах в списке сервис-провайдеров. Если такая информация имеется, то в модуль управления, входящий в подсистему контроля, поступает запрос, в результате обработки которого принимается решение блокировать или нет такое обращение.

Осуществление изобретения

Настоящее изобретение относится к системе и способу защиты финансовых устройств, использующих стандарт XFS, от несанкционированного доступа. Более конкретно, изобретение направлено на защиту сервис-провайдеров периферийных устройств (таких как, диспенсер банкнот, чековый принтер, устройства считывания банковских карт и любых других устройств, управление которыми можно выполнить, используя стандарт XFS) банковских автоматов и других финансовых устройств от несанкционированного доступа.

Перед включением системы защиты выполняется сканирование всей операционной системы финансового устройства (например, банкомата или терминала), в ходе которого идентифицируются компоненты XFS, доступ к которым в дальнейшем будет контролироваться. Сканирование производится путем проверки всех файлов операционной системы и их формата. Если в ходе проверки выявляется, что анализируемый файл является исполняемым (соответствует формату РЕ-файла), то проверяется, является ли этот файл сервис-провайдером путем анализа таблицы экспорта функций. Затем пользователем формируется список приложений, которым разрешен доступ к найденным компонентам.

Защита от несанкционированного доступа к периферийным устройствам банкомата или другого финансового устройства осуществляется путем отслеживания всех операций с контролируемыми компонентами. В случае если идентифицируется попытка совершения операций приложением, которому не разрешен доступ к этим компонентам (список разрешенных приложений формируется заранее), то они блокируются, а факт попытки совершения операции протоколируется.

Система защиты финансовых устройств от несанкционированного доступа состоит из следующих элементов:

1. Подсистема настройки, которая отвечает за формирование и обновление списка сервис-провайдеров и приложений. Данная подсистема включает три модуля:

a. Модуль идентификации исполняемых файлов. Этот модуль используется как в подсистеме настройки, так и в подсистеме защиты. На этапе настройки он нужен для отсеивания файлов, не являющихся исполняемыми, так как сервис-провайдерами являются только исполняемые файлы. Проводится анализ всех файлов, которые есть в системе, и из них выделяются исполняемые файлы, а уже их проверяют на то, являются ли они сервис-провайдерами. В подсистеме защиты модуль идентификации исполняемых файлов нужен для того, чтобы определить, что перехваченная операция выполняется именно над исполняемым файлом.

b. Модуль идентификации сервис-провайдеров. Данный модуль отвечает за выполнение идентификации сервис-провайдеров среди обнаруженных исполняемых файлов. Данная операция производится после установки защиты или может быть произведена заново позднее по желанию пользователя.

c. Модуль формирования списка приложений, которым разрешен доступ к сервис-провайдерам. Рассчитывает хэш-сумму для файлов и добавляет ее в список.

2. Подсистема контроля обращений к сервис-провайдерам. На Фиг. 2 показан принцип работы данной подсистемы, которая состоит из двух модулей:

a. Модуль перехвата обращений к сервис-провайдерам. Отслеживает обращения к сервис-провайдерам и передает информацию о них в модуль управления. Блокирует или разрешает операцию на основе ответа от модуля управления

b. Модуль блокировки. Реализован в виде сервиса Windows. Обрабатывает сообщения от модуля перехвата обращений к сервис-провайдерам и отвечает за принятие решения о запрете (блокировке) или разрешении операции. Этот модуль используется в том случае, когда обнаруживается, что файл есть в списке сервис-провайдеров.

После установки заявленной системы защиты в компьютер финансового устройства (например, банкомата или терминала) производится ее настройка посредством вышеописанной подсистемы настройки в соответствии с алгоритмом, показанным на Фигуре 1.

Вначале формируется список всех возможных файлов на устройстве посредством сканирования системного диска или всех дисков (в зависимости от настроек). Затем проводится проверка каждого файла - является ли этот файл исполняемым (РЕ-файлом). За этот функционал отвечает модуль идентификации исполняемых файлов, который вне зависимости от расширения файла, анализирует его структуру.

Если структура файла соответствует формату исполняемого файла - РЕ (https://msdn.microsoft.com/en-us/library/ms809762.aspx), то этот файл считается исполняемым. Затем проверяется, является ли этот файл сервис-провайдером. Для этого проверяется таблица экспортируемых функций. Эта таблица находится внутри файла и содержит имена функций, которые предоставляет этот исполняемый файл. Если имена функций содержат имена WFPOpen, WFPClose, WFPExecute и WFPGetInfo, то такой файл считается сервис-провайдером. Имена этих функций описаны в документации WOSA/XFS, касающихся SPI, а наличие указанных имен позволяет идентифицировать сервис-провайдеры.

Затем выполняется расчет хеш-суммы для каждого файла и его пути. Данная информация вносится в список сервис-провайдеров или обычных исполняемых файлов (которые не являются сервис-провайдерами), в зависимости от типа. Эти списки хранятся в зашифрованных файлах.

После того как сформированы списки сервис-провайдеров и обычных исполняемых файлов, становится возможным функционирование подсистемы контроля в полном объеме по алгоритму, показанному на Фигуре 2.

По умолчанию доступ к сервис-провайдерам запрещен всем приложениям. Для разрешения какому-либо приложению доступа к сервис-провайдерам информацию о нем необходимо добавить в специальный список. Это список приложений, которым разрешен доступ к сервис-провайдерам. Указанный список используется модулем блокировки для принятия решения о разрешении доступа к сервис-провайдерам. Независимо от этапа работы заявленной системы пользователь, обладающий правами администратора, имеет возможность создать и отредактировать этот список. На основании анализа информации из списка модуль блокировки принимает решение о блокировке доступа конкретного приложения к сервис-провайдеру(ам). Такой алгоритм блокировки доступа является наиболее простым и понятным для конфигурирования, но может быть расширен и усложнен для обеспечения большей гибкости при принятии решения о блокировке доступа к сервис-провайдерам. Список приложений формируется следующим образом. При запуске приложения определяется его имя и расположение, а также рассчитывается его хеш-сумма. Эта информация передается из модуля перехвата обращений к сервис-провайдерам в модуль блокировки, где она и сохраняется. В дальнейшем пользователь может отметить те приложения из указанного списка приложений, которым разрешен доступ к XFS. Таким образом, чтобы разрешить доступ приложению к XFS, оно должно находиться в списке приложений модуля блокировки, а для этого необходимо чтобы это приложение запускалось хотя бы один раз после выполнения первоначальной настройки.

Кроме этого, модуль блокировки может принимать решение о разрешении доступа к XFS на основе сопоставления имени приложения с «белым списком» имен приложений. Такой способ возможен в текущей реализации, но не является безопасным, так как при этом идентификация приложения выполняется только по имени исполняемого файла. Этот способ подходит на этапе тестовой эксплуатации.

Модуль перехвата обращений к сервис-провайдерам отслеживает обращение на уровне файловой системы и на уровне проецирования файлов в память. На уровне файловой системы отслеживаются все обращения ко всем файлам. Чтобы снизить нагрузку и не проводить дальнейшую ресурсозатратную проверку, модуль перехвата обращений к сервис-провайдерам анализирует тип доступа к файлу. Если тип доступа содержит признак, что файл может быть выполнен, то только тогда выполняется дальнейшие действия. В противном случае доступ к такому файлу на уровне файловой системы разрешается. Если по каким-либо причинам блокировка доступа к сервис-провайдеру на уровне файловой системы не была осуществлена, то блокировка произойдет в момент проецирования файла в память.

Во время работы системы защиты (подсистемы контроля обращений к сервис-провайдерам) при обращении к файлу сначала производится проверка, является ли этот файл исполняемым. Если да, то производится расчет хэш-суммы, по которой определяется - содержится ли этот файл в списке исполняемых файлов или в списке сервис-провайдеров. Эти списки были сформированы подсистемой настройки. В них содержатся хэш-суммы, а также другая информация об исполняемых файлах, которые являются сервис-провайдерами и остальными исполняемыми файлами соответственно. Возможны следующие варианты дальнейшей работы:

1. Файл содержится в списке сервис-провайдеров. В этом случае модуль перехвата обращений к сервис-провайдерам формирует запрос в модуль блокировки. Этот запрос содержит всю необходимую информацию для идентификации приложения, попытавшегося получить доступ к сервис-провайдерам. Например, такую как хэш-сумма исполняемого файла приложения, его расположение в файловой системе, информацию о его родительских приложениях и т.д. Модуль блокировки хранит список приложений, которым разрешен доступ к сервис-провайдерам. Список приложений формируется пользователем во время работы системы. Например, пользователь явно указывает каким приложениям разрешен доступ к сервис-провайдерам. Наличие файла в списке сервис-провайдеров определяется путем поиска его хэш-суммы в списке сервис-провайдеров. На основании этого ответа модулем блокировки блокируется или разрешается использование данного сервис-провайдера.

2. Файл содержится в списке приложений модуля блокировки, которым разрешен доступ к сервис-провайдерам XFS. Запуск такого приложения разрешается.

3. Файл не содержится ни в одном из списков. Использование такого исполняемого файла блокируется.

Описанные выше система и способ защиты исключают несанкционированное использование сервис-провайдеров, а следовательно, и периферийных устройств банковских автоматов и других финансовых устройств. Вместе с этим возможна ситуация, когда добавляются новые сервис-провайдеры, которые, соответственно, отсутствуют в списке сервис-провайдеров. В этом случае доступ к этим компонентам будет блокироваться, так как они являются неизвестными. Решить эту проблему можно, выполнив повторную настройку заявленной системы защиты финансовых устройств от несанкционированного доступа, как описано выше.

В зависимости от того, на каком этапе происходит блокировка обращения к сервис-провайдеру, будут выданы разные типы ошибок приложению, для которого запрещен доступ к использованию XFS. Для блокировки на уровне файловой системы это будет ошибка в связи с тем, что доступ запрещен, а для блокировки на уровне загрузки файла в память функция инициализации динамической библиотеки вернет ошибку инициализации динамической библиотеки сервис-провайдера.

Помимо принятия решения о блокировке доступа к сервис-провайдерам, модуль блокировки отвечает за протоколирование событий обращения к XFS и записывает в файл информацию о фактах блокировки, которая содержит время блокировки, имя файла сервис-провайдера и имя файла приложения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ИНТЕГРАЦИИ ПЕРИФЕРИЙНЫХ УСТРОЙСТВ ПРОГРАММНО-АППАРАТНЫХ КОМПЛЕКСОВ | 2019 |

|

RU2732729C1 |

| АВТОМАТИЗИРОВАННАЯ СИСТЕМА И СПОСОБ ДЛЯ ВЫПОЛНЕНИЯ ФИНАНСОВЫХ ОПЕРАЦИЙ | 2001 |

|

RU2251730C2 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ, СОДЕРЖАЩИХ КОНФИДЕНЦИАЛЬНУЮ ИНФОРМАЦИЮ, ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2020 |

|

RU2759210C1 |

| АРХИТЕКТУРА СТАНДАРТА CEN/XFS НА ОСНОВЕ ОПЕРАЦИОННОЙ СИСТЕМЫ LINUX И СПОСОБ ЕЕ РЕАЛИЗАЦИИ | 2015 |

|

RU2666284C1 |

| СПОСОБ И СИСТЕМА ПРОВЕДЕНИЯ ТРАНЗАКЦИЙ В СЕТИ С ИСПОЛЬЗОВАНИЕМ СЕТЕВЫХ ИДЕНТИФИКАТОРОВ | 2003 |

|

RU2376635C2 |

| Система и способ перехвата файловых потоков | 2023 |

|

RU2816551C1 |

| Компьютерное устройство для определения нежелательного звонка | 2021 |

|

RU2780046C1 |

| Система и способ защиты данных абонента при нежелательном звонке | 2021 |

|

RU2774054C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ПРОВЕДЕНИЯ БЕЗОПАСНЫХ МОБИЛЬНЫХ ФИНАНСОВЫХ ТРАНЗАКЦИЙ В СЕТЯХ ПОДВИЖНОЙ СВЯЗИ (ВАРИАНТЫ) И АРХИТЕКТУРА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2010 |

|

RU2446467C1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ КОМПЬЮТЕРНЫХ ПРИЛОЖЕНИЙ | 2011 |

|

RU2460133C1 |

Изобретение относится к системе и способу защиты финансовых устройств. Технический результат заключается в повышении безопасности финансовых устройств. Система содержит подсистему настройки, содержащую связанные между собой модуль идентификации исполняемых файлов, модуль идентификации и формирования списка сервис-провайдеров, представляющих собой отдельные исполняемые файлы, реализующих программный интерфейс WOSA/XFS SPI, обеспечивающий идентификацию сервис-провайдеров на основании анализа исполняемых файлов, обнаруженных модулем идентификации исполняемых файлов, и формирование списка идентифицированных сервис-провайдеров, и модуль формирования списка приложений, которым разрешен доступ к сервис-провайдерам, а также подсистему контроля доступа к сервис-провайдерам, содержащую связанные между собой модуль перехвата обращений приложений к сервис-провайдерам, обеспечивающий проверку наличия запрашиваемого сервис-провайдера в списке сервис-провайдеров, и модуль блокировки, обеспечивающий предоставление доступа к сервис-провайдерам приложению, которое находится в списке приложений, которым разрешен доступ к сервис-провайдерам, и блокирования доступа для приложения, отсутствующего в списке приложений. 2 н. и 6 з.п. ф-лы, 2 ил.

1. Система защиты финансовых устройств, использующих стандарт extensions for Financial Services (XFS), от несанкционированного доступа, включающая подсистему настройки, в состав которой входят связанные между собой модули, а именно: модуль идентификации исполняемых файлов, модуль идентификации и формирования списка сервис-провайдеров, представляющих собой отдельные исполняемые файлы, которые реализуют программный интерфейс WOSA/XFS SPI (Service Provider Interface), при этом указанный модуль выполнен с возможностью идентификации сервис-провайдеров на основании анализа исполняемых файлов, обнаруженных модулем идентификации исполняемых файлов, и формирования списка идентифицированных сервис-провайдеров, и модуль формирования списка приложений, которым разрешен доступ к сервис-провайдерам, а также подсистему контроля доступа к сервис-провайдерам, в состав которой входят связанные между собой модули, а именно модуль перехвата обращений приложений к сервис-провайдерам, выполненный с возможностью проверки наличия запрашиваемого сервис-провайдера в списке сервис-провайдеров, и модуль блокировки, отвечающий за предоставление или блокирование обращений от приложений к сервис-провайдерам, выполненный с возможностью предоставления доступа к сервис-провайдерам приложению, которое находится в списке приложений, сформированных модулем формирования списка приложений, которым разрешен доступ к сервис-провайдерам, и блокирования доступа к сервис-провайдерам для приложения, которое отсутствует в упомянутом списке приложений.

2. Система по п. 1, в которой модуль перехвата обращений к сервис-провайдерам реализован в виде драйвера операционной системы.

3. Система по п. 1, в которой модуль перехвата обращений отвечает за отслеживание обращений к сервис-провайдерам и передачу информации о них в модуль блокировки.

4. Система по п. 1, в которой модуль блокировки реализован в виде сервиса операционной системы и содержит информацию о приложениях, которым разрешен доступ к сервис-провайдерам.

5. Способ защиты финансовых устройств, использующих стандарт extensions for Financial Services (XFS), от несанкционированного доступа, включающий сканирование всех файлов компьютерной системы финансового устройства и идентификацию исполняемых файлов, анализ исполняемых файлов для выявления среди них сервис-провайдеров, представляющих собой отдельные исполняемые файлы, которые реализуют программный интерфейс WOSA/XFS SPI (Service Provider Interface), и формирование списка сервис-провайдеров, формирование списка приложений, которым разрешен доступ к сервис-провайдерам, перехват обращений к сервис-провайдерам от приложений, проверку наличия запрашиваемого приложением сервис-провайдера в списке сервис-провайдеров и блокирование обращений и операций от приложений, отсутствующих в списке разрешенных приложений, который хранится в модуле блокировки, при этом заявленный способ реализуется системой по п. 1.

6. Способ по п. 5, в котором идентификацию исполняемых файлов осуществляют путем анализа их структуры.

7. Способ по п. 5, в котором выявление сервис-провайдеров осуществляют путем анализа таблицы экспортируемых функций, находящейся внутри файла и содержащей имена функций, которые предоставляет этот исполняемый файл.

8. Способ по п. 5, в котором список сервис-провайдеров и/или приложений, которым разрешен доступ к сервис-провайдерам, формирует пользователь.

| УЧЕБНАЯ АВИАЦИОННАЯ БОМБА С СИСТЕМОЙ ИНЕРЦИАЛЬНО-СПУТНИКОВОЙ НАВИГАЦИИ | 2006 |

|

RU2319102C1 |

| US 7493286 B1, 17.02.2009 | |||

| Способ очистки растительных масел | 1990 |

|

SU1694637A1 |

| US 8539228 B1, 17.09.2013 | |||

| АВТОМАТИЗИРОВАННАЯ СИСТЕМА И СПОСОБ ДЛЯ ВЫПОЛНЕНИЯ ФИНАНСОВЫХ ОПЕРАЦИЙ | 2001 |

|

RU2251730C2 |

Авторы

Даты

2018-11-19—Публикация

2017-01-25—Подача