Предпосылки изобретения

При обращении с информацией часто желательно ограничить доступ к определенным частям информации таким образом, чтобы эти определенные части были доступны только для определенных авторизованных пользователей. Если информация содержится в физических документах (например, в напечатанной книге или бухгалтерских книгах), такие документы могут защищаться с использованием физического управления доступом, например замков или с помощью хранителей документов. Однако в сегодняшнем мире большое количество информации сохранено в форме цифровых данных. Цифровые данные могут быть легко созданы, изменены, скопированы, транспортированы и удалены, что приводит к быстрому увеличению огромных объемов цифровых данных, существующих в несметном числе местоположений. Подобно физическим документам, часто желательно ограничить доступ к частям цифровых данных. Однако имеющееся количество цифровых данных и простота создания, копирования, транспортировки, изменения и удаления цифровых данных делают защиту цифровых данных проблематичной.

Цифровые данные могут обычно храниться в файловых структурах. Файловая структура может быть иерархической системой хранения данных, в которой объекты, содержащие цифровые данные, могут храниться в папках. Объект может быть программой, процессом, файлом или событием. Объект также может иметь дескриптор защиты. Папки могут быть далее сохранены в других папках. К цифровым данным в объекте можно получить доступ на поэлементной основе.

Для данной файловой структуры список управления доступом (ACL) может быть назначен каждому объекту, причем ACL представляет собой структуру данных, которая указывает операционной системе компьютера, какие разрешения или права доступа каждый пользователь компьютера имеет по отношению к данному объекту. ACL может определить, что у конкретного пользователя или группы пользователей есть определенные разрешения, такие как чтение, запись или выполнение разрешений. Таким образом, в ответ на запрос доступа к объекту можно обратиться к ACL для объекта, чтобы определить разрешения, назначенные для объекта.

Администратор системы может изменить разрешения защиты по умолчанию, определенные в ACL, основываясь на требованиях доступа для конкретного объекта. Учитывая, что могут быть сотни, тысячи или даже миллионы объектов, процесс просмотра ACL для каждого объекта может быть неприемлемым по затратам и утомительным.

Далее, вложение групп делает затруднительным для администратора системы гарантировать, что только соответствующие пользователи имеют разрешения. Например, если ACL содержит запись для группы пользователей, всем пользователям в этой группе предоставляются разрешения, включая группы внутри групп. Соответственно, для администраторов системы может быть трудно гарантировать, что определенный пользователь или группа пользователей не имеют разрешений для объекта.

Сущность изобретения

Здесь описаны реализации различных технологий для того, чтобы управлять запросом от пользователя, чтобы получить доступ к объекту. В одной реализации выполняется определение относительно того, отказывается ли пользователю в доступе или предоставляется доступ к объекту, основываясь на политике (этап a). Если пользователю не отказывается и не предоставляется доступ к объекту согласно политике, то выполняется определение относительно того, предоставляет ли пользователю доступ к объекту список управления доступом (ACL) для объекта (этап b). Затем принимается решение относительно того, есть ли у пользователя доступ к объекту, как определено этапами (a) и (b).

В другой реализации выполняется определение относительно того, отказывается ли пользователю в доступе или предоставляется ли доступ к серверу, который содержит объект.

В еще одной реализации сервер является виртуальным сервером.

В еще одной реализации, если пользователю отказано в доступе к серверу согласно политике, то пользователю отказывается в доступе к объекту, даже если ACL предоставляет пользователю доступ к объекту.

В еще одной реализации, если пользователю предоставляется доступ к серверу согласно политике, то пользователю предоставляется доступ к объекту, даже если ACL не предоставил пользователю доступ к объекту.

Реализации различных методов также направлены на машиночитаемый носитель, содержащий сохраненные на нем выполняемые компьютером инструкции, которые, при выполнении компьютером, заставляют компьютер: (a) определять, отказывает ли политика для сервера, содержащего объект, или предоставляет пользовательский доступ к серверу, (b) если политика не отказывает и не предоставляет пользовательский доступ к серверу, то определять, предоставляет ли список управления доступом для объекта пользовательский доступ к объекту и (c) предоставлять или отказывать в пользовательском доступе к объекту, основываясь на этапах (a) и (b).

Реализации различных методов также направлены на память для хранения данных для доступа прикладной программой, исполняемой на процессоре. Память имеет структуру данных, сохраненную в памяти. Структура данных включает маску доступа для сервера. Маска доступа определяет одно или более разрешений для предоставления доступа или отказа в доступе к серверу.

Заявленное решение не ограничивается реализациями, которые преодолевают некоторые или все из отмеченных недостатков. Далее, этот раздел, описывающий сущность изобретения, предоставлен, чтобы ввести выбор понятий в упрощенной форме, которые дополнительно описаны ниже в разделе, относящемся к детальному описанию. Этот раздел, описывающий сущность изобретения, не предназначен, чтобы идентифицировать главные признаки или существенные признаки заявленного решения, и при этом он не предназначен, чтобы использоваться для ограничения объема заявленного решения.

Краткое описание чертежей

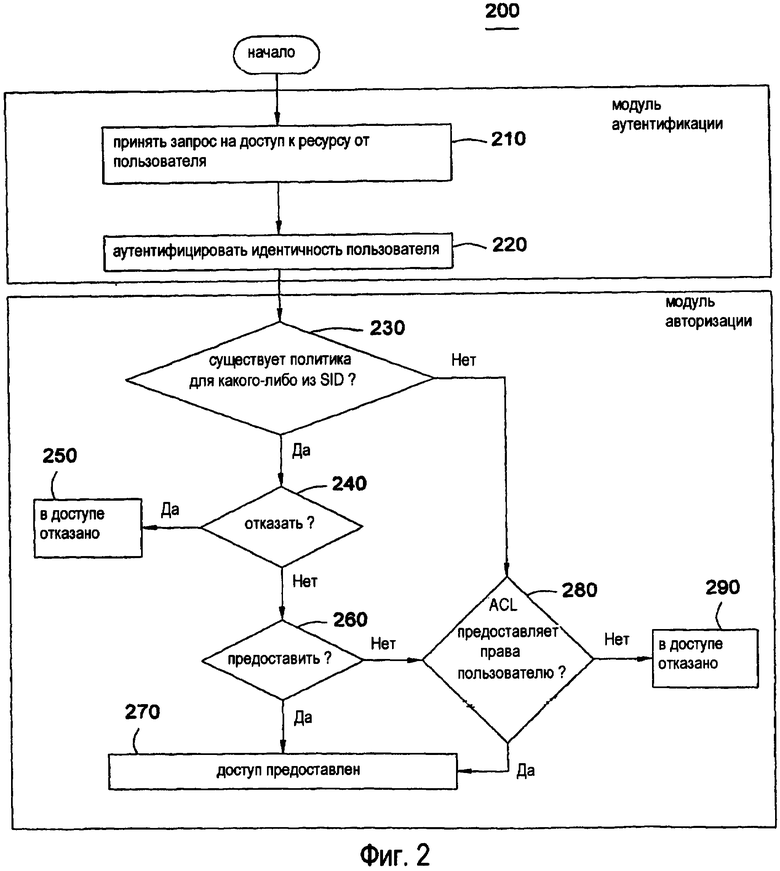

Фиг. 1 иллюстрирует схематичную диаграмму сетевой среды, в которой методы, описанные здесь, могут быть внедрены и осуществлены.

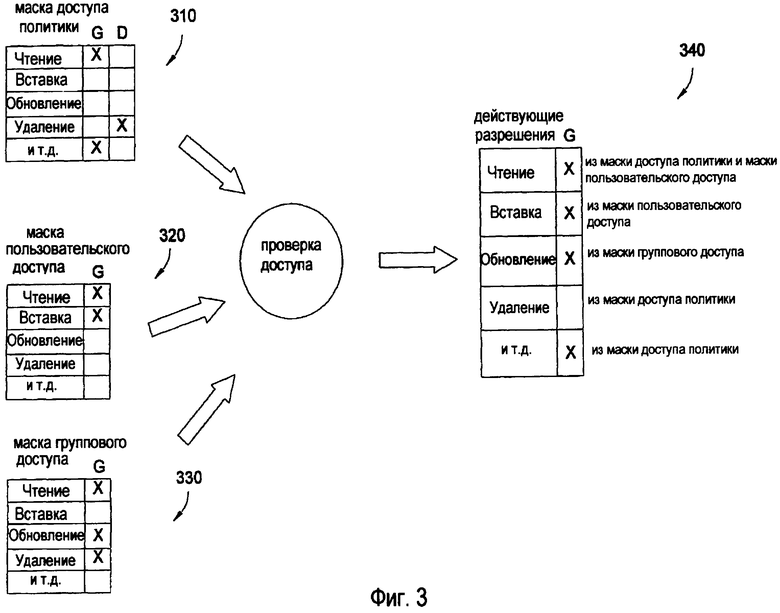

Фиг. 2 иллюстрирует блок-схему способа для управления доступом к одному или более объектам в соответствии с методами, описанными здесь.

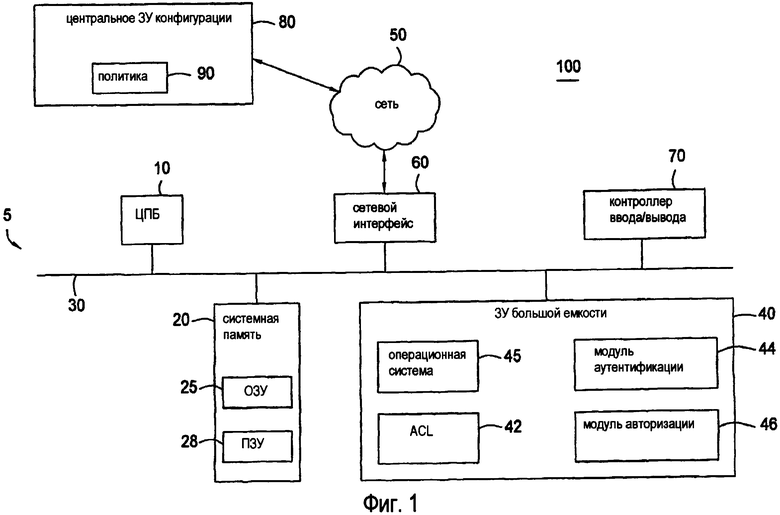

Фиг. 3 иллюстрирует блок-схему того, как различные реализации методов, описанных здесь, могут генерировать эффективный набор разрешений путем слияния маски доступа политики с маской доступа ACL.

Детальное описание

Фиг. 1 иллюстрирует схематичную диаграмму сетевой среды 100, в которой методы, описанные здесь, могут быть внедрены и осуществлены. Сетевая среда 100 может включать в себя обычный настольный или серверный компьютер 5, который включает в себя центральный блок обработки (центральный процессор, CPU) 10, системную память 20 и системную шину 30, которая соединяет системную память 20 с центральным процессором 10. Системная память 20 может включать в себя память произвольного доступа (RAM, ОЗУ) 25 и постоянную память (ROM, ПЗУ) 28. Базовая система ввода/вывода, содержащая основные подпрограммы, которые помогают передавать информацию между компонентами в компьютере, например, во время запуска, могут быть сохранены в ROM 28. Вычислительная система 5 может далее включать запоминающее устройство 40 большой емкости для хранения операционной системы 45, прикладных программ и других программных модулей, которые описаны более детально ниже.

Специалистам в данной области техники должно быть понятно, что различное выполнение технологий, описанных здесь, может быть осуществлено в других конфигурациях компьютерной системы, включая серверы протокола передачи гипертекста (HTTP), переносные устройства, мультипроцессорные устройства, основанную на микропроцессорах или программируемую бытовую электронику, сетевые персональные компьютеры (PC), миникомпьютеры, универсальные компьютеры и т.п. Реализации различных технологий, описанных здесь, могут также быть осуществлены в распределенной вычислительной среде, где задачи выполняются локальными и удаленными устройствами обработки, которые связаны через коммуникационную сеть, например, проводными линиями связи, беспроводными линиями связи или их комбинациями. В распределенной вычислительной среде программные модули могут быть расположены как в локальных, так и в удаленных устройствах памяти.

Запоминающее устройство 40 большой емкости может быть связано с центральным процессором 10 через системную шину 30 и контроллер запоминающего устройства большой емкости (не показан). Запоминающее устройство 40 большой емкости и его ассоциированные машиночитаемые среды (носители) конфигурированы для обеспечения энергонезависимого хранилища для вычислительной системы 5. Хотя описание машиночитаемых носителей, содержащееся здесь, относится к запоминающему устройству большой емкости, такому как жесткий диск или дисковод для компакт-дисков, специалистам в данной области техники должно быть понятно, что машиночитаемые носители могут быть любыми носителями, к которым может получить доступ вычислительная система 5. Например, машиночитаемые носители могут включать в себя компьютерные носители данных и коммуникационные среды. Компьютерные носители данных включают в себя энергозависимые и энергонезависимые, сменные и несменные носители, реализованные любым методом или технологией для хранения информации, такой как считываемые компьютером инструкции, структуры данных, программные модули или другие данные.

Компьютерные носители данных далее включают, без ограничения указанным, RAM (ОЗУ), ROM (ПЗУ), стираемую программируемую постоянную память (EPROM), электрически стираемую программируемую постоянную память (EEPROM), флеш-память или другую твердотельную память, ПЗУ на компакт-дисках (CD-ROM), цифровые универсальные диски (DVD) или другое оптическое запоминающее устройство (ЗУ), магнитные кассеты, магнитную ленту, магнитное дисковое ЗУ или другие магнитные ЗУ или любой другой носитель, который может использоваться, чтобы хранить желательную информацию, и к которому может получить доступ вычислительная система 5.

Как кратко упомянуто выше, запоминающее устройство 40 большой емкости может содержать операционную систему 45, которая является подходящей для управления работой сетевого персонала или серверного компьютера. Операционная система 45 может быть Windows® XP, Mac OS® X, варианты Unix, такие как Linux® и BSD®, и т.п. Запоминающее устройство 40 большой емкости может также содержать один или более списков управления доступом (ACL) 42, которые используются для определения прав, которые могут иметь пользователи по отношению к объектам в запоминающем устройстве 40 большой емкости. Хотя только единственный ACL показан на фиг. 1, понятно, что ACL 42 может представлять несколько ACL, причем каждый ACL предоставляет одно или более пользовательских прав на объект, ассоциированный с этим ACL. Объекты могут обычно упоминаться как элементы или ресурсы. Объект может быть программой, процессом, файлом, событием или чем-нибудь еще, имеющим дескриптор защиты. Каждый ACL может включать структуру данных, обычно таблицу, содержащую записи управления доступом (АСЕ), которые определяют права пользователя или группы на данный объект. Каждый АСЕ содержит идентификатор защиты для пользователя или группы и маску доступа, которая определяет, какие операции для выполнения пользователем или группой разрешены, или в каких отказано. Маска доступа может содержать значение, которое определяет разрешения, которые допущены или отклонены в АСЕ списка ACL.

Как кратко упомянуто выше, запоминающее устройство 40 большой емкости может содержать модули. Программные модули в общем случае включают в себя подпрограммы, программы, компоненты, структуры данных и другие типы структур, которые выполняют специфические задачи или реализуют специфические абстрактные типы данных. Как правило, функциональные возможности модулей программы могут быть объединены или распределены, как желательно в различных реализациях.

В одной реализации запоминающее устройство 40 большой емкости содержит модуль 44 аутентификации и модуль 46 авторизации. Модуль 44 аутентификации конфигурирован для верификации идентичности пользователя. Например, пользователь может быть идентифицирован несколькими идентификаторами защиты (SID), причем каждый SID представляет собой структуру данных переменной длины, которая идентифицирует пользователя или различные группы, участником которых является пользователь. Также модуль 44 аутентификации может получать доступ к базе данных информации аутентификации, имеющей информацию, с которой SID должны сравниваться. База данных информации аутентификации (не показана) может быть сохранена в запоминающем устройстве 40 большой емкости. Различные реализации технологий, описанные здесь, не ограничены использованием SID, то есть идентичность пользователя может быть идентифицирована с использованием других типов идентификаторов, таких как пароли, сертификаты, биометрия и т.п. Процесс аутентификации может быть любым методом аутентификации, включая стандартный метод аутентификации, такой как метод аутентификации Kerebos, в котором Kerebos-клиент пользовательской компьютерной системы предоставляет имя пользователя и пароль на Kerebos-сервер домена администратора. Kerebos-сервер подтверждает имя пользователя и пароль, гарантирует, что пользователь имеет права доступа на основе «разрешено аутентифицировать» к запрошенной компьютерной система, и если так, то предоставляет «мандат» пользователю. Этот мандат используется всякий раз, когда этот пользователь пытается получить доступ к объекту компьютерной системы, по отношению к которой он был аутентифицирован. Если мандат действителен, то доступ к объекту может быть определен и авторизован в соответствии с ACL объекта и политикой системы, которая содержит объект. В противном случае в доступе отказывается. Этот процесс определения и авторизации будет описан более подробно в следующих абзацах. В одной реализации, как только идентичность пользователя аутентифицирована, права пользователя на доступ к объекту могут быть определены модулем 46 авторизации, который будет также описан более подробно ниже.

Модуль 44 аутентификации и/или модуль 46 авторизации могут быть любым типом программируемых кодов, таких как библиотека с динамическими связями (DLL), которая в общем случае определена как модуль исполняемого кода, который может быть загружен по требованию и связан во время исполнения и затем выгружен, когда код больше не нужен, динамические совместно используемые объекты и т.п.

Как проиллюстрировано на фиг. 1, вычислительная система 5 может работать в сетевой среде 100, использующей логические соединения с удаленными компьютерами через сеть 50, такую как Интернет, интранет или экстранет. Вычислительная система 5 может соединиться с сетью 50 через блок 60 сетевого интерфейса, соединенный с системной шиной 30. Понятно, что блок 60 сетевого интерфейса может также использоваться для соединения с другими типами сетей и удаленными компьютерными системами. Вычислительная система 5 может также включать в себя контроллер 70 ввода/вывода для приема и обработки ввода от ряда других устройств, включая клавиатуру, мышь или электронное перо (не показано). Контроллер 70 ввода/вывода может также обеспечить вывод на экран дисплея, на принтер или устройства вывода других типов.

В одной реализации вычислительная система 5 соединена с центральным ЗУ 80 конфигурации, которое содержит политику 90. Политика 90 содержит ряд защит безопасности, которые могут быть применены повсюду в компьютерной системе 5. Также политика 90 может содержать набор записей АСЕ, где каждая АСЕ может содержать идентификатор безопасности для пользователя или группы и маску доступа, которая определяет, какие операции для выполнения пользователем или группой предоставляются или отклоняются. В одной реализации политика может содержать набор масок предоставления доступа и набор масок отказа доступа для предопределенного набора пользователей и/или групп, которые могут иметь доступ к компьютерной системе 5. Предоставление права в политике дает это право пользователю или группе ко всем защищаемым объектам в пределах системы 5 независимо от разрешений, определенных ACL для этого объекта. Точно так же отказ в праве в политике блокирует это право для пользователя или группы по всем защищаемым объектам в пределах системы 5. В то время как реализации различных технологий были описаны в отношении использования масок, понятно, что другие технологии, подобные маскам, могут использоваться в других реализациях, таких как технологии, использующие логические пользовательские роли.

В одной реализации политика может быть применена повсюду по виртуальному серверу, который может быть определен как действительный компьютер, который находится на сервере, например, на сервере протокола передачи гипертекста (HTTP), но представляется пользователю как отдельный сервер. Несколько виртуальных серверов могут находиться на одном компьютере, причем каждый способен исполнять свои собственные программы и каждый с индивидуализированным доступом к устройствам ввода и периферийным устройствам. У каждого действительного сервера могут быть свое собственное доменное имя и IP адрес. Хотя различные реализации описаны здесь в отношении компьютерной системы 5 или виртуального сервера, другие реализации могут быть применены к совокупности сайтов, конкретному сайту, библиотеке в пределах сайта или конкретному элементу или документу. Как таковые, реализации различных технологий, описанных здесь, включая функциональность модуля 46 авторизации, могут быть применены на любом уровне гранулярности в пределах компьютерной системы 5.

Политика 90 может управляться центральным администратором, в то время как ACL 42 может управляться администратором сайта. В одной реализации центральному администратору может быть запрещено обращаться к АCL 42, в то время как администратору сайта запрещено обращаться к политике 90. Таким образом, реализации различных описанных технологий здесь предусматривают способ для центрального администратора, чтобы реализовать единую политику безопасности по всей компьютерной системе 5. Реализации различных технологий, описанных здесь, также предоставляют способ центральному администратору, чтобы делегировать текущее управление безопасностью администраторам сайтов, сохраняя способность контролировать то, кто имеет и кто не имеет доступа к системе 5.

Фиг.2 иллюстрирует блок-схему способа 200 для управления доступом к одному или более объектам в соответствии с различными реализациями технологий, описанных здесь. На этапе 210 модуль 44 аутентификации получает от пользователя запрос на обращение к объекту. По получении запроса аутентифицируется идентичность пользователя (этап 220). Идентичность пользователя может быть аутентифицирована любым типом процесса аутентификации, включая использование паролей, сертификатов, биометрии и т.п. В одной реализации модуль 44 аутентификации просматривает и аутентифицирует все SID, ассоциированные с пользователем (этап 220). Как только SID пользователя аутентифицированы, права пользователя на доступ к объекту могут быть определены посредством модуля 46 авторизации. Права пользователя могут варьироваться в рамках чтения, вставки, обновления, удаления и т.п.

На этапе 230 выполняется определение относительно того, определены ли какие-либо из SID пользователя в политике для компьютерной системы 5, содержащей объект, который запрашивается. В одной реализации выполняется определение относительно того, предоставляет ли политика пользователю права на доступ к компьютерной системе 5. В другой реализации выполняется определение относительно виртуального сервера, содержащего объект. Если политика не существует, то обработка продолжается на этапе 280, на котором выполняется определение относительно того, предоставляет ли АСL для объекта права любому из SID пользователя.

Если политика существует, то обработка продолжается на этапе 240, на котором выполняется определение относительно того, отказывает ли политика любому из SID пользователя в доступе к компьютерной системе 5. Если политика отказывает каким-либо из SID пользователя в доступе к компьютерной системе 5, то пользователю отказывается в доступе к запрошенному объекту (этап 250). Если политика не отказывает никакому из SID пользователя в доступе к компьютерной системе 5, то обработка продолжается на этапе 260, на котором выполняется определение относительно того, предоставляет ли политика любым из SID пользователя права доступа к компьютерной системе 5. Если политика предоставляет любым из SID пользователя права доступа к компьютерной системе 5, то пользователю предоставляется доступ к запрошенному объекту (этап 270).

С другой стороны, если политика не отказывает и не предоставляет ни одному из SID пользователя права на доступ к объекту, то обработка продолжается на этапе 280, на котором выполняется определение относительно того, предоставляет ли АCL для объекта любым из SID пользователя права доступа к объекту. Если ACL предоставляет любому из SID пользователя права на доступ к объекту, то пользователю предоставляется доступ к запрошенному объекту. Однако если никакая АСЕ не существует в ACL ни для одного из SID пользователя, то пользователю отказывается в доступе к запрошенному объекту (этап 290).

Таким образом, если политика отказывает пользователю в правах на доступ к компьютерной системе 5, то пользователю отказывается в правах на доступ к объекту, содержащемуся в компьютерной системе 5, независимо от того, предоставляет ли ACL пользователю права на доступ к объекту или нет. Аналогично, если политика предоставляет пользователю права на доступ к компьютерной системе 5, то пользователю предоставляются права на доступ к объекту, независимо от того, предоставляет ли ACL пользователю права на доступ к объекту или нет. Как альтернатива компьютерной системе 5, различные реализации технологий, описанных здесь, могут также быть применены к виртуальному серверу, содержащему объект.

В одной реализации во время выполнения, маска доступа, определенная политикой, может быть объединена с маской доступа, определенной ACL, чтобы генерировать эффективный набор разрешений для пользователя. Фиг. 3 иллюстрирует блок-схему 300 того, как различные реализации технологий, описанных здесь, могут генерировать эффективный набор разрешений, объединяя маску доступа политики для системы, содержащей объект, с пользовательской маской 320 доступа для этого объекта и маской 330 группового доступа для этого объекта. Следующее описание блок-схемы 300 приведено в отношении способа 200 по фиг.2. Однако должно быть понятно, что операции, проиллюстрированные на блок-схеме 300, не обязательно ограничены выполнением способа 200. Дополнительно должно быть понято, что в то время как блок-схема 300 операций указывает конкретный порядок выполнения операций, операции могли бы быть выполнены в отличающемся порядке в других реализациях.

Маска 310 доступа политики определяет, имеет ли конкретный пользователь или группа определенные права на объект. Такие права включают в себя права «ЧТЕНИЕ», «ВСТАВКА», «ОБНОВЛЕНИЕ», «УДАЛЕНИЕ» и «ETC» («и т.д.»). Право «ЕТС» может представить другие права, такие как «ПРОСМОТР ЭЛЕМЕНТА», «ОТКРЫТИЕ ЭЛЕМЕНТА», «ПРИНЯТИЕ ЭЛЕМЕНТА», «СОЗДАНИЕ СПИСКА», «СОЗДАНИЕ ПОДКАТАЛОГА ВЕБ-УЗЛА», «ПРОСМОТР ХРОНОЛОГИИ ВЕРСИИ», «УДАЛЕНИЕ ВЕРСИИ», «УПРАВЛЕНИЕ РАЗРЕШЕНИЯМИ» и т.п. В одной реализации маска 310 доступа политики определяет набор прав, которые были предоставлены, как обозначено "галочкой" (меткой выбора) под столбцом G, и набор прав, в которых отказано, как обозначено меткой выбора под столбцом D. Как показано на фиг.3, право «ЧТЕНИЕ» обозначено как предоставленное, право «УДАЛЕНИЕ» обозначено как отказанное и право «ЕТС» обозначено как предоставленное. Маска 310 доступа политики не содержит указаний относительно прав «ВСТАВКА» и «ОБНОВЛЕНИЕ».

Маска 320 пользовательского доступа определяет только права, которые предоставлены. Для этого конкретного примера только право «ЧТЕНИЕ» и право «ВСТАВКА» предоставлено, как обозначено метками выбора под столбцом G. Подобно маске 320 пользовательского доступа, маска 330 группового доступа также определяет только те права, которые предоставлены. Для этого конкретного примера только право «ЧТЕНИЕ», право «ОБНОВЛЕНИЕ» и право «УДАЛЕНИЕ» были предоставлены, как обозначено метками выбора под столбцом G.

Во время исполнения осуществляется слияние маски 310 доступа политики с маской 320 пользовательского доступа и маской 330 группового доступа, чтобы генерировать эффективный набор разрешений 340 для пользователя. После операции слияния эффективный набор разрешений 340 указывает, что предоставлено право «ЧТЕНИЕ», как определено маской 310 доступа политики и маской 320 пользовательского доступа. Право «ВСТАВКА» также предоставлено, как определено пользовательской маской 320 доступа. Право «ОБНОВЛЕНИЕ» также предоставлено, как определено маской 330 группового доступа. Право «УДАЛЕНИЕ», однако, отклонено, как определено маской 310 доступа политики 310, даже при том, что оно предоставлено маской 330 группового доступа. Аналогично право «ЕТС» предоставлено, как определено маской 310 доступа политики, даже при том, что ни пользовательская маска 320 доступа, ни маска 330 группового доступа не предоставили доступа к праву «ЕТС».

Хотя заявленное изобретение было описано в терминах, специфических для структурных признаков и/или методологических действий, понятно, что заявленное изобретение, определенное в приложенной формуле изобретения, не ограничивается обязательным образом конкретными признаками или действиями, описанными выше. Скорее конкретные признаки и действия, описанные выше, раскрыты в качестве примерных форм реализации пунктов формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБЫ ОБЕСПЕЧЕНИЯ УЛУЧШЕННОЙ МОДЕЛИ БЕЗОПАСНОСТИ | 2004 |

|

RU2564850C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2003 |

|

RU2337399C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2390838C2 |

| МЕХАНИЗМЫ ОБНАРУЖИВАЕМОСТИ И ПЕРЕЧИСЛЕНИЯ В ИЕРАРХИЧЕСКИ ЗАЩИЩЕННОЙ СИСТЕМЕ ХРАНЕНИЯ ДАННЫХ | 2006 |

|

RU2408070C2 |

| СПОСОБ И СИСТЕМА ПРЕДОТВРАЩЕНИЯ ПОЛУЧЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ОБЪЕКТАМ КОРПОРАТИВНОЙ СЕТИ | 2022 |

|

RU2799117C1 |

| СПОСОБ И СИСТЕМА ДЛЯ ОТОБРАЖЕНИЯ И УПРАВЛЕНИЯ ИНФОРМАЦИЕЙ, ОТНОСЯЩЕЙСЯ К БЕЗОПАСНОСТИ | 2005 |

|

RU2385490C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ СОЗДАНИЯ И МОДИФИКАЦИИ СПИСКОВ УПРАВЛЕНИЯ ДОСТУПОМ | 2015 |

|

RU2679179C1 |

| Система и способ автоматического развертывания системы шифрования для пользователей, ранее работавших на ПК | 2013 |

|

RU2618684C2 |

| СИСТЕМЫ И СПОСОБЫ АНАЛИЗА СЕТИ И ОБЕСПЕЧЕНИЯ ОТЧЕТОВ | 2015 |

|

RU2677378C2 |

| ДОСТУП К ДАННЫМ ДО ВХОДА В СИСТЕМУ | 2004 |

|

RU2392661C2 |

Изобретение относится к технологиям, способам, системам и устройствам для управления пользовательским запросом. Техническим результатом является упрощение доступа пользователя к данным с различной степенью доступа. При этом может быть выполнено определение относительно того, отказывают ли пользователю или предоставляют доступ к объекту, основываясь на политике доступа. Если пользователю не отказывают и не предоставляют доступ к объекту согласно политике, то выполняется определение относительно того, предоставляется ли пользователю доступ к объекту посредством списка управления доступом для объекта. Затем принимается решение относительно того, есть ли у пользователя доступ к объекту, как определено вышеуказанными этапами. 3 н. и 8 з.п.ф-лы, 3 ил.

1. Способ для управления запросом от пользователя на доступ к объекту, содержащий:

аутентификацию идентичности пользователя;

если идентичность пользователя аутентифицирована:

определение, существует ли политика для одного или более идентификаторов защиты, ассоциированных с пользователем, причем пользователю запрещено осуществлять доступ к политике;

если политика существует и политика отказывает в доступе к объекту, то отказ в доступе к объекту независимо от списка управления доступом для объекта;

если политика существует и политика предоставляет доступ к объекту, то предоставление доступа к объекту независимо от списка управления доступом для объекта;

если политика не существует, то определение, предоставлен ли пользователю доступ к объекту посредством списка управления доступом (ACL) для объекта, причем список управления доступом управляется администратором сайта; и

если идентичность пользователя не аутентифицирована, то отказ в доступе к объекту, причем центральному администратору запрещен доступ к списку управления доступом, и администратору сайта запрещен доступ к политике.

2. Способ по п.1, дополнительно содержащий определение, отказано ли пользователю в доступе или предоставлен ли пользователю доступ к серверу, который содержит объект.

3. Способ по п.2, в котором сервер представляет собой, по меньшей мере, одно из виртуального сервера и сервера протокола передачи гипертекста (HTTP).

4. Машиночитаемый носитель, содержащий сохраненные на нем исполняемые компьютером инструкции, которые, при исполнении компьютером, заставляют компьютер выполнять:

аутентификацию идентичности пользователя;

если идентичность пользователя аутентифицирована:

определение, существует ли политика для одного или более идентификаторов защиты, ассоциированных с пользователем, причем пользователю запрещено осуществлять доступ к политике;

если политика существует и политика отказывает в доступе к объекту, то отказ в доступе к объекту независимо от списка управления доступом для объекта;

если политика существует и политика предоставляет доступ к объекту, то предоставление доступа к объекту независимо от списка управления доступом для объекта;

если политика не существует, то определение, предоставлен ли пользователю доступ к объекту посредством списка управления доступом (ACL) для объекта, причем список управления доступом управляется администратором сайта; и

если идентичность пользователя не аутентифицирована, то отказ в доступе к объекту, причем центральному администратору запрещен доступ к списку управления доступом, и администратору сайта запрещен доступ к политике.

5. Машиночитаемый носитель по п.4, причем сервер представляет собой виртуальный сервер.

6. Машиночитаемый носитель по п.4, причем сервер представляет собой сервер протокола передачи гипертекста (HTTP).

7. Память для хранения данных для доступа прикладной программой, исполняемой на процессоре, причем память содержит структуру данных, сохраненную в памяти, при этом структура данных содержит политику для доступа к виртуальному серверу, причем политика определяет одно или более разрешений для, по меньшей мере, одного из предоставления доступа или отказа в доступе к объекту, содержащемуся на виртуальном сервере, для аутентифицированного пользователя, независимо от списка управления доступом для объекта, причем центральному администратору запрещен доступ к списку управления доступом, и администратору сайта запрещен доступ к политике.

8. Память по п.7, причем виртуальный сервер находится на сервере протокола передачи гипертекста (HTTP).

9. Память по п.7, причем политика содержит маску доступа, которая содержит набор масок предоставления доступа для определения предварительно заданного набора пользователей, которым предоставлен доступ к виртуальному серверу.

10. Память по п.7, в которой политика содержит маску доступа, которая содержит набор масок отказа в доступе для определения предварительно заданного набора пользователей, которым отказано в доступе к виртуальному серверу.

11. Память по п.7, в которой список управления доступом содержит набор масок предоставления доступа для определения предварительно заданного набора пользователей, которым предоставлен доступ к объекту.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| СПОСОБ ПРОВЕРКИ РАЗРЕШЕНИЯ И СХЕМА ДЛЯ ОСУЩЕСТВЛЕНИЯ ЭТОГО СПОСОБА | 1998 |

|

RU2220447C2 |

| СИСТЕМА ИДЕНТИФИКАЦИИ ДЛЯ УДОСТОВЕРЕНИЯ ПОДЛИННОСТИ ЭЛЕКТРОННЫХ СДЕЛОК И ЭЛЕКТРОННЫХ ПЕРЕДАЧ БЕЗ ИСПОЛЬЗОВАНИЯ ИДЕНТИФИКАЦИОННЫХ КАРТОЧЕК | 1996 |

|

RU2263348C2 |

| US 5335346 A, 02.08.1994 | |||

| СИСТЕМА УПРАВЛЕНИЯ БЕЗОПАСНЫМ ДОСТУПОМ | 1993 |

|

RU2121162C1 |

Авторы

Даты

2011-09-27—Публикация

2007-01-04—Подача