ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к области информационной технологии. Более конкретно, изобретение относится к способу предоставления возможности классификации данных и обеспечения выполнения возможностей управления правами доступа к информации (IRM) в программных приложениях, выполняемых компьютерной сетью в корпоративном окружении.

УРОВЕНЬ ТЕХНИКИ

Управление правами доступа к информации (IRM) используется во многих организациях для защиты секретной корпоративной информации (такой как финансовые данные, интеллектуальная собственность и управляющие сообщения) от несанкционированного доступа и использования. IRM, главным образом, включает в себя обеспечение выполнения прав доступа и использования, чтобы определять, какой пользователь cможет выполнять действия над данными, такие как операции копирования, перетаскивания/оставления, печати, печати экрана, сохранения в качестве, сохранения и просмотра. Чтобы иметь возможность IRM, каждое приложение, которое использует зашифрованные данные, должно иметь возможность приема ключа расшифровки, расшифровки данных и представления расшифрованных данных для разрешения доступа пользователю. С этой целью все возможности прав использования должны быть интегрированы в приложение, включая шифрование /расшифровку и обмен данными с управлением ключами, так что анализируется набор разрешений каждого элемента данных, чтобы разрешить или запретить функциональные возможности в приложении и обеспечить выполнение прав использования. Это приводит к ситуации, когда реализация IRM сильно зависит от типа приложения и, поэтому, меняется от приложения к приложению.

Одним из существующих решений для осуществления IRM в приложении является использование набора средств разработки программного обеспечения IRM (SDK - который представляет собой инструментальное средство разработки программного обеспечения, которое позволяет создавать приложения для некоторой платформы разработки программного обеспечения), который обычно предоставляется поставщиком IRM. Таким образом, код для IRM разрабатывается как часть внутреннего кода приложения. Однако эта ситуация является обременительной и дорогостоящей, так как она требует исправлений внутреннего кода каждого приложения, особенно на предприятиях, которые используют многочисленные приложения от многочисленных поставщиков программного обеспечения, большая часть готовых к использованию коммерческих приложений. В этом случае это решение требует кооперации этих многочисленных разных поставщиков приложений. Также, иногда взаимоотношения между поставщиками приложений и поставщиками IRM делает невозможным реализацию IRM поставщиками 3-ей стороны. Кроме того, не все поставщики IRM обеспечивают используемый SDK, используемый во всех технологиях разработки, и не все поставщики приложений интегрируют такой SDK, тогда как модификации 3-ей стороны их исходного или двоичного кода запрещены лицензированием поставщика приложения.

Подобная проблема возникает тогда, когда требуется отобразить, добавить и модифицировать классификацию элементов данных пользователем при помощи приложения, которое предоставляет данные. Иногда классификация данных является обязательной по причинам обеспечения безопасности. Например, если данные содержат секретное содержимое (например, номера кредитных карт), они должны классифицироваться.

Одной из главных трудностей является тот факт, что каждое приложение имеет разный пользовательский интерфейс (UI), разную компоновку UI и разные технологии, что накладывает проблемы удобства и простоты использования. Одной из проблем является то, что желательно каждому пользователю приложения предоставлять единообразное ощущение удобства и простоты использования, даже если компоновка UI отличается от приложения к приложению. Одним из обычных решений проблемы единообразия является использование SDK для реализации возможностей классификации, например, используя панель инструментов. Однако это требует модифицирования компоновки UI в каждом приложении для получения такого единообразия. Другим решением является использование расширения (части программного обеспечения, которая усовершенствует другое программное приложение), но это также требует интегрирования разных расширений в каждое приложение.

Другим путем интегрирования возможности классификации является использование обобщенного расположения, такого как строка заголовка (графический элемент управления, который является частью оконного аксессуара - обычно расположенный вверху окна в виде горизонтальной строки). Однако имеются некоторые приложения без строки заголовка и, в любом случае, использование строки заголовка в середине для получения возможности классификации прерывает естественный рабочий процесс пользователя (т.е. естественную последовательность, которую пользователь выполняет, когда он использует почти любое приложение). Например, чтобы сохранить созданный элемент данных, пользователю необходимо использовать строку заголовка. Подобное прерывание появляется при использовании всплывающих меню (которые являются внешними для приложения) для предоставления возможности классификации. Также является возможным использование правого щелчка в проводнике файлов (таком как Windows Explorer) для предложения возможности классификации, но это также прерывает естественный рабочий процесс пользователя, так как пользователь должен закрыть приложение и использовать другое инструментальное средство.

Задачей настоящего изобретения является обеспечение способа предоставления возможности классификации данных и обеспечения выполнения возможности управления правами доступа к информации (IRM) в программных приложениях, который не прерывает естественный рабочий процесс пользователя.

Другой задачей настоящего изобретения является обеспечение способа предоставления возможности классификации данных и обеспечения возможностей управления правами доступа к информации (IRM) в программных приложениях, который является обобщенным для всех приложений.

Другой задачей настоящего изобретения является обеспечение способа предоставления возможности классификации данных и обеспечения возможности управления правами доступа к информации (IRM) в программных приложениях, который не требует интеграции с конкретным приложением и не требует никакого усилия на разработку, адаптированного к целевому приложению.

Другой задачей настоящего изобретения является обеспечение способа разрешения предоставления пользователю возможности классификации и IRM в его платформе без требования обновления или модификации его существующих приложений (двоичного кода).

Другие задачи и преимущества изобретения станут очевидны из последующего описания.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Настоящее изобретение относится к способу предоставления возможности классификации данных и/или обеспечения выполнения возможностей управления правами доступа к информации (IRM) и/или шифрования в программном приложении. Согласно предложенному способу, агент устанавливается на каждом терминальном устройстве, которое выполняет приложение, и центральный модуль управления, который включает в себя политику IRM, шифрования и классификации, подлежащую выполнению, выполняет связь с агентами, которые установлены на каждом терминальном устройстве. Центральный модуль управления распределяет соответствующую политику IRM и/или классификации каждому агенту и применяет политику к любому приложению, которое выполняется на терминальном устройстве.

Агент может использоваться для того, чтобы обеспечивать выполнение прав использования на терминальном устройстве, которое выполняет приложение, посредством:

a) при приеме элемента данных или файла приложением, использования агента для идентификации приложения и извлечения информации об исходных правах IRM файла;

b) введения агентом специальной кодовой единицы времени выполнения, которая не прерывает естественную работу приложения, во внутренний код приложения для перехвата вызовов для операций в интерфейсе прикладного программирования (API) приложения или в API операционной системы, касательно действий, которые указывают операции, которые пользователь может выполнять при доступе к файлу;

c) перед выполнением требуемой операции, усовершенствования выполняемого процесса для связи с агентом для приема разрешений для элемента данных, к которому выполняется доступ, в отношении выполняющего доступ пользователя; и

d) предоставления возможности выполнения только тех операций, которые соответствуют разрешениям IRM представляемого содержимого.

Всякий раз, когда приложение открывает параллельно несколько файлов в отдельных окнах, агенту разрешается выполнение сопоставления между окном и его соответствующим файлом и IRM, чтобы определить, как его представлять, в то же время вычисляя права в соответствии с особенностью окна (которая может включать в себя название окна или содержимое окна).

Агент может быть выполнен с возможностью обеспечения выполнения классификации данных на терминальном устройстве, которое выполняет приложение, при идентификации, что пользователь запустил операцию «Сохранить» или «Сохранить как», щелчком на кнопке «Сохранить как» или используя клавиатурное сокращение, позволяющее агенту вступить на уровень операционной системы для отображения модифицированного окна «Сохранить» (которое может быть создано, например, используя элемент управления созданием подкласса) с классификацией и относящимся к IRM содержимым.

Классификация может выполняться автоматически в соответствии с предварительно заданной корпоративной политикой или определяться пользователем, который создает, редактирует или использует данные.

Модифицированное окно может быть выполнено с возможностью предоставления рекомендаций пользователю, касающихся требуемой классификации данных.

Классификация файла может наследоваться всякий раз при сохранении файла с изменением или без изменения формата или имени файла.

Модифицированное окно может создаваться добавлением бокового поля со всеми дополнительными признаками классификации к стандартному окну или добавлением кнопки «Следующее», которая превосходит по значению кнопку «Сохранить», и приглашает пользователя определить соответствующую классификацию.

После приема неубедительного результата сопоставления, IRM может применяться на самом высоком уровне для всех файлов, которые открыты приложением. Права IRM могут применяться с использованием стандартных функциональных возможностей уровня операционной системы захвата и переопределения и API (такого как стандартный Windows API, запускаемый кнопкой уровня приложения, или стандартный API буфера обмена).

Дополнение может сохраняться постоянным в элементах данных, и дополнения могут наследоваться в копированные или отредактированные версии дополненных элементов данных посредством:

a) переопределения стандартного диалога, предоставляемого операционной системой; и

b) использования модуля ядра для сохранения работы приложения с недополненной версией файла.

Модуль уровня ядра Windows может использоваться для идентификации преобразования дополненного файла посредством подобия содержимого и замены файла версией, включающей в себя дополнения оригинала, или добавления дополнений к целевому файлу.

Настоящее изобретение также относится к реализованной на компьютере системе с классификацией данных и/или обеспечением выполнения возможностей управления правами доступа к информации (IRM) и/или шифрования в программном приложении, которая содержит:

a) множество терминальных устройств, которые выполняют приложение, на которых устанавливается агент;

b) компьютер, выполняющий центральный модуль управления, который включает в себя политику IRM, шифрования и классификации, подлежащую выполнению, и выполняет связь с агентами, которые установлены на каждом терминальном устройстве, причем центральный модуль управления выполнен с возможностью:

b.1) распределения соответствующей политики IRM и/или классификации каждому агенту; и

b.2) применения политики к любому приложению, которое выполняется на терминальном устройстве.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

На чертежах:

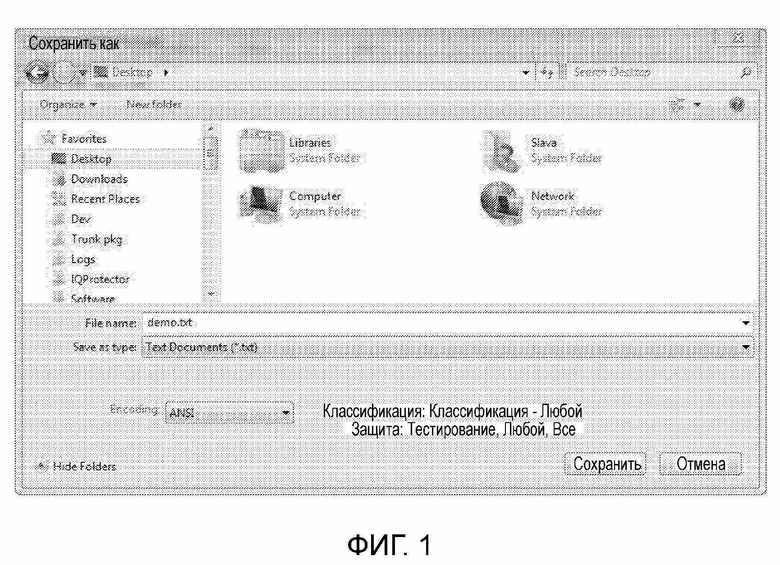

фиг.1 изображает пример интерфейса «Сохранить» с модифицированным окном «Сохранить» с относящимися к классификации кнопками.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Способ предоставления возможности классификации данных и обеспечения выполнения возможностей управления правами доступа к информации (IRM) в программных приложениях включает в себя две части. Первая часть представляет собой дополнение элемента данных дополнительными признаками. Такие признаки могут включать в себя шифрование исходного содержимого, добавление политик IRM, добавление классификаций и любое другое функциональное усовершенствование. Таким образом создается усовершенствованная копия файла, которая содержит дополнительные признаки в своих данных. Во второй части, в случае, если эти дополнения не поддерживаются использующим приложением (подобно тому, когда приложение не имеет поддержки шифрования или схем IRM, используемых для дополнения файла). Так как дополнения должны быть скрыты от приложения, настоящее изобретение предлагает способ предоставления возможности того, что эти дополнения все же являются активными и сохраняются при операциях приложения.

US 2010/0146600 описывает систему и способ автоматической защиты данных в компьютерной сети организации, согласно которым определяются многочисленные профили информации для классификации элемента данных, а также правила для защиты элемента данных, принадлежащего конкретному профилю информации. Элементы данных классифицируются в соответствии с определенными профилями информации, и способ защиты применяется к элементам данных в ответ на их классификацию и определенный набор правил политики. Классификация элемента данных может автоматически обновляться в ответ на изменение содержимого или расположения элемента данных, и примененный способ защиты автоматически предварительно сохраняется и адаптируется в течение жизненного цикла элемента данных, в ответ на изменение классификации или расположения элемента данных, согласно определенным правилам. Поэтому, способ, предлагаемый настоящим изобретением, может использоваться для расширения способа защиты данных по US 2010/0146600, чтобы интегрировать и реализовывать политики IRM в дополнительном наборе приложений, форматах элементов данных и преобразованиях элементов данных.

Способ, предлагаемый настоящим изобретением, предлагает дополнение приложений встраиванием возможностей в приложение, так что бы приложение могло выполнять доступ, редактировать, создавать и действовать согласно такому дополненному файлу. Примером является представление зашифрованного элемента данных программным обеспечением 3-ей стороны без учета IRM, в то же время применяя право использования IRM к этому программному обеспечению 3-ей стороны. Кроме того, пользовательский интерфейс приложения дополняется так, чтобы редактировать и добавлять дополнения к содержимому. Это все выполняется без модифицирования внутреннего кода приложения. Таким образом пользователю предоставляется возможность просматривать, определять или модифицировать классификацию данных и обеспечения выполнение прав использования данных, не требуя сотрудничество поставщиков. Вместо этого, такие признаки добавляются в приложение во время его выполнения, и двоичный код приложения сохраняется в том виде, в каком он был первоначально создан.

Используемая архитектура включает в себя центральный модуль управления, который включает в себя политики IRM и классификации и выполняет связь с агентами, которые установлены на каждом терминальном устройстве. Центральный модуль управления распределяет соответствующие политики IRM или классификации каждому агенту, который, в свою очередь, применяет политику к любому определенному приложению, которое выполняется на терминальном устройстве.

Предоставление возможности выполнения возможностей IRM в выполняющихся приложениях

Предполагаемое дополнение изобретения представляет собой добавление возможностей IRM любому формату и приложению. Обеспечение выполнения IRM (или прав использования) на терминальном устройстве выполняется агентом, реализующим изобретение. После приема элемента данных, такого как файл (который защищен посредством IRM), приложением, агент идентифицирует приложение (например, согласно процессу, который создается выполняющимся приложением, или согласно его цифровой подписи) и извлекает информацию о первоначальном шифровании файла. Специальная кодовая единица времени выполнения (которая не прерывает естественную работу приложения) вводится агентом во внутренний код приложения, чтобы выполнить захват для перехвата вызовов стандартных операций в API приложения и в операционной системе, таких как действия буфера обмена (чтобы идентифицировать попытки копирования), действия спулинга печати (чтобы идентифицировать попытки печати) и другие предварительно заданные действия, которые указывают на операции, которые пользователь может выполнять при обращении к файлу. Перед выполнением требуемой операции выполняющийся процесс выполняет связь с агентом для получения разрешений для элемента данных, к которому выполняется доступ, в отношении выполняющего доступ пользователя, и разрешает только те операции, которые согласуются с разрешениями IRM представляемого содержимого. Разрешения и политика IRM встраиваются в файл, который защищается посредством IRM. Например, возможно, что пользователь «A», который выполняет доступ к файлу, сможет просматривать его на своем терминальном устройстве, но ему не будет разрешена печать его содержимого, тогда как другому пользователю «B», который выполняет доступ к этому же файлу посредством своего терминального устройства, сможет просматривать и печатать содержимое.

Некоторые приложения (такие как Adobe Acrobat Reader) могут одновременно представлять несколько документов в одном процессе, в то же время представляя каждый документ в отдельном окне. В этом случае, агент будет выполнять сопоставление между файлами, к которым производится доступ, и его соответствующей политикой IRM и конкретным окном, показывающим документ, чтобы определить, как применить права использования на это окно. Оно учитывает свойства окна, такие как название, содержимое, родительские и дочерние окна, время создания и т.п. В случае, если агент не может положительно сопоставить окно документа с отдельным элементом данных, IRM с наивысшим уровнем будет использоваться для окна из всех документов, идентифицированных в качестве возможных совпадений для содержимого окна.

Например, при доступе к текстовому файлу (который был модифицирован шифрованием, назначением прав IRM или применением других дополнений, внешних для содержимого файла) приложением редактирования текста Microsoft Notepad, агент на терминальном устройстве идентифицирует файл как содержащий такие дополнения. Это может выполняться фильтрующим драйвером файловой системы, который является частью агента. Если доступ к файлу выполняется приложением, которое должно иметь доступ открытого текста к файлу (т.е. «Доверенный»), он затем останавливает операцию открытия приложений (IRM_MJ_Create в Windows) и подает ссылку на файл агенту. Агент затем очищает файл от дополнений, которые не поддерживаются приложением, и, в случае шифрования, агент использует идентификацию пользователя для выбора соответствующего ключа, чтобы разрешить декодирование файла. Очищенная копия сохраняется безопасным образом, так что только заданный процесс может выполнять доступ к ней. Когда эта операция выполнена, драйвер повторно выполняет синтаксический анализ вызова операционной системы (OS), сделанный Notepad для открытия файла, скрытно перенаправляя вызов на расшифрованную копию. Таким образом приложение фактически обращается к очищенному файлу и может использовать его содержимое. Если этот пользователь имеет разрешения, которые разрешают ему только просматривать данные, но блокирует печать или копирование, например, Notepad все же может представлять содержимое из декодированной защищенной копии, поэтому, пользователь может просматривать содержимое. Однако код, введенный в Notepad, не будет разрешать ему печатать файл или копировать содержимое. Если этот пользователь не имеет разрешений, которые предоставляют любой уровень доступа к данным, Notepad не будет разрешено отображать содержимое (так как агент не будет декодировать его для него), даже если пользовать выполнит двойной щелчок на нем. Способы перехвата элемента данных могут меняться. Он может поддерживать доступ к файлу из других сред, таких как веб-браузер или другие запоминающие и сетевые среды.

Чтобы не быть зависимым от приложения и не прерывать естественный рабочий процесс пользователя, способ, предложенный настоящим изобретением, использует стандартные функциональные возможности уровня операционной системы захвата и переопределения и API (а не на уровне приложения). Например, единый API печати обеспечивается операционной системой Windows. Вызов этого API может переопределяться кодом, введенным агентом в приложение 3-ей стороны, чтобы применить права IRM и предотвратить несанкционированную печать содержимого из этого приложения. Другим примером является стандартное окно «Сохранить как», которое обеспечивается операционной системой Windows посредством стандартного Windows API, обычно запускаемого кнопками «Сохранить»/«Сохранить как» уровня приложения. Этот API может переопределяться, чтобы предоставить пользовательский интерфейс при сохранении, в дополнение к отслеживанию преобразования формата или расположения содержимого. Посредством отслеживания такого преобразования дополнение файла может быть предварительно сохранено при операциях «Сохранить как».

Другим примером является стандартный API буфера обмена, подобный обеспечиваемому Windows, который может переопределяться для обеспечения выполнения права IRM, запрещающего копирование содержимого из защищенного документа посредством системных служб, таких как буфер обмена и операции перетаскивания и оставления.

Когда приложение открывает защищенный посредством IRM файл, извлекаются права использования файла. Когда происходит действие, которое охватывается правом IRM, инспектируются подробности события, такие как приложение, в котором произошло событие, название окна Windows или предшествующего окна, в котором произошло событие, идентификатор (ID) процесса, включая ID родительского и дочернего процесса, которое запустило или относится к событию. Эти подробности используются для установления исходного файла, который содержит данные, которые требует событие. Затем права, ассоциированные с файлом, оцениваются для проверки, должно ли быть разрешено или блокировано событие.

В дополнение к обеспечению выполнения прав IRM, изобретение обеспечивает способы сохранения постоянным дополнения в элементах данных и наследования дополнения в копированные или отредактированные версии дополненных элементов данных, включая «логические копии», содержащие такие же данные, но отличающиеся в их двоичном формате. Это становится возможным, например, переопределением стандартного диалога «Сохранить как», обеспечиваемого операционной системой. Посредством этого система может идентифицировать, куда и в каком формате сохраняется копия элемента данных, и копировать дополнения из исходного файла в его копию. Такое наследование дополнений может выполняться без прерывания нормального процесса пользователя, в то время как модуль ядра может использоваться для сохранения приложения всегда работающим с версией файла без дополнений.

Кроме того, это может объединяться с модулем уровня ядра Windows, идентифицирующим преобразование дополненного файла по подобию содержимого и или заменяющим файл версией, включающей в себя дополнения исходного, или добавляющим дополнения к целевому объекту операции «Сохранить как».

Пример оценки прав

Предположим, что имеется приложение 3-ей стороны, которое открывает файл с содержимым, для которого было добавлено дополнение IRM, предотвращающее копирование конечным пользователем содержимого из этого файла. В этом случае, когда приложение пытается выполнить операцию копирования, или в качестве ответа на ввод пользователя или программным путем, вызываются стандартные API операционной системы для сохранения содержимого в «буфере обмена», предусмотренном операционной системой. Такие вызовы API перехватываются модулем кода времени выполнения, вводимым изобретением в приложение 3-ей стороны. Затем принимается решение, разрешить ли это действие или блокировать его, это все зависит от права первоисточника.

Чтобы принять это решение, используется информация о процессах приложения, а также данные окна приложения и/или название окон. Они используются для установления исходного файла, из которого копируются данные, и для оценки, разрешено ли право «копирования» для этого пользователя политикой прав IRM, дополняющей файл. Например, в приложении редактирования текста Microsoft Notepad название окна содержит имя файла, представляемого Notepad. Название окна, в комбинации с отслеживанием файлов, к которым осуществляет доступ Notepad, позволяет изобретателям определить, какой файл в настоящий момент представляет Notepad. Если файл установлен, его дополнения, такие как права IRM, могут применяться к выполняющемуся экземпляру Notepad. Посредством этого может обеспечиваться выполнение операций приложения, управляемых правами IRM и выполняемых Notepad, таких как «Печатать», «Перетащить», «Печатать экрана», «Сохранить как» и «Сохранить», согласно дополнениям, находящимся в файлах данных, используемых Notepad.

В некоторых случаях имеется только частичная информация о расположении исходного файла из события, такая как имя файла, но не полный путь к файлу. Если, кроме того, приложение открывает несколько файлов, которые имеют одинаковое имя файла, но разные права, несколько возможных файлов могут быть кандидатами на считывание из них дополнений. Это может происходить, например, при обеспечении выполнения прав IRM на приложении Adobe Reader. Adobe Reader представляет название документа в названии своего окна. Хотя это может позволить изобретателям установить файл, представляемый Adobe Reader, из набора файлов, к которым выполняет доступ Adobe Reader, посредством интерпретирования их соответствующих названий, может быть более одного совпадающего файла-кандидата. В этом случае права всех возможных файлов-кандидатов оцениваются и используется наиболее ограниченный набор прав.

Предоставление возможностей классификации

Аналогично, могут быть предоставлены возможности классификации, и они могут быть использованы для обеспечения выполнения IRM (или прав использования) на терминальном устройстве агентом, или, альтернативно, они работают исключительно без дополнительного обеспечения выполнения IRM. Способ предоставление возможности классификации представляет собой то, что, посредством идентификации (кодом захвата, вводимым агентом для переопределения стандартного API сохранения операционной системы), что приложение показывает интерфейс сохранения, агент будет отображать модифицированное окно «Сохранить» с относящимися к классификации кнопками, как показано на фиг.1.

Пример реализации обеспечивается введением кодовой единицы (динамически подключаемой библиотеки (DLL) и/или потока) в пространство памяти приложения. Это позволяет получить доступ в адресное пространство приложения. В случае, если специальный код вводится в приложение, возможно продолжение переопределением любой динамически подключаемой функции (например, функции Windows API) другими функциями. Это дает возможность заменить или модифицировать поведение приложения и вставить специальный код в дополнение к самому приложению или вместо него. Например, захват Windows API может использоваться для перехвата создания экземпляров предоставляемого Windows стандартного диалогового окна «Сохранить как».

Как правило, стандартные окна, предоставляемые операционной системой, имеют стандартные API, чтобы разрешать добавление элементов (новых UI) в окно. Это имеет место, например, в стандартном диалоговым окне «Сохранить как» Windows. В случае, когда такой интерфейс (для определения элемента управления, который не предусмотрен), или когда он слишком ограничен для требуемого использования, создание оконного подкласса может использоваться для изменения или добавления признаков к окну созданного подкласса. Таким образом возможно обеспечение выполнения вызова выполняющимся приложением подстановочного окна, форма которого может быть изменена, чтобы включать в себя все новые признаки классификации.

Классификация может быть автоматической (предварительно заданной в соответствии с корпоративной политикой), используя анализ содержимого, анализ контекста (такой как идентификация пользователя, исходный код приложения, метаданные, IP (протокол Интернета) или любые другие метаданные, которые могут анализироваться из события доступа к данным или из окружения компьютера), или определяться пользователем, который, во многих случаях, редактирует или использует данные. Система также может использовать модифицированное окно для предоставления рекомендаций пользователю, касающихся требуемой классификации (таких как «конфиденциально», «внутреннее», «данные трудовых ресурсов», «секретно» или «совершенно секретно»).

При завершении создания содержимого пользователь обычно сохраняет его нажатием на кнопку «Сохранить». В этом случае модифицированное окно будет отображать автоматическую классификацию пользователю или приглашать его определить или выбрать классификацию из списка. Если классификация не была установлена автоматически и требуется организационная политика, пользователю может быть запрещено сохранение элемента данных до выбора соответствующей классификации. Таким образом приложения могут дополняться возможностью классификации данных, редактирования классификации данных и представления ее конечным пользователям полностью внутренним способом.

Другим путем модификации окна приложения является добавление к нему бокового поля, которое будет располагаться и настраиваться так же, как естественное графическое расширение окна. В этом случае все дополнительные признаки классификации будут отображаться в боковом поле без модификации элементов исходного UI.

Другим путем добавления возможности классификации в окно приложения является замена кнопки «Сохранить» кнопкой «Следующее», которое приглашает пользователя к определению соответствующей классификации. В этом случае, кнопка «Сохранить» будет отображаться только впоследствии, чтобы разрешить пользователю полностью сохранить файл.

Постоянство дополнений файла

Работая с дополненным элементом данных, элемент может модифицироваться (сохраняться) использующим приложением. Согласно изобретению, важно сохранить все дополнения, включая уровень шифрования и права использования (полученные из разрешений IRM), классификацию файла (или другого элемента данных) или другие метаданные, всякий раз, когда сохраняется файл, используя операцию «Сохранить». Это необходимо, так как некоторые или все из дополнений элемента данных были удалены перед предоставлением приложению доступа к элементу данных и могут быть потеряны при сохранении. Это может выполняться идентификацией, например, пути, по которому сохраняется файл, и повторным применением дополнений.

Также в некоторых случаях элемент данных может сохраняться приложением под разными именами, в разных расположениях и/или в разных форматах файла. Это обычно выполняется посредством использования интерфейса «Сохранить как». Когда происходит такая операция, требуется сохранить дополнения исходного файла. Идентификация таких преобразованных экземпляров элемента данных является трудной, так как элемент данных может изменить свой формат или внутреннее представление при выполнении преобразования («Сохранить как»), и, поэтому, он не может быть просто идентифицирован по своему двоичному содержимому или по своему расположению (пути).

Возможная реализация такого процесса наследования использует интеграцию с общим диалоговым окном «Сохранить как» операционной системы, чтобы идентифицировать операцию «Сохранить как» элемента данных в новое имя, расположение и/или формат.

Примером процесса является то, что когда пользователь сначала открывает посредством Adobe Reader классифицированный и защищенный посредством IRM файл PDF (формат переносимого документа) и затем выполняет операцию «Сохранить как» для сохранения файла в виде файла с открытым текстом, под другим именем и в другом расположении, отличающимся от исходного файла. Интегрирование в диалог «Сохранить как» позволяет идентифицировать такую операцию «Сохранить как» и применить классификацию и данные IRM в файле с открытым текстом операции «Сохранить как».

Хотя некоторые варианты осуществления изобретения были описаны посредством иллюстрации, очевидно, что изобретение может быть осуществлено со многими модификациями, вариантами и адаптациями и с использованием многочисленных эквивалентов или альтернативных решений, которые находятся в пределах знаний специалиста в данной области техники без превышения объема формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2014 |

|

RU2571372C1 |

| Способ блокировки доступа к данным на мобильных устройствах с использованием API для пользователей с ограниченными возможностями | 2015 |

|

RU2618946C1 |

| Система и способ автоматического развертывания системы шифрования для пользователей, ранее работавших на ПК | 2013 |

|

RU2618684C2 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2010 |

|

RU2443017C1 |

| СПОСОБ УПРАВЛЕНИЯ ИДЕНТИФИКАЦИЕЙ ПОЛЬЗОВАТЕЛЕЙ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2009 |

|

RU2415466C1 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ШИФРУЕМЫМ СОЗДАВАЕМЫМ ФАЙЛАМ | 2013 |

|

RU2533061C1 |

| Система и способ перехвата файловых потоков | 2023 |

|

RU2816551C1 |

| СИСТЕМА И СПОСОБ ПРИМЕНЕНИЯ ПОЛИТИК БЕЗОПАСНОСТИ К НАКОПИТЕЛЮ В СЕТИ | 2014 |

|

RU2581559C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в обеспечении пользователю, использующему разные приложения, унифицированного восприятия при использовании, даже когда каждое приложение имеет отличный от других пользовательский интерфейс (UI), отличную от других компоновку UI и отличную от других технологию. Способ обеспечения введения в действие одной или более политик управления правами доступа к информации (IRM) и/или шифрования в отношении элемента данных в программном приложении содержит этапы, на которых устанавливают агент на каждом терминальном устройстве; обеспечивают центральный модуль управления, который включает в себя политики IRM и/или шифрования, которые должны быть введены в действие, и осуществляет связь с агентами; распространяют эти политики IRM и/или шифрования; и, в ответ на указание выбора одной или более политик IRM и/или шифрования, применяют выбранную политику к элементу данных в любом приложении, которое исполняется на терминальном устройстве и осуществляет доступ к элементу данных, причем действие применения выбранной политики содержит этап, на котором дополняют элемент данных на основе выбранной политики. 2 н. и 15 з.п. ф-лы, 1 ил.

1. Способ обеспечения введения в действие одной или более политик управления правами доступа к информации (IRM) и/или шифрования в отношении элемента данных в программном приложении, содержащий этапы на которых:

устанавливают агент на каждом терминальном устройстве, которое исполняет упомянутое приложение;

обеспечивают центральный модуль управления, который включает в себя одну или более политик IRM и/или шифрования, которые должны быть введены в действие, и осуществляет связь с агентами, которые установлены на каждом терминальном устройстве;

распространяют, посредством центрального модуля управления, эти одну или более политик IRM и/или шифрования на каждый агент; и, в ответ на указание выбора по меньшей мере одной из упомянутых одной или более политик IRM и/или шифрования,

применяют выбранную по меньшей мере одну политику к элементу данных в любом приложении, которое исполняется на терминальном устройстве и осуществляет доступ к элементу данных, причем действие применения выбранной по меньшей мере одной политики содержит этап, на котором дополняют элемент данных на основе выбранной по меньшей мере одной политики.

2. Способ по п.1, в котором агент вводит в действие права использования на терминальном устройстве, которое исполняет приложение, посредством этапов, на которых:

при приеме элемента данных или файла приложением используют упомянутый агент для идентификации приложения и извлечения информации об исходных правах IRM файла;

вводят, посредством упомянутого агента, специальный блок кода времени исполнения, который не прерывает естественную работу приложения, в собственный код приложения для перехвата вызовов в отношении операций в API приложения или в API операционной системы касаемо действий, которые указывают операции, которые пользователь может выполнять при доступе к файлу;

перед выполнением требуемой операции усовершенствуют исполняющийся процесс для связи с упомянутым агентом для приема разрешений для элемента данных, к которому осуществляется доступ, в отношении выполняющего доступ пользователя; и

обеспечивают возможность выполнения только тех операций, которые соответствуют упомянутым разрешениям IRM представляемого содержимого.

3. Способ по п.1, в котором всякий раз, когда приложение открывает параллельно несколько файлов в отдельных окнах, агенту разрешается выполнение сопоставления между соответствующим окном и его соответствующим файлом и IRM, чтобы определить, как его представлять, в то же время вычисляя права в соответствии с особенностью соответствующего окна.

4. Способ по п.1, в котором агент обеспечивает введение в действие классификации данных на терминальном устройстве, которое исполняет приложение, при выявлении того, что пользователь запустил операцию «Сохранить» или «Сохранить как», щелчком на кнопке «Сохранить как» или используя клавиатурное сокращение, позволяя агенту вступить на уровень операционной системы для отображения модифицированного окна «Сохранить» с содержимым, относящимся к классификации и IRM.

5. Способ по п.4, в котором модифицированное окно создается с использованием элементов управления создания подкласса.

6. Способ по п.4, в котором классификация выполняется автоматически в соответствии с предварительно заданной корпоративной политикой или определяется пользователем, который создает, редактирует или использует данные.

7. Способ по п.4, в котором модифицированное окно предоставляет пользователю рекомендации, касающиеся требуемой классификации данных.

8. Способ по п.4, в котором классификация файла наследуется всякий раз при сохранении этого файла с изменением или без изменения формата или имени данного файла.

9. Способ по п.4, в котором модифицированное окно создается добавлением бокового поля со всеми дополнительными функциями классификации к стандартному окну.

10. Способ по п.4, в котором модифицированное окно создается добавлением кнопки «Следующее», которая предваряет кнопку «Сохранить» и приглашает пользователя задать соответствующую классификацию.

11. Способ по п.1, в котором особенность окна включает в себя название окна или содержимое окна.

12. Способ по п.1, дополнительно содержащий, после приема неубедительного результата сопоставления, применение IRM на самом высоком уровне для всех файлов, которые открыты приложением.

13. Способ по п.1, в котором права IRM применяются с использованием привязки и переопределения стандартных функциональных возможностей и API уровня операционной системы.

14. Способ по п.13, в котором API представляет собой стандартный API Windows, запускаемый кнопкой уровня приложения, или стандартный API буфера обмена.

15. Способ по п.13, дополнительно содержащий сохранение дополнения постоянным в элементах данных и наследование дополнений в копированные или отредактированные версии дополненных элементов данных посредством:

переопределения стандартного диалога, предоставляемого операционной системой; и

использования модуля ядра для сохранения работы приложения с недополненной версией файла.

16. Способ по п.15, дополнительно содержащий:

использование модуля уровня ядра Windows для идентификации преобразования дополненного файла по подобию содержимого; и

замену файла версией, включающей в себя дополнения оригинала, или добавление дополнений к целевому файлу.

17. Компьютерно-реализованная система с обеспечением введения в действие одной или более политик управления правами доступа к информации (IRM) и/или шифрования в отношении элемента данных в программном приложении, содержащая:

множество терминальных устройств, которые исполняют упомянутое приложение, на которых устанавливается агент;

компьютер, исполняющий центральный модуль управления, который включает в себя одну или более политик IRM и/или шифрования, которые должны быть введены в действие, и осуществляет связь с агентами, которые установлены на каждом терминальном устройстве, причем центральный модуль управления выполнен с возможностью:

распространять эти одну или более политик IRM и/или шифрования на каждый агент; и, в ответ на указание выбора по меньшей мере одной из упомянутых одной или более политик IRM и/или шифрования,

применять выбранную по меньшей мере одну политику к элементу данных в любом приложении, которое исполняется на терминальном устройстве и осуществляет доступ к элементу данных, причем действие применения выбранной по меньшей мере одной политики содержит дополнение элемента данных на основе выбранной по меньшей мере одной политики.

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ НА ОСНОВЕ ИХ АВТОМАТИЧЕСКОЙ РАЗМЕТКИ | 2013 |

|

RU2524566C1 |

Авторы

Даты

2019-09-24—Публикация

2015-10-14—Подача