Изобретение относится к области систем защиты автоматизированных систем управления различного назначения от инцидентов информационной безопасности.

Для обеспечения защищенности АСУ от инцидентов информационной безопасности применяются разнообразные меры программно- технического характера, которые выполняются в виде систем обнаружения вторжений.

Известен способ построения системы защиты от компьютерных атак для автоматизированных систем [см. Россия, патент №2642374 G06F 21/57 (2017.08); G06F 21/577 (2017.08) Опубликовано: 24.01.2018.], заключающиеся в формировании всех возможных вариантов построения подсистем защиты от компьютерных атак и выбора наиболее рационального варианта. Недостатком данного способа построения системы защиты является отсутствие этапа оценки времени на обнаружение инцидентов информационной безопасности и рассмотрение понятия «компьютерная атака» в узком направлении.

Из уровня техники известна система для сбора инцидентов безопасности, которая осуществляет сбор информации в несколько этапов - первичный сбор и дополнительный, описанная в заявке US 20040260947 А1. После того как собрана вся необходимая информация о сети и ее компонентах, производится анализ и определяется инцидент. Недостатком известной системы является то, что она не позволяет определить причины и источник заражения, вследствие чего требуются дополнительные технические решения в автоматизированной системе, которые позволили бы описывать, накапливать и в последующем решать эти проблемы, что в свою очередь приведет к увеличению времени реагирования на инциденты безопасности.

Под инцидентом информационной безопасности (ИБ) понимается одно или серия нежелательных событий ИБ, которые имеют значительную вероятность компрометации обрабатываемой информации и угрожают информационной безопасности. Последствиями инцидентов ИБ могут быть прерывания работы АСУ, нарушение конфиденциальности, целостности или доступности информации системы, что в свою очередь приводит к потере производительности, или краху системы. В качестве примеров инцидентов угроз безопасности АСУ можно привести следующие угрозы: [Электронный ресурс] // ФАУ «ГНИИИ ПТЗИ ФСТЭК России». - URL: http://www.bdu.fstec.ru/threat (дата обращения 25.12.2019).]

Цель изобретения - сформировать исходя из данных требований такую систему обнаружения инцидентов информационной безопасности, которая бы позволила учитывать время обработки и минимизировать время обнаружения инцидента информационной безопасности и соответствовала требованиям по стоимости.

Указанная цель достигается тем, что в способе построения системы обнаружения для автоматизированных систем управления, за счет выбора оптимальной структуры и требований параметров системы обнаружения инцидентов информационной безопасности.

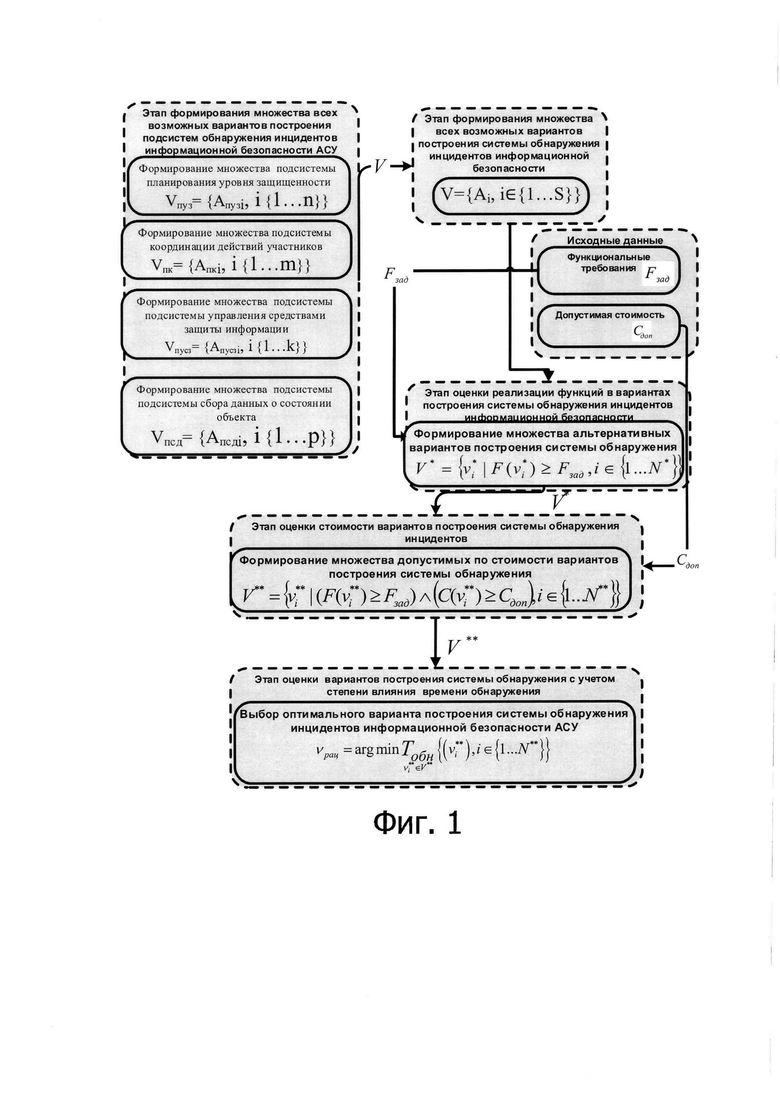

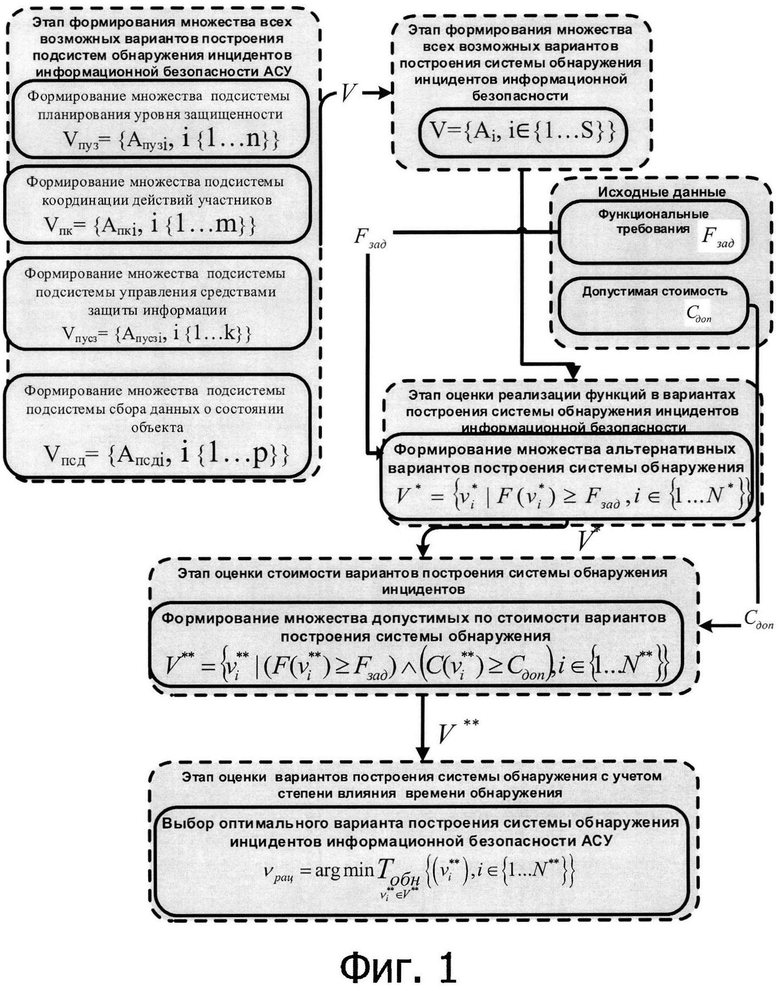

Исходя из этого, в качестве подсистем, обеспечивающих обнаружение инцидентов информационной безопасности АСУ, можно выделить:

• Подсистема планирования уровня защищенности;

• Подсистема координации действий участников;

• Подсистема управления средствами защиты информации;

• Подсистема сбора данных о состоянии объекта.

1. Этап формирования множества всех возможных вариантов построения системы обнаружения атак на АСУ от инцидентов информационной безопасности.

где Vпу3 - множество всех возможных вариантов построения подсистемы планирования уровня защищенности;

Vпк - множество всех возможных вариантов построения подсистемы координации действий участников;

Vпусз - множество всех возможных вариантов построения подсистемы управления средствами защиты информации;

Vпсд - множество всех возможных вариантов построения подсистемы сбора данных о состоянии объекта.

n,m,k,p - количество всех возможных вариантов построения подсистемы планирования уровня защищенности, подсистемы координации действий участников, подсистемы управления средствами защиты информации, подсистемы сбора данных о состоянии объекта.

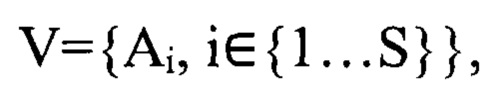

2. Формирование множества V всех возможных вариантов А построения системы обнаружения инцидентов на основе множеств Vпуз, Vпк, Vпусз, Vпсд

где S - количество всех возможных вариантов построения системы защиты

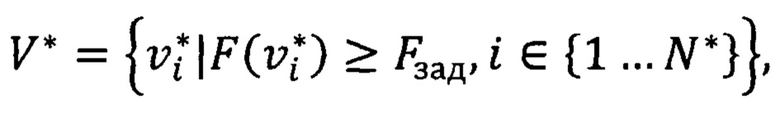

3. Оценка сформированного множества V вариантов построения системы обнаружения инцидентов и выделение из него подмножества V* альтернативных вариантов построения системы обнаружения вторжений, реализующие заданные функциональные требования:

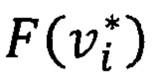

где  - реализуемые вариантом

- реализуемые вариантом  функциональные требования системы, Fзад - заданные функциональные требования, N* - число альтернативных вариантов построения системы обнаружения.

функциональные требования системы, Fзад - заданные функциональные требования, N* - число альтернативных вариантов построения системы обнаружения.

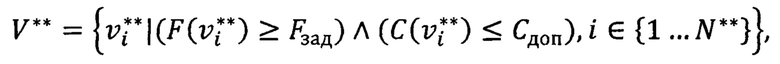

4. Оценка сформированного множества V* альтернативных вариантов построения системы обнаружения воздействий и выделение из него подмножества V** допустимых по стоимости вариантов построения системы обнаружения:

где  - реализуемые вариантом

- реализуемые вариантом  функциональные требования, Fзад - заданные функциональные требования,

функциональные требования, Fзад - заданные функциональные требования,  - стоимость варианта

- стоимость варианта  , Cдоп - максимально допустимая стоимость создания СОА,

, Cдоп - максимально допустимая стоимость создания СОА,

N** - число допустимых по стоимости вариантов построения СОА;

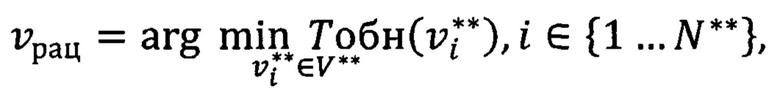

5. Оценка сформированного множества V** допустимых по стоимости вариантов построения системы обнаружения, и выбор оптимального варианта построения системы обнаружения инцидентов информационной безопасности АСУ:

где  - показатель, характеризующий время обнаружения инцидента информационной безопасности АСУ i-го варианта построения системы обнаружение инцидентов информационной безопасности АСУ.

- показатель, характеризующий время обнаружения инцидента информационной безопасности АСУ i-го варианта построения системы обнаружение инцидентов информационной безопасности АСУ.

Общая схема процесса выбора оптимального варианта построения системы защиты показана на фигуре 1.

Исходными данными для разработки и построения системы обнаружения воздействий:

• Требуемая эффективность системы обнаружения Q описываемая совокупностью показателей, характеризующих способность системы обнаружения за минимальное время обнаружить инцидент информационной безопасности;

• Максимально допустимая стоимость создания системы обнаружения вторжений;

На этапе формирования возможных вариантов построения подсистемы планирования уровня защищенности, подсистемы координации действий участников, подсистемы управления средствами защиты информации, подсистемы сбора данных о состоянии объекта об инцидентах информационной безопасности.

Для формирования этих множеств использован метод морфологического анализа [4], преимуществом которого является возможность простой алгоритмизации и компьютерной реализации.

Вариант каждой подсистемы формируется на основе структуры подсистемы, которая представляет собой совокупность элементов L подсистемы, реализующих способы решения задач подсистемы и совокупности параметров F подсистемы, а множество этих вариантов формируется путем перебора всех возможных комбинаций сочетаний элементов подсистемы и их параметров.

Для подсистемы планирования уровня защищенности все возможные варианты формируются исходя из совокупности множеств {Lпуз, Fпуз}, где Lпуз - множество всех существующих средств планирования уровня защищенности, a Fобн- множество совокупностей параметров для каждого средства планирования уровня защищенности. Для подсистемы координации действий участников все возможные варианты формируются исходя из совокупности множеств {Lпк, Fпк}, где Lпк - множество всех существующих средств координации действий участников, a Fпк - множество совокупностей параметров для каждого средства координации действий участников подсистемы. Для подсистемы управления средствами защиты информации все возможные варианты формируются исходя из совокупности множеств {Lпусз, Fпусз}, где Lпусз - множество всех существующих средств управления средствами защиты информации, a Fпусз - множество совокупностей параметров для каждого средства управления средствами защиты информации. Для подсистемы сбора данных о состоянии объекта все возможные варианты формируются исходя из совокупности множеств {Lпсд, Fпсд}, где Lпсд - множество всех существующих средств сбора данных о состоянии объекта, a Fпсд - множество совокупностей параметров для каждого средства сбора данных о состоянии объекта.

Для снижения количества всех возможных вариантов построения каждой подсистемы (для уменьшения временных затрат), для параметров с плавно изменяющимися значениями принимаются три возможных значения: минимальное значение параметра, среднее значение параметра и максимальное значение параметра.

Далее, на этапе формирования множества всех возможных вариантов построения системы обнаружение инцидентов информационной безопасности АСУ, исходя из множеств Vпуз, Vпк, Vпусз, Vпсд, полученных на предыдущем этапе, с помощью метода морфологического анализа формируется множество V всех возможных вариантов построения системы защиты путем перебора всех возможных комбинаций сочетаний вариантов построения подсистем.

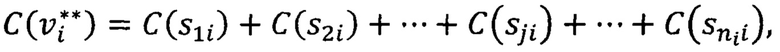

Далее, на этапе оценки стоимости вариантов построения системы обнаружение инцидентов информационной безопасности АСУ, производится оценка стоимости каждого варианта построения системы обнаружение инцидентов информационной безопасности АСУ, входящего во множество альтернативных вариантов построения системы обнаружение инцидентов информационной безопасности АСУ, сформированного на предыдущем этапе. Стоимость  i-го варианта построения определяется суммой стоимостей каждой подсистемы, входящего в i-й вариант построения:

i-го варианта построения определяется суммой стоимостей каждой подсистемы, входящего в i-й вариант построения:

где sji - j-й элемент i-го варианта построения, C(sji) - стоимость j-го элемента i-го варианта построения, ni - число элементов в i-ом варианте построения системы обнаружение инцидентов информационной безопасности АСУ.

Из вариантов построения системы обнаружение инцидентов информационной безопасности АСУ, стоимость которых меньше или равна максимально допустимой стоимости, формируется множество допустимых по стоимости вариантов построения системы обнаружение инцидентов информационной безопасности АСУ.

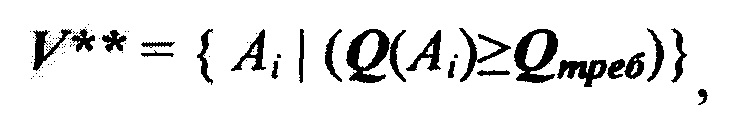

На этапе оценки эффективности вариантов построения системы защиты из множества V* отбираются варианты построения системы защиты, удовлетворяющие требуемому уровню защищенности, обеспечиваемому системой защиты, и из отобранных вариантов формируется множество V**:

где Q - совокупность показателей, характеризующих уровень защищенности АСУ, реализуемой системой обнаружения инцидентов информационной безопасности;

Qтреб - требуемый уровень защищенности АСУ.

В качестве показателей, характеризующих уровень защищенности АСУ от компьютерных атак, используются коэффициент защищенности АСУ Z [5] и время восстановления работоспособности АСУ после обнаружения инцидента информационной безопасности АСУ Твосст:

Методика определения коэффициента защищенности АСУ Z изложена в [5]. Сущность методики заключается в проведении тестирования АСУ по двум направлениям: локального тестирования и сетевого. Локальное тестирование заключается в проверке состояния защищенности отдельных элементов АСУ от внутреннего нарушителя. Сетевое тестирование заключается в моделировании действий внешнего нарушителя и направлено на проверку защищенности АСУ в целом.

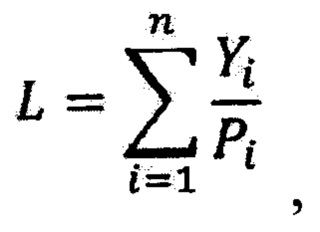

По итогам локального тестирования определяется локальный коэффициент уязвимости L, который определяется следующим образом:

где Pi - количество открытых портов на i-м элементе АСУ;

Yi - количество портов i-x элементов АСУ, на которых были найдены уязвимости.

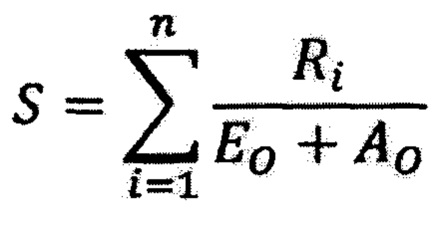

По итогам сетевого тестирования определяется коэффициент уязвимости S вычислительной сети, объединяющей составные элементы АСУ:

где Ri - количество реализованных сценариев инцидентов информационной безопасности на i-м элементе АСУ;

Еo - количество основных сценариев моделирования инцидентов информационной безопасности;

Аo - количество дополнительных сценариев моделирования инцидентов информационной безопасности.

Далее находится коэффициент общей уязвимости системы W, который определяется следующим образом:

W=L⋅S.

Исходя из того, что уровень защиты АСУ и уровень общей уязвимости АСУ дополняют друг друга до единицы, коэффициент защищенности системы Z можно определить, как:

Z=1-W.

Время восстановления работоспособности АСУ после инцидента информационной безопасности Твосст определяется как сумма общего времени восстановления данных из резервных копий Твосстдан и времени восстановления операционной системы из точек восстановления Твосст. ос:

Твосст = Твосст. дан + Твосст. ос.,

На заключительном этапе выбора оптимального варианта построения системы обнаружения инцидентов информационной безопасности АСУ из множества V**, полученного на предыдущем этапе, выбирается оптимальный вариант А' построения системы обнаружения инцидентов информационной безопасности АСУ, который обеспечивает минимальное время обнаружения инцидентов информационной безопасности АСУ:

Таким образом, предлагаемый способ позволит построить систему обнаружения инцидентов информационной безопасности АСУ, удовлетворяющую требованиям по стоимости, эффективности защиты и обеспечивающая минимальное время обнаружения инцидентов информационной безопасности.

Предлагаемые технические решения являются новыми, поскольку из общедоступных сведений не известен предлагаемый способ построения системы обнаружения инцидентов информационной безопасности в автоматизированных системах управления.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящего изобретения, описанной формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫ ОТ КОМПЬЮТЕРНЫХ АТАК ДЛЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ УПРАВЛЕНИЯ | 2017 |

|

RU2642374C1 |

| СПОСОБ ПРОЕКТИРОВАНИЯ И ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫ АВТОМАТИЗИРОВАННЫХ СИСТЕМ УПРАВЛЕНИЯ КРИТИЧЕСКИ ВАЖНЫМИ ОБЪЕКТАМИ ОТ РАЗРУШАЮЩИХ ПРОГРАММНЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2623721C1 |

| СПОСОБ ВЫБОРА И ОБОСНОВАНИЯ ТАКТИКО-ТЕХНИЧЕСКИХ ХАРАКТЕРИСТИК СИСТЕМЫ ЗАЩИТЫ ОТ ГРУППОВЫХ РАЗНОРОДНЫХ КОМПЬЮТЕРНЫХ АТАК НА СРЕДНЕСРОЧНЫЙ ПЕРИОД | 2020 |

|

RU2760099C1 |

| Система и способ поэтапного повышения информационной безопасности элементов технологической системы | 2019 |

|

RU2728504C1 |

| СИСТЕМА ПРИНЯТИЯ РЕШЕНИЙ ПРИ УГРОЗЕ И ЛИКВИДАЦИИ ПОСЛЕДСТВИЙ ЧС | 2022 |

|

RU2796623C1 |

| Способ и система выявления аномального поведения пользователей | 2021 |

|

RU2775861C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| СИСТЕМА ПРОГНОЗИРОВАНИЯ И ОЦЕНКИ БЕЗОПАСНОСТИ ОПАСНОГО ПРОИЗВОДСТВЕННОГО ОБЪЕКТА С ИСПОЛЬЗОВАНИЕМ КОМПЛЕКСНОЙ МОДЕЛИ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ | 2013 |

|

RU2549514C2 |

| СПОСОБ АВТОМАТИЗИРОВАННОГО ФОРМИРОВАНИЯ ИНСТРУКЦИЙ ПО ЛИКВИДАЦИИ ИНЦИДЕНТОВ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И ФОРМИРОВАНИЯ НА ИХ ОСНОВЕ МАШИННЫХ СЦЕНАРИЕВ НАСТРОЙКИ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ | 2023 |

|

RU2832692C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ КОМПЛЕКСНОЙ БЕЗОПАСНОСТИ ОБЪЕКТОВ, ТЕРРИТОРИЙ И НАСЕЛЕНИЯ НА БАЗЕ ПРОГРАММНО-АППАРАТНЫХ КОМПЛЕКСОВ И УНИВЕРСАЛЬНЫЙ ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС УПРАВЛЕНИЯ СИСТЕМОЙ КОМПЛЕКСНОЙ БЕЗОПАСНОСТИ | 2020 |

|

RU2790795C2 |

Изобретение относится к защите информации. Технический результат заключается в сокращении времени обнаружения инцидента информационной безопасности. Способ построения системы обнаружения инцидентов информационной безопасности (ИБ) для автоматизированных систем управления, включающий в себя этапы построения и формирования подсистем обнаружения инцидентов ИБ, в ходе которого, используя метод морфологического анализа, формируют подсистемы планирования уровня, координации, управления средствами защиты информации и сбора данных о состоянии объекта, этап оценки реализации функций в вариантах построения системы обнаружения инцидентов информационной безопасности АСУ, в ходе которого производят оценку соответствия реализованных функций в каждом варианте построения системы из множества вариантов, сформированного на предыдущем этапе, этап оценки стоимости и вариантов построения системы защиты от компьютерных атак, этап оценки оптимального варианта построения системы обнаружения инцидентов информационной безопасности с минимальным временем обнаружения. 1 ил.

Способ построения системы обнаружения инцидентов информационной безопасности для автоматизированных систем управления, включающий в себя этап формирования множества всех возможных вариантов построения подсистем обнаружения инцидентов информационной безопасности, в ходе которого, используя реализуемый с помощью компьютера метод морфологического анализа, формируют множество возможных вариантов построения подсистемы планирования уровня, множество возможных вариантов построения подсистемы координации, множество возможных вариантов построения подсистемы управления средствами защиты информации и множество вариантов построения подсистемы сбора данных о состоянии объекта, при этом для уменьшения количества возможных вариантов построения подсистем для параметров элементов подсистем с плавно изменяющимися значениями принимают минимальное, среднее и максимальное значения; этап формирования множества всех возможных вариантов построения системы обнаружения инцидентов информационной безопасности, в ходе которого, используя реализуемый с помощью компьютера метод морфологического анализа, на основе множеств возможных вариантов построения подсистем, полученных на предыдущем этапе, формируют множество всех возможных вариантов построения системы обнаружения инцидентов информационной безопасности, которое записывают в память компьютера; этап оценки реализации функций в вариантах построения системы обнаружения инцидентов информационной безопасности АСУ, в ходе которого производят оценку соответствия реализованных функций в каждом варианте построения системы из множества вариантов, сформированного на предыдущем этапе, заданным функциональным требованиям и производят формирование множества альтернативных вариантов построения; этап оценки стоимости и вариантов построения системы защиты от компьютерных атак, в ходе которого с помощью компьютера определяют стоимость и требуемые для функционирования ресурсы всех вариантов построения системы из множества вариантов, сформированного на предыдущем этапе, с помощью компьютера, выбирают варианты, стоимость которых не превышают заданных, и далее из этих отобранных вариантов формируют множество вариантов построения системы обнаружения инцидентов информационной безопасности АСУ, удовлетворяющих требованиям по стоимости, которое записывают в память компьютера; этап оценки оптимального варианта построения системы обнаружения инцидентов информационной безопасности с минимальным временем обнаружения.

| 0 |

|

SU180789A1 | |

| СТАНОК ДЛЯ ШЛИФОВАНИЯ КАМЕННЫХ ПЛИТ | 0 |

|

SU178282A1 |

| СПОСОБ ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫ ОТ КОМПЬЮТЕРНЫХ АТАК ДЛЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ УПРАВЛЕНИЯ | 2017 |

|

RU2642374C1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Воздухораспределительное устройство | 1961 |

|

SU148692A1 |

Авторы

Даты

2021-02-03—Публикация

2020-03-03—Подача