Область техники

Изобретение относится к средствам обеспечения информационной безопасности, а более точно к защите от утечек информации и поиску соответствующих уязвимостей, вызванных человеческим фактором. В качестве наиболее перспективных отраслей применения решения выступают крупные системообразующие предприятия, крупные банки, государственные компании, крупные и средние промышленные предприятия, предприятия медицинской отрасли и сферы услуг.

Уровень техники

В данное время функции по защите от утечек информационных активов предприятий, относящихся к критической информационной инфраструктуре предприятий, а также выявление соответствующих рисков и уязвимостей выполняют системы защиты от утечек DataLeakPrevention (DLP). Такие системы применяются для защиты как от внутренних, так и от внешних угроз.

В последние годы число инцидентов информационной безопасности, связанных с внутренними угрозами, значительно увеличилось и потребность служб информационной безопасности в средствах обнаружения внутренних угроз значительно возросла. Главная же источник внутренних угроз — человек, его поступки, мотивы, роль, цели. Все то, что определяет его поведение.

С точки зрения информационной безопасности предприятия, человек рассматривается прежде всего как пользователь информационных систем предприятия. Так в 2013 году в справочнике Gartner появился термин «человекоцентричная безопасность» (People-CentricSecurity), а на рынке корпоративных систем защиты всё активнее стали развиваться решения класса U(E)BA — User (Entity) BehaviorAnalysis, что переводится как «анализ поведения пользователей и сущностей».

При этом необходимо выделять нормальное для пользователя поведение, и поведение, требующее внимания со стороны информационной безопасности, называемое аномальным поведением. Аномальное поведение может быть причиной или следствием как намеренных, так и ненамеренных нарушений информационной безопасности.

Определение нормального для пользователя поведения является сложной и трудоемкой задачей для сотрудников службы безопасности. Это связано со регулярным сбором данных о характере работы пользователя, его обязанностях, доступах к информационным активам, отношениям в коллективе, предпочитаемых каналах коммуникации и т.д.

С учетом сложности определения нормального поведения пользователя и необходимости учитывать поведение сотен и тысяч сотрудников предприятий, задача обнаружения в реальном времени отклонений от нормального поведения (аномалий поведения) без средств автоматизации становится невыполнимой.

Проблема многих средств защиты от утечек на сегодняшний день в том, что центральным объектом внимания большинства из них является информационное сообщение или инцидент в информационной инфраструктуре предприятия. В силу этого главным артефактом на выходе таких систем по сей день остаются одномоментные разрозненные инциденты безопасности. Это сильно затрудняет расследование нарушений и инцидентов безопасности: сложность установления причин инцидентов и мотивов нарушителей, сложность установления полного круга участников инцидента, сложность точно оценить вероятный ущерб, и как следствие корректно отреагировать и принять меры безопасности.

Предлагаемое изобретение в качестве главного объекта анализа рассматривает пользователя. Это позволяет сосредоточиться на главном источнике большинства инцидентов утечки информации. Тем самым значительно ускорить процесс расследования инцидентов информационной безопасности.

Еще одна проблема состоит в том, что правила легитимных действий и событий пользователя в DLP системах устанавливаются вручную. Такие правила включают настройку условий обнаружения нелегитимной или запрещенной передачи информации и реакции системы на такие события. Но никакая система вручную созданных правил не способна учитывать колоссальное число бизнес-процессов, специфики работы каждой отдельной должности и тем более пользователя. В связи с этим часть рисков утечки информации остается не покрыта фиксированными правилами. Выявлять подобные риски и связанные с ними уязвимости и инциденты позволяет настоящее изобретение.

На существующем уровне техники есть способы и системы анализа поведения пользователей. Но у них есть ряд принципиальных недостатков. Например, в заявке № US2010125911 A1 используется оценка действий пользователей. Но такая оценка базируется на предварительно настроенных (predefined) правилах политики для разных заранее определенных групп пользователей, определенных вручную. Таким образом предложенный способ не позволяет определять нормальное фактическое поведение пользователей и требует настройки системы правил заранее. Также нет возможности автоматически определять группы пользователей.

В заявке № US2010281059A1 используется динамическая оценка поведения каждого пользователя, однако этот способ не предусматривает ранговую шкалу измерения, подразумевающую сравнение поведения пользователя с другими пользователя. В указанном методе используется только отклонение от своего собственного профиля поведения.

В патенте № US 7647622 B1 предлагается проводить профилирование пользователей. Однако не рассматривается способ выявления аномалий поведения в реальном времени. Это увеличивает среднее время расследование инцидентов безопасности, что является проблемой в отрасли.

В патенте № RU 2628127 C2 рассматриваются только технические аспекты поведения пользователя, связанные с попытками обращения к веб-ресурсам. Не рассматриваются связи с другими пользователями. Также не учитывается содержимое передаваемой информации, а именно ее классификация на предмет информационных активов, требующих защиты. Таким образом перечень защищаемых угроз рассматриваемого способа значительно меньше нашего изобретения.

Наиболее близким техническим решением к заявляемому изобретению является СИСТЕМА И СПОСОБ ПРЕДОТВРАЩЕНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ НА ОСНОВАНИИ РЕЙТИНГОВ ОПАСНОСТИ ПОЛЬЗОВАТЕЛЕЙ, которые включают в себя мониторинг и сбор данных о пользователе с рабочей станции на регулярной основе, близко к реальному времени, состав исходных данных, собираемых в реализуемом методе, касающиеся данных с рабочей станции пользователей, хранение истории показателей поведения пользователей (патент № RU 2477929 C2, опубл. 27.10.2012, МПК Н04L29/06).

Основными недостатками известного технического решения являются:

- отсутствие ранговой шкалы показателей поведения. Вместо нее используется трудоемкий и неточный механизм оценки показателей поведения (способ Мамдани). Это не позволяет объективно оценивать поведение пользователей, а также использовать дифференцированное применение мер безопасности к группам с различным поведением.

- не предусмотрена возможность функционировать без установки специального программного на рабочей станции пользователя.

- отсутствует анализ внутреннего содержимого пользовательских сообщений, а также отсутствие эмоциональной оценки пользователей.

Во всех указанных изобретениях отсутствует определение устойчивой части поведения с учетом индивидуальных особенностей пользователей что в свою очередь порождает большое число ложных срабатываний.

Таким образом, техническая проблема, на решение которой направлено настоящее изобретение, заключается в устранении недостатков прототипа, а также в значительном сокращении числа ложных срабатываний.

Технический результат, достигаемый при использовании заявленного изобретения, заключается в учете индивидуальных особенностей каждого пользователя в реальном времени, что позволяет использовать дифференцированное применение мер безопасности к группам пользователей.

Раскрытие сущности изобретения

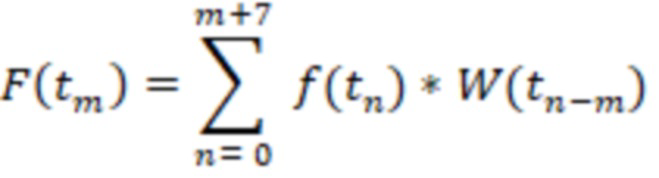

Техническая проблема решается, а технический результат достигается за счет того, что способ определения аномального поведения пользователей включает в себя следующие действия:

- проводят мониторинг пользовательских коммуникаций и действий в реальном времени,

- консолидируют сообщения всех пользователей и извлекают содержимое сообщений пользователей,

- осуществляют поиск чувствительной информации и информационных активов предприятия в сообщениях и действиях пользователей,

- проводят анализ эмоциональной составляющей сообщений и действий пользователя,

- укладывают результаты обработки сообщений в базу данных сообщений пользователей,

- проверяют состояния и запуск расчетов,

- рассчитывают профили нормального поведения пользователей,

- детектируют аномалии поведения пользователей,

- определяют пользователей с сильно отличающимся в группе поведением, при этом система определения аномального поведения пользователей с помощью профилей нормального поведения включает в себя:

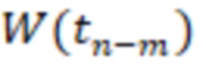

• Программу - агента мониторинга, установленный на рабочей станции пользователя для фиксации пользовательских коммуникаций и действий в реальном времени в виде сообщений пользователя, отправки сообщений пользователя на сервер обработки сообщений, регулярного получения перечня ответных действий от подсистемы реагирования и обеспечения мер безопасности, исполнения ответных на аномальное поведение действий политики безопасности предприятия установленных в подсистеме правил политики безопасности.

• Модуль передачи почтовых сообщений предприятия для передачи почтовых сообщений с почтового сервера предприятия на выделенный сервер приема и обработки сообщений пользователей;

• Модуль удаленного управления агентами мониторинга для распространения и установки программ – агентов мониторинга на рабочих станциях пользователей для удаления программ – агентов мониторинга с рабочих станций пользователей и проверки состояния и целостности программ – агентов мониторинга;

• Подсистему приема и обработки содержимого сообщений пользователя для обработки очередей пользовательских сообщений, извлечения содержимого сообщений пользователей, поиска чувствительной информации и информационных активов предприятия в сообщениях пользователей, анализа эмоционального состояния пользователей и укладки сообщений пользователей и результатов обработки сообщений в базу данных сообщений пользователей;

• Базу данных сообщений пользователей для записи и хранения пользовательских сообщений о коммуникациях и действиях, предоставления данных для расчетов показателей поведения модулю расчета показателей поведения и передачи подсистеме вывода поведенческой аналитики сообщений пользователей

• Подсистему хранения организационно штатной структуры и кадровых сведений сотрудников для классификации по группам пользователей и учета показателей кадровых сведений сотрудника при расчете показателей поведения;

• Модуль расчета показателей поведения пользователей для измерения выборочных статистик пользователей и групп пользователей, сравнительного анализа всех пользователей, расчета показателей поведения пользователей и групп пользователей, определения устойчивости и неустойчивости показателей поведения пользователей и групп пользователей, определения допустимых рамок поведения пользователей и групп пользователей, сохранения и обновления результатов расчета в базу данных поведения пользователей, сохранения и обновления результатов расчета в базу данных поведения групп пользователей;

• Модуль управления расчетами для контроля версий сообщений пользователей и планирования задач по выполнению расчетов показателей;

• Базу данных поведения пользователей и групп пользователей для хранения результатов расчета показателей поведения пользователей, хранения результатов детектирования аномального поведения, хранения результатов расчета показателей поведения групп пользователей;

• Модуль выявления аномалий и выбивающихся поведением пользователей для детектирования аномалий поведения пользователей и определения пользователей с сильно отличающимся в группе своим поведением и сохранения данных об аномальном поведении в базу данных поведения пользователей и групп пользователей

• Подсистему реагирования и обеспечения мер безопасности для автоматических действий по отношению к пользователям на основе настроенных правил политики безопасности и обеспечения действий по расследованию инцидентов безопасности офицером безопасности;

• Подсистему правил политики безопасности для настройки системы правил реагирования на аномальное поведение пользователей.

Возможны несколько вариантов реализации способа и системы. В одном варианте реализации пользовательские сообщения и действия собираются с помощью двух подсистем: программа—агент мониторинга и модуль передачи почтовых сообщений.

Возможен другой вариант реализации, когда используется только агент мониторинга, или только модуль передачи почтовых сообщений. Это снижает требовательность к ресурсам на рабочих станциях пользователей.

В разных вариантах реализации поиск чувствительной информации и информационных активов может иметь несколько модулей детектирования.

В одном варианте реализации может отсутствовать база данных – архив сообщений пользователей. Можно ограничиться лишь базой данных поведения пользователей. Это может значительно снизить технические требования к системной реализации.

Краткое описание чертежей

Фигура 1. Общая схема способа выявления аномального поведения пользователей.

Фигура 2. Общая схема системы выявления аномального поведения пользователей.

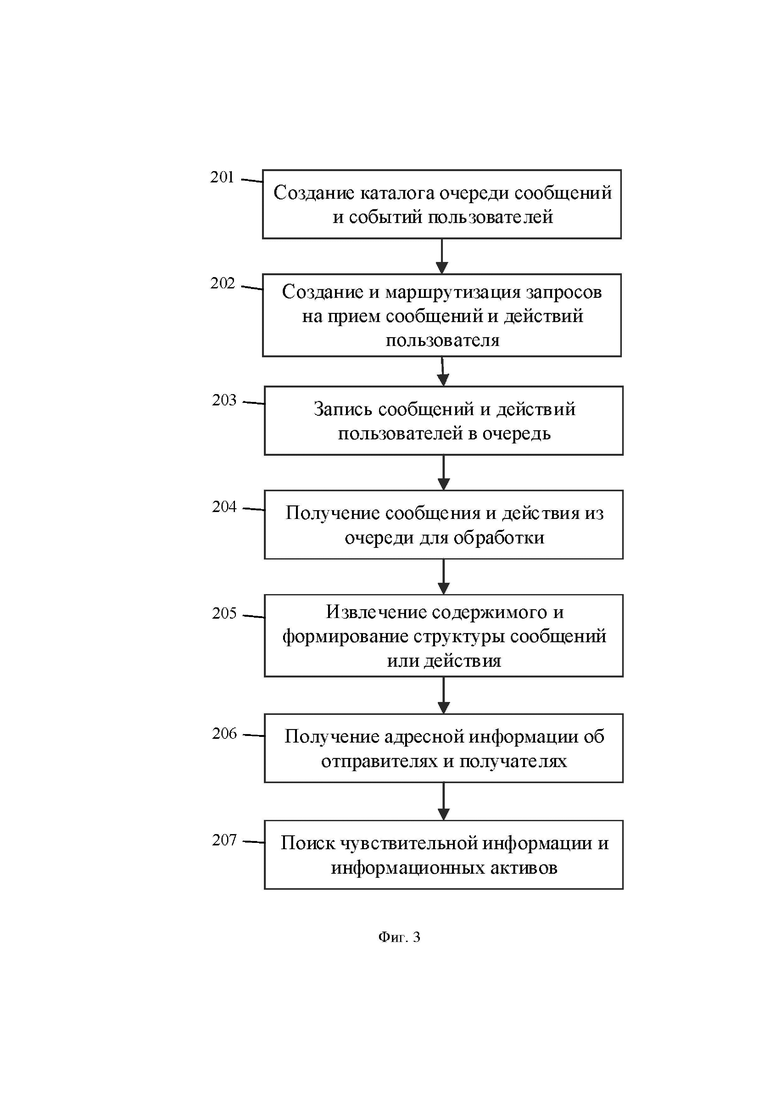

Фигура 3. Схема консолидации сообщений и действий пользователей и извлечения содержимого.

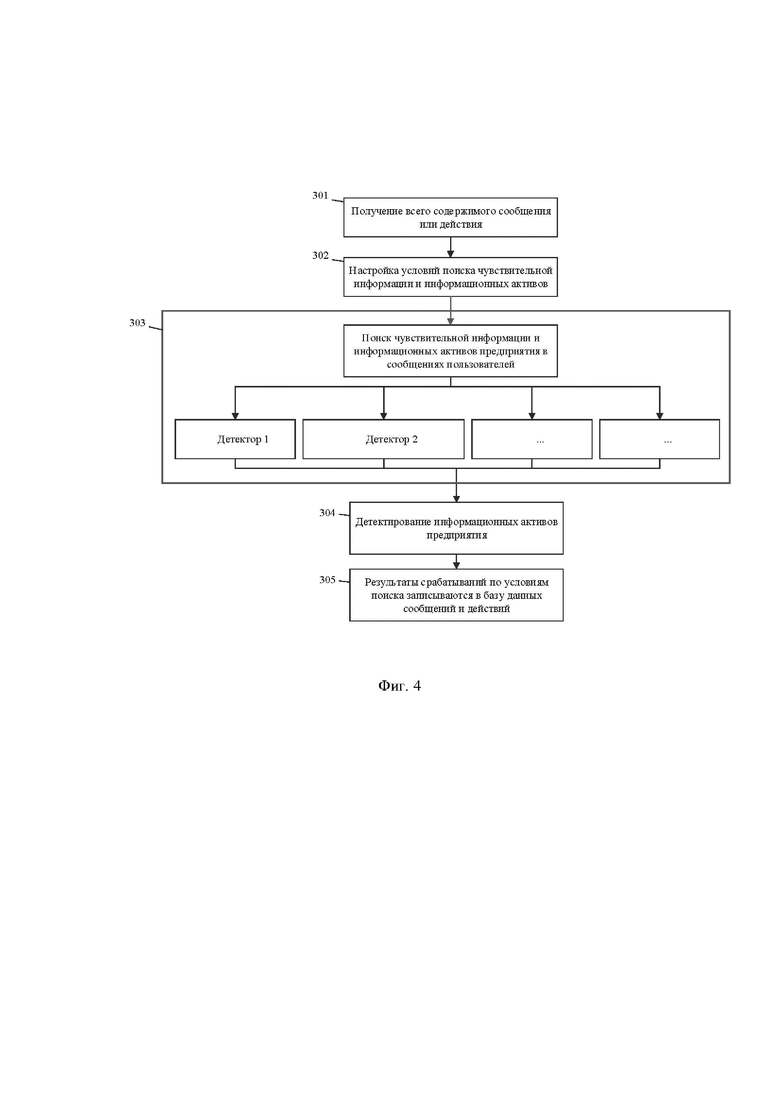

Фигура 4. Схема поиска чувствительной информации и информационных активов предприятия.

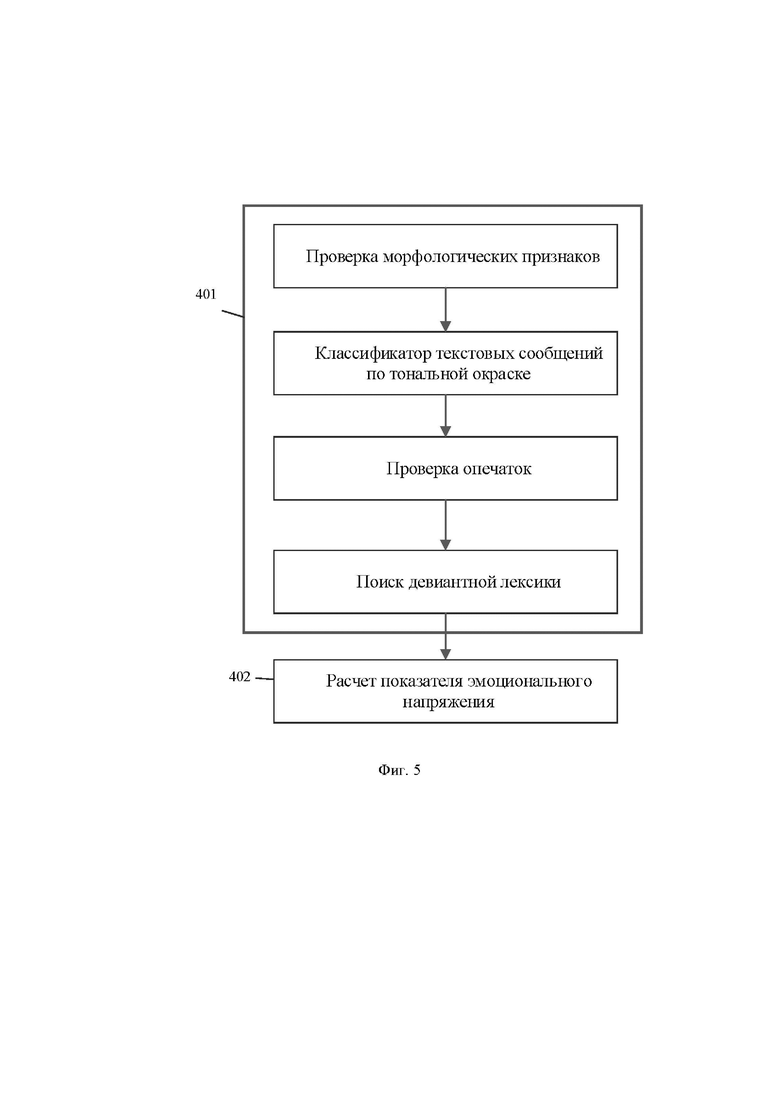

Фигура 5.Порядок анализа эмоциональной составляющей.

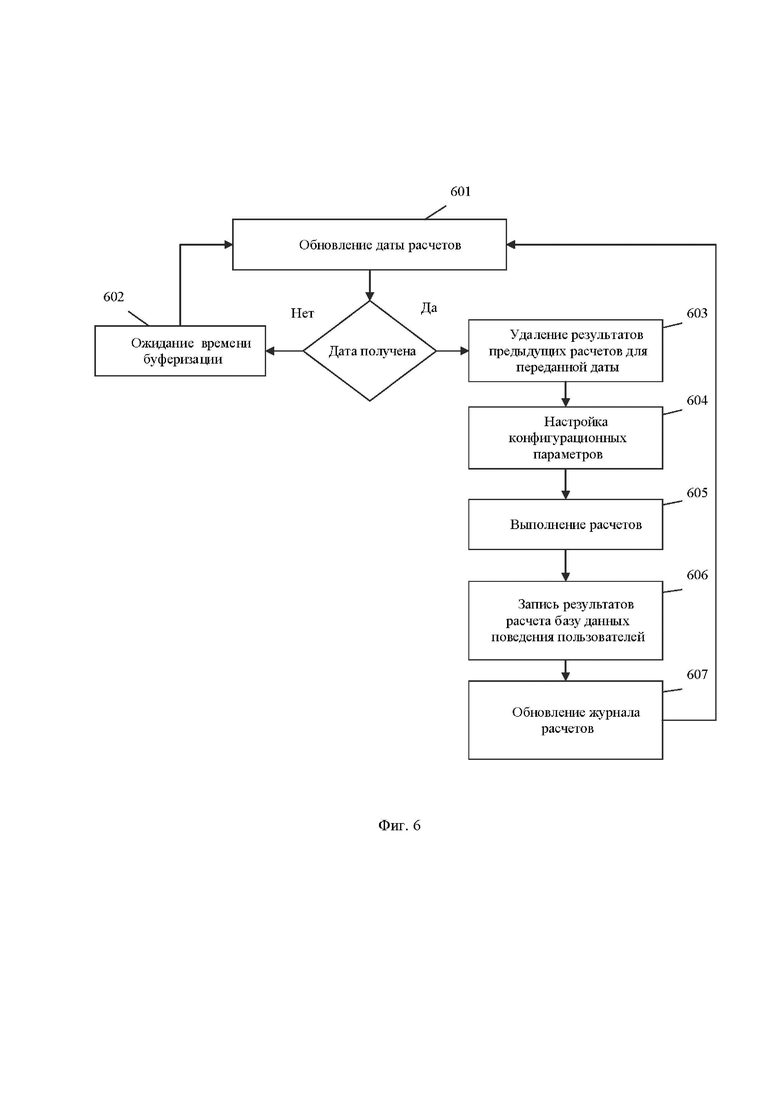

Фигура 6. Схема проверки состояния и запуска расчетов

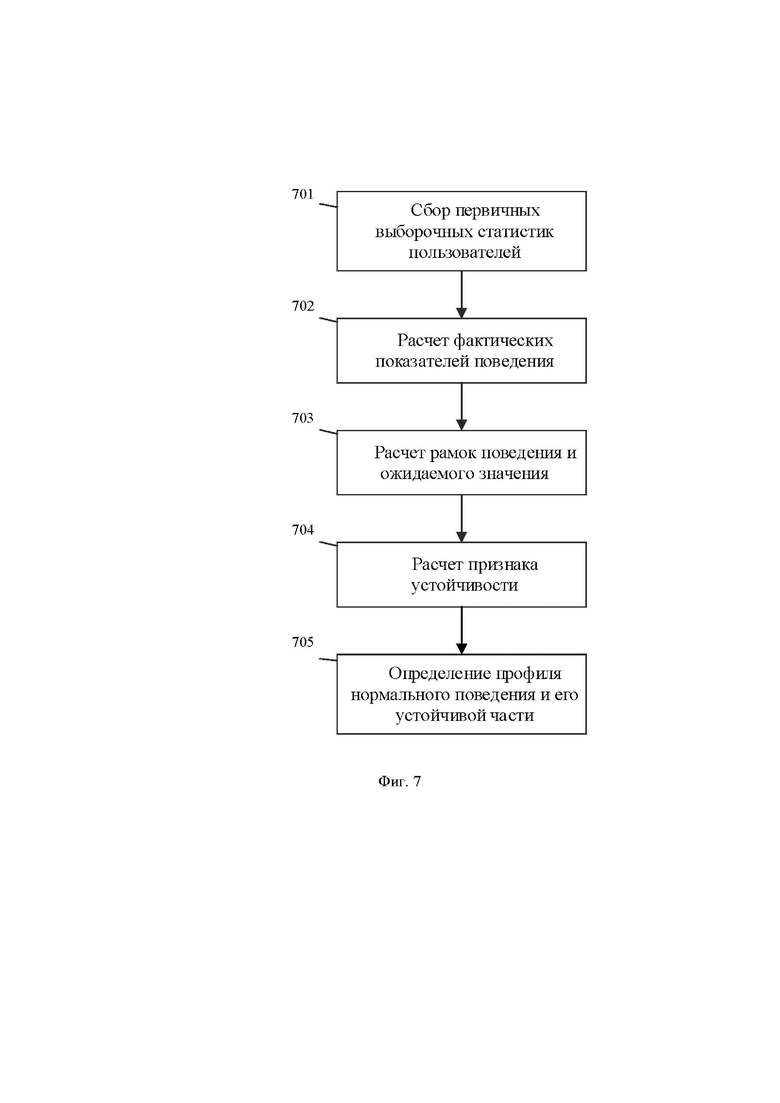

Фигура 7. Схема определения профилей нормального поведения пользователей

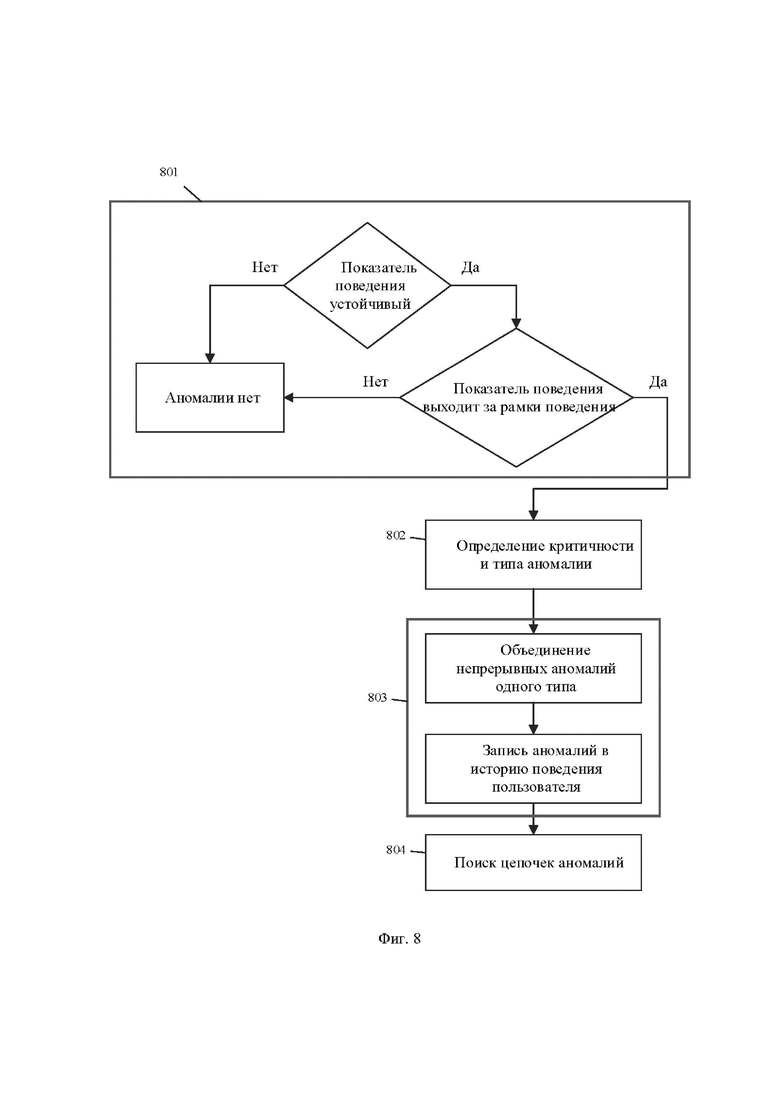

Фигура 8. Схема детектирования аномалий поведения пользователей

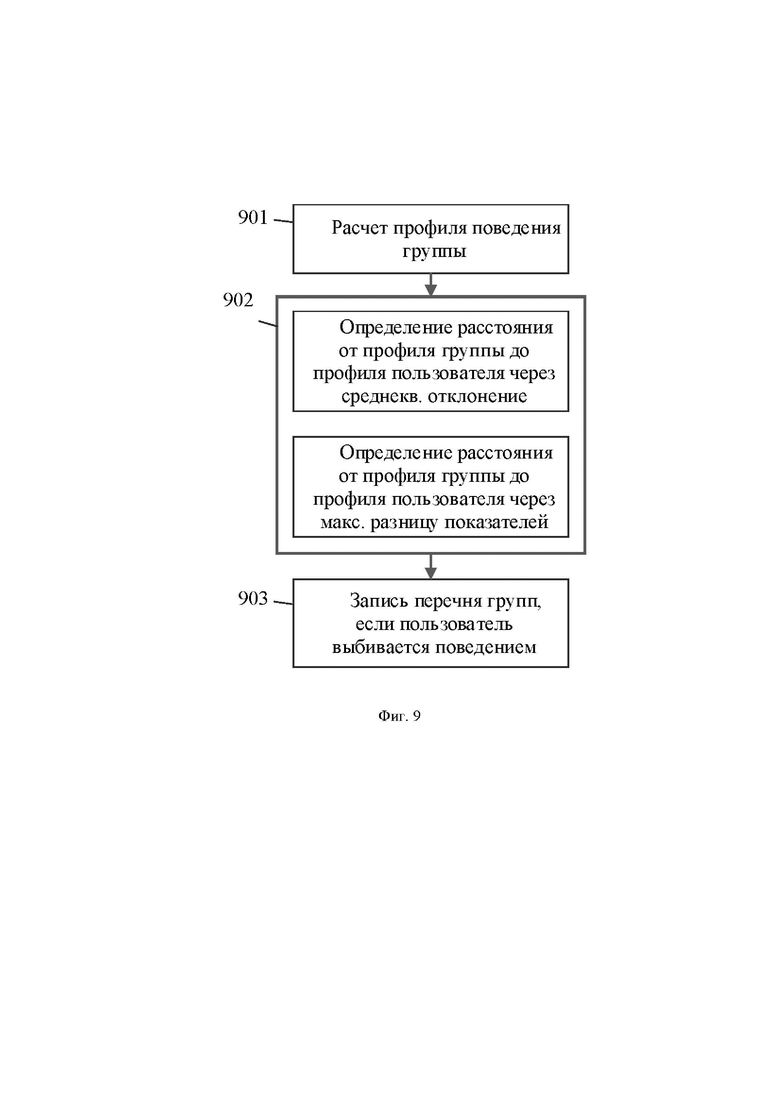

Фигура 9. Порядок определения пользователей с сильно отличающимся в группе поведением

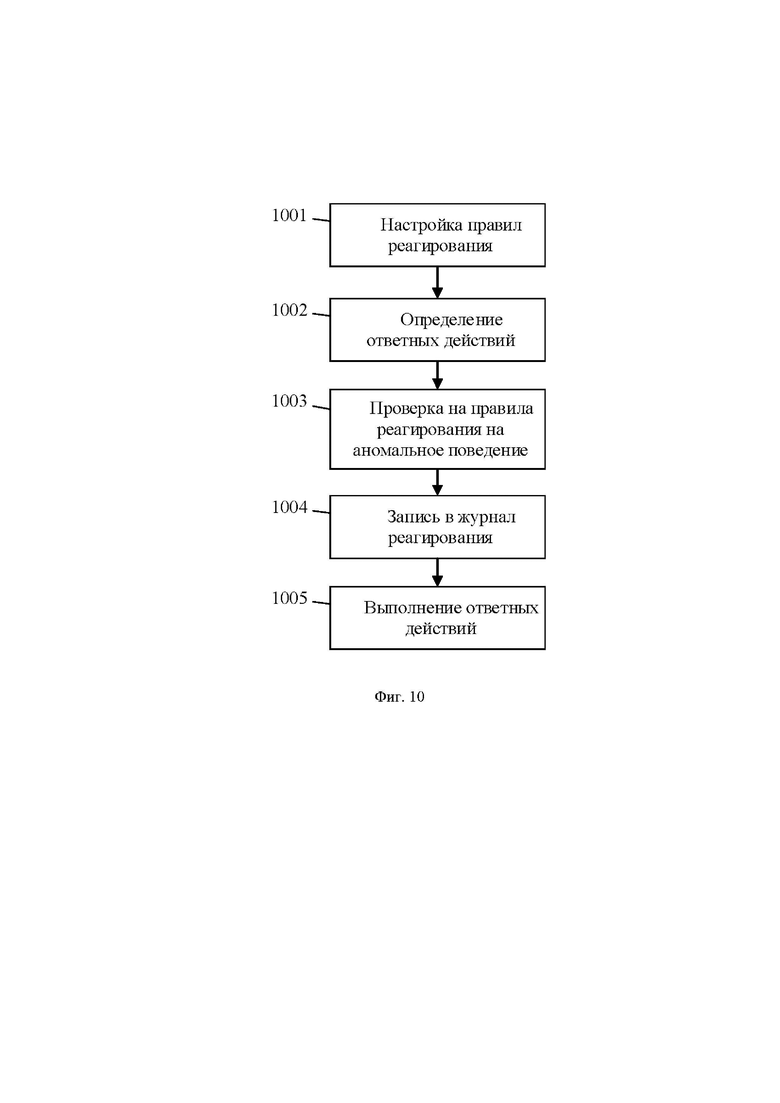

Фигура 10. Схема реагирования на аномальное поведение и обеспечение мер безопасности.

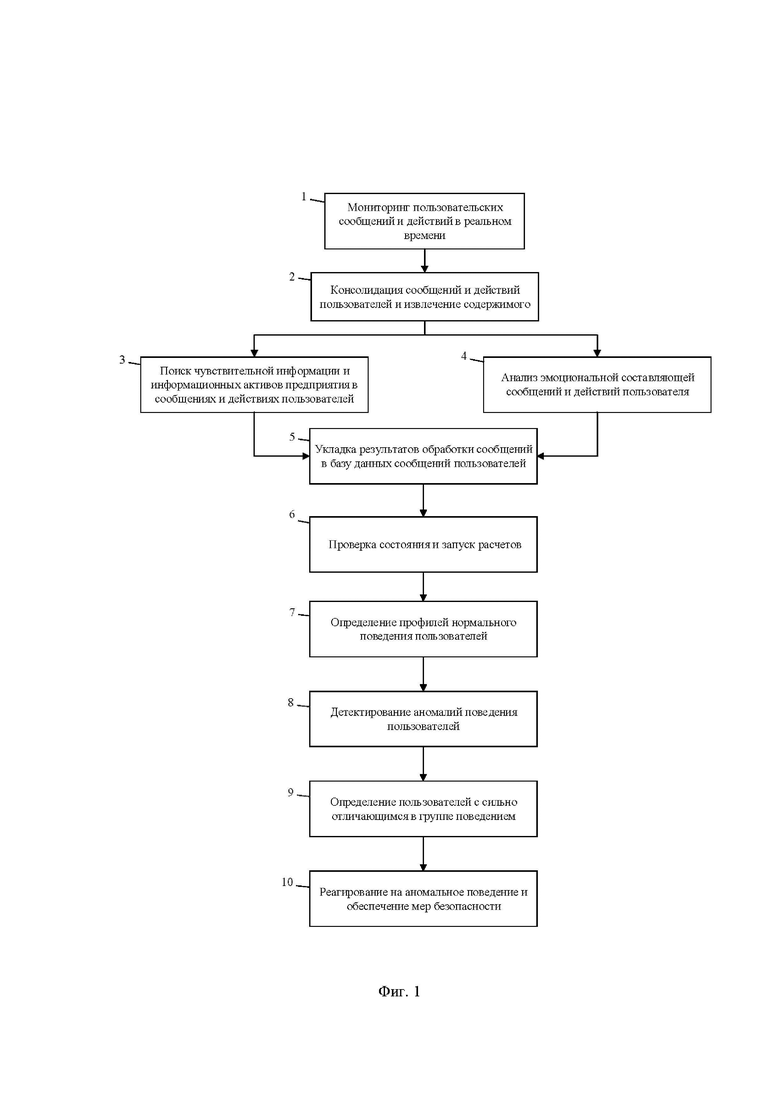

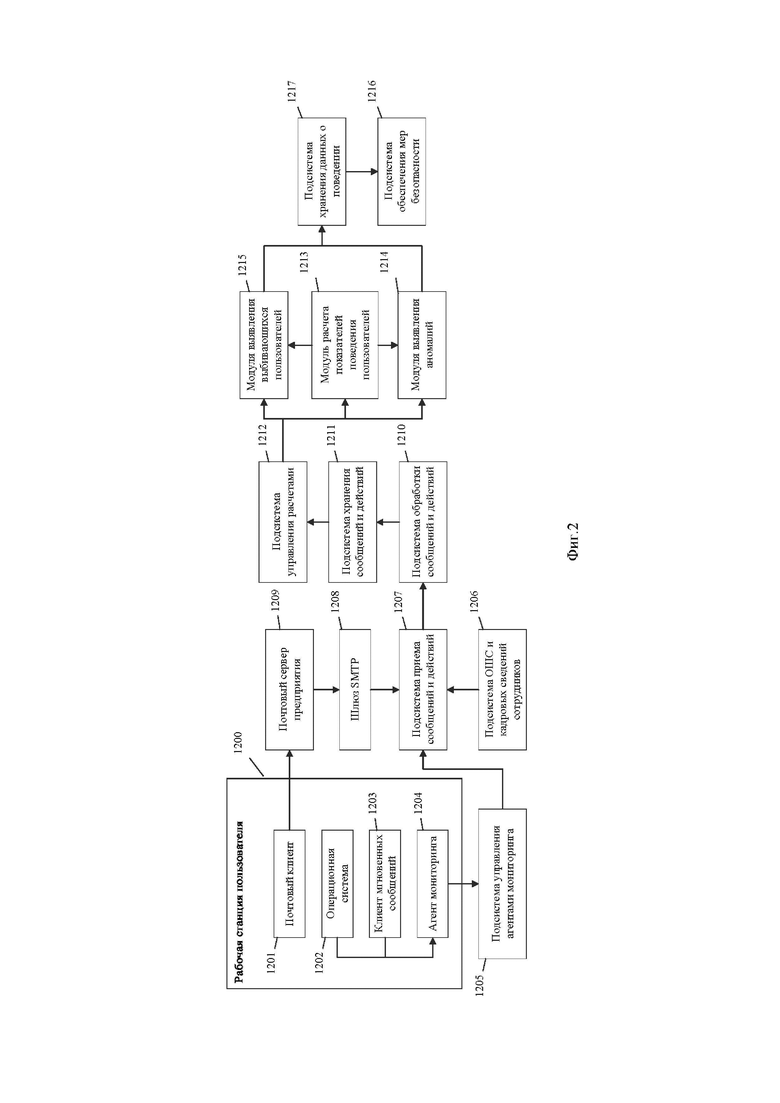

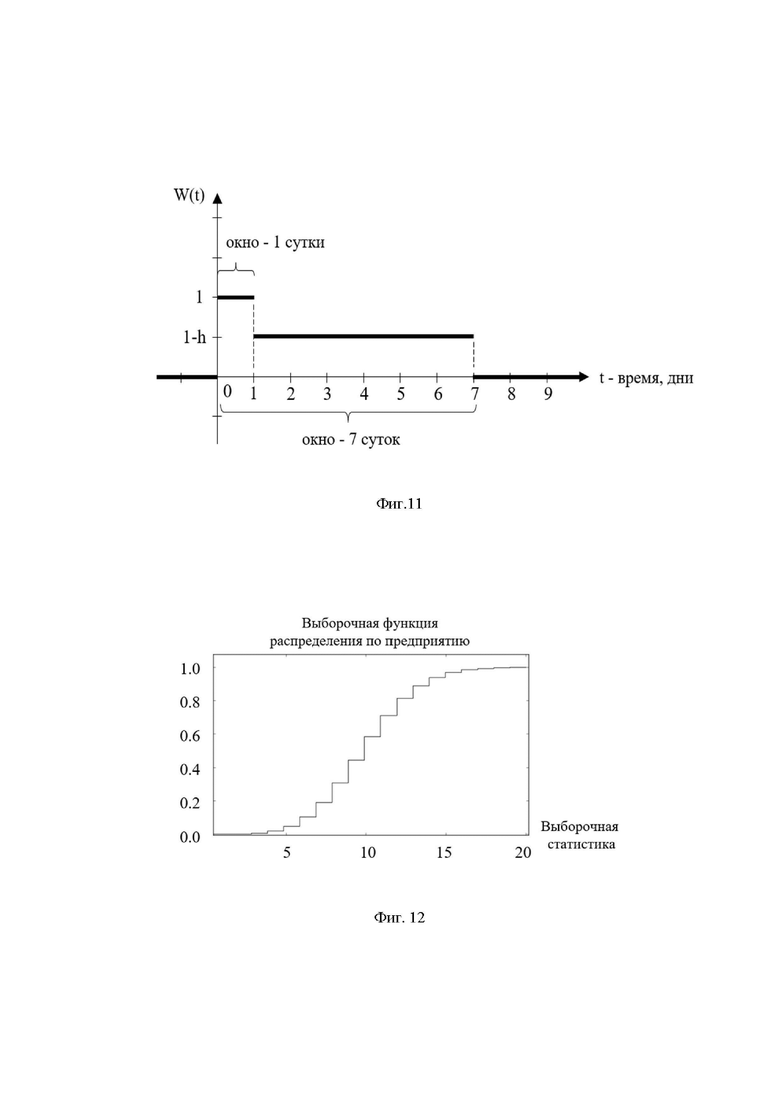

Фигура 11. Пример скользящей оконной дискретной функции.

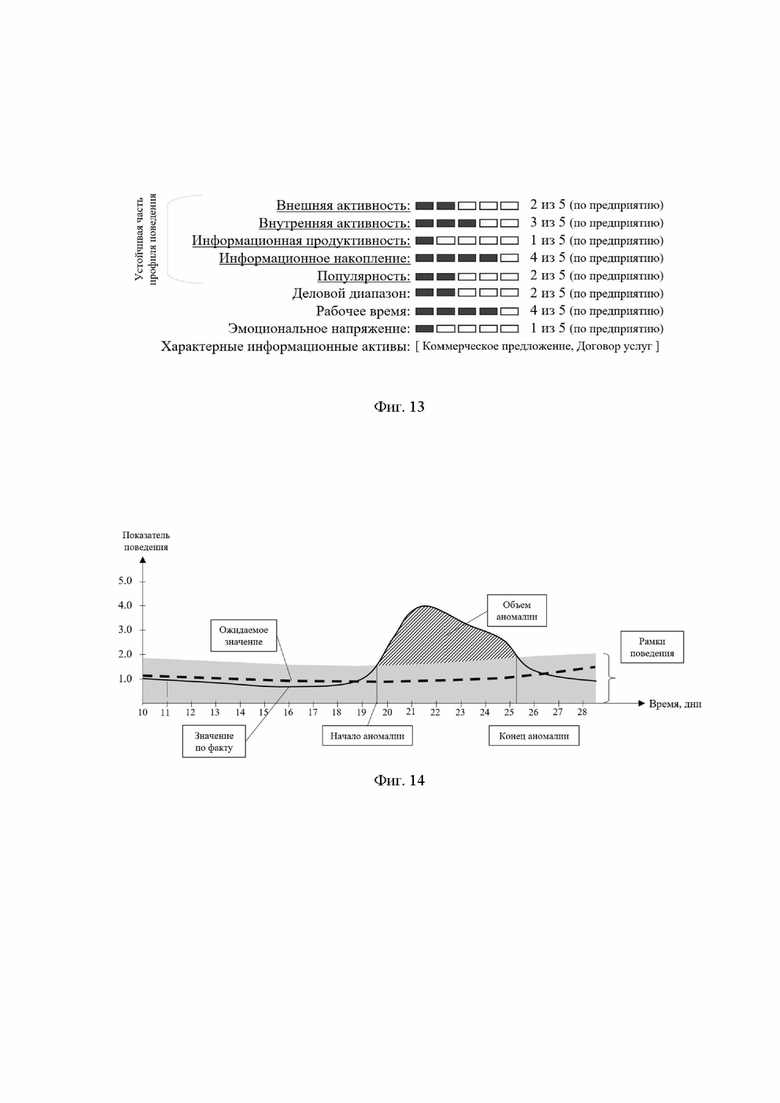

Фигура 12. Пример выборочной функции распределения по предприятию.

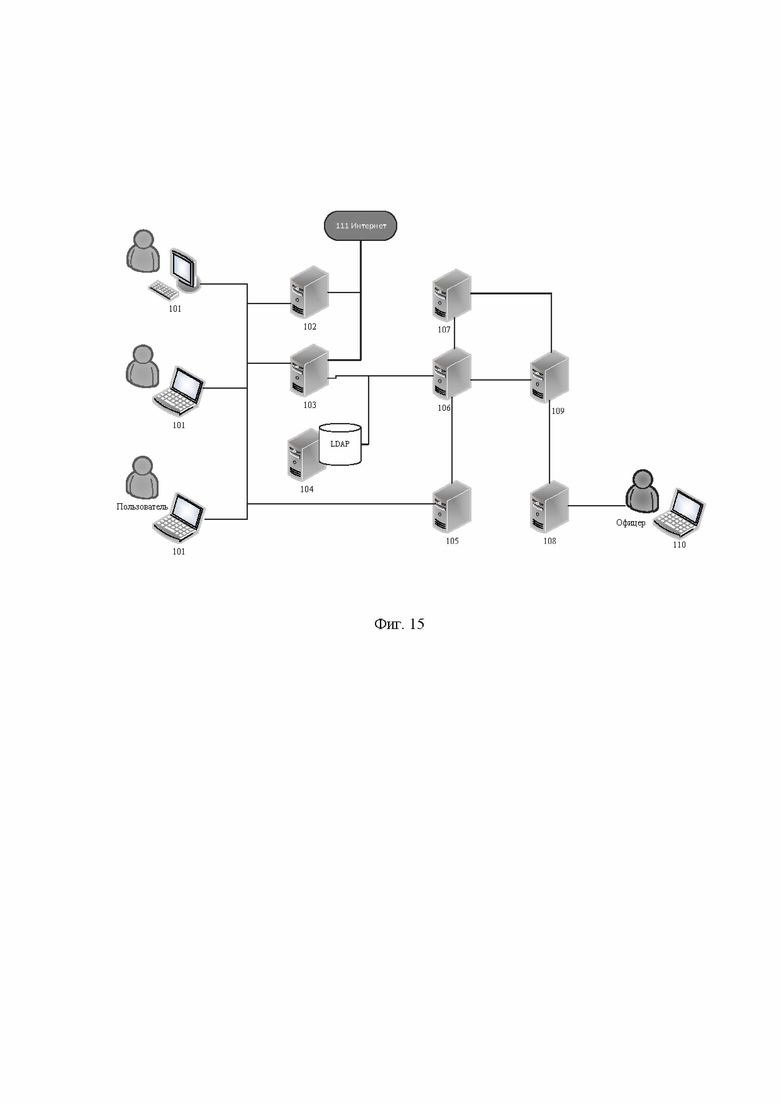

Фигура 13. Пример профиля нормального поведения пользователя.

Фигура 14. Пример аномалии поведения и ее свойства.

Фигура 15. Пример технической реализации способа и системы выявления аномального поведения пользователей.

Осуществление изобретения

Следующие положения являются общими для всех вариантов реализации. Главным объектом внимания способа и системы выявления аномального поведения является человек, пользующийся информационной инфраструктурой предприятия (ИИП). Под ИИП подразумевается совокупность имеющихся сервисов и систем, сетей, технических и программных средств, данных, автоматизированных процессов, обеспечивающих информационное обеспечение деятельности организации.

Каждый пользователь действует и проявляет себя в информационной инфраструктуре предприятия. К таким проявлениям относятся:

коммуникации сотрудника по электронной почте и в сервисах мгновенного обмена сообщений (мессенджерах),

действия пользователя на рабочей станции: запуск приложений, посещение сайтов, подключение съемных носителей, печать на принтере, нажатие клавиш.

Эти действия носят вероятностный характер и поддаются статистическим измерениям. Предлагаемый способ и система во всех вариантах реализации позволяют реализовать регулярные такие измерения пользовательских проявлений. На их основе рассчитываются показатели поведения пользователей и групп пользователей.

Во всех вариантах реализации при оценке поведения каждого пользователя учитывается поведение всех пользователей, действующих в ИИП. Это позволяет сделать единая ранговая шкала измерений для всех сотрудников. С ее помощью можно ранжировать показатели поведения всех пользователей относительно друг друга. Чем больше пользователей вовлечены в анализ поведения, тем точнее становятся его результаты.

Вместе с этим поведение должно учитывать персональную историю и особенности поведения. Для этого вводится понятие персональных рамок поведения. Для каждого пользователя рамки поведения определяют доверительный интервал показателей поведения. Этот диапазон определяется на основе персональной истории поведения. Со временем допустимые рамки поведения могут меняться: сдвигаться, расширяться или сужаться.

Во всех вариантах реализации предлагаемый способ может выявлять закономерности в поведении пользователей, т.н. устойчивое поведение. Такое поведение легко прогнозировать. Устойчивые показатели поведения образуют устойчивую часть поведения. У каждого пользователя такая часть может быть индивидуальной, как и индивидуальные рамки поведения. А выход за рамки устойчивого поведения порождает аномалию поведения.

Выход за рамки устойчивого поведения инициирует появление аномалии поведения.

Аномальное поведение может быть вызвано персональными причинами пользователя, либо внешними обстоятельствами со стороны ИИП и других пользователей.

Напротив, при неустойчивом поведении мы не можем строить прогноз и говорить о наличии той или иной аномалии в поведении. Что значительно снижает число ложных срабатываний.

Если исторически показатель поведения держался на одном уровне, то рамки поведения будут узкими, а показатель поведения устойчивым. При исторически нестабильном значении показателя поведения рамки поведения расширяются и показатель поведения становится неустойчивым. Устойчивые показатели поведения образуют устойчивое поведение.

1. Мониторинг пользовательских сообщений и действий в реальном времени.

Прежде всего производится мониторинг действий и коммуникаций пользователя в реальном времени. Рассматривается два варианта реализации сбора исходных данных:

с рабочей станции пользователя 1100 и с центрального почтового сервера предприятия 1109,

только с центрального почтового сервера предприятия 1109.

Для этого пользовательские сообщения и действия на рабочей станции1100 в реальном времени фиксируются с помощью программы-агента мониторинга 1104.Сообщения и действия пользователя собираются со всех рабочих станций 1100 и отправляются посредством программы — агента мониторинга по протоколу ICAP на выделенный сервер приема и обработки сообщений и действий 1107.

К сообщениям пользователя относятся:

коммуникации в клиентах мгновенных сообщений 1103;

коммуникации, фиксируемые на почтовом клиенте пользователя 1101.

Действия пользователя собираются через мониторинг системной памяти операционной системы 1102 пользователя. К ним относятся подключение съемных устройств и передача файлов на них.

Возможны два варианта сбора почтовых сообщений пользователя. В первом варианте почтовые коммуникации пользователя в реальном времени дублируются с почтового сервера предприятия 1109 и отправляются через шлюз SMTP1108 на выделенный сервер приема и обработки сообщений и действий1107. Во втором варианте, агент мониторинга напрямую отправляет данные о почтовых коммуникациях на сервер приема и обработки сообщений и действий 1107.

Сообщения делятся на несколько типов и имеют следующую структуру (таблица 1).

Таблица 1

Формат сообщения: текст, голосовое, видео

Направление переписки: [входящее, исходящее, внутреннее]

Дата и время отправки сообщения: [дата и время]

Часовой пояс отправителя: смещение, UTC

Часовой пояс получателя: смещение, UTC

Отправитель: [список]

Получатели: [список]

Содержимое сообщения: [текст, аудио, видео]

Вложения: [файлы]

Формат обмена: [outlook, web, exchange]

Направление переписки: [входящее, исходящее, внутреннее]

Дата и время отправки сообщения: [дата и время]

Часовой пояс отправителя:[смещение, UTC]

Часовой пояс получателя:[смещение, UTC]

Отправитель: [список]

Получатели: [список]

Тема сообщения: [текст]

Содержимое сообщения: [текст]

Вложения: [файлы]

Тип запроса: [post, get]

Пользователь: [IDs]

Дата и время запроса: [дата и время]

Длительность сессии: [секунды]

Часовой пояс пользователя: [смещение, UTC]

Сайт запроса: [адрес, домен]

Объем отправки: [байт]

Объем получения: [байт]

о подключениях съемных носителей

Тип устройства: [outlook, web, exchange]

Направление переписки: [входящее, исходящее, внутреннее]

Дата и время отправки сообщения: [дата и время]

Часовой пояс отправителя: [смещение, UTC]

Часовой пояс получателя: [смещение, UTC]

Отправитель: [список]

Получатели: [список]

Тема сообщения: [текст]

Содержимое сообщения: [текст]

Вложения: [файлы]

Сообщение мессенджера или почты называется внутренним, если оно возникло и доступно только в контуре безопасности предприятия. Внутренний контур безопасности определяется как коммуникации и действия пользователя в ИИП, доступной только сотрудникам предприятия.

Управление агентами мониторинга осуществляется с помощью подсистемы управления агентами мониторинга 1105. С её помощью агенты мониторинга устанавливаются и удаляются с рабочих станций пользователей, а также ведется учет их статуса и корректной работы.

2. Консолидация сообщений и действий пользователей и извлечение содержимого.

Все сообщения поступают в подсистему приема и обработки сообщений и действий1107. Здесь следующим способом происходит обработка очередей сообщений и действий в следующем порядке.

201. В подсистеме приема сообщений и действий 1107 создается каталог для приема и временного хранения обрабатываемых в дальнейшем сообщений и действий пользователей. Сообщения и действия представляют из себя файлы с мета-информацией и телом сообщений.

202. Затем создаются запросы на получение сообщений и действий пользователей с рабочих станций пользователей 1100 и почтового сервера предприятия и проводится их маршрутизация.

203. Файлы с мета-информацией и телом сообщений записываются во временную очередь.

204. В подсистеме 1107 инициализируются несколько обработчиков, которые в порядке даты создания сообщения или действия поочередно читают файлы с мета-информацией и телами сообщений для последующего извлечения содержимого и поиска чувствительной информации и информационных активов.

205. Из файлов с мета-информацией и файлов тел сообщений извлекается содержимое до отдельных mime-частей. Здесь же определяется тип сообщения или действия пользователя. Части сообщений формата изображения проходят через распознавание текста в изображениях. Части сообщений формата видео и аудио проходят через распознавание речи. Формируется типовая структура сообщений и действий пользователя.

206. На основе извлеченных атрибутов адресной информации далее из подсистемы ОШС и кадровых сведений 1106 запрашивается информация о связанных сотрудниках и учетных данных пользователей.

207. Извлеченное содержимое отправляется в подсистему обработки содержимого сообщений и действий 1110.

Кадровые сведения включают в себя анкетные данные пользователя (возраст, стаж работы, должность, руководитель, групп пользователей и другие). Группы пользователей обычно определяются:

- по подразделениям ОШС предприятия,

- по должностям,

- по уровням доступа.

Возможен вариант реализации, где распознавание речи в аудио и видеопотоке, а также текста в изображениях реализуется программой-агентом мониторинга1104. Это может значительно снизить нагрузку на сервер с подсистемой приема сообщений и действий 1107 за счет распределения ее по рабочим станциям пользователей1100.

3. Поиск чувствительной информации и информационных активов.

301. Извлеченное содержимое сообщений и действий пользователей поступает в подсистему обработки сообщений и действий 1110Здесь производится поиск чувствительной информации и информационных активов предприятия. К чувствительной информации относится нелегитимная или запрещенная передача данных, которая описывается правилами политики безопасности на основе регламентов информационной безопасности предприятия.

302. Для реализации условий обнаружения чувствительной информации предусмотрен модуль настройки условий поиска такой информации. В качестве условий детектирования можно пользоваться группами разрешенных и запрещенных пользователей, уровнем доступа пользователей к информации, разрешенными и запрещенными каналами коммуникации.

303. Далее все части сообщений, в зависимости от типа, проходят через поиск чувствительной и значимой информации, информационных активов предприятия. Указан пример реализации. Ниже приведены варианты использования детекторов чувствительной информации.

Таблица 2

поиск сущностей в тексте,

поиск по подстроке,

поиск с учетом морфологии,

классификаторы на основе трансформеров,

нейронные сети,

идентификаторы банковской тайны и персональных данных

Видео

метод опорных векторов

Видео

Видео

Условия поиска и детекторы можно комбинировать между собой с помощью логических операций: И, ИЛИ, ОТРИЦАНИЕ. Тем самым к любой части содержимого сообщения пользователя можно применить несколько детекторов 504 и условий поиска.

Пример комбинации условий.

ЕСЛИ (тип сообщения – исходящая почта И группа пользователей «Бухгалтерия» И «В сообщении обнаружен информационный актив «Коммерческое предложение»)

ИЛИ

ЕСЛИ (тип сообщения – съемный носитель И группа пользователей «Менеджеры» И «В сообщении обнаружен информационный актив «Стратегия компании»)

304. Комбинации условий могут отвечать за обнаружение в содержимом информационных активов предприятия. К ним могут относится объекты коммерческой тайны, интеллектуальной собственности, персональные сведения, юридическая документация.

4. Анализ эмоциональной составляющей сообщений и действий

401. Здесь с помощью методов классификации текстов и компьютерной психолингвистики анализируется спектр эмоций и уровень стресса (эмоционального напряжения) пользователя. Все сообщения пользователя со своим содержимым проходят проверку на наличие признаков эмоционального напряжения.

Морфологические признаки включают в себя попарное соотношение частей речи (существительное, глагол, определение, предлоги).

Классификатор текстовых сообщений определяет негативную и позитивную окраску сообщений пользователя и присваивает сообщению категорию: позитивное, негативное, нейтральное.

Проверка опечаток выдает количество опечаток с помощью расстояния Левенштейна.

Поиск девиантной лексики определяет долю выявленных образцов девиантной лексики в сообщении. Образцы девиантной лексики хранятся в подсистеме обработки сообщений и действий 1110.

406. Финальный показатель эмоционального напряжения определяется ниже при расчете показателей поведения в модуле расчета показателей поведения 1113.

5. Укладка результатов обработки сообщений в базу данных сообщений пользователей.

После поиска чувствительной информации и информационных активов результаты срабатываний по условиям поиска записываются в базу данных сообщений и действий. К результатам срабатываний относятся: пометки о срабатываниях, пометки об информационных активах.

6. Проверка состояния и запуск расчетов показателей поведения.

Результаты оценки эмоциональной составляющей также укладываются в базу данных сообщений и действий пользователя. Эта база данных является частью подсистемы хранения сообщений и действий 1111 и служит исходной информацией для дальнейшего анализа поведения пользователей, в частности для расчетов показателей поведения.

Далее запускается этап расчетов поведения пользователей и в модуле расчета показателей поведения 1113 производятся:

расчеты показателей поведения пользователей,

рамки допустимого поведения: нижняя и верхняя границы,

ожидаемое значение показателей поведения,

определение устойчивой части поведения.

Для своевременного реагирования на поведение пользователей в реальном времени предусмотрена подсистема управления расчетами 1112. В ней реализован следующий способ управления расчетами, а именно, порядок запуска, проведения расчетов и обновления результатов.

601. Сначала анализируется минимальная дата, за которую необходимо провести расчеты по следующему правилу:

ЕСЛИ для текущего дня пришло новое сообщение или действие пользователя, которое не было учтено в последнем расчете для данного дня,

И ЕСЛИ для более раннего дня уже был произведен перерасчет, но для текущего дня перерасчет произведен еще не был,

ТО будет получена минимальная дата, для которой нужно произвести расчет.

602. Если дата не получена, повторный запрос даты происходит через время буферизации. Время буферизации используется для того, чтобы избежать слишком частого перерасчета во время добавления/изменения сообщений, т.е. для оптимального использования вычислительных ресурсов.

603. Затем для переданной даты предыдущие результаты расчетов удаляются.

604. Обновляются значения внешних параметров процесса расчетов. К ним относятся.

Таблица 3

605. Для полученной даты происходит расчет всех показателей поведения способом, описанным ниже.

606. Затем результаты расчетов для каждого пользователя записываются в базу данных подсистемы хранения данных о поведении 1117.

607. В отдельный журнал также записывается информация о статусе и факте проведения расчетов.

7. Расчет профилей нормального поведения пользователей и групп пользователей

701. Производится подсчет сырых выборочных статистик пользователей. Путем обращения к подсистеме хранения сообщений и действий пользователя 1111 для каждого пользователя каждые сутки с помощью агрегирующей скользящей оконной функции производится измерения по следующим выборочным статистикам:

a. Число отправленных сообщений за внутренний контур безопасности предприятия

b. Число уникальных получателей за внутренним контуром безопасности предприятия

c. Число отправленных сообщений во внутреннем контуре безопасности предприятия

d. Число уникальных получателей во внутреннем контуре безопасности предприятия

e. Число отправленных сообщений, содержащих информационные активы

f. Число полученных сообщений, содержащих информационные активы

g. Число полученных сообщений от пользователей внутри контура безопасности

h. Число контактов, присылающих сообщения пользователю внутри контура безопасности предприятия

i. Число групп и подразделений организационно-штатной структуры, с которыми пользователь ведет переписку

j. Время, потраченное на работу в приложениях

k. Время, потраченное на совещания

l. Перечень полученных информационных активов

m. Перечень отправленных информационных активов

n. Время, проведенное в рабочих приложениях. Рабочие приложения определяются посредством специального справочника приложений.

o. Время, проведенное на совещаниях.

p. Объем признаков эмоционального напряжения

Выборочные статистики рассчитываются по правилу:

Здесь  - скользящая оконная дискретная функция (см Фиг. 11)от времени t, представляет из себя взвешенную сумму простых оконных функций, одна из которых – окно длительностью 7 дней, а вторая – окно длительностью 1 день. Коэффициенты при слагаемых такой суммы задаются с помощью коэффициента сглаживания. Коэффициент сглаживания задается в параметрах конфигурации расчетов. Этот коэффициент принимает значение от 0 до 1. Такая оконная функция дает возможность учитывать как длительные изменения в поведении пользователя, так и резкие всплески.

- скользящая оконная дискретная функция (см Фиг. 11)от времени t, представляет из себя взвешенную сумму простых оконных функций, одна из которых – окно длительностью 7 дней, а вторая – окно длительностью 1 день. Коэффициенты при слагаемых такой суммы задаются с помощью коэффициента сглаживания. Коэффициент сглаживания задается в параметрах конфигурации расчетов. Этот коэффициент принимает значение от 0 до 1. Такая оконная функция дает возможность учитывать как длительные изменения в поведении пользователя, так и резкие всплески.

702. На следующем этапе расчетов показателей поведения, на основе выборочных статистик для каждого пользователя каждые сутки, с помощью выборочной функции распределения (см Фиг. 12)по всем пользователям предприятия рассчитываются фактические показатели поведения.

Таблица 4

Все показатели поведения имеют значения от 0 до 1 и таким образом приводятся к единой ранговой шкале.

Также, путем умножения на коэффициент, шкала может быть масштабирована до любой балльной системы оценок, например, до пятибалльной.

703. После этого производится накопление фактических значений суточных показателей поведения. Как только накапливается 30 суточных значений всех показателей, запускается расчет рамок поведения, ожидаемого значения и устойчивой части поведения.

Для каждого показателя поведения рамки поведения рассчитываются как выборочная за 30 дней дисперсия его фактических значений, умноженная на коэффициент чувствительности к аномалиям. Ожидаемое значение каждого показателя рассчитывается как выборочное среднее за 30 дней.

704. Также для каждого показателя поведения рассчитывается признак устойчивости, который равен 1 – если рамки поведения превышают произведение выборочной дисперсии за 30 дней на коэффициент устойчивости, и 0 – в противном случае.

705. Набор ожидаемых показателей формируют профиль нормального поведения пользователя. Показатели, признак устойчивости которых равен единице, образуют устойчивую часть поведения пользователя. Пример профиля нормального поведения представлен на Фиг. 13.

8. Выявления аномалий поведения и выбивающихся поведением пользователей

801. С этого момента для каждого показателя, входящего в устойчивую часть поведения, производится выявления аномалий реализуемое модулем детектирования аномалий 1114.

Если показатель поведения или несколько показателей принимает значения меньше или больше, чем границы рамок поведения, то детектируется аномалия поведения. Аномалия поведения имеет свои характеристики (пример см. фиг. 14):

момент начала, окончания, продолжительность;

объем аномалии;

уровень отклонения от профиля.

802. Аномалии могут качественно отличаться и имеют следующий характер.

Таблица 5

Уровень критичности аномалии зависит от степени влияния связанного показателя поведения на индекс уязвимости пользователя. Следующее деление по четырем уровням серьезности является одним из вариантов реализации.

Таблица 6

803. После фиксации аномалии сведения о ней записываются в историю поведения пользователя. Если на протяжении нескольких дней у пользователя фиксируется один тип аномалии, то образуется одна непрерывная аномалия путем объединения нескольких однодневных аномалий в одну непрерывную со своим началом и концом.

804. С помощью истории аномалий поведения можно детектировать наличие определенных последовательностей аномалий, требующих внимания со стороны офицера безопасности. Такие последовательности можно называть цепочками аномалий. Цепочка аномалий – последовательность аномалий поведения во времени, увеличивающая риск совершения инцидента безопасности.

Примечательные цепочки аномалий определяются офицером безопасности и сохраняются в словарь цепочек аномалий. Пример цепочки аномалий поведения:

- «Всплеск внешней активности»

- ЗАТЕМ «Спад внутренней активности»

- ЗАТЕМ «Исчезновение популярности».

Правила реагирования на появление цепочки аномалий поведения задаются в подсистеме реагирования и обеспечения мер безопасности.

Модуль выявления выбивающихся сотрудников1115 позволяет определить сильно отличающихся поведением из группы сотрудников. Для этого используется профиль поведения группы – это профиль поведения, отражающий особенности поведения, общие для большинства пользователей в группе. В качестве разбиения на группы используется деление на подразделения и должности. Сведения о подразделениях и должностях поступают из подсистемы хранения организационно-штатной структуры.

9. Определение пользователей с сильно отличающимся в группе поведением

901. Профиль группы рассчитывается как медианное среднее устойчивых показателей поведения по всем представителям группы. Расстояние между профилем поведения пользователя и профилем поведения группы определяется двумя способами: как среднеквадратичное отклонение и как максимум разницы показателей поведения.

902. Далее выбивающиеся сотрудники в рамках группы определяются как пользователи, чей профиль поведения имеет среднеквадратичное отклонение от профиля должности больше, чем удвоенная выборочная дисперсия или если максимум разницы показателей поведения превышает 50% значения показателей. Для каждой должности и подразделения производится поиск выбивающихся сотрудников по указанным выше критериям.

903. В базу данных поведения подсистемы хранения данных о поведении для каждого пользователя записывается перечень групп, если пользователь выбивается поведением

10. Реагирование на аномальное поведение и обеспечение мер безопасности

1001. Для своевременного реагирования на аномалии поведения и появление выбивающихся сотрудников используется подсистема обеспечения мер безопасности1116, в которой производится настройка правил реагирования. Каждое правило состоит из набора условий и ответных действий, реализуемых если условие будет выполнено. Набор условий состоит из простых условий на аномальное поведение, цепочки аномалий или выбивающегося пользователя. Такие условия объединяются логическими операторами: И, ИЛИ, ОТРИЦАНИЕ.

Пример правила.

- ЕСЛИ была зафиксирована аномалия «Всплеск внешней активности»,

- И ЕСЛИ была зафиксирована цепочка аномалий «Цепочка 1»,

- И ЕСЛИ пользователь является выбивающимся в своей должности,

- ТО отправить уведомление на почту офицера безопасности.

1002. Тут же производится настройка ответных действий (мер) безопасности. Ответные действия могут быть следующими: создать инцидент безопасности, поместить пользователя в группу особого контроля, отправить уведомление на почту, заблокировать доступ к рабочей станции пользователя и другие. Сработавшие правила определяют перечень действий необходимых мер для каждого пользователя.

1003. Проверка на правила реагирования на аномальное поведение производится раз в сутки.

1004. При этом сведения об инцидентах заносятся в журнал реагирования для каждого пользователя.

1005. После проверки правил реагирования производятся ответные действия. Действия по отправке уведомлений офицеру безопасности производится с помощью выделенного почтового сервера. Действия по активной блокировке пользователя производятся с помощью отправки инструкций через сервер управления агентами мониторинга на рабочие станции пользователей, где программы-агенты мониторинга 1100 их осуществляют. Сведения о помещении пользователя в группу особого контроля сохраняются в базе данных подсистемы хранения информации о поведении пользователей.

Техническое обеспечение способа и системы может быть реализовано на примере схемы (Фиг. 15). Рабочие станции 101 пользователей представляют собой персональные компьютеры сотрудников предприятия. Они объединяются локальной сетью. На выделенном сервере 105 управления агентами мониторинга устанавливается подсистема управления агентами мониторинга 1205.

На рабочих станциях 101 пользователей функционируют агент мониторинга1204, операционная система 1202, почтовый клиент 1201, клиент мгновенных сообщений 1203.

На выделенном сервере 104 функционирует подсистема организационно штатной структуры и кадровых сведений сотрудников 1206.

Почтовый выделенный сервер предприятия 103 собирает почтовые коммуникации пользователей. Сетевое оборудование (шлюзы, роутеры) 102 обеспечивают почтовые коммуникации и обмен мгновенными сообщениями с источниками из сети интернет 111.

На отдельном выделенном сервере 106 действуют подсистема приема сообщений и действий 1207, а также подсистема обработки сообщений и действий 1210. Подсистема хранения сообщений и действий 1211 функционирует на отдельном сервере 107.

Для подсистем управления расчетами 1212, модуль расчета показателей поведения пользователей 1213, модуля выявления аномалий 1214, модуля выявления выбивающихся пользователей 1215 и для подсистемы хранения данных о поведении предусматривается выделенный сервер 109.

Для подсистемы обеспечения мер безопасности 1216 выделяется отдельный сервер 108. Доступ к ней осуществляется через рабочую станцию офицера информационной безопасности предприятия 110.

На основании сказанного предлагаемое изобретение значительно усовершенствует предшествующих уровень техники, и решаются следующие технические проблемы: снижение ущерба от внутренних угроз утечки ценной информации, снижение трудозатрат на обеспечение безопасности, снижение расходов на выполнение технических требований предшествующего уровня техники, сокращения числа ложных инцидентов безопасности.

Снижение ущерба от внутренних угроз достигается за счет:

обнаружения недоступных для обнаружения на прежнем техническом уровне угроз информационной безопасности и скрытых инцидентов, связанных с аномальным поведением пользователей.

наличия объективной оценки поведения пользователей в реальном времени, позволяющей использовать дифференцированное применение мер безопасности к группам пользователей.

Снижение расходов на безопасность достигается за счет:

сокращения времени на выявление внутренних угроз и расследование инцидентов, исходящих от сотрудников предприятия,

за счет отсутствия необходимости регулярной настройки правил политик безопасности, требуемого на предшествующем уровне техники.

Снижение расходов на выполнение технических требований предшествующего уровня техники, связанного с необходимость установки специального программного обеспечения на рабочих станциях пользователей. Снижение числа ложных инцидентов достигается за счет учета индивидуальных особенностей каждого пользователя.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ оптимизации политик средств защиты информации на основе паттернов поведения пользователей | 2022 |

|

RU2811731C2 |

| Система предотвращения утечки информации и способ предотвращения утечки информации | 2024 |

|

RU2830388C1 |

| Способ обеспечения безопасного использования электронного документа | 2018 |

|

RU2699234C1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ, СОДЕРЖАЩИХ КОНФИДЕНЦИАЛЬНУЮ ИНФОРМАЦИЮ, ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2020 |

|

RU2759210C1 |

| Способ комбинирования большой языковой модели и агента безопасности | 2023 |

|

RU2825975C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| СПОСОБ И СИСТЕМА ОПРЕДЕЛЕНИЯ АКТИВНОСТИ УЧЕТНЫХ ЗАПИСЕЙ В ВЫЧИСЛИТЕЛЬНОЙ СРЕДЕ | 2023 |

|

RU2824919C1 |

| СИСТЕМА ПОСТАНОВКИ МЕТКИ КОНФИДЕНЦИАЛЬНОСТИ В ЭЛЕКТРОННОМ ДОКУМЕНТЕ, УЧЕТА И КОНТРОЛЯ РАБОТЫ С КОНФИДЕНЦИАЛЬНЫМИ ЭЛЕКТРОННЫМИ ДОКУМЕНТАМИ | 2017 |

|

RU2647643C1 |

| Способ выявления аномалий на множестве сайтов для оценки уровня безопасности сайтов и сервер для его осуществления | 2018 |

|

RU2724782C1 |

| СПОСОБ И СИСТЕМА КИБЕРТРЕНИРОВОК | 2022 |

|

RU2808388C1 |

Изобретение относится к области обеспечения информационной безопасности, а более точно к защите информации от утечек. Техническим результатом является сокращение числа ложных срабатываний системы. Технический результат заявляемого технического решения достигается тем, что в заявленном решении проводят мониторинг пользовательских коммуникаций и действий в реальном времени; консолидируют сообщения всех пользователей и извлекают содержимое сообщений пользователей; осуществляют поиск чувствительной информации и информационных активов предприятия в сообщениях и действиях пользователей; проводят анализ эмоциональной составляющей сообщений и действий пользователя; рассчитывают профили нормального поведения пользователей; детектируют аномалии поведения пользователей; определяют пользователей с сильно отличающимся в группе поведением. 2 н. и 4 з.п. ф-лы, 15 ил., 6 табл.

1. Способ определения аномального поведения пользователей, включающий в себя следующие действия:

проводят мониторинг пользовательских коммуникаций и действий в реальном времени;

консолидируют сообщения всех пользователей и извлекают содержимое сообщений пользователей;

осуществляют поиск чувствительной информации и информационных активов предприятия в сообщениях и действиях пользователей;

проводят анализ эмоциональной составляющей сообщений и действий пользователя;

укладывают результаты обработки сообщений в базу данных сообщений пользователей;

проверяют состояния и запуск расчетов;

рассчитывают профили нормального поведения пользователей;

детектируют аномалии поведения пользователей;

определяют пользователей с сильно отличающимся в группе поведением,

при этом проверка состояния и запуск расчетов включают в себя следующие действия: обновляют даты расчетов, ожидают времени буферизации, удаляют результаты предыдущих расчетов для переданной даты, настраивают конфигурационные параметры, выполняют расчеты для переданной даты, записывают результаты расчета в базу данных поведения пользователей, обновляют журнал расчетов, а определение пользователей с сильно отличающимся в группе поведением включает в себя следующие действия: рассчитывают профиль поведения группы, определяют расстояния профиля группы до профиля пользователя, записывают перечень групп, в случае если пользователь выбивается поведением.

2. Способ по п.1, в котором поиск чувствительной информации и информационных активов предприятия в сообщениях и действиях пользователей включает в себя следующие действия: получают все содержимое сообщений или действий пользователя, настраивают условия поиска чувствительной информации и информационных активов, осуществляют поиск чувствительной информации и информационных активов предприятия в сообщениях пользователей, детектируют информационные активы предприятия, результаты срабатываний по условиям поиска записываются в базу данных сообщений и действий.

3. Способ по п.2, в котором анализ эмоциональной составляющей сообщений и действий пользователя включает в себя следующие действия: осуществляют проверку на наличие признаков эмоционального напряжения, рассчитывают показатель эмоционального напряжения.

4. Способ по п.3, в котором расчет профилей нормального поведения пользователя включает в себя следующие действия: собирают первичные выборочные статистики пользователей, рассчитывают фактические показатели поведения, рассчитывают рамки поведения и ожидаемого значения показателей, рассчитывают признаки устойчивости, определяют профиль нормального поведения и его устойчивой части.

5. Способ по п.4, в котором детектирование аномалий поведения пользователей включает в себя следующие действия: детектируют факт аномалий поведения, определяют критичность и тип аномалии, объединяют непрерывные аномалии одного типа и записывают историю поведения, осуществляют поиск цепочек аномалий.

6. Система определения аномального поведения пользователей с помощью профилей нормального поведения, включающая в себя:

- рабочие станции пользователей с установленной программой - агентом мониторинга, объединенные в локальную вычислительную сеть предприятия;

- сетевое оборудование, обеспечивающее почтовые коммуникации и обмен мгновенными сообщениями с источниками из сети интернет с рабочих станций пользователей:

выделенный сервер с модулем передачи почтовых сообщений пользователей;

выделенный сервер с модулем удаленного управления агентами мониторинга;

выделенный сервер с подсистемой приема и обработки содержимого сообщений пользователя;

- выделенный сервер, на котором функционирует база данных сообщений пользователей;

- выделенный сервер для подсистемы хранения организационно штатной структуры и кадровых сведений сотрудников;

- выделенный сервер с модулем расчета показателей поведения пользователей, модулем управления расчетами, модулем выявления аномалий и выбивающихся поведением пользователей; а также с базой данных поведения пользователей и групп пользователей.

| Solar Dozor, 17.05.2021, [найдено: 03.06.2022] | |||

| Найдено в: "https://web.archive.org/web/20210517181553/https://it-enigma.ru/produktyi/zashhita-ot-utechek-informaczii/sistemyi-predotvrashheniya-utechek-informaczii-(dlp)/solar-dozor" | |||

| PREETI RAMAN: "Understanding Data Leak Prevention", 2011, [найдено: 03.06.2022] | |||

| Найдено в: |

Авторы

Даты

2022-07-11—Публикация

2021-12-24—Подача