ОБЛАСТЬ ТЕХНИКИ

[001] Настоящее изобретение в целом относится к системам кибербезопасности и, в частности, к усовершенствованной системе кибербезопасности, включающей целеориентированное проектирование архитектуры, предназначенной для работы в условиях сложных угроз в характеризующихся тесными взаимосвязями отраслях промышленности, таких как авиационная промышленность.

УРОВЕНЬ ТЕХНИКИ

[002] Авиационная промышленность в значительной степени зависит от надежного функционирования IT-инфраструктуры в отношении критической информации. Как и многие другие отрасли промышленности, авиационная промышленность сталкивается с проблемой обеспечения надлежащей безопасности IT-инфраструктуры и смягчения последствий любых "киберсобытий" (cyber event). Примеры киберсобытий включают в себя злонамеренные или подозрительные события, которые компрометируют или пытаются скомпрометировать работу сети воздушного летательного аппарата, в том числе соединений для его данных, передачи данных и вычислительных систем.

[003] Имеющиеся в настоящее время системы кибербезопасности относительно хорошо оснащены для борьбы с одномерными кибератаками. Эти системы предусматривают один тип вектора атаки (attack vector), реализуемой в виде вредоносных программ, исполняемых в системе компании для извлечения из этой системы данных. Вместе с тем, в киберпространстве существуют сложные угрозы, которые предусматривают одновременно несколько векторов атаки и часто компрометируют слабо связанные системы с причинением намеренного вреда одной из них (действительному объекту атаки). Например, схема хищения денег может включать в себя фишинг для получения доступа к банковскому аналитику, программное обеспечение, обеспечивающее незаконное копирование (exfiltration), для получения доступа к процессу выдачи наличных из банкоматов одного банка, программы-шпионы для перехвата нажатий клавиш в другом объекте, разрешающем выдачу наличных из банкоматов, и доступа к физическим банкоматам, осуществляющим выдачу наличных, на другом континенте. Таким образом, векторы сложных атак могут состоять из двух или более средств и двух или более путей, все из которых реализуют одновременно в отношении различных компаний, регионов и видов активов.

[004] Существующие системы кибербезопасности, как правило, проектируют одним из двух способов: (1) идентифицируют угрозы и производят закупку инструментов обеспечения кибербезопасности ("COTS"), которые размещают, с тем чтобы смягчить последствия выявленных угроз; или(2) производят закупку самых лучших из имеющихся COTS-инструментов, которые размещают, с тем чтобы наилучшим образом защитить предприятие. Существенным недостатком таких существующих инструментов обеспечения кибербезопасности является их видимость и специализация только для тех типов областей, событий и угроз, которые они контролируют и о которых они сообщают. Как следствие, архитектуры этих инструментов обязательно содержатся в контролируемой области и, поэтому, обеспечивают обнаружение только тех векторов атаки и сообщение только о тех векторах атаки, которые находятся в пределах этой конкретной компании, типа актива или угрозы. Векторы сложных атак, путь которых проходит через разные области, разные отрасли промышленности и разные активы, не являются частью таких инструментов обеспечения кибербезопасности, используемых в способах обнаружения для обеспечения кибербезопасности.

[005] Таким образом, существует необходимость в усовершенствованных системе и способе обнаружения сложных кибератак и борьбы с ними.

РАСКРЫТИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

[006] С учетом приведенного выше раздела "Уровень техники" примеры реализации настоящего изобретения обеспечивают создание системы кибербезопасности, содержащей нижний уровень, выполненный с возможностью контроля и отслеживания данных кибербезопасности для криминалистического анализа, верхний уровень, выполненный с возможностью контроля, отслеживания и измерения данных кибербезопасности для множества киберсред или киберокружений (cyber environment), и алгоритм сложной адаптивной системы (САС), используемый для обучения, прогнозирования и принятия соответствующих мер на основании данных кибербезопасности. Верхний уровень и нижний уровень выполнены с возможностью обмена данными кибербезопасности. Каждый уровень из нижнего уровня и верхнего уровня также включает в себя функции, реализуемые в переделах нижнего уровня и верхнего уровня. Также, нижний уровень и верхний уровень выполнены с возможностью обмена данными кибербезопасности посредством двунаправленного соединительного модуля, причем подвергаемые обмену данные кибербезопасности являются коррелированными. Соединительный модуль обеспечивает контур обратной связи по всей системе, которая также включает в себя алгоритм сложных адаптивных систем (САС), выполненный с возможностью прогнозирования кибератак и основанный на данных кибербезопасности. Алгоритм сложной адаптивной системы (САС) модифицирован для создания конечных автоматов, представляющих систему кибербезопасности, запуска конечных автоматов и записи их переходов, связывания вероятностей с переходами, прогнозирования результатов на основании вероятностей, определения необходимости принятия мер и принятия мер, если уровень вероятности превышает заданный порог.

[007] Признаки, функции и преимущества, раскрытые в настоящем документе, могут быть достигнуты независимо друг от друга в различных примерах реализации или могут быть объединены еще в одних примерах реализации, более подробную информацию о которых можно видеть со ссылкой на последующее описание и чертежи.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[008] После описания, таким образом, примеров раскрытия в общих понятиях будет сделана ссылка на прилагаемые чертежи, которые необязательно выполнены в масштабе и на которых:

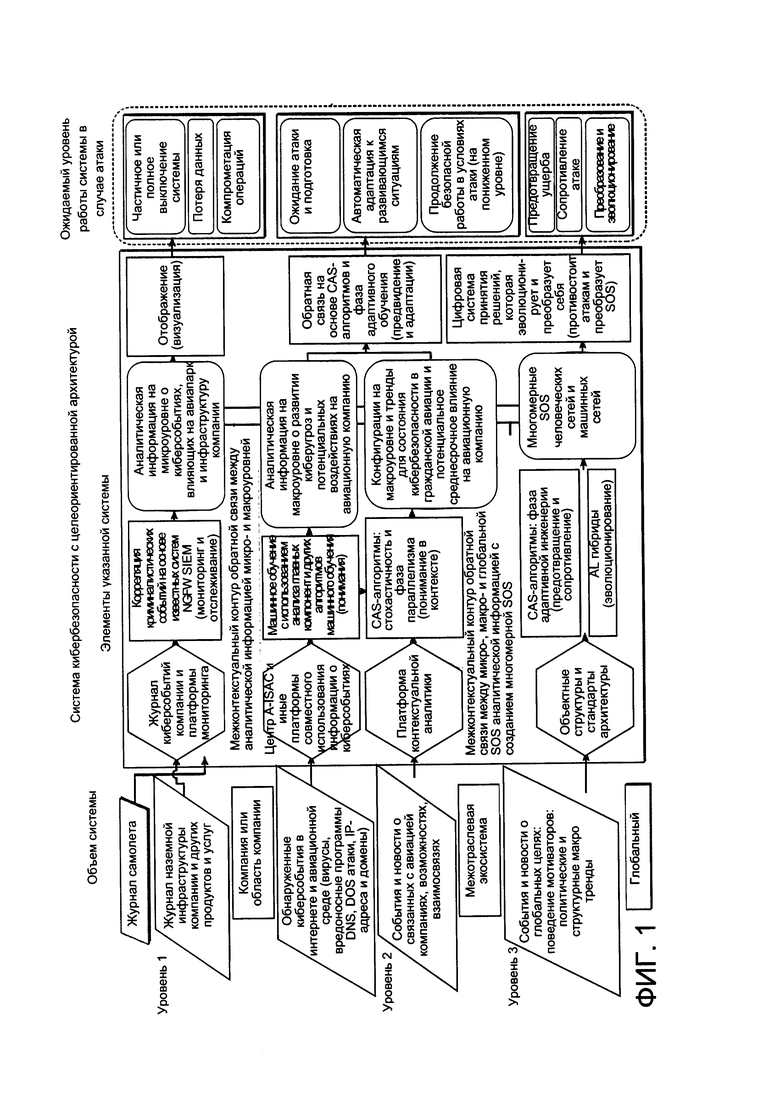

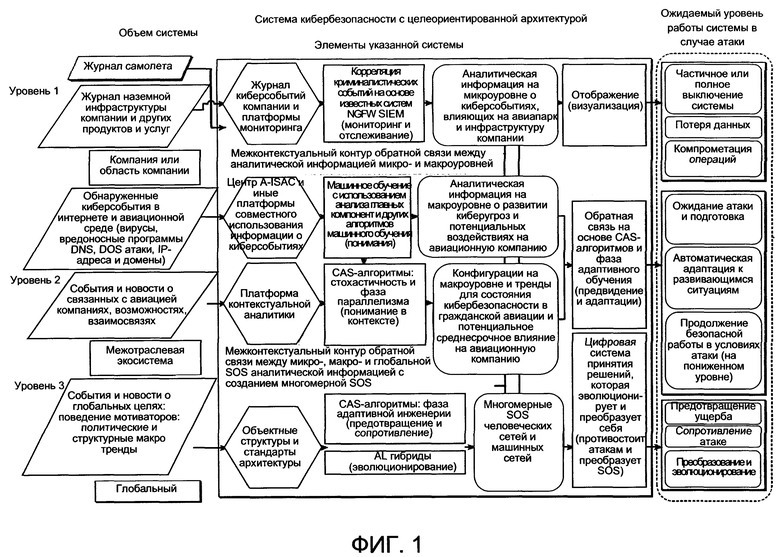

[009] на ФИГ. 1 показана логическая схема системы кибербезопасности, имеющей целеориентированную архитектуру, чтобы справляться со сложными кибератаками в соответствии с примером реализации настоящего изобретения;

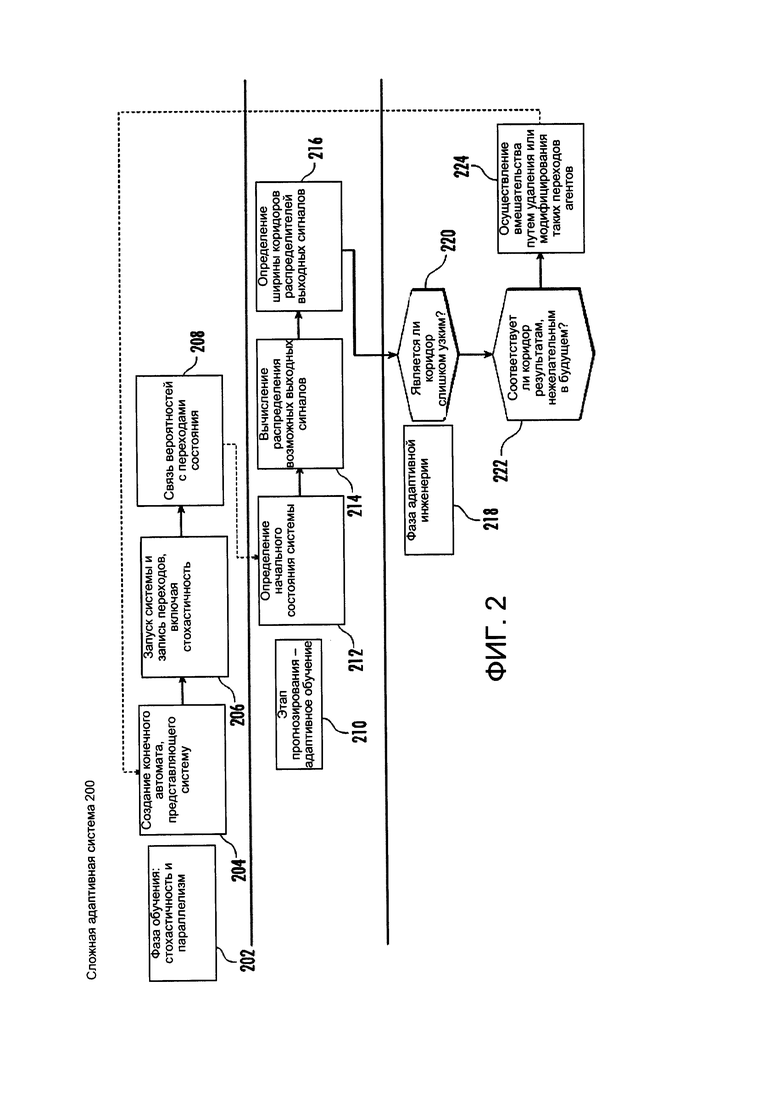

[0010] на ФИГ. 2 показана структурная схема использования алгоритмов сложных адаптивных систем и агентного моделирования в соответствии с примером реализации настоящего изобретения.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0011] Некоторые варианты реализации настоящего изобретения будут далее описаны более подробно со ссылкой на сопроводительные чертежи, на которых показаны некоторые, но не все, варианты осуществления настоящего изобретения. Действительно, различные варианты осуществления настоящего изобретения могут быть реализованы во многих различных формах и не должны быть истолкованы как ограниченные вариантами реализаций, изложенными в данном документе; наоборот, эти примеры реализаций представлены для того, чтобы данное раскрытие было полным и завершенным, а также полностью раскрывало объем настоящего раскрытия для специалистов в данной области техники. Например если не указано иное, ссылка на «первый объект», «второй объект» или т.п. не должна быть истолкована как предписывающая конкретный порядок. Кроме того, один объект, который может быть описан как расположенный над каким-либо другим объектом (если не указано иное), вместо этого может находиться ниже, и наоборот; и схожим образом, объект, описанный как находящийся слева от чего-либо, вместо этого может находиться справа, и наоборот. Одинаковые ссылочные позиции относятся к одинаковым элементам.

[0012] Примеры реализаций настоящего изобретения будут в первую очередь описаны для применения в авиации. Следует, однако, отметить, что примеры реализации могут быть использованы для решения разнообразных задач как в авиационной промышленности, так и в других отраслях.

[0013] Гражданская, или коммерческая, авиация представляет собой сложную систему со многими действующими субъектами, представленными в виде поставщиков продуктов и услуг, их партнеров, поставщиков материалов, а также клиентов и глобальных объектов. Все эти действующие субъекты очень тесно связаны между собой с точки зрения обмена информацией. Многим действующим субъектам в этой взаимосвязанной сети разрешен доступ к внутренним сетям друг друга в качестве требования для ведения деловой активности. Эта особенность "экосистемы" гражданской авиации потенциально может привести к образованию очень длинного пути вектора атаки, проходящего через эту сложную систему.

[0014] Настоящее изобретение относится к усовершенствованной системе кибербезопасности с дифференцированной способностью справляться со сложными кибератаками. Как объяснено более подробно ниже, указанная система основана на целеориентированном проектировании кибербезопасности, при котором идентифицируют цели и задачи и разделяют их по уровням. Уровням назначены определенные функции, которые направлены на достижение целей системы. Функции работают одновременно в этих уровнях и предоставляют аналитическую информацию, относящуюся к данному уровню задачи. Уровни соединены между собой с помощью специальных соединительных модулей в специально разработанных интерфейсах. Соединительные модули выполнены с возможностью двунаправленного обмена аналитической информацией и реализуют контур обратной связи в рамках всей системы. Соединительные модули являются неотъемлемыми компонентами системы при использовании в характеризующихся тесными взаимосвязями отраслях, таких как авиация. Такие соединительные модули обеспечивают отслеживание, обнаружение и выявление путей векторов сложных атак для таких сложных и многопрофильных отраслей промышленности.

Целеориентированное проектирование

[0015] В результате того, что проектирование системы является целеориентированным, все действующие субъекты при проектировании ожидают от системы одного того же результата без каких-либо ложных ожиданий. В частности, деловое и техническое сообщество способны понять возможности и ограничения решений, относящихся к проектированию системы. Это проектирование позволяет согласовывать работу эксплуатационного сообщества, сообщества, занимающегося процессами, персонала и сообщества, осуществляющего управление, (например, относящегося к юриспруденции и аудиту) с проектированием архитектуры технического обеспечения кибербезопасности и с созданием своих собственных артефактов и возможностей, согласованных друг с другом и с поставленными техническими целями. В качестве примера, если проектная группа обеспечения кибербезопасности сосредоточена на работе на втором уровне, "Управление кибербезопасностью", эксплуатационное сообщество имеет возможность сосредоточиться на установке разнородных операционных систем, чтобы сосредоточиться на работе на одном и том же уровне.

Разделение целей и задач по уровням

[0016] Уровни проектирования имеют особо важное значение для отрасли обеспечения кибербезопасности, которая очень быстро эволюционирует. Путем разделения целей и задач системы по уровням, система согласно настоящему изобретению обладает способностью эволюционировать и/или заменять в достаточной степени отличительный набор связанных возможностей, оставляя при этом нетронутыми возможности. В частности, при проектировании всей системы уровни проектирования разделяют на подсистемы таким образом, что они находятся на очень разных уровнях завершенности и требуют различных методик и/или типов персонала для их реализации. Уровни проектирования также могут регулироваться различными органами корпоративного управления, политиками и нормативными требованиями.

[0017] Функции группируют, с тем чтобы обеспечить возможность одновременной работы внутри уровней. Поскольку функции сгруппированы по своим смысловым значениям, в этих уровнях с одной и той же частотой (или постоянно) могут быть запущены алгоритмы. Например, рассматривая все эти уровни, запуск алгоритма для выработки иерархического кластера из большой совокупности новостей, получаемых по социальным сетям, может обеспечивать работу на очень разных частотах в одном уровне по сравнению со сбором сетевых данных на более важном уровне, происходящем в реальном времени. Этот признак позволяет подсистемам извлекать аналитическую информацию (insight) с максимально высокой скоростью, без замедления подсистем, задерживающего работу более быстрых подсистем в пределах одного и того же уровня.

Обмен информацией уровней через соединительные модули

[0018] Соединительные модули выполняют так, чтобы сгладить недостатки известных систем кибербезопасности, которые обеспечивают вычисления на различных уровнях детализации. Например, в таких известных системах, сетевая видимость на уровне пакетов может быть обеспечена в одно и то же время в виде географической видимости новостей, получаемых по социальным сетям; однако, поскольку каждый из них обеспечивается в отношении различных организационных субъектов или сущностей (entities) и с различными визуальными интерфейсами, то невозможно получить представление о важности или взаимосвязи между ними, если таковая имеется. В отличие от этого, соединительные модули предлагаемой системы выполнены с возможностью предоставления такой аналитической информации в отношении взаимосвязи и позволяет проводить непрерывный и целенаправленный анализ этих взаимосвязей.

Двунаправленный характер интерфейсов

[0019] Известные системы кибербезопасности имеют, в лучшем случае, интерфейсы передачи информации от одного объекта сети к другому, образованные между некоторыми системами, и в них отсутствует контур обратной связи, проходящий через всю систему. Это является существенным недостатком, когда дело доходит до обнаружения и выявления сложных угроз в киберпространстве в сложных отраслях с потенциально очень протяженными путями атаки. Усовершенствованная система кибербезопасности согласно настоящему изобретению обеспечивает круговой поток информации в пределах всей системы. Этот поток осуществляется через соединительные модули, упоминаемые выше. Двунаправленный поток представляет собой усовершенствование по сравнению с известными системами, для которых нужна только информация о кибератаках верхнего уровня при условии, что эта информация нужна только для перемещения "вверх" через систему. Двунаправленный характер соединительных модулей в представленной системе реализует философию, согласно которой пользователь, использующий какой-либо элемент, лучше знает, как использовать его, а также обеспечивает возможность максимальной видимости в пределах системы. Это приводит к повышению уровня информированности и, таким образом, увеличению способности всей системы защитить себя от сложных атаках. Конкретная комбинация соединительных модулей и двунаправленных интерфейсов обеспечивает обнаружение и выявление векторов сложных кибератак для отраслей промышленности, характеризующихся тесными взаимосвязями.

[0020] Сегодня системы кибербезопасности в целом подразделяют на реагирующие и проективные в зависимости от того, инструменты каких типов содержатся в конкретной системе.

[0021] В показанном на ФИГ. 1 примере системы 100 кибербезопасности в соответствии с реализацией настоящего изобретения используется трехуровневая система (горизонтальных уровней), включающая в себя множество подсистем с дифференцированной способностью справляться со сложными кибератаками для отрасли промышленности, характеризующейся тесными взаимосвязями. Уровни системы следующие: реагирующий (уровень 1), упреждающий (уровень 2) и эластичный (уровень 3). В блоке под названием "Элементы системы" перечислены функции, включенные в каждый уровень для достижения целей и результатов системы 100, как перечислено в крайнем правом блоке под названием "Ожидаемый уровень работы системы в случае атаки".

[0022] Первая подсистема включает в себя входные сигналы от компании, управляющей системой 100, межотраслевую экосистему и глобальные категории, как показано на левой стороне этой фигуры чертежей. Вторая подсистема включает в себя платформы и алгоритмы со связанными входами и выходами для достижения необходимой способности справляться с кибератакой. Указанное иллюстрируется блоком в центре этой фигуры. Третья подсистема включает в себя соединительные модули, соединяющие между собой три горизонтальных уровня данной конструкции и работающие одновременно в качестве фонового процесса для всех уровней системы 100. Соединительные модули и соответствующие двунаправленные интерфейсы изображены в виде параллельных линий между уровнями.

[0023] Архитектура системы 100, как показано на ФИГ. 1, показывает, почему недостаточно выполнить соединительные модули однонаправленными и почему важно выполнить соединительные модули в виде контуров обратной связи. Без использования контуров обратной связи система не может "осуществлять подачу" потенциальных событий из микроуровня (например, уровень 1 на чертеже) в базу знаний макроуровня (уровень 2) для того, чтобы обнаруживать скрытые связи и аналитическую информацию. Схожим образом, макроуровень (уровень 2) при обнаружении интересующей макроконфигурации (macro pattern) может выдать информацию механизму корреляции/добычи данных на микроуровне (уровень 1) на выполнение дополнительной работы. То же самое относится ко всем уровням системы 100.

[0024] В одном из вариантов реализации настоящего изобретения, модифицированные алгоритмы сложных адаптивных систем (САС) используются для анализа и ввода информации из системы 100 в модуль машинного обучения, который является частью контура обратной связи, указанного выше. Алгоритм сложной адаптивной системы (САС) моделирует, измеряет и прогнозирует вероятность определенных действий в рамках системы 100 и осуществляет вмешательство, если вероятность действия находится вне некоторых заданных пределов.

[0025] На ФИГ. 2 показан пример использования алгоритмов сложных адаптивных систем 200 (САС) и агентного моделирования в условиях обеспечения кибербезопасности для гражданской авиации. На этапе обучения (202) создают конечный автомат, представляющий систему 100 (204), запускают конечный автомат и регистрируют переходы, в том числе стохастичность (206), и связывают вероятности с переходами состояний (208). На этапе прогнозирования (210) определяют начальное состояние системы на основе конечного автомата (212), вычисляют распределение возможных выходных сигналов (214) и делают вывод о ширине коридоров распределителей выходных сигналов (216). Затем, на этапе адаптивной инженерии (218), который относится к агентам в системе на основе конечного автомата (например, программным и аппаратным компонентам), выполняют оценку того, является ли коридор слишком узким (220) и соответствует ли коридор результатам, нежелательным в будущем (222). Если да, осуществляют вмешательство путем удаления или модифицирования таких переходов агентов (224).

[0026] Одна из возможных реализаций целеориентированной системы 100 кибербезопасности согласно настоящему изобретению в авиационной промышленности для гражданской авиации будет включать в себя:

- контекстуальный анализ цепочки поставок для гражданской авиации в "пространстве киберсобытий" (cyber event space);

- машинное обучение с использованием анализа главных компонент (РСА) для выявления наиболее значимых комбинаций признаков авиационной экосистемы;

- алгоритмы агентного моделирования для сложных адаптивных систем (как описано выше со ссылкой на ФИГ. 2) для выявления наиболее вероятных регионов развития угроз на основе последних историй различных партнеров экосистемы в (авиационной) экосистеме; и

- корреляционный анализ взаимосвязанных модулей, в том числе корреляцию киберсобытий внутри компании, киберсобытий экосистемы и глобальных новостей.

[0027] Как показано на ФИГ. 1, сегодняшнее сложное киберокружение требует комплексной системы 100, как описано выше, для которой необходима параллельная работа всех уровней конструкции, чтобы обнаруживать и выявлять пути векторов сложных атак. Соединительные модули осуществляют интегрирование системы киберзащиты на уровне обрабатываемой информации, тем самым усиливая работу, уже произведенную на каждом уровне системы 100.

[0028] Путем разделения целей и задач предлагаемой архитектуры в самом начале проектирования, система 100 кибербезопасности согласно настоящему изобретению может: (1) обрабатывать данные с помощью наиболее подходящих инструментов для каждого типа данных и желаемого результата, (2) выполнять вычисления параллельно и (3) использовать полученные данные на последнем этапе вычислений, что приводит к дополнительному ускорению процесса. Таким образом, дифференцированный рабочий процесс управляет выбором входов, инструментов и других услуг, которые могут быть даже внешними по отношению к системе кибербезопасности, (например, операционных или инфраструктурных решений). В системе 100 учитываются глобальные масштабы и влияние на состояние кибербезопасности с целью уменьшения последствий атак, обусловленных культурными, политическими и схожими факторами. Кроме того, могут быть выявлены новые конструктивные модули, необходимые для того, чтобы иметь дело со сложными кибератаками и длинными путями векторов атак, проходящих через множество отраслей промышленности и другие области. Вследствие одновременности фоновых операций и необходимых контуров обратной связи оптимизируются сроки операций и устраняются точки задержки. Круговая последовательность выполняемых действий и выполнение работ на основе информации реализуются посредством контуров обратной связи соединительных модулей, что приводит к более раннему обнаружению атаки на большем расстоянии от объекта атаки. И, наконец, многоуровневая модель обеспечивает простое эволюционирование и возможность изменения направления работы и ее прекращения в случае необходимости.

[0029] Согласно примерам реализаций настоящего раскрытия, различные компоненты системы кибербезопасности с дифференцированной способностью справляться со сложными кибератаками могут быть реализованы с помощью разнообразных средств, включая аппаратные средства, одиночные или под управлением одной или более команд кодов компьютерных программ, программных команд или исполняемых команд компьютерочитаемого программного кода с компьютерочитаемого носителя данных.

[0030] В одном примере одно или более устройств, выполненных с возможностью работы в качестве системы кибербезопасности с дифференцированной способностью или иным образом реализующих эту систему, могут быть выполнены так, чтобы иметь дело со сложными кибератаками и соответствующими элементами, показанными и описанными в настоящем документе. В примерах, включающих в себя более одного устройства, соответствующие устройства могут быть подключены друг к другу или иным образом осуществлять связь друг с другом с помощью ряда различных способов, например, прямо или опосредованно посредством проводов или беспроводных сетей или т.п.

[0031] В целом, устройство согласно примеру реализации системы 100 по настоящему изобретению может включать в себя одно или более множеств компонентов, таких как процессор (например, процессорный блок), соединенных с запоминающим устройством (например, устройством для хранения), как описано выше. Процессор в целом представляет собой какую-либо часть компьютерных аппаратных средств, которая выполнена с возможностью обработки информации, такой как, например, данные, компьютерочитаемый программный код, команды или т.п. (в целом "компьютерные программы", например, программное обеспечение, программно-аппаратные средства и т.п.) и/или другой подходящей электронной информации. В частности, например, процессор может быть выполнен с возможностью исполнения компьютерных программ, которые могут быть сохранены в бортовом процессоре или иным образом сохранены в запоминающем устройстве (того же самого или другого устройства). Процессор может представлять собой множество процессоров, ядро мультипроцессора или некоторые другие типы процессора в зависимости от конкретного выполнения. Кроме того, процессор может быть реализован с использованием ряда неоднородных процессорных систем, в которых основной процессор выполнен с одним или большим количеством вторичных процессоров на однокристальной интегральной схеме. Согласно другому иллюстративному примеру процессор может представлять собой симметричную многопроцессорную систему, содержащую множество процессоров одного и того же типа. Еще в одном примере процессор может быть реализован в виде одной или большего количества специализированных интегральных схем (ASIC), программируемых вентильных матриц (FPGA) и т.п. или содержать их. Таким образом, хотя процессор может быть реализован с возможностью исполнения компьютерной программы для выполнения одной или большего количества функций, процессор согласно различным примерам может быть реализован с возможностью выполнения одной или большего количества функций без помощи компьютерной программы.

[0032] Запоминающее устройство целом представляет собой какую-либо часть компьютерных аппаратных средств, которая выполнена с возможностью хранения информации, такой как, например, данные, компьютерные программы и/или другой подходящей информации на временной основе и/или постоянной основе. Запоминающее устройство может включать в себя энергозависимое и/или энергонезависимое запоминающее устройство и может быть несъемным или съемным. Примеры подходящего запоминающего устройства включают в себя память с произвольным доступом (RAM), постоянное запоминающее устройство (ROM), жесткий диск, флэш-память, карту флэш-памяти, извлекаемый компьютерный гибкий магнитный диск, оптический диск, магнитную ленту или какую-либо комбинацию перечисленного. Оптические диски могут включать в себя компакт-диск только для чтения (CD-ROM), перезаписываемый компакт-диск (CD-R/W), DVD или т.п. В различных примерах запоминающее устройство может быть названо компьютерочитаемым носителем данных, которое в качестве не имеющего кратковременного характера устройства, выполненного с возможностью хранения информации, может быть отличным от компьютерочитаемых средств передачи данных, таких как электронные временные сигналы, обладающие возможностью переноса информации из одного места в другое. Компьютерочитаемый носитель согласно настоящему описанию в целом может относиться к компьютерочитаемому носителю данных или компьютерочитаемому средству передачи данных.

[0033] Помимо запоминающего устройства процессор также может быть соединен с одним или большим количеством интерфейсов для отображения, передачи и/или приема информации. Интерфейсы могут включать в себя интерфейс связи (например, блок связи) и/или один или большее количество пользовательских интерфейсов. Интерфейс связи может быть выполнен с возможностью передачи и/или приема информации, например, в другое устройство (другие устройства), другую сеть (другие сети) и/или от другого устройства (других устройств), другой сети (других сетей) или т.п. Интерфейс связи может быть выполнен с возможностью передачи и/или приема информации по физическим (проводным) и/или беспроводным линиям связи. Примеры подходящих интерфейсов связи включают в себя контроллер сетевого интерфейса (NIC), беспроводной NIC (WNIC) или т.п.

[0034] Пользовательские интерфейсы могут включать в себя дисплей и/или один или большее количество пользовательских интерфейсов ввода (например, блок ввода/вывода). Дисплей может быть выполнен с возможностью представления или иным образом отображения информации пользователю, подходящие примеры дисплея включают в себя жидкокристаллический дисплей (LCD), светодиодный дисплей (LED), плазменную панель (PDP) или т.п. Пользовательские интерфейсы ввода могут быть проводными или беспроводными и могут быть выполнены с возможностью приема информации от пользователя с подачей в указанное устройство, например, для обработки, хранения и/или отображения. Подходящие примеры пользовательских интерфейсов ввода включают в себя микрофон, устройство захвата изображения или видео, клавиатуру или вспомогательную клавиатуру, джойстик, сенсорную поверхность (выполненную отдельно от сенсорного экрана или встроенную в него), биометрический датчик или т.п. Пользовательские интерфейсы могут дополнительно включать в себя один или более интерфейсов для связи с периферийными устройствами, такими как принтеры, сканеры или т.п.

[0035] Команды программного кода могут быть сохранены в запоминающем устройстве и исполнены процессором для реализации функций системы кибербезопасности с дифференцированной способностью справляться со сложными кибератаками. Очевидно, что любые подходящие команды программного кода могут быть загружены в компьютер или иное программируемое устройство из компьютерочитаемого носителя данных для создания конкретной машины так, чтобы конкретная машина становилась средством для реализации функций, определенных в настоящем документе. Эти команды программного кода также могут быть сохранены в компьютерочитаемом носителе данных, который может управлять компьютером, процессором или другим программируемым устройством для функционирования конкретным способом с тем, чтобы таким образом создавать конкретную машину или конкретное изделие. Командами, сохраненными в компьютерочитаемом носителе данных, можно создавать изделие, которое становится средством реализации функций, раскрытых в настоящем документе. Команды программного кода могут быть извлечены из компьютерочитаемого носителя данных и загружены в компьютер, процессор или иное программируемое устройство для задания конфигурации компьютера, процессора или иного программируемого устройства, чтобы исполнять операции, подлежащие исполнению на компьютере или компьютером, процессором иным программируемым устройством.

[0036] Извлечение, загрузка и выполнение команд программного кода могут быть выполнены последовательно таким образом, чтобы одна команда извлекалась, загружалась и выполнялась за один раз. В некоторых примерах реализаций извлечение, загрузка и/или выполнение могут быть выполнены параллельно таким образом, что извлекаются, загружаются и/или выполняются вместе множество команд. Исполнение команд программного кода может создавать реализуемый компьютером процесс таким образом, что команды, исполняемые компьютером, процессором или иным программируемым устройством, обеспечивают операции для реализации функций, указанных в настоящем документе.

[0037] Исполнение команд процессором или хранение команд в компьютерочитаемом носителе данных обеспечивает комбинации операций для выполнения указанных конкретных функций. Следует отметить, что одна или более функций и комбинации функций могут быть реализованы компьютерными системами на основе специализированного аппаратного обеспечения и/или процессорами, которые выполняют указанные функции, или комбинациями аппаратных средств особого назначения и командами программного кода.

[0038] Как указано выше, примеры настоящего раскрытия могут быть описаны в контексте изготовления и обслуживания воздушного летательного аппарата. Во время подготовки к изготовлению способ может включать в себя разработку спецификации и проектирование воздушного летательного аппарата и материальное снабжение. Во время производства может иметь место изготовление компонентов и сборочных узлов и интеграция систем воздушного летательного аппарата. После этого воздушный летательный аппарат может пройти через стадию сертификации и доставки для ввода в эксплуатацию. При эксплуатации воздушный летательный аппарат может подвергаться регламентному техобслуживанию и текущему ремонту. Регламентное техобслуживание и текущий ремонт могут включать в себя модернизацию, перенастройку, переоборудование и так далее одной или более систем воздушного летательного аппарата.

[0039] Каждый из процессов способа может быть выполнен или осуществлен системным интегратором, третьей стороной и/или оператором (например, заказчиком). В целях настоящего описания системный интегратор может включать в себя, без ограничения, любое количество производителей воздушных летательных аппаратов и субподрядчиков по основным системам; третья сторона может включать в себя, без ограничения, любое количество продавцов, субподрядчиков и поставщиков; а оператор может представлять собой авиакомпанию, лизинговую компанию, военную организацию, обслуживающую организацию и т.д.

[0040] Воздушный летательный аппарат, произведенный с помощью способа, может включать в себя корпус с множеством высокоуровневых систем и внутреннюю часть. Примеры высокоуровневых систем включают в себя одну или более из следующих систем: движительная система, электрическая система, гидравлическая система и система управления условиями окружающей среды. Может быть включено любое количество других систем. Хотя показан пример для аэрокосмической отрасли, принципы, раскрытые в настоящем документе, могут применяться в других отраслях промышленности, таких как автомобильная промышленность. Соответственно, помимо воздушных летательных аппаратов, принципы, раскрытые в настоящем документе, могут применяться к другим транспортным средствам, например, сухопутным транспортным средствам, морским транспортным средствам, космическим транспортным средствам и т.д.

[0041] Устройство (устройства) и способ (способы), показанные или описанные в настоящем документе, могут быть использованы во время любых одного или более этапов способа изготовления и обслуживания. Например, компоненты или сборочные узлы, относящиеся к изготовлению компонентов и сборочных узлов, могут быть изготовлены или произведены аналогично компонентам или сборочным узлам, изготовленным во время эксплуатации воздушного летательного аппарата. Также, один или более примеров устройств и способов или их комбинаций могут быть использованы во время производственных операций, например, с существенным ускорением сборки или снижением стоимости воздушного летательного аппарата. Схожим образом, один или более примеров устройств и способов или их комбинаций могут быть использованы, например и без ограничения, во время эксплуатации воздушного летательного аппарата, например, во время регламентного техобслуживания и ремонта (блок 1116).

[0042] Различные примеры устройств и способов, раскрытые в настоящем документе, включают в себя различные компоненты, признаки и функциональные особенности. Следует понимать, что различные примеры устройств и способов, раскрытых в настоящем документе, могут включать в себя любые компоненты, признаки и функциональные возможности любых из компонентов, признаков и функциональных особенностей любых других примеров и аспектов устройств и способов, раскрытых в настоящем документе, в любой комбинации, и все такие возможности предназначены для включения в пределы сущности и объема настоящего изобретения.

[0043] Множество модификаций и других вариантов реализации изобретения, раскрытого в настоящем документе, окажутся очевидными для специалиста в данной области техники при изучении особенностей настоящего изобретения, представленных в вышеприведенном описании и на соответствующих чертежах. В связи с этим, следует отметить, что настоящее изобретение не ограничено конкретными раскрытыми вариантами его реализации и что модификации и другие варианты реализации следует считать включенными в объем формулы изобретения. Кроме того, несмотря на то, что предшествующее описание и соответствующие чертежи описывают примеры реализаций в контексте некоторых приведенных в качестве примеров комбинаций элементов и/или функций, следует понимать, что различные комбинации элементов и/или функций могут быть созданы в альтернативных вариантах реализации без отступления от объема прилагаемой формулы изобретения. В этом отношении, например, различные комбинации элементов и/или функций, отличные от комбинаций, явно описанных выше, также рассматриваются как комбинации, которые могут быть изложены в некоторых из пунктов прилагаемой формулы изобретения. Несмотря на то, что в настоящем описании использованы конкретные термины, данные термины использованы только в общем и описательном смысле, а не в целях ограничения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНЫХ СОЕДИНЕНИЙ ПРИ ПЕРЕДАЧЕ ДАННЫХ В АВИАЦИОННОЙ СРЕДЕ | 2017 |

|

RU2747336C2 |

| Способ защиты систем управления транспортных средств от вторжений | 2019 |

|

RU2737229C1 |

| АРХИТЕКТУРА ОРГАНИЗАЦИИ ПРОМЫШЛЕННЫХ ПРОГРАММНО-ОПРЕДЕЛЯЕМЫХ СЕТЕЙ ДЛЯ РАЗВЕРТЫВАНИЯ В ПРОГРАММНО-ОПРЕДЕЛЯЕМОЙ АВТОМАТИЗИРОВАННОЙ СИСТЕМЕ | 2017 |

|

RU2737480C2 |

| ЦЕНТРАЛИЗОВАННОЕ УПРАВЛЕНИЕ ПРОГРАММНО-ОПРЕДЕЛЯЕМОЙ АВТОМАТИЗИРОВАННОЙ СИСТЕМОЙ | 2016 |

|

RU2747966C2 |

| ПРОГРАММНО-ОПРЕДЕЛЯЕМАЯ АВТОМАТИЗИРОВАННАЯ СИСТЕМА И АРХИТЕКТУРА | 2016 |

|

RU2729885C2 |

| Система микропроцессорной централизации стрелок и сигналов МПЦ-И | 2023 |

|

RU2794389C1 |

| СПОСОБ И СИСТЕМА КИБЕРТРЕНИРОВОК | 2022 |

|

RU2808388C1 |

| Система и способ внешнего контроля поверхности кибератаки | 2021 |

|

RU2778635C1 |

| АВТОМАТИЗИРОВАННАЯ СИСТЕМА ТЕСТИРОВАНИЯ СОБЫТИЙ КИБЕРБЕЗОПАСНОСТИ | 2019 |

|

RU2747099C1 |

| СПОСОБ ДЛЯ РАЗМЕЩЕНИЯ РАБОЧИХ НАГРУЗОК В ПРОГРАММНО-ОПРЕДЕЛЯЕМОЙ АВТОМАТИЗИРОВАННОЙ СИСТЕМЕ | 2016 |

|

RU2730534C2 |

Изобретение относится к области кибербезопасности. Техническим результатом является обеспечение системы авиационной кибербезопасности. Раскрыта система авиационной кибербезопасности, содержащая: подсистему реагирующего нижнего уровня, выполненную с возможностью контроля и отслеживания данных кибербезопасности нижнего уровня для криминалистического анализа, при этом данные кибербезопасности нижнего уровня содержат данные со всей авиационной экосистемы, выбранные из группы, состоящей из вирусов, вредоносных программ, серверов доменных имён (DNS), атак типа «отказ в обслуживании» (DOS-атак), адресов Интернет-протокола (IP-адресов) и доменов; подсистему эластичного верхнего уровня, выполненную с возможностью контроля, отслеживания и измерения данных кибербезопасности верхнего уровня для множества киберокружений, содержащих авиационное киберокружение, при этом данные кибербезопасности верхнего уровня содержат события и новости, относящиеся к глобальным целям указанной системы кибербезопасности, а подсистема эластичного верхнего уровня отделена от подсистемы реагирующего нижнего уровня; подсистему упреждающего уровня, выполненную с возможностью контроля и отслеживания данных кибербезопасности упреждающего уровня, формируемых отраслевой экосистемой для анализа, при этом данные кибербезопасности упреждающего уровня выбраны из группы, состоящей из вирусов, вредоносных программ, серверов доменных имён (DNS), атак типа «отказ в обслуживании» (DOS-атак), адресов Интернет-протокола (IP-адресов) и доменов, а подсистема упреждающего уровня отделена от подсистемы эластичного верхнего уровня и подсистемы реагирующего нижнего уровня; сложную адаптивную систему (САС), выполненную с возможностью обучения, прогнозирования и принятия мер на основании данных кибербезопасности нижнего уровня, данных кибербезопасности верхнего уровня и данных кибербезопасности упреждающего уровня, для ввода информации в модуль машинного обучения и для выявления наиболее вероятных регионов развития угроз на основе по меньшей мере частично данных кибербезопасности верхнего уровня; и по меньшей мере один двунаправленный соединительный модуль, выполненный с возможностью обеспечения контура обратной связи по всей системе, причем контур обратной связи содержит модуль машинного обучения, а подсистема верхнего уровня и подсистема нижнего уровня выполнены с возможностью обмена данными кибербезопасности. 3 з.п. ф-лы, 2 ил.

1. Система авиационной кибербезопасности, содержащая:

подсистему реагирующего нижнего уровня, выполненную с возможностью контроля и отслеживания данных кибербезопасности нижнего уровня для криминалистического анализа, при этом данные кибербезопасности нижнего уровня содержат данные со всей авиационной экосистемы, выбранные из группы, состоящей из вирусов, вредоносных программ, серверов доменных имён (DNS), атак типа «отказ в обслуживании» (DOS-атак), адресов Интернет-протокола (IP-адресов) и доменов;

подсистему эластичного верхнего уровня, выполненную с возможностью контроля, отслеживания и измерения данных кибербезопасности верхнего уровня для множества киберокружений, содержащих авиационное киберокружение, при этом данные кибербезопасности верхнего уровня содержат события и новости, относящиеся к глобальным целям указанной системы кибербезопасности, а подсистема эластичного верхнего уровня отделена от подсистемы реагирующего нижнего уровня;

подсистему упреждающего уровня, выполненную с возможностью контроля и отслеживания данных кибербезопасности упреждающего уровня, формируемых отраслевой экосистемой для анализа, при этом данные кибербезопасности упреждающего уровня выбраны из группы, состоящей из вирусов, вредоносных программ, серверов доменных имён (DNS), атак типа «отказ в обслуживании» (DOS-атак), адресов Интернет-протокола (IP-адресов) и доменов, а подсистема упреждающего уровня отделена от подсистемы эластичного верхнего уровня и подсистемы реагирующего нижнего уровня;

сложную адаптивную систему (САС), выполненную с возможностью обучения, прогнозирования и принятия мер на основании данных кибербезопасности нижнего уровня, данных кибербезопасности верхнего уровня и данных кибербезопасности упреждающего уровня, для ввода информации в модуль машинного обучения и для выявления наиболее вероятных регионов развития угроз на основе по меньшей мере частично данных кибербезопасности верхнего уровня; и

по меньшей мере один двунаправленный соединительный модуль, выполненный с возможностью обеспечения контура обратной связи по всей системе, причем контур обратной связи содержит модуль машинного обучения, а подсистема верхнего уровня и подсистема нижнего уровня выполнены с возможностью обмена данными кибербезопасности.

2. Система кибербезопасности по п. 1, в которой каждый из подсистемы реагирующего нижнего уровня и подсистемы эластичного верхнего уровня также содержит функции, реализуемые в пределах подсистемы реагирующего нижнего уровня и подсистемы эластичного верхнего уровня.

3. Система кибербезопасности по п. 1, в которой данные кибербезопасности верхнего уровня включают данные, выбранные из группы, состоящей из поведений мотиваторов и политических и структурных макро-трендов.

4. Система кибербезопасности по п. 1, в которой сложная адаптивная система (САС) также выполнена с возможностью:

создания конечных автоматов, представляющих систему кибербезопасности;

запуска конечных автоматов и записи их переходов;

связывания вероятностей с переходами;

прогнозирования результатов на основании вероятностей;

определения необходимости принятия мер и

принятия мер, если уровень вероятности превышает заданный порог.

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| ИДЕНТИФИКАЦИЯ В РЕАЛЬНОМ ВРЕМЕНИ МОДЕЛИ РЕСУРСА И КАТЕГОРИЗАЦИЯ РЕСУРСА ДЛЯ СОДЕЙСТВИЯ В ЗАЩИТЕ КОМПЬЮТЕРНОЙ СЕТИ | 2007 |

|

RU2417417C2 |

Авторы

Даты

2021-04-19—Публикация

2016-08-08—Подача