Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях, в частности, в сети передачи данных типа «Internet», основанных на семействе коммуникационных протоколов TCP/IP {Transmission Control Protocol/Internet Protocol).

Известен способ защиты вычислительных сетей, описанный в технических спецификациях сети Интернет RFC 959. File Transfer Protocol (FTP). 1985 (см, например, URL: https://tools.ietf.org/html/rfc959). Известный способ включает следующую последовательность действий. Задают идентификаторы санкционированных FTP клиентов, которыми являются уникальные имя пользователя и пароль. Запоминают в массивах памяти FTP сервера идентификаторы санкционированных FTP клиентов. Направляют FTP клиентом FTP серверу, команду, содержащую идентификаторы FTP клиента для прохождения авторизации и использования информационных ресурсов FTP сервера. Выделяют идентификаторы FTP клиента из полученной команды и сравнивают их с идентификаторами санкционированных FTP клиентов. При их совпадении предоставляют FTP клиенту доступ к использованию информационных ресурсов FTP сервера. В ином случае направляют с FTP сервера FTP клиенту отклик об ошибке авторизации.

Недостатком данного способа является относительно низкая результативность защиты, которая обусловлена отсутствием учета возможностей злоумышленника по реализации сетевой атаки «грубой силы» на основе перебора паролей {brute force attack), описанной, например, в статье «Brute Force Attack: What you need to know to keep your passwords safe» (cm. https.V/www. kaspersky.com/resource-center/definitions/brute-force-attack), позволяющей ему осуществить успешную авторизацию и последующее несанкционированное использование ресурсов FTP сервера.

Наиболее близким по своей технической сущности к заявленному, является способ защиты вычислительных сетей, изложенный в технических спецификациях сети Интернет RFC 2577. FTP Security Considerations. 1999 (см, например, URL: https://tools.ietf.org/html/rfc2577). Способ-прототип включает следующую последовательность действий. Задают идентификаторы санкционированных FTP клиентов, которыми являются уникальные имя пользователя и пароль. Запоминают в массивах памяти FTP сервера идентификаторы санкционированных FTP клиентов. Задают небольшое, от трех до пяти, количество неудачных попыток авторизации для каждого из FTP клиентов и запоминают его в массиве памяти FTP сервера. Задают задержку отклика от FTP сервера, длительностью 5 секунд, содержащего сообщение о неудачной попытке авторизации FTP клиента на принятую команду FTP клиента, содержащую некорректные имя пользователя и пароль. Направляют FTP клиентом FTP серверу команду, для прохождения авторизации и использования информационных ресурсов FTP сервера, содержащую идентификаторы FTP клиента такие как имя пользователя и пароль. Выделяют идентификаторы FTP клиента из полученной команды и сравнивают их с идентификаторами санкционированных FTP клиентов. При их совпадении предоставляют FTP клиенту доступ к использованию информационных ресурсов FTP сервера. В ином случае направляют с FTP сервера FTP клиенту отклик об ошибке авторизации через время задержки длительностью 5 секунд. Закрывают FTP сервером управляющее соединение для FTP клиента после исчерпания им допустимого количества ошибок авторизации.

Известный способ-прототип обеспечивает более высокую результативность защиты по сравнению с аналогами за счет задержки на заданное время ответных откликов на команды злоумышленника, что позволяет снизить эффективность компьютерных атак «грубой силы» на основе перебора паролей (brute force attack), а также блокировать вредоносное воздействие злоумышленника после исчерпания им лимита ошибок авторизации.

Недостатком способа-прототипа является относительно низкая результативность защиты, которая обусловлена тем, что противодействие несанкционированной авторизации злоумышленника осуществляется за счет его блокирования после заданного количества ошибок авторизации, что может привести к новым попыткам несанкционированного доступа злоумышленника уже с учетом полученной информации о системе защиты вычислительной сети. Кроме того, задержку по времени при отправке ответных откликов на команды злоумышленника, осуществляют через фиксированные интервалы времени задержки, что может привести к компрометации применяемых средств защиты, а также обходу применяемых средств защиты при установке злоумышленником коротких, менее указанных в способе прототипе, значений тайм-аутов ожидания ответных откликов от FTP сервера.

Целью заявленного технического решения является разработка способа защиты вычислительных сетей, обеспечивающего повышение результативности защиты снижением возможностей злоумышленника по подбору имен и паролей санкционированных FTP клиентов, а также вскрытия средств защиты вычислительных сетей и их обхода. Снижение возможностей злоумышленника по подбору имен и паролей санкционированных FTP клиентов достигается имитацией канала связи с плохим качеством, обеспечивающем значительное увеличение времени для проведения атак с подбором пароля, за счет направления FTP клиенту, не прошедшему успешную авторизацию, фрагментированного ответного отклика с ложным сообщением о временной ошибке, фрагменты которого направляются через малые интервалы времени задержки, после множества промежуточных откликов. Снижение возможностей злоумышленника по компрометации средств защиты вычислительных сетей и их обходу достигается за счет отсутствия блокирования соединения с FTP клиентом, не прошедшим успешную авторизацию, направлением через малые интервалы времени задержки, исключающими возможность использования злоумышленником малых значений времени тайм-аута ожидания ответного отклика от FTP сервера, промежуточных откликов перед направлением ответного отклика от FTP сервера.

Поставленная цель достигается тем, что в известном способе защиты вычислительных сетей предварительно задают N≥1 опорных идентификаторов санкционированных FTP клиентов. Далее задают Ic счетчик количества неудачных попыток авторизации FTP клиента для доступа к информационным ресурсам FTP сервера и Iсmax максимально возможное количество неудачных попыток авторизации FTP клиента для доступа к информационным ресурсам FTP сервера. После этого задают tзaд время задержки, через которое передают ответный отклик с сообщением о неудачной попытке авторизации FTP клиенту. Затем задают М массив памяти для хранения опорных идентификаторов санкционированных FTP клиентов. Далее устанавливают TCP соединение FTP сервера с FTP клиентом, направляют от FTP клиента FTP серверу команду, содержащую его идентификаторы, для авторизации и доступа к информационным ресурсам FTP сервера. Затем принимают FTP сервером от FTP клиента команду, содержащую его идентификаторы, для авторизации и доступа к информационным ресурсам FTP сервера. После этого выделяют из принятой команды идентификаторы FTP клиента для авторизации и доступа к информационным ресурсам FTP сервера. Далее сравнивают выделенные идентификаторы FTP клиента для авторизации и доступа к информационным ресурсам FTP сервера с идентификаторами санкционированных FTP клиентов из массива памяти М. В случае совпадения выделенных идентификаторов FTP клиента с идентификаторами санкционированных FTP клиентов из массива памяти М предоставляют FTP клиенту доступ к информационным ресурсам FTP сервера. В ином случае увеличивают значение счетчика 1С количества неудачных попыток авторизации FTP клиента для доступа к информационным ресурсам FTP сервера. Затем направляют FTP клиенту отклик от FTP сервера с сообщением о неудачной попытке авторизации через время задержки tзaд. После этого сравнивают значение счетчика Ic количества неудачных попыток авторизации FTP клиента со значением Iсmax максимально возможного количества неудачных попыток авторизации FTP клиента. В случае выполнения условия Ic<Icmax вновь принимают от FTP клиента команду, содержащую его идентификаторы для авторизации и доступа к информационным ресурсам FTP сервера. В ином случае, при невыполнении условия Ic<Icmax разрывают FTP сервером управляющее соединение с FTP клиентом. Затем в предварительно заданные данные дополнительно задают массив памяти L для хранения t сформированных значений времени задержки промежуточных откликов FTP клиенту, где t=1, 2, …, Т, а T - общее количество сформированных значений времени задержки промежуточных откликов FTP клиенту. После этого дополнительно задают V массив памяти для хранения d промежуточных откликов FTP клиенту, d=1, 2…R, где R - общее количество промежуточных откликов, которые будут направлены FTP клиенту перед ответным откликом. Далее дополнительно задают l счетчик сформированных промежуточных откликов, хранящихся в массиве памяти V, а также дополнительно задают массив памяти J для хранения матрицы соответствия d-му промежуточному отклику из массива V t-го сформированного значения времени задержки его направления FTP клиенту из массива памяти L. После этого дополнительно задают Р массив памяти для хранения g фрагментов на которые разделяют ответный отклик с ложным сообщением о временной ошибке, направляемый FTP клиенту, где g=1, 2, …, G, a G- общее количество сформированных фрагментов, на которые разделяют ответный отклик, направляемый FTP клиенту. Далее дополнительно задают Z массив памяти для хранения f сформированных значений времени задержки передачи фрагментов ответного отклика FTP клиенту, где f=1, 2, …,F, a F- общее количество сформированных значений времени задержки направления фрагментов ответного отклика FTP клиенту. Затем дополнительно задают счетчик сформированных фрагментов m, на которые разделяют ответный отклик FTP клиенту, хранящихся в массиве памяти Р. После этого дополнительно задают массив памяти Н для хранения матрицы соответствия g-му фрагменту из массива Р f-го сформированного значения времени его задержки из массива памяти Z Затем, если после приема команды от FTP клиента и выделения из нее идентификаторов FTP клиента по результатам сравнения выделенные идентификаторы не соответствуют опорным идентификаторам санкционированных FTP клиентов из массива памяти М, то формируют ответный отклик FTP клиенту, содержащий ложное сообщение о временной ошибке. Далее формируют R промежуточных откликов, которые будут направлены FTP клиенту перед ответным откликом, содержащим ложное сообщение о временной ошибке. После этого запоминают R промежуточных откликов в массиве памяти V. Далее устанавливают значение счетчика l сформированных промежуточных откликов, хранящихся в массиве памяти К равным R. После этого формируют Т значений времени задержки промежуточных откликов FTP клиенту. Затем запоминают Т значений времени задержки промежуточных откликов FTP клиенту в массиве памяти L. Далее запоминают в массиве памяти J соответствие d-му промежуточному отклику из массива V f-го сформированного значения времени его задержки из массива памяти L. После этого считывают из массива памяти J первый из R сформированных промежуточных откликов и из массива памяти L первое из Т сформированных значений времени задержки. Далее направляют FTP клиенту первый из R сформированных промежуточных откликов через первое из Т сформированных значений времени задержки. После этого удаляют первый из R сформированных промежуточных откликов и первое из Т сформированных значений времени задержки, а также запись об их соответствии из массивов памяти V, L и J соответственно. Далее уменьшают значение счетчика l сформированных промежуточных откликов, хранящихся в массиве памяти V на единицу. Затем считывают значение счетчика l сформированных промежуточных откликов. В случае, если значение счетчика l≠0, что говорит о том, что еще не все промежуточные отклики направлены FTP клиенту, то считывают очередной (d+1)-й из ранее сформированных R промежуточных откликов. После этого направляют очередной (d+1)-й из ранее сформированных R промежуточных откликов через (t+1)-е значение времени задержки FTP клиенту, и так до тех пор, пока не будет выполнено условие l=0, означающее, что все промежуточные отклики направлены FTP клиенту. После выполнения условия l=0 формируют G фрагментов, на которые разделяют ответный отклик, содержащий ложное сообщение о временной ошибке, направляемый FTP клиенту. Затем запоминают G фрагментов, на которые разделяют ответный отклик, направляемый FTP клиенту в массиве памяти Р. Далее устанавливают значение счетчика m сформированных фрагментов, хранящихся в массиве памяти Р, на которые разделяют ответный отклик, равным G. После этого формируют F значений времени задержки для каждого из фрагментов, на которые разделяют ответный отклик FTP клиенту. Затем запоминают F значений времени задержки для каждого из фрагментов, на которые разделяют ответный отклик FTP клиенту в массиве памяти Z. Далее запоминают в массиве памяти Н соответствия g-му фрагменту из массива Р f-го сформированного значения времени его задержки из массива памяти Z. После этого считывают из массива памяти Р первый из G сформированных фрагментов ответного отклика и из массива памяти Z первое из F сформированных значений времени задержки. Затем направляют FTP клиенту первый из G фрагментов ответного отклика через первое из Z сформированных значений времени задержки. Далее удаляют первый из G сформированных фрагментов ответного отклика и первое из F сформированных значений времени задержки, а также запись об их соответствии из массивов памяти Р, Z и Н соответственно. После этого уменьшают значение счетчика m сформированных фрагментов ответного отклика, хранящихся в массиве памяти Р, на единицу. Затем считывают значение счетчика m сформированных фрагментов ответного отклика. В случае, если значение счетчика m≠0, что говорит о том, что еще не все фрагменты ответного отклика направлены FTP клиенту то считывают очередной (g+1)-й из ранее сформированных G фрагментов ответного отклика. Далее направляют очередной (g+1)-й из ранее сформированных G фрагментов ответного отклика через (f+1)-e значение времени задержки FTP клиенту, и так до тех пор, пока не будет выполнено условие m=0, означающее, что все фрагменты ответного отклика направлены FTP клиенту. В случае получения FTP сервером после отправки ответного отклика команды от FTP клиента на завершение соединения завершают FTP сервером управляющее соединение для FTP клиента. В ином случае вновь принимают от FTP клиента команду, проводят цикл выделения идентификаторов FTP клиента, его авторизации на FTP сервере или при несовпадении выделенных идентификаторов FTP клиента с идентификаторами санкционированных FTP клиентов направления фрагментов ответного отклика, с ложным сообщением о временной ошибке, через заданное время задержки этих фрагментов, после направления множества промежуточных откликов через заданное время их задержки.

Значение времени задержки для каждого из промежуточных откликов FTP клиенту, перед отправкой ответного отклика, выбирают в пределах от 0,1 до 1 секунды.

Количество промежуточных откликов, направляемых FTP клиенту, перед отправкой ответного отклика, выбирают в пределах от 1000 до 250000.

Значение времени задержки для каждого из фрагментов ответного отклика, направляемого FTP клиенту, выбирают в пределах от 0,1 до 1 секунды.

Величину фрагментов, на которые разбивают ответный отклик FTP клиенту, выбирают в пределах от 1 до 2 байт.

Код отклика с ложным сообщением о временной ошибке на команды злоумышленника, не прошедшего авторизацию, выбирают в случайном порядке из кодов группы откликов 4хх (временный сбой).

Благодаря новой совокупности существенных признаков в заявленном способе обеспечивается повышение результативности защиты снижением возможностей злоумышленника по подбору имен и паролей санкционированных FTP клиентов, а также вскрытия средств защиты вычислительных сетей и их обхода. Снижение возможностей злоумышленника по подбору имен и паролей санкционированных FTP клиентов достигается имитацией канала связи с плохим качеством, обеспечивающем значительное увеличение времени для проведения атак с подбором пароля, за счет направления FTP клиенту, не прошедшему успешную авторизацию, фрагментированного ответного отклика с ложным сообщением о временной ошибке, фрагменты которого направляются через малые интервалы времени задержки, после множества промежуточных откликов. Снижение возможностей злоумышленника по компрометации средств защиты вычислительных сетей и их обходу достигается за счет отсутствия блокирования соединения с FTP клиентом, не прошедшим успешную авторизацию, направлением через малые интервалы времени задержки, исключающими возможность использования злоумышленником малых значений времени тайм-аута ожидания ответного отклика от FTP сервера, промежуточных откликов перед направлением ответного отклика от FTP сервера.

Заявленные объекты изобретения поясняются чертежами, на которых показаны:

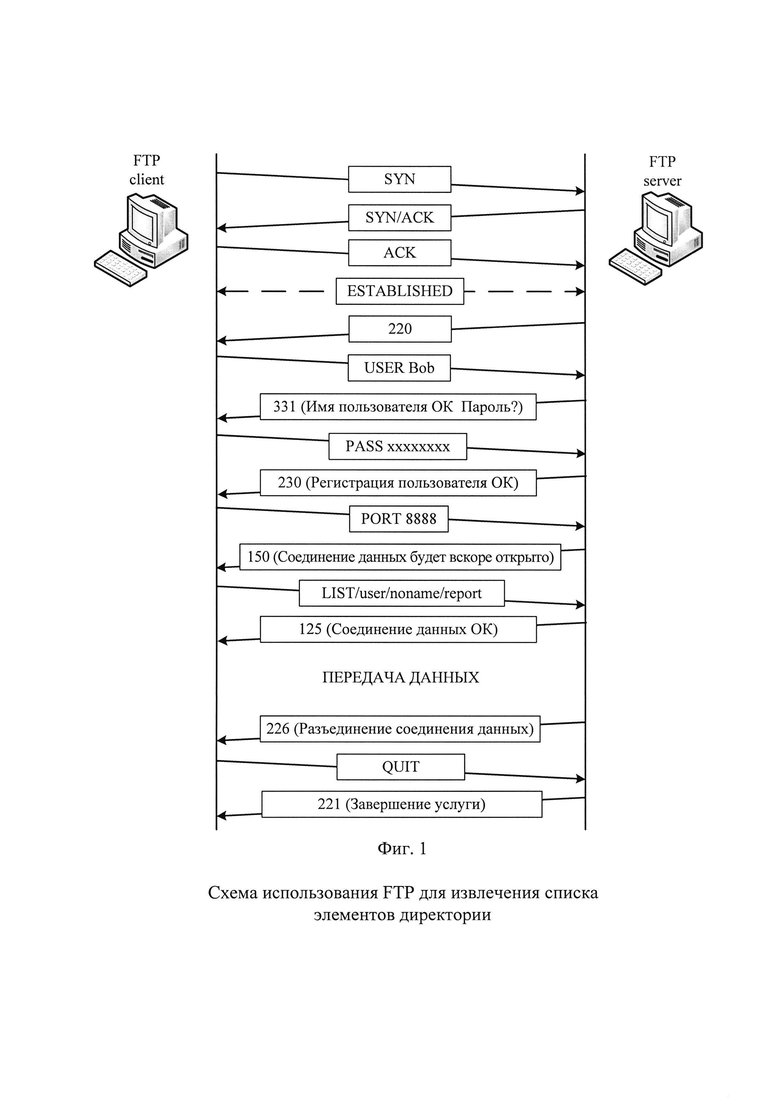

фиг. 1 - Схема использования FTP для извлечения списка элементов директории;

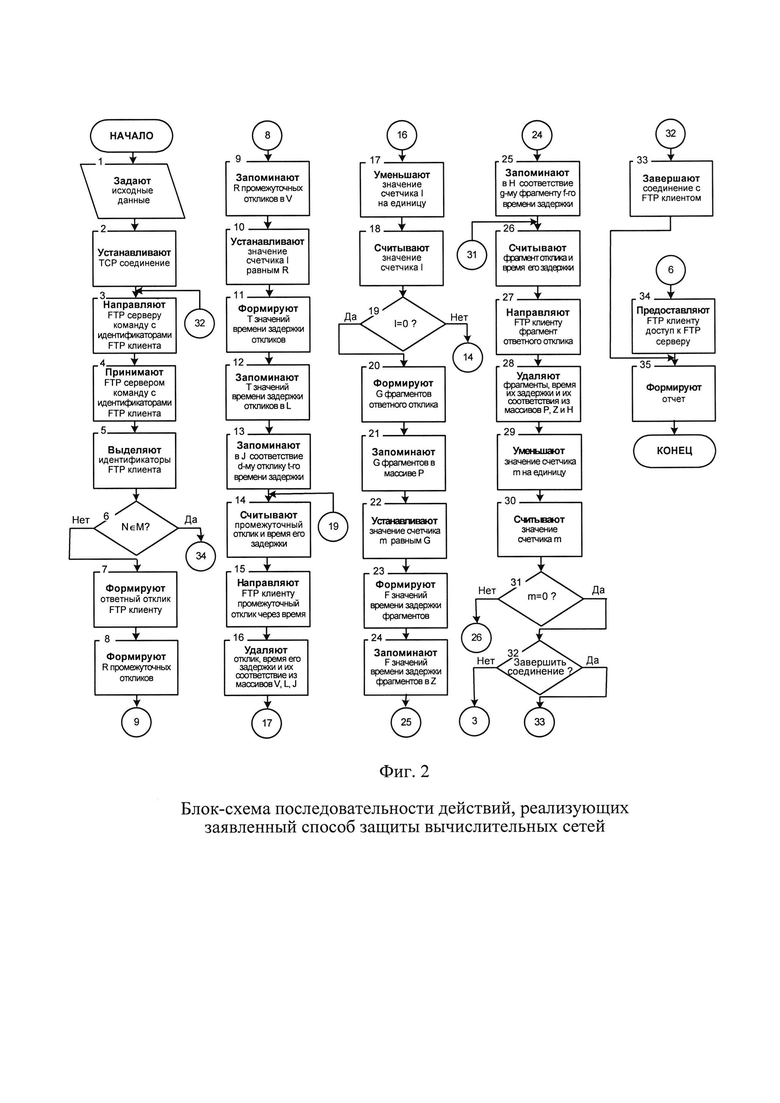

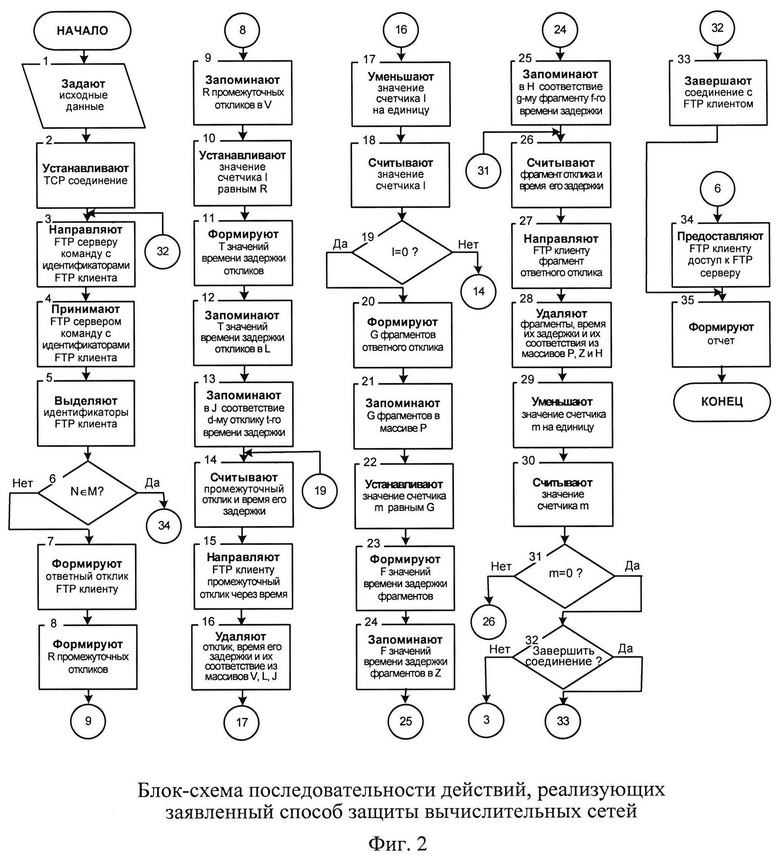

фиг.2 - Блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей;

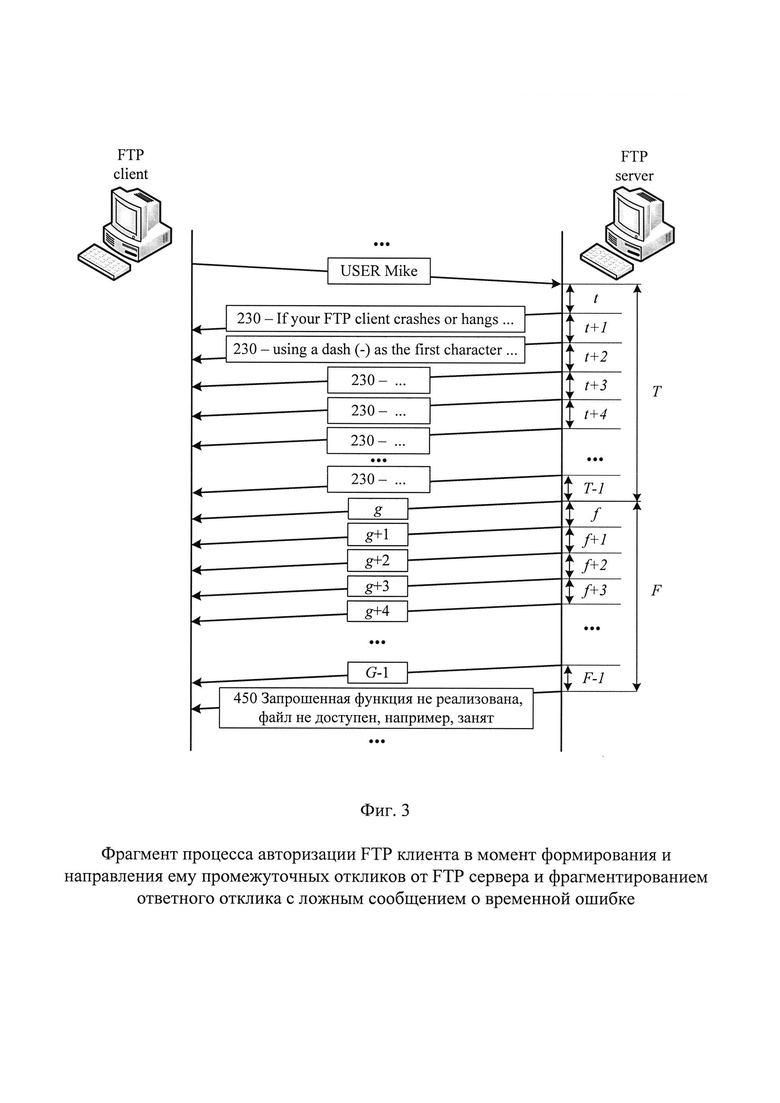

фиг. 3 - Фрагмент процесса авторизации FTP клиента в момент формирования и направления ему промежуточных откликов от FTP сервера и фрагментированием ответного отклика с ложным сообщением о временной ошибке.

Реализация заявленного способа объясняется следующим образом. Известно, что спецификация протокола передачи файлов RFC 959. File Transfer Protocol (FTP). 1985 (см, например, URL: https://tools.ietf.org/html/rfc959) содержит множество механизмов, которые могут использоваться для вскрытия идентификаторов пользователей вычислительных сетей и компрометации системы сетевой безопасности. Так, например, согласно RFC 959, в протоколе не определены действия, противодействующие подбору паролей. После ввода неправильного пароля клиенту предоставляется возможность ввести его повторно, а соединение не разрывается. Также не существует ограничений на количество повторов ввода пароля. В результате атака, направленная на подбор паролей, может продолжаться сколь угодно долго, а отсутствие задержек при ответах сервера повышает ее эффективность. Стандарт протокола FTP определяет код отклика 530 на команду USER, в случае, когда имя пользователя не допускается. Если имя пользователя верно и необходимо ввести пароль, то возвращается код отклика 331. Это является уязвимостью с точки зрения защиты имен пользователей и по ответам сервера злоумышленник может вскрыть существование определенного имени в базе пользователей и продолжить подбор пароля, что известно и описано, например, в статье Иванова А.В. Исследование безопасности протокола FTP II Научно-технический вестник информационных технологий, механики и оптики. 2005. №19. С. 167-171.

В документе RFC 2577. FTP Security Considerations. 1999 (см, например, URL: https://tools.ietf.org/html/rfc2577) приводятся рекомендации, используемые системными администраторами по снижению рисков, связанных с использованием FTP. Так, для минимизации риска подбора паролей с использованием сервера FTP предлагается ограничивать на серверах число попыток, которые могут использоваться для ввода корректного пароля. После небольшого (3-5) количества неудачных попыток серверу следует закрыть управляющее соединение для данного клиента. Перед закрытием управляющего соединения сервер должен передать клиенту отклик с кодом 421 «Service not available, closing control connections - «Сервис недоступен, управляющее соединение закрывается». В дополнение к этому, согласно RFC 2577, предлагается в ответ на команду USER всегда возвращать код 331 и отвергать комбинацию имени пользователя и пароля при вводе некорректного имени пользователя. В этом случае злоумышленнику невозможно будет определить, что было неверным - имя пользователя или пароль. Однако, все эти методы защиты основаны на блокировании злоумышленника после уже многократно совершенных им попыток сбора информации об идентификаторах пользователей вычислительной сети, и, по сути, являются реактивными, реагирующими на факт уже совершенного несанкционированного воздействия. Кроме того, применение таких методов противодействия ведет к компрометации применяемых средств защиты, что способствует их последующему обходу и/или изменению стратегии вредоносного воздействия злоумышленником.

В связи с этим, актуальность приобретают принципиально новые способы противодействия атакам злоумышленника на FTP, реализуемые уже на раннем этапе. Ими являются способы проактивной защиты, затрудняющей или делающей невозможным сбор идентификаторов пользователей вычислительных сетей, накладывающей ограничение на используемый злоумышленником вычислительный и временной ресурс без значительных вычислительных затрат со стороны защищаемой вычислительной сети, см., например, статью Ворончихин И.С., Иванов И.И., Максимов Р.В., Соколовский С.П. Маскирование структуры распределенных информационных систем в киберпространстве // Вопросы кибербезопасности. 2019. №6 (34). С. 92-101.

Таким образом, возникает ряд противоречий между результативностью защиты вычислительных сетей с применением FTP и возможностями злоумышленников по компрометации средств защиты и идентификаторов пользователей вычислительной сети, а также между наличием необходимости управления ресурсными возможностями злоумышленника по сетевой разведке и реализации компьютерных атак и отсутствием технических решений по динамическому управлению параметрами сетевых соединений со злоумышленником. На устранение указанных противоречий направлен заявленный способ.

Заявленный способ реализуют следующим образом. Протокол FTP предназначен для передачи файлов по TCP/IP сетям. Протокол построен на архитектуре «клиент-сервер» и использует два TCP соединения для передачи команд и откликов между клиентом и сервером (управляющее соединение), и для передачи файлов между клиентом и сервером (соединение данных), что известно и описано, например, в книге Сидни Фейт TCP/IP: Архитектура, протоколы, реализация (включая IP версии 6 и IP Security) / Фейт, Сидни. - М.: ЛОРИ, 2000. - 424 с.

В соответствии с RFC 959, см. https://tools.ietf.org/html/rfc959, команды FTP передаются от клиента к серверу по управляющему соединению и состоят из 3 или 4 байт.FTP сервер отвечает откликом на каждую из полученных команд, который содержит трехзначный номер (передается как три числовых символа), за которым может следовать строка текста и представляет собой подтверждение (или отказ, содержащий сообщение с кодом временной или постоянной ошибки), передаваемое в форме строк от сервера к клиенту через управляющее соединение. Диалог между FTP клиентом и FTP сервером осуществляется поэтапно (команда - отклик - команда…), например, как представлено на фиг. 1.

Текст отклика FTP сервера на команду FTP клиента может содержать несколько строк, количество которых не ограничено, но это требует использования для многострочных откликов специального формата, регламентирующего, чтобы каждая строка (кроме последней) начиналась кодом отклика, после которого следует дефис (-), а далее текст. В последней строке вместо дефиса используется пробел, после которого может следовать текст. В многострочных откликах коды в каждой строке должны совпадать, см., например, листинг сеанса FTP, приведенный в книге Паркер Т., Сиян К. TCP/IP. Для профессионалов. 3-е изд. / Т. Паркер, К. Сиян. - СПб.: Питер, 2004. - 859 с., на стр. 617. В некоторых случаях важные для клиента данные передаются в тексте отклика.

Ниже приведен пример многострочного отклика:

230-If your FTP client crashes or hangs shortly after login please try 230-using a dash (-) as the first character of your password. …

230-…

230 Guest login ok, access restirctions apply.

После завершения передачи файлов клиент может закрыть подключение или инициировать следующую передачу.

На фиг. 2 представлена блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей, в которой приняты следующие обозначения:

N≥1 - база из опорных идентификаторов санкционированных FTP клиентов;

Ic - счетчик количества неудачных попыток авторизации FTP клиента для доступа к информационным ресурсам FTP сервера;

Icmax - максимально возможное количество неудачных попыток авторизации FTP клиента для доступа к информационным ресурсам FTP сервера;

М - массив памяти для хранения опорных идентификаторов санкционированных FTP клиентов;

Is - счетчик общего количества подключений всех отправителей сообщений электронной почты;

Ismax - максимально возможное количество подключений всех отправителей сообщений электронной почты;

L - массив памяти для хранения t сформированных значений времени задержки промежуточных откликов FTP клиенту, где t=1, 2, …, Т, а T - общее количество сформированных значений времени задержки промежуточных откликов FTP клиенту;

V - массив памяти для хранения d промежуточных откликов FTP клиенту, d=1, 2…R, где R - общее количество промежуточных откликов которые будут направлены FTP клиенту перед ответным откликом;

l - счетчик сформированных промежуточных откликов, хранящихся в массиве памяти V;

J - массив памяти для хранения матрицы соответствия d-му промежуточному отклику из массива V t-го сформированного значения времени задержки его направления FTP клиенту из массива памяти L;

Р - массив памяти для хранения g фрагментов на которые разделяют ответный отклик, содержащий ложное сообщение о временной ошибке, направляемый FTP клиенту, где g=1, 2, …, G, a G - общее количество сформированных фрагментов, на которые разделяют ответный отклик, направляемый FTP клиенту;

Z - массив памяти для хранения f сформированных значений времени задержки передачи фрагментов ответного отклика FTP клиенту, где f=1, 2, …, F, a F - общее количество сформированных значений времени задержки направления фрагментов ответного отклика FTP клиенту;

m - счетчик сформированных фрагментов, на которые разделяют ответный отклик, хранящихся в массиве памяти Р;

Н - массив памяти для хранения матрицы соответствия g-му фрагменту из массива Р f-го сформированного значения времени его задержки из массива памяти Z.

Для повышения результативности защиты за счет снижения вероятности обнаружения злоумышленником факта использования средств защиты, имитируют канал связи с плохим качеством. Для этого, в целях исключения возможности идентификации злоумышленником средств защиты по продолжительным задержкам ответных откликов от FTP сервера, а также для предотвращения возможности обхода средств защиты за счет установки коротких тайм-аутов ожидания ответных откликов, в предварительно заданные данные дополнительно задают (см. блок 1 на фиг. 2) массив памяти L для хранения t сформированных значений времени задержки промежуточных откликов FTP клиенту, где t= 1, 2, …, Т, а Т - общее количество сформированных значений времени задержки промежуточных откликов FTP клиенту. Использование интервалов времени t, в течение которого FTP клиенту будут направлены промежуточные отклики, применяется для увеличения времени диалога с FTP клиентом, не прошедшим успешную авторизацию на FTP сервере, например, так, как показано на фиг. 3.

Затем, для снижения возможностей злоумышленника по подбору имен и паролей санкционированных FTP клиентов за счет имитации канала связи с плохим качеством на этапе авторизации, обеспечивающем значительное увеличение времени для проведения атак с подбором пароля, задают (см. блок 1 на фиг. 2) массив памяти V для хранения d промежуточных откликов FTP клиенту, где d=1, 2…R, a R - общее количество промежуточных откликов, которые будут направлены FTP клиенту перед ответным откликом. Для того, чтобы задать массив памяти, статически или динамически выделяют объем оперативной памяти (в байтах).

Далее задают (см. блок 1 на фиг. 2) l счетчик сформированных промежуточных откликов, хранящихся в массиве памяти V. Счетчик сформированных промежуточных откликов позволяет осуществлять их учет и отследить момент отправки последнего промежуточного отклика. После отправки последнего промежуточного отклика будет направлен ответный отклик, содержащий ложное сообщение о временной ошибке, который впоследствии будет разделен на фрагменты, направляемые через сформированные значения времени задержки каждый, также в целях увеличения продолжительности времени диалога с несанкционированным FTP клиентом в процессе передачи файлов.

После этого задают (см. блок 1 на фиг. 2) массив памяти J для хранения матрицы соответствия d-му промежуточному отклику из массива V t-го сформированного значения времени задержки его направления FTP клиенту из массива памяти L.

Затем для повышения результативности способа защиты и снижения вероятности обнаружения злоумышленником факта использования средств защиты, применяют разбиение ответного отклика отправителю на фрагменты и направление этих фрагментов отправителю через многочисленные малые интервалы времени, чем достигают невозможность обхода средств защиты вычислительной сети злоумышленником за счет использования коротких тайм-аутов ожидания ответного отклика, например, так, как показано на фиг. 3. Для этого в предварительно заданные данные дополнительно задают (см. блок 1 на фиг. 2) массив памяти Р для хранения g фрагментов, на которые разделяют ответный отклик с ложным сообщением о временной ошибке, направляемый FTP клиенту, где g=1, 2, …G, a G - общее количество сформированных фрагментов, на которые разделяют ответный отклик, направляемый FTP клиенту.

Затем задают (см. блок 1 на фиг. 2) массив памяти Z для хранения f сформированных значений времени задержки передачи фрагментов ответного отклика FTP клиенту, где f=1, 2, …, F, a F - общее количество сформированных значений времени задержки направления фрагментов ответного отклика FTP клиенту.

Далее задают (см. блок 1 на фиг. 2) счетчик т сформированных фрагментов, на которые разделяют ответный отклик, хранящихся в массиве памяти Р.

После этого задают (см. блок 1 на фиг. 2) массив памяти Н для хранения матрицы соответствия g-щ фрагменту из массива Р f-го сформированного значения времени его задержки из массива памяти Z.

Если после установления сетевого TCP соединения с отправителем сообщений электронной почты (см. блок 2 на фиг. 2), направления (см. блок 3 на фиг. 2) FTP серверу команды с идентификаторами FTP клиента, приема (см. блок 4 на фиг. 2) FTP сервером команды с идентификаторами FTP клиента и выделения (см. блок 5 на фиг. 2) из принятой команды идентификаторов FTP клиента, по результатам сравнения (см. блок 6 на фиг. 2) выделенные идентификаторы FTP клиента не соответствуют опорным идентификаторам санкционированных FTP клиентов из массива памяти М, то формируют (см. блок 7 на фиг. 2) ответный отклик FTP клиенту с ложным сообщением о временной ошибке. В ином случае FTP клиенту предоставляется (см. блок 34 на фиг. 2) доступ к информационным ресурсам FTP сервера. Применение ложных сообщений о временной ошибке в заявленном способе является еще одним механизмом для увеличения продолжительности времени принудительного диалога со злоумышленником, обеспечивающем дискомфорт для него, а для системы защиты дополнительный временной ресурс, позволяющий ей принять дополнительные меры защиты.

Затем формируют (см. блок 8 на фиг. 2) R промежуточных откликов, которые будут направлены FTP клиенту перед ответным откликом с ложным сообщением о временной ошибке.

После этого (см. блок 9 на фиг. 2) запоминают R промежуточных откликов в массиве памяти V.

Далее устанавливают (см. блок 10 на фиг. 2) значение счетчика l сформированных промежуточных откликов, хранящихся в массиве памяти V равным R.

Затем формируют (см. блок 11 на фиг. 2) Т значений времени задержки промежуточных откликов FTP клиенту.

После этого запоминают (см. блок 12 на фиг. 2) Т значений времени задержки промежуточных откликов FTP клиенту в массиве памяти L.

Далее запоминают (см. блок 13 на фиг. 2) в массиве памяти J соответствие d-му промежуточному отклику из массива V t-го сформированного значения времени его задержки из массива памяти L.

Затем считывают (см. блок 14 на фиг. 2) из массива памяти J первый из R сформированных промежуточных откликов и из массива памяти L первое из T сформированных значений времени задержки.

После этого направляют (см. блок 15 на фиг. 2) FTP клиенту первый из R сформированных промежуточных откликов через первое из Т сформированных значений времени задержки.

Далее удаляют (см. блок 16 на фиг. 2) первый из R сформированных промежуточных откликов и первое из Т сформированных значений времени задержки, а также запись об их соответствии из массивов памяти V, L и J соответственно.

Затем уменьшают (см. блок 17 на фиг. 2) значение счетчика l сформированных промежуточных откликов, хранящихся в массиве памяти V на единицу.

После этого считывают (см. блок 18 на фиг. 2) значение счетчика l сформированных промежуточных откликов.

Далее при невыполнении условия /=0 считывают (см. блок 14 на фиг. 2) очередной (d+1)-й из ранее сформированных R промежуточных откликов.

После этого направляют (см. блок 15 на фиг. 2) очередной (d+1)-й из ранее сформированных R промежуточных откликов через (t+1)-е значение времени задержки FTP клиенту, и так до тех пор, пока не будет выполнено условие l=1, указывающего на то, что все промежуточные отклики, кроме последнего, направлены FTP клиенту.

Затем для повышения результативности способа защиты, за счет снижения вероятности обнаружения злоумышленником факта использования средств защиты, применяют разбиение ответного отклика на фрагменты и направление этих фрагментов FTP клиенту осуществляют через малые интервалы времени, чем достигают невозможность обхода средств защиты злоумышленником, за счет использования им предварительно заданных коротких тайм-аутов ожидания ответного отклика, например, как показано на фиг. 3. Для этого, после выполнения условия l=0, формируют (см. блок 20 на фиг. 2) G фрагментов, на которые разделяют ответный отклик с ложным сообщением о временной ошибке, направляемый FTP клиенту.

Далее запоминают (см. блок 21 на фиг. 2) G фрагментов, на которые разделяют ответный отклик, направляемый FTP клиенту в массиве памяти Р.

После этого устанавливают (см. блок 22 на фиг. 2) значение счетчика т сформированных фрагментов, хранящихся в массиве памяти Р, на которые разделяется ответный отклик равным G.

Затем формируют (см. блок 23 на фиг. 2) F значений времени задержки для каждого из фрагментов, на которые разделяется ответный отклик FTP клиенту.

Далее запоминают (см. блок 24 на фиг. 2) F значений времени задержки для каждого из фрагментов, на которые разделяется ответный отклик FTP клиенту в массиве памяти Z.

После этого запоминают (см. блок 25 на фиг. 2) в массиве памяти Н соответствия g-му фрагменту из массива памяти Р f-го сформированного значения времени его задержки из массива памяти Z.

Затем считывают (см. блок 26 на фиг. 2) из массива памяти Р первый из G сформированных фрагментов ответного отклика и из массива памяти Z первое из F сформированных значений времени задержки.

Далее направляют (см. блок 27 на фиг. 2) FTP клиенту первый из G фрагментов ответного отклика через первое из Z сформированных значений времени задержки.

После этого удаляют (см. блок 28 на фиг. 2) первый из G сформированных фрагментов ответного отклика и первое из F сформированных значений времени задержки, а также запись об их соответствии из массивов памяти Р, Z и H соответственно.

Затем уменьшают (см. блок 29 на фиг. 2) значение счетчика m сформированных фрагментов ответного отклика, на единицу.

Считывают (см. блок 30 на фиг. 2) значение счетчика т сформированных фрагментов ответного отклика. Этим обеспечивают учет отправленных фрагментов ответного отклика.

В случае, если значение счетчика m≠0, то считывают (см. блок 26 на фиг. 2) очередной (g+1)-й из ранее сформированных G фрагментов ответного отклика.

После этого направляют (см. блок 27 на фиг. 2) очередной (g+1)-й из ранее сформированных G фрагментов ответного отклика через (f+1)-е значение времени задержки FTP клиенту, и так до тех пор, пока не будет выполнено условие m=0, означающее, что все фрагменты ответного отклика направлены FTP клиенту, то есть он передан полностью.

В случае получения (см. блок 32 на фиг. 2) FTP сервером после отправки ответного отклика команды от FTP клиента на завершение соединения, завершают (см. блок 33 на фиг. 2) FTP сервером управляющее соединение для FTP клиента. Отправка FTP серверу команды на завершение сетевого соединения от FTP клиента в большинстве случаев не будет осуществлена, так как для идентификации имен пользователей и подбора паролей злоумышленники применяют специализированные программные средства и бот-сети, которые функционируют в автоматическом режиме и не в состоянии интеллектуально реагировать на изменение продолжительности времени диалога со средствами защиты.

В ином случае вновь принимают от FTP клиента команду, проводят цикл выделения идентификаторов FTP клиента, его авторизации на FTP сервере или при несовпадении выделенных идентификаторов FTP клиента с идентификаторами санкционированных FTP клиентов направления фрагментов ответного отклика с ложным сообщением о временной ошибке, через заданное время задержки этих фрагментов, после направления множества промежуточных откликов через заданное время их задержки.

Для исключения возможности обхода средств защиты, за счет установки злоумышленником коротких значений тайм-аутов ожидания ответных откликов от FTP сервера, значение времени задержки для каждого из промежуточных откликов FTP клиенту, перед отправкой ответного отклика, выбирают в пределах от 0,1 до 1 секунды.

Для увеличения времени диалогового взаимодействия со злоумышленником количество промежуточных откликов, направляемых FTP клиенту, перед отправкой ответного отклика, выбирают в пределах от 10000 до 250000.

Для исключения возможности обхода средств защиты, за счет установки злоумышленником коротких значений тайм-аутов ожидания ответных откликов от FTP сервера, значение времени задержки для каждого из фрагментов ответного отклика, направляемого FTP клиенту, выбирают в пределах от 0,1 до 1 секунды.

Для увеличения времени диалогового взаимодействия со злоумышленником величину фрагментов, на которые разбивают ответный отклик FTP клиенту, выбирают в пределах от 1 до 2 байт.

Для увеличения времени диалогового взаимодействия со злоумышленником, код отклика с ложным сообщением о временной ошибке, выбирают в случайном порядке из кодов группы откликов 4хх (временный сбой), коды откликов известны и описаны, например, в RFC 959, см. https://tools, ietf.org/html/rfc959.

Таким образом, в заявленном способе обеспечивается достижение сформулированной цели, заключающейся в повышении результативности защиты снижением возможностей злоумышленника по подбору имен и паролей санкционированных FTP клиентов, а также вскрытия средств защиты вычислительных сетей и их обхода. Снижение возможностей злоумышленника по подбору имен и паролей санкционированных FTP клиентов достигается имитацией канала связи с плохим качеством, обеспечивающем значительное увеличение времени для проведения атак с подбором пароля, за счет направления FTP клиенту, не прошедшему успешную авторизацию, фрагментированного ответного отклика с ложным сообщением о временной ошибке, фрагменты которого направляются через малые интервалы времени задержки, после множества промежуточных откликов. Снижение возможностей злоумышленника по компрометации средств защиты вычислительных сетей и их обходу достигается за счет отсутствия блокирования соединения с FTP клиентом, не прошедшим успешную авторизацию, направлением через малые интервалы времени задержки, исключающими возможность использования злоумышленником малых значений времени тайм-аута ожидания ответного отклика от FTP сервера, промежуточных откликов перед направлением ответного отклика от FTP сервера.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2020 |

|

RU2745004C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2020 |

|

RU2747638C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2716220C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2023 |

|

RU2810193C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2726900C1 |

| Способ защиты вычислительных сетей | 2024 |

|

RU2837233C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696330C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2686023C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| Способ защиты вычислительных сетей | 2024 |

|

RU2831807C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении результативности защиты за счет снижения возможности злоумышленника по подбору имен и паролей санкционированных FTP клиентов, а также вскрытия средств защиты вычислительных сетей и их обхода. Способ защиты вычислительных сетей выполнен с возможностью имитации канала связи с плохим качеством, обеспечивающим значительное увеличение времени для проведения атак с подбором пароля, за счет направления FTP клиенту, не прошедшему успешную авторизацию, фрагментированного ответного отклика с ложным сообщением о временной ошибке, фрагменты которого направляются через малые интервалы времени задержки, после множества промежуточных откликов, а также с отсутствием блокирования соединения с FTP клиентом, не прошедшим успешную авторизацию, и направлением через малые интервалы времени задержки, исключающие возможность использования злоумышленником малых значений времени тайм-аута ожидания ответного отклика от FTP сервера, промежуточных откликов перед направлением ответного отклика от FTP сервера. 5 з.п. ф-лы, 3 ил.

1. Способ защиты вычислительных сетей, заключающийся в том, что предварительно задают N≥1 опорных идентификаторов санкционированных FTP клиентов, Ic счетчик количества неудачных попыток авторизации FTP клиента для доступа к информационным ресурсам FTP сервера, Iсmax максимально возможное количество неудачных попыток авторизации FTP клиента для доступа к информационным ресурсам FTP сервера, tзaд время задержки, через которое передают ответный отклик с сообщением о неудачной попытке авторизации FTP клиенту, М массив памяти для хранения опорных идентификаторов санкционированных FTP клиентов, устанавливают TCP соединение FTP сервера с FTP клиентом, направляют от FTP клиента FTP серверу команду, содержащую его идентификаторы, для авторизации и доступа к информационным ресурсам FTP сервера, принимают FTP сервером от FTP клиента команду, содержащую его идентификаторы, для авторизации и доступа к информационным ресурсам FTP сервера, выделяют из принятой команды идентификаторы FTP клиента для авторизации и доступа к информационным ресурсам FTP сервера, сравнивают выделенные идентификаторы FTP клиента для авторизации и доступа к информационным ресурсам FTP сервера с идентификаторами санкционированных FTP клиентов из массива памяти М, в случае совпадения выделенных идентификаторов FTP клиента с идентификаторами санкционированных FTP клиентов из массива памяти М предоставляют FTP клиенту доступ к информационным ресурсам FTP сервера, в ином случае увеличивают значение счетчика Ic количества неудачных попыток авторизации FTP клиента для доступа к информационным ресурсам FTP сервера, направляют FTP клиенту отклик от FTP сервера с сообщением о неудачной попытке авторизации через время задержки tзaд, сравнивают значение счетчика Ic количества неудачных попыток авторизации FTP клиента со значением Icmax максимально возможного количества неудачных попыток авторизации FTP клиента, в случае выполнения условия Ic<Iсmax вновь принимают от FTP клиента команду, содержащую его идентификаторы для авторизации и доступа к информационным ресурсам FTP сервера, в ином случае при невыполнении условия Ic<Iсmax разрывают FTP сервером управляющее соединение с FTP клиентом, отличающийся тем, что в предварительно заданные данные дополнительно задают массив памяти L для хранения t сформированных значений времени задержки промежуточных откликов FTP клиенту, где t=1, 2, …, Т, а Т - общее количество сформированных значений времени задержки промежуточных откликов FTP клиенту, V массив памяти для хранения d промежуточных откликов FTP клиенту, d=1, 2…R, где R - общее количество промежуточных откликов, которые будут направлены FTP клиенту перед ответным откликом, l счетчик сформированных промежуточных откликов, хранящихся в массиве памяти V, массив памяти J для хранения матрицы соответствия d-му промежуточному отклику из массива V t-го сформированного значения времени задержки его направления FTP клиенту из массива памяти L, массив памяти Р для хранения g фрагментов, на которые разделяют ответный отклик с ложным сообщением о временной ошибке, направляемый FTP клиенту, где g=1, 2, …, G, a G - общее количество сформированных фрагментов, на которые разделяют ответный отклик, направляемый FTP клиенту, массив памяти Z для хранения f сформированных значений времени задержки передачи фрагментов ответного отклика FTP клиенту, где f=1, 2, …, F, a F - общее количество сформированных значений времени задержки направления фрагментов ответного отклика FTP клиенту, счетчик m сформированных фрагментов, на которые разделяют ответный отклик FTP клиенту, хранящихся в массиве памяти Р, массив памяти Н для хранения матрицы соответствия g-му фрагменту из массива Р f-го сформированного значения времени его задержки из массива памяти Z, если после приема команды от FTP клиента и выделения из нее идентификаторов по результатам сравнения выделенные идентификаторы FTP клиента не соответствуют опорным идентификаторам санкционированных FTP клиентов из массива памяти М, то формируют ответный отклик FTP клиенту, с ложным сообщением о временной ошибке, формируют R промежуточных откликов, которые будут направлены FTP клиенту перед ответным откликом с ложным сообщением о временной ошибке, запоминают R промежуточных откликов в массиве памяти V, устанавливают значение счетчика l сформированных промежуточных откликов, хранящихся в массиве памяти V, равным R, формируют Т значений времени задержки промежуточных откликов FTP клиенту, запоминают Т значений времени задержки промежуточных откликов FTP клиенту в массиве памяти L, запоминают в массиве памяти J соответствие d-му промежуточному отклику из массива V t-го сформированного значения времени его задержки из массива памяти L, считывают из массива памяти J первый из R сформированных промежуточных откликов и из массива памяти L первое из Т сформированных значений времени задержки, направляют FTP клиенту первый из R сформированных промежуточных откликов через первое из Т сформированных значений времени задержки, удаляют первый из R сформированных промежуточных откликов и первое из Т сформированных значений времени задержки, а также запись об их соответствии из массивов памяти V, L и J соответственно, уменьшают значение счетчика l сформированных промежуточных откликов, хранящихся в массиве памяти V, на единицу, считывают значение счетчика l сформированных промежуточных откликов, в случае, если значение счетчика l≠0, что говорит о том, что еще не все промежуточные отклики направлены FTP клиенту, то считывают очередной (d+1)-й из ранее сформированных R промежуточных откликов, направляют очередной (d+1)-й из ранее сформированных R промежуточных откликов через (t+1)-е значение времени задержки FTP клиенту, и так до тех пор, пока не будет выполнено условие l=0, означающее, что все промежуточные отклики направлены FTP клиенту, после выполнения условия l=0 формируют G фрагментов, на которые разделяют ответный отклик с ложным сообщением о временной ошибке, направляемый FTP клиенту, запоминают G фрагментов, на которые разделяют ответный отклик, направляемый FTP клиенту в массиве памяти Р, устанавливают значение счетчика m сформированных фрагментов, хранящихся в массиве памяти Р, на которые разделяют ответный отклик, равным G, формируют F значений времени задержки для каждого из фрагментов, на которые разделяют ответный отклик FTP клиенту, запоминают F значений времени задержки для каждого из фрагментов, на которые разделяют ответный отклик FTP клиенту в массиве памяти Z, запоминают в массиве памяти Н соответствия g-му фрагменту из массива Р f-го сформированного значения времени его задержки из массива памяти Z, считывают из массива памяти Р первый из G сформированных фрагментов ответного отклика и из массива памяти Z первое из F сформированных значений времени задержки, направляют FTP клиенту первый из G фрагментов ответного отклика через первое из Z сформированных значений времени задержки, удаляют первый из G сформированных фрагментов ответного отклика и первое из F сформированных значений времени задержки, а также запись об их соответствии из массивов памяти Р, Z и Н соответственно, уменьшают значение счетчика m сформированных фрагментов ответного отклика, хранящихся в массиве памяти Р, на единицу, считывают значение счетчика m сформированных фрагментов ответного отклика, в случае, если значение счетчика m≠0, что говорит о том, что еще не все фрагменты ответного отклика направлены FTP клиенту, то считывают очередной (g+1)-й из ранее сформированных G фрагментов ответного отклика, направляют очередной (g+1)-й из ранее сформированных G фрагментов ответного отклика через (f+1)-е значение времени задержки FTP клиенту, и так до тех пор, пока не будет выполнено условие m=0, означающее, что все фрагменты ответного отклика направлены FTP клиенту, в случае получения FTP сервером после отправки ответного отклика команды от FTP клиента на завершение соединения завершают FTP сервером управляющее соединение для FTP клиента, в ином случае вновь принимают от FTP клиента команду, проводят цикл выделения идентификаторов FTP клиента, его авторизации на FTP сервере или при несовпадении выделенных идентификаторов FTP клиента с идентификаторами санкционированных FTP клиентов направления фрагментов ответного отклика с ложным сообщением о временной ошибке, через заданное время задержки этих фрагментов, после направления множества промежуточных откликов через заданное время их задержки.

2. Способ по п. 1, отличающийся тем, что значение времени задержки для каждого из промежуточных откликов FTP клиенту, перед отправкой ответного отклика, выбирают в пределах от 0,1 до 1 секунды.

3. Способ по п. 1, отличающийся тем, что количество промежуточных откликов, направляемых FTP клиенту, перед отправкой ответного отклика, выбирают в пределах от 1000 до 250000.

4. Способ по п. 1, отличающийся тем, что значение времени задержки для каждого из фрагментов ответного отклика, направляемого FTP клиенту, выбирают в пределах от 0,1 до 1 секунды.

5. Способ по п. 1, отличающийся тем, что величину фрагментов, на которые разбивают ответный отклик FTP клиенту, выбирают в пределах от 1 до 2 байт.

6. Способ по п. 1, отличающийся тем, что код отклика с ложным сообщением о временной ошибке на команды злоумышленника, не прошедшего авторизацию, выбирают в случайном порядке из кодов группы откликов 4хх (временный сбой).

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2716220C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ ВТОРЖЕНИЙ | 2019 |

|

RU2705773C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК НА АВТОМАТИЗИРОВАННЫЕ СИСТЕМЫ | 2006 |

|

RU2321052C2 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2285287C1 |

Авторы

Даты

2021-08-26—Публикация

2020-11-25—Подача