Область техники

Изобретение относится к средствам управления рисками в информационной безопасности предприятия, а также к системам поддержки принятия решений в области информационной безопасности, а именно является средством оптимизации работы автоматизированных средств защиты информации в соответствии с уровнем фактического риска среди разных групп пользователей информационной инфраструктуре предприятия. В качестве наиболее перспективных областей применения способа выступают различные системы защиты информации, такие как системы защиты от утечек, антивирусные системы, системы контроля доступа, системы управления событиями и инцидентами и другие. Особенно это актуально на средних и крупных по числу сотрудников системообразующих предприятиях, банках, государственных компаниях, крупные и средние промышленные предприятия, предприятия медицинской отрасли и сферы услуг.

Уровень техники

Из существующего уровня техники известны системы защиты информации, анализирующие события безопасности и инциденты безопасности, поступающие со стороны информационной инфраструктуры предприятия (ИИП). К таким подсистемам относят антивирусное и антифишинговое программное обеспечение, межсетевые экраны, программы мониторинга действий пользователя, сканеры жестких дисков и файловых хранилищ, системы управления событиями и инцидентами и иные решения. Каждая такая система имеет множество правил обработки событий и реагирования, параметров и настроек, определяющих то, с какой тщательностью и в каком объеме они могут работать, все это обычно называется политикой безопасности средств защиты информации (СЗИ).

Международные и отечественные нормы рекомендуют детально классифицировать угрозы и риски. Ввиду их большого спектра, политика безопасности СЗИ превращается часто в сложный комплекс из множества вариантов правил и настроек. Для обеспечения работоспособности политик СЗИ расходуются значительные ресурсы как рабочих станций пользователей, так и сетевого оборудования, замедляя их работу. Это может вызывать сбои в работе как отдельных сотрудников, так и целых подразделений.

Помимо нехватки вычислительных мощностей также актуальна проблема нерационального использования трудовых ресурсов офицеров и администраторов безопасности, так как объективно оценить тип угрозы и уровень риска конкретной рабочей станции, пользователя или группы пользователей представляется затратной задачей для офицера безопасности, особенно в крупных организациях. Поэтому службы информационной безопасности вынуждены заведомо завышать риски утечки информации и назначать для большинства пользователей максимально строгие и сложные политики СЗИ. По этой причине меры реагирования назначаются нерационально и, следовательно, повышаются трудозатраты службы информационной безопасности.

Как известно, основным источником угроз информационной безопасности является пользователь, его действия, мотивы и цели. А это, в свою очередь, проявляется в его поведении. В настоящее время существуют системы, позволяющие оценивать действия пользователей и определять связанные риски. Однако они обладают рядом недостатков.

Например, в изобретении по патенту №US7865958B2 (заявка №US36615009A) не анализируются персональные качества пользователя и его вовлеченность в бизнес-процессы предприятия. Что делает затруднительным выявление пользователей, выбивающихся относительно остальных сотрудников предприятия в рамках должности, подразделения или функциональной роли (т.н. outlierusers). А ведь именно такие пользователи требуют со стороны информационной безопасности особого контроля.

Техническое решение, описанное в заявке №US201615253263A по патенту №US2016373477A1, использует оценку поведения пользователя на основе его действий. Но такая оценка базируется на предварительно вручную настроенных (predefined) правилах политики СЗИ. Таким образом, предложенный способ не позволяет определять нормальное поведение каждого пользователя и требует настройки системы правил СЗИ заранее. Кроме того, пользователи не распределяются по категориям поведения (паттернам) в реальном времени, что не позволяет проводить масштабные меры безопасности и экономить трудовые ресурсы службы безопасности.

Недостатком технического решения, описанного в заявке №CN201710044237A по патенту №CN106845272A, является отсутствие учета технических особенностей аппаратного обеспечения рабочих станций пользователей, с методикой соответствующего оптимального распределения свободных ресурсов необходимых для пользовательских политик СЗИ.

В изобретении по заявке №2012156444/08 (патент № RU 2534935

C2) используются схожие исходные данные, однако отсутствует оценка профиля нормального поведения пользователя в соотношении с другими пользователями. Кроме того, перечень рассматриваемых рисков ограничен угрозами просмотра нежелательного контента и времени работы за ПК. Таким образом, существующее решение подходит для скорее для личного использования, например, родителями ребёнка, но не подходит для использования в масштабах промышленного предприятия.

Наиболее близким к заявляемому изобретению техническим решением является изобретение по заявке №US201113191201A (патент №US9275065B1). Общими признаками заявляемого изобретения и указанного являются:

техническая реализация сбора данных о пользователе с рабочей станции на регулярной основе, близко к реальному времени;

наличие характерного для пользователя профиля поведения;

определение отклонения от нормы поведения пользователя (аномального поведения);

наличие частично автоматического механизма реагирования на аномалии поведения;

интеграция с системами типа DataLeakPrevention (DLP).

При этом основными недостатками рассматриваемого технического решения (заявка №US201113191201A (патент №US9275065B1) являются:

отсутствие относительной оценки поведения пользователя в сравнении с другими пользователями для дифференцированного применения мер безопасности к группам пользователей с различным поведением;

отсутствие механизма автоматической категоризации пользователей для дальнейшей оптимизации политик средств защиты информации, и отсутствие соответствующих способов реагирования СЗИ в отношении инцидентов, связанных с такими группами;

отсутствие способа оптимизации ресурсов аппаратного обеспечения информационной безопасности предприятия.

Во всех вышеуказанных технических решениях отсутствует способ оптимизации вычислительных ресурсов рабочих станций пользователей и аппаратного обеспечения СЗИ для тех или иных групп пользователей.

Настоящее изобретение позволяет устранить указанные недостатки существующих технических решений и вышеуказанные проблемы информационной безопасности.

Следовательно, техническим результатом заявляемого изобретения является снижение уровня требований к ресурсам аппаратного обеспечения информационной безопасности предприятия, а также снижение трудозатрат офицеров и администраторов СЗИ по обеспечению мер реагирования на инциденты, выявляемые СЗИ.

Заявляемое техническое решение также позволяет обеспечить снижение уровня требований к ресурсам аппаратного обеспечения информационной безопасности предприятия достигается за счет предложенного способа оптимизации системы политик средств защиты информации (СЗИ) под любую комбинацию паттернов поведения пользователей, перечень и способ детектирования которых определены в настоящей заявке, а также позволяет снизить трудозатраты офицеров и администраторов СЗИ по обеспечению мер реагирования на инциденты, выявляемые СЗИ за счет использования ранговых шкал оценки показателей поведения и автоматического перестроения политик СЗИ под ту или иную категорию пользователей.

Раскрытие сущности изобретения

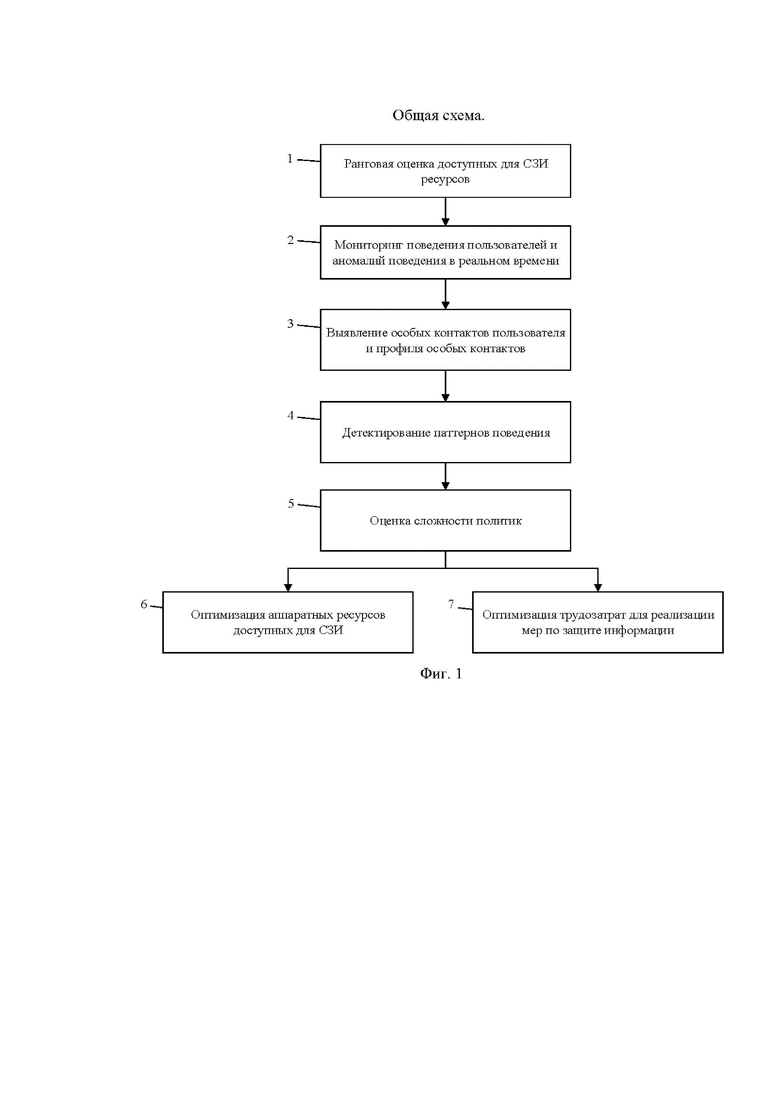

Для решения вышеуказанных проблем заявляется способ оптимизации аппаратных и программных средств защиты информации (СЗИ) на основе паттернов поведения пользователей, который включает:

ранговую оценку доступных для СЗИ ресурсов рабочих станций пользователей;

мониторинг поведения пользователей, индекса уязвимости и аномалий поведения в реальном времени;

детектирование паттернов поведения;

оценку сложности политик СЗИ;

оптимизацию аппаратных и программных СЗИ.

Для этого все рабочие станции пользователей сначала ранжируются по уровню доступных аппаратных ресурсов. Также для рабочих станций вводится аддитивных уровень сложности политик СЗИ и уровень реагирования службы информационной безопасности. Затем вводится перечень паттернов поведения пользователей, т.е. таких категорий пользователей, которые требуют повышения уровня политик СЗИ или уровня реагирования. Для каждой категории пользователей определяются точные условия попадания в нее. Эти условия используют показатели поведения пользователей и их динамику в реальном времени. Затем для каждой категории пользователей (паттерна) и для произвольной комбинации паттернов определяется аддитивное повышение уровня сложности политик СЗИ и уровень реагирования. Вводятся критерии оптимизации этих уровней для ранее измеренной оценки свободных аппаратных ресурсов рабочих станций.

Краткое описание чертежей

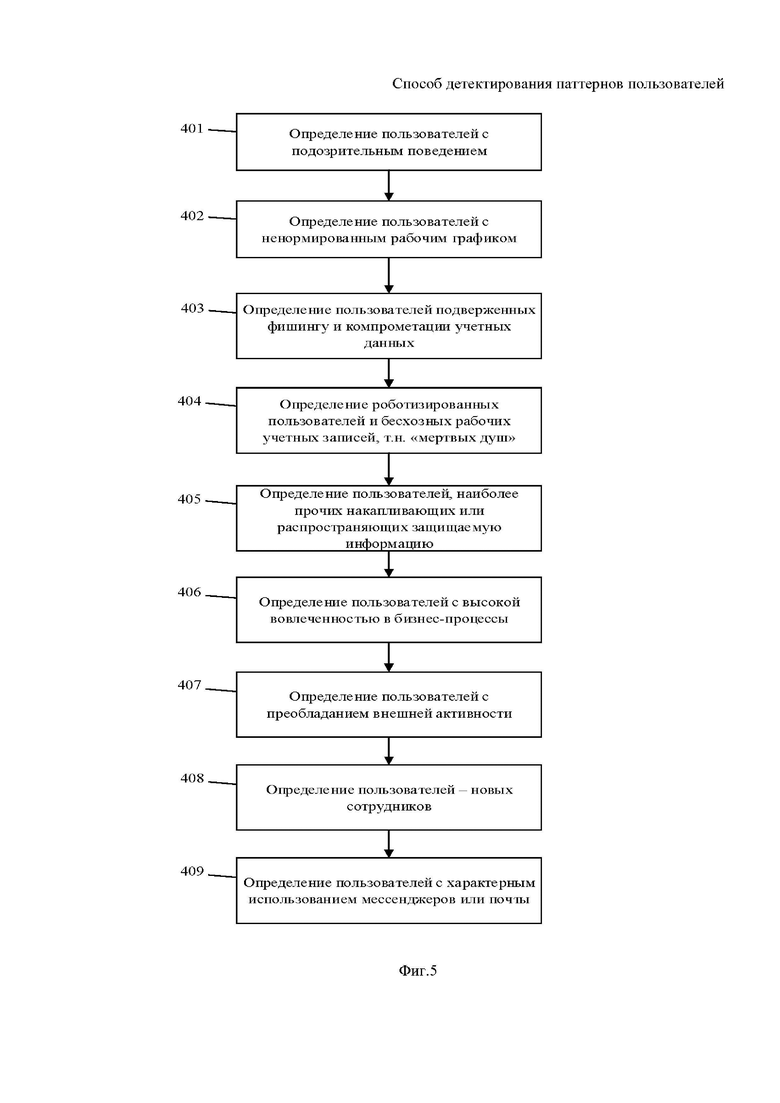

Фигура 1. Способ оптимизации политик средств защиты информации на основе паттернов поведения пользователей. Общая схема.

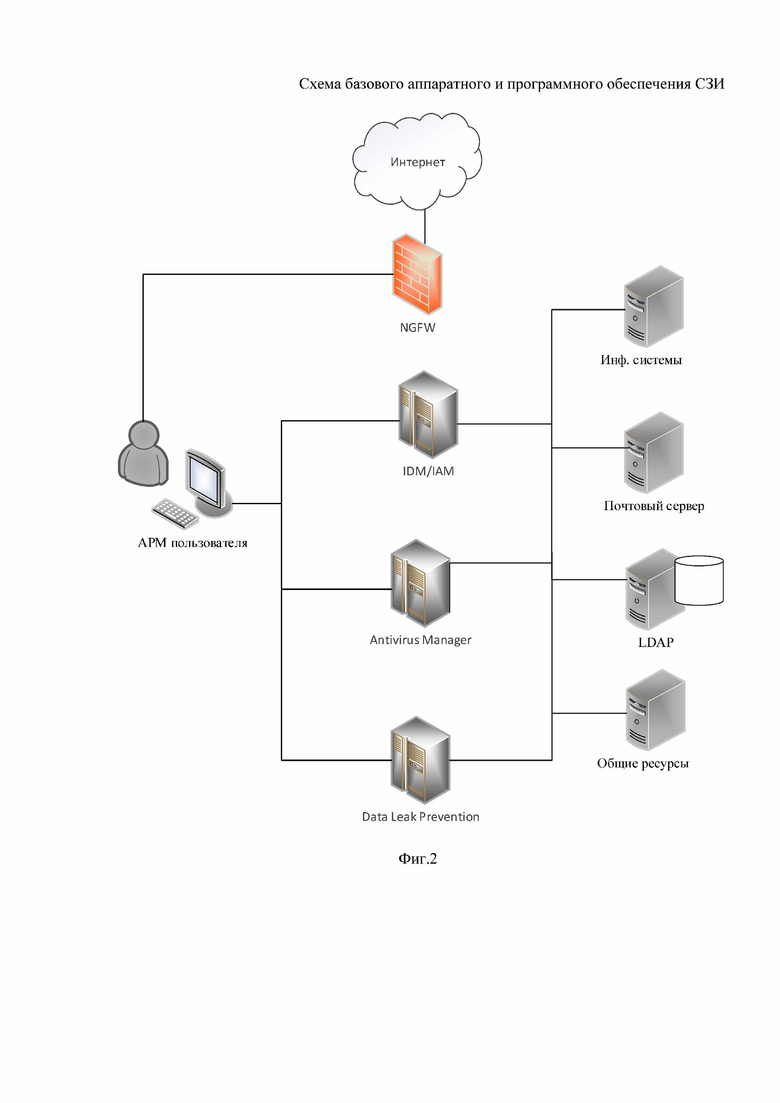

Фигура 2. Схема базового аппаратного и программного обеспечения СЗИ.

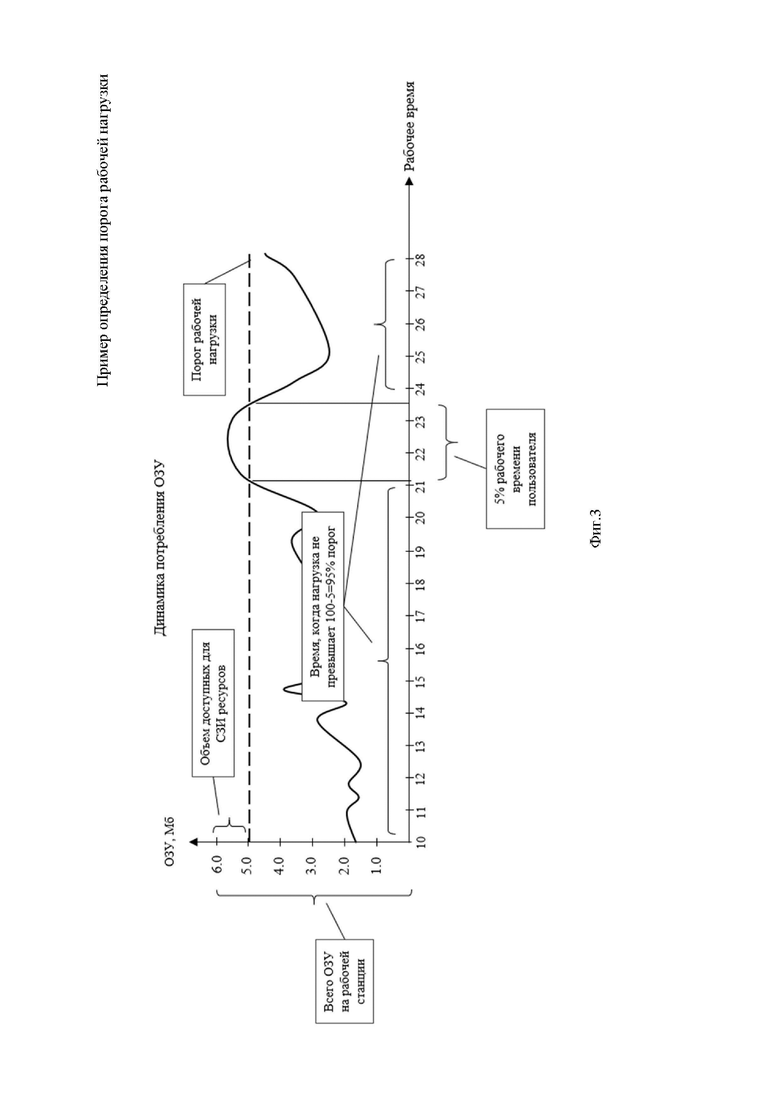

Фигура 3. Пример определения порога рабочей нагрузки.

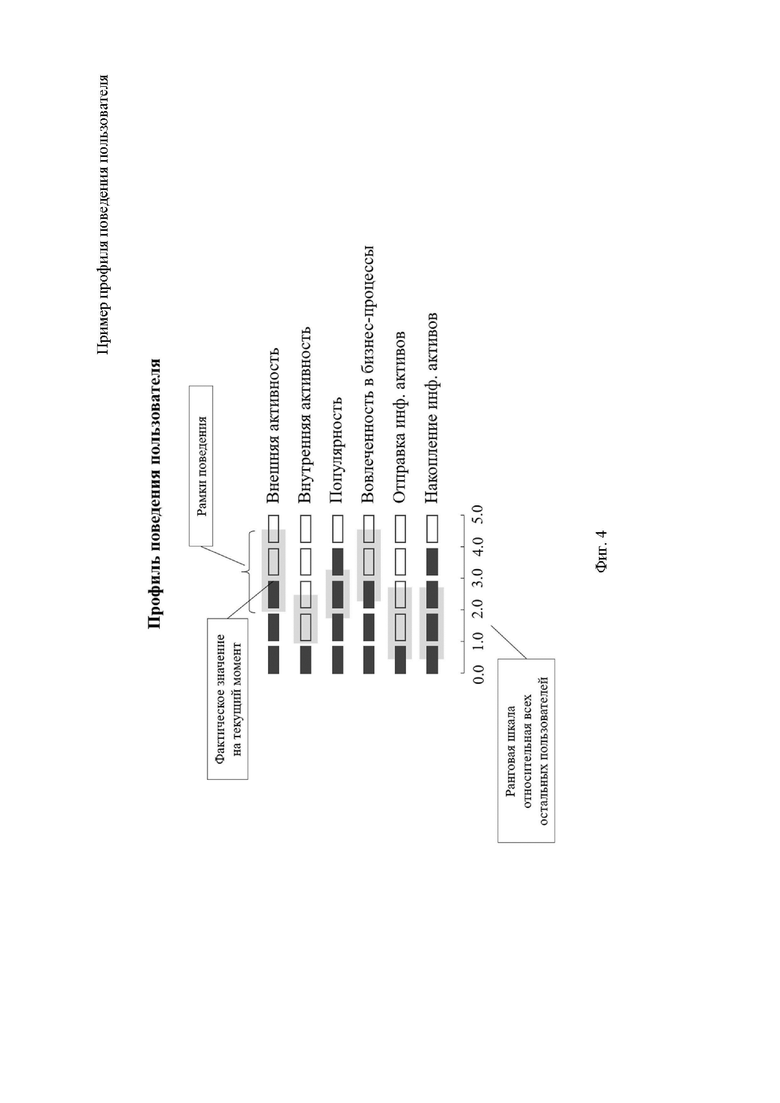

Фигура 4. Пример профиля поведения пользователя.

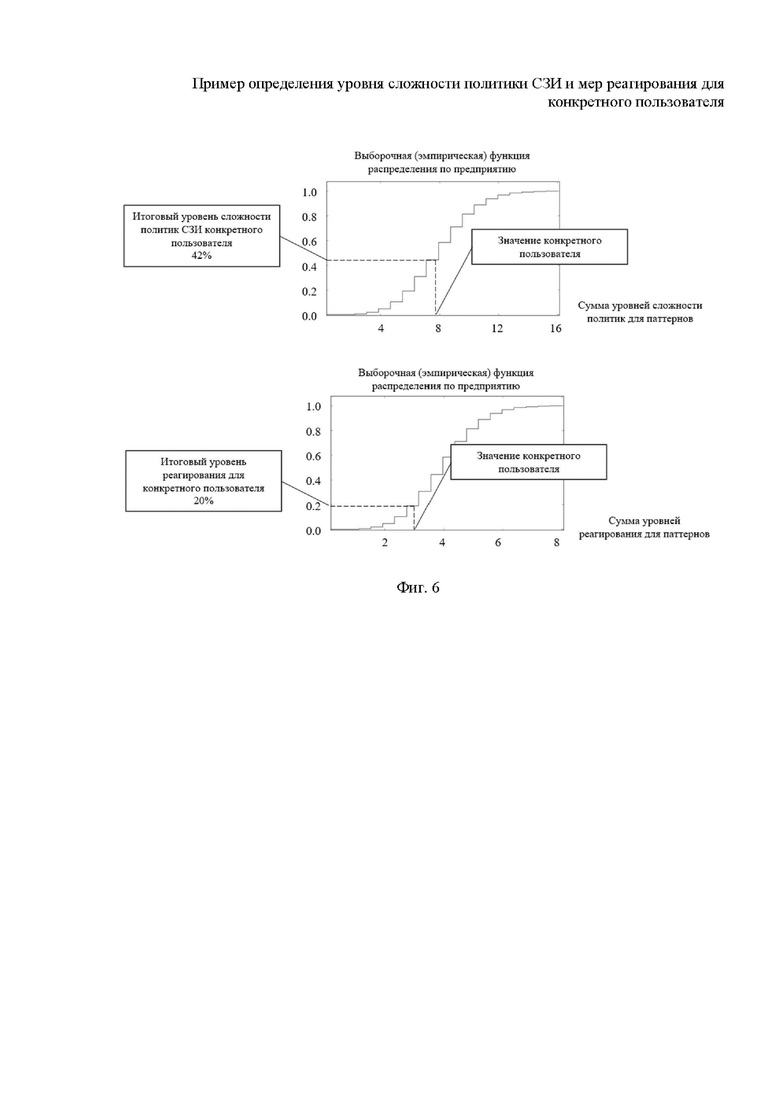

Фигура 5. Способ детектирования паттернов пользователей.

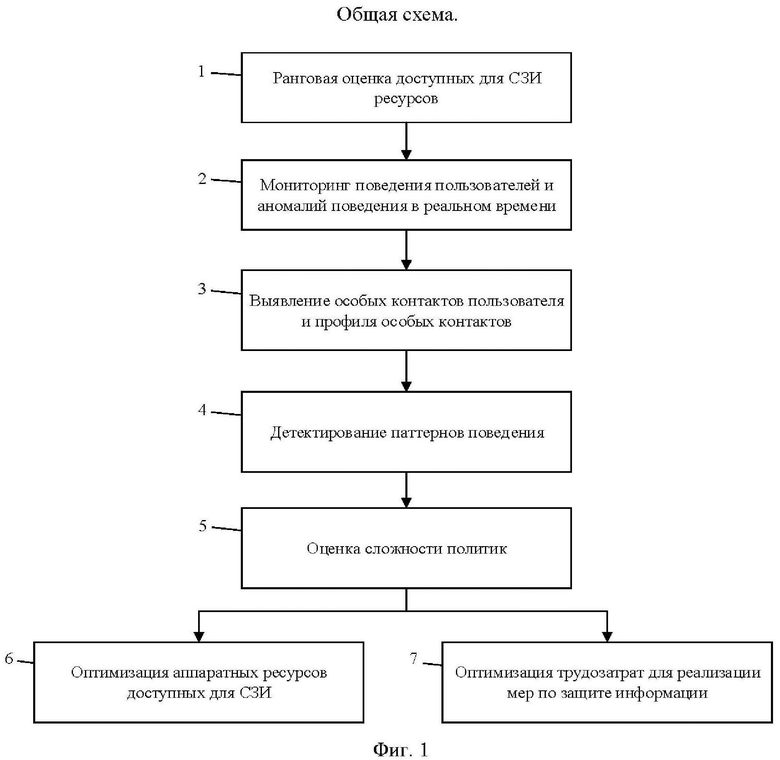

Фигура 6. Пример определения уровня сложности политики СЗИ и мер реагирования для конкретного пользователя.

Осуществление изобретения

В современной информационной инфраструктуре предприятия применяется множество автоматизированных систем защиты информации (далее СЗИ). Примерная схема СЗИ представлена на фигуре 2. Наиболее часто применяются следующие:

антивирусные системы (Antivirus);

антиспам и анти-фишинг решения (Antispam);

межсетевые экраны (Firewall или NGFW);

предотвращение утечек информации (DataLeakPrevention);

управление идентификацией и доступом (IAM/IDM)к информационным системам предприятия.

Для каждой такой системы характерно использование системы правил (политик) безопасности, включающие условия применения и способы реагирования. Например, для антивирусной системы правила могут звучать так:

если рабочая станция находится во внутреннем контуре безопасности, то синхронизация с антивирусной базой должна происходить раз в неделю;

если рабочая станция принадлежит сотруднику, работающему удаленно, то запуск сканирования должен производится с учетом местного времени и характером работы сотрудника.

Также каждая автоматизированная СЗИ обычно оперирует понятием инцидента или нарушения, которые характеризуются уровнем серьезности или критичности. Их может быть несколько. Мы, не теряя общности подхода, будем использовать реализацию с использованием двух уровней серьезности или критичности: средний и высокий.

Основным источником угрозы и риска в информационной безопасности является пользователь. Поэтому именно от особенностей поведения пользователя в информационной инфраструктуре в основном зависит какая система правил должна использоваться в отношении него.

Вместе с этим для функционирования любой системы правил СЗИ задействуются аппаратное обеспечение: сетевое оборудование и рабочие станции пользователей. Любое правило системы СЗИ связано с функциями СЗИ, отнимающими аппаратные ресурсы. И чем сложнее и объемнее система правил СЗИ, тем больше аппаратных ресурсов необходимо для ее бесперебойной работы.

1. Ранговая оценка доступных для СЗИ ресурсов рабочих станций пользователей

Для оптимизации технической инфраструктуры рабочие станции пользователей и сетевые хосты (серверы) подлежат оценке на предмет быстродействия и свободных ресурсов. Для этого на протяжении достаточного периода, например, одного месяца на каждой рабочей станции и отдельно сетевых хостах замеряются показатели рабочей нагрузки:

использования памяти,

использование постоянной памяти,

нагрузка процессора.

Далее определяется достаточное для подавляющего большинства рабочих задач значение каждого показателя. Значение порога рабочей нагрузки считается достаточным, если на протяжении 100-v% времени функционирования рабочей станции показатель не выходит за его рамки (см. схему). В частности, рекомендуется v принимать равным 5%. Пример определения порога рабочей нагрузки представлен на схеме (фигура 3).

Таким образом, для каждого пользователя определяется профиль достаточной рабочей нагрузки, состоящий из конкретных измеренных значений показателей рабочей нагрузки.

Далее, для каждого показателя производится оценка по ранговой шкале относительно всех остальных пользователей ИИП. Производится это с помощью эмпирической функции распределения, принимающей значения от 0 до 1, или от 0 до 100%. Затем это значение вычитается из 100% и получается процент доступных ресурсов по каждому показателю нагрузки. Общая величина или индекс доступных ресурсов рабочей станции пользователя определяется как корень из суммы квадратов всех значений ранговой оценки показателей профиля нагрузки, деленной на корень из N, где N - число показателей рабочей нагрузки.

2.Мониторинг поведения пользователей и аномалий поведения в реальном времени

К пользователям относятся:

- технические устройства: принтеры, сканеры, USB-накопители,

- роботизированные контакты: рассылки, автоматические уведомители и т.д.,

- участники коммуникаций,

- пользователи рабочих станций.

В свою очередь участников коммуникации можно разделить на внутренних и внешних. Внутренние участники определяются контуром безопасности ИИП. Все остальные участники коммуникаций являются внешними по отношению к ИИП. Любой обмен информации между участниками коммуникации будем называть информационным сообщением.

По способу, реализуемому с помощью программы для ЭВМ «Solar Dozor 7» (rt-solar.ru/dozor7, свидетельство о регистрации программы для ЭВМ № 2020660833) на основе действий и коммуникаций пользователей рассчитываются его основные поведенческие показатели и определяется профиль нормального поведения. Что подразумевает мониторинг действий и коммуникаций каждого пользователя в реальном времени. Рассматриваются следующие источники сбора исходных данных о коммуникациях пользователя:

- рабочая станция пользователя,

- центральный почтовый сервер,

- сетевое оборудование.

При этом оценка поведения каждого пользователя учитывается поведение всех пользователей, действующих в ИИП. Это позволяет сделать единая ранговая шкала измерений для всех сотрудников. С ее помощью можно ранжировать показатели поведения всех пользователей относительно друг друга. Для каждого пользователя, согласно способу, реализуемому с помощью программы для ЭВМ «Solar Dozor 7»:

- фактические показатели поведения,

- нормальные показатели поведения,

- рамки поведения (доверительный интервал показателей поведения),

- индекс уязвимости пользователя.

Пример профиля поведения пользователя представлен на фигуре 4.

3. Выявление особых контактов пользователя и профиля особых контактов

Взаимодействие участников коммуникации Aи B можно представить в виде разности индикаторов сообщений, отправленных A к B и индикаторов сообщений, отправленных B к А. Для такого взаимодействия Aи B можно выделить преобладающие частоты, определяющие регулярность коммуникации. Для качественной оценки регулярности используется ранговая шкала. Регулярность статистически нормируется по всем участникам коммуникации одного типа с помощью эмпирической функции распределения и принимает значения от 0 до 1. Если значения близки к нулю, то регулярность низкая, а если близки к единице, то высокая.

Одним из свойств взаимодействия участников коммуникаций A и B является внимание. Внимание от A к B определяется как единица, деленная на медиану количества получателей по отправленным A сообщениям, где в получателях присутствует B. Для качественной оценки внимания используется ранговая шкала. Внимание статистически нормируется по всем участникам коммуникации одного типа с помощью эмпирической функции распределения и принимает значения от 0 до 1. Если значения близки к нулю, то внимание низкое, а если близки к единице, то высокое.

Разница внимания от A к B и отправленных сообщений, определяют баланс коммуникации. Он варьируется от -1 до 1. Если баланс равен -1, то A не проявляет внимания к B, если равен 1, то A проявляет к B максимально возможное внимание, если близок к 0, то A и B взаимодействуют в равной степени.

Взаимность коммуникации между участниками A и B определяется как минимум внимания от A к B и от B к A. Например, если внимание A к B равно 0.6, а внимание B к A равно 0.8, то взаимность равна 0.6. Максимальное внимание между участниками коммуникации A и B называется потенциалом коммуникации. Далее с использованием внимания, взаимности, баланса и потенциала коммуникаций определяются особые контактов пользователя:

- рабочая эго-сеть пользователя;

- приватная эго-сеть пользователя;

- уникальные (не)известные контакты пользователя.

В качестве варианта реализации рекомендуется использовать указанные значения в процентах.

Среди всех участников коммуникаций, в рабочий тесный круг общения (эго-сеть) участника коммуникаций попадают другие участники коммуникаций, если:

- регулярность коммуникации с ними превышает 60%;

- баланс коммуникации с ними ниже 40%;

- взаимность коммуникации с ними превышает 60%;

- они не относятся к неизвестным контактам пользователя.

Участник коммуникации тесного круга общения (эго-сети) пользователя является внутренним, если он принадлежит ИИП. Иначе он является внешним.

Уникальным (неизвестным) контактом участника коммуникации является другой участник коммуникации если:

- потенциал коммуникации с ним больше нуля,

- у всех остальных участников потенциал коммуникации с ним равен нулю.

Участник коммуникации из неизвестных контактов пользователя является внутренним, если он принадлежит ИИП. Иначе он является внешним.

Среди всех участников коммуникаций, в нерабочий тесный круг участника коммуникаций попадают другие участники коммуникаций, если:

- они являются неизвестными контактами,

- регулярность коммуникации с ними превышает 60%,

- баланс коммуникации с ними ниже 40%,

- взаимность коммуникации с ними превышает 60%.

4. Далее описываются условия детектирования важных для информационной безопасности паттернов поведения пользователей. Способ детектирования представлен на фигуре 4

В качестве варианта реализации рекомендуется использовать указанные изменения уровня сложности политик СЗИ и уровня реагирования.

401. К пользователям с подозрительным поведением в соответствии с предлагаемым способом относятся паттерны:

- пользователи с аномальным всплеском внешней активности;

- пользователи с аномально большой отправкой защищаемой информации;

- пользователи с признаками инсайдерской деятельности;

- пользователи с признаками увольнения.

Ниже представлены критерии (комбинация логически связанных условий) попадания в эти паттерны. А также меры по адаптации политики СЗИ, включающие повышение уровня сложности политик СЗИ и уровня реагирования службы информационной безопасности.

Antispam: +1

Firewall: -

DLP: +1

IAM/IDM: -

Итого: +2

Antispam: +1

Firewall: +1

DLP: +1

IAM/IDM: -

Итого: +3

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: -

Итого: +1

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: -

Итого: +1

И

Наличие непустой приватной эго-сети

И

Нормальная «внешняя активность» > 0.0

И

(

Нормальный «Получение инф. объектов» > 0.0

ИЛИ

Нормальный «Отправка инф. объектов» > 0.0

)

Antispam: -

Firewall: +1

DLP: +1

IAM/IDM: +1

Итого: +3

Antispam: -

Firewall: +1

DLP: +1

IAM/IDM: +1

Итого: +3

Для паттерна пользователей с признаками увольнения используется четыре варианта модели увольняющегося.

И

Нормальная «Внутренняя активность» > 1.0

И

Постепенный спад нормальной «внутренней активности» > 0.5

И

Сужение рабочего графика > 30% за месяц.

И

Аномалия «Появление внешней активности» за 30 дней

И

(

Аномалия «Непредвиденные внешние неизвестные – иногда» за 30 дней

ИЛИ

Аномалия

«Непредвиденный информационный объект»

)

Antispam: -

Firewall: -

DLP: -

IAM/IDM: +1

Итого: +2

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +3

И

Нормальная «Внутренняя активность» > 1.0

И

Фактическая «внешняя активность» и «внутренняя активность» неустойчивы за 30 дней

И

Аномалия «Появление внешней активности» за 30 дней

И

(

Аномалия «Непредвиденные внешние неизвестные – иногда» за 30 дней

ИЛИ

Аномалия

«Непредвиденный информационный объект»

)

Antispam: -

Firewall: -

DLP: -

IAM/IDM: +1

Итого: +1

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +2

И

Постепенный спад нормальной «внешней активности» > 0.5

И

Постепенный спад нормальной «внутренней активности» > 0.5

И

(

Аномалия «исчезновение внешней активности» за 30 дней

ИЛИ

Аномалия «Непредвиденные внешние неизвестные – иногда» за 30 дней

ИЛИ

Аномалия

«Непредвиденный информационный объект»

)

Antispam: -

Firewall: +1

DLP: +1

IAM/IDM: +1

Итого: +3

Antispam: -

Firewall: +1

DLP: +1

IAM/IDM: +1

Итого: +4

И

Нормальная «внутренняя активность» > 1.0

И

Фактическая «внешняя активность» и «внутренняя активность» неустойчивы за 30 дней

И

(

Аномалия «исчезновение внешней активности» за 30 дней

ИЛИ

Аномалия «Непредвиденные внешние неизвестные – иногда» за 30 дней

ИЛИ

Аномалия

«Непредвиденный информационный объект»

)

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +3

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +3

402. К пользователям с ненормированных рабочим графиком относятся сотрудники, работающие ночью, а также сотрудники, работающие в выходные дни. В первом случае, это могут быть работники с посменной занятостью, а во втором сотрудники, использующие время отдыха для работы.

Ниже представлены критерии (комбинация логически связанных условий) попадания в эти паттерны. А также меры по адаптации политики СЗИ, включающие повышение уровня сложности политик СЗИ и уровня реагирования службы информационной безопасности.

Antispam: -

Firewall: -

DLP: -

IAM/IDM: +1

Итого: +1

Antispam: -

Firewall: -

DLP: -

IAM/IDM: +1

Итого: +1

Antispam: -

Firewall: -

DLP: -

IAM/IDM: +1

Итого: +1

Antispam: -

Firewall: -

DLP: -

IAM/IDM: +1

Итого: +1

403. К пользователям, подверженным фишингу и компрометации учетных данных относятся:

- сверхпопулярные пользователи, имеющиезначительно больше входящих коммуникаций чем все остальные пользователи;

- пользователи, имеющие большое число неизвестных (уникальных) входящих контактов;

- пользователи, имеющие непустые приватные эго-сети.

Ниже представлены критерии (комбинация логически связанных условий) попадания в эти паттерны. А также меры по адаптации системы правил СЗИ попадание в паттерн пользователя. Им соответствуют следующие правила СЗИ, при этом рассмотрен стандартный набор автоматизированных СЗИ в качестве варианта реализации:

Antispam: +1

Firewall: +1

DLP: -

IAM/IDM: +1

Итого: +3

Antispam: +1

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +3

Antispam: +1

Firewall: +1

DLP: -

IAM/IDM: -

Итого: +3

Antispam: +1

Firewall: +1

DLP: -

IAM/IDM: -

Итого: +3

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: -

Итого: +1

Antispam: -

Firewall: +1

DLP: +1

IAM/IDM: -

Итого: +3

404. Определение роботизированных пользователей и бесхозных рабочих учетных записей, т.н. «мертвых душ».

Ниже представлены критерии (комбинация логически связанных условий) попадания в эти паттерны. А также меры по адаптации политики СЗИ, включающие повышение уровня сложности политик СЗИ и уровня реагирования службы информационной безопасности.

Antispam: +1

Firewall: -

DLP: +1

IAM/IDM: -

Итого: +2

Antispam: +1

Firewall: +1

DLP: +1

IAM/IDM: -

Итого: +3

И

Максимальное значение фактической «Внешней активности» за 60 дней > 0.0

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +2

Antispam: -

Firewall: -

DLP: -

IAM/IDM: -

Итого: -

405. Определение пользователей, наиболее прочих накапливающих или распространяющих защищаемую информацию.

Ниже представлены критерии (комбинация логически связанных условий) попадания в эти паттерны. А также меры по адаптации политики СЗИ, включающие повышение уровня сложности политик СЗИ и уровня реагирования службы информационной безопасности.

И

(

Нормальная «внешняя активность» > 0.0

ИЛИ

Нормальная «внутренняя активность» > 0.0

)

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +2

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +2

И

(

Нормальная «Популярность» > 0.0

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +3

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +3

406.Определение пользователей с высокой вовлеченностью в бизнес-процессы.

Ниже представлены критерии (комбинация логически связанных условий) попадания в эти паттерны. А также меры по адаптации политики СЗИ, включающие повышение уровня сложности политик СЗИ и уровня реагирования службы информационной безопасности.

И

(

Нормальная «Популярность» > 0.0

)

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +3

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +3

407. Определение пользователей с преобладанием внешней активности.

Ниже представлены критерии (комбинация логически связанных условий) попадания в эти паттерны. А также меры по адаптации политики СЗИ, включающие повышение уровня сложности политик СЗИ и уровня реагирования службы информационной безопасности.

И

(

Нормальная «Внешняя активность» >2.5

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +2

Antispam: -

Firewall: -

DLP: -

IAM/IDM: -

Итого: -

408. Определение пользователей – новых сотрудников.

Ниже представлены критерии (комбинация логически связанных условий) попадания в эти паттерны. А также меры по адаптации политики СЗИ, включающие повышение уровня сложности политик СЗИ и уровня реагирования службы информационной безопасности.

И

Нормальная «Внешняя активность» до момента 1.5 месяца назад отсутствует

И

Нормальная «Популярность» до момента 1.5 месяца назад отсутствует

И

(Текущая нормальная «Внутренняя активность» > 0.0

ИЛИ

Текущая нормальная «Внешняя активность» > 0.0

Antispam: -

Firewall: -

DLP: -

IAM/IDM: -

Итого: -

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: +1

Итого: +2

409. Определение пользователей с характерным использованием мессенджеров или почты.

Ниже представлены критерии (комбинация логически связанных условий) попадания в эти паттерны. А также меры по адаптации политики СЗИ, включающие повышение уровня сложности политик СЗИ и уровня реагирования службы информационной безопасности.

Antispam: -

Firewall: -

DLP: -

IAM/IDM: -

Итого: -

Antispam: -

Firewall: -

DLP: +1

IAM/IDM: -

Итого: -

Antispam: -

Firewall: +1

DLP: +1

IAM/IDM: +1

Итого: +4

Antispam: -

Firewall: +1

DLP: +1

IAM/IDM: -

Итого: +3

5. Оценка сложности политики и уровня реагирования автоматизированных СЗИ для конкретного пользователя на основе характерных паттернов поведения

Итак, на основе правил, изложенных выше, для каждого пользователя в реальном времени определяется набор характерных паттернов поведения. Далее для набора паттернов определяется суммарный уровень сложности политики СЗИ путем обычного суммирования по набору паттернов пользователя. Затем определяется необходимый суммарный уровень реагирования службы ИБ путем обычного суммирования по набору паттернов пользователя.

Затем эти две величины с помощью эмпирической (выборочной) функции распределения по всем пользователям приводятся к единой ранговой шкале, принимающей значения от 0 до 1, или от 0% до 100%, см. фигуру 5. Таким образом рассчитываются уровень сложности политик и необходимый уровень реагирования.

6. Оптимизация аппаратных ресурсов доступных для СЗИ

На основе п. 1 для каждого пользователя определяются фактический индекс доступных ресурсов, а на основе п. 4, 5 необходимый уровень сложности политики. Разность уровня сложности политик СЗИ и индекса доступных ресурсов должна стремиться к нулю. Если уровень сложности политики значительно выше индекса доступных ресурсов, то это говорит о недостатке аппаратных мощностей для бесперебойной работы автоматизированных СЗИ. Если же, напротив, доступный ресурс значительно превышает необходимую сложность политики, то можно говорить о том, что аппаратные мощности используются вхолостую. И в том, и в другом случае приходится говорить о нерациональном использовании ресурсов аппаратного обеспечения.

Для всех пользователей рассчитывается величина невязки индекса доступных ресурсов и сложности политик как корень из суммы (по всем пользователям) квадратов разности индекса доступных ресурсов и уровня сложности политики по каждому пользователю.

В качестве управляющих мер рекомендуется перераспределять аппаратные ресурсы информационной инфраструктуры предприятия так, чтобы эта величина стремилась к нулю.

7. Оптимизация трудозатрат для реализации мер по защите информации

Традиционное управление СЗИ на предприятии включает назначение каждому пользователю в каждой системе защиты информации уровня риска Каждому такому уровню риска можно поставить в соответствие уровень реагирования со стороны службы информационной безопасности. Это зависит от нахождения пользователя в группах особого контроля, особых прав доступа пользователя, специфики бизнес-процессов и прочее. Обычно выделяют от 3-х до 5-ти уровней. Стоит отметить, что данный способ актуален для любого числа таких уровней.

Таким образом, для каждого пользователя можно провести оценку текущего уровня реагирования на предприятии. Для этого по всем СЗИ суммируются уровни реагирования и затем эта величина ранжируется по всем пользователями с помощью эмпирической функции распределения. Тем самым определяется фактический текущий уровень реагирования, принимающий значения от 0 до 1, или от 0% до 100%.

На основе п. 4, 5 для каждого пользователя и его паттернов поведения определяются необходимый уровень реагирования. Разность текущего уровня реагирования и необходимого уровня реагирования должна стремиться к нулю. Если необходимый уровень реагирования значительно выше текущего уровня реагирования, то это говорит о недостаточности предпринимаемых мер со стороны информационной безопасности. Если же, напротив, текущий уровень реагирования значительно превышает необходимый, то можно говорить о чрезмерных трудозатратах службы информационной безопасности. И в том, и в другом случае приходится говорить о нерациональном использовании ресурсов трудозатрат службы информационной безопасности.

Для всех пользователей вычисляется невязка текущих мер реагирования и необходимых мер реагирования, как корень из суммы (по всем пользователям) квадратов разностей текущего уровня реагирования и необходимого уровня реагирования по каждому пользователю.

В качестве управляющих мер рекомендуется изменять режим работы СЗИ, повышая скорость обработки инцидентов для пользователей с большим необходимым уровнем и снижая его для пользователей с меньшим необходимым уровнем реагирования. Критерием успешности принимаемых управляющих мер является снижение рассмотренной в этом пункте невязки.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ и система выявления аномального поведения пользователей | 2021 |

|

RU2775861C1 |

| Система предотвращения утечки информации и способ предотвращения утечки информации | 2024 |

|

RU2830388C1 |

| Способ обеспечения безопасного использования электронного документа | 2018 |

|

RU2699234C1 |

| Способ сеансовой аутентификации пользователей по изображениям их лиц | 2024 |

|

RU2830390C1 |

| Способ обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак и система для его реализации | 2022 |

|

RU2801247C1 |

| Система и способ для идентификации и управления средствами связи | 2017 |

|

RU2691191C2 |

| СПОСОБ ЗАШИФРОВАННОЙ СВЯЗИ С ИСПОЛЬЗОВАНИЕМ ДЕЦЕНТРАЛИЗОВАННОЙ ВЫЧИСЛИТЕЛЬНОЙ СИСТЕМЫ | 2024 |

|

RU2838643C1 |

| Способ создания и применения правила взаимодействия приложений на IoT-устройстве | 2021 |

|

RU2757651C1 |

| СИСТЕМА АВТОМАТИЗАЦИИ ОБМЕНА КОДАМИ МАРКИРОВКИ | 2021 |

|

RU2773429C1 |

| Способ применения политик обработки личных данных для IoT-устройства | 2021 |

|

RU2767714C1 |

Изобретение относится к средствам управления рисками в информационной безопасности предприятия, а также к системам поддержки принятия решений в области информационной безопасности. Способ оптимизации политик средств защиты информации на основе паттернов поведения пользователей, включает в себя следующие действия: ранговую оценку доступных для средств защиты информации (далее - СЗИ) ресурсов рабочих станций пользователей; мониторинг поведения пользователей, индекса уязвимости и аномалий поведения в реальном времени; детектирование паттернов поведения; оценку сложности политик СЗИ; оптимизацию аппаратных и программных СЗИ. Для этого все рабочие станции пользователей сначала ранжируются по уровню доступных аппаратных ресурсов. Также для рабочих станций вводится аддитивный уровень сложности политик СЗИ и уровень реагирования службы информационной безопасности. Затем вводится перечень паттернов поведения пользователей, т.е. таких категорий пользователей, которые требуют повышения уровня политик СЗИ или уровня реагирования. Вводятся критерии оптимизации этих уровней для ранее измеренной оценки свободных аппаратных ресурсов рабочих станций. Технический результат, достигаемый при использовании заявленного изобретения, заключается в снижении уровня требований к ресурсам аппаратного обеспечения информационной безопасности предприятия и в снижении трудозатрат офицеров и администраторов СЗИ по обеспечению мер реагирования на инциденты, выявляемые СЗИ. 1 з.п. ф-лы, 6 ил.

1. Способ отслеживания действий пользователя для изменения аппаратных и программных средств защиты информации на основе паттернов поведения пользователей, включающий в себя следующие действия: проводят ранговую оценку доступных для средств защиты информации аппаратных ресурсов рабочих станций пользователей; на каждой рабочей станции и отдельных сетевых узлах замеряют показатели рабочей нагрузки, определяют показатели достаточной рабочей нагрузки и величину свободных аппаратных ресурсов; при этом для каждого показателя производят оценку по ранговой шкале путем сопоставления их значений, измеренных для всех пользователей с помощью эмпирической функции распределения; проводят мониторинг поведения пользователей и аномалий поведения в реальном времени; выявляют в коммуникациях пользователя особые контакты, требующие внимания службы информационной безопасности; для этого определяют коммуникантов с заданными заранее значениями свойств коммуникаций; для этого используют расчет ранжированных статистик сообщений, пересылаемых между пользователем и другими участниками коммуникаций; при этом производят измерение показателей поведения пользователя и профиля его контактов, для этого измеряют фактически наблюдаемые коммуникации между пользователем и всеми участниками коммуникаций с учетом направления сообщений, числа получателей, интенсивности и частоты коммуникаций; измеренные значения упорядочивают по ранговой шкале путем сопоставления значений, измеренных для всех пользователей; в зависимости от измеренных по ранговой шкале текущих и собранных значений показателей поведения и состава профиля контактов, пользователя относят к тому или иному набору паттернов поведения; затем для паттернов поведения, характерных для пользователя, устанавливают уровень сложности системы правил политик средств защиты информации на предприятии по ранговой шкале путем сопоставления значений уровня, измеренных для всех пользователей; далее для каждого пользователя сравнивают уровень доступных аппаратных ресурсов и необходимый уровень сложности системы правил политик средств защиты информации, и затем перераспределяют аппаратные ресурсы таким образом, чтобы минимизировать разницу этих уровней.

2. Способ по п.1, в котором детектирование паттернов поведения включает в себя следующие действия: определяют критерии детектирования наиболее уязвимых с точки зрения безопасности паттернов поведения пользователей, состоящие из комбинаций логически связанных условий наличия аномалий поведения и наперед заданных значений показателей поведения; назначают для каждого паттерна изменение уровня сложности системы условий и правил обработки потока инцидентов для политик средств защиты информации с помощью системы условий обработки потока инцидентов; назначают для каждого паттерна изменение уровня реагирования автоматизированных средств защиты информации.

| US 9275065 B1, 01.03.2016 | |||

| US 20130305357 A1, 14.11.2013 | |||

| WO 2021171128 A1, 02.09.2021 | |||

| US 2010306850 A1, 02.12.2010 | |||

| СИСТЕМА И СПОСОБ АДАПТИВНОГО УПРАВЛЕНИЯ И КОНТРОЛЯ ДЕЙСТВИЙ ПОЛЬЗОВАТЕЛЯ НА ОСНОВЕ ПОВЕДЕНИЯ ПОЛЬЗОВАТЕЛЯ | 2012 |

|

RU2534935C2 |

| US 11120132 B1, 14.09.2021. | |||

Авторы

Даты

2024-01-16—Публикация

2022-06-29—Подача