Область техники

Изобретение относится к области информационной безопасности, а именно к средствам автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу. Изобретение может быть использовано в составе программно-аппаратных комплексов обеспечения информационной безопасности промышленных систем автоматизации и управления.

Уровень техники

Известен способ оценки устойчивости киберфизической системы к компьютерным атакам, раскрытый в патенте РФ на изобретение № 2710985 (опубл. 14.01.2020, МПК G06F 21/55, G06N 5/02). В известном способе на основе документации на систему строят компьютерное представление системы в виде ориентированного графа. Затем описывают процессы внутри системы как маршруты на упомянутом графе, формируют для каждого процесса множества альтернативных маршрутов. На основании количества альтернативных маршрутов вычисляют оценку устойчивости системы к компьютерным атакам.

Однако известный способ характеризуется ограниченными функциональными возможностями, поскольку не учитывает качественную оценку угроз и уязвимостей компонентов, находящихся на том или ином маршруте, определенного для графа системы. Компоненты системы, участвующие в обеспечении маршрутов на графе, могут иметь явные уязвимости, которые не учитываются в известном способе, что снижает защищенность системы при выборе альтернативного маршрута с уязвимым компонентом.

Известен способ тестирования системы программных и аппаратных средств, раскрытый в патенте РФ на изобретение № 2715025 (опубл. 21.02.2020, МПК G06F 21/57, G06F 11/36, G06F 17/50). В известном способе строят модель использования тестируемой системы на основании ее формализованного описания, строят модель угроз того же вида, что и модель использования, на основании описаний известных угроз для сходных систем, сравнивают модель угроз с моделью использования и на основании результатов сравнения моделей обнаруживают средства тестируемой системы, которые уязвимы по отношению к известным угрозам.

Однако известный способ характеризуется ограниченными функциональными возможностями, поскольку не учитывает угрозы и уязвимости для отдельных компонентов тестируемой системы, ограничиваясь моделью использования такой системы. Помимо этого, в качестве моделей угроз при тестировании системы используются предварительно подготовленные модели угроз для систем, сходных с тестируемой, что может недостаточно точно отражать реальную защищенность тестируемой системы.

Известен способ оценивания безопасности компьютерной сети на основе онтологии, раскрытый в публикации Gao J. et al., Ontology-based model of network and computer attacks for security assessment //Journal of Shanghai Jiaotong University (Science). – 2013. – Т. 18. – №. 5. – С. 554-562. В известном способе для оценивания безопасности используется онтология для оценки воздействия атаки через оценку производительности компьютерной системы до и после атаки. Уязвимости компьютерной системы выявляют посредством специальных сканеров. В онтологии фиксируют пять базовых понятий: цель, вектор, воздействие, уязвимость, защита. Источником данных для онтологии являются, в частности, открытые источники, такие как CWE (англ. Common Weakness Enumeration), CVE (англ. Common Vulnerabilities and Exposures), CVSS (англ. Common Vulnerability Scoring System). Использование онтологии позволяет получить список атак, актуальных для выявленных сканерами уязвимостей.

Однако известный способ позволяет получить только количественную оценку эффекта атаки на компьютерную систему, но не позволяет получить модель угроз для компьютерной системы. При этом использование сканеров ограничивает область применения способа на этапе проектирования компьютерной системы, что, в частности, приводит к невозможности учета знаний об угрозах, характерных для отдельных классов программного и аппаратного обеспечения.

Известен способ построения модели угроз на основе онтологии, раскрытый в публикации Brazhuk A., Olizarovich E. Framework for ontology-driven threat modelling of modern computer systems //International Journal of Open Information Technologies. – 2020. – Т. 8. – №. 2. – С. 14-20. В известном способе создают базовую онтологию, включающую элементы для построения DFD-диаграмм компьютерной системы (англ. DFD - Data Flow Diagram) и базовые понятия информационной безопасности (угрозы, меры), которые привязаны к элементам DFD-диаграмм. Затем эти элементы связывают с угрозами посредством шаблонов, представляющих собой OWL-аксиомы, определяющие соответствующий класс. Далее базовую онтологию расширяют до онтологии предметной области, например, области облачных системы. Затем в терминах онтологии описывают конкретную DFD-диаграмму, осуществляют логический вывод и получают список угроз.

Однако известный способ характеризуется ограниченными функциональными возможностями, поскольку не учитывает угрозы и уязвимости отдельных компонентов, ограничиваясь угрозами для потоков данных в компьютерной системе.

Известен способ построения модели угроз на основе онтологии, раскрытый в публикации Välja M. et al., Automating threat modeling using an ontology framework //Cybersecurity. – 2020. – Т. 3. – №. 1. – С. 1-20. В известном способе используют онтологический каркас, обеспечивающий стандартизацию имен и классификацию. Помимо этого, упомянутый каркас обеспечивает группировку и абстрагирование от малозначащих деталей. Для реализации способа предложено два типа шаблонов - содержания, фиксирующего возможные модели описания данных, и вывода, фиксирующего преобразование данных. Уязвимости компьютерной системы выявляют посредством специальных сканеров. Затем выявленные уязвимости обобщают до уязвимостей, известных из CWE и далее до нескольких значимых типов атак (OWASP Top 10).

Недостатком известного способа является отсутствие возможности использования предложенного онтологического каркаса для анализа уязвимостей проектируемой системы и выявления угроз по типу программного обеспечения. Помимо этого, в известном способе используют упрощенную метамодель (классы, экземпляры, отношения), не поддерживаемую каким-либо формальным аппаратом, что приводит к ограничению выразительности и строгости семантики.

Раскрытие сущности изобретения

Техническая задача, положенная в основу настоящего изобретения, заключается в обеспечении возможности документировании угроз безопасности и уязвимостей, относящихся к информационному ресурсу, в автоматизированном режиме.

Технический результат, достигаемый при осуществлении настоящего изобретения, заключается в повышении достоверности полученных сведений об угрозах и уязвимостях, относящихся к информационному ресурсу, за счет обеспечения возможности их документирования в автоматизированном режиме с привлечением формализованных экспертных знаний.

Дополнительные технические результаты, достигаемые при осуществлении изобретения:

- повышение полноты информации, получаемой в результате определения угроз и уязвимостей, относящихся к информационному ресурсу;

- автоматизация процесса документирования угроз и уязвимостей, относящихся к информационному ресурсу.

В качестве изобретения заявлен способ автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу, включающий следующие шаги:

- инициализация профиля информационного ресурса, при этом такой профиль представлен графом знаний, в котором вершины отражают компоненты ресурса, а ребра отражают связи между такими компонентами, причем на шаге инициализации граф профиля содержит единственный корневой элемент, отражающий информационный ресурс;

- расширение профиля информационного ресурса путем добавления новых вершин и ребер в его граф знаний в автоматизированном и интерактивном режиме, при этом в автоматизированном режиме сведения о компонентах информационного ресурса получают от автоматических средств сбора данных о компьютерных системах, причем для присвоения названий вершинам и ребрам используют предварительно подготовленную онтологию предметной области построения угроз безопасности информации, содержащую понятия и отношения между ними, стандартизированные для упомянутой предметной области; в интерактивном режиме сведения о компонентах информационного ресурса получают в результате пользовательского ввода на основе анкеты, предоставляемой пользователю и сформированной на основании контекста добавленных ранее вершин, ребер в граф профиля и упомянутой онтологии предметной области, определяющей структуру и состав анкеты;

- уточнение профиля информационного ресурса путем классификации компонентов профиля, и/или обогащения профиля, при этом при классификации компонентов в граф профиля добавляют вершины, отражающие классы, к которым относятся компоненты профиля; при обогащении в граф профиля добавляют вершины, отражающие дополнительные сведения о компонентах, добавленных при расширении профиля;

- определение угроз безопасности и уязвимостей, относящихся к информационному ресурсу, путем установления отношений между вершинами графа профиля и соответствующими им угрозами и уязвимостями, при этом упомянутые отношения отражены в упомянутой онтологии предметной области или выведены логически, исходя из изначально заданных отношений между понятиями этой онтологии, причем источником сведений об угрозах и уязвимостях является по меньшей мере одна внешняя база знаний об информационной безопасности, описывающая известные угрозы и уязвимости для компонентов информационного ресурса;

- причем сведения о компонентах информационного ресурса, которые получены при инициализации, расширении и уточнении профиля информационного ресурса, и определенных угрозах безопасности и уязвимостях, относящихся к информационному ресурсу, записывают в файл документирования угроз безопасности и уязвимостей.

Дополнительные преимущества и существенные признаки настоящего изобретения могут быть представлены в следующих частных вариантах осуществления.

В частности, граф профиля информационного ресурса представлен RDF-графом.

В частности, компоненты информационного ресурса представлены программными и аппаратными компонентами.

В частности, по меньшей мере один компонент информационного ресурса представлен компонентом реальной компьютерной системы.

В частности, по меньшей мере один компонент информационного ресурса представлен проектируемым компонентом компьютерной системы. Внесение в профиль информационного ресурса проектируемого компонента позволяет получить сведения о потенциальных угрозах безопасности информации с учетом возможных изменений в информационном ресурсе, связанных с вводом этого компонента в реальную компьютерную систему.

Информационный ресурс состоит по меньшей мере из одного компонента, являющегося ресурсом или частью ресурса, выбранного из следующей группы: информационный актив, объект доступа, информационная инфраструктура, объект информационной инфраструктуры, в том числе, информационно-телекоммуникационная сеть, информационная система, автоматизированная система управления.

В качестве изобретения заявлена система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу, содержащая профиль информационного ресурса, представленный графом знаний, в котором вершины отражают компоненты ресурса, а ребра отражают связи между такими компонентами;

онтологию предметной области, которая содержит понятия и отношения между ними, стандартизированные для предметной области, отражает отношения между вершинами графа профиля и соответствующими им угрозами и уязвимостями;

модуль инициализации и расширения профиля, связанный с модулем взаимодействия с пользователем, модулями обработки данных о структуре информационного ресурса, модулем обработки анкеты расширения профиля и онтологией предметной области, при этом упомянутые модули обработки данных связаны с модулями сбора данных о структуре информационного ресурса, модуль обработки анкеты связан с модулем построения анкеты расширения профиля, причем анкета формируются на основании контекста, определяемого вершинами и ребрами, добавленными в граф профиля, и онтологии предметной области, определяющей структуру и состав анкеты;

модуль управления классификацией компонентов профиля, связанный с модулями классификации и распознавания компонентов профиля, причем эти модули связаны с соответствующими им модулями доступа к внешним источникам данных о классах компонентов профиля;

модуль обогащения профиля, связанный с графом знаний информационной безопасности, который связан с модулем его построения и обновления, причем этот модуль связан с внешними источниками данных об информационной безопасности, включающими по меньшей мере одну базу знаний об информационной безопасности, описывающую угрозы и уязвимости, которые отражены в графе профиля компонентов информационного ресурса;

модуль определения угроз безопасности и уязвимостей, относящихся к информационному ресурсу, связанный с модулем логического вывода, позволяющим логически вывести отношения между вершинами графа профиля и угрозами и уязвимостями на основе онтологии предметной области, и модулем автоматизированного документирования угроз безопасности и уязвимостей, обеспечивающим запись в файл документирования сведений об упомянутых угрозах и уязвимостях.

В частности, модули сбора данных о структуре информационного ресурса представлены автоматическими средствами сбора данных о компьютерных системах.

В частности, внешними источниками данных об информационной безопасности выступают база идентификаторов версий продуктов (CPE), база уязвимостей (CVE), база слабых мест (CWE), база шаблонов атак (CAPEC), банк данных угроз безопасности информации ФСТЭК России.

В частности, система может содержать модуль управления построением профиля, управляющий работой модулей системы на основе потока команд.

В частности, работа модулей системы инициализируется изменением данных в модулях, с которыми они связаны, и/или изменением данных в профиле информационного ресурса.

Необходимость автоматизации документирования угроз возникает в двух случаях: при изменении условий ранее решенной задачи (например, изменение структуры информационного ресурса); и при постановке новой задачи для ранее не встречавшегося информационного ресурса.

Обеспечение возможности документирования угроз и уязвимостей, относящихся к информационному ресурсу, в автоматизированном режиме достигается:

- формализацией и унификацией экспертных знаний;

- связыванием экспертных знаний;

- обобщением экспертных знаний;

- унификацией программных компонент для работы со знаниями;

-накоплением и повторным использованием программных компонент.

Формализация экспертных знаний позволяет перейти к представлению знаний в машинно-читаемом формате и, тем самым сделать знания доступными для программных средств. Например, формализация знаний об уязвимостях позволяет получать дополнительные сведения об уязвимости, например, класс уязвимости, по ее идентификатору без привлечения эксперта.

Унификация предполагает использование единой системы стандартов представления и обработки знаний, что позволяет сократить количество инструментов, необходимых для работы со знаниями.

Кроме того, унификация позволяет наиболее эффективно (т. е. без необходимости промежуточных преобразований) связывать знания. Связывание дает возможность переходить от одних знаний к другим без привлечения эксперта. Например, по идентификатору продукта запрашивать найденные для данного продукта уязвимости, а по полученным уязвимостям запрашивать угрозы, которые реализуются через данные уязвимости.

Обобщение экспертных знаний позволяет за счет абстрагирования от специфики конкретных информационных ресурсов, сформировать множество понятий и отношений необходимое и достаточное для описания различных классов данных ресурсов, что избавляет от необходимости формировать такое множество каждый раз при возникновении необходимости получить сведения об угрозах. В частности, данное множество может включать понятия и отношения для описания элементов компьютерной сети.

Кроме того, обобщение позволяет использовать унифицированные компьютерные средства, которые ориентированы на работу с зафиксированным множеством понятий и отношений, что избавляет от необходимости разрабатывать приложения для каждой новой задачи. В частности, на основе зафиксированного множества понятий и отношений может быть построена анкета для уточнения данных по защищаемому ресурсу, которая будет обрабатываться единым образом.

Ввиду того, что для решения задачи автоматизации документирования угроз безопасности информации часто используются одни и те же компьютерные средства, целесообразно создавать библиотеки компонент для работы с такими средствами. Например, компонент унификации и связывания информации, полученный от того или иного типа сетевого сканера.

Для обеспечения формализации, унификации, связывания и обобщения знаний может быть использован язык описания онтологий OWL (OWL 2 DL), основанный на дескриптивной логике.

Онтологии используются как непротиворечивый источник экспертных знаний, отражающих предметную область через множество понятий и связей между ними.

Множество определенных в онтологии понятий и отношений позволяет строить граф профиля информационного ресурса в автоматизированном режиме с использованием активных и пассивных средств сбора данных об информационном ресурсе.

Помимо этого, использование онтологии позволяет автоматизировать выдачу рекомендаций, основанных на текущем содержании графа профиля информационного ресурса, для расширения такого графа путем обработки результатов пользовательского ввода, выполненного при взаимодействии с анкетой пользователя.

Таким образом, привлечение экспертных знаний в совокупности с автоматизацией операций их получения, обработки и передачи, позволяют уменьшить влияние человеческого фактора на подготовку сведений об угрозах и уязвимостях, относящихся к информационному ресурсу. В свою очередь, это приводит к повышению достоверности получаемых сведений о таких угрозах и уязвимостях, что является важной составляющей для обеспечения информационной безопасности автоматизированных систем в различных сферах деятельности.

Под термином «RDF» понимается модель представления данных Resource Description Framework (среда описания ресурса). Модель RDF состоит из RDF-утверждений о ресурсах в виде, пригодном для машинной обработки.

Под термином «RDF-граф» понимается ориентированный граф, состоящий из RDF-утверждений. Вершинами RDF-графа являются субъекты и объекты, а ребра отражают отношения.

Под термином «SPARQL-запрос» понимается запрос к данным, структурированным в виде RDF-графа.

Под термином «DL-запрос» понимается выражение, описывающее искомый OWL-класс.

Под термином «CPE» (англ. Common Platform Enumeration) понимается структурированная схема именования систем, программного обеспечения и пакетов информационных технологий.

Под термином «IRI» (англ. Internationalized Resource Identifier) понимается интернационализированный идентификатор ресурса - это короткая последовательность символов, идентифицирующая абстрактный или физический ресурс на любом языке мира.

Под термином «OWL» (англ. Web Ontology Language) понимается язык описания онтологий.

Краткое описание чертежей

ФИГ.1 иллюстрирует структурную схему системы для осуществления способа документирования угроз безопасности и уязвимостей.

ФИГ.2 иллюстрирует визуальное представление онтологии предметной области определения угроз безопасности и уязвимостей, относящихся к информационному ресурсу.

ФИГ.3 иллюстрирует блок-схему способа документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу.

ФИГ.4 иллюстрирует пример профиля информационного ресурса.

Описание варианта осуществления изобретения

В соответствии с ФИГ.1, иллюстрирующей систему документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу, предлагаемая система содержит предварительно построенную онтологию предметной области 101.

Фрагмент онтологии предметной области представлен на ФИГ.2. Для работы с онтологиями и графами знаний может быть использовано несколько видов прикладных программно-аппаратных средств: редакторы (для создания и изменения онтологий и графов знаний), системы хранения (для хранения и обращения к онтологиям и графам знаний) и программные каркасы - фреймворки (для компьютерной обработки онтологий и графов знаний). Следует понимать, что функциональные модули, обеспечивающие работу изобретения, на физическом уровне обращаются к системам хранения онтологий и графов знаний для того, чтобы получить доступ к информации, представленной в онтологии и сохраненной на дисковом пространстве; к фреймворкам - для получения доступа к информации, представленной в онтологии и находящейся в оперативной памяти вычислительного устройства.

Онтология представляет собой строгое (формализованное) и непротиворечивое описание, записанное в машинно-читаемом формате. В качестве языка для построения таких описаний может использоваться язык OWL, основанный на дескриптивной логике. Онтология, записанная на языке OWL, включает два множества – Tbox 201 и ABox 202 Множество TBox 201 содержит значимые для выбранной предметной области определения понятий. Каждое понятие представляется классом онтологии. Ограничения, накладываемые на классы онтологии, задаются в виде аксиом. Таким образом, аксиомы определяют классы, их свойства и отношения между ними.

Множество ABox 202 содержит экземпляры классов (понятий), определенных в множестве TBox 201. В настоящем описании термин “онтология” использован преимущественно для указания на множество TBox 201. Для обозначения множества экземпляров ABox 202 в настоящем описании использован термин “граф знаний процесса документирования угроз и уязвимостей”.

Использование онтологии позволяет отделить описание предметной области от тех или иных реализаций, позволяет зафиксировать накладываемые на предметную область ограничения.

Онтология предметной области содержит термины, позволяющие описать защищаемый информационный ресурс. Классы обозначаются прямоугольниками, содержащими название класса, стрелка с пустым концом - отношение наследования, прямоугольники с закругленными углами - экземпляры, стрелки с закрашенным концом, не имеющие названия - отношения “являются экземпляром класса”.

В зависимости от особенностей типа защищаемых информационных ресурсов, различные реализации предлагаемого изобретения могут отличаться в части данной онтологии.

Множество TBox 201 содержит следующие классы. Класс ‘Информационный ресурс’ 203 связан отношением наследования с классами ‘ЭВМ’ 204 и ‘Программное обеспечение’ 205. Класс 204 связан отношением наследования с классами ‘Рабочая станция’ 206 и ‘Сервер’ 207. Класс 205 связан отношением наследования с классом ‘Системное программное обеспечение’ 208. Класс 208 связан отношением наследования с классами ‘Встроенное программное обеспечение’ 209, ‘Операционная система’ 210, ‘Сетевое программное обеспечение’ 211. Класс 211 связан отношением наследования с классом ‘Виртуальная частная сеть’ 212.

Множество ABox 202 содержит экземпляры классов ‘Информационный ресурс А’ 213, включающий экземпляры ‘Рабочая станция1’ 214, ‘Сервер1’ 215, ‘Рабочая станцияm’ 216, ‘Серверn’ 217. Экземпляр ‘Сервер1’ 215 включает экземпляры ‘БИОСс1’ 218, ‘ОСс11’ 219, ‘ОСс12’ 220.

Связи между элементами множеств TBox 201 и ABox 202 реализуются через отношения “являются экземпляром класса”.

Онтология предметной области 101 расширяется до графа знаний процесса документирования угроз и уязвимостей 102 путем включения в нее знаний о взаимосвязи элементов онтологии предметной области и понятий, используемых в целевой модели угроз безопасности информации. Под моделью угроз понимается перечисление и описание возможных угроз безопасности информации. Целевая модель угроз может включать физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации, при этом видом описательного представления свойств или характеристик угроз безопасности информации может быть специальный нормативный документ (ГОСТ Р 50922-2006 – «Защита информации. Основные термины и определения»). Под целевой понимается модель угроз, в понятиях которой будет осуществляться документирование угроз безопасности и уязвимостей, относящихся к информационному ресурсу. В том случае, если в качестве такой модели используется модель тех или иных регулирующих органов, то результат работы данного решения может рассматриваться как основание для формирования соответствующей отчетности.

На основе графа знаний 102 для конкретного информационного ресурса с помощью модуля инициализации и расширения профиля 103 строится профиль информационного ресурса 104, который также представляет собой граф знаний. Данный граф фиксирует формальное описание защищаемого информационного ресурса, включая информацию о выявленных актуальных угрозах и уязвимостях. Профиль информационного ресурса - это граф знаний, который строится в терминах онтологии предметной области. Корневым элементом профиля является экземпляр класса ‘Информационный ресурс’ 203, для которого необходимо выявить и задокументировать угрозы безопасности и уязвимости.

В соответствии с ФИГ.3, иллюстрирующей блок-схему способа автоматизированного документирования угроз и уязвимостей, относящихся к информационному ресурсу, на этапе 301 осуществляют инициализацию профиля информационного ресурса.

Выполнение операций в способе осуществляется преимущественно автоматически посредством средств вычислительной техники. При этом выполнение некоторых операций выполняется в автоматизированном режиме, если требуется управляющее воздействие со стороны пользователя. В отношении таких операций использована характеристика «в интерактивном режиме». При этом необходимые операции человеко-машинного взаимодействия могут быть реализованы посредством модуля взаимодействия с пользователем 105, предоставляющего пользовательское меню.

Пользовательское меню может быть реализовано традиционными для информационных технологий средствами: в виде консольного меню или в виде графического пользовательского интерфейса, реализуемого, например, на основе технологий, используемых для построения веб-приложений, включая, но не ограничиваясь React, Angular.

Также следует понимать, что определенные ниже функциональные модули, которые обеспечивают работу предложенного изобретения, могут быть реализованы посредством различных сочетаний аппаратных и программных средств. При этом названия операций в способе, сформулированные с использованием глаголов «осуществляют…», «выполняют…», «реализуют…» и т.п., предполагают, что соответствующее действие выполняется средствами компьютерной техники, и не служат указанием на действия, совершаемые исключительно пользователем.

В общем случае изобретение реализуется одним или несколькими программно-аппаратными средствами, способными исполнять функциональные модули, входящие в состав предложенной системы. В свою очередь, программная часть упомянутых функциональных модулей может быть представлена любым надлежащим числом программных модулей и может использовать любое надлежащее число библиотек, оболочек, приложений, программных пакетов в зависимости от конкретных операций, реализуемых определенным функциональным модулем. Программная часть функциональных модулей может быть реализована в виде машинного кода или в виде текста программы на языке программирования, таком как C, C++, C#, Java, Python, Perl, Ruby и т.п. Отдельно следует отметить, что функциональность изобретения напрямую не зависит от выбора его программной реализации и может быть поддержана самыми различными сочетаниями программных и аппаратных средств. При этом конкретная программная реализация не является предметом настоящего изобретения, как и детали обеспечения совместимости операций способа или функциональных модулей системы с конкретными используемыми аппаратными средствами. Существенными признаками изобретения являются описанные ниже действия над материальным объектом (данными, сохраненными в памяти систем хранения), при помощи материальных средств (функциональных модулей, способных быть исполненными посредством одного или более процессоров).

Инициализации профиля информационного ресурса реализуют модулем инициализации и расширения профиля 103. При этом выполняют создание графа знаний профиля, состоящего из единственного экземпляра класса ‘Информационный ресурс’ 203.

В соответствии с ФИГ.4, иллюстрирующей пример созданного профиля информационного ресурса, при инициализации профиля создают вершину графа ‘защищаемый информационный ресурс А’ 401.

В соответствии с ФИГ.3, на этапе 302 осуществляют расширение профиля защищаемого информационного ресурса.

Информационный ресурс в общем случае состоит из отдельных защищаемых компонент. Информация о компонентах защищаемого информационного ресурса поступает от модуля сбора данных о структуре информационного ресурса 106. Расширение профиля информационного ресурса – это процесс включения новых вершин в граф знаний, представляющий профиль защищаемого информационного ресурса, где каждая вершина соответствует компоненту защищаемого информационного ресурса или информационному ресурсу в целом.

Для извлечения из поступивших данных информации о компонентах защищаемого информационного ресурса и ее преобразования в RDF-формат используют соответствующие модули обработки данных о структуре информационного ресурса 107. Полученную информацию в виде вершины графа знаний записывают в профиль 104.

Например, такими компонентами могут быть элементы компьютерной сети - рабочие станции и сервера, для каждого из которых должен существовать соответствующий класс ‘Рабочая станция’ 206 и ‘Сервер’ 207 в онтологии предметной области 101. Перечисленные компоненты фиксируют в профиле, представленном на ФИГ.4, путем создания экземпляров соответствующих классов онтологии предметной области 101 и их привязки к экземпляру защищаемого информационного ресурса отношением ‘включает’.

Расширение профиля осуществляют путем итеративного уточнения: определяют состав компонент информационного ресурса, после чего определяют состав каждой из компонент в отдельности и т. д. Так как каждый компонент сам представляет собой информационный ресурс, что на уровне онтологии предметной области выражено в виде отношения наследования от класса ‘Информационный ресурс’ 203, то все действия по расширению профиля реализуются единообразно, но с различным контекстом, соответствующим уровню детализации.

В соответствии с ФИГ.4 на шаге 302 в граф 104 добавляют следующие вершины, отражающие компоненты информационного ресурса: ‘сервер1’ 402, ‘серверn’ 403, ‘рабочая станция1’ 404, ‘рабочая станцияm’ 405.

Состав компонентов, которыми уточняют профиль, определяют посредством онтологии предметной области 101.

В соответствии с ФИГ.4 при расширении графа профиля информационного ресурса уточняют состав компонента, определенного на предыдущем шаге и отраженного в вершине ‘сервер1’ 402. Далее добавляют вершины ‘БИОСc1' 406 и ‘ОСc1’ 407, которые связаны отношением ‘включает’ 408 с вершиной ‘сервер1’ 402.

Вершина ‘ОСc1’ 407 далее может быть связана с вершиной ‘Microsoft Corp’ 409, отражающей производителя операционной системы, вершиной ‘Windows Server 2010’ 410, отражающей название операционной системы, и вершиной ‘6.3’ 411, отражающей версию операционной системы.

Данные о структуре информационного ресурса могут быть добавлены двумя способами - в автоматизированном 303 и интерактивном режиме 304.

Для автоматизированного режима 304 входными данными могут являться результаты работы пассивных и активных средств сбора данных о компьютерном оборудовании и программном обеспечении. Пассивные средства обеспечивают прием данных от сервисов или удаленного пользователя. Такие средства, как правило, строятся по двухкомпонентной архитектуре, включающие удаленного агента сбора данных и централизованный сервис хранения и обработки собранных данных. В качестве примера можно представить систему, в рамках которой пользователь локально выполняет PowerShell скрипты для получения данных о системе и отправляет результаты в централизованный сервис хранения и обработки данных.

Активные средства реализуют удаленное сканирование оборудования и программного обеспечения. Примером может служить специализированное программное обеспечение - сканеры, например, сканер компьютерной сети nmap.

При расширении профиля в интерактивном режиме 304 осуществляют прием результата пользовательского ввода, выполненного при помощи графического пользовательского интерфейса. Меню ввода информации о компоненте защищаемого информационного ресурса может быть представлено в виде анкеты.

Анкета формируется модулем построения анкеты расширения профиля 108 на основе текущего контекста и онтологии предметной области 101, где онтология определяет общую структуру и состав анкеты, а контекст определяет фрагмент, значимый с точки зрения текущего уровня расширения профиля защищаемого информационного ресурса.

Влияние контекста может быть продемонстрировано примером, представленным на ФИГ.4, где при расширении профиля пользователю предложено ввести сведения об узлах сети - серверах и рабочих станциях; при дальнейшем расширении профиля пользователю предложено внести сведения о выбранном узле ‘сервер1’ 402.

Структура и состав анкеты определяются онтологией предметной области 101. Например, при расширении профиля в интерактивном режиме 304 будет использовано формальное определение класса ‘Сервер’ 207, входящего в состав онтологии 101, вида:

(‘Сервер’ включает ‘Операционная система’) И (включает ‘Встроенное программное обеспечение’) И (включает ‘Программное обеспечение’),

где каждая группа будет определять пункт анкеты для выбора. При выборе пункта, соответствующего классу ‘Программное обеспечение’ 205, в соответствии с иерархией классов онтологии предметной области 101, определяющей данный класс, пользователю будет предложено три новых пункта: ‘Встроенное программное обеспечение’, ‘Операционная система’, ‘Сетевое программное обеспечение’. Допустим, что пользователь остановил свой выбор на классе ‘Сетевое программное обеспечение’.

Далее пользователь может ввести значения свойств для программного обеспечения. Состав свойств, предлагаемых пользователю, определяется формальным определением свойств, данных в онтологии. Определения имеют вид:

‘названия’ область определения ‘Программное обеспечение’ И область значений ‘строка’,

‘производитель’ область определения ‘Программное обеспечение’ И область значений ‘строка’,

‘версия’ область определения ‘Программное обеспечение’ И область значений ‘строка’.

На ФИГ.4 проиллюстрирован результат ввода единственного значения OpenVPN - названия программного обеспечения. Таким образом, в итоге расширения профиля в интерактивном режиме в профиль добавляют вершину 412, представляющую собой экземпляр класса ‘Сетевое программное обеспечение’, имеющую свойство ‘название’ со значением OpenVPN 413. Данный экземпляр привязывают к экземпляру ‘сервер1’ 402 отношением ‘включает’.

Преобразование анкеты, заполненной пользователем, в элементы графа профиля защищаемого информационного ресурса, реализуется модулем обработки анкеты 109. Результаты преобразования передают в модуль инициализации и расширения профиля 103 для непосредственного расширения профиля.

В ходе расширения профиля для корневого элемента задают вершины, которые могут отражать различные компоненты защищаемого информационного ресурса, и ребра, которые могут отражать связи между упомянутыми частями. В общем случае вершины профиля могут соответствовать сетевым узлам информационной инфраструктуры, аппаратным и программным компонентам сетевых узлов этой инфраструктуры. Упомянутые сетевые узлы могут быть представлены вычислительными устройствами, например, персональными и промышленными компьютерами, серверами, коммутирующими, маршрутизирующими устройствами, но не ограничиваются лишь этими примерами устройств. Собираемая информация может касаться как оборудования, так и программного обеспечения, в том числе, встраиваемого программного обеспечения, установленного на сетевом узле, операционной системы сетевого узла и т.п.

Извлеченную информацию представляют в структурированной форме путем преобразования ее в вершины и ребра графа профиля защищаемого информационного ресурса. Для преобразования собранных данных могут использоваться решения, разработанные под заданный формат и источник данных, либо универсальные решения, в частности, предназначенные для преобразования слабоструктурированных данных в RDF, такие как: Carml, SPARQL-Generate и т.п. Каждое такое решение является основой одного из модулей обработки данных о структуре информационного ресурса 107.

На шаге 305 пользователю может быть предложено повторить уточнение и выполнить шаги 303 или 304 повторно.

На шаге 306 пользователю предлагают выполнить одну из возможных альтернативных операций: уточнить профиль (шаг 307) или получить список угроз и уязвимостей на основе профиля (шаг 311).

На шаге 307 проводят уточнение профиля информационного ресурса. Компоненты защищаемого информационного ресурса, добавленные в профиль 104, могут быть уточнены двумя путями: может быть уточнен класс компонента - классификация 308; может быть расширен перечень сведений о компоненте - обогащение 309. Под уточнением понимается процесс добавления новых сведений о ранее добавленных компонентах профиля.

Классификация компонент, выполняемая на шаге 308, может быть выполнена в автоматизированном либо интерактивном режимах. Классификация реализуется модулем управления классификацией компонентов профиля 110.

В случае интерактивного режима порядок действий аналогичен интерактивному расширению за исключением того, что пользователю предоставляют возможность выбора компонентов, уже существующих в профиле.

Для автоматизированной классификации могут быть использованы внешние источники данных 111 - базы знаний и базы данных (например, база данных управления конфигурации, англ. Configuration management database, CMDB). Для получения данных из каждого типа таких источников используют модули доступа к базе знаний 112. Управление процессом использования внешнего источника и обработка полученных данных реализуются соответствующим модулем классификации и распознавания компонента профиля 113. Модуль 113 извлекает из полученных данных название класса компонента профиля, с учетом того, какие классы известны из онтологии предметной области 101. Для реализации модуля 113 могут использоваться подходы, рассчитанные на заданный источник, либо специализированные алгоритмы, например, извлечения именованных сущностей из текстов на естественном языке.

Пример классификации компонента на основе знаний из внешнего источника показан на ФИГ.4, где для ранее созданного компонента, отраженного вершиной 412, уточняется его класс, ‘Виртуальная частная сеть’ 414. В качестве внешнего источника используется открытая база знаний Wikidata. Взаимодействие с данной базой знаний может быть реализовано на основе запросов на языке SPARQL, отправляемых по протоколу HTTP. Таким образом, соответствующий модуль доступа к базе знаний 112 должен реализовывать построение и отправку запроса на языке SPARQL по протоколу HTTP и получение ответа.

SPARQL-запрос к данному источнику может иметь следующую структуру:

SELECT ?label {

?sw rdfs:label ?software_name ;

p:P366/ps:P366/rdfs:label ?label.

FILTER(LANG(?label) = "" || LANGMATCHES(LANG(?label), "en"))

} LIMIT 1

Переменная ?software_name в этом запросе содержит название программного компонента, для которого нужно уточнить класс. В данном случае это OpenVPN. Суть данного запроса сводится к получению вариантов использования указанного программного компонента. В ответ будет получено ‘virtual private network’.

В данном случае модуль классификации и распознавания компонента профиля 113 реализует метод сопоставления строк - полученного результата с именами классов из онтологии предметной области. Так как онтология содержит класс ‘Виртуальная частная сеть’ 212, одной из меток которого служит ‘virtual private network’, то рассматриваемый элемент - OpenVPN 413 классифицируют как экземпляр соответствующего класса. В итоге, в граф профиля будет добавлена вершина, отражающая данный класс и ребро, соединяющее узел OpenVPN 413 и узел класса ‘Виртуальная частная сеть’ 414.

На шаге 309 осуществляют обогащение профиля информационного ресурса путем добавления к графу новых вершин, отражающих дополнительные сведения о компонентах, которые добавлены при расширении профиля 303.

За обогащение профиля отвечает модуль обогащения профиля 114. Для реализации возможности обогащения предварительно на основе данных из внешних источников об информационной безопасности строится граф знаний информационной безопасности 115. За построение графа 115 на данных из внешних источников отвечает модуль построения и обновления графа знаний информационной безопасности 116. В качестве источников данных могут выступать следующие базы: база идентификаторов версий продуктов (CPE) 117, база уязвимостей (CVE) 118, база слабых мест (CWE) 119, база шаблонов атак (CAPEC) 120.

Вариант построения системы, реализующей функции модуля 116 описан в Kiesling, E., Ekelhart, A., Kurniawan, K., & Ekaputra, F. (2019). The SEPSES Knowledge Graph: An Integrated Resource for Cybersecurity. In International Semantic Web Conference (pp. 198–214). https://doi.org/10.1007/978-3-030-30796-7_13. В данном варианте реализовано построение RDF-графа на основе открытых баз данных информационной безопасности, данные из которого могут извлекаться посредствам SPARQL-запросов.

Пример обогащения представлен на ФИГ.4, где для компонента профиля ‘OpenVPN’ 413 указывают возможные идентификаторы версий продуктов, CPE. Для этого, на модуле обогащения профиля 114 формируют SPARQL-запрос к графу знаний информационной безопасности 115, суть которого сводится к поиску CPE, полное строковое представление которого включает название искомого компонента, т. е. ‘OpenVPN’. Данный SPARQL-запрос возвращает два идентификатора, соответствующих найденным CPE - ‘Aviatrix OpenVPN’ 415 и ‘OpenVPN’ 416. Полученные идентификаторы добавляют в граф профиля в виде соответствующих вершин 415 и 416, которые связывают с узлом ‘OpenVPN’ 413 отношением ‘cpe’ 417.

На шаге 310 пользователю может быть предложено повторить уточнение профиля информационного ресурса, повторно выполнив шаги 308 или 309.

На шаге 311 осуществляют определение угроз безопасности информации для полученного профиля защищаемого информационного ресурса. За реализацию данной функции отвечает модуль определения угроз безопасности и уязвимостей, относящихся к информационному ресурсу 121. Угрозы и уязвимости для информационного ресурса представляют в виде вершин, которые связывают ребрами с вершинами, отражающими компоненты информационного ресурса.

Работа модуля определения угроз безопасности информации 121 обеспечивается наличием формализованного экспертного знания о взаимосвязи компонентов профиля с угрозами и уязвимостями из целевой модели угроз безопасности информации. Данные знания фиксируются в профиле информационного ресурса 104, графе знаний процесса документирования угроз 102, графе знаний информационной безопасности 115. Сам модуль реализует множество алгоритмов извлечения этих знаний в соответствии с выбранным способом их формализации в перечисленных графах знаний.

Для примера можно рассмотреть два возможных подхода. В соответствии с первым способом знание о связи компонент профиля и угроз и уязвимостей целевой модели угроз безопасности информации фиксируют в определении классов компонент, угроз и уязвимостей, например, в следующей форме:

‘Угроза внедрения вредоносного кода в BIOS’ ‘воздействует на’ (‘БИОС’ ИЛИ включает ‘БИОС).

Суть данного определения в том, что экземпляр класса ‘БИОСc1’ 406 или класса, который определен через отношение ‘включает’ 408 ‘БИОСc1’ 406, будет являться объектом, подверженным угрозе ‘Угроза внедрения вредоносного кода в BIOS’ 418, которая представляет собой угрозу из банка данных угроз безопасности информации Федеральной службы по техническому и экспортному контролю (ФСТЭК России), взятой в рамках примера в качестве целевой модели угроз безопасности информации. Под целевой моделью угроз безопасности в данной случае понимается документ, который может включать перечень возможных угроз или физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации.

Так как при расширении профиля 303 в него был включен экземпляр ‘сервер1’ 402, класс которого определен через отношение ‘включает’ 408 ‘БИОСc1’ 406, то в совокупности данная информация позволяет сделать вывод о том, что данный тип угрозы актуален для созданного профиля 104.

Получение описанного вывода реализуется модулем логического вывода 122, который основан на использовании некоторой реализации машины логического вывода, например, Hermit. Машина логического вывода позволяет формировать DL-запросы (запросы на языке дескриптивной логики) к графам знаний. В данном случае, необходимо запрашивать родительские классы для следующего определения:

‘воздействует на’ ‘Сервер’

Информация об актуальной угрозе добавляется в профиль 104 в виде отдельной вершины, которая отношением ‘воздействует на’ связывается с компонентом ‘сервер1’ 402.

Второй подход основан на использовании знаний из внешних источников, в частности, из баз CPE 117 и CVE 118.

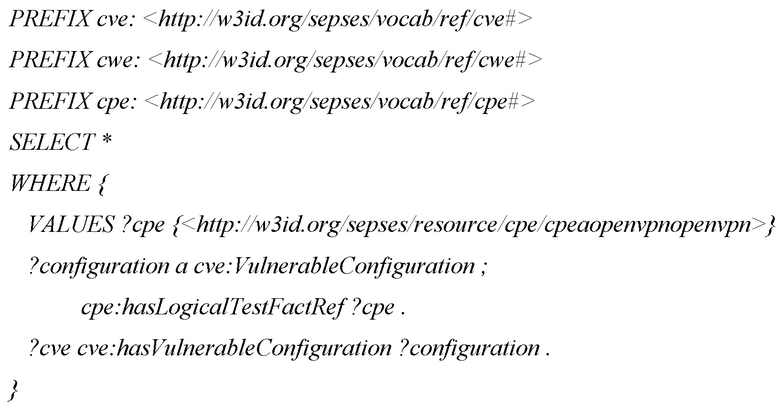

После того, как для добавленного компонента ‘OpenVPN’ 413 был установлен возможный перечень CPE, из графа знаний информационной безопасности 115 можно извлечь информацию о всех известных актуальных уязвимостях. Для этого может быть применен SPARQL запрос вида:

В качестве одной из актуальных уязвимостей может быть возвращено CVE-2020-11810. Аналогично предыдущему подходу соответствующая вершина 419, отражающая уязвимость, добавляется в профиль защищаемого информационного ресурса.

Отличительным преимуществом использования онтологий является возможность связывания различных моделей знаний и переход между ними при необходимости. Выше были представлены примеры вычисления для рассматриваемого профиля актуальной угрозы - ‘Угроза внедрения вредоносного кода в BIOS’, и актуальной уязвимости - CVE-2020-11810. Первый артефакт относится к банку данных угроз безопасности информации ФСТЭК, второй определен в Национальной Базе Уязвимостей, США (англ. National Vulnerability Database, NVD). При необходимости построения целевой модели угроз информации в терминах единого множества стандартов, в рассматриваемом примере - ФСТЭК, можно воспользоваться формализованными и зафиксированными в онтологии предметной области отношениями, связывающими понятия различных стандартов. Источниками данных отношений могут выступать как сами стандарты, так и соответствующие эксперты, в т.ч. в рамках отдельно взятой организации.

В частности, уязвимости CVE-2020-11810 в базе уязвимостей ФСТЭК соответствует уязвимость BDU:2020-01777. Данная информация может быть записана в онтологию следующим образом:

‘BDU:2020-01777’ ‘соответствует’ ‘CVE-2020-11810’

Данная информация позволяет получить по идентификатору уязвимости из базы NVD идентификатор уязвимости из базы ФСТЭК, например, с помощью SPARQL-запроса.

Для получения по уязвимости ФСТЭК соответствующей угрозы ФСТЭК, отношение между ними также должно быть зафиксировано в онтологии предметной области, например, следующим образом:

‘Угроза приведения системы в состояние «отказ в обслуживании»’ ‘реализуется через’ ‘BDU:2020-01777’

Переход к угрозам ФСТЭК позволяет включить в целевую модель угроз безопасности информации описание потенциального нарушителя. Связь нарушителя и угрозы может быть зафиксирована в онтологии следующим образом:

‘Угроза внедрения вредоносного кода в BIOS’ ‘исходит от’ (‘Внутренний нарушитель’ И ‘Нарушитель с высоким потенциалом’)

‘Угроза приведения системы в состояние «отказ в обслуживании»’ ‘исходит от’ (‘Внешний нарушитель’ И ‘Нарушитель с низким потенциалом’)

На шаге 312 сведения о компонентах информационного ресурса, которые получены при инициализации, расширении и уточнении профиля информационного ресурса, и определенных угрозах безопасности и уязвимостях, относящихся к информационному ресурсу, записывают в файл документирования угроз безопасности и уязвимостей. Выполнение операции, соответствующей шагу 312, осуществляется модулем автоматизированного документирования угроз безопасности и уязвимостей 123, который способен преобразовать графовое представление сведений об информационном ресурсе и относящихся к нему угрозах и уязвимостях в документ с заданным форматом представления. В частности, результаты выполнения SPARQL-запросов могут быть преобразованы к CSV формату. Описанный подход позволяет осуществить запись сведений о компонентах и относящихся к нему угрозах и уязвимостях как множество строк вида:

<компонент информационного ресурса, актуальная угроза>

Сведения, записанные в выбранный формат, могут быть переданы различным средствам визуального отображения для представления модели в текстовом, табличном или графическом виде. Помимо этого, упомянутые сведения могут быть переданы регулирующим органам в области обеспечения безопасности информации при использовании соответствующей целевой модели угроз безопасности информации.

На шаге 313 пользователю может быть предложено закончить работу или повторить какие-либо шаги способа.

Предложенная система может быть реализована в соответствии с двумя обобщенными архитектурами: на основе потока команд (control-flow) и на основе потока данных (data-flow). Реализация первого подхода представлена на ФИГ.1, где модуль управления построением профиля 124 управляет переходом от одного шага способа к другому.

В случае архитектуры на основе потока данных, упомянутый выше модуль отсутствует, а работа модулей 103, 110 и 114, определяется фактом изменения данных в соответствующих базах. При этом модули 103, 110 и 114 связываются с профилем информационного ресурса 104 напрямую.

В частности, модуль 106 находится в режиме ожидания новых данных об информационном ресурсе. При их получении, он передает данные модулю обработки данных о структуре информационного ресурса 107, чем инициализирует его запуск. Модуль 107, в свою очередь, передает обработанные данные модулю инициализации и расширения профиля 103 и инициализирует его работу. Результаты своей работы модуль 103 сохраняет в профиле информационного ресурса 104. Изменения в профиле инициализируют запуск модуля управления классификацией компонентов профиля 110 и модуля обогащения профиля 114. В данном случае, инициализация может быть реализована либо на основе механизма подписки, либо на основе периодического опроса профиля 104 со стороны модулей 110 и 114 на предмет изменений.

Стоит отметить, что представленное выше описание приведено в качестве примера, и не должно быть истолковано как ограничивающее объем охраны настоящего изобретения, определяемым исключительно объемом приложенной формулы изобретения.

Несмотря на то, что описанные выше частные случаи осуществления приведены со ссылкой на конкретные шаги, выполняемые в определенном порядке, и модули, осуществляющие выполнение этих шагов, должно быть очевидно, что эти шаги, модули могут быть объединены или разделены без отклонения от сущности настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ оценки защищенности информационного ресурса на основе оценки потенциально возможных техник реализации компьютерных атак | 2023 |

|

RU2830484C1 |

| Способ контроля поверхности защиты корпоративной сети связи | 2023 |

|

RU2824314C1 |

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОГО РАССЛЕДОВАНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ В АВТОМАТИЗИРОВАННОЙ СИСТЕМЕ | 2017 |

|

RU2664018C1 |

| Система контроля политики безопасности элементов корпоративной сети связи | 2023 |

|

RU2813469C1 |

| СИСТЕМА И СПОСОБ СОЗДАНИЯ И ИСПОЛЬЗОВАНИЯ ПОЛЬЗОВАТЕЛЬСКИХ СЕМАНТИЧЕСКИХ СЛОВАРЕЙ ДЛЯ ОБРАБОТКИ ПОЛЬЗОВАТЕЛЬСКОГО ТЕКСТА НА ЕСТЕСТВЕННОМ ЯЗЫКЕ | 2015 |

|

RU2584457C1 |

| СИСТЕМА И СПОСОБ СОЗДАНИЯ И ИСПОЛЬЗОВАНИЯ ПОЛЬЗОВАТЕЛЬСКИХ ОНТОЛОГИЧЕСКИХ МОДЕЛЕЙ ДЛЯ ОБРАБОТКИ ПОЛЬЗОВАТЕЛЬСКОГО ТЕКСТА НА ЕСТЕСТВЕННОМ ЯЗЫКЕ | 2015 |

|

RU2596599C2 |

| Автоматизированная оценка безопасности критически важных для бизнеса компьютерных систем и ресурсов | 2011 |

|

RU2657170C2 |

| СУПЕРКОМПЬЮТЕРНЫЙ КОМПЛЕКС ДЛЯ РАЗРАБОТКИ НАНОСИСТЕМ | 2009 |

|

RU2432606C2 |

| ИНТЕЛЛЕКТУАЛЬНАЯ ОБУЧАЮЩАЯ СИСТЕМА | 2006 |

|

RU2310237C1 |

| ИНФОРМАЦИОННО-АНАЛИТИЧЕСКАЯ СИСТЕМА В ОБЛАСТИ ТЕЛЕМЕДИЦИНЫ | 2003 |

|

RU2251965C2 |

Изобретение относится к области информационной безопасности. Техническим результатом является повышение достоверности полученных сведений об угрозах и уязвимостях, относящихся к информационному ресурсу. Способ автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу, включает: инициализацию профиля информационного ресурса; расширение профиля информационного ресурса путем добавления новых вершин и ребер в его граф знаний в автоматизированном и интерактивном режиме; уточнение профиля информационного ресурса путем классификации компонентов профиля и/или обогащения профиля; определение угроз безопасности и уязвимостей, относящихся к информационному ресурсу, путем установления отношений между вершинами графа профиля и соответствующими им угрозами и уязвимостями, причем сведения о компонентах информационного ресурса, которые получены при инициализации, расширении и уточнении профиля информационного ресурса, и определенных угрозах безопасности и уязвимостях, относящихся к информационному ресурсу, записывают в файл документирования угроз безопасности и уязвимостей. 2 н. и 9 з.п. ф-лы, 4 ил.

1. Способ автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу, включающий следующие шаги:

- инициализация профиля информационного ресурса, при этом такой профиль представлен графом знаний, в котором вершины отражают компоненты ресурса, а ребра отражают связи между такими компонентами, причем на шаге инициализации граф профиля содержит единственный корневой элемент, отражающий информационный ресурс;

- расширение профиля информационного ресурса путем добавления новых вершин и ребер в его граф знаний в автоматизированном и интерактивном режиме, при этом в автоматизированном режиме сведения о компонентах информационного ресурса получают от автоматических средств сбора данных о компьютерных системах, причем для присвоения названий вершинам и ребрам используют предварительно подготовленную онтологию предметной области построения угроз безопасности информации, содержащую понятия и отношения между ними, стандартизированные для упомянутой предметной области; в интерактивном режиме сведения о компонентах информационного ресурса получают в результате пользовательского ввода на основе анкеты, предоставляемой пользователю и сформированной на основании контекста добавленных ранее вершин, ребер в граф профиля и упомянутой онтологии предметной области, определяющей структуру и состав анкеты;

- уточнение профиля информационного ресурса путем классификации компонентов профиля и/или обогащения профиля, при этом при классификации компонентов в граф профиля добавляют вершины, отражающие классы, к которым относятся компоненты профиля; при обогащении в граф профиля добавляют вершины, отражающие дополнительные сведения о компонентах, добавленных при расширении профиля;

- определение угроз безопасности и уязвимостей, относящихся к информационному ресурсу, путем установления отношений между вершинами графа профиля и соответствующими им угрозами и уязвимостями, при этом упомянутые отношения отражены в упомянутой онтологии предметной области или выведены логически исходя из изначально заданных отношений между понятиями этой онтологии, причем источником сведений об угрозах и уязвимостях является по меньшей мере одна внешняя база знаний об информационной безопасности, описывающая известные угрозы и уязвимости для компонентов информационного ресурса;

- причем сведения о компонентах информационного ресурса, которые получены при инициализации, расширении и уточнении профиля информационного ресурса, и определенных угрозах безопасности и уязвимостях, относящихся к информационному ресурсу, записывают в файл документирования угроз безопасности и уязвимостей.

2. Способ по п.1, в котором граф профиля информационного ресурса представлен RDF-графом.

3. Способ по п.1, в котором компоненты информационного ресурса представлены программными и аппаратными компонентами.

4. Способ по п.1, в котором по меньшей мере один компонент информационного ресурса представлен компонентом реальной компьютерной системы.

5. Способ по п.1, в котором по меньшей мере один компонент информационного ресурса представлен проектируемым компонентом компьютерной системы.

6. Способ по п.1, в котором информационный ресурс состоит по меньшей мере из одного компонента, являющегося ресурсом или частью ресурса, выбранного из следующей группы: информационный актив, объект доступа, информационная инфраструктура, объект информационной инфраструктуры, в том числе информационно-телекоммуникационная сеть, информационная система, автоматизированная система управления.

7. Система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу, содержащая профиль информационного ресурса, представленный графом знаний, в котором вершины отражают компоненты ресурса, а ребра отражают связи между такими компонентами;

онтологию предметной области, которая содержит понятия и отношения между ними, стандартизированные для предметной области, отражает отношения между вершинами графа профиля и соответствующими им угрозами и уязвимостями;

модуль инициализации и расширения профиля, связанный с модулем взаимодействия с пользователем, модулями обработки данных о структуре информационного ресурса, модулем обработки анкеты расширения профиля и онтологией предметной области, при этом упомянутые модули обработки данных связаны с модулями сбора данных о структуре информационного ресурса, модуль обработки анкеты связан с модулем построения анкеты расширения профиля, причем анкета формируются на основании контекста, определяемого вершинами и ребрами, добавленными в граф профиля, и онтологии предметной области, определяющей структуру и состав анкеты;

модуль управления классификацией компонентов профиля, связанный с модулями классификации и распознавания компонентов профиля, причем эти модули связаны с соответствующими им модулями доступа к внешним источникам данных о классах компонентов профиля;

модуль обогащения профиля, связанный с графом знаний информационной безопасности, который связан с модулем его построения и обновления, причем этот модуль связан с внешними источниками данных об информационной безопасности, включающими по меньшей мере одну базу знаний об информационной безопасности, описывающую угрозы и уязвимости, которые отражены в графе профиля компонентов информационного ресурса;

модуль определения угроз безопасности и уязвимостей, относящихся к информационному ресурсу, связанный с модулем логического вывода, позволяющим логически вывести отношения между вершинами графа профиля и угрозами и уязвимостями на основе онтологии предметной области, и модулем автоматизированного документирования угроз безопасности и уязвимостей, обеспечивающим запись в файл документирования сведений об упомянутых угрозах и уязвимостях.

8. Система по п.7, в которой модули сбора данных о структуре информационного ресурса представлены автоматическими средствами сбора данных о компьютерных системах.

9. Система по п.7, в которой внешними источниками данных об информационной безопасности выступают база идентификаторов версий продуктов (CPE), база уязвимостей (CVE), база слабых мест (CWE), база шаблонов атак (CAPEC).

10. Система по п.7, которая содержит модуль управления построением профиля, управляющий работой модулей системы на основе потока команд.

11. Система по п.7, в которой работа модулей системы инициализируется изменением данных в модулях, с которыми они связаны, и/или изменением данных в профиле информационного ресурса.

| Способ автоматизированного тестирования программно-аппаратных систем и комплексов | 2018 |

|

RU2715025C2 |

| СПОСОБ ОПРЕДЕЛЕНИЯ ПОТЕНЦИАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ НА ОСНОВЕ СВЕДЕНИЙ ОБ УЯЗВИМОСТЯХ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2019 |

|

RU2705460C1 |

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОГО РАССЛЕДОВАНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ В АВТОМАТИЗИРОВАННОЙ СИСТЕМЕ | 2017 |

|

RU2664018C1 |

| СПОСОБ КОНТРОЛЯ СОСТОЯНИЯ СЕТИ ПЕРЕДАЧИ ДАННЫХ | 2015 |

|

RU2610287C1 |

| US 10970395 B1, 06.04.2021 | |||

| Способ восстановления спиралей из вольфрамовой проволоки для электрических ламп накаливания, наполненных газом | 1924 |

|

SU2020A1 |

Авторы

Даты

2023-02-14—Публикация

2022-06-01—Подача