Изобретение относится к области информационной безопасности, а именно к средствам автоматизированной оценки и документирования уязвимостей безопасности и техник реализации компьютерных атак, относящихся к информационному ресурсу.

Известен «Способ оценки устойчивости киберфизической системы к компьютерным атакам» (Патент RU № 2710985 МПК G06F 21/55, G06N 5/02 от 14.01.2020) в котором строят компьютерное представление системы в виде ориентированного графа; описывают процессы внутри системы как маршруты на упомянутом графе, формируют для каждого процесса множества альтернативных маршрутов; на основании количества альтернативных маршрутов вычисляют оценку устойчивости системы к компьютерным атакам.

Известен «Способ тестирования системы программных и аппаратных средств» (Патент RU № 2715025 МПК G06F 21/57, G06F 11/36, G06F 17/50 от 21.02.2020), в котором строят модель использования тестируемой системы на основании ее формализованного описания, строят модель угроз того же вида, что и модель использования, на основании описаний известных угроз для сходных систем, сравнивают модель угроз с моделью использования и на основании результатов сравнения моделей обнаруживают средства тестируемой системы, которые уязвимы по отношению к известным угрозам.

Известен «Способ определения уязвимостей программного обеспечения, формирующих условия для нарушения безопасности информации в информационной системе вследствие компьютерной атаки» (Патент RU № 2 783 224 G06F 21/57 (2013.01), G06F 17/16 (2006.01) от 10.11.2022 Бюл. № 31), который включает этапы, на которых: формируют набор типов термов техник и уязвимостей, определенных путем анализа их описаний; определяют веса каждого типа термов экспертным методом; формируют упорядоченный вектор типов термов с учетом их веса; формируют векторное представление техники и уязвимости, представленных в виде значений типов термов; вычисляют меру сходимости описаний техники и уязвимости с целью определения их тождественности. Мера сходимости необходима для сравнения текстов описаний уязвимостей и техник, определения их тождественности и зависит от результата логического сравнения значений типов термов уязвимости и значений весов соответствующих типов термов; формируют перечень уязвимостей, необходимых для реализации компьютерной атаки.

Наиболее близким по технической сущности аналогом (прототипом) к заявленному способу является «Способ и система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу» (Патент RU 2 789 990 G06F 21/55 (2013.01) от 14.02.2023 Бюл. № 5), реализующий следующие действия: инициализация профиля информационного ресурса, при этом такой профиль представлен графом знаний, в котором вершины отражают компоненты ресурса, а ребра отражают связи между такими компонентами, причем на шаге инициализации граф профиля содержит единственный корневой элемент, отражающий информационный ресурс; расширение профиля информационного ресурса путем добавления новых вершин и ребер в его граф знаний в автоматизированном и интерактивном режиме, при этом в автоматизированном режиме сведения о компонентах информационного ресурса получают от автоматических средств сбора данных о компьютерных системах, причем для присвоения названий вершинам и ребрам используют предварительно подготовленную онтологию предметной области построения угроз безопасности информации, содержащую понятия и отношения между ними, стандартизированные для упомянутой предметной области; в интерактивном режиме сведения о компонентах информационного ресурса получают в результате пользовательского ввода на основе анкеты, предоставляемой пользователю и сформированной на основании контекста добавленных ранее вершин, ребер в граф профиля и упомянутой онтологии предметной области, определяющей структуру и состав анкеты; уточнение профиля информационного ресурса путем классификации компонентов профиля и/или обогащения профиля, при этом при классификации компонентов в граф профиля добавляют вершины, отражающие классы, к которым относятся компоненты профиля; при обогащении в граф профиля добавляют вершины, отражающие дополнительные сведения о компонентах, добавленных при расширении профиля; определение угроз безопасности и уязвимостей, относящихся к информационному ресурсу, путем установления отношений между вершинами графа профиля и соответствующими им угрозами и уязвимостями, при этом упомянутые отношения отражены в упомянутой онтологии предметной области или выведены логически исходя из изначально заданных отношений между понятиями этой онтологии, причем источником сведений об угрозах и уязвимостях является по меньшей мере одна внешняя база знаний об информационной безопасности, описывающая известные угрозы и уязвимости для компонентов информационного ресурса; причем сведения о компонентах информационного ресурса, которые получены при инициализации, расширении и уточнении профиля информационного ресурса, и определенных угрозах безопасности и уязвимостях, относящихся к информационному ресурсу, записывают в файл документирования угроз безопасности и уязвимостей; информационный ресурс состоит по меньшей мере из одного компонента, являющегося ресурсом или частью ресурса, выбранного из следующей группы: информационный актив, объект доступа, информационная инфраструктура, объект информационной инфраструктуры, в том числе информационно-телекоммуникационная сеть, информационная система, автоматизированная система управления.

Технической проблемой является низкая точность оценки защищенности информационного ресурса из-за отсутствия учета потенциально возможных техник реализации компьютерных атак использующих уязвимости нескольких программных средств установленных на защищаемом информационном ресурсе.

Технический результат повышение точности оценки защищенности информационного ресурса за счет учета потенциально возможных техник реализации компьютерных атак использующих уязвимости нескольких программных средств установленных на защищаемом информационном ресурсе.

Техническая проблема решается за счет выявления межпроцессных связей между установленными на одном информационном ресурсе программных средств, которые учитываются как потенциально возможные переходы между известными уязвимостями программных средств, для определения потенциально реализуемых техник компьютерных атак на информационный ресурс.

Техническая проблема решается тем, что в способе оценки защищенности информационного ресурса на основе оценки потенциально возможных техник реализации компьютерных атак выполняют следующие действия:

От доверенных информационных ресурсов получают новые или обновляют имеющиеся базы данных об известных уязвимостях информационной безопасности и стратегиях реализации компьютерных атак.

Полученные данные сохраняют в базу данных.

С помощью специализированных программных средств производят поиск уязвимостей информационной безопасности в установленном на ИР программном обеспечении.

Формируют профиль защиты информационного ресурса, представляющий граф, вершинами которого являются установленное программное обеспечение, ребрами являются связи между программным обеспечением.

Найденные переходы между вершинами графа преобразуют в упорядоченные последовательности уязвимостей, эксплуатация которых потенциально возможна при реализации компьютерной атаки техники реализации компьютерных атак.

На основании известных сведений о потенциальном ущербе от компьютерных атак и их влиянии на информационный ресурс определяют критичность влияния известных техник реализации компьютерных атак на защищаемый информационный ресурс. Задают весовые коэффициенты исходя из потенциального ущерба от применения каждой техники реализации компьютерной атаки.

Согласно изобретению дополнительно:

С использованием специального программного обеспечения осуществляют инвентаризацию установленного на защищаемом информационном ресурсе программного обеспечения включая:

- базовое ПО (BIOS);

- системное ПО (операционная система (Windows, Unix, ОСРВ - операционные системы реального времени, Mac OS X) и ее компоненты (динамические библиотеки, драйверы, системные утилиты), операционные оболочки и файловые менеджеры);

- служебного ПО (диспетчеры файлов, средства сжатия данных, средства диагностики, программы инсталляции, средства коммуникации, средства просмотра и воспроизведения, средства компьютерной безопасности);

ПО прикладного уровня (офисные пакеты, графические редакторы, системы управления базами данных, программы обработки данных, браузеры, интегрированные системы делопроизводства и бухгалтерского учета, интерпретаторы и компиляторы).

Формируют динамическую базу данных протекающих в операционной системе процессов, при функционировании программного обеспечения. Исходными данными являются системные контексты процессов, в зависимости от используемой операционной системы параметры изменяются, например для Microsoft-Windows возможно использовать: Application Id, EventID [Qualifiers], EventRecordID.

Определяют стратегию и запускают программное обеспечение прикладного уровня, установленное на ИР. Стратегия запуска включает последовательность и количество одновременно запускаемого программного обеспечения, используемых встроенных функций запускаемого программного обеспечения. База данных протекающих в операционной системе процессов, автоматически фиксирует указанные параметры.

На основании анализа сохраненных параметров (например: Application Id, EventID [Qualifiers], EventRecordID) определяют идентификаторы «предков» и «потомков» протекающих в операционной системе процессов и определяют взаимосвязи между установленным программным обеспечением на защищаемом информационном ресурсе.

С использованием специализированного программного обеспечения определяют используемые средства защиты информации (версии, даты обновлений баз данных), настройки политики безопасности.

Дополняют вершины графа выявленными уязвимостями программного обеспечения. Наличие изолированной вершины в графе означает, что не выявлено связей между процессом функционирования указанного программного обеспечения, с другим программным обеспечением, установленным на информационном ресурсе. При наличии у одного программного обеспечения двух и более уязвимостей, количество вершин увеличивается соответственно количеству уязвимостей, ребра графа (связи) дублируются для каждой уязвимости.

Исключают из профиля защиты информационного ресурса уязвимости (вершины графа), которые потенциально защищены с помощью применяемых средств защиты информации или настроек политики безопасности.

Используя программные решения, определяют все возможные переходы между выявленными уязвимостями, т.е. переходы от выбранной уязвимости (вершины графа) до уязвимости (вершины графа) отражающей достижения цели атаки.

Сопоставляют выявленные техники реализации компьютерных атак с известными техниками реализации компьютерных атак.

Новые потенциально возможные техники реализации компьютерных атак (ранее не известные последовательности эксплуатации уязвимостей), выводят в отчет о результатах оценки защищенности.

Подсчитывают частоту использования уязвимостей программного обеспечения, ранжируют их и рассчитывают весовой коэффициент использования каждой уязвимости.

На основании частоты эксплуатации уязвимостей в различных техник реализации компьютерных атак, а также коэффициентов использования уязвимости, определяют критичность каждой уязвимости для защищаемого информационного ресурса.

В формализованном виде выводятся сведения о потенциально возможных техниках реализации компьютерных атак на защищаемый информационных ресурсах, в том числе ранее неизвестных, выявленных уязвимостях и их критичности для функционирования защищаемый информационных ресурсах.

Перечисленная новая совокупность существенных признаков обеспечивает повышение точности оценки защищенности информационного ресурса за счет учета потенциально возможных техник реализации компьютерных атак использующих уязвимости нескольких программных средств установленных на защищаемом информационном ресурсе.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данную систему с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

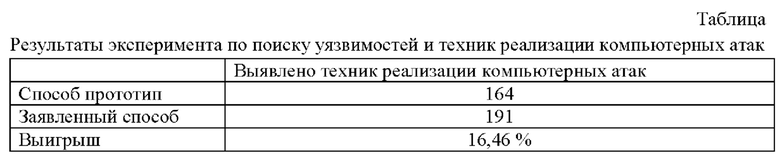

Заявленный способ поясняется чертежами, на которых показаны:

фиг. 1 структурно-логическая схема функционирования разработанного способа.

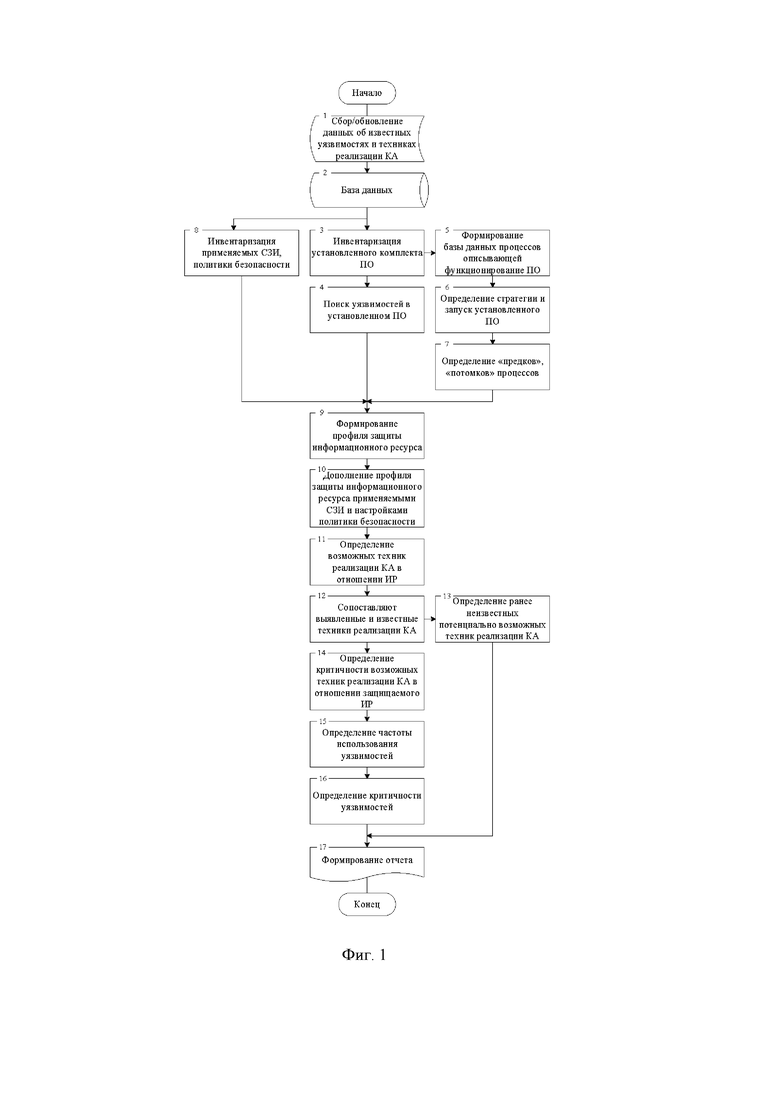

Фиг. 2 вариант интерфейса динамической базы данных протекающих в операционной системе процессов (встроенная с ОС Windows система мониторинга).

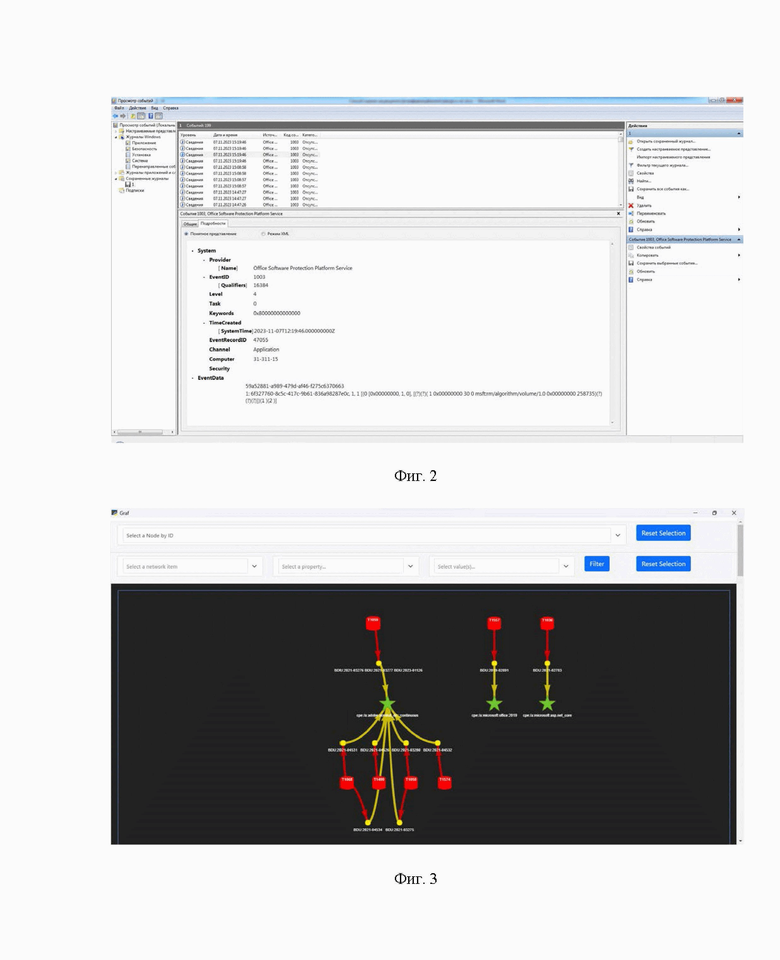

Фиг. 3. - вариант представления графа эксплуатации нескольких уязвимостей при реализации известных техник компьютерных атак.

В блоке 1 от доверенных информационных ресурсов получают новые или обновляют имеющиеся базы данных об известных уязвимостях информационной безопасности и стратегиях реализации компьютерных атак.

Полученные данные сохраняют в базу данных (блок 2).

В блоке 3 с использованием специального программного обеспечения осуществляют инвентаризацию установленного на защищаемом информационном ресурсе программного обеспечения включая:

- базовое ПО (BIOS);

- системное ПО (операционная система (Windows, Unix, ОСРВ - операционные системы реального времени, Mac OS X) и ее компоненты (динамические библиотеки, драйверы, системные утилиты), операционные оболочки и файловые менеджеры);

- служебного ПО (диспетчеры файлов, средства сжатия данных, средства диагностики, программы инсталляции, средства коммуникации, средства просмотра и воспроизведения, средства компьютерной безопасности);

- ПО прикладного уровня (офисные пакеты, графические редакторы, системы управления базами данных, программы обработки данных, браузеры, интегрированные системы делопроизводства и бухгалтерского учета, интерпретаторы и компиляторы).

В блоке 4 с помощью специализированных программных средств производят поиск уязвимостей информационной безопасности в установленном на ИР программном обеспечении.

В блоке 5 формируют динамическую базу данных протекающих в операционной системе процессов, при функционировании программного обеспечения (фиг. 2). Исходными данными являются системные контексты процессов, в зависимости от используемой операционной системы параметры изменяются, например для Microsoft-Windows возможно использовать: Application Id, EventID [Qualifiers], EventRecordID.

В блоке 7 определяют стратегию и запускают программное обеспечение прикладного уровня, установленное на ИР. Стратегия запуска включает последовательность и количество одновременно запускаемого программного обеспечения, используемых встроенных функций запускаемого программного обеспечения. База данных протекающих в операционной системе процессов (блок 6), автоматически фиксирует указанные параметры.

По окончанию тестирования, в блоке 7 на основании анализа сохраненных параметров (например: Application Id, EventID [Qualifiers], EventRecordID) определяют идентификаторы «предков» и «потомков» протекающих в операционной системе процессов и определяют взаимосвязи между установленным программным обеспечением на защищаемом информационном ресурсе.

В блоке 8 с использованием специализированного программного обеспечения определяют используемые средства защиты информации (версии, даты обновлений баз данных), настройки политики безопасности (разрешения, исключения, запреты, например nmap v. 7.93, ScanOVAL v 1.4.1).

В блоке 9 на основании взаимосвязей между установленным программным обеспечением на защищаемом информационном ресурсе, формируют профиль защиты информационного ресурса, представляющий граф (фиг. 3), вершинами которого являются установленное программное обеспечение, ребрами являются связи между программным обеспечением. Дополняют вершины графа выявленными уязвимостями программного обеспечения (блок 4). Наличие изолированной вершины в графе означает, что не выявлено связей между процессом функционирования указанного программного обеспечения, с другим программным обеспечением, установленным на информационном ресурсе. При наличии у одного программного обеспечения двух и более уязвимостей, количество вершин увеличивается соответственно количеству уязвимостей, ребра графа (связи) дублируются для каждой уязвимости.

В блоке 10 исключают из профиля защиты информационного ресурса уязвимости (вершины графа), которые потенциально защищены с помощью применяемых средств защиты информации или настроек политики безопасности (блоке 8).

В блоке 11 используя программные решения (например, алгоритм поиска в глубину) определяют все возможные переходы между выявленными уязвимостями, т.е. переходы от выбранной уязвимости (вершины графа) до уязвимости (вершины графа) отражающей достижения цели атаки. Найденные переходы между вершинами графа преобразуют в упорядоченные последовательности уязвимостей, эксплуатация которых потенциально возможна при реализации компьютерной атаки - техники реализации компьютерных атак.

В блоке 12 сопоставляют выявленные техники реализации компьютерных атак с известными техниками реализации компьютерных атак (блоки 1,2).

В блоке 13 новые потенциально возможные техники реализации компьютерных атак (ранее не известные последовательности эксплуатации уязвимостей), выводят в отчет о результатах оценки защищенности (блок 17).

В блоке 14 на основании известных сведений определяют критичность влияния известных техник реализации компьютерных атак на информационный ресурс. Задают весовые коэффициенты исходя из потенциального ущерба от применения каждой техники реализации компьютерной атаки.

В блоке 15 подсчитывают частоту использования уязвимостей программного обеспечения, ранжируют их и рассчитывают весовой коэффициент использования каждой уязвимости.

В блоке 16 на основании частоты эксплуатации уязвимостей в различных техник реализации компьютерных атак, а также коэффициентов использования уязвимости, определяют критичность каждой уязвимости для защищаемого информационного ресурса.

В блоке 17 в формализованном виде выводятся сведения о потенциально возможных техниках реализации компьютерных атак на защищаемый информационных ресурсах, в том числе ранее неизвестных, выявленных уязвимостях и их критичности для функционирования защищаемый информационных ресурсах.

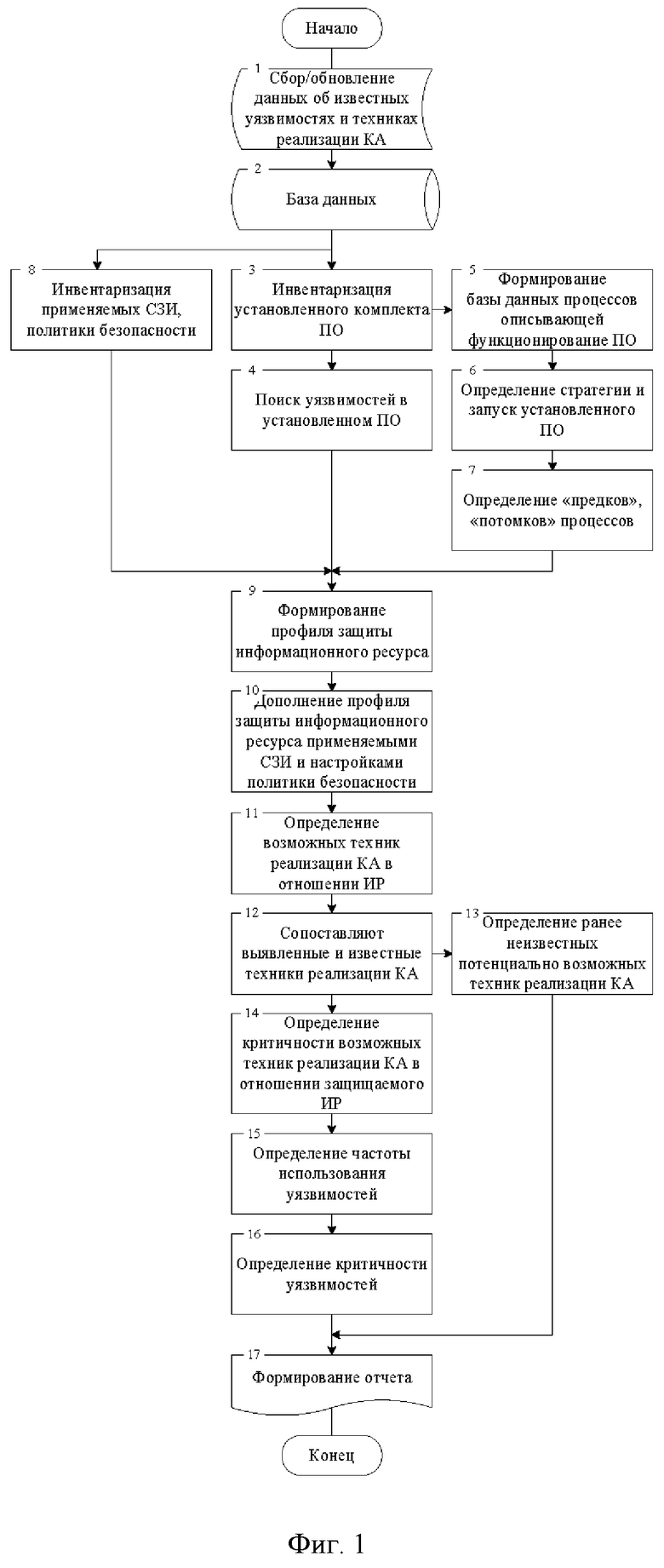

Оценка эффективности заявленного способа проводилась на основе тестирования ПЭВМ с установленным стандартным набором программного обеспечения.

Для оценки защищенности ПЭВМ на основе способа прототипа использовалось следующее программное обеспечение: nmap v. 7.93, ScanOVAL v 1.4.1

Для оценки защищенности ПЭВМ на основе заявленного способа использовалось следующее программное обеспечение: nmap v. 7.93, ScanOVAL v 1.4.1, «Программа оценки уровня защищенности элементов компьютерной системы в статическом режиме» (RU2023611432 от 19.01.2023 Бюл. № 1)

Результаты оценки защищенности для способа прототипа и заявленного способа указаны в таблице

Повышение точности оценки защищенности информационного ресурса за счет учета потенциально возможных техник реализации компьютерных атак использующих уязвимости нескольких программных средств установленных на защищаемом информационном ресурсе

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ контроля поверхности защиты корпоративной сети связи | 2023 |

|

RU2824314C1 |

| Способ и система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу | 2022 |

|

RU2789990C1 |

| УСТРОЙСТВО КОМПЛЕКСНОЙ ДИНАМИЧЕСКОЙ ОЦЕНКИ И ОБЕСПЕЧЕНИЯ ТРЕБУЕМОЙ ЗАЩИЩЕННОСТИ КОМПЬЮТЕРНОЙ СЕТИ | 2022 |

|

RU2818880C2 |

| Система контроля политики безопасности элементов корпоративной сети связи | 2023 |

|

RU2813469C1 |

| Способ оценки устойчивости киберфизической системы к компьютерным атакам | 2019 |

|

RU2710985C1 |

| СПОСОБ ОБНАРУЖЕНИЯ И ПРОТИВОДЕЙСТВИЯ РАСПРОСТРАНЕНИЮ ВРЕДОНОСНЫХ ПРОГРАММ В КОМПЬЮТЕРНОЙ СЕТИ | 2023 |

|

RU2818022C1 |

| СПОСОБ И СИСТЕМА КИБЕРТРЕНИРОВОК | 2022 |

|

RU2808388C1 |

| Способ адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи | 2023 |

|

RU2823575C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ РИСКАМИ И УЯЗВИМОСТЯМИ ЭЛЕМЕНТОВ ИНФРАСТРУКТУРЫ | 2020 |

|

RU2747476C1 |

| Система автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности | 2023 |

|

RU2809929C1 |

Изобретение относится к области вычислительной техники для обеспечения информационной безопасности. Технический результат заключается в повышении точности оценки защищенности информационного ресурса. Технический результат достигается за счет учета потенциально возможных техник реализации компьютерных атак, использующих уязвимости нескольких программных средств, установленных на защищаемом информационном ресурсе, и выявления межпроцессных связей между установленными на одном информационном ресурсе программными средствами, которые учитываются как потенциально возможные переходы между известными уязвимостями программных средств, для определения потенциально реализуемых техник компьютерных атак на информационный ресурс. 3 ил.

Способ оценки защищенности информационного ресурса на основе оценки потенциально возможных техник реализации компьютерных атак заключается в том, что: от доверенных информационных ресурсов получают новые или обновляют имеющиеся базы данных об известных уязвимостях информационной безопасности и стратегиях реализации компьютерных атак; полученные данные сохраняют в базу данных; производят поиск уязвимостей информационной безопасности в установленном на информационном ресурсе программном обеспечении; формируют профиль защиты информационного ресурса, представляющий граф, вершинами которого является установленное программное обеспечение, ребрами являются связи между программным обеспечением; найденные переходы между вершинами графа преобразуют в упорядоченные последовательности уязвимостей, эксплуатация которых потенциально возможна при реализации компьютерной атаки - техники реализации компьютерных атак; на основании известных сведений о потенциальном ущербе от компьютерных атак и их влиянии на информационный ресурс определяют критичность влияния известных техник реализации компьютерных атак на защищаемый информационный ресурс; задают весовые коэффициенты исходя из потенциального ущерба от применения каждой техники реализации компьютерной атаки, отличающийся тем, что осуществляют инвентаризацию установленного на защищаемом информационном ресурсе программного обеспечения; формируют динамическую базу данных протекающих в операционной системе процессов при функционировании программного обеспечения; определяют стратегию и запускают программное обеспечение прикладного уровня, установленное на информационном ресурсе, стратегия запуска включает последовательность и количество одновременно запускаемого программного обеспечения, используемых встроенных функций запускаемого программного обеспечения, база данных протекающих в операционной системе процессов автоматически фиксирует указанные параметры; на основании анализа сохраненных параметров определяют идентификаторы «предков» и «потомков» протекающих в операционной системе процессов и определяют взаимосвязи между установленным программным обеспечением на защищаемом информационном ресурсе; определяют используемые средства защиты информации, настройки политики безопасности; дополняют вершины графа выявленными уязвимостями программного обеспечения, наличие изолированной вершины в графе означает, что не выявлено связей между процессом функционирования указанного программного обеспечения с другим программным обеспечением, установленным на информационном ресурсе, при наличии у одного программного обеспечения двух и более уязвимостей количество вершин увеличивается соответственно количеству уязвимостей, ребра графа дублируются для каждой уязвимости; исключают из профиля защиты информационного ресурса уязвимости, которые потенциально защищены с помощью применяемых средств защиты информации или настроек политики безопасности; используя программные решения, определяют все возможные переходы между выбранной уязвимостью до уязвимости, отражающей достижения цели атаки; сопоставляют выявленные техники реализации компьютерных атак с известными техниками реализации компьютерных атак; новые потенциально возможные техники реализации компьютерных атак выводят в отчет о результатах оценки защищенности; подсчитывают частоту использования уязвимостей программного обеспечения, ранжируют их и рассчитывают весовой коэффициент использования каждой уязвимости; на основании частоты эксплуатации уязвимостей в различных техниках реализации компьютерных атак, а также коэффициентов использования уязвимости определяют критичность каждой уязвимости для защищаемого информационного ресурса; в формализованном виде выводятся сведения о потенциально возможных техниках реализации компьютерных атак на защищаемых информационных ресурсах, в том числе ранее неизвестных, выявленных уязвимостях и их критичности для функционирования защищаемых информационных ресурсов.

| Способ и система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу | 2022 |

|

RU2789990C1 |

| Способ восстановления спиралей из вольфрамовой проволоки для электрических ламп накаливания, наполненных газом | 1924 |

|

SU2020A1 |

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

Авторы

Даты

2024-11-19—Публикация

2023-12-18—Подача