Изобретение относится к области информационной безопасности и может быть использовано для определения и оперативного выявления уязвимостей программного обеспечения информационной системы, необходимых для реализации компьютерных атак.

Под поверхностью защиты корпоративной сети связи понимается взаимоувязанная совокупность уязвимостей объекта защиты, средств и механизмов защиты и активов.

Известен «Способ определения уязвимостей программного обеспечения, формирующих условия для нарушения безопасности информации в информационной системе вследствие компьютерной атаки (Патент RU 2783224, G06F 21/57 (2013.01), G06F 17/16 (2006.01) от 10.11.2022 Бюл. № 31), заключающийся в том, что с целью определения перечня уязвимостей, формирующих условия для нарушения безопасности информации в информационной системе вследствие компьютерной атаки, осуществляют следующую последовательность действий: формируют набор типов термов известных техник компьютерных атак (далее - техник) и уязвимостей, определенных путем анализа описаний техник и уязвимостей; определяют веса каждого типа термов экспертным методом; формируют упорядоченный вектор типов термов с учетом их веса; формируют векторные представления каждой техники и уязвимости, входящих в сформированный набор, представленных в виде значений типов термов; вычисляют меры сходимости описаний техник и уязвимостей с целью определения их тождественности; формируют перечень уязвимостей, необходимых для реализации компьютерной атаки, на основе вычисленных мер сходимости описаний техник и уязвимостей.

Известен «Способ и система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу» (Патент RU 2789990, G06F 21/55 (2013.01) от 14.02.2023, Бюл. № 5), включающий следующие шаги: инициализация профиля информационного ресурса, при этом такой профиль представлен графом знаний, в котором вершины отражают компоненты ресурса, а ребра отражают связи между такими компонентами, причем на шаге инициализации граф профиля содержит единственный корневой элемент, отражающий информационный ресурс; расширение профиля информационного ресурса путем добавления новых вершин и ребер в его граф знаний в автоматизированном и интерактивном режиме, при этом в автоматизированном режиме сведения о компонентах информационного ресурса получают от автоматических средств сбора данных о компьютерных системах, причем для присвоения названий вершинам и ребрам используют предварительно подготовленную онтологию предметной области построения угроз безопасности информации, содержащую понятия и отношения между ними, стандартизированные для упомянутой предметной области; в интерактивном режиме сведения о компонентах информационного ресурса получают в результате пользовательского ввода на основе анкеты, предоставляемой пользователю и сформированной на основании контекста добавленных ранее вершин, ребер в граф профиля и упомянутой онтологии предметной области, определяющей структуру и состав анкеты; уточнение профиля информационного ресурса путем классификации компонентов профиля и/или обогащения профиля, при этом при классификации компонентов в граф профиля добавляют вершины, отражающие классы, к которым относятся компоненты профиля; при обогащении в граф профиля добавляют вершины, отражающие дополнительные сведения о компонентах, добавленных при расширении профиля; определение угроз безопасности и уязвимостей, относящихся к информационному ресурсу, путем установления отношений между вершинами графа профиля и соответствующими им угрозами и уязвимостями, при этом упомянутые отношения отражены в упомянутой онтологии предметной области или выведены логически исходя из изначально заданных отношений между понятиями этой онтологии, причем источником сведений об угрозах и уязвимостях является по меньшей мере одна внешняя база знаний об информационной безопасности, описывающая известные угрозы и уязвимости для компонентов информационного ресурса; причем сведения о компонентах информационного ресурса, которые получены при инициализации, расширении и уточнении профиля информационного ресурса, и определенных угрозах безопасности и уязвимостях, относящихся к информационному ресурсу, записывают в файл документирования угроз безопасности и уязвимостей; компоненты информационного ресурса представлены программными и аппаратными компонентами; по меньшей мере один компонент информационного ресурса представлен компонентом реальной компьютерной системы; онтологию предметной области, которая содержит понятия и отношения между ними, стандартизированные для предметной области, отражает отношения между вершинами графа профиля и соответствующими им угрозами и уязвимостями.

Известен «Способ и система выявления эксплуатируемых уязвимостей в программном коде» (Патент RU 2790005 G06F 21/57 (2013.01), G06N 20/00 (2019.01) от 14.02.2023 Бюл. № 5) содержащий этапы, на которых: получают данные об уязвимостях в программном коде; выполняют построение вектора атаки на уязвимость, где каждый элемент вектора атаки указывает на имя элемента в исходном коде и содержит его координату; получают на основе предыдущего этапа данные, содержащие по меньше мере файл исходного кода и тип обнаруженной уязвимости; преобразуют исходный код, содержащий уязвимость в дерево абстрактного синтаксиса (AST), в котором внутренние вершины сопоставлены с операторами языка программирования, а листья с соответствующими операндами; осуществляют поиск элемента вектора атаки по координатам и имени среди вершин AST, содержащий по меньшей мере информацию о типе вершины; формируют путь в AST между найденными элементами вектора атаки; формируют упорядоченную последовательность, которая представляет собой типы каждого элемента пути; формируют векторное представление сформированной последовательности как количества всех возможных типов узлов AST внутри нее; осуществляют обработку полученных данных с помощью модели машинного обучения (МО), обученной на векторных представлениях данных об уязвимостях, в ходе которой осуществляется классификация уязвимостей по степени эксплуатации, и выявляют эксплуатируемые уязвимости в программном коде на основе классификации на предыдущем этапе.

Наиболее близким по технической сущности аналогом (прототипом) к заявленному способу является «Система и способ определения устройств компьютерной сети с использованием правил инвентаризации» (Патент RU 2746101 G06F 21/50 (2013.01), G06F 17/40 (2006.01) от 07.04.2021 Бюл. № 10), в котором: с помощью сетевого фильтра перехватывают сетевой трафик, при этом сетевой трафик включает сетевые пакеты протоколов транспортного, сетевого, канального уровней; с помощью средства проверки правил в перехваченном сетевом трафике проверяют выполнение по меньшей мере одного правила инвентаризации, в частности проверяют выполнение правил инвентаризации для сетевых пакетов протоколов транспортного, сетевого, канального уровней, при этом каждое правило инвентаризации содержит условия, выполнение которых означает наличие в компьютерной сети устройства с определенными параметрами и, кроме того, правилу инвентаризации соответствует весовой параметр, определяющий приоритет применения упомянутого правила; с помощью средства определения устройства сети определяют по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно по меньшей мере одному выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила; в сетевом трафике проверяют выполнение правила инвентаризации путем поиска совпадения, в частности, заголовков и полезной нагрузки сетевых пакетов с заданными значениями, определяют параметры устройства компьютерной сети, включающие по меньшей мере один из следующих параметров: идентификатор; имя; модель; тип; статус безопасности; производитель; протокол; характеристики установленной ОС; характеристики установленного ПО, при этом содержатся, в частности, следующие правила инвентаризации для определения устройства и параметров устройства: с использованием базы данных МАС-адресов известных устройств; с использованием базы данных МАС-адресов IP-адресов известных устройств; с использованием цифровых отпечатков стека протоколов TCP/IP, полученных для известных устройств и параметров устройств; поиск в сетевом трафике сигнатур, определяющих известные устройства и параметры устройств; с использованием технологии DPI; проверяют выполнение правил инвентаризации в порядке убывания значений весового параметра упомянутых правил инвентаризации и при первом выполнении правила инвентаризации, приостанавливают дальнейшую проверку выполнения правил инвентаризации в перехваченном сетевом трафике, после чего с помощью средства определения устройства сети определяют, по меньшей мере, одно устройство компьютерной сети и параметры упомянутого устройства согласно выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила.

Техническая проблема: низкий уровень информационной безопасности корпоративной сети связи из-за отсутствия оценки и принятия мер по устранению потенциально возможных техник реализации компьютерных атак, а также из-за отсутствия блокирования работы ЭВМ или сегмента сети при выявлении потенциальной угрозы информационной безопасности.

Технический результат - повышение уровня информационной безопасности корпоративной сети связи за счет оценки и принятия мер по устранению потенциально возможных техник реализации компьютерных атак, а также локализации и блокирования работы ЭВМ или сегмента сети при выявлении потенциальной угрозы информационной безопасности.

Техническая проблема решается за счет выбора средств защиты от компьютерных атак, способных устранить или противодействовать выявленным потенциально возможных техник реализации компьютерных атак, а также контроле подключений новых ранее непроверенных устройств или установки программного обеспечения на ЭВМ входящих в состав корпоративной сети связи и при выявлении новых устройств или установки программного обеспечения или выявления аномалий в информационных потоках, циркулирующих в корпоративной сети связи осуществляется локализация и блокирование источника потенциально возможных угроз информационной безопасности, при невозможности локализовать ЭВМ являющейся источником аномалии блокируется сегмент корпоративной сети связи.

Техническая проблема решается тем, что в способе контроля поверхности защиты корпоративной сети связи выполняется следующая последовательность действий:

Формируют и систематически обновляют базу данных о техниках реализации компьютерных на основе известных баз.

Формируют и систематически обновляют базу данных об уязвимостях программного обеспечения.

Определяют периодичность опроса индикаторов безопасности исходного состояния инвентаризованного ЭВМ и правила анализа информационных потоков циркулирующих в корпоративной сети связи.

Сформированные базы данных сохраняют в единую базу данных.

Определяют с использованием специализированных программных средств определяют идентификатор, имя, модель, тип, статус безопасности, производителя МАС-адрес, IP-адрес, цифровых отпечатков стека протоколов TCP/IP устройств, входящих в состав ЭВМ входящего в состав корпоративной сети связи.

Формируют профиль инвентаризованного ЭВМ, описывающий характеристики технических средств и устройств, определяют индикатор безопасности исходного состояния инвентаризованного ЭВМ и сохраняют в единую базу данных.

Использованием специализированных программных средств определяют протоколы, характеристики операционной системы и программного обеспечения установленного на инвентаризируемом ЭВМ.

Дополняют профиль инвентаризованного ЭВМ, характеристиками установленных операционной системы и программного обеспечения, дополняют индикатор безопасности исходного состояния инвентаризованного ЭВМ дополнительной меткой характеризующей установленный комплект программного обеспечения и сохраняют в единую базу данных.

С использованием специализированных программных средств осуществляют сканирование и поиск уязвимостей установленного на инвентаризируемом ЭВМ комплекта программного обеспечения.

Дополняют профиль инвентаризованного ЭВМ выявленными уязвимостями и сохраняют в единую базу данных.

На основе выявленных уязвимостей, известных техник реализации компьютерных и применяемых средств защиты от компьютерных атак формируют граф описывающий поверхность защиты инвентаризируемого ЭВМ входящего в состав корпоративной сети связи. Вершинами графа являются выявленные уязвимости установленного программного обеспечения, ребрами графа являются взаимосвязи установленного программного обеспечения.

Если выбран режим контроль изменения поверхности защиты, то с использованием специализированных программных средств и заданной периодичностью осуществляют опрос индикаторов безопасности исходного состояния ЭВМ входящих в состав корпоративной сети связи.

Если выявлено отличие индикаторов безопасности исходного состояния ЭВМ от фактического значения, то производится оповещение о подключении нового устройства, оборудования или установки программного обеспечения возникновении потенциального источника информационной безопасности.

Если выбран режим контроль изменения поверхности защиты, то с использованием специализированных средств мониторинга и заданных правил осуществляют анализ информационных потоков циркулирующих в корпоративной сети связи.

При выявлении, в том числе идентификаторов описывающих МАС-адрес, IP-адрес, цифровых отпечатков стека протоколов TCP/IP устройств, не инвентаризованного ранее или выявлении аномалий в информационных потоках, циркулирующих в корпоративной сети связи производится оповещение о потенциальной угрозе информационной безопасности,

Согласно изобретению, дополнительно

Формируют базу данных описывающую средства защиты от компьютерных атак и сопоставляют им уязвимости и техники реализации компьютерных атак, которые они потенциально способны устранить.

Формируют базу данных описывающую известные взаимосвязи между установленным программным обеспечением на одном ЭВМ.

Сформированные базы данных сохраняют в единую базу данных.

Определяют проводиться инвентаризация оборудования и определение поверхности защиты или контроль изменения поверхности защиты.

Если выбран режим инвентаризация оборудования и определение поверхности защиты, то проводят инвентаризацию всех ЭВМ, входящих в состав корпоративной сети связи.

Определяют применяемые средства защиты от компьютерных атак, режимы работы средств защиты от компьютерных атак, включая версии программного обеспечения, версии баз данных.

На основе анализа межпроцессного взаимодействия выявляют взаимосвязи между установленным программным обеспечением.

При уточнении графа описывающего поверхность защиты инвентаризируемого ЭВМ, вершины удаляются из графа, если в состав применяемых средств защиты от компьютерных атак, входит средство, устраняющее соответствующую уязвимость. На основании сформированного графа определяют потенциально возможные известные техники реализации компьютерных атак, от которых инвентаризируемая ЭВМ не защищена.

Выявленные потенциально возможные техники реализации компьютерных атак сохраняют в единую базу данных. Сопоставляют выявленные потенциально возможные техники реализации компьютерных атак известным средствам защиты от компьютерных атак, с целью выявления средств защиты способных устранить выявленные уязвимости и потенциально возможных техник реализации компьютерных атак.

При наличии средств защиты способных устранить выявленные уязвимости и потенциально возможных техник реализации компьютерных атак формируется предложения по повышению уровня информационной безопасности ЭВМ входящего в состав корпоративной сети связи.

После оповещения о подключении нового устройства, оборудования или установки программного обеспечения возникновении потенциального источника информационной безопасности с помощью средств защиты от компьютерных атак производится блокирование информационных потоков от соответствующей ЭВМ и блокирование работы непосредственно самой ЭВМ.

С помощью имеющихся средств защиты от компьютерных атак и сканеров сетевой безопасности, осуществляют локализацию источника потенциальных угроз информационной безопасности, и производится блокирование информационных потоков от соответствующей ЭВМ и блокирование работы непосредственно самой ЭВМ.

При невозможности локализовать ЭВМ, являющейся источником потенциальных угроз информационной безопасности, с помощью имеющихся средств защиты от компьютерных атак отключают сегмент от корпоративной сети связи, в котором находится источник потенциальных угроз информационной безопасности.

После блокирование информационных потоков от соответствующей ЭВМ и блокирование работы непосредственно самой ЭВМ являющейся потенциальным источником угроз информационной безопасности или отключения сегмента корпоративной сети связи, в котором находится потенциальным источником угроз информационной безопасности производится расследование инцидента информационной безопасности, включая выявления новых подключенных устройств, установленного программного обеспечения, определяется возможный ущерб, актор нарушения поверхности защиты.

Результаты расследования инцидента информационной безопасности выводятся в формализованном отчете.

В случае нанесения ущерба определяются средства защиты, которые способны не допустить повторного инцидента информационной безопасности и в формализованном виде в виде отчета.

Перечисленная новая совокупность существенных признаков обеспечивает повышение уровня информационной безопасности корпоративной сети связи за счет оценки и принятия мер по устранению потенциально возможных техник реализации компьютерных атак, а также локализации и блокирования работы ЭВМ или сегмента сети при выявлении потенциальной угрозы информационной безопасности.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данную систему с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

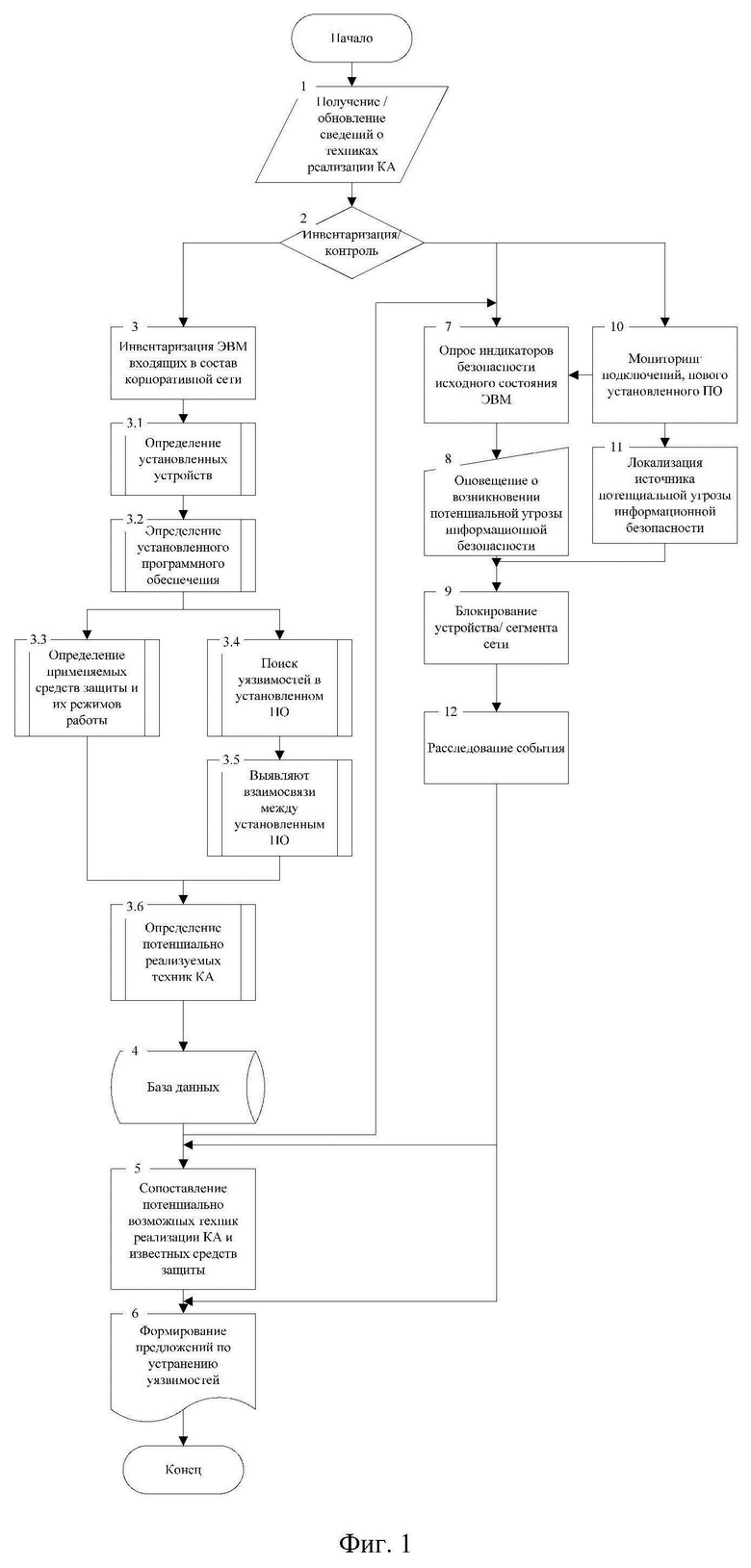

Заявленный способ поясняется чертежами, на которых показаны:

Фиг. 1 - структурно-логическая последовательность реализации заявленного способа.

Заявленный способ поясняется последовательностью действий (фиг. 1), где в блоке 1 формируют и систематически обновляют базу данных о техниках реализации компьютерных на основе известных баз (например, MITRE ATT&CK);

формируют и систематически обновляют базу данных об уязвимостях программного обеспечения (например, CVE Vulnerabilities);

формируют базу данных описывающую средства защиты от компьютерных атак и сопоставляют им уязвимости и техники реализации компьютерных атак, которые они потенциально способны устранить;

формируют базу данных описывающую известные взаимосвязи между установленным программным обеспечением на одном ЭВМ (например, на основе медпроцессного взаимодействия с использованием Application Id, EventID [Qualifiers], EventRecordID);

определяют периодичность опроса индикаторов безопасности исходного состояния инвентаризованного ЭВМ и правила анализа информационных потоков циркулирующих в корпоративной сети связи;

сформированные базы данных сохраняют в единую базу данных (блок 4).

В блоке 2 определяют проводиться инвентаризация оборудования и определение поверхности защиты или контроль изменения поверхности защиты.

Если выбран режим инвентаризация оборудования и определение поверхности защиты (блок 2), то в блоке 3 проводят инвентаризацию всех ЭВМ входящих в состав корпоративной сети связи.

В блоке 3.1 определяют с использованием специализированных программных средств определяют идентификатор, имя, модель, тип, статус безопасности, производителя МАС-адрес, IP-адрес, цифровых отпечатков стека протоколов TCP/IP устройств, входящих в состав ЭВМ входящего в состав корпоративной сети связи. Формируют профиль инвентаризованного ЭВМ, описывающий характеристики технических средств и устройств, определяют индикатор безопасности исходного состояния инвентаризованного ЭВМ и сохраняют в единую базу данных (блок 4).

В блоке 3.2 с использованием специализированных программных средств определяют протоколы, характеристики операционной системы и программного обеспечения установленного на инвентаризируемом ЭВМ. Дополняют профиль инвентаризованного ЭВМ, характеристиками установленных операционной системы и программного обеспечения, дополняют индикатор безопасности исходного состояния инвентаризованного ЭВМ дополнительной меткой характеризующей установленный комплект программного обеспечения и сохраняют в единую базу данных (блок 4).

В блоке 3.3 определяют применяемые средства защиты от компьютерных атак, режимы работы средств защиты от компьютерных атак, включая версии программного обеспечения, версии баз данных.

В блоке 3.4 с использованием специализированных программных средств осуществляют сканирование и поиск уязвимостей установленного на инвентаризируемом ЭВМ комплекта программного обеспечения. Дополняют профиль инвентаризованного ЭВМ выявленными уязвимостями и сохраняют в единую базу данных (блок 4).

В блоке 3.5 на основе анализа межпроцессных связей выявляют взаимосвязи между установленным программным обеспечением.

В блоке 3.6 на основе выявленных уязвимостей, известных техник реализации компьютерных и применяемых средств защиты от компьютерных атак формируют граф описывающий поверхность защиты инвентаризируемого ЭВМ входящего в состав корпоративной сети связи.

Вершинами графа являются выявленные уязвимости установленного программного обеспечения, ребрами графа являются взаимосвязи установленного программного обеспечения. Вершины удаляются из графа, если в состав применяемых средств защиты от компьютерных атак, входит средство, устраняющее соответствующую уязвимость. На основании сформированного графа определяют потенциально возможные известные техники реализации компьютерных атак, от которых инвентаризируемая ЭВМ не защищена.

Выявленные потенциально возможные техники реализации компьютерных атак сохраняют в единую базу данных (блок 4).

В блоке 5 сопоставляют выявленные потенциально возможные техники реализации компьютерных атак известным средствам защиты от компьютерных атак, с целью выявления средств защиты способных устранить выявленные уязвимости и потенциально возможных техник реализации компьютерных атак.

При наличии средств защиты способных устранить выявленные уязвимости и потенциально возможных техник реализации компьютерных атак в блоке 6 формируется предложения по повышению уровня информационной безопасности ЭВМ входящего в состав корпоративной сети связи.

Если выбран режим контроль изменения поверхности защиты (блок 2), то в блоке 7 с использованием специализированных программных средств и заданной периодичностью осуществляют опрос индикаторов безопасности исходного состояния ЭВМ входящих в состав корпоративной сети связи.

Если выявлено отличие индикаторов безопасности исходного состояния ЭВМ от фактического значения, то в блоке 8 производится оповещение о подключении нового устройства, оборудования или установки программного обеспечения возникновении потенциального источника информационной безопасности.

В блоке 9 с помощью средств защиты от компьютерных атак производится блокирование информационных потоков от соответствующей ЭВМ и блокирование работы непосредственно самой ЭВМ.

Если выбран режим контроль изменения поверхности защиты (блок 2), то в блоке 10 с использованием специализированных средств мониторинга и заданных правил осуществляют анализ информационных потоков циркулирующих в корпоративной сети связи. При выявлении, в том числе идентификаторов описывающих МАС-адрес, IP-адрес, цифровых отпечатков стека протоколов TCP/IP устройств, не инвентаризованного ранее (блок 3.1) или выявлении аномалий в информационных потоках, циркулирующих в корпоративной сети связи, в блоке 8 производится оповещение о потенциальной угрозе информационной безопасности.

В блоке 11 с помощью имеющихся средств защиты от компьютерных атак и сканеров сетевой безопасности (например, nmap), осуществляют локализацию источника потенциальных угроз информационной безопасности, и (блок 8) производится блокирование информационных потоков от соответствующей ЭВМ и блокирование работы непосредственно самой ЭВМ.

При невозможности локализовать ЭВМ, являющейся источником потенциальных угроз информационной безопасности, с помощью имеющихся средств защиты от компьютерных атак отключают сегмент от корпоративной сети связи, в котором находится источник потенциальных угроз информационной безопасности.

После блокирование информационных потоков от соответствующей ЭВМ и блокирование работы непосредственно самой ЭВМ являющейся потенциальным источником угроз информационной безопасности или отключения сегмента корпоративной сети связи, в котором находится потенциальным источником угроз информационной безопасности в блоке 12 производится расследование инцидента информационной безопасности, включая выявления новых подключенных устройств, установленного программного обеспечения, определяется возможный ущерб, актор нарушения поверхности защиты.

Результаты расследования инцидента информационной безопасности выводятся в формализованном отчете в блоке 6.

В случаи нанесения ущерба в блоке 5 определяются средства защиты, которые способны не допустить повторного инцидента информационной безопасности и в формализованном виде в виде отчета выводятся в блоке 6.

Оценка эффективности заявленного способа проводилась следующим образом.

На первом этапе осуществляется поиск уязвимостей, сопоставление их потенциально возможным техникам реализации компьютерных атак и формированию предложений по их устранению.

Выявление известных уязвимостей с заданным и установленным набором программного обеспечения на инвентаризируемом ЭВМ для способа прототипа выполнялось с использованием следующее программное обеспечение: nmap v. 7.93, ScanOVAL v 1.4.1.

Выбор комплекта средств защиты и режимов их работы осуществлялся с использованием метода экспертных оценок.

Выявление известных уязвимостей ЭВМ с заданным и установленным набором программного обеспечения для заявленного способа использовалось следующее программное обеспечение: nmap v. 7.93, ScanOVAL v 1.4.1, «Программа оценки уровня защищенности элементов компьютерной системы в статическом режиме» (RU 2023611432 от 19.01.2023) и «Программы поиска уязвимостей в почтовом сервере» (RU 2023688750 от 25.12.2023). Указанные программы для ЭВМ (RU2023611432 и RU 2023688750) позволяют сопоставлять выявленные уязвимости, наличие межпроцессных связей между установленным программным обеспечением и техники реализации компьютерных атак.

Выбор комплекта средств защиты и режимов их работы производился на основе сформулированной базы данных описывающей средства защиты от компьютерных атак с сопоставленными этим средствам устраняемыми уязвимостями и техниками реализации компьютерных атак.

Сравнение результатов поиска уязвимостей и потенциально возможных техник реализации компьютерных атак показывает, что для заданного и установленного набора программного обеспечения - выявлено на 14,3 % больше потенциально возможных техник реализаций компьютерных атак. Для устранения потенциально возможных техник реализаций компьютерных атак в заявленном способе изменены настройки двух средств защиты от компьютерных атак и дополнительно применено одно средство защиты от компьютерных атак.

На втором этапе формируют испытательный стенд включающий группу ЭВМ с выбранным комплектом средств защиты - имитирующих рабочие станции локальной корпоративной сети связи, группу ЭВМ с установленным набором программного обеспечения и систем обнаружения атак позволяющих выявлять и реагировать на инциденты информационной безопасности. Определяют индикаторы безопасности исходного состояния инвентаризованного ЭВМ и периодичность их опроса.

Формируют набор тестов позволяющих оценить своевременность выявления установки дополнительного программного обеспечения на рабочей станции локальной корпоративной сети связи, подключении дополнительного оборудования (USB-накопитель, сканер) к рабочей станции локальной корпоративной сети связи; на одной рабочей станции локальной корпоративной сети связи формируют виртуальные машины с отличными от заданных IP-адресов, цифровых отпечатков стека протоколов TCP/IP.

Формируют группу тестов позволяющих реализовать заданные техники компьютерных атак.

С использованием установленных средств защиты от компьютерных атак, систем обнаружения атак и собственного разработанного программного обеспечения определяют правила выявления аномалий, локализации и блокирования ЭВМ или сегмента локальной корпоративной сети связи.

Имитируют работу локальной корпоративной сети связи, с учетом разработанных тестов контроля безопасности и фиксируют выявленные события информационной безопасности с использованием указанных средств, для способа прототипа и заявленного способа.

Сравнение результатов выявления событий информационной безопасности (за заданное время) показал, что выигрыш составляет 17 %.

Ущерб от реализованных компьютерных атак для заявленного способа ниже на 23 %.

Основываясь на результатах проведенных экспериментов, следует вывод о достижении заявленного технического результата разработанного способа, а именно повышении уровня информационной безопасности корпоративной сети связи за счет оценки и принятия мер по устранению потенциально возможных техник реализации компьютерных атак, а также локализации и блокирования работы ЭВМ или сегмента сети при выявлении потенциальной угрозы информационной безопасности.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система контроля политики безопасности элементов корпоративной сети связи | 2023 |

|

RU2813469C1 |

| Способ оценки защищенности информационного ресурса на основе оценки потенциально возможных техник реализации компьютерных атак | 2023 |

|

RU2830484C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| СПОСОБ И СИСТЕМА КИБЕРТРЕНИРОВОК | 2022 |

|

RU2808388C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| СПОСОБ ОБНАРУЖЕНИЯ И ПРОТИВОДЕЙСТВИЯ РАСПРОСТРАНЕНИЮ ВРЕДОНОСНЫХ ПРОГРАММ В КОМПЬЮТЕРНОЙ СЕТИ | 2023 |

|

RU2818022C1 |

| Способ адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи | 2023 |

|

RU2823575C1 |

| Способ приоритизации угроз информационной безопасности на основе данных из открытых источников | 2023 |

|

RU2833413C1 |

| Система и способ определения уровня опасности событий информационной безопасности | 2022 |

|

RU2800739C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении уровня информационной безопасности корпоративной сети связи за счет оценки и принятия мер по устранению потенциально возможных техник реализации компьютерных атак, а также локализации и блокирования работы ЭВМ или сегмента сети при выявлении потенциальной угрозы информационной безопасности. Техническая проблема решается за счет способа контроля поверхности защиты корпоративной сети связи, выполненного с возможностью выбора средств защиты от компьютерных атак, способных устранить или противодействовать выявленным потенциально возможным техникам реализации компьютерных атак, а также контроля подключений новых ранее непроверенных устройств или установки программного обеспечения на ЭВМ, входящих в состав корпоративной сети связи, при выявлении новых устройств, или установке программного обеспечения, или выявлении аномалий в информационных потоках, циркулирующих в корпоративной сети связи, а также локализации и блокировании источника потенциально возможных угроз информационной безопасности, а при невозможности локализовать ЭВМ, являющуюся источником аномалии, блокировки сегмента корпоративной сети связи. 1 ил.

Способ контроля поверхности защиты корпоративной сети связи, заключающийся в том, что формируют и систематически обновляют базу данных о техниках реализации компьютерных атак на основе известных баз; формируют и систематически обновляют базу данных об уязвимостях программного обеспечения; определяют периодичность опроса индикаторов безопасности исходного состояния инвентаризованной ЭВМ и правила анализа информационных потоков, циркулирующих в корпоративной сети связи; сформированные базы данных сохраняют в единую базу данных; с использованием специализированных программных средств определяют идентификатор, имя, модель, тип, статус безопасности, производителя, МАС-адрес, IP-адрес, цифровые отпечатки стека протоколов TCP/IP устройств, входящих в состав ЭВМ, входящей в состав корпоративной сети связи; формируют профиль инвентаризованной ЭВМ, описывающий характеристики технических средств и устройств, определяют индикатор безопасности исходного состояния инвентаризованной ЭВМ и сохраняют в единую базу данных; использованием специализированных программных средств определяют протоколы, характеристики операционной системы и программного обеспечения, установленного на инвентаризируемой ЭВМ; дополняют профиль инвентаризованной ЭВМ характеристиками установленных операционной системы и программного обеспечения, дополняют индикатор безопасности исходного состояния инвентаризованной ЭВМ дополнительной меткой, характеризующей установленный комплект программного обеспечения, и сохраняют в единую базу данных; с использованием специализированных программных средств осуществляют сканирование и поиск уязвимостей установленного на инвентаризируемой ЭВМ комплекта программного обеспечения; дополняют профиль инвентаризованной ЭВМ выявленными уязвимостями и сохраняют в единую базу данных; на основе выявленных уязвимостей, известных техник реализации компьютерных и применяемых средств защиты от компьютерных атак формируют граф, описывающий поверхность защиты инвентаризируемой ЭВМ, входящей в состав корпоративной сети связи; вершинами графа являются выявленные уязвимости установленного программного обеспечения, ребрами графа являются взаимосвязи установленного программного обеспечения; если выбран режим контроля изменения поверхности защиты, то с использованием специализированных программных средств и заданной периодичностью осуществляют опрос индикаторов безопасности исходного состояния ЭВМ, входящих в состав корпоративной сети связи; если выявлено отличие индикаторов безопасности исходного состояния ЭВМ от фактического значения, то производится оповещение о подключении нового устройства, оборудования или установке программного обеспечения, возникновении потенциального источника информационной безопасности; если выбран режим контроля изменения поверхности защиты, то с использованием специализированных средств мониторинга и заданных правил осуществляют анализ информационных потоков, циркулирующих в корпоративной сети связи; при выявлении, в том числе идентификаторов, описывающих МАС-адрес, IP-адрес, цифровых отпечатков стека протоколов TCP/IP-устройств, не инвентаризованного ранее, или выявлении аномалий в информационных потоках, циркулирующих в корпоративной сети связи, производится оповещение о потенциальной угрозе информационной безопасности, отличающийся тем, что формируют базу данных, описывающую средства защиты от компьютерных атак, и сопоставляют им уязвимости и техники реализации компьютерных атак, которые они потенциально способны устранить; формируют базу данных, описывающую известные взаимосвязи между установленным программным обеспечением на одной ЭВМ; сформированные базы данных сохраняют в единую базу данных; определяют, проводится ли инвентаризация оборудования и определение поверхности защиты или контроль изменения поверхности защиты; если выбран режим инвентаризации оборудования и определения поверхности защиты, то проводят инвентаризацию всех ЭВМ, входящих в состав корпоративной сети связи; определяют применяемые средства защиты от компьютерных атак, режимы работы средств защиты от компьютерных атак, включая версии программного обеспечения, версии баз данных; на основе анализа межпроцессного взаимодействия выявляют взаимосвязи между установленным программным обеспечением; при уточнении графа, описывающего поверхность защиты инвентаризируемой ЭВМ, вершины удаляются из графа, если в состав применяемых средств защиты от компьютерных атак входит средство, устраняющее соответствующую уязвимость; на основании сформированного графа определяют потенциально возможные известные техники реализации компьютерных атак, от которых инвентаризируемая ЭВМ не защищена; выявленные потенциально возможные техники реализации компьютерных атак сохраняют в единую базу данных; сопоставляют выявленные потенциально возможные техники реализации компьютерных атак известным средствам защиты от компьютерных атак с целью выявления средств защиты, способных устранить выявленные уязвимости и потенциально возможные техники реализации компьютерных атак; при наличии средств защиты, способных устранить выявленные уязвимости, и потенциально возможных техник реализации компьютерных атак формируются предложения по повышению уровня информационной безопасности ЭВМ, входящей в состав корпоративной сети связи; после оповещения о подключении нового устройства, оборудования или установке программного обеспечения возникновении потенциального источника информационной безопасности с помощью средств защиты от компьютерных атак производится блокирование информационных потоков от соответствующей ЭВМ и блокирование работы непосредственно самой ЭВМ; с помощью имеющихся средств защиты от компьютерных атак и сканеров сетевой безопасности осуществляют локализацию источника потенциальных угроз информационной безопасности, и производится блокирование информационных потоков от соответствующей ЭВМ и блокирование работы непосредственно самой ЭВМ; при невозможности локализовать ЭВМ, являющуюся источником потенциальных угроз информационной безопасности, с помощью имеющихся средств защиты от компьютерных атак отключают сегмент от корпоративной сети связи, в котором находится источник потенциальных угроз информационной безопасности; после блокирования информационных потоков от соответствующей ЭВМ и блокирования работы непосредственно самой ЭВМ, являющейся потенциальным источником угроз информационной безопасности, или отключения сегмента корпоративной сети связи, в котором находится потенциальный источник угроз информационной безопасности, производится расследование инцидента информационной безопасности, включая выявление новых подключенных устройств, установленного программного обеспечения, определяется возможный ущерб, актор нарушения поверхности защиты; результаты расследования инцидента информационной безопасности выводятся в формализованном отчете; в случае нанесения ущерба определяются средства защиты, которые способны не допустить повторного инцидента информационной безопасности и в формализованном виде в виде отчета.

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

| Электромагнитный прерыватель | 1924 |

|

SU2023A1 |

| EP 3921994 B1, 09.08.2023 | |||

| Система и способ определения устройств компьютерной сети с использованием правил инвентаризации | 2019 |

|

RU2746101C2 |

| СИСТЕМА И СПОСОБ УПРАВЛЕНИЯ ЗАШИФРОВАННЫМИ ДАННЫМИ | 2012 |

|

RU2591170C2 |

Авторы

Даты

2024-08-07—Публикация

2023-12-28—Подача