ОБЛАСТЬ ТЕХНИКИ

Данное техническое решение относится к области вычислительной техники, а именно к устройствам и способам выявления компрометации сетей POS-терминалов.

УРОВЕНЬ ТЕХНИКИ

POS-терминал (POS - от английских слов Point Of Sale - точка продажи) - это электронное устройство для приема бесконтактных платежей. Оно может принимать платежные карты с чипом, с магнитной полосой, бесконтактные карты, а также другие устройства, имеющие бесконтактное сопряжение, например смартфоны. В дальнейшем для простоты изложения по тексту настоящей заявки устройства, рассчитанные на бесконтактное сопряжение с POS-терминалом, будем обобщенно называть банковской картой, вне зависимости от его технического исполнения.

POS-терминалами также нередко называют весь программно-аппаратный комплекс, установленный на рабочем месте кассира и обычно представляющий собой вычислительное устройство, в состав которого входит и собственно терминал.

Это вычислительное устройство может быть тем или иным способом скомпрометировано злоумышленниками. В случае успешной компрометации POS-терминала злоумышленники получают возможность красть (копировать) данные банковских карт, которые были использованы при осуществлении платежей на данном терминале. Вследствие этого банковская карта также оказывается скомпрометирована, а сами данные, как правило, накапливаются злоумышленниками и впоследствии выставляются ими на продажу на специализированных веб-ресурсах так называемого даркнета (сегмента сети Интернет, технически приспособленного для анонимного общения).

Говоря о сети POS-терминалов, обычно подразумевают совокупность таких терминалов, расположенных в торговых точках одной и той же организации. Очевидно, что в городе или районе, как правило существует множество разных, обычно не зависящих друг от друга сетей POS-терминалов. Например, одна такая сеть может принадлежать компании, владеющей автозаправочными станциями, вторая - сети цветочных магазинов, третья филиалам гостиничного комплекса, четвертая - сети ресторанов и т.д.

Из уровня техники известно, что существует способ автоматизированной проверки легитимности транзакции посредством почтового индекса, который был указан владельцем банковской карты при ее выпуске. Такая проверка называется "Address verification system" или "AVS". Проверка основывается на том, что владелец карты знает почтовый индекс, который он указал при выпуске карты. При попытке проведения платежа или перевода у владельца карты запрашивается информация об этом почтовом индексе. Если указанный владельцем карты почтовый индекс совпадает с почтовым индексом отделения, который был указан при выпуске банковской карты, то транзакция считается легитимной.

На основе проверки почтового индекса "Address verification system" была разработана автоматическая система проверки легитимности транзакции, которая при получении данных о транзакции сверяет адрес проводимой транзакции с ограниченным списком адресов, для которых заранее разрешены транзакции. Список адресов, для которых заранее разрешены транзакции, строится по принципу близости к домашнему адресу владельца банковской карты. Владелец банковской карты при выпуске банковской карты указывает адрес и почтовый индекс своего места жительства. Предполагается, что владелец банковской карты будет совершать большую часть покупок в относительной близости к дому. Не предполагается, что владелец банковской карты будет, например, совершать покупки из разных частей света. Таким образом, если злоумышленники украли данные карты и попробуют воспользоваться данными украденной карты, проведя транзакцию где-то на значительном удалении от дома владельца банковской карты, то проведение такой транзакции будет автоматически заблокировано банком. Сейчас такая система автоматической проверки реализована и активно применяется многими банками. Однако, после того как принцип действия AVS стал известен злоумышленникам, ими были найдены и способы обхода.

Как упоминалось выше, в даркнете, в специализированных онлайн-магазинах злоумышленниками продаются базы данных, содержащие информацию о скомпрометированных банковских картах. Как правило, к продаже предлагают базы данных двух видов: "СС" и "DUMP". Базы данных типа "СС" содержат текстовые данные: номер карты, срок годности, CVV-код, имя владельца и т.д. Как правило, эти данные были получены мошенниками, когда пользователь вводил их для покупки в онлайн-магазине. Базы данных типа "DUMP" содержат информацию, скопированную с магнитной полосы или чипа на самой банковской карте. Именно такие базы данных злоумышленники получают после компрометации POS-терминалов. Подобную информацию технически возможно записать на пустой носитель, что позволит изготовить физическую копию скомпрометированной карты. Физическая копия карты может быть использована злоумышленниками для оплаты в обычных оффлайн-магазинах, принимающих оплату банковскими картами. В дальнейшем описании для обозначения баз данных с банковскими картами типа "DUMP" будет использоваться термин "база дампов банковских карт" или просто «база дампов».

Как правило, в базах дампов банковских карт для каждой карты, помимо скопированной с нее информации, указывают также место компрометации, а именно почтовый индекс того района, где находится скомпрометированный POS-терминал, посредством которого злоумышленник скопировал информацию с карты. Это делается для того, чтобы потенциальный покупатель мог, не вызывая подозрения у банковских AVS-систем, воспользоваться приобретенными данными банковских карт. Другими словами, покупатель обычно приобретает такую базу дампов банковских карт, в которой почтовые индексы соответствуют региону, где планируется использовать изготовленные копии банковских карт для совершения оффлайн-покупок. Таким образом злоумышленникам удается обойти контроль AVS-систем, поскольку транзакции всякий раз происходят в магазинах, физически близких к месту выпуска исходной, скомпрометированной банковской карты.

В частности, известно, что именно результатом компрометации сети POS-терминалов является утечка данных банковских карт, произошедшая в 2014 году из торговых точек организации "Sally Beauty". Статьи о расследовании (на английском языке) опубликованы на момент подачи заявки по следующим ссылкам:

https://krebsonsecurity.com/2014/03/sally-beauty-hit-by-credit-card-breach/ и

https://krebsonsecurity.com/2014/03/zip-codes-show-extent-of-sally-beauty-breach/comment-page-1/.

Данные источники раскрывают то обстоятельство, что установить источник утечки данных удалось, сопоставив список почтовых индексов из дампа банковских карт, опубликованного в даркнете, со списком почтовых индексов, на территории которых расположены торговые точки сети "Sally Beauty", причем критерием принятия решения о компрометации сети POS-терминалов послужило полное совпадение этих списков.

Однако, указанные статьи не раскрывают способ выявления скомпрометированной сети POS-терминалов при неполном совпадении списка почтовых индексов из дампа банковских карт со списком индексов расположения торговых точек какой-либо организации. Также указанные статьи не раскрывают возможные способы автоматического анализа данных, которые позволяли бы выявить скомпрометированную сеть POS-терминалов одной организации из множества организаций, торговые точки которых присутствуют на территории, соответствующей списку почтовых индексов из дампа банковских карт.

Из уровня техники также известны решения, которые позволяют детектировать факт утечки данных о банковских картах. В частности, известен патент US 11062317 B2 (Akli Adjaoute DATA BREACH DETECTION, опубл. 13.07.2021. кл. G06Q 20/40, G06Q 30/02). В нем описан способ обнаружения утечки данных, посредством анализа записей о транзакциях в режиме реального времени. Сомнительные транзакции сравниваются с периодами регулярных транзакции, характерных для клиента на протяжении дней, недель, месяцев. Для банковских карт, с которых производились сомнительные транзакции, создается единая база данных. С ее помощью проводится расследования по организациям с подозрительными транзакциями. Для каждой организации создается идентификатор для последующего отслеживания и сбора информации по операциям, проводимым данной организацией. На основании информации об операциях рассчитывается вероятность мошенничества. Если рассчитанная вероятность больше заданного порога, то генерируется предупреждение о возможной утечке данных и предположительном месте компрометации.

Как легко видеть, данный способ может быть реализован только с использованием подробной информации о статистике транзакций, причем для его реализации необходим доступ к базе данных транзакций банка-эмитента карты.

Настоящее решение нацелено на устранение по меньшей мере ряда недостатков, присущих решениям, известным из уровня техники. В частности, в соответствии с описанным способом, для выявления скомпрометированной сети POS-терминалов не требуется доступ к статистике банковских транзакций и иной подобной информации.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В рамках настоящего описания, если это не оговорено непосредственно по месту применения, нижеперечисленные специальные термины используются в следующих значениях:

Скомпрометированная сеть POS-терминалов - это сеть, в которой на по меньшей мере один POS-терминал было установлено вредоносное аппаратное решение или программное обеспечение, позволяющее копировать данные банковских карт.

идентификаторы территорий: почтовые индексы, ZIP-коды, почтовые коды, названия улиц, кварталов, районов, городов, округов, муниципалитетов, графств, штатов, провинций, областей, стран и т.д.

скомпрометированные территории - это территории, идентификаторы которых указаны в выставленной на продажу базе дампов банковских карт.

идентификаторы скомпрометированных территорий - идентификаторы территорий, указанные в базе дампов банковских карт.

Вышестоящая единица территориально-административного деления (ВЕТАД) - единица территориально-административного деления конкретной страны, находящаяся на один уровень выше, чем данная территория. Так, например, для территории, соответствующей конкретному почтовому индексу или ZIP-коду, в России ВЕТАД является район, для США - округ. В свою очередь, для российского района ВЕТАД является область, для округа в США ВЕТАД является штат. Понятно, что область или штат также являются ВЕТАД для территории, соответствующей почтовому индексу или ZIP-коду.

Список потенциально скомпрометированных организаций - это список организаций, владеющих торговыми точками, расположенными на скомпрометированной территории.

База дампов банковских карт - база данных, содержащая информацию, скопированную с магнитной полосы или чипа оригинальных банковских карт. В тексте также для краткости называется базой дампов.

Технической проблемой, на решение которой направлено заявленное техническое решение, является создание компьютерно-реализуемого способа и системы выявления компрометации сети POS-терминалов, принадлежащей определенной организации. Способ и система выявления компрометации сети POS-терминалов, охарактеризованы в независимых пунктах формулы. Дополнительные варианты реализации настоящего решения представлены в зависимых пунктах формулы изобретения.

Технический результат заключается в обеспечении автоматического выявления компрометации сети POS-терминалов.

Предлагаемое к патентованию техническое решение представляет собой компьютерно-реализуемый способ выявления компрометации сетей POS-терминалов. Данный способ содержит шаги, на которых получают идентификаторы скомпрометированных территорий, формируют базу данных потенциально скомпрометированных сетей POS-терминалов, определяют параметры компрометации по меньшей мере одной сети POS-терминалов, определяют вероятность компрометации по меньшей мере одной сети POS-терминалов, формируют ранжированный по вероятности компрометации список сетей POS-терминалов и идентифицируют по меньшей мере одну сеть POS-терминалов из ранжированного списка как скомпрометированную.

Возможен вариант реализации описываемого способа, в котором предварительно формируют географическую базу данных и базу данных коммерческих организаций.

Возможен вариант реализации описываемого способа, в котором после получения набора идентификаторов скомпрометированных территорий определяют, посредством запросов к заблаговременно подготовленной географической базе данных, страну, к которой относятся полученные идентификаторы скомпрометированных территорий.

Еще в одном возможном варианте реализации описываемого способа параметры компрометации определяют посредством запросов к заблаговременно подготовленной базе данных коммерческих организаций.

Еще в одном возможном варианте реализации описываемого способа база данных потенциально скомпрометированных сетей POS-терминалов включает в себя по меньшей мере идентификаторы скомпрометированных территорий, названия организаций, сети POS-терминалов которых находятся на скомпрометированных территориях, адреса торговых точек организаций, сети POS-терминалов которых находятся на скомпрометированных территориях, а также вышестоящие единицы территориально-административного деления (ВЕТАД), соответствующие скомпрометированным территориям.

Возможен вариант реализации описываемого способа, в котором к параметрам компрометации сети POS-терминалов относят: количество идентификаторов скомпрометированных территорий, где присутствует по меньшей мере одна торговая точка данной организации, общее количество идентификаторов скомпрометированных территорий, количество торговых точек данной организации, находящихся на скомпрометированных территориях, и общее количество сетей торговых точек данной организации, находящихся на территориях всех ВЕТАД, соответствующих скомпрометированным территориям.

Возможен вариант реализации описываемого способа, в котором вероятность компрометации по меньшей мере одной сети POS-терминалов определяют как произведение частотности сетей POS-терминалов данной организации на скомпрометированных территориях на вероятность присутствия сетей POS-терминалов этой организации на скомпрометированных территориях.

Возможен вариант реализации описываемого способа, в котором частотность сетей POS-терминалов данной организации на скомпрометированных территориях определяют как отношение количества идентификаторов скомпрометированных территорий, где присутствует по меньшей мере одна торговая точка данной организации, к общему количеству идентификаторов скомпрометированных территорий.

Возможен вариант реализации описываемого способа, в котором вероятность присутствия сетей POS-терминалов данной организации на скомпрометированных территориях определяют как отношение количества торговых точек данной организации на скомпрометированных территориях к общему количеству торговых точек данной организации на территориях всех ВЕТАД, соответствующих скомпрометированным территориям;

Возможен вариант реализации описываемого способа, в котором к скомпрометированным сетям POS-терминалов относят ту сеть POS-терминалов, которая имеет наибольшее значение вероятности компрометации.

Возможен также вариант реализации описываемого способа, в котором к скомпрометированным сетям POS-терминалов относят все сети POS-терминалов для которых рассчитанные значения вероятности компрометации превышают заранее заданный порог.

Заявленный способ реализован в системе для выявления компрометации сети POS-терминалов, которая содержит по меньшей мере: процессор, долговременную память, содержащую по меньшей мере одну базу данных и машиночитаемые команды, которые при исполнении их процессором обеспечивают выполнение описанного способа.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

Реализация изобретения будет описана в дальнейшем в соответствии с прилагаемыми чертежами, которые представлены для пояснения сути изобретения и никоим образом не ограничивают область изобретения. К заявке прилагаются следующие чертежи:

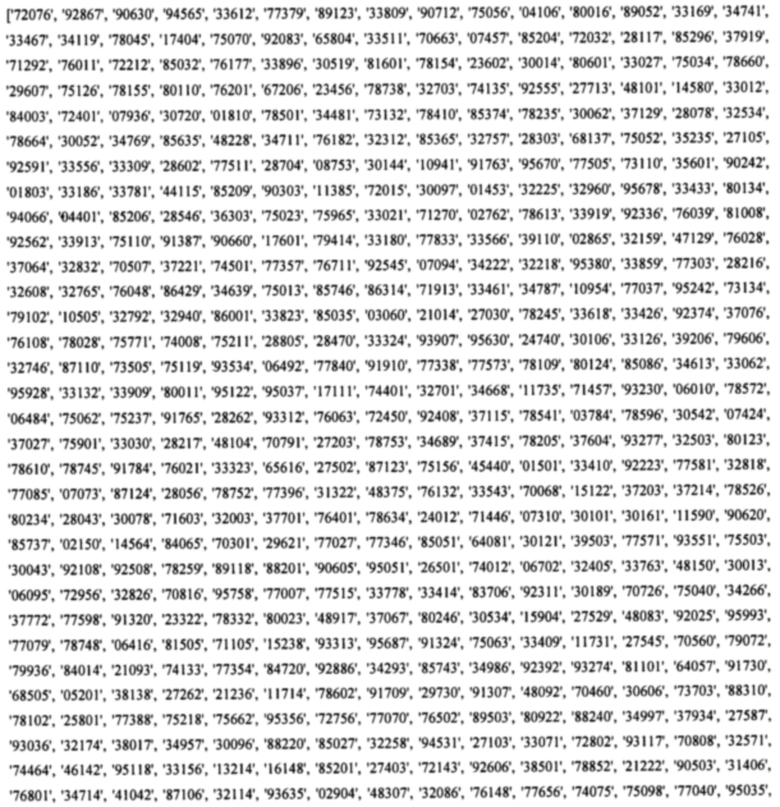

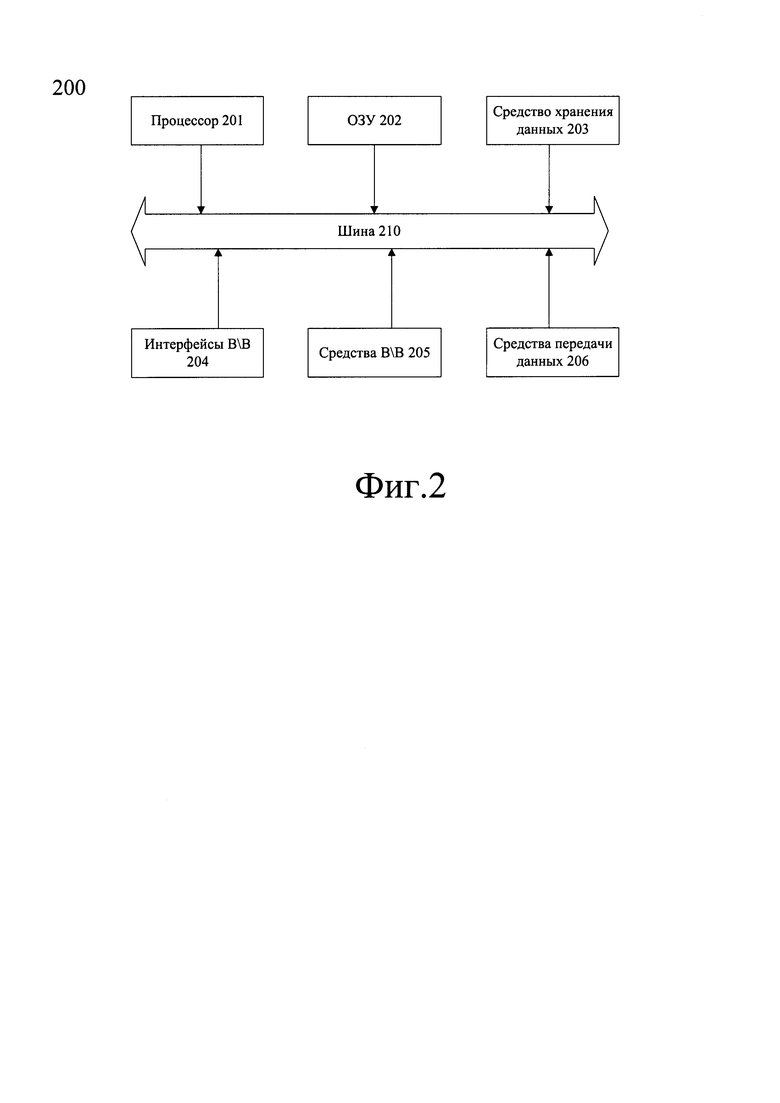

Фиг. 1А иллюстрирует способ выявления компрометации сети POS-терминалов.

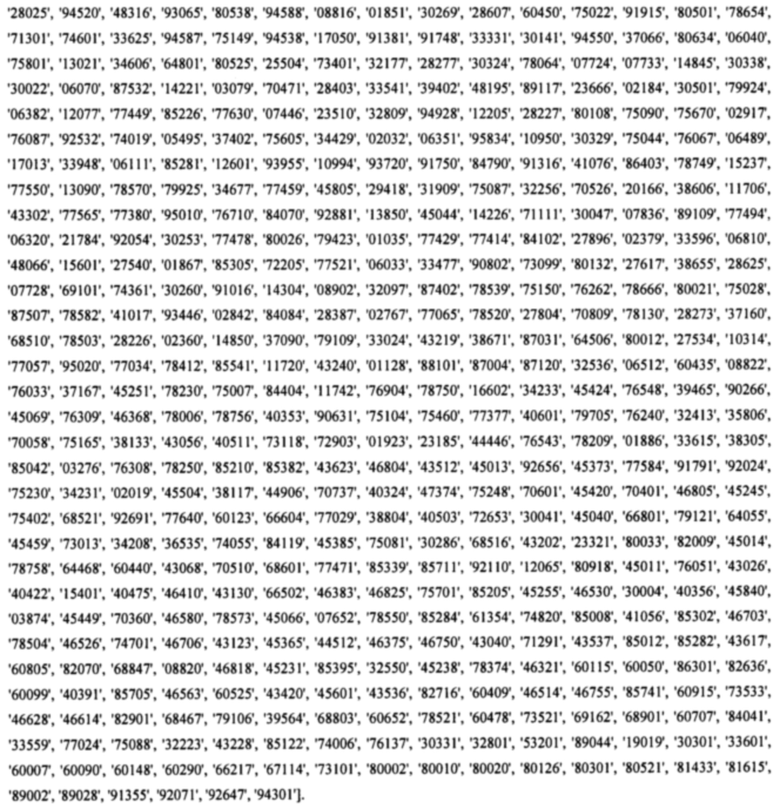

Фиг. 1Б иллюстрирует шаг определения параметров компрометации сети POS-терминалов, являющийся частью способа выявления компрометации сети POS-терминалов.

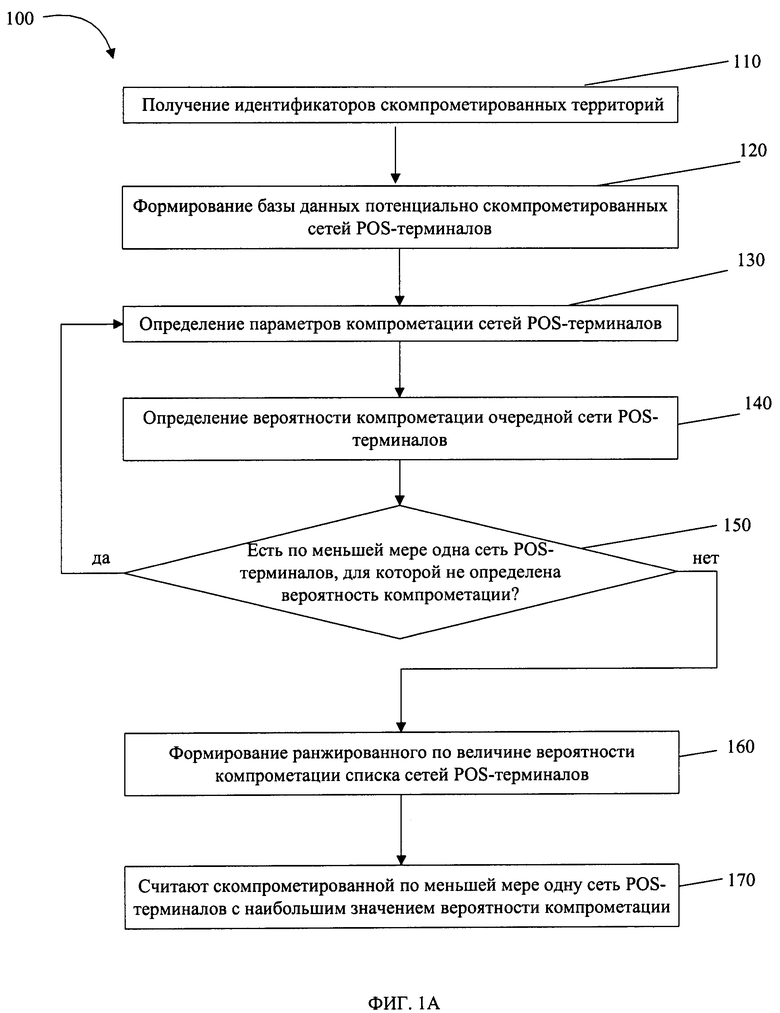

Фиг. 2 иллюстрирует пример общей схемы вычислительного устройства.

ДЕТАЛЬНОЕ ОПИСАНИЕ

В приведенном ниже подробном описании реализации изобретения приведены многочисленные детали реализации, призванные обеспечить отчетливое понимание настоящего изобретения. Однако, квалифицированному в предметной области специалисту, будет очевидно каким образом можно использовать настоящее изобретение, как с данными деталями реализации, так и без них. В других случаях хорошо известные методы, процедуры и компоненты не были описаны подробно, чтобы не затруднять понимание особенностей настоящего изобретения.

Кроме того, из приведенного изложения будет ясно, что изобретение не ограничивается приведенной реализацией. Многочисленные возможные модификации, изменения, вариации и замены, сохраняющие суть и форму настоящего изобретения, будут очевидными для квалифицированных в предметной области специалистов.

Настоящее изобретение направлено на обеспечение реализации компьютерно-реализуемого способа и системы выявления компрометации сети POS-терминалов. POS-терминалы могут быть скомпрометированы злоумышленниками посредствам установки на них вредоносного программного обеспечения или вредоносного аппаратного решения, например, так называемого скиммера. Каждый раз, когда кто-либо использует банковскую карту для оплаты через скомпрометированный POS-терминал, данные используемой для этого банковской карты копируются злоумышленниками. Злоумышленники агрегируют полученные данные в базы дампов и выставляют их на продажу на специализированных веб-ресурсах, в так называемом даркнете.

Помимо данных, скопированных с магнитных полос или чипов банковских карт, базы дампов зачастую также содержат идентификаторы территорий, на которых при использовании скомпрометированных POS-терминалов были скопированы эти данные. Идентификаторы скомпрометированных территорий могут представлять собой, например, почтовые индексы или ZIP-коды. Помимо них, базы дампов могут дополнительно содержать сведения о городе и\или стране, которым соответствуют приведенные идентификаторы.

Например, каждой записи базы дампов может быть поставлена в соответствие строка следующего вида:

73301, USA,

где 73301 является американским почтовым индексом (ZIP-кодом), a USA - указанием на то, к какой именно стране относится данный индекс.

Таким образом, идентификатор скомпрометированной территории всегда ассоциирован с записью о некоторой банковской карте, содержащейся в базе дампов, и указывает на ту территорию, на которой находится скомпрометированный POS-терминал, от которого были получены данные этой банковской карты.

Содержащиеся в подобных базах дампов идентификаторы скомпрометированных территорий могут быть использованы для выявления скомпрометированных сетей POS-терминалов.

Как представлено на Фиг. 1А, заявленный способ обнаружения компрометации сети POS-терминалов (100), может быть реализован следующим образом.

В одном из возможных вариантов реализации способ может содержать предварительный этап, на котором формируют географическую базу данных, содержащую сведения обо всех существующих идентификаторах территорий (например, почтовых индексах) и странах, которым они соответствуют. Эта база может быть построена любым общеизвестным способом с использованием открытых Интернет-источников.

Например, для построения географической базы данных может быть использован заблаговременно изготовленный скрипт, реализующий функции краулера (поискового робота) и парсера. Сначала, используя заблаговременно подготовленный список стран и территорий мира, посредством скрипта формируют и отправляют поисковые запросы к любой общедоступной поисковой системе, такой, как Google или Яндекс.Эти поисковые запросы могут, например, в случае почтовых индексов, иметь вид

«список индексов [country_name]» или

«list of postal codes of [country_name]»,

где вместо [country_name] в каждый запрос подставляют название очередной страны или территории из заблаговременно подготовленного списка стран и территорий. Аналогичным образом могут быть сформированы поисковые запросы и для названий улиц, городов и других идентификаторов территорий.

Затем, посредством скрипта, анализируют поисковую выдачу по каждому из таких запросов и находят по меньшей мере один веб-ресурс, содержащий искомый список. После этого, посредством скрипта, производят переход на найденный веб-ресурс, где выполняют парсинг списка и сохраняют полученный список в базе данных, причем для каждого элемента списка в базе данных также сохраняют название страны, для которой данный список получен, а также принятое в данной стране обозначение данного идентификатора. Например, для США это ZIP code или postal code, для РФ - индекс и т.д.

Альтернативно, для построения географической базы данных могут быть также использованы заранее известные открытые интернет-ресурсы, содержащие списки идентификаторов территорий, рубрицированных по странам, такие, например, как www.worldpostalcodes.org, города-россия.рф и т.п.

Списки, полученные для разных стран, объединяют. В том случае, если какой-то индекс встречается в нескольких странах, в объединенном списке для него указывают все эти страны. Таким образом получают базу, состоящую из записей, каждая из которых выглядит, например, так:

'90630' - Эстония, Финляндия, США,

Дополнительно в географическую базу данных для каждой страны могут быть добавлены наборы ключевых слов, сформированных на государственных языках данной страны для обозначения учреждений, в которых могут находиться POS-терминалы. В качестве неограничивающего примера, для России, США и Финляндии в географическую базу данных могут быть добавлены такие наборы ключевых слов, как:

Россия: аптека, банк, столовая, магазин, торговый центр, казино…

США: drugstore, bank, foods, shop, mall, casino…

Финляндия: apteekki, pankki, ruokala, kauppa, supermarket, kasino…

Возможен также вариант реализации описываемого способа, при котором на предварительном этапе для каждой страны заблаговременно создают базу данных коммерческих организаций. Базу данных коммерческих организаций создают на основании соответствующего конкретной стране списка идентификаторов территорий (например, списка существующих в данной стране почтовых индексов).

Для каждого идентификатора территории получают и сохраняют в базе данных коммерческих организаций список торговых точек (офисов, магазинов, ресторанов, филиалов банка и т.д), находящихся в данном идентификаторе (например, в США - на территории, соответствующей данному ZIP-коду).

Для этого вычислительным устройством могут быть посредством заблаговременно подготовленного скрипта выполнены запросы к открытым источникам, например, таким как карты Google maps, ГИС2, Mapsme или Yandex maps, Yellow pages, причем запросы формируют с учетом синтаксиса, используемого источником. Например, если используются Google maps и база данных коммерческих организаций строится для России, то поисковые запросы, формируемые для идентификатора территории (индекса) 123098, могут выглядеть следующим образом:

Россия индекс 123098 аптека,

Россия индекс 123098 банк,

Россия индекс 123098 кафе

Россия индекс 123098 магазин

Россия индекс 123098 торговый центр

И так далее. Понятно, что в ответе поисковой системы получают перечень названий и адресов соответствующих торговых точек, находящихся на территории, соответствующей данному индексу. Собственно ключевые слова, такие как банк, аптека, столовая и т.д. при этом выбирают в зависимости от того, для какой страны строится база данных.

Полученные для каждого из идентификаторов территорий списки торговых точек любым общеизвестным образом упорядочивают по названиям организаций и сохраняют в базе данных коммерческих организаций в ассоциации с тем идентификатором, для которого был построен данный список.

Дополнительно каждой из найденных таким образом организаций в базе данных коммерческих организаций могут быть поставлены в соответствие идентификатор территории, на которой она расположена, а также все соответствующие ВЕТАД. Например, организации

Аптека «Флория», Москва, 123098, улица Бочвара, 10А

в базе данных любым общеизвестным образом могут быть поставлены в соответствие индекс 123098 и ВЕТАД: Северо-Западный округ, Москва, Центральный Федеральный округ.

В альтернативном варианте создание базы данных коммерческих организаций для каждой страны может быть выполнено оператором вручную.

Все перечисленные действия не имеют особенностей, хорошо известны специалистам в уровне техники и могут выполняться любым общеизвестным образом.

Результатом предварительного этапа становится географическая база данных, в которой каждому идентификатору территории поставлено в соответствие название по меньшей мере одной страны, в которой находится обозначаемая данным идентификатором территория, а также база данных коммерческих организаций, в которой каждой коммерческой организации поставлены в соответствие идентификатор территории, например, индекс, и по меньшей мере одна ВЕТАД.

Шаг 110 - получение идентификаторов скомпрометированных территорий

Способ 100 начинается на шаге 110, на котором вычислительное устройство получает набор идентификаторов скомпрометированных территорий. Как упоминалось ранее, такими идентификаторами могут служить, без ограничения, почтовые индексы, ZIP-коды, почтовые коды, названия и\или номера отдельных строений, а также улиц, кварталов, районов, городов, округов, графств, коммун, воеводств, провинций и других единиц территориально-административного деления. Ниже работа способа будет продемонстрирована на примере почтовых индексов США (ZIP-кодов), однако, аналогичным образом могут быть использованы любые другие, без ограничений, идентификаторы. Далее по тексту почтовые индексы могут называться просто индексами или ZIP-кодами.

На шаге 110 идентификаторы скомпрометированных территорий, а также сопутствующую им информацию (например, название страны), если таковая присутствует, извлекают из базы дампов и передают на вычислительное устройство. Это может быть выполнено любым общеизвестным образом, например, посредством скрипта, реализующего функции парсера, что позволяет автоматически считать из выставленной на продажу базы дампов все текстовые строки и сохранить их на вычислительном устройстве.

В одном из вариантов реализации изобретения вычислительное устройство может получить только набор идентификаторов скомпрометированных территорий, который ранее был извлечен из базы дампов, без какой-либо сопутствующей информации, указывающих на то, к какой стране относятся полученные идентификаторы.

В другом варианте реализации вычислительное устройство может получить как набор идентификаторов скомпрометированных территорий, ассоциированных с банковскими картами, так и сопутствующую информацию, указывающую на то, к какой стране относятся полученные идентификаторы.

Во всех возможных вариантах реализации на шаге 110 посредством вычислительного устройства проводят дедупликацию, то есть удаляют из полученного списка идентификаторов скомпрометированных территорий повторяющиеся идентификаторы. В результате получают и сохраняют в базе данных модифицированный список, в котором каждый идентификатор скомпрометированной территории присутствует только один раз.

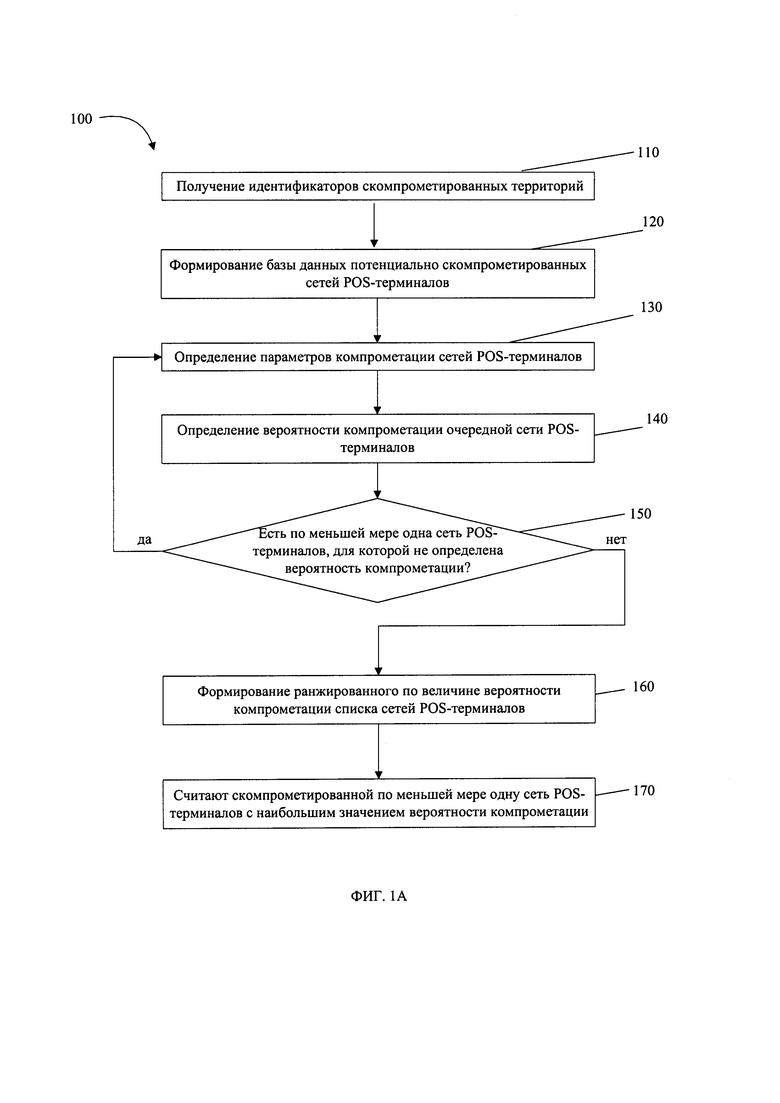

Ниже в качестве примера приведен набор идентификаторов скомпрометированных территорий, содержащий 951 идентификатор.

В приведенном примере из базы дампов были извлечены только идентификаторы территорий, а указания на то, к какой именно стране они относятся, отсутствуют. В подобном случае посредством вычислительного устройства строят запросы к заблаговременно подготовленной географической базе данных и определяют, к какой стране относятся идентификаторы территорий данной выборки. Это может быть сделано любым общеизвестным образом, при этом в качестве страны, к которой относятся идентификаторы, выбирают ту страну, соответствие с которой было выявлено для наибольшего количества идентификаторов.

Например, если для выборки из трех идентификаторов: '72076', '92867', '90630' запросы к географической базе данных дали следующий результат:

'72076' - Германия, США,

'92867' - США,

'90630' - Эстония, Финляндия, США,

то будет установлено, что данные идентификаторы относятся к США.

В том случае, когда из базы дампов получены не только идентификаторы скомпрометированных территорий, но и информация о том, к какой стране они относятся, то запросы к географической базе данных не выполняют.

На этом шаг 110 завершается и способ переходит к шагу 120.

Шаг 120 - формирование базы данных потенциально скомпрометированных сетей POS-терминалов

Далее вычислительное устройство, реализующее способ, переходит к шагу 120, на котором формируют базу данных потенциально скомпрометированных сетей POS-терминалов. Эта база данных состоит из полученного на предыдущем шаге набора идентификаторов скомпрометированных территорий, где каждому из идентификаторов поставлен в соответствие список организаций, торговые точки которых находятся в пределах данной скомпрометированной территории, причем для каждой из торговых точек указан ее адрес.

Понятно, что возможен вариант, когда технически к одной сети POS-терминалов относится множество торговых точек, принадлежащих одной организации, но имеющих разные адреса,. В то же время, возможен и второй вариант, когда каждая торговая точка той же организации имеет собственную, технически обособленную сеть POS-терминалов. Однако, база дампов не содержит сведений, позволяющих установить, как именно, согласно первому либо второму варианту, реализована та сеть POS-терминалов, компрометация которой привела к появлению в базе дампов упоминания конкретного идентификатора скомпрометированной территории. Поэтому в рамках описываемого способа за сеть POS-терминалов принимают совокупность всех торговых точек, принадлежащих какой-то конкретной организации, и находящихся на скомпрометированной территории.

Также каждому из идентификаторов на данном шаге будет поставлен в соответствие ВЕТАД (вышестоящая единица территориально-административного деления для данной страны). В рассматриваемом примере, где идентификаторы скомпрометированных территорий являются ZIP-кодами США, в роли ВЕТАД может выступать, например, штат, к которому относится данный ZIP-код.

Для формирования базы данных вычислительным устройством могут быть посредством заблаговременно подготовленного скрипта выполнены запросы к открытым источникам, например, таким как карты Google maps, ГИС2, Mapsme или Yandex maps, Yellow pages, причем запросы формируют с учетом синтаксиса, используемого источником. Например, если используются Google maps, то поисковые запросы, формируемые для идентификатора скомпрометированной территории 90630, могут выглядеть следующим образом:

usa postal code 90630 drugstore (в ответ поисковая система возвращает перечень названий и адресов аптек, находящихся на территории, соответствующей ZIP-коду 90630),

usa postal code 90630 bank (возвращает перечень банков),

usa postal code 90630 foods (возвращает перечень предприятий общепита),

usa postal code 90630 shop (возвращает перечень магазинов),

usa postal code 90630 mall (возвращает перечень торговых центров),

usa postal code 90630 casino (возвращает перечень игровых заведений), и так далее.

Собственно ключевые слова, такие как bank, shop, foods, а также название страны и обозначение используемого в запросе идентификатора (в данном случае это postal code, при построении запроса на русском языке это могло бы быть слово «индекс» и т.д.) выбираются скриптом из географической базы данных в соответствии с тем, к какой стране относятся идентификаторы скомпрометированной территории.

Полученные для каждого из идентификаторов скомпрометированных территорий списки сетей POS-терминалов (торговых точек) упорядочивают по названиям организаций и сохраняют в базе данных потенциально скомпрометированных сетей POS-терминалов в ассоциации с тем идентификатором, для которого был построен данный список. Например, фрагмент такого списка для идентификатора 90630 может выглядеть следующим образом:

Marshalls, 9801 Walker St, Cypress, CA 90630.

…

McDonald's, 10011 Valley View St, Cypress, CA 90630,

McDonald's, 4125 Ball Rd, Cypress, CA 90630,

Возможен альтернативный вариант реализации описываемого способа, в котором строят не запросы к открытым источникам, таким как карты Google maps, а запросы к заблаговременно подготовленной базе данных коммерческих организаций. При этом выбрав базу данных коммерческих организаций, соответствующую стране, к которой относятся полученные идентификаторы скомпрометированных территорий, любым общеизвестным образом строят к этой базе данных запросы, каждый из которых содержит очередной идентификатор скомпрометированной территории, взятый из полученного на этапе 110 списка идентификаторов.

В ответ на каждый запрос получают из базы данных коммерческих организаций перечень всех торговых точек (сетей POS-терминалов), относящихся к данному идентификатору.

Из построенного любым описанным образом списка сетей POS-терминалов для данного идентификатора дополнительно извлекают названия организаций, которым принадлежат данные сети POS-терминалов, и сохраняют список сетей POS-терминалов и список названий организаций в базе данных потенциально скомпрометированных сетей POS-терминалов.

В качестве примера далее представлен список определенных указанным способом названий организаций, торговые точки которых имеют адреса, относящиеся к идентификатору 90630:

Marshalls,

Nothing Bundt Cakes,

Five Guys, AT&T,

Verizon Wireless,

McDonald's.

Далее, каждому идентификатору скомпрометированной территории ставят в соответствие по меньшей мере одну ВЕТАД. Для этого посредством скрипта выполняют запрос к поисковой системе, например, для вышеупомянутого ZIP-кода 90630 запрос может выглядеть как:

usa postal code 90630

в ответ на подобный запрос поисковая система вернет информацию о соответствующих данному ZIP-коду ВЕТАД; в данном случае

Orange County, CA, USA (графство Оринж, Калифорния, США).

В роли ВЕТАД в соответствии с описываемым методом могут быть использованы как графство, так и штат. В дальнейшем в роли неограничивающего примера будет показано использование в роли ВЕТАД штата.

В альтернативном варианте реализации описываемого способа выполняют запрос к заблаговременно подготовленной базе данных коммерческих организаций, причем в роли ключевого слова в запросе используют идентификатор скомпрометированной территории. В ответ получают из базы данных коммерческих организаций список находящихся на данной территории торговых точек, причем каждой из них поставлены в соответствие ВЕТАД (очевидно, одни и те же одинаковые для каждой из организаций). Любым общеизвестным образом из полученного списка извлекают требуемый ВЕТАД.

Полученные любым из названных способов ВЕТАД для каждого идентификатора скомпрометированной территории сохраняют в базе данных потенциально скомпрометированных сетей POS-терминалов.

Например, в результате выполнения данного шага для вышеприведенных идентификаторов скомпрометированных территорий был получен и сохранен в базе данных следующий список вышестоящих единиц территориально-административного деления (штатов) США: ['AL', 'PA', 'OK', 'VA', 'ОН', 'МГ, 'NM', 'MA', 'AZ', 'CA', 'LA', 'II/, 'NE', 'NV, 'TN', 'ID', 'NH', 'ТХ', 'СТ', 'MS', 'ME', 'СО', 'NY', 'WV', 'FL', 'NJ', 'MD', 'KS', 'VT', 'KY', 'MO', 'NC, 'UT', 'IN', 'RI', 'GA', 'WY', 'AR', 'SC']. Данный список ВЕТАД включает все штаты, в которых есть хотя бы один ZIP-код из исходного набора идентификаторов скомпрометированных территорий.

Затем получают и сохраняют в базе данных для каждой из потенциально скомпрометированных организаций численное значение, соответствующее общему количеству торговых точек (офисов, магазинов, ресторанов, филиалов банка и т.д), принадлежащих данной организации и находящихся в таком ВЕТАД, где обнаружен по меньшей мере один идентификатор скомпрометированной территории. Для этого посредством скрипта выполняют запрос к поисковой системе, например, Google. В частности, для штата Калифорния (СА) и организации McDonald's запрос может выглядеть как:

usa California mcdonald's

В ответ на данный запрос поисковая система возвращает список торговых точек (в данном случае - ресторанов) указанной организации, находящихся на территории указанного штата. Длина этого списка, то есть количество включенных в него ресторанов, и представляет собой искомое численное значение.

В альтернативном варианте реализации описываемого способа выполняют запрос к заблаговременно подготовленной базе данных коммерческих организаций данной страны, причем в роли ключевых слов в запросе используют идентификатор ВЕТАД и название организации. В ответ получают из базы данных коммерческих организаций список находящихся в данной ВЕТАД торговых точек данной организации и любым общеизвестным образом подсчитывают длину (количество строк) данного списка, которую и интерпретируют как искомое количество.

Это значение сохраняют в базе данных, любым общеизвестным образом установив связь этого значения со штатом и организацией, например, в виде строки

McDonald's, CA, 1221

Аналогичным образом получают и сохраняют численные значения для всех остальных потенциально скомпрометированных организаций и для всех остальных ВЕТАД (в данном случае, штатов).

Таким образом получают базу данных потенциально скомпрометированных сетей POS-терминалов. Сама эта база данных может быть построена любым общеизвестным образом.

Стоит отметить, что специалисту в уровне техники будет очевидно, что перечисленные способы извлечения информации из открытых интернет-источников для формирования базы данных потенциально скомпрометированных сетей POS-терминалов не являются исчерпывающими и служат лишь для примера.

На этом шаг 120 завершается и способ переходит к шагу 130.

Шаг 130 - определение параметров компрометации сетей POS-терминалов

На шаге 130 определяют параметры компрометации для каждой сети POS-терминалов из базы данных потенциально скомпрометированных сетей POS-терминалов. Подробно шаг 130 проиллюстрирован на Фиг. 1Б.

Для расчета вероятности того, что по меньшей мере одна сеть POS-терминалов, принадлежащая конкретной организации, является скомпрометированной, в соответствии с описываемым способом необходимо рассчитать следующие параметры:

- частотность сетей POS-терминалов данной организации на скомпрометированных территориях, zip_kf; определяется как отношение количества скомпрометированных территорий, где присутствует хотя бы одна сеть POS-терминалов данной организации Z_1, к общему количеству скомпрометированных территорий Z;

- вероятность присутствия сетей POS-терминалов (торговых точек данной организации)на всех скомпрометированных территориях cmp_kf; определяется как отношение количества сетей POS-терминалов (торговых точек) данной организации на скомпрометированных территориях, B_Z, к общему количеству сетей POS-терминалов данной организации на территориях всех ВЕТАД, соответствующих скомпрометированным территориям, B_S.

В соответствии с вышеизложенным, шаг 130, как это показано на Фиг. 1А, начинается с этапа 131.

Этап 131 - Определение количества скомпрометированных территорий, на которых представлена данная организация, а также общего количества торговых точек организации на всех скомпрометированных территориях

На первом этапе 131 шага 130 определяют количество идентификаторов скомпрометированных территорий, на которых представлена конкретная организация, Z_1. Для этого для каждой из организаций из списка организаций, составленного при выполнении шага 120, выполняют поисковый запрос к базе данных потенциально скомпрометированных сетей POS-терминалов по ключевому слову, обозначающему конкретную организацию. В ответ на этот запрос находят все строки, содержащие название этой организации. Как было описано выше применительно к шагу 120, каждой торговой точке данной организации при этом поставлен в соответствие идентификатор скомпрометированной территории (в данном случае ZIP-код), где эта точка находится.

По данному списку любым общеизвестным образом производят подсчет количества найденных уникальных идентификаторов скомпрометированной территории (т.е. каждый найденный идентификатор считают только один раз) и получают количество идентификаторов скомпрометированных территорий, для которых были найдены сети POS-терминалов конкретной организации Z_1.

Затем, подсчитав длину (количество строк) полученного списка торговых точек данной организации, находят величину B_Z, то есть количество сетей POS-терминалов (торговых точек) данной организации на всех скомпрометированных территориях.

Например, запрос к базе данных может выглядеть как

McDonald's

В ответ на такой запрос будет получен список всех ресторанов McDonald's, найденных при выполнении шага 120. Далее подсчитывают количество различных идентификаторов скомпрометированных территорий (ZIP-кодов) в полученном списке ресторанов. Например, в результате подсчета определили, что таких идентификаторов 311. Описанные действия могут выполняться любым общеизвестным образом.

Определив общую длину (количество строк) полученного списка ресторанов McDonald's, находят значение B_Z, то есть общее их количество на всех скомпрометированных территориях; например, оно оказывается равно 408.

Аналогичным образом рассчитывают названные параметры и для всех остальных организаций. Результаты сохраняют в базе данных, получая, например, такие значения (формат записи «название организации», Z_1, B_Z):

Marshalls, 61, 79

Nothing Bundt Cakes, 61, 61

Five Guys, 119, 124

AT&T, 121, 131

Verizon Wireless, 129, 146

McDonald's, 311, 408

Также на этапе 131 определяют общее количество скомпрометированных территорий Z. Поскольку это количество численно равно количеству различных индикаторов скомпрометированных территорий, полученных на шаге 110, его определяют, любым общеизвестным способом подсчитав, сколько уникальных индикаторов скомпрометированных территорий содержится в базе данных потенциально скомпрометированных сетей POS-терминалов. Полученное значение сохраняют, например, в отдельном поле Z базы данных. В данном примере Z=951.

На этом этап 131 завершается и способ переходит к этапу 132.

Этап 132 - Определение общего количества торговых точек данной организации на территории всех ВЕТАД, соответствующих скомпрометированным территориям

Далее на этапе 132 определяют общее количество торговых точек конкретной организации на территории всех ВЕТАД, которые ассоциированы со скомпрометированными территориями. Список всех ВЕТАД, соответствующих скомпрометированным территориям, был получен на шаге 120 и сохранен в базе данных. Также на шаге 120 в базе данных потенциально скомпрометированных сетей POS-терминалов была сохранена также информация о количестве торговых точек каждой организации на каждом ВЕТАД.

Для определения количества торговых точек конкретной организации на территории всех ВЕТАД, ассоциированных с идентификаторами скомпрометированных территорий, может быть выполнен запрос к базе данных потенциально скомпрометированных POS-терминалов. Запрос может включать ВЕТАД и название организации.

Запрос может выглядеть, например, следующим образом

MacDonald's, СА

В ответ на такой запрос получают количество торговых точек конкретной организации в данной ВЕТАД.

Так, в ответ на этот запрос будет получено найденное на этапе 120 численное значение 1221, соответствующее количеству торговых точек Macdonald's на территории Калифорнии.

Запросы выполняют для всех ВЕТАД, определенных на этапе 120, а полученные результаты суммируют. Таким образом получают для каждой организации величину B_S, ь общее количество торговых точек конкретной организации во всех скомпрометированных ВЕТАД, в данном примере равное 3129. Результаты сохраняют в базу данных.

В альтернативном варианте реализации способа, если на шаге 120 не была сохранена информация о количестве торговых точек организаций на каждом ВЕТАД, количество торговых точек для каждой организации на ВЕТАД может быть определено на данном шаге в режиме реального времени. Это выполняют полностью аналогично тому, как это было описано выше применительно к шагу 120.

Ниже приведен пример результата выполнения этапа 132 шага 130 в формате «название организации», Z_1, B_Z, B_S:

Marshalls, 61, 79, 202

Nothing Bundt Cakes, 61, 61, 311

Five Guys, 119, 124, 573

AT&T, 121, 131, 2982

Verizon Wireless, 129, 146, 933

McDonald's, 311, 408, 3129

На этом этап 132 шага 130 завершается, шаг 130 также завершается и способ переходит к шагу 140.

Шаг 140 - определение вероятности компрометации очередной сети POS-терминалов

На этом шаге выполняют определение вероятности компрометации очередной сети POS-терминалов определенной организации. Эту величину, sort_kf, вычисляют как произведение

sort_kf=zip_kf*cmp_kf,

где zip_kf - частотность сетей POS-терминалов данной организации на скомпрометированных территориях; a cmp_kf - вероятность присутствия сетей POS-терминалов (торговых точек данной организации) на скомпрометированных территориях.

Как было отмечено ранее, в свою очередь zip_kf вычисляют как частное количества скомпрометированных территорий, где присутствует хотя бы одна сеть POS-терминалов данной организации Z_1 и общего количества скомпрометированных территорий Z:

zip kf=Z_1/Z,

a cmp_kf вычисляется как частное B_Z, количества сетей POS-терминалов (торговых точек) данной организации на скомпрометированных территориях, и B_S, общего количества сетей POS-терминалов данной организации на территориях всех ВЕТАД, соответствующих скомпрометированным территориям, B_S.

cmp_kf=B_Z_1/B_S.

В одной из возможных реализаций описываемого способа искомая величина sort_kf может быть вычислена как

sort_kf=zip_kf*cmp_kf∧2

В другой возможной реализации величина sort_kf может быть также вычислена как

sort_kf=zip_kf∧3*cmp_kf,

где zip_kf и cmp_kf вычисляют аналогично тому, как это было описано выше.

Величины Z_1, Z, B_S и B_Z, были определены ранее, как было описано применительно к этапам 120 и 130, и сохранены в базе данных потенциально скомпрометированных сетей POS-терминалов. На данном этапе любым общеизвестным образом выбирают из полученного ранее списка организаций название очередной организации и используя это название, строят запрос к названной базе данных, получая значения Z_1, B_S и B_Z для этой организации.

После чего любым общеизвестным образом вычисляют в соответствии с вышеназванными зависимостями значение sort_kf для данной организации и сохраняют его в базе данных потенциально скомпрометированных сетей POS-терминалов.

Так, в рамках приведенного выше примера, по запросу, содержащему название McDonald's, из базы данных будут получены величины Z1=311, B_Z=408 и B_S=3129. Величина Z, общее количество индикаторов скомпрометированных территорий, одинакова для всех организаций и в данном примере составляет Z=951.

В приведенном примере расчета величины sort_kf, вероятности компрометации сети POS-терминалов McDonald's, будет получено и сохранено в базе данных значение sort_kf=0,0426417.

На этом шаг 140 завершается.

Стоит отметить, что шаги 130 и 140 каждый раз выполняют применительно к одной конкретной сети POS-терминалов. Притом шаги 130 и 140 являются итеративными и повторяются до тех, пор пока они не будут выполнены для всех организаций, названия которых, полученные в ходе шага 120, содержатся в базе данных потенциально скомпрометированных сетей POS-терминалов.

При этом возможен вариант осуществления описываемого способа, при котором шаги 130 и 140 выполняются параллельно, в многопоточном режиме, одновременно для многих организаций из списка организаций.

В любом случае по окончании очередной итерации шага 140 способ переходит к проверке, осуществляемой на шаге 150.

Шаг 150 - Есть по меньшей мере одна сеть POS-терминалов, для которой не определена вероятность компрометации?

На шаге 150 проверяют, остались ли в списке организации либо возвращается к шагу 130, либо переходит к шагу 160. К шагу 130 способ возвращается, если в списке сетей POS-терминалов еще есть сети POS-терминалов, для которых не было рассчитано значение вероятности компрометации. Если значение вероятности компрометации было рассчитано для всего списка сетей POS-терминалов, то способ переходит к выполнению шага 160.

Шаг 160 - формирование ранжированного по величине вероятности компрометации списка сетей POS-терминалов

На шаге 160 выполняется формирование ранжированного списка вероятностей компрометации сетей POS-терминалов. Для этого сети POS-терминалов любым общеизвестным образом сортируют по убыванию значения вероятности компрометации sort_kf, рассчитанного на шаге 140. Для этого может быть запущен заранее подготовленный скрипт.

В результате выполнения скрипта получают ранжированный список потенциально скомпрометированных сетей POS-терминалов, в котором сети расположены в порядке убывания значения вероятности компрометации sort_kf. Ранжированный список сохраняют в базе данных.

В рамках рассмотренного выше примера, такой ранжированный список вероятностей может выглядеть следующим образом:

McDonald's, 0,042641696,

Five Guys, 0,027079055,

Marshalls, 0,025085632,

Verizon Wireless, 0,021226599,

Nothing Bundt Cakes, 0,012581104,

AT&T, 0,005589443.

На этом выполнение шага 160 заканчивается и способ переходит к шагу 170.

Шаг 170 - считают скомпрометированной по меньшей мере одну сеть POS-терминалов с наибольшим значением вероятности компрометации

На шаге 170 любым общеизвестным образом выбирают сеть POS-терминалов в ранжированном списке, которая имеет наибольшее значение вероятности компрометации. Эту сеть POS-терминалов считают скомпрометированной.

В одном из альтернативных вариантов реализации данного способа как скомпрометированная может быть определена не одна, а несколько сетей POS-терминалов из ранжированного по вероятности списка, например, все сети POS-терминалов, имеющие значения вероятности, которые превышают заранее заданный относительный порог. Например, может быть задан относительный порог, равный 0,97 от наибольшего полученного значения вероятности компрометации. В этом случае к скомпрометированным относят все сети POS-терминалов, для которых значения вероятности компрометации превышают 0,97 от наибольшего полученного значения вероятности компрометации.

Результаты сохраняют.

Дополнительно на шаге 170 может быть сформировано сообщение, информирующее об обнаруженной скомпрометированной по меньшей мере одной сети POS-терминалов. Это сообщение может быть отправлено по электронной почте или любым другим известным способом передачи данных, либо выведено на экран через графический интерфейс вычислительного устройства.

В приведенном выше примере как скомпрометированная будет идентифицирована сеть POS-терминалов организации McDonald's.

На этом шаг 170 и описываемый способ 100 завершаются.

На Фиг. 2 далее будет представлена общая схема вычислительного устройства (200), обеспечивающего обработку данных, необходимую для реализации заявленного решения.

В общем случае устройство (200) содержит такие компоненты, как: один или более процессоров (201), по меньшей мере одну память (202), средство хранения данных (203), интерфейсы ввода/вывода (204), средство В/В (205), средства сетевого взаимодействия (206).

Процессор (201) устройства выполняет основные вычислительные операции, необходимые для функционирования устройства (200) или функциональности одного или более его компонентов. Процессор (201) исполняет необходимые машиночитаемые команды, содержащиеся в оперативной памяти (202).

Память (202), как правило, выполнена в виде ОЗУ и содержит необходимую программную логику, обеспечивающую требуемый функционал.

Средство хранения данных (203) может выполняться в виде HDD, SSD дисков, рейд массива, сетевого хранилища, флэш-памяти, оптических накопителей информации (CD, DVD, MD, Blue-Ray дисков) и т.п. Средство (203) позволяет выполнять долгосрочное хранение различного вида информации, например, вышеупомянутых файлов, промежуточных данных, списков, баз данных и т.п.

Интерфейсы (204) представляют собой стандартные средства для подключения и работы, например, USB, RS232, RJ45, LPT, COM, HDMI, PS/2, Lightning, Fire Wire и т.п.

Выбор интерфейсов (204) зависит от конкретного исполнения вычислительного устройства (200), которое может представлять собой персональный компьютер, мейнфрейм, сервер, серверный кластер, тонкий клиент, смартфон, ноутбук и т.п. В качестве средств В/В данных (205) может использоваться клавиатура. Помимо клавиатуры, в составе средств В/В данных также может использоваться: джойстик, дисплей (сенсорный дисплей), проектор, тачпад, манипулятор мышь, трекбол, световое перо, динамики, микрофон и т.п.

Средства сетевого взаимодействия (206) выбираются из устройств, обеспечивающих сетевой прием и передачу данных, например, Ethernet карту, WLAN/Wi-Fi модуль, Bluetooth модуль, BLE модуль, NFC модуль, IrDa, RFID модуль, GSM модем и т.п.С помощью средств (206) обеспечивается организация обмена данными по проводному или беспроводному каналу передачи данных, например, WAN, PAN, ЛВС (LAN), Интранет, Интернет, WLAN, WMAN или GSM.

Компоненты устройства (200) сопряжены посредством общей шины передачи данных (210).

В настоящих материалах заявки были представлены варианты предпочтительного раскрытия осуществления заявленного технического решения, которые не должны использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

Изобретение относится к области компьютерной безопасности. Технический результат заключается в выявлении скомпрометированных сетей POS-терминалов. Компьютерно-реализуемый способ выявления компрометации сетей POS-терминалов содержит шаги, на которых: получают идентификаторы скомпрометированных территорий; формируют базу данных потенциально скомпрометированных сетей POS-терминалов; определяют параметры компрометации по меньшей мере одной сети POS-терминалов; определяют вероятность компрометации по меньшей мере одной сети POS-терминалов; формируют ранжированный по вероятности компрометации список сетей POS-терминалов; идентифицируют по меньшей мере одну сеть POS-терминалов из ранжированного списка как скомпрометированную. 2 н. и 10 з.п. ф-лы, 3 ил.

1. Компьютерно-реализуемый способ выявления компрометации сетей POS-терминалов, содержащий шаги, на которых:

- получают идентификаторы скомпрометированных территорий;

- формируют базу данных потенциально скомпрометированных сетей POS-терминалов;

- определяют параметры компрометации по меньшей мере одной сети POS-терминалов;

- определяют вероятность компрометации по меньшей мере одной сети POS-терминалов;

- формируют ранжированный по вероятности компрометации список сетей POS-терминалов;

- идентифицируют по меньшей мере одну сеть POS-терминалов из ранжированного списка как скомпрометированную.

2. Способ по п. 1, отличающийся тем, что предварительно формируют географическую базу данных и базу данных коммерческих организаций.

3. Способ по п. 2, отличающийся тем, что после получения набора идентификаторов скомпрометированных территорий определяют, посредством запросов к заблаговременно подготовленной географической базе данных, страну, к которой относятся полученные идентификаторы скомпрометированных территорий.

4. Способ по п. 2, отличающийся тем, что параметры компрометации определяют посредством запросов к заблаговременно подготовленной базе данных коммерческих организаций.

5. Способ по п. 1, отличающийся тем, что база данных потенциально скомпрометированных сетей POS-терминалов включает в себя по меньшей мере:

- идентификаторы скомпрометированных территорий;

- названия организаций, сети POS-терминалов которых находятся на скомпрометированных территориях;

- адреса торговых точек организаций, сети POS-терминалов которых находятся на скомпрометированных территориях;

- вышестоящие единицы территориально-административного деления (ВЕТАД), соответствующие скомпрометированным территориям.

6. Способ по п. 1, где к параметрам компрометации сети POS-терминалов относят:

- количество идентификаторов скомпрометированных территорий, где присутствует по меньшей мере одна торговая точка данной организации,

- общее количество идентификаторов скомпрометированных территорий,

- количество торговых точек данной организации, находящихся на скомпрометированных территориях,

- общее количество сетей торговых точек данной организации, находящихся на территориях всех ВЕТАД, соответствующих скомпрометированным территориям.

7. Способ по п. 1, где вероятность компрометации по меньшей мере одной сети POS-терминалов определяют как произведение частотности сетей POS-терминалов данной организации на скомпрометированных территориях на вероятность присутствия сетей POS-терминалов этой организации на скомпрометированных территориях.

8. Способ по п. 6, где частотность сетей POS-терминалов данной организации на скомпрометированных территориях определяют как отношение количества идентификаторов скомпрометированных территорий, где присутствует по меньшей мере одна торговая точка данной организации, к общему количеству идентификаторов скомпрометированных территорий.

9. Способ по п. 6, где вероятность присутствия сетей POS-терминалов данной организации на скомпрометированных территориях определяют как отношение количества торговых точек данной организации на скомпрометированных территориях к общему количеству торговых точек данной организации на территориях всех ВЕТАД, соответствующих скомпрометированным территориям.

10. Способ по п. 1, отличающийся тем, что к скомпрометированным сетям POS-терминалов относят ту сеть POS-терминалов, которая имеет наибольшее значение вероятности компрометации.

11. Способ по п. 1, отличающийся тем, что к скомпрометированным сетям POS-терминалов относят все сети POS-терминалов, для которых рассчитанные значения вероятности компрометации превышают заранее заданный порог.

12. Система для выявления компрометации сети POS-терминалов, содержащая по меньшей мере:

- процессор,

- долговременную память, содержащую:

- по меньшей мере одну базу данных,

- машиночитаемые команды, которые при исполнении их процессором обеспечивают выполнение способа по пп. 1-11.

| Data: Nearly All U.S | |||

| Home Depot Stores Hit | |||

| Krebsonsecurity, < https://krebsonsecurity.com/2014/09/data-nearly-all-u-s-home-depot-stores-hit/>, 03.09.2014 | |||

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| US 11132686 B2, 28.09.2021 | |||

| Способ гидрогенизации крезолов | 1923 |

|

SU2697A1 |

Авторы

Даты

2023-03-22—Публикация

2021-11-22—Подача