Область техники

Изобретение относится к области информационных технологий (ИТ), а более конкретно к способам фильтрации событий для передачи на удаленное устройство.

Уровень техники

В настоящее время, помимо традиционного вредоносного программного обеспечения (к которому относятся, например, вирусы, сетевые черви, клавиатурные шпионы, шифровальщики и прочие), широкое распространение получили компьютерные атаки и, в частности, направленные атаки (называются также целевыми или целенаправленными атаками, от англ. targeted attack - TA), а также сложные атаки (англ. Advanced Persistent Threat - APT) на информационную систему (также ИС - совокупность вычислительных устройств и используемых для их связи коммуникаций, информационную систему также называют корпоративной инфраструктурой). Злоумышленники могут преследовать различные цели - от кражи личных данных сотрудников до промышленного шпионажа. Зачастую злоумышленники обладают информацией об архитектуре корпоративных сетей, о принципах внутреннего документооборота, об используемых средствах защиты сетей и компьютерных устройств или любой другой специфичной для информационной системы и зачастую закрытой информацией.

Существующие технологии защиты от вредоносного программного обеспечения (ПО) и компьютерных угроз, такие как: сигнатурный анализ, эвристический анализ, эмуляция и другие, имеют ряд недостатков, которые не позволяют обеспечить должный уровень защиты от направленных атак и других компьютерных атак. Например, они не позволяют обнаружить и расследовать неизвестные ранее угрозы, компьютерные атаки без применения вредоносного программного обеспечения, сложные атаки (с применением технологий обхода средств защиты) и долго протекающие атаки (от нескольких дней до нескольких лет), признаки которых стали известны спустя продолжительное время с момента начала атаки.

Классические решения для борьбы с вредоносным ПО не подходят для борьбы с APT-атаками, потому что APT подразумевает знание архитектуры атакуемой системы, в том числе и архитектуры защиты этой системы. Для обнаружения APT-атак используют SIEM-системы (англ. security information and event management - управление событиями и информацией о безопасности) с интегрированными потоками данных об угрозах, анти-APT-системы для обнаружения сложных угроз и направленных атак, системы исследования образцов ПО и поиска информации о характеристиках вредоносного ПО с использованием индикаторов компрометации. Также известен класс решений для мониторинга корпоративных систем MDR (англ. managed detection and response) и класс решений для обнаружения и изучения вредоносной активности на конечных точках EDR (англ. endpoint detection and response).

При этом, кроме автоматических систем, применяют анализ специалистами по информационной безопасности (ИБ). Автоматические системы служат для обнаружения инцидентов ИБ путем корреляции событий ИБ (данных телеметрии, например, запуск процесса, загрузка библиотеки, сетевое соединение и другие события), возникающих на конечных компьютерных устройствах, с данными об известных угрозах. В большинстве случаев обнаруженные инциденты ИБ также требуют анализа специалистом ИБ для минимизации ущерба, сбора данных об инциденте и дальнейшего реагирования.

Таким образом, техническая проблема, на решение которой направлено заявленное техническое решение, заключается в высокой нагрузке на вычислительные ресурсы удаленного устройства при обработке событий, получаемых с по меньшей мере одного компьютера.

Ведь чем больше компьютеров содержит ИС, тем больше событий собирают, что влечет более высокую нагрузку на вычислительные ресурсы систем защиты ИС и, как следствие, снижение уровня обнаружения такими системами защиты ИС. Стоит отметить, что указанная проблема характерна при обработке событий различной природы, возникающих на компьютерных устройствах и в информационных системах. В частности, для событий ИБ, событий операционной системы (ОС), событий ядра ОС, программных событий, аппаратных событий, событий драйверов устройств, событий системы аудита и других событий.

Возможным решением указанной проблемы может быть сбор меньшего количества событий ИБ. Однако такое решение влечет за собой снижение качества последующего обнаружения инцидентов ИБ. Другим возможным решением является осуществление выбора только части из собранных событий ИБ для последующей передачи на удаленное устройство. Например, в уровне техники известен ряд подходов, направленных на снижение количества выбираемых для анализа событий ИБ, возникающих в ИС. В частности, в заявке US2011185418 описана многоуровневая система фильтрации событий ИБ с целью обнаружения инцидентов ИБ с возможной передачей агрегированных событий ИБ на дальнейший анализ аналитику ИБ. Недостатком данного подхода является медленная адаптация технологии к изменению количества возникающих событий ИБ.

Таким образом, известные технологии имеют недостатки, препятствующие полноценному решению заявленной технической проблемы, поэтому возникает необходимость в заявленном изобретении.

Раскрытие сущности изобретения

Задачей предлагаемого изобретения является создание компьютерно-реализуемого способа фильтрации событий для передачи на удаленное устройство.

Технический результат заключается в снижении нагрузки на вычислительные ресурсы удаленного устройства, осуществляющего обработку событий, получаемых с по меньшей мере одного компьютера.

Второй технический результат заключается в фильтрации событий за счет определения для каждого типа событий доли событий, подлежащих передаче на удаленное устройство, с учетом интервала времени, за который было собрано заданное количество событий.

Согласно варианту реализации используется компьютерно-реализованный способ фильтрации событий для передачи на удаленное устройство, содержащий этапы, на которых: для каждого собираемого события определяют его тип, при этом для каждого типа определена доля событий, подлежащих передаче на удаленное устройство, среди событий данного типа; определяют интервал времени Δt, за который было собрано заданное количество событий (N); среди событий каждого типа выбирают для передачи на удаленное устройство долю событий; устанавливают долю событий для по меньшей мере одного типа событий в зависимости от результата сравнения определенного интервала времени Δt с заданным периодом времени (T); выполняют предыдущие этапы в отношении последующих собираемых событий c учетом обновленной для по меньшей мере одного типа событий доли событий.

Согласно одному из частных вариантов реализации определяют интервал времени (Δt) как разность меток времени первого и последнего собранных событий.

Согласно другому частному варианту реализации, если в результате сравнения Δt равен или превышает Т, устанавливают долю событий для всех типов событий на первую группу значений, а в ином случае устанавливают долю событий для всех типов на вторую группу значений.

Согласно еще одному частному варианту реализации первая группа значений содержит значения, равные единице для всех типов.

Согласно одному из вариантов реализации дополнительно вторая группа значений содержит значения, равные единице, только для тех типов, которые являются обязательными типами.

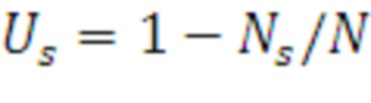

Согласно другому частному варианту реализации, если в результате сравнения Δt меньше Т и количество событий по меньшей мере одного из типов ( ) превышает заданный порог (

) превышает заданный порог ( ), устанавливают долю событий на значение, равное

), устанавливают долю событий на значение, равное  для каждого такого типа, при этом коэффициент

для каждого такого типа, при этом коэффициент  рассчитывают согласно формуле

рассчитывают согласно формуле  .

.

Согласно еще одному частному варианту реализации под событиями понимают события информационной безопасности (ИБ).

Согласно одному из частных вариантов реализации дополнительно получают обратную связь от удаленного устройства в виде выявленного инцидента ИБ, информации о вкладе определенных событий или событий определенных типов в инцидент ИБ.

Согласно другому частному варианту реализации устанавливают долю событий для по меньшей мере одного типа событий дополнительно в зависимости от вклада событий этого типа в инцидент ИБ.

Согласно одному из частных вариантов реализации среди событий каждого типа выбирают для передачи на удаленное устройство долю событий дополнительно в соответствии со вкладом событий упомянутого типа событий в инцидент ИБ.

Согласно другому частному варианту реализации для двух типов событий устанавливают соответствующие им доли событий на такие, что доля событий для первого типа выше, чем доля событий для второго типа при условии, что среди собранных событий количество событий первого типа меньше, чем количество событий второго типа.

Согласно еще одному частному варианту реализации настраивают значения N и T в зависимости от вычислительных ресурсов удаленного устройства, причем настраивают T пропорционально N.

Согласно одному из частных вариантов реализации среди событий каждого типа выбирают для передачи на удаленное устройство долю событий дополнительно случайным образом.

Согласно другому частному варианту реализации для первого собранного заданного количества событий доля событий предварительно установлена для каждого типа как равная единице.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

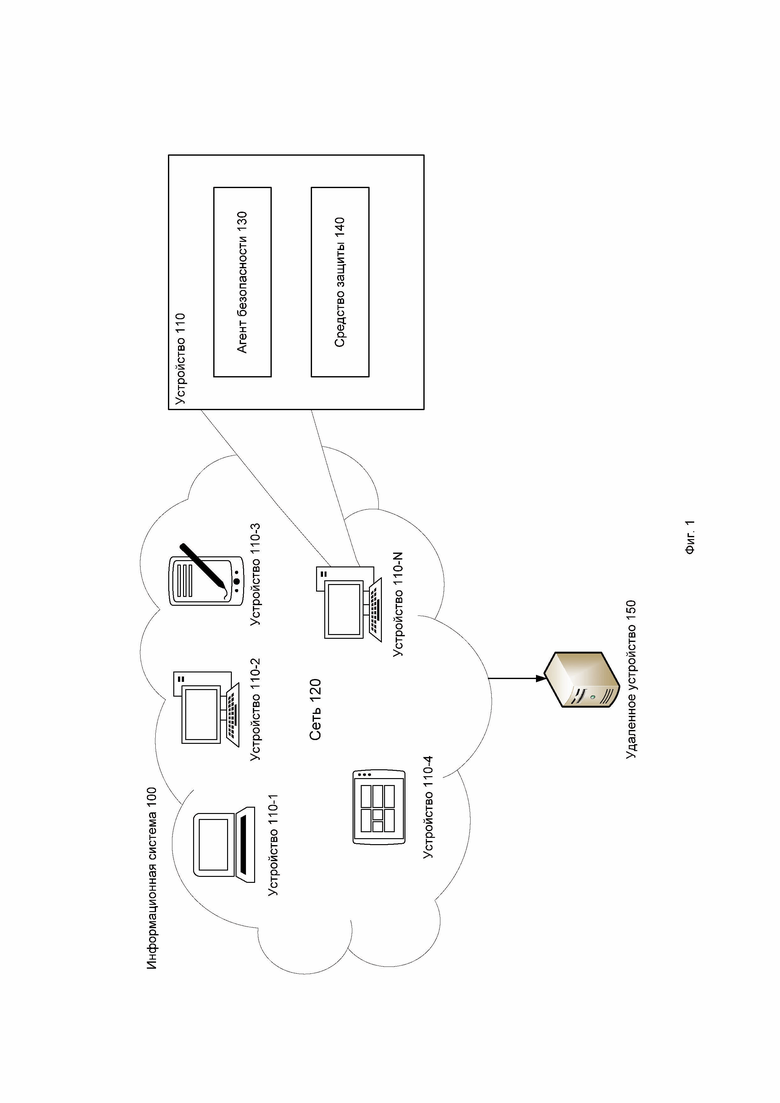

На Фиг. 1 представлен пример информационной системы.

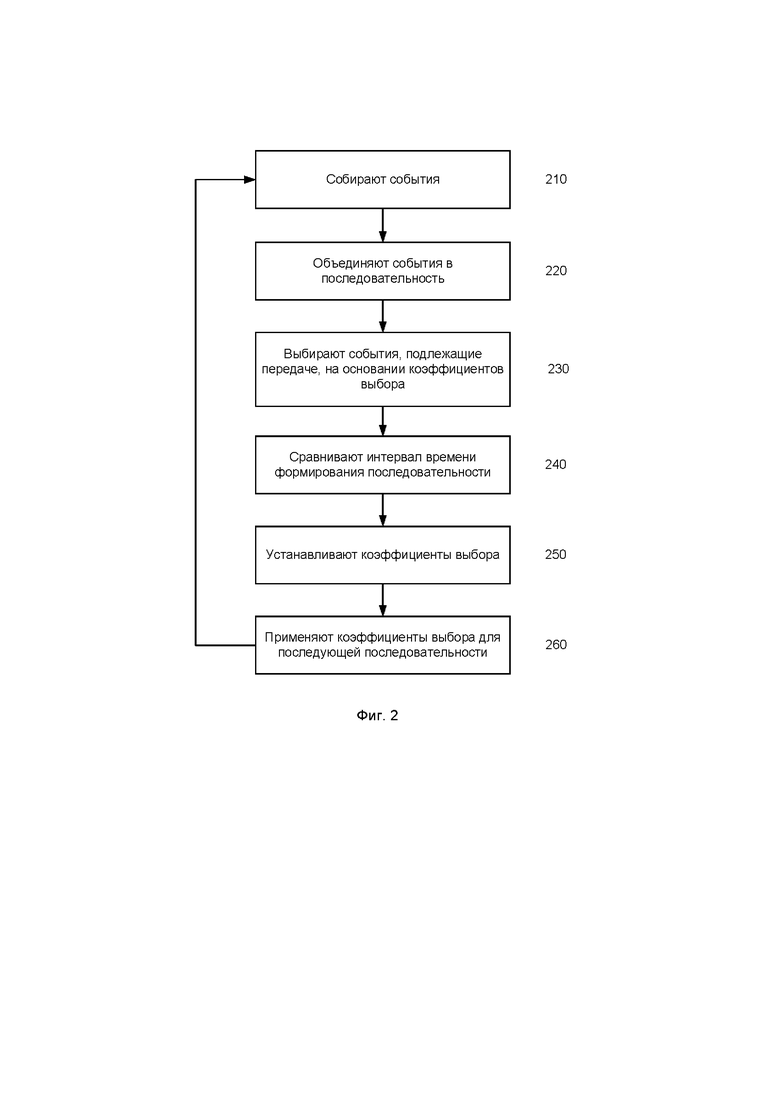

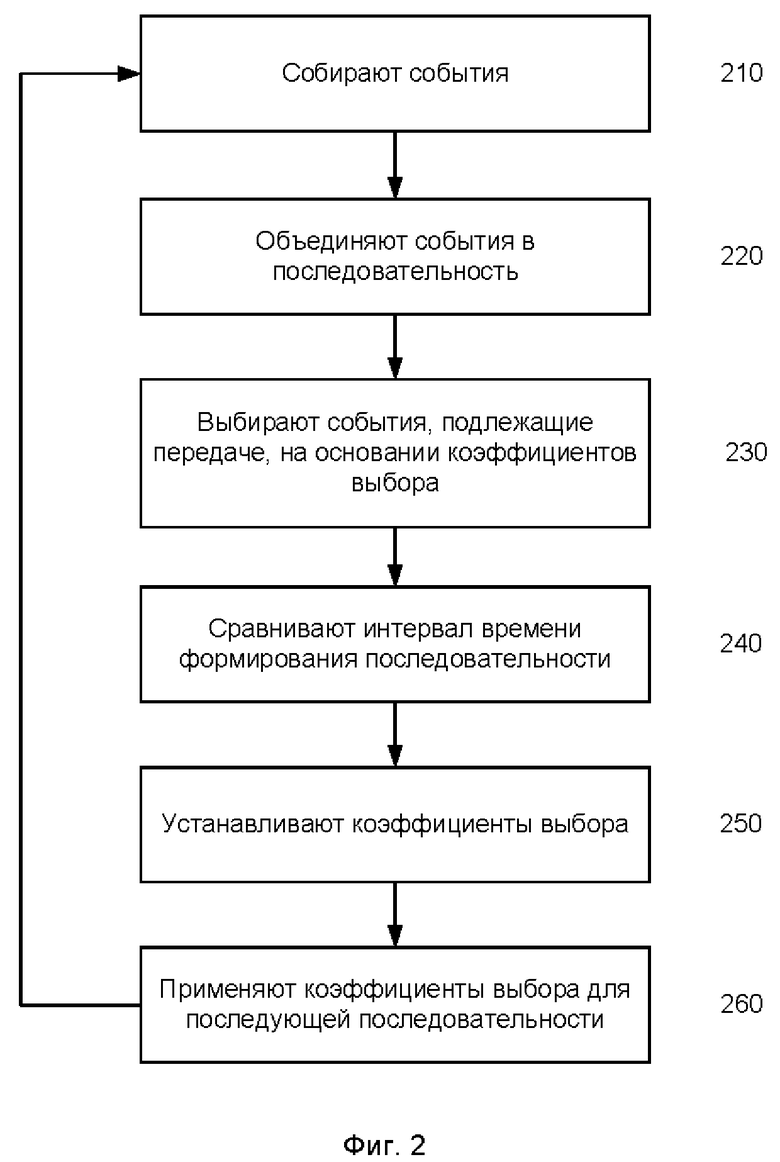

На Фиг. 2 представлен способ фильтрации событий для передачи на удаленное устройство.

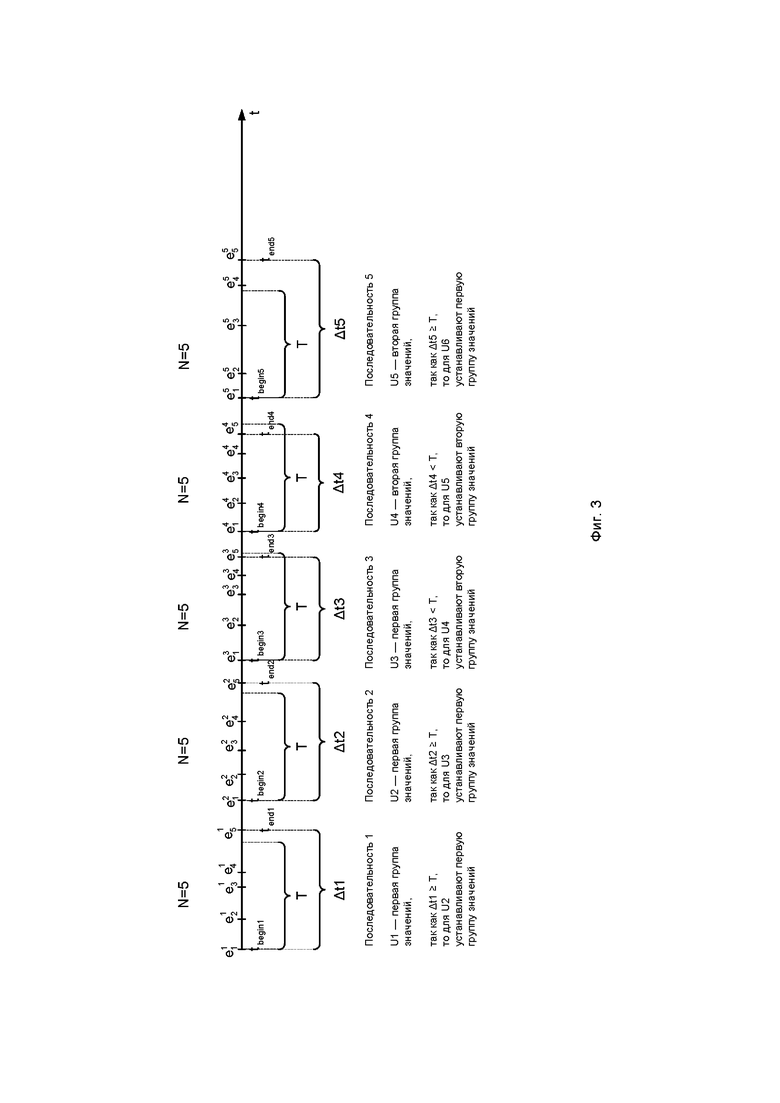

На Фиг. 3 представлен пример работы настоящего изобретения.

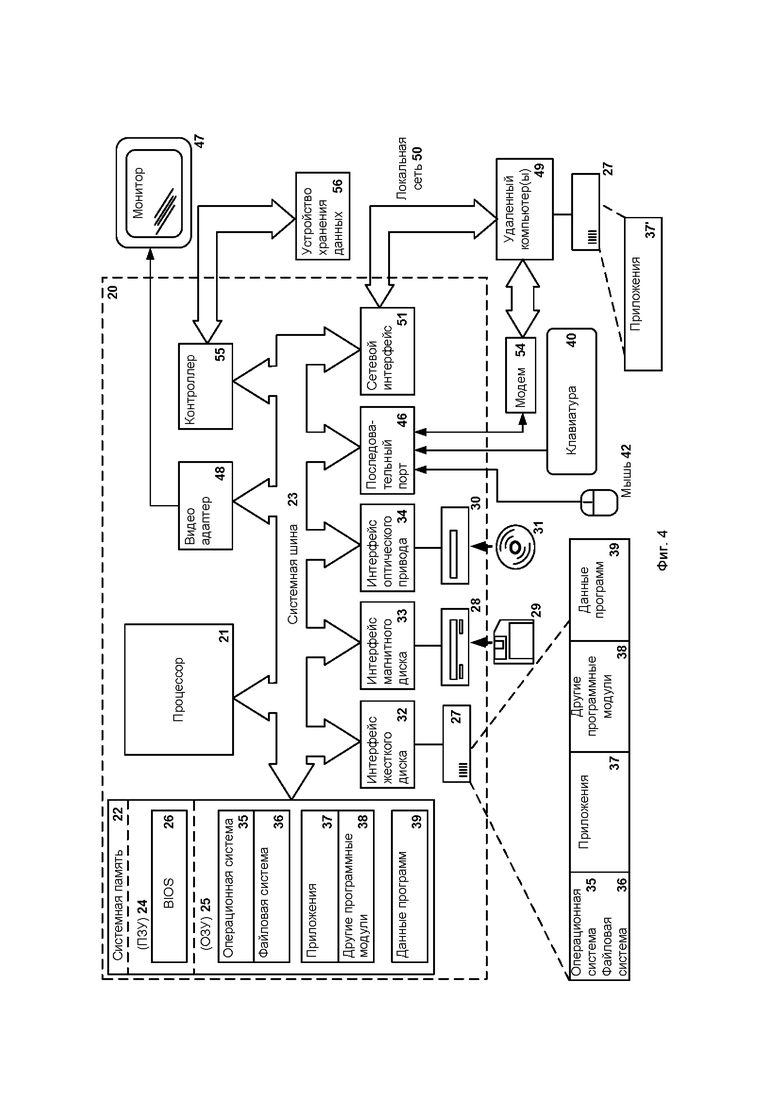

Фиг. 4 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

На Фиг. 1 представлен пример информационной системы 100, включающей совокупность компьютерных устройств 110, связанных по компьютерной сети 120 между собой и с удаленным устройством 150. На каждом компьютерном устройстве 110 установлен агент безопасности 130, предназначенный для реализации заявленного способа фильтрации событий для передачи на удаленное устройство 150. Упомянутые события могут возникать непосредственно на компьютерных устройствах 110, в сети 120 или в информационной системе 100 и иметь различную природу возникновения.

В предпочтительном варианте реализации под событиями понимают события ИБ (например, запуск процесса, загрузка библиотеки, установление сетевого соединения и другие события ИБ). Однако заявленное изобретение также применимо и к другим видам событий, в частности, событиям ОС, событиям ядра ОС, программным события, аппаратным событиям, событиям драйверов устройств, событиям системы аудита и другим событиям.

Информация о событиях может быть получена агентом безопасности 130 от различных источников событий, в частности, от средства защиты 140, из журнала событий (англ. event log), сетевого журнала и других источников. Агент безопасности 130 также предназначен для выбора всех или части событий, подлежащих передаче на удаленное устройство 150, в частности на сервер. Последующую передачу выбранных событий на удаленное устройство 150 также осуществляет агент безопасности 130. В случае фильтрации и передачи событий ИБ, дальнейший анализ удаленным устройством 150 служит для обнаружения инцидентов ИБ путем корреляции событий ИБ c использованием различных решений, например, SIEM, EDR, MDR и других.

Таким образом, события могут включать информацию об объектах на устройствах 110 и в сети 120. В частном варианте реализации объектом может быть, например, файл (хэш данного файла), процесс, библиотека, URL-адрес, IP-адрес, сертификат, журнал исполнения файла или любой другой объект на устройстве 110. Информация об объектах может включать идентификатор, имя, метку времени, метаданные и другую возможную информацию об объектах.

События могут быть сгруппированы по типам событий. Тип событий может быть задан заранее, определен или настроен в процессе работы системы как на самом устройстве 110, так и на удаленном устройстве 150. Тип событий нужен для обобщения однотипных событий, связанных с разными объектами. Например, события «запуск процесса process1» и «запуск процесса process2» — разные события, принадлежащие к одному типу событий: «запуск процесса». Таким образом, к одному типу событий могут принадлежать несколько событий.

Другие примеры типов событий, в частности событий ИБ, представлены ниже:

• прохождение объекта через AMSI (англ. Antimalware Scan Interface — антивирусный интерфейс) — amsi_scan;

• загрузка драйвера — driver_load;

• получение события системного журнала — event_log;

• информация о файле — file;

• изменение/создание/удаление файла — file_change;

• открытие сессии входа пользователя — logon_session;

• сетевое соединение — network_connection;

• открытие сетевого порта — network_port_listen;

• ввод данных в консоль — process_console_interactive_input;

• создание процесса — process_create;

• загрузка библиотеки — process_module_load;

• завершение работы процесса — process_terminate;

• изменение токена процесса — process_token_change;

• внесение изменений в реестр — registry_change;

• вердикт средства защиты или модулей средства защиты, в том числе неточный вердикт или тестовые сигнатуры — threat_detect;

• реакция средства защиты на обнаруженную угрозу — threat_processing_result;

• информация о межсетевом взаимодействии;

• показатели компрометации (англ. indicator of compromise, IOC, также — индикаторы компрометации, индикаторы заражения);

• метаданные объекта, в том числе контрольная сумма объекта.

Указанный список не является исчерпывающим, возможны и другие, не указанные в нем, типы событий.

Компьютерные устройства 110 также могут включать упомянутые ранее средства защиты 140, предназначенные для обеспечения информационной безопасности.

На примере фильтрации событий ИБ, средство защиты 140 может получать обратную связь от удаленного устройства 150 о результате анализа переданных событий, например, об обнаруженных инцидентах ИБ для повышения безопасности компьютерных устройств 110. Обратная связь от удаленного устройства 150 может содержать сигнатуры, эвристические правила, правила для эмулятора и другие инструкции для обнаружения нового вредоносного ПО на компьютерных устройствах 110. Кроме того, упомянутая обратная связь может включать более детальную информацию об обнаруженном инциденте ИБ, в частности перечень событий ИБ и условий, которые привели к инциденту ИБ, вклад упомянутых событий ИБ в инцидент ИБ. В частном варианте реализации упомянутая обратная связь дополнительно содержит информацию о вкладе событий определенных типов событий в инцидент ИБ. Например, события типа «сетевое соединение» могут иметь больший вклад в инцидент ИБ чем события типа «создание процесса». С учетом полученной обратной связи средство защиты 150 выполнит действия по обеспечению информационной безопасности устройства 110, в частности поиск и устранение уязвимостей и вредоносного ПО с учетом новых инструкций, изменение настроек информационной безопасности устройства 110, а также другие действия.

В частном варианте реализации изменение настроек информационной безопасности устройства 110 включает одно или несколько из следующих:

осуществление антивирусной проверки актуальными базами;

изменение параметров сети 120;

ограничение функциональности устройства 110;

ограничение взаимодействия устройства 110 с другими устройствами;

ограничение доступа к ресурсам устройства 110;

включение многофакторной аутентификации;

обновление средства защиты 140 на устройстве;

получение обратной связи по результатам описанных выше способов.

Средство защиты 140 может содержать модули, предназначенные для обеспечения безопасности устройства 110: сканер по доступу, сканер по требованию, почтовый антивирус, веб-антивирус, модуль проактивной защиты, модуль HIPS (англ. Host Intrusion Prevention System — система предотвращения вторжений), DLP-модуль (англ. data loss prevention — предотвращение утечки данных), сканер уязвимостей, эмулятор, сетевой экран и др. В частном примере реализации указанные модули могут быть составной частью средства защиты 140. В еще одном примере реализации данные модули могут быть реализованы в виде отдельных программных компонентов. В еще одном частном варианте реализации агент безопасности 130 является одним из модулей средства защиты 140.

Сканер по доступу содержит функционал обнаружения вредоносной активности всех открываемых, запускаемых и сохраняемых файлов на компьютерной системе пользователя. Сканер по требованию отличается от сканера по доступу тем, что сканирует заданные пользователем файлы и директории по требованию пользователя.

Почтовый антивирус необходим для контроля входящей и исходящей электронной почты на предмет содержания вредоносных объектов. Веб-антивирус служит для предотвращения исполнения вредоносного кода, который может содержаться на веб-сайтах при их посещении пользователем, а также для блокирования открытия веб-сайтов. Модуль HIPS служит для обнаружения нежелательной и вредоносной активности программ и блокирования её в момент исполнения. DLP-модуль служит для обнаружения и предотвращения утечки конфиденциальных данных за пределы компьютера или сети. Сканер уязвимостей необходим для обнаружения уязвимостей на компьютере (например, отключенных некоторых компонентов средства защиты, устаревших вирусных баз, закрытых сетевых портов и пр.). Сетевой экран осуществляет контроль и фильтрацию сетевого трафика в соответствии с заданными правилами. Работа эмулятора заключается в имитации гостевой системы во время исполнения кода в эмуляторе. Модуль проактивной защиты использует поведенческие сигнатуры для обнаружения поведения исполняемых файлов и их классификации по уровню доверия.

Приведенные модули при обнаружении вредоносного ПО (подозрительного поведения, спама и др. признаков компьютерной угрозы) создают соответствующее уведомление (которое далее может быть преобразовано в вердикт средства защиты 140), указывающее средству защиты 140 об обнаруженной угрозе и необходимости выполнить действия по устранению угрозы (например, удаление или изменение файла, запрет исполнения и пр.). В частном примере реализации сам модуль, обнаруживший вредоносное ПО, может выполнить действия по устранению угрозы. В еще одном примере вердикт может быть неточным или тестовым (т.к. данный вердикт может давать ложные срабатывания) — в этом случае средство защиты 140 не будет выполнять действий по устранению угрозы, но передаст уведомление далее, удаленному устройству 150. Стоит отметить, что вердикт средства защиты 140 является частью информации об объекте (файле, процессе), которая затем будет передана агенту безопасности 130 в виде события ИБ.

На Фиг. 2 представлен способ фильтрации событий для передачи на удаленное устройство 150 (далее - способ 200). Указанный способ 200 осуществляется при помощи агента безопасности 130, реализованного на компьютерном устройстве 110 (например, компьютере 20 на Фиг. 4).

Так, на этапе 210 собирают происходящие события и для каждого собираемого события определяют, к какому типу событий из заданных типов событий оно относится. В одном варианте реализации для типов событий определены коэффициенты выбора (U). Коэффициент выбора определен для каждого типа событий и определяет долю событий соответствующего типа событий, подлежащих передаче на удаленное устройство 150 (например, компьютер 20 на Фиг. 4). Стоит отметить, что признак коэффициент выбора, определенный для некоторого типа событий, равнозначен признаку доля событий, подлежащих передаче на удаленное устройства 150, среди событий упомянутого типа событий. Для краткости, далее в основном используется признак коэффициент выбора. Коэффициенты выбора U могут быть представлены в виде вектора из K элементов по числу типов событий, каждый элемент которого Uj (j — номер типа события, от 1 до K) равен коэффициенту выбора для соответствующего типа события.

На этапе 220 при достижении заданного количества собранных событий (N) объединяют собранные события в последовательность. Также определяют интервал времени (Δt), за который сформирована указанная последовательность, то есть собрано заданное количество событий (N). Стоит отметить, что количество типов собираемых событий ниже количества самих собираемых событий, то есть  . Стоит также отметить, что заявленный способ 200 работает непрерывно на потоке событий, возникающих на по меньшей мере одном компьютерном устройстве 110, в сети 120 или в ИС 100. Причем обработка событий с целью их фильтрации осуществляется в рамках последовательно накапливаемых (формируемых) последовательностей событий в количестве N, которое является настраиваемым значением. То есть при накоплении очередной последовательности из N событий, эта последовательность обрабатывается согласно заявленному способу, после чего накапливается следующая последовательность из N событий и так далее.

. Стоит также отметить, что заявленный способ 200 работает непрерывно на потоке событий, возникающих на по меньшей мере одном компьютерном устройстве 110, в сети 120 или в ИС 100. Причем обработка событий с целью их фильтрации осуществляется в рамках последовательно накапливаемых (формируемых) последовательностей событий в количестве N, которое является настраиваемым значением. То есть при накоплении очередной последовательности из N событий, эта последовательность обрабатывается согласно заявленному способу, после чего накапливается следующая последовательность из N событий и так далее.

На этапе 230 осуществляют выбор событий каждого типа событий (для передачи на удаленное устройство 150) на основании коэффициентов выбора (U). То есть среди событий каждого типа выбирают для передачи на удаленное устройство 150 долю событий, равную соответствующему коэффициенту выбора.

На этапах 240-250 устанавливают коэффициенты выбора (также — доли событий) U для по меньшей мере одного типа событий в зависимости от определенного интервала времени Δt. В предпочтительном варианте реализации устанавливают долю событий для по меньшей мере одного типа событий в зависимости от результата сравнения определенного интервала времени Δt с заданным периодом времени (T). В этом случае на этапе 240 сравнивают интервал времени (Δt), за который сформирована указанная последовательность, с заданным периодом времени (Т). В частном варианте реализации определяют интервал времени (Δt), за который сформирована указанная последовательность, как разность меток времени первого и последнего событий в последовательности. Причем метка времени события может обозначать любой момент времени, характеризующий событие, например, момент времени возникновения события, момент времени формирования события источником событий, момент времени получения (сбора) события агентом безопасности 130. Кроме того, метка времени может быть задана по часам источника событий или получателя событий, то есть агента безопасности 130.

В предпочтительном варианте реализации на этапе 250 устанавливают коэффициенты выбора (U) каждого типа событий в зависимости от, в частности, результата сравнения на этапе 240. Пример установления коэффициентов выбора (U) представлен ниже.

В итоге на этапе 260 применяют обновленные (установленные на этапе 250) коэффициенты выбора для последующей последовательности из собранных событий - то есть повторяют этапы 210-250.

В частном варианте реализации настраивают значения N и T в зависимости от характеристик компьютера 110 или информационной системы 100, к которой подключен компьютер 110, или от вычислительных ресурсов удаленного устройства 150, причем настраивают T пропорционально N. Например, T может быть рассчитан на основании функции от следующих параметров:  , где

, где  - плановое количество событий, отправляемых за базовый период времени (

- плановое количество событий, отправляемых за базовый период времени ( ). Значения параметров

). Значения параметров  предварительно заданы. Стоит отметить, что совокупность параметров

предварительно заданы. Стоит отметить, что совокупность параметров  и T0, характеризующих плановую отправку событий, может быть выбрана, исходя из требований к вычислительным ресурсам удаленного устройства 150, которое получает и анализирует события. Например, удаленное устройство 150 может обрабатывать не более чем

и T0, характеризующих плановую отправку событий, может быть выбрана, исходя из требований к вычислительным ресурсам удаленного устройства 150, которое получает и анализирует события. Например, удаленное устройство 150 может обрабатывать не более чем  событий за базовый период времени T0 (например, час, минута, десять секунд, секунда и т.д.). Поэтому, чтобы удовлетворить этому требованию, N событий необходимо отправить за период времени T. Поэтому результат сравнения Δt с T свидетельствует о скорости возникновения событий (количество событий в единицу времени), и решение об установлении значений коэффициентов выбора (U) принимают в зависимости от изменения скорости возникновения событий. Например, если события возникают редко (Δt ≥ T), что равносильно низкой скорости возникновения событий, тогда могут быть заданы высокие коэффициенты выбора (U), чтобы большинство или все события были выбраны для дальнейшей передачи на удаленное устройство 150. Ведь такое количество выбранных событий не приведет к высокой нагрузке или перегрузке вычислительных ресурсов удаленного устройства 150. В ином случае, когда событий возникают часто (Δt < T), это соответствует о высокой скорости возникновения событий. В этом случае будут заданы более низкие коэффициенты выбора (U), чтобы снизить нагрузку на вычислительные ресурсы удаленного устройства 150.

событий за базовый период времени T0 (например, час, минута, десять секунд, секунда и т.д.). Поэтому, чтобы удовлетворить этому требованию, N событий необходимо отправить за период времени T. Поэтому результат сравнения Δt с T свидетельствует о скорости возникновения событий (количество событий в единицу времени), и решение об установлении значений коэффициентов выбора (U) принимают в зависимости от изменения скорости возникновения событий. Например, если события возникают редко (Δt ≥ T), что равносильно низкой скорости возникновения событий, тогда могут быть заданы высокие коэффициенты выбора (U), чтобы большинство или все события были выбраны для дальнейшей передачи на удаленное устройство 150. Ведь такое количество выбранных событий не приведет к высокой нагрузке или перегрузке вычислительных ресурсов удаленного устройства 150. В ином случае, когда событий возникают часто (Δt < T), это соответствует о высокой скорости возникновения событий. В этом случае будут заданы более низкие коэффициенты выбора (U), чтобы снизить нагрузку на вычислительные ресурсы удаленного устройства 150.

Таким образом, в частном варианте реализации, если в результате сравнения Δt равен или превышает Т, устанавливают коэффициенты выбора (U) для всех типов событий на первую группу значений, а в ином случае устанавливают коэффициенты выбора (U) для всех типов событий на вторую группу значений. Упомянутые группы значений предварительно заданы и содержат значения, которые будут присвоены соответствующим коэффициентам выбора (U). В еще одном частном варианте реализации первая группа значений содержит значения, равные единице для всех типов событий. Стоит отметить, что значения коэффициентов выбора (U) могут задаваться в интервале от 0 до 1. В еще одном частном варианте реализации дополнительно вторая группа значений содержит значения, равные единице, для тех типов событий, которые отмечены как обязательные типы событий — это позволит снизить нагрузку на вычислительные ресурсы удаленного устройства 150, но при этом отправить события обязательных типов. На примере фильтрации событий ИБ это также позволит сохранить баланс между высоким уровнем ИБ и низкой нагрузкой на удаленное устройство 150, осуществляющее обработку событий, получаемых с по меньшей мере одного компьютера 110. Обязательные типы событий будут подробнее раскрыты далее.

Стоит отметить, что в случае обработки событий ИБ, после произведенного на этапе 230 выбора события ИБ будут отправлены на анализ на удаленное устройство 150, которое в свою очередь выполнит обнаружение инцидентов ИБ путем корреляции событий ИБ c использованием различных решений, например, SIEM, EDR, MDR и других. Далее с помощью средства защиты 140 получают обратную связь от сервера 150 о результате обнаружения инцидентов ИБ для повышения безопасности компьютерных устройств 110. С учетом полученной обратной связи с помощью средства защиты 150 выполняют действия по обеспечению информационной безопасности устройства 110. Подробные примеры реализации были представлены ранее при описании Фиг. 1.

В частном варианте реализации для каждого типа событий с помощью агента безопасности 130 устанавливают коэффициент выбора (U) в зависимости от вклада событий этого типа в инцидент ИБ. Ниже представлен пример такого изменения. В еще одном частном варианте реализации с помощью агента безопасности 130 выбирают для передачи на удаленное устройство 150 для каждого типа событий долю событий, подлежащих передаче на удаленное устройство, в соответствии со вкладом событий упомянутого типа событий в инцидент ИБ — например, выбирают события с наивысшим вкладом в количестве, равном доле событий для соответствующего типа. Например, если собрано 100 событий одного типа, а доля события для этого типа равна 10%, то для передачи на удаленное устройство 150 выберут 10 событий этого типа с наивысшим вкладом. В другом варианте реализации с помощью агента безопасности 130 выбирают для каждого типа событий долю событий, подлежащих передаче на удаленное устройство, случайным образом.

Ниже рассмотрен пример работы способа 200. В начале работы способа 200 (при формировании первой последовательности из N событий) значения для коэффициентов выбора (U) для каждого типа событий установлены (определены) согласно первой группе значений и, в частности, установлены равными единице. Таким образом, из сформированной первой последовательности событий будут выбраны и переданы на удаленное устройство 150 все события. Далее определяется необходимость изменения коэффициентов выбора (U). Необходимость изменения определяется на основании оценки информации о событиях из первой последовательности событий, а именно, на основании определения интервала времени Δt формирования указанной последовательности и его сравнения с заданным параметром Т. Если интервал времени Δt равен или превышает заданный параметр Т, то коэффициенты остаются прежними (устанавливаются согласно первой группе значений). В противном случае, если интервал времени Δt ниже заданного параметра Т, то значения коэффициентов выбора (U) изменяются (устанавливаются на вторую группу значения). После чего обновленные (изначально установленные или измененные) коэффициенты выбора (U) будут использованы для выбора событий, подлежащих передаче на удаленное устройство 150, из второй последовательности. Таким образом, выбор и количество событий для передачи на удаленное устройство 150 из каждой новой последовательности осуществляется на основании коэффициентов выбора (U), рассчитанных на основании предыдущей последовательности. Стоит отметить, когда коэффициенты выбора (U) отличны от первоначальных значений, а интервал времени Δt стал равен или выше заданного параметра Т, то коэффициенты выбора (U) для последующей последовательности изменяются (устанавливаются) на первоначальные значения согласно первой группе значений.

Такой способ 200 позволит адаптироваться на потоке событий для более точного выбора событий из последующих последовательностей событий. В то же время, в предпочтительном варианте реализации из первой последовательности выбирают все события для передачи на удаленное устройство 150 исходя из соображений полноты информации для анализа удаленным устройство 150. Обычно первая последовательность событий содержит идентификаторы и соответствующие имена всех или большинства процессов и других объектов на соответствующем устройстве 110. В то время как последующие последовательности могут содержать лишь идентификаторы, но не содержат имена процессов и других объектов. Соответственно, если из первой последовательности выбирать не все события, тогда часть имен может быть утеряны, что приведет к сложности или даже невозможности сопоставления идентификаторов процессов и других объектов на компьютерах 110 с их именами при анализе событий на удаленном устройстве 150. Аналогичная ситуация возникает при первоначальном снижении количества возникающих событий, то есть, когда Δt становится равным или превышает T, с последующим ростом, когда Δt вновь становится меньше, чем T. Именно поэтому коэффициенты выбора рассчитывают исходя из анализа текущей последовательности событий, а применяют для последующей последовательности событий, что позволяет адаптироваться под скорость потока возникающих событий, а также под причины изменения этой скорости (например, нарушения ИБ устройства 110).

Упомянутые ранее обязательные типы событий отмечены, например, путем добавления атрибута «обязательный тип событий». На примере событий ИБ, обязательные типы событий могут включать следующие: запуск процесса (process_create), завершение процесса (process_terminate), открытие сессии входа пользователя в систему (logon_session), обнаружение вредоносного программного обеспечения (ПО) — threat_detect, результат обработки вредоносного ПО (threat_processing_result). Таким образом, в данном примере реализации на анализ будут переданы все события обязательных типов. В результате удаленное устройство 150 сможет более корректно выполнить обнаружение инцидентов ИБ, проанализировав как минимум события обязательных типов. Также будет достигнут баланс между количеством событий ИБ, выбираемых для анализа, и высоким уровнем информационной безопасности. Тип событий может быть задан заранее, определен или настроен в процессе работы системы. Например, по умолчанию тип событий «запуск процесса» может принадлежать к одному из обязательных типов. Однако в процессе работы системы тип событий «запуск процесса» может перестать быть обязательным, например, если значимость типа событий «запуск процесса» стала ниже, чем у других событий обязательных типов. Значимость типа событий ( ) определяется вкладом событий этого типа в инцидент ИБ, который может быть обнаружен удаленным устройством 150, и определяется по результатам анализа известных инцидентов ИБ и событий из предшествующих полученных им последовательностей, после чего информация о значимости типа событий передается агенту безопасности 130 на каждом устройстве 110.

) определяется вкладом событий этого типа в инцидент ИБ, который может быть обнаружен удаленным устройством 150, и определяется по результатам анализа известных инцидентов ИБ и событий из предшествующих полученных им последовательностей, после чего информация о значимости типа событий передается агенту безопасности 130 на каждом устройстве 110.

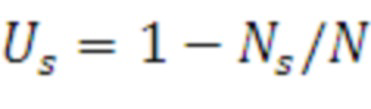

В еще одном частном варианте реализации, если в результате сравнения Δt меньше Т и количество событий по меньшей мере одного из типов событий ( ) превышает порог (

) превышает порог ( ), отмечают события этого типа как требующие усиленной фильтрации. Обычно такими событиями являются малозначимые повторяющиеся события, количество которых достаточно высокое. В другом частном варианте реализации проверяют превышение долей событий по меньшей мере одного из типов событий в последовательности (

), отмечают события этого типа как требующие усиленной фильтрации. Обычно такими событиями являются малозначимые повторяющиеся события, количество которых достаточно высокое. В другом частном варианте реализации проверяют превышение долей событий по меньшей мере одного из типов событий в последовательности ( ) настраиваемого порога (

) настраиваемого порога ( , например, 20%) и в случае превышения порога отмечают события этого типа как требующие усиленной фильтрации. Причем могут дополнительно рассчитывать утяжеляющий коэффициент

, например, 20%) и в случае превышения порога отмечают события этого типа как требующие усиленной фильтрации. Причем могут дополнительно рассчитывать утяжеляющий коэффициент  и устанавливать коэффициент выбора (U) согласно формуле:

и устанавливать коэффициент выбора (U) согласно формуле:  для событий, отмеченных как требующих усиленной фильтрации. В еще одном частном варианте реализации коэффициент выбора дополнительно зависит от значимости типа событий

для событий, отмеченных как требующих усиленной фильтрации. В еще одном частном варианте реализации коэффициент выбора дополнительно зависит от значимости типа событий  . В этом случае

. В этом случае  . Таким образом, события малозначимых типов будут реже выбираться для передачи удаленному устройству 150, чем события других типов.

. Таким образом, события малозначимых типов будут реже выбираться для передачи удаленному устройству 150, чем события других типов.

В упомянутых примерах события, требующие усиленной фильтрации, будут реже отправляться на анализ, чем события других типов, не отмеченных как требующих усиленной фильтрации. Например, в системе возможны события четырех типов. Предполагается, что последовательность событий содержит N = 1210 событий. В первой последовательности событий было получено следующее количество событий каждого из типов: N1 = 1000, N2 = 40, N3 = 60, N4 = 110, где Ni - количество событий i-го типа. Порог Nt = 50. Тогда события типов 1, 3, 4 будут отмечены как требующие усиленной фильтрации, а события типа 2 не будут отмечены, так как их количество ниже порога Nt. Коэффициенты U для событий каждого из четырех типов определены следующими: U1 = 10%, U2 = 100% (например, значение по умолчанию), U3 = 53%, U4 = 51%, где Ui — значение коэффициента выбора U для событий i-го типа.

В частном варианте реализации для двух типов событий устанавливают значения коэффициентов выбора (U) такими, что коэффициент выбора для первого типа событий выше, чем коэффициент выбора для второго типа событий при условии, что в последовательности количество событий первого типа меньше, чем количество событий второго типа.

В еще одном частном варианте реализации коэффициенты выбора U дополнительно устанавливают в зависимости от характеристик ИС. Такими характеристиками ИС могут быть следующие: количество устройств 110, мощность вычислительных ресурсов удаленного устройства 150 и другие.

В другом частном варианте реализации настраивают по меньшей мере одно из значений N, Nideal в зависимости от характеристик ИС. Например, если удаленное устройство 150 обладает низкими вычислительными ресурсами, Nideal будет снижено до значения, при котором затраты вычислительных ресурсов будут достаточными для обеспечения необходимого уровня информационной безопасности.

В еще одном частном варианте реализации рассчитывают интервал времени T по формуле:  . Например, планируется отправить 1500 событий в час. Тогда

. Например, планируется отправить 1500 событий в час. Тогда  , а

, а  секунд (1 час).

секунд (1 час).

Например, определяют, что последовательности должны содержать по 150 событий, то есть N = 150. Таким образом, плановый период времени, за который будут отправлены 150 событий, составляет  .

.

Таким образом, заявленное изобретение позволяет решить указанную техническую проблему высокой нагрузки на вычислительные ресурсы удаленного устройства при обработке событий, получаемых с компьютера, и достичь заявленных технических результатов, а именно снизить нагрузку на вычислительные ресурсы удаленного устройства, осуществляющего обработку событий, получаемых с по меньшей мере одного компьютера, а также выполнить фильтрацию событий за счет определения для каждого типа событий доли событий, подлежащих передаче на удаленное устройство, с учетом интервала времени, за который было собрано заданное количество событий.

На Фиг. 3 представлен пример работы настоящего изобретения. В данном примере выбран размер каждой последовательности событий, равный пяти (N = 5). В примере собирают пять последовательностей событий по пять событий  в каждой последовательности, где m — номер последовательности событий от 1 до 5, i — номер события в последовательности m, от 1 до 5. В начале будет собрана первая последовательность событий

в каждой последовательности, где m — номер последовательности событий от 1 до 5, i — номер события в последовательности m, от 1 до 5. В начале будет собрана первая последовательность событий  (i от 0 до 5). Для первой последовательности событий вектора коэффициентов выбора U установлены согласно первой группе значений, например, равные единицам. События

(i от 0 до 5). Для первой последовательности событий вектора коэффициентов выбора U установлены согласно первой группе значений, например, равные единицам. События  выбирают для передачи на удаленное устройство 150 согласно значениям вектора коэффициентов выбора U. Определяют (рассчитывают) интервал времени Δt формирования указанной последовательности и сравнивают с заданным периодом времени Т. Согласно Фиг. 3 время между получением первого и последнего события Δt1 = tend1 – tbegin1 выше заданного периода времени T, поэтому вектор коэффициентов выбора U, который будет использован для выбора событий во второй последовательности, устанавливают равным первой группе значений. Аналогичная ситуация со второй последовательностью событий

выбирают для передачи на удаленное устройство 150 согласно значениям вектора коэффициентов выбора U. Определяют (рассчитывают) интервал времени Δt формирования указанной последовательности и сравнивают с заданным периодом времени Т. Согласно Фиг. 3 время между получением первого и последнего события Δt1 = tend1 – tbegin1 выше заданного периода времени T, поэтому вектор коэффициентов выбора U, который будет использован для выбора событий во второй последовательности, устанавливают равным первой группе значений. Аналогичная ситуация со второй последовательностью событий  . Однако при формировании третьей последовательности событий

. Однако при формировании третьей последовательности событий  , время между получением первого и последнего события Δt3 = tend3 – tbegin3 стало меньше заданного периода времени T. Поэтому значение вектора коэффициентов выбора U устанавливают на вторую группу значений. Таким образом, при получении четвертой порции событий

, время между получением первого и последнего события Δt3 = tend3 – tbegin3 стало меньше заданного периода времени T. Поэтому значение вектора коэффициентов выбора U устанавливают на вторую группу значений. Таким образом, при получении четвертой порции событий  , полученные события выбирают для передачи на удаленное устройство согласно значениям вектора измененных коэффициентов выбора U. Так как время между получением первого и последнего события Δt4 = tend4 – tbegin4 четвертой последовательности событий также меньше периода времени T, коэффициенты выбора U вновь устанавливают на вторую группу значений. Измененные коэффициенты выбора U будут далее использованы при фильтрации пятой последовательности событий. Так как время между получением первого и последнего события Δt5 = tend5 – tbegin5 пятой последовательности событий превышает период времени T, коэффициенты выбора U теперь устанавливают на первую группу значений. Измененные коэффициенты выбора U будут далее использованы при фильтрации шестой последовательности событий (на фигуре не представлена).

, полученные события выбирают для передачи на удаленное устройство согласно значениям вектора измененных коэффициентов выбора U. Так как время между получением первого и последнего события Δt4 = tend4 – tbegin4 четвертой последовательности событий также меньше периода времени T, коэффициенты выбора U вновь устанавливают на вторую группу значений. Измененные коэффициенты выбора U будут далее использованы при фильтрации пятой последовательности событий. Так как время между получением первого и последнего события Δt5 = tend5 – tbegin5 пятой последовательности событий превышает период времени T, коэффициенты выбора U теперь устанавливают на первую группу значений. Измененные коэффициенты выбора U будут далее использованы при фильтрации шестой последовательности событий (на фигуре не представлена).

Фиг. 4 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение, в частности, ИС 100, устройства 110, удаленное устройство 150. Персональный компьютер или сервер 20, содержит центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь (оператор) имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях (также — информационных системах), внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Система и способ реагирования на инцидент информационной безопасности | 2023 |

|

RU2824732C1 |

| Система и способ определения уровня опасности событий информационной безопасности | 2022 |

|

RU2800739C1 |

| Способ комбинирования большой языковой модели и агента безопасности | 2023 |

|

RU2825975C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| Способ и система устранения дублирующихся корреляционных цепочек событий при выявлении инцидентов информационной безопасности | 2024 |

|

RU2834858C1 |

| Способ выявления угроз информационной безопасности (варианты) | 2023 |

|

RU2802539C1 |

| СИСТЕМА И СПОСОБ ПРЕДОТВРАЩЕНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ НА ОСНОВАНИИ РЕЙТИНГОВ ОПАСНОСТИ ПОЛЬЗОВАТЕЛЕЙ | 2011 |

|

RU2477929C2 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ОНЛАЙН-ТРАНЗАКЦИЙ | 2013 |

|

RU2587423C2 |

Настоящее техническое решение относится к области вычислительной техники. Технический результат заключается в снижении нагрузки на вычислительные ресурсы удаленного устройства, осуществляющего обработку событий, получаемых с по меньшей мере одного компьютера. Технический результат достигается за счёт способа фильтрации событий для передачи на удаленное устройство, который содержит этапы, на которых: для каждого собираемого события определяют его тип, при этом для каждого типа определена доля событий, подлежащих передаче на удаленное устройство, среди событий данного типа; определяют интервал времени, за который было собрано заданное количество событий; среди событий каждого типа выбирают для передачи на удаленное устройство долю событий; устанавливают долю событий для по меньшей мере одного типа событий в зависимости от результата сравнения определенного интервала времени с заданным периодом времени; выполняют предыдущие этапы в отношении последующих собираемых событий c учетом обновленной для по меньшей мере одного типа событий доли событий. 13 з.п. ф-лы, 4 ил.

1. Компьютерно-реализованный способ фильтрации событий для передачи на удаленное устройство, содержащий этапы, на которых:

а) для каждого собираемого события определяют его тип, при этом для каждого типа определена доля событий, подлежащих передаче на удаленное устройство, среди событий данного типа;

б) объединяют собираемые события в последовательность при достижении заданного количества собранных событий (N) и определяют интервал времени (Δt), за который была собрана последовательность;

в) среди событий каждого типа в последовательности выбирают количество событий для передачи на удаленное устройство согласно определенной доли событий;

г) устанавливают долю событий для по меньшей мере одного типа событий в зависимости от результата сравнения определенного интервала времени (Δt) с заданным периодом времени (T);

д) выполняют этапы а)-г) в отношении последующих собираемых событий, применяя установленные доли событий для по меньшей мере одного типа событий.

2. Способ по п. 1, в котором определяют интервал времени Δt как разность меток времени первого и последнего собранных событий в последовательности.

3. Способ по п. 1, в котором, если в результате сравнения Δt равен или превышает Т, устанавливают доли событий для всех типов событий согласно определенным долям событий (первая группа значений), а в ином случае устанавливают доли событий для всех типов согласно измененным на шаге г) долям событий (вторая группа значений), где вторую группу значений определяют в зависимости от изменения скорости возникновения событий и вклада событий каждого типа в инцидент информационной безопасности (ИБ).

4. Способ по п. 3, в котором первая группа значений содержит значения, равные единице для всех типов.

5. Способ по п. 3, в котором дополнительно вторая группа значений содержит значения, равные единице, только для тех типов, которые являются обязательными типами.

6. Способ по п. 1, в котором, если в результате сравнения Δt меньше Т и количество событий по меньшей мере одного из типов ( ) превышает заданный порог (

) превышает заданный порог ( ), устанавливают долю событий на значение, равное

), устанавливают долю событий на значение, равное  , для каждого такого типа, при этом коэффициент

, для каждого такого типа, при этом коэффициент  рассчитывают согласно формуле:

рассчитывают согласно формуле:  .

.

7. Способ по п. 1, в котором под событиями понимают события информационной безопасности (ИБ).

8. Способ по п. 7, в котором дополнительно получают обратную связь от удаленного устройства в виде выявленного инцидента ИБ, информации о вкладе определенных событий или событий определенных типов в инцидент ИБ.

9. Способ по п. 8, в котором устанавливают долю событий для по меньшей мере одного типа событий дополнительно в зависимости от вклада событий этого типа в инцидент ИБ.

10. Способ по п. 8, в котором среди событий каждого типа выбирают для передачи на удаленное устройство долю событий в соответствии со вкладом событий упомянутого типа событий в инцидент ИБ.

11. Способ по п. 1, в котором для двух типов событий устанавливают соответствующие им доли событий на такие, что доля событий для первого типа выше, чем доля событий для второго типа при условии, что среди собранных событий количество событий первого типа меньше, чем количество событий второго типа.

12. Способ по п. 1, в котором задают значения N и T в зависимости от вычислительных ресурсов удаленного устройства, причем настраивают T пропорционально N.

13. Способ по п. 1, в котором среди событий каждого типа выбирают для передачи на удаленное устройство долю событий случайным образом.

14. Способ по п. 1, в котором для первого собранного заданного количества событий (N) доля событий для каждого типа установлена как равная единице.

| Колосоуборка | 1923 |

|

SU2009A1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| US 7607169 B1, 20.10.2009 | |||

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| СИСТЕМА И СПОСОБ СОЗДАНИЯ ПРАВИЛ ФИЛЬТРАЦИИ НЕЗНАЧИТЕЛЬНЫХ СОБЫТИЙ ДЛЯ АНАЛИЗА ПРОТОКОЛОВ СОБЫТИЙ | 2012 |

|

RU2514139C1 |

Авторы

Даты

2024-02-08—Публикация

2022-12-21—Подача