Область техники, к которой относится изобретение

Предлагаемое изобретение относится к информационным технологиям и может быть использовано для контроля целостности данных в системах хранения в условиях деструктивных воздействий злоумышленника и возмущений среды функционирования.

Уровень техники

Отправляемые на хранение данные, подлежащие защите от изменений, обладают различной степенью ценности. Их ценность в зависимости от вида рассматриваемых информационных систем, в интересах которых хранятся данные, может определяться следующим:

- количеством запросов пользователей системы;

- актуальностью (датой создания);

- категорией субъекта, отправляемого данные на хранение, и т.д. (От хранения данных к управлению информацией. 2-е изд. - СПб.: Питер, 2016. - 544 с.).

Уровень защищенности (конфиденциальности, целостности, доступности) данных определяется применяемыми методами защиты. Для осуществления контроля целостности данных, подлежащих защите, в условиях деструктивных воздействий злоумышленника и возмущений среды функционирования необходимо вычисление и последующее хранение контрольных данных в объеме, соответствующем требуемому уровню защиты (чем выше уровень защиты, тем больше контрольных данных требуется вычислить). Обеспечение высокого уровня защищенности данных вне зависимости от степени их ценности приводит к преждевременному расходованию ресурсов систем хранения.

Рациональное использование ресурсов систем хранения данных в современных условиях непрерывного роста объемов накапливаемых в них данных может быть обеспечен за счет учета при разработке методов контроля целостности данных того, что в массиве данных, подлежащих защите, содержатся блоки данных с разной степенью ценности.

а) Описание аналогов

Известны способы контроля целостности данных за счет применения криптографических методов: ключевое хэширование, средства электронной подписи (Патент на изобретение RUS №2680033, 14.02.2019; Патент на изобретение RUS №2680350, 19.02.2019; Патент на изобретение RUS №2680739, 26.02.2019; Патент на изобретение RUS №2696425, 02.08.2019; Патент на изобретение RUS №2707940, 02.12.2019; Патент на изобретение RUS №2726930, 16.07.2020; Патент на изобретение RUS №2730365, 21.08.2020; Патент на изобретение RUS №2758194, 26.10.2021; Патент на изобретение RUS №2758943, 03.11.2021; Патент на изобретение RUS №2759240, 11.11.2021; Патент на изобретение RUS №2771146, 27.04.2022; Патент на изобретение RUS №2771208, 28.04.2022; Патент на изобретение RUS №2771209, 28.04.2022; Патент на изобретение RUS №2771236, 28.04.2022; Патент на изобретение RUS №2771238, 28.04.2022; Патент на изобретение RUS №2771273, 29.04.2022; Патент на изобретение RUS №2774099, 15.06.2022; Патент на изобретение RUS №2785484, 08.12.2022; Патент на изобретение RUS №2785800, 13.12.2022; Патент на изобретение RUS №2786617, 22.12.2022; Патент на изобретение RUS №2793782, 06.04.2023; Шеннон, К. Работы по теории информации и кибернетике / К. Шеннон. - М.: Изд-во иностранной литературы, 1963. - 829 с.; Шнайер, Б. Секреты и ложь. Безопасность данных в цифровом мире / Б. Шнайер. - СПб.: Питер, 2003. - 367 с.), для которых типичны две обобщенные схемы вычисления значений хэш-функции: для каждого подблока в блоке данных и для целого блока данных.

Недостатками данных способов являются:

- высокая избыточность при контроле целостности последовательности подблоков блока данных небольшой размерности (при вычислении для каждого подблока блока данных отдельного значения хэш-функции);

- отсутствие возможности обнаружения и локализации искаженных подблоков блока данных (при хэшировании целого блока данных и получении одного общего значения хэш-функции);

- отсутствие возможности в обеспечении различного уровня защищенности данных в зависимости от степени их ценности.

Известны способы контроля целостности данных за счет применения некриптографических методов: кодов, корректирующих ошибки (Морелос-Сарагоса, Р. Искусство помехоустойчивого кодирования. Методы, алгоритмы, применение / Р. Морелос-Сарагоса; перевод с англ. В.Б. Афанасьев. - М.: Техносфера, 2006. - 320 с.; Хемминг, Р.В. Теория кодирования и теория информации / Р.В. Хемминг; перевод с англ. - М.: «Радио и связь», 1983. - 176 с.).

Недостатками данных способов являются:

- контроль целостности данных выполняется с определенной для применяемого кода, корректирующего ошибки, вероятностью, для повышения которой, как правило, требуется введение высокой избыточности;

- отсутствие возможности в обеспечении различного уровня защищенности данных в зависимости от степени их ценности.

б) Описание ближайшего аналога (прототипа)

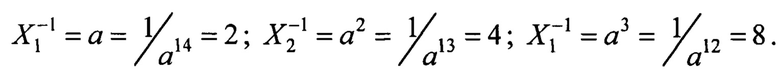

Наиболее близким по технической сущности к заявленному изобретению (прототипом) является способ контроля целостности многомерных массивов данных на основе правил построения кода Рида-Соломона (Патент на изобретение RUS №2785862, 14.12.2022), в котором обеспечивается возможность обнаружения и локализации двух и более блоков данных с признаками нарушения целостности без вычисления и введения для этого высокой избыточности контрольных данных (фиг. 1).

Недостатком известного способа является отсутствие возможности в обеспечении различного уровня защищенности данных в зависимости от степени их ценности.

Раскрытие изобретения (его сущность)

а) Технический результат, на достижение которого направлено изобретение

Целью настоящего изобретения является разработка способа контроля целостности данных, обеспечивающего различный уровень защищенности данных в зависимости от степени их ценности.

б) Совокупность существенных признаков

Поставленная цель достигается тем, что в известном способе контроля целостности данных, заключающемся в том, что для обеспечения возможности обнаружения и локализации данных с признаками нарушения целостности первоначальный массив разбивается на блоки данных фиксированной длины, с которыми в последующем выполняются преобразования, в представленном же способе массив данных М фрагментируют на блоки  с более ценными данными и остальные блоки

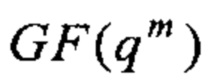

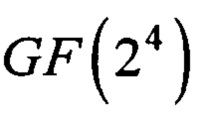

с более ценными данными и остальные блоки  каждый из которых для осуществления контроля целостности данных, обеспечивающего возможность обнаружения и локализации блоков данных с признаками нарушения целостности, представляют как число из расширения поля Галуа

каждый из которых для осуществления контроля целостности данных, обеспечивающего возможность обнаружения и локализации блоков данных с признаками нарушения целостности, представляют как число из расширения поля Галуа  и объединяют в один массив

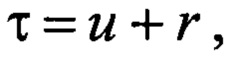

и объединяют в один массив  где

где

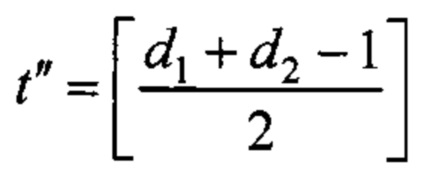

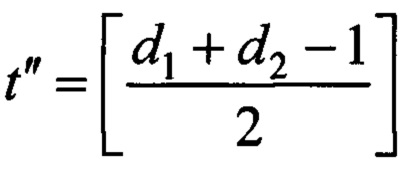

который подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', где

который подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', где  - информационные блоки,

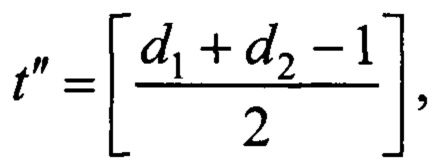

- информационные блоки,  - кодовое слово, при этом через G'' обозначают порождающую матрицу кода, которая является максимальным соединением порождающих матриц G1 и G2 линейных (n1,k1)- и (n2,k2)-кодов V1 и V2 с минимальными расстояниями d1 и d2 соответственно, что обеспечивает для блоков Ml с более ценными данными большую степень защиты, равную

- кодовое слово, при этом через G'' обозначают порождающую матрицу кода, которая является максимальным соединением порождающих матриц G1 и G2 линейных (n1,k1)- и (n2,k2)-кодов V1 и V2 с минимальными расстояниями d1 и d2 соответственно, что обеспечивает для блоков Ml с более ценными данными большую степень защиты, равную  , а для остальных блоков Mj - меньшую, но достаточную степень защиты, равную

, а для остальных блоков Mj - меньшую, но достаточную степень защиты, равную  , в зависимости от требуемой корректирующей способности, что позволяет при контроле целостности данных обеспечивать различный уровень их защищенности в зависимости от степени их ценности, обнаружение и локализацию блоков данных с признаками нарушения целостности выполняют путем разделения кодового слова b на два слова

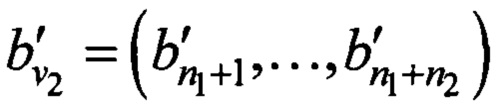

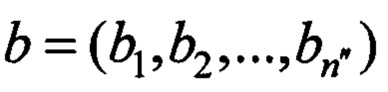

, в зависимости от требуемой корректирующей способности, что позволяет при контроле целостности данных обеспечивать различный уровень их защищенности в зависимости от степени их ценности, обнаружение и локализацию блоков данных с признаками нарушения целостности выполняют путем разделения кодового слова b на два слова  и

и  длиной n1 и n2 соответственно, и вычисления остатка от деления полученного кодового слова

длиной n1 и n2 соответственно, и вычисления остатка от деления полученного кодового слова  на порождающий многочлен g1(x) кода V1, по результатам чего принимают решение об отсутствии признаков нарушения целостности в случае получение остатка, равного 0, или об обратном.

на порождающий многочлен g1(x) кода V1, по результатам чего принимают решение об отсутствии признаков нарушения целостности в случае получение остатка, равного 0, или об обратном.

Сопоставительный анализ заявленного решения с прототипом показывает, что предлагаемый способ отличается от известного тем, что поставленная цель достигается за счет преобразования данных, подлежащих защите от изменений в условиях деструктивных воздействий злоумышленника и возмущений среды функционирования, в блоки Ml с более ценными данными и остальные блоки Mj, каждый из которых представляют как число из расширения поля Галуа  и объединяют в один массив, который подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', что обеспечивает различный уровень их защищенности в зависимости от степени их ценности.

и объединяют в один массив, который подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', что обеспечивает различный уровень их защищенности в зависимости от степени их ценности.

Контроль целостности блоков данных с разной степенью ценности выполняется посредством использования линейного кода, полученного путем объединения кодов V1 и V2 с минимальными расстояниями d1 и d2 соответственно, что позволит в момент времени t в условиях деструктивных воздействий злоумышленника и возмущений среды функционирования обеспечить контроль целостности данных, характеризуемый различным уровнем их защищенности в зависимости от степени их ценности. Новым является то, что в предлагаемом способе массив данных М фрагментируют на блоки Ml с более ценными данными и остальные блоки Mj, каждый из которых представляют как число из расширения поля Галуа  и объединяют в один массив

и объединяют в один массив  так, чтобы вначале следовали блоки с более ценными данными. Новым является то, что массив

так, чтобы вначале следовали блоки с более ценными данными. Новым является то, что массив  подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', полученным путем объединения кодов V1 и V2 с минимальными расстояниями d1 и d2 соответственно. Новым является то, что обеспечивается для блоков Ml с более ценными данными большая степень защиты, равная

подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', полученным путем объединения кодов V1 и V2 с минимальными расстояниями d1 и d2 соответственно. Новым является то, что обеспечивается для блоков Ml с более ценными данными большая степень защиты, равная  а для остальных блоков Mj - меньшая, но достаточная степень защиты, равная

а для остальных блоков Mj - меньшая, но достаточная степень защиты, равная  в зависимости от требуемой корректирующей способности, что позволяет при контроле целостности данных обеспечивать различный уровень их защищенности в зависимости от степени их ценности. Новым является то, что обнаружение и локализацию блоков данных с признаками нарушения целостности выполняют путем разделения кодового слова b на два слова

в зависимости от требуемой корректирующей способности, что позволяет при контроле целостности данных обеспечивать различный уровень их защищенности в зависимости от степени их ценности. Новым является то, что обнаружение и локализацию блоков данных с признаками нарушения целостности выполняют путем разделения кодового слова b на два слова  и

и  длиной n1 и n2 соответственно, и вычисления остатка от деления полученного кодового слова

длиной n1 и n2 соответственно, и вычисления остатка от деления полученного кодового слова  на порождающий многочлен

на порождающий многочлен  кода V1, по результатам чего принимают решение об отсутствии признаков нарушения целостности в случае получение остатка, равного 0, или об обратном.

кода V1, по результатам чего принимают решение об отсутствии признаков нарушения целостности в случае получение остатка, равного 0, или об обратном.

в) Причинно-следственная связь между признаками и техническим результатом

Благодаря новой совокупности существенных признаков в способе реализованы возможности:

- контроля целостности данных на основе теоретико-числовых преобразований в расширениях полей Галуа;

- контроля целостности данных, обеспечивающего различный уровень защищенности данных в зависимости от степени их ценности.

Доказательства соответствия заявленного изобретения условиям патентоспособности «новизна» и «изобретательский уровень»

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявленном способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показано:

- фиг. 1 - схема, иллюстрирующая способ контроля целостности многомерных массивов данных на основе правил построения кода Рида-Соломона;

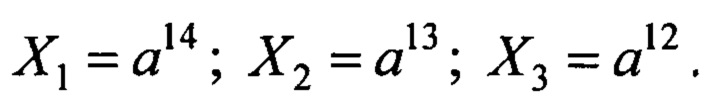

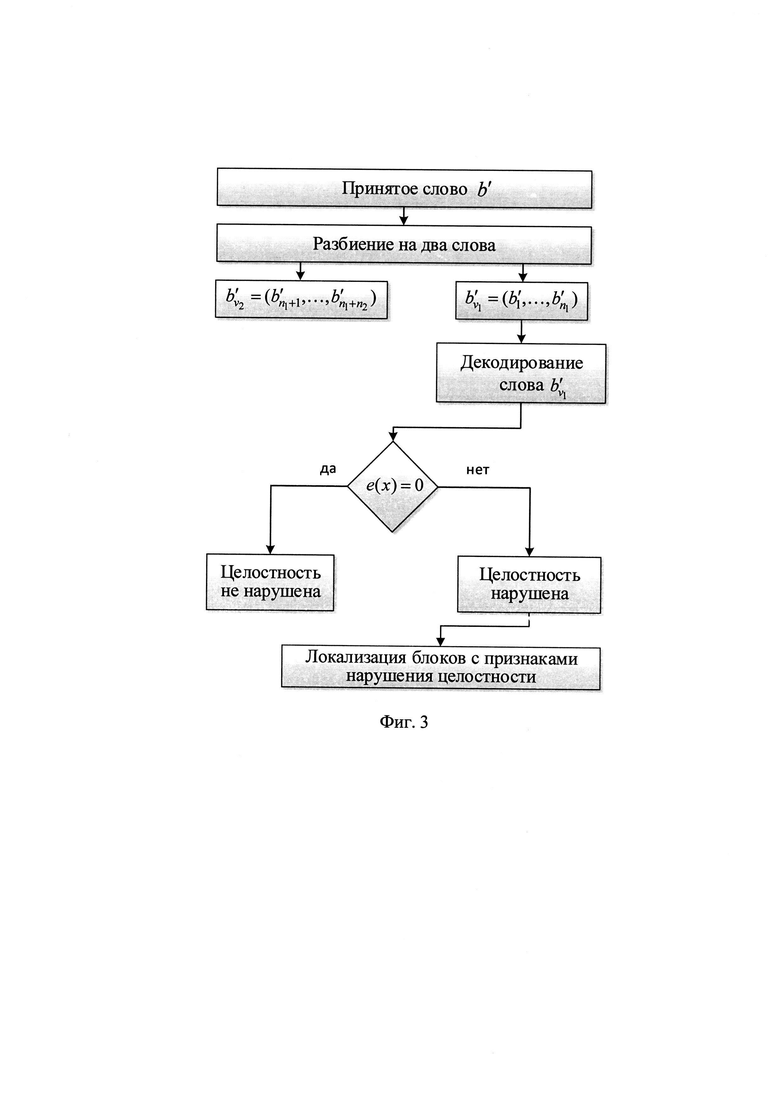

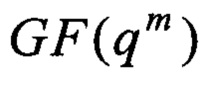

- фиг. 2 - схема, иллюстрирующая порядок неравномерного кодирования массива данных М;

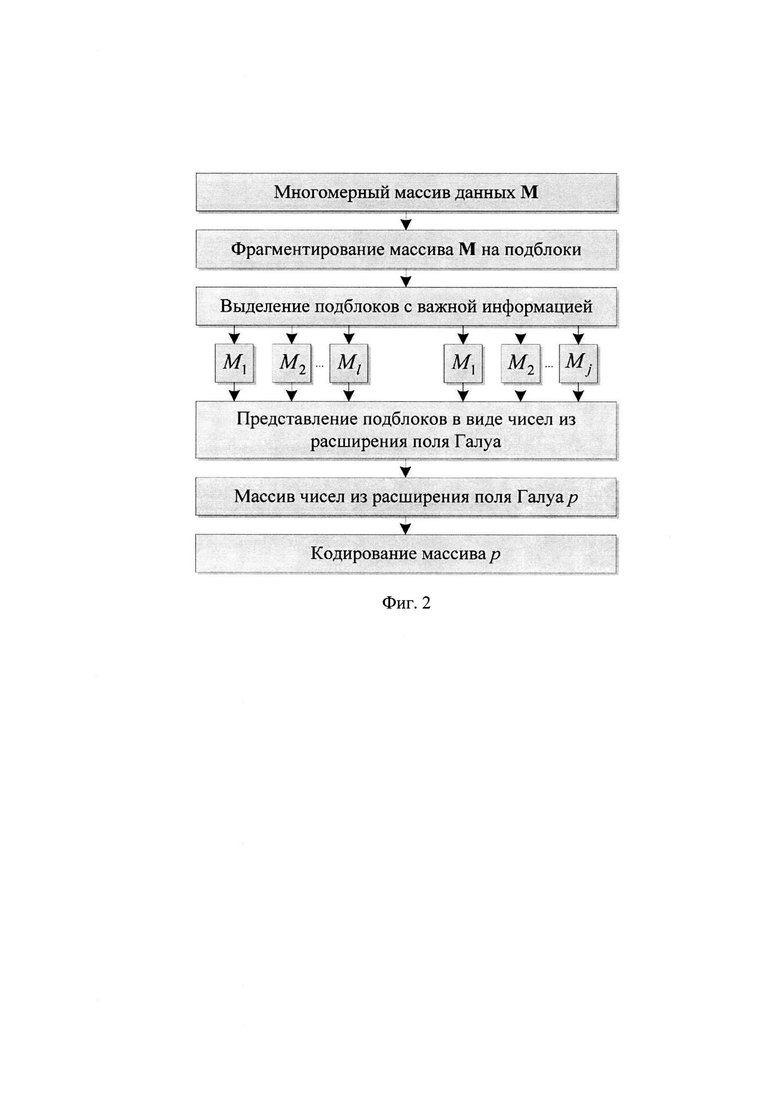

- фиг. 3 - схема, иллюстрирующая порядок локализации блоков данных с признаками нарушения целостности.

Осуществление изобретения

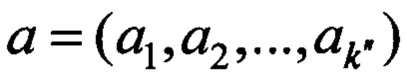

Данные, подлежащие защите от изменений при их хранении, представляются в виде массива данных М, который фрагментируется на блоки данных  с более ценными данными и

с более ценными данными и  с остальными данными массива.

с остальными данными массива.

Каждый блок данных Ml и Mj представляется как число из расширения поля Галуа  . Далее блоки данных объединяются в один массив:

. Далее блоки данных объединяются в один массив:

где

где  ), причем вначале идут блоки с наиболее важными данными (фиг. 2).

), причем вначале идут блоки с наиболее важными данными (фиг. 2).

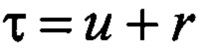

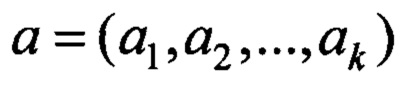

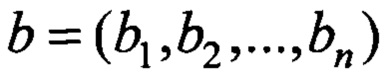

Пусть V - линейный (n,k) - код с минимальным расстоянием d,  - информационные символы,

- информационные символы,  - кодовое слово. Через G обозначается порождающая матрица кода V, а через Т - переходная матрица, тогда b=aG и a=bT.

- кодовое слово. Через G обозначается порождающая матрица кода V, а через Т - переходная матрица, тогда b=aG и a=bT.

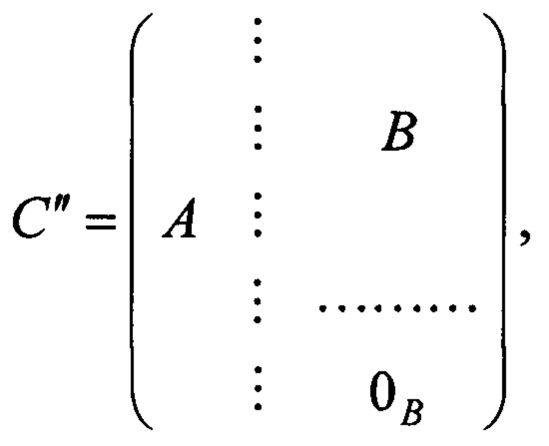

Рассмотрим частный вид соединения первого типа матриц А и В:

где С'' - максимальное соединение матриц А и В.

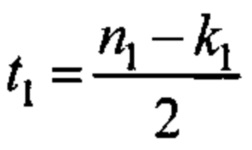

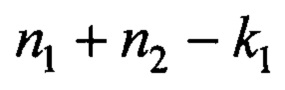

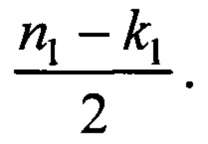

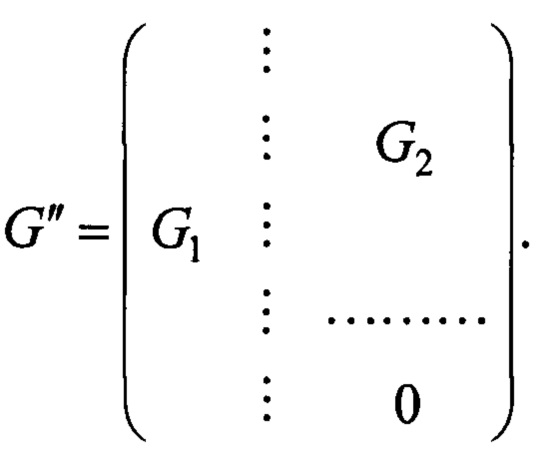

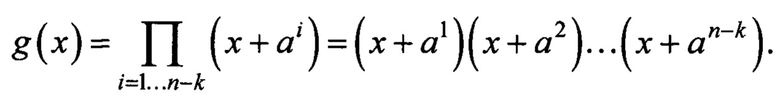

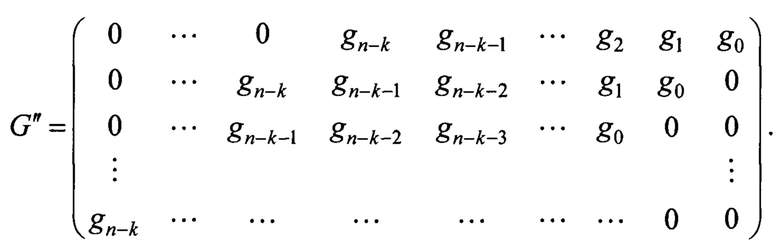

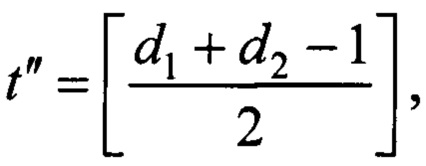

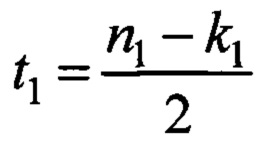

Для кодирования массива p необходимо получить код V'' с порождающей матрицей G''. Для этого нужно объединить порождающие матрицы G1 и G2 кодов V1 и V2, которые являются линейными (n1,k1)- и (n2,k2)-кодами над GF(qm) с минимальными расстояниями d1 и d2 соответственно. В результате получается линейный (n1+n2,k1)-код V'' над GF(qm) с минимальным расстоянием d'', k2 информационных символов которого имеют степень защиты  . Первые k1 символов кодового слова кода V'' - это информационные символы, а последние

. Первые k1 символов кодового слова кода V'' - это информационные символы, а последние  символов - проверочные. Среди k1 информационных символов k2 имеют степень защиты t'', а остальные информационные символы, а также проверочные имеют степень защиты

символов - проверочные. Среди k1 информационных символов k2 имеют степень защиты t'', а остальные информационные символы, а также проверочные имеют степень защиты

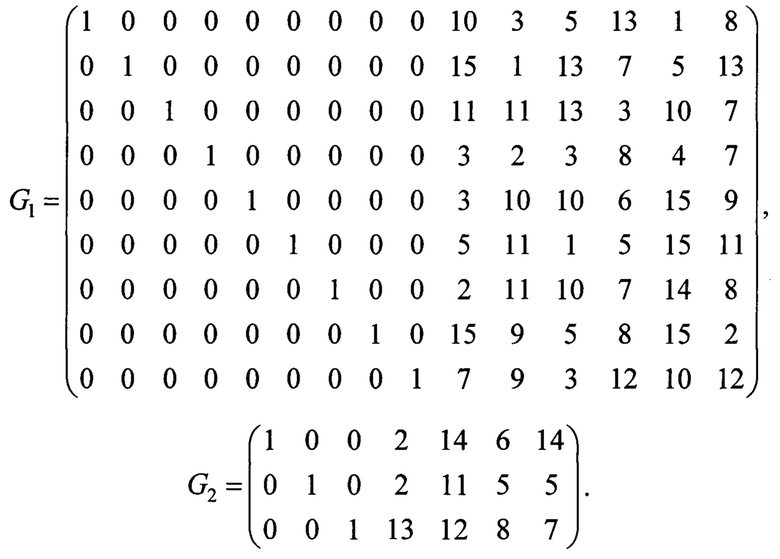

Порождающая матрица G'' строится путем соединения порождающих матриц G1 и G2. Она примет вид:

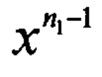

Порождающие матрицы G1 и G2 строятся путем деления  и

и  на порождающие многочлены g1(х) и g2(х). Порождающие многочлены g1(х) и g2(х) находятся в соответствии со следующим выражением:

на порождающие многочлены g1(х) и g2(х). Порождающие многочлены g1(х) и g2(х) находятся в соответствии со следующим выражением:

Коэффициенты многочленов, получаемых в остатке на каждом шаге деления, представляют собой строки порождающей матрицы. Строки коэффициентов записываются в матрицу в порядке, обратном порядку деления.

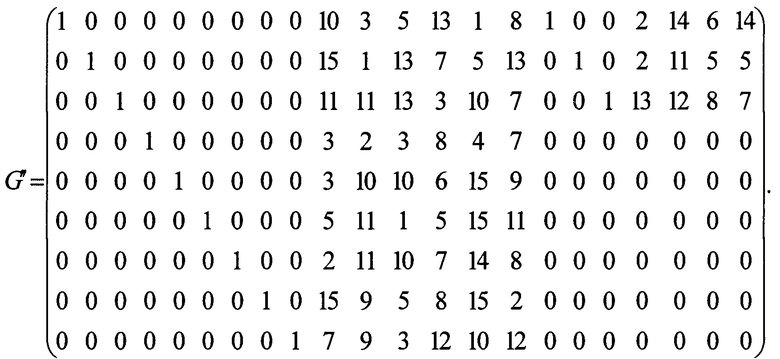

Отправляемое на хранение кодовое слово вычисляется путем перемножения строки информационных блоков а на матрицу G'':

Описанная конструкция позволяет строить линейные коды с большим, чем у исходных кодов расстоянием в случае, когда число информационных символов фиксировано и требуется увеличение минимального расстояния кода за счет увеличения длины, то есть числа проверочных символов.

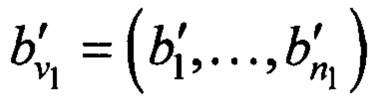

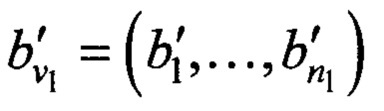

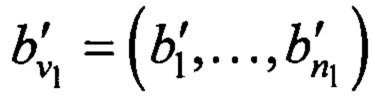

При обращении пользователя к хранимому слову b' оно разбивается на два слова:  и

и  . Производится деление слова

. Производится деление слова  на порождающий многочлен g1(x) кода V1.

на порождающий многочлен g1(x) кода V1.

В случае, если остаток от деления равен 0, считается, что целостность блоков данных не нарушена. В противном случае считается, что целостность блоков данных, находящихся на хранении, была нарушена. В таком случае производится их локализация.

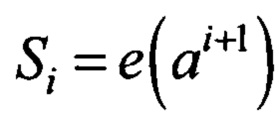

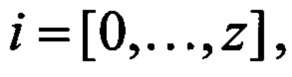

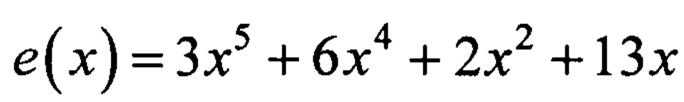

С этой целью определяются локаторы ошибок. Для этого вычисляется остаток е(х) от деления  на g1(x), называемый полиномом ошибки. Далее определяется синдром ошибки, степень которого совпадает со степенью полинома ошибки. Коэффициенты полинома синдрома ошибки определяются по формуле

на g1(x), называемый полиномом ошибки. Далее определяется синдром ошибки, степень которого совпадает со степенью полинома ошибки. Коэффициенты полинома синдрома ошибки определяются по формуле  , где а - примитивный элемент используемого расширения поля Галуа, i - степень элементов полинома ошибки,

, где а - примитивный элемент используемого расширения поля Галуа, i - степень элементов полинома ошибки,  где z - степень полинома ошибки.

где z - степень полинома ошибки.

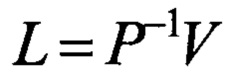

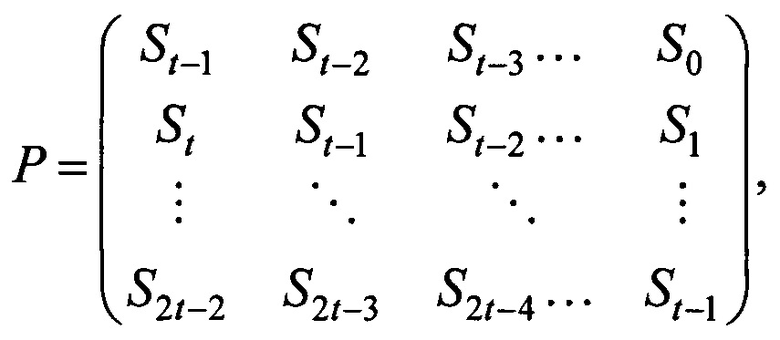

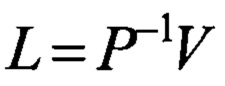

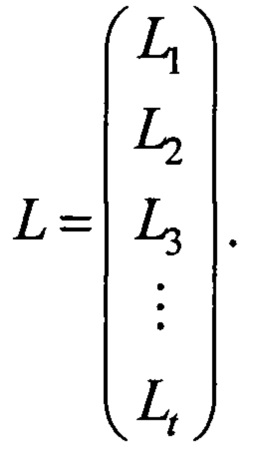

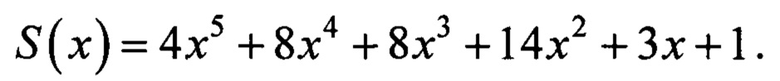

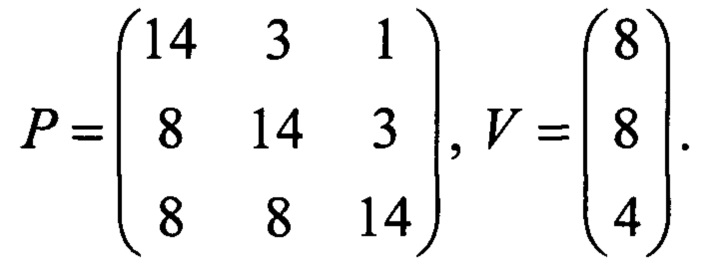

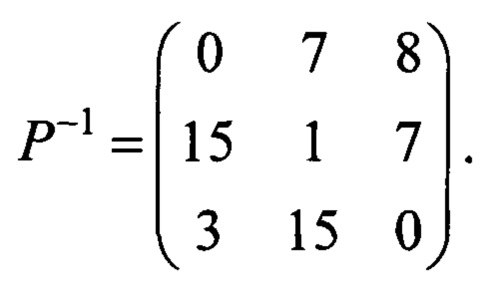

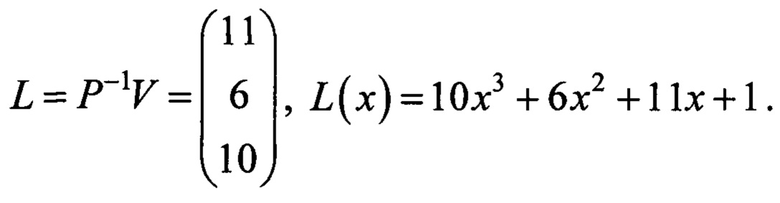

Многочлен локаторов L(x) определяется как  , где Р-1 представляет собой матрицу, обратную матрице Р.

, где Р-1 представляет собой матрицу, обратную матрице Р.

Матрица Р определяется как

а столбец V находится как

при этом St - соответствующий коэффициент полинома синдрома ошибок.

В результате расчета по формуле  получается столбец:

получается столбец:

После этого L представляется в полиномиальном виде.

Для нахождения локаторов ошибок необходимо найти корни многочлена локаторов и числа, обратные им. Эти числа следует представить в виде степени примитивного члена используемого расширения поля Галуа, показатель степени совпадает со степенью элемента полинома кодового слова, в котором допущена ошибка.

В результате процесса локализации (фиг. 3) определяются позиции блоков данных с признаками нарушения целостности. В частности, в k2 информационных блоках, если произошло не более t'' ошибок, а также признаки нарушения целостности в остальных блоках при условии, если произошло не более t1 ошибок.

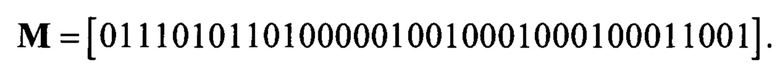

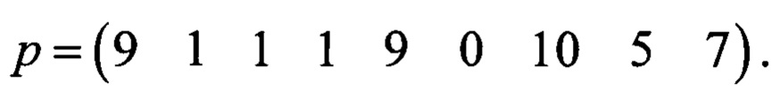

Пример. На хранение подлежит отправке следующий массив данных:

Пусть первые 12 символов являются наиболее важными (для них требуется обеспечить высокую степень защиты).

Перед отправкой на хранение массива данных М, в котором некоторые данные имеют наибольшую ценность, выполним кодирование с помощью правил построения кодов с неравной защитой символов. Для этого массив данных М фрагментируем на блоки данных Ml и Mj фиксированной длины m=4.

Получим 3 блока данных  которые нужно обеспечить высокой степенью защиты и 6 блоков данных

которые нужно обеспечить высокой степенью защиты и 6 блоков данных  для которых не требуется высокая степень защиты:

для которых не требуется высокая степень защиты:

- для Ml: М1=[0111], М2=[0101], М3=[1010];

- для Mj: М1=[0000], M2=[1001], M3=[0001], M4=[0001], М5=[0001], М6=[1001].

Далее блоки данных представим в виде наборов символов некоторого алфавита, в качестве которого используется поле Галуа расширения  двоичного поля Галуа

двоичного поля Галуа  . Затем блоки данных объединим в массив данных р[9].

. Затем блоки данных объединим в массив данных р[9].

Данные после их представления в виде числа из поля Галуа расширения  будут выглядеть следующим образом:

будут выглядеть следующим образом:

После представления выполним операции с каждым блоком данных, как с числом из поля Галуа, то есть все арифметические операции будут выполняться по правилам арифметики в полях Галуа.

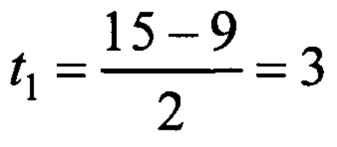

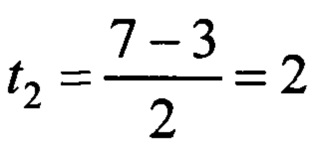

Для построения кода с неравной защитой символов выберем следующие коды: (15,9)-код V1 и (7,3)-код V2 (коды Рида-Соломона).

Код V1 имеет степень защиты  , код V2 имеет степень защиты

, код V2 имеет степень защиты

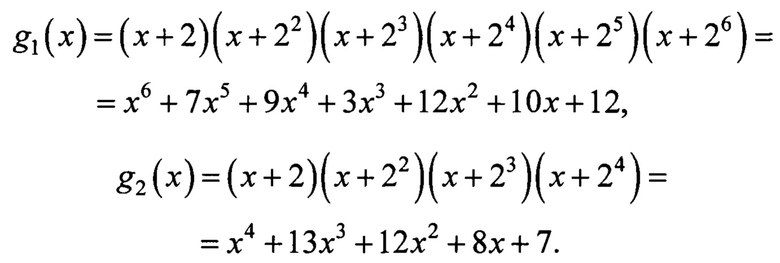

Построим порождающие многочлены кодов V1 и V2 (все операции выполняются по правилам арифметики в полях Галуа):

Образующие матрицы для кодов V1 и V2 строятся способом, описанным выше.

Для построения кода с неравной защитой символов построим максимальное соединение матриц G1 и G2:

Для возможности осуществления контроля целостности данных выполним кодирование данных р, для этого умножим исходные данные на порождающую матрицу кода с неравной защитой символов С=pG''.

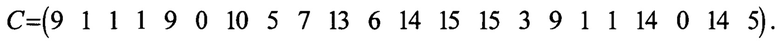

В результате чего на хранение отправляется следующие данные:

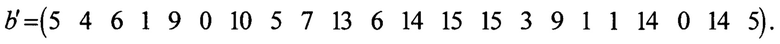

Допустим, что в данных при хранении возникли ошибки (нарушение целостности данных). При их запросе на использование были получены следующие данные:

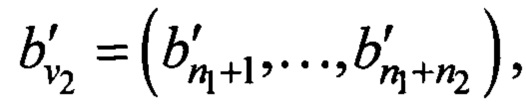

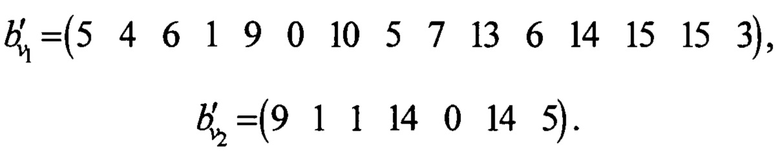

Принятое слово b' разобьем на два слова  и

и  получим:

получим:

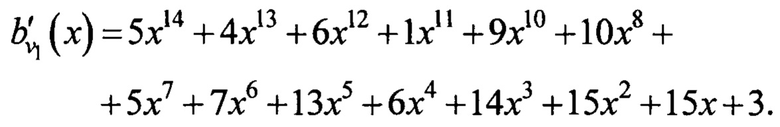

Декодируем слово  . Запишем слово

. Запишем слово  в полиномиальном виде:

в полиномиальном виде:

Для обнаружения и исправления ошибки разделим  на

на  и получаем полином ошибки:

и получаем полином ошибки:

Полином синдрома ошибки примет вид:

Составим матрицу Р и вектор V:

Найдем обратную матрицу:

Найдем полином локаторов ошибок:

Найдем корни многочлена L(х) и получим:

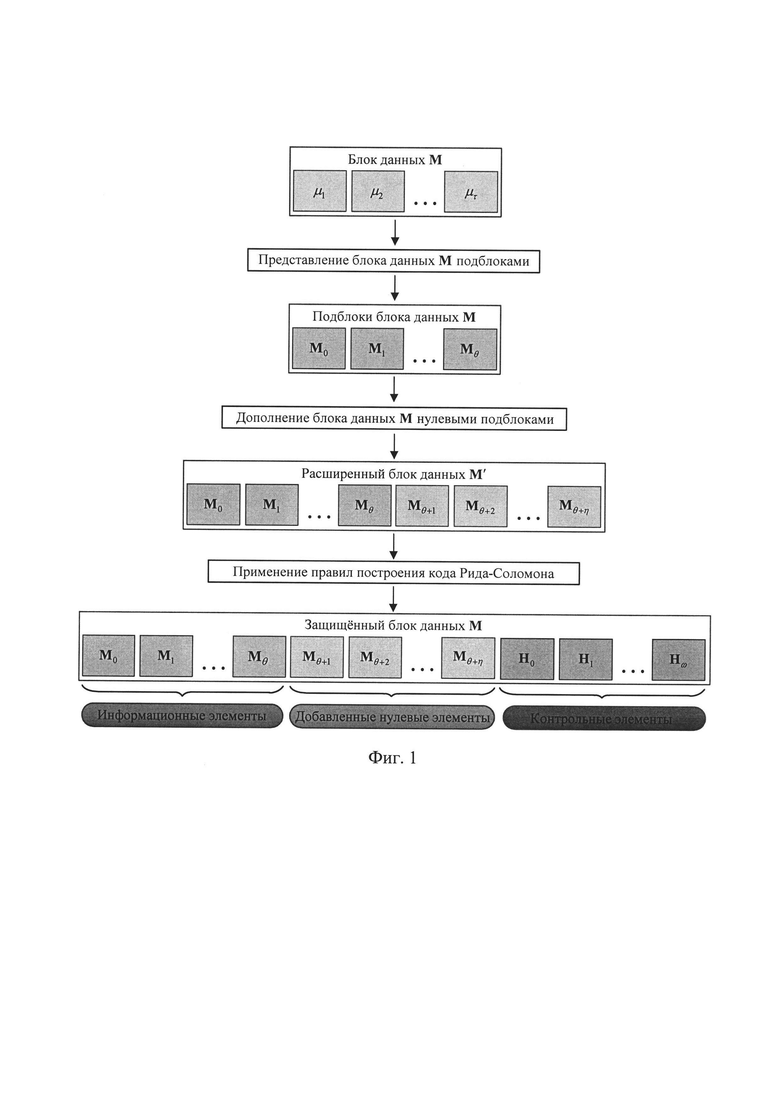

Локаторы ошибок в таком случае имеют вид:

В соответствии с полученными локаторами блоки с признаками нарушения целостности имеют следующие позиции: х14, х13, х12.

Таким образом, представлен способ контроля целостности данных, обеспечивающий различный уровень защищенности данных в зависимости от степени их ценности. В частности, приведен пример неравномерного кодирования и локализации блоков данных, имеющих признаки нарушения целостности, при использовании кода с неравной защитой символов (коды Рида-Соломона: (15,9)-код V1 и (7,3)-код V2).

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ НА ОСНОВЕ ПРАВИЛ ПОСТРОЕНИЯ КОДА РИДА-СОЛОМОНА | 2021 |

|

RU2785862C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ ПРИ ДЕГРАДАЦИИ МНОГОМЕРНЫХ СИСТЕМ ХРАНЕНИЯ | 2023 |

|

RU2833352C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ В УСЛОВИЯХ КРИТИЧЕСКОЙ ДЕГРАДАЦИИ СИСТЕМ ИХ ХРАНЕНИЯ | 2023 |

|

RU2828227C1 |

| СПОСОБ МНОГОУРОВНЕВОГО КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2019 |

|

RU2707940C1 |

| СПОСОБ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ В УСЛОВИЯХ ДЕГРАДАЦИИ СИСТЕМ ХРАНЕНИЯ | 2022 |

|

RU2801124C1 |

| СПОСОБ ПАРАЛЛЕЛЬНОЙ ПЕРЕДАЧИ ЦЕЛЕВЫХ ДАННЫХ С ГРУППЫ РОБОТОТЕХНИЧЕСКИХ СРЕДСТВ НА ПУНКТ УПРАВЛЕНИЯ В УСЛОВИЯХ ДЕСТАБИЛИЗИРУЮЩИХ ВОЗДЕЙСТВИЙ | 2024 |

|

RU2832569C1 |

| СПОСОБ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ ТЕОРЕТИКО-ЧИСЛОВЫХ ПРЕОБРАЗОВАНИЙ В КОМПЛЕКСНОЙ ПЛОСКОСТИ | 2023 |

|

RU2808760C1 |

| СПОСОБ КОДИРОВАНИЯ И ДЕКОДИРОВАНИЯ ДАННЫХ ДЛЯ СИСТЕМЫ РАДИОВЕЩАТЕЛЬНОЙ ПЕРЕДАЧИ ЦИФРОВЫХ СООБЩЕНИЙ | 1994 |

|

RU2110148C1 |

| СПОСОБ ДВУМЕРНОГО КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2018 |

|

RU2696425C1 |

| СПОСОБ ВОССТАНОВЛЕНИЯ ДАННЫХ С ПОДТВЕРЖДЕННОЙ ЦЕЛОСТНОСТЬЮ | 2021 |

|

RU2771238C1 |

Настоящее техническое решение относится к области вычислительной техники. Технический результат заключается в обеспечении контроля целостности данных с различным уровнем защищенности данных в зависимости от степени их ценности. Технический результат достигается за счёт преобразования данных, подлежащих защите от изменений в условиях деструктивных воздействий злоумышленника и возмущений среды функционирования, в блоки Ml с более ценными данными и остальные блоки Mj, каждый из которых представляют как число из расширения поля Галуа  и объединяют в один массив, который подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', что обеспечивает различный уровень их защищенности в зависимости от степени их ценности. 3 ил.

и объединяют в один массив, который подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', что обеспечивает различный уровень их защищенности в зависимости от степени их ценности. 3 ил.

Способ контроля целостности данных на основе неравномерного кодирования, заключающийся в том, что для обеспечения возможности обнаружения и локализации данных с признаками нарушения целостности первоначальный массив разбивается на блоки данных фиксированной длины, с которыми в последующем выполняются преобразования, отличающийся тем, что массив данных М фрагментируют на блоки  с более ценными данными и остальные блоки

с более ценными данными и остальные блоки  каждый из которых для осуществления контроля целостности данных, обеспечивающего возможность обнаружения и локализации блоков данных с признаками нарушения целостности, представляют как число из расширения поля Галуа

каждый из которых для осуществления контроля целостности данных, обеспечивающего возможность обнаружения и локализации блоков данных с признаками нарушения целостности, представляют как число из расширения поля Галуа  и объединяют в один массив

и объединяют в один массив  , где

, где

который подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', где

который подлежит кодированию линейным (n'',k'')-кодом V'' с минимальным расстоянием d'', где  - информационные блоки,

- информационные блоки,  - кодовое слово, при этом через G'' обозначают порождающую матрицу кода, которая является максимальным соединением порождающих матриц G1 и G2 линейных (n1,k1)- и (n2,k2)-кодов V1 и V2 с минимальными расстояниями d1 и d2 соответственно, что обеспечивает для блоков Ml с более ценными данными большую степень защиты, равную

- кодовое слово, при этом через G'' обозначают порождающую матрицу кода, которая является максимальным соединением порождающих матриц G1 и G2 линейных (n1,k1)- и (n2,k2)-кодов V1 и V2 с минимальными расстояниями d1 и d2 соответственно, что обеспечивает для блоков Ml с более ценными данными большую степень защиты, равную  а для остальных блоков Mj - меньшую, но достаточную степень защиты, равную

а для остальных блоков Mj - меньшую, но достаточную степень защиты, равную  , в зависимости от требуемой корректирующей способности, что позволяет при контроле целостности данных обеспечивать различный уровень их защищенности в зависимости от степени их ценности, обнаружение и локализацию блоков данных с признаками нарушения целостности выполняют путем разделения кодового слова b на два слова

, в зависимости от требуемой корректирующей способности, что позволяет при контроле целостности данных обеспечивать различный уровень их защищенности в зависимости от степени их ценности, обнаружение и локализацию блоков данных с признаками нарушения целостности выполняют путем разделения кодового слова b на два слова  и

и  длиной n1 и n2 соответственно, и вычисления остатка от деления полученного кодового слова

длиной n1 и n2 соответственно, и вычисления остатка от деления полученного кодового слова  на порождающий многочлен g1(x) кода V1, по результатам чего принимают решение об отсутствии признаков нарушения целостности в случае получение остатка, равного 0, или об обратном.

на порождающий многочлен g1(x) кода V1, по результатам чего принимают решение об отсутствии признаков нарушения целостности в случае получение остатка, равного 0, или об обратном.

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ НА ОСНОВЕ ПРАВИЛ ПОСТРОЕНИЯ КОДА РИДА-СОЛОМОНА | 2021 |

|

RU2785862C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ И ПОДЛИННОСТИ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ ТЕКСТОВОГО ФОРМАТА, ПРЕДСТАВЛЕННЫХ НА ТВЕРДЫХ НОСИТЕЛЯХ ИНФОРМАЦИИ | 2015 |

|

RU2591655C1 |

| US 7197542 B2, 27.03.2007 | |||

| US 9037951 B2, 19.05.2015 | |||

| CN 102541940 A, 04.07.2012. | |||

Авторы

Даты

2023-12-04—Публикация

2023-08-07—Подача