Область техники, к которой относится изобретение

Предлагаемое изобретение относится к области электросвязи, а именно к области способов криптографической защиты информации, передаваемой по открытым каналам связи либо хранящейся на носителях информации.

Уровень техники

При аутентификации командно-программной информации, передаваемой по радиоканалам робототехнических комплексов с беспилотными летательными аппаратами, возникают следующие задачи:

обеспечение контроля целостности (защита от изменений);

установление подлинности командно-программной информации;

установление подлинности источника данных (авторство);

идентификация командно-программной информации и источника данных;

функционирование подсистемы управления робототехнических комплексов с беспилотными летательными аппаратами в условиях имитирующих воздействий противника и помех.

а) Описание аналогов

Известен способ с применением хэш-функции (функция, отображающая строки бит исходных данных в строки бит фиксированной длины - хэш-код) [ГОСТ Р 34.11-2018. Информационная технология. Криптографическая защита информации. Функция хэширования], который обеспечивает контроль целостности информации.

Недостатками данного способа является:

отсутствие возможности установления подлинности командно-программной информации;

отсутствие возможности установления подлинности источника данных (авторство);

отсутствие возможности функционирования в условиях имитирующих воздействий противника и помех.

Известен способ обеспечения имитоустойчивой передачи информации, основанный на блочных шифрах, функционирующих в режиме выработки имитовставки (Кузнечик, Магма) (ГОСТ Р 34.12-2018. Информационная технология. Криптографическая защита информации. Блочные шифры; ГОСТ Р 34.13-2018. Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров), включающий в себя следующие этапы:

зашифрование передаваемой информации М, представленной в виде блоков фиксированной длины М=М1||М2||…||Mq по следующему правилу:

где i=1, 2,…, q-1, «||» - операция конкатенации, q - количество блоков передаваемой информации М, ek - процедура шифрования по ключу k, Ω0=ek(IV), IV - блок, состоящий из нулей;

определение размера имитовставки следующим образом:

MAC=Ts(Ωq),

где Ts - отображение, ставящее в соответствие строке ωm-1||…||ω1||ω0, m≥s, строку ωm-1||…||ωm-s+1||ωm-s, ωi∈{0,1};

передачу по каналам связи информации М вместе с вычисленным значением имитовставки MAC;

сравнение на приемной стороне полученного по каналам связи значения MAC и вычисленного на приемной стороне на основе полученной информации.

Таким образом, обеспечивается защита передаваемой информации от преднамеренных имитирующих действий злоумышленника.

Недостатками данного способа являются:

при компрометации одного ключа компрометируется вся ключевая система;

отсутствие возможности функционирования в условиях имитирующих воздействий противника и помех.

б) Описание ближайшего аналога (прототипа)

Наиболее близким к заявленному способу является протокол широковещательной аутентификации Timed Efficient Stream Loss-Tolerant Authentication (аутентификация с устойчивостью к потерям потока по времени), описанный в работе [Adrian Perrig, Ran Canetti, J.D. Tygar, and Dawn Song. The TESLA Broadcast Authentication Protocol // RSA Laboratories. Volume 5, No.2, Summer/Fall 2002]. Он способен работать с большим числом получателей, допускает потерю пакетов и основан на отложенном раскрытии ключей отправителем. Способ-прототип заключается в том, что передающая и приемные стороны синхронизируют часы. Сформированная односторонняя цепочка ключей используется в обратном порядке. Это дает возможность использовать любое принятое значение ключа для вычисления значения ключа любого предыдущего интервала. Последний ключ в сформированной цепочке является корневым. Он помещается в память приемной стороны. Передающая сторона прикрепляет к каждому пакету метку времени и вычисленное от содержания пакета значение имитовставки с помощью ключа, известного только ей. Приемная сторона обрабатывает полученный пакет, не имея возможности его аутентифицировать. Через некоторое время передающая сторона отправляет следующий пакет, в котором раскрывается значение ключа для проверки значения вычисленной имитовставки предыдущего пакета. При приеме следующего пакета, получатель проверяет правильность раскрытого ключа путем хэширования определенное количество раз до ключа, хранимого в памяти устройства или до последнего достоверного ключа. В случае правильности ключа, получатель проверяет имитовставку обработанного пакета во временном интервале раскрытого ключа. Если имитовставка правильная, получатель считает пакет аутентичным. Если промежуточные пакеты были потеряны, цепочку значения ключей можно пересчитать, используя более поздние пакеты.

При этом, ближайший аналог (прототип) имеет следующие недостатки:

всегда присутствует задержка аутентификации принятых пакетов;

не проводится процедура идентификации командно-программной информации и источника данных, так как для защиты разных пакетов, переданных в один промежуток времени, используется один криптографический ключ (каждому ключу соответствует определенный промежуток времени, то есть при передаче одновременно двух команд они будут защищены одним ключом).

Раскрытие сущности изобретения

а) Технический результат, на достижение которого направлено изобретение

Целью заявляемого изобретения является разработка способа аутентификации командно-программной информации, передаваемой по радиоканалам робототехнических комплексов с беспилотными летательными аппаратами, позволяющего защитить каждый пакет с командно-программной информацией на своем разовом ключе, с возможностью устранения задержки аутентификации принятых пакетов.

б) Совокупность существенных признаков

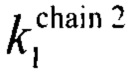

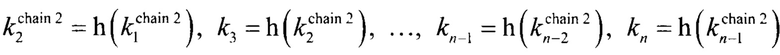

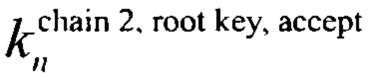

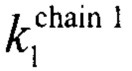

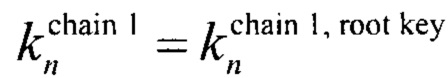

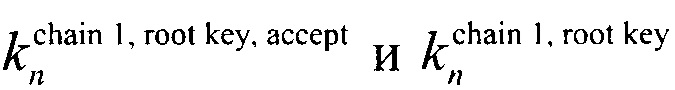

Поставленная цель достигается тем, что в известном техническом решении, заключающийся в том, что на подготовительном этапе предвычислений передающая сторона выполняет синхронизацию часов и договаривается с приемной стороной о допустимой задержке Δt отправляемого блока Ci командно-программной информации, формирует вторую цепочку ключей  путем предварительного задания первого ключа

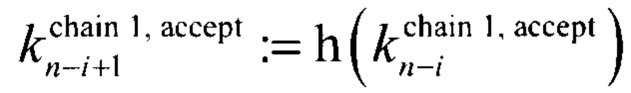

путем предварительного задания первого ключа  и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции

и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции  , последний сформированный ключ

, последний сформированный ключ  , называемый корневым, доставляется по защищенному каналу связи приемной стороне, далее на этапе формирования i-го пакета Mi на передающей стороне от блока Ci командно-программной информации вырабатывается имитовставка

, называемый корневым, доставляется по защищенному каналу связи приемной стороне, далее на этапе формирования i-го пакета Mi на передающей стороне от блока Ci командно-программной информации вырабатывается имитовставка  на ключе

на ключе  , которая затем конкатенируется с данным блоком Ci, а также с ключом

, которая затем конкатенируется с данным блоком Ci, а также с ключом  , на котором была выработана имитовставка

, на котором была выработана имитовставка  предыдущего (i-1)-го пакета Mi-1, таким образом сформированный пакет

предыдущего (i-1)-го пакета Mi-1, таким образом сформированный пакет  передается приемной стороне по открытому каналу связи, далее выполняется этап аутентификации принятого пакета

передается приемной стороне по открытому каналу связи, далее выполняется этап аутентификации принятого пакета  на приемной стороне, для этого выполняется процедура деконкатенации принятого пакета

на приемной стороне, для этого выполняется процедура деконкатенации принятого пакета  , далее при приеме очередного (i+1)-го пакета

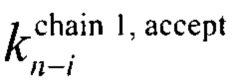

, далее при приеме очередного (i+1)-го пакета  с помощью процедуры деконкатенации раскрывается значение принятого ключа

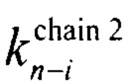

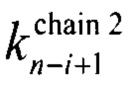

с помощью процедуры деконкатенации раскрывается значение принятого ключа  , подлинность которого проверяется с помощью выполнения процедуры восстановления фрагмента второй цепочки ключей

, подлинность которого проверяется с помощью выполнения процедуры восстановления фрагмента второй цепочки ключей  путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа

путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа  , вычисленный таким образом ключ

, вычисленный таким образом ключ  сравнивается с хранимым на приемной стороне корневым ключом

сравнивается с хранимым на приемной стороне корневым ключом  , если ключи

, если ключи  не равны, то делают вывод о ложности принятого пакета

не равны, то делают вывод о ложности принятого пакета  , а если равны, то делают вывод о подлинности принятого ключа

, а если равны, то делают вывод о подлинности принятого ключа  , в представленном способе:

, в представленном способе:

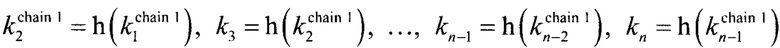

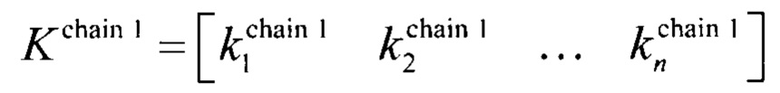

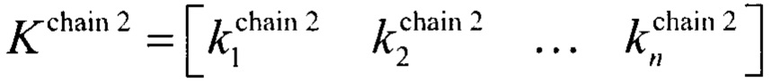

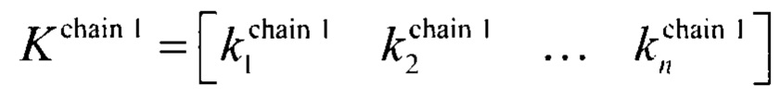

1. На подготовительном этапе предвычислений передающая сторона перед созданием второй цепочки ключей  дополнительно формирует первую цепочку ключей

дополнительно формирует первую цепочку ключей  путем предварительного задания первого ключа

путем предварительного задания первого ключа  и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции

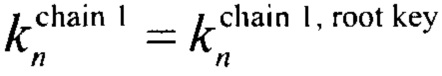

и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции  , последний сформированный ключ

, последний сформированный ключ  , называемый корневым, доставляется по защищенному каналу связи приемной стороне, присваивает приемной стороне идентификатор dBLA.

, называемый корневым, доставляется по защищенному каналу связи приемной стороне, присваивает приемной стороне идентификатор dBLA.

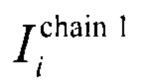

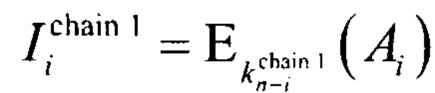

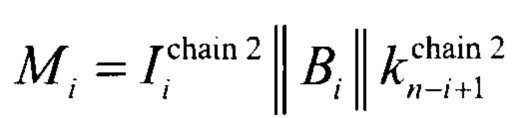

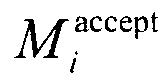

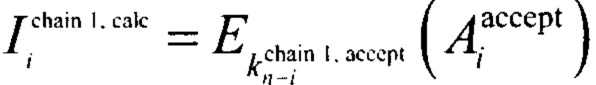

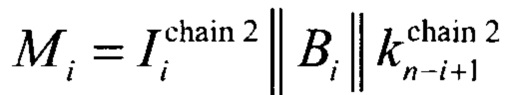

2. На этапе формирования i-го пакета Mi на передающей стороне блок Ci командно-программной информации конкатенируется с меткой времени ti, а так же идентификатором приемной стороны di, таким образом формируется защищаемая информация Ai=Ci||ti||di, от которой вырабатывается имитовставка  на ключе

на ключе  , которая затем конкатенируется с данной защищаемой информацией Ai, а также с ключом

, которая затем конкатенируется с данной защищаемой информацией Ai, а также с ключом  , таким образом формируется информация

, таким образом формируется информация  , от которой вырабатывается имитовставка

, от которой вырабатывается имитовставка  на ключе

на ключе  , которая затем конкатенируется с данной сформированной информацией Bi, а также с ключом

, которая затем конкатенируется с данной сформированной информацией Bi, а также с ключом  , на котором была выработана имитовставка

, на котором была выработана имитовставка  предыдущего (i-1)-го пакета Mi-1, таким образом сформированный пакет

предыдущего (i-1)-го пакета Mi-1, таким образом сформированный пакет  передается приемной стороне по открытому каналу связи.

передается приемной стороне по открытому каналу связи.

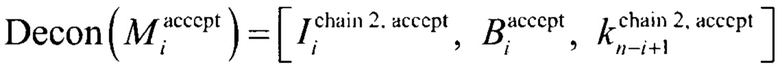

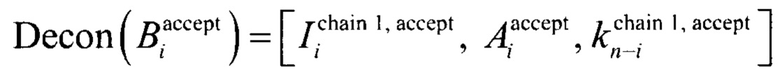

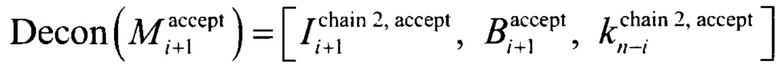

3. На этапе аутентификации принятого пакета  на приемной стороне выполняется процедура деконкатенации принятого пакета

на приемной стороне выполняется процедура деконкатенации принятого пакета  , результатом которой являются: имитовставка

, результатом которой являются: имитовставка  , сформированная информация

, сформированная информация  , ключ

, ключ  , на котором была выработана имитовставка

, на котором была выработана имитовставка  предыдущего (i-1)-го пакета

предыдущего (i-1)-го пакета  , и, не дожидаясь поступления очередного (i+1)-го пакета

, и, не дожидаясь поступления очередного (i+1)-го пакета  , выполняется процедура деконкатенации сформированной информации

, выполняется процедура деконкатенации сформированной информации  , результатом которой являются: имитовставка

, результатом которой являются: имитовставка  , защищаемая информация

, защищаемая информация  , ключ

, ключ  , на котором была выработана имитовставка

, на котором была выработана имитовставка  , далее проверяется подлинность принятого ключа

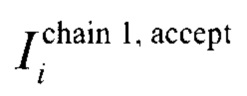

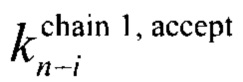

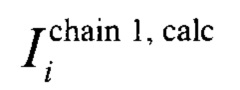

, далее проверяется подлинность принятого ключа  с помощью выполнения процедуры восстановления фрагмента первой цепочки ключей

с помощью выполнения процедуры восстановления фрагмента первой цепочки ключей  путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа

путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа  , вычисленный таким образом ключ

, вычисленный таким образом ключ  сравнивается с хранимым на приемной стороне корневым ключом

сравнивается с хранимым на приемной стороне корневым ключом  , если ключи

, если ключи  и

и  не равны, то делают вывод о ложности принятого пакета

не равны, то делают вывод о ложности принятого пакета  , а если равны, то делают вывод о подлинности принятого ключа

, а если равны, то делают вывод о подлинности принятого ключа  , далее, вырабатывается имитовставка

, далее, вырабатывается имитовставка  от защищаемой информации

от защищаемой информации  командно-программной информации на верифицированном ключе

командно-программной информации на верифицированном ключе  , выработанная имитовставка

, выработанная имитовставка  сравнивается с принятой имитовставкой

сравнивается с принятой имитовставкой  , если имитовставки

, если имитовставки  не равны, то делают вывод о ложности пакета

не равны, то делают вывод о ложности пакета  , а если равны, то делают вывод о подлинности принятой имитовставки

, а если равны, то делают вывод о подлинности принятой имитовставки  , выполняется процедура деконкатенации защищаемой информации

, выполняется процедура деконкатенации защищаемой информации  , результатом которой являются: блок

, результатом которой являются: блок  командно-программной информации, метка времени

командно-программной информации, метка времени  , идентификатор приемной стороны

, идентификатор приемной стороны  , который сравнивается с хранимым на приемной стороне идентификатором dBLA, если идентификаторы

, который сравнивается с хранимым на приемной стороне идентификатором dBLA, если идентификаторы  и dBLA не равны, то делают вывод о ложности идентификатора принятого пакета

и dBLA не равны, то делают вывод о ложности идентификатора принятого пакета  , а если равны, то делают вывод о истинности принятого идентификатора

, а если равны, то делают вывод о истинности принятого идентификатора  и, далее, проверяется выполнение условия tBLA-Δt≤

и, далее, проверяется выполнение условия tBLA-Δt≤ , где tBLA - фактическое время на приемной стороне, Δt - допустимая задержка отправляемого блока Ci командно-программной информации,

, где tBLA - фактическое время на приемной стороне, Δt - допустимая задержка отправляемого блока Ci командно-программной информации,  - принятая метка времени, и, если условие выполняется, то делается вывод о достоверности принятого пакета

- принятая метка времени, и, если условие выполняется, то делается вывод о достоверности принятого пакета  , верифицированный ключ

, верифицированный ключ  сохраняется на приемной стороне и блок

сохраняется на приемной стороне и блок  командно-программной информации выдается к дальнейшему исполнению как подлинный, а если условие не выполняется, то делается вывод о недостоверности принятой метки времени

командно-программной информации выдается к дальнейшему исполнению как подлинный, а если условие не выполняется, то делается вывод о недостоверности принятой метки времени  , приемная сторона переходит в режим «аутентификация с задержкой», в этом режиме при приеме следующего (i+1)-го пакета

, приемная сторона переходит в режим «аутентификация с задержкой», в этом режиме при приеме следующего (i+1)-го пакета  , как в ограничительной части, проверяется подлинность принятого ключа

, как в ограничительной части, проверяется подлинность принятого ключа  и, если делают вывод о подлинности принятого ключа

и, если делают вывод о подлинности принятого ключа  , вырабатывается имитовставка

, вырабатывается имитовставка  от принятой сформированной информации

от принятой сформированной информации  на верифицированном ключе

на верифицированном ключе  , выработанная имитовставка

, выработанная имитовставка  сравнивается с принятой имитовставкой

сравнивается с принятой имитовставкой  , если имитовставки

, если имитовставки  не равны, то делают вывод о ложности пакета

не равны, то делают вывод о ложности пакета  , а если равны, то делают вывод о его подлинности, верифицированный ключ

, а если равны, то делают вывод о его подлинности, верифицированный ключ  сохраняется на приемной стороне и блок

сохраняется на приемной стороне и блок  командно-программной информации выдается к дальнейшему исполнению как подлинный.

командно-программной информации выдается к дальнейшему исполнению как подлинный.

в) Причинно-следственная связь между признаками и техническим результатом

Благодаря новой совокупности существенных признаков в способе реализовано:

обеспечен контроль целостности (защита от изменений);

обеспечена подлинность (соответствие источнику);

обеспечена достоверность (соответствие текущему положению дел);

исключена вероятность компрометации ключей на приемной стороне за счет применения цепочек хэш-функций в обратном порядке;

добавлена возможность в некоторых случаях осуществлять аутентификацию принятых пакетов без задержки по времени за счет использования двух режимов работы, в одном из которых происходит раскрытие одного из двух ключей и использование синхронизированных часов;

каждый блок командно-программной информации формируется с применением своей метки времени и разового ключа;

относительно высокая скорость вычисления (по сравнению с ЭЦП) за счет применения Российских алгоритмов шифрования «Магма» (ГОСТ Р 34.12-2018, ГОСТ Р 34.13-2018) и хэширования «Стрибог» (ГОСТ Р 34.11-2018).

Доказательства соответствия заявленного изобретения условиям патентоспособности «новизна» и «изобретательский» уровень.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявляемом способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показаны:

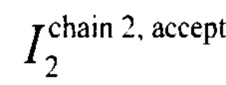

фиг. 1 - блок-схема алгоритма формирования массива ключей;

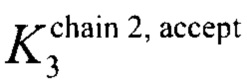

фиг. 2 - блок-схема алгоритма формирования командно-программной информации, передаваемой по радиоканалам робототехнических комплексов с беспилотными летательными аппаратами;

фиг. 3а - блок-схема алгоритма аутентификации командно-программной информации, передаваемой по радиоканалам робототехнических комплексов с беспилотными летательными аппаратами;

фиг. 3б - блок-схема алгоритма аутентификации командно-программной информации, передаваемой по радиоканалам робототехнических комплексов с беспилотными летательными аппаратами.

Осуществление изобретения

Рассмотрим реализацию предлагаемого способа (на передающей стороне - фиг. 1, фиг. 2, на принимающей - фиг.3).

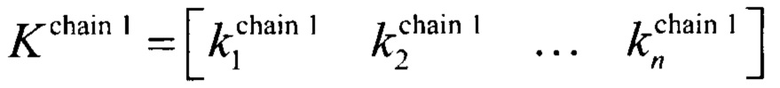

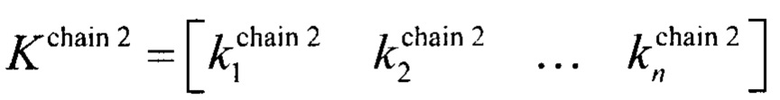

На подготовительном этапе предвычислений передающая сторона формирует две цепочки ключей  и

и  путем предварительного задания первых ключей

путем предварительного задания первых ключей  и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции (например, при помощи алгоритма «Стрибог», описанного в ГОСТ 34.11-2018):

и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции (например, при помощи алгоритма «Стрибог», описанного в ГОСТ 34.11-2018):

Сформированные цепочки ключей  и

и  будут использоваться в обратном порядке. Заблаговременно передающая сторона выполняет синхронизацию часов, договаривается с приемной стороной о допустимой задержке Δt отправляемого блока Ci командно-программной информации, присваивает приемной стороне идентификатор dBLA. Последние сформированные ключи в цепочках

будут использоваться в обратном порядке. Заблаговременно передающая сторона выполняет синхронизацию часов, договаривается с приемной стороной о допустимой задержке Δt отправляемого блока Ci командно-программной информации, присваивает приемной стороне идентификатор dBLA. Последние сформированные ключи в цепочках  ,

,  , называемые корневыми, доставляются по защищенному каналу связи приемной стороне.

, называемые корневыми, доставляются по защищенному каналу связи приемной стороне.

На этапе формирования i-го пакета Mi на передающей стороне блок Ci командно-программной информации конкатенируется (процедура конкатенации обозначена символом « || ») с меткой времени ti, а так же идентификатором приемной стороны di, таким образом формируется защищаемая информация Ai:

Ai=Ci||ti||di.

От полученного значения Ai вырабатывается имитовставка  (например, при помощи алгоритма «Магма», описанного в ГОСТ 34.12-2018, ГОСТ 34.13-2018) на ключе

(например, при помощи алгоритма «Магма», описанного в ГОСТ 34.12-2018, ГОСТ 34.13-2018) на ключе  :

:

Далее формируется информация Bi с помощью процедуры конкатенации значений выработанной имитовставки  , защищаемой информации А, ключа

, защищаемой информации А, ключа  :

:

От полученного значения Bi вырабатывается имитовставка  на ключе

на ключе  :

:

Далее формируется i-тый пакет Mi с помощью процедуры конкатенации значений имитовставки  , сформированной информацией Bi, а также с ключом

, сформированной информацией Bi, а также с ключом  , на котором была выработана имитовставка

, на котором была выработана имитовставка  предыдущего (i-1)-го пакета Mi-1:

предыдущего (i-1)-го пакета Mi-1:

.

.

Сформированный пакет Mi передается приемной стороне.

На этапе аутентификации принятого пакета  на приемной стороне выполняется процедура деконкатенации принятого пакета

на приемной стороне выполняется процедура деконкатенации принятого пакета  :

:

,

,

где Decon - функция деконкатенации,  - имитовставка,

- имитовставка,  - сформированная информация,

- сформированная информация,  - ключ, на котором была выработана имитовставка

- ключ, на котором была выработана имитовставка  предыдущего (i-1)-го пакета

предыдущего (i-1)-го пакета  . Далее выполняется процедура деконкатенации полученного значения

. Далее выполняется процедура деконкатенации полученного значения  :

:

,

,

где  - имитовставка,

- имитовставка,  - защищаемая информация,

- защищаемая информация,  - ключ, на котором была выработана имитовставка

- ключ, на котором была выработана имитовставка  . Далее проверяется подлинность принятого ключа

. Далее проверяется подлинность принятого ключа  с помощью выполнения процедуры восстановления фрагмента первой цепочки ключей

с помощью выполнения процедуры восстановления фрагмента первой цепочки ключей  путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа

путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа  :

:

for j:=0 to i do

Вычисленный таким образом ключ  сравнивается с хранимым на приемной стороне корневым ключом

сравнивается с хранимым на приемной стороне корневым ключом  . Если ключи

. Если ключи  не равны, то делают вывод о ложности принятого пакета

не равны, то делают вывод о ложности принятого пакета  , а если равны, то делают вывод о подлинности принятого ключа

, а если равны, то делают вывод о подлинности принятого ключа  . Далее вырабатывается имитовставка

. Далее вырабатывается имитовставка  от защищаемой информации

от защищаемой информации  командно-программной информации на верифицированном ключе

командно-программной информации на верифицированном ключе  :

:

Выработанная имитовставка  сравнивается с принятой имитовставкой

сравнивается с принятой имитовставкой  . Если имитовставки

. Если имитовставки  не равны, то делают вывод о ложности пакета

не равны, то делают вывод о ложности пакета  , а если равны, то делают вывод о подлинности принятой имитовставки

, а если равны, то делают вывод о подлинности принятой имитовставки  . Далее выполняется процедура деконкатенации защищаемой информации

. Далее выполняется процедура деконкатенации защищаемой информации :

:

где  - блок командно-программной информации,

- блок командно-программной информации,  - метка времени,

- метка времени,  - идентификатор приемной стороны. Далее идентификатор приемной стороны

- идентификатор приемной стороны. Далее идентификатор приемной стороны  сравнивается с хранимым на приемной стороне идентификатором dBLA. Если идентификаторы

сравнивается с хранимым на приемной стороне идентификатором dBLA. Если идентификаторы  и dBLA не равны, то делают вывод о ложности идентификатора принятого пакета

и dBLA не равны, то делают вывод о ложности идентификатора принятого пакета  , а если равны, то делают вывод о истинности принятого идентификатора

, а если равны, то делают вывод о истинности принятого идентификатора  . Далее проверяется выполнение условия:

. Далее проверяется выполнение условия:

tBLA-Δt≤ ,

,

где tBLA - фактическое время на приемной стороне, Δt - допустимая задержка отправляемого блока Ci командно-программной информации,  -принятая метка времени. Если условие выполняется, то делается вывод о достоверности принятого пакета

-принятая метка времени. Если условие выполняется, то делается вывод о достоверности принятого пакета  , верифицированный ключ

, верифицированный ключ  сохраняется на приемной стороне и блок

сохраняется на приемной стороне и блок  командно-программной информации выдается к дальнейшему исполнению как подлинный. А если условие не выполняется, то делается вывод о недостоверности принятой метки времени

командно-программной информации выдается к дальнейшему исполнению как подлинный. А если условие не выполняется, то делается вывод о недостоверности принятой метки времени  , приемная сторона переходит в режим «аутентификация с задержкой». При этом приеме следующего (i+1)-го пакета

, приемная сторона переходит в режим «аутентификация с задержкой». При этом приеме следующего (i+1)-го пакета  выполняется его деконкатенация:

выполняется его деконкатенация:

,

,

где  - имитовставка,

- имитовставка,  - сформированная информация,

- сформированная информация,  - ключ, на котором была выработана имитовставка

- ключ, на котором была выработана имитовставка  предыдущего i-го пакета

предыдущего i-го пакета  . Далее проверяется подлинность принятого ключа

. Далее проверяется подлинность принятого ключа  с помощью выполнения процедуры восстановления фрагмента второй цепочки ключей

с помощью выполнения процедуры восстановления фрагмента второй цепочки ключей  путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа

путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа  :

:

for j:=0 to i do

Вычисленный таким образом ключ  сравнивается с хранимым на приемной стороне корневым ключом

сравнивается с хранимым на приемной стороне корневым ключом  . Если ключи

. Если ключи  не равны, то делают вывод о ложности принятого пакета

не равны, то делают вывод о ложности принятого пакета  , а если равны, то делают вывод о подлинности принятого ключа

, а если равны, то делают вывод о подлинности принятого ключа  . Далее вырабатывается имитовставка

. Далее вырабатывается имитовставка  от принятой сформированной информации

от принятой сформированной информации  на верифицированном ключе

на верифицированном ключе  :

:

Выработанная имитовставка  сравнивается с принятой имитовставкой

сравнивается с принятой имитовставкой  . Если имитовставки

. Если имитовставки  не равны, то делают вывод о ложности пакета

не равны, то делают вывод о ложности пакета  , а если равны, то делают вывод о его подлинности, верифицированный ключ

, а если равны, то делают вывод о его подлинности, верифицированный ключ  сохраняется на приемной стороне и блок

сохраняется на приемной стороне и блок  командно-программной информации выдается к дальнейшему исполнению как подлинный.

командно-программной информации выдается к дальнейшему исполнению как подлинный.

Режим «аутентификация с задержкой» останется работоспособным не только в случае приема следующего блока данных  , но и в случае приема блока данных

, но и в случае приема блока данных  , где и∈{1…n}; n - глубина (длина) ключевой цепочки.

, где и∈{1…n}; n - глубина (длина) ключевой цепочки.

Пример практической реализации изобретения

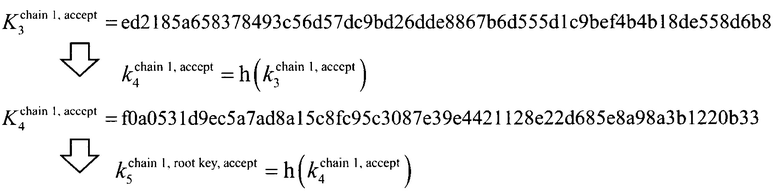

1. Подготовительный этап предвычислений.

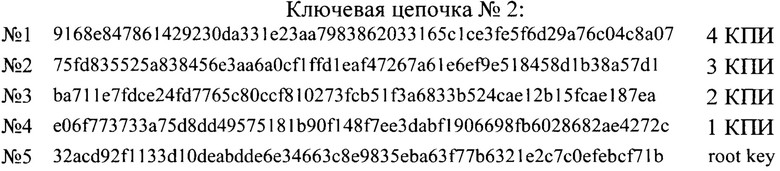

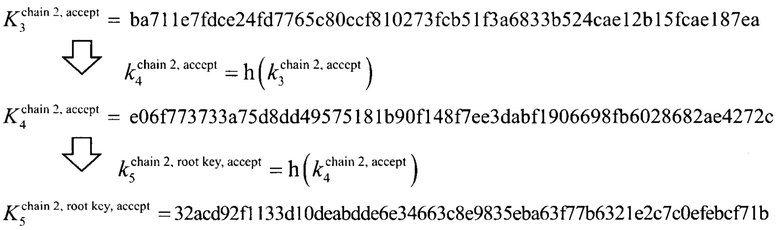

На передающей стороне сформируем две независимые цепочки хэш-функций путем предварительного задания первого ключа и n=5 - глубины ключевой цепочки, рекурсивным способом вычислим значения хэш-функции с размером ключей 256 бит (представлены в шестнадцатеричной системе исчисления для наглядности):

Сформированные цепочки ключей используют в обратном порядке. Последние пятые сформированные ключи в цепочках называются корневыми. Они доставляются по защищенному каналу связи приемной стороне. На четвертых ключах вырабатываются имитовставки для первой командно-программной информации, на третьих ключах вырабатываются имитовставки для второй командно-программной информации и так далее. Заблаговременно передающая сторона выполняет синхронизацию часов, договаривается с приемной стороной о допустимой задержке Δt отправляемого блока Ci командно-программной информации (в настоящем примере Δt=2 минуты), присваивает приемной стороне идентификатор dBLA.

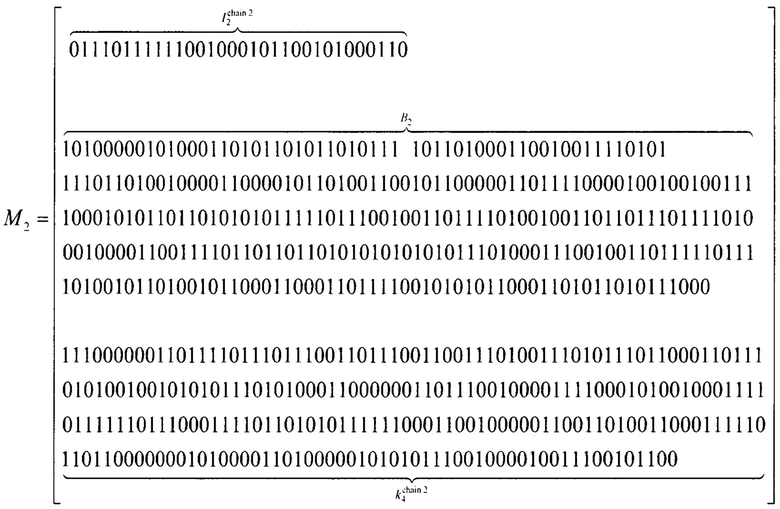

2. Этап формирования i-го пакета Mi на передающей стороне.

Сформируем значения блока командно-программной информации Ci, метки времени ti и адресной части di в двоичном виде под индексом 2 (i=2). Время на передающей стороне в момент формирования блока командно-программной информации - 22 часа 49 минут:

Сформируем защищаемую информацию А2 с помощью процедуры конкатенации полученных ранее значений С2, t2, d2:

.

.

От полученного значения А2 на третьем ключе из первой цепочки  выработаем имитовставку

выработаем имитовставку  (32 бита):

(32 бита):

.

.

Далее выполним процедуру конкатенации значений выработанной имитовставки  , защищаемой информации А2, ключа

, защищаемой информации А2, ключа  , с помощью которого была выработана имитовставка:

, с помощью которого была выработана имитовставка:

От полученного значения В2 на третьем ключе из второй цепочки  выработаем имитовставку

выработаем имитовставку  :

:

.

.

Далее выполним процедуру конкатенации значений имитовставки  , В2, ключа

, В2, ключа  (предыдущий), с помощью которого была выработана имитовставка предыдущего пакета М1:

(предыдущий), с помощью которого была выработана имитовставка предыдущего пакета М1:

Рассмотрим сформированный пакет M2 более наглядно:

Сформированный пакет М2 подлежит передаче приемной стороне. По такому же принципу формируются следующие пакеты М3…n. Количество отправляемых пакетов с одинаковой командно-программной информацией Ci определяется специалистами исходя из требований, предъявляемых к приемнику.

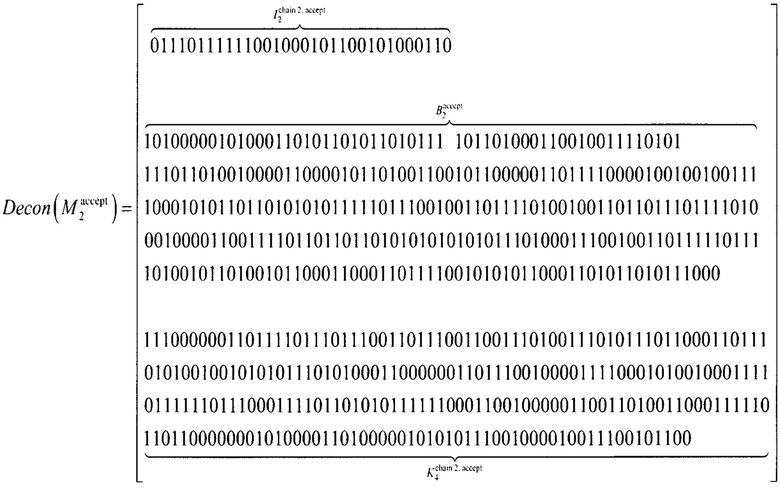

3. Этап аутентификации принятого пакета  на приемной стороне.

на приемной стороне.

После приема пакета  на приемной стороне выполним процедуру деконкатенации на принятые значения имитовставки

на приемной стороне выполним процедуру деконкатенации на принятые значения имитовставки  , блока данных

, блока данных  , четвертого ключа из второй цепочки

, четвертого ключа из второй цепочки  :

:

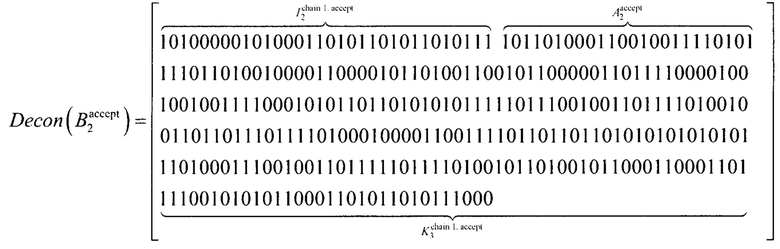

где Decon - это функция деконкатенации. Сразу выполним процедуру деконкатенации полученного значения  на принятые значения имитовставки

на принятые значения имитовставки  , защищаемого блока данных

, защищаемого блока данных  и третьего ключа из первой цепочки

и третьего ключа из первой цепочки  :

:

Далее проверим подлинность принятого ключа  . Для этого восстановим фрагмент первой цепочки ключей путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа

. Для этого восстановим фрагмент первой цепочки ключей путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа  . Значения ключей представлены в шестнадцатеричной системе счисления для наглядности:

. Значения ключей представлены в шестнадцатеричной системе счисления для наглядности:

, где h - функция хэширования.

Вычисленный таким образом ключ  сравним с хранимым на приемной стороне корневым ключом

сравним с хранимым на приемной стороне корневым ключом  . В случае несовпадения делаем вывод о ложности принятого пакета

. В случае несовпадения делаем вывод о ложности принятого пакета  . Если значения равны, то делаем вывод о подлинности принятого ключа

. Если значения равны, то делаем вывод о подлинности принятого ключа  . Далее проверяем принятую имитовставку

. Далее проверяем принятую имитовставку  . Для этого от принятого значения

. Для этого от принятого значения  на верифицированном ключе

на верифицированном ключе  вырабатывается имитовставка

вырабатывается имитовставка  :

:

.

.

Вычисленную имитовставку  сравним с принятым значением имитовставки

сравним с принятым значением имитовставки  . В случае несовпадения делаем вывод о ложности принятого пакета

. В случае несовпадения делаем вывод о ложности принятого пакета  . Если значения равны, то делаем вывод о подлинности принятой имитовставки

. Если значения равны, то делаем вывод о подлинности принятой имитовставки  и выполняем процедуру деконкатенации защищаемой информацией

и выполняем процедуру деконкатенации защищаемой информацией  , результатом которой являются блок

, результатом которой являются блок  командно-программной информации, метка времени

командно-программной информации, метка времени  , идентификатор приемной стороны

, идентификатор приемной стороны  :

:

.

.

Принятое значение идентификатора приемной стороны  сравним с хранимым на приемной стороне идентификатором dBLA:

сравним с хранимым на приемной стороне идентификатором dBLA:

=1110101

=1110101

dBLA=1110101

Если идентификаторы  и dBLA не равны, то делаем вывод о ложности идентификатора принятого пакета

и dBLA не равны, то делаем вывод о ложности идентификатора принятого пакета  . Если значения равны, то делаем вывод об истинности принятого идентификатора

. Если значения равны, то делаем вывод об истинности принятого идентификатора  и проверяем выполнение условия tBLA-Δt≤

и проверяем выполнение условия tBLA-Δt≤ , где tBLA=100011001001 - фактическое время на приемной стороне, Δt - допустимая задержка отправляемого блока Ci командно-программной информации,

, где tBLA=100011001001 - фактическое время на приемной стороне, Δt - допустимая задержка отправляемого блока Ci командно-программной информации,  =100011001001 - принятая метка времени:

=100011001001 - принятая метка времени:

tBLA (22:50)-Δt(2 минуты)≤  (22:49).

(22:49).

Если условие выполняется, то делаем вывод о достоверности принятого пакета  , сохраняем верифицированный ключ

, сохраняем верифицированный ключ  на приемной стороне и блок

на приемной стороне и блок  командно-программной информации выдаем к дальнейшему исполнению как подлинный.

командно-программной информации выдаем к дальнейшему исполнению как подлинный.

Если условие tBLA-Δt≤ не выполняется, то делаем вывод о недостоверности принятой метки времени

не выполняется, то делаем вывод о недостоверности принятой метки времени  , приемная сторона переходит в режим «аутентификация с задержкой». В этом режиме при приеме следующего пакета

, приемная сторона переходит в режим «аутентификация с задержкой». В этом режиме при приеме следующего пакета  выполним процедуру деконкатенация, результатом которой являются: имитовставка

выполним процедуру деконкатенация, результатом которой являются: имитовставка  , блока данных

, блока данных  , третьего ключа из второй цепочки

, третьего ключа из второй цепочки  :

:

Далее проверим подлинность принятого ключа  . Для этого восстановим фрагмент второй цепочки ключей путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа

. Для этого восстановим фрагмент второй цепочки ключей путем рекурсивного вычисления i-тое количество раз хэш-функции от принятого ключа  . Значения ключей представлены в шестнадцатеричной системе счисления для наглядности:

. Значения ключей представлены в шестнадцатеричной системе счисления для наглядности:

, где h - функция хэширования.

Вычисленный таким образом ключ  сравним с хранимым на приемной стороне корневым ключом

сравним с хранимым на приемной стороне корневым ключом  . В случае несовпадения делаем вывод о ложности принятого пакета

. В случае несовпадения делаем вывод о ложности принятого пакета  . Если значения равны, то делаем вывод о подлинности принятого ключа

. Если значения равны, то делаем вывод о подлинности принятого ключа  . Далее проверяем принятую имитовставку

. Далее проверяем принятую имитовставку  . Для этого от принятого значения

. Для этого от принятого значения  на верифицированном ключе

на верифицированном ключе  выработаем имитовставку

выработаем имитовставку  :

:

Вычисленную имитовставку  сравним с принятым значением имитовставки

сравним с принятым значением имитовставки  . В случае несовпадения делаем вывод о ложности принятого пакета

. В случае несовпадения делаем вывод о ложности принятого пакета  . Если условие выполняется, то делаем вывод о достоверности принятого пакета

. Если условие выполняется, то делаем вывод о достоверности принятого пакета  , сохраняем верифицированный ключ

, сохраняем верифицированный ключ  на приемной стороне и блок

на приемной стороне и блок  командно-программной информации выдаем к дальнейшему исполнению как подлинный.

командно-программной информации выдаем к дальнейшему исполнению как подлинный.

Таким образом, приведенный пример показал, что заявленный способ функционирует корректно, технически реализуем и позволяет решить поставленную задачу.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБЕСПЕЧЕНИЯ РОБАСТНОСТИ ЦИФРОВОГО ВОДЯНОГО ЗНАКА, ВСТРАИВАЕМОГО В СТАТИЧЕСКОЕ ИЗОБРАЖЕНИЕ, ПЕРЕДАВАЕМОЕ ПО КАНАЛУ СВЯЗИ С ПОМЕХАМИ | 2022 |

|

RU2785832C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МОДИФИЦИРОВАННЫХ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ПОМЕХОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2812949C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ КАНАЛОВ СВЯЗИ МЕЖДУ НАЗЕМНОЙ СТАНЦИЕЙ УПРАВЛЕНИЯ И ОДНОВРЕМЕННО НЕСКОЛЬКИМИ УПРАВЛЯЕМЫМИ С НЕЕ БЕСПИЛОТНЫМИ ЛЕТАТЕЛЬНЫМИ АППАРАТАМИ | 2020 |

|

RU2730368C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2021 |

|

RU2764960C1 |

| Способ контроля и управления доступом на охраняемый объект с гибкой аутентификацией пользователей | 2023 |

|

RU2819194C1 |

| СПОСОБ И МАРКЕР ДЛЯ АУТЕНТИФИКАЦИИ ДОКУМЕНТА | 2020 |

|

RU2831043C1 |

| СПОСОБ ПАРАЛЛЕЛЬНОЙ ПЕРЕДАЧИ ЦЕЛЕВЫХ ДАННЫХ С ГРУППЫ РОБОТОТЕХНИЧЕСКИХ СРЕДСТВ НА ПУНКТ УПРАВЛЕНИЯ В УСЛОВИЯХ ДЕСТАБИЛИЗИРУЮЩИХ ВОЗДЕЙСТВИЙ | 2024 |

|

RU2832569C1 |

| УПРАВЛЕНИЕ ЦИФРОВЫМИ ПРАВАМИ С ИСПОЛЬЗОВАНИЕМ МЕТОДИК ДОВЕРИТЕЛЬНОЙ ОБРАБОТКИ | 2007 |

|

RU2419235C2 |

| СПОСОБ И УСТРОЙСТВО ОБЕСПЕЧЕНИЯ ПОМЕХОУСТОЙЧИВОСТИ ОБРАБОТКИ ДАННЫХ НА ОСНОВЕ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ В КОМПЛЕКСНОЙ ПЛОСКОСТИ | 2022 |

|

RU2787941C1 |

| ЗАЩИТА ДАННЫХ В ПАМЯТИ ПОТРЕБЛЯЕМОГО ПРОДУКТА | 2013 |

|

RU2637429C2 |

Изобретение относится к области криптографической защиты информации, передаваемой по открытым каналам связи либо хранящейся на носителях информации. Техническим результатом является обеспечение защиты каждого пакета информации на своем разовом ключе с возможностью устранения задержки аутентификации принятых пакетов. Способ содержит этапы, на которых передающая сторона с помощью хэш-функции формирует две цепочки ключей, используемых в обратном порядке, последний сформированный ключ, называемый корневым, доставляется по защищенному каналу связи приемной стороне; к блоку командно-программной информации добавляется метка времени и идентификатор приемной стороны, от сформированного блока вырабатывается имитовставка, которая конкатенируется с защищаемой информацией и ключом, на котором она выработана, от полученных данных вырабатывается имитовставка, которая конкатенируется с указанными выше полученными данными и ключом, на котором выработана имитовставка предыдущего сообщения. Сформированный пакет передается приемной стороне. На этапе аутентификации принятого пакета данных происходит его деконкатенация, в ходе которой принятая метка времени сравнивается с бортовым временем приемной стороны. Если метка времени достоверна, то аутентификация блока командно-программной информации происходит после проверки ключа из второй цепочки и имитовставки, выработанной с помощью данного ключа, а если метка времени не достоверна, то после получения следующего пакета данных и проверки в нем ключа из первой цепочки и имитовставки, выработанной с помощью данного ключа. 4 ил.

Способ аутентификации командно-программной информации, передаваемой по радиоканалам робототехнических комплексов с беспилотными летательными аппаратами, заключающийся в том, что на подготовительном этапе предвычислений передающая сторона выполняет синхронизацию часов и договаривается с приемной стороной о допустимой задержке Δt отправляемого блока Ci командно-программной информации, формирует вторую цепочку ключей  путем предварительного задания первого ключа

путем предварительного задания первого ключа  и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции

и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции  , последний сформированный ключ

, последний сформированный ключ  , называемый корневым, доставляется по защищенному каналу связи приемной стороне, далее на этапе формирования i-го пакета Mi на передающей стороне от блока Ci командно-программной информации вырабатывается имитовставка

, называемый корневым, доставляется по защищенному каналу связи приемной стороне, далее на этапе формирования i-го пакета Mi на передающей стороне от блока Ci командно-программной информации вырабатывается имитовставка  на ключе

на ключе  , которая затем конкатенируется с данным блоком Ci, а также с ключом

, которая затем конкатенируется с данным блоком Ci, а также с ключом  , на котором была выработана имитовставка

, на котором была выработана имитовставка  предыдущего (i-1)-го пакета Mi-1, таким образом сформированный пакет

предыдущего (i-1)-го пакета Mi-1, таким образом сформированный пакет  передается приемной стороне по открытому каналу связи, далее выполняется этап аутентификации принятого пакета

передается приемной стороне по открытому каналу связи, далее выполняется этап аутентификации принятого пакета  на приемной стороне, для этого выполняется процедура деконкатенации принятого пакета

на приемной стороне, для этого выполняется процедура деконкатенации принятого пакета  , далее при приеме очередного (i+1)-го пакета

, далее при приеме очередного (i+1)-го пакета  с помощью процедуры деконкатенации раскрывается значение принятого ключа

с помощью процедуры деконкатенации раскрывается значение принятого ключа  , подлинность которого проверяется с помощью выполнения процедуры восстановления фрагмента второй цепочки ключей

, подлинность которого проверяется с помощью выполнения процедуры восстановления фрагмента второй цепочки ключей  путем рекурсивного вычисления i-е количество раз хэш-функции от принятого ключа

путем рекурсивного вычисления i-е количество раз хэш-функции от принятого ключа  , вычисленный таким образом ключ

, вычисленный таким образом ключ  сравнивается с хранимым на приемной стороне корневым ключом

сравнивается с хранимым на приемной стороне корневым ключом  , если ключи

, если ключи  и

и  не равны, то делают вывод о ложности принятого пакета

не равны, то делают вывод о ложности принятого пакета  , а если равны, то делают вывод о подлинности принятого ключа

, а если равны, то делают вывод о подлинности принятого ключа  , отличающийся тем, что на подготовительном этапе предвычислений передающая сторона перед созданием второй цепочки ключей

, отличающийся тем, что на подготовительном этапе предвычислений передающая сторона перед созданием второй цепочки ключей  дополнительно формирует первую цепочку ключей

дополнительно формирует первую цепочку ключей  путем предварительного задания первого ключа

путем предварительного задания первого ключа  и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции

и n - глубины ключевой цепочки, рекурсивным способом вычисляет значения хэш-функции  , последний сформированный ключ

, последний сформированный ключ  , называемый корневым, доставляется по защищенному каналу связи приемной стороне, присваивает приемной стороне идентификатор dBLA, на этапе формирования i-го пакета Mi на передающей стороне блок Ci командно-программной информации конкатенируется с меткой времени ti, а также идентификатором приемной стороны di, таким образом формируется защищаемая информация Ai=Ci||ti||di, от которой вырабатывается имитовставка

, называемый корневым, доставляется по защищенному каналу связи приемной стороне, присваивает приемной стороне идентификатор dBLA, на этапе формирования i-го пакета Mi на передающей стороне блок Ci командно-программной информации конкатенируется с меткой времени ti, а также идентификатором приемной стороны di, таким образом формируется защищаемая информация Ai=Ci||ti||di, от которой вырабатывается имитовставка  на ключе

на ключе  , которая затем конкатенируется с данной защищаемой информацией Ai, а также с ключом

, которая затем конкатенируется с данной защищаемой информацией Ai, а также с ключом  , таким образом формируется информация

, таким образом формируется информация  , от которой вырабатывается имитовставка

, от которой вырабатывается имитовставка  на ключе

на ключе  , которая затем конкатенируется с данной сформированной информацией Bi, а также с ключом

, которая затем конкатенируется с данной сформированной информацией Bi, а также с ключом  , на котором была выработана имитовставка

, на котором была выработана имитовставка  предыдущего (i-1)-го пакета Mi-1, таким образом сформированный пакет

предыдущего (i-1)-го пакета Mi-1, таким образом сформированный пакет  передается приемной стороне по открытому каналу связи, на этапе аутентификации принятого пакета

передается приемной стороне по открытому каналу связи, на этапе аутентификации принятого пакета  на приемной стороне выполняется процедура деконкатенации принятого пакета

на приемной стороне выполняется процедура деконкатенации принятого пакета  , результатом которой являются: имитовставка

, результатом которой являются: имитовставка  , сформированная информация

, сформированная информация  , ключ

, ключ , на котором была выработана имитовставка

, на котором была выработана имитовставка  предыдущего (i-1)-го пакета

предыдущего (i-1)-го пакета  , и, не дожидаясь поступления очередного (i+1)-го пакета

, и, не дожидаясь поступления очередного (i+1)-го пакета  , выполняется процедура деконкатенации сформированной информации

, выполняется процедура деконкатенации сформированной информации  , результатом которой являются: имитовставка

, результатом которой являются: имитовставка  , защищаемая информация

, защищаемая информация  , ключ

, ключ  , на котором была выработана имитовставка

, на котором была выработана имитовставка  , далее проверяется подлинность принятого ключа

, далее проверяется подлинность принятого ключа  с помощью выполнения процедуры восстановления фрагмента первой цепочки ключей

с помощью выполнения процедуры восстановления фрагмента первой цепочки ключей  путем рекурсивного вычисления i-е количество раз хэш-функции от принятого ключа

путем рекурсивного вычисления i-е количество раз хэш-функции от принятого ключа  , вычисленный таким образом ключ

, вычисленный таким образом ключ  сравнивается с хранимым на приемной стороне корневым ключом

сравнивается с хранимым на приемной стороне корневым ключом  , если ключи

, если ключи  и

и  не равны, то делают вывод о ложности принятого пакета

не равны, то делают вывод о ложности принятого пакета  , а если равны, то делают вывод о подлинности принятого ключа

, а если равны, то делают вывод о подлинности принятого ключа  , далее вырабатывается имитовставка

, далее вырабатывается имитовставка  от защищаемой информации

от защищаемой информации  командно-программной информации на верифицированном ключе

командно-программной информации на верифицированном ключе  , выработанная имитовставка

, выработанная имитовставка  сравнивается с принятой имитовставкой

сравнивается с принятой имитовставкой  , если имитовставки

, если имитовставки  и

и  не равны, то делают вывод о ложности пакета

не равны, то делают вывод о ложности пакета  , а если равны, то делают вывод о подлинности принятой имитовставки

, а если равны, то делают вывод о подлинности принятой имитовставки  , выполняется процедура деконкатенации защищаемой информации

, выполняется процедура деконкатенации защищаемой информации  , результатом которой являются: блок

, результатом которой являются: блок  командно-программной информации, метка времени

командно-программной информации, метка времени  , идентификатор приемной стороны

, идентификатор приемной стороны  , который сравнивается с хранимым на приемной стороне идентификатором dBLA, если идентификаторы

, который сравнивается с хранимым на приемной стороне идентификатором dBLA, если идентификаторы  и dBLA не равны, то делают вывод о ложности идентификатора принятого пакета

и dBLA не равны, то делают вывод о ложности идентификатора принятого пакета  , а если равны, то делают вывод об истинности принятого идентификатора

, а если равны, то делают вывод об истинности принятого идентификатора  , и далее проверяется выполнение условия tBLA-Δt≤

, и далее проверяется выполнение условия tBLA-Δt≤ , где tBLA - фактическое время на приемной стороне, Δt - допустимая задержка отправляемого блока Ci командно-программной информации,

, где tBLA - фактическое время на приемной стороне, Δt - допустимая задержка отправляемого блока Ci командно-программной информации,  - принятая метка времени, и если условие выполняется, то делается вывод о достоверности принятого пакета

- принятая метка времени, и если условие выполняется, то делается вывод о достоверности принятого пакета  , верифицированный ключ

, верифицированный ключ  сохраняется на приемной стороне и блок

сохраняется на приемной стороне и блок  командно-программной информации выдается к дальнейшему исполнению как подлинный, а если условие не выполняется, то делается вывод о недостоверности принятой метки времени

командно-программной информации выдается к дальнейшему исполнению как подлинный, а если условие не выполняется, то делается вывод о недостоверности принятой метки времени  , приемная сторона переходит в режим «аутентификация с задержкой», в этом режиме при приеме следующего (i+1)-го пакета

, приемная сторона переходит в режим «аутентификация с задержкой», в этом режиме при приеме следующего (i+1)-го пакета  , после его деконкатенации, как в ограничительной части, проверяется подлинность принятого ключа

, после его деконкатенации, как в ограничительной части, проверяется подлинность принятого ключа  , и, если делают вывод о подлинности принятого ключа

, и, если делают вывод о подлинности принятого ключа  , вырабатывается имитовставка

, вырабатывается имитовставка  от принятой сформированной информации

от принятой сформированной информации  на верифицированном ключе

на верифицированном ключе  , выработанная имитовставка

, выработанная имитовставка  сравнивается с принятой имитовставкой

сравнивается с принятой имитовставкой  , если имитовставки

, если имитовставки  и

и  не равны, то делают вывод о ложности пакета

не равны, то делают вывод о ложности пакета  , а если равны, то делают вывод о его подлинности, верифицированный ключ

, а если равны, то делают вывод о его подлинности, верифицированный ключ  сохраняется на приемной стороне и блок

сохраняется на приемной стороне и блок  командно-программной информации выдается к дальнейшему исполнению как подлинный.

командно-программной информации выдается к дальнейшему исполнению как подлинный.

| Устройство имитозащищенного обмена данными с сокрытием содержания передаваемых данных | 2021 |

|

RU2780401C1 |

| СПОСОБ И УСТРОЙСТВО ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2017 |

|

RU2669144C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2021 |

|

RU2764960C1 |

| Способ, система и устройство криптографической защиты каналов связи беспилотных авиационных комплексов | 2018 |

|

RU2704268C1 |

| US 20220006644 A1, 06.01.2022 | |||

| US 20120177198 A1, 12.07.2012. | |||

Авторы

Даты

2023-12-11—Публикация

2023-07-05—Подача