Изобретение относится в области вычислительной техники, а именно к устройствам управления, и может быть использовано для реализации процесса оценки и обеспечения защищенности компьютерных сетей от компьютерных атак.

Известно «Устройство для обнаружения компьютерных атак на информационно-телекоммуникационные сети военного назначения» (Патент на полезную модель RU №141239 от 27.05.2014 Бюл. №15), содержащее блок памяти, диспетчер обновления индивидуального нормального профиля (ИНП), блок данных, модуль анализа текущего индивидуального профиля (ТИП), состоящий из модуля обнаружения атак на 1 этапе реализации, модуля обнаружения атак на 2 этапе реализации и модуля обнаружения атак на 3 этапе реализации, и блок оповещения, отличающееся тем, что в конструкции устройства предложено использовать модуль интеллектуального самообучения, состоящий из блока формирования базы детекторов, формирующего базу детекторов компьютерных атак, входы которого соединены с выходами диспетчера обновления ИНП, а выходы - с входами блока памяти; блока формирования шаблонов текущей активности, формирующего шаблоны нормальной активности индивидуального нормального профиля защищаемого объекта, входы которого соединены с выходами блока данных, а выходы - с входами модуля анализа ТИП.

Известно «Устройство имитационного моделирования оценки защищенности автоматизированных систем управления военного назначения» (Патент на полезную модель RU №166652 от 10.12.2016 Бюл. №34), содержащее модуль взаимодействия с пользователем, модуль оценки, модуль хранения информации, модуль сбора информации, модуль тестирования, модуль преобразования данных, отличающееся тем, что в модуль сбора информации введен блок возможных тестов, а также введен модуль тестирования, состоящий из блоков тестирования топологий и блоков тестирования модулей АСУ; блок управления модуля оценки соединяется с блоком сбора общих данных модуля сбора информации; блок возможных тестов модуля сбора информации взаимосвязан с блоками тестирования топологий модуля тестирования и управляет блоками тестирования модулей АСУ модуля тестирования; выходные данные блоков тестирования топологий и блоков тестирования модулей АСУ передаются через блоки преобразования данных модуля преобразования данных в блок оценки модуля оценки.

Известно «Устройство контроля состояния защищенности автоматизированных систем управления военного назначения» (Патент на полезную модель №178282 от 28.03.2018 Бюл. №10), содержащее модуль взаимодействия с пользователем, модуль оценки, модуль хранения информации, модуль сбора информации, модуль тестирования, модуль мониторинга, модуль преобразования данных, отличающееся тем, что добавлен модуль мониторинга, состоящий из блока мониторинга параметров АСУ и блока мониторинга сетевой активности; блок оценки соединяется с блоками мониторинга параметров АСУ и мониторинга сетевой активности и управляет блоками модуля мониторинга; блок мониторинга параметров АСУ модуля мониторинга связан с блоком преобразования данных; блок мониторинга сетевой активности модуля мониторинга связан с блоком преобразования данных; выходные данные модуля мониторинга передаются через блоки преобразования данных модуля преобразования данных в блок оценки модуля оценки.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному, является «Система комплексной оценки защищенности автоматизированных систем управления военного назначения» (Патент на полезную модель RU №180178 от 05.06.2018 Бюл. №16), содержащая модуль взаимодействия с пользователем, модуль оценки, модуль хранения информации, модуль сбора информации, модуль тестирования, модуль мониторинга, модуль преобразования данных, отличающаяся тем, что добавлен модуль параметрического синтеза, состоящий из блока вывода синтезированных данных и блока параметрического синтеза; блок параметрического синтеза модуля параметрического синтеза связан с блоками преобразования данных модуля преобразования данных и блоком оценки модуля оценки; выходные данные блока параметрического синтеза передаются через блок вывода синтезированных данных модуля параметрического синтеза в блоки интерфейсов модуля взаимодействия с пользователем, а также в блок оценки модуля оценки, который проводит комплексную оценку защищенности АСУ ВН на основе полученных выходных данных; блок оценки модуля оценки передает сгенерированную комплексную оценку защищенности АСУ ВН в блоки интерфейсов модуля взаимодействия с пользователем для вывода ее оператору, а также через блок управления механизмом оценки модуля оценки и блок вывода информации модуля хранения информации в блок хранения информации модуля хранения информации для ее сохранения.

Техническая проблема: низкая защищенность компьютерной сети из-за отсутствия учета динамики изменения угроз информационной безопасности, динамического выявления уязвимостей информационной безопасности компьютерной сети.

Техническим результатом является повышение защищенности компьютерной сети за счет учета динамики изменения угроз информационной безопасности, динамического выявления уязвимостей информационной безопасности компьютерной сети.

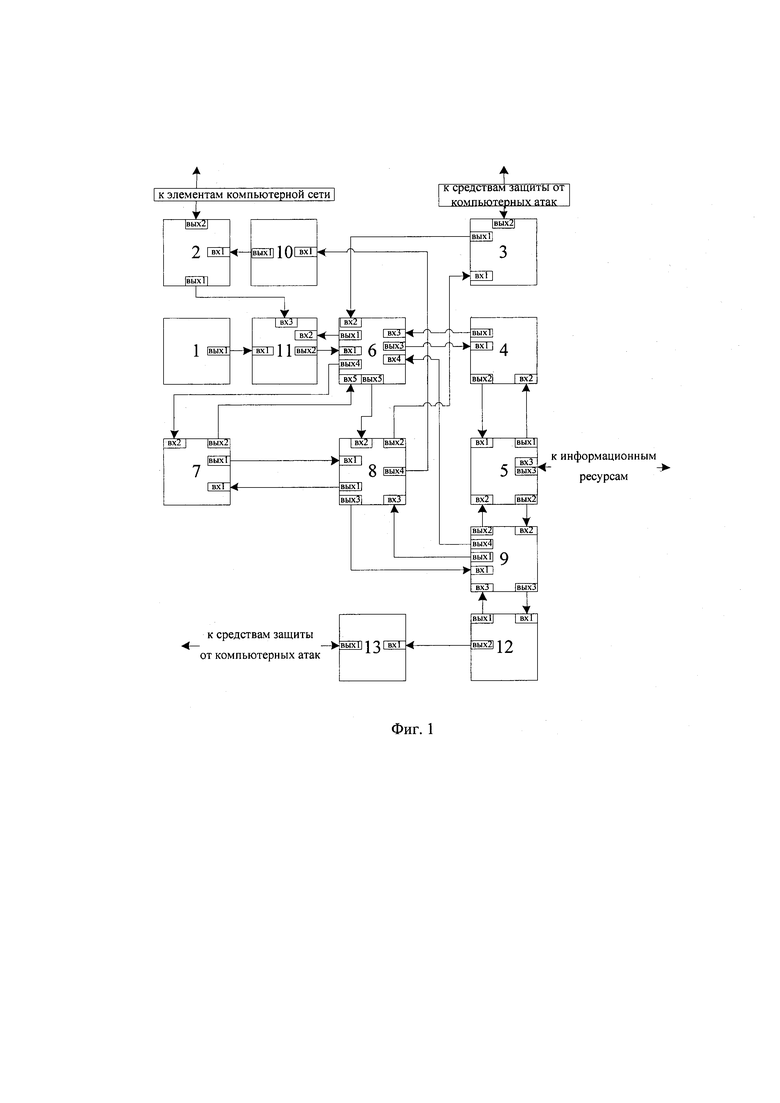

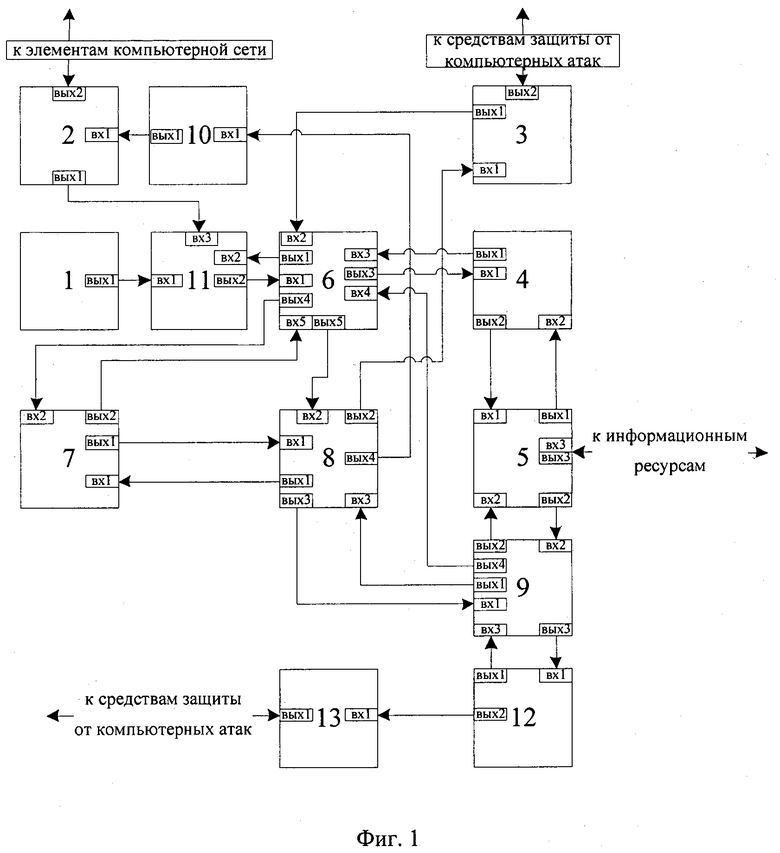

Техническая проблема решается за счет создания устройства комплексной динамической оценки и обеспечения требуемой защищенности компьютерной сети состоящая из группа датчиков средств обнаружения событий информационной безопасности (1) выходы которых соединены с первым входом модуля преобразования данных (11); третий вход модуля преобразования данных (11) соединен с первым выходом модуля поиска уязвимостей в элементах компьютерной сети (2); первый вход модуля поиска уязвимостей в элементах компьютерной сети (2) соединен с первым выходом модуля библиотек тестирования (10); четвертый выход и пятый вход базы данных об угрозах информационной безопасности (6) соединен со вторым входом модуля оценки уровня защищенности элементов входящих в компьютерную сеть (7); первый вход и первый выход модуля оценки уровня защищенности элементов входящих в компьютерную сеть (7) соединены соответственно с первым выходом и первым входом блока визуализации и администрирования (8).

Согласно изобретению устройство дополнено: модулем проверки обновлений и версий программного обеспечения, применяемых средств защиты (3) первый вход которого соединен со вторым выходом блока визуализации и администрирования (8), первый выход соединен со вторым входом база данных об угрозах информационной безопасности (6), второй выход модуля проверки обновлений и версий программного обеспечения, применяемых средств защиты (3) соединен со средствами защиты от компьютерных атак установленных на элементах компьютерной сети; модулем сбора сведений об актуальных угрозах информационной безопасности (4) первый выход и первый вход, которого соединен соответственно с третьим входом и третьим выходом база данных об угрозах информационной безопасности (6), второй вход и второй выход модуля сбора сведений об актуальных угрозах информационной безопасности (4) соединен с первым входом и первым выходом модема обеспечивающего соединение с ресурсами сети интернет (5); второй вход и второй выход модема обеспечивающего соединение с ресурсами сети интернет (5) соединены соответственно со вторым выходом и вторым входом блока поиска и дополнения новых обновлений (9), третий вход и выход модема обеспечивающего соединение с ресурсами сети интернет (5) соединены с аналогичным устройством провайдера связи; первый выход и первый вход блока поиска и дополнения новых обновлений (9) соединен соответственно с третьим входом и третьим выходом блока визуализации и администрирования (8), четвертый выход блока поиска и дополнения новых обновлений (9) соединен с четвертым входом базы данных об угрозах информационной безопасности (6), третий вход и выход блока поиска и дополнения новых обновлений (9) соединен соответственно с первым выходом и входом блока проверки легитимности и безопасности обновлений (12); второй выход блока проверки легитимности и безопасности обновлений (12) соединен с первым входом блока распределения и установки обновлений (13), первый выход блока распределения и установки обновлений (13) соединен со средствами защиты от компьютерных атак, применяемых в компьютерной сети; первый вход и первый выход базы данных об угрозах информационной безопасности (6) соединены соответственно со вторым выходом и вторым входом модуля преобразования данных (11); четвертый выход блока визуализации и администрирования (8) соединен с первым входом модуля библиотек тестирования (10); пятый выход базы данных об угрозах информационной безопасности (6) соединен со вторым входом блока визуализации и администрирования (8); второй выход модуля поиска уязвимостей в элементах компьютерной сети (2) соединяется с требуемыми элементами компьютерной сети.

Устройство может выполняться на базе одного или нескольких вычислительных устройств, с программной или программно-аппаратной реализацией модулей устройства. Каждый модуль устройства при этом может выполняться в виде ПЛИС, SoC (система на чипе), микроконтроллера, логических вентилей, программной логики и т.п. В общем случае необходимые процессы вычислительной логики в устройстве осуществляются с помощью одного или нескольких процессоров, которые обрабатывают команды, передаваемые по общей информационной шине, данных между модулями устройства.

Перечисленная новая совокупность существенных признаков обеспечивает повышение защищенности компьютерной сети за счет учета динамики изменения угроз информационной безопасности, динамического выявления уязвимостей информационной безопасности компьютерной сети.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного устройства, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» разработанного устройства обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данное устройство с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Заявленные объекты устройства поясняются:

фиг. 1 - функциональная схема устройства комплексной динамической оценки и обеспечения защищенности компьютерной сети.

Устройство комплексной динамической оценки защищенности компьютерной сети состоит из группы датчиков средств обнаружения событий информационной безопасности (1) выходы которых соединены с первым входом модуля преобразования данных (11); третий вход модуля преобразования данных (11) соединен с первым выходом модуля поиска уязвимостей в элементах компьютерной сети (2); первый вход модуля поиска уязвимостей в элементах компьютерной сети (2) соединен с первым выходом модуля библиотек тестирования (10); модулем проверки обновлений и версий программного обеспечения, применяемых средств защиты (3) первый выход соединен со вторым входом и вторым выходом базы данных об угрозах информационной безопасности (6), первый вход модуля проверки обновлений и версий программного обеспечения, применяемых средств защиты (3) соединен со вторым выходом блока визуализации и администрирования (8), второй выход соединен со средствами защиты от компьютерных атак установленных на элементах компьютерной сети; модулем сбора сведений об актуальных угрозах информационной безопасности (4) первый выход и первый вход, которого соединен соответственно с третьим входом и третьим выходом база данных об угрозах информационной безопасности (6), второй вход и второй выход модуля сбора сведений об актуальных угрозах информационной безопасности (4) соединен с первым входом и первым выходом модема обеспечивающего соединение с ресурсами сети интернет (5); второй вход и выход модема обеспечивающего соединение с ресурсами сети интернет (5) соединены соответственно со вторым выходом и вторым входом блока поиска и дополнения новых обновлений (9), третий вход и выход модема обеспечивающего соединение с ресурсами сети интернет (5) соединены с аналогичным устройством провайдера связи; первый вход и первый выход базы данных об угрозах информационной безопасности (6) соединены соответственно со вторым выходом и втором входом модуля преобразования данных (11); четвертый выход и пятый вход базы данных об угрозах информационной безопасности (6) соединены соответственно со вторым входом и вторым выходом модуля оценки уровня защищенности элементов входящих в компьютерную сеть (7); пятый выход базы данных об угрозах информационной безопасности (6) соединен со вторым входом блока визуализации и администрирования (8); первый вход и первый выход модуля оценки уровня защищенности элементов входящих в компьютерную сеть (7) соединены соответственно с первым выходом и первым входом блока визуализации и администрирования (8); первый выход и первый вход блока поиска и дополнения новых обновлений (9) соединен соответственно с третьим входом и третьим выходом блока визуализации и администрирования (8), четвертый выход блока поиска и дополнения новых обновлений (9) соединен с четвертым входом базы данных об угрозах информационной безопасности (6), третий вход и выход блока поиска и дополнения новых обновлений (9) соединен соответственно с первым выходом и входом блока проверки легитимности и безопасности обновлений (12); второй выход блока проверки легитимности и безопасности обновлений (12) соединен с первым входом блока распределения и установки обновлений (13), первый выход блока распределения и установки обновлений (13) соединен со средствами защиты от компьютерных атак, применяемых в компьютерной сети; четвертый выход блока визуализации и администрирования (8) соединен с первым входом модуля библиотек тестирования (10); второй выход модуля поиска уязвимостей в элементах компьютерной сети (2) соединяется с требуемыми элементами компьютерной сети.

Работа устройства комплексной динамической оценки и обеспечения защищенности компьютерной сети в статичном режиме.

Оператор устройства с помощью блока визуализации и администрирования (8) в модуле библиотек тестирования (10) выбирает тест (группу тестов) направленных на поиск известных уязвимостей для каждого элемента компьютерной сети. Используя выбранную библиотеку тестов, модуль поиска уязвимостей в элементах компьютерной сети (2) проводит тестирование заданного элемента компьютерной сети и формирует отчет о выявленных уязвимостях.

Сформированный отчет с модуля поиска уязвимостей в элементах компьютерной сети (2) через модуль преобразования данных (11) сохраняет в базе данных об угрозах информационной безопасности (6) полученные статистические данные и далее в блоке визуализации и администрирования (8) появляется соответствующее сообщение.

Оператор устройства с помощью блока визуализации и администрирования (8) и модуля проверки обновлений и версий программного обеспечения, применяемых средств защиты (3) проводит опрос применяемых средств защиты от компьютерных атак о версиях программного обеспечения, актуальности баз, применяемых правилах и настройках. Полученные данные сохраняются в базу данных об угрозах информационной безопасности (6), и в блоке визуализации и администрирования (8) появляется соответствующее сообщение.

Оператор устройства с помощью блока визуализации и администрирования (8) и модуля сбора сведений об актуальных угрозах информационной безопасности (4) осуществляет подключение с использованием модема, обеспечивающего соединение с ресурсами сети интернет (5) к базам данных актуальных угроз информационной безопасности ведущих организаций в области информационной безопасности. Полученные данные сохраняются в базе данных об угрозах информационной безопасности (6). В блоке визуализации и администрирования (8) появляется соответствующее сообщение.

По окончании тестирования элементов компьютерной сети, сбора данных о применяемых средствах защиты от компьютерных атак и актуальных угрозах информационной безопасности, оператор устройства при помощи блока визуализации и администрирования (8), модуля оценки уровня защищенности элементов входящих в компьютерную сеть (7) и сохраненных данных об уязвимостях компьютерной сети, применяемых средствах защиты от компьютерных атак и данных об известных угрозах информационной безопасности проводит оценку защищенности элементов и в целом компьютерной сети.

Если рассчитанные значения защищенности компьютерной сети от компьютерных атак ниже допустимых значений, оператор принимает решение о поиске дополнений и новых обновлений, применяемых средствами защиты от компьютерных атак, при помощи блока поиска и дополнения новых обновлений (9), который осуществляет подключение к информационным ресурсам производителей указанных средств при помощи модема, обеспечивающего соединение с ресурсами сети интернет (5).

После получения дополнений и новых обновлений для применяемых средств защиты от компьютерных атак в блоке проверки легитимности и безопасности обновлений (12) проводится их обработка на отсутствие не декларируемых возможностей, вредоносного программного обеспечения.

Все дополнения и обновления, прошедшие проверку, при использовании блока распределения и установки обновлений (13) устанавливаются на соответствующие средства защиты от компьютерных атак.

Работа устройства комплексной динамической оценки и обеспечения защищенности компьютерной сети в динамическом режиме.

Все события информационной безопасности, зафиксированные датчиками средств обнаружения событий информационной безопасности (1), - через модуль преобразования данных (11) сохраняются в база данных об угрозах информационной безопасности (6).

В модуле оценки уровня защищенности элементов, входящих в компьютерную сеть (7), в непрерывном режиме осуществляется прогнозирование и оценка защищенности компьютерной сети на заданное время.

На основании результатов прогнозирования значений параметров защищенности компьютерной сети определяется периодичность обновлений и дополнений каждого из применяемых средств защиты от компьютерных атак.

Прогнозируемые значения параметров защищенности сохраняют в базу данных об угрозах информационной безопасности (6) и сравнивают с заданными (требуемыми) значениями.

При снижении значений параметров защищенности ниже заданных, формируется сообщение, которое передается оператору через блок визуализации и администрирования (8).

Если рассчитанные значения параметров защищенности компьютерной сети от компьютерных атак ниже допустимых значений, оператор принимает решение о поиске дополнений и новых обновлений применяемых средств защиты от компьютерных атак, при помощи блока поиска и дополнения новых обновлений (9), который осуществляет подключение к информационным ресурсам производителей указанных средств при помощи модема, обеспечивающего соединение с ресурсами сети интернет (5).

После получения дополнений и новых обновлений для применяемых средств защиты от компьютерных атак в блоке проверки легитимности и безопасности обновлений (12) проводится их обработка на отсутствие не декларируемых возможностей, вредоносного программного обеспечения.

Все дополнения и обновления, прошедшие проверку при помощи блок распределения и установки обновлений (13) устанавливаются на соответствующие средства защиты от компьютерных атак.

Разработанное устройство комплексной динамической оценки и обеспечения требуемой защищенности компьютерной сети, может быть осуществлена с применением известных элементов персональных компьютеров, программных и аппаратно-программных решений, а именно:

Датчик средств обнаружения событий информационной безопасности (1) -реализован в виде программных, аппаратно программных средств обнаружения событий информационной безопасности [программный комплекс СКАТ DPI. ITGLOBAL.COM], выход, которого соединен с первым входом устройства коммутации и согласования [Коммутационное оборудование и его особенности / http://www.aitek-d.ru/articles9851.html; OpenSource Emerging Threats; Система обнаружения атак «ФОРПОСТ» версии 2.0 / https://www.rnt.ru/ru/production/detail.php?ID=19] или платы STM32F407VET6 Cortex-M4.

Модуль поиска уязвимостей в элементах компьютерной сети (2) - программный код [METASPLOIT; Добрышин М.М., Белов А.С., Шугуров Д.Е., Большебратский К.М., и др. Программный модуль анализа защищенности элементов информационных систем / Свидетельство о государственной регистрации программы для ЭВМ №2022619 328 от 17.05.2022 Бюл. № 5].

Модуль проверки обновлений и версий программного обеспечения, применяемых средств защиты (3) - программный код, расположенный на управляющей ПЭВМ.

Модуль сбора сведений об актуальных угрозах информационной безопасности (4) - программный код, расположенный на управляющей ПЭВМ.

Модем обеспечивающего соединение с ресурсами сети интернет (5) реализован за счет Wi-Fi интерфейса платы.

База данных об угрозах информационной безопасности (6) - программный код, расположенный на управляющей ПЭВМ.

Модуль оценки уровня защищенности элементов входящих в компьютерную сеть (7) - программный код, исполняемый микроконтроллером из состава платы STM32F407VET6 Cortex-M4 и расположенного во флеш-памяти.

Блок визуализации и администрирования (8) - программный код, расположенный на управляющей ПЭВМ - программный код, исполняемый микроконтроллером из состава платы STM32F407VET6 Cortex-M4 и расположенного во флеш-памяти.

Блок поиска и дополнения новых обновлений (9) - программный код, расположенный на управляющей ПЭВМ.

Модуль библиотек тестирования (10) - программный код, исполняемый микроконтроллером из состава платы STM32F407VET6 Cortex-M4 и расположенного в флэш-памяти.

Модуль преобразования данных (11) - программный код, исполняемый микроконтроллером из состава платы STM32F407VET6 Cortex-M4 и расположенного в флэш-памяти.

Блок проверки легитимности и безопасности обновлений (12) - программный код, расположенный на управляющей ПЭВМ.

Блок распределения и установки обновлений (13) - программный код, расположенный на управляющей ПЭВМ.

Модули 3, 4, 6, 8, 9, 12, 13 расположены в памяти компьютера и объединены между собой функциональной связью в виде программных функций (набора инструкций и функций и функционирующих по определенной ими логике) позволяющих взаимодействовать им между собой и аппаратной частью.

Модули 1, 2, 5, 7, 10, 11 реализованы на базе платы STM32F407VET6 Cortex-M4 и расположены в памяти данной платы в виде набора программ исполняемых микроконтроллером из состава платы. Функциональная связь перечисленных модулей достигается применением программных функций, за счет которых программы взаимодействуют между собой и с программным модулем (обмениваются информацией полученной в результате выполнения написанных командой специалистов инструкциями). Программная и аппаратная часть взаимодействуют между собой за счет подключения платы к управляющему компьютеру, на котором расположен программная часть устройства, по интерфейсу Ethernet за счет чего производится обмен информацией между данными элементами одного устройства (а именно управляющими командами от программной части и результатами выполнения инструкций аппаратной частью).

Основываясь на том, что защищенность сети связи это способность сети к недопущению, либо обнаружению и ликвидации определенной угрозы информационной безопасности (угроза - совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации. Р 50.1.056-2005) с заданным уровнем качества служб информационной безопасности (ОСТ 45.127-99), расчет эффективности заявленного устройства проводился следующим образом:

На первом этапе развернут испытательный стенд состоящий виртуальной машины на базе операционной системы Linux Ubuntu 18.04.5 с версией ядра 4.15.0-134 и установленным на ней стандартным пакетом программного обеспечения. В качестве СУБД - PostgreSQL, так же установлены необходимые пакеты QEMU/KVM для возможности создания виртуальных машин, пакеты IPTables и SSH для возможности управления сетевым экраном и безопасного удаленного подключения к системе.

На втором этапе с помощью макетов устройства прототипа и разработанного устройства проведен поиск уязвимостей (уязвимость (информационной системы) - свойство информационной системы, предоставляющее возможность реализации угроз безопасности обрабатываемой в ней информации. Р 50.1.056-2005) испытательного стенда.

Результаты поиска уязвимостей для устройства прототипа: критические - 6; высокой опасности - 49; средней опасности - 94; низкой опасности - 77.

Результаты поиска уязвимостей для разработанного устройства: критические - 6; высокой опасности - 51; средней опасности - 97; низкой опасности - 85.

На третьем этапе, на основании анализа периодичности возникновения угроз уточнена периодичность обновлений баз уязвимостей в применяемых сканерах поиска уязвимостей и проведено 10 повторных экспериментов по поиску уязвимостей для разных баз данных об угрозах и уязвимостях. После каждого сканирования уязвимости, которые возможно устранить - устранялись.

Разработанное устройство позволяет выявить (в среднем, без разделения по степени критичности) на 5-9% больше уязвимостей, чем устройство прототип, что позволяет судить о достижении заявленного технического результата.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система контроля политики безопасности элементов корпоративной сети связи | 2023 |

|

RU2813469C1 |

| Система автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности | 2023 |

|

RU2809929C1 |

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| Способ оценки защищенности информационного ресурса на основе оценки потенциально возможных техник реализации компьютерных атак | 2023 |

|

RU2830484C1 |

| ПОЛЬЗОВАТЕЛЬСКИЙ ИНТЕРФЕЙС ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ И УДАЛЕННОГО УПРАВЛЕНИЯ СЕТЕВЫМИ КОНЕЧНЫМИ ТОЧКАМИ | 2015 |

|

RU2697935C2 |

| Способ мониторинга и управления информационной безопасностью подвижной сети связи | 2020 |

|

RU2747368C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ РИСКАМИ И УЯЗВИМОСТЯМИ ЭЛЕМЕНТОВ ИНФРАСТРУКТУРЫ | 2020 |

|

RU2747476C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ КИБЕРУГРОЗАМИ | 2019 |

|

RU2702269C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| Система и способ обнаружения признаков компьютерной атаки | 2017 |

|

RU2661533C1 |

Изобретение относится к области вычислительной техники, а именно к автоматизированным системам управления, и может быть использовано для реализации процесса оценки и обеспечения защищенности компьютерных сетей от компьютерных атак. Техническим результатом является повышение защищенности компьютерной сети за счет учета динамики изменения угроз информационной безопасности, динамического выявления уязвимостей информационной безопасности компьютерной сети и снижения временного интервала обновления средств защиты от компьютерных атак. Технический результат достигается за счет дополнения устройства: модулем проверки обновлений и версий программного обеспечения, применяемых средств защиты, модулем сбора сведений об актуальных угрозах информационной безопасности, модемом, обеспечивающим соединение с ресурсами сети интернет, блоком поиска и дополнения новых обновлений, блоком проверки легитимности и безопасности обновлений и блоком распределения и установки обновлений. 1 ил.

Устройство комплексной динамической оценки и обеспечения защищенности компьютерной сети состоит из группы датчиков средств обнаружения событий информационной безопасности, выходы которых соединены с первым входом модуля преобразования данных; третий вход модуля преобразования данных соединен с первым выходом модуля поиска уязвимостей в элементах компьютерной сети; первый вход модуля поиска уязвимостей в элементах компьютерной сети соединен с первым выходом модуля библиотек тестирования; четвертый выход и пятый вход базы данных об угрозах информационной безопасности соединены соответственно со вторым входом и вторым выходом модуля оценки уровня защищенности элементов, входящих в компьютерную сеть; первый вход и первый выход модуля оценки уровня защищенности элементов, входящих в компьютерную сеть, соединены соответственно с первым выходом и первым входом блока визуализации и администрирования, отличающееся тем, что устройство дополнено модулем проверки обновлений и версий программного обеспечения, применяемых средств защиты, первый вход которого соединен со вторым выходом блока визуализации и администрирования, первый выход соединен со вторым входом базы данных об угрозах информационной безопасности, второй выход модуля проверки обновлений и версий программного обеспечения, применяемых средств защиты соединен со средствами защиты от компьютерных атак, установленных на элементах компьютерной сети; модулем сбора сведений об актуальных угрозах информационной безопасности, первый выход и первый вход которого соединены соответственно с третьим входом и третьим выходом базы данных об угрозах информационной безопасности, второй вход и второй выход модуля сбора сведений об актуальных угрозах информационной безопасности соединен с первым входом и первым выходом модема, обеспечивающего соединение с ресурсами сети интернет; второй вход и выход модема, обеспечивающего соединение с ресурсами сети интернет, соединены соответственно со вторым выходом и вторым входом блока поиска и дополнения новых обновлений, третий вход и выход модема, обеспечивающего соединение с ресурсами сети интернет, соединены с аналогичным устройством провайдера связи; первый выход и первый вход блока поиска и дополнения новых обновлений соединен соответственно с третьим входом и третьим выходом блока визуализации и администрирования, четвертый выход блока поиска и дополнения новых обновлений соединен с четвертым входом базы данных об угрозах информационной безопасности, третий вход и выход блока поиска и дополнения новых обновлений соединен соответственно с первым выходом и входом блока проверки легитимности и безопасности обновлений; второй выход блока проверки легитимности и безопасности обновлений соединен с первым входом блока распределения и установки обновлений, первый выход блока распределения и установки обновлений соединен со средствами защиты от компьютерных атак, применяемых в компьютерной сети; первый вход и первый выход базы данных об угрозах информационной безопасности соединены соответственно со вторым выходом и втором входом модуля преобразования данных; четвертый выход блока визуализации и администрирования соединен с первым входом модуля библиотек тестирования; пятый выход базы данных об угрозах информационной безопасности соединен со вторым входом блока визуализации и администрирования; второй выход модуля поиска уязвимостей в элементах компьютерной сети соединяется с требуемыми элементами компьютерной сети.

| СПОСОБ ПОЛУЧЕНИЯ 2-(а-ФЕНИЛ-а-п-ХЛОРФЕНИЛАЦЕТИЛ)- | 0 |

|

SU180178A1 |

| СТАНОК ДЛЯ ШЛИФОВАНИЯ КАМЕННЫХ ПЛИТ | 0 |

|

SU178282A1 |

| 0 |

|

SU166652A1 | |

| Сменное оборудование к одноковшовому экскаватору | 1960 |

|

SU137835A1 |

| ВЫЯВЛЕНИЕ ФАКТОРОВ УЯЗВИМОСТИ БЕЗОПАСНОСТИ В ПРОГРАММНЫХ ИНТЕРФЕЙСАХ ПРИЛОЖЕНИЯ | 2017 |

|

RU2755675C2 |

| СИСТЕМА И СПОСОБ ПРОВЕРКИ ЦЕЛЕСООБРАЗНОСТИ УСТАНОВКИ ОБНОВЛЕНИЙ | 2013 |

|

RU2571726C2 |

| US 9118711 B2, 25.08.2015 | |||

| US 9225686 B2, 29.12.2015. | |||

Авторы

Даты

2024-05-06—Публикация

2022-08-29—Подача