[1] Заявленное техническое решение в общем относится к области автоматизированных контрольно-пропускных и расчетно-кассовых систем, а именно, к способу и системе предоставления доступа (проезда/прохода) к сервисам объектов инфраструктуры.

УРОВЕНЬ ТЕХНИКИ

[2] В настоящее время большинство крупных компаний, государственных учреждений, транспортных предприятий и других объектов инфраструктуры осуществляют свою деятельность посредством контрольно-пропускных систем и/или имеют меры физической безопасности, основанные на контрольно-пропускных системах. Так, во многих государственных учреждениях установлены контрольно-пропускные терминалы для ограничения входа и выхода из зон ограниченного доступа. Также, контрольно-пропускные системы используются в деятельности транспортных предприятий, например, общественного транспорта, в качестве взимании платы посредством терминалов оплаты проезда, установленных в транспортных средствах. Кроме того, контрольно-пропускные системы также применяются на массовых мероприятиях (спортивные учреждения, концертные залы и т.п.), в качестве систем контроля и мониторинга факта оплаты, например, вендинговые автоматы, оплата парковок и т.д.

[3] Многие из этих сервисов объектов инфраструктуры требуют представления машиночитаемого носителя такого как устройство идентификации, например значок, карта с магнитным кодированием, радиочастотная (РЧ) метка и т.п., для доступа к сервисам и услугам такого объекта. Кроме того, как правило, для каждого объекта инфраструктуры требуется отдельное устройство идентификации, что, следовательно, также приводит к необходимости регистрации пользователя для получения устройства идентификации у каждого объекта. Также, указанные объекты потенциально уязвимы для действий злоумышленников, направленных на копирование идентификационных параметров и получения персональных данных пользователей ввиду необходимости их ввода при регистрации и при получении доступа к сервису объекта инфраструктуры.

[4] Поэтому создание универсального и безопасного решения, обеспечивающего возможность единого доступа к сервисам объектов инфраструктуры, таким как услуги транспорта, оплата парковочных мест, доступ в учебные заведения, офисные центры, офисы компаний, административные здания, организация питания в образовательных учреждениях является существенной задачей.

[5] Так, из уровня техники известна система предоставления доступа к сервисам объектов инфраструктуры, раскрытая в заявке на патент США № US 2010/214058 A1. Указанная система, в частности, выполнена с возможностью предоставления доступа и/или взимания платы за услуги посредством единого идентификатора пользователя. Так, указанная система обеспечивает возможность как осуществления транзакций, посредством POS терминалов, так и предоставления доступа на защищенные объекты посредством передачи персональной информации пользователя как в банки эмитенты, так и в службы безопасности защищенных физических объектов.

[6] Недостатками указанного решения является низкая безопасность системы, т.к. персональные данные пользователя используются в процессе получения доступа терминалами, а следовательно, передаются по сети связи. Кроме того, указанная система не подразумевает и не раскрывает возможность автономной работы, не обладает универсальностью и не обеспечивает возможность не персонифицированной идентификации пользователя для предоставления финансовых и нефинансовых услуг, а также доступа к объектам, на которых предусмотрено ограничение посещения.

[7] Общими недостатками существующих решений является отсутствие эффективной и универсальной системы предоставления доступа к сервисам объектов инфраструктуры, обеспечивающей возможность применения единого идентификатора пользователя при сохранении высокой степени безопасности системы. Кроме того, указанная система должна обеспечивать возможность автономной работы и обеспечивать возможность гибкой установки доступов для различных категорий граждан. Также, указанная система должна обеспечивать возможность как персонифицированной, так и не персонифицированной идентификации пользователя для предоставления доступа к различным сервисам объектов инфраструктуры.

СУЩНОСТЬ ТЕХНИЧЕСКОГО РЕШЕНИЯ

[8] В заявленном техническом решении предлагается новый подход к способу и системе предоставления доступа к сервисам объектов инфраструктуры. В данном решении используется подход, основанный на предоставлении доступа посредством уникального идентификатора пользователя, не содержащего его персональных данных.

[9] Таким образом, решается техническая проблема обеспечения возможности предоставления безопасного доступа к сервисам объектов инфраструктуры.

[10] Техническим результатом, достигающимся при решении данной проблемы, является повышение безопасности предоставления доступа к сервисам объектов инфраструктуры.

[11] Указанный технический результат достигается благодаря осуществлению системы предоставления доступа к сервисам объектов инфраструктуры, содержащей:

• по меньшей мере один блок персонифицированной обработки и хранения данных пользователя, связанный с по меньшей мере одним терминалом контроля и предоставления доступа к сервису объекта инфраструктуры и по меньшей мере одним блоком получения уникального идентификатора пользователя, выполненный с возможностью:

○ хранения идентификационного набора данных, содержащего персональные данные по меньшей мере одного пользователя и по меньшей мере один хешированный уникальный идентификатор, пользователя;

○ присвоения каждому хешированному уникальному идентификатору по меньшей мере одного доступа к сервису объекта инфраструктуры;

○ отправки по меньшей мере одного хешированного уникального идентификатора по меньшей мере одному терминалу контроля и предоставления доступа к сервисам объектов инфраструктуры;

• по меньшей мере один блок получения уникального идентификатора пользователя, выполненный с возможностью:

○ получения от пользователя уникального атрибута пользователя;

○ определения хешированного уникального идентификатора пользователя;

○ отправки хешированного уникального идентификатора пользователя в, по меньшей мере один блок персонифицированной обработки и хранения данных пользователей;

• по меньшей мере один терминал контроля и предоставления доступа к сервису объекта инфраструктуры, выполненный с возможностью:

○ получения, от по меньшей мере одного блока персонифицированной обработки и хранения данных пользователя, по меньшей мере одного хешированного уникального идентификатора пользователя c параметрами доступа к сервисам объекта инфраструктуры;

○ чтения, от по меньшей мере одного пользователя, уникального атрибута пользователя;

○ определения хешированного уникального идентификатора пользователя;

○ предоставление доступа к сервису объекта инфраструктуры.

[12] В одном из частных вариантов реализации системы получение, блоком получения уникального идентификатора пользователя, уникального атрибута пользователя выполняется с помощью, по меньшей мере, одного из:

• КУД устройства;

• доверенного центра;

• средства регистрации пользователя

[13] В другом частном варианте реализации системы присвоение каждому хешированному уникальному идентификатору по меньшей мере одного доступа к сервису объекта инфраструктуры осуществляется из списка сервисов объектов инфраструктуры.

[14] В другом частном варианте реализации системы определение хешированного уникального идентификатора пользователя, терминалом контроля и предоставления доступа к сервису объекта инфраструктуры, осуществляется путем применения хеш-функции к выражению, полученному путем конкатенации уникального атрибута пользователя и модификатора фразы.

[15] В другом частном варианте реализации системы генерация хешированного уникального идентификатора пользователя, терминалом контроля и предоставления доступа к сервису объекта инфраструктуры, выполняется на основе конкатенации полученного уникального атрибута и модификатора фразы с последующим вычислением хеш-функции «sha256».

[16] В другом частном варианте реализации системы предоставление доступа к сервису объекта инфраструктуры осуществляется на основе сопоставления, терминалом контроля и предоставления доступа к сервису объекта инфраструктуры, определенного хешированного уникального идентификатора с хешированным уникальным идентификатором, полученным, от по меньшей мере одного блока персонифицированной обработки и хранения данных пользователя.

[17] В другом частном варианте реализации системы доступ к сервисам объектов инфраструктуры представляет, по меньшей мере: доступ в учебные заведения, офисные центры, офисы компаний, административные здания, получение питания в образовательных учреждениях; предоставление льготных услуг; транспортные услуги; услуги парковки.

[18] В другом частном варианте реализации системы по меньшей мере один терминал контроля и управления доступом к сервисам объектов инфраструктуры представляет собой по меньшей мере: турникет, блокиратор, паркомат, валидатор, вендинговый аппарат, устройство идентификации личности.

[19] В другом частном варианте реализации системы уникальный атрибут пользователя представляет собой по меньшей мере: номер мобильного телефона, номер банковской или Mifare карты, ИНН, СНИЛС, MAC адрес вычислительного устройства, RFID идентификатор, уникальный QR-код.

[20] В другом частном варианте реализации системы определение хешированного уникального идентификатора пользователя, блоком получения уникального идентификатора пользователя, осуществляется посредством применения хеш-функции к выражению, полученному путем конкатенации уникального атрибута пользователя и модификатора фразы.

[21] В другом частном варианте реализации системы генерация хешированного уникального идентификатора пользователя, блоком получения уникального идентификатора пользователя, выполняется на основе конкатенации полученного уникального атрибута и модификатора фразы с последующим вычислением хеш-функции «sha256».

[22] В другом частном варианте реализации системы по меньшей мере один терминал контроля и управления доступом к сервисам объектов инфраструктуры выполнен с возможностью работы в двух режимах:

• первый режим работы представляет собой режим, при котором сопоставление полученного от пользователя уникального атрибута и определенного на его основании хешированного уникального идентификатора происходит в реальном времени путем отправки запроса в блок персонифицированной обработки и хранения данных пользователя и получения от него ответа о доступности сервиса объекта инфраструктуры;

• второй режим работы представляет собой режим, при котором сопоставление полученного от пользователя хешированного уникального атрибута и определенного на его основании уникального идентификатора происходит путем поиска его в списке уникальных идентификаторов и привязанных к ним доступов к сервисам объектов инфраструктуры, загружаемых в терминал во время сеанса связи, осуществляемого в моменты доступности каналов коммуникации, либо через определенные интервалы времени.

[23] В другом частном варианте реализации системы для работы терминала контроля и управления доступом к сервисам объектов инфраструктуры во втором режиме, указанный терминал выполнен с возможностью получения и хранения, во внутренней памяти, списка всех хешированных уникальных идентификаторов пользователей, имеющих доступ к сервису объекта инфраструктуры, который предоставляется указанным терминалом.

[24] Кроме того, заявленный технический результат достигается за счет способа предоставления доступа к сервисам объектов инфраструктуры, выполняющийся по меньшей мере одним вычислительным устройством, и содержащий этапы, на которых:

a) получают от по меньшей мере одного пользователя уникальный атрибут пользователя;

b) определяют по меньшей мере один хешированный уникальный идентификатор пользователя;

c) присваивают по меньшей мере одному хешированному уникальному идентификатору по меньшей мере один доступ к сервису объекта инфраструктуры;

d) отправляют по меньшей мере один хешированный уникальный идентификатор c параметрами доступа к сервисам объекта инфраструктуры по меньшей мере одному терминалу контроля и предоставления доступа к сервисам объектов инфраструктуры;

e) предоставляют доступ к сервису объекта инфраструктуры, терминалом контроля и предоставления доступа к сервисам объектов инфраструктуры, посредством:

i. получения, уникального атрибута от пользователя;

ii. определения, хешированного уникального идентификатора пользователя;

iii. сопоставления, определенного на шаге ii, идентификатора с полученным хешированным уникальным идентификатором пользователя, содержащим параметры доступа:

[25] В одном частном варианте реализации способа получение от пользователя уникального атрибута пользователя выполняется с помощью, по меньшей мере, одного из:

• СКУД устройства;

• доверенного центра;

• средства регистрации пользователя.

[26] В другом частном варианте реализации способа присвоение каждому хешированному уникальному идентификатору по меньшей мере одного доступа к сервису объекта инфраструктуры осуществляется из списка сервисов объектов инфраструктуры.

[27] В другом частном варианте реализации способа доступ к сервисам объектов инфраструктуры представляет, по меньшей мере: доступ в учебные заведения, офисные центры, офисы компаний, административные здания, получение питания в образовательных учреждениях; предоставление льготных услуг; транспортные услуги; услуги парковки.

[28] В другом частном варианте реализации способа по меньшей мере один терминал контроля и управления доступом к сервисам объектов инфраструктуры представляет собой по меньшей мере: турникет, блокиратор, паркомат, валидатор, вендинговый аппарат, устройство идентификации личности.

[29] В другом частном варианте реализации способа уникальный атрибут пользователя представляет собой по меньшей мере: номер мобильного телефона, номер банковской или Mifare карты, ИНН, СНИЛС, MAC адрес вычислительного устройства, RFID идентификатор, уникальный QR-код.

[30] В другом частном варианте реализации способа определение хешированного уникального идентификатора пользователя выполняется посредством применения хеш-функции к выражению, полученному путем конкатенации уникального атрибута пользователя и модификатора фразы.

[31] В другом частном варианте реализации способа генерация хешированного уникального идентификатора пользователя выполняется на основе конкатенации полученного уникального атрибута и модификатора фразы с последующим вычислением хеш-функции «sha256».

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[32] Признаки и преимущества настоящего изобретения станут очевидными из приводимого ниже подробного описания изобретения и прилагаемых чертежей.

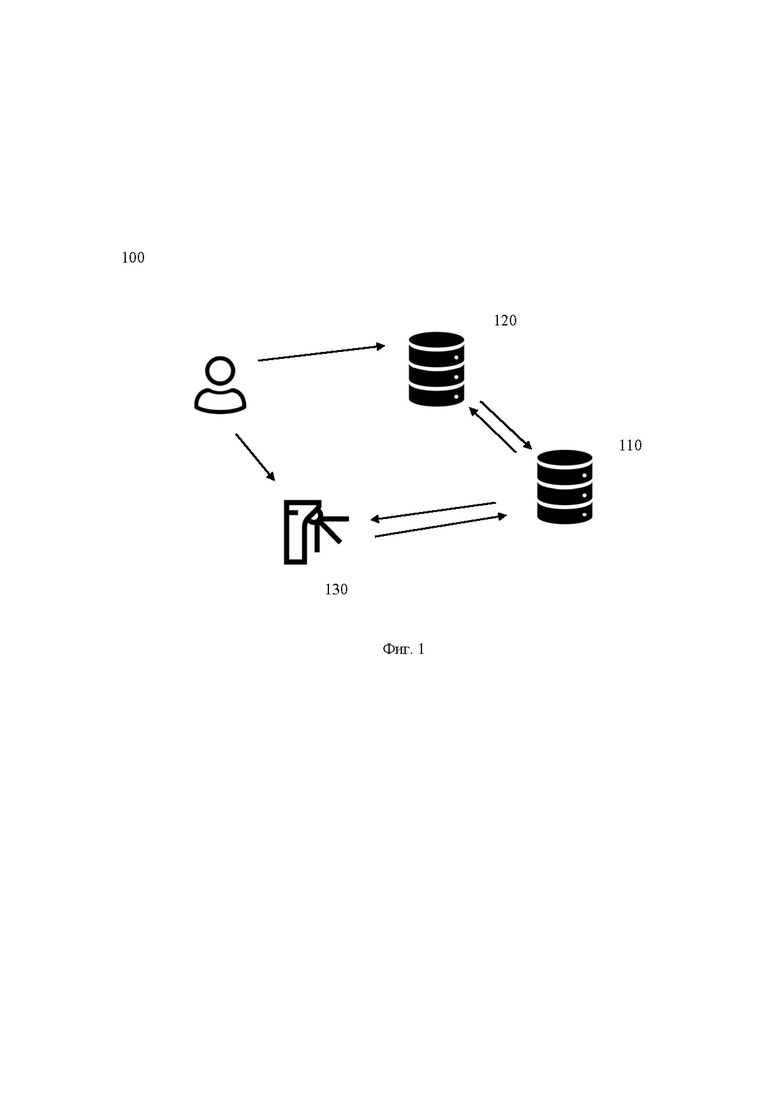

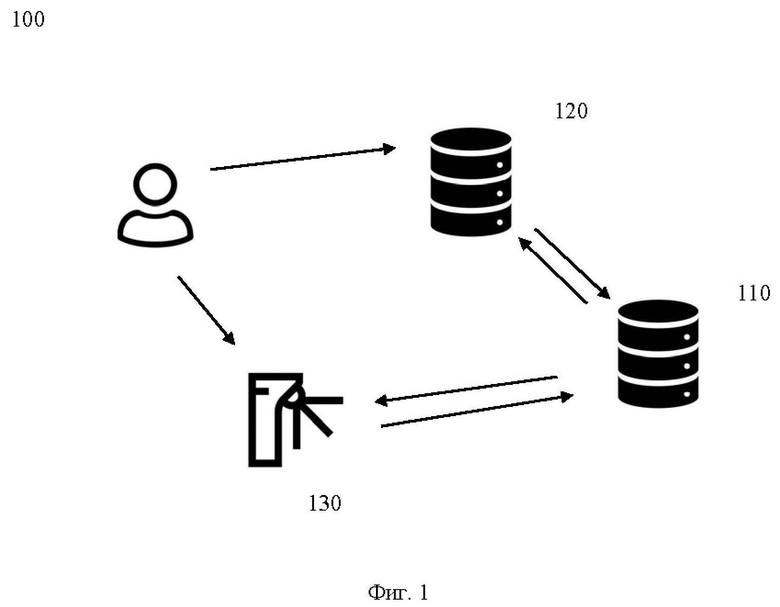

[33] Фиг. 1 иллюстрирует блок-схему системы предоставления доступа к сервисам объектов инфраструктуры.

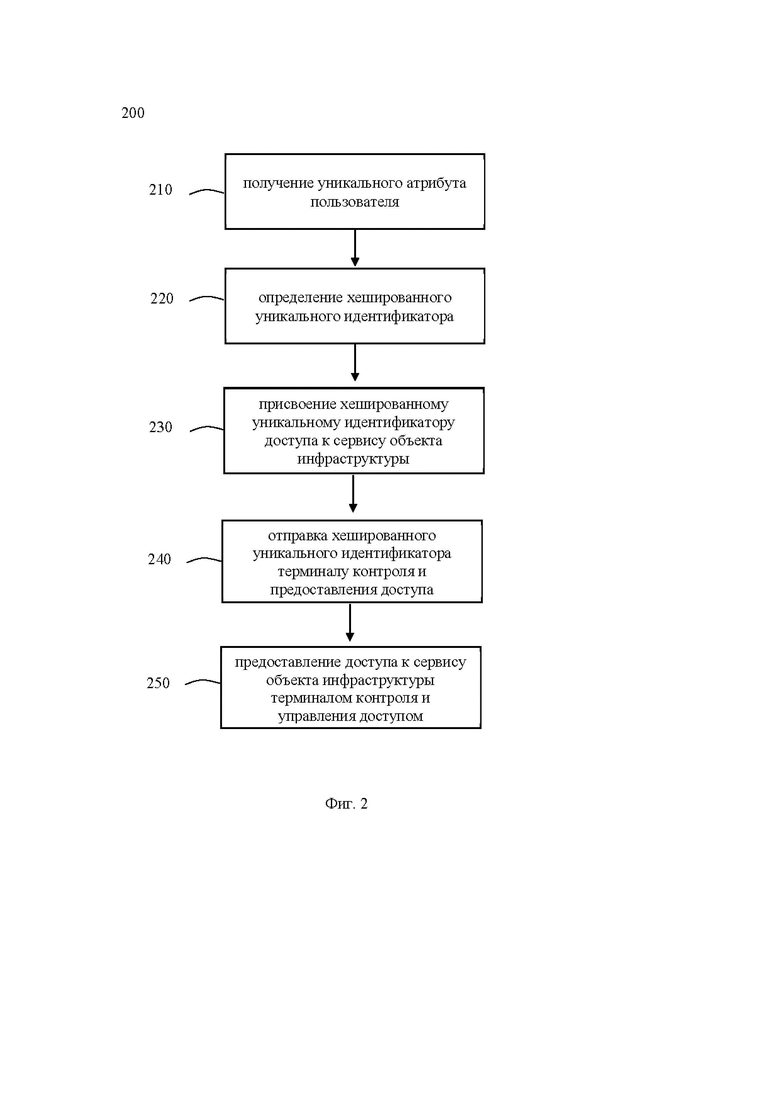

[34] Фиг. 2 иллюстрирует блок-схему выполнения заявленного способа.

[35] Фиг. 3 иллюстрирует пример общего вида вычислительного устройства, которое обеспечивает реализацию заявленного решения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[36] Ниже будут описаны понятия и термины, необходимые для понимания данного технического решения.

[37] Объект инфраструктуры – предприятие, учреждение, компания, и другие объекты, составляющие и обеспечивающие основу функционирования общества. Так, в настоящем решении, под объектом инфраструктуры может пониматься как сооружение (физический объект), например, учебные заведения, офисные центры, офисы компаний, административные здания, так и объекты социальной или транспортной инфраструктуры, например, парковочные зоны, общественный транспорт, железнодорожное сообщение и т.д.

[38] Сервис объекта инфраструктуры – это деятельность, осуществляемая объектом инфраструктуры. Так, под сервисом объекта инфраструктуры может пониматься услуга, предоставляемая объектом инфраструктуры, например, получение питания в образовательных учреждениях, транспортные услуги, услуги парковки и т.д., контрольно-пропускные мероприятия, предназначенные для авторизации прохода на контролируемую территорию людей, например, проход в учебное заведение, офис, административное здание и т.д.

[39] Доступ к сервисам объектов инфраструктуры – это обеспечение возможности использования сервиса объекта инфраструктуры пользователем. Так, доступ к сервису объекта инфраструктуры может представлять проезд/проход пользователя на контролируемую территорию, получение питания, использование общественного транспорта и т.п.

[40] Заявленное техническое решение предлагает новый подход, обеспечивающий высокую безопасность системы предоставления доступа к сервисам объектов инфраструктуры за счет, обеспечения возможности предоставления доступа только на основе хешированных уникальных идентификаторов, т.е. без непосредственного получения персональных данных в процессе доступа. Кроме того, указанная система обладает высокой универсальностью за счет возможности применения единого идентификатора пользователя. Кроме того, еще одним дополнительным преимуществом указанной системы является возможность предоставления доступа в автономном режиме работы. Также, указанная система обеспечивает возможность как персонифицированной, так и не персонифицированной идентификации пользователя для предоставления доступа к различным сервисам объектов инфраструктуры.

[41] Заявленное техническое решение может быть реализовано в виде распределенной компьютерной системы или вычислительного устройства.

[42] На фиг. 1 приведен общий вид системы 100 предоставления доступа к сервисам объектов инфраструктуры. Система 100 включает в себя основные элементы, такие как: блок персонифицированной обработки и хранения данных пользователя 110, блок получения уникального идентификатора пользователя 120, терминал контроля и предоставления доступа к сервису объекта инфраструктуры 130. Более подробно элементы системы 100 раскрыты на фиг. 3.

[43] Блок персонифицированной обработки и хранения данных пользователя 110 может являться программно-аппаратным устройством, например, сервером, кластером серверов, облачным хранилищем и т.д. Так, указанный блок 110 выполнен с возможностью хранения идентификационного набора данных, содержащего персональные данные по меньшей мере одного пользователя и по меньшей мере один хешированный уникальный идентификатор, пользователя, присвоения каждому хешированному уникальному идентификатору по меньшей мере одного доступа к сервису объекта инфраструктуры, отправки по меньшей мере одного хешированного уникального идентификатора по меньшей мере одному терминалу контроля и предоставления доступа к сервисам объектов инфраструктуры 130.

[44] Блок 110 выполнен с возможностью установления связи с по меньшей мере одним терминалом 130 и по меньшей мере одним блоком 120 по сети связи. Сеть связи может содержать или использовать сеть обработки платежей. Сеть обработки платежей, а также любая сеть связи, может использовать любую другую подходящую проводную или беспроводную сеть, включая сеть Интернет.

[45] Блок 110 может содержать базу данных, например, реляционную базу данных, иерархическую базу данных и т.д., такие как PostgreSQL, MySQL, MongoDB. Так, в одном частном варианте осуществления, блок 110 может содержать защищенную область памяти, в которой хранится идентификационный набор данных, содержащий персональные данные по меньшей мере одного пользователя и по меньшей мере один хешированный уникальный идентификатор, соответствующий пользователю. Стоит отметить, что в одном частном варианте осуществления защищенная область памяти представляет собой виртуальную защищенную память. В еще одном частном варианте осуществления, защищенная область памяти может представлять собой физически разделенную область памяти. Так, в еще одном частном варианте осуществления, идентификационный набор данных может быть представлен в табличной форме.

[46] Кроме того, в одном частном варианте осуществления, блок 110 может быть связан защищенными каналами коммуникации с доверенными центрами и выполнен с возможностью получения персональных данных и/или валидации уникального атрибута пользователя с помощью персональных данных посредством взаимодействия с указанным доверенным центром.

[47] Кроме того, блок 110 также выполнен с возможностью присвоения каждому хешированному уникальному идентификатору по меньшей мере одного доступа к сервису объекта инфраструктуры. Так, указанный блок 110 в одном частном варианте осуществления, может содержать набор доступов, характеризующий все виды доступов, которые могут быть предоставлены пользователю. Указанный набор также может храниться в памяти блока 110. Так, например, блок 110 выполнен с возможностью присвоения хешированному уникальному идентификатору пользователя разрешений на доступ в учебные заведения. В еще одном частном варианте осуществления, разрешение на доступ может представлять собой льготный проезд в общественном транспорте, например, посредством присвоения указанному уникальному хешированному идентификатору пользователя соответствующего доступа.

[48] В еще одном частном варианте осуществления, блок 110 выполнен с возможностью проверки уникального атрибута пользователя на нахождение в черных списках. Так, например, если пользователю запрещено, например, постановлением суда, использование сервисов объектов инфраструктуры, то система 100, например, посредством черных списков может осуществить сравнение уникального атрибута пользователя с атрибутами, содержащимися в указанном списке.

[49] Также, блок 110 выполнен с возможностью отправки по меньшей мере одного хешированного уникального идентификатора по меньшей мере одному терминалу контроля и предоставления доступа к сервисам объектов инфраструктуры 130. Как указывалось выше, блок 110 может быть связан, например, посредством сети связи с терминалом 130. Стоит отметить, что за счет передачи по сети связи только данных о хешированном уникальном идентификаторе пользователя с предоставленными доступами, дополнительно обеспечивается высокая безопасность системы и исключается риск потенциального перехвата и/или идентификации персональных данных пользователя.

[50] Блоком получения уникального идентификатора пользователя 120 может являться сервер регистрации пользователей, система электронной коммерции и т.д. В одном частном варианте осуществления, блок 120 выполнен с возможностью получения от пользователя уникального атрибута пользователя; определения хешированного уникального идентификатора пользователя; отправки хешированного уникального идентификатора пользователя в по меньшей мере один блок персонифицированной обработки и хранения данных пользователей.

[51] Так, в одном частном варианте осуществления, блок 120 может содержать несколько подблоков, обеспечивающих возможность регистрации пользователя посредством разных коммуникационных каналов. Каждый из подблоков может представлять собой отдельный физический сервер, связанный по сети связи с остальными подблоками. В еще одном частном варианте осуществления подблоки могут быть расположены в едином сервере и представлять собой отдельные программно-аппаратные устройства. Так, указанный блок 120 может содержать по меньшей мере следующие подблоки: подблок получения уникального идентификатора пользователя посредством терминала, подблок получения уникального идентификатора пользователя посредством доверенного центра, подблок получения уникального идентификатора пользователя с помощью средства регистрации.

[52] Рассмотрим более подробно указанные подблоки.

[53] Подблок получения уникального идентификатора пользователя посредством терминала предназначен для обеспечения возможности осуществления регистрации пользователя в момент запроса на предоставление доступа к сервису объекта инфраструктуры. Так, в одном частном варианте осуществления, указанный подблок обеспечивает возможность не персонифицированной идентификации пользователя, например, посредством его уникального атрибута. Так, указанный подблок может быть выполнен с возможностью: получения от пользователя уникального атрибута пользователя путем взаимодействия с терминалом, например, терминалом 130; определения хешированного уникального идентификатора пользователя, отправки хешированного уникального идентификатора пользователя на по меньшей мере один сервер, такой как сервер 110.

[54] Подблок получения уникального идентификатора пользователя посредством доверенного центра предназначен для обеспечения возможности получения данных пользователя от сторонних доверенных центров, например, государственных учреждений, банков и т.д. Так, указанный подблок может быть выполнен с возможностью получения хешированного уникального идентификатора пользователя посредством доверенного центра; отправки хешированного уникального идентификатора пользователя на по меньшей мере один сервер, такой как сервер 110. Так, например, при использовании системы 100 для организации доступа в учебных заведениях, система 100 непосредственно не получает персональные данные учеников, а получает только их хешированные уникальные идентификаторы и параметры доступа для указанных идентификаторов. Т.е. таким образом обеспечивается возможность безопасного предоставления доступа, исключающего риск утечки персональных данных, как внешний, так и внутренний, т.к. такие данные физически не содержатся в системе 100, и указанная система 100 не имеет к ним доступа.

[55] Подблок получения уникального идентификатора пользователя с помощью средства регистрации предназначен для обеспечения возможности самостоятельной регистрации пользователя, например, посредством сети Интернет. Так, указанный подблок может иметь интерфейс взаимодействия с пользователем, предназначенный для сбора данных о пользователе и дальнейшей передачи указанных данных в блок 110. Подблок может быть выполнен с возможностью получения уникального атрибута пользователя через средство регистрации; определения хешированного уникального идентификатора пользователя, отправки хешированного уникального идентификатора пользователя на по меньшей мере один сервер, такой как сервер 110.

[56] Так, как указывалось выше, блок 120 выполнен с возможностью определения хешированного уникального идентификатора пользователя. Для формирования хешированного уникального идентификатора пользователя, система 100, например, посредством блока 120, получает уникальный атрибут пользователя. Как указывалось выше, в одном частном варианте осуществления, получение уникального атрибута пользователя может выполняться посредством различных каналов коммуникаций, например, подблоков блока 120

[57] Уникальными атрибутами пользователя могут являться идентификационные данные пользователя, обеспечивающие возможность его однозначной идентификации. Так, уникальный атрибут пользователя может представлять номер мобильного телефона, номер банковской или Mifare карты, ИНН, СНИЛС, MAC адрес вычислительного устройства, RFID идентификатор, уникальный QR-код и т.д.

[58] После получения указанного атрибута, блок 120 формирует уникальный хешированный атрибут пользователя.

[59] Так, в одном частном варианте осуществления, формирование уникального хешированного атрибута пользователя осуществляется посредством применения хеш-функции к выражению, полученному путем конкатенации уникального атрибута пользователя и модификатора фразы. Так, например, в качестве хеш-функции может применяться хеш-функция «sha256», “sha512”, MD5 и т.п. Для специалиста в данной области техники очевидно, что может быть применен любой известный из уровня техники алгоритм хеширования данных. Модификатор фразы может быть получен, например, от блока 110. Так, модификатор фразы может представлять собой выражение, хранящееся в защищенной области памяти, которое добавляется к идентификатору пользователя для исключения коллизий и повышения безопасности хеша. В еще одном частном варианте осуществления модификатор фразы может храниться непосредственно в блоке 120.

[60] Далее, указанный хешированный уникальный идентификатор пользователя передается, посредством сети связи, в блок 110.

[61] Терминалом контроля и предоставления доступа к сервису объекта инфраструктуры 130 может являться СКУД устройством, блокиратором, паркоматом, валидатором, вендинговым аппаратом, устройством идентификации личности, кассовый аппарат и т.п.

[62] В одном частном варианте осуществления терминал 130 выполнен с возможностью получения, от по меньшей мере одного блока персонифицированной обработки и хранения данных пользователя 110, по меньшей мере одного хешированного уникального идентификатора пользователя c параметрами доступа к сервисам объекта инфраструктуры; чтения, от по меньшей мере одного пользователя, уникального атрибута пользователя; определения хешированного уникального идентификатора пользователя; сопоставления полученного от сервера 110 и определенного хешированного уникального идентификатора; предоставления доступа к сервису объекта инфраструктуры.

[63] Так, в еще одном частном варианте осуществления терминал 130 выполнен с возможностью работы в двух режимах (онлайн и офлайн). Указанная особенность, в частности обеспечивает возможность работы системы при внештатных ситуациях, прерывании сетевых соединений и/или отсутствия связи в определенные временные периоды.

[64] Так, первый режим работы представляет собой режим, при котором сопоставление полученного от пользователя уникального атрибута и определенного на его основании хешированного уникального идентификатора происходит в реальном времени путем отправки запроса в блок персонифицированной обработки и хранения данных пользователя и получения от него ответа о доступности сервиса объекта инфраструктуры. Например, при попытке пользователя получения доступа в учебное заведение, при работе терминала 130 в первом режиме, после сопоставления хешированных уникальных идентификаторов, терминал 130, посредством сети связи, отправляет запрос на сервер 110 для подтверждения возможности доступа указанного идентификатора к объекту инфраструктуры (учебному заведению).

[65] Второй режим работы представляет собой режим, при котором сопоставление полученного от пользователя хешированного уникального атрибута и определенного на его основании уникального идентификатора происходит путем поиска его в списке уникальных идентификаторов и привязанных к ним доступах к сервисам объектов инфраструктуры, загруженных в терминал во время сеанса связи, осуществляемого в моменты доступности каналов коммуникации, либо через определенные интервалы времени. Так, например, при отсутствии каналов коммуникации в момент попытки доступа пользователем к объекту инфраструктуры, терминал 130 может осуществлять предоставление доступа во втором режиме работы. При этом, списки уникальных хешированных идентификаторов и разрешенных доступов могут быть заранее загружены в память терминала 130. В еще одном частном варианте осуществления, указанные списки могут быть загружены в моменты времени, когда терминал 130 подключен к сети связи. Кроме того, если терминал 130 является автономным терминалом, то списки могут загружаться в определенные интервалы времени, например раз в день, раз в неделю и т.д., что соответственно, уменьшит энергопотребление терминала, и, как следствие, повысит энергоэффективность терминала 130. Соответственно интервал загрузки может варьироваться в зависимости от степени критичности сервиса объекта инфраструктуры.

[66] Для непосредственного предоставления доступа терминалом 130, указанный терминал выполнен с возможностью чтения уникального атрибута пользователя и формирования, в собственной памяти, хешированного уникального атрибута пользователя.

[67] Так, в одном частном варианте осуществления, чтение уникального атрибута пользователя может осуществляться посредством устройств ввода-вывода терминала 130, например, видеокамеры. В еще одном частном варианте осуществления, считывание уникального идентификатора пользователя может осуществляться посредством NFC, ibeacon, магнитного чтения карты, при применении в качестве бесконтактной оплаты картой и/или мобильными устройствами и/или при прикладывании к СКУД и т.п. При определении хешированного уникального идентификатора пользователя, терминалом 130, применяется та же хеш-функция и тот же модификатор фразы, что и в блоке 120. Т.е. для определения хешированного уникального идентификатора пользователя, терминалом 130, к полученному путем конкатенации уникального атрибута пользователя и модификатора фразы выражению применяется хеш-функция, например, “sha256”, “sha512”, MD5 и т.п.

[68] Таким образом, за счет обеспечения возможности использования системой 100 единого уникального хешированного идентификатора пользователя в качестве средства идентификации повышается безопасность системы 100. Кроме того, за счет реализации заявленных блоков системы 100, указанная система также обладает универсальностью и выполнена с возможностью не персонифицированной идентификации пользователя для предоставления доступа к различным сервисам объектов инфраструктуры.

[69] На фиг. 2 представлена блок схема способа 200 предоставления доступа к сервисам объектов инфраструктуры, который раскрыт поэтапно более подробно ниже. Указанный способ 200 выполняется с помощью системы, например, системы 100.

[70] На этапе 210 получают от по меньшей мере одного пользователя уникальный атрибут пользователя.

[71] Так, на указанном этапе 210, система, например, система 100, выполнена с возможностью получения уникального атрибута пользователя, например, посредством каналов коммуникации, таких как взаимодействие с блоком 130, регистрация в блоке 120, например, посредством сети Интернет и т.д. Так, например, при попытке доступа на парковочную зону торгового центра, система 100 может получить уникальный идентификатор пользователя посредством терминала 130, который может представлять собой контрольно-пропускное устройство. Так, в зависимости от используемого типа уникального идентификатора, считывание указанного идентификатора может проводиться соответствующими средствами. Например, при использовании в качестве уникального идентификатора карты, например банковской карты, пользователь может приложить указанную карту к считывателю терминала 130. Соответственно терминал 130, после считывания карты, отправит указанные данные в блок 120. В другом варианте осуществления, при использовании в качестве уникального идентификатора идентификационных данных, таких как СНИЛС, ИНН и т.д., пользователь может осуществить регистрацию посредством сети интернет непосредственно в блоке 120.

[72] Таким образом, на указанном этапе 210, система 100 выполнена с возможностью получения уникального атрибута пользователя.

[73] Далее способ 200 переходит к этапу 220.

[74] На этапе 220 определяют по меньшей мере один хешированный уникальный идентификатор пользователя.

[75] На указанном этапе 220, выполняется определение хешированного уникального идентификатора пользователя, например, посредством системы 100. Так, после получения уникального атрибута пользователя, выполняется определение хешированного уникального идентификатора пользователя посредством применения хеш-функции к выражению, полученному путем конкатенации уникального атрибута пользователя и модификатора фразы. Для выполнения хеширования могут применяться такие алгоритмы хеширования, как “sha256”, “sha512”, MD5 и т.п. Кроме того, для исключения коллизий и повышения безопасности системы 100, к уникальному атрибуту пользователя также добавляется модификатор фразы (последовательность данных). Для объединения уникального атрибута и модификатора фразы может быть использована операция конкатенации. Как указывалось выше, хеширование может быть выполнено, например, блоком 120.

[76] На этапе 230 присваивают по меньшей мере одному хешированному уникальному идентификатору по меньшей мере один доступ к сервису объекта инфраструктуры.

[77] Так, в одном частном варианте осуществления, после получения хешированного уникального идентификатора пользователя на этапе 220, указанный идентификатор передается в блок 110. Как указывалось выше, указанный блок хранит список всех доступных сервисов объектов инфраструктуры. При поступлении запроса на доступ, указанный блок 110 присваивает требуемый доступ хешированному уникальному идентификатору.

[78] На этапе 240 отправляют по меньшей мере один хешированный уникальный идентификатор c параметрами доступа к сервисам объекта инфраструктуры по меньшей мере одному терминалу контроля и предоставления доступа к сервисам объектов инфраструктуры.

[79] На указанном этапе 240 система, такая как система 100, отправляет хешированный уникальный идентификатор c параметрами доступа в терминалы контроля и предоставления доступа к сервисам объектов инфраструктуры. Так, например, в одном частном варианте осуществления, система 100 выполнена с возможностью хранения набора данных, содержащего адреса терминалов, например, терминалов 130 в соответствии с сервисом, предоставляемым указанными терминалами. В еще одном частном варианте осуществления, система 100 выполнена с возможностью распределения идентификаторов с параметрами доступа в соответствии с территориальными особенностями сервиса объекта инфраструктуры. Так, например, на этапе 240 в зависимости от типа сервиса объекта инфраструктуры система 100 определяет какой объем/список объектов осуществляющих доступ к сервисам инфраструктуры получат назначенные для них параметры доступа, а какие нет. Так, например, при присвоении доступа в определенное учебное заведение, система 100 осуществит рассылку только тем терминалам, которые связаны с указанным учебным заведением.

[80] На этапе 250 предоставляют доступ к сервису объекта инфраструктуры, терминалом контроля и предоставления доступа к сервисам объектов инфраструктуры 130, посредством: получения, уникального атрибута от пользователя; определения, хешированного уникального идентификатора пользователя; сопоставления, определенного хешированного идентификатора пользователя с полученным хешированным уникальным идентификатором пользователя, содержащим параметры доступа.

[81] На указанном этапе 250, для предоставления доступа к сервису объекта инфраструктуры, терминал 130 определяет уникальный хешированный идентификатор пользователя, посредством считывания его уникального атрибута. Стоит отметить, что процесс определения уникального хешированного идентификатора пользователя выполняется непосредственно в терминале, т.е. без участия остальных блоков системы 100.

[82] Как указывалось выше, считывание уникального атрибута пользователя может выполняться различными каналами коммуникации пользователя с терминалом 130, например, посредством связи ближнего действия (NFC), средствами аудио-видео захвата, такими как видеокамера, микрофон, Bluetooth, магнитным считывателем, средствами ввода-вывода (клавиатура, тачпад) и т.д. После получения уникального атрибута пользователя, терминал 130 определяет хешированный уникальный идентификатор указанного пользователя. Определение происходит посредством применения хеш-функции к выражению, полученному путем конкатенации уникального атрибута пользователя и модификатора фразы. В качестве алгоритмов хеширования могут применяться такие алгоритмы, как “sha256”, “sha512”, MD5 и т.п.

[83] Далее, для определения того, разрешен ли доступ пользователю к указанному сервису объекта инфраструктуры, терминал 130 выполняет сопоставление определенного хешированного идентификатора пользователя с хешированным идентификатором пользователя, полученным блоком 110.

[84] Так, в одном частном варианте осуществления, в первом режиме работы терминала 130, сопоставление полученного от пользователя уникального атрибута и определенного на его основании хешированного уникального идентификатора происходит в реальном времени путем отправки запроса в блок персонифицированной обработки и хранения данных пользователя 110 и получения от него ответа о доступности сервиса объекта инфраструктуры. Например, при попытке пользователя получения доступа в учебное заведение, при работе терминала 130 в первом режиме, после сопоставления хешированных уникальных идентификаторов, терминал 130, посредством сети связи, отправляет запрос на сервер 110 для подтверждения возможности доступа указанного идентификатора к объекту инфраструктуры (учебному заведению).

[85] Второй режим работы представляет собой режим, при котором сопоставление полученного от пользователя хешированного уникального атрибута и определенного на его основании уникального идентификатора происходит путем поиска его в списке уникальных идентификаторов и привязанных к ним доступах к сервисам объектов инфраструктуры, загруженных в терминал во время сеанса связи, осуществляемого в моменты доступности каналов коммуникации, либо через определенные интервалы времени. Так, например, при отсутствии каналов коммуникации в момент попытки доступа пользователем к объекту инфраструктуры, терминал 130 может осуществлять предоставление доступа во втором режиме работы. При этом, списки уникальных хешированных идентификаторов и разрешенных доступов могут быть заранее загружены в память терминала 130. В еще одном частном варианте осуществления, указанные списки могут быть загружены в моменты времени, когда терминал 130 подключен к сети связи. Кроме того, если терминал 130 является автономным терминалом, то списки могут загружаться в определенные интервалы времени, например раз в день, раз в неделю и т.д., что соответственно, уменьшит энергопотребление терминала, и, как следствие, повысит энергоэффективность терминала 130. Соответственно интервал загрузки может варьироваться в зависимости от степени критичности сервиса объекта инфраструктуры.

[86] Таким образом, за счет использования хешированных идентификаторов, основанных на данных пользователя, однозначно не позволяющих идентифицировать его личность, обеспечения процесса взаимодействия блоков системы 100 только лишь на основе зашифрованных данных, существенно повышается безопасность системы.

[87] Кроме того, стоит отметить, что благодаря реализации заявленного решения также обеспечивается универсальность системы 100 и обеспечивается возможность как персонифицированной, так и не персонифицированной регистрации пользователя с сохранением высокой степени безопасности системы.

[88] Теперь рассмотрим один из примеров реализации заявленного технического решения.

[89] Благодаря универсальности системы 100 в одном частном варианте осуществления, не ограничивающим объем правовой охраны заявленного технического решения, система 100 может быть использована как при автоматизации расчетов на транспорте, так и при покупке абонементов различных типов, оплате парковочных мест на территориях торговых центров, аэропортов, ж/д вокзалов, общественно популярных мест, дворовых территориях и т.п., при покупке продуктов и напитков в специализированных автоматах выдачи, при организации доступа в учебные заведения, офисные центры, офисы компаний, административные здания, организации питания в образовательных учреждениях. В частности, в указанном частном варианте осуществления, применение единого хешированного уникального идентификатора пользователя может обеспечивать многофункциональность и являться инструментом хранения денежных средств, оплаты товаров и услуг, персонифицированной и не персонифицированной идентификации пользователя для предоставления нефинансовых услуг, а также доступа к объектам, на которых предусмотрено ограничение посещения.

[90] В одном частном варианте осуществления, пользователь системы 100 имеет возможность взаимодействия с системой 100 как без регистрации, так и посредством самостоятельной регистрации, а также на основе поданных о нем сведений от гос.органа/коммерческой/некоммерческой организации, с которой взаимодействует пользователь.

[91] В случае если пользователь пользуется системой 100 без регистрации (например, при проезде в транспорте или для доступа на парковку) ему достаточно приложить свою карту, например, банковскую карту к устройству валидации, которое автоматически передаст сведения о ней в систему, а далее в банк для совершения платежа.

[92] В случае если пользователь проходит самостоятельную регистрацию через личный кабинет системы 100, например, на интернет-сайте, он будет взаимодействовать с системой также, как и пользователь без регистрации, однако дополнительно будет иметь доступ к сервисам, которые требуют идентификации личности пользователя.

[93] В случае если доверенный центр (гос.орган/некоммерческая/коммерческая организация) передал системе 100 уникальные атрибуты пользователя и/или уникальный хешированный идентификатор пользователя с целью предоставления доступа к сервису объекта инфраструктуры, процесс взаимодействия пользователя с терминалом также не изменится.

[94] Так, рассмотрим пример использования системы 100 в качестве предоставления доступа к турникетам, блокираторам, парковкам. При предъявлении уникального атрибута пользователя системе 100, указанная система выполняет по меньшей мере следующий набор действий: осуществляется проверка на нахождение карты в черном списке, идентификация субъекта по уникальному атрибуту. Если субъект не идентифицирован: фиксируется попытка не персонифицированного доступа, при необходимости – блокируется доступ к сервису. Если субъект идентифицирован: фиксируется факт персонифицированного предоставления доступа к сервису, при необходимости – предоставляется доступ к сервису.

[95] В еще одном частном примере использования системы 100, указанная система 100 может быть использована в качестве предоставления доступа в общественный транспорт льготным категориям граждан. Так, например, при получении уникальных идентификаторов пользователей от доверенного центра, например, департамента транспорта, благодаря использованию системы 100 осуществляется возможность не персонифицированного доступа к сервису объекта (проезд/проход) посредством осуществления заявленных этапов способа 200. При этом, как указывалось выше, особенность системы 100 заключается в отсутствии персональных данных пользователей за счет осуществления доступа лишь на основе хешированных значений и параметров доступа.

[96] Для специалиста в данной области техники очевидно, что применение возможностей системы 100 не ограничивается приведенными примерами и указанные примеры представлены только для иллюстрации возможных вариантов реализации системы для более ясного понимая сути заявленного решения.

[97] На Фиг. 3 представлен пример общего вида вычислительного устройства 300, которое обеспечивает реализацию заявленных элементов системы 100, например, блоками 110-120, терминалом 130, сервером, частью вычислительного кластера, обрабатывающим необходимые данные для осуществления заявленного технического решения.

[98] В общем случае устройство 300 содержит такие компоненты, как: один или более процессоров 301, по меньшей мере одну память 302, средство хранения данных 303, интерфейсы ввода/вывода 304, средство В/В 305, средство сетевого взаимодействия 306, которые объединяются посредством универсальной шины.

[99] Процессор 301 выполняет основные вычислительные операции, необходимые для обработки данных при выполнении способа 200. Процессор 301 исполняет необходимые машиночитаемые команды, содержащиеся в оперативной памяти 302.

[100] Память 302, как правило, выполнена в виде ОЗУ и содержит необходимую программную логику, обеспечивающую требуемый функционал.

[101] Средство хранения данных 303 может выполняться в виде HDD, SSD дисков, рейд массива, флэш-памяти, оптических накопителей информации (CD, DVD, MD, Blue-Ray дисков) и т. п. Средства 303 позволяют выполнять долгосрочное хранение различного вида информации, например хешированных уникальных идентификаторов, и т. п.

[102] Для организации работы компонентов устройства 300 и организации работы внешних подключаемых устройств применяются различные виды интерфейсов В/В (ввода/вывода) 304. Выбор соответствующих интерфейсов зависит от конкретного исполнения вычислительного устройства, которые могут представлять собой, не ограничиваясь: PCI, AGP, PS/2, IrDa, FireWire, LPT, COM, SATA, IDE, Lightning, USB (2.0, 3.0, 3.1, micro, mini, type C), TRS/Audio jack (2.5, 3.5, 6.35), HDMI, DVI, VGA, Display Port, RJ45, RS232 и т. п.

[103] Выбор интерфейсов 304 зависит от конкретного исполнения устройства 300, которая может быть реализована на базе широко класса устройств, например, персональный компьютер, мейнфрейм, ноутбук, серверный кластер, тонкий клиент, смартфон, сервер и т. п.

[104] В качестве средств В/В данных 305 может использоваться: клавиатура, джойстик, дисплей (сенсорный дисплей), монитор, сенсорный дисплей, тачпад, манипулятор мышь, световое перо, стилус, сенсорная панель, трекбол, динамики, микрофон, средства дополненной реальности, оптические сенсоры, планшет, световые индикаторы, проектор, камера, средства биометрической идентификации (сканер сетчатки глаза, сканер отпечатков пальцев, модуль распознавания голоса) и т. п.

[105] Средства сетевого взаимодействия 306 выбираются из устройств, обеспечивающий сетевой прием и передачу данных, например, Ethernet карту, WLAN/Wi-Fi модуль, Bluetooth модуль, BLE модуль, NFC модуль, IrDa, RFID модуль, GSM модем и т. п. С помощью средств 305 обеспечивается организация обмена данными между, например, устройством 300, представленном в виде сервера и терминалом по проводному или беспроводному каналу передачи данных, например, WAN, PAN, ЛВС (LAN), Интранет, Интернет, WLAN, WMAN или GSM.

[106] Конкретный выбор элементов устройства 300 для реализации различных программно-аппаратных архитектурных решений может варьироваться с сохранением обеспечиваемого требуемого функционала.

[107] Представленные материалы заявки раскрывают предпочтительные примеры реализации технического решения и не должны трактоваться как ограничивающие иные, частные примеры его воплощения, не выходящие за пределы испрашиваемой правовой охраны, которые являются очевидными для специалистов соответствующей области техники. Таким образом, объем настоящего технического решения ограничен только объемом прилагаемой формулы.

Изобретение относится к способу и системе предоставления доступа (проезда/прохода) к сервисам объектов инфраструктуры. Технический результат заключается в повышении безопасности предоставления доступа к сервисам объектов инфраструктуры. Заявленная система содержит блок персонифицированной обработки и хранения данных пользователя, связанный с терминалом контроля и предоставления доступа к сервису объекта инфраструктуры и блоком получения уникального идентификатора пользователя, при этом терминал получает хешированный уникальный идентификатор пользователя c параметрами доступа к сервисам объекта инфраструктуры от блока персонифицированной обработки и хранения данных пользователя, получает уникальный атрибут от пользователя, определяет хешированный уникальный идентификатор пользователя, сопоставляет определенный хешированный уникальный идентификатор с полученным, предоставляет доступ к сервису объекта инфраструктуры. 2 н. и 19 з.п. ф-лы, 3 ил.

1. Система предоставления доступа к сервисам объектов инфраструктуры, содержащая:

• по меньшей мере один блок персонифицированной обработки и хранения данных пользователя, связанный с по меньшей мере одним терминалом контроля и предоставления доступа к сервису объекта инфраструктуры и по меньшей мере одним блоком получения уникального идентификатора пользователя, выполненный с возможностью:

- хранения идентификационного набора данных, содержащего персональные данные по меньшей мере одного пользователя и по меньшей мере один хешированный уникальный идентификатор, пользователя;

- присвоения каждому хешированному уникальному идентификатору по меньшей мере одного доступа к сервису объекта инфраструктуры;

- отправки по меньшей мере одного хешированного уникального идентификатора по меньшей мере одному терминалу контроля и предоставления доступов к сервисам объектов инфраструктуры;

• по меньшей мере один блок получения уникального идентификатора пользователя, выполненный с возможностью:

- получения от пользователя уникального атрибута пользователя;

- определения хешированного уникального идентификатора пользователя;

- отправки хешированного уникального идентификатора пользователя, в по меньшей мере один блок персонифицированной обработки и хранения данных пользователей;

• по меньшей мере один терминал контроля и предоставления доступа к сервису объекта инфраструктуры, выполненный с возможностью:

- получения, от по меньшей мере одного блока персонифицированной обработки и хранения данных пользователя, по меньшей мере одного хешированного уникального идентификатора пользователя c параметрами доступа к сервисам объекта инфраструктуры;

- чтения, от по меньшей мере одного пользователя, уникального атрибута пользователя;

- определения хешированного уникального идентификатора пользователя;

- сопоставления определенного хешированного уникального идентификатора с полученным хешированным уникальным идентификатором;

- предоставления доступа к сервису объекта инфраструктуры.

2. Система по п. 1, характеризующаяся тем, что получение, блоком получения уникального идентификатора пользователя, уникального атрибута пользователя выполняется с помощью, по меньшей мере, одного из:

• СКУД устройства;

• доверенного центра;

• средства регистрации пользователя.

3. Система по п. 1, характеризующаяся тем, что присвоение каждому хешированному уникальному идентификатору по меньшей мере одного доступа к сервису объекта инфраструктуры осуществляется из списка сервисов объектов инфраструктуры.

4. Система по п. 1, характеризующаяся тем, что определение хешированного уникального идентификатора пользователя, терминалом контроля и предоставления доступа к сервису объекта инфраструктуры, осуществляется путем применения хеш-функции к выражению, полученному путем конкатенации уникального атрибута пользователя и модификатора фразы.

5. Система по п. 4, характеризующаяся тем, что генерация хешированного уникального идентификатора пользователя выполняется на основе конкатенации полученного уникального атрибута и модификатора фразы с последующим вычислением хеш-функции «sha256».

6. Система по п. 1, характеризующаяся тем, что предоставление доступа к сервису объекта инфраструктуры осуществляется на основе сопоставления, терминалом контроля и предоставления доступа к сервису объекта инфраструктуры, определенного хешированного уникального идентификатора с хешированным уникальным идентификатором, полученным от по меньшей мере одного блока персонифицированной обработки и хранения данных пользователя.

7. Система по п. 1, характеризующаяся тем, что доступ к сервисам объектов инфраструктуры представляет, по меньшей мере: доступ в учебные заведения, офисные центры, офисы компаний, административные здания, получение питания в образовательных учреждениях; предоставление льготных услуг; транспортные услуги; услуги парковки.

8. Система по п. 1, характеризующаяся тем, что по меньшей мере один терминал контроля и управления доступом к сервисам объектов инфраструктуры представляет собой по меньшей мере: турникет, блокиратор, паркомат, валидатор, вендинговый аппарат, устройство идентификации личности.

9. Система по п. 1, характеризующаяся тем, что уникальный атрибут пользователя представляет собой, по меньшей мере: номер мобильного телефона, номер банковской или Mifare карты, ИНН, СНИЛС, MAC адрес вычислительного устройства, RFID идентификатор, уникальный QR-код.

10. Система по п. 1, характеризующаяся тем, что определение хешированного уникального идентификатора пользователя, блоком получения уникального идентификатора пользователя, осуществляется посредством применения хеш-функции к выражению, полученному путем конкатенации уникального атрибута пользователя и модификатора фразы.

11. Система по п. 10, характеризующаяся тем, что генерация хешированного уникального идентификатора пользователя выполняется на основе конкатенации полученного уникального атрибута и модификатора фразы с последующим вычислением хеш-функции «sha256».

12. Система по п. 1, характеризующаяся тем, что по меньшей мере один терминал контроля и управления доступом к сервисам объектов инфраструктуры выполнен с возможностью работы в двух режимах:

• первый режим работы представляет собой режим, при котором сопоставление полученного от пользователя уникального атрибута и определенного на его основании хешированного уникального идентификатора происходит в реальном времени путем отправки запроса в блок персонифицированной обработки и хранения данных пользователя и получения от него ответа о доступности сервиса объекта инфраструктуры;

• второй режим работы представляет собой режим, при котором сопоставление полученного от пользователя хешированного уникального атрибута и определенного на его основании уникального идентификатора происходит путем поиска его в списке уникальных идентификаторов и привязанных к нему доступов к сервисам объектов инфраструктуры, загруженных в терминал во время сеанса связи, осуществляемого в моменты доступности каналов коммуникации, либо через определенные интервалы времени.

13. Система по п. 12, характеризующаяся тем, что для работы терминала контроля и управления доступом к сервисам объектов инфраструктуры во втором режиме, указанный терминал выполнен с возможностью получения и хранения, во внутренней памяти, списка всех хешированных уникальных идентификаторов пользователей, имеющих доступ к сервису объекта инфраструктуры, который предоставляется указанным терминалом.

14. Способ предоставления доступа к сервисам объектов инфраструктуры, выполняющийся по меньшей мере одним вычислительным устройством, и содержащий этапы, на которых:

a) получают от по меньшей мере одного пользователя уникальный атрибут пользователя;

b) определяют по меньшей мере один хешированный уникальный идентификатор пользователя;

c) присваивают по меньшей мере одному хешированному уникальному идентификатору по меньшей мере один доступ к сервису объекта инфраструктуры;

d) отправляют по меньшей мере один хешированный уникальный идентификатор c параметрами доступа к сервисам объекта инфраструктуры по меньшей мере одному терминалу контроля и предоставления доступа к сервисам объектов инфраструктуры;

e) предоставляют доступ к сервису объекта инфраструктуры, терминалом контроля и предоставления доступа к сервисам объектов инфраструктуры, посредством:

i. получения, уникального атрибута от пользователя;

ii. определения, хешированного уникального идентификатора пользователя;

iii. сопоставления определенного на шаге ii идентификатора с полученным хешированным уникальным идентификатором пользователя, содержащим параметры доступа.

15. Способ по п. 14, характеризующийся тем, что получение от пользователя уникального атрибута пользователя выполняется с помощью, по меньшей мере, одного из:

• СКУД устройства;

• доверенного центра;

• средства регистрации пользователя.

16. Способ по п. 14, характеризующийся тем, что присвоение каждому хешированному уникальному идентификатору по меньшей мере одного доступа к сервису объекта инфраструктуры осуществляется из списка сервисов объектов инфраструктуры.

17. Способ по п. 14, характеризующийся тем, что доступ к сервисам объектов инфраструктуры представляет, по меньшей мере: доступ в учебные заведения, офисные центры, офисы компаний, административные здания, получение питания в образовательных учреждениях; предоставление льготных услуг; транспортные услуги; услуги парковки.

18. Способ по п. 14, характеризующийся тем, что по меньшей мере один терминал контроля и управления доступом к сервисам объектов инфраструктуры представляет собой по меньшей мере: турникет, блокиратор, паркомат, валидатор, вендинговый аппарат, устройство идентификации личности.

19. Способ по п. 14, характеризующийся тем, что уникальный атрибут пользователя представляет собой, по меньшей мере: номер мобильного телефона, номер банковской или Mifare карты, ИНН, СНИЛС, MAC адрес вычислительного устройства, RFID идентификатор, уникальный QR-код.

20. Способ по п. 14, характеризующийся тем, что определение хешированного уникального идентификатора пользователя выполняется посредством применения хеш-функции к выражению, полученному путем конкатенации уникального атрибута пользователя и модификатора фразы.

21. Способ по п. 20, характеризующийся тем, что генерация хешированного уникального идентификатора пользователя выполняется на основе конкатенации полученного уникального атрибута и модификатора фразы с последующим вычислением хеш-функции «sha256».

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| СПОСОБ СОЗДАНИЯ УНИВЕРСАЛЬНОГО ПРОПУСКА ДЛЯ ДОПУСКА ПОЛЬЗОВАТЕЛЯ НА МЕРОПРИЯТИЕ | 2017 |

|

RU2647667C1 |

| US 9640002 B1, 02.05.2017 | |||

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Способ обеспечения доступа пользователя к услугам локального оператора услуг, оконечное устройство пользователя и сервер системы для реализации способа | 2018 |

|

RU2686618C1 |

Авторы

Даты

2024-04-16—Публикация

2023-09-26—Подача