Изобретение относится к области информационных технологий, в частности к области защиты от кибератак, использующих тактику горизонтального перемещения, а более конкретно к системам и способам обнаружения использования поддельных данных для аутентификации в операционной системе.

Уровень техники

Серверные операционные системы (ОС), устанавливаемые в сетевой инфраструктуре организаций, служат для обеспечения использования, безопасности, структурирования и хранения данных различных объектов, таких как общие ресурсы (серверы, тома, принтеры) и сетевые учетные записи пользователя и компьютера. Для этого в серверных ОС могут использоваться доменные службы каталогов Active Directory («Активный каталог», AD), протокол LDAP (англ. Lightweight Directory Access Protocol — «легковесный протокол доступа к каталогам»).

Одним из наиболее распространенных протоколов проверки подлинности пользователя или компьютера в сети в серверных ОС является сетевой протокол Kerberos. Данный протокол позволяет делегировать проверку подлинности при аутентификации клиента и сервера доверенной третьей стороне с использованием средств криптографии, обеспечивает единый доступ для пользователя или службы к ресурсам без многократного ввода данных учетных записей. С использованием Kerberos также осуществляют взаимную проверку подлинности клиента и службы в сети, а также выполняют проверку подлинности клиентов на серверах. Упомянутой доверенной третьей стороной является служба «Центр распределения ключей» (KDC, англ. Key Distribution Center), функционирующая на сервере, использующая базу данных доменных служб в качестве базы данных учетных записей безопасности. KDC в свою очередь содержит такие компоненты, как сервер аутентификации (СА, англ. Authentication Server) и сервер выдачи мандатов или разрешений (TGS, англ. Ticket Granting Server), которые выполняют взаимную аутентификацию клиента и сервера прежде, чем предоставить клиенту доступ к ресурсам и службам (сервисам) сервера. Использование указанного протокола позволяет не создавать дублирующие учетные записи пользователей на каждом компьютере сети, а использовать доменные учетные записи, для каждой из которых можно определять и изменять политики доступа к ресурсам каждого компьютера сети.

Проверка подлинности клиента достигается с использованием специального билета Kerberos TGT (англ. Ticket-Granting Ticket, билет для предоставления билета). Все выдаваемые билеты TGT зашифровываются KDC с использованием пароля от специальной учетной записи KRBTGT. Учетная запись KRBTGT — это локальная учетная запись на контроллере домена по умолчанию, которая выступает в качестве учетной записи службы KDC, причем такую учетную запись нельзя ни удалить, ни изменить её имя. При этом в TGT содержится информация о правах пользователя - сертификат PAC (Privilege Attribute Certificate).

После проверки подлинности клиент может запросить у KDC доступ к службе (сервису), предоставляя идентификатор службы, копию TGT и данные для аутентификации. После проверки указанного запроса KDC формирует сервисный билет, и отправляет его клиенту. Полученный сервисный билет используется непосредственно для доступа к указанной службе.

Несмотря на перечисленные преимущества протокола, он также обладает рядом уязвимостей, позволяющих при определенных условиях проникнуть в сеть злоумышленнику. Для этого злоумышленник использует способ так называемого горизонтального перемещения (англ. lateral movement) - один из этапов кибератаки (также - компьютерной атаки, атаки) на организацию, во время которого злоумышленник уже проник внутрь сетевой инфраструктуры и начинает продвигаться по сети к другим объектам. Для осуществления горизонтального перемещения злоумышленнику необходимо получить данные учетных записей пользователей компьютеров сети. Одной из компьютерных атак, позволяющий создать данные учетных записей пользователей с поддельными данными для аутентификации в операционной системе (ОС) на компьютере, является атака «Золотой билет» (англ. Golden Ticket), когда злоумышленник, получив секретный ключ от специальной учетной записи KRBTGT в Active Directory, может подделать билеты Ticket-Granting Ticket (TGT), и, таким образом, получить возможность аутентифицироваться под учетной записью любого пользователя домена (изменив информацию в сертификате PAC). Также существует атака «Серебряный билет» (англ. Silver Ticket), когда злоумышленник не обязательно имеет секретный ключ от KRBTGT, но имеет ключ уязвимой службы. При атаке «Серебряный билет» злоумышленник подделывает сервисные билеты для доступа к уязвимой службе.

Поэтому возникает техническая задача, заключающаяся в обнаружении использования поддельных данных (в частности, в билетах) для аутентификации в операционной системе на компьютере с использованием протокола (по протоколу) аутентификации Kerberos среди активных сеансов входа (то есть среди начавшихся сеансов входа, которые еще не были закончены).

Из уровня техники известны технологии, направленные на решение указанной задачи. В частности, в патенте US11570204 описан способ обнаружения атак «Золотой билет» путем перехвата в сетевом трафике билетов, используемых для аутентификации, накопления хэш-сумм от этих билетов и их сравнения с предыдущими билетами, а также путем последующего выявления атаки при несоответствии в сравниваемых билетах. В патенте US11477245 описан способ обнаружения атак «Золотой билет» путем выполнения пассивного мониторинга операций аутентификации с использованием протокола Kerberos внутри сети и определения атаки при возникновении аномалий в ожидаемых коммуникациях. Описанные подходы работают на сетевом уровне, поэтому они не позволяют идентифицировать поддельные данные для аутентификации непосредственно на компьютере и для активных сеансов входа (сессий).

В патентной заявке CN115834164 описан способ обнаружения атак на протокол аутентификации Kerberos, согласно которому определяют атрибуты клиента и атрибуты, указанные в выдаваемом билете, после чего сравнивают атрибуты и в случае несоответствия определяют атаку. Причем для определения атрибутов в выдаваемом билете данные билета расшифровывают с использованием секретного мастер-ключа. Такой способ имеет существенный недостаток, ведь использование мастер-ключа существенно увеличивает поверхность атаки, что может нивелировать результаты применения самой технологии. Злоумышленник может украсть мастер-ключ и проводить последующие более серьезные атаки. Ввиду того что указанная технология работает также на сетевом уровне, она не позволяет идентифицировать поддельные данные для аутентификации в ОС на компьютере для активных сеансов входа.

Таким образом, известные технологии имеют недостатки, препятствующие полноценному решению заявленной технической задачи, поэтому возникает необходимость в заявленном изобретении.

Раскрытие сущности изобретения

Первый технический результат заключается в повышении качества телеметрии, используемой для выявления компьютерных атак, за счет обнаружения использования поддельных данных для аутентификации в активных сеансах входа.

Второй технический результат заключается в снижении ошибок первого и второго рода при обнаружении использования поддельных данных для аутентификации в активных сеансах входа, причем ошибки второго рода снижают за счет проверки тех активных сеансов входа, которые наиболее часто используются злоумышленниками, а ошибки первого рода снижают за счет проверки существования и соответствия имени пользователя и домена для пользователя, осуществившего вход, с учетом предыдущих идентификаторов безопасности пользователя.

Третий технический результат заключается в снижении времени обнаружения использования поддельных данных для аутентификации в активных сеансах входа за счет проверки тех активных сеансов входа, которые наиболее часто используются злоумышленниками.

Четвертый технический результат заключается в повышении точности обнаружения использования поддельных данных для аутентификации в активных сеансах входа за счет сравнения считанного списка групп с фактическим списком групп пользователя среди активных сеансов входа с основным маркером доступа.

Согласно варианту реализации используется способ обнаружения использования поддельных данных для аутентификации, реализуемый при помощи компьютерной системы и включающий этапы, на которых: определяют по меньшей мере один активный сеанс входа доменного пользователя, при этом упомянутый вход выполнен с использованием протокола Kerberos; для каждого активного сеанса входа определяют соответствующий ему маркер доступа, причем из маркера доступа считывают список групп доменного пользователя, выполнившего сеанс входа; определяют фактический список групп доменного пользователя путем запроса к контроллеру домена; сравнивают считанный список групп с фактическим списком групп доменного пользователя; определяют сеанс входа доменного пользователя как использующий поддельные данные для аутентификации на основании несоответствия при сравнении групп доменного пользователя.

Согласно одному из частных вариантов реализации определяют активные сеансы входа по меньшей мере одним из следующих способов: проверяют список активных сеансов входа периодически; отслеживают новые сеансы входа, причем при появлении нового сеанса входа указанный сеанс входа определяют как активный; проверяют список активных сеансов входа при возникновении заданных событий.

Согласно другому частному варианту реализации определяют активные сеансы входа с одним из следующих уровней олицетворения: “SecurityIdentification” “SecurityImpersonation”, “SecurityDelegation”, причем для уровней олицетворения “SecurityImpersonation” и “SecurityDelegation” в качестве маркера доступа используют основной маркер.

Согласно еще одному частному варианту реализации несоответствием в сравниваемых группах доменного пользователя считают наличие заданного числа групп в считанном из маркера доступа списке групп, которые отсутствуют в фактическом списке групп, причем заданное число равно или более единицы.

Согласно одному из частных вариантов реализации несоответствием в сравниваемых группах доменного пользователя считают наличие заданной доли групп в считанном из маркера доступа списке групп, которые отсутствуют в фактическом списке групп, причем заданная доля выше нуля.

Согласно другому частному варианту реализации определяют фактический список групп указанного доменного пользователя путем запроса к контроллеру домена, по меньшей мере одним из способов: путем рекуррентного опроса контроллера домена; с использованием функции AuthzGetInformationFromContext заголовочного файла autz.h.

Согласно еще одному частному варианту реализации при определении маркера доступа дополнительно на основании данных из маркера доступа проверяют: отсутствие блокировки учетной записи доменного пользователя, в которую осуществлен вход; существование и соответствие имени доменного пользователя и домена для доменного пользователя, осуществившего вход; подлинность групп из считанного списка групп, причем при определении сеанса входа доменного пользователя как использующего поддельные данные для аутентификации дополнительно учитывают результаты упомянутых проверок.

Согласно одному из частных вариантов реализации выполняют первую из упомянутых проверок, в частности, одним из способов: с использованием средств операционной системы; путем LDAP-запроса; путем RPC-запроса.

Согласно другому частному варианту реализации при выполнении второй из упомянутых проверок имя доменного пользователя получают из сеанса входа или из событий безопасности операционной системы.

Согласно еще одному частному варианту реализации при выполнении третьей из упомянутых проверок проверяют, что каждая группа доменного пользователя из считанного списка является подлинной группой, в частности с использованием вызова API-функции LookupAccountSidA к контроллеру домена, или с использованием вызова API-функции NetGroupGetInfo, или путем анализа свойств LDAP-группы.

Согласно одному из частных вариантов реализации определяют сеанс входа доменного пользователя как использующий поддельные данные для аутентификации при отрицательном результате одной или нескольких из указанных проверок.

Согласно другому частному варианту реализации результату каждой из упомянутых проверок присваивают определенный весовой коэффициент.

Согласно еще одному частному варианту реализации определяют сеанс входа доменного пользователя как использующий поддельные данные для аутентификации, когда средневзвешенное значение результатов проверок превышает первое заданное значение.

Согласно одному из частных вариантов реализации при отсутствии несоответствия в сравниваемых группах доменного пользователя определяют сеанс входа доменного пользователя как использующий поддельные данные для аутентификации, когда средневзвешенное значение результатов проверок превышает второе заданное значение.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

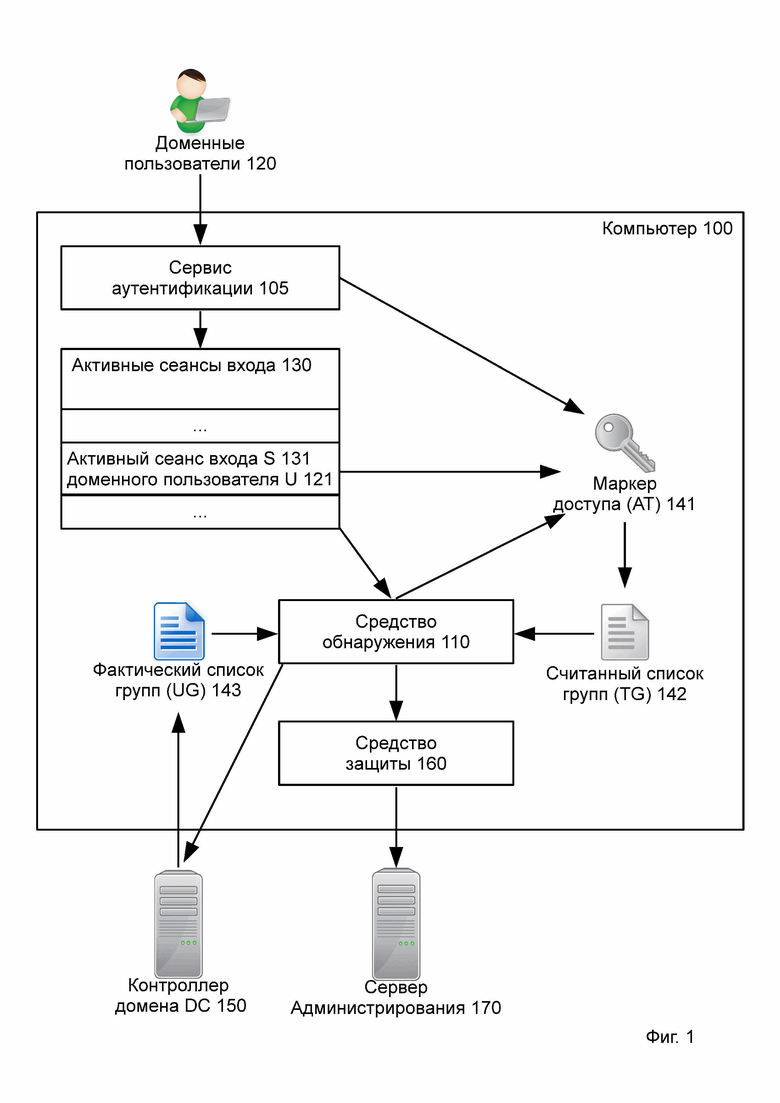

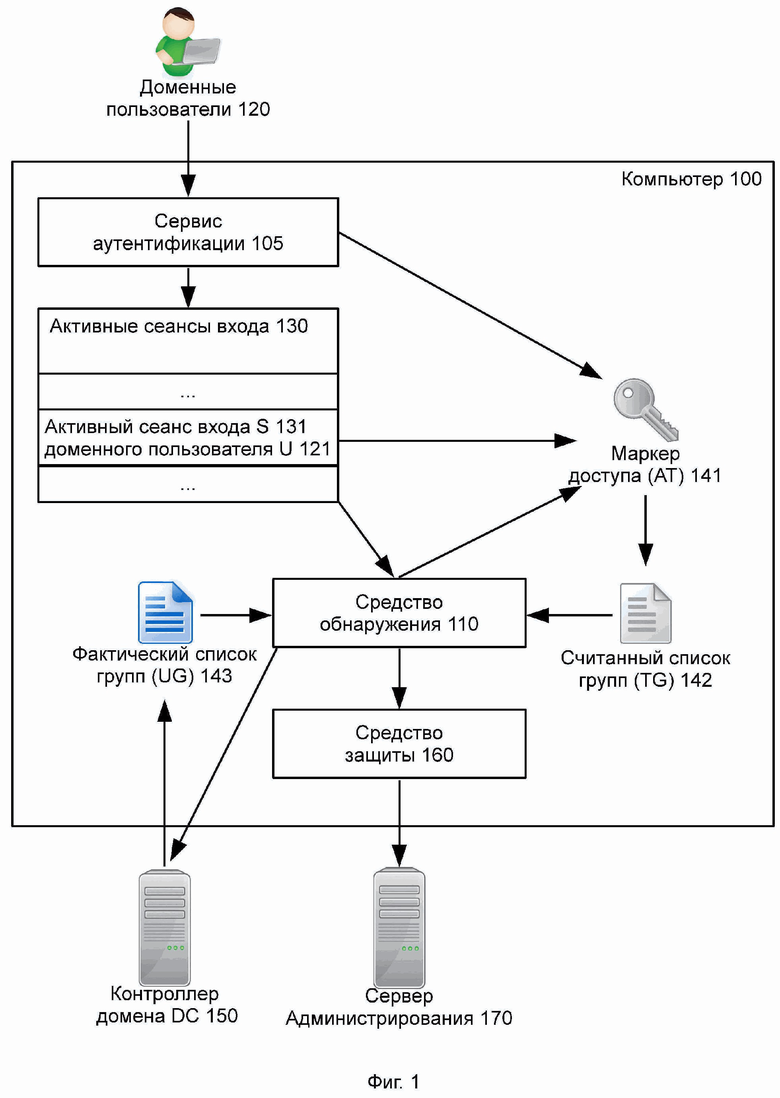

На Фиг. 1 представлена система обнаружения использования поддельных данных для аутентификации в операционной системе.

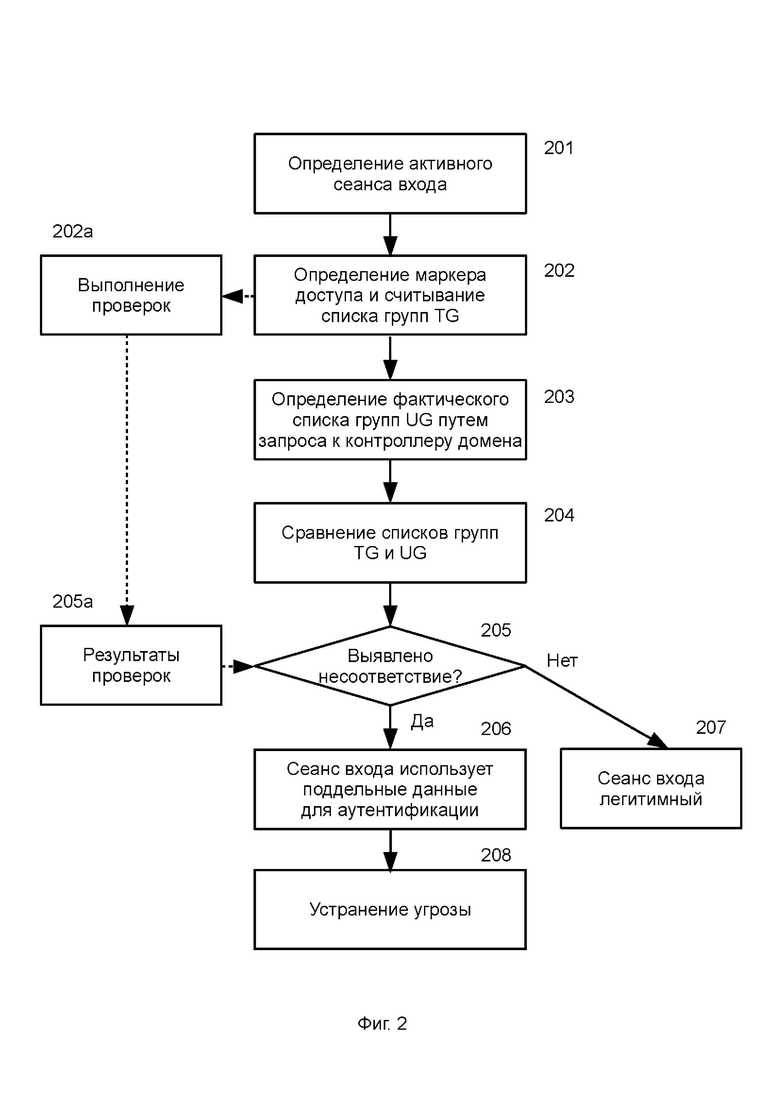

На Фиг. 2 представлен способ обнаружения использования поддельных данных для аутентификации в операционной системе.

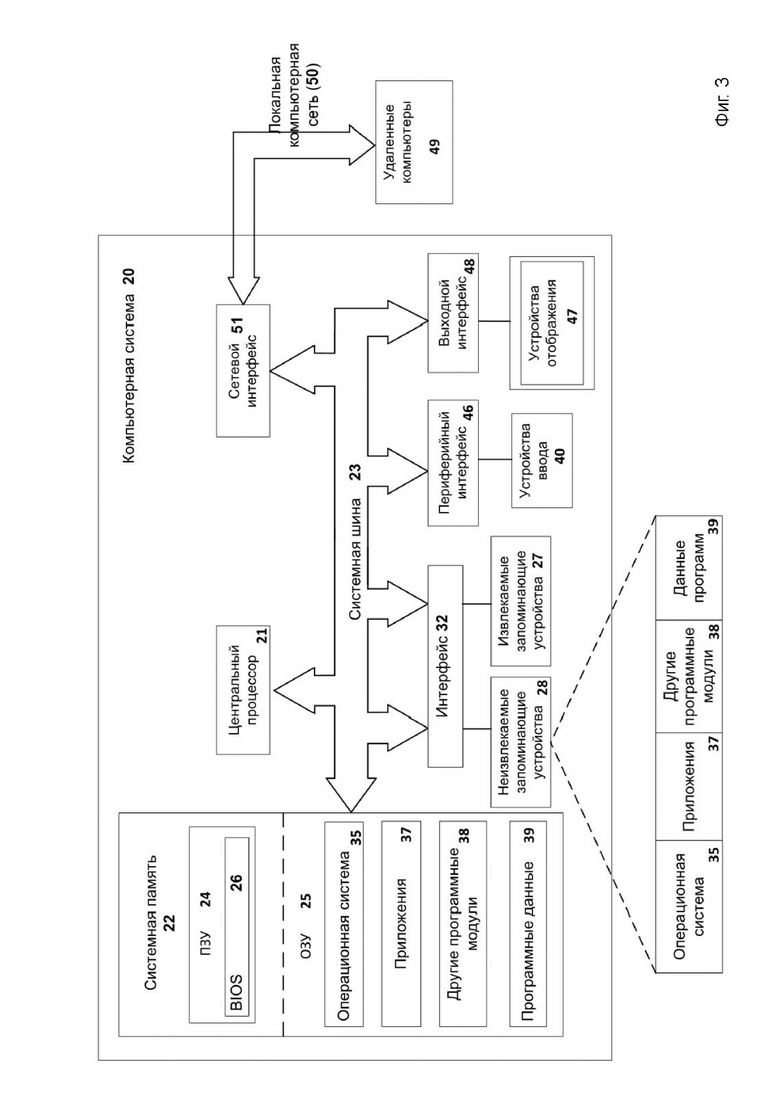

Фиг. 3 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

Глоссарий

Информационная система (ИС, англ. information system) - совокупность вычислительных устройств и используемых для их связи коммуникаций.

Сеанс входа (англ. logon session) — вычислительный сеанс, который начинается при успешной проверке подлинности пользователя при входе в операционную систему на компьютерном устройстве и заканчивается при выходе пользователя из операционной системы. Активный сеанс входа - начавшийся сеанс входа, который еще не был закончен. Стоит также отметить, что проверку подлинности называют аутентификацией, а последующую процедуру предоставления прав (то есть создание сеанса входа) после успешной проверки подлинности называют авторизацией.

Домен - это группа связанных по сети компьютеров, содержащая общие учетные записи пользователей и политики безопасности.

Активный каталог (англ. Active Directory, AD) - службы каталогов корпорации Microsoft для операционных систем семейства Windows Server. Это LDAP-совместимая реализация службы каталогов с различными типами протоколов авторизации, включая Kerberos.

Контроллер домена - компонент, отвечающий за управление информацией об учетных записях пользователей для всех членов домена.

Олицетворение (англ. impersonation) - это способность потока выполняться, используя сведения о безопасности, отличные от процесса, владеющего потоком. Как правило, поток в серверном приложении олицетворяет клиента. Это позволяет потоку сервера действовать от имени этого клиента для доступа к объектам на сервере или проверки доступа к собственным объектам клиента.

Уровни олицетворения (англ. impersonation levels) - определяют операции, которые сервер может выполнить в контексте клиента. Существует четыре уровня олицетворения:

SecurityAnonymous - сервер не может олицетворить или идентифицировать клиента.

SecurityIdentification - сервер может получить удостоверение и привилегии клиента, но не может олицетворять клиента.

SecurityImpersonation - сервер может олицетворять контекст безопасности клиента в локальной системе.

SecurityDelegation - сервер может олицетворять контекст безопасности клиента в удаленных системах.

Маркер доступа (англ. access token) - содержит информацию, связанную с безопасностью для сеанса входа пользователя в операционную систему на компьютере. Маркер доступа создается ОС при входе пользователя в ОС на компьютер, и каждый процесс, выполняемый от имени пользователя, содержит копию маркера доступа. Маркер доступа определяет пользователя, его группы и привилегии и используется ОС для управления доступом к защищаемым объектам (объекты, имеющие дескриптор безопасности, например файлы и каталоги, процессы и потоки, службы) и для контроля способности пользователя выполнять определенные системные операции на компьютере.

Основной маркер (англ. primary token) - маркер доступа, который обычно создается только ядром ОС. Он может быть назначен процессу для представления сведений о безопасности по умолчанию для этого процесса.

Токен олицетворения (англ. impersonation token) - маркер доступа, созданный для сбора сведений о безопасности клиентского процесса, что позволяет серверу «олицетворять» клиентский процесс в операциях безопасности.

Центр мониторинга информационной безопасности (англ. Security Operations Center, SOC) - структурное подразделение организации, отвечающее за оперативный мониторинг сетевой инфраструктуры и предотвращение компьютерных атак и инцидентов информационной безопасности.

SIEM (англ. Security information and event management, «управление событиями и информацией о безопасности») - класс программных продуктов, предназначенных для сбора и анализа информации о событиях безопасности.

Телеметрия - совокупность метаданных, связанных с компьютерными атаками и инцидентами информационной безопасности, которые собираются системами обнаружения и системами защиты на компьютере пользователя и далее передаются для анализа системам безопасности сетевой инфраструктуры, таким как сервер администрирования, система SOC. Под повышением качества телеметрии понимается получение качественно новых данных и новых типов данных телеметрии, которые позволяют выявлять компьютерные атаки, в том числе новые типы компьютерных атак, которые не могли быть выявлены при прежнем объеме и качестве телеметрии.

На Фиг. 1 представлена система обнаружения использования поддельных данных для аутентификации в операционной системе. Заявленная система работает на компьютерном устройстве 100 (далее - компьютер), который находится в домене сетевой инфраструктуры. При этом компьютер 100 может быть любым устройством, на котором реализована поддержка авторизации с использованием протокола Kerberos, например персональным компьютером (ПК), ноутбуком, смартфоном, роутером, системой хранения данных (СХД), устройством Интернета вещей и др. Пример компьютера 100 общего назначения представлен на Фиг. 3. Компьютер 100 связан с контроллером домена 150. На компьютере 100 содержатся сервис аутентификации 105, средство обнаружения 110, а также может содержаться средство защиты 160 (например, антивирус или другой компонент защиты). Стоит отметить, что в одном варианте реализации под контроллером домена 150 понимают активный контроллер домена, то есть работающий в данный момент.

Сервис аутентификации 105 выполняет процедуру аутентификации и авторизации доменных пользователей (пользователей домена) 120 на компьютере 100, а по итогам успешной процедуры аутентификации создает для соответствующего доменного пользователя U 121 (из числа доменных пользователей 120) новый сеанс входа S 131 и, соответственно, список активных сеансов входа 130 для пользователей, выполнивших вход. Примером сервиса аутентификации 105 служит сервис проверки подлинности локальной системы безопасности (англ. Local Security Authority Subsystem Service, LSASS) в ОС Windows, а также подключаемые модули аутентификации PAM (англ. Pluggable Authentication Modules) в UNIX-системах. При использовании протокола Kerberos упомянутая процедура аутентификации доменных пользователей 120 на компьютере 100 включает проверку билетов для доступа к ресурсам компьютера 100. Стоит отметить, что при использовании атак «Золотой билет» и «Серебряный билет» сервис аутентификации 105 разрешит злоумышленнику выполнить вход в ОС на компьютере 100, ведь злоумышленник использует билеты, подписанные легитимным ключом. Именно поэтому возникает необходимость в настоящем изобретении, а именно в обнаружении использования поддельных данных для аутентификации в ОС на компьютере 100 уже после успешной аутентификации злоумышленника в ОС на компьютере 100 - то есть среди активных сеансов входа 130.

Средство обнаружения 110 предназначено для определения активных сеансов входа 130 доменных пользователей 120 с использованием протокола Kerberos, созданных сервисом аутентификации 105.

Стоит отметить, что каждый доменный пользователь U 121 может идентифицироваться именем или идентификатором безопасности (англ. SID, security identifier) соответствующей учетной записи пользователя U 121. А сеанс входа S 131 доменного пользователя U 121 может идентифицироваться идентификатором сеанса входа (LUID).

Средство обнаружения 110 также предназначено для определения маркера доступа (англ. access token, AT) 141 для каждого активного сеанса входа S 131 (из числа определенных активных сеансов входа 130) и соответствующего ему доменного пользователя U 121. Причем из маркера доступа AT 141 с помощью средства обнаружения 110 считывают список групп (англ. token groups, TG) 142 доменного пользователя U 121. Упомянутый маркер доступа AT 141 создается сервисом аутентификации 105 при входе пользователя в ОС на компьютер 100 и хранится на компьютере 100.

Стоит отметить, что список активных сеансов входа 130 хранится в памяти 25 компьютера 100 (см. Фиг. 3). Маркер доступа AT 141 для соответствующего активного сеанса входа 131 в свою очередь содержится в данных списка 130. А маркер доступа AT 141 в свою очередь содержит список групп TG 142.

Средство обнаружения 110 также предназначено для определения фактического списка групп (англ. user groups, UG) 143 доменного пользователя U 121 путем запроса к контроллеру домена 150.

Еще одной функцией средства обнаружения 110 является сравнение определенного в маркере доступа AT 141 списка групп TG 142 с фактическим списком групп UG 143 и, в случае несоответствия, - определение сеанса входа S 131 доменного пользователя U 121 как использующего поддельные данные для аутентификации, в частности использующего поддельные данные в билетах TGT или в сервисных билетах. Таким образом, заявленное изобретение позволяет обнаружить атаки «Золотой билет» и «Серебряный билет».

Стоит отметить, что каждый из списков групп 142-143 может содержать перечень идентификаторов безопасности (SID) или имен соответствующих групп либо любые другие данные, идентифицирующие группы.

Средство обнаружения 110 также связано со средством защиты 160, которое предназначено для выполнения действий по устранению угрозы (например, инцидентов безопасности, в том числе компьютерных атак) в случае, когда средством обнаружения 110 было обнаружено использование поддельных данных для аутентификации.

Подробное раскрытие способа работы средства обнаружения 110 и средства защиты 160, а также частные варианты реализации представлены далее на Фиг. 2.

На Фиг. 2 представлен способ обнаружения использования поддельных данных для аутентификации в операционной системе.

Работа заявленного способа обнаружения использования поддельных данных для аутентификации в операционной системе начинается на этапе 201 с определения по меньшей мере одного активного сеанса входа S 131 доменного пользователя U 121 (среди активных сеансов входа 130), который был выполнен с использованием протокола Kerberos.

На этапе 202 для каждого определенного на этапе 201 сеанса входа S 131 определяют соответствующий ему маркер доступа AT 141, причем из маркера доступа AT 141 на компьютере 100 считывают список групп TG 142 доменного пользователя U 121 (информацию о членстве доменного пользователя в группах), выполнившего сеанс входа S 131. В частном варианте реализации из маркера доступа AT 141 дополнительно получают следующую информацию: идентификатор безопасности SID, имя доменного пользователя U 121, имя домена, к которому принадлежит доменный пользователь U 121.

Стоит отметить, что в заявленном изобретении для получения данных о членстве в группах TG 142 используются штатные средства ОС, без необходимости расшифровки данных в PAC секретным ключом, который может быть украден злоумышленником. Поэтому заявленное изобретение позволяет сократить поверхность атаки, не предоставляя потенциальному злоумышленнику дополнительных возможностей провести атаку для получения доступа к секретному ключу.

Затем на этапе 203 определяют фактический список групп UG 143 доменного пользователя U 121 путем запроса к контроллеру домена 150.

На этапе 204 сравнивают считанный список групп TG 142 с фактическим списком групп UG 143 доменного пользователя U 121. На основании несоответствия (в случае определения несоответствия) в сравниваемых группах 142-143 доменного пользователя U 121 (этап 205), определяют (выполняют обнаружение) сеанс входа S 131 доменного пользователя U 121 как использующий поддельные данные для аутентификации (этап 206). Если же несоответствия на этапе 205 определено не было, то сеанс входа S 131 доменного пользователя U 121 определяют как использующий верные данные для аутентификации (легитимный) — этап 207.

В частном варианте реализации активные сеансы входа 130 определяют на этапе 201 по меньшей мере одним из следующих способов:

проверяют список активных сеансов входа 130 в ОС на компьютере 100 периодически;

отслеживают новые сеансы входа, причем при появлении нового сеанса входа указанный сеанс входа определяют как активный;

проверяют список активных сеансов входа в ОС на компьютере 100 при возникновении заданных событий, в частности событий безопасности, при запуске программного обеспечения от имени или в сессиях привилегированных пользователей.

Стоит отметить, что активные сеансы входа могут определять также с использованием комбинации из любых перечисленных способов. Например, путем периодической проверки списка активных сеансов входа и одновременного отслеживания новых сеансов входа. В другом примере при определении активных сеансов входа используют все три перечисленных способа.

Определение списка активных сеансов входа 130 может быть выполнено любым известным из уровня техники способом, например путем вызова API-функции LsaEnumerateLogonSessions, возвращающей набор существующих идентификаторов сеансов входа (LUID) и количество сеансов. Другим примером проверки списка активных сеансов входа является использование технологии Windows Management Instrumentation (WMI) путем опроса класса Win32_LogonSession.

Для отслеживания новых сеансов входа могут быть использованы известные из уровня техники способы. Например, можно зарегистрировать функцию обратного вызова (англ. callback) c помощью WTSRegisterSessionNotification, который будет нотифицировать о создании новых сеансов входа. В другом примере новые сеансы входа определяют из уведомлений о событиях через WMI (метод IWbemServices::ExecNotificationQueryAsync для получения асинхронных событий). В еще одном примере новые сеансы входа определяют путем анализа журнала ОС.

В еще одном частном варианте реализации на этапе 201 определяют только те активные сеансы входа 130, у которых уровень олицетворения один из следующих: “SecurityIdentification”, “SecurityImpersonation”, “SecurityDelegation”. Для уровней олицетворения “SecurityImpersonation” и “SecurityDelegation” в качестве маркера доступа используют основной маркер. В этом примере будет ограничен список активных сеансов входа 130, которые используются для проверки использования поддельных данных для аутентификации в ОС на компьютере. Активные сеансы входа с основным маркером обладают более широким набором прав, необходимым для реализации вредоносного функционала на компьютере пользователя 100, чем сеансы с другими типами маркера доступа. Злоумышленники обычно осуществляют вход именно с основным маркером доступа. Поэтому поиск использования поддельных данных среди таких сеансов входа снижает время (ускоряет) обнаружения использования поддельных данных для аутентификации в ОС на компьютере, а также увеличивает точность обнаружения и снижает ошибки первого и второго рода при таком обнаружении, позволяя достичь заявленных технических результатов. Тем не менее в еще одном варианте реализации определяют также те активные сеансы входа 130, которые используют в качестве маркера доступа токен олицетворения.

В другом частном варианте реализации несоответствием в сравниваемых группах 142-143 доменного пользователя U 121 считают наличие заданного числа в считанном из маркера доступа AT 141 списке групп TG 142, которые отсутствуют в фактическом списке групп UG 143, причем заданное число равно или более единицы.

В одном варианте при определении несоответствия в одной группе сеанс входа будет считаться как использующий поддельные данные для аутентификации. В то же время в другом варианте для определения сеанса входа как использующего поддельные данные для аутентификации списки групп 142-143 будут отличаться двумя или более группами.

В еще одном частном варианте реализации несоответствием в сравниваемых группах 142-143 доменного пользователя U 121 считают наличие заданной доли групп в считанном из маркера доступа AT 141 списке групп TG 142, которые отсутствуют в фактическом списке групп UG 143, причем заданная доля выше нуля (например, заданная доля групп равна 1% или 10%).

В еще одном частном варианте реализации определяют фактический список групп UG 143 указанного доменного пользователя U 121 (этап 203) путем запроса к контроллеру домену 150 по меньшей мере одним из способов:

путем рекуррентного опроса контроллера домена 150;

с использованием функции AuthzGetInformationFromContext заголовочного файла autz.h.

Причем рекуррентный опрос контроллера домена 150 может быть выполнен с использованием вызова API-функции NetUserGetGroups или путем выполнения LDAP-запросов к LDAP-серверу (на фигуре не указан), расположенному на контроллере домена 150.

Стоит отметить, что членство пользователя в некоторых группах может быть опосредованным, например членство в группе «А», которая является членом другой группы «Б». В этом случае пользователь является членом обеих групп «А» и «Б». Кроме того, членство самих групп может быть замкнутым, например, когда группа «А» является членом группы «Б», которая в свою очередь является членом группы «В», которая уже вновь является членом группы «А». В этом случае пользователь является членом всех трех групп — «А», «Б» и «В». Однако описанные варианты реализации этапа 203 заявленного изобретения, в частности рекуррентный опрос контроллера домена 150, позволяют определить все фактические группы пользователя (список 143), включая описанные выше опосредованные и замкнутые членства в группах.

Стоит также отметить, что в процессе входа и создания нового сеанса входа при аутентификации пользователя с использованием протокола Kerberos сервисом аутентификации 105 обычно происходит копирование части информации из структур билета в структуры созданного сеанса входа — в маркер доступа AT 141. Таким образом, возникает также необходимость в проверках корректности, а также непротиворечивости данных сеанса входа из маркера доступа AT 141, причем такие проверки позволяют дополнительно повысить уровень обнаружения использования поддельных данных для аутентификации. Поэтому в одном из частных вариантов реализации при определении маркера доступа AT 141 на этапе 202 дополнительно на основании данных из маркера доступа AT 141 выполняют по меньшей мере одну из перечисленных ниже проверок 1-3 (вложенный этап 202а).

Проверка 1.

В данном случае проверяют, заблокирована ли учетная запись доменного пользователя U 121, в которую осуществлен вход (сеанс входа S 131), то есть проверяют отсутствие блокировки учетной записи доменного пользователя U 121. В частном варианте реализации выполняют проверку 1 с использованием средств операционной системы, например в ОС Windows с использованием утилиты Account Lockout Status. В другом частном варианте реализации выполняют проверку 1 путем LDAP-запроса или RPC-запроса к контроллеру домена 150. В еще одном варианте реализации при выполнении проверки 1 используют комбинацию перечисленных выше вариантов.

Вход под учетной записью доменного пользователя U 121, которая в данный момент заблокирована (отрицательный результат проверки 1), свидетельствует об использовании поддельных данных для аутентификации — ведь ОС проверяет корректность подписи билета, а в случае поддельного билета, в котором указана заблокированная учетная запись, ОС все равно разрешит сеанс входа.

Проверка 2.

В этом случае проверяют существование и соответствие имени доменного пользователя U 121 и домена для доменного пользователя U 121, осуществившего вход. В частности, проверяют, что имя доменного пользователя U 121 и/или домена для доменного пользователя U 121, осуществившего вход, существует и соответствует идентификатору безопасности (SID) доменного пользователя U 121 и/или, соответственно, домена. Информацию о членстве в домене для текущего доменного пользователя U 121 (домен для пользователя) для каждого сеанса входа S 131 получают с помощью вызова API-функции LsaGetLogonSessionData. В частном варианте реализации имя доменного пользователя U 121 для проверки берут из сеанса входа S 131 или из событий безопасности операционной системы (например, событие с идентификатором (event id) 4624 ОС Windows). А информацию о фактическом имени пользователя U 121 и имени домена получают, например, с использованием вызова API-функции LookupAccountSidA к контроллеру домена 150. В случае использования поддельных данных для аутентификации злоумышленником данная проверка может показать, что проверяемое имя или идентификатор безопасности SID доменного пользователя U 121 или проверяемого домена не существует либо в качестве имени доменного пользователя U 121 указано имя домена, либо в качестве имени домена указано имя доменного пользователя U 121, либо определены другие ошибки и несоответствия по сравнению с фактическим именем пользователя или домена, полученном от контроллера домена 150. Все перечисленные ошибки указывают на отрицательный результат проверки 2 и свидетельствуют об использовании поддельных данных для аутентификации.

В частном варианте реализации дополнительно для исключения ложных срабатываний (ошибок первого рода) при выполнении проверки 2 проверяют предыдущие идентификаторы безопасности, содержащиеся в атрибуте SID-History учетной записи доменного пользователя U 121. Атрибут SID-History используется, например, при миграции пользователей между доменами или для совмещения информации в рамках одной учетной записи, например для добавления данных учетной записи уволившегося сотрудника к данным учетной записи его руководителя (информации о группах, ресурсах и прочее). Поэтому проверка предыдущих идентификаторов безопасности позволит исключить ложные срабатывания при проверке существования и соответствия имени доменного пользователя U 121 и домена для доменного пользователя U 121, осуществившего вход.

Проверка 3.

В данном случае проверяют подлинность групп из считанного списка групп TG 142. Например, проверяют, что каждая группа доменного пользователя U 121 из считанного списка TG 142 является подлинной (действительной, существующей, легитимной) группой, в частности с использованием вызова API-функции LookupAccountSidA к контроллеру домена 150 или с использованием вызова API-функции NetGroupGetInfo, который вернёт ошибку, если группа не найдена или в качестве группы указан пользователь, или вернёт одну из структур GROUP_INFO, если группа в действительности является группой. В случае если группа из списка групп TG 142 не является действительной, это указывает на отрицательный результат проверки и также свидетельствует об использовании поддельных данных для аутентификации. В еще одном варианте реализации проверку 3 выполняют путем анализа свойств LDAP-группы, то есть определяют свойства LDAP-объекта группы из считанного списка 142 по идентификатору безопасности SID, после чего проверяют, что в свойствах указано, что объект группы действительно является группой.

В упомянутых ранее примерах реализации этапа 206 дополнительно учитывают результаты упомянутых проверок 1-3 (этап 205а) при определении сеанса входа S 131 доменного пользователя U 121 как использующего поддельные данные для аутентификации.

В частном варианте реализации на этапе 206 определяют сеанс входа S 131 доменного пользователя U 121 как использующий поддельные данные для аутентификации при отрицательном результате одной или нескольких из проверок 1-3.

В одном из частных вариантов реализации результату каждой из проверок 1-3 присваивают определенные весовые коэффициенты. В этом варианте реализации на этапе 206 определяют сеанс входа S 131 доменного пользователя U 121 как использующий поддельные данные для аутентификации, когда средневзвешенное значение результатов проверок превышает первое заданное значение.

В еще одном частном варианте реализации при отсутствии несоответствия в сравниваемых группах пользователя, при определении использования поддельных данных дополнительно учитывают результаты проверок 1-3. То есть на этапе 206 определяют сеанс входа S 131 доменного пользователя U 121 как использующий поддельные данные для аутентификации, когда средневзвешенное значение результатов проверок 1-3 превышает второе заданное значение, даже если несоответствия в сравниваемых группах пользователя не было выявлено. Стоит отметить, что упомянутые первое и второе заданные значения могут быть заданы заранее, например сервером администрирования 170 таким образом, чтобы снизить ошибки первого и второго рода.

В иных случаях считают сеанс входа S 131 доменного пользователя U 121 легитимным (этап 207).

В частном варианте реализации, в случае, когда на этапе 206 было определено, что сеанс входа S 131 использует поддельные данные для аутентификации, далее на этапе 208 средством защиты 160 будут выполнены действия по устранению угрозы.

В частном варианте реализации действия по устранению угрозы включают по меньшей мере одно из следующих:

завершение сеанса входа S 131 (например, путем вызова документированных API-функций в ОС, в частности путем вызова функции InitiateShutdownW, инициирующей завершение работы и перезагрузку компьютера 100, или путем использования утилиты logoff ID_OF_SESSION, где ID_OF_SESSION — номер сеанса входа S 131, или путем вызова функции WTSLogoffSession, а также с использованием других известных из уровня техники подходов завершения сеансов входа);

блокировку учетной записи доменного пользователя U 121, с помощью которой был осуществлен сеанс входа S 131, причем блокировка осуществляется, например, по идентификатору безопасности SID или по имени учетной записи доменного пользователя U 121;

блокировку сетевого адреса (например, IP-адреса, MAC-адреса), с которого был выполнен сеанс входа S 131 при удаленном сеансе входа;

создание инцидента безопасности, в рамках которого может происходить автоматическое формирование и отправка уведомления для администратора компьютера 100 или сервера администрирования 170 об обнаруженном использовании поддельных данных для аутентификации с отображением сопутствующей информации, в частности об обнаруженных поддельных данных и сеансах входах S 131, информации об учетной записи доменного пользователя U 121, сетевого адреса, с которого выполнен сеанс входа S 131.

Стоит отметить, что в случае блокировки сетевого адреса сам сеанс входа S 131 не будет завершен (заблокирован). Поэтому такой вариант реализации позволит администратору компьютера 100 провести детальный анализ компьютерной атаки с использованием поддельных данных для аутентификации на компьютере 100 с целью расследования инцидента безопасности, например компьютерной атаки.

В другом частном варианте реализации средство защиты 160 дополнительно изменяет настройки информационной безопасности компьютера 100 для повышения безопасности, причем такое изменение настроек безопасности включает одно или несколько из следующих:

осуществление антивирусной проверки актуальными базами;

создание правил, блокирующих трафик с определенных сетевых адресов и компьютеров сети;

ограничение функциональности компьютера 100;

ограничение доступа к ресурсам компьютера 100;

включение многофакторной аутентификации;

обновление средства защиты 160 на компьютере 100.

В еще одном частном варианте реализации действия по устранению угрозы, выполняемые средством защиты 160 на этапе 208, также включают передачу информации (телеметрии) об использовании поддельных данных для аутентификации в ОС на компьютере на сервер администрирования 170. В качестве сервера администрирования 170 могут выступать, например, сервисы SOC, SIEM-система. Передаваемая информация может включать указание на факт обнаружения использования поддельных данных для аутентификации в ОС на компьютере, сами поддельные данные, время обнаружения, а также любую другую информацию и метаданные, полученные во время работы способа по Фиг. 2. Причем далее сервер администрирования 170 может предоставить обратную связь, например инструкции для средства защиты 160 по устранению текущей или будущих угроз безопасности, обновления сигнатур средства защиты 160, список сеансов входа, подлежащих завершению, список учетных записей пользователей, подлежащих блокировке, список сетевых адресов, подлежащих блокировке и др. Кроме того, сервер администрирования 170 может предоставить обновления параметров для средства обнаружения 110, например оптимальные значения весовых коэффициентов для проверок 1-3, оптимальные значения числа или доли групп, которое будет использовано при проверке несоответствия в сравниваемых группах пользователя, числовые значения для первого заданного значения и второго заданного значения.

Таким образом, заявленные система и способ позволяют решить указанную техническую задачу путем обнаружения использования поддельных данных для аутентификации в операционной системе с использованием протокола аутентификации Kerberos среди активных сеансов входа. Кроме того, будет достигнут заявленный первый технический результат — будет повышено качество телеметрии, используемой для выявления компьютерных атак на компьютере пользователя, за счет обнаружения использования поддельных данных для аутентификации в активных сеансах входа в ОС на компьютере. Такой эффект в свою очередь сокращает возможности злоумышленников действовать незаметно, чем также обеспечивается более высокий уровень безопасности компьютера пользователя.

Также будет достигнут второй технический результат, заключающийся в снижении ошибок первого и второго рода при обнаружении использования поддельных данных для аутентификации в активных сеансах входа, причем ошибки второго рода снижают за счет проверки тех активных сеансов входа, которые наиболее часто используются злоумышленниками, а ошибки первого рода снижают за счет проверки существования и соответствия имени пользователя и домена для пользователя, осуществившего вход, с учетом предыдущих идентификаторов безопасности пользователя.

Третий технический результат, заключающийся в снижении времени обнаружения использования поддельных данных для аутентификации в активных сеансах входа, будет достигнут за счет проверки тех активных сеансов входа, которые наиболее часто используются злоумышленниками.

Четвертый технический результат, заключающийся в повышении точности обнаружения использования поддельных данных для аутентификации в активных сеансах входа, будет достигнут за счет сравнения считанного списка групп с фактическим списком групп пользователя среди активных сеансов входа с основным маркером доступа.

На Фиг. 3 представлена компьютерная система, на которой могут быть реализованы различные варианты систем и способов, раскрытых в настоящем описании. Компьютерная система 20 может представлять собой систему, сконфигурированную для реализации настоящего изобретения и может быть представлена в виде одного вычислительного устройства или в виде нескольких вычислительных устройств, например, настольного компьютера, портативного компьютера, ноутбука, сервера, мейнфрейма, встраиваемого устройства и других форм вычислительных устройств.

Как показано на Фиг. 3, компьютерная система 20 включает в себя: центральный процессор 21, системную память 22 и системную шину 23, которая связывает разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, способную взаимодействовать с любой другой шинной архитектурой. Примерами шин являются: PCI, ISA, PCI—Express, HyperTransport™, InfiniBand™, Serial ATA, I2C и другие подходящие соединения между компонентами компьютерной системы 20. Центральный процессор 21 содержит один или несколько процессоров, имеющих одно или несколько ядер. Центральный процессор 21 исполняет один или несколько наборов машиночитаемых инструкций, реализующих способы, представленные в настоящем документе. Системная память 22 может быть любой памятью для хранения данных и/или компьютерных программ, исполняемых центральным процессором 21. Системная память может содержать как постоянное запоминающее устройство (ПЗУ) 24, так и память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами компьютерной системы 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Компьютерная система 20 включает в себя одно или несколько устройств хранения данных, таких как одно или несколько извлекаемых запоминающих устройств 27, одно или несколько неизвлекаемых запоминающих устройств 28, или комбинации извлекаемых и неизвлекаемых устройств. Одно или несколько извлекаемых запоминающих устройств 27 и/или неизвлекаемых запоминающих устройств 28 подключены к системной шине 23 через интерфейс 32. В одном из вариантов реализации извлекаемые запоминающие устройства 27 и соответствующие машиночитаемые носители информации представляют собой энергонезависимые модули для хранения компьютерных инструкций, структур данных, программных модулей и других данных компьютерной системы 20. Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28 могут использовать различные машиночитаемые носители информации. Примеры машиночитаемых носителей информации включают в себя машинную память, такую как кэш—память, SRAM, DRAM, ОЗУ не требующую конденсатора (Z—RAM), тиристорную память (T—RAM), eDRAM, EDO RAM, DDR RAM, EEPROM, NRAM, RRAM, SONOS, PRAM; флэш—память или другие технологии памяти, такие как твердотельные накопители (SSD) или флэш—накопители; магнитные кассеты, магнитные ленты и магнитные диски, такие как жесткие диски или дискеты; оптические носители, такие как компакт—диски (CD—ROM) или цифровые универсальные диски (DVD); и любые другие носители, которые могут быть использованы для хранения нужных данных и к которым может получить доступ компьютерная система 20.

Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28, содержащиеся в компьютерной системе 20 используются для хранения операционной системы 35, приложений 37, других программных модулей 38 и программных данных 39. Компьютерная система 20 включает в себя периферийный интерфейс 46 для передачи данных от устройств ввода 40, таких как клавиатура, мышь, стилус, игровой контроллер, устройство голосового ввода, устройство сенсорного ввода, или других периферийных устройств, таких как принтер или сканер через один или несколько портов ввода/вывода, таких как последовательный порт, параллельный порт, универсальная последовательная шина (USB) или другой периферийный интерфейс. Устройство отображения 47, такое как один или несколько мониторов, проекторов или встроенных дисплеев, также подключено к системной шине 23 через выходной интерфейс 48, такой как видеоадаптер. Помимо устройств отображения 47, компьютерная система 20 оснащена другими периферийными устройствами вывода (на Фиг. 3 не показаны), такими как динамики и другие аудиовизуальные устройства.

Компьютерная система 20 может работать в сетевом окружении, используя сетевое соединение с одним или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 является рабочим персональным компьютером или сервером, который содержит большинство или все упомянутые компоненты, отмеченные ранее при описании сущности компьютерной системы 20, представленной на Фиг. 14. В сетевом окружении также могут присутствовать и другие устройства, например, маршрутизаторы, сетевые станции или другие сетевые узлы. Компьютерная система 20 может включать один или несколько сетевых интерфейсов 51 или сетевых адаптеров для связи с удаленными компьютерами 49 через одну или несколько сетей, таких как локальная компьютерная сеть (LAN) 50, глобальная компьютерная сеть (WAN), интранет и Интернет. Примерами сетевого интерфейса 51 являются интерфейс Ethernet, интерфейс Frame Relay, интерфейс SONET и беспроводные интерфейсы.

Варианты раскрытия настоящего изобретения могут представлять собой систему, способ, или машиночитаемый носитель (или носитель) информации.

Машиночитаемый носитель информации является осязаемым устройством, которое сохраняет и хранит программный код в форме машиночитаемых инструкций или структур данных, к которым имеет доступ центральный процессор 21 компьютерной системы 20. Машиночитаемый носитель может быть электронным, магнитным, оптическим, электромагнитным, полупроводниковым запоминающим устройством или любой подходящей их комбинацией. В качестве примера, такой машиночитаемый носитель информации может включать в себя память с произвольным доступом (RAM), память только для чтения (ROM), EEPROM, портативный компакт—диск с памятью только для чтения (CD—ROM), цифровой универсальный диск (DVD), флэш—память, жесткий диск, портативную компьютерную дискету, карту памяти, дискету или даже механически закодированное устройство, такое как перфокарты или рельефные структуры с записанными на них инструкциями.

Система и способ настоящего изобретения, могут быть рассмотрены в терминах средств. Термин «средство», используемый в настоящем документе, относится к реальному устройству, компоненту или группе компонентов, реализованных с помощью аппаратного обеспечения, например, с помощью интегральной схемы, специфичной для конкретного приложения (ASIC) или FPGA, или в виде комбинации аппаратного и программного обеспечения, например, с помощью микропроцессорной системы и набора машиночитаемых инструкций для реализации функциональности средства, которые (в процессе выполнения) превращают микропроцессорную систему в устройство специального назначения. Средство также может быть реализовано в виде комбинации этих двух компонентов, при этом некоторые функции могут быть реализованы только аппаратным обеспечением, а другие функции — комбинацией аппаратного и программного обеспечения. В некоторых вариантах реализации, по крайней мере, часть, а в некоторых случаях и все средство может быть выполнено на центральном процессоре 21 компьютерной системы 20. Соответственно, каждое средство может быть реализовано в различных подходящих конфигурациях и не должно ограничиваться каким—либо конкретным вариантом реализации, приведенным в настоящем документе.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что при разработке любого реального варианта осуществления настоящего изобретения необходимо принять множество решений, специфических для конкретного варианта осуществления, для достижения конкретных целей, и эти конкретные цели будут разными для разных вариантов осуществления. Понятно, что такие усилия по разработке могут быть сложными и трудоемкими, но, тем не менее, они будут обычной инженерной задачей для тех, кто обладает обычными навыками в данной области, пользуясь настоящим раскрытием изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| ВЗАИМОДЕЙСТВУЮЩИЕ МОДУЛЬНЫЕ СРЕДСТВА СБОРА УДОСТОВЕРЕНИЙ И ДОСТУПА | 2004 |

|

RU2369025C2 |

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| ИНФРАСТРУКТУРА ВЕРИФИКАЦИИ БИОМЕТРИЧЕСКИХ УЧЕТНЫХ ДАННЫХ | 2007 |

|

RU2434340C2 |

| Система и способ автоматического развертывания системы шифрования для пользователей, ранее работавших на ПК | 2013 |

|

RU2618684C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ЗАЩИТЫ СЕТЕВЫХ УСТРОЙСТВ | 2015 |

|

RU2675055C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2390838C2 |

| СПОСОБ И СИСТЕМА ПРЕДОТВРАЩЕНИЯ ПОЛУЧЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ОБЪЕКТАМ КОРПОРАТИВНОЙ СЕТИ | 2022 |

|

RU2799117C1 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2003 |

|

RU2337399C2 |

| РАСШИРЕНИЕ ИНФОРМАЦИИ СОПОСТАВЛЕНИЯ ПОЛЬЗОВАТЕЛЯ ДЛЯ ПРОТОКОЛОВ | 2006 |

|

RU2411668C2 |

| СИСТЕМА И СПОСОБ ВЕРИФИКАЦИИ СЕРТИФИКАТА ОТКРЫТОГО КЛЮЧА С ЦЕЛЬЮ ПРОТИВОДЕЙСТВИЯ АТАКАМ ТИПА "ЧЕЛОВЕК ПОСЕРЕДИНЕ" | 2012 |

|

RU2514138C1 |

Изобретение относится к области защиты от кибератак, использующих тактику горизонтального перемещения. Технический результат заключается в повышении качества телеметрии, используемой для выявления компьютерных атак. Способ обнаружения использования поддельных данных для аутентификации включает этапы, на которых определяют по меньшей мере один активный сеанс входа доменного пользователя, при этом упомянутый вход выполнен с использованием протокола Kerberos; для каждого активного сеанса входа определяют соответствующий ему маркер доступа, причем из маркера доступа считывают список групп доменного пользователя, выполнившего сеанс входа; определяют фактический список групп доменного пользователя путем запроса к контроллеру домена; сравнивают считанный список групп с фактическим списком групп доменного пользователя; определяют сеанс входа доменного пользователя как использующий поддельные данные для аутентификации на основании несоответствия при сравнении групп доменного пользователя. 13 з.п. ф-лы, 3 ил.

1. Способ обнаружения использования поддельных данных для аутентификации, реализуемый при помощи компьютерной системы и включающий этапы, на которых:

а) определяют по меньшей мере один активный сеанс входа доменного пользователя, при этом упомянутый вход выполнен с использованием протокола Kerberos;

б) для каждого активного сеанса входа определяют соответствующий ему маркер доступа, причем из маркера доступа считывают список групп доменного пользователя, выполнившего сеанс входа;

в) определяют фактический список групп доменного пользователя путем запроса к контроллеру домена;

г) сравнивают считанный список групп с фактическим списком групп доменного пользователя;

д) определяют сеанс входа доменного пользователя как использующий поддельные данные для аутентификации на основании несоответствия при сравнении групп доменного пользователя.

2. Способ по п. 1, в котором определяют активные сеансы входа по меньшей мере одним из следующих способов:

а) проверяют список активных сеансов входа периодически;

б) отслеживают новые сеансы входа, причем при появлении нового сеанса входа указанный сеанс входа определяют как активный;

в) проверяют список активных сеансов входа при возникновении заданных событий.

3. Способ по п. 1, в котором определяют активные сеансы входа с одним из следующих уровней олицетворения: “SecurityIdentification” “SecurityImpersonation”, “SecurityDelegation”, причем для уровней олицетворения “SecurityImpersonation” и “SecurityDelegation” в качестве маркера доступа используют основной маркер.

4. Способ по п. 1, в котором несоответствием в сравниваемых группах доменного пользователя считают наличие заданного числа групп в считанном из маркера доступа списке групп, которые отсутствуют в фактическом списке групп, причем заданное число равно или более единицы.

5. Способ по п. 1, в котором несоответствием в сравниваемых группах доменного пользователя считают наличие заданной доли групп в считанном из маркера доступа списке групп, которые отсутствуют в фактическом списке групп, причем заданная доля выше нуля.

6. Способ по п. 1, в котором определяют фактический список групп указанного доменного пользователя путем запроса к контроллеру домена по меньшей мере одним из способов:

а) путем рекуррентного опроса контроллера домена;

б) с использованием функции AuthzGetInformationFromContext заголовочного файла autz.h.

7. Способ по п. 1, в котором при определении маркера доступа дополнительно на основании данных из маркера доступа проверяют:

а) отсутствие блокировки учетной записи доменного пользователя, в которую осуществлен вход;

б) существование и соответствие имени доменного пользователя и домена для доменного пользователя, осуществившего вход;

в) подлинность групп из считанного списка групп,

причем при определении сеанса входа доменного пользователя как использующего поддельные данные для аутентификации дополнительно учитывают результаты упомянутых проверок.

8. Способ по п. 7, в котором выполняют проверку по варианту а), в частности, одним из способов:

а) с использованием средств операционной системы;

б) путем LDAP-запроса;

в) путем RPC-запроса.

9. Способ по п. 7, в котором при выполнении проверки по варианту б) имя доменного пользователя получают из сеанса входа или из событий безопасности операционной системы.

10. Способ по п. 7, в котором при выполнении проверки по варианту в) проверяют, что каждая группа доменного пользователя из считанного списка является подлинной группой, в частности с использованием вызова API-функции LookupAccountSidA к контроллеру домена, или с использованием вызова API-функции NetGroupGetInfo, или путем анализа свойств LDAP-группы.

11. Способ по п. 7, в котором определяют сеанс входа доменного пользователя как использующий поддельные данные для аутентификации при отрицательном результате одной или нескольких из указанных вариантов проверок а), б) и в).

12. Способ по п. 7, в котором результату каждой проверки присваивают определенный весовой коэффициент.

13. Способ по п. 12, в котором определяют сеанс входа доменного пользователя как использующий поддельные данные для аутентификации, когда средневзвешенное значение результатов проверок превышает первое заданное значение.

14. Способ по п. 12, в котором при отсутствии несоответствия в сравниваемых группах доменного пользователя определяют сеанс входа доменного пользователя как использующий поддельные данные для аутентификации, когда средневзвешенное значение результатов проверок превышает второе заданное значение.

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| Двухосный автомобиль | 1924 |

|

SU2024A1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

| US 7222366 B2, 22.05.2007 | |||

| CN 115834164 A, 21.03.2023. | |||

Авторы

Даты

2024-11-26—Публикация

2024-03-05—Подача